11.1.

Абонентское шифрование и электронная цифровая подпись

Для

реализации абонентского шифрования (АШ) и электронной цифровой подписи (ЭЦП)

может применяться отдельная программа или программно-аппаратная система,

запускаемая непосредственно перед подготовкой документов к передаче или после

их приема (автономный вариант). Второй вариант использования АШ и ЭЦП

предусматривает включение соответствующих модулей в коммуникационные программы.

В обоих вариантах система выполняет примерно одни и те же функции. Рассмотрим

их на примерах реализации АШ и ЭЦП в виде отдельных программ для MS-DOS и

пакетов программ для Windows 95/98/NT.

Программы

АШ и ЭЦП для MS-DOS

К программным

средствам абонентского шифрования и электронной цифровой подписи серии Crypton

относят:

• программу

симметричного шифрования и работы с ключами Crypton Tools;

• программу электронной

цифровой подписи Crypton Sign;

• программу

Crypton Soft для защиты файлов-документов с помощью симметричного шифрования и

ЭЦП;

• программу

Crypton ArcMail для защиты файлов-документов с помощью асимметричного

шифрования и ЭЦП.

Для успешного

функционирования каждой из этих программ компьютер должен удовлетворять

следующим требованиям:

• микропроцессор 386 или

выше;

• операционная система

MS-DOS версии 4.0 и выше;

• не менее 350 Кбайт

оперативной памяти;

• плата шифрования

КРИПТОН или программа Crypton LITE.

Программа

шифрования и работы с ключами Crypton Tools. Программа Crypton Tools предназначена

для выполнения операций шифрования и генерации ключей. Она поставляется фирмой

АНКАД в качестве базового программного обеспечения. Программа совместима

"сверху вниз" с ранее поставлявшимся базовым программным обеспечением

программами CRTOOLS, CRMNG, CRBAT. Функции шифрования реализованы в

соответствии со стандартом ГОСТ 28147-87. Для управления программой

пользователю предоставляется интерфейс, похожий на интерфейс Norton Commander.

Шифрование файлов. В

данной системе в качестве ключей могут использоваться:

• главный ключ;

• пароль;

• ключ пользователя;

• сетевой ключ.

Долговременным элементом

ключевой системы алгоритма ГОСТ 28147-89 является узел замены (УЗ), который

обычно хранится в файле на ключевой дискете и является первым ключевым

элементом, вводимым в устройство шифрования при инициализации. Все компьютеры, между

которыми предполагается обмен зашифрованной информацией (например, локальная

сеть), должны использовать один и тот же УЗ, так как несоответствие узлов за

мены приведет к невозможности расшифрования файлов с другой машины. УЗ

создается администратором.

Главный ключ (ГК)

представляет собой секретный ключ, используемый для шифрования других ключей.

ГК может быть зашифрован на пароле. ГК создается администратором.

Пароль-последовательность

символов, вводимых с клавиатуры. Пароль защищает ключи от несанкционированного

использования в случае их хищения или потери. Максимальная длина пароля для

ключей шифрования-37 символов, минимальная длина-4 символа. Длина пароля

определяет стойкость системы. Поэтому рекомендуется использовать длинные пароли

с неповторяющимися символами.

Ключ пользователя

(ПК)-секретный ключ, используемый для шифрования файлов и других ключей.

Создается пользователем и защищает его данные от посторонних лиц, включая

администратора.

Сетевой ключ -секретный

ключ, используемый для шифрования файлов с целью передачи их между узлами

"криптографической" сети.

Все узлы сети

нумеруются. Для каждого узла, с которым планируется обмен информацией,

необходимо иметь свой сетевой ключ.

Для обмена

зашифрованной информацией между N узлами необходимо N*(N-1) ключей (каждый узел

с каждым). Эти ключи можно разместить в сетевой таблице, которая представляет

собой таблицу-матрицу. В заголовках строк и столбцов этой таблицы-матрицы

представлены номера узлов, а в ячейках таблицы хранятся ключи. Эта

таблица-матрица симметрична, т.е. ключ для передачи от узла А к узлу Б (сетевой

ключ А-Б) равен сетевому ключу Б-А.

Из полной

сетевой таблицы можно для каждого из узлов сформировать сетевой набор ключей

для связи с другими узлами. Такой сетевой набор представляет собой одну из

строк таблицы.

Сетевой набор хранится в файле NNNNN.SYS в каталоге сетевых ключей, где

NNNNN-номер данного узла. Он всегда зашифрован на ключе сетевого набора (КСН),

хранящемся в файле NNNNN.KEY в каталоге сетевых ключей. КСН получают вместе с

сетевым набором от администратора криптографической сети.

Для обеспечения защиты

системы шифрования ГОСТ 28147-89 от навязывания ложных данных применяется

имитовставка (имитоприставка). Имитовставка представляет собой отрезок

информации фиксированной длины, получаемый из открытых данных и ключа.

Имитовставка создается при зашифровании данных и добавляется к ним. При

расшифровании данных также вычисляется имитовставка и сравнивается с хранимой.

В случае несовпадения можно выделить следующие причины:

• изменен УЗ;

• изменен

ключ, на котором были зашифрованы данные;

• изменены

зашифрованные данные;

• если при

зашифровании использовался пароль, то при расшифровании он был неверно введен;

• неисправно устройство

шифрования.

Шифрование

файлов может проходить по двум схемам:

• архивное

шифрование файлов (обмен которыми не предполагается);

• шифрование файлов для

передачи в криптографической сети.

Архивное

шифрование файлов.

При архивном шифровании файлов сначала генерируется так называемый файловый

{или сеансовый) ключ - последовательность из 256 бит, получаемая с датчика

случайных чисел устройства шифрования. Вся информация, содержащаяся в файле,

шифруется на данном файловом ключе. Поскольку расшифрование файла без этого

файлового ключа невозможно, то он записывается в зашифрованный файл. При этом

файловый ключ шифруется на ключах, указанных пользователем, с вычислением

имитоприставки. Применение для шифрования файлового ключа позволяет увеличить

криптографическую устойчивость реализованного механизма шифрования, а также

существенно ускорить операцию перешифрования, поскольку исчезает необходимость

осуществлять перешифрование всего файла, достаточно лишь перешифровать файловый

ключ.

Шифрование

файлов для передачи в криптографической сети. При шифровании файлов для передачи в

криптографической сети файл данных, передаваемый узлом А узлу Б,

зашифровывается на файловом (сеансовом) ключе. Файловый ключ создается

автоматически при зашифровании файла данных и передается вместе с ним. Так как

файловый ключ не может передаваться в открытом виде, то он зашифровывается на

сетевом ключе А-Б. Этот ключ узел А берет из своего сетевого набора. Сетевой

набор узла А зашифрован на ключе сетевого набора узла А, который, в свою

очередь, тоже может быть зашифрован на каком-либо ключе узла А (как правило,

ГК). Узел Б по информации, заключенной в

зашифрованном файле, понимает, что файл пришел от узла А. Используя свои ключи,

узел Б сначала расшифровывает свой КСН. Затем, используя КСН, узел Б

расшифровывает свой набор и достает из него сетевой ключ А-Б. Так как этот

сетевой ключ совпадает с тем сетевым ключом, который был использован узлом А

для зашифрования, узел Б может расшифровать файловый ключ, пришедший вместе с

файлом. Наконец, с помощью файлового ключа расшифровывается пришедший файл.

Перешифрование

информации

выполняется следующим образом. Из зашифрованного файла извлекается

зашифрованный файловый ключ и расшифровывается. Затем производится его

зашифрование на новой ключевой информации, предоставляемой пользователем. При

этом файловый ключ (в расшифрованном виде) остается неизменным, что позволяет

оставить тело зашифрованного файла без изменений. В результате получается, что

перешифрование файла - операция значительно более быстрая, чем шифрование или

расшифрование файла.

Для обеспечения

целостности информации при расшифровании файловых ключей производится проверка

имитоприставки. Если она не совпала с хранимой в файле, то система выдает

сообщение об ошибке. Следует отметить, что при расшифровании информации самих

файлов проверка целостности данных не производится. Если зашифрованная

информация была изменена, никаких диагностических сообщений выдаваться не

будет, но получаемый после расшифрования файл не будет эквивалентен исходному.

При

зашифровании информации на пароле, а также при расшифровании ключей и файлов,

зашифрованных с использованием пароля, производится запрос пароля. Если пароль

запрашивается

для зашифрования объекта (файла или ключа), то пользователю предоставляется

запрос на ввод пароля. При этом пароль необходимо ввести дважды, что уменьшает

вероятность опечатки. Если пароль запрашивается для расшифрования объекта, то

пользователю предоставляется диалог запроса пароля с одним полем ввода. При

неправильном вводе пароля выдается сообщение о неверном пароле, и запрос пароля

повторяется до тех пор, пока пользователь не введет верный пароль или откажется

от ввода

пароля.

В случае операций над

несколькими файлами последний введенный пароль запоминается в оперативной

памяти (ОП) до окончания операции, что избавляет от необходимости вводить один

и

тот же пароль для каждого файла. По окончании операции пароль стирается из ОП.

Зашифрование файлов

производится системой в диалоговом режиме работы с пользователем. При этом

пользователь должен выбрать (отметить) файлы, подлежащие шифрованию, затем

выбрать ключевую систему шифрования, ввести пароль и ключ пользователя. При

выполнении операции зашифрования для каждого выбранного файла будут

последовательно выполняться следующие действия:

• генерируется файловый

ключ;

• файл шифруется на

данном файловом ключе;

• файловый ключ

шифруется на указанной пользователем ключевой системе с вычислением

имитоприставки;

• в файл записывается

информация, необходимая для последующего расшифрования: старое имя файла, имена

ключей и т.д.

Расшифрование

файлов производится аналогичным образом в диалоговом режиме работы системы с

пользователем. Система расшифровывает считанный файловый ключ. Если при этом

необходим пароль, он запрашивается у пользователя. При помощи восстановленного

файлового ключа зашифрованная информация расшифровывается и записывается в файл

с тем же именем, что и до зашифрования.

Создание ключей

шифрования. Программа Crypton Tools позволяет выполнить следующие операции:

• генерацию узла замены;

• генерацию главного

ключа;

• смену пароля ключа;

• генерацию ключа

пользователя;

• генерацию сетевой

таблицы;

• генерацию сетевого

набора;

• перешифрование ключей

шифрования;

• создание ключевой

дискеты.

Указанные действия с

ключами осуществляются системой в диалоге с пользователем. Пользователь должен

ввести в диалоговом окне информацию, описывающую ключ или набор ключей.

Следует отметить, что

смену УЗ рекомендуется проводить только в самых экстренных случаях. Смена УЗ

требует расшифрования всей зашифрованной на скомпрометированном УЗ информации и

зашифрования с новым УЗ. Поскольку УЗ должен быть одинаков для всех абонентов,

ведущих обмен зашифрованной информацией, эту работу придется проделать всем

пользователям защищаемого контура. Поэтому рекомендуется проводить эту операцию

только один раз при установке системы.

При

создании главного ключа необходимо использовать пароль. Этот пароль применяется

для закрытия главного ключа.

Для генерации ключей

используется датчик случайных чисел устройства шифрования.

Программа электронной

цифровой подписи Crypton Sign. Программа Crypton Sign предназначена для

формирования и проверки электронной цифровой подписи электронных документов,

которая обеспечивает установление авторства электронных документов и проверку

целостности электронных документов. В программе Crypton Sign реализованы

алгоритмы цифровой подписи и функции хэширования ГОСТ Р 34.10-94, ГОСТ Р

34.11-94.

Электронная

цифровая подпись представляет собой последовательность байтов, помещаемую в

конец подписываемого документа (файла) или в отдельный файл. ЭЦП формируется на

основании содержимого документа, секретного ключа и пароля лица, подписывающего

документ (файл). Для каждого секретного ключа создается открытый ключ для

проверки подписи.

Подписывание

документа-файла состоит в вычислении с помощью программы по содержимому файла

некоторого большого числа (512 или 1024 бита), которое и является его

электронной

подписью. Важной особенностью электронной подписи является невозможность ее

подделывания без секретного ключа.

Программа проверки на

основании анализа содержимого документа-файла, электронной подписи и открытого

ключа удостоверяет, что подпись вычислена именно из этого документа-файла

конкретной программой подписывания.

В качестве подписываемого электронного

документа в программе может использоваться любой файл. При необходимости

несколько владельцев могут подтвердить достоверность документа, т.е. один

документ-файл может содержать несколько подписей. При этом не изменяются ни имя

файла, ни его расширение. Подписанный файл показан на рис.11.2.

|

Исходный Файл

|

Подпись 1

|

Подпись 2

|

…

|

Подпись n

|

Рис.11.2. Схема подписанного файла

В подпись

записывается следующая информация:

• дата формирования

подписи;

• срок

окончания действия открытого и секретного ключей;

•

информация о лице, сформировавшем подпись (Ф.И.О., должность, краткое

наименование фирмы);

•

идентификатор подписавшего (имя файла открытого ключа);

•

собственно код ЭЦП.

Электронная цифровая

подпись может быть записана также в отдельный файл. Это файл, имеющий имя,

соответствующее подписанному файлу, и расширение sg*. В данном файле хранится

вся вышеуказанная информация, а также имя файла, который был подписан. При

таком способе простановки ЭЦП исходный файл не изменяется, что может быть

полезно в случаях, когда документы- файлы обрабатываются программами

пользователя, не допускающими посторонней информации в конце документов.

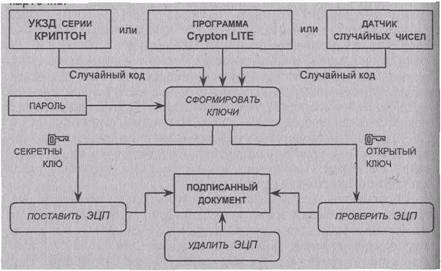

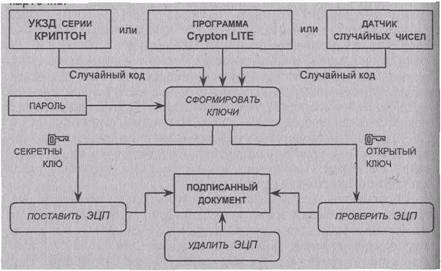

Схема

создания и проверки ЭЦП с помощью программы Crypton Sign показана на рис.11.3.

Для формирования и последующей проверки подписи необходимо создать два ключа

подписи:

секретный и открытый. Ключи представляют собой обычные файлы на дискете или

последовательность байтов на электронной карточке.

Рис.11.3.

Схема создания и проверки электронной цифровой подписи

Генерация

случайного кода для создания ключей выполняется аппаратно с помощью одного из

УКЗД серии КРИПТОН. Если УКЗД в компьютере нет, случайный код можно получить

программно с

помощью программы Crypton LITE или генератора случайных чисел.

Для

управления программой Crypton Sign пользователю предоставляется интерфейс,

похожий на интерфейс Norton Commander. Основное меню программы Crypton Sign

разделено на две части (панели). В левой части меню расположены наименования

команд, выполняемых программой, в правой части -перечень файлов и раздел, в

котором находятся эти файлы. Для выбора команд и файлов используется маркер.

Для

генерации ключей достаточно выполнить команду "Создать ключи".

Для подписи файла

необходимо выбрать сам подписываемый файл и секретный ключ, а затем выполнить

команду "Поставить подпись".

Две команды - "Показать

подпись" и "Проверить подпись" используются для проверки наличия

и подлинности подписей у файла, а также получения дополнительной информации о

подписи. Для выполнения данных команд следует выбрать проверяемые файлы и

указать каталог с открытыми ключами.

При необходимости можно

удалить последнюю подпись, группу последних подписей или все подписи у файла.

Для этого в программе используется команда "Удалить подпись". Для ее

выполнения должны быть указаны документы-файлы, у которых удаляются подписи.

Программа Crypton Soft. Интегрированная

программная оболочка Crypton Soft представляет собой систему защиты файлов-

документов на персональном компьютере. Программа Crypton Soft предназначена для

выполнения операций шифрования, электронной цифровой подписи файлов и работы с

ключами. Эта программа совместима "сверху - вниз" с программой

шифрования и генерации ключей Crypton Tools 3.X и программами электронной

подписи CR SIGN 1.X-CR SIGN 2.X.

Программа CryptonSoft v1.2 обеспечивает:

•

шифрование файлов по ГОСТ 28147-89 (симметричные архивный и сетевой методы);

• электронную цифровую

подпись файлов (существует возможность формировать подпись как внутри

подписываемого файла, так и в отдельном файле);

• управление ключами

(шифрования, подписи, главными ключами), заключающееся в создании ключей, их

перешифровании, смене паролей;

• копирование, перенос,

переименование, удаление файлов непосредственно из оболочки программы; при

удалении файлов осуществляется полное их затирание с невозможностью дальнейшего

восстановления;

• работу с устройствами

чтения пластиковых карт типа SA-101. SCAT-200. Эти устройства представляются в

виде логического устройства SC:, с которым можно производить необходимые

операции: создание/чтение ключей, копирование файлов.

Программа имеет оконный

пользовательский интерфейс и развернутую контекстную помощь. Управление может

вестись как с клавиатуры, так и манипулятором "мышь". Реализован

также режим командной строки, что позволяет использовать программу в пакетном

режиме и в других системах.

Программа

имеет широкий набор настраиваемых параметров: цвета интерфейса, язык сообщений,

подключенные устройства, используемые внешние программы и правила отображения

файлов, параметры шифрования/подписи. Кроме того, возможен запрет на

использование ряда команд программы. Все настройки сохраняются в

конфигурационном файле, который шифруется для предотвращения

несанкционированной модификации.

Программа Crypton ArcMail. Предназначается для

защиты файлов-документов, передаваемых в сети. Позволяет закрыть обмен

информацией между:

• отдельными абонентами

(кабинетами, пользователями и т.д.);

• различными

подразделениями (отделами и т.д.);

• различными

управлениями (департаментами) и т.д.

Программа

работает на ПК с процессором 386 и выше под управлением DOS 5.0 и выше.

Интерфейс пользователя подобен интерфейсу Norton Commander. Стандартная

конфигурация системы включает:

• программу

центрального пункта, обеспечивающую регистрацию абонентов и создание и

сопровождение списков зарегистрированных абонентов;

• программу абонентского

пункта;

• при

необходимости систему защиты ПК от несанкционированного доступа КРИПТОН-ВЕТО;

• при необходимости

устройство считывания информации со смарт-карт и Touch-Memory.

Программа обеспечивает

сжатие документов, аутентификацию автора, целостность документов,

конфиденциальность передаваемой информации. В минимальной конфигурации

представляет собой программу обработки документов перед передачей и после

приема. Передача и прием осуществляются стандартными программами электронной

почты.

Для работы

с системой каждый абонент снабжается секретным и открытым ключами. Секретный

ключ абонента хранится на дискете или смарт-карте и запрашивается при запуске

программы абонентского или центрального пунктов. Открытый ключ абонента

направляется на регистрацию (сертификацию) на центральный пункт сети. В

регистрационном центре открытые ключи всех абонентов с сертификатами помещаются

в базу данных зарегистрированных абонентов. В процессе обработки полученного по

почте документа автоматически проверяется наличие абонента в базе

зарегистрированных абонентов. Целостность документов подтверждается электронной

подписью, помещаемой в конец передаваемых документов. При формировании подписи

используется текст документа и секретный ключ абонента.

При подготовке документов

к передаче автоматически осуществляются:

• запрос из

базы данных открытых ключей зарегистрированных абонентов, которым направляются

документы;

• электронная подпись

передаваемых документов;

• сжатие документов в

один файл;

• генерация сеансового

ключа;

• шифрование файла с

документами на сеансовом ключе;

• вычисление

парносвязных ключей (на основе секретного ключа отправителя и открытых ключей

получателей) и шифрование на них сеансового ключа.

Таким образом, прочитать

данный документ может только абонент, обладающий соответствующим секретным

ключом. После приема автоматически выполняются обратные действия:

• вычисление

парносвязного ключа (на основе секретного ключа получателя и открытого ключа

отправителя с автоматической проверкой сертификата) и расшифрование сеансового

ключа;

• расшифрование файла с

помощью полученного сеансового ключа;

• разархивирование

документов;

• проверка электронной

подписи полученных документов.

Все

действия программы-архиватора и результаты протоколируются в специальном журнале

в зашифрованном виде.

Программа легко и

надежно настраивается на любую комбинацию своих команд для различных абонентов.

В системе можно реализовать уровень защиты, исключающий несанкционированное

ознакомление с передаваемой информацией даже при получении злоумышленником

секретных ключей и паролей. В этом случае приведенная выше схема защиты

несколько изменяется.

Пакеты

программ АШ и ЭЦП для Windows 95/98/NT

К программным средствам

абонентского шифрования и электронной цифровой подписи серии КРИПТОН/Crypton

для Windows 95/98/NT можно отнести следующие пакеты программ:

• пакет "КРИПТОН ®

Шифрование";

• пакет

"КРИПТОН©Подпись";

• пакет программ Crypton

ArcMail для Windows'95(98)/NT4.0.

Для успешного

функционирования этих пакетов программ компьютер должен иметь:

• операционную систему

Windows 95/98 или Windows NT 4.0;

• УКЗД серии КРИПТОН с

соответствующим драйвером для Windows 95/98/NT или его программный

драйвер-эмулятор для Windows-Crypton Emulator версии 1.3 или выше;

• Crypton API для

Windows 95/NT версии 2.2 или выше;

• манипулятор мышь.

Для осуществления более

надежной защиты рекомендуется вместо программы Crypton Emulator использовать

УКЗД серии КРИПТОН.

Пакет

КРИПТОН ©Шифрование. Пакет предназначен для защиты электронных документов (файлов)

от несанкционированного доступа при хранении их на персональном компьютере или

передаче по открытым каналам связи. Защита документов осуществляется путем их

шифрования по ГОСТ 28147-89.

Для

считывания ключевой информации могут применяться устройства чтения смарт-карт

типа SA-101J и др.

В данной системе в

качестве ключей шифрования могут использоваться: главный ключ; пароль; ключ

пользователя; сетевой ключ.

Как и в программах

Crypton Tools и Crypton Soft, в данной системе шифрование файлов может протекать

по двум схемам:

• архивное шифрование

файлов (обмен которыми не предполагается);

• шифрование файлов для

передачи в криптографической сети.

Перешифрование

информации, контроль целостности информации и ввод пароля осуществляются в

данной системе аналогично программам Crypton Tools и Crypton Soft.

Пакет

"КРИПТОН®Шифрование" состоит из трех компонентов.

1. Программа управления

ключами шифрования "Мастер - ключей шифрования" позволяет создавать

все виды используемых ключей, менять их характеристики, а также изменять

настройки всего комплекса.

2. Расширение Windows

Explorer (Проводника Windows) для шифрования файлов обеспечивает добавление

дополнительных команд в контекстное меню (а также в меню "Файл") программы

Windows Explorer. Эти команды

обеспечивают основные криптографические операции над файлами.

3. Утилита

командной строки для пакетной обработки файлов позволяет автоматизировать

процесс шифрования файлов, а также легко встраивать функции шифрования в

клиентские системы путем вызова данной утилиты с параметрами, передаваемыми в

командной строке.

Пользовательские

программы содержат интерактивную справку с подробной информацией о всех

выполняемых командах и выдаваемых диалоговых окнах.

Все программы пакета

могут использовать смарт-карты в качестве носителей ключей. Поскольку они

работают через SCApi (универсальный интерфейс смарт-карт), ограничения на тип

устройств чтения смарт-карт и на тип используемых карт накладываются только

текущим установленным набором драйверов карточных устройств.

Все программы данного

пакета имеют ряд общих параметров, влияющих на их работоспособность. Эти

параметры сохраняются в реестре Windows и являются персональными для каждого

локального пользователя Windows. Параметры могут быть изменены при помощи

программы "Мастер ключей шифрования".

Программы данного пакета

многоязычны. Это значит, что пользователь может выбрать язык пользовательского

интерфейса по своему предпочтению. На данный момент существуют два языковых

варианта: русский и английский.

Для управления ключевой

информацией используется программа "Мастер ключей шифрования".

Программа предлагает пользователю диалоговое окно с двумя панелями. Левая

панель содержит список доступных команд, иерархически оформленный в виде

дерева. Правая панель отображает параметры выбранной команды и содержит

элементы управления для ее выполнения. Для любой команды доступна интерактивная

справка, вызываемая по нажатию кнопки "Справка". Программа

"Мастер ключей шифрования" позволяет выполнить следующие операции:

• генерацию узла замены;

• генерацию главного

ключа;

• генерацию ключа

пользователя;

• смену пароля ключа;

• генерацию сетевой

таблицы;

• генерацию сетевых

наборов;

• перешифрование

главного ключа;

• пёрешифрование ключа

пользователя на новом главном ключе;

• перешифрование ключей

пользователя.

Обработка файлов в

интерактивном режиме ведется при помощи программы-расширения Windows Explorer

(Проводника Windows). Эта программа позволяет выполнить:

• шифрование файлов;

• расшифрование файлов;

• перешифрование файлов;

• уничтожение файлов;

• получение информации о

файлах.

Обработка файлов в

пакетном режиме производится путем вызова утилиты командной строки. Обработка

файлов в пакетном режиме необходима для автоматизации процесса шифрования

файлов, а также для встраивания функций шифрования в другие системы. Данной

программой выполняются следующие команды:

• зашифровать файлы;

• расшифровать файлы;

• перешифровать файлы;

• уничтожить файлы.

Пакет

"КРИПТОН©Подпись". Этот пакет программ предназначен для формирования

и использования электронной цифровой подписи электронных документов, которая

обеспечивает установление авторства электронных документов и' проверку

целостности электронных документов. В пакете программ

"КРИПТОН®Подпись" реализованы стандартные алгоритмы цифровой подписи

ГОСТ Р 34.10-94 и функции хэширования ГОСТ Р 34.11-94.

Авторство и

целостность электронных документов подтверждаются цифровой подписью, помещаемой

в конец подписываемых документов-файлов. При формировании цифровой подписи

используется текст документа и секретный ключ. Пакет КРИПТОН® Подпись, как и

программа Crypton Sign, допускает два способа объединения ЭЦП с подписываемым

документом-файлом:

1)

размещение ЭЦП вместе с подписываемым файлом;

2)

размещение ЭЦП на отдельном файле, с указанием имени подписанного файла.

Пакет

"КРИПТОН(©Подпись" и программа Crypton Sign имеют одинаковую

структуру цифровой подписи.

Для штатной

работы с программами пакета "КРИПТОН®Подпись" каждый пользователь,

предполагающий использовать ЭЦП в электронном документообороте, должен иметь

пару ключей -секретный и открытый.

Секретный

ключ пользователя является именно тем ключевым элементом, с помощью которого

формируется ЭЦП данного пользователя, поэтому ключевой носитель (дискета,

смарт-карта и т.д.), содержащий данный ключ, должен храниться пользователем

особо тщательно. Этим предотвращается подделка его подписи. Секретный ключ

запрашивается программами пакета перед выполнением каких-либо действий,

поэтому, не имея секретного ключа ЭЦП, войти в программы пакета невозможно.

Открытые

ключи подписи используются для проверки ЭЦП получаемых документов-файлов.

Владелец пары ключей подписи должен обеспечить наличие своего открытого ключа у

всех, с кем

он собирается обмениваться подписанными документами. При этом следует исключить

возможность подмены открытых ключей как на этапе передачи, так и на этапе их

использования.

При работе

с пакетом "КРИПТОН©Подпись" каждый пользователь должен иметь как

минимум один собственный секретный ключ для формирования своей подписи и

множество открытых ключей для проверки чужих подписей. Понятно, что собственный

секретный ключ должен быть недоступен для других. Открытые ключи должны быть

сертифицированы для предотвращения опасности их подмены.

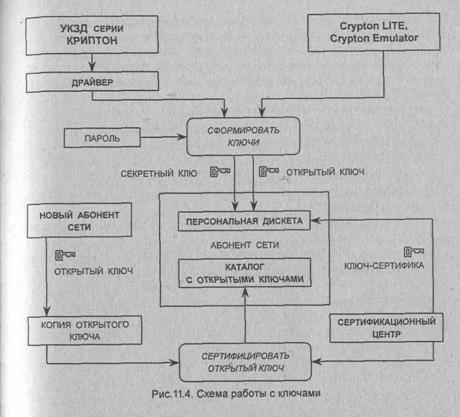

Рассмотрим

совокупность действий по защите ключей. Схема работы с ключами представлена на

рис.11.4.

В общем случае

необходимо выполнить следующую последовательность шагов.

1. Создание

собственных ключей на персональной дискете. Генерация случайного кода для

создания секретного ключа выполняется аппаратно устройством криптографической

защиты данных серии КРИПТОН или программно драйвером-эмулятором УКЗД (Crypton

Emulator). Секретный ключ необходимо закрыть паролем, который не позволит

злоумышленнику воспользоваться им при похищении или копировании его.

2. Создание отдельного

раздела (каталога) для размещения открытых ключей (например, РК DIR).

3. Создание резервных

копий открытых ключей, полученных путем прямого обмена с другими

пользователями. Эти ключи могут понадобиться при решении спорных вопросов,

поэтому необходимо обеспечить их сохранность. С этой целью осуществляют запись

открытых ключей в раздел РК DIR, удаляя у них подпись и формируя новую подпись

собственным секретным ключом (для обеспечения целостности открытых ключей в

процессе работы).

3'. Создание резервной

копии открытых ключей, сертифицированных на ключе-сертификате. Эти открытые

ключи записываются в соответствующий раздел РК DIR. Ключи-сертификаты

записываются на персональную дискету. Данный вариант предпочтительнее

предыдущего. В результате на персональной дискете будут располагаться:

•

собственный секретный ключ (обязательно);

• собственный открытый

ключ (обязательно, если он используется в качестве открытого ключа для проверки

факта сертификации);

• ключи-сертификаты (их

число определяется числом сертификационных центров, в которых пользователь

сертифицирован).

Такая организация работы

с ключами обеспечивает их относительную безопасность.

Пакет программ

"КРИПТОН®Подпись" состоит из следующих программных модулей:

• расширение Windows

Explorer "КРИПТОН©Подпись" выполняет основные действия пакета

"КРИПТОН ® Подпись";

• программа

"КРИПТОН ©Подпись-Конфигурация" служит для указания параметров работы

программ, входящих в пакет программ "КРИПТОН ©Подпись";

• программа "Мастер

ключей подписи" служит для работы с ключами и базами данных открытых

ключей;

• программа

"Менеджер журналов операций "служит для просмотра и редактирования

файлов журналов операций.

Кроме того, пакет

"КРИПТОН©Подпись" предоставляет возможность автоматической обработки

файлов-документов с помощью входящей в состав пакета утилиты командной строки

Sgn Cmd.

Схема создания и

проверки ЭЦП с помощью пакета "КРИПТОН® Подпись" аналогична схеме,

используемой в Crypton Sign.

Как отмечалось, основные

действия пакета "КРИПТОН ©Подпись" выполняются программным модулем

"Расширение Windows Explorer "КРИПТОН ©Подпись". Этот модуль

встраивается в контекстное меню Windows Explorer в виде дополнительного пункта

меню с названием "КРИПТОН ©Подпись". При активизации данного пункта

меню появляется подменю, содержащее основные команды модуля:

• подписать;

• проверить;

• удалить подпись;

• информация.

Все команды

меню "КРИПТОН ©Подпись" выполняются над всеми выбранными файлами, а

если выбран один или несколько каталогов то над всеми файлами всех выбранных

каталогов и их

подкаталогов.

Непосредственно

перед выполнением для выбранных файлов команды "Подписать"

производится загрузка требуемого секретного ключа. Если загружаемый секретный

ключ закрыт на пароле, происходит запрос пароля. При трехкратном вводе

неверного пароля операция будет отменена. Аналогичным образом производится

загрузка секретного ключа при выполнении других команд меню "КРИПТОН ®

Подпись".

Соответствующие команды

меню "КРИПТОН©Подпись" позволяют проверить или удалить ЭЦП. Пункт

меню "Информация" позволяет просматривать информацию о выбранных

файлах.

Пакет программ защиты

электронных документов Crypton ArcMail. Пакет программ Crypton ArcMail для Windows

95/98/NT4.0 предназначен для защиты электронных документов от

несанкционированного доступа и контроля их целостности при хранении в

организации или передаче по открытым каналам связи. Пакет обеспечивает сжатие

документов, проверку целостности документов, конфиденциальность документов,

установление автора документа.

Передаваемые в

электронном виде документы имеют различную степень конфиденциальности и могут

содержать сведения от полностью открытых до составляющих коммерческую тайну

самого

предприятия или его партнеров. Кроме того, при введении электронного

документооборота возникает вопрос обеспечения достоверности передаваемых

документов.

Наиболее остро вопрос

защиты документооборота стоит для предприятий, имеющих

территориально-распределенную структуру. Такие предприятия могут иметь

несколько локальных вычислительных сетей (ЛВС), расположенных в разных местах,

в том числе в различных регионах России, и вынуждены использовать для передачи

информации различные глобальные вычислительные сети (ГВС) общего пользования,

например сеть Internet.

При электронном

документообороте возникают различные угрозы со стороны пользователей ГВС,

которые можно разделить на две основные категории:

• угрозы

конфиденциальности информации;

• угрозы целостности

информации.

Наиболее

надежным средством для обеспечения конфиденциальности информации является

шифрование. Авторство и целостность электронного документа позволяет установить

электронная цифровая подпись. Схема использования ЭЦП в пакете программ Crypton

ArcMail такая же, как и в предыдущем пакете (см. рис.11.3).

Секретный ключ (СК)

генерируется абонентом сети. ЭЦП формируется на основе СК и вычисленного с

помощью хэш-функции значения хэша документа. Ключ СК может быть зашифрован на

пароле абонента. Открытый ключ (ОК) вычисляется как значение некоторой функции

от СК и используется для проверки ЭЦП. Ключ ОК должен быть передан всем абонентам

сети, с которыми планируется обмен защищенной информацией.

При проверке ЭЦП

принятого по сети подписанного документа вычисляется значение хэша этого

документа. Любые изменения документа приведут к другому значению хэша, что

явится сигналом нарушения целостности принятого документа.

Для защиты и

конфиденциальности, и целостности информации необходимо использовать в

комплексе шифрование и ЭЦП, что можно совместить с таким дополнительным

сервисом, как сжатие (архивация) информации. Эти возможности обеспечивает

специализированный архиватор электронных документов Crypton ArcMail.

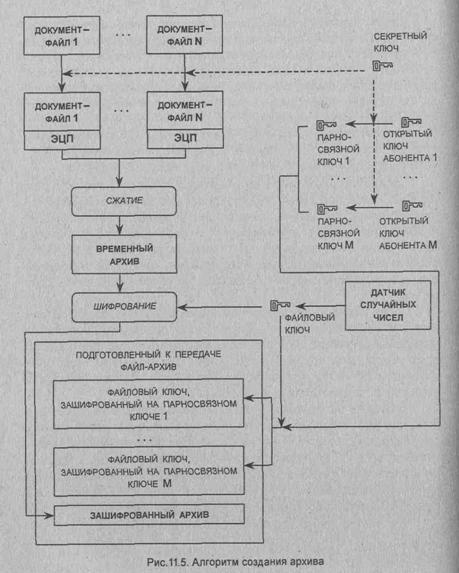

Схема

алгоритма создания архива для передачи по сети приведена на рис.11.5.

При

создании архива исходные документы-файлы подписываются на секретном ключе

абонента сети, после чего подписанные файлы сжимаются. Получаемый в результате

сжатия временный архив шифруется на случайном (файловом) ключе.

Абоненты, которым

предназначается архив, могут расшифровать его с помощью записанного в архив

зашифрованного файлового ключа. Файловый ключ зашифровывается на парносвязном

ключе, вычисляемом по алгоритму Диффи-Хеллмана из секретного ключа СК

отправителя и открытого ключа абонента-адресата. Парносвязный ключ может также

выбираться из симметричных ключей сетевого набора (КСН), структурно оформленных

в виде базы данных открытых ключей. В этом случае КСН зашифрованы

на главном ключе.

Таким

образом, достигаются следующие цели:

• передаваемые

электронные документы снабжаются кодом подтверждения достоверности - ЭЦП,

который защищает их от нарушения целостности или подмены;

• документы передаются в

защищенном виде, что обеспечивает их конфиденциальность;

• абоненты-адресаты

могут расшифровывать документы, используя свой секретный ключ и открытый ключ

отправителя (или КСН);

• абоненты

сети, которым не предназначается данный архив, не могут прочитать его

содержимое, поскольку не имеют файлового ключа и не могут его вычислить;

• дополнительный

сервис-уменьшение объема передаваемой информации, обусловленное архивацией.

Согласно описанной выше

схеме, ключи должны распределяться следующим образом: секретный ключ должен

находиться у его владельца, парный ему открытый ключ должен быть передан

владельцем всем абонентам сети, с которыми он хочет обмениваться защищенной

информацией. Открытые ключи не являются секретными, но существует возможность

их подмены. Например, возможна ситуация, когда у злоумышленника есть доступ к

компьютеру, на котором абонент А хранит открытые ключи. Злоумышленник считывает

интересующие его сведения (Ф.И.О., должность, ...) из открытого ключа,

например, абонента В, после чего генерирует где-либо СК и ОК с такими данными и

заменяет на компьютере абонента А открытый ключ абонента В на фиктивный. После

этого злоумышленник может подписать любой документ своим СК с данными абонента

В и переслать его абоненту А. При проверке

ЭЦП такого документа

будет выдано сообщение типа "Подпись лица (Ф.И.О., должность, ...)

верна", что введет в заблуждение абонента А.

Таким образом, очевидно,

что необходима защита и открытых ключей. Такую защиту можно обеспечить

несколькими способами:

• использование

персональной дискеты;

• использование

ключей-сертификатов.

При первом способе собственный секретный ключ и открытые ключи

других абонентов могут быть записаны на персональную дискету, доступ к которой

должен быть только у ее владельца. Однако при большом количестве абонентов сети

и большом потоке документов такой вариант нецелесообразен, так как замедляется

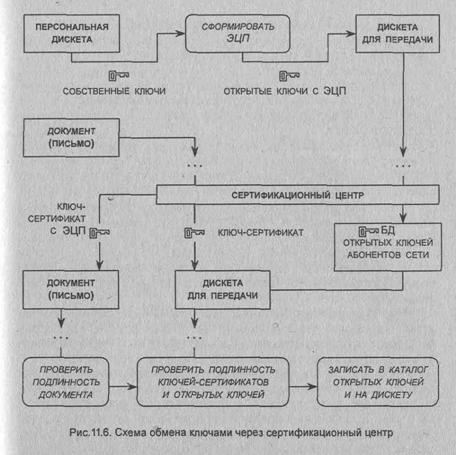

обработка документов. Более предпочтительным является второй способ хранения и

защиты ключей. Схема использования ключей- сертификатов показана на рис.11.6.

Данный способ предполагает наличие сертификационного центра (СЦ), в котором на

специальном ключе (ключе-сертификате) подписывается открытый ключ абонента сети

перед передачей его другим абонентам. Открытый ключ-сертификат должен храниться

у всех абонентов сети для проверки целостности всех используемых в сети

открытых ключей. При таком варианте рекомендуется при проверке ЭЦП какого-либо

документа автоматически проверять подпись соответствующего ОК. В этом случае ОК

могут храниться в открытом виде, а персональная дискета, помимо секретного

ключа владельца, должна содержать еще и открытый ключ-сертификат.

Сертификационный центр можно объединить с центром распределения ключей (ЦРК). В

этом случае выделяется специальное рабочее место, используемое как для

генерации ключей абонентов, так и для их сертификации и рассылки абонентам.

Даже в случае генерации ключей непосредственно абонентами на местах, СЦ можно

использовать для рассылки абонентам заверенных открытых ключей, как показано на

рис.11.6. Данная схема особенно целесообразна при организации электронного

документооборота между несколькими юридическими лицами.

Распределение ключей

согласно схеме обмена ключами (см. рис.11.6) происходит в следующем порядке.

• Абонент

создает персональную дискету с собственными ключами. Секретный ключ закрывается

паролем.

• Для собственного

открытого ключа формируется подпись на собственном секретном ключе, открытый

ключ записывается на дискету для передачи.

• Создается юридический

документ на бумаге (например, письмо), в котором указываются: данные о

владельце (Ф.И.О., должность, место работы), открытый ключ (распечатка в

шестнадцатеричном коде), полномочия владельца (перечень документов, которые

уполномочен удостоверять владелец открытого ключа). Данный документ должен

быть оформлен таким образом, чтобы иметь

юридическую

силу в случае возникновения спорных вопросов о принадлежности подписи и полномочиях владельца. Если в письме не установлены

полномочия, то они определяются по должности

и месту работы.

• Данный документ вместе

с ОК пересылается в СЦ.

• СЦ

проверяет юридическую силу полученного документа, а также идентичность ОК на

дискете и в документе.

• В ответ

абонент получает:

сертифицированные ОК

всех абонентов (в том числе, и свой);

сертифицированные файлы с полномочиями владельцев ОК;

ключ-сертификат центра как в виде файла, так и виде юридического документа.

• Владелец

проверяет истинность ключа-сертификата, а также подписи всех полученных им

открытых ключей и файлов. При успешной проверке открытые ключи записываются в

соответствующий каталог, а ключ – сертификат - на персональную дискету.

При такой организации

абонент формирует ЭЦП документов и может не заботиться об обмене открытыми

ключами и полномочиями. Однако большая нагрузка по рассылке открытых ключей и

полномочий ложится на СЦ. В том случае, если у абонента сети остаются

какие-либо сомнения относительно конкретного ОК, он может запросить распечатку

ОК и полномочия напрямую у его

владельца. Можно оставить за СЦ только сертификацию ключей и полномочий,

освободив его от рассылки ОК. В этом случае, при первой посылке в любой адрес

документов, абоненту необходимо послать по этому адресу также сертифицированные

ОК и полномочия.

В общем

случае сертификационных центров может быть несколько. Пользователь может

сертифицировать свой ОК в разных, не связанных друг с другом СЦ. Кроме того, СЦ

могут быть связаны в сеть с любой необходимой иерархической организацией для

обмена либо только ключами-сертификатами, либо дополнительно еще и открытыми

ключами. Тогда пользователю достаточно сертифицировать ОК только в одном из

таких СЦ для обмена информацией с абонентами всех охватываемых этим центром

сетей.

При большом количестве

абонентов сети рекомендуется использовать базы данных (БД) открытых ключей. В

этом случае СЦ пересылает абоненту не отдельные ОК, а одинаковый для всех

абонентов файл БД, содержащий все используемые ОК.

Согласно изложенному

выше, персональная дискета должна содержать следующее:

• СК владельца;

• открытые

ключи-сертификаты по числу сертификационных центров.

В качестве

ключа-сертификата может быть использован собственный секретный ключ абонента; в

этом случае при получении ОК другого абонента, этот ОК необходимо подписать.

При этом на персональную дискету следует записать свой ОК для проверки

целостности ОК других абонентов.

Вместо персональной

дискеты может быть использован другой ключевой носитель, например устройства

Touch Memory или смарт-карта, что иногда предпочтительнее, поскольку ключи

шифрования могут быть непосредственно загружены со смарт-карты в

шифроустройство, минуя оперативную память компьютера.

Следует отметить, что

если используются персональные дискеты с централизованной генерацией ключей

абонентов, для защиты ЦРК необходимо применять системы защиты от

несанкционированного доступа (ЗНСД).

Следует также учесть,

что любые системы защиты документооборота будут недостаточны без определенных

организационных мер:

• Протоколирование всех

операций, совершенных с помощью системы защиты. Протоколирование (ведение

журналов операций) должно быть обязательным на особо важных рабочих местах,

например ЦРК, СЦ, рабочем месте администратора безопасности.

• Предотвращение

получения злоумышленниками ключевых дискет и их тиражирования владельцами. Для

этого помимо простого введения паролей можно использовать в качестве ключевых

носителей микропроцессорные смарт-карты. Разграничение доступа на рабочие места

как административными мерами (например, ограничением доступа в помещения), так

и с помощью различных ЗСНД, что особенно актуально для тех же ЦРК и СЦ.

Пакет программ Crypton

ArcMail состоит из четырех программных модулей:

• спецархиватора Crypton

ArcMail;

• программы

"Конфигурация Crypton ArcMail";

• программы

"Менеджер баз данных открытых ключей":

• программы

"Менеджер журнала операций".

Программный

модуль "Спецархиватор Crypton ArcMail" выполняет основные действия

пакета Crypton ArcMail. Главное окно спецархиватора по внешнему виду очень

похоже на главное окно Проводника Windows (программы Explorer). Кроме

стандартного набора команд Проводника Windows, в меню и панель инструментов

главного окна спецархиватора Crypton ArcMail добавлены функции, реализующие

возможности спецархиватора. Правила работы с файлами и папками в главном окне

спецархиватора

Crypton ArcMail практически полностью аналогичны правилам работы в окне

Проводника Windows.

Программа

"Конфигурация Crypton ArcMail" служит для установки параметров работы

программ, входящих в пакет Crypton ArcMail.

Программа

"Менеджер баз данных открытых ключей" предназначена для работы с

ключами владельцев и базами данных открытых ключей. Главное окно менеджера баз

данных открытых ключей, как и главное окно спецархиватора Crypton ArcMail,

имеет меню, панель инструментов и строку статуса. Кроме того, данное окно может

содержать несколько окон редактируемых баз данных открытых ключей.

Программа

"Менеджер журнала операций" выполняет просмотр и редактирование

файлов журнала операций. Главное окно менеджера журнала операций может

содержать несколько окон просмотра и редактирования журналов операций.

11.2. Пакетное шифрование

Шифрование пакетов

осуществляется коммуникационными программами на сетевом уровне (IP-протокол)

семиуровневой модели OSI/ISO непосредственно перед передачей пакетов сетевому

интерфейсу (канальному уровню). Коммуникационные программы могут располагаться

как на абонентском месте клиента, так и на сервере, в центре коммутации пакетов

и т.д. Ключевым моментом

является защита целостности коммуникационных программ от возможного их обхода.

Эта защита определяется надежностью применяемой системы защиты от НСД. Вторым

не менее важным моментом является недосягаемость ключей шифрования и ЭЦП. Это

можно обеспечить только с помощью аппаратных средств (например, платы серии

КРИПТОН).

Шифрование пакетов может

быть реализовано в виде отдельного устройства - так называемого шифратора

IP-пакетов (криптомаршрутизатора). В простейшем виде последний представляет

собой ПК с двумя сетевыми платами. В этом случае надежность

криптомаршрутизатора определяется системой защиты от НСД со стороны консоли. В

настоящее время надежный криптомаршрутизатор может быть только под управлением

DOS или "операционной системы" собственной разработки.

Шифрование пакетов может

осуществляться и с помощью коммуникационных программ совместной разработки ОАО

"Элвис+" и ОООАНКАД:

• Crypton

Fort E+ Persona! Client-средство

защиты персональной рабочей станции;

• Crypton Fort E+

Corporate Client-средство защиты рабочей станции корпоративной сети;

• Crypton Fort E+

Server-средство защиты сервера;

• Crypton

Fort E+ Branch-защита сегмента локальной сети от несанкционированного доступа

из внешней сети.

Два

компьютера, имеющих такие коммуникационные модули, могут осуществлять

защищенную связь посредством шифрования пакетов по схеме использования открытых

ключей в протоколе

SKIP (см. §7.3 и 8.4). Непосредственно шифрование и генерация случайных

последовательностей осуществляются описанными выше УКЗД и их программными

эмуляторами.

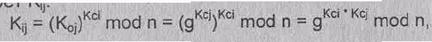

Протокол SKIP

реализуется следующим образом. Каждый узел сети снабжается секретным ключом Кс

и открытым ключом К0. Открытые ключи могут свободно распространяться

среди пользователей, заинтересованных в организации защищенного обмена

информацией. Узел I, адресующий свой трафик к узлу J, на основе логики открытых

ключей Диффи-Хеллмана вычисляет разделяемый секрет

где g и n-некоторые заранее

выбранные многоразрядные простые целые числа. Ключ Кij является долговременным

разделяемым секретом для любой пары абонентов I и J и не может быть

вычислен третьей стороной. В то же время легко видеть, что и отправитель, и

получатель пакета могут вычислить разделяемый секрет на основании собственного

секретного ключа и открытого ключа партнера:

Ключ Кij ответственен за обмены

с узлами I и J, однако он не используется в протоколе SKIP непосредственно для

защиты трафика. Вместо этого для каждого конкретного IP-пакета (или некоторой

группы пакетов) узел I вырабатывает специальный пакетный ключ Кn, при помощи которого

защищает исходный IP-пакет и укладывает его в блок данных SKIP-пакета. Далее

собственно пакетный ключ Кn защищается при помощи разделяемого секрета Кij, причем, возможно, при

помощи другого, более сложного алгоритма защиты данных, и тоже записывается в

SKIP-пакет.

Использование пакетного

ключа является дополнительной мерой защиты по двум причинам:

* во-первых,

долговременный секрет не должен быть скомпрометирован и не следует давать

вероятному противнику материал для статистического криптоанализа в виде

большого количества информации, защищенной соответствующим ключом;

•

во-вторых, частая смена пакетных ключей повышает защищенность обмена, так как

если пакетный ключ и будет скомпрометирован, то ущерб будет нанесен лишь

небольшой группе пакетов, защищенных при помощи данного пакетного ключа.

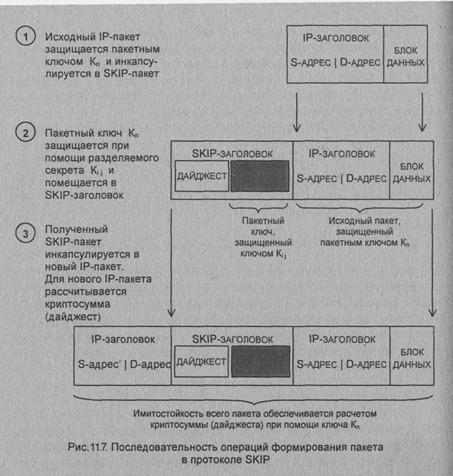

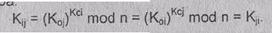

Последовательность

операций по обработке исходного IP-пакета показана на рис. 11.7. Исходный пакет

защищается пакетным ключом и помещается внутрь нового пакета, снабженного

SKIP-заголовком. Пакетный ключ включается в заголовок порученного SKIP-пакета.

Затем этот SKIP-пакет включается (инкапсулируется) в новый IP-пакет. Отметим,

что заголовок нового IP-пакета может не совпадать с заголовком исходного

IP-пакета. В частности, может быть изменена адресная информация, содержащаяся в

исходном пакете. Такая подмена адресов является самостоятельным аспектом защиты

информационных систем и называется адресной векторизацией.

По всему

новому пакету (за исключением динамически меняющихся полей заголовка IP-пакета)

с использованием пакетного ключа рассчитывается контрольная криптосумма.

Поскольку пакетный ключ защищен при помощи разделяемого секрета, восстановить

его и корректно рассчитать криптосумму могут только два участника защищенного

обмена. Тем самым обеспечивается аутентификация информации как на уровне узла

сети (достоверно известен IP-адрес отправителя), так и, возможно, на уровне

пользователя, идентификатор которого (однозначно соответствующий секретному

ключу) включается в SKIP-заголовок. Сформированный в результате перечисленных

операций новый IP-пакет отправляется получателю, который в обратном порядке

производит его обработку: вычисляет разделяемый секрет, восстанавливает

пакетный ключ, проверяет контрольную криптосумму, восстанавливает и извлекает

из SKIP-пакета исходный IP-пакет.

Поскольку

SKIP-защищенный пакет является стандартным IP-пакетом, все промежуточное

сетевое оборудование между отправителем и получателем стандартным образом

маршрутизует этот пакет до его доставки узлу-получателю.

Аутентификация

Реализуется в

коммуникационном модуле. Один из вариантов аутентификации, использующий симметричную

криптографию, выглядит следующим образом.

• Шифрование и генерация

случайных чисел могут осуществляться с помощью платы серии КРИПТОН.

• Оба абонента владеют

секретным ключом Sk.

• Абонент А генерирует

случайное число Da и посылает его абоненту В.

• Абонент В шифрует

принятое число Da на ключе Sk (результат обозначим через Da(Sk)), генерирует

свое случайное число Db и посылает абоненту А числа Db и Da(Sk).

• Абонент А шифрует Da и

сравнивает результат шифрования Da(Sk) с полученным числом. Если они совпадают,

значит, это абонент В. Далее абонент А шифрует число Db и посылает абоненту В

число Db(Sk) совместно с информацией.

• Абонент В шифрует Db и сравнивает Db(Sk) с

полученным числом. Если числа совпадают, значит, абонент В связан с абонентом А

и может передавать ему информацию.

11.3. Защита компонентов ЛВС от НСД

Защита

абонентских пунктов

Рассмотрим несколько

вариантов реализации абонентских пунктов (АП). Предположим, что уровень

защищенности абонентского пункта должен обеспечивать нахождение в нем секретной

информации. Помещения, в которых будут находиться такие абонентские пункты,

должны иметь соответствующую категорию. Передача информации между абонентскими

пунктами и абонентским пунктом и сервером в защищенном режиме производится в

зашифрованном виде.

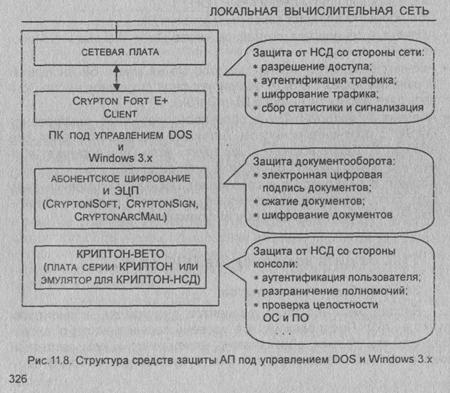

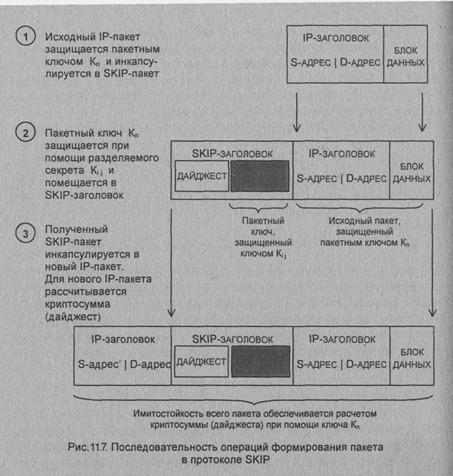

Абонентский пункт для

DOS, Windows 3.11. В состав пункта входят (рис. 11.8):

• система защиты от

несанкционированного доступа КРИПТОН- ВЕТО;

• коммуникационный

модуль с аутентификацией, абонентским шифрованием или с шифрованием пакетов.

Коммуникационный

модуль обеспечивает защиту ПК со стороны сети. Он пропускает на ПК только

пакеты, зашифрованные определенными ключами. Запись ключевой информации на ПК

осуществляется администратором сегмента сети, в котором находится абонентский

пункт. В функции коммуникационных программ Crypton Fort E+ Client входят:

• реализация заданной

дисциплины работы и разрешение доступа (на абонентский пункт могут прислать

пакеты только абонентские пункты, включенные в список разрешенных соединений);

• аутентификация трафика

(производится строгая аутентификация абонентского пункта, который прислал пакет

по сети);

• шифрование IP-пакетов;

• сбор статистики и

сигнализация;

• настройка

параметров защиты с помощью удобного графического интерфейса.

Абонентский

пункт, работающий под управлением DOS, можно отнести к полностью контролируемой

системе. Для абонентского пункта с Windows 3.x при необходимости возможно

усиление

защиты с помощью криптомаршрутизатора под управлением DOS или

специализированной сетевой платы.

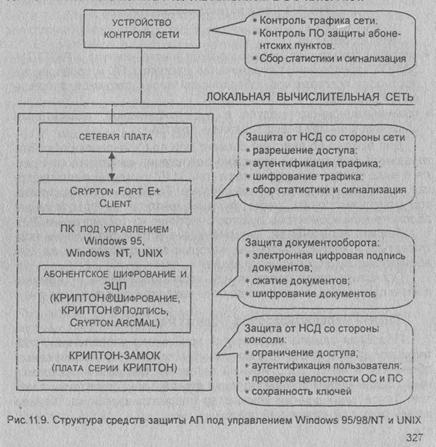

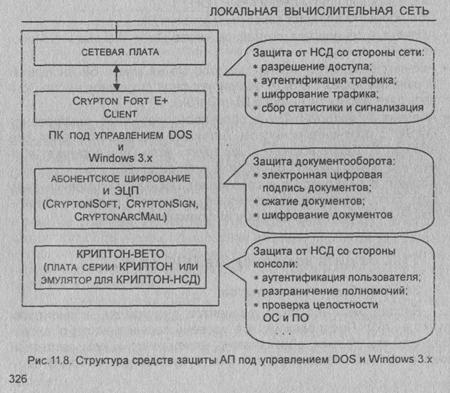

Абонентский

пункт для Windows NT и UNIX. Поскольку в этом случае нельзя полностью доверять

операционной системе, то такой абонентский пункт относится к частично

контролируемым системам. Поэтому для подобных абонентских пунктов внутри

сегмента сети необходимо использовать полностью контролируемое устройство для

анализа функционирования программных средств защиты. В целом защита строится

аналогично описанной выше для абонентского пункта под управлением DOS

(рис.11.9).

Пункт состоит из:

• системы

защиты от несанкционированного доступа КРИПТОН-ЗАМОК (обеспечивает ограничение

доступа к ПК и проверку целостности программного обеспечения перед загрузкой

операционной системы);

• коммуникационного

модуля с аутентификацией, абонентским шифрованием или с шифрованием пакетов.

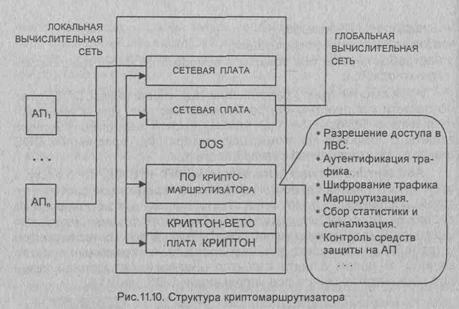

Для выхода во внешний

сегмент или при хранении и обработке важной информации возможна реализация

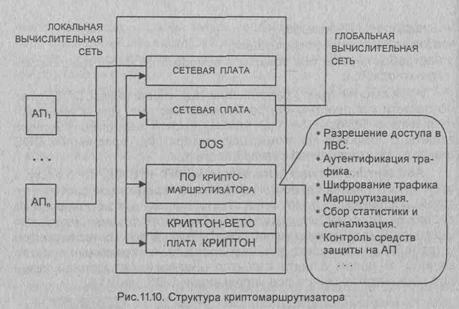

шифрующего модуля в виде криптомаршрутизатора (рис.11.10), который реализуется

как полностью контролируемая система. Такой криптомаршрутизатор может выполнять

также функции контроля за программным обеспечением абонентских пунктов с

частично контролируемым ПО.

Защита терминалов.

Терминальные устройства должны подключаться к хост-компьютерам, которые

защищаются так же, как абонентский пункт, описанный выше.

Поскольку канал связи

между хост-компьютером и терминалом не шифруется, последние должны находиться в

одной комнате.

Защита

маршрутизаторов. Криптомаршрутизатор

Подобная защита

реализуется только под управлением сертифицированной DOS. Схема защиты похожа

на расширенный абонентский пункт, дополненный сетевыми платами и программным

обеспечением для выполнения функций маршрутизации пакетов. Такой защищенный

компьютер рассматривается как барьер между открытой и закрытой средой.

Структурная схема

криптографического IP-маршрутизатора КРИПТОН-IP показана на рис.11.10.

Криптомаршрутизатор

КРИПТОН-IP предназначен для применения в качестве маршрутизатора пакетов данных

(с IP-форматом) между глобальной и локальными компьютерными сетями с

обеспечением защиты от несанкционированного доступа к данным пакета. Как в

комплексе КРИПТОН-IP, так и в пакетах данных при обмене или в открытой сети

осуществляется криптографическая защита данных (их шифрование происходит

согласно ГОСТ 28147-89). Для контроля целостности и истинности файлов данных

введено

формирование (при необходимости) их электронной цифровой подписи согласно ГОСТ

Р 34.10-94.

Для защиты от НСД

подключенных к комплексу локальных компьютерных сетей используются также методы

фильтрации IP-пакетов по определенным правилам с аутентификацией их источников.

Кроме криптографической

защиты данных, в комплексе КРИПТОН-IP реализовано разграничение доступа к

размещенным в его памяти программным средствам и данным с регистрацией в

электронном журнале процесса доступа к ресурсам комплекса.

В комплексе применено

сертифицированное аппаратно-программное средство криптографической защиты

информации Crypton ArcMail, имеющее сертификат ФАПСИ (регистрационный номер

СФ/120-0278 от 30.06.99г.), в состав которого входят следующие аппаратные и

программные средства.

•

Устройство криптографической защиты данных КРИПТОН-4К/16. имеющее свой

локальный программный BIOS УКЗД, который выполняет:

загрузку ключей

шифрования данных до загрузки операционной среды компьютера;

контроль целостности

операционной среды компьютера до загрузки MS DOS под управлением программного

обеспечения комплекса;

шифрование данных под

управлением программного обеспечения комплекса.

• Адаптер смарт-карт

SA-10H, обеспечивающий ввод ключевой информации в УКЗД со смарт-карт с открытой

памятью, минуя шину данных компьютера.

• Программы

системы криптографической защиты информации от несанкционированного доступа

(СКЗИ НСД) КРИПТОН-ВЕТО 2.0, которые управляют:

процессом контроля

целостности операционной среды компьютера;

шифрованием данных;

контролем разграничения

доступа к ресурсам компьютера комплекса;

регистрацией в электронном журнале процесса работы комплекса.

• Программы

комплекса Crypton Router v.2.0, реализующие методы криптографической защиты и

автоматическую маршрутизацию пакетов при приеме/передаче по сети обмена

данными.

Любой

абонент защищенной сети, подсоединенной к криптомаршрутизатору, может

обмениваться данными с любым другим абонентом сети, причем шифрование

передаваемых данных для абонентов является прозрачным. Кроме того, применение

криптомаршрутизатора позволяет скрыть трафик между абонентами защищенных

локальных сетей. Это определяется тем, что обмен данными происходит между

криптомаршрутизаторами, имеющими собственные сетевые адреса, а адреса абонентов

передаются по каналам связи только в зашифрованном виде.

Для систем

с конфиденциальной информацией можно использовать маршрутизатор под управлением

UNIX Crypton Fort E+ Branch, отдавая себе отчет, что это все-таки частично

контролируемая система.

Для контроля абонентского

пункта локальной сети, не выходящей в глобальную вычислительную сеть (ГВС),

можно использовать облегченный вариант устройства контроля сети,

представляющего собой урезанный криптомаршрутизатор - без второй сетевой платы

и ПО маршрутизации.

Защита

центра генерации ключей.

Центр генерации ключей

располагается на отдельном компьютере (по структуре аналогичен абонентскому

пункту под управлением DOS), доступ к которому

имеет только администратор сети. В состав центра включаются:

• система

защиты от несанкционированного доступа КРИПТОН-ВЕТО;

• программа CryptonSoft;

•

коммуникационный модуль с аутентификацией и шифрованием пакетов.

Защита

локальных серверов, серверов приложений и корпоративного сервера.

Защита баз данных и

файл-серверов может производиться так же, как защита абонентского места (см.

рис.11.9). Однако доступ к серверам с секретной информацией должен

ограничиваться с помощью устройств защиты от НСД с разграничением доступа,

представляющих собой расширенный функциями проверки полномочий и обеспечения

доступа к разрешенным приложениям и документам криптомаршрутизатор (см.

рис.11.10).

Защита

сегментов сетей.

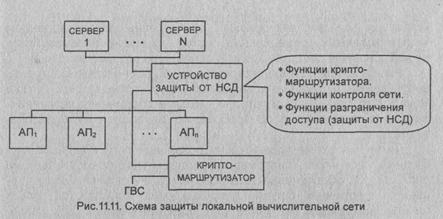

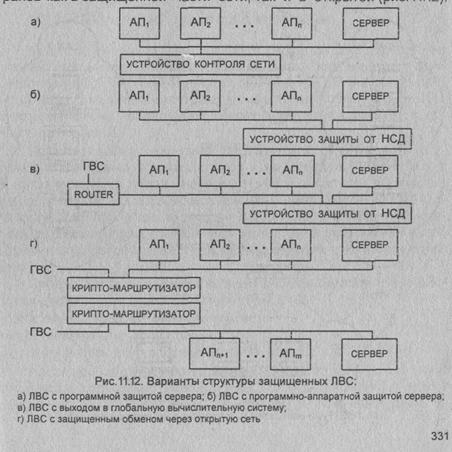

Защита осуществляется на

основе перечисленных выше компонентов. Внутри сегмента сети используются

программные коммуникационные модули на абонентских пунктах АП1 – АПn (рис.11.11). В частично

контролируемой среде есть вероятность их подмены. Поэтому для выхода в сеть из

сегмента и входа из сети в сегмент применяются средства с операционной системой

DOS и шифрованием - маршрутизаторы (см. рис.11.10) или специализированные

сетевые платы.

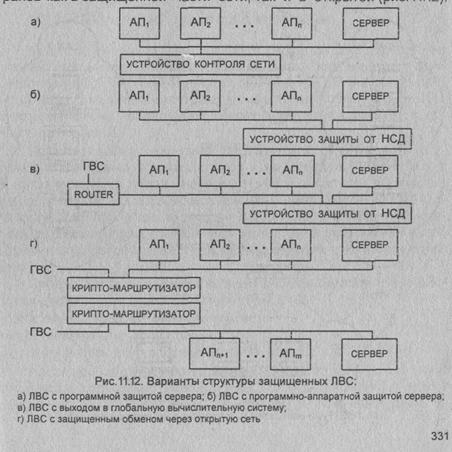

Предложенная выше

структура не является единственной. Допускается введение мостов,

маршрутизаторов, межсетевых экранов как в защищенной части сети так и в

открытой (рис.11.12).

Поскольку

все они, как правило, реализованы под управлением неаттестованных операционных

систем, их можно рассматривать не как основные средства защиты, а лишь как

вспомогательные.

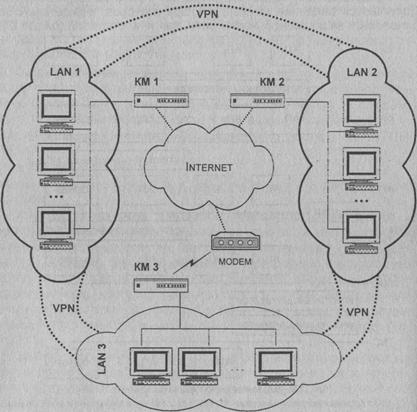

На базе

криптомаршрутизатора КРИПТОН-IP можно строить защищенные виртуальные

корпоративные (частные) сети (Virtual Private Network-VPN), в которых сетевые

соединения устанавливаются в интересах и по требованию определенных

пользователей.

Типичная схема

подключения локальной сети к высшей глобальной сети через криптомаршрутизаторы

(КМ) представлена на рис.11.13. КМ обеспечивает контроль всего IP-трафика между

внешней и внутренней сетями. К прохождению допускаются только пакеты, исходящие

из узлов или предназначенные для узлов, связь с которыми разрешена. Кроме того,

КМ обеспечивает прозрачное шифрование/дешифрование трафика, что позволяет

использовать открытые каналы связи (в том числе и сеть Internet) для

организации VPN. При использовании сети Internet KM должен иметь корректно

выделенный провайдером внешний IP-адрес, необходимый >для правильной промежуточной

маршрутизации. Организация работы КМ позволяет полностью скрывать топологию ЛС.

Рис.11.13.

Типичная сетевая топология с использованием КМ

В настоящий момент КМ может включать несколько сетевых интерфейсов (в том числе

модем и мультипортовую плату) и поддерживать связь через последовательный порт

(нуль-модем). КМ поддерживает сетевые адаптеры, соответствующие широко

распространенному стандарту Ethernet.

Криптомаршрутизатор

КРИПТОН-IP является средством защиты компьютерных сетей и позволяет создавать

защищенные VPN на базе любых открытых сетей или на базе ЛС, использующих

незащищенные линии связи. Кроме того, он может быть использован для

разграничения передаваемой информации с разным уровнем доступа. Фильтрация

трафика на IP-уровне и выбор правил политики безопасности позволяет применять

КМ для организации как полностью защищенной сети, так и сети с выборочной

передачей и приемом пакетов в открытом виде (с разрешением работы некоторым

узлам сети без защиты трафика).

11.4. Технология работы с ключами

При использовании

шифрования с открытым распределением ключей каждый пользователь должен иметь

как минимум один секретный ключ и множество открытых ключей других абонентов.

Понятно, что секретный ключ должен быть недоступен для других. Открытые ключи

не являются секретными, но существует опасность их подмены.

Использование секретной

дискеты или электронной карточки с ключами. Секретный ключ и все открытые ключи

могут быть записаны на определенный ключевой носитель, в качестве которого

может использоваться дискета, смарт-карта или Touch- Memory. Доступ к этим

носителям должен быть только у их владельца. Однако при большом количестве

открытых ключей такой вариант нецелесообразен, поскольку генерация ключей

замедляется.

Предлагается следующий

вариант работы с ключами. На ключевой дискете (или другом носителе) находятся:

• собственный секретный

ключ (ключи);

• собственный открытый

ключ (ключи);

• открытый ключ для

проверки сертификата.

Напомним, что под

сертификатом понимается открытый ключ с подписью ключом сертификационного

центра (ключом администратора сети). Таким образом, минимально на ключевой

дискете могут находиться только два собственных ключа. В этом случае в качестве

ключей для формирования и проверки сертификата могут использоваться собственные

ключи.

Регистрация

(сертификация) открытых ключей у администратора. Организуется

сертификационный центр для регистрации пользователей сети. В сертификационный

центр поступают открытые ключи и сопровождающие их документы. В ответ

пользователь получает:

• открытые

ключи с сертификатом всех зарегистрированных пользователей (в том числе и

свой);

• файл или

базу данных с полномочиями этих пользователей (также с сертификатом);

• открытый

ключ для проверки сертификата как в виде файла, так и в распечатанном виде.

Пользователь

при получении должен сначала проверить истинность открытого ключа для проверки

сертификата, а затем сертификаты всех полученных ключей и файлов. Также

необходимо проверить свой открытый ключ. При положительных результатах проверки

такие ключи можно использовать для шифрования.

Распределение открытых

ключей по компьютерам и разрешение использования их для доступа к конкретному

компьютеру или серверу осуществляет только администратор сети или сегмента

сети.

Администрирование

сети.

Для обслуживания сегмента сети (и возможно, сети в целом) необходим

администратор безопасности, который:

• генерирует

(сертифицирует, регистрирует) ключи абонентов;

• определяет права

доступа к абонентским пунктам и серверам;

• уточняет

права доступа к отдельным фрагментам информации на серверах;

• устанавливает систему

ограничения доступа на ПК;

• осуществляет текущий

контроль за работой сети.

В качестве

администратора безопасности можно использовать администратора сегмента сети при

наличии у него необходимых прав допуска к информации. Однако, разграничение

доступа между отдельными сегментами сети должен выполнять другой человек.

Разрешение на допуск к

некоторой конкретной информации определяется при регистрации открытого ключа (и

размещении его на соответствующем ПК). Для ограничения доступа к ПК достаточно

убрать с него соответствующий ключ.

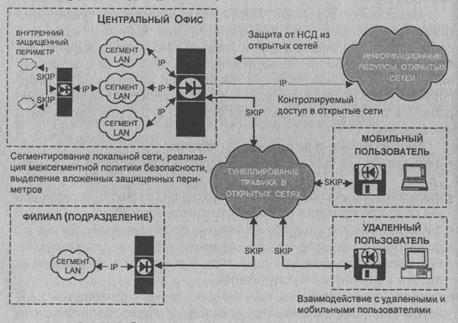

11.5. Программные

продукты ЗАСТАВА фирмы

"ЭЛВИС+" для защиты корпоративной сети

На основе

опыта внедрения систем сетевой информационной безопасности ОАО

"Элвис+" разработала общий концептуальный подход к решению задач

построения защищенных корпоративных систем [92]. Суть решения заключается в

следующем:

• построение жесткого

периметра корпоративной части сети на основе технологий виртуальных защищенных

сетей VPN (Virtual Private Network) с использованием протокола SKIP;

• обеспечение небольшого

числа контролируемых точек открытого доступа в периметр корпоративной

защищенной сети;

• построение

эшелонированной системы защиты с контролем проникновения в защищенный периметр;

• обеспечение

дистанционного администрирования и аудита всех

компонентов системы защиты.

Эти решения обеспечивают

построение виртуальных закрытых сетей (intranet), их безопасную эксплуатацию и

интеграцию с открытыми коммуникационными системами.

Организация

безопасного взаимодействия корпоративной

сети с открытыми коммуникационными сетями

Защищенная

корпоративная сеть, построенная на основе технологий VPN, не может быть

полностью изолирована от внешних информационных систем, поскольку людям

необходимо обмениваться почтой, новостями, получать данные из внешних

информационных источников, что приводит к угрозе проведения атаки на

информационные ресурсы корпоративной сети в рамках этого информационного

обмена. Поэтому наряду с проблемой построения виртуальной защищенной сети

предприятия существует другая

важная проблема защиты корпоративной сети - организация безопасного

взаимодействия с открытыми сетями.

Концепция защищенной

корпоративной сети ОАО "ЭЛВИС+" состоит в том, чтобы закрыть трафик

корпоративной сети средствами защиты информации сетевого уровня (построить

виртуальную корпоративную сеть) и организовать фильтрацию информации 6 точках

соединения с открытыми сетями. В качестве средств фильтрации информации на

интерфейсах с открытыми сетями применяются традиционные решения - межсетевой

экран (firewall), сервисы защиты типа proxy (посредник).

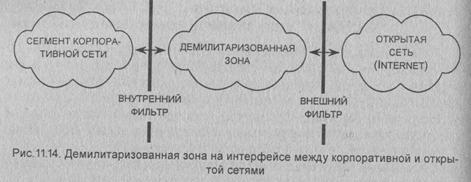

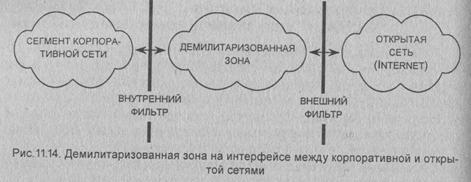

Важным

элементом защиты от несанкционированного проникновения из открытой .сети в

корпоративную является последовательное (каскадное) включение нескольких

фильтров-эшелонов

защиты. Как правило, между открытой и корпоративной сетями устанавливается зона

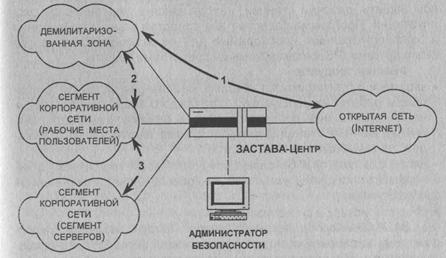

контролируемого доступа или "демилитаризованная зона" (рис. 11.14).

В качестве

внешнего и внутреннего фильтров применяются межсетевые экраны.

Демилитаризованная

зона представляет собой, как правило, сегмент сети, характеризующийся тем, что

в нем представляются информационные ресурсы для доступа из открытой сети. При

этом серверы, предоставляющие эти ресурсы для открытого доступа,

конфигурируются специальным образом для того, чтобы на них не могли

использоваться "опасные" сервисы (приложения), которые могут дать

потенциальному нарушителю возможность реконфигурировать систему,

компрометировать ее и, опираясь на скомпрометированные ресурсы, атаковать

корпоративную сеть.

В решениях

ОАО ЭЛВИС+ по организации взаимодействия с открытыми сетями обычно применяются

межсетевые экраны, обеспечивающие так называемую расширенную пакетную

фильтрацию. Такие пакетные экраны принимают "решение" о доступе

каждого пакета на основе набора правил фильтрации, информации, содержащейся в

пакете и некоторой предыстории, которую помнит

фильтрационная машина, настраиваемая на обмены в рамках конкретных протоколов

(протокольный автомат). Перепрограммируемые протокольные автоматы поставляются

для большинства распространенных протоколов. Критерий фильтрации может быть

основан на одном или нескольких правилах фильтрации.

Каждое

правило формируется на основе применения операций отношения к таким элементам

IP-пакета, как:

• IP-адрес

источника/приемника пакета (эти правила позволяю разрешать или запрещать

информационный обмен между некоторыми заданными узлами сети);

• поле

"протокол" (TCP, UDP, ICMP и прочие) (правила фильтрации на основе

этого поля регламентируют использование инкапсулируемых в IP-протоколов);

• поле "порт" для источника/приемника

пакета (с понятием "порт" в стеке протоколов TCP/IP ассоциируется

некоторое приложение и правила этой группы могут разрешать/запрещать доступ к

заданному узлу по заданному прикладному протоколу (зависимость правил фильтрации

по IP-адресам для пар источник/приемник позволяет контролировать направление

доступа));

• бинарные данные с

заданным смещением относительно заголовка IP.

На практике межсетевые

экраны часто представляют собой программный продукт, который устанавливается на

вычислительную платформу с несколькими сетевыми интерфейсами и обеспечивает

сегментирование (рис.11.15) и независимую политику безопасности (набор правил

фильтрации) для различных компьютеров в различных сегментах сети.

Централизованная

архитектура системы, показанная на рис.11.15, не противоречит каскадной схеме

построения защиты. Политика доступа между сегментами настраивается как

независимый набор правил фильтрации для каждой пары интерфейсов (сегментов

корпоративной сети). В примере на рис.11.15 можно предполагать следующую

модельную настройку политики безопасности:

• внешние

абоненты имеют доступ к открытому сегменту, например на корпоративный

Web-сервер, по определенному набору коммуникационных протоколов (фильтр 1);

• пользователи

корпоративной сети имеют доступ к информации высшей критичности, которая

расположена в сегменте серверов (фильтр 3), а также могут, используя

proxy-сервис в открытом

сегменте, выходить в открытые сети (фильтры 2 и 1);

• администрирование

безопасности производится дистанционно, обязательно с использованием средств

защиты трафика.

В данном

примере для атакующей стороны из внешней сети наиболее критичный ресурс

(например, в сегменте серверов) может оказаться достижимым только при

последовательной компрометации двух эшелонов защиты: демилитаризованной зоны и

сегмента рабочих мест пользователей.

Рис.11.15. Сегментирование корпоративной сети

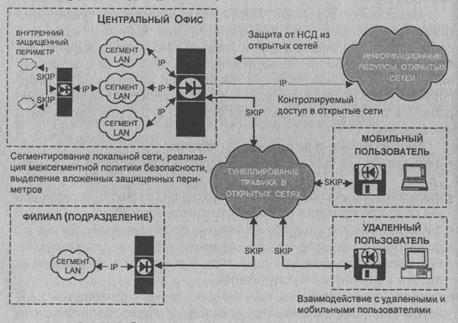

Программные

продукты семейства ЗАСТАВА

Компания ЭЛВИС+

разработала ряд программных продуктов для построения VPN {защищенных корпоративных

сетей) на основе стандарта IPSec. Назначение продуктов данного ряда заключается

в обеспечении гибкого, масштабируемого решения для защиты и аутентификации

трафика корпоративной сети и для защиты корпоративной сети от

несанкционированного доступа.

В состав этого ряда

продуктов входят:

• клиентские агенты для

защиты отдельных рабочих мест (персональных компьютеров);

• программные агенты для

защиты серверных платформ;

• шлюзы для защиты

входящего и исходящего трафика сегмента корпоративной сети.

Продукты работают на

операционных платформах Windows 95, NT, Solaris (SPARC и Intel), кроме того,

обеспечена совместимость с платформами, соответствующими стандарту UNIX SVR 4.

В этих продуктах в