Быстро развивающиеся компьютерные информационные

технологии вносят заметные изменения в нашу жизнь. Все чаще понятие

"информация" используется как обозначение специального

товара, который можно приобрести, продать, обменять на что-то другое и т.п. При

этом стоимость информации часто превосходит в сотни и тысячи раз стоимость

компьютерной системы, в которой

она находится. Поэтому вполне естественно возникает необходимость в защите

информации от несанкционированного доступа, умышленного изменения, кражи,

уничтожения и других преступных

действий.

Проблемы защиты информации привлекают все большее внимание как специалистов в области компьютерных систем и сетей, так и многочисленных пользователей современных компьютерных средств. В то же время эта актуальная проблематика компьютерной науки и практики пока недостаточно освещена в отечественной научно-технической и учебной литературе.

Предлагаемая вниманию читателя книга посвящена методам и средствам защиты информации в компьютерных системах и сетях. В книге подробно излагаются классические методы шифрования и современные криптографические методы, алгоритмы, протоколы и системы. Описаны методы и средства защиты локальных и корпоративных сетей от удаленных атак через сеть Internet, а также рассмотрена защита информации в электронных платежных системах. Приводятся подробные данные об эффективных отечественных аппаратно-программных средствах криптографической защиты компьютерной информации.

По сравнению с первым изданием книги, осуществленным издательством "Радио и связь" в 1999г., предлагаемое вниманию читателя второе издание книги "Защита информации в компьютерных системах и сетях" представляет собой существенно дополненный и переработанный вариант, в котором учтены новые открытые публикации в отечественной и зарубежной литературе, а также результаты новых разработок авторов.

В частности, во второе издание книги включены следующие новые разделы:

• Криптосистема с депонированием ключа.

•

Типовые схемы идентификации и идентификации пользователя.

Средства биометрической идентификации.

• Цифровые подписи с дополнительными функциональными возможностями (схемы слепой цифровой подписи и неоспоримой цифровой подписи).

• Носители ключевой информации.

• Особенности протокола аутентификации и распределения ключей Kerberos.

Кроме того, значительно расширены и обновлены разделы, посвященные отечественным аппаратно-программным средствам криптографической защиты информации серии КРИПТОН/Crypton.

Книга содержит предисловие, введение, 12 глав, приложение и список литературы.

В главе 1 разъясняются основные понятия

информационной безопасности компьютерных систем, рассматривается классификация

угроз безопасности автоматизированных систем обработки информации (АСОИ),

систематизируются меры обеспечения информационной безопасности АСОИ,

формулируются концепции

криптографической защиты информации, приводится классификация

аппаратно-программных средств защиты компьютерной информации.

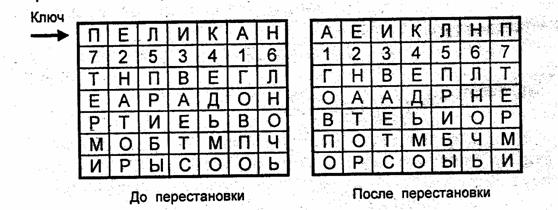

В главе 2 описываются классические методы симметричного шифрования от первых систем шифрования Спарты, Древней Греции и Рима до методов шифрования Вижинера и Вернама. Глава завершается разделом, посвященным шифрованию методом гаммирования, который является развитием метода Вернама и широко используется в настоящее время.

Глава 3 посвящена современным симметричным криптосистемам. Подробно рассматриваются американский стандарт шифрования данных DES, основные режимы работы алгоритма DES, приобретающий все большую популярность алгоритм шифрования данных IDEA и отечественный стандарт шифрования данных. Показано, как путем комбинирования блочных алгоритмов можно повысить их криптостойкость. Глава заканчивается разделом, в котором описана разработанная в США криптосистема с депонированием ключа. Эта криптосистема обеспечивает высокий уровень безопасности при передаче сообщений по открытым каналам связи и в то же время отвечает требованиям национальной безопасности, позволяя компетентным службам осуществлять расшифрование перехваченной информации после получения соответствующих санкций.

В главе 4 обсуждаются современные асимметричные криптосистемы (с открытыми ключами). Формулируется концепция построения асимметричной криптосистемы, описываются однонаправленные (односторонние) функции, на которых базируется криптография с открытыми ключами. Особое внимание уделено криптосистеме RSA, получившей широкое распространение как в США, так и в других странах. Рассмотрены и другие схемы асимметричного шифрования. Показано, как, используя комбинированный метод шифрования, можно построить криптосистему, объединяющую достоинства симметричных и асимметричных криптосистем.

В главе 5 приводятся процедуры идентификации и

идентификации (проверки подлинности) объектов компьютерной системы и сети.

Рассмотрены типовые схемы аутентификации и идентификации пользователя. Описаны

схемы защиты пароля при аутентификации пользователя. Обсуждаются средства

биометрической идентификации и аутентификации. Особое внимание уделяется

проблеме взаимной проверки подлинности пользователей. Подробно обсуждаются

современные протоколы идентификации с нулевой

передачей знаний, применение которых особенно целесообразно в микропроцессорных

смарт-картах.

Глава 6 посвящена электронной цифровой подписи, позволяющей решить проблему аутентификации электронного документа и его автора. Рассмотрены методы и алгоритмы хеширования исходного подписываемого текста. Подробно обсуждаются основные алгоритмы электронной цифровой подписи: RSA, Эль Гамаля, DSA и отечественный стандарт цифровой подписи. Глава завершается разделом, посвященным цифровым подписям с дополнительными функциональными возможностями. В этом разделе рассмотрены схемы слепой цифровой подписи и неоспоримой цифровой подписи, существенно расширяющие возможности обычной электронной цифровой подписи.

В главе 7 исследуются вопросы реализации таких основных функций управления криптографическими ключами, как генерация, хранение и распределение ключей. Описываются основные варианты носителей ключевой информации. Рассматривается концепция иерархии ключей. Особое внимание уделено самому ответственному процессу в управлении ключами - распределению ключей. Приводятся особенности протокола аутентификации и распределения ключей Kerberos, описываются алгоритм открытого распределения ключей Диффи-Хеллмана и протокол SKIP управления криптоключами.

В главе 8 обсуждаются методы и средства защиты локальных и корпоративных сетей от удаленных атак злоумышленников через сеть Internet. Описываются основные компоненты межсетевых экранов и схемы сетевой защиты на базе межсетевых экранов, приводятся программные методы защиты на базе криптопротоколов SKIP и SSL

Глава 9 посвящена актуальным проблемам защиты

информации в электронных платежных системах. Разбираются варианты реализации

электронных пластиковых карт. Обсуждаются способы

генерации и защиты персонального идентификационного номера PIN держателя карты.

Рассмотрены способы обеспечения безопасности систем POS и банкоматов. Особое

внимание уделено перспективной универсальной электронной платежной системе

UEPS, которая ориентирована на применение микропроцессорных смарт-карт.

Заключительный раздел главы посвящен средствам обеспечения безопасности

электронных платежей через сеть

Internet. В частности, в нем рассматриваются особенности функционирования

перспективного протокола обеспечения безопасности электронных транзакций SET

(Secure Electronic Transaction).

В главе 10 описываются современные отечественные аппаратно-программные средства криптографической защиты компьютерной информации серии КРИПТОН, разработанные фирмой АНКАД в рамках научно-технического сотрудничества с Федеральным агентством правительственной связи и информации (ФАПСИ). Обсуждается концептуальный подход фирмы АНКАД к построению систем, надежно защищающих информацию в компьютере, где модулем безопасности выступают аппаратные средства серии КРИПТОН. Подробно рассмотрены характеристики плат серии КРИПТОН, отличительной особенностью которых является наличие в них отечественных шифропроцессоров. Описываются программные эмуляторы функций шифрования устройств КРИПТОН. Глава завершается разделом, посвященным системам защиты информации от несанкционированного доступа КРИПТОН-ВЕТО КРИПТОН-ЗАМОК, Secret Disk.

В главе 11 подробно рассматриваются программные средства серии КРИПТОН/Crypton, применяемые для защиты несанкционированного доступа со стороны сети. Описываются программы абонентского шифрования и электронной цифровой подписи для MS-DOS и для ОС Windows 95/98/NT, средства пакетного шифрования. Предлагаются различные варианты использования средств для защиты абонентских пунктов, маршрутизаторов, серверов, отдельных сегментов локальных сетей и корпоративных сетей в целом.

В главе 12 показана возможность комплексного закрытия информации в электронных платежных системах с использованием аппаратно-программных средств серии КРИПТОН.

В основу книги положены материалы лекций,

читаемых авторами на кафедре "Информатика и программное обеспечение

вычислительных систем" Московского института электронной техники, а также

результаты их научных и проектных работ, связанных с созданием аппаратных и

программных средств криптографической

защиты информации.

Весь материал книги базируется только на открытых публикациях в отечественной и зарубежной печати.

Авторы сознают, что содержание и качество книги могут быть со временем улучшены, и заранее благодарны читателям, которые пришлют им свои замечания и пожелания.

Введение

Проблемы защиты информации волновали человечество с незапамятных времен. Необходимость защиты информации возникла из потребностей тайной передачи, как военных, так и дипломатических сообщений. Например, античные спартанцы шифровали свои военные сообщения. У китайцев простая запись сообщения с помощью иероглифов делала его тайным для чужестранцев.

Для обозначения всей области тайной (секретной) связи используется термин "криптология", который происходит от греческих корней "cryptos"-тайный и "logos"-сообщение. Криптология довольно четко может быть разделена на два направления: криптографию и криптоанализ.

Задача криптографа - обеспечить конфиденциальность (секретность) и аутентичность (подлинность) передаваемых сообщений.

Задача криптоаналитика - "взломать" систему защиты, разработанную криптографами. Он пытается раскрыть зашифрованный текст или выдать поддельное сообщение за настоящее.

Первые каналы связи были очень простыми. Их организовывали, используя надежных курьеров. Безопасность таких систем связи зависела как от надежности курьера, так и от его способности не попадать в ситуации, при которых могло иметь место раскрытие сообщения.

Создание современных компьютерных систем и появление глобальных компьютерных сетей радикально изменило характер и диапазон проблем защиты информации. В широко компьютеризированном и информатизированном современном обществе обладание реальными ценностями, управление ими, передача ценностей или доступ к ним часто основаны на неовеществленной информации, т.е. на информации, существование которой не обязательно связывается с какой-либо записью на физическом носителе. Аналогичным образом иногда определяются и полномочия физических и юридических лиц на использование, модификацию, копирование имеющей большое значение или конфиденциальной информации. Поэтому весьма важно создавать и применять эффективные средства для реализации всех необходимых функций, связанных с обеспечением конфиденциальности и целостности информации.

Поскольку информация может быть очень ценной или особо важной, возможны разнообразные злонамеренные действия по отношению к компьютерным системам, хранящим, обрабатывающим или передающим такую информацию. Например, нарушитель может попытаться выдать себя за другого пользователя системы, подслушать канал связи или перехватить и изменить информацию, которой обмениваются пользователи системы. Нарушителем может быть и пользователь системы, который отказывается от сообщения, в действительности сформированного им, или который пытается утверждать, что им получено сообщение, которое в действительности не передавалось. Он может попытаться расширить свои полномочия, чтобы получить доступ к информации, к которой ему предоставлен только частичный доступ, или попытаться разрушить систему, несанкционированно изменяя права других пользователей.

Для решения указанных и других подобных проблем не существует какого-то одного технического приема или средства. Однако общим в решении многих из них является использование криптографии и криптоподобных преобразований информации.

На протяжении более чем тысячелетней истории криптографии она представляла собой постоянно обновляющийся и совершенствующийся набор технических приемов шифрования и расшифрования, которые сохранялись в строгом секрете.

Период развития криптологии с древних времен до

1949г. принято называть эрой донаучной криптологии, поскольку достижения тех

времен были основаны на интуиции и не подкреплялись

доказательствами. Криптологией занимались тогда почти исключительно как

искусством, а не как наукой. Конечно, это не означает, что история криптологии

тех времен не представляет для нас никакого интереса. Более 2000 лет назад Юлий

Цезарь писал Цицерону и друзьям в Риме, используя шифр, теперь названный его

именем. Лишь с началом второй мировой войны криптологические службы воюющих

держав осознали, что математики могут внести весомый вклад в развитие

криптологии. В частности, в Англии в это время

был призван на службу в качестве специалиста по криптологии Алан Тьюринг.

Публикация в 1949г. статьи К. Шеннона "Теория связи в секретных системах" [83] стала началом новой эры научной криптологии с секретными ключами. В этой блестящей работе Шеннон связал криптографию с теорией информации.

С середины семидесятых годов (в связи с изобретением систем с открытым ключом) криптография не только перестала быть секретным сводом приемов шифрования - расшифрования, но и начала оформляться в новую математическую теорию. На последние двадцать лет пришлось значительное повышение активности в области развития криптографии и ее применения для решения проблем защиты информации. Это вызвано широким признанием крайней необходимости в средствах обеспечения защиты информации во всех областях деятельности широко информатизированного человеческого сообщества и обусловлено появлением таких новых фундаментальных идей, как асимметричная (с открытым ключом) криптография, доказательно стойкие протоколы, надежность которых основана на гарантированной сложности решения математических задач, и т.д. [66].

В криптографической системе преобразование шифрования может быть симметричным или асимметричным относительно преобразования расшифрования. Соответственно различают два класса криптосистем:

• симметричные одноключевые криптосистемы (с секретным ключом);

• асимметричные двухключевые криптосистемы (с открытым ключом).

Современные симметричные одноключевые криптоалгоритмы базируются на принципах, изложенных в упомянутой работе Шеннона (1949). К ним относятся зарубежные криптоалгоритмы DES, IDEA и отечественный криптоалгоритм, описанный в стандарте ГОСТ 28147-89 [36]. Схемы реализации этих криптоалгоритмов открыто, опубликованы и тщательно проанализированы многими исследователями. В этих криптосистемах секретным является только ключ, с помощью которого осуществляется шифрование и расшифрование информации. Данные криптосистемы могут использоваться не только для шифрования, но и для проверки подлинности (аутентификации) сообщений.

Появлению нового направления в криптологии — асимметричной криптографии с открытым ключом- способствовали две проблемы, которые не удавалось решить в рамках классической симметричной одноключевой криптографии.

Первая из этих проблем связана с распространением секретных ключей. Наличие секретного ключа, известного только получателю сообщения и его отправителю, столетиями считалось непременным условием безопасной передачи информации. Но при использовании симметричных криптосистем с секретными ключами требуют решения следующие вопросы. Как передать участникам обмена информацией сменяемые секретные ключи, которые требуются им для выполнения этого обмена? Как участники обмена смогут убедиться в целостности того, что они получили?

Вторая из этих проблем связана с формированием электронной цифровой подписи. В конце письма или другого авторизованного документа отправитель обычно ставит свою подпись. Подобное действие преследует две цели: во-первых, получатель может убедиться в подлинности письма, сличив подпись с имеющимся у него образцом; во-вторых, личная подпись является юридическим гарантом авторства документа. Этот аспект особенно важен при заключении разного рода торговых сделок, составлении обязательств, доверенностей и т.д. Подделать подпись человека на бумаге совсем не просто, а скопировать цепочку цифр на ЭВМ - несложная операция. Как в таком случае гарантировать подлинность и авторство электронных сообщений? В то же время существует много приложений, требующих достоверной цифровой подписи для цифровой информации, которая бы выполняла все те задачи, которые выполняет подпись, поставленная на документе рукой.

Обе эти проблемы казались трудноразрешимыми.

Однако они были успешно решены с помощью криптографии с открытыми ключами. В

опубликованной в 1976г. статье "Новые направления в

криптографии" У. Диффи и М. Хеллман впервые показали, что секретная связь

возможна без передачи секретного ключа между отправителем и получателем. В

основе этого криптографического

метода лежат так называемые однонаправленные (односторонние) функции: при

заданном значении х относительно просто вычислить значение f(x), однако, зная

y=f(x), определить по у значение

х чрезвычайно трудно.

В асимметричных криптосистемах с открытым ключом

используются два ключа, по крайней мере, один из которых невозможно вычислить

из другого. Один ключ используется отправителем для

шифрования информации; другой - получателем для расшифрования получаемых

шифртекстов. Обычно в приложениях один ключ должен быть несекретным, а другой -

секретным.

Если ключ расшифрования невозможно получить из ключа зашифрования с помощью вычислений, то секретность информации, зашифрованной на несекретном (открытом) ключе, будет обеспечена. Однако этот ключ должен быть защищен от подмены или модификации, иначе отправитель может быть обманут и будет выполнять зашифрование на поддельном ключе, соответствующий ключ расшифрования которого известен противнику. Для того чтобы обеспечить закрытие информации, ключ расшифрования получателя должен быть секретным и физически защищенным от подмены. Так работает канал обеспечения конфиденциальности (секретности) информации.

Если же, наоборот, вычислительно невозможно получить ключ шифрования из ключа расшифрования, то ключ расшифрования может быть несекретным, а секретный ключ шифрования можно использовать для формирования электронной цифровой подписи под сообщением. В этом случае, если результат расшифрования цифровой подписи содержит аутентификационную информацию (заранее согласованную законным отправителем информации с потенциальным получателем), эта подпись удостоверяет целостность сообщения, полученного от отправителя. Так работает канал аутентификации сообщения.

Кроме задачи аутентификации сообщения в проблеме аутентификации можно выделить еще две:

• задачу аутентификации пользователя - является ли пользователь, обращающийся к ресурсам компьютерной системы, именно тем, за кого он себя выдает?

• задачу взаимной аутентификации абонентов сети в процессе установления соединения между ними.

Обе эти задачи также успешно решаются с привлечением криптографических методов и средств.

Появление новых информационных технологий и

интенсивное развитие компьютерных сетей привлекают все большее внимание

пользователей к глобальной сети Internet. Многие компании и организации

подключают сегодня свои локальные сети к сети internet, чтобы воспользоваться

ее ресурсами и преимуществами. Бизнесмены и государственные организации

используют Internet в различных целях, включая обмен электронной почтой,

распространение информации среди заинтересованных лиц и т.п. Подключение к

Internet дает большие преимущества, однако при этом возникают серьезные

проблемы с обеспечением информационной безопасности подключаемой локальной или

корпоративной сети. В силу

открытости своей идеологии Internet предоставляет злоумышленникам много

возможностей для вторжения во внутренние сети предприятий и организаций с целью

хищения, искажения или разрушения важной и конфиденциальной информации. Решение

задач по защите внутренних сетей от наиболее вероятных атак через Internet

может быть возложено на межсетевые экраны, иногда называемые брандмауэрами или

firewall. Применяются и программные методы защиты, к которым относятся защищенные

криптопротоколы SSL и SKIP.

Важным приложением, нуждающимся в эффективных средствах защиты информации, являются электронные платежные системы. В этих системах в качестве универсального платежного средства используются банковские пластиковые карты. Для обеспечения надежной работы электронная платежная система должна быть надежно защищена. С точки зрения информационной безопасности в системах электронных платежей существует ряд потенциально уязвимых мест, в частности, пересылка платежных и других сообщений между банками, между банком и банкоматом, между банком и клиентами. Для обеспечения защиты информации на отдельных узлах системы электронных платежей должны быть реализованы следующие механизмы защиты; управление доступом на оконечных системах, обеспечение целостности и конфиденциальности сообщений, взаимная аутентификация абонентов, гарантии доставки сообщения и т.д. Качество решения указанных проблем существенно зависит от рациональности выбора криптографических средств при реализации механизмов защиты.

Наиболее перспективным видом пластиковых карт

являются микропроцессорные смарт -карты, которые благодаря встроенному

микропроцессору обеспечивают обширный набор функций защиты

и выполнение всех операций взаимодействия владельца карты, банка и торговца.

Все большее значение приобретает электронная

торговля через Internet, которая сегодня может рассматриваться как огромный

информатизированный рынок, способный охватить практически все

население планеты Земля. Интенсивное развитие различных видов коммерческой деятельности

в Internet требует принятия надлежащих мер по обеспечению безопасности этого

перспективного вида электронной коммерции.

ГЛАВА 1. ИНФОРМАЦИОННАЯ

БЕЗОПАСНОСТЬ

КОМПЬЮТЕРНЫХ СИСТЕМ

1.1. Основные понятия и определения

Информатизация

является характерной чертой жизни современного общества. Новые информационные

технологии активно внедряются во все сферы народного хозяйства. Компьютеры

управляют космическими кораблями и самолетами, контролируют работу атомных

электростанций, распределяют электроэнергию и обслуживают банковские системы.

Компьютеры являются основой

множества автоматизированных систем обработки информации (АСОИ), осуществляющих

хранение и обработку информации, предоставление ее потребителям, реализуя тем

самым современные

информационные технологии.

По мере развития и усложнения средств, методов и форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий, от которых порой зависит благополучие, а иногда и жизнь многих людей.

Актуальность и важность проблемы обеспечения безопасности информационных технологий обусловлены следующими причинами:

• резкое увеличение вычислительной мощности современных компьютеров при одновременном упрощении их эксплуатации;

• резкое увеличение объемов информации, накапливаемой, хранимой и обрабатываемой с помощью компьютеров и других средств автоматизации;

• сосредоточение в единых базах данных информации различного назначения и различной принадлежности;

• высокие темпы роста парка персональных компьютеров, находящихся в эксплуатации в самых разных сферах деятельности;

• резкое расширение круга пользователей, имеющих непосредственный доступ к вычислительным ресурсам и массивам данных;

• бурное развитие программных средств, не удовлетворяющих даже минимальным требованиям безопасности;

• повсеместное распространение сетевых технологий и объединение локальных сетей в глобальные;

• развитие глобальной сети Internet, практически не препятствующей нарушениям безопасности систем обработки информации во всем мире.

Введем и определим основные понятия информационной безопасности компьютерных систем [22, 89].

Под безопасностью АСОИ понимают ее защищенность от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, а также от попыток хищения, изменения или разрушения ее компонентов.

Природа воздействий на

АСОИ может быть самой разнообразной. Это и стихийные бедствия, (землетрясение,

ураган, пожар) и выход из строя составных элементов АСОИ, и ошибки персонала,

и попытка проникновения злоумышленника.

Безопасность АСОИ достигается принятием мер по обеспечению конфиденциальности и целостности обрабатываемой ею информации, а также доступности и целостности компонентов и ресурсов системы.

Под доступом к информации понимается ознакомление с информацией, ее обработка, в частности копирование, модификация или уничтожение информации.

Различают санкционированный и несанкционированный доступ к информации.

Санкционированный доступ к информации - это доступ к информации, не нарушающий установленные правила разграничения доступа.

Правила разграничения доступа служат для регламентации права доступа субъектов доступа к объектам доступа.

Несанкционированный

доступ к информации характеризуется нарушением установленных правил разграничения

доступа. Лицо или процесс, осуществляющие несанкционированный доступ к

информации, являются нарушителями правил разграничения доступа.

Несанкционированный доступ является наиболее

распространенным видом компьютерных нарушений.

Конфиденциальность данных-

это статус, предоставленный данным и определяющий требуемую степень их защиты.

По существу конфиденциальность информации -это свойство информации

быть известной только допущенным и прошедшим проверку (авторизированным)

субъектам системы (пользователям, процессам, программам). Для остальных

субъектов системы эта информация

должна быть неизвестной.

Субъект-это активный компонент системы, который может стать причиной потока информации от объекта к субъекту или изменения состояния системы, Объект пассивный компонент системы, хранящий, принимающий или передающий информацию. Доступ к объекту означает доступ к содержащейся в нем информации.

Целостность информации обеспечивается в том случае, если данные в системе не отличаются в семантическом отношении от данных в исходных документах, т.е. если не произошло их случайного или преднамеренного искажения или разрушения.

Целостность компонента

или ресурса системы - это свойство компонента или ресурса быть неизменными в

семантическом смысле при функционировании системы в условиях случайных или

преднамеренных искажений или разрушающих воздействий.

Доступность компонента или ресурса системы - это свойство компонента или ресурса быть доступным для авторизованных законных субъектов системы.

Под угрозой безопасности АСОИ понимаются возможные воздействия на АСОИ, которые прямо или косвенно могут нанести ущерб ее безопасности. Ущерб безопасности подразумевает нарушение состояния защищенности информации, содержащейся и обрабатывающейся в АСОИ. С понятием угрозы безопасности тесно связано понятие уязвимости АСОИ.

Уязвимость АСОИ - это некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на компьютерную систему-это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы. Таким образом, атака-это реализация угрозы безопасности.

Противодействие угрозам безопасности является целью защиты систем обработки информации.

Безопасная или защищенная система-это система со средствами защиты, которые успешно и эффективно противостоят угрозам безопасности.

Комплекс средств защиты представляет собой совокупность программных и технических средств, создаваемых и поддерживаемых для обеспечения информационной безопасности АСОИ. Комплекс создается и поддерживается в соответствии с принятой в данной организации политикой безопасности.

Политика безопасности - это совокупность норм, правил и практических рекомендаций, регламентирующих работу средств защиты АСОИ от заданного множества угроз безопасности.

1.2. Основные угрозы безопасности АСОИ

По цели воздействия различают три основных типа угроз безопасности АСОИ;

• угрозы нарушения конфиденциальности информации;

• угрозы нарушения целостности информации;

• угрозы нарушения работоспособности системы (отказы в обслуживании) [37].

Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен несанкционированный доступ к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации -компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется полномочными лицами с обоснованной целью (например, таким изменением является периодическая коррекция некоторой базы данных).

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АСОИ, либо блокируют доступ к некоторым ее ресурсам. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным.

Нарушения конфиденциальности и целостности информации, а также доступности и целостности определенных компонентов и ресурсов АСОИ могут быть вызваны различными опасными воздействиями на АСОИ.

Современная автоматизированная

система обработки информации представляет собой сложную систему, состоящую из

большого числа компонентов различной степени автономности, которые

связаны между собой и обмениваются данными. Практически каждый компонент может

подвергнуться внешнему воздействию или выйти из строя. Компоненты АСОИ можно

разбить на следующие

группы:

• аппаратные средства-ЭВМ и их составные части (процессоры, мониторы,

терминалы, периферийные устройства-дисководы, принтеры, контроллеры, кабели,

линии связи) и т.д.;

• программное обеспечение - приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

• данные - хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т. д.;

• персонал - обслуживающий персонал и пользователи.

Опасные воздействия на АСОИ можно подразделить на случайные и преднамеренные. Анализ опыта проектирования, изготовления и эксплуатации АСОИ показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни и функционирования АСОИ. Причинами случайных воздействий при эксплуатации АСОИ могут быть:

• аварийные ситуации из-за стихийных бедствий и отключений электропитания;

• отказы и сбои аппаратуры;

• ошибки в программном обеспечении;

• ошибки в работе обслуживающего персонала и пользователей;

• помехи в линиях связи из-за воздействий внешней среды.

Преднамеренные угрозы связаны с целенаправленными действиями нарушителя. В качестве нарушителя могут выступать служащий, посетитель, конкурент, наемник и т.д. Действия нарушителя могут быть обусловлены разными мотивами: недовольством служащего своей карьерой, сугубо материальным интересом (взятка), любопытством, конкурентной борьбой, стремлением самоутвердиться любой ценой и т. п.

Исходя из возможности возникновения наиболее опасной ситуации, обусловленной действиями нарушителя, можно составить гипотетическую модель потенциального нарушителя [57]:

• квалификация нарушителя может быть на уровне разработчика данной системы;

• нарушителем может быть как постороннее лицо, так и законный пользователь системы;

• нарушителю известна информация о принципах работы системы;

• нарушитель выберет наиболее слабое звено в защите.

В частности, для банковских АСОИ можно выделить следующие преднамеренные угрозы:

• несанкционированный доступ посторонних лиц, не принадлежащих к числу банковских служащих, и ознакомление с хранимой конфиденциальной информацией;

• ознакомление банковских служащих с информацией, к которой они не должны иметь доступ;

• несанкционированное копирование программ и данных;

• кража магнитных носителей, содержащих конфиденциальную информацию;

• кража распечатанных банковских документов;

• умышленное уничтожение информации;

• несанкционированная модификация банковскими служащими финансовых документов, отчетности и баз данных;

• фальсификация сообщений, передаваемых по каналам связи;

• отказ от авторства сообщения, переданного по каналам связи;

• отказ от факта получения информации;

• навязывание ранее переданного сообщения;

• разрушение информации, вызванное вирусными воздействиями;

• разрушение архивной банковской информации,

хранящейся на

магнитных носителях;

• кража оборудования [39].

Несанкционированный

доступ (НСД) является наиболее распространенным и многообразным видом

компьютерных нарушений. Суть НСД состоит в получении пользователем

(нарушителем) доступа к объекту в нарушение правил разграничения доступа,

установленных в соответствии с принятой в организации политикой

безопасности. НСД использует любую ошибку в системе защиты и возможен при

нерациональном выборе средств защиты, их некорректной установке и настройке.

НСД может быть осуществлен как

штатными средствами АСОИ, так и специально созданными аппаратными и

программными средствами.

Перечислим основные

каналы несанкционированного доступа, через которые нарушитель может получить

доступ к компонентам АСОИ и осуществить хищение, модификацию и/или разрушение

информации:

• все штатные каналы доступа к информации (терминалы пользователей, оператора, администратора системы; средства отображения и документирования информации; каналы связи) при их использовании нарушителями, а также законными пользователями вне пределов их полномочий;

• технологические пульты управления;

• линии связи между аппаратными средствами АСОИ;

• побочные электромагнитные излучения от аппаратуры, линий связи, сетей электропитания и заземления и др.

Из всего разнообразия способов и приемов несанкционированного доступа остановимся на следующих распространенных и связанных между собой нарушениях:

• перехват паролей;

• "маскарад";

• незаконное использование привилегий.

Перехват паролей осуществляется специально разработанными программами. При попытке законного пользователя войти в систему программа-перехватчик имитирует на экране дисплея ввод имени и пароля пользователя, которые сразу пересылаются владельцу программы-перехватчика, после чего на экран выводится сообщение об ошибке и управление возвращается операционной системе. Пользователь предполагает, что допустил ошибку при вводе пароля. Он повторяет ввод и получает доступ в систему. Владелец программы-перехватчика, получивший имя и пароль законного пользователя, может теперь использовать их в своих целях. Существуют и другие способы перехвата паролей.

"Маскарад" - это выполнение каких-либо действий одним пользователем от имени другого пользователя, обладающего соответствующими полномочиями. Целью "маскарада" является приписывание каких-либо действий другому пользователю либо присвоение полномочий и привилегий другого пользователя.

Примерами реализации "маскарада" являются:

• вход в систему под именем и паролем другого пользователя (этому "маскараду" предшествует перехват пароля);

• передача сообщений в сети от имени другого пользователя.

"Маскарад"

особенно опасен в банковских системах электронных платежей, где неправильная

идентификация клиента из-за "маскарада" злоумышленника может привести

к большим убыткам

законного клиента банка.

Незаконное использование привилегий. Большинство систем защиты устанавливают определенные наборы привилегий для выполнения заданных функций. Каждый пользователь получает свой набор привилегий: обычные пользователи - минимальный, администраторы - максимальный. Несанкционированный захват привилегий, например посредством "маскарада", приводит к возможности выполнения нарушителем определенных действий в обход системы защиты. Следует отметить, что незаконный захват привилегий возможен либо при наличии ошибок в системе защиты, либо из-за халатности администратора при управлении системой и назначении привилегий.

Особо следует остановиться на угрозах, которым могут подвергаться компьютерные сети. Основная особенность любой компьютерной сети состоит в том, что ее компоненты распределены в пространстве. Связь между узлами (объектами) сети осуществляется физически с помощью сетевых линий связи и программно с помощью механизма сообщений. При этом управляющие сообщения и данные, пересылаемые между объектами сети, передаются в виде пакетов обмена. При вторжении в компьютерную сеть злоумышленник может использовать как пассивные, так и активные методы вторжения [55].

При

пассивном вторжении (перехвате информации) нарушитель только наблюдает за

прохождением информации по каналу связи, не вторгаясь ни в информационный

поток, ни в содержание

передаваемой информации. Как правило, злоумышленник может определить пункты

назначения и идентификаторы либо только факт прохождения сообщения, его длину и

частоту обмена, если содержимое сообщения не распознаваемо, т.е. выполнить

анализ трафика (потока сообщений) в данном канале.

При активном вторжении нарушитель стремится подменить информацию, передаваемую в сообщении. Он может выборочно модифицировать, изменить или добавить правильное или ложное сообщение, удалить, задержать или изменить порядок следования сообщений. Злоумышленник может также аннулировать и задержать все сообщения, передаваемые по каналу. Подобные действия можно квалифицировать как отказ в передаче сообщений.

Компьютерные сети характерны тем, что кроме обычных локальных атак, осуществляемых в пределах одной системы, против объектов сетей предпринимают так называемые удаленные атаки, что обусловлено распределенностью сетевых ресурсов и информации. Злоумышленник может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи. Под удаленной атакой понимают информационное разрушающее воздействие на распределенную компьютерную сеть, программно осуществленное по каналам связи [56].

В табл. 1.1 показаны

основные пути реализации угроз безопасности АСОИ при воздействии на ее

компоненты. Конечно, табл. 1.1 дает самую общую картину того, что может

произойти с системой.

Конкретные обстоятельства и особенности должны рассматриваться отдельно. Более

подробную классификацию угроз безопасности АСОИ можно найти в [22].

Таблица 1.1

Пути реализации угроз безопасности АСОИ

|

Объекты

|

Нарушение

|

Нарушение целостности

|

Нарушение работоспособности

|

|

Аппаратные

|

НСД - подключение;

|

НСД -подключение;

|

НСД -изменение

|

|

Программное

|

НСД -копирование;

|

НСД, внедрение "троянского коня",

"вирусов",

|

НСД -искажение;

|

|

Данные

|

НСД- копирование;

|

НСД -искажение;

|

НСД -искажение;

|

|

Персонал

|

Разглашение; передача

|

"Маскарад"; вербовка;

|

Уход с рабочего

|

В табл.1.1 приведены специфические названия и термины: "троянский конь", "вирус", "червь", которые употребляются для именования некоторых распространенных угроз безопасности АСОИ. Хотя эти названия имеют жаргонный оттенок, они уже вошли в общепринятый компьютерный лексикон. Дадим краткую характеристику этих распространенных угроз безопасности АСОИ.

"Троянский конь" представляет собой программу, которая наряду с действиями, описанными в ее документации, выполняет некоторые другие действия, ведущие к нарушению безопасности системы и деструктивным результатам. Аналогия такой программы с древнегреческим "троянским конем" вполне оправдана, так как в обоих случаях не вызывающая подозрений оболочка таит серьезную угрозу.

Термин "троянский конь" был впервые использован хакером Даном Эдварсом, позднее ставшим сотрудником Агентства Национальной Безопасности США. "Троянский конь" использует в сущности обман, чтобы побудить пользователя запустить программу со скрытой внутри угрозой. Обычно для этого утверждается, что такая программа выполняет некоторые весьма полезные функции. В частности, такие программы маскируются под какие-нибудь полезные утилиты.

Опасность "троянского коня" заключается в дополнительном блоке команд, вставленном в исходную безвредную программу, которая затем предоставляется пользователям АСОИ. Этот блок команд может срабатывать при наступлении какого-либо условия (даты, состояния системы) либо по команде извне. Пользователь, запустивший такую программу, подвергает опасности как свои файлы, так и всю АСОИ в целом. Приведем для примера некоторые деструктивные функции, реализуемые "троянскими конями".

• Уничтожение информации. Выбор объектов и способов уничтожения определяется фантазией автора вредоносной программы.

• Перехват и передача информации. В частности, известна программа, осуществляющая перехват паролей, набираемых на клавиатуре.

• Целенаправленная модификация текста программы, реализующей функции безопасности и защиты системы.

В общем, "троянские

кони" наносят ущерб АСОИ посредством хищения информации и явного

разрушения программного обеспечения системы. "Троянский конь"

является одной из наиболее

опасных угроз безопасности АСОИ. Радикальный способ защиты от этой угрозы

заключается в создании замкнутой среды исполнения программ, которые должны

храниться и защищаться от несанкционированного доступа.

Компьютерный "вирус" представляет собой своеобразное явление, возникшее в процессе развития компьютерной и информационной техники. Суть этого явления состоит в том, что программы-вирусы обладают рядом свойств, присущих живым организмам, они рождаются, размножаются и умирают.

Термин "вирус" в применении к компьютерам был предложен Фредом Коэном из Университета Южной Калифорнии [88]. Исторически первое определение, данное Ф. Коэном: "Компьютерный вирус-это программа, которая может заражать другие программы, модифицируя их посредством включения в них своей, возможно, измененной копии, причем последняя сохраняет способность к дальнейшему размножению". Ключевыми понятиями в определении компьютерного вируса являются способность вируса к саморазмножению и способность к модификации вычислительного процесса. Указанные свойства компьютерного вируса аналогичны паразитированию в живой природе биологического вируса.

Вирус обычно разрабатывается злоумышленниками таким образом, чтобы как можно дольше оставаться необнаруженным в компьютерной системе. Начальный период "дремоты" вирусов является механизмом их выживания. Вирус проявляется в полной мере в конкретный момент времени, когда происходит некоторое событие вызова, например пятница 13-е, известная дата и т.п.

Компьютерный вирус

пытается тайно записать себя на компьютерные диски. Способ функционирования

большинства вирусов заключается в таком изменении системных файлов компьютера,

чтобы вирус начинал свою деятельность при каждой загрузке. Например, вирусы,

поражающие загрузочный сектор, пытаются инфицировать часть дискеты или жесткого

диска, зарезервированную только для операционной системы и хранения файлов

запуска. Эти вирусы особенно коварны, так как они загружаются в память при

каждом включении компьютера. Такие вирусы обладают наибольшей способностью к

размножению и могут постоянно распространяться на новые диски.

Другая группа вирусов пытается инфицировать исполняемые файлы, чтобы остаться необнаруженными. Обычно вирусы отдают предпочтение ЕХЕ- или СОМ-файлам, применяемым для выполнения кода программы в компьютерной системе. Некоторые вирусы используют для инфицирования компьютерной системы как загрузочный сектор, так и метод заражения файлов. Это затрудняет выявление и идентификацию таких вирусов специальными программами и ведет к их быстрому распространению. Существуют и другие разновидности вирусов. Компьютерные вирусы наносят ущерб системе за счет многообразного размножения и разрушения среды обитания.

Сетевой "червь" представляет собой разновидность программы-вируса, которая распространяется по глобальной сети и не оставляет своей копии на магнитном носителе. Термин "червь" пришел из научно-фантастического романа Джона Бруннера "По бурным волнам". Этот термин используется для именования программ, которые подобно ленточным червям перемещаются по компьютерной сети от одной системы к другой.

Первоначально "черви" были разработаны для поиска в сети других компьютеров со свободными ресурсами, чтобы получить возможность выполнить распределенные вычисления. При правильном использовании технология "червей" может быть весьма полезной. Например, "червь" World Wide Web Worm формирует индекс поиска участков Web. Однако "червь" легко превращается во вредоносную программу. "Червь" использует механизмы поддержки сети для определения узла, который может быть поражен. Затем с помощью этих же механизмов передает свое тело в этот узел и либо активизируется, либо ждет подходящих условий для активизации.

Наиболее известным представителем этого класса вредоносных программ является "червь" Морриса, который представлял собой программу из 4000 строк на языке Си и входном языке командного интерпретатора системы UNIX. Студент Корнеллского Университета Роберт Таппан Моррис-младший запустил 2 ноября 1988 г. на компьютере Массачусетсского Технологического Института свою программу-червь. Используя ошибки в операционной системе UNIX на компьютерах VAX и Sun, эта программа передавала свой код с машины на машину. Всего за 6 часов были поражены подключенные к сети Internet 6000 компьютеров ряда крупных университетов, институтов и исследовательских лабораторий США. Ущерб от этой акции составил многие миллионы долларов.

Сетевые "черви" являются самым опасным видом вредоносных программ, так как объектом их атаки может стать любой из миллионов компьютеров, подключенных к глобальной сети Internet. Для защиты от "червя" необходимо принять меры предосторожности против несанкционированного доступа к внутренней сети. Следует отметить, что "троянские кони", компьютерные вирусы и сетевые "черви" относятся к наиболее опасным угрозам АСОИ. Для защиты от указанных вредоносных программ необходимо применение ряда мер:

• исключение несанкционированного доступа к исполняемым файлам;

• тестирование приобретаемых программных средств;

• контроль целостности исполняемых файлов и системных областей;

• создание замкнутой среды исполнения программ.

1.3. Обеспечение безопасности АСОИ

Основным назначением

АСОИ является переработка (сбор, хранение, обработка и выдача) информации,

поэтому проблема обеспечения информационной безопасности является для АСОИ

центральной. Обеспечение безопасности АСОИ предполагает организацию

противодействия любому несанкционированному вторжению в процесс

функционирования АСОИ, а также попыткам модификации, хищения, выведения из

строя или разрушения ее компонентов, т.е. защиту всех компонентов АСОИ

аппаратных средств, программного обеспечения, данных и персонала [22].

Существуют два подхода к проблеме обеспечения безопасности АСОИ: "фрагментарный" и комплексный.

"Фрагментарный" подход направлен на противодействие четко определенным угрозам в заданных условиях. В качестве примеров реализации такого подхода можно указать отдельные средства управления доступом, автономные средства шифрования, специализированные антивирусные программы и т. п.

Достоинством такого подхода является высокая избирательность к конкретной угрозе. Существенным недостатком данного подхода является отсутствие единой защищенной среды обработки информации. Фрагментарные меры защиты информации обеспечивают защиту конкретных объектов АСОИ только от конкретной угрозы. Даже небольшое видоизменение угрозы ведет к потере эффективности защиты.

Комплексный подход ориентирован на создание защищенной среды обработки информации в АСОИ, объединяющей в единый комплекс разнородные меры противодействия угрозам. Организация защищенной среды обработки информации позволяет гарантировать определенный уровень безопасности АСОИ, что является несомненным достоинством комплексного подхода. К недостаткам этого подхода относятся: ограничения на свободу действий пользователей АСОИ, большая чувствительность к ошибкам установки и настройки средств защиты, сложность управления.

Комплексный подход применяют для защиты АСОИ крупных организаций или небольших АСОИ, выполняющих ответственные задачи или обрабатывающих особо важную информацию. Нарушение безопасности информации в АСОИ крупных организаций может нанести огромный материальный ущерб как самим организациям, так и их клиентам. Поэтому такие организации вынуждены уделять особое внимание гарантиям безопасности и реализовывать комплексную защиту. Комплексного подхода придерживаются большинство государственных и крупных коммерческих предприятий и учреждений. Этот подход нашел свое отражение в различных стандартах.

Комплексный подход к проблеме обеспечения безопасности основан на разработанной для конкретной АСОИ политике безопасности. Политика безопасности представляет собой набор норм, правил и практических рекомендаций, на которых строится управление, защита и распределение информации в АСОИ. Политика безопасности регламентирует эффективную работу средств защиты АСОИ. Она охватывает все особенности процесса обработки информации, определяя поведение системы в различных ситуациях.

Политика безопасности реализуется посредством административно-организационных мер, физических и программно-технических средств и определяет архитектуру системы защиты. Для конкретной организации политика безопасности должна носить индивидуальный характер и зависеть от конкретной технологии обработки информации и используемых программных и технических средств.

Политика безопасности определяется способом управления доступом, определяющим порядок доступа к объектам системы. Различают два основных вида политики безопасности: избирательную и полномочную.

Избирательная политика безопасности основана на избирательном способе управления доступом. Избирательное (или дискреционное) управление доступом характеризуется заданным администратором множеством разрешенных отношений доступа (например, в виде троек <объект, субъект, тип доступа>). Обычно для описания свойств избирательного управления доступом применяют математическую модель на основе матрицы доступа.

Матрица доступа представляет собой матрицу, в которой столбец соответствует объекту системы, а строка - субъекту. На пересечении столбца и строки матрицы указывается тип разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту, как "доступ на чтение", "доступ на запись", "доступ на исполнение" и т.п. Матрица доступа является самым простым подходом к моделированию систем управления доступом. Однако она является основой для более сложных моделей, более адекватно описывающих реальные АСОИ.

Избирательная политика безопасности широко применяется в АСОИ коммерческого сектора, так как ее реализация соответствует требованиям коммерческих организаций по разграничению доступа и подотчетности, а также имеет приемлемую стоимость.

Полномочная политика безопасности основана на полномочном (мандатном) способе управления доступом. Полномочное (или мандатное) управление доступом характеризуется совокупностью правил предоставления доступа, определенных на множестве атрибутов безопасности субъектов и объектов, например, в зависимости от метки конфиденциальности информации и уровня допуска пользователя. Полномочное управление доступом подразумевает, что:

• все субъекты и объекты системы однозначно идентифицированы;

• каждому объекту системы присвоена метка конфиденциальности информации, определяющая ценность содержащейся в нем информации;

• каждому субъекту системы присвоен определенный уровень допуска, определяющий максимальное значение метки конфиденциальности информации объектов, к которым субъект имеет доступ.

Чем важнее объект, тем выше его метка конфиденциальности. Поэтому наиболее защищенными оказываются объекты с наиболее высокими значениями метки конфиденциальности.

Основным назначением

полномочной политики безопасности является регулирование доступа субъектов

системы к объектам с различными уровнями конфиденциальности, предотвращение

утечки информации с верхних уровней должностной иерархии на нижние, а также

блокирование возможных проникновении с нижних

уровней на верхние.

Помимо управления доступом субъектов к объектам системы проблема защиты информации имеет еще один аспект. Для получения информации о каком-либо объекте системы совсем необязательно искать пути несанкционированного доступа к нему. Необходимую информацию можно получить, наблюдая за обработкой требуемого объекта, т.е. используя каналы утечки информации. В системе всегда существуют информационные потоки. Поэтому администратору необходимо определить, какие информационные потоки в системе являются "легальными", т.е. не ведут к утечке информации, а какие - ведут к утечке. Поэтому возникает необходимость разработки правил, регламентирующих управление информационными потоками в системе. Обычно управление информационными потоками применяется в рамках избирательной или полномочной политики, дополняя их и способствуя повышению надежности системы защиты.

Избирательное и полномочное управление доступом, а также управление информационными потоками являются тем фундаментом, на котором строится вся система защиты.

Под системой защиты АСОИ понимают единую совокупность правовых и морально-этических норм, административно-организационных мер, физических и программно-технических средств, направленных на противодействие угрозам АСОИ с целью сведения к минимуму возможности ущерба.

Процесс построения системы защиты включает следующие этапы:

• анализ возможных угроз АСОИ;

• планирование системы защиты;

• реализация системы защиты;

• сопровождение системы защиты.

Этап анализа возможных угроз АСОИ необходим для фиксации состояния АСОИ (конфигурации аппаратных и программных средств, технологии обработки информации) и определения учитываемых воздействий на компоненты системы. Практически невозможно обеспечить защиту АСОИ от всех воздействий, поскольку невозможно полностью установить все угрозы и способы их реализаций. Поэтому из всего множества вероятных воздействий выбирают только такие воздействия, которые могут реально произойти и нанести серьезный ущерб.

На этапе планирования формулируется система защиты как единая совокупность мер противодействия угрозам различной природы [22].

По способам осуществления все меры обеспечения безопасности компьютерных систем подразделяют на:

• правовые (законодательные);

• морально-этические;

• административные;

• физические;

• аппаратно-программные.

Перечисленные меры безопасности АСОИ можно рассматривать как последовательность барьеров или рубежей защиты информации. Для того чтобы добраться до защищаемой информации, нужно последовательно преодолеть несколько рубежей защиты. Рассмотрим их подробнее,

Первый рубеж защиты, встающий на пути человека, пытающегося осуществить НСД к информации, является чисто правовым. Этот аспект защиты информации связан с необходимостью соблюдения юридических норм при передаче и обработке информации. К правовым мерам защиты информации относятся действующие в стране законы, указы и другие нормативные акты, регламентирующие правила обращения с информацией ограниченного использования и ответственности за их нарушения. Этим они препятствуют несанкционированному использованию информации и являются сдерживающим фактором для потенциальных нарушителей.

Второй рубеж защиты образуют морально-этические меры. Этический момент в соблюдении требований защиты имеет весьма большое значение. Очень важно, чтобы люди, имеющие доступ к компьютерам, работали в здоровом морально-этическом климате.

К морально-этическим мерам противодействия относятся всевозможные нормы поведения, которые традиционно сложились или складываются в обществе по мере распространения компьютеров в стране. Эти нормы большей частью не являются обязательными, как законодательно утвержденные, но их несоблюдение обычно ведет к падению престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаными (например, общепризнанные нормы честности, патриотизма и т.д.), так и оформленными в некий свод правил или предписаний. Например, "Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США" рассматривает как неэтичные действия, которые умышленно или неумышленно:

• нарушают нормальную работу компьютерных систем;

• вызывают неоправданные затраты ресурсов (машинного времени, памяти, каналов связи и т.п.);

• нарушают целостность информации (хранимой и обрабатываемой);

• нарушают интересы других законных пользователей и т.п.

Третьим рубежом, препятствующим неправомочному использованию информации, являются административные меры. Администраторы всех рангов с учетом правовых норм и социальных аспектов определяют административные меры защиты информации.

Административные меры защиты относятся к мерам организационного характера. Они регламентируют:

• процессы функционирования АСОИ;

• использование ресурсов АСОИ;

• деятельность ее персонала;

• порядок взаимодействия пользователей с

системой, с тем чтобы в наибольшей степени затруднить или исключить возможность

реализации угроз безопасности.

Административные меры включают:

• разработку правил обработки информации в АСОИ;

• совокупность действий при проектировании и оборудовании вычислительных центров и других объектов АСОИ (учет влияния стихии, пожаров, охрана помещений и т.п.);

• совокупность действий при подборе и подготовке

персонала

(проверка новых сотрудников, ознакомление их с порядком работы с

конфиденциальной информацией, с мерами ответственности за нарушение правил ее

обработки; создание условий, при которых персоналу было бы невыгодно допускать

злоупотребления и т.д.);

• организацию надежного пропускного режима;

• организацию учета, хранения, использования и уничтожения документов и носителей с конфиденциальной информацией;

• распределение реквизитов разграничения доступа (паролей, полномочий и т. п.);

. организацию скрытого контроля за работой пользователей и персонала АСОИ;

• совокупность действий при проектировании, разработке, ремонте и модификации оборудования и программного обеспечения (сертификация используемых технических и программных средств, строгое санкционирование, рассмотрение и утверждение всех изменений, проверка на удовлетворение требованиям защиты, документальная фиксация изменений и т.п.).

Важно отметить, что, пока не будут реализованы действенные меры административной защиты ЭВМ, прочие меры будут, несомненно, неэффективны. Административно-организационные меры защиты могут показаться скучными и рутинными по сравнению с морально-этическими и лишенными конкретности по сравнению с аппаратно-программными. Однако они представляют собой мощный барьер на пути незаконного использования информации и надежную базу для других уровней защиты.

Четвертым рубежом являются физические меры защиты. К физическим мерам защиты относятся разного рода механические, электро- и электронно-механические устройства или сооружения, специально предназначенные для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации.

Пятым рубежом являются аппаратно-программные средства защиты. К ним относятся различные электронные устройства и специальные программы, которые реализуют самостоятельно или в комплексе с другими средствами следующие способы защиты:

• идентификацию (распознавание) и аутентификацию (проверка подлинности) субъектов (пользователей, процессов) АСОИ;

• разграничение доступа к ресурсам АСОИ;

• контроль целостности данных;

• обеспечение конфиденциальности данных;

• регистрацию и анализ событий, происходящих в АСОИ;

• резервирование ресурсов и компонентов АСОИ.

Большинство из перечисленных способов защиты реализуется криптографическими методами защиты информации. При проектировании эффективной системы защиты следует учитывать ряд принципов, отображающих основные положения по безопасности информации [39]. К числу этих принципов относятся следующие:

• Экономическая эффективность. Стоимость средств защиты должна быть меньше, чем размеры возможного ущерба.

• Минимум привилегий. Каждый пользователь должен иметь минимальный набор привилегий, необходимый для работы.

• Простота. Защита тем более эффективна, чем легче пользователю с ней работать.

• Отключаемость защиты. При нормальном функционировании защита не должна отключаться. Только в особых случаях сотрудник со специальными полномочиями может отключить систему защиты.

• Открытость проектирования и функционирования механизмов защиты. Специалисты, имеющие отношение к системе защиты, должны полностью представлять себе принципы ее функционирования и в случае возникновения затруднительных ситуаций адекватно на них реагировать.

• Всеобщий контроль. Любые исключения из множества контролируемых субъектов и объектов защиты снижают защищенность автоматизированного комплекса обработки информации.

• Независимость системы защиты от субъектов защиты. Лица, занимавшиеся разработкой системы защиты, не должны быть в числе тех, кого эта система будет контролировать.

• Отчетность и подконтрольность. Система защиты должна предоставлять доказательства корректности своей работы.

• Ответственность. Подразумевается личная ответственность лиц, занимающихся обеспечением безопасности информации.

• Изоляция и разделение. Объекты защиты целесообразно разделять на группы таким образом, чтобы нарушение защиты в одной из групп не влияло на безопасность других групп.

• Полнота и согласованность. Надежная система защиты должна быть полностью специфицирована, протестирована и согласована.

• Параметризация. Защита становится более эффективной и гибкой, если она допускает изменение своих параметров со стороны администратора.

• Принцип враждебного окружения. Система защиты

должна проектироваться в расчете на враждебное окружение. Разработчики должны

исходить из предположения, что пользователи имеют наихудшие намерения, что они

будут совершать серьезные ошибки и искать пути обхода механизмов защиты.

Привлечение человека. Наиболее важные и критические решения должны приниматься

человеком.

Отсутствие излишней информации о существовании механизмов защиты. Существование механизмов защиты должно быть по возможности скрыто от пользователей, работа которых должна контролироваться.

Результатом этапа планирования является развернутый план защиты АСОИ, содержащий перечень защищаемых компонентов АСОИ и возможных воздействий на них, цель защиты информации в АСОИ, правила обработки информации в АСОИ, обеспечивающие ее защиту от различных воздействий, а также описание планируемой системы защиты информации.

Сущность этапа реализации системы защиты заключается в установке и настройке средств защиты, необходимых для реализации запланированных правил обработки информации.

Заключительный этап сопровождения заключается в контроле работы системы, регистрации происходящих в ней событий, их анализе с целью обнаружения нарушений безопасности, коррекции системы защиты.

1.4. Принципы криптографической защиты информации

Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для противника. Такие преобразования позволяют решить две главные проблемы защиты данных: проблему конфиденциальности (путем лишения противника возможности извлечь информацию из канала связи) и проблему целостности (путем лишения противника возможности изменить сообщение так, чтобы изменился его смысл, или ввести ложную информацию в канал связи).

Проблемы конфиденциальности и целостности информации тесно связаны между собой, поэтому методы решения одной из них часто применимы для решения другой.

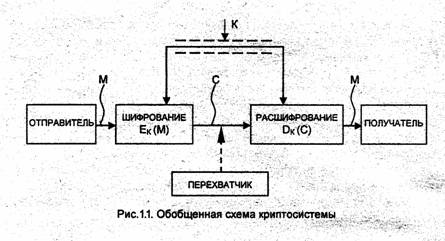

Обобщенная схема

криптографической системы, обеспечивающей шифрование передаваемой информации,

показана на рис.11. Отправитель генерирует открытый текст исходного сообщения

М, которое должно быть передано законному получателю по незащищенному каналу.

За каналом следит перехватчик с целью перехватить и раскрыть передаваемое

сообщение. Для того чтобы перехватчик не смог узнать содержание сообщения М,

отправитель шифрует его с помощью обратимого преобразования ек и получает

шифртекст (или криптограмму) С=ЕК(М), который отправляет получателю.

Законный получатель, приняв шифртекст С, расшифровывает его с помощью обратного преобразования D=EK-1 и получает исходное сообщение в виде открытого текста М:

![]()

Преобразование Ек выбирается из семейства криптографических преобразований, называемых криптоалгоритмами. Параметр, с помощью которого выбирается отдельное используемое преобразование, называется криптографическим ключом К. Криптосистема имеет разные варианты реализации: набор инструкций, аппаратные средства, комплекс программ компьютера, которые позволяют зашифровать открытый текст и расшифровать шифртекст различными способами, один из которых выбирается с помощью конкретного ключа К.

![]()

![]() Говоря более формально, криптографическая

система-это однопараметрическое семейство (Ек)КэК обратимых преобразований

Говоря более формально, криптографическая

система-это однопараметрическое семейство (Ек)КэК обратимых преобразований

ЕК:М®С

![]()

![]() из пространства М сообщений открытого текста

в пространство С шифрованных текстов. Параметр К (ключ) выбирается из конечного

множества К, называемого пространством ключей.

из пространства М сообщений открытого текста

в пространство С шифрованных текстов. Параметр К (ключ) выбирается из конечного

множества К, называемого пространством ключей.

Вообще говоря, преобразование шифрования может быть симметричным или асимметричным относительно преобразования расшифрования. Это важное свойство функции преобразования определяет два класса криптосистем:

• симметричные (одноключевые) криптосистемы;

• асимметричные (двухключевые) криптосистемы (с открытым ключом).

Схема симметричной криптосистемы с одним секретным ключом была показана на рис. 1.1. В ней используются одинаковые секретные ключи в блоке шифрования и блоке расшифрования.

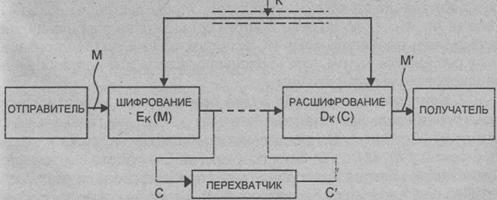

Обобщенная схема асимметричной криптосистемы с двумя разными ключами k1 и К2 показана на рис. 1.2. В этой криптосистеме один из ключей является открытым, а другой секретным.

Рис. 1.2. Обобщенная схема асимметричной криптосистемы с открытым ключом

В симметричной криптосистеме секретный ключ надо

передавать отправителю и получателю по защищенному каналу распространения

ключей, например такому, как курьерская служба. На рис. 1.1 этот канал показан

"экранированной" линией. Существуют и другие способы распределения

секретных ключей, они будут рас-

смотрены позднее. В асимметричной криптосистеме передают по незащищенному

каналу только открытый ключ, а секретный ключ сохраняют на месте его генерации.

На рис. 1.3 показан поток информации в криптосистеме в случае активных действий перехватчика. Активный перехватчик не только считывает все шифртексты, передаваемые по каналу, но может также пытаться изменять их по своему усмотрению.

Любая попытка со стороны перехватчика расшифровать шифртекст С для получения открытого текста М или зашифровать свой собственный текст М' для получения правдоподобного шифртекста С', не имея подлинного ключа, называется криптоаналитической атакой.

Рис.1.3.

Поток информации в криптосистеме при активном перехвате сообщений

Если предпринятые криптоаналитические атаки не достигают поставленной цели и криптоаналитик не может, не имея подлинного ключа, вывести М из С или С' из М', то полагают, что такая криптосистема является криптостойкой.

Криптоанализ - это наука о раскрытии исходного текста зашифрованного сообщения без доступа к ключу. Успешный анализ может раскрыть исходный текст или ключ. Он позволяет также обнаружить слабые места в криптосистеме, что, в конечном счете, ведет к тем же результатам.

Фундаментальное правило криптоанализа, впервые

сформулированное голландцем А. Керкхоффом еще в XIX веке заключается в том, что

стойкость шифра (криптосистемы) должна определяться только секретностью ключа.

Иными словами, правило Керкхоффа состоит в том, что весь алгоритм шифрования,

кроме значения секретного ключа, известен криптоаналитику противника.

Это обусловлено тем, что криптосистема, реализующая семейство криптографических

преобразований, обычно рассматривается как открытая система. Такой подход

отражает очень важный принцип

технологии защиты информации: защищенность системы не должна зависеть от

секретности чего-либо такого, что невозможно быстро изменить в случае утечки

секретной информации. Обычно криптосистема представляет собой совокупность

аппаратных и программных средств, которую можно изменить только при

значительных затратах времени и средств, тогда как ключ является легко

изменяемым объектом. Именно поэтому стойкость криптосистемы определяется только

секретностью ключа.

Другое почти общепринятое допущение в криптоанализе состоит в том, что криптоаналитик имеет в своем распоряжении шифртексты сообщений.

Существует четыре основных типа криптоаналитических атак. Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифртексты сообщений. Перечислим эти криптоаналитические атаки,

1. Криптоаналитическая атака при наличии только известного шифртекста, Криптоаналитик имеет только шифртексты C1, С2, ...,Ci нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования Ек. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты М1 М2, ..., Mi no возможности большинства сообщений или, еще лучше, вычислить ключ К, использованный для шифрования этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим ключом.

2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифртекстам C1, С2, ..,, Сi нескольких сообщений, но также к открытым текстам M1, M2,.... Mi этих сообщений. Его работа заключается в нахождении ключа К, используемого при шифровании этих сообщений, или алгоритма расшифрования DK любых новых сообщений, зашифрованных тем же самым ключом.

3. Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифртекстам С1 С2, ....Сi и связанным с ними открытым текстам М1, М2,..., Mi нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа К, использованного для шифрования сообщений, или алгоритма расшифрования DK новых сообщений, зашифрованных тем же ключом.

4. Криптоаналитическая атака с адаптивным

выбором открытого текста. Это - особый вариант атаки с выбором открытого

текста. Криптоаналитик может не только выбирать открытый текст,

который затем шифруется, но и изменять свой выбор в зависимости от результатов

предыдущего шифрования. При криптоанализе с простым выбором открытого текста

криптоаналитик обычно может выбирать несколько крупных блоков открытого текста

для их шифрования; при криптоанализе с адаптивным выбором открытого текста он

имеет возможность выбрать сначала более мелкий пробный блок открытого текста,

затем выбрать следующий блок в зависимости от результатов первого выбора, и

т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем

предыдущие типы атак.

Кроме перечисленных основных типов криптоаналитических атак, можно отметить, по крайней мере, еще два типа.

5. Криптоаналитическая атака с использованием выбранного шифртекста. Криптоаналитик может выбирать для расшифрования различные шифртексты С1 С2,.... Ci и имеет доступ к расшифрованным открытым текстам М1, М2,..., Mi. Например, криптоаналитик получил доступ к защищенному от несанкционированного вскрытия блоку, который выполняет автоматическое расшифрование. Работа криптоаналитика заключается в нахождении ключа. Этот тип криптоанализа представляет особый интерес для раскрытия алгоритмов с открытым ключом.

6. Криптоаналитическая атака методом полного перебора всех возможных ключей. Эта атака предполагает использование криптоаналитиком известного шифртекста и осуществляется посредством полного перебора всех возможных ключей с проверкой, является ли осмысленным получающийся открытый текст. Такой подход требует привлечения предельных вычислительных ресурсов и иногда называется силовой атакой.

Существуют и другие, менее распространенные, криптоаналитические атаки, некоторые из них будут описаны в соответствующих разделах книги.

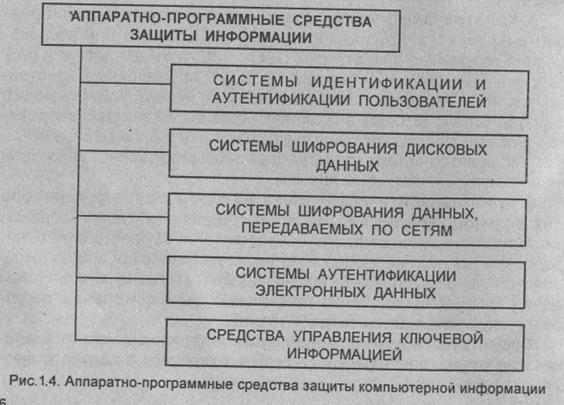

1.5. Аппаратно-программные средства защиты компьютерной информации

Первые операционные системы (ОС) для персональных компьютеров (MS-DOS и Windows версий до 3.1 включительно) не имели собственных средств защиты, что и породило проблему создания дополнительных средств защиты. Актуальность этой проблемы практически не уменьшилась с появлением более мощных ОС с развитыми подсистемами защиты, например Windows NT и Windows 2000. Это обусловлено тем, что большинство систем не способны защитить данные, находящиеся за ее пределами, например при использовании сетевого информационного обмена [73].

Аппаратно-программные средства, обеспечивающие повышенный уровень защиты, можно разбить на пять основных групп (рис. 1.4).

Первую группу образуют системы идентификации и аутентификации пользователей. Такие системы применяются для ограничения доступа случайных и незаконных пользователей к ресурсам компьютерной системы. Общий алгоритм работы этих систем заключается в том, чтобы получить от пользователя информацию, удостоверяющую его личность, проверить ее подлинность и затем предоставить (или не предоставить) этому пользователю возможность работы с системой.

При построении подобных систем возникает проблема выбора информации, на основе которой осуществляются процедуры идентификации и аутентификации пользователя. Можно выделить следующие типы:

1) секретная

информация, которой обладает пользователь (пароль, персональный идентификатор,

секретный ключ и т.п.); эту информацию пользователь должен запомнить или же

могут быть

применены специальные средства хранения этой информации;

2) физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки глаза и т.п.) или особенности поведения человека (особенности работы на клавиатуре и т. п.).

Системы идентификации, основанные на первом типе информации, принято считать традиционными. Системы идентификации, использующие второй тип информации, называются биометрическими. Следует отметить наметившуюся тенденцию опережающего развития биометрических систем идентификации [117].

Процедуры идентификации и аутентификации пользователей подробно рассматриваются в гл.5.

Вторую группу средств, обеспечивающих повышенный

уровень защиты, составляют системы шифрования дисковых данных. Основная задача,

решаемая такими системами, состоит в защите от

несанкционированного использования данных, расположенных на магнитных

носителях.

Обеспечение

конфиденциальности данных, располагаемых на магнитных носителях, осуществляется

путем их шифрования с использованием симметричных алгоритмов шифрования.

Основным

классификационным признаком для комплексов шифрования служит уровень их

встраивания в компьютерную систему [73].

Работа прикладных программ с дисковыми накопителями состоит из двух этапов -"логического" и "физического".