ГЛАВА 5. ЛИНИИ СВЯЗИ СЕТЕЙ ЭВМ

5.1. Типы линий связи

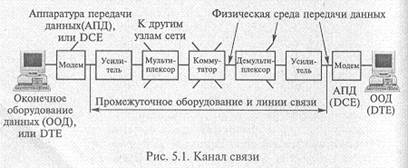

Канал связи состоит в общем случае из физической среды, по которой передаются электрические информационные сигналы, аппаратуры передачи данных и промежуточного оборудования (рис. 5.1).

Физическая среда передачи данных может представлять собой кабель, т.е. набор проводов, изоляционных и защитных оболочек и соединительных разъемов, а также земную атмосферу или космическое пространство, через которые распространяются электромагнитные волны.

В зависимости от среды передачи данных линии связи разделяются:

на проводные (воздушные) линии;

кабельные (медные и волоконно-оптические) линии;

проводные и беспроводные радиоканалы наземной и спутниковой связи;

беспроводные лазерные, в том числе инфракрасные, каналы связи.

Проводные (воздушные) линии представляют собой провода без каких-либо изолирующих или экранирующих оплеток, подвешенные к столбам. По таким линиям связи традиционно передают телефонные или телеграфные сигналы, но при отсутствии других возможностей эти линии используют и для передачи компьютерных данных. Скоростные качества и помехозащищенность указанных линий оставляют желать много лучшего. Сегодня проводные линии связи быстро вытесняются кабельными.

Кабельные линии состоят из проводников, заключенных в несколько слоев изоляции: электрической, электромагнитной, механической. Кабель может быть оснащен разъемами, позволяющими быстро присоединять к нему различное оборудование. В компьютерных сетях применяются три основных типа кабеля: кабели на основе скрученных пар медных проводов, коаксиальные кабели с медной жилой, а также волоконно-оптические кабели.

Скрученная пара проводов называется витой парой. Витая пара может быть выполнена в экранированном варианте, когда пару медных проводов обертывает изоляционный экран, и неэкранированном, когда изоляционная обертка отсутствует. Скручивание проводов снижает влияние внешних помех на полезные сигналы, передаваемые по кабелю.

Коаксиальный кабель имеет несимметричную конструкцию и состоит из внутренней медной жилы и оплетки, отделенной от жилы слоем изоляции. Существуют несколько типов коаксиального кабеля, отличающихся характеристиками и областями применения (для локальных сетей, глобальных сетей, кабельного телевидения и т.п.).

Волоконно-оптический кабель состоит из тонких (5...60 мкм) . волокон, по которым распространяются световые сигналы. Это наиболее качественный тип кабеля. Он обеспечивает передачу данных с очень высокой скоростью (до 10 Гбит/с и выше) и к тому же лучше других типов передающей среды обеспечивает защиту данных от внешних помех.

Радиоканалы наземной и спутниковой связи образуются с помощью передатчика и приемника радиоволн. Существует большое количество различных типов радиоканалов, отличающихся как используемым частотным диапазоном, так и дальностью канала. Диапазоны коротких, средних и длинных волн (КВ, СВ и ДВ), называемые также диапазонами амплитудной модуляции (АМ — Amplitude Modulation) по типу используемого в них метода модуляции сигнала, обеспечивают дальнюю связь, но при невысокой скорости передачи данных. Более скоростными являются каналы, работающие в диапазоне ультракоротких волн (УКВ), для которых характерна частотная модуляция (FM — Frequency Modulation), а также в диапазоне сверхвысоких частот (СВЧ, или microwaves).

В диапазоне СВЧ (свыше 4 ГГц) сигналы уже не отражаются ионосферой Земли и для устойчивой связи требуется наличие прямой видимости между передатчиком и приемником. Поэтому такие частоты используют либо спутниковые каналы, либо радиорелейные каналы, обеспечивающие выполнение этого условия. Все системы радиосвязи передают информацию посредством , электромагнитных волн радиодиапазона. Однако радиодиапазон занимает только часть спектра электромагнитных волн. Более высокие частоты (непосредственно перед видимым светом) располагаются в инфракрасной части спектра.

В настоящее время существует две области применения беспроводной инфракрасной технологии связи:

связь «точка — точка» между кабельными системами (компьютерными и телефонными сетями), находящимися в разных зданиях (расстояния до 10 км);

связь между приборами внутри одного помещения (беспроводные LAN, связь между компьютерами и периферией и пр.).

Перспективность применения средств инфракрасной технологии для информационного обмена определяется прежде всего следующими их свойствами:

практически абсолютная защищенность и устойчивость от электромагнитных помех искусственного и естественного происхождения;

высокая скорость передачи (до 500 Мбит/с) и независимость затухания от ее величины;

высокая скрытность самого факта информационного обмена и, как следствие, отсутствие практических возможностей несанкционированного доступа в канал;

возможность работы в агрессивных, зараженных, огнеопасных или взрывоопасных средах;

возможность установления связи в местах, где прокладка кабеля невозможна или запрещена;

отсутствие необходимости получения разрешения на установку и эксплуатацию таких линий (мощность излучения передатчика не превышает 50 мВт), хотя оборудование беспроводной оптической связи, как и любое оборудование связи, должно иметь, сертификат Министерства связи РФ.

В компьютерных сетях в настоящее время применяются практически все описанные типы физических сред передачи данных, но наиболее перспективными являются волоконно-оптические. На них сегодня строятся как магистрали крупных территориальных сетей, так и высокоскоростные линии связи локальных сетей. Популярной средой является также витая пара, которая характеризуется отличным соотношением качества и стоимости, а также простотой монтажа. С помощью витой пары обычно подключают конечных абонентов сетей на расстояниях до 100 м от концентратора. Спутниковые и радиорелейные каналы используются чаще, всего в тех случаях, когда кабельные линии применить нельзя, например, при прохождении канала через малонаселенную местность или в случае связи с мобильным пользователем сети.

Технологию лазерной связи имеет смысл применять там, где нет возможности осуществить проводное соединение, т.е. когда прокладка кабеля вызывает большие трудности или неоправданные финансовые или временные затраты, Например, если между точками связи находится водная преграда или проходит крупная автострада. Кроме того, финансовые затраты на прокладку кабеля, как правило, превышают затраты на создание лазерного канала связи.

Причиной для использования средств инфракрасной технологии может быть непостоянное положение точек связи, например, когда одна или обе точки связи находятся в арендуемых помещениях. В таком случае при смене места аренды достаточно демонтировать оборудование и установить его на новом месте.

Еще одна область применения лазерной связи — создание резервных каналов на случай выхода из строя основных кабельных коммуникаций.

Возможна установка временного лазерного канала связи за счет аренды оборудования на период проведения работ по прокладке кабельного соединения.

5.2. Характеристики линий связи

К основным характеристикам линий связи относятся: амплитудно-частотная характеристика; полоса пропускания; затухание; пропускная способность; помехоустойчивость; перекрестные наводки на ближнем конце линии; достоверность передачи данных; удельная стоимость.

В первую очередь разработчика вычислительной сети интересуют пропускная способность и достоверность передачи данных, поскольку эти характеристики прямо влияют на производительность и надежность создаваемой сети.

Амплитудно-частотная характеристика (рис. 5.2) показывает, как затухают амплитуды гармонических составляющих сигнала на выходе линии связи (Авых) по сравнению с амплитудами на ее входе (Авх) для всех возможных частот передаваемого сигнала.

Знание амплитудно-частотной характеристики реальной , линии позволяет определить форму выходного сигнала практически для любого входного, сигнала. Для этого необходимо С найти спектр входного сигнала, преобразовать амплитуду составляющих его гармоник в соответствии с амплитудно-частотной

характеристикой, а затем найти форму выходного сигнала, сложив преобразованные гармоники.

На практике вместо амплитудно-частотной характеристики применяются другие, упрощенные, характеристики, например полоса пропускания и затухание.

Полоса пропускания (bandwidth) — это непрерывный диапазон частот, для которого отношение амплитуды выходного сигнала к входному превышает некоторый заранее заданный предел, обычно 0,5 (см. рис. 5.2). Таким образом, полоса пропускания определяет диапазон частот синусоидального сигнала, при которых этот сигнал передается по линии связи без значительных искажений. Полоса пропускания зависит от типа линии и ее протяженности.

Затухание (attenuation) определяется как относительное уменьшение амплитуды или мощности сигнала при передаче по линии сигнала определенной частоты, т.е. оно представляет собой одну точку на амплитудно-частотной характеристике линии (см. подразд. 3.5).

Так как мощность выходного сигнала кабеля без промежуточных усилителей всегда меньше, чем мощность входного сигнала затухание кабеля всегда является отрицательной величиной.

Пропускная способность (throughput) линии характеризует максимально возможную скорость передачи данных по линии связи. Пропускная способность измеряется в битах в секунду (бит/с), а также в производных единицах, таких как килобит в секунду (Кбит/с), мегабит в секунду (Мбит/с), гигабит в секунду (Гбит/с) и т.д.

Связь между полосой пропускания линии и ее максимально возможной пропускной способностью выражается формулой Шеннона (2.1).

Помехоустойчивость линии определяет ее способность уменьшать уровень помех, создаваемых во внешней среде и на внутренних проводниках. Эта характеристика зависит от типа используемой физической среды, а также от экранирующих и подавляющих помехи средств самой линии. Наименее помехоустойчивыми являются радиолинии, хорошей помехоустойчивостью обладают кабельные линии и отличной — волоконно-оптические линии, малочувствительные к внешнему электромагнитному излучению. Обычно для уменьшения помех, появляющихся из-за внешних электромагнитных полей, проводники экранируют и/или скручивают.

Перекрестные наводки на ближнем конце (Near End Cross Talk— NEXT) определяют помехоустойчивость кабеля к внутренним источникам помех, т.е. когда электромагнитное поле сигнала, передаваемого по одной паре проводников, наводит на другую пару проводников сигнал помехи. Если ко второй паре будет подключен приемник, то он может принять наведенную внутреннюю помеху за полезный сигнал. Показатель перекрестных наводок NEXT, выраженный в децибелах, находят по формуле

![]()

где Рвых — мощность выходного сигнала; Рнав— мощность наведенного сигнала.

Мерой оценки переходных влияний является также переходное затухание на дальнем конце FЕХТ (Far End Crosstalk).

Величина FEXT оценивается разностью уровней сигнала на выходе передатчика одной пары и созданной им помехи на входе приемника другой. Если передатчик влияющей пары и приемник подверженной влиянию пары расположены в противоположных пунктах линии передачи, то вместо NEXT измеряют FЕХТ.

Параметр FEXT является определяющим при двух кабельном режиме работы линии связи, когда сигналы противоположных направлений передачи транспортируются по парам разных кабелей.

Кроме рассмотренных параметров NEXT и FEXT в практике оценки кабельных систем широко используются еще два параметра — ACR и ELFEXT.

Параметр ACR (Attenuation to Crosstalk Ratio) эквивалентен параметру сигнал/шум применительно к переходному влиянию на ближнем конце NEXT, т.е. он служит оценкой для претерпевшего затухание на линии сигнала на входе приемника и для помехи от переходного влияния на ближнем конце. Количественно ACR выражается как логарифмическая мера разности NEXT и затухания кабеля: ACR = NEXT — Af где Аf — затухание линии на частоте f. Если, например, значение ACR составляет 10 дБ, это означает, что мощность помехи NEXT на входе приемника будет в 10 раз меньше мощности полезного сигнала, т.е. отношение сигнал/шум будет равно 10.

Параметр ELFEXT (Equal Level Far End Crosstalk) имеет тот же физический смысл, что и ACR. Разница между ними только в том, что ACR связан с NEXT, а NЕXT, а ELFЕХТ — с FЕХТ. Параметр ELFEXT становится критичным для случаев, когда несколькими передатчиками одной системы ведется передача в одну сторону по парам, расположенным в одном кабеле. При этом ELFEXT = FEXT — Аf.

Достоверность передачи данных характеризует вероятность искажения для каждого передаваемого бита данных. Этот показатель для каналов связи без дополнительных средств защиты от ошибок (например, самокорректирующихся кодов или протоколов с повторной передачей искаженных кадров) составляет, как правило, 10-4...10-6, для волоконно-оптических линий связи — 10-9. Значение достоверности передачи данных, например, 10-4, говорит о том, что в среднем из 10000 бит искажается значение у одного бита.

Искажения бит происходят как из-за наличия помех на линии, так и по причине искажений формы сигнала ограниченной полосой пропускания линии. Поэтому для повышения достоверности передаваемых данных нужно повышать степень помехозащищенности линии, снижать уровень перекрестных наводок в кабеле, а также использовать более широкополосные линии связи.

5.3. Стандарты кабелей

В компьютерных сетях применяются кабели, удовлетворяющие определенным стандартам, что позволяет строить кабельную систему сети из кабелей и соединительных устройств разных производителей.

Кабели на основе неэкранированной витой пары (Unshielded Twisted Раir — UTP). Стандартом определены пять категорий UTP:

1-я — телефонный кабель для передачи аналоговых сигналов;

2-я — кабель из четырех витых пар, способный передавать данные со скоростью

4 Мбит/с;

3-я — то же, со скоростью 10 Мбит/с;

4-я — то же, 16 Мбит/с;

5-я — то же, 100 Мбит/с.

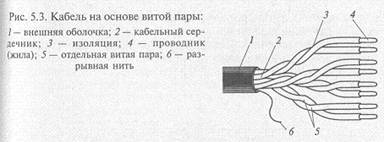

Все кабели UTP независимо от их категории выпускаются в четырех парном исполнении (рис. 5.3). Каждая из этих пар имеет определенный цвет и шаг скрутки. Обычно две пары предназначены для передачи данных, а другие две — для передачи голоса.

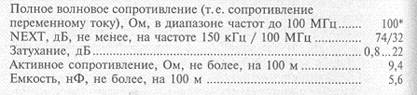

Наиболее важные электромагнитные характеристики кабеля 5-й категории:

Для соединения кабелей с оборудованием используются вилки и розетки RJ-45, представляющие собой 8-контактные разъемы, похожие на обычные телефонные разъемы

RJ-11.

Кабели на основе экранированной витой пары (Shielded Twisted Pair — STP). Экранированная витая пара STP хорошо защищает передаваемые сигналы от внешних помех, а также меньше излучает электромагнитных колебаний вовне, что в свою очередь защищает пользователей сетей от вредного для здоровья излучения. Наличие заземляемого экрана удорожает кабель и усложняет его

прокладку, так как требует выполнения качественного заземления. Экранированный кабель применяется только для передачи данных, голос по нему не передают.

Основным стандартом, определяющим параметры экранированной витой пары, является фирменный стандарт IBM. В соответствии с этим стандартом кабели делятся не на категории, а на типы: Туре 1, Туре 2, ..., Туре 9.

Основным типом экранированного кабеля является Туре 1 стандарта IBM. Кабель этого типа состоит из двух пар скрученных проводов, экранированных проводящей оплеткой, которая заземляется. Электрические параметры кабеля Туре 1 примерно соответствуют параметрам кабеля UTP 5-й категории, однако волновое сопротивление равно 150 Ом.

Для присоединения экранированных кабелей к оборудованию используются разъемы конструкции IBM.

Коаксиальные кабели. Существует большое количество типов коаксиальных кабелей, используемых в различных сетях (телефонных, телевизионных, компьютерных). Для организации компьютерных сетей применяют тонкий и толстый коаксиальные кабели.

Тонкий коаксиальный кабель (рис. 5.4, а) — гибкий кабель диаметром примерно 0,5 см. Он способен передавать сигнал на расстояние до 185 м без его заметного искажения, вызванного затуханием. Волновое сопротивление кабеля составляет 50 Ом. В зависимости

от конструкции тонкий кабель может иметь следующие обозначения: RG58 /U (сплошная медная жила); RG58 А/U (переплетенные провода); RG58 С/U (военный стандарт для RG58 А/U).

Кабель RG58, позволяющий реализовать топологии шина и кольцо, был до недавнего времени самым распространенным в сетях.

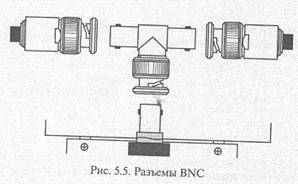

Для подключения кабеля используются специальные разъемы типа BNC (Bayonet Naval Connector) (рис. 5.5).

Толстый коаксиальный кабель (рис. 5.4, б) — относительно, жесткий кабель диаметром около 1 см. Медная жила у этого кабеля толще, чем у тонкого, и, следовательно, сопротивление меньше. Поэтому толстый коаксиальный кабель передает сигналы дальше, чем тонкий, на расстояние до 500 м.

Для подключения к толстому коаксиальному кабелю применяют специальное устройство — трансивер. Трансивер снабжен специальным конвектором, который «прокусывает» изоляционный слой и осуществляет контакт с проводящей жилой.

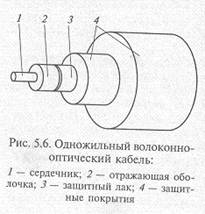

Волоконно-оптические кабели. Волоконно-оптические линии предназначены для передачи больших объемов данных на высоких скоростях. Волоконно-оптический кабель состоит из центрального стеклянного или пластикового проводника, окруженного другим

слоем стеклянного или пластикового покрытия, и внешней защитной оболочки (рис. 5.6). Данные передаются по кабелю с помощью лазерного (laser transmitter) или светодиодного передатчика (LED — Light Emitting Diode transmitter), который посылает одно направленные световые импульсы через центральное стеклянное волокно. Стеклянное покрытие помогает поддерживать фокусировку света во внутреннем проводнике. Сигнал принимается

на другом конце фотодиодным приемником (photodiode receiver), преобразующим световые импульсы в электрический сигнал, который может использовать получающий компьютер.

Для передачи информации мало создать световую волну, надо ее сохранить и направить в нужном направлении. В однородной среде свет (электромагнитные волны) распространяется прямо линейно, но на границе изменения плотности среды по оптическим законам происходит изменение направления — отражение или преломление.

В используемых в настоящее время схемах луч от светодиода или лазера впускают в более плотную среду, ограниченную менее плотной. При правильном подборе материалов происходит эффект полного отражения (преломление отсутствует). Таким образом, транспортируемый сигнал идет внутри замкнутой среды от источника сигнала до его приемника.

Конструкций световодов и оптических волокон очень много, но основных типов два многомодовый и одномодовый.

Диаметр сердцевины у многомодовых волокон в десятки раз превышает длину волны передаваемого излучения, из-за чего по волокну распространяется несколько типов волн (мод). Стандартные диаметры сердцевины многомодовых волокон — 50 и 62 5 мкм.

У одномодового волокна диаметр сердцевины обычно равен 5 ... 10 мкм. Диаметр кварцевой оболочки световода тоже стандартизован и составляет 125 мкм.

Скорость передачи данных для волоконно-оптических сетей находится в диапазоне от 100 Мбит/с до 2 Гбит/с, а данные могут быть надежно переданы на расстояние до 2 км без повторителя. Волоконно-оптический кабель может поддерживать передачу видео и голосовой информации так же, как и передачу данных.

Поскольку световые импульсы полностью закрыты в пределах внешней оболочки, волоконно-оптический носитель фактически невосприимчив к внешней интерференции и подслушиванию. Эти качества делают волоконно-оптический кабель наиболее подходящим для защищенных сетей или сетей, которые требуют очень быстрой передачи на большие расстояния. Поскольку световые импульсы могут двигаться только в одном направлении, системы на базе волоконно-оптических кабелей должны иметь входящий и исходящий кабели для каждого сегмента, который будет посылать и получать данные.

Волоконно-оптический кабель обладает большой жесткостью и сложен в установке, что делает его самым дорогим типом сетевого носителя. Он требует специальных соединителей — конвекторов и высококвалифицированной установки. Эти факторы приводят к высокой стоимости внедрения. Одним из способов снижения расходов является использование волоконно-оптическою кабеля только в сетевых магистралях или в тех линиях, для которых

имеют значение влияние электромагнитного наложения, возгораемость и т.п.

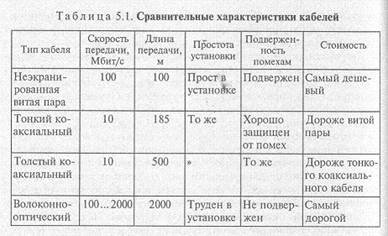

При проектировании или расширении сетей нужно принимать во внимание факторы, перечисленные в табл. 5.1.

5.4. Беспроводные каналы связи

Беспроводная передача данных может являться альтернативой кабельным соединениям, а иногда и единственным вариантом.. Беспроводные технологии различаются по типам сигнала, частоте (большая частота означает большую скорость передачи) и pacстоянию передачи. Тремя главными типами беспроводной передачи данных являются радиосвязь, связь в микроволновом диапазоне и инфракрасная связь.

Радиосвязь. При радиосвязи (radio waves) пересылка данных осуществляется на радиочастотах и практически не имеет ограничений по дальности. Такая связь используется для соединения локальных сетей на больших расстояниях. Радиопередача в целом, имеет высокую стоимость, подлежит государственному регулированию и крайне чувствительна к электронному и атмосферному наложениям. Она также подвержена перехвату, поэтому требует шифрования или другой модификации при передаче, чтобы обеспечить разумный уровень безопасности.

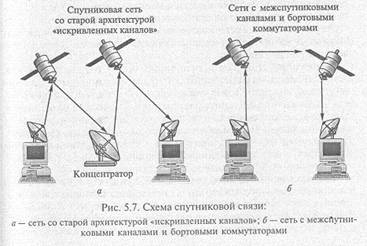

Связь в микроволновом диапазоне. Передача данных в микро волновом диапазоне (microwaves) использует высокие частоты и применяется как на коротких расстояниях, так и в глобальных масштабах. Главное ограничение при этом типе передачи заключается в том, что передатчик и приемник должны быть в зоне прямой видимости. Передача данных в микроволновом диапазоне обычно применяется для соединения локальных сетей в отдельных зданиях, где использование физического носителя затруднено или непрактично. Связь в микроволновом диапазоне также широко применяется в глобальной передаче с помощью спутников и наземных спутниковых антенн, обеспечивающих выполнение требования прямой видимости (рис. 5.7). Спутники в системах связи могут находиться на геостационарных (высота 36 тыс. км) или низких орбитах. При геостационарных орбитах заметны задержки прохождения сигналов (туда и обратно около 520 мс). Возможно покрытие поверхности всего земного шара с помощью четырех спутников. В низкоорбитальных системах обслуживание конкретного пользователя происходит попеременно разными спутниками. Чем ниже орбита, тем меньше площадь покрытия и, следовательно, требуется или большее число наземных станций, или межспутниковая связь, что утяжеляет спутник. Число спутников также значительно больше (обычно несколько десятков). Например, глобальная спутниковая сеть Iridium, имеющая и российский сегмент, включает 66 низкоорбитальных спутников. Диапазон частот составляет 1610 ... 1626,5 МГц.

Инфракрасная связь. Технологии инфракрасной передачи данных (infrared transmissions), функционирующей на очень высоких частотах, приближающихся к частотам видимого света, могут быть использованы для установления двусторонней связи или широко вещательной передачи на близких расстояниях. Для передачи инфракрасных волн приемнику обычно используют светодиоды. Поскольку

они могут быть физически заблокированы (их излучение может испытывать интерференцию с ярким светом), инфракрасная передача ограничена малыми расстояниями в зоне прямой видимости. Инфракрасная передача обычно используется в складских или офисных зданиях, иногда для связи двух зданий. Другой популярный вариант использования инфракрасной связи — беспроводная передача данных в портативных компьютерах.

5.5. Системы мобильной связи

Системы мобильной связи осуществляют передачу информации между пунктами, один или оба из которых являются подвижными. Характерным признаком систем мобильной связи является применение радиоканала. К технологиям мобильной связи относятся пейджинг, твейджинг, сотовая телефония.

Пейджинг — это система односторонней связи, при которой передаваемое сообщение поступает на пейджер пользователя, извещая его о необходимости предпринять то или иное действие либо просто информируя его о тех или иных текущих событиях. Это наиболее дешевый вид мобильной связи.

Твейджинг — это двусторонний пейджинг. В отличие от пейджинга возможно подтверждение получения сообщения и даже проведение некоторого подобия диалога.

Сотовая телефония — это телефонная связь между подвижными абонентами (ячейками), которая осуществляется через базовые (стационарные) станции, выполняющие коммутирующие функции.

Разработано несколько стандартов мобильной связи.

Одной из наиболее широко распространенных технологий мобильной связи (в том числе и в России) является технология, соответствующая стандарту для цифровых сетей сотовой связи GSM (Global System for Mobile Communications). GSM может поддерживать интенсивный трафик (270 Кбит/с), обеспечивает роуминг, т.е. автоматическое отслеживание перехода мобильного пользователя из одной соты в другую, допускает интеграцию речи и данных и связь с сетями общего пользования. Используются следующие разновидности GSM: сотовая связь GSM-900 в частотном диапазоне 900 МГц (более точно 890...960 МГц); микросотовая связь GSM-1800 в диапазоне 1800 МГц (1710 ... 1880 МГц). Название микросотовая обусловлено большим затуханием и, следовательно, меньшей площадью соты. Однако увеличение числа каналов выгодно при высокой плотности абонентов. Мощность излучения мобильных телефонов — 1...2 Вт.

Архитектура GSM-системы представлена на рис. 5.8. В каждой соте действует базовая станция BTS (Base Transciever Station),

обеспечивающая прием и передачу радиосигналов абонентам. Базовая станция имеет диапазон частот, отличный от диапазонов соседних сот. Мобильная ячейка прослушивает соседние базовые станции и сообщает контроллеру базовых станций (BSC — Ваsе Station Controller) о качестве приема, чтобы контроллер мог свое временно переключить ячейку на нужную станцию. Центр коммутации (MSC — Mobile services Switching Centre) осуществляет коммутацию и маршрутизацию, направляя вызовы нужному абоненту, в том числе во внешние сети общего пользования. В базе данных хранятся сведения о местоположении пользователей, технических характеристиках мобильных станций, данные для идентификации пользователей.

ГЛАВА 6. ПОМЕХОУСТОЙЧИВОЙ КОДИРОВАНИЕ ПЕРЕДАВАЕМОЙ ИНФОРМАЦИИ

6.1. Причины возникновения ошибок в передаваемой информации

На этапе проектирования аппаратуры передачи данных заранее должны предусматриваться схемотехнические и конструкторские меры по защите от влияния на ее работу внешних промышленных и внутренних взаимных помех.

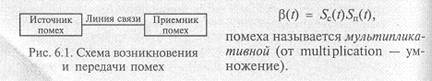

Помехой для ИВС является внешнее или внутреннее электромагнитное воздействие, приводящее к искажению информации во время ее передачи, преобразования, обработки и хранения. При рассмотрении механизма возникновения помех следует различать источник помех, приемник помех и линию связи между ними (рис. 6.1). Приемником помех будем считать входные цепи аппаратуры каналов. В зависимости от местоположения источника помех, (вне аппаратуры или внутри нее) помехи подразделяются на внутренние и внешние. В аппаратуре можно наблюдать большое число приемников помех и линий связи. Источников помех также может быть несколько, в том числе и внешних. Одни и те же устройства могут являться и приемниками помех, и источниками помех для других устройств. Поэтому реальная картина получается гораздо сложнее, чем на схеме рис. 6.1.

С повышением степени интеграции микросхем энергетический уровень информационных сигналов имеет. тенденцию к уменьшению. В то же время энергетический уровень внешних помех с ростом энерговооруженности предприятий непрерывно увеличивается. Полезные сигналы Sc(t) и сигналы помех Sn(t) могут восприниматься аппаратурой в виде суммарной величины. Если результирующий сигнал α(t) может быть представлен как их сумма, т.е.

α(t)=Sc(t) + Sn(t)

помеха называется аддитивной (от addition — сложение). В случае представления результирующего сигнала в виде их произведения, т.е.

Если результирующий сигнал связан с входным полезным сигналом вполне определенной функциональной зависимостью, которая позволяет в точности восстановить первоначальный сигнал, то помехи называются регулярными. Если из-за помех нарушается взаимно однозначное соответствие между сигналами на входе и выходе, то такие помехи называются нерегулярными.

Функциональные помехи представляют собой непрерывную случайную функцию времени. Такой функцией может описываться широкий класс помех от многочисленных источников, например промышленных. Они характеризуются наложением большого числа переходных процессов, отдельных выбросов, превышающих уровень сигнала более чем в 3 — 4 раза. В большинстве случаев функциональные помехи подчиняются нормальному закону распределения. Их еще называют гладкими шумовыми помехами.

Импульсные помехи представляют собой последовательность импульсов произвольной формы со случайными по величине амплитудой, длительностью и моментом появления. Часто случайные помехи называют хаотическими.

Наибольшую опасность для ИВС представляют аддитивные нерегулярные импульсные помехи как наиболее распространенные и имеющие параметры, в частности энергетический спектр, близкие к параметрам полезного сигнала. На рис. 4.6, 4.7, 4.8 были представлены последовательности импульсных сигналов и их энергетический спектр. Подобные параметры могут иметь и импульсные помехи.

Источниками внешних помех, влияющих на каналы и линии связи, могут являться мощные радиопередатчики, электросварочное оборудование, электрифицированный транспорт, в том числе и внутризаводской, производства по электролизному получению металлов, коронные разряды промышленных силовых электрических сетей, грозовые разряды. Эти источники порождают электромагнитные возмущения, распространяющиеся в эфире и достигающие линий связи и электронной аппаратуры каналов обмена информацией. В результате в аппаратуре могут возникнуть паразитные наводки, под которыми понимается передача сигнала по связям, не предусмотренным общей схемой и конструкцией аппаратуры. Если параметры энергетических спектров полезного сигнала и сигнала, наведенного внешними полями, соизмеримы, спектральные составляющие сигналов складываются или вычитаются, в результате чего полезный сигнал искажается. Если паразитные связи достаточно сильны, наведенный сигнал помехи может быть воспринят аппаратурой, как информационный. Например, длительности переднего и заднего фронтов импульсов коронного разряда на изоляторах , силовых линий электропередач, равные соответственно 50 ...60 нс и 170...240 нс, соизмеримы с длительностями фронтов информационных импульсов и поэтому могут быть опасными для помехоустойчивости аппаратуры.

Внешние источники порождают также наводки, обусловленные заземлением электрических аппаратов и устройств. Так, в установках электросварки протекающие в земле токи могут достигать сотен и тысяч ампер.

Другой вид порождаемых внешними источниками наводок обусловлен общей электрической связью системы электропитания электронной аппаратуры с сильноточными устройствами. Например, в установках дуговой электросварки с осциллятором на ток промышленной частоты накладывается переменный ток частотой 150... 300 кГц при напряжении до 3000 В. Эта частота соизмерима

с частотой повторения некоторых сигналов ИВС и представляет . опасность для аппаратуры.

Опасность возникновения внутренних наводок возросла с внедрением интегральных схем (БИС, СВИС) особенно средней и большой сложности, вплоть до микропроцессорных наборов. Из за увеличенной плотности элементов и схем сами интегральные схемы и межсоединения печатных плат становятся источниками помех, которые передаются через возросшие паразитные емкости и индуктивности между проводниками или через обладающую: проводимостью изоляцию. В зависимости от того, какой из этих параметров определяет в основном ток наводки, различают емкостные, электромагнитные и гальванические наводки. Ток электрической помехи Iп, наведенной через емкостную паразитную связь (паразитную емкость С) от источника помехи с амплитудой напряжения Uп частотой fп, можно определить из выражения

![]()

Аппаратура считается помехоустойчивой, если при воздействии помех допустимого уровня она продолжает выполнять свои функции без искажения информации (без ошибок в принятой информации).

Итак, при рассмотрении влияния паразитного сигнала помехи на полезный сигнал следует помнить о том, что оба сигнала могут обладать разными либо близкими энергетическими спектрами и могут быть представлены в виде суммы постоянной и гармонических составляющих с разными или одинаковыми параметрами.

6.2. Способы защиты от ошибок в передаваемой информации

Помехоустойчивость линии, определяемая ее способностью уменьшать уровень внутренних и внешних помех, зависит от типа физической среды и достигается экранированием и применением средств подавления помех. Наименьшая помехоустойчивость у радиолиний, хорошая — у кабельных линий и отличная — у ВОЛИ, поскольку они не чувствительны к внешним электромагнитным полям. Экранирование проводников и их скручивание (витая пара) значительно уменьшают влияние внешних помех.

Основным способом повышения верности передачи дискретных сообщений является введение в передаваемую последовательность избыточности с целью обнаружения и исправления ошибок в принятой информации. Все устройства защиты от ошибок (УЗО) делятся на две группы: симплексные (без обратной связи) и дуплексные (с обратной связью).

В симплексных УЗО повышение верности может быть достигнуто тремя способами:

многократным повторением символов;

одновременной передачей одной и той же информации по нескольким параллельным каналам;

применением кодов, обнаруживающих и исправляющих ошибки.

Многократное повторение является наиболее простым способом повышения верности, который состоит в том, что передатчик посылает в канал нечетное число раз одну и ту же информацию, а на приемной стороне производится сравнение одноименных кодовых комбинаций (либо одноименных двоичных разрядов). Потребителю выдается тот символ (или бит), который был принят большее число раз (мажоритарный метод). Избыточность информации растет пропорционально количеству повторений одних и тех же символов, соответственно возрастают и затраты времени на передачу массива.

Вероятность Pкк ошибочного приема символа, состоящего из nк-разрядной комбинации, при трехкратном повторении и посимвольном сравнении не превышает значения, определяемого по формуле :

![]()

где Pо — вероятность ошибочного приема единичного элемента. При пятикратном повторении nк-разрядной комбинации

![]()

При поразрядном сравнении принимаемых символов, состоящих из nк-бит, вероятность ошибочной регистрации кодовой комбинации при трехкратном повторении

а при пятикратном

Эти формулы справедливы при независимых однократных (одиночных) и многократных ошибках в дискретном канале. При пакетировании ошибок (объединений одиночных ошибок в пакеты пачки) вероятность поражения соседних символов, а тем более бит, высока, что может привести к значительному снижению помехоустойчивости. Для устранения этого явления производят де корреляцию ошибок, увеличивая интервал между повторяемыми символами (битами), т.е. повторяют не отдельные символы блока, а группы символов либо весь блок. Такой алгоритм передачи приводит к усложнению аппаратуры и увеличению временной задержки между передачей данных источником и получением их потребителем.

Способ одновременной передачи по нескольким каналам по помехоустойчивости эквивалентен способу многократной передачи. Он предусматривает наличие нечетного количества каналов, по которым передаются одни и те же кодовые последовательности. На приемной стороне используется мажоритарный прием. Основное требование таких систем: наличие параллельных каналов с независимыми ошибками. Для обеспечения этого требования каналы связи должны быть разнесены географически или выбираться в разных линиях связи.

Недостатком этого способа является резкое повышение стоимости системы передачи данных (СПД).

Наибольшей эффективностью в симплексных СПД обладает способ защиты от ошибок в передаваемой информации, основанный на использовании кодов с исправлением ошибок, называемых также исправляющими, или корректирующими, кодами. В таких системах передаваемый блок кроме информационных единичных элементов, полученных от источника информации, содержит и избыточные проверочные биты, формируемые по определенным правилам кодирующим устройством на основании информационных разрядов. На приемной стороне декодирующим устройством по тем же правилам осуществляются аналогичные проверки, при которых учитываются и проверочные биты. В результате проверки определяется номер позиции в принятом блоке, значение которой необходимо в процессе исправления про инвертировать. Вероятность ошибочного приема символа зависит не только от вероятности ошибки в дискретном канале, но и от применяемого помехоустойчивого кода.

Принятый в Европе стандарт DVB (охватывающий кабельное, спутниковое и наземное телевизионное вещание) обеспечивает защиту передаваемых пакетов кодом Рида — Соломона. К 188 байтам добавляются 16 проверочных байт, называемых также избы точными, благодаря чему возможно исправление до 8 ошибочных байт на кодированный 204-байтный пакет.

Коды с избыточностью, позволяющие обнаруживать и исправлять ошибки, возникающие в результате воздействия помех на принимаемые кодовые последовательности, называются помехоустойчивыми кодами. Корректирующая способность кода зависит от кодового расстояния d, численно равного минимальному числу элементов, которыми отличается любая кодовая комбинация от другой. В общем случае

![]()

где to и tи — число соответственно обнаруженных и исправленных ошибок, причем обязательно tо ≥ tи. Если код только обнаруживает ошибки, то d = tо + 1, а в случае только исправления ошибок d = 2tи+ 1. Число проверочных элементов r корректирующего кода зависит от вида кода, а число информационных элементов k = n — r, где n — длина двоичной последовательности, кодируемой помехоустойчивым кодом. Отношение r/n называется коэффициентом избыточности кода.

Пример 6.1. Выбрать способ защиты от ошибок, обеспечивающий вероятность побайтной передачи Ркк < 1∙ 10-6 при передаче данных по симплексному двухпроводному телефонному каналу связи со скоростью 1200 бит/с при условии, что ошибки на выходе дискретного канала группируются в пакеты длиной не более 12 бит, а минимальный интервал между пакетами составляет 3 с. Кодирование должно обеспечить вероятность ошибки по элементам на выходе дискретного канала Ро не более 1∙10-4.

Решение. Для исправления ошибок кратностью 12 наиболее целесообразно в данном случае применить способ многократной передачи информации. Так как пачка ошибок может поразить 3 байт, то повторять следует не менее трех знаков. При трехкратном повторении и поэлементном (поразрядном) сравнении вероятность ошибки регистрации знака

![]()

Максимальная задержка выдачи информации потребителю при трехкратном повторении составит t, = 24τо = 24 бит / 1200 бит/с 24∙ 0,00083 с ≈ 24∙ 0,83 мс ≈ 20 мс, что вполне приемлемо для технических нужд.

6.3. Обнаруживающие коды

В вычислительных сетях простые методы исключения ввода и обработки ошибочной информации основаны на повторной передаче кадра в том случае, если приемник обнаружил в нем искажение информации. Чтобы убедиться в отсутствии или наличии искажений в принятой информации, применяют избыточные коды с обнаружением ошибок. Отправляемые кадры нумеруют, и для каждого из них отправитель ожидает от получателя квитанцию— положительную или отрицательную в зависимости от отсутствия или наличия ошибки. Такая работа называется обменом с квитированием. В случае обнаружения ошибок производится повторная передача данных. Время ожидания квитанции (тайм-аут) ограничено. Если по истечении определенного времени квитанция не получена, кадр считается утерянным.

Обмен с квотированием может быть организован двумя методами: с простоями (idle sourse) и со скользящим «окном» (sliding window). При первом методе источник посылает следующий кадр только после получения квитанции от приемника. При неполучении в течение тайм-аута квитанции кадр или квитанция считаются утерянными и кадр повторяется. Этот метод снижает производительность обмена, что особенно заметно в низкоскоростных каналах связи, используемых в территориальных сетях.

При методе «окна» с целью интенсификации использования линии несколько кадров (называемых «окном») передают в непрерывном режиме, не получая на них квитанций. С приходом положительной квитанции «окно» сдвигается в сторону кадра с меньшим номером. Если поток положительных квитанций поступает регулярно, то скорость обмена кадров достигает максимального значения для данного канала и принятого протокола. Этот метод более сложен, чем обмен с простоями, поскольку в буфере источника должны храниться все кадры, на которые еще не были получены квитанции. Метод скользящего «окна» используется в протоколах LLС2, LAP-В, NCH, Novell NCP Burst Mode, а также в глобальных сетях протокола Х.25.

На эффективность передачи данных влияют продолжительность тайм-аута и размер «окна» (количество кадров, которые передаются в непрерывном режиме). В сетях с повышенной помехозащищенностью, в которых кадры искажаются и теряются нечасто, для повышения скорости передачи размер «окна» можно увеличить, так как кадры от источника будут поступать с меньшими паузами. Полезная пропускная способность сети с частыми искажениями и потерями кадров, в результате чего возрастает объем повторно передаваемой информации, падает.

Метод с простоями представляет собой частный случай метода скользящего «окна», когда размер «окна» равен одному кадру.

Протоколы обмена канального уровня в основном позволяют обнаруживать ошибки в передаваемых данных. Повторную передачу содержавших искаженную информацию данных с целью устранения ошибок осуществляют протоколы верхних уровней. Протоколы ЛВС Ethernet, FDDI, Token Ring работают именно так и поэтому используются в сетях, в которых вероятность искажения и даже потери кадров невысока.

Существуют также методы обнаружения ошибок в передаваемых данных, состоящие в передаче в составе кадра избыточной служебной информации, по которой можно судить, разумеется, с какой-то вероятностью, о достоверности принятой информации. Например, избыточная информация может представлять собой контрольную сумму (последовательность контроля кадров— FCS — Frame Check Sequence). Контрольная сумма вычисляется как функция от основной информации. Принимающая сторона повторно вычисляет контрольную сумму кадра (блока) по заранее известному алгоритму и при ее несовпадении с контрольной суммой, вычисленной передающей стороной, принимает решение, что данные при передаче в сети претерпели искажение.

Самый простой метод вычисления контрольной суммы — контроль по npuopumemy (контроль по модулю 2 или код с проверкой на четность) позволяет обнаруживать лишь одиночные ошибки. Код образуется путем добавления к передаваемой комбинации, состоящей из k информационных символов не избыточного кода, одного контрольного бита так, чтобы общее количество единиц в передаваемой комбинации было четным. В итоге общее количество элементов в передаваемой комбинации n = k + 1. На приемной стороне производят проверку на четность. При четном числе единиц предполагается, что ошибок нет, и потребителю выдается k бит, а контрольный элемент отбрасывается. Аналогично строится код с проверкой на нечетность. Кодирующие и декодирующие устройства кодов с проверкой на четность — самые простые. Поскольку двойная ошибка при таком методе контроля не может быть обнаружена, он применяется для небольших блоков данных, обычно побайтно. Коэффициент избыточности в этом случае равен 1/8, т.е. является довольно большим. Из-за большой избыточности и невысокой обнаруживающей способности в ИВС указанный метод применяется довольно редко.

Формирование контрольного бита осуществляется сумматором по модулю 2 (Т-триггером). Передаваемая в канал двоичная комбинация одновременно подается на вход Т-триггера. На соответствующей временной позиции импульсом с распределителя производится опрос сумматора. При единичном состоянии последнего в канал подается логическая 1 (дополняющая переданную последовательность до четного числа), а при нулевом — логический 0. Аналогичная процедура производится на приемной стороне. Нулевое состояние Т-триггера в конце приема блока свидетельствует об отсутствии одиночных ошибок.

Минимальное кодовое расстояние d = 2, поэтому код позволяет обнаруживать все одиночные ошибки, а кроме того, все случаи нечетного числа ошибок (3, 5 и т.д.).

Вероятность необнаружения ошибок для кода с проверкой на четность зависит от длины блока n и вероятности ошибочного приема единичного элемента Рo:

![]()

Как показывают расчеты по этой формуле, для обеспечения вероятности ошибки по символам менее 1∙ 10-6 допустимая длина кодовой комбинации должна составлять несколько байт.

Применение избыточных кодов иногда называется логическим кодированием. Оно состоит в том, что в длинные последовательности бит «вкрапливаются» избыточные единицы.

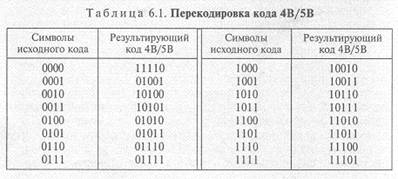

Популярным избыточным кодом, используемым в технологиях FDDI и Fast Ethernet, является код 4В/5В. К каждым четырем битам, называемым «порцией» или «символом», добавляется пятый избыточный бит, вследствие чего число возможных результирующих кодовых комбинаций увеличивается с 16 до 32. Из результирующих комбинаций отбираются 16 таких, которые не содержат большого количества нулей, остальные комбинации считаются запрещенными кодами (code violation). Благодаря этому приемник может обнаружить ошибочный символ. Прием запрещенного кода означает, что на линии произошло искажение сигнала. В табл. 6.1 приведена перекодировка исходного четырехразрядного кода в избыточный пятиразрядный.

Полученный код 4В/58 передается по линии связи с помощью физического кодирования одним из методов потенциального кодирования, чувствительного только к длинным последовательностям нулей. Символы кода 4В/5В длиной 5 бит гарантируют, что при любом их сочетании на линии не могут встретиться более трех нулей подряд. Операция по перекодировке согласно табл. 6.1 весьма проста и не усложняет сетевые адаптеры и интерфейсные блоки коммутаторов и маршрутизаторов.

Буква В (от binary — двоичный) в названии кода означает, что элементарный сигнал может иметь одно из двух состояний. Имеются коды с тремя состояниями сигнала, например, в коде 8В/6Т для перекодировки восьмиразрядного исходного двоичного кода используется последовательность из шести сигналов, каждый из которых может иметь одно из трех состояний. На 256 исходных кодов приходится 36 = 729 результирующих символов кода 8В/6Т,

что свидетельствует о значительно большей избыточности по сравнению с кодом 4В/5В.

Для того чтобы обеспечить заданную пропускную способность линии, передатчик, использующий избыточный код, должен работать с более высокой тактовой частотой. Так, для передачи кода 4В/5В со скоростью 100 Мбайт/с тактовая частота передатчика должна быть равна 125 МГц. Спектр сигнала на линии расширяется по сравнению со случаем, когда по линии передается исходный код. Но спектр избыточного потенциального кода уже спектра манчестерского кода, и это компенсирует затраты времени на логическое кодирование и работу приемника и передатчика на повышенной тактовой частоте.

Наиболее часто в ИВС применяется циклический избыточный контроль (CRC — Cyclic Redundancy Check). Исходные данные рассматриваются в виде много разрядного двоичного числа, например, 1024-байтный блок в стандарте Ethernet представляется как 8192-битное число. В качестве контрольной информации выступает остаток от деления этого числа на заранее известный делитель R, который обычно представляет собой 17 или 33-разрядное число, такое, чтобы остаток от деления имел длину 16-го или 32-ro разряда. После получения блока данных вновь вычисляется остаток от деления на тот же делитель R, но при этом к данным блока добавляется и содержавшаяся в нем контрольная сумма. Блок считается неискаженным, если остаток от деления равен 0. По этому методу обнаруживаются одиночные, двойные ошибки и ошибки в нечетном числе бит. Степень избыточности невысока; для приведенного в качестве примера блока в 1024 байта контрольная информация длиной в 32 бита составляет 0,4 %. CRC применяется также при записи на диски и дискеты

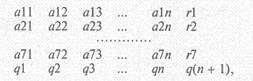

Итеративный код характеризуется наличием двух или более систем проверок внутри каждой кодовой комбинации. Согласно ГОСТ 20687 — 75 он строится следующим образом. К семиэлементному коду КОИ-7 добавляют проверочный бит, который располагается в 8-й позиции. Элементы передаваемого блока и проверочные биты образуют матрицу:

где аij (i = 1, 2, ..., 7; j = 1, 2, ..., n) — информационные биты; ql, q2, qЗ, ..., qn — проверочные биты знаков, образующие первую совокупность проверок. В конце матрицы стоят биты проверки на четность ri, которые являются суммой по модулю 2 всех элементов строки; биты r1 — r7 включаются в знак проверки, образуя вторую совокупность проверок. К семи элементам знака добавляется восьмой проверочный бит q(n + 1). Проверочные биты ql, q2, ..., q(n + 1) формируются таким образом, чтобы число единиц в столбце было четным для асинхронных систем и нечетным для синхронных. Каждый знак нужно передавать последовательно, начиная с первого бита aij и кончая восьмым проверочным.

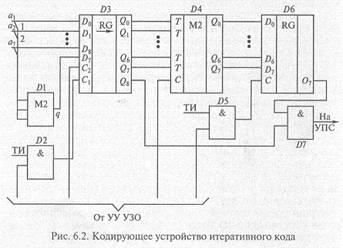

Кодирующее устройство итеративного кода (рис. 6.2) содержит параллельный восьмиразрядный сумматор по модулю 2 (D1), в котором формируется проверочный элемент столбца qj. Проверочный бит вместе с поступающей информационной кодовой комбинацией заносится в параллельно-последовательный регистр D3. Синхронизация записи осуществляется подачей управляющего импульса на вход С2. Сформированный байт подается на вход параллельно-последовательного сумматора по модулю 2 (D4), в котором осуществляется построчное суммирование передаваемых кодовых комбинаций. Операция суммирования в,D4 синхронизируется импульсом, подаваемым на вход С в конце каждого восьмого такта. Поэлементная выдача байта данных в дискретный канал производится под действием сдвигающих тактовых импульсов (ТИ), подаваемых на вход С1 регистра D3. Момент времени подачи ТИ и их количество определяются управляющим потенциалом, поступающим от устройства управления (УУ) на вход схемы совпадения D2. В конце информационного блока контрольная сумма r1, r2, ..., r7, q(n + 1) переписывается в регистр сдвига D6 при наличии управляющего потенциала с УУ на втором входе D5 и

выдается в последовательной форме на вход устройства преобразования сигналов (УПС).

В состав декодирующего устройства также входят сумматоры по модулю 2, осуществляющие проверку на четность поступающих байтов по столбцам и по строкам. Так как ошибка может быть обнаружена в любом столбце, то ее необходимо фиксировать в момент появления. Несоблюдение признака четности по строкам обнаруживается только по окончании блока.

Начальный знак блока НТ (начало текста) и символ СИН (синхронизация) не включают в суммирование. В блок включается комбинация КБ (конец блока), указывающая, что далее следует знак проверки матрицы.

Кодовое расстояние итеративного кода d = 4, он обнаруживает все ошибки кратности до трех и нечетной кратности, а также любой пакет ошибок длиной l+ 1, где l — длина строки матрицы кода. Недостатком итеративного кода, использующего проверку на четность по столбцам и строкам, является его высокая избыточность (=15 %). Однако кодирование и декодирование таких кодовых посылок очень просто реализуется программными методами, поэтому итеративные коды используются в аппаратуре передачи данных с микропроцессорными УЗО. При более жестких требованиях к достоверности передачи данных применяют итеративный код с тремя проверками.

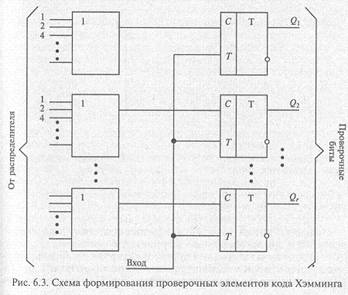

6.4. Корректирующий код Хэмминга

Код Хэмминга — один из наиболее эффективных кодов, позволяющих исправлять любую одиночную ошибку. Кодовое расстояние d 3. Код образуется путем дополнения информационной части передаваемого блока, состоящей из k бит, r проверочными элементами, причем в информационную часть при кодировании можно включать и служебные символы (номер, начало и конец блока), за исключением маркерных комбинаций, которые целесообразно располагать в начале блока. При выборе длины передаваемого блока n и количества проверочных элементов r следует руководствоваться неравенством 2r ≥ n + 1. Учитывая, что r = n — k, неравенство можно записать в виде 2k ≤ 2n/(n + 1), где n и k— целые числа. Указанные неравенства являются исходными для определения длины кодовой комбинации по заданному числу k. Из этих неравенств следует, например, что пять контрольных разрядов позволяют передавать в коде Хэмминга от 11 до 26 информационных разрядов и т.д.

Первая проверка (получение первого проверочного элемента) П1 кода Хэмминга (КХ) выполняется суммированием по модулю 2 всех нечетных бит блока начиная с первого:

П 1= a1 + a3+ а5+ а7+ ...

Результат второй проверки П2-определяет второй разряд проверочной комбинации, называемой также синдромом ошибки. Он вычисляется суммированием тех бит блока, номера которых соответствуют n-разрядным двоичным числам, имеющим единицу во втором разряде, т.е.

П2 = а2+ а3 + а6 + а7+ а10 + a11 + ....

Третья проверка П3 охватывает разряды, номера которых соответствуют и-разрядным числам, имеющим единицу в третьем разряде:

П3 = а4+ а5 + а6+ а7+ а12+ а13 + а14+ а15 + ....

Аналогично определяются разряды, охватываемые четвертой, пятой проверками и т.д.:

П4 = а8 + a9+ a10 + а11+ а12+ а13 + а14 + а15 + ...;

П5 = a16 + al7 + a18 + а19 + а20 + ....

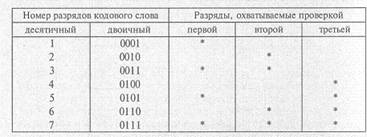

Пример 6.2. Построить таблицу кода Хэмминга для семиразрядного слова.

Таблица будет иметь следующий вид.

Место расположения проверочных элементов не имеет значения. Эти элементы можно размещать перед информационными символами, после них и чередуя с ними. Если элементы расположить на местах, кратных 2l-1(где 1 — целое положительное число), т.е. на позициях 1, 2, 4, 8 и т.д., то код двоичного числа, образованного проверочными элементами на приемной стороне, будет указывать номер разряда, в котором произошла ошибка.

Контроль по КХ реализуется с помощью набора схем проверки на четность, которые при кодировании определяют контрольные разряды, а при декодировании формируют корректирующее число.

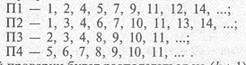

Поскольку основной операцией в кодирующих и декодирующих устройствах КХ является суммирование по модулю 2, то функционирование их схем отличается от функционирования схем кодеров итеративного кода образованием проверочных элементов. Для упрощения технической реализации (исключение много разрядных параллельных сумматоров, входного накопительного регистра) вначале посылают в канал информационные биты, а затем проверочные. При таком способе формирование контрольных элементов можно осуществлять с помощью одноразрядных последовательных сумматоров по модулю 2 одновременно с передачей информационных разрядов. Чтобы сохранить корректирующие свойства КХ, необходимо произвести перестановку разрядов в проверочных равенствах с учетом изменения номеров суммируемых элементов за счет вынесения в конец блока проверочных битов. При такой перестановке уравнения проверки будут охватывать следующие разряды:

Бит первой проверки будет располагаться на (k+ 1)-й позиции блока, второй — на

(k+ 2)-й, последний — на n-й позиции. На рис. 6.3 приведена схема одного из вариантов формирования проверочных элементов КХ, которая может быть использована как в кодере, так и в декодере. Информационные элементы,

поступающие от источника, подаются на счетные входы Т-триггеров (сумматоров по модулю 2) и через УПС — в канал связи. Число триггеров равно числу контрольных элементов г. Синхронизация суммирования осуществляется импульсами с распределителя, которые объединяются схемами ИЛИ. Входы первого элемента ИЛИ соединяются с выходами распределителя в соответствии с проверкой П1, второго — с проверкой П2 и т.д. Таким образом обеспечивается суммирование на Т-триггерах тех битов, номера которых определяются соответствующими проверками. После прихода последнего k-го информационного элемента в сумматорах будет зафиксировано r проверочных элементов. В кодирующем устройстве эти биты преобразовываются в последовательную форму и через УПС поступают в канал связи. На приемной стороне вместе с информационными элементами суммированию подвергаются и проверочные. Полученная r-разрядная кодовая комбинация (синдром ошибки) подается на дешифратор, определяющий номер разряда, в котором произошла ошибка. Данный дешифратор отличается от классического дешифратора КХ и должен учитывать перестановки контрольных элементов, произведенные при кодировании.

Пример 6.3. Пусть имеется информационное слово А = 1011. Из неравенства 2r r- 1 ≥ k для числа бит k = 4 получаем, что r ≥ 3, т.е. необходимо сформировать три контрольных разряда, которые в кодовом слове займут 1, 2 и 4-ю позиции, а именно:

![]()

Сформируем по модулю 2 контрольные разряды в соответствии с таблицей примера 6.2:

Отсюда итоговое слово 1010101.

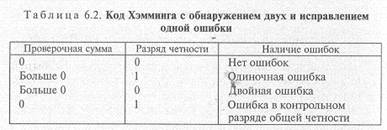

Можно построить КХ с d = 4, который позволит корректировать одну и обнаруживать две ошибки. Для этого вводится еще один контрольный разряд для проверки на четность общего количества единиц в слове. Принятие решения об исправлении ошибки производится в соответствии с табл. 6.2.

6.5. Циклические коды

Циклические коды наиболее распространены в СПД с обратной связью, что обусловлено их высокими корректирующими свойствами, сравнительно простой реализацией, невысокой избыточностью. Особенно они эффективны при обнаружении пакетных ошибок. Основное свойство циклических кодов, определившее их название, состоит в том, что любое n-разрядное кодовое слово

![]()

будучи циклически сдвинуто на один разряд, создает новое слово

![]()

принадлежащее этому же циклическому коду. Циклические коды относятся к блочным систематическим кодам, в которых каждая комбинация кодируется самостоятельно в вотще блока таким образом, что информационные k и проверочные r элементы (биты) всегда находятся на определенных местах. Для упрощения процедуры кодирования и декодирования проверочные биты размещают в конце блока. Кодирование передаваемого сообщения осуществляется умножением двоичной последовательности G(x) на одночлен хr, имеющий ту же степень, что и образующий полином P(x), с добавлением к этому произведению остатка R(x), полученного после деления произведения G(x)xr на образующий полином, т.е. передаваемое в канал связи сообщение F(x) имеет вид

![]()

При декодировании принимаемое сообщение F(x) делится на

образующий полином Р(х). Получение нулевого остатка R(x) = 0 свидетельствует об отсутствии ошибок в принятом блоке, а отличие остатка от нуля — о наличии ошибок. Анализируя остаток, можно определить номера искаженных разрядов и скорректировать их.

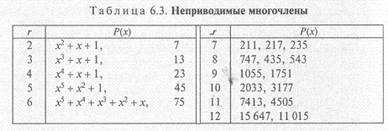

Для построения циклических кодов в качестве образующих полиномов используются неприводимые многочлены, т.е. такие многочлены, которые делятся без остатка только на себя и на единицу. Образующий полином Р(х) может быть представлен в алгебраической форме либо в виде двоичного или восьмеричного числа. В последнем случае каждая восьмеричная цифра отображает три разряда. Например, для полинома Р(х) = х5+ х3+ 1 двоичная запись имеет вид 101001, а соответствующая ему восьмеричная— 51. В табл. 6.3 приведены выборочно неприводимые многочлены до 12-й степени включительно. Полиномы записаны в алгебраической форме и в виде восьмеричных чисел (для степеней г≥ 6— только в виде восьмеричных чисел).

При выборе полинома следует иметь в виду, что степень образующего полинома не может быть меньше числа проверочных элементов г.

Из множества разновидностей циклических кодов для исправления и обнаружения пакетов ошибок наиболее широко используются коды с кодовым расстоянием d ≥ 5, разработанные Боузом, Чоудхури и Хоквингемом (коды БЧХ). Эти коды обнаруживают и исправляют любое число ошибок. При кодировании заданными являются число tи ошибок, которые нужно исправить, и длина блока n. Необходимо определить число информационных k и проверочных r элементов, а также вид образующего полинома.

Длину кодовой комбинации определяют по формуле

n=2m — 1,

где т — целое число. Например, при т = 6 n = 63; при и = 7 n = 127; при т = 8 n = 255 и т.д.

Образующий полином находят как наименьшее общее кратное (НОК) минимальных нечетных полиномов mi(х) до порядка 2tи — 1 включительно:

Р(х) = НОК{mi(х)m3(х) ... т2ti-1(х)}.

Минимальный многочлен представляет собой простой неприводимый полином. Существуют многочлены одного и того же порядка различных степеней. Степень минимальных многочленов, входящих в данное уравнение, должна быть равна т. Так как порядок (номер) самого старшего минимального многочлена 2tи — 1, то количество многочленов, входящих в выражение для Р(х), равно числу исправляемых ошибок tи. Например, если tИ = 5, то 2tи — 1 = 9 и в выражение для Р(х) будут входить пять многочленов: m1(х), m3(x), т5(х), т7(х), т9(х).

Минимальные многочлены циклических кодов различных степеней представлены в приложении 15, где значения mi(х) даны в восьмеричной системе счисления. Так, полином 13-го порядка 9-й степени, представленный числом 453, в двоичной форме имеет вид 100101011, а многочлен записывается как х8+ х5+ х3+ x+ 1. Для нахождения Р(х) необходимо выписать из приложения 15 все значения минимальных полиномов, соответствующих степени т, : до порядка 2tи — 1 включительно. При отсутствии в приложении 15 . полинома нужного порядка можно взять ближайший меньший, а если среди минимальных многочленов окажутся два одинаковых, то выбрать один из них.

Пример 6.4. Рассчитать параметры кода для симплексного УЗО, позволяющего исправлять четырехкратные ошибки.

Решение. Кодовое расстояние, позволяющее исправлять четырехкратные ошибки, вычисляем по формуле d = tо + tи + 1 = 2tи + 1 = 2 ∙4+ 1 = 9. Так как d > 5, то для исправления ошибок следует применить код БЧХ с d= 9. Для выполнения условия n = 2m — 1 длину блока информации будем выбирать из ряда 127, 255, 511, 1023 и т.д. Пусть n = 511, тогда из формулы n = 2m — 1 т = 9, а r ≤ 9∙ 4 = 36. Количество информационных бит в блоке k = n — r = 511 — 36 = 475. Так как длина информационной части блока должна быть кратна байту, то число знаков в блоке kзн должно определяться отношением 475/8 и составлять 59.Тогда длина информационной части k = 59∙ 8 = 472. Оставшиеся свободными три бита могут быть использованы для передачи, например, номера блока.

Количество минимальных многочленов образующего полинома равно tи = 4, порядок последнего полинома 2tи — 1 = 7, старшая степень m = 9. Из приложения 15 выписываем минимальные многочлены требуемой степени и получаем вид образующего полинома

P(x) = (х9 + х4 + 1)(х9 + x6 + x4+ х3+ 1)(х9 + x8 + x5+х4+ 1)(х9 + х7 + х4 + х3 + 1) Число контрольных элементов полученного кода БЧХ определяется степенью полученного образующего полинома и равно 36.

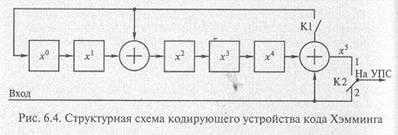

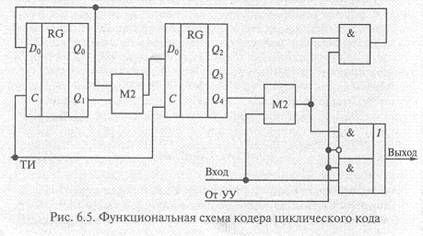

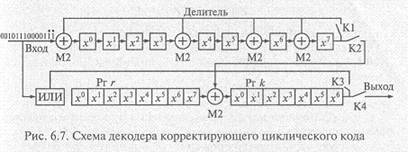

Для построения кодирующего устройства циклического кода необходимо выполнить две операции: умножить многочлен G(x) на хr и полученное произведение разделить на образующий полином Р(х). Для выполнения первой операции не требуется специального устройства, так как умножение многочлена на хr означает добавление к нему r нулей со стороны младшего разряда, т.е. после передачи k информационных элементов за ними следуют r проверочных. В качестве делителей полинома на полином в кодерах циклических кодов применяются устройства, построенные на основе регистров сдвига с обратными связями и сумматоров по модулю 2, причем схема делителя определяется видом образующего полинома. Число триггеров регистра сдвига равно г. Число сумматоров на единицу меньше количества ненулевых членов выражения P(x). Сумматоры располагают перед ячейками регистра, соответствующими ненулевым членам образующего полинома. На рис. 6.4 приведена структурная схема корректирующего устройства циклического кода с образующим полиномом х5+ х2+ 1. Прямоугольниками обозначены ячейки памяти, кружками — сумматоры по модулю 2. В исходном состоянии ключ K1 замкнут, а ключ К2 находится в положении 2. Подлежащая кодированию комбинация поступает одновременно на вход кодера и через сумматор

на схему деления на P(x). Деление начинается с приходом первого информационного элемента и заканчивается после выдачи в дискретный канал k-го бита. После этого схема управления УЗО переводит ключ К2 в положение 1, размыкает ключ Kl и в течение последующих r тактов осуществляется выдача в УПС остатка от деления R(x), который был зафиксирован триггерами делителя. Приведенной на рис. 6.4 структурной схеме кодера соответствует функциональная схема, показанная на рис. 6.5.

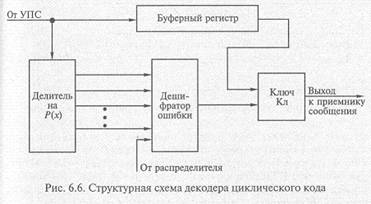

Основу декодирующих устройств циклических кодов также составляют делители многочленов на образующий полином (рис. 6.6). Признаком наличия ошибок в принятой последовательности является ненулевой остаток от деления ее на P(x). До завершения процесса деления необходимо держать в памяти поступивший блок, используя буферный накопитель. После окончания цикла производят опрос делителя и в случае ошибки принятый блок стирают. При нулевом остатке блок выводится получателю через ключ Кл, а на его место записывается следующий. Для исправления ошибок в приемной части УЗО сначала находят ошибочные разряды, а затем изменяют их значение, т.е. инвертируют. Рассмотрим пример исправления двукратных ошибок.

Пример 6.5. На вход приемной части УЗО поступают комбинации циклического кода 15, 7, получаемые с помощью образующего полинома Р(х) = х8 + х7 + х6 + х4 + 1. В процессе воздействия помех два бита кодовой комбинации могут быть искажены. Необходимо обнаружить наличие ошибок в поступившей 15-разрядной последовательности и произвести их исправление.

Решение. Пусть в дискретный канал передана комбинация 100000011101000, которая на выходе приемной части УПС приняла вид 111000011101000. Деля принятую последовательность на образующий полином Р(х) = = 111010001, в остатке получаем R(x) = 01001110, т.е. вес остатка W= 4, что свидетельствует о наличии ошибки в принятой кодовой комбинации. Сдвигая циклически эту комбинацию влево на один бит, получаем 110000111010001. Делим полученную последовательность снова на Р(х). Остаток от деления равен 10011100, т.е. W= 4. Сдвигаем циклически комбинацию еще раз, в результате чего она принимает вид 100001110100011. Деля ее на 111010001, получаем остаток 11101001, вес которого W= 5. После третьего сдвига и деления на образующий полином остаток 00000011 имеет вес W= 2. Так как W≤ tи = 2, то складываем кодовую комбинацию, полученную в результате последнего сдвига, с остатком: 0000111011000111 + 00000011 = 000011101000100. Выполняя циклический сдвиг указанной суммы вправо, получаем исправленную последовательность 100000011101000, совпадающую с переданной в канал связи.

6.6. Циклический код Файла как средство коррекции пакетов ошибок

Из циклических кодов, обнаруживающих и исправляющих пакеты ошибок, наиболее эффективным является код Файра(КФ), образующий полином Р(х) которого определяется выражением:

![]()

где P(x) — неприводимый многочлен степени т.

Коды Файра могут исправлять одиночный пакет ошибок длиной bи и одновременно обнаруживать пакет длиной bо при условии

![]()

число с не должно делиться на число е = 2m — 1 без остатка.

Если применять эти коды только для обнаружения ошибок, то можно выявить любой одиночный пакет ошибок, длина которого меньше или равна числу проверочных элементов r = с + т.

Исходя из этого условия, выбирают неприводимый многочлен P(x) из табл. 6.3 с учетом параметров кода. Длина блока и равна наименьшему общему кратному чисел е и с, т.е. n = НОК(е, с).

Пример 6.6. Определить параметры КФ для обнаружения одиночных пакетов ошибок длиной 16 бит.

Решение. Для обнаружения пакета ошибок длиной 16 бит образующий полином Рф(х) должен иметь степень r ≥16. Число исправляемых ошибок bи= 0, следовательно, согласно соотношениям между параметрами с и т, т ≥0. Для уменьшения избыточности кода увеличим длину блока и передаваемого сообщения, приняв т = 5. Тогда е = 25 — 1 = 31. Так как число с не должно целиком делиться на е, то с учетом выражения r= с+ m принимаем с= 11. Длина блока n = НОК{е, с} = 31∙ 11 = 341 бит. Из табл. 6.2 выбираем неприводимый полином степени т = 5: Р(х) = х5 +х2+ 1. Тогда образующий полином кода Файра будет иметь вид

![]()

Число информационных элементов в блоке k = n — r =341 — 16 = 325. Избыточность передаваемого сообщения 16/341 = 0,047, т.е. составляет менее 5%.

Циклические коды применяются также для кодирования информации, записываемой во внешнюю память, так как результаты проведенных статистических испытаний выявили тенденцию группирования ошибок в пакеты при записи — чтении с накопителей на магнитных носителях. С целью повышения надежности функционирования ВЗУ на магнитных дисках Международной организацией по стандартам ISO рекомендован циклический код Файра, задаваемый полиномом Рф(х) = (х21 + 1)(х11 + х2 + 1). Код позволяет в блоках длиной 42 987 бит корректировать пакеты ошибок длиной 11 бит и менее и обнаруживать пакеты ошибок длиной до 22 бит. Код достаточно просто аппаратно реализуется, серийно выпускается кодирующее — декодирующее устройство в виде большой интегральной схемы МОП-технологии.

Декодирование циклических кодов методом вычисления остатка применимо, если ktи > n; при ktи < n код только обнаруживает, но не исправляет ошибки.

Декодирующее устройство, приведенное на рис. 6.7, реализует описанный алгоритм исправления ошибок для циклического кода, рассмотренного в примере 6.5. Декодер состоит из делителя, выполненного для деления на многочлен Р(х) =x8 + х7 + х6 + х4 + 1, и запоминающего устройства емкостью n = 15 бит, разделенного на две части, одна из которых служит для хранения контрольных r, а другая — информационных k разрядов. Между этими частями включен сумматор по модулю 2, который может суммировать побитно данные с регистра (Рг) проверочных элементов r и регистра делителя. Результат сложения поступает в регистр k информационных элементов. Ключи К1 — К4 обеспечивают работу декодера в режимах обнаружения и исправления ошибок, а также вывод информации потребителю. Размыкание и замыкание ключей осуществляются в соответствии с алгоритмом декодирования в определенные такты сигналами устройства управления (на рис. 6.7 не показано), которое обеспечивает также формирование импульсов сдвига информации в регистрах.

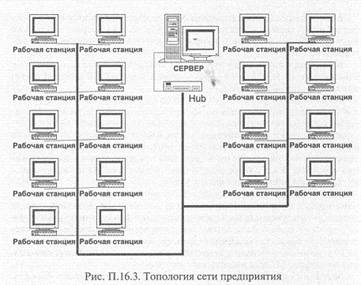

Глава 7. ЛОКАЛЬНЫЕ ВЫЧИСЛИТЕЛЬНЫЕ СЕТИ

7.1. Характеристики локальных сетей

Локальными сетями называют частные сети, размещающиеся в одном здании или на территории какой-либо организации и имеющие размеры до одного километра. Их часто используют для объединения компьютеров и рабочих станций в офисах компании или предприятия для обмена информацией и предоставления совместного доступа к ресурсам сети (принтерам, сканерам и др.).

Локальные вычислительные сети (ЛВС) применяются и при разработке коллективных проектов, например сложных программных комплексов. На базе ЛВС можно создавать системы автоматизированного проектирования. Это позволяет реализовывать новые технологии проектирования изделий машиностроения, радиоэлектроники и вычислительной техники. В условиях развития рыночной экономики появляется возможность создавать конкурентоспособную продукцию, быстро модернизировать ее. Кроме того, ЛВС позволяют реализовывать новые информационные технологии в системах организационно-экономического управления, а в учебных лабораториях вузов они дают возможность повышать качество обучения и внедрять современные интеллектуальные технологии обучения.

Локальные сети характеризуются размерами, технологией передачи данных и топологией их построения.

Под размерами локальных сетей понимают длину сетевого кабеля, соединяющего компьютеры. Они могут находиться в пределах от 10 м до 1 км.

По технологии передачи данных локальные сети подразделяют на широковещательные и сети с передачей от точки к точке (pointto-point).

Широковещательные сети обладают единым каналом связи, совместно используемым всеми машинами сети. Пакеты, передаваемые одной машиной, получают все компьютеры сети. Пакет имеет поле «Адрес», по которому благодаря дешифратору адреса только одна машина, которой предназначается сообщение, считывает его, а затем обрабатывает. Остальные машины игнорируют это сообщение. Такие технологии с успехом используются в небольших локальных сетях.

Сети с передачей от точки к точке состоят из большого числа соединенных машин и используются в отличие от предыдущей технологии в больших корпоративных сетях. Передаваемые пакеты проходят через ряд промежуточных машин по некоему ранее вычисленному алгоритму пути от источника к получателю.

Существует три основные топологии сети, рассмотренные в под разд. 1.6: шинная, кольцевая и типа звезда, которые обладают свойством однородности, т.е. все компьютеры в такой сети имеют равные права в отношении доступа к другим компьютерам. Однородность структуры делает простой процедуру наращивания числа компьютеров, облегчает обслуживание и эксплуатацию сети. Однако использование типовых структур в таких сетях порождает различные ограничения, важнейшими из которых являются ограничения на длину связи между узлами; на количество узлов; на интенсивность трафика, порождаемого узлами сети.

Для снятия этих ограничений используются специальные структуризации сети и специальное структурообразующее оборудование — повторители, концентраторы, мосты, коммутаторы, маршрутизаторы.

При организации взаимодействия узлов в локальных сетях основная роль отводится протоколу канального уровня. Однако для того, чтобы канальный уровень мог справиться с этой задачей, структура локальных сетей должна быть вполне определенной. Так, например, наиболее популярный протокол канального уровня— Ethernet — рассчитан на параллельное подключение всех узлов сети к общей для них шине — отрезку коаксиального кабеля или иерархической древовидной структуре сегментов, образованных повторителями. Протокол Token Ring также рассчитан на вполне определенную конфигурацию — соединение компьютеров в виде логического кольца.

В 1980 г. в институте IEEE был организован комитет 802 по стандартизации локальных сетей, в результате работы которого было принято семейство стандартов IEEE 802.Х, которые содержат рекомендации по проектированию нижних уровней локальных сетей.

Стандарты семейства IEEE 802.Х охватывают только два нижних уровня семиуровневой модели OSI — физический и канальный. Это связано с тем, что именно эти уровни в наибольшей степени отражают специфику локальных сетей. Старшие же уровни, начиная с сетевого, в значительной степени имеют общие черты как для локальных, так и для глобальных сетей.

Стандарты IEEE 802.Х имеют достаточно четкую структуру:

802.1 — Internetworking — объединение сетей;

802.2 — LLС — Logical Link Control — управление логической передачей данных;

802.3 — Ethernet с методом доступа CSMA/CD;

802.4 — Token Bus LAN — локальные сети с методом доступа Token Bus;

802.5 — Token Ring LAN — локальные сети с методом доступа Token Ring;

802.6 — MAN — Metropolitan Area Network — сети мегаполисов;

802.7 — Broadband Technical Advisory Group — техническая

консультационная группа по широкополосной передаче;

802.8 — Fiber Optic Technical Advisory Group — техническая консультационная группа по волоконно-оптическим сетям;

802.9 — Integrated Voice and data Networks — интегрированные сети передачи голоса и данных;

802.10 — Network Security — сетевая безопасность;

802.11 — Wireless Networks беспроводные сети;

802.12 — Demand Priority Access LAN, 100VG-AnyLAN — локальные сети с методом доступа по требованию с приоритетами.

Специфика локальных сетей нашла свое отражение и в разделении канального уровня на два подуровня, которые часто называют также уровнями. Канальный уровень (Data Link Layer) делится в локальных сетях на два подуровня:

логической передачи данных (LLС — Logical Link Control);

управления доступом к среде (MAC — Media Access Control).

Уровень МАС появился из-за существования в локальных сетях разделяемой среды передачи данных. Именно этот уровень обеспечивает корректное совместное использование общей среды, предоставляя ее в соответствии с определенным алгоритмом . в распоряжение той или иной станции сети. После того как доступ к среде получен, ею может пользоваться более высокий уровень — уровень LLС, организующий передачу логических единиц данных, кадров информации с различным уровнем качества транспортных услуг. В современных локальных сетях получили распространение несколько протоколов уровня МАС, реализующих различные алгоритмы доступа к разделяемой среде. Эти протоколы полностью определяют специфику таких технологий, как Ethernet, Fast Ethernet, Gigabit Ethernet, Token Ring, FDDI, 100VG-AnyLAN.

Уровень LLС отвечает за передачу кадров данных между узлами с различной степенью надежности, а также реализует функции интерфейса с прилегающим к нему сетевым уровнем. Именно через уровень LLС сетевой протокол запрашивает у канального уровня нужную ему транспортную операцию с нужным качеством. На уровне LLС существует несколько режимов работы, отличающихся наличием или отсутствием на этом уровне процедур восстановления кадров в случае их потери или искажения, т.е. различающихся качеством транспортных услуг этого уровня.

Протоколы уровней МАС и LLС взаимно независимы: каждый протокол уровня МАС может применяться с любым протоколом уровня LLС и наоборот.

7.2. Методы доступа к среде передачи данных

Под доступом к сети понимают взаимодействие компьютера в сети со средой передачи данных для обмена информацией с другими ЭВМ.

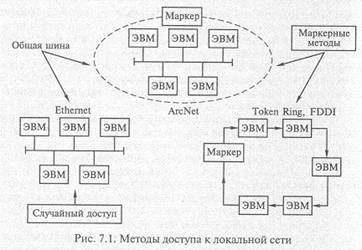

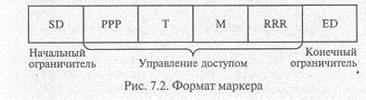

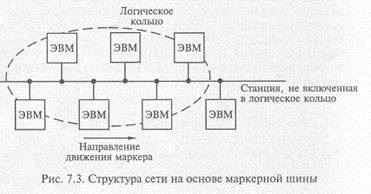

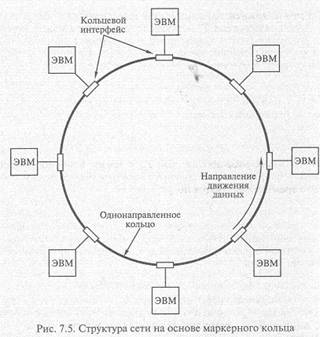

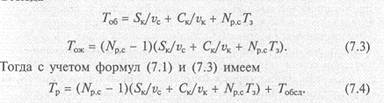

В настоящее время наиболее распространенными методами доступа (правами на передачу информации) к локальной сети являются (рис. 7.1):

случайный доступ CSMA (Carrier Sense Multiple Access) — множественный доступ с контролем несущей;

маркерные методы — на основе маркерной шины и маркерного кольца.

Существуют две разновидности метода случайного доступа:

CSMA/CS — множественный доступ с контролем несущей и обнаружением конфликтов и приоритетный доступ.

7.2.1. Множественный доступ с контролем несущей и обнаружением конфликтов

В сетях Ethernet используется метод доступа к среде передачи данных, называемый методом коллективного доступа с опознаванием несущей и обнаружением коллизий (CSMA/CD — Carrier Sense Multiply Access with Collision Detection).

Этот метод применяется исключительно в сетях с логической общей шиной. Все компьютеры такой сети имеют непосредственный доступ к общей шине, поэтому она может быть использована для передачи данных между любыми двумя узлами сети. Одновременно все компьютеры сети имеют возможность немедленно (с учетом задержки распространения сигнала по физической среде) получить данные, которые любой из компьютеров начал передавать на общую шину.

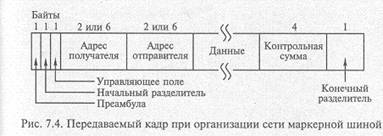

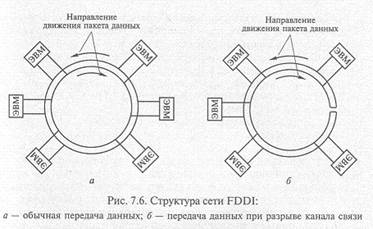

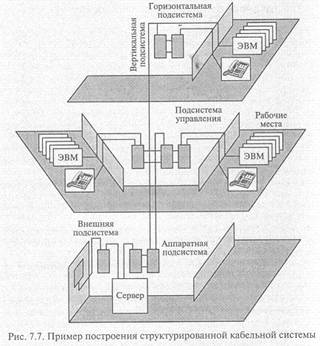

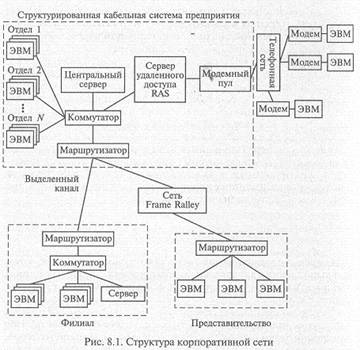

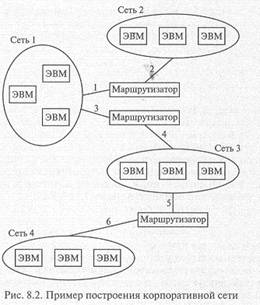

Все данные, передаваемые по сети, помещаются в кадры определенной структуры и снабжаются уникальным адресом станции назначения.