ОБЕСПЕЧЕНИЕ КАЧЕСТВА IР-ТЕЛЕФОНИИ

5.1. Показатели качества

IP-телефонии

Традиционные телефонные сети коммутируют электрические сигналы с гарантированной полосой пропускания, достаточной для передачи сигналов голосового спектра. При фиксированной пропускной способности передаваемого сигнала цена единицы времени связи зависит от удаленности и расположения точек вызова и места ответа.

Сети с коммутацией пакетов не обеспечивают гарантированной пропускной способности, поскольку не обеспечивают гарантированного пути между точками связи.

Для приложений, где не важен порядок и интервал прихода пакетов, например, е-mail, время задержек между отдельными пакетами не имеет решающего значения. IP-телефония является одной из областей передачи данных, где важна динамика передачи сигнала, которая обеспечивается современными методами кодирования и передачи информации, а также увеличением пропускной способности каналов, что приводит к возможности успешной конкуренции IP -телефонии с традиционными телефонными сетями.

Основными составляющими качества IP -телефонии являются (рис. 5.1):

• Качество речи, которое включает:

— диалог — возможность пользователя связываться и разговаривать с другим пользователем в реальном времени и полнодуплексном режиме;

— разборчивость — чистота и тональность речи;

— эхо — слышимость собственной речи;

— уровень — громкость речи.

• Качество сигнализации, включающее:

— установление вызова — скорость успешного доступа и время установления соединения;

— завершение вызова — время отбоя и скорость разъединения;

— DTMF — определение и фиксация сигналов многочастотного набора номера. Факторы, которые влияют на качество IP-телефонии, могут быть разделены на две категории:

• Факторы качества IP-сети:

— максимальная пропускная способность — максимальное количество полезных и избыточных данных, которая она передает;

— задержка — промежуток времени, требуемый для передачи пакета через сеть;

— джиттер — задержка между двумя последовательными пакетами;

— потеря пакета — пакеты или данные, потерянные при передаче через сеть.

• Факторы качества шлюза:

-требуемая полоса пропускания — различные вокодеры требуют различную полосу. Например, вокодер G.723 требует полосы 16,3 кбит/с для каждого речевого канала; задержка — время, необходимое цифровому сигнальному процессору DSP или другим устройствам обработки для кодирования и декодирования речевого сигнала;

-буфер джиттера — сохранение пакетов данных до тех пор, пока все пакеты не будут получены и можно будет передать в требуемой последовательности для минимизации джиттера;

потеря пакетов — потеря пакетов при сжатии и/или передаче в оборудовании IP- телефонии;

-подавление эхо — механизм для подавления эхо, возникающего при передаче по сети; - управление уровнем — возможность регулировать громкость речи.

5.2. Влияние сети на показатели

качества IP-телефонии

Задержка

Задержка создает неудобство при ведении диалога, приводит к перекрытию разговоров и возникновению эхо. Эхо возникает в случае, когда отраженный речевой сигнал вместе сигналом от удаленного конца возвращается опять в ухо говорящего. Эхо становится трудной проблемой, когда задержка в петле передачи больше, чем 50 мс. Так как эхо является проблемой качества, системы с пакетной коммутацией речи должны иметь возможность эхо и использовать эффективные методы эхоподавления.

Затруднение

диалога и перекрытие разговоров становятся серьезным вопросом, когда задержка в

одном направлении передачи превышает 250 мс. Можно выделив следующие источники

задержки при пакетной передачи речи из конца в конец (рис. 5.2).

• Задержка накопления (иногда называется алгоритмической задержкой): эта задержки обусловлена необходимостью сбора кадра речевых отсчетов, выполняемая в речевой кодере. Величина задержки определяется типом речевого кодера и изменяется от нс. больших величин (0,125 мкс) до нескольких миллисекунд. Например, стандартные речевые кодеры имеют следующие длительности кадров:

G.729 CS-ACELP (8 кбит/с) — 10 мс G.723.1 Multi Rate Coder (5,3; 6,3 кбит/с) — 30 мс. •Задержка обработки: процесс кодирования и сбора закодированных отсчетов в пакеты для передачи через пакетную сеть создает определенные задержки. Задержка кодирования или обработки зависит от времени работы процессора и используемого типа алгоритма обработки. Для уменьшения загрузки пакетной сети обычно несколько кедров речевого кодера объединяются в один пакет. Например, три кадра кодовых слов G.729, соответствующих 30 мс речи, могут быть объединены для уменьшения размера одного пакета.

•Сетевая задержка: задержка

обусловлена физической средой и протоколами, используемыми для передачи речевых

данных, а также буферами, используемыми для удаления джиггера пакетов на

приемном конце. Сетевая задержка зависит от емкости сети и процессов передачи

пакетов в сети.

Время задержки при передаче речевого сигнала можно отнести к одному из трех уровней:

первый уровень до 200 мс — отличное качество связи. Для сравнения, в телефонной сети общего пользования допустимы задержки до 150-200 мс;

второй уровень до 400 мс — считается хорошим качеством связи. Но если сравнивать с качеством связи по сетям ТфОП, то разница будет видна. Если задержки постоянно удерживается на верхней границе 2-го уровня (на 400 мс), то не рекомендуется использовать эту связь для деловых переговоров;

третий уровень до 700 мс — считается приемлемым качеством связи для ведения неделовых переговоров. Такое качество связи возможно также при передаче пакетов по спутниковой связи.

Качество

Интернет-телефонии попадает под 2-3 уровни, причем невозможно уверенно сказать,

что тот или иной провайдер Интернет-телефонии работает по второму уровню, так

как задержки в сети Интернет изменчивы. Более точно можно сказать о провайдерах

IP-телефонии, работающих по выделенным каналам. Они

попадают под 1-2 уровни. Также необходимо учитывать задержки при

кодировании/декодировании голосового сигнала. Средние суммарные выдержки при

использовании IP-телефонии обычно находятся в пределах 150-250 мс.

В сети Интернет задержки пакетов существенно зависят от времени. Кривая этой зависимости имеет большой динамический диапазон и скорость изменения. Заметные изменения времени распространения могут произойти на протяжении одного непродолжительного сеанса связи, а колебания времени передачи могут быть в диапазоне от десятков до сотен миллисекунд и даже превышать секунду.

Важно

отметить тот факт, что задержки в сетях с коммутацией пакетов влияют не только

на качество передачи речевого трафика в реальном времени. Не менее важно и то,

что ванные задержки в определенных ситуациях могут нарушить правильность

функционирования телефонной сигнализации в цифровых трактах El/Tl на стыке

голосовых шлюзов с оборудованием коммутируемых телефонных сетей. Причиной этого

можно назвать тот факт, что набор рекомендаций Н.323 в момент своего появления

в

Джиттер

Когда речь или данные разбиваются на пакеты для передачи через IP-сеть, пакеты часто прибывают в пункт назначения в различное время и в разной последовательности. Это создает разброс времени доставки пакетов (джиттер). Джиттер приводит к специфическим нарушениям передачи речи, слышимым как трески и щелчки. Различают три формы джиттера:

1. джиттер, зависимый от данных (Data Dependent Jitter — DDJ) — происходит в случае ограниченной полосы пропускания или при нарушениях в сетевых;

2. искажение рабочего цикла (Duty Cycle Distortion — DCD) — обусловлено задержкой распространения между передачей снизу вверх и сверху вниз;

3. случайный джиттер (Random Jitter — RJ) — является результатом теплового шума. На рис. 5.3 приведены гистограммы джиттера пакетов в локальной сети и в сети Интернет с различными скоростями работы, показывающие эмпирические распределения вероятностей задержек. На оси абсцисс отложена относительная задержка, характеризующая реальное положение пакета в последовательности на временной оси по отношению к идем ному в предположении, что первый пакет пришел без задержки.

Рис. 5.3. Гистограммы джиттера пакетов

Величины возникающих задержек и их вероятности важны для организации обработки и выбора параметров обработки. Понятно, что временная структура пакетного потока меняется. Возникает необходимость организации буфера для пакетной речи, отягощенной нестационарными задержками в канале, возможными пакетов, в непрерывный естественный речевой сигнал реального времени буфера определяются компромиссом между величиной запаздывания телефонного в режиме дуплексной связи и процентом потерянных пакетов. Потеря пакетов другим серьезным негативным явлением в IP-телефонии.

Потеря пакетов

Потерянные пакеты в IP-телефонии нарушают речь и создают искажения тембра существующих IP-сетях все голосовые кадры обрабатываются как данные. При пиковых

грузках и перегрузках голосовые кадры будут отбрасываться, как и кадры данных. Однако кадры данных не связаны со временем и отброшенные пакеты могут быть успешно переданы путем повторения. Потеря голосовых пакетов, в свою очередь, не может быть восполнена

таким способом и в результате произойдет неполная передача информации. Предполагается, что потеря до 5% пакетов незаметна, а свыше 10-15% — недопустима. Причем данные величины существенно зависят от алгоритмов компрессии/декомпрессии.

На рис. 5.4 представлены гистограммы потерь пакетов. По оси абсцисс отложено подряд потерянных пакетов. Анализ гистограммы показывает, что наиболее вероятны потери одного, двух и трех пакетов. Потери больших пачек пакетов редки.

Существенно, что потеря большой группы пакетов приводит к необратимым локальным искажениям речи, тогда как потери одного, двух, трех пакетов можно пытаться компенсировать.

Интуитивно ясно, что с повышением трафика возрастают задержки и потери в телефонном канале. В условиях ограниченных пропускных способностей это проявляется не только при интегральном увеличении загрузки каналов, например, в часы наибольшей нагрузки, но и при увеличении потока локального источника информации. Кривые графиков рис. 5.3 и 5.4, построенные для различных скоростей передачи информации, убедительно свидетельствуют о необходимости использования как можно более низких скоростей передачи речевой информации при требовании обеспечения желаемого качества телефонной связи.

Взаимосвязь методов обеспечения качества IP-телефонии, показателей качества сети и качества вызова представлена на рис. 5.5.

5.3. Процедуры обработки речи в

IP-телефонии

Для обеспечения качественной передачи речевых сигналов в IP-телефонии необходима их следующая обработка.

1. Устранение всех нежелательных компонентов из входного аудиосигнала. После оцифровки речи необходимо удалить эхо из динамика в микрофон, комнатное эхо и непрерывный фоновый шум (например, шум от вентиляторов), а также отфильтровать шумы переменного тока на низких частотах звукового спектра.

Эффективное эхоподавления и уменьшение шумов абсолютно необходимо в любой конфигурации с «открытым микрофоном» и с громкоговорителем на базе персонального компьютера (ПК) для традиционной и IP-телефонии. Эти функции все в большей мере реализуются аудиокомпонентами ПК, так что сама система IP-телефонии может их и не иметь. Шлюзам IP-телефонии требуется выполнять меньший объем предварительной обработки, нежели конечным решениям, потому что МАТС и телефонная сеть обеспечивают фильтрацию и уменьшение шумов.

2. Подавление пауз в речи; распознавание остаточного фонового шума (внешних шумов) и кодирование для восстановление на дальнем конце; то же самое для опознаваемых сигналов. Паузы лучше всего полностью подавлять на ближнем конце. Для сохранения окружающих звуков необходимо смоделировать фоновые шумы, чтобы система на дальнем конце могла восстановить их для слушателя. Сигналы многочастотного набора номера DTMF и другие сигналы можно заменить на короткие коды для восстановления на дальнем конце (или для непосредственной обработки). Возможные проблемы: из-за того, что функция подавления пауз активизируется, когда громкость речи становится ниже определенного порога, некоторые системы обрезают начала и концы слов (в периоды нарастания и снижения энергии речи).

3. Сжатие голосовых данных. Сжать оцифрованный голос можно разными способами. В идеале решения, используемые для IP-телефонии, должны быть достаточно быстрыми для выполнения на недорогих цифровых сигнальных процессорах DSP, сохранять качество речи и давать на выходе небольшие массивы данных.

4. «Нарезание» сжатых голосовых данных на короткие сегменты равной длины, их нумерация по порядку, добавление заголовков пакетов и передача. Хотя стек протоколов ТСР/IP поддерживает пакеты переменной длины, их использование затрудняет достижение устойчивой и предсказуемой межсетевой маршрутизации в голосовых приложениях. Маршрутизаторы быстро обрабатывают небольшие пакеты и рассматривают обычно все передаваемые по одному и тому же IP-адресу пакеты одного размера одинаковым образом. В результате пакеты проходят по одному маршруту, поэтому их не надо переупорядочивать.

5. Прием и переупорядочивание пакетов в адаптивном «буфере ресинхронизации» для обеспечения интеллектуальной обработки потерь или задержек пакетов. Главной целью здесь является преодоление влияния переменной задержки между пакетами. Решение этой проблемы состоит в буферизации достаточного числа поступающих пакетов (при отложенном их воспроизведении) с тем, чтобы воспроизведение было непрерывным, даже если время между поступлением пакетов сильно разнится. Лучшие продукты для IP-телефонии моделируют производительность сети и регулируют размер буфера ресинхронизации соответствующим образом — уменьшая его (сокращая задержку перед воспроизведением), когда сеть ведет себя предсказуемым образом, и увеличивая в противоположной ситуации.

5.4. Методы кодирования речевой

информации

Одним из важных факторов эффективного использования пропускной способности IP- канала, является выбор оптимального алгоритма кодирования/декодирования речевой ин- формации — кодека.

Все существующие сегодня типы речевых кодеков по принципу действия можно раз- делить на три группы:

1. Кодеки с импульсно-кодовой модуляцией (ИКМ) и адаптивной дифференциальной

импульсно-кодовой модуляцией (АДИКМ), появившиеся в конце 50-х годов и использующиеся сегодня в системах традиционной телефонии. В большинстве случаев, представляют собой сочетание АЦП/ЦАП.

2. Кодеки с вокодерным преобразованием речевого сигнала возникли в системах мобильной связи для снижения требований к пропускной способности радиотракта. Эта группа кодеков использует гармонический синтез сигнала на основании информации о его вокальных составляющих — фонемах. В большинстве случаев, такие кодеки реализованы как аналоговые устройства.

3. Комбинированные (гибридные) кодеки сочетают в себе технологию вокодерного преобразования/синтеза речи, но оперируют уже с цифровым сигналом посредством специализированных DSP. Кодеки этого типа содержат в себе ИКМ или АДИКМ кодек и реализованный цифровым способом вокодер.

На рис. 5.6 представлена усредненная субъективная оценка качества кодирования речи для вышеперечисленных типов кодеков.

В голосовых шлюзах IP-телефонии понятие кодека подразумевает не только алгоритма кодирования/декодирования, но и их аппаратную реализацию. Большинство кодеков, используемых в Ip-телефонии, описаны рекомендациями семейства ((G» стандарта Н.323 (рис. 5.7).

Все методы кодирования, основанные на определенных предположениях о форме сигнала, не подходят при передаче сигнала с резкими скачками амплитуды. Именно такой вид имеет сигнал, генерируемый модемами или факсимильными аппаратами, поэтому аппаратура, поддерживающая сжатие, должна автоматически распознавать сигналы факс-аппаратов и модемов и обрабатывать их иначе, чем голосовой трафик. Многие методы кодирования берут свое начало от метода кодирования с линейным предсказанием LPC (Linear Predictive Coding). В качестве входного сигнала в LPC используется последовательность цифровых значений амплитуды, но алгоритм кодирования применяется не к отдельным цифровым значениям, а к определенным их блокам. Для каждого такого блока значений вычисляются его характерные параметры: частота, амплитуда и ряд других. Именно эти значения и передаются по сети. При таком подходе к кодированию речи, во-первых, возрастают требования к вычислительным мощностям специализированных процессоров, используемых для обработки сигнала, а во-вторых, увеличивается задержка при передаче, поскольку кодирование применяется не к отдельным значениям, а к некоторому их набору, который перед началом преобразования следует накопить в определенном буфере.

Важно, что задержка в передаче речи связана не только с необходимостью обработки цифрового сигнала (эту задержку можно уменьшать, увеличивая мощность процессора), но и непосредственно с характером метода сжатия. Метод кодирования с линейным предсказанием LPC позволяет достигать очень больших степеней сжатия, которым соответствует полоса пропускания 2,4 или 4,8 кбит/с, однако качество звука здесь сильно страдает. Поэтому в коммерческих приложениях он не используется, а применяется в основном для ведения служебных переговоров. Более сложные методы сжатия речи основаны на применении LPC в сочетании с элементами кодирования формы сигнала. В этих алгоритмах используется кодирование с обратной связью, когда при передаче сигнала осуществляется оптимизация кода. Закодировав сигнал, процессор пытается восстановить его форму и сличает результат с исходным сигналом, после чего начинает варьировать параметры кодировки, добиваясь наилучшего совпадения. Достигнув такого совпадения, аппаратура передает полученный код по линиям связи; на противоположном конце происходит восстановление звукового сигнала. Ясно, что для использования такого метода требуются еще более серьезные вычислительные мощности.

Одной из самых распространенных

разновидностей описанного метода кодирования является метод LD CELP (Low-Delay

Code-Excited Linear Prediction). Он позволяет достичь удовлетворительного

качества воспроизведения при пропускной способности 16 кбит/с. Алгоритм

применяется к последовательности цифр, получаемых в результате аналого-

цифрового преобразования голосового сигнала с 16-разрядным разрешением. Пять

последовательных цифровых значений кодируются одним 10-битовым блоком — это и

дает те самые 16 кбит/с. Для

применения этого метода требуются большие вычислительные мощности; в частности,

в марте

Далее рассмотрены некоторые основные кодеки, используемые в шлюзах IP. телефонии операторского уровня.

Кодек G.711

Рекомендация

G.711, утвержденная МККТТ в

Первые ИКМ кодеки с нелинейным квантованием появились уже в 60-х годах. Кодеки G.711 широко распространен в системах традиционной телефонии с коммутацией каналов, Несмотря на то, что рекомендация G.711 в стандарте Н.323 является основной и первичной, в шлюзах IP-телефонии данный кодек применяется редко из-за высоких требований к полосе пропускания и задержкам в канале передачи (все-таки 64 кбит/с это много). Использование G.711 в системах IP-телефонии обосновано лишь в тех случаях, когда требуется обеспечить максимальное качество кодирования речевой информации при небольшом числе одновременных разговоров. Одним из примеров применения кодека G.711 могут послужить IP- телефоны компании Cisco.

Кодек G.726

Один из старейших алгоритмов сжатия

речи ADPCM — адаптивная дифференциальная ИКМ (стандарт G.726 был принят в

Кодек

G.723.1

Рекомендация G.723.1 описывает гибридные кодеки, использующие технологию кодирования речевой информации, сокращенно называемую — MP-MLQ (Multy-Pulse — Multy Level quantization — множественная импульсная, многоуровневая квантизация), данные кодеки можно охарактеризовать, как комбинацию АЦП/ЦАП и вокодера. Своим возникновением гибридные кодеки обязаны системам мобильной связи. Применение вокодера позволяет снизить скорость передачи данных в канале, что принципиально важно для эффективного использования рялиотракта и IP-канала. Основной принцип работы вокодера — синтез исходного речевого сигнала посредством адаптивной замены его гармонических составляющих соответствующим набором частотных фонем и согласованными шумовыми коэффициентами. Кодек О.723 осуществляет преобразование аналогового сигнала в поток данных со скоростью 64 кбит/с (ИКМ), а затем при помощи многополосного цифрового фильтра/вокодера выделяет частотные фонемы, анализирует их и передает по IP-каналу информацию только о текущем состоянии фонем в речевом сигнале. Данный алгоритм преобразования позволяет снизить скорость кодированной информации до 5,3-6,3 кбит/с без видимого ухудшения качества речи. Кодек имеет две скорости и два варианта кодирования: 6,3 кбит/с с алгоритмом MP-MLQ и 5,3 кбит/с с алгоритмом CELP. Первый вариант предназначен для сетей с пакетной передачей голоса и обеспечивает лучшее качество кодирования по сравнению с вариантом CELP, но менее адаптирован к использованию в сетях со смешанным типом трафика (голос/данные).

Процесс преобразования требует от DSP 16,4-16,7 MIPS и вносит задержку 37 мс. Ко Лен G.723.1 широко применяется в голосовых шлюзах и прочих устройствах IP-телефони

и. Кодек уступает по качеству кодирования речи кодеку G.729а, но менее требователен к ресурсам процессора и пропускной способности канала.

Кодеки G.729

Семейство включает кодеки G.729, G.729 Аппех А, G.729 Аппех В (содержит VAD , и генератор комфортного шума). Кодеки G.729 сокращенно называют CS-ACELP Conjugate Structure — Algebraic Code Excited Linear Prediction — сопряженная структура с управляемым алгебраическим кодом линейным предсказанием. Процесс преобразования "использует DSP 21,5 MIPS и вносит задержку 15 мс. Скорость кодированного речевого сигнала составляет 8 кбит/с. В устройствах VoIP данный кодек занимает лидирующее положение, обеспечивая наилучшее качество кодирования речевой информации при достаточно высокой компрессии.

Кодек

G.728

Гибридный

кодек, описанный в рекомендации G.728 в

Основные характеристики

рассмотренных кодеков приведены в табл., 5.1

Количественными характеристиками

ухудшения качества речи являются единицы QDU (Quantization Distortion Units): 1

QDU соответствует ухудшению качества при оцифровке с использованием стандартной

процедуры ИКМ; значения QDU для основных методов компрессии приведены в табл. 5.2.

Дополнительная обработка речи всегда ведет к дальнейшей потере качества. Согласно рекомендациям МСЭ-Т, для международных вызовов величина QDU не должна превышать 14, причем передача разговора по международным магистральным каналам ухудшает качество речи, как правило, на 4 QDU. Следовательно, при передаче разговора по национальным сетям должно теряться не более 5 QDU. Поэтому для качественной передачи речи процедуру компрессии/декомпрессии желательно применять в сети только один раз. В некоторых странах это является обязательным требованием регулирующих органов по отношению к корпоративным сетям, подключенным к сетям общего пользования. Подавление пауз (silence suppression) — важная функция АТМ-коммутаторов. Суть технологии подавления пауз заключается в определении различия между моментами активной речи и молчания в период. В результате применения этой технологии генерация ячеек происходит только в активного разговора. Поскольку в процессе типичного разговора по телефону тишина составляет до 60% времени, происходит двукратная оптимизация по количеству данных, должны быть переданы по линии. Объединение технологии сжатия речи и подавления пауз речи в коммутаторах приводит к уменьшению потока данных в канале до восьми раз.

Современные продукты для IP-телефонии применяют самые разные кодеки, стандартные и нестандартные. Конкурентами являются кодеки GSM (13,5 кбит/с) и кодеки МСЭ-Т серии G, использование которых предусматривается стандартом Н.323 для связи по IP-сети. Единственным обязательным для применения кодеком в Н.323-совместимых продуктах остается стандарт G.711: выдаваемые им массивы данных составляют от 56 до 64 кбит/с. В качестве дополнительных высокопроизводительных кодеков стандарт Н.323 рекомендует G.723 и G,729 — последние способны сжимать оцифрованную 16-разрядную ИКМ- речь длительностью 10 мс всего в 10 байт. Стандарт G.729 уже получил широкое распространение в передачи голоса по IP; его поддерживают значительное число производителей продуктов для IP-телефонии.

5.5.

Комплексная оценка качества IP-телефонии

Искажения от компрессии/декомпрессии оценивают путем опроса разных групп людей по пятибалльной шкале единицами субъективной оценки MOS (Mean Opinion Score). Оценки 3,5 баллов и выше соответствуют стандартному и высокому телефонному качеству, 3,0...3,5 — приемлемому, 2,5...3,0 — синтезированному звуку. Для передачи речи с хорошим 'качеством целесообразно ориентироваться на MOS не ниже 3,5 баллов. Значения MOS для 'наличных стандартов кодеров приведены в табл. 5.3.

Несмотря на большое разнообразие, характеризуемое пропускными способностями, числом маршрутизаторов, характеристиками физических линий и прочими характеристиками, реально действующие каналы Интернет характеризуются следующими параметрами:

• действительной пропускной способностью, определяемой наиболее «узким местом» в виртуальном канале в данный момент времени;

• трафиком, также являющимся функцией времени;

• задержкой пакетов, что определяется трафиком, числом маршрутизаторов, реальным физическими свойствами каналов передачи, образующими в данный момент времен виртуальный канал, задержками на обработку сигналов, возникающими в речевых а. деках и других устройствах шлюзов; все это также обеспечивает зависимость от времени;

• потерей пакетов, обусловленной наличием «узких мест», очередями;

• перестановкой пакетов, пришедших разными путями.

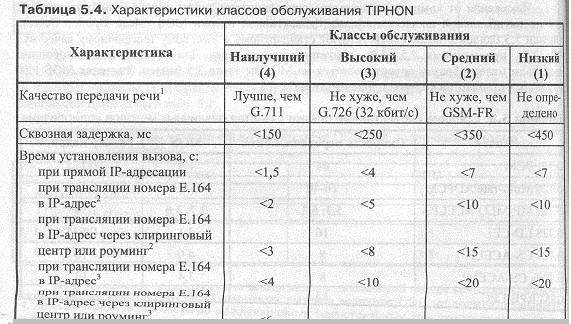

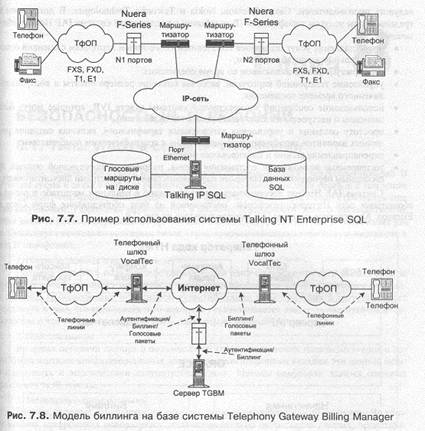

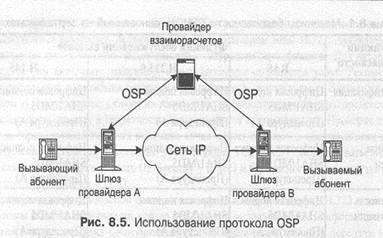

Для провайдеров Интернет-телефонии очень привлекательна возможность предоставь услуг с разным уровнем качества (и соответствующими тарифами). Необходимым условием этого является поддержание определенного уровня качества предоставления услуг, причем только в пределах одного оператора, но и между сетями разных операторов. Для этого в рамка проекта TIPHON определены четыре класса обслуживания (табл. 5.4), каждый из которых и определенное качество при установлении вызова и во время самого сеанса связи.

Качество

обслуживания при установлении вызова характеризуется

прежде всего его установления, т.е. временем между набором абонентом последней

цифры номера (или, например, команды ввода при наборе адреса на компьютере) и

получением им ответил го тонального сигнала. Качество обслуживания во время

сеанса связи определяется многими факторами, два основных — это сквозная

временная задержка и качество сквозной передачи речи (оценивается параметрами

субъективной оценки MOS).

5.6. Обеспечение качества

IP-телефонии на базе протокола RSYP

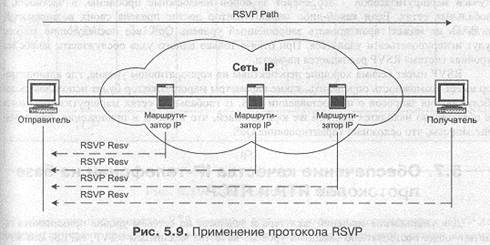

Одним из средств обеспечения качества IP-телефонии и особенно Интернет-телефонии является использование протокола резервирования ресурсов (Resource Reservation Protocol, RSVP), рекомендованного комитетом IETF. С помощью PSVP мультимедиа-программы мо- гут потребовать специального качества обслуживания (specific Quality of service, ЯОБ) по- средством любого из существующих сетевых протоколов — главным образом IP, хотя воз- можно использовать и UDP — чтобы обеспечить качественную передачу видео- и аудиосигналов. Протокол RSVP предусматривает гарантированное QoS благодаря тому, что через каждый компьютер, или узел, который связывает между собой участников телефонного разговора, может передаваться определенное количество данных.

Протокол RSVP предназначен только для резервирования части пропускной способности. Используя RSVP, отправитель периодически информирует получателя о свободном количестве ресурсов сообщением RSVP Path (рис. 5.9). Транзитные маршрутизаторы по мере прохождения этого сообщения также анализируют имеющееся у них количество свободных ресурсов и подтверждают его соответствующим сообщением RSVP Resv, передаваемым в обратном направлении. Если ресурсов достаточно, то отправитель начинает передачу. Если ресурсов не достаточно, получатель должен снизить требования или прекратить передачу информации.

RSVP Path

Одна из интересных особенностей RSVP заключается в том, что запросы на резервирование ресурсов направляются только от получателей данных отправителям, а не наоборот. Такой подход обусловлен тем, что лишь устройство-получатель знает, с какой скоростью оно должно получать данные, чтобы надежно декодировать аудио- или видеосигналы. Другая уникальная особенность RSVP состоит в том, что резервирование производится лишь для много направления. Кроме того, RSVP не допускает смешения аудио- и видеосигналов на зарезервированном канале.

Когда RSVP-программы закончат сеанс связи, они должны вызвать функцию отмены, предусмотренную этим протоколом. Отмена аннулирует все запросы на ресурсы, сделанные

программой, и позволяет другим прикладным программам использовать возможности Internet. Если программе не удается выполнить отмену, то предусмотрено протоколом средства по истечении некоторого промежутка времени обнаружат это и автор отменят запрос на ресурсы.

Недостатком протокола RSVP является то, что полоса пропускания, выделяемая источнику информации, при снижении активности источника не может быть использована передачи другой информации. Поскольку для реализации QoS протокол RSVP требует верования ресурсов или каналов связи, небрежные или безответственные пользователи захватить ресурсы сети, инициируя несколько сеансов QoS подряд. Как только канал sale, он становится недоступным для других пользователей, даже если тот, кто затребовал, ничего не передает. К сожалению, в RSVP отсутствует четкий механизм предотвращения подобных ситуаций, и решение этой проблемы возлагается на сетевых администраторов. Очевидно, что необходимо предусмотреть более жесткий контроль, чтобы RSVF имел успех.

Как альтернатива этому способу может использоваться алгоритм управления потоками на основе системы приоритетов, однако в существующей версии IP этот механизм развит . достаточно. Механизм управления приоритетами должен быть реализован в следующей шестой версии IP, где предусматривается введение до 16 приоритетов, а также возможность организации нескольких логических потоков в рамках одного физического соединения. Однако в настоящее время аппаратура, реализующая IP версии 6, только начала появляться на рынке.

Ввиду зависимости RSVP от совместимости промежуточных узлов — в случаев маршрутизаторов — это влечет за собой неизбежные проблемы, в частности, s глобальных сетях. Если какой-либо маршрутизатор достиг предела своих возможностей, когда он не может гарантировать запрошенный уровень QoS, все последующие будут игнорироваться и удаляться. При отказе только одного узла обслуживать запрос act стройная система RSVP распадается на части.

RSVP имеет весьма хорошие перспективы на корпоративном уровне, где администратор имеет возможность определить, какие параметры маршрутизатор будет использовать для обслуживания запросов о предоставлении QoS. В глобальных сетях маршрутизаторы soscc не обязательно находятся под той же юрисдикцией, что и хосты и приложения, производящие запросы, что осложняет гарантирование QoS.

5.7. Обеспечение качества IP-телефонии на базе протоколов RTP и RTCP

Для уменьшение значений джиттера и задержек на сетевом уровне применяются гарантирующие пользователю заданный уровень качества механизмы RSVP, MPLS, РН-Serv, АТМ и др. Они улучшают качество услуг, предоставляемых сетью, но не могут полностью устранить образование очередей в сетевых устройствах, а, следовательно, и совсем убрать джиттер. Компенсировать его негативное влияние позволяет разработанный IETF протоков прикладного уровня RTP (Real-time Transport Protocol), который используется технологиями Н.323 и SIP.

Протокол RTP (RFC1889) предназначен для доставки чувствительной к задержкам информации с использованием сетевых служб одноадресной или групповой рассылки. Он не имеет собственных механизмов, гарантирующих своевременную доставку пакетов или другие параметры качества услуг — это осуществляют нижележащие протоколы. Он даже не

обеспечивает все те функции, которые обычно предоставляют транспортные протоколы, в частности, функции по исправлению ошибок или управлению потоком. Обычно RTP работает поверх UDP и использует его службы, но может функционировать и поверх других транспортных протоколов (рис. 5.10).

Служба RTP предусматривает указание типа полезной нагрузки и последовательного номера пакета в потоке, а также применение временных меток. Отправитель помечает каждый RTP-пакет временной меткой, а получатель извлекает ее и вычисляет суммарную задержку. Разница в задержке пакетов позволяет определить джиттер и смягчить его влияние- все пакеты будут выдаваться приложению с одинаковой задержкой.

Таким образом, главная особенность RTP — это вычисление средней задержки некоторого набора принятых пакетов и выдача их пользовательскому приложению с постоянной, равной этому среднему значению. Однако следует иметь ввиду, что временная метка RTP соответствует моменту кодирования первого дискретного сигнала пакета. Поэтому, если RTP-пакет, например, с видеоинформацией, разбивается на несколько пакетов нижележащего уровня, то временная метка уже не будет соответствовать истинному времени их передачи, поскольку они перед передачей могут быть организованы в очередь.

Еще одно преимущество RTP состоит в том, что его можно использовать с RSVP для передачи синхронизированной мультимедиа информации с определенным уровнем качества обслуживания. Кроме того, разговоры передаются по сети Internet в незашифрованном виде. Поэтому любой узел, находящийся на пути следования данных, может подключиться к этой линии и прослушать ваш разговор. Чтобы решить эту проблему, в RTP предлагается механизм, до некоторой степени обеспечивающий защиту от несанкционированного доступа и конфиденциальность. Эти средства довольно ненадежны и могут рассматриваться лишь как временное решение проблемы — пока протоколы, поверх которых работает RTP, не будут располагать развитыми механизмами безопасности данных.

Возможности RTP можно расширить, объединив его с еще одним протоколом IETF, а именно с протоколом управления передачей в реальном времени (Real-time Transport Control Protocol, RTCP). С помощью RTCP контролируется доставка RTP-пакетов и обеспечивается

обратная связь с передающей стороной и другими участниками сеанса. RTCP периодически рассылает свои управляющие пакеты, используя тот же механизм распределения, какой применяется и для RTP-пакетов с пользовательской информацией.

Основной функцией RTCP является организация обратной связи с приложением отчета в качестве получаемой информации. RTCP передает сведения (как от приемника, так и от отправителя) о числе переданных и потерянных пакетов, значении джиттера, задержки т.д. Эта информация может быть использована отправителем для изменения параметров передачи, например, для уменьшения коэффициента сжатия информации с целью улучшена качества ее передачи. RTCP также предусматривает идентификацию пользователей участников сеанса.

При всех своих достоинствах протокол RTP далеко не совершенен. Например, кол никак не способен повлиять на задержку в сети, но он помогает сократить дрожание звука при воспроизведении при наличии задержек. Кроме того, хотя пакеты UDP получают рядковые номера, при этом принимающая станция может установить факт потери пакетик, RTP не предпринимает никаких мер для восстановления потерянных пакетов.

Один из способов расширения возможностей RTP состоит в использовании его с протоколом RSVP, который официально не входит в комплект протоколов Н.323, нс. поддерживается многими приложениями реального времени.

5.8. Обеспечение качества IР-телефонии на базе протокола IPv6

После нескольких лет тестирования организация Internet Assigned Numbers Authority приступила к развертыванию IPvб (версии 6 протокола Internet Protocol) — системы цифровой адресации Internet нового поколения.

Начать разработку IPvб организацию Internet Engineering Task Force побудили , что Internet израсходует весь запас уникальных адресов. Первоначально сеть Internet была рассчитана на связь небольшого количества исследовательских сетей. Поэтому поле адреса в используемой в настоящее время системе адресации IPv4 может принимать около 4 млрд. уникальных значений. Число уникальных адресов, обеспечиваемых новой системой- десять в восемнадцатой степени, или миллиард миллиардов. Этого должно хватить на много лет вперед.

Переход на 1Рчб начат с трех крупнейших региональных регистрационных каталогов, которые приступают к выдаче новым пользователям удлиненных адресов; полный перевод на новую систему всей сети может быть завершен, как ожидается, в течение 6-10 лет. IPvб включает следующие возможности, отсутствующие у IPv4:

• расширенное адресное пространство: IPvб использует 128-битовые адреса вместе

32-битовых IPv4. В результате адресное пространство увеличивается в 296 раз, что явно достаточно даже в случае неэффективного распределения сетевых адресов;

• улучшенные возможности маршрутизации: в связи с увеличением межсетевого трафика, связанного с обработкой больших объемов мультимедийной информации и расширением использования сети Интернет в различных сферах деятельности, весьма существенной является необходимость обеспечения высоких скоростей маршрутизации. Без применения эффективных алгоритмов обработки пакетов данных становится невозможным повысить скорости работы маршрутизаторов до уровня, сравнимого с скоростями передачи информации по каналам связи;

• управление доставкой информации: IPv6 позволяет отмечать соответствие конкретного пакета определенным условиям его передачи, заданным отправителем. В результате достигается регулирование скорости передачи определенных потоков данных, что позволяет обеспечивать эффективную поддержку специальных протоколов (например, видео в режиме реального времени и др.). За счет назначения приоритетов передачи данных по определенным протоколам, появляется возможность гарантировать первоочередность обработки наиболее критической информации и предоставления важным данным всей полосы пропускания канала связи. Другие особенности, имеющиеся у IPv6, позволяют протоколам этого семейства обеспечивать одновременную многоадресную доставку информации. Данная возможность находит свое применение в рассылке информации "по подписке" или "по требованию", а также в других приложениях;

• средства обеспечения безопасности: IPv6 предоставляет возможности защиты от атак, связанных с подменой исходных адресов пакетов, и от несанкционированного доступа к полям данных пакетов. Эти возможности достигаются за счет применения алгоритмов аутентификации и шифрования.

Не вызывает сомнений тот факт, что переход от IPv4 к IPv6 не может быть мгновенными. Долгое время две версии IP будут сосуществовать. Более того, поначалу узлы, реализующие 1Рчб, не будут предоставлять всех необходимых сервисов, а их расположение напоминающим острова в океане IPv4. Следовательно, от узлов с IPv6 требуется выполнение двух свойств:

• возможность взаимодействовать с IPv4-узлами;

• возможность передавать пакеты IPv6 через существующую инфраструктуру IPv4. Чтобы выполнить эти требования, рабочая группа по переходу на IP нового поколений, два основных метода:

• одновременная поддержка в узлах (и в хостах, и в маршрутизаторах) IPv6 двух стеков протоколов (1РчбЛРч4);

• туннелирования пакетов IPv6 для их передачи через инфраструктуру IPv4.

5.9. Обеспечение качества IP-телефонии на базе дифференцированного

обслуживания

Еще одна технология обеспечения QoS разработана рабочей группой IETF по обслуживанию (Differentiated Services, Diff-Serv). Эта группа выделилась из рабочей группы по интегрированному обслуживанию (Integrated Services, IntServ), задача второй состоит в разработке стандартов для поддержки трафика

Internet реального времени.

Проводимая в рамках IntServ работа отражает некоторые из особенностей концепции

15VP. Интегрированное обслуживание предполагает сигнализацию из конца в конец и в действительности использует RSVP между отправителями и получателями.

IntServ определяет три класса обслуживания для IP-сетей:

• по мере возможности — то, что сейчас предлагает Internet;

• с контролируемой загруженностью — приложение получает тот уровень обслуживания, какой оно имело бы в слабо загруженной сети;

• гарантированным обслуживанием — необходимая пропускная способность в течение всего сеанса предоставляется с гарантией на параметры качества обслуживания

Как и RSVP, интегрированное обслуживание имеет проблемы с масштабированием, этому данная технология вряд ли пробьется за пределы корпоративных сетей. И, как было а мечено, RSVP предполагает весьма значительные накладные расходы, так как каждый у вдоль пути следования пакетов должен согласиться предоставить запрошенное качество услуг,

Дифференцированное обслуживание предлагает более простой и масштабируемый а QoS для приложений реального времени. Одним из ключевых моментов в работе DiffServ является переопределение 8-битного поля «Тип сервиса» в заголовке IPv4. Названое «Дифференцированным обслуживанием» (DS), это поле может содержать информацию, на основании которой узлы вдоль маршрута определяют, как им следует обрабатывать пакт ты и передавать их следующему маршрутизатору.

В настоящее время только 6 из 8 бит в поле DS были определены, и только одно as значение было стандартизовано. Это назначение известно как принятое по умолчанию- Default (DE), — и оно определяет класс обслуживания по мере возможности. Другое предполагаемое назначение, срочная отправка (Expedited Forwarding, EF), должно обеспечить сокращение задержек и потерь пакетов.

При поступлении трафика в сеть краевой маршрутизатор классифицирует трафик s соответствии с информацией, содержащейся в поле DS. Он передает следующим за ним маршрутизаторам эту информацию, на основании которой они узнают, каким образом oбpабатывать данный конкретный поток.

DiAServ, кроме того, сокращает служебный трафик по сравнению с RSVP и IntSen, опирающимися на сигнализацию из конца в конец. DiffServ классифицирует потоки в cooтветствии с предопределенными правилами и затем объединяет однотипные потоки. Подобный механизм делает DiffServ гораздо более масштабируемым, чем его предшественник IntServ. Весь трафик с одинаковыми метками рассматривается одинаковым образом, поэтому реализация DiffServ в сети крупного предприятия или по каналам глобальной сети оказывается более реальной задачей.

Как можно догадаться, преимущества DiffServ нельзя получить автоматически. Маршрутизаторы должны понимать «меченые потоки» и уметь соответствующим образом реализовать на них. Это потребует модернизации микропрограммного обеспечения. К счастью, с популяризацией DiffServ все большее число производителей намеревается поддерживать данную архитектуру в будущих версиях своих продуктов.

5.10. Обеспечение качества IP-телефонии на базе MPLS

Конкурентом DiffServ на роль протокола для обеспечения QoS является другой проект IETF под названием «Многопротокольная коммутация меток» (Multiprotocol Label Switching, MPLS).

При IP-коммутации узел анализирует первые несколько пакетов поступающего трафика и, в случае короткой посылки, например запроса DNS или SNMP, обрабатывает их как обычный маршрутизатор. Но если узел идентифицирует длительный поток — от трафим telnet или до загрузки файлов через Web и мультимедийных приложений, то IP- коммутатор переключается на нижележащую структуру АТМ и применяет сквозную коммутацию для быстрой доставки данных адресату.

IP-коммутация

поддерживает различные уровни QoS и может использовать АТМ,

имеющий многочисленные встроенные средства поддержки QoS, и RSVP.

Конкуренцию IP-коммутации составила тег-коммутация. Как видно из названия, данная технология предполагает присоединение к пакетам меток для информирования коммутаторов и маршрутизаторов о природе трафика. Не углубляясь в анализ пакета, устройства просто считывают метку в заголовке для определения соответствующего маршрута потоку трафика.

Если DiffServ задействует заголовок DS, уже имеющийся в пакетах IPv4, то MPLS использует 32-разрядную информационную метку, добавляемую к каждому IP-пакету. Эта мети, добавляемая при входе в сеть с поддержкой MPLS, сообщает каждому маршрутизатору вдоль пути следования, как надо обрабатывать пакет. В частности, она содержит информацию о требуемом для данного пакета уровне QoS.

В отличие от поля DS, метка MPLS изначально не является частью пакета IP. Скорее, она добавляется при поступлении пакета в сеть и удаляется при выходе пакета из сети MPLS.

В обычной ситуации маршрутизаторы анализируют заголовок пакета для определения ero адресата. Ввиду того, что такой анализ проводится на каждом транзитном узле независимо, предсказать, каким маршрутом будет следовать пакет, практически невозможно, поэтому обеспечение гарантированного уровня QoS оказывается невероятно сложной задачей.

При использовании меток MPLS маршрутизатор или коммутатор может присвоить метки записям из своих таблиц маршрутизации и в виде меток передать информацию о маршрутизации конкретным маршрутизаторам и коммутаторам. Считав метку, каждый коммутатор или маршрутизатор узнает информацию о следующем адресате на пути, не анализируя заголовок пакета. Это экономит время и ресурсы ЦПУ. Пакеты с метками MPLS могут, следовательно, передаваться от отправителя к получателю без задержек на обработку, причем все промежуточные узлы знают, как нужно обрабатывать каждый пакет.

По сути, MPLS привносит коммутацию каналов, какую мы имеем в АТМ, в мир пакетных сетей, связанных с IP. На практике MPLS можно использовать для доставки IP- трафика по сетям IP.

Следует отметить, что DiffServ функционирует на третьем уровне, а MPLS — на втором, поэтому с технической точки зрения обе технологии могут мирно существовать друг с другом. Как уже упоминалось, DiffServ классифицирует пакеты при их поступлении на краевой маршрутизатор, поэтому данный стандарт, скорее всего, будет использоваться на границе сети, например, между компанией и ее сервис- провайдером. А ввиду того, что MPLS предполагает включение дополнительных меток и использование маршрутизаторов/коммутаторов, способных интерпретировать данную информацию вероятно, найдет применение исключительно внутри корпоративных сетей или базовой сети оператора, где требуется высокий уровень QoS для IP-трафика.

Если DiffServ требует некоторой настройки сетевых маршрутизаторов, то MPLS предполагает более серьезную модернизацию, чтобы маршрутизаторы могли читать метки и направлять пакеты по конкретным маршрутам.

В настоящее время DiffServ пользуется более широким вниманием, и он ближе к окончательной стандартизации, чем MPLS. Однако каждая из технологий имеет свои преимущества в конкретных областях сети, поэтому поставщики, скорее всего, будут поддерживать их обе.

5.11. Спецификация IEEE 802.1р

Рабочая группа IEEE 802.1 по высокоуровневым протоколам для локальных сетей разработала спецификацию 802.1р для приоритезации трафика в соответствии с восемью класса- w — от обработки по мере возможности до поддержки передачи голоса и видео в реальном времени. Промежуточные уровни между ними занимают классы для потокового типа неинтерактивных видеоклипов и для важного трафика типа запросов к базам данных.

802.1р анализирует поля приоритета в заголовке пакета. Ей в помощь IEEE предложи спецификацию 802.1Q, предусматривающую 32-разрядный заголовок пакета, предшествующих адресам отправителя и получателя в кадре Ethernet. Этот 32-разрядный заголовок может быть определен маршрутизаторам, коммутаторами и даже станциями конечных пользователей. Os содержит информацию о группах виртуальных локальных сетей и сигнализации 802.1р.

На основании этого заголовка маршрутизаторы и коммутаторы (на втором и на треть ем уровнях) могут принимать решения о приоритете трафика с учетом предопределенная правил, заданных администратором сети.

Стандарт 802.1р призван обеспечить QoS при коммутации в локальных сетях, может быть не столь привлекательным, как рассмотренные выше технологии для глобальных сетей Интернет-телефонии.

5.12. Обеспечение качества

1Р-телефонии с помощью механизма управления на основе правил

Одним из перспективных направлений в реализации гарантированных уровней качества сервиса (QoS) в среде IP является разрабатываемая в настоящее время технология управления на основе правил.

Набор правил, или стратегия, описывает способ распределения ресурсов сети между ее клиентами — пользователями, приложениями или хост-машинами. Выделение этих ресурсов может происходить статически и динамически, в зависимости от разных факторов, например, времени дня, объема самих свободных ресурсов или наличия у клиентов подтвержденных авторизацией привилегий.

Высокоуровневые формулировки стратегии (например, «Предоставлять приоритет всем пакетам трафика voice-over-IP») преобразуются в структурированный набор правил вида «если <условие>, то <реакция»>, который хранится в базе администратора, извлекается и интерпретируется различными сетевыми компонентами. Заметим, что системы первого поколения не могли сами интерпретировать высокоуровневые формулировки, а требовали от администратора формализованных условных операторов вида «если порт = HTTP (80), установить приоритет трафика IP = 4».

Один из наиболее многообещающих проектов в области управления сетью на основе правил реализуется в настоящее время IETF: это исследования, связанные с определением стандартной инфраструктуры для применения данной методологии, а также набора необходимых протоколов и схем работы. Согласно уже имеющимся материалам IETF, в составе типичной сети, администрируемой по набору правил, должны присутствовать следующие элементы:

• консоль для задания стратегий — средство администрирования, с помощью которого сетевой администратор создает и редактирует набор правил управления;

• точка принятия решений (policy decision point, PDP) — сервер, обеспечивающий выборку правил из хранилища и выработку решений;

• точки реализации стратегий (policy enforcement point, PEP) — различные сетевые устройства (маршрутизаторы, коммутаторы и брандмауэры), претворяющие в жизнь решения PDP (т.е. правила управления сетью) с помощью списков доступа, алгоритмов управления очередями и других средств;

• хранилище стратегий — способный работать с протоколом LDAP сервер, на котором в специальном каталоге хранятся стратегии.

Связь между элементами PDP и PEP обеспечивает несложный протокол запросов/ответов Common Open Policy Service (COPS). Его преимущества перед SNMP состоят в ориентации на соединения (он охватывает процесс установления/разрыва соединения), большей надежности и наличии механизмов, предотвращающих попытки одновременного обновления данных одной точки PEP несколькими PDP.

Однако предложенная схема не определяет способов реализации означенной инфраструктуры. Возможны сосуществование на одном сервере различных компонентов или и каждого из них на отдельном компьютере.

Типичная сеть с поддержкой

администрирования на основе стратегий и механизмов обеспечения QoS показана на

рис. 5.11. Ее построение потребует интеграции множества серверов,

LDAP-каталогов, использования разных протоколов и сетевых устройств: коммутатора/маршрутизаторов

опорной сети PEP 1, коммутаторов/маршрутизаторов непосредственного подключения

терминалов PEP 2, коммутаторов/маршрутизаторов территориально- распределенной

сети PEP 3.

Чтобы обеспечить оптимальный процесс хранения и извлечения из хранилища правил, составляющих стратегии, их внутреннее представление должно быть формализовано в структуру данных. Рабочая группа IETF Policy Framework Working Group (PFWG) разработала модель Policy Framework Core Information Model, в которой определен высокоуровневый набор объектное ориентированных классов, достаточный для представления базовых стратегий управления. Объектные классы могут расширяться производными классами конкретных типов стратегий — например, обеспечения QoS или безопасности.

Уже сейчас между производителями существует соглашение, закрепляющее некоторые технические аспекты данной технологии. Так, информация о стратегиях должна храниться в LDAP-совместимом каталоге. Группа PFWG построила отображение модели Core Information Model на структуру каталога LDAP. Концепции, заложенные в эту модель, только пользуются широкой поддержкой производителей, но и закреплены IETF в проектах нескольких стандартов. Хотя ни один из них еще не достиг стадии предложений по спецификациям (request for comments, RFC), они дают ясное представление о том, как построить сеть, управляемую по заданным правилам.

Ближайшие перспективы администрирования на основе стратегий в среде, состоящей из продуктов различных производителей, оставляют желать лучшего. К сожалению, реализации механизмов работы с набором правил и алгоритмы формирования трафика сильно различаются не только в продуктах разных производителей, но даже в пределах ассортимент одной компании. Чтобы добиться реальной совместимости устройств или их единого администрирования, нужны стандартные модели общих функций для задания и выполнения алгоритмов и формирования трафика. Необходимо также обеспечить единое представление схемы реализации QoS и информации о стратегиях в базе данных Policy Information Вазе (PIB), равно как и поддержку работы с PIB сетевыми устройствами.

Большинство производителей ограничивается рамками собственного оборудования и, по мере сил, реализацией совместимости с продукцией Cisco. Однако обширный список механизмов QoS, поддерживаемых устройствами этой компании, с каждым днем становится ace длиннее. На начальном этапе все инициативы в области администрирования сетей на основе стратегий сосредоточены на обеспечении QoS, но в дальнейшем органы стандартизации и производители обратят внимание и на сетевую безопасность.

За последний год-полтора не осталось ни одного крупного производителя, не анонсировавшего решений для управления сетями на основе набора правил; однако пока лишь немногие из них довели дело до готового продукта.

5.13. Организационные аспекты

обеспечения параметров качества IP-телефонии

Многие компании не имеют ресурсов или опыта управления сетью из конца в конец, поэтому они часто обращаются к сервис-провайдерам (первичным провайдерам) за услугами глобальных сетей. В прошлом провайдерам было достаточно поддерживать постоянную работоспособность своих сетей, чтобы абоненты могли передавать и получать информацию, когда им необходимо.

Но с распространением приложений реального времени, и, в частности, Интернет- телефонии, провайдеры все чаще сталкиваются с тем, что для сохранения своего бизнеса и привлечения клиентов им необходимо принять специальные меры для этих типов информационных потоков.

Один из способов сделать это — заключение соглашений об уровне сервиса (Service 1.evel Agreement, SLA), т. е. контрактов, где четко указано, какого уровня доступность, сервисы и цены ожидает получить заказчик. В таком соглашении сервис-провайдеры должны гарантировать срок бессбойной работы и длительность задержки в конкретное время суток конкретных видов приложений. Оно также может содержать информацию о доступности пользовательского соединения.

SLA должно также определять, какие сервисы и, что более важно, гарантии обслуживания предлагаются для каждого класса трафика. Кроме того, оно должно указывать пропускную способность (скорость, с которой пакеты передаются по сети), задержку (время между отправкой и приемом пакетов на конечных станциях), процент потерянных пакетов (максимально возможное число удаленных при передаче пакетов) и вариацию задержки (разницу во доставки пакетов из одного потока).

Сервис-провайдер может определить два или более уровней QoS и взимать за них соответствующую плату уровень QoS может использоваться для доставки данных по мере возможности по типу Internet. Более высокий уровень обслуживания — для критически важных данных, включая приложения ERP с низким процентом потерянных пакетов и задержкой. Самый высокий уровень обслуживания — для приложений реального времени типа видеоконференции и видеосвязи; этот уровень должен очень малой задержкой и вариацией задержки, а также очень низким процентом потерянных пакетов.

Заказчики должны иметь способ мониторинга реального уровня QoS. Это может посредством аудита журналов сетевых ресурсов. Сервис-провайдеры также должны мсти учет, чтобы быть уверенными, что они выполняют условия контракта. Качество услуг может являться ключевым дифференцирующим фактором между -провайдерами в их борьбе за клиентуру. SLA представляют собой один из способов предложить определенный стандарт обслуживания, опираясь на который заказчики могли бы реализовать доставку трафика реального времени.

АДРЕСАЦИЯ В

СЕТЯХ IP-ТЕЛЕФОНИИ

6.1. Нумерация в телефонных сетях общего пользования

В

настоящее время нумерация в сетях общего пользования с коммутацией канала,

предоставляющих услуги телефонной связи (телефонные сети, сети ISDN, интеллектуальный сети, сотовые сети и др.), реализуется в

соответствии с Рекомендацией ITU-Т Е.164.

Система

нумерации таких сетей включает международный и

национальные планы нумераций.

Каждая

телефонная Администрация разрабатывает национальный план нумерации для своей сети. Этот план разрабатывается таким

образом, чтобы любой абонент национально сети может быть доступен по одному и

тому же номеру для разных услуг. Причем это доля выполняться для всех входящих

международных вызовов. Национальный план нумерации страны должен быть такой,

чтобы анализ цифры не превышал установленные пределы, применимые к

национальному (значащему) номеру N(S)N.

Международный

номер телекоммуникационной сети общего пользования включал различное число

десятичных цифр, объединенных в соответствующие поля. Структура международного номера

телекоммуникационной сети общего пользования показана на рис. 6.1.

Рис. 6.1. Структура международного номера

Поле «Код страны (СС)» используется для определения страны или географической области назначения. Данный код имеет различную длину, конкретные значения кодов для стран мира приведены в Рекомендации 1Т1.1-Т Е.164. Следует отметить, что код страны начинается с номера мировой зоны нумерации. В настоящее время территория всего земного разделена на 9 мировых зон нумерации:

Зона 1 — Северная Америка;

Зона 2 — Arhnuvs.

Зоны 3 и 4 — Европа;

Зона 5 — Центральная и Южная Америка;

Зона 6 — Австралия и Океания;

Зона 7 — Россия и Казахстан;

Зона 8 — Юго-Восточная Азия;

Зона 9 — Азия.

Поле «Национальный (значащий) номер N(S)N» используется для определения абонента в сети. При выборе требуемого абонента иногда необходимо определить и сеть назначения. В этом случае национальный код включает поле национального кода назначения (NDC). Национальный код назначения может иметь различную длину в зависимости от требований национальных Администраций.

Поле «Номер абонента SN» также имеет произвольную длину в каждой национальной согласно Рекомендации ITU-Т Е.160.

Следует отметить, что общая длина международного номера в настоящее время не должна превышать 15 цифр. При этом в данную длину номера не входят префиксы, символы, ограничители (например, окончание импульсных сигналов), так как они не являются частью международного номера сети общего пользования.

6.2. Адресация в IP-сетях Типы адресов в IP-сетях

Каждый терминал в сети ТСР/I1P имеет адреса трех уровней:

1. Физический (МАС-адрес) — локальный адрес узла, определяемый технологией, с которой построена отдельная сеть, в которую входит данный узел. Для узлов, входящих в локальные сети - это МАС-адрес сетевого адаптера или порта маршрутизатора, например, 11-АО-17-3D-ВС-01. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизовано. Для всех существующих технологий локальных сетей MAC-адрес имеет формат 6 байтов: старшие 3 байта — идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем. Для узлов, входящих в глобальные сети, включая Х.25 или frame relay, локальный адрес назначается администратором глобальной сети.

2. Сетевой (Ip-адрес), состоящий из 4 байт, например, 109.26.17.100. Этот адрес используется на сетевом уровне. Он назначается администратором во время конфигурирования компьютеров и маршрутизаторов. IP-адрес состоит из двух частей: номера сети и номера узла. Номер сети может быть выбран администратором произвольно или назначен по рекомендации специального подразделения Internet (Network Information Center, NIC), если сеть должна работать как составная часть Internet. Обычно провайдеры услуг Internet, получают диапазоны подразделений NIC, а затем распределяют их между своими абонентами. Номер узла в протоколе IP назначается независимо от локального адреса узла. Деление IP-адреса на поле номера сети и номера узла — гибкое, и граница между этими полями может устанавливаться весьма произвольно. Узел может входить в несколько IP-сетей. В этом случае, узел должен иметь несколько IP-адресов, по числу сетевых связей. Таким образом, IP- адрес характеризует не отдельный компьютер или маршрутизатор, а одно сетевое соединение.

3. Символьный (DNS-имя) — идентификатор-имя, например, SERVI.IBM.СОМ. Этот

адрес назначается администратором и состоит из нескольких частей, например, имени машины, имени организации, имени домена. Такой адрес, называемый также DNS-именем, пользуется на прикладном уровне, например, в протоколах FTP или telnet.

Три основных класса IP-адресов

IP-адрес имеет длину 4 байта и обычно записывается в виде четырех чисел, представляющих значения каждого байта в десятичной форме, и разделенных точками, например:

128.10.2.30 - традиционная десятичная форма представления адреса,

10000000 00001010 00000010 00011110 — двоичная форма представления этого же адреса. На рис. 6.2 показана структура IP-адреса.

Адрес состоит из двух логических частей — номера сети и номера узла в сети. Каких часть адреса относится к номеру сети, а какая к номеру узла, определяется значениями первых битов адреса:

• Если адрес начинается с О, то сеть относят к классу А, и номер сети занимает один байт, остальные 3 байта интерпретируются как номер узла в сети. Сети класса номера в диапазоне от 1 до 126. (Номер 0 не используется, а номер 127 зарезервирован для специальных целей, о чем будет сказано ниже.) В сетях класса А количеств узлов должно быть больше 216, но не превышать 224.

• Если первые два бита адреса равны 10, то сеть относится к классу В и является сетью средних размеров с числом узлов 28-216. В сетях класса В под адрес сети и под адрес узла отводится по 16 битов, то есть по 2 байта.

• Если адрес начинается с последовательности 110, то это сеть класса С с числом узлов не больше 28. Под адрес сети отводится 24 бита, а под адрес узла — 8 битов.

• Если адрес начинается с последовательности 1110, то он является адресом класса D и обозначает особый, групповой адрес — multicast. Если в пакете в качестве адреса назначения указан адрес класса D, то такой пакет должны получить все узлы, которым присвоен данный адрес.

• Если адрес начинается с последовательности 11110, то это адрес класса Е, он зарезервирован для будущих применений.

В табл. 6.1 приведены диапазоны номеров сетей, соответствующих каждому классу сетей.

Отображение физических адресов на

IP-адреса

В протоколе IP-адрес узла, то есть адрес компьютера или порта маршрутизатора, назначается произвольно администратором сети и прямо не связан с его локальным адресом, как это сделано, например, в протоколе IPX. Подход, используемый в IP, удобно использовать в крупных сетях и по причине его независимости от формата локального адреса, и по причине стабильности, так как в противном случае, при смене на компьютере сетевого адаптера эти изменения должны бы были учитывать все адресаты всемирной сети Internet (в том случае, конечно, если сеть подключена к Internet).

Локальный адрес используется в протоколе IP только в пределах локальной сети при 06MCHe данными между маршрутизаторам и узлом этой сети. Маршрутизатор, получив пакет узла одной из сетей, непосредственно подключенных к его портам, должен для передачи пакета сформировать кадр в соответствии с требованиями принятой в этой сети технологии и указать в нем локальный адрес узла, например его МАС-адрес. В пришедшем пакете этот адрес не указан, поэтому перед маршрутизатором встает задача поиска его по известному IP- адресу, который указан в пакете в качестве адреса назначения. С аналогичной задачей сталкивается и конечный узел, когда он хочет отправить пакет в удаленную сеть через маршрутизатор, подключенный к той же локальной сети, что и данный узел.

Для определения локального адреса по IP-адресу используется протокол разрешения вереса Address Resolution Protocol, АКР. Протокол ARP работает различным образом в зависимости от того, какой протокол канального уровня работает в данной сети — протокол сети (Ethernet, Token Ring, FDDI) с возможностью широковещательного доступа одновременно ко всем узлам сети, или же протокол глобальной сети (Х.25, Frame Relay), как правило, не поддерживающий широковещательный доступ. Существует также протокол, решающий обратную задачу — нахождение IP-адреса по известному локальному адресу. Он называется реверсивный ARP — RARP (Reverse Address Resolution Protocol) и используется пре старте бездисковых станций, не знающих в начальный момент своего IP-адреса, но знающих адрес своего сетевого адаптера.

В локальных сетях протокол ARP использует широковещательные кадры протокола уровня для поиска в сети узла с заданным IP-адресом.

Узел, которому нужно выполнить отображение IP-адреса на локальный адрес, формирует ARP-запрос, вкладывает его в кадр протокола канального уровня, указывая в нем известный IP-адрес, и рассылает запрос широковещательно. Все узлы локальной сети получают ARP-запрос и сравнивают указанный там IP-адрес с собственным. В случае их совпадения узел формирует ARP-ответ, в котором указывает свой IP-адрес и свой локальный адрес и отправляет его уже направленно, так как в ARP-запросе отправитель указывает свой локальный адрес. ARP-запросы и ответы используют один и тот же формат пакета. Так как локальные адреса могут в различных типах сетей иметь различную длину, то формат пакета протокол ARP зависит от типа сети. На рис. 6.3 показан формат пакета протокола ARP для передачи по сети Ethernet.

В поле типа сети для сетей Ethernet указывается значение 1. Поле типа протокола позволяет использовать пакеты ARP не только для протокола IP, но и для других сетевых протоколов. Для IP значение этого поля равно 0800

Длина локального адреса для протокола Ethernet равна 6 байтам, а длина IP-адреса -4 байтам. В поле операции для ARP запросов указывается значение 1 для протокола ARP и 2 для протокола КАИР.

Узел, отправляющий ARP-запрос, заполняет в пакете все поля, кроме поля искомого локального адреса (для RARP-запроса не указывается искомый IP-адрес). Значение этого поля заполняется узлом, опознавшим свой IP-адрес.

В глобальных сетях администратору сети чаще всего приходится вручную формировать ARP-таблицы, в которых он задает, например, соответствие IP-адреса адресу узла сети Х.25, который имеет смысл локального адреса. В последнее время наметилась тенденция автоматизации работы протокола ARP и в глобальных сетях. Для этой цели среди всех маршрутизаторов, подключенных к какой-либо глобальной сети, выделяется специальный маршрутизатор, который ведет ARP-таблицу для всех остальных узлов и маршрутизаторов этой сети. При таком централизованном подходе для всех узлов и маршрутизаторов вручную нужно задать только IP-адрес и локальный адрес выделенного маршрутизатора. Затем каждый узел и маршрутизатор регистрирует свои адреса в выделенном маршрутизаторе, а при необходимости установления соответствия между IP-адресом и локальным адресом узел обращается к выделенному маршрутизатору с запросом и автоматически получает ответ без участия администратора.

Отображение символьных адресов на

IP-адреса

Служба DNS (Domatn Name System) — это распределенная база данных, поддерживающая иерархическую систему имен для идентификации узлов в сети Internet. Служба DNS предназначена для автоматического поиска IP-адреса по известному символьному имени узла. Спецификация DNS определяется стандартами RFC 1034 и 1035. DNS требует статической конфигурации своих таблиц, отображающих имена компьютеров в IP-адрес.

Протокол DNS является служебным протоколом прикладного уровня. Этот протокол несимметричен — в нем определены DNS-серверы и DNS-клиенты. DNS-серверы хранят часть распределенной базы данных о соответствии символьных имен и IP-адресов. Эта база данных по административным доменам сети Internet. Клиенты сервера DNS знают IP-адрес сервера DNS своего административного домена и по протоколу IP передают запрос, в котором известное символьное имя и просят вернуть соответствующий ему IP-адрес.

Если данные о запрошенном соответствии хранятся в базе данного DNS-сервера, то он посылает ответ клиенту, если же нет — то он посылает запрос DNS-серверу другого , который может сам обработать запрос или передать его другому DNS-серверу. Все DNS-серверы соединены иерархически, в соответствии с иерархией доменов сети Internet опрашивает эти серверы имен, пока не найдет нужные отображения. Этот процесс ускоряется из-за того, что серверы имен постоянно кэшируют информацию, предоставляемую по запросам. Клиентские компьютеры могут использовать в своей работе IP-адреса нескольких DNS-серверов для повышения надежности своей работы.

База данных DNS имеет структуру дерева, называемого доменным пространством имен, в котором каждый домен (узел дерева) имеет имя и может содержать поддомены. Имя домена идентифицирует его положение в этой базе данных по отношению к родительскому Домену, причем точки в имени отделяют части, соответствующие узлам домена.

Корень базы данных DNS управляется центром Internet Network Information Center. домены верхнего уровня назначаются для каждой страны, а также на организационной основе. Имена этих доменов должны следовать международному стандарту ISO 3166. Для обозначения стран используются трехбуквенные и двухбуквенные аббревиатуры, а для различных типов организаций используются следующие аббревиатуры:

• com — коммерческие организации (например, Microsoft com);

• edu — образовательные (например, mit.edu);

• gov — правительственные организации (например, nsf.gov);

• org — некоммерческие организации (например, fidonet.org);

• net — организации, поддерживающие сети (например, nsf.net).

Каждый домен DNS администрируется отдельной организацией, которая обычно разбивает свой домен на поддомены и передает функции администрирования этих поддоменов другим организациям. Каждый домен имеет уникальное имя, а каждый из поддоменов имеет уникальное имя внутри своего домена. Имя домена может содержать до 63 символов. Каждый хост в сети Internet однозначно определяется своим полным доменным именем (fully qualified domaine пате, FQDN), которое включает имена всех доменов по направлению от роста к корню. Пример полного DNS-имени: citint.dol.ru.

Автоматизация

процесса назначения IP-адресов

Как уже было сказано, IP-адреса могут назначаться администратором сети вручную. Это представляет для администратора утомительную процедуру. Ситуация усложняется еще тем, что многие пользователи не обладают достаточными знаниями для того, чтобы конфигурировать свои компьютеры для работы в интерсети и должны поэтому полагаться на администраторов.

Протокол динамической настройки хоста Dynamic Host Configuration Protocol (DHCP) был разработан для того, чтобы освободить администратора от этих проблем. Основным назначением DHCP является динамическое назначение IP-адресов. Однако, кроме динамического, DHCP может поддерживать и более простые способы ручного и автоматического статического назначения адресов.

В ручной процедуре назначения адресов активное участие принимает администратор, который предоставляет DHCP-серверу информацию о соответствии IP-адресов физических адресам или другим идентификаторам клиентов. Эти адреса сообщаются клиентам в ответ их запросы к DHCP-серверу.

При автоматическом статическом способе DHCP-сервер присваивает IP-адрес (и, во> можно, другие параметры конфигурации клиента) из пула наличных IP-адресов без вмешательства оператора. Границы пула назначаемых адресов задает администратор при конфигурировании DHCP-сервера. Между идентификатором клиента и его IP-адресом по-прежнему, как и при ручном назначении, существует постоянное соответствие. Оно устанавливается 3 момент первичного назначения сервером DHCP IP-адреса клиенту. При всех последуют запросах сервер возвращает тот же самый IP-адрес.

При динамическом распределении адресов DHCP-сервер выдает адрес клиенту на ограниченное время, что дает возможность впоследствии повторно использовать IP-адреса другими компьютерами. Динамическое разделение адресов позволяет строить IP-сеть, количество узлов в которой намного превышает количество имеющихся в распоряжении администратора IP-адресов.

DHCP обеспечивает надежный и простой способ конфигурации сети ТСРЛР, гарантируя отсутствие конфликтов адресов за счет централизованного управления их распределением. Администратор управляет процессом назначения адресов с помощью параметра «npoдолжительности аренды» (lease duration), которая определяет, как долго компьютер можно использовать назначенный IP-адрес, перед тем как снова запросить его от сервера DHCP в аренду.

Примером работы протокола DHCP может служить ситуация, когда компьютер, являющийся клиентом DHCP, удаляется из подсети. При этом назначенный ему IP-адрес освобождается. Когда компьютер подключается к другой подсети, то ему автоматически назначается новый адрес. Ни пользователь, ни сетевой администратор не вмешиваются в этот процесс. Это свойство очень важно для мобильных пользователей.

Протокол DHCP использует модель клиент-сервер. Во время старта системы компьютер-клиент DHCP, находящийся в состоянии «инициализация», посылает сообщение discover (исследовать), которое широковещательно распространяется по локальной сети и передается всем DHCP-серверам частной интерсети. Каждый DH

CP-сервер, получивший это сообщение, отвечает на него сообщением offer (предложение), которое содержит IP-адрес и конфигурационную информацию.

Компьютер-клиент DHCP переходит в состояние «выбор» и собирает конфигурационные предложения от DHCP-серверов. Затем он выбирает одно из этих предложений, переходит в состояние «запрос» и отправляет сообщение request (запрос) тому DHCP-серверу, предложение было выбрано.

Выбранный DHCP-сервер посылает сообщение DHCP-acknowledgment (подтверждение), содержащее тот же IP-адрес, который уже был послан ранее на стадии исследования, в также параметр аренды для этого адреса. Кроме того, DHCP-сервер посылает параметры ceтевой конфигурации. После того, как клиент получит это подтверждение, он переходит в состояние «связь», находясь в котором он может принимать участие в работе сети ТСРЛIP. Компьютеры-клиенты, которые имеют локальные диски, сохраняют полученный адрес для использования при последующих стартах системы. При приближении момента истечения срока аренды адреса компьютер пытается обновить параметры аренды у DHCP-сервера, а если этот IP-адрес не может быть выделен снова, то ему возвращается другой IP-адрес.

В протоколе DHCP описывается несколько типов сообщений, которые используются для обнаружения и выбора DHCP-серверов, для запросов информации о конфигурации, для

продления и досрочного прекращения лицензии на IP-адрес. Все эти операции направлены на m, чтобы освободить администратора сети от утомительных рутинных операций по конфигурированию сети.

Однако использование DHCP несет в себе и некоторые проблемы. Во-первых, это проблема согласования информационной адресной базы в службах DHCP и DNS. Как известно, DNS служит для преобразования символьных имен в IP-адреса. Если IP-адреса будут динамически изменятся сервером DHCP, то эти изменения необходимо также динамически вносить в базу данных сервера DNS. Хотя протокол динамического взаимодействия между службами DNS и DHCP уже реализован некоторыми фирмами (так называемая служба Dynamic DNS), стандарт на него пока не принят.

Во-вторых, нестабильность IP-адресов усложняет процесс управления сетью. Системы управления, основанные на протоколе SNMP, разработаны с расчетом на статичность IP-адресов. Аналогичные проблемы возникают и при конфигурировании фильтров маршрутизатор, которые оперируют с IP-адресами.

Наконец, централизация процедуры назначения адресов снижает надежность системы: при отказе DHCP-сервера все его клиенты оказываются не в состоянии получить IP-адрес и другую информацию о конфигурации. Последствия такого отказа могут быть уменьшены путем использовании в сети нескольких серверов DHCP, каждый из которых имеет свой пул lP-адресов.

Служба каталогов на базе протокола

LDAP

Протокол LDAP (Lightweight Directory Access Protocol — упрощенный протокол доступа к каталогам) является стандартом доступа к службам сетевых каталогов, а протокол DHCP используется для динамического присвоения IP-адресов пользователям для доступа к сетевым ресурсам. Как заявляют компании-разработчики, объединение этих двух технологий поможет разрешить некоторые серьезные проблемы, присущие протоколу ТСР/IP, например, управление адресами, разработку стратегии безопасности и одновременное использование информации об адресах (на что не способны DHCP-серверы).

Протокол LDAP упрощает работу в сетевой среде. Так, пользователи получают возможность входить в систему с любого узла сети и работать с привычными для себя настройками, поскольку информация о них будет сохраняться в основанном на LDAP каталоге. В будущем основанные на LDAP каталоги могут применяться для поддержки инфраструктуры интрасетей и Internet. Например, службы типа системы именования доменов (DNS) и DHCP будут использовать серверы каталогов на базе LDAP в качестве своих хранилищ информации. Тогда эти службы приобретут дополнительные достоинства — модульную структуру и независимость от места размещения.

Протокол LDAP специально предназначен для использования с управляющими и браузерными приложениями, которые обеспечивают интерактивный доступ к каталогам с возможностью чтения и записи. LDAP — это протокол взаимодействия клиента и сервера, обеспечивающий доступ к службе каталогов и работающий непосредственно поверх протокола ТСР/IP.