Раздел VII

СТАНДАРТИЗАЦИЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

ОСНОВЫ ПОСТРОЕНИЯ СИСТЕМЫ СТАНДАРТОВ ИТ

Пользователи вычислительной техники неоднократно сталкивались с ситуацией, когда программное обеспечение, отлично работающее на одном компьютере, не желает работать на другом. Или системные блоки одного вычислительного устройства не стыкуются с аппаратной частью другого. Или информационная система другой компании упорно не желает обрабатывать данные, которые пользователь подготовил в информационной системе у себя на рабочем месте, хотя были выполнены все необходимые требования по подготовке данных. Или при загрузке разработанной странички на «чужом» браузере на экране вместо понятного текста возникает бессмысленный набор символов. Эта проблема, которая возникла в ходе бурного развития производства вычислительной и телекоммуникационной техники и разработки программного обеспечения, получила название проблемы совместимости вычислительных, телекоммуникационных и информационных устройств.

Развитие систем и средств вычислительной техники, повсеместное их внедрение в сферы управления, науки, техники, экономики и бизнеса привели к необходимости объединения конкретных вычислительных устройств и реализованных на их основе информационных систем в единые информационно-вычислительные системы и среды, к формированию единого информационного пространства. Такое пространство можно определить как совокупность баз данных, хранилищ знаний, систем управления ими, информационно-коммуникационных систем и сетей, методологий и технологий их разработки, ведения и использования на основе единых принципов и общих правил, обеспечивающих информационное взаимодействие для удовлетворения потребностей пользователей.

Единое информационное пространство складывается из следующих основных составляющих:

• информационные ресурсы, содержащие данные, сведения, информацию и знания, собранные, структурированные по некоторым правилам, подготовленные для доставки заинтересованному пользователю, защищенные и архивированные на соответствующих носителях;

• организационные структуры, обеспечивающие функционирование и развитие единого информационного пространства: поиск, сбор, обработку, хранение, защиту и передачу информации;

• средства информационного взаимодействия, в том числе программно-аппаратные средства и пользовательские интерфейсы, правовые и организационно-нормативные документы, обеспечивающие доступ к информационным ресурсам на основе соответствующих информационно-коммуникационных технологий.

При формировании единого информационного пространства менеджеры, проектировщики и разработчики программно-аппаратных средств столкнулись с рядом проблем. Например, разнородность технических средств вычислительной техники с точки зрения организации вычислительного процесса, архитектуры, систем команд, разрядности процессоров и шины данных потребовала создания физических интерфейсов, реализующих взаимную совместимость компьютерных устройств. При увеличении числа типов интегрируемых устройств сложность организации физического взаимодействия между ними существенно возрастала, что приводило к проблемам в управлении такими системами.

Разнородность программируемых сред, реализуемых в конкретных вычислительных устройствах и системах, с точки зрения многообразия операционных систем, различия в разрядности и прочих особенностей привели к созданию программных интерфейсов. Разнородность физических и программных интерфейсов в системе «пользователь — компьютерное устройство — программное обеспечение» требовала постоянного согласования программно-аппаратного обеспечения и переобучения кадров.

История концепции открытых систем начинается с того момента, когда возникла проблема переносимости (мобильности) программ и данных между компьютерами с различной архитектурой [9]. Одним из первых шагов в этом направлении, оказавшим влияние на развитие отечественной вычислительной техники, явилось создание компьютеров серии IBM 360, обладающих единым набором команд и способных работать с одной и той же операционной системой. Корпорация «IBM», кроме того, предоставляла лицензии на свою ОС пользователям, которые предпочли купить компьютеры той же архитектуры у других производителей.

Частичное решение проблемы мобильности для программ обеспечили ранние стандарты языков, например ФОРТРАН и КОБОЛ. Языи позволяли создавать переносимые программы, хотя часто ограничивали функциональные возможности. Мобильность обеспечивалась также за счет того, что эти стандарты были приняты многими производителями различных платформ. Когда языки программирования приобрели статус стандарта де-факто, их разработкой и сопровождением начали заниматься национальные и международные организации по стандартизации. В результате языки развивались уже независимо от своих создателей. Достижение мобильности уже на этом уровне было первым примером истинных возможностей открытых систем.

Следующий этап в развитии концепции открытости — вторая половина 1970-х гг. Он связан с областью интерактивной обработки и увеличением объема продуктов, для которых требуется переносимость (пакеты для инженерной графики, системы автоматизации проектирования, базы данных, управление распределенными базами данных). Компания «DIGITAL» начала выпуск мини-ЭВМ VAX, работающих под управлением операционной системы VMS. Машины этой серии имели уже 32-разрядную архитектуру, что обеспечило значительную эффективность программного кода и сократило издержки на работу с виртуальной памятью. Программисты получили возможность напрямую использовать адресное пространство объемом до 4 Гбайт, что практически снимало все ограничения на размеры решаемых задач. Машины этого типа надолго стали стандартной платформой для систем проектирования, сбора и обработки данных, управления экспериментом и т.п. Именно они стимулировали создание наиболее мощных САПР, систем управления базами данных и машинной графики, которые широко используются до настоящего времени.

Конец 1970-х гг. характеризуется массовым применением сетевых технологий. Компания «DIGITAL» интенсивно внедряла свою архитектуру DECnet. Сети, использующие протоколы Интернет (TCP/IP), первоначально реализованные Агентством по перспективным исследованиям Министерства обороны США (DARPA), начали широко применяться для объединения различных систем — как военных, так и академических организаций США. Фирма «IBM» применяла собственную сетевую архитектуру SNA (System Network Architecture), которая стала основой для предложенной Международной организацией по стандартизации ISO архитектуры Open Systems Interconnection (OSI).

Когда сетевая обработка стала реальностью и насущной необходимостью для решения большого числа технических, технологических, научных экономических задач, пользователи начали обращать внимание на совместимость и возможность интеграции вычислительных средств как на необходимые атрибуты открытости систем. Организация ISO в 1977—1978 гг. развернула интенсивные работы по созданию стандартов взаимосвязи в сетях открытых систем. Тогда же впервые было введено определение открытой информационной системы.

Таким образом, решение проблем совместимости и мобильности привело к разработке большого числа международных стандартов и соглашений в сфере применения информационных технологий и разработки информационных систем. Основополагающим, базовым понятием при использовании стандартов стало понятие «открытая система».

Существует достаточное число определений, даваемых различными организациями по стандартизации и отдельными фирмами. Например, Ассоциация французских пользователей UNIX и открытых систем (AFUU) дает следующее определение: «Открытая система — это система, состоящая из элементов, которые взаимодействуют друг с другом через стандартные интерфейсы».

Производитель средств вычислительной техники — компания Hewlett Packard: «Открытая система — это совокупность разнородных компьютеров, объединенных сетью, которые могут работать как единое интегрированное целое независимо от того, как в них представлена информация, где они расположены, кем они изготовлены, под управлением какой операционной системы они работают».

Определение Национального института стандартов и технологий США (NIST): «Открытая система — это система, которая способна взаимодействовать с другой системой посредством реализации международных стандартных протоколов. Открытыми системами являются как конечные, так и промежуточные системы. Однако открытая система не обязательно может быть доступна другим открытым системам. Эта изоляция может быть обеспечена или путем физического отделения, или путем использования технических возможностей, основанных на защите информации в компьютерах и средствах коммуникаций».

Другие определения в той или иной мере повторяют основное содержание определений, приведенных выше. (Анализируя их, можно выделить некоторые общие черты, присущие открытым системам:

• технические средства, на которых реализована информационная система, объединяются сетью или сетями различного уровня — от локальной до глобальной;

• реализация открытости осуществляется на основе функциональных стандартов (профилей) в области информационных технологий;

• информационные системы, обладающие свойством открытости, могут выполняться на любых технических средствах, которые входят в единую среду открытых систем;

• открытые системы предполагают использование унифицированных интерфейсов в процессах взаимодействия в системе «человек — компьютер»;

• применение положений открытости предполагает некоторую избыточность при разработке программно-аппаратных комплексов.

Открытую систему сегодня определяют как исчерпывающий и согласованный набор международных стандартов на информационные технологии и профили функциональных стандартов, которые реализуют открытые спецификации на интерфейсы, службы и поддерживающие их форматы, чтобы обеспечить взаимодействие (интероперабельность) и мобильность программных приложений, данных и персонала.

Это определение, сформулированное специалистами Комитета IEEE POSIX 1003.0 Института инженеров по электротехнике и электронике (IEEE), унифицирует содержание среды, которую предоставляет открытая система для широкого использования. Базовым в этом определении является термин «открытая спецификация», имеющий следующее.толкование: «это общедоступная спецификация, которая поддерживается открытым, гласным, согласительным процессом, направленным на постоянную адаптацию новой технологии, и которая соответствует стандартам». Таким образом, под открытыми системами следует понимать системы, обладающие стандартизованными интерфейсами. Решение проблемы открытости систем основывается на стандартизации интерфейсов систем и протоколов взаимодействия между их компонентами.

В качестве примеров использования технологии открытых систем можно привести технологии фирм «Intel» Plug&Play и USB, а также операционные системы UNIX и (частично) ее основного конкурента — Windows NT. Многие новые продукты сразу разрабатываются в соответствии с требованиями открытых систем, примером тому может служить широко используемый в настоящее время язык программирования Java фирмы «Sun Microsystems».

Общие свойства открытых информационных систем можно сформулировать следующим образом:

• взаимодействие/интероперабелъностъ — способность к взаимодействию с другими прикладными системами на локальных и (или) удаленных платформах (технические средства, на которых реализована информационная система, объединяются сетью или сетями различного уровня — от локальной до глобальной);

• стандартизуемостъ — ИС проектируются и разрабатываются на основе согласованных международных стандартов и предложений, реализация открытости осуществляется на базе функциональных стандартов (профилей) в области информационных технологий;

• расширяемость/масштабируемость — возможность перемещения прикладных программ и передачи данных в системах и средах, которые обладают различными характеристиками производительности и различными функциональными возможностями, возможность добавления новых функций ИС или изменения некоторых уже имеющихся при неизменных остальных функциональных частях ИС;

• мобильность/переносимость — обеспечение возможности переноса прикладных программ и данных при модернизации или замене аппаратных платформ ИС и возможности работы с ними специалистов пользующихся ИТ, без их специальной переподготовки при изменениях ИС;

• дружественность к пользователю — развитые унифицированные интерфейсы в процессах взаимодействия в системе «пользователь -компьютерное устройство — программное обеспечение», позволяющие работать пользователю, не имеющему специальной системной подготовки.

Все эти общепринятые свойства современных открытых систем, взятые по отдельности, были характерны и для предыдущих поколений ИС и средств вычислительной техники. Новый взгляд на открытые системы определяется тем, что эти черты рассматриваются в совокупности, как взаимосвязанные, и реализуются в комплексе. Это естественно, поскольку все указанные выше свойства дополняют друг друга. Только в такой совокупности возможности открытых систем позволяют решать проблемы проектирования, разработки, внедрения, эксплуатации и развития современных информационных систем.

Проиллюстрируем важность такого подхода на примере важнейшего свойства — интероперабелъности (Interoperability) [5]. Ниже перечислены обстоятельства, которые отражают насущные потребности развития областей применения информационных технологий и мотивируют переход к интероперабельным информационным системам и разработке соответствующих стандартов и технических средств.

Функционирование систем в условиях информационной и реализационной неоднородности, распределенности и автономности информационных ресурсов системы. Информационная неоднородность ресурсов заключается в разнообразии их прикладных контекстов (понятий, словарей, семантических правил, отображаемых реальных объектов, видов данных, способов их сбора и обработки, интерфейсов пользователей и т.д.). Реализационная неоднородности источников проявляется в использовании разнообразных компьютерных платформ, средств управления базами данных, моделей данных и знаний, средств программирования и тестирования, операционных систем и т.п.

Интеграция систем. Системы эволюционируют от простых, автономных подсистем к более сложным, интегрированным системам, основанным на требовании взаимодействия компонентов.

Реинжиниринг систем. Эволюция бизнес-процессов — непрерывный процесс, который является неотъемлемой составляющей деятельности организаций. Соответственно, создание системы и ее реконструкция (реинжиниринг) — непрерывный процесс формирования, уточнения требований и проектирования. Система должна быть спроектирована так, чтобы ее ключевые составляющие могли быть реконструированы при сохранении целостности и работоспособности системы.

Трансформация унаследованных систем. Практически любая система после создания и внедрения противодействует изменениям и имеет тенденцию быстрого превращения в бремя организации. Унаследованные системы (Legacy Systems), построенные на «уходящих» технологиях, архитектурах, платформах, а также программное и информационное обеспечение, при проектировании которых не были предусмотрены нужные меры для их постепенного перерастания в новые системы, требуют перестройки (Legacy Transformation) в соответствии с новыми требованиями бизнес-процессов и технологий. В процессе трансформации необходимо, чтобы новые модули системы и оставшиеся компоненты унаследованных систем сохраняли способность к взаимодействию.

Повторное использование неоднородных информационных ресурсов. Технология разработки информационных систем должна позволять крупномасштабно применять технологию повторного использования информационных ресурсов, которые могут быть «соединены» (т.е. образованы их «интероперабельные сообщества») для производства серий стандартизованных продуктов в определенной прикладной области.

Продление жизненного цикла систем. В условиях исключительно быстрого технологического развития требуются специальные меры, обеспечивающие необходимую продолжительность жизненного цикла продукта, включающего в себя постоянное улучшение его потребительских свойств. При этом новые версии продукта должны поддерживать заявленные функциональности предыдущих версий.

Свойство интероперабельности информационных ресурсов является необходимой предпосылкой удовлетворения перечисленных выше требований.

Таким образом, основной принцип формирования открытых систем состоит в создании среды, включающей в себя программные и аппаратурные средства, службы связи, интерфейсы, форматы данных и протоколы. Такая среда в основе имеет развивающиеся доступные и общепризнанные стандарты и обеспечивает значительную степень взаимодействия (Inter-operability), переносимости (Portability) и масштабирования (Scalability) приложений и данных.

Благодаря этим свойствам минимизируются затраты на достижение преемственности и повторного использования накопленного программно-информационного задела при переходе на более совершенные компьютерные платформы, а также интеграция систем и ресурсов в распределенные системы. Экономическая рентабельность реализации на практике концепции открытых систем основывается на том, что переход к открытым технологиям создает наилучшие предпосылки для инвестиций в ИТ, так как благодаря свойствам открытости систем ИТ существенно повышается конечная эффективность их использования.

Принципы создания и использования открытых систем применяются в настоящее время при построении большинства классов систем:вычислительных, информационных, телекоммуникационных, систем управления в реальном масштабе времени, встроенных микропроцессорных систем. В условиях широкого использования интегрированных вычислительно-телекоммуникационных систем принципы открытости составляют основу технологии интеграции, В развитии и применении открытых систем заинтересованы все участники процесса информатизации: пользователи, проектировщики систем и системные интеграторы, производители технических и программных средств вычислительной техники и телекоммуникации. В частности, по встроенным микропроцессорным системам (МПС) в рамках программы ESPRIT существует проект OMI (Open Microprocessor Initiative), направленный на создание коллективной пользовательской библиотеки МПС в соответствии с принципами открытых систем.

В условиях перехода к информационному обществу, когда государственное управление и большинство секторов экономики становятся активными потребителями информационных технологий, а сектор производителей средств и услуг информационных технологий непрерывно растет, проблема развития и применения открытых систем составляет для каждой страны национальную проблему. Так, администрация Клинтона еще в 1993 г. объявила о программе создания Национальной информационной инфраструктуры на принципах открытых систем (National Information Infrastructure Initiative), вкладывала в эту программу большие деньги и содействовала инвестициям со стороны частного сектора. Совет Европы в 1994 г. в своих рекомендациях о путях перехода к информационному обществу (Bangemann Report) подчеркнул, что стандарты открытых систем должны играть важнейшую роль при создании информационной инфраструктуры общества. Ведется работа по созданию глобальной информационной инфраструктуры, также основанной на принципах открытых систем.

Таким образом, в условиях перехода к информационному обществу технология открытых систем становится основным направлением информационных технологий.

18.2. Международные структуры в области стандартизации информационных технологий

Значение принципа взаимосвязи открытых систем стало осознаваться, когда глобализация экономики и бизнеса в рамках единого экономического пространства Европы привела к необходимости унификации применяемых информационных систем и технологий. Вначале каждая страна или компании развивали свои программные и сетевые концепции и технические средства, которые часто оказывались несовместимыми. Различные концептуальные направления имели свои системы форматов данных и обмена данными, например система SWIFT в банковской сфере, EDIFAST в торговле, промышленности, на транспорте. Из-за различий в протоколах системы были несовместимы и не могли быть интегрированы в единое целое. Таким образом, подобные ситуации дали толчок развитию международной стандартизации в области ИТ.

Область ИТ очень динамична, она характеризуется быстрыми темпами развития. При этом определяющую роль в формировании стратегических ориентиров процесса развития играют глобальные концепции. К важнейшим глобальным концепциям, прежде всего относятся концепция открытых систем и концепция Глобальной информационной инфраструктуры (Global Information Infractracture — GII), которые для практического воплощения требуют не только развитой научно-методической базы и всеобъемлющей системы стандартов, но и сами могут рассматриваться как вехи процесса стандартизации ИТ. Отсюда следует, что процесс стандартизации ИТ также приобрел глобальный характер. Его целью является полномасштабная комплексная стандартизация ИТ.

Интенсивность усилий в области стандартизации ИТ в мировом масштабе обеспечила развитие соответствующей системы стандартов до такого уровня, когда она становится главным носителем научно-методических основ области ИТ. На этом пути получены фундаментальные нормативно-методические решения, в частности созданы стандарты, определяющие:

• глобальные концепции развития области ИТ;

• концептуальный базис и эталонные модели построения основных разделов ИТ;

• функции, протоколы взаимодействия, интерфейсы и другие аспекты ИТ;

• языки программирования, языки спецификации информационных ресурсов, языки управления базами данных;

• модели технологических процессов создания и использования систем ИТ, а также языки описания таких моделей;

• методы тестирования соответствия (конформности) систем ИТ исходным стандартам и профилям;

• методы и процедуры функционирования собственно системы стандартов ИТ;

• метаязыки и нотации для описания стандартов ИТ;

• общесистемные функции ИТ, например безопасность, администрирование, интернационализация, качество сервисов; и пр.

Состояние и развитие стандартизации в области информационных технологий характеризуются в настоящее время следующими особенностями:

• несколько сотен международных и национальных стандартов не полностью и неравномерно удовлетворяют потребности в стандартизации объектов и процессов создания и применения сложных ИС;

• длительные сроки разработки, согласования и утверждения международных и национальных стандартов (3—5 лет) приводят к их консерватизму и хроническому отставанию от современных технологий создания сложных ИС;

• стандарты современных ИС должны учитывать необходимость построения ИС как открытых систем, обеспечивать их расширяемость при наращивании или изменении выполняемых функций (переносимость программного обеспечения и возможность взаимодействия с другими ИС);

• в области ИС функциональными стандартами поддержаны и регламентированы только самые простые объекты и рутинные, массовые процессы (телекоммуникация, программирование, документирование программ и данных);

• наиболее сложные и творческие процессы создания и развития крупных распределенных ИС (системный анализ и проектирование, интеграция компонентов и систем, испытания и сертификация ИС и т.п.) почти не поддержаны требованиями и рекомендациями стандартов из-за разнообразия содержания, трудности их формализации и унификации;

• пробелы и задержки в подготовке и издании стандартов высокого ранга, а также текущая потребность в унификации и регламентировании современных объектов и процессов в области ИС приводят к созданию многочисленных нормативных и методических документов отраслевого, ведомственного или фирменного уровней;

• последующие селекция, совершенствование и согласование нормативных и методических документов в ряде случаев позволяют создать на их основе национальные и международные стандарты.

Приведенный список проблем в общем виде очерчивает поле деятельности в области международной стандартизации.

В определении среды открытых систем, приведенном выше, следует обратить внимание на то, что среда в своей основе имеет развивающиеся, доступные и общепризнанные стандарты. Это означает, что очень важен механизм выработки стандартов их согласование или гармонизация. Вопросами разработки стандартов и спецификаций в области информационных технологий занимаются во всем мире более 300 организаций, которые можно разделить на три категории: аккредитованные организации по стандартизации, производители и группы пользователей. Внутри каждой из этих категорий организации объединяются между собой, в том числе в различные ассоциации и консорциумы, организации всех этих категорий участвуют в сложном и дорогостоящем процессе выработки стандартов по принципам рабочих групп (Workshop).

На рис. 18.1 представлена система авторитетных международных организаций (ISO — Международная организация стандартизации, IEC — Международная электротехническая комиссия), играющие значительную роль в решении задач стандартизации ИТ.

В этой деятельности участвуют также многие специализированные профессиональные организации:

• IEEE (Институт инженеров по электротехнике и электронике — международная организация — разработчик ряда важных международных стандартов в области ИТ);

• CEN (Европейский комитет стандартизации широкого спектра товаров, услуг и технологий, в том числе связанных с областью разработки ИТ, аналог ISO);

• CENELEC (Европейский комитет стандартизации решений в электротехнике, в частности стандартизации коммуникационных кабелей, волоконной оптики и электронных приборов — аналог IEC);

• ETSI (Европейский институт стандартизации в области сетевой инфраструктуры — аналог ITU-T);

• OMG (Группа объектно-ориентрованного управления — крупнейший международный консорциум, осуществляющий разработку стандартов для создания унифицированного распределенного объектного программного обеспечения, включающий в себя свыше 600 компаний — производителей программного продукта, разработчиков прикладных систем и конечных пользователей);

• ЕСМА (Европейская ассоциация производителей вычислительных машин — международная ассоциация, целью которой служит промышленная стандартизация информационных и коммуникационных систем); и др.

В 1987 г. ISO и IEC объединили свою деятельность в области стандартизации ИТ, создав единый орган JTC1 (Joint Technical Committee 1 — Объединенный технический комитет 1), предназначенный для формирования всеобъемлющей системы базовых стандартов в области ИТ и их расширений для конкретных сфер деятельности.

К основным целям Комитета JTC1 относятся разработка, поддержание, продвижение стандартов ИТ, являющихся необходимыми для глобального рынка, удовлетворяющих требованиям бизнеса и пользователей и имеющих отношение:

• к проектированию и разработке систем и средств ИТ;

• производительности и качеству продуктов и систем ИТ;

• безопасности систем ИТ и информации;

• переносимости прикладных программ;

• интероперабельности продуктов и систем ИТ;

• унифицированным средствам и окружениям;

• гармонизированному словарю понятий области ИТ;

• дружеским и эргономичным пользовательским интерфейсам. Работа над стандартами ИТ в JTC1 тематически распределена по

подкомитетам (Subcommittees — SC). Ниже показаны подкомитеты и группы JTC1, связанные с разработкой стандартов ИТ, относящихся к окружению открытых систем OSE (Open Systems Environment).

• С2 — символьные наборы и кодирование информации;

• SC6 — телекоммуникация и информационный обмен между системами;

• SC7 — разработка программного обеспечения и системная документация;

• SC18 — текстовые и офисные системы;

• SC21 — открытая распределенная обработка (Open Distributed Processing — ODP), управление данными (Data Management — DM) и взаимосвязь открытых систем (Open System Interconnection — OSI);

• SC22 — языки программирования, их окружения и интерфейсы системного программного обеспечения;

• SC24 — компьютерная графика;

• SC27 — общие методы безопасности для ИТ-приложений;

• SGFS — специальная группа по функциональным стандартам. Результатом целенаправленной деятельности по стандартизации

явилось создание развитой системы стандартов, охватывающей весь спектр основных направлений ИТ. Диапазон этих решений включает в себя методические руководства, глобальные концепции развития области ИТ, основополагающие эталонные модели, а также спецификации типовых аспектов разработки, тестирования, функционирования, использования систем ИТ.

Характерная особенность стандартов ИТ состоит в том, что они содержат определения основных понятий и терминов области ИТ, описания моделей, сценариев, функций, правил поведения и представления информации. По существу, в стандартах ИТ свойства систем ИТ представляются в виде концептуальных, функциональных, информационных моделей объектов стандартизации.

18.3. Методологический базис открытых систем

Процесс стандартизации информационных технологий должен иметь методологическое основание, которое позволило бы обоснованно определять методы и объекты стандартизации. При этом понятие «информационные технологии» трактуется следующим образом: «Информационные технологии включают в себя спецификацию, проектирование и разработку систем и средств, имеющих дело со сбором, представлением, обработкой, безопасностью, передачей, организацией, хранением и поиском информации, а также обменом и управлением информацией».

Такое толкование и единая методологическая база связаны с общими принципами построения информационных систем и применяемыми средствами анализа и разработки. Она реализована в виде методологического базиса открытых систем [7].

Методологический базис информационных технологий представляет собой основу для создания наиболее экономически рентабельных технологий и систем, удовлетворяющих свойствам открытости. Наиболее значительными результатами в становлении методологического базиса открытых систем сегодня являются:

• создание системы специализированных международных организаций по целостной разработке и стандартизации открытых систем;

• разработка эталонных моделей и соответствующих им базовых спецификаций для важнейших разделов области ИТ, что позволило сформировать концептуальный и функциональный базис пространства ИТ/ИС;

• разработка и широкое использование концепции профиля, предоставляющей аппарат для спецификации и документирования сложных и многопрофильных открытых ИТ/ИС, задающих функциональности базовых спецификаций и (или) профилей;

• разработка таксономии профилей, представляющей собой классификационную систему ИТ/ИС и обеспечивающую систематическую идентификацию профилей в пространстве ИТ/ИС;

• разработка концепции и методологии соответствия реализаций ИТ/ИС тем спецификациям, которые ими реализуются.

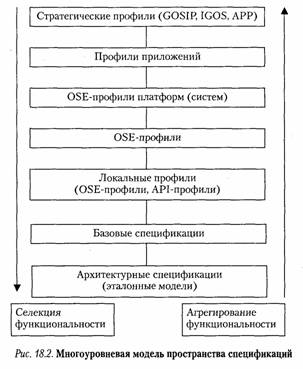

Методологический базис информационных технологий, основную часть которого составляют спецификации ИТ различных уровней абстракции, формируется на основе иерархического подхода, что способствует анализу его структуры с помощью некоторой многоуровневой модели. На рис. 18.2 показана, модель, представляющая собой достаточно полную классификационную схему спецификаций ИТ.

В данной модели выделены следующие уровни спецификаций информационных технологий:

• концептуальный уровень (уровень метазнаний) — состоит из архитектурных спецификаций, называемых эталонными моделями (Reference Model), которые предназначены для структуризации спецификаций функций, определяющих семантику конкретных областей информационных технологий;

• функциональный уровень, или уровень базовых спецификаций (базовых стандартов), — включает в себя также PAS и предназначен для определения индивидуальных функций или наборов функций, описанных в эталонных моделях;

• предметные, или локальные, профили ЯГ (например, OSI-профили, API-профили), т.е. профили, разрабатываемые на основе использования базовых спецификаций, которые относятся к предметной области, описанной одной эталонной моделью (возможно вместе с профилями форматов данных, т.е. F-профилями);

• OSE-профили — спецификации поведения открытых систем на их границах (интерфейсах), объединяющие базовые спецификации и (или) профили, базирующиеся на различных эталонных моделях, в Целевые комплексы;

• полные OSE-профили открытых платформ и систем — спецификации, предназначенные для описания поведения ИТ-систем на всех их интерфейсах;

• OSE-профили прикладных технологий — полная спецификация окружений прикладных технологий обработки данных (например, банковских систем, распределенных офисных приложений и т.п.), построенных на принципах открытости, т.е. удовлетворяющих условиям переносимости, интероперабельности, масштабируемости;

• стратегические профили (например, International Standardized Profiles — IPS, Government Open System Interconnection Profile — GOSIP), т.е. профили, рассматриваемые в данном случае не как спецификации одной технологии, а как наборы стандартов, определяющих техническую политику в области телекоммуникации и открытых технологий крупной организации или даже государства.

18.4. Архитектурные спецификации (эталонные модели)

Метод архитектурных спецификаций применяется для формирования концептуального базиса и определения семантической структуры важнейших разделов ИТ. Как правило, базис реализуется посредством разработки эталонных моделей, образующих методологическое ядро ИТ. Эти модели определяют структуризацию конкретных разделов ИТ, задавая тем самым контекст разработки соответствующих этим разделам стандартов. Эталонные модели могут рассматриваться в качестве фундаментальных моделей (законов) в пространстве ИТ (информационной материи).

Эталонные модели определяют архитектуру наиболее важных и достаточно независимых разделов ИТ. Таким образом, каждая эталонная модель представляет собой концептуальный и методологический базис конкретного раздела ИТ, определяя структуру множества базовых спецификаций, соответствующих данному разделу. Наиболее известными эталонными моделями являются (в квадратных скобках приведена ссылка на соответствующий стандарт, описывающий эталонную модель) [6]:

1. Базовая эталонная модель взаимосвязи открытых систем (Basic Reference Model for Open Systems Interconnection — RM-OSI) [ISO 7498:1984, Information processing systems —Open Systems Interconnection, Basic Reference Model, ITU-T Rec. X.200 (1994)].

2. Руководство по окружению открытых систем POSIX (Portable Operating System Interface for Computer Environments — RM API) [ISO/IEC DTR 14252, Portable Operating System Interface for Computer Environments - POSIX-IEEE, P1003.0, Draft Guide to the POSIX Open System Environment, February 1995].

3. Эталонная модель для открытой распределенной обработки (Reference Model for Open Distributed Processing - RM-ODP) [ITU-T Rec. 902|ISO/IEC 10746-2:1995, Reference Model for Open Distributed Processing].

4. Эталонная модель управления данными (Reference Model for Data Management- RM DF) [DIS 9075:1992, Information technology -Reference Model for Data Management].

5. Эталонная модель компьютерной графики (Reference Model of Computer Graphics- RM CG) [ISO/IEC 11072:1992, Information Technology. Computer Graphics — Computer Graphics Reference Model].

6. Эталонная модель текстовых и офисных систем (Text and Office Systems Reference Model) [ISO/IEC TRTOSM-1, Information technology. Text and office systems reference model — Part 1. Basic reference model].

7. Общая модель распределенных офисных приложений [ISO/IEC 10031/1:1991, Information technology— Text communication — Distributed-office-applications model — Part 1. General model].

В процессе разработки находятся следующие эталонные модели:

• модель конформности (Coformality — соответствия, подобия) и методы тестирования конформности, называемые также методами аттестационного тестирования;

• модель основ общей безопасности (Generic Security Frameworks);

• модель качества OSI-сервиса (Quality of Service for OSI).

18.5. Эталонная модель взаимосвязи открытых систем

18.5.1. Эталонная модель среды открытых

систем (модель OSE)

Требование совместимости и взаимодействия прикладных программ привело к разработке системы стандартов «Интерфейс переносимой операционной системы» (свод POSIX-стандартов) и стандартов коммуникаций. Однако эти стандарты не охватывают требуемый спектр потребностей даже в рамках установленной для них области распространения. Дальнейшее развитие стандартизации в области информационных технологий и формирования принципа открытых систем нашло выражение в создании функциональной среды открытых систем (Open Systems Environment — OSE) и построении соответствующей модели, которая охватывала бы стандарты и спецификации по обеспечению возможностей ИТ [2].

Модель ориентирована на руководителей ИТ-служб и менеджеров проектов, ответственных за приобретение, внедрение, эксплуатацию и развитие информационных систем, состоящих их неоднородных программно-аппаратных и коммуникационных средств. Прикладные программы в среде OSE могут включать в себя:

• системы реального времени (Real Time System — RTS) и встроенные системы (Embedded System — ES);

• системы обработки транзакций (Transaction Processing System — TPS);

• системы управления базами данных (DataBase Management System - DBM);

• разнообразные системы поддержки принятия решения (Decision Support System - DSS);

• управленческие информационные системы административного (Executive Information System — EIS) и производственного (Enterprise Resource Planning — ERP) назначения;

• географические информационные системы (Geographic Information System — GIS);

• другие системы, в которых могут применяться рекомендуемые международными организациями спецификации.

С точки зрения производителей и пользователей OSE является достаточно универсальной функциональной инфраструктурой, регламентирующей и облегчающей разработку или приобретение, эксплуатацию и сопровождение прикладных защищенных систем, которые:

• выполняются на любой используемой платформе поставщика или пользователя;

• используют любую ОС;

• обеспечивают доступ к базе данных и управление данными;

• обмениваются данными и взаимодействуют через сети любых поставщиков и в локальных сетях потребителей;

• взаимодействуют с пользователями через стандартные интерфейсы в системе общего интерфейса «пользователь — компьютер».

Таким образом, OSE поддерживает переносимые, масштабируемые и взаимодействующие прикладные компьютерные программы через стандартные функциональности, интерфейсы, форматы данных, протоколы обмена и доступа. Стандартами могут быть международные, национальные и другие общедоступные спецификации и соглашения. Эти стандарты и спецификации доступны любому разработчику, поставщику и пользователю вычислительного и коммуникационного программного обеспечения и оборудования при построении систем и средств, удовлетворяющих критериям OSE.

Прикладные программы и средства OSE переносимы, если они реализованы на стандартных платформах и написаны на стандартизованных языках программирования. Они работают со стандартными интерфейсами, которые связывают их с вычислительной средой, читают и создают данные в стандартных форматах и передают их в соответствии со стандартными протоколами, выполняющимися в различных вычислительных средах.

Прикладные программы и средства OSE масштабируемы в среде различных платформ и сетевых конфигураций — от персональных компьютеров до мощных серверов, от локальных систем распараллеленных вычислений до крупных GRID-систем. Разницу в объемах вычислительных ресурсов на любой платформе пользователь может заметить по некоторым косвенным признакам, например по скорости выполнения прикладной программы, но никогда — по отказам работы системы.

Прикладные программы и средства OSE взаимодействуют друг с другом, если они предоставляют услуги пользователю, используя стандартные протоколы, форматы обмена данными и интерфейсы систем совместной или распределенной обработки данных для целенаправленного использования информации. Процесс передачи информации с одной платформы на другую через локальную вычислительную сеть или комбинацию любых сетей (вплоть до глобальных) должен быть абсолютно прозрачен для прикладных программ и пользователей и не вызывать технических трудностей при использовании. При этом местонахождение и расположение других платформ, операционных систем, баз данных, программ и пользователей не должно иметь значения для используемого прикладного средства.

Рабочая группа 1003.0 POSIX IEEE разработала эталонную модель OSE (Open Systems Environment / Reference Model — OSE/RM). Эта модель описана на международном уровне в техническом отчете TR 14250 комитета JTC1 (рис. 18.3).

В ее описании используется два типа элементов:

• логические объекты, включающие в себя ППО, прикладные платформы и внешнюю функциональную среду;

• интерфейсы, содержащие интерфейс прикладной системы и интерфейс обмена с внешней средой.

Логические объекты представлены тремя классами, интерфейсы — двумя.

В контексте эталонной модели OSE прикладное программное обеспечение включает в себя непосредственно коды программ, данные, документацию, тестирующие, вспомогательные и обучающие средства.

Прикладная платформа состоит из совокупности программно-аппаратных компонентов, реализующих системные услуги, которые используются ППО.

Внешняя среда платформ состоит из элементов, внешних по отношению к ППО и прикладной платформе (например, внешние периферийные устройства, услуги других платформ, операционных систем или сетевых устройств).

Интерфейс прикладной программы (Application Program Interface — API) является интерфейсом между ППО и прикладной платформой. Основная функция API — поддержка переносимости ППО. Классификация API производится в зависимости от типа реализуемых услуг: взаимодействие в системе «пользователь — компьютер», обмен информацией между приложениями, внутренние услуги системы, коммуникационные услуги.

Интерфейс обмена с внешней средой (External Environment Interface — EEI) обеспечивает передачу информации между прикладной платформой и внешней средой, а также между прикладными программами, которые выполняются на одной платформе.

Эталонная модель OSE/RM реализует и регулирует взаимоотношения «поставщик — пользователь». Логические объекты прикладной платформы и внешней среды являются поставщиком услуг, ППО — пользователем. Среда OSE обеспечивает функционирование ППО, используя определенные правила, компоненты, методы сопряжения элементов системы (Plug Compatibility) и модульный подход к разработке программных и информационных систем. Достоинствами модели являются выделение внешней среды в самостоятельный элемент, имеющий определенные функции и соответствующий интерфейс, и возможность ее применения для описания систем, построенных на основе архитектуры «клиент-сервер». Относительный недостаток — еще не все требуемые спецификации представлены на уровне международных гармонизированных стандартов.

18.5.2. Базовая эталонная модель взаимосвязи открытых систем

(модель OSI)

Обобщенная структура любой программной или информационной системы может быть представлена, как было отмечено выше, двумя взаимодействующими частями:

1) функциональной части, включающей в себя прикладные программы, которые реализуют функции прикладной области;

2) среды или системной части, обеспечивающей исполнение прикладных программ.

С этим разделением и обеспечением взаимосвязи тесно связаны две группы вопросов стандартизации:

1) стандарты интерфейсов взаимодействия прикладных программ со средой ИС, прикладной программный интерфейс (Application Program Interface — API);

2) стандарты интерфейсов взаимодействия самой ИС с внешней для нее средой (External Environment Interface — EEI).

Эти две группы интерфейсов определяют спецификации внешнего описания среды ИС — архитектуру, с точки зрения конечного пользователя, проектировщика ИС, прикладного программиста, разрабатывающего функциональные части ИС.

Спецификации внешних интерфейсов среды ИС и интерфейсов взаимодействия между компонентами самой среды — это точные описания всех необходимых функций, служб и форматов определенного интерфейса. Совокупность таких описаний составляет эталонную модель взаимосвязи открытых систем.

Эта модель используется более 20 лет, она «выросла» из сетевой архитектуры SNA (System Network Architecture), предложенной компанией «IBM». Модель взаимосвязи открытых систем OSI (Open Systems Interconnection) используется в качестве основы для разработки многих стандартов ISO в области ИТ. Публикация этого стандарта подвела итог многолетней работы многих известных телекоммуникационных компаний и стандартизующих организаций.

В 1984 г. модель получила статус международного стандарта ISO 7498, а в 1993 г. вышло расширенное и дополненное издание ISO 7498-1-93. Стандарт имеет составной заголовок «Информационно-вычислительные системы — Взаимосвязь (взаимодействие) открытых систем — Эталонная модель». Краткое название — «Эталонная модель взаимосвязи (взаимодействия) открытых систем» (Open Systems Interconnection / Basic Reference Model — OSI/BRM).

Модель основана на разбиении вычислительной среды на семь уровней, взаимодействие между которыми описывается соответствующими стандартами и обеспечивает связь уровней вне зависимости от внутреннего построения уровня в каждой конкретной реализации (рис. 18.4). Основным достоинством этой модели является детальное описание связей в среде с точки зрения технических устройств и коммуникационных взаимодействий. Вместе с тем она не принимает в расчет взаимосвязь с учетом мобильности прикладного программного обеспечения.

Преимущества «слоистой» организации модели взаимодействия заключаются в том, что она обеспечивает независимую разработку уровневых стандартов, модульность разработок аппаратуры и программного обеспечения информационно-вычислительных систем и способствует тем самым техническому прогрессу в этой области.

В соответствии с ISO 7498 выделяют семь уровней (слоев) информационного взаимодействия, которые отделены друг от друга стандартными интерфейсами:

1) уровень приложения (прикладной уровень);

2) уровень представления;

3) сеансовый (уровень сессии);

4) транспортный;

5) сетевой;

6) канальный;

7) физический.

Таким образом, информационное взаимодействие двух или более систем представляет собой совокупность информационных взаимодействий уровневых подсистем, причем каждый слой локальной информационной системы взаимодействует, как правило, с соответствующим слоем удаленной системы.

Протоколом является набор алгоритмов (правил) взаимодействия объектов одноименных уровней различных систем.

Интерфейс — это совокупность правил, в соответствии с которыми осуществляется взаимодействие с объектом данного или другого уровня. Стандартный интерфейс в некоторых спецификациях может называться услугой.

Инкапсуляция — это процесс помещения фрагментированных блоков данных одного уровня в блоки данных другого уровня.

При разбиении среды на уровни соблюдались следующие принципы:

• не создавать слишком много мелких разбиений, так как это усложняет описание системы взаимодействий;

• формировать уровень из легко локализуемых функций — это в случае необходимости позволяет быстро перестраивать уровень и существенно изменить его протоколы для использования новых решений в области архитектуры, программно-аппаратных средств, языков программирования, сетевых структур, не изменяя при этом стандартные интерфейсы взаимодействия и доступа;

• располагать на одном уровне аналогичные функции;

• создавать отдельные уровни для выполнения таких функций, которые явно различаются по реализующим их действиям или техническим решениям;

• проводить границу между уровнями в таком месте, где описание услуг является наименьшим, а число операций взаимодействий через границу (пересечение границы) сведено к минимуму;

• проводить границу между уровнями в таком месте, где в определенный момент должен существовать соответствующий стандартный интерфейс.

Каждый уровень имеет протокольную спецификацию, т.е. набор правил, управляющих взаимодействием равноправных процессов одного и того же уровня, и перечень услуг, которые описывают стандартный интерфейс с расположенным выше уровнем. Каждый уровень использует услуги расположенного ниже уровня, каждый расположенный ниже предоставляет услуги расположенному выше. Приведем краткую характеристику каждого уровня.

Уровень 1 — уровень приложения (прикладной уровень). Этот уровень связан с прикладными процессами. Протоколы предназначены для обеспечения доступа к ресурсам сети и программам-приложениям пользователя. На данном уровне определяется интерфейс с коммуникационной частью приложений. В качестве примера можно привести протокол Telnet, который обеспечивает доступ пользователя к хосту (глазному вычислительному устройству, одному из основных Элементов в многомашинной системе, или любому устройству, подключенному к сети и использующему протоколы TCP/IP) в режиме удаленного терминала.

Уровень 2 — уровень представления. На этом уровне информация преобразуется к такому виду, в каком это требуется для выполнения прикладных процессов. Например, выполняются алгоритмы преобразования формата представления данных — ASC II или КОИ-8. Если для представления данных используется дисплей, то эти данные по заданному алгоритму формируются в виде страницы, которая выводится на экран.

Уровень 3 — сеансовый уровень (уровень сессии). На данном уровне устанавливаются, обслуживаются и прекращаются сессии между представительными объектами приложений (прикладными процессами). В качестве примера протокола сеансового уровня можно рассмотреть протокол RPC (Remote Procedure Call). Как следует из названия, данный протокол предназначен для отображения результатов выполнения процедуры на удаленном хосте. В процессе выполнения этой процедуры между приложениями устанавливается сеансовое соединение. Назначением данного соединения является обслуживание запросов, которые возникают, например, при взаимодействии приложения-сервера с приложением-клиентом.

Уровень 4 — транспортный уровень. Этот уровень предназначен для управления потоками сообщений и сигналов. Управление потоком является важной функцией транспортных протоколов, поскольку этот механизм позволяет надежно обеспечивать передачу данных по сетям с разнородной структурой, при этом в описание маршрута включаются все компоненты коммуникационной системы, обеспечивающие передачу данных на всем пути от устройств отправителя до приемных устройств получателя. Управление потоком заключается в обязательном ожидании передатчиком подтверждения приема обусловленного числа сегментов приемником. Число сегментов, которое передатчик может отправить без подтверждения их получения от приемника, называется окном.

Существует два типа протоколов транспортного уровня: сегментирующие и дейтаграммные. Сегментирующие протоколы транспортного уровня разбивают исходное сообщение на блоки данных транспортного уровня — сегменты. Основной функцией таких протоколов является обеспечение доставки этих сегментов до объекта назначения и восстановление сообщения. Дейтаграммные протоколы не сегментируют сообщение, они отправляют его одним пакетом вместе с адресной информацией. Пакет данных — дейтаграмма (Datagram) маршрутизируется в сетях с переключением адресов или передается по локальной сети прикладной программе или пользователю.

Уровень 5 — сетевой уровень. Основной задачей протоколов сетевого уровня является определение пути, который будет использован для доставки пакетов данных при работе протоколов верхних уровней. Для того чтобы пакет был доставлен до какого-либо хоста, этому хосту должен быть поставлен в соответствие известный передатчику сетевой адрес. Группы хостов, объединенные по территориальному принципу, образуют сети. Для упрощения задачи маршрутизации сетевой адрес хоста составляется из двух частей: адреса сети и адреса хоста. Таким образом, задача маршрутизации распадается на две: поиск сети и поиск хоста в этой сети.

Уровень 6 — канальный уровень (уровень звена данных). Назначением протоколов канального уровня является обеспечение передачи данных в среде передачи по физическому носителю. В канале формируется стартовый сигнал передачи данных, организуется начало передачи, производится сама передача, проводится проверка правильности процесса, осуществляется отключение канала при сбоях и восстановление после ликвидации неисправности, формирование сигнала на окончание передачи и перевода канала в ждущий режим.

На канальном уровне данные передаются в виде блоков, которые называются кадрами. Тип используемой среды передачи и ее топология во многом определяют вид кадра протокола транспортного уровня, который должен быть использован. При использовании топологии «общая шина» и Point-to-Multipoint средства протокола канального уровня задают физические адреса, с помощью которых будет производиться обмен данными в среде передачи и процедура доступа к этой среде. Примерами таких протоколов являются протоколы Ethernet (в соответствующей части) и HDLC. Протоколы транспортного уровня, которые предназначены для работы в среде типа «точка-

точка», не определяют физических адресов и имеют упрощенную процедуру доступа. Примером протокола такого типа является протокол РРР.

Уровень 7 — физический уровень. Протоколы этого уровня обеспечивают непосредственный доступ к среде передачи данных для протоколов канального и последующих уровней. Данные передаются с помощью протоколов данного уровня в виде последовательностей битов (для последовательных протоколов) или групп битов (для параллельных протоколов). На этом уровне определяются набор сигналов, которыми обмениваются системы, параметры этих сигналов (временные и электрические) и последовательность формирования сигналов при выполнении процедуры передачи данных. Кроме того, на данном уровне формулируются требования к электрическим, физическим и механическим характеристикам среды передачи, передающих и соединительных устройств.

Таким образом, эталонная модель взаимосвязи (взаимодействия) открытых систем описывает и реализует стандартизованную систему ^взаимодействия в процессах обмена информацией и данными между прикладными программами и системами в вычислительных сетях. Стандартизация интерфейсов обеспечивает полную прозрачность взаимодействия вне зависимости от того, каким образом устроены уровни в конкретных реализациях модели.

Базовые спецификации являются основными строительными блоками, из которых конструируются конкретные открытые технологии, и относятся к понятию «общедоступные спецификации» (Publicly Available Specifications — PAS). Система PAS охватывает стандарты де-факто, которые не являются международными стандартами. Однако сейчас интенсивно осуществляется процесс принятия наиболее распространенных и сопровождаемых PAS в качестве международных стандартов, что открывает возможность использования PAS в качестве элементов стандартизованных профилей ИТ.

Системный подход к проектированию профилей опирается на классификацию базовых спецификаций и PAS, в основе которой используется по существу ортогональный набор эталонных моделей. В частности, ниже приводится возможная классификация базовых спецификаций [8].

Базовые функции ОС: определяются стандартами по окружению открытых систем POSIX (Portable Operating System Interface for Computer Environments) [ISO/IEC 9945/1:1990, (IEEE Std 1003.1 -1990), Information technology. Portable Operating System Interface(POSIX) - Part 1: System Application Program Interface (API) [C Language]].

Функции управления базами данных:

• язык баз данных SQL (Structured Query Language);

• информационно-справочная система IRDS (Information Resource Dictionary System);

• протокол распределенных операций RDA (Remote Database Access);

• PAS Microsoft на открытый прикладной интерфейс доступа к базам данных ODBC API.

Функции пользовательского интерфейса, которые включают в себя следующие стандарты ИТ:

• MOTIF из OSF для графического пользовательского интерфейса

• стандарт OPEN LOOK;

• X Window вместе с GUI и телекоммуникациями;

• стандарты для виртуального терминала (Virtual Terminal — VT),

включая процедуры работы VT в символьном режиме через TCP/IP;

• стандарты машинной графики GKS (Graphical Kernel System);

• GKS-3D (Graphical Kernel System - 3 Dimentional);

• PHIGS (Programmers Hierarchical Interactive Graphics System);

• CGI (Computer Graphics Interface).

Функции взаимосвязи открытых систем, включающие в себя:

• спецификации сервиса и протоколов, разработанные в соответствии с моделью OSI (рекомендации серии Х.200);

• стандарты для локальных сетей (IEEE 802) [IEEE Std 802-1990];

• спецификации сети Интернет [Transmission Control Protocol (TCP) - RFC 793, User Datagram Protocol (UDP) - RFC 768, Internet Protocol (IP)-RFC 791].

Функции распределенной обработки, включая следующие базовые спецификации OSI:

• вызов удаленной процедуры RPC (Remote Procedure Call);

• фиксация, параллельность и восстановление CCR (Commitment, Concurrency and Recovery);

• протокол надежной передачи (RT);

• обработка распределенной транзакции DTP (Distributed Transaction Processing);

• управление файлами, доступ к файлам и передача файлов FTAM (File Transfer, Access and Management);

• управление открытыми системами (OSI Management);

• API для доступа к сервису Object Request Broker (ORB) в архитектуре CORBA и API, определяющий базовые возможности такого сервиса (Commom Object Services — COS);

• язык спецификации интерфейсов объектов IDL (Interface Definition Language) и его проекции на объектно-ориентированные языки.

Распределенные приложения: спецификации специальных сервисных элементов прикладного уровня модели OSI, стандартов Internet OMG, Х/Open. Как, например:

• система обработки сообщений MHS (Message Handling System -Х.400)],

• служба справочника (The Directory — Х.500);

• спецификации распределенных приложений с архитектурой «клиент-сервер» и распределенных объектных приложений.

Структуры данных и документов, форматы данных.

• средства языка ASN. 1 (Abstract Syntax Notation One), предназначенного для спецификации прикладных структур данных — абстрактного синтаксиса прикладных объектов;

• форматы метафайла для представления и передачи графической информации CGM (Computer Graphics Metafile);

• спецификация сообщений и электронных данных для электронного обмена в управлении, коммерции и транспорте EDIFACT (Electronic Data Interchange for Administration, Commence and Trade);

• спецификации документов — спецификации структур учрежденческих документов ODA (Open Document Architecture);

• спецификации структур документов для производства, например SGML (Standard Generalized Markup Language);

• языки описания документов гипермедиа и мультимедиа, например: HTML (Hypertext Markup Language); HyTime, SMDI»(Standard Music Description Language), SMSL (Standard Multimedia/Hypermedia Scripting Language), SPDS (Standard Page Description Language), DSSSL (Document Style Semantics and Specification Language);

• спецификация форматов графических данных, например форматов JPEG, JBIG и MPEG.

Спецификации инструментальных окружений (в частности, языков реализации и их библиотек) и CASE-окружений (например, ISO/IEC DIS 13719, ЕСМА Portable Common Tool Environment).

Кроме базовых в настоящее время существуют сотни различных типовых и конкретных спецификаций, разработанных и разрабатываемых в десятках организаций, занимающихся стандартизацией ИТ. Для оценки пригодности и актуальности той или иной спецификации разработана система оценки спецификаций, которая предназначена для поставщиков и пользователей. В рамках этой системы каждая спецификация оценивается с позиции ее соответствия некоторым выделенным критериям: степени согласованности, полноте, зрелости, стабильности, степени актуализации, доступности. Например, низкая оценка по степени согласованности назначается тем спецификациям, которые являются частной (корпоративной) принадлежностью и используются ограниченной группой поставщиков и пользователей. Напротив, высоко оцениваются спецификации, ставшие общепризнанными национальными или международными стандартами.

Параметр полноты оценивает степень, в которой спецификация описывает основные свойства системы, необходимые для обеспечения функциональной области услуг. Зрелость указывает на уровень развития соответствующей технологии — высокую оценку получают спецификации, разработанные для хорошо изученных и активно применяемых технологий: эталонная модель достаточно проработана, существуют развитые формализованные математические модели, технологические принципы широко используются на практике. Высокая оценка стабильности означает, что спецификация «устоялась» и никаких существенных изменений в ближайшие годы не предвидится. Также высоко оцениваются спецификации, ориентированные на широкий диапазон систем и программных продуктов, доступных широкому кругу разработчиков и поставщиков с различными прикладными платформами.

Средние оценки по указанным показателям присваиваются тем спецификациям, которые требуют некоторых дополнительных функций для обеспечения более высокой эффективности применения в предназначенной для них среде. Расширения функционального поля и повышения уровня оценки можно достичь разработкой соответствующего стандарта или включением этой спецификации в состав другой, более «продвинутой» спецификации.

Идентификация спецификаций производится по следующим элементам: имя (наименование) спецификации, дата публикации (дата, когда спецификация стала доступной для общего использования), организация-спонсор (организация, ответственная за разработку и/или поддержание, и/или существование данной спецификации), применимость, степень согласованности, доступность изделия, полнота, зрелость, стабильность, проблемы/ограничения, аттестационное тестирование, привязки, дальнейшие возможности развития, альтернативные спецификации [2].

Анализ базовых спецификаций ИТ показывает, что современная методологическая база открытых систем представляет собой сложную систему концептуальных, структурных, функциональных, поведенческих и лингвистических моделей, взаимосвязанных между собой, а также вспомогательных процедур и средств. При этом следует отметить Динамичность развития всей этой системы, поддерживаемого целенаправленной деятельностью развитой инфраструктуры специализированных международных институтов.

Приведенный обзор базовых спецификаций ИТ является достаточно общим и возможны другие подходы к классификации и анализу спецификаций ИТ. Однако область спецификаций ИТ, несмотря на свою обширность и техническую сложность, легко систематизируется, что важно при использовании спецификаций в процессе разработки новых открытых систем и технологий, например посредством аппарата функциональной стандартизации — профилирования.

ИНСТРУМЕНТЫ ФУНКЦИОНАЛЬНОЙ СТАНДАРТИЗАЦИИ

19.1. Понятие профиля открытой системы

При создании и развитии сложных, распределенных, тиражируемых программных и информационных систем требуется гибкое формирование и применение согласованных (гармонизированных) совокупностей базовых стандартов и нормативных документов разного уровня, выделение в них требований и рекомендаций, необходимых для реализации заданных функций ИС. Для унификации и регламентирования такие совокупности базовых стандартов должны адаптироваться и конкретизироваться применительно к определенным классам проектов, процессов функций и компонентов разрабатываемых систем. В связи с этой потребностью выделилось и сформировалось понятие профиля как основного инструмента функциональной стандартизации.

Профиль — это совокупность нескольких (или подмножество одного) базовых стандартов с четко определенными и гармонизированными подмножествами обязательных и рекомендуемых возможностей, предназначенная для реализации заданной функции или группы функций ИТ/ИС в конкретной функциональной среде. Функциональная характеристика объекта стандартизации является исходной позицией для формирования и применения профиля этого объекта или процесса [4].

Примерами такой среды могут быть среда рабочей станции, управления встроенными вычислительными устройствами, распределенная среда передачи и обработки данных, среда офисного документооборота и т.д. Если все программно-аппаратные и коммуникационные средства, поставляемые различными производителями для использования в рамках целостной ИС, соответствуют профилю, т.е. выполнены в соответствии с необходимыми стандартами, то они будут работать в

единой среде, в которой обеспечена переносимость приложений, масштабирование, взаимодействие и функциональная расширяемость.

Профиль не может противоречить использованным в нем базовым стандартам и нормативным документам. На базе одной совокупности базовых стандартов могут формироваться и утверждаться различные профили для разных проектов разработки программных или информационных систем и сфер их применения. Эти ограничения базовых документов профиля и их гармонизация, проведенная разработчиками профиля, должны обеспечивать качество, совместимость и корректное взаимодействие компонентов системы, соответствующих профилю, в заданной области его применения.

Базовые стандарты и профили могут использоваться как непосредственные директивные, руководящие или рекомендательные документы, а также как нормативная база, необходимая при выборе или разработке средств автоматизации технологических этапов или процессов создания, сопровождения и развития ИС.

Основными целями применения профилей при создании и использовании ИС являются:

• снижение трудоемкости и повышение связности проектов ИС;

• обеспечение переносимости ППО;

• обеспечение расширяемости ИС по набору прикладных функций и масштабируемости;

• предоставление возможности функциональной интеграции в ИС задач, которые раньше решались раздельно и менее эффективно;

• повышение качества компонентов ИС.

Выбор стандартов и документов для формирования конкретных профилей ИС зависит от того, какие из этих целей определены приоритетными.

В качестве методологической базы построения и применения профилей сложных, распределенных ИС предлагается использовать технический отчет ИСО/МЭК'ТО 10000. Части 1.и 2 этого документа введены в России в качестве стандарта ГОСТ Р. Часть 3, определяющую основы и таксономию профилей среды открытых систем, предлагается задействовать при построении и использовании профилей И С как документ прямого применения.

В связи с этим заметим, что международными органами стандартизации ИТ принята жесткая трактовка понятия профиля. На этом уровне считается, что основой профиля могут быть только международные, региональные и национальные утвержденные стандарты — не допускается использование стандартов де-факто и нормативных документов фирм. Подобное понятие профиля активно используется в совокупности международных функциональных стандартов, конкретизирующих и регламентирующих основные процессы и объекты взаимосвязи открытых систем (ВОС), в которых возможна и целесообразна жесткая формализация профилей (например, функциональные стандарты ИСО/МЭК 10607-10613 и соответствующие им ГОСТы Р). Однако при таком подходе невозможны унификация, регламентирование и параметризация множества конкретных функций и характеристик сложных объектов архитектуры и структуры современных развивающихся ИС.

Новый, прагматический подход к разработке и применению профилей ИС состоит в использовании совокупности адаптированных и параметризованных базовых международных и национальных стандартов и открытых спецификаций, отвечающих стандартам де-факто и рекомендациям международных консорциумов.

Существующие базовые профили имеют достаточно жесткую смысловую и иерархическую структуру. По широте охвата области стандартизации, степени признания и области функционального применения профили можно разделить на следующие виды: стратегические (ISP, GOSIP), OSE-профили прикладных технологий, полные OSE- профили (профили платформ, систем), OSE-профили (специализация поведения открытых систем), локальные (OSI-профили).

На верхнем уровне находятся международные стандартизованные профили (International Standardized Profiles — ISP), признанные соответствующим комитетом ИСО. В области международной стандартизации ИТ профили ISP имеют такой же статус, что и международные базовые стандарты, и предназначены для широкой области применения.

Определение профиля включает в себя следующие элементы:

• область действия функции, для которой определяется профиль;

• иллюстрация сценария, показывающего пример применения профиля, при этом желательно использование диаграммного представления ИТ-системы, самого приложения и имеющих место интерфейсов;

• нормативные ссылки на набор базовых стандартов или ISP, содержащие точную идентификацию актуальных текстов базовых спецификаций, а также охватывающие принятые дополнения и исправления;

• спецификации применения каждого цитируемого базового стандарта или ISP, устанавливающие выбор классов, подмножеств, опций, диапазонов значений параметров, а также ссылки на регистрируемые объекты;

• раздел, определяющий требования на соответствие данному профилю реализующих его ИТ-систем;

• ссылка на спецификацию аттестационных тестов для реализации данного профиля, если таковые имеют место;

• информативные ссылки на любые полезные, желательно актуализированные документы.

Типовая структура описания ISR FOREWORD // Предисловие. INTRODUCTION//Введение.

1. SCOPE // Область применения + Сценарии.

2. NORMATIVE REFERENCES // Нормативные ссылки.

3. DEFINITIONS//Определения.

4. ABBREVIATIONS // Сокращения.

5. CONFORMANCE // Соответствие.

6. Requirements specifications related to each base standard // Спецификации требований для каждого базового стандарта.

NORMATIVE ANNEXES // Нормативные приложения, задающие требования соответствия профиля в табличном представлении. Л4. INFORMATIVE ANNEXES // Объяснения и руководства, если это требуется.

Требования к содержанию и формату ISR

1) профили непосредственно связаны с базовыми стандартами, и аттестация на соответствие профилю подразумевает аттестацию на соответствие этим базовым стандартам;

2) ISP должен удовлетворять правилам ISO/IEC для представления проектов и самих международных стандартов;

3) ISP должен быть компактным документом, не повторяющим текста документов, на которые он ссылается;

4) определение одного профиля может включать в себя ссылки на определение других;

5) многие профили документируются и публикуются в виде отдельных ISP. Однако для тесно связанных между собой профилей может быть использован более подходящий для такого случая» механизм многокомпонентных ISP (Multipart ISPs). Многокомпонентные ISP позволяют избежать копирования общего текста для связанных профилей;

6) для каждого профиля должна обеспечиваться спецификация тестирования профиля (Profile Test Specification), которая определяется или как часть ISP, или как отдельный самостоятельный ISP. В последнем случае в исходном ISP используется ссылка на этот документ.

В дополнении к ГОСТ Р ISO/IEC TR-10000-1 приводятся правила составления каждого из элементов ISP, соответствующие правилам ISO/IEC. (В случае разбиения ISP на части каждая часть должна удовлетворять этой структуре.)

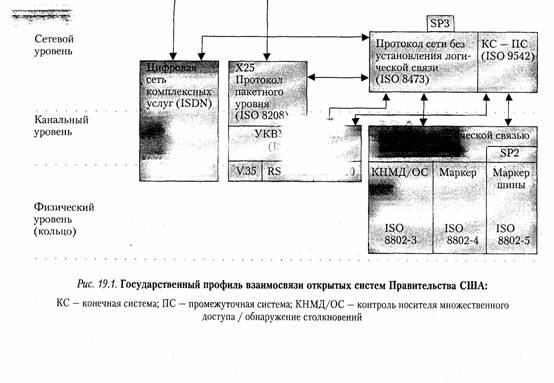

Ступенькой ниже в иерархии следуют национальные профили, в соответствии с которыми должна строиться национальная система ИТ-стандартизации. Несмотря на то что инициатива разработки концепции таких профилей принадлежит Великобритании, примерами наиболее «влиятельных» могут служить профиль переносимости приложений АРР (Application Portability Profile — АРР), разработанный по заказу Правительства США, а также входящий в него государственный профиль взаимосвязи открытых систем GOSIP (Government Open System Interconnection Profile) (рис. 19.1). Мощным фактором, усилившим престиж GOSIP США, стало то, что в 1990 г. он получил статус федерального стандарта по обработке информации FIPS (Federal Information Processing Standard) и стал обязательным стандартом при разработке и применении соответствующих технологий. Из рисунка видно, что GOSIP строится на базе семиуровневой модели.

В мае 1993 г. Национальным институтом стандартов и технологий США был выпущен документ «Application Portability Profile АРР. The U.S. Government's Open System Evironment Profile OSE/1 Version 2.0». Этот документ определяет рекомендуемые для федеральных учреждений США спецификации в области информационных технологий, обеспечивающие мобильность персонала, системных и прикладных программных средств.

Профиль АРР строится на основе модели OSE/RM, описанной выше, как профиль открытой среды, предназначенный для использования Правительством США. Он охватывает широкую область прикладных систем, представляющих интерес для многих федеральных агентств. Индивидуальные стандарты и спецификации, входящие в АРР, определяют форматы данных, интерфейсы, протоколы и (или) их комбинации.

Все виды функционального обслуживания в рамках АРР могут быть представлены следующими семью функциональными областями:

1) функции, реализуемые операционной системой;

2) функции, реализующие человекомашинные интерфейсы;

3) поддержка разработки программного обеспечения;

4) управление данными;

5) обмен данными;

6) компьютерная графика;

7) сетевые функции.

На рис. 19.1 была приведена модель OSE/RM, на которой представ-

лены эти функциональные области и их отношение к элементам модели.

Область функций операционной системы. Функции, реализуемые ОС, обеспечивают управление прикладной платформой, а также обслуживают интерфейсы для взаимодействия прикладных программ и платформы. Область действия этих функций включает в себя:

Функции ядра ОС — функции нижнего уровня, применяются для создания и управления процессами исполнения программ, генерации и передачи сигналов операционной системы, генерации и обработки сигналов системного времени, управления файловой системой и каталогами, управления и обработкой запросов ввода/вывода и обслуживанием внешних устройств.

Команды и утилиты — механизмы для исполнения функций уровня оператора, такие как сравнение, печать и отображение содержимого файлов, редактирование файлов; поиск образцов; регистрация сообщений; перемещение файлов из каталога в каталог; сортировка данных; исполнение командных строк и доступ к служебной информации системы.

Расширение реального времени — функции, реализующие прикладные и системные интерфейсы, которые используются в прикладных областях, требующих детерминированного исполнения, обработки и реакции. Расширения этого типа определяют прикладные интерфейсы к базовым функциям ОС: ввода/вывода, доступа к файловой системе и управления процессами.

Управление системой — функции, позволяющие создавать и управлять ресурсами, предоставляемыми пользователю, правами доступа к подсистемам и устройствам, управление конфигурацией и производительностью устройств, файловой системы, административными процессами, авторизацией доступа, поддержкой живучести системы.

Человекомашинные интерфейсы. Такие интерфейсы определяют методы, с помощью которых пользователи могут общаться с прикладными системами. В зависимости от различных условий, которые могут определяться как пользователями, так и прикладными системами, интерфейсы этого типа могут обеспечивать следующие функции:

Операции типа «клиент-сервер» — определяют взаимоотношения между процессом «клиент» и процессом «сервер» в сети, в частности между процессами, имеющими место при отображении с помощью графического пользовательского интерфейса. В этом случае программа, которая управляет каждым дисплейным устройством, реализует процесс-сервер, в то время как пользовательская программа представляет процесс-клиент, который запрашивает обслуживания сервером.

Определение объектов и управление — включает в себя спецификации, с помощью которых задаются характеристики отображаемых элементов: цвет, форма, размеры, движение, графические характеристики, взаимодействие между отдельными элементами и т.д.

Параметры окон — спецификации, которые позволяют определить, как создаются окна, передвигаются, сохраняются, восстанавливаются, удаляются и взаимодействуют друг с другом.

Поддержка диалога — спецификации, с помощью которых устанавливаются взаимоотношение между тем, что отображено на экране (в том числе движение курсора, данные, введенные с клавиатуры и дополнительных устройств), и тем, как меняется изображение в зависимости от вводимых данных.

Спецификации мультимедиа, включая API, — спецификации, определения функций и форматов данных, которые поддерживают манипуляции различными формами цифровой и аналоговой аудиовизуальной информации в рамках единой прикладной системы.

Пользовательские интерфейсы являются едва ли не самой сложной областью в разработке и эксплуатации. В течение последних нескольких лет в области технологии пользовательских интерфейсов получены заметные результаты как в части связанной с пользователями, так и в области создания инструментальных средств для построения систем.

Функциональная область поддержки разработки программного обеспечения (программная инженерия). Цель, которую преследует технология открытых систем, — это создание и применение мобильных, гибких, способных настраиваться на различные конфигурации аппаратных платформ, интероперабельных программных средств. Функциональная область программной инженерии обеспечивает для этого необходимую инфраструктуру, в которую входят как языки программирования, так и интегрированные инструментальные системы для поддержки разработки программного обеспечения. В этой функциональной области можно выделить следующие средства:

Стандартные языки программирования вместе со средой поддержки, в которую входят отладчики, средства настройки и оптимизации кода, редакторы.

Интегрированные среды и инструментальные системы для разработки программного обеспечения, включающие в себя системы и программы его автоматизированного создания и поддержки. В состав таких систем входят средства выбора спецификаций и анализа прикладных систем на этапе проектирования, создания и тестирования программного кода, документации и средств поддержки коллективных проектов для групп разработчиков. Интерфейсы, входящие в состав этих средств, обеспечивают хранение, выборку и обмен информацией между программами среды.

Функциональная область управления данными. Центральной задачей большинства систем является управление данными. Системы управления данными реализуют следующие функции.

Обслуживание доступа к словарям и каталогам данных, которые обеспечивают программистам и пользователям доступ к информации о данных (метаданным). Метаданные могут включать в себя внутренние и внешние форматы, правила, обеспечивающие сохранность и секретность, и располагаться в распределенных системах.