ГЛАВА 5

ОБЕСПЕЧЕНИЕ РЕЖИМА СЕКРЕТНОСТИ

Отличительная черта современного экономически развитого государства — наличие передовой науки и техники, которые в таком государстве — важнейший объект засекречивания. Россия, сохраняя многие традиции СССР, остается одной из самых засекреченных стран мира. В 1990-е гг. вышло законодательство о государственной тайне. Важнейшее место среди указов Президента РФ и постановлений Правительства в этой области принадлежит Закону РФ 1993 г. «О государственной тайне» [42] с изменениями и дополнениями, принятыми позже (Собрание законодательства РФ, 1997, № 41, ст. 46,73). Закон РФ «О государственной тайне» защищает информацию о государственных оборонных, мобилизационных, научно-технических информационных и других ресурсах; отдельные сведения в области экономики, науки и техники, внешней политики и другую информацию, составляющую государственную тайну.

В соответствии с Законом РФ «О государственной тайне»,

Государственная тайна — защищаемые государством сведения в области военной, внешнеполитической, разведывательной, контрразведывательной оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности Российской Федерации.

К основным понятиям относятся также: носители сведений, составляющих государственную тайну (сейчас это и дискеты), система защиты государственной тайны (секретное делопроизводство и охрана со стороны национальных спецслужб), допуск к государственной тайне (кто и на какой основе допускает к секретам, как отдельных граждан, так и целые организации), доступ к сведениям, составляющим государственную тайну (процедура ознакомления), гриф секретности (степень секретности на самом документе или в сопроводительной документации), средства защиты информации (технические, криптографические, программные и т. д.).

Перечисленные выше ключевые понятия определяют принципы защиты секретной интеллектуальной собственности, ее правовой охраны, интенсификации межотраслевого и международного обмена научно-технической информацией и возможной коммерциализации научно-технических достижений.

Значимость научно-технических достижений в части охвата и удельного веса объектов государственной тайны весьма велика. Это наиболее сложные по своей структуре объекты. Указом Президента РФот24января 1998 г. №61 «О перечне сведений, отнесенных к государственной тайне» определено 87 контрольных позиций. Почти по каждой из них закреплено несколько министерств и ведомств РФ (табл. 5.1).

Таблица 5.1. Аналитическая структура сведений,

составляющих государственную тайну в области науки и техники,

согласно Указу Президента РФ от 24 января 1998 г. № 61

|

Структура в разрезе министерств и ведомств |

Информационные направления |

||||

|

|

I |

II |

HI |

IV |

Итого |

|

Общее количество позиций |

22 |

8 |

45 |

12 |

87 |

|

Из них в сфере науки и техники |

9 |

3 |

10 |

1 |

23 |

|

Всего |

31 |

11 |

55 |

13 |

НО |

|

Министерство экономики и развития (по ВПК) |

8 |

1 |

9 |

- |

18 |

|

Министерство промышленности, науки и технологий |

- |

1 |

2 |

- |

3 |

|

Министерство образования |

5 |

- |

6 |

- |

11 |

|

Минатом |

7 |

1 |

4 |

— |

12 |

|

Министерство обороны |

8 |

1 |

9 |

1 |

19 |

|

Министерство финансов |

- |

- |

12 |

- |

12 |

Примечание. I — сведения в военной области; II — сведения о внешнеполитической и внешнеэкономической деятельности; III — сведения в области экономики, науки и техники; IV — сведения в области разведывательной, контрразведывательной, оперативно-розыскной деятельности и организации зашиты государственной тайны.

Значительная часть контрактов, связанных с оборонными заказами, относится к числу договоров на выполнение НИОКР, результатами которых являются изобретения, ноу-хау, отчеты, содержащие ценную научную и техническую информацию и имеющие коммерческую ценность. Поэтому вопросы интеллектуальной собственности и ее охраны очень важны.

Проблема засекречивания результатов НИОКР как способ сохранения интеллектуальной собственности существует не только в России. На Западе действует специальное регулирование прав на объекты интеллектуальной собственности, созданные за счет государственного финансирования, как на основе договоров заказа на выполнение НИОКР частными предприятиями, так и при выполнении НИОКР государственными структурами с частными фирмами. Частично это регулируется патентным законодательством, частично»— специальными нормативными актами. Начиная с 1980 г. в США приняты нормативные акты, регулирующие условия заключения контрактов между государственными структурами и фирмами-подрядчиками на выполнение заказов оборонного характера. В них отражен принципиальный подход государства к вопросам правовой охраны и использования изобретений и других объектов интеллектуальной собственности, созданных в государственных лабораториях, финансируемых за счет государственного бюджета, или при финансовой поддержке государства.

В качестве основного стимула американские законодатели рассматривают передачу или изначальное закрепление прав на объекты интеллектуальной собственности, созданные при государственной поддержке, за негосударственными структурами. Им же предоставляются достаточно широкие права по использованию этих инноваций. За государством сохраняются права по использованию этих объектов для государственных нужд и право на получение части доходов от их коммерческого применения частным сектором. Эти средства предназначены для стимулирования работников и развития материальной базы государственных лабораторий.

При заказных контрактах исполнитель-подрядчик в течение двух лет принимает решение, сохранять ли за собой право на патент. При положительном решении взамен предоставляемых прав подрядчик обязан в течение разумно необходимого времени:

— раскрыть государственному органу, заключившему с ним договор, каждое созданное в рамках договора изобретение;

— взять обязательство относительно сроков принятия решений о сохранении за собой патентных прав и сроков подачи заявок на получение охранных грамот;

— предоставить государству неисключительную безотзывную лицензию на использование изобретения в США или от его имени в любой другой стране.

Если по истечении этого периода подрядчик в письменной форме не указал своего решения, право на получение патента и его использование переходит к государству. Срок может быть сокращен, если сущность объекта интеллектуальной собственности раскрыта в публикации или путем открытого применения50.

Если исполнитель не хочет осуществлять охрану изобретений, созданных в ходе реализации контракта, он должен уведомить об этом ЕКА. По его просьбе исполнитель может безвозмездно передать свои права ЕКА. Кроме того, ЕКА имеет право осуществить охрану таких изобретений во всех странах, в которых сам исполнитель ее осуществлять не намерен. В этом случае исполнитель получает право на безвозмездную, неисключительную, безотзывную лицензию без права предоставлять сублицензии.

Несмотря на то что исполнитель является собственником прав интеллектуальной собственности, при передаче результатов, полученных при выполнении контракта, за пределы стран-участниц он должен уведомить об этом ЕКА. Оно, в свою очередь, уведомляет страны-участницы и, если в течение шести недель от них не последует возражений, ЕКА дает согласие исполнителю на указанную передачу.

21 сентября 1960 г. подписан Договор НАТО о взаимном сохранении тайны в отношении имеющих важное оборонное значение изобретений, которые являются предметом заявок на патент, в котором указывается: в том случае, если проведено засекречивание изобретения, имеющего важное оборонное значение, и подана заявка на патент или патент выдан в одной из стран НАТО, это приводит к запрету на подачу заявки на патент на подобное изобретение в других странах НАТО.

Предоставление исчерпывающей информации о секретных объектах интеллектуальной промышленной собственности вследствие запрета может стать невозможным. В этом Договоре раскрывается механизм регулирования правоотношении между странами Североатлантического союза по различным основаниям, в том числе между «правительством страны первичной подачи заявки» и «правительством, принимающим изобретение к использованию».

Засекречивание — реальность не только ВПК, но и любой другой «прорывной» отрасли российской науки. По оценкам специалистов, засекречивание дешевле патентования и может дать владельцу информации преимущество на длительный срок и даже «навсегда». Оно затрудняет «открытый» плагиат. Засекречивание может способствовать получению дохода при продаже беспатентной лицензии.

Но засекречивание имеет и свои недостатки перед патентованием. При уходе из засекреченной организации работник «в своей голове может унести» многое. Коммерческий успех часто невозможен без широкой рекламы, а патенты и лицензии можно открыто рекламировать. Доход от продажи патентной лицензии, как правило, выше, чем от беспатентной секретной лицензии. Но после появления на рынке ранее засекреченные материалы теряют степень защиты.

В конце 1998 г. при Министерстве юстиции РФ создано Федеральное агентство по правовой защите результатов интеллектуальной деятельности военного, специального и двойного назначения, которое совместно с Федеральной службой России по валютному экспертному контролю призвано обеспечивать защиту российской интеллектуальной собственности. Важным нововведением стала новая форма контрактов на проведение закрытых НИОКР. Усиливается личная ответственность исследователей и разработчиков НИОКР и технологических работ военного, специального и двойного назначения. Они обязаны подписывать договор о сохранении конфиденциальности сведений, относящихся к результатам интеллектуальной деятельности. Очевидно, что за допуск к секретам и новую ответственность при их защите исследователям и разработчикам следует больше платить.

В 2003 г. принят Федеральный закон «О секретных изобретениях». В соответствии с Законом:

— заявки на секретные изобретения, в том числе на служебные секретные изобретения, составляются в соответствии с требованиями Патентного закона РФ, настоящего Федерального закона, принятых на их основе правил составления, подачи и рассмотрения заявок на секретные изобретения и подаются с соблюдением требований сохранения государственной тайны в Роспатент РФ;

— заявки на секретные изобретения, относящиеся к принципиально новым средствам вооружения и военной техники и специальным техническим средствам обеспечения безопасности, подаются заявителем в соответствующий федеральный орган исполнительной власти, входящий в перечень, определяемый Правительством РФ;

— заявитель обеспечивает засекречивание сведений, содержащихся в заявках на секретные изобретения, согласно перечню сведений, подлежащих засекречиванию, либо прикладывает заявление о необходимости засекречивания заявленного изобретения;

— федеральный орган исполнительной власти в течение трех месяцев принимает решение о засекречивании и устанавливает степень его секретности;

— патент на секретное изобретение удостоверяет приоритет секретного изобретения, авторство, а также исключительное право на использование секретного изобретения;

— патент на секретное изобретение действует в течение срока засекречивания, но не более чем двадцать лет со дня подачи заявки; — использование секретного изобретения осуществляется патентообладателем или лицом, которому право на его использование передано на основе лицензионного договора с соблюдением требований закона «О государственной тайне»;

— проверка необходимости сохранить установленную степень секретности изобретения проводится федеральным органом власти, принявшим решение о его засекречивании, не реже чем один раз в год. Решение о рассекречивании сообщается заявителю или патентообладателю.

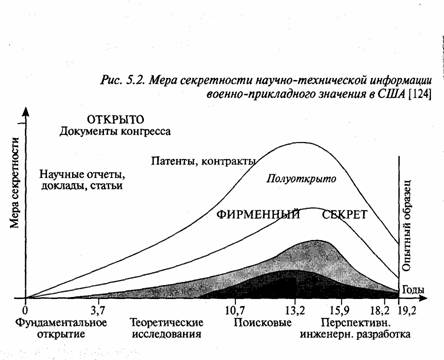

Анализ времени (рис. 5.1), через которое рассекречивается и становится известной научно-техническая информация по важнейшим разработкам, показывает, что актуальность многих информационных материалов по современным технологиям сохраняется при ретроспективе от 10 до 30 лет, а информация по некоторым проблемам, например криптографии, в принципе никогда не рассекречивается.

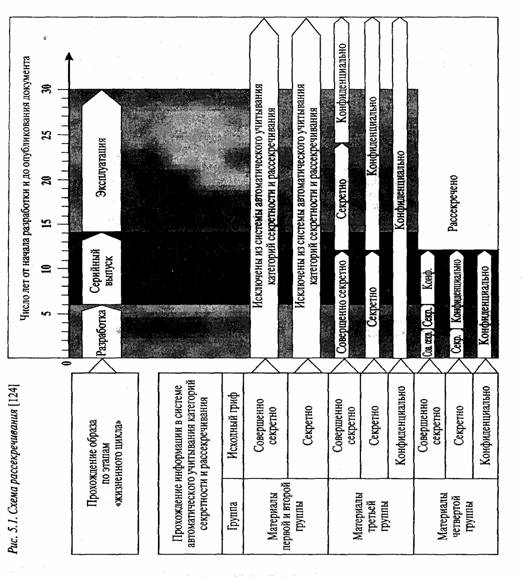

Обобщенная схема уровня секретности информации в США до 1989 г. представлена на рис. 5.2.

САМОСТОЯТЕЛЬНАЯ РАБОТА

ИМИТАЦИОННЫЕ ИГРЫ И СИТУАЦИИ

1. Проанализируйте проблемы предотвращения преступлений в сфере высоких технологий и разработайте основные направления предотвращения преступлений в сфере высоких технологий на предприятии (в организации, учреждении).

2. Проанализируйте и разработайте концепцию комплексной защиты информации в корпоративных сетях, построенных на базе сетей передачи данных общего пользования.

3. Проанализируйте особенности защиты процесса передачи данных от возможности его блокирования вследствие информационных воздействий хакера на информационную сферу сети передачи данных общего пользования и разработайте программу защиты сети передачи данных организации.

4. Проанализируйте основные положения защиты конфиденциальной информации в сетях и системах и разработайте Замысел защиты конфиденциальной информации в сетях и системах предприятия (организации, учреждения).

КОНТРОЛЬНЫЕ ВОПРОСЫ

Понятие опасность и виды источников опасности.

1. Что такое опасность? Дать определение понятию «опасность».

2. Назовите виды источников опасности по природе их происхождения.

3. Дать определение понятию «источники опасности естественно-природного происхождения».

4. Дать определение понятию «источники опасности техногенного происхождения».

5. Дать определение понятию «источники опасности социального происхождения».

6. Источники и объекты опасности.

7. Основы моделирования опасностей и угроз. Зачем это нужно?

Угрозы и риск и система мер по их предотвращению.

8. Дать определение понятию «угроза». В чем заключается отличие угрозы от опасности?

9. Дать определение понятиям внешние и внутренние угрозы.

10. Дать определение понятию «риск». Каковы виды рисков?

11. Назвать естественно-природные внешние и внутренние угрозы и меры по их предотвращению. 12. Назвать техногенные внешние и внутренние угрозы и меры по их предотвращению.

13. Назвать социальные внешние и внутренние угрозы и меры по их предотвращению.

14. Классификация угроз.

15. Что представляет собой модель опасности (угрозы).

Безопасность и виды безопасности.

16. Дать определение понятию «безопасность». Назвать виды безопасности.

17. Этапы возникновения и развития термина «безопасность». Охарактеризуйте историю возникновения термина «безопасность».

18. Что является основным понятием в области безопасности?

19. Дать определение понятию «концепция безопасности».

20. Назвать субьекты и обьекты безопасности.

21. Все или не все интересы Российского государства защищает действующий ныне закон «О безопасности»?

22. Расскажите о декомпозиции понятия «безопасность».

23. В чем состоят предпосылки безопасности?

24. Направление безопасности. Общие характеристики.

25. Почему необходимы общие основы теории безопасности?

26. Объясните состав и содержание модели направления безопасности.

27. Какая отрасль науки должна взять на себя миссию формирования общей теории безопасности?

28. Причины и факторы, обостряющие необходимость разработки общей теории безопасности.

29. Роль и место человека в проблеме безопасности.

30. Что представляет собой научное направление — секьюритология?

Информация и информационная безопасность.

31. Дайте характеристику информациологии, эниологии.

32. Назовите основные виды информационных угроз.

Безопасность предпринимательства.

33. Цели и задачи системы безопасности предпринимательства.

34. Принципы организации и функционирования системы безопасности.

35. Направления обеспечения безопасности.

36. Объекты и субъекты угроз предпринимательству. Дайте краткую характеристику.

37. Источники угроз предпринимательству.

Экономическая безопасность предпринимательства.

38. Источники угроз экономической безопасности организации.

39. Основные типы и характеристики негативных воздействий на экономическую безопасность организации.

40. Цели экономической безопасности организации.

41. Обеспечение экономической безопасности организации.

42. Методы обеспечения экономической безопасности организации.

43. Критерии и показатели экономической безопасности организации.

44. Совокупный критерий экономической безопасности.

45. Частные функциональные критерии экономической безопасности.

46. Методы оценки экономической безопасности организации.

47. Основные направления обеспечения экономической безопасности организации.

48. Функциональные составляющие экономической безопасности организации.

49. Критерии оценки и способы обеспечения технико-технологической безопасности организации.

50. Критерии оценки и способы обеспечения интеллектуальной безопасности организации.

51. Перечислите экономические факторы обеспечения безопасности.

52. Перечислите «болевые точки» безопасности бизнеса, которые эффективно могут решить только собственные СБ.

53. Перечислите меры по предупреждению нарушений в сфере безопасности.

54. Перечислите задачи службы безопасности по предупреждению нарушений в сфере безопасности.

55. Перечислите проблемы социального и политического характера, которые необходимо решить для обеспечения безопасности.

Организация защиты информации.

56. Что относят к основной цели для терроризма нового поколения?

57. В чем заключается сущность и содержание правовой охраны программ и баз данных?

58. Что понимают под системой защиты информации?

59. Сформулируйте особенности практики защиты информации.

60. Критерии оценки и способы обеспечения информационной безопасности организации. 61. Что предусматривает информационное противоборство? 62.*Какие элементы инфраструктуры являются наиболее уязвимыми?

63. Сформулируйте определение информационного оружия.

64. Какие факторы обусловливают возможность применения информационного оружия против России?

65. Какие нормативно-правовые документы относятся к области обеспечения информационной безопасности?

66. Перечислите причины мошенничества в информационных сетях.

67. Дайте определения терминам «Коммерческая тайна» и «Конфиденциальная информация», порядок отнесения сведений к «Коммерческой тайне»?

68. Каковы основные требования по защите информации?

Организация защиты электронной коммерции.

69. Что относят, с точки зрения совершения компьютерных преступлений, к числу наиболее уязвимых вычислительных сетей и (или) организационных (функциональных) структур?

70. Как определяют элементы, которые должны использоваться как критерии при выборе безопасного программного обеспечения (ПО)?

71. Перечислите основные требования к защите информации в информационных телекоммуникационных системах.

72. Перечислите основные организационно-технические мероприятия по защите информации в информации в информационных телекоммуникационных системах.

73. Поясните сущность варианта структуры организационно-технических мероприятий информационного характера для гипотетической информации в информационных телекоммуникационных системах.

74. Как можно достичь высокой надежности в информационной среде?

75. Проанализируйте структуру типовой корпоративной сети и качественно оцените степень защищенности телекоммуникационных устройств.

76. Сформулируйте определение политики защиты информации.

77. Перечислите составные части политики защиты информации.

78. Сформулируйте требования к защите информации с вероятностной точки зрения.

79. Опишите типовые программно-технические средства защиты информации.

80. Какие преследуются цели при принятии мер для обеспечения физической целостности информации в информационной сети?

81. Перечислите мероприятия, предпринимаемые с целью предотвращения несанкционированного получения информации.

82. Сформулируйте особенности практики защиты информации в информационной сети.

83. Каким путем осуществляется программное и электронное воздействие на информационные ресурсы?

84. Каким образом осуществляется защита от программного и электронного воздействия?

85. В чем заключаются основные правила компьютерной безопасности?

1. Понятие опасности и виды источников опасности.

1.1. Опасность — это:

A. Фатальная вероятность нанесения вреда кому-либо.

Б. Субъективно существующая возможность негативного воздействия на общество, личность, государство, природную среду.

B. Неосознаваемая вероятность негативного воздействия.

Г. Вполне осознаваемая, но не фатальная вероятность нанесения вреда.

Д. Все ответы не верны.

1.2. Источники опасности:

A. Показатели, которые при определенных условиях обнаруживают вредоносные свойства.

Б. Это условия и факторы, которые таят в себе вредоносные свойства.

B. Экономически опасное воздействие.

Г. Реализуются в виде поражающих воздействий источника техногенной, чрезвычайной ситуации на человека и окружающую среду. Д. Повышение уровня жизни людей. Е. Все ответы неверны.

2. Угроза и безопасность.

2.1. Угроза:

A. Неконкретная форма опасности. Б. Система показателей.

B. Положительные изменения во внешней политической, экономической или природной среде.

Г. Приносит прибыль государству. Д. Конкретная форма опасности. Е. Все ответы не верны. 2.2. Безопасность:

A. Форма опасности.

Б. Негативные изменения в политической среде.

B. Состояние защищенности жизненно важных интересов личности, общества, государства.

Г. Синоним опасности. Д. Все ответы неверны.

3. Виды безопасности:

A. Деятельность по обеспечению безопасности строится на десяти уровнях.

Б. Состояние экономики, обеспечивающее достаточный уровень для прогрессивного развития РФ.

B. Строится на неравноправии государств.

Г. Негармоническое, антисоциально направленное развитие страны.

Д. Деятельность по обеспечению безопасности строится на шести уровнях.

Е. Все ответы не верны.

4. Система мер по предотвращению угроз:

A. Реализация государственной стратегии национальной безопасности.

Б. Неэффективное решение внутренних политических, экономических и социальных задач.

B. Отсутствие характеристик внешних и внутренних угроз.

Г. Отсутствие критериев и параметров, характеризующих национальные интересы.

Е. Все ответы не верны.

5. Как показывает опыт работ зарубежных стран, наиболее уязвимым звеном в охране коммерческих секретов является:

A. Незащищенность информационных систем. Б. Персонал организации.

B. Нерациональное отнесение сведений к «КТ» предприятия.

6. Последовательное решение трех задач — проведение классификации объекта, определение форм и методов защиты и выбор способов контроля их эффективности — необходимо при разработке мер:

A. Защиты научно-технического потенциала.

Б. Защиты научно-технической собственности.

B. Защиты активов, находящихся на балансе предприятия.

7. «Ламер» — это пользователь:

А. Необоснованно считающий себя специалистом.

Б. Начинающий пользователь.

В. Опытный пользователь.

Г. Пользователь-специалист.

8. Конфиденциальные сведения ранжируются по степени ограничения их распространения, а именно:

A. Строю конфиденциальные сведения.

Б. Служебные сведения.

B. Сведения общего пользования.

Г. Секретные сведения.

9. Защищенные информационные системы основаны на:

A. Безотказности. Б. Безопасности.

B. Недоступности. Г. Защищенности.

10. Брандмауэр — это:

A. Совокупность аппаратных средств и программного обеспечения, которое связывает две и большее число сетей и одновременно является центральным пунктом управления безопасностью.

Б. Главный компьютер сети, выполняющий программное обеспечение, известное как сервер-посредник.

B. Это система, обеспечивающая регистрацию пользователей, формирование матрицы и доступа к вычислительным и информационным ресурсам сети.

11. Один из трех наиболее популярных типов архитектуры брандмауэра — это:

A. Односторонний главный брандмауэр.

Б. Двусторонний главный брандмауэр.

B. Трехсторонний главный брандмауэр.

12. Коммерческая тайна — это:

А. Охраняемое законом право предприятия на ограниченный доступ к информации по производственным, технологическим, торговым, финансовым и другим хозяйственным операциям и документации по ним.

Б. Технические знания, опыт, секреты производства, необходимые для решения технической задачи.

ПРИМЕРНЫЕ ТЕМЫ ДЛЯ НАПИСАНИЯ РЕФЕРАТОВ

1. Необходимость обеспечения комплексного подхода к решению задач безопасности.

2. Комплексная безопасность.

3. Объекты безопасности.

4. Различия между понятиями «государственная» и «негосударственная» системы безопасности.

5. Источники опасностей и угроз. Классификации источников.

6. Классификация угроз. Анализ угроз по объектам безопасности.

7. Информационные ресурсы как объекты обеспечения безопасности в негосударственной сфере.

8. Полномочия органов негосударственной системы безопасности.

9. Требования к защите информации в информационных телекоммуникационных системах.

10. Оценка состояний информационной безопасности коммерческой организации.

11. Оценка состояний интеллектуальной безопасности коммерческой организации.

12. Оценка состояний технико-технологической безопасности коммерческой организации.

13. Направления безопасности.

14. Общие основы теории безопасности.

15. Основы моделирования опасностей и угроз.

16. Состав и содержание модели направления безопасности.

17. Информационные угрозы.

18. Цели и задачи системы информационной безопасности предпринимательства.

19. Принципы организации и функционирования системы информационной безопасности.

20. Основные направления обеспечения информационной безопасности.

21. Коммерческая тайна.

22. Защита информации в информационной сети.

23. Программное и электронное воздействие на информационные ресурсы.

24. Защита от программного и электронного воздействия.

25. Естественно-природные внешние и внутренние угрозы и меры по их предотвращению.

26. Социальные внешние и внутренние угрозы и меры по их предотвращению.

27. История возникновения термина «безопасность».

28. Концепция безопасности.

29. Субъекты и объекты безопасности.

30. Декомпозиция понятия «безопасность».

31. Роль и место личности в проблеме безопасности.

32. Техногенные внешние и внутренние угрозы и меры по их предотвращению.

33. Основные правила компьютерной безопасности.

34. Организация функционирования системы безопасности.

35. Направления обеспечения безопасности.

36. Объекты и субъекты угроз предпринимательству.

37. Источники угроз предпринимательству.

38. Источники угроз экономической безопасности организации.

39. Негативные воздействия на экономическую безопасность организации.

40. Основные направления обеспечения экономической безопасности организации.

41. Мероприятия, предпринимаемые с целью предотвращения несанкционированного получения информации.

42. Методы обеспечения экономической безопасности организации.

43. Критерии и показатели экономической безопасности организации.

44. Совокупный критерий экономической безопасности.

45. Частные функциональные критерии экономической безопасности.

46. Методы оценки экономической безопасности организации.

47. Обеспечение физической целостности информации в информационной сети.

48. Функциональные составляющие экономической безопасности организации.

49. Критерии оценки и способы обеспечения технико-технологической безопасности организации.

50. Критерии оценки и способы обеспечения интеллектуальной безопасности организации.

51. Экономические факторы обеспечения безопасности.

52. Меры по предупреждению нарушений в сфере безопасности.

53. Типовые программно-технические средства защиты информации.

54. Проблемы социального и политического характера, которые необходимо решить для обеспечения безопасности.

55. Требования к защите информации.

56. Сущность и содержание правовой охраны программ и баз данных.

57. Политика защиты информации.

58. Система защиты информации.

59. Критерии оценки и способы обеспечения информационной безопасности организации.

60. Структура типовой корпоративной сети и качественная оценка степени защищенности телекоммуникационных устройств.

61. Информационное противоборство.

62. Информационное оружие.

63. Структура организационно-технических мероприятий информационного характера для гипотетической информации в информационных телекоммуникационных системах.

64. Нормативно-правовые документы в области обеспечения информационной безопасности.

65. Основные организационно-технические мероприятия по защите информации в информационных телекоммуникационных системах.

66. Мошенничество в информационных сетях.

67. Что относят, с точки зрения совершения компьютерных преступлений, к числу наиболее уязвимых вычислительных сетей и (или) организационных (функциональных) структур.

68. Критерии безопасного программного обеспечения.

ПРИМЕРНЫЕ ЭКЗАМЕНАЦИОННЫЕ ВОПРОСЫ

1. Дать определение понятиям «опасность», «угроза», «риск».

2. Что такое «безопасность»? Назвать виды безопасности.

3. Что такое «комплексная безопасность»?

4. Объяснить различия между понятиями «государственная» и «негосударственная» системы безопасности.

5. Что такое «опасность» и «угроза»? Различия между ними.

6. Источники и объекты опасности. Назовите виды источников опасности по природе их происхождения.

7. Дать определение понятиям «внешние» и «внутренние» угрозы.

8. Классификация угроз.

9. Направления безопасности. Общие характеристики.

10. Почему необходимы общие основы теории безопасности?

11. Основы моделирования опасностей и угроз. Зачем это нужно?

12. Что представляют собой модель опасности (угрозы).

13. Объясните состав и содержание модели направления безопасности.

14. Назовите основные виды информационных угроз.

15. Цели и задачи системы информационной безопасности предпринимательства.

16. Принципы организации и функционирования системы информационной безопасности.

17. Что такое «информационная безопасность»?

18. Основные направления обеспечения информационной безопасности.

18. Какая отрасль науки должна взять на себя миссию формирования общей теории безопасности?

19. Причины и факторы, обостряющие необходимость разработки общей теории безопасности.

20. Дайте характеристику информациологии, эниологии.

21. Что представляет собой научное направление — секьюритология?

22. Что представляет собой коммерческая тайна?

23. Каковы виды рисков?

24. Назвать естественно-природные внешние и внутренние угрозы и меры по их предотвращению.

25. Назвать техногенные внешние и внутренние угрозы и меры по их предотвращению.

26. Назвать социальные внешние и внутренние угрозы и меры по их предотвращению.

27. Этапы возникновения и развития термина «безопасность». Охарактеризуйте историю возникновения термина «безопасность».

28. Дать определение понятию «концепция безопасности».

29. Назвать субьекты и объекты безопасности.

30. Расскажите о декомпозиции понятия «безопасность».

31. Роль и место личности в проблеме безопасности.

32. Цели и задачи системы безопасности предпринимательства.

33. В чем заключаются основные правила компьютерной безопасности?

34. Принципы организации и функционирования системы безопасности.

35. Направления обеспечения безопасности.

36. Объекты и субъекты угроз предпринимательству. Дайте краткую характеристику.

37. Источники угроз предпринимательству.

38. Источники угроз экономической безопасности организации.

39. Основные типы и характеристики негативных воздействий на экономическую безопасность организации.

40. Цели экономической безопасности организации.

41. Обеспечение экономической безопасности организации.

42. Методы обеспечения экономической безопасности организации.

43. Критерии и показатели экономической безопасности организации.

44. Совокупный критерий экономической безопасности.

45. Частные функциональные критерии экономической безопасности.

46. Методы оценки экономической безопасности организации.

47. Основные направления обеспечения экономической безопасности организации.

48. Функциональные составляющие экономической безопасности организации.

49. Критерии оценки и способы обеспечения технико-технологической безопасности организации.

50. Критерии оценки и способы обеспечения интеллектуальной безопасности организации.

51. Перечислите экономические факторы обеспечения безопасности.

52. Перечислите «болевые точки» безопасности бизнеса, которые эффективно могут решить только собственные СБ.

53. Перечислите меры по предупреждению нарушений в сфере безопасности.

54. Перечислите задачи службы безопасности по предупреждению нарушений в сфере безопасности.

55. Перечислите проблемы социального и политического характера, которые необходимо решить для обеспечения безопасности.

56. Что относят к основной цели для терроризма нового поколения?

57. В чем заключается сущность и содержание правовой охраны программ и баз данных?

58. Что понимают под системой защиты информации?

59. Сформулируйте особенности практики защиты информации.

60. Критерии оценки и способы обеспечения информационной безопасности организации.

61. Что предусматривает информационное противоборство?

62. Какие элементы инфраструктуры являются наиболее уязвимыми?

63. Сформулируйте определение информационного оружия.

64. Какие факторы обусловливают возможность применения информационного оружия против России?

65. Какие нормативно-правовые документы относятся к области обеспечения информационной безопасности? 66. Перечислите причины мошенничества в информационных сетях. i

67. Дайте определения терминам «Коммерческая тайна» и «Конфиденциальная информация», порядок отнесения сведений к «Коммерческой тайне»?

68. Каковы основные требования по защите информации?

69. Что относят, с точки зрения совершения компьютерных преступлений, к числу наиболее уязвимых вычислительных сетей и (или) организационных (функциональных) структур?

70. Как определяют элементы, которые должны использоваться как критерии при выборе безопасного программного обеспечения (ПО)?

71. Перечислите основные требования к защите информации в информационных телекоммуникационных системах.

72. Перечислите основные организационно-технические мероприятия по защите информации в информации в информационных телекоммуникационных системах.

73. Поясните сущность варианта структуры организационно-технических мероприятий информационного характера для гипотетической информации в информационных телекоммуникационных системах.

74. Как можно достичь высокой надежности в информационной среде?

75. Проанализируйте структуру типовой корпоративной сети и качественно оцените степень защищенности телекоммуникационных устройств.

76. Сформулируйте определение политики защиты информации.

77. Перечислите составные части политики защиты информации.

78. Сформулируйте требования к защите информации с вероятностной точки зрения.

79. Опишите типовые программно-технические средства защиты информации.

80. Какие преследуются цели при принятии мер для обеспечения физической целостности информации в информационной сети?

81. Перечислите мероприятия, предпринимаемые с целью предотвращения несанкционированного получения информации.

82. Сформулируйте особенности практики защиты информации в информационной сети.

83. Каким путем осуществляется программное и электронное воздействие на информационные ресурсы?

84. Каким образом осуществляется защита от программного и электронного воздействия?