ГЛАВА 4.

ОРГАНИЗАЦИЯ ЗАЩИТЫ

ЭЛЕКТРОННОЙ КОММЕРЦИИ

Особого режима правового регулирования требуют информационные сообщения в Интернете, так как электронные сообщения могут быть носителями КТ. Экономика информационных Интеренет-технологий связана с быстрой информатизацией бизнеса. Интернет-технологии «новой» экономики непрерывно расширяют информационную составляющую бизнеса, увеличивая его возможности. Но одновременно еще более быстрыми темпами растет количество информационных мошенничеств. Высокий уровень мошенничества в Интернете — сдерживающий фактор развития электронной коммерции25. В России уровень мошенничества в Интернете составляет 0,5—3% оборотов электронной коммерции. Отсюда новые риски, поскольку утрата информации (особенно конфиденциальной) может поставить под удар весь бизнес компании.

Ведущая фирма США в области защиты информации Symantec в 2002 г. обследовала информационную безопасность крупнейших корпораций и банков мира. Лишь в 60% обследованных банков проблемой защиты информации занимается высшее руководство, т. е. имеются стратегии безопасности. В других корпорациях и в госструктурах данная цифра не превышает 20%; стратегия безопасности отсутствует, сама проблема зачастую считается второстепенной и отнесена главным образом к ведению службы информационных технологий. Обследование показало:

— высшие менеджеры чаще всего обходят систему защиты, требуя для себя особых полномочий в доступе к информации. Информация находится в их переносных компьютерах, мобильных телефонах. Забытые или похищенные, они могут служить источником к закрытой информации о владельце и компании;

— не проводится тестирование средств информационной безопасности, так как нет уверенности в их практической эффективности; — отсутствуют системы обнаружения вторжений;

— не ведется учет нарушения политики информационной безопасности;

— менеджеры, ответственные за информационную безопасность, не имеют представления, в какой мере достаточны вложения в системы обеспечения безопасности;

— регулярный аудит информационной безопасности не осуществляется;

— как правило, проблема защиты информации воспринимается высшими менеджерами как защита от компьютерных вирусов и от вторжения хакеров.

Такие вопросы, как контроль удаленного доступа, безопасность при работе с Интернетом, ранжирование конфиденциальности, безопасность в ходе электронной коммерции, защита от мошенничества внутри компании, защита от кражи (потери) информации, обычно даже не рассматриваются.

Быстрый рост электронного бизнеса в целом привлек значительное внимание регулирующих органов и глобальной бизнес-общественности к проблемам адекватного отражения выручки в отчетности и качеству самой корпоративной отчетности. Пользователи корпоративной отчетности — особенно финансовые аналитики -часто фокусируют внимание на росте доходов и валовой прибыли компаний, а не на традиционных мерах по получению чистой прибыли и доходах на одну акцию. Доходы часто заявляются под влиянием резкого роста эффекта операций, когда доходы и расходы представляются в преувеличенных размерах. Валовые доходы также переоцениваются посредством неправильной классификации затрат по продажам и маркетинговым расходам [40J.

Многие компании в настоящее время готовят и распространяют свои финансовые отчеты электронным образом. Однако надежность и достоверность такой информации уже поставлена под вопрос многими профессиональными организациями. Сложность и проблематичность, связанные с рисками электронного бизнеса, остаются реальными угрозами для всех компаний, ведущих бизнес через Интернет. Возрастает роль аудиторских комитетов, призванных предвидеть, как компания управляет своим электронным бизнесом.

Точность и целостность информации, приобретаемой при общении через Интернет, может быть важным фактором в определении надежности финансовой информации. Однако зачастую сообщения, посылаемые при помощи электронной почты, являются не только удобными средствами электронной коммуникации, но и оказываются нередко объектом мошеннических финансовых действий и незаконных присвоений активов27.

Еще один источник угроз информационной безопасности системам электронного ведения бизнеса — проблема вирусов и спамов. Теперь это не только угроза личному времени и эмоциональному состоянию. По данным лаборатории Касперского, количество программ, содержащих вредный код (вирус), в Интернете возросло с 1998 г. более чем в 15 000 раз! При этом значительно трансформировались мотивы создания вирусов: если в конце 1980-х — начале 1990-х гг. все зараженные программы создавались кибер-хулиганами, то в конце 1990-х их доля снизилась до 70%, соответственно 30% приходилось на долю программ, цель создания которых — мелкое мошенничество; в 2003 г. уже только 50% зараженных программ создаются и рассылаются с относительно безобидной целью, 50% составили программы, преследующие корыстные цели. Появились вирусы, рассылаемые кибер-преступниками; вирусы, которые используют спам-технологии. Например, вирус Sobig.f находился в каждом двадцатом письме. Спамеры рассылают троянские программы, которые, заражая машины пользователей, служат площадкой для рассылки спама. В 2003 г. впервые сложилась ситуация, когда доля спама в трафике электронной почты превысила долю обычных писем. По оценке крупных российских почтовых служб, на спамписьма приходится уже до 80% обслуживаемого ими почтовоготрафика [73, 74]. Меняется содержание писем. В Рунете отмечен резкий рост числа предложений товаров и услуг и, соответственно, снижение относительных долей предложений «для взрослых» (в количественном плане предложений «для взрослых» не стало меньше) и откровенного мошенничества. Оправдались прогнозы о распространении политического спама. Он активно использовался в избирательной кампании 2003 г. на всех уровнях. В Рунете, как и во всем мире, наблюдается «укрупнение» спамерского бизнеса, начинается эпоха мобильного спама (SMS-спама). По сути, это весьма успешная реклама.

Россия идет по пути экономически развитых государств — все большее значение в жизни каждого ее гражданина приобретает Интернет-пространство и возрастает число пользователей Интернета. Чем интенсивнее будет развиваться эта отрасль в России, а сеть Интернет становиться все более массовой, тем будет все больше нарушителей общепринятых правил работы в Интернете и больший интерес со стороны криминала она будет вызывать. Увеличение доли кибер-преступников в рассылаемых вирусах в 2004 г. составило до 10% (т. е. в 2 раза по сравнению с 2003 г.). Если тенденция продолжится, начнется самоорганизация кибер-преступников в преступные международные сообщества и плановые действия в Интернетсети. Мафия способна выйти в виртуальное пространство, и кибер-преступность может занять ведущее место в сети Интернет29. Этот фактор нельзя игнорировать пользователям ИТ. На сегодняшний день Интернет собирает уже достаточное количество пользователей, все большее их количество использует его не только как средство общения или получения информации, но и в качестве инструмента для зарабатывания денег.

Такие сегменты электронного бизнеса, как интернет-трейдинг, интернет-банкинг и другие современные направления развития финансовых Интернет-услуг, могут оказаться под угрозой несанкционированного доступа. Это способно в обозримом будущем перерасти в глобальную проблему Интернет-сообщества.

Полностью искоренить это явление, видимо, не удастся, но бороться с ним можно и необходимо. Пользователи должны стать более осторожными. Производители программного обеспечения надо обращать серьезное внимание на «дыры» в программных продуктах, через которые в компьютеры пользователей проникают вредоносные коды. Необходимо менять также глобальные правила доступа в Интернет и правила работы в сети, применять антиспамерское программное обеспечение. Выход может быть найден в развитии новых безопасных сетей, которые вообще не будут связаны с современным общедоступным Интернетом.

Бизнес-операции по Интернету должны охраняться от воровства

и мошенничества. Организации, использующие электронный бизнес, должны формировать адекватные и эффективные процедуры безопасности, чтобы подтвердить надежность, целостность и качество операций электронного бизнеса.

4.1. ОРГАНИЗАЦИЯ ЗАЩИТЫ

ЭЛЕКТРОННОЙ СДЕЛКИ

В настоящее время коммерция с использованием Интернета — новый, быстро растущий сектор рынка. Поэтому остро встала необходимость внедрения коммерческих операций в «киберпространство». Однако сама процедура покупки товара с использованием Интернета, например, кредитной карты, требует регистрации адреса, набор кодов, которые немедленно могут стать известными злоумышленнику.

Интернет — открытая система, поэтому риски участников электронной сделки весьма значительны. Возможности, сложности, проблемы и изменения, связанные с электронной коммерцией и электронным бизнесом, в целом создают соответствующие риски, к которым относятся:

— риск безопасности;

— риск частного характера;

— юридические риски;

— риск покупателя;

— риск мошеннических финансовых отчетов;

— риски электронного маркетинга;

— риск технических сбоев и др.

Поэтому основной проблемой электронного бизнеса является достижение степени уверенности покупателя относительно безопасности электронной сделки, обеспечивающей развитие ускоренными темпами электронной коммерции. Для этого должен быть выработан системный комплекс информационной защиты электронных сделок, в том числе и правовой: специальными процедурами (тоже носящими электронный характер) предусматривается выполнение юридических условий заключения и исполнения электронных сделок. Как следствие, для реализации электронной коммерции требуются соответствующие протоколы и средства обеспечения безопасности трансакций и секретности информации. Рассмотрим их подробнее.

Интернет и "Web не приспособлены для проведения каких-либо коммерческих операций, вследствие чего передаваемые по сети данные могут быть перехвачены. Так как передаваемые в течение трансакции данные обычно представляют собой текстовую информацию, лицу, осуществляемому такой перехват, для ее прочтения нет необходимости прилагать дополнительные усилия. И первой основной проблемой коммерческих трансакций в Интернете исключение возможности для посторонних лиц прочитения или изменения передаваемой информации, например, адреса, номера кредитной карточки и др. Поэтому, прежде всего, необходимо зашифровать информацию, чтобы ее было невозможно (или исключительно трудно) просмотреть посторонним.

Законодательство ряда стран (в частности, США) запрещает экспорт высоких технологий в области шифрования. Сами продавцы, работающие через Интернет, вынуждены зачастую внедрять специальные технологии шифрования и кодирования информации для безопасной пересылки номеров и кодов кредитной карты. В частности, компании Netscape Communications, CommerceNet, Microsoft в сотрудничестве с VISA American Express и MasterCard ведут работу в этой области, конечная цель которой — четкая идентифицикация как покупателя, так и продавца.

Вторая основная проблема для коммерции в Интернете — идентификация. При покупке товаров с помощью кредитной карточки клерк проводит визуальную идентификацию покупателя и определяет, является ли покупатель настоящим владельцем карточки. При совершении покупок в Интернете ситуация изменяется коренным образом. Здесь нет и не может быть физического контакта продавца и покупателя. Поэтому продавец должен обладать иным способом идентификации покупателя.

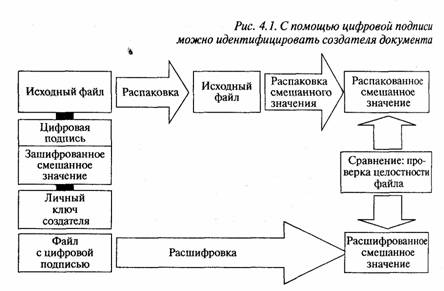

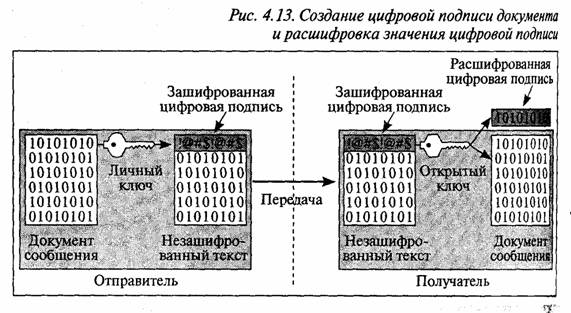

Процесс создания цифровой подписи, с помощью которой можно идентифицировать создателя информации, схематично представлен на рис. 4.1.

В настоящее время существует несколько специально созданных для проведения коммерческих трансакций с помощью кредитных карточек сетевых протоколов с поддержкой средств шифрования, например, S-HTTP и SSL, и методов, с помощью которых можно зашифровать передаваемые данные и создать цифровые подписи и тем самым существенно повысить безопасность передаваемых данных и коммерческих трансакций в целом.

Третья проблема — секретность информации. Если при покупке в обычном магазине расплата производится наличными деньгами, то не сохранится записи, кто вы такой, что купили и т. д. При совершении покупки через Интернет с помощью кредитной карточки будет сделана как минимум одна запись об этой трансакции и магазин сохранит запись о личности покупателя, приобретенном товаре и т. д. Компания, реализующая кредитные карточки, поддерживает базу данных, хранящую информацию обо всех совершаемых покупках, благодаря чему она может определить предпочтения, заработок

и прочую информацию о покупателе. Подобная информация может быть использована как продавцом, так и посторонними людьми. Однако эти сведения зачастую могут оказать и неоценимую услугу, например, при проведении судебных исков.

Для обеспечения режима секретности в настоящее время используются цифровые деньги (digital cash), которые обеспечивают примерно такой же уровень конфиденциальности, как и обычные деньги, т. е. покупатель может делать приобретения, не беспокоясь о том, что где-то может остаться информация о его покупке. С другой стороны, цифровые деньги помогают «отмывать» нечестные доходы и обходить закон.

Цифровые деньги могут принимать различные формы: от смарт-карт (микродевайсы) до похожих на купюры электронных сертификатов, выдаваемых банками, и систем типа CyberCash Secure Internet Payment System. Существуют и другие формы электронного коммерческого обмена, например, цифровые чеки.

Одним из основных производителей систем цифровых денег является компания CyberCash, Inc, пользователи которой наряду с обычными кредитными карточками могут использовать и возможности протокола SSL. С его помощью можно производить покупки 24 часа в сутки и 7 дней в неделю.

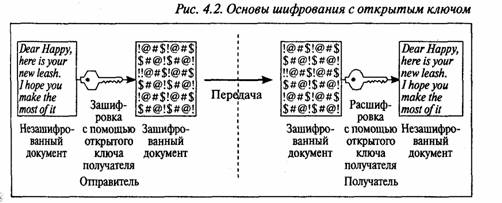

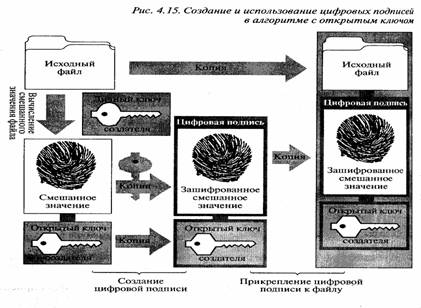

Цифровые деньги основаны на использовании систем шифрования с цифровыми подписями. Эта система работает с парой ключей, которые можно сравнить с двумя половинками шифр-блокнота: сообщения, зашифрованные с помощью одного ключа, можно расшифровать только с помощью второго ключа. Один ключ может быть доступен всем желающим (он называется открытым). Другой же должен быть известен только его хозяину (этот ключ называется личным). Например, если банк предоставит всем пользователям открытый ключ, они смогут посылать банку сообщения, зашифрованные с его помощью. Основные этапы использования шифрования с открытым ключом представлены на рис. 4.2 [66].

Способ шифрования с открытым ключом позволяет пользователям создавать так называемые цифровые подписи. С их помощью банк может проверить, действительно ли автором сообщения является то лицо, чьи имя и фамилия указаны в полученном документе.

В системах цифровых денег в качестве «купюр» используются случайные числа. Затем цифровая купюра «блокируется» с помощью случайного фактора и передается в банк. Например, если пользователь хочет получить подпись банка на сумму Z, но не желает при этом, чтобы размер суммы стал известен банку, он может сделать это с помощью протокола заблокированных подписей. Для этого необходимо проделать следующие операции:

1. Пользователь использует случайный фактор блокировки. После этого он умножает номер купюры на полученный фактор блокировки. Результат умножения зашифровывается с помощью открытого ключа банка. Затем полученное значение пересылается банку.

2. Получив такое сообщение, банк расшифровывает заблокированную купюру с помощью своего личного ключа и создает цифровую подпись полеченной купюры. Для этого создается смешанное значение купюры, которое зашифровывается с помощью личного ключа банка. Затем полученное значение добавляется к первоначальному сообщению и пересылается пользователю. В зависимости от договоренности пользователя и банка, купюра может пересылаться как текст с цифровой подписью или как зашифрованный (с помощью открытого ключа пользователя) текст с цифровой подписью.

3. Если купюра зашифрована, пользователь должен расшифровать ее с помощью своего личного ключа. В результате у него должно получиться заблокированное сообщение с цифровой подписью.

4. Пользователь с помощью простейшей операции деления удаляет фактор блокировки с заблокированной купюры. В результате у него должна получиться настоящая купюра с цифровой подписью.

5. В завершение пользователь сохраняет полученную купюру на своем компьютере. Так как фактор блокировки является случайным числом, банк не может определить номер банкнота, а соответственно, и узнать его номинал.

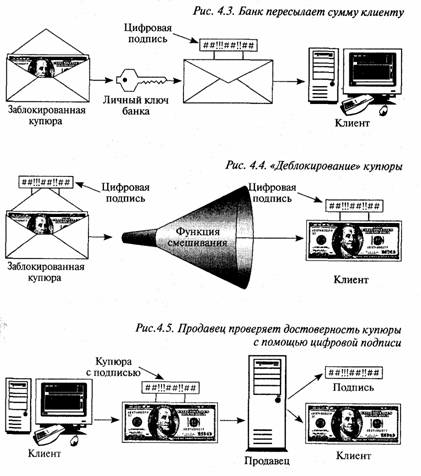

При переводе банком денег клиенту создается цифровая подпись купюр с помощью своего личного ключа, а после этого отправляет сумму клиенту (рис. 4.3) [66].

После того как пользователь получит перевод и его программное обеспечение «деблокирует» сумму, получится купюра с цифровой подписью банка (рис. 4.4) [66].

После этого пользователь может воспользоваться купюрой для совершения покупки. При этом продавец всегда сможет проверить достоверность купюры с помощью цифровой подписи (рис. 4.5) [66].

Затем продавец передает купюру в свой банк. Этот банк, в свою очередь, проверяет цифровую подпись банка — создателя купюры. После этого банк-создатель переводит деньги банку продавца.

Цифровые деньги предоставляют большую безопасность не только покупателям, но и продавцам. Ни покупатель, ни продавец не могут подделать цифровую подпись банка — ведь у них нет доступа к личному ключу банка. С другой стороны, с ее помощью любой человек может проверить достоверность купюры. С помощью фактора блокировки покупатель всегда сможет доказать, что покупку оплатил именно он, а не кто-либо другой. Однако, так как пользователь заблокировал начальный номер купюры, банк не может ассоциировать подпись с оплатой. Благодаря комбинации блокировки, цифровой подписи и шифрования цифровые деньги защищают банк от подделки, продавца — от отказа банка использовать действительную купюру и пользователя — от сфабрикованных обвинений и вторжения в частную жизнь.

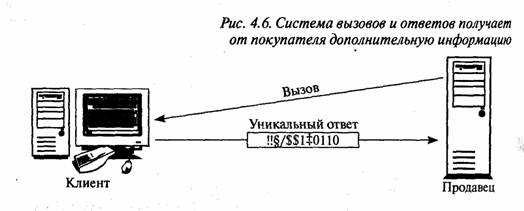

К недостаткам цифровых денег относится их возможное повторное использование. При приобретении товаров с помощью обычных денег покупатель должен дать продавцу настоящие купюры. В случае оплаты цифровыми деньгами можно создать копию переданной банком купюры и повторно использовать ее неограниченное количество раз. Чтобы избежать этого, продавцы используют системы

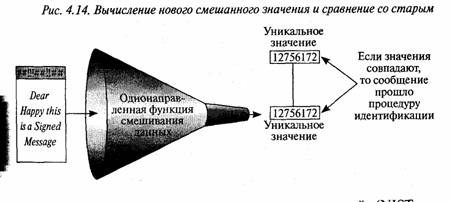

вызовов и ответов. Прежде чем принять оплату, эта система посылает покупателю непредсказуемый вызов, на что программное обеспечение пользователя пересылает продавцу дополнительную информацию о номере купюры (рис. 4.6) [66].

Однако эта информация не содержит никаких сведений о пользователе. Если же пользователь попытается воспользоваться купюрой во второй раз, программное обеспечение продавца узнает об этом. Кроме того, с помощью ответов банк может идентифицировать злоумышленника и уличить его в мошенничестве.

В отличие от обычных денег, которые печатаются правительством в одном месте (на монетном дворе), покупателям и продавцам не обязательно сверяться с настоящими деньгами, т. е. они сами могут создавать деньги, что, естественно, является нарушением закона.

Создание достаточного количества цифровых «монет» различного достоинства слишком обременительно для банка. Для их хранения потребуются специальные «хранилища».

Система, заставляющая продавца возвращать сдачу, по стоимости примерно соизмерима с системой хранения денег. Для решения этой проблемы созданы электронные «чеки» — число, в котором хранится несколько денежных знаков различного номинала, достаточных для проведения любой трансакции, не выходящей за пределы суммы чека. В момент оплаты из чека изымается необходимая сумма. На компьютере пользователя хранятся номера «чеков», которые связаны с соответствующими купюрами банка. Если вся сумма чека истрачена, пользователь должен обратиться в банк и «купить» денег снова.

Чек содержит цифровую подпись (такую же, как и на настоящей купюре) банка, а также систему ответа, чтобы предотвратить повторное использование суммы.

Наиболее известной и доступной версией цифровых денег в настоящее время является система компании DigiCash — ecash.

Программное обеспечение ecash работает на всех основных компьютерных платформах: MS Windows, Macintosh и Unix. Графический пользовательский интерфейс работает с окном состояния, в котором отображается количество денег. Существует также версия программы, работающая в текстовом режиме.

Допустим, электронный магазин, использующий ecash, требует оплатить покупку. В этом случае (в зависимости от установок) программное обеспечение может провести трансакцию автономно или при необходимости запросить у пользователя подтверждение. Программное обеспечение ecash может работать при подключении к сети или с электронной почтой.

Шифрование и цифровые подписи играют ключевую роль в проведении коммерческих трансакций.

Как в традиционной кредитной трансакции, так и в коммерческой трансакции в Интернете участвуют три стороны: покупатель, продавец и компания по предоставлению кредитных карточек. Перед пересылкой данных о кредитной карточке по Интернету необходимо обязательно проверить безопасность текущего соединения. Кроме того, необходимо проверить, отображает ли броузер информацию о безопасности.

Некоторые серверы разрешают просматривать смешанные документы (документы, состоящие из обычной и безопасной частей) полностью, несмотря на то что доступ к серверу был получен при помощи небезопасного метода (http://). Однако большинство безопасных серверов хранят обычные и безопасные документы раздельно.

Например, если по некоторой причине сервер перенаправит безопасный URL на небезопасное место, Netscape Navigator сообщит об этом пользователю. Пользователь получит предупреждение и в том случае, если броузер поместит информацию в безопасную форму при помощи небезопасного метода, т. е. если броузер передает заведомо секретную информацию обычным способом, Netscape Navigator предупредит об этом.

Internet Explorer также сообщает пользователю о попадании в зону безопасности, просматривает безопасный документ или использует небезопасный метод.

Во время работы с безопасным соединением все передаваемые пользователем или сервером данные перед отправлением зашифровываются. Большинство пользователей могут спокойно использовать свои кредитные карточки для заказов товаров через Интернет.

Соединившись с безопасным Web-сайтом, необходимо проверить, тот ли это сайт. Хакеры могут подменить даже безопасные Web-узлы. Благодаря этому они могут получить от ничего не подозревающего пользователя конфиденциальную информацию. Для избежания этого необходимо проверять цифровой сертификат каждого безопасного сайта. Например, протокол SSL требует, чтобы каждый Web-сайт, обеспечивающий безопасность соединения с помощью этого протокола, содержал не менее одного цифрового сертификата. Такой сертификат должен содержать имя компании, место расположения, наименование ведомства сертификатов, выдавшего сертификат, а также срок его действия. Если какая-либо информация пропущена или срок действия сертификата уже истек, такому сайту доверять нельзя.

Метод проведения безопасных диалоговых трансакций компанией First Virtual, объявившей себя первым диалоговым банкиром Интернета, основан на том, что она никогда не требует от своих клиентов помещать конфиденциальную информацию в Интернете. Альтернативой этому компания First Virtual распространяет VirtualPIN — средство, которое можно использовать в пределах любого сайта компании. При этом информация о кредитной карточке хранится на безопасных компьютерах, не соединенных с Интернетом.

При совершении покупки с помощью VirtualPIN компания First Virtual высылает клиенту сообщение по электронной почте, в котором содержится запрос на подтверждение покупки. До тех пор пока не будет получен ответ (тоже по электронной почте), компания не изменяет содержимое карточки клиента.

В настоящее время в большинстве электронных банков используется несколько уровней защиты с помощью пароля и цифровых подписей.

Четвертая проблема в сфере электронной коммерции во всем мире с точки зрения оперативности взаимодействия связана с доставкой товара покупателю (если только это не информационные ресурсы). Поэтому на первых этапах становления электронной коммерции наиболее интенсивно развивалась торговля продуктами интеллектуальной деятельности: программным обеспечением, результатами различных исследований. Стремясь преодолеть затруднения, связанные с оплатой товаров и услуг в электронной форме, многие торговые фирмы значительно обедняют спектр торговых услуг, например, ограничивая их возможностью диалогового заказа, тогда как оплата товаров должна вестись в обычном режиме или осуществляться на условиях наложенного платежа.

Пятая проблема в сфере электронной коммерции связана с электронными платежами, служащими для расчетов между пользователями в Сети. Расчеты анонимны или псевдоанонимны и совершаются в считаные секунды. В каждой электронной платежной системе (ЭПС) используется некоторая электронная наличность, которая является эквивалентом обычно реальной валюты или драгоценных металлов. Весь объем этой наличности, находящийся в обращении в ЭПС, должен быть подтвержден этими эквивалентами, т. е. Web-деньги должны иметь стопроцентную и моментальную ликвидность.

Электронные платежные системы не имеют какой-либо общепринятой классификации, по крайней мере в техническом понимании вопроса. Управление электронным счетом и осуществление операций с ним может происходить через Web-интерфейс, например, ЭПС e-port (http://eport.ru): через клиентское приложение, например, ЭПС ЯндексДеньги (http://money.yandex.ru) или могут использоваться оба способа взаимодействия, например, ЭПС WebMoney (http://webmoney.ru): и через Web (версия Light), и через программу клиента (версия Classic) [72].

Компания ЗАО «Компьютерные и информационные технологии» (ЗАО «КИТ») разработала ЭПС WebMoney в 1998 г. Для Classic-версии программы при запуске ЭПС WebMoney ПО-системы — WM Keeper— устанавливают соединение с серверами сертификации. Все операции проходят в закодированном виде, с использованием алгоритма защиты, подобного RSA, с длиной ключа более 1024 бит. Для каждого сеанса (трансакции) используются уникальные ключи сеанса, поэтому в течение трансакции никто, кроме отправителя, не имеет возможности определить назначение платежа и его сумму. Для каждой сделки используются уникальные реквизиты, а попытки применить их повторно отслеживаются и пресекаются. Используемые алгоритмы кодирования — RC5, MD4, MD5, SSL.

В ЭПС WebMoney на пользовательском уровне реализовано несколько степеней защиты: доступ по уникальному WMID и паролю, а также обязательное наличие так называемого файла ключей (*.kwm). В этом файле хранится личный ключ для доступа в систему; ключ зашифрован с использованием WMID и пароля. Таким образом, для того, чтобы иметь доступ к средствам в системе, необходимо знать не только пароль к WM1D, но и обладать секретным файлом *.kwm. Знание одного лишь пароля недостаточно.

Система эта весьма надежна, и удачных попыток прямого взлома ЭПС WebMoney-сервера или самой программы WM Keeper не было. Зато случаев распространения программ-вирусов «Троянский конь», «ворующих» файлы с ключами под лозунгом «Скачайте нашу программу-кряк и генерируйте WM сколько душе угодно», довольно много. Причем чаще всего для правдоподобности за эту программу- кряк необходимо заплатить небольшую сумму денег. Авторы подобного «Троянского коня» остаются в выигрыше при любом исходе: и в случае если пользователь заплатит за программу, и если он при этом не сможет защититься.

В качестве защиты от таких программ-вирусов пользователям ЭПС WebMoney была дана возможность сохранять файл с ключами на смарт-карте, а также искусственно увеличивать его размер вплоть до 10 Мб, чтобы затруднить возможность его несанкционированного скачивания. Введена процедура активации специального кода, необходимого для манипуляций средствами на электронных кошельках. Используется также программа (https://security.webmoney.ru), позволяющая заблокировать доступ к своему WMID со всех IP-адресов, кроме входящих в список разрешенных.

Электронная платежная система Яндекс .Деньги (PayCash до июля 2002 г.) появилась в начале 1998 г. Сложные процедуры регистрации и использования ПО-системы, а также сложность финансовой схемы привели к тому, что по числу пользователей ЭПС PayCash на порядок отставала от ЭПС WebMoney. В этих условиях Яндекс взял на себя продвижение системы, переименованной в «ЯндексДеньги». Тогда же она получила банковское свидетельство Центробанка России.

Схема ЭПС PayCash основана на так называемой классической технологии цифровой наличности, впервые предложенной голландским разработчиком Дэвидом Чаумом (система «eCash»). Он создал денежный суррогат — бессрочные денежные обязательства на предъявителя, эмитированные банком или другой финансовой организацией в форме электронных сертификатов, которые могут быть использованы для расчетов через Интернет.

Эта технология использует криптографические алгоритмы RSA сданной ключа в 1024 бита и более, электронную цифровую подпись (ЭЦП), а также «спелую» электронную подпись. Для работы с ЭПС Яндекс. Деньги рядовому пользователю необходимо скачать программу-клиент под названием «Интернет.Кошелек».

Электронная платежная система e-port была основана в 1999 г. По своей сути она построена на использовании единых карт e-port. Каждая карта может представлять собой всего лишь учетные данные — номер и PIN-код (это так называемая виртуальная карта e-port, которую можно получить в режиме онлайн, или она может иметь и вполне осязаемое физическое обличив).

Карта e-port служит отдаленным аналогом кредиток, используемых при оплате в Сети. На карте e-port аккумулируются зачисленные денежные средства, которые затем могут быть потрачены на оплату товаров и услуг в подключенных к системе электронных магазинах, а также для покупок в Momentalno.Ru — Интернет-магазине системы, каторый торгует товарами, не требующими физической доставки. В рамках Momentalno.Ru система e-port имеет агентские соглашения с мобильными операторами, Интернет-провайдерами и провайдерами IP-телефонии, платного телевидения, а также Интернет-казино. Благодаря этому можно пополнить, например, свой счет на мобильном телефоне или купить карту доступа в Сеть.

Управление счетом в системе e-port происходит через Web-интерфейс по протоколу https с использованием SSL версии 3.0. Для каждого сеанса (сессии) используются генерируемые сеансовые SSL-ключи, которыми обмениваются клиент и сервер. После обмена ключами данные шифруются по симметричному криптографическому алгоритму RC4. Стойкость шифра — 40, 56 или 128 бит. Визуальных Win-приложений для управления своим счетом у системы e-port нет.

Простое открытие электронного кошелька в ЭПС позволяет принимать платежи на своем сайте. Однако вопросам автоматизации уделяется большое внимание. Например, ЭПС WebMoney с помощью соответствующих элементов ActiveX, вставленных на Web-страницу, можно предложить пользователю запустить Keeper и в случае его согласия сделать это автоматически и даже побудить его начать процедуру инсталляции Кеерег,а, если программа еще не установлена.

Для приема оплаты на сайте ЭПС WebMoney предоставляет возможности использования модуля аутентификации для автоматической выписки счета или сервиса Merchant (http://merchant.webmon-ey.ru). Первый вариант считается устаревшим вследствие сложности. Суть его заключается в автоматической выписке счета покупателю и в последующей проверке состояния его оплаты. Для этого необходимо скачать и инсталлировать на сервере специальный модуль аутентификации, в задачи которого входит формирование ЭЦП каждой операции. Это позволяет производить операции в системе только от имени WM-идентификатора, с использованием секретных ключей которого модуль производит подпись. Инсталляция под Unix может выглядеть как: chmod a+x ./compl.sh ./compl.sh

Для автоматической выписки счета, проверки состояния его оплаты, а также автоматического перевода средств с электронного кошелька клиента на электронный кошелек продавца необходимо использовать предлагаемые ЭПС WebMoney интерфейсы.

Недостатками этого варианта являются высокая вероятность сбоя или «погрешности» в работе системы в зависимости от состояния подключения к серверу ЭПС WebMoney, необходимость работать в открытом виде на сервере с файлом ключей kwm при функционировании модуля аутентификации, а также наличие специального ini-файла, который должен содержать WMID, пароль к нему и путь к ключам на сервере.

Главная и единственная защитная мера — хранение их как можно «глубже» на сервере, когда наткнуться на файл с ключами сможет только опытный хакер.

Второй вариант приема оплат через ЭПС WebMoney использует сервис Merchant. По этой схеме серверу WebMoney передается информация о заказе (номер, сумма и пр.), пользователь проходит на сервере ЭПС WebMoney авторизацию, после чего с его счета списывается соответствующая сумма, а пользователь перенаправляется обратно на сайт.

Аналогичные услуги, хотя и менее удобные и прозрачные, чем у ЭПС WebMoney, предоставляет и ЭПС Яндекс.Деньги.

У ЭПС e-port аналогичные разработки по подключению электронных магазинов обеспечиваются программным продуктом e-POS.

Разработанная WebMoney услуга Software Activation Service (SAS)32 позволяет разработчикам программного продукта продавать его напрямую конечному пользователю через ЭПС WebMoney. При этом в SAS имеется возможность контролировать количество инсталляций программы и, соответственно, число случаев использования выданного регистрационного номера. Рекомендуется разрешать 3—4 инсталляции на регкей, чтобы покупатель мог сделать одну инсталляцию дома, одну на работе, а также на случай переустановки Windows и, как следствие, последующей переустановки приобретенной программы. При этом ЭПС WebMoney с помощью SAS как бы интегрируется в программный продукт, устанавливая зависимость между программным продуктом и WMID, с которого была произведена ее оплата. Приобретение программного продукта происходит без участия его создателя, который только получает деньги на свой счет в ЭПС WebMoney.

Защита электронной сделки включена в саму процедуру осуществления купли-продажи товара. Маркетинг проводится покупателем на основе изучения соответствующего сайта в Интернете, а предложение заключить сделку направляется продавцу в виде запроса на выставление счета. Продавец направляет покупателю счет, подписанный электронной подписью, в котором содержатся соответствующие реквизиты сделки (наименование товара, его стоимость, код продавца, время и дата совершения сделки). Счет является юридическим согласием (предложением) продавца заключить соответствующий договор. Юридический факт заключения договора в электронной системе означает, что покупатель подписал предъявленный ему счет цифровой подписью и отправил продавцу. С момента подписания покупателем выставленного счета договор считается заключенным.

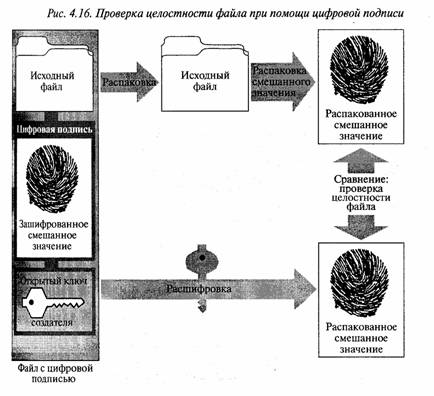

В дальнейшем также осуществляется целый ряд процедур, имеющих целью защиту сторон в электронной сделке. Сюда входят: конфиденциальность, целостность, аутентификация, т. е. информацию может получить только тот, для кого она предназначена. Отправитель не может отказаться от послания, если оно однозначно идентифицирован. Информация не может быть изменена ни при хранении, ни при передаче. Эти важнейшие условия безопасности обеспечиваются шифрованием и электронной цифровой подписью. Технология

цифровой подписи описана в разд. 4.3.

Кроме того, гарантом исполнения заключенных сделок выступают платежные системы. Существуют специальные протоколы и стандарты безопасности электронных платежей (протокол SSL и стандарт SET).

А.Д. Гацмен в обзоре платежных систем для В2В, опубликованном в Интернете, называет три типа платежных систем, действующих в сфере В2В-платежей в западном секторе Интернета:

— выполняющие функции традиционных банков и финансовых компаний;

— сотрудничающие с банками и финансовыми компаниями в области обеспечения сервиса, предлагаемого этими компаниями клиентам;

— использующие для обработки платежей систему автоматического клиринга.

Все модели платежных систем содержат следующие атрибутивные признаки:

— обеспечение оценки кредитоспособности покупателя, продавца (или обеспечение гарантий платежа покупателем, продавцом);

— обеспечение покупателю гарантий того, что товар будет иметь определенное качество и будет доставлен (сервис условного депонирования);

— наличие возможностей ведения продавцом бизнеса с неизвестным партнером без опасения столкнуться с мошенничеством или отказом от совершенных сделок;

— предложение продавцам широкого спектра денежных средств с дисконтами (за дополнительную плату). Снижение расходов, трудностей и рисков, связанных с передачей документов с рук на руки после установки исходных аккаунтов;

— обеспечение отчетности о доставке товаров, подтверждении,

выставлении счетов-фактур, платежей, инкассации и др.

Особо выделим предоставляемые платежными системами услуги условного депонирования. В В2В-коммерции предлагаются онлайновые услуги для торговых партнеров, которые раньше не имели деловых взаимоотношений. Условное депонирование — это смешанная система электронного выставления счетов, т. е. средняя между онлайновым и онлайновым режимами оплаты, что позволяет организациям гарантировать качество покупок, совершаемых у новых торговых партнеров (путем открытия счета условного депонирования). Покупатели получают возможность давать свое согласие на получаемый товар до передачи денег, а продавцы получают платежи без риска, гарантированно. В любом случае деньги не переходят от покупателя к продавцу, пока продукция не будет получена и принята по качеству и количеству покупателем. В свою очередь, поставщик имеет гарантию оплаты. Услуги по условному депонированию лежат в основе платежных систем: Pitney Escrow и Pitney Pay,

Обслуживание оптовой торговли предъявляет к системам защиты информации несравнимо более высокие требования, чем в случае розничной торговли, так как цена ошибки или злоупотреблений существенно выше.

4.2. ОРГАНИЗАЦИЯ ЗАЩИТЫ

ЭЛЕКТРОННЫХ ДОКУМЕНТОВ

Для кредитных карточек существуют дополнительные специфические издержки, связанные с мошенничеством и безнадежными долгами. Безнадежные долги — постоянная проблема при всех формах кредитных карточек. Политика предоставления ссуд в организациях по кредитным карточкам очень различна. Так, карточки для туризма и развлечений технически не имеют верхних пределов сумм ежемесячного кредита, но по ним тщательно отслеживаются ежемесячные платежи. Банковские карточки обычно имеются у клиентов банка. Как правило, имеется достаточная информация о кредитных и платежных возможностях, в то время как с розничными карточками необходимо соотносить превышение оборота и прибыльности продаж и непокрытой задолженности. Большинство банковских карточек сопряжено со сложной системой кредитного рейтинга, выявляющей наиболее опасные риски заявителей.

Политика покрытия длительных просрочек долга общая для всех организаций, выпускающих карточки. Успешный контроль в основном зависит от раннего выявления просроченных платежей, поддержания контакта с держателем карточки для определения причин отказа от платежа для возможного изменения графика выплат, приемлемого для обеих сторон, или для обращения в судебные инстанции.

Мошенничество — это использование пластиковой карточки не тем лицом, для которого она была выпущена. Материал, из которого сделаны кредитные карточки, сам по себе малоценен, но позволяет получить доступ к кредитованию. В начале 1980-х гг. наблюдалось большое увеличение мошеннического использования пластиковых карточек: банковских, чековых, «Т & Е» и розничной торговли.

Возможности такой защиты предоставляет большинство ПО при работе в Интернете. Так, банками и другими производителями систем пользования карточками постоянно разрабатываютя новые средства контроля и предотвращения возможного мошенничества с ними, обеспечивающие более полное предоставление информации для продавцов и держателей карточек и повышение характеристик безопасности самих карточек; для производства пластиковых карточек используется все более совершенное технологическое оборудование. Снижение остроты проблемы мошенничества с пластиковыми карточками обусловлено и тем, что системы терминалов (сети терминалов пунктов продаж) обеспечивают более частый доступ и более быстрое получение данных из центральных файлов для специального подтверждения принадлежности держателю карточки.

В России в настоящее время граждане в целом относятся с большим сомнением к посылке по Интернету данных о своих карточках на платформы для электронных платежей, например, CyberPlat, работающие с карточками, выпускаемыми российскими банками, так как в стране очень развито мошенничество с кредитными карточками. Опыт работы Интернет-магазинов показывает, что только каждый двадцатый клиент осуществляет электронный платеж по кредитной карточке; остальные предпочитают рассчитываться наличными при доставке заказанных товаров.

Автоматизированная система защиты электронных документов от несанкционированного доступа обеспечивает высокий уровень надежности, исключающий возможности ошибок и злоупотреблений со стороны персонала, гарантирующий строгий учет и доступ к информации в соответствии с политикой безопасности компании, реализующей контроль в режиме реального времени за отработкой электронных документов.

Применение криптографических средств защиты делает использование электронных документов более безопасным, чем бумажных. Снижение влияния человеческого фактора на процесс учета обращения с электронными документами увеличивает степень безопасности системы.

Так, государственная политика в сфере информатизации потребовала создания и организации серийного выпуска российских интеллектуальных карт (smart card), которые можно применять в прикладных системах различного уровня — начиная от локальных и заканчивая общенациональными системами и обеспеченных надежной криптографической защитой на основе отечественных стандартов.

В рамках трехстороннего договора между предприятием «Ангстрем», научно-техническим центром (НТЦ) «Атлас» и компанией «Юнион Кард» при научно-техническом сопровождении со стороны ФАПСИ завершена разработка отечественного микроконтроллера и подготовка к серийному производству российской интеллектуальной карты (РИК) на его основе, применяемой в настоящее время платежной системой «Юнион Кард» [37].

Созданная карта обладает достаточными для большинства областей применения специальными техническими характеристиками. Она построена на базе оригинального процессорного ядра RISC-архитектуры. Алгоритм шифрования, соответствующий ГОСТ 28147 в защищенном исполнении, реализуется со скоростью до 5 килобайт в секунду. Микроконтроллер содержит 2 килобайта энергонезависимой памяти, 8 килобайт постоянной памяти и 256 байт оперативной памяти.

Система информационной безопасности РИК основывается на системе физической безопасности кристалла микроконтроллера и дополняется программно-алгоритмическими мерами защиты, реализованными в составе криптографического модуля операционной системы (ОС). В средствах операционной системы РИК реализуются алгоритмические меры защиты: тестовые проверки при включении питания карты; криптографическая защита данных; контроль их целостности и др. В карте имеется встроенный аппаратно-программный датчик случайных чисел, надежно обеспечивающий поддержку со стороны РИК криптографических протоколов взаимной идентификации и выработку разовых сеансов ключей шифрования данных, взаимодействие с терминальным оборудованием.

Система безопасности РИК полностью соответствует разработанной в 1998 г. концепции обеспечения информационной безопасности платежной системы на основе интеллектуальных карт и по своим функциональным возможностям и уровню защиты от несанкционированного доступа к хранимой информации РИК в целом не уступает своим зарубежным аналогом.

Технические характеристики РИК обусловливают весьма широкий спектр областей возможного ее использования для решения задач по защите информации в различных системах.

Использование РИК в платежных системах обеспечивает необходимый уровень безопасности электронных платежных транзакций в сочетании с необходимыми системными мерами информационной безопасности программно-аппаратных средств. РИК обеспечивает защиту как от масштабных атак на платежные системы (с целью их дезорганизации и наводнения фальшивыми платежными карточками), так и от угроз конкретным субъектам систем: банкам, клиентам.

В качестве носителя идентификационной информации РИК хорошо интегрируется в системы разграничения доступа к ресурсам информации в дополнение или вместо пароля, вводимого с клавиатуры терминала. Это позволяет существенно повысить уровень защиты ресурсов, так как, в отличие от пароля, хранящаяся в РИК информация надежно защищена от несанкционированного доступа при случайных или злоумышленных действиях лица, использующего такую карту. Программно-аппаратные средства РИК гарантируют передачу идентификационной информации из карты в терминал? или на удаленный сервер системы только в случае положительного результата взаимной идентификации, т. е. в соответствии с поддерживаемыми ОС надежными криптографическими протоколами.

Применение персональных карточек для доступа к ресурсам информации позволяет осуществлять динамический контроль за работой пользователя и в случае его отсутствия или перерыва в работе. Когда карточка вынимается пользователем из приемного устройства, можно блокировать доступ.

Применение микропроцессорных карт позволяет в числе других обеспечить взаимную достоверную идентификацию карточки и контрольного устройства и шифрование информации, передаваемой между карточкой и контрольным устройством, таким образом, что наиболее конфиденциальная часть данных никогда не покидает памяти карты в открытом виде и не может быть перехвачена злоумышленником.

Известно, сколь сложным и дорогим является обеспечение защиты от несанкционированного доступа на охраняемые территории, например, объекты атомной энергетики, военные базы, гражданские объекты, содержащие много ценностей, и т. п. Использование РИК в качестве пропуска на охраняемые территории позволяет администраторам безопасности получать абсолютно достоверную регистрацию пересечения всех ходов и выходов на охраняемой территории. В контрольные журналы автоматически записываются все данные пользователя карточки и точное время прохода. Применение РИК позволяет также обеспечить защиту паролей и секретных ключей на карте, что делает безопасной всю систему в целом даже при утере пользователем корточки. Применение же других средств контроля — не на основе интеллектуальной карты — требует существенно более дорогих и более сложных электронных устройств, линий связи и т. п.

Использование карты как носителя ключевой информации связано с развитием всех сетевых и телекоммуникационных технологий.

В настоящее время в системах передач данных наблюдается тенденция к переходу на принцип абонентского засекречивания «точка — точка», при котором шифраторы и ключевые носители находятся непосредственно в распоряжении абонента. В этих условиях существенно расширяется круг людей, допущенных к ключевым документам. Использование защищенных ключевых носителей типа магнитных дисков или карты с магнитной полосой может привести к компрометации конфиденциальной информации за счет утраты таких ключей и их незаконного копирования.

Одним из решений проблемы является применение алгоритмически и физически защищенных от несанкционированного доступа ключевых носителей. Проведенные специалистами ФАПСИ исследования показали, что разработанные и интегрированные в программно-аппаратную среду РИК меры защиты, а также специальные свойства кристалла позволяют обеспечить надежную защиту ключевых носителей на базе РИК.

Использование новых документов — пропусков на основе пластиковых карт со встроенным микроконтроллером — позволяет применять современные информационно-электрографические технологии, обеспечивающие высокий уровень защиты при попытках подделки таких пропусков, а также дополнительные охранные функции в части создания зон различных уровней доступа и мониторинга находящихся в них лиц.

Требования в части информационной безопасности РИК, используемой в качестве электронного документа, аналогичны требованиям к применению РИК в качестве платежного средства.

Одним из перспективных решений в области электронных документов являются электронные паспорта организаций — специальные смарт-карты, позволяющие идентифицировать организацию по присвоенному ей цифровому коду. Это может существенно упростить взаимодействие официальных представителей организации с административными, финансовыми и налоговыми органами, таможней.

В электронный паспорт организации заносятся адрес, наименование, имена руководителей, банковские реквизиты, любая другая необходимая информация.

Использование РИК может исключить ненужное дублирование фискальной информации в различных органах и предотвратить доступ лиц, не имеющих права на получение данных сведений.

В случае необходимости установления идентичности лица как с помощью интеллектуальной карты, так и по дополнительным биометрическим признакам, в частности, по отпечаткам пальцев, подписанные электронно-цифровой подписью образцы этих признаков предполагается хранить в памяти пользователей РИК.

Ведрение нового технологического процесса, относящегося к стандарту в области электронной цифровой подписи ГОСТ Р-3410, позволит совместить криптографический сопроцессор для модульной арифметики на одном кристалле с уже разработанным микро-

контроллером для ныне существующей российской карты и обеспечит возможность создания персональных носителей для системы цифровых сертификатов на базе отечественной криптографии, позволит повысить уровень безопасности информационного обмена по сетям Интернет, предложить надежные решения в области электронной коммерции.

Сочетание симметричной и открытой криптографии с разработкой конкретных систем защиты на базе РИК позволит обеспечить криптографически стойкое и эффективное администрирование системы безопасности; повысить специальные эксплуатационные свойства системы разграничения доступа в платежных системах; переместит защиту электронных платежей с физической защиты преимущественно на модуль безопасности с его криптографической защитой.

Имеющаяся в ФАПСИ нормативная база является достаточной для проведения сертификации по требованиям информационной безопасности средств системы КОД, использующей карты подобного типа.

Нарушения авторских и смежных прав в глобальной компьютерной сети Интернет приобрели в настоящее время массовый характер. Положения закона «Об авторском праве и смежных правах» позволяют сделать однозначный вывод о том, что произведения, опубликованные в сети Интернет в электронной форме, являются объектами авторского права и соответственно авторские права должны неукоснительно соблюдаться. Способы защиты произведений, публикуемых в сети Интернет, можно подразделить на две основные группы: правовые и технические. Основные способы правовой защиты:

— нотариальное заверение распечатки созданного произведения с указанием даты создания и автора;

— опубликование произведения на более традиционном носителе (например, на бумаге), надежно подтверждающее право авторства;

— депонирование в хранилище произведения, записанного на лазерный диск, что существенно упрощает решение вопроса об авторском приоритете;

— регистрация информации в качестве программы для ЭВМ или базы данных в Роспатенте;

— любое другое удостоверение факта существования произведения на определенную дату.

Однако безупречного правового механизма защиты авторских прав в Интернете в настоящие время не существует. Поэтому защита авторских и смежных прав в глобальной компьютерной сети Интернет осуществляется преимущественно техническими способами, которые рассмотрены в следующем разделе.

4.3. ОРГАНИЗАЦИЯ ЗАЩИТЫ ИНФОРМАЦИИ

В КОМПЬЮТЕРНЫХ СЕТЯХ

Защитa информации в компьютерных сетях основывается на выявлении, оценке и парировании возможных угроз безопасности информации с учетом частоты их проявления и вероятности потери информации, возможности по противодействию и ликвидации "последствий проявления этих угроз. Защищенные информационные системы предполагают [9]:

— безотказность;

— безопасность;

— конфиденциальность;

— бизнес-этику.

Безотказность — компьютерная система готова к работе в любой момент, когда в этом возникает необходимость, и функционирует, как и ожидается, на соответствующем уровне.

Безопасность — система устойчива к атакам, и секретность и целостность ее данных находятся под защитой.

Конфиденциальность — у пользователей есть возможность контролировать данные о самих себе, а те, кто добропорядочно использует эти данные, следуют принципам честного использования информации.

Бизнес-этика — компании-разработчики несут ответственность перед Клиентами, помогают им найти решения, отвечающие их потребностям, и в отношениях с клиентами действуют открыто.

Защита конфиденциальной информации в компьютерных сетях обеспечивается проведением комплекса организационно-технических мероприятий, которые можно сгруппировать по следующим направлениям:

— предотвращение несанкционированного доступа (НСД) к компьютерной информации с целью ее уничтожения, модификации, блокирования или копирования;

— блокирование каналов утечки за счет побочных электромагнитных излучений и наводок (ПЭМИН);

— предотвращение специальных программно-технических воздействий, вызывающих уничтожение, модификацию, блокирование информации или сбои в работе средств вычислительной техники;

— выявление внедренных в технические средства специальных устройств негласного съема информации (закладных устройств).

Предотвращение НСД к информации обеспечивается применением специальных программно-аппаратных средств защиты от НСД, использованием криптографических средств защиты информации и организационными мероприятиями.

Средства защиты информации от НСД должны обеспечивать управление доступом к ресурсам вычислительной системы, регистрацию и учет входа и выхода из системы, процессов печати документов, сигнализацию и регистрацию попыток НСД к ресурсам, контроль целостности программной среды и обрабатываемой информации.

Предотвращение НСД к информации, осуществляемого с помощью программных средств, реализуется определением для каждой программы перечня санкционируемых функций, применением средств и технологий программирования, обеспечивающих минимальную вероятность наличия дополнительных возможностей, которые могут быть использованы для осуществления НСД, предупреждением внесения несанкционированных изменений в программы при их разработке и эксплуатации, регулярной проверкой неизменности и целостности системного, сетевого и прикладного программного обеспечения.

На рабочие места целесообразно установить специальные программы блокировки клавиатуры, диска или каталога при временном оставлении рабочего места пользователем, а также программы, обеспечивающие уничтожение фрагментов данных в ОЗУ, регистрах процессора и ЗУ принтера.

Защита от несанкционированного копирования программ и данных обеспечивается: подключением к параллельному порту специальных программируемых заглушек, к которым программа обращается в первую очередь для считывания кода запуска программы (например, электронными ключами HASP для компьютеров, открытых систем на базе UNIX-платформ и сетей NOVELL), преднамеренными искажениями магнитного диска, на котором размещаются часть программ или данные, и введением в программу специального перемещаемого модуля декодирования, программными средствами, искажающими реальное число дорожек магнитного диска, шифрованием кодов программы, размещением части программы в закрытых от пользователя областях внутренней и внешней памяти.

Защита информации, передаваемой по каналам связи между элементами компьютерных сетей, обеспечивается шифрованием. Обеспечение подлинности сведений, их защита от искажений и идентификация отправителя осуществляется за счет применения электронной цифровой подписи.

Организационные мероприятия направлены на затруднение доступа к техническим средствам компьютерных сетей и обрабатываемой информации. Это достигается организацией режима ограниченного доступа в помещения, предназначенные для размещения элементов компьютерных сетей, размещением таких помещений в пределах контролируемой зоны на максимальном удалении от ее границ, размещением печатающих устройств, видеотерминалов, графопостроителей в местах, максимально затрудняющих визуальный просмотр информации посторонними лицами, а также применением дополнительных мер, исключающих подобный просмотр (штор, жалюзи, непрозрачных экранов и т. д.).

Блокирование каналов утечки информации за счет побочных электромагнитных излучений и наводок обеспечивается применением защищенных технических средств, аппаратных средств защиты информации, установлением контролируемой зоны необходимого размера вокруг средств вычислительной техники. В случае применения средств шифрования и электронной цифровой подписи величины соответствующих параметров устанавливаются исходя из условий сертификатов на эти средства. При этом на границе контролируемой зоны должны выполняться отношения сигнал/шум не более:

— для объектов 1 степени защищенности — 0,2;

— для объектов 2 степени защищенности — 0,8;

— для объектов 3 степени защищенности — 1,4.

В случае невыполнения требований по отношению сигнал/шум применяются активные средства защиты — генераторы шума.

Для обеспечения безопасности информации при отключении или бросках питающего напряжения необходимо использовать источники бесперебойного питания.

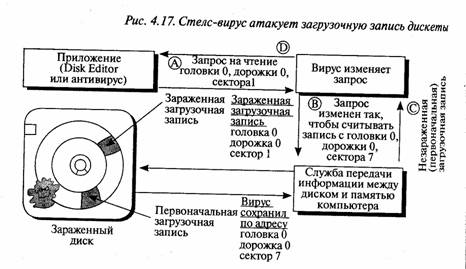

Предотвращение вредоносных программно-технических воздействий, вызывающих уничтожение, искажение информации или сбои в работе средств информатизации, обеспечивается применением специальных программных и аппаратных средств защиты (антивирусных процессоров, антивирусных программ), а также средств криптографической защиты информации.

Для организации защиты процесса обработки информации в компьютерных сетях в составе структуры информационных систем организуется служба администраторов безопасности, являющаяся, как правило, подразделением службы информационной безопасности. Администратор информационной безопасности обеспечивает регистрацию пользователей, формирование матрицы доступа к вычислительным и информационным ресурсам сети, учет наступления системных событий, связанных с инициализацией функций сети, изменением ее конфигурации и прав доступа, формирование параметров входа в сеть (идентификаторов) и шифр-ключей, контроль текущего функционального состояния сети.

Организационно-технические мероприятия по защите информации выполняются на всех этапах жизненного цикла информационных систем и со временем, а также по результатам работы могут уточняться и изменяться.

Для компенсации последствий возможных угроз информационным ресурсам и компьютерным системам при несанкционированном доступе к информации в компьютерных сетях целесообразно использование страхования. Например, РОСНО имеет лицензию на оказание услуг по страхованию от преступлений в сфере компьютерной информации и электронных средств связи, обеспечивающую возможность страхования информационных ресурсов и систем в целом, отдельных аппаратных и программных составляющих серверов, сетевых устройств, рабочих станций и компьютерной информации от несанкционированной модификации, блокирования и уничтожения в результате различных противоправных действий.

4.3.1. ПРОГРАММНО-ТЕХНИЧЕСКИЕ

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ

Рейтинг уровней защиты

Существует четыре основных уровня зашиты33. Каждый из них подразделяется на классы; в общей сложности существует семь классов уровней защиты.

Уровень защиты D1. Класс D1 — наименьший уровень защиты. Система с уровнем защиты D1 не обеспечивает существенную защиту для файлов или пользователей. Наиболее распространенной формой такой системы являются локальные ОС (например, Microsoft Windows 98) или частично не защищенные сети.

Уровень защиты С. Классы уровня зашиты С обеспечивают избирательную защиту сети и функции отслеживания пользовательских действий и возможностей (так называемый аудит). Уровень С подразделяется на две подкатегории — С1 и С2.

Уровень защиты С1. Системы с уровнем зашиты С1 удовлетворяют требованиям избирательной защиты путем предоставления некоторого разделения пользователей и данных. Системы класса С1 включают некоторые виды жесткого контроля, позволяющего установить ограничение доступа для конкретных пользователей, и дают возможность пользователям защищать их личную информацию и предохранить данные от случайного чтения или разрушения. В таких системах все пользователи обрабатывают данные на одинаковом уровне, т. е. все документы для систем с уровнем защиты С1 выглядят одинаково секретными. Хорошим примером являются версии сетевого программного обеспечения Novell Netware. Каждый компьютер, связанный с сетью, имеет уровень защиты С1, поскольку он подвергается физическому риску. Минимальные требования для обеспечения уровня защиты С1 следующие:

— определенный и контролируемый доступ между именованными пользователями и именованными объектами;

— система идентификации и паролей, которая должна быть пройдена пользователями, прежде чем они получат доступ к информации в сети.

Уровень защиты С2. Системы с уровнем защиты С2 обладают более гибкими средствами контроля по сравнению с системами с уровнем зашиты С1. Пользователям систем С2 предоставляются индивидуальные счета (account) для каждого из действий при соединении с сетью. Системы С2 обеспечивают эту возможность, пользуясь процедурами входа, путем прослеживания (аудита) всех событий, имеющих отношение к безопасности работы, и путем изолирования ресурсов. Системы с уровнем защиты С2 обладают всеми свойствами систем С1, а также должны удовлетворять следующим требованиям:

— элементы управления доступом включают как целые группы, так и отдельных пользователей;

— элементы управления доступом должны ограничивать копирование прав доступа;

— механизм избирательного доступа будет, по явно заданным пользователем параметрам или по умолчанию, обеспечивать защиту от незарегистрированного доступа;

— элементы управления доступом могут разрешать или ограничивать доступ определенных пользователей к определенным

объектам;

— система идентификации уникальным образом определяет каждого пользователя, связанного с системой;

— операционная система ассоциирует каждое действие, произведенное определенным пользователем, с уникальным идентификатором этого пользователя;

— сеть может создавать и поддерживать функции аудита всех попыток доступа к сетевым объектам (например, к файлам).

Уровень защиты В. Уровень защиты В подразделяется на классы Bl, B2 и ВЗ. Принципиальная разница между уровнями В и С в том, что системы с уровнем защиты В должны иметь обязательную защиту. Это означает, что на каждом уровне доступа к системе используются свои правила, т. е. каждый объект должен обладать своим уровнем безопасности. Подобная система не позволит пользователю сохранить созданный объект, если он не определит уровень защиты этого объекта.

Уровень защиты В1. Системы класса В1 должны отвечать всем требованиям к системам класса С2. Кроме того, в системах В1 должен физически обеспечиваться обязательный контроль доступа над субъектами и объектами и неформальное следование некоторой стратегии зашиты. Системы с уровнем защиты В1 должны удовлетворять следующим требованиям:

— система должна поддерживать «метки чувствительности» для каждого объекта, над которым сеть осуществляет контроль. Метка чувствительности — это индикатор чувствительности объекта. Например, можно пометить цифры предстоящих продаж как «чувствительные», а деловые проекты — как «особо чувствительные»;

— система должна использовать чувствительные метки как основу для принятия решений по осуществлению обязательного контроля доступа;

— система будет помечать импортированные, непомеченные объекты, прежде чем поместить их в систему, и не разрешит непомеченным объектам проникать в систему;

— метки чувствительности должны точно определять уровни безопасности различных объектов;

— когда системный администратор создает систему либо добавляет новые коммуникационные каналы или устройства ввода-вывода в систему, он должен определить каждый коммуникационный канал и каждое устройство ввода-вывода как одноуровневое или многоуровневое. Изменить это определение администратор может только вручную;

— многоуровневые устройства поддерживают метку чувствительности информации, передаваемой им с помощью сети;

— одноуровневые устройства не поддерживают уровень чувствительности передаваемой информации;

— все выходные данные, передаваемые пользователям, независимо от того, являются они виртуальными (мониторы) или физическими (бумага), должны сопровождаться меткой, которая определяет уровень чувствительности объектов на выходе;

— система должна использовать пароли и методы идентификации для определения уровня доступа каждого пользователя. Более того, уровни доступа и безопасности пользователя должны применяться при каждом его обращении к объекту;

— система должна регистрировать все попытки несанкционированного доступа в специальном журнале.

Уровень защиты В2. Системы класса В2 должны удовлетворять всем требованиям, предъявляемым к системам класса В1. Кроме того, системному администратору необходимо при инсталляции системы основывать надежную вычислительную базу с помощью четко определенной и подкрепленной документально модели безопасности системы. Особенность систем класса В2 в том, что они должны распространять избирательные и обязательные элементы управления доступом систем класса В1 на все объекты и субъекты системы. Системы с уровнем защиты В2 адресуют незащищенные элементы и четко разделяют на критичные и не критичные к защите элементы. Системы этого класса могут оказывать достаточно сильное сопротивление атакам хакеров. Они должны удовлетворять следующим требованиям:

— система должна немедленно сообщать пользователю о каждом изменении его уровня доступа во время текущего сеанса работы;

— система должна поддерживать надежные коммуникации между собой и пользователем во время его регистрации и идентификации. Только пользователь может стать инициатором сеанса связи во время работы с надежными коммуникациями;

каналов и определять максимальную пропускную способность каждого из них;

— надежная вычислительная основа будет поддерживать отдельные функции оператора и администратора;

— реализация системы должна включать в себя диспетчера конфигурации — человека, который будет заниматься проверкой того, что коренные изменения системы проводятся людьми с соответствующими правами и разрешениями.

Уровень защиты ВЗ. Системы класса ВЗ должны удовлетворять всем требованиям, предъявляемым к системам В2. Кроме того, разработчики создают системы этого класса, ставя целью ограничение доступа и защиту от копирования с минимизацией компонентов, упрощающих анализ и тестирование системы. Надежная вычислительная основа должна исключить все те программы, которые являются несущественными для проведения политики защиты. Проектировщики должны свести к минимуму сложность системы, дня того чтобы упростить ее анализ. У такой системы должен быть постоянный администратор, расширенный механизм аудита и процедуры восстановления системы. Системы класса ВЗ в высшей мере устойчивы к атакам хакеров и должны удовлетворять следующим требованиям:

— они контролируют доступ всех пользователей к любому объекту (как и системы класса В2), системы класса ВЗ должны генерировать читабельный список безопасности. В этом списке должны быть отмечены все зарегистрированные в системе пользователи и их доступ ко всем объектам системы;

— каждый зарегистрированный объект должен поддерживать спецификацию списка пользователей, не обладающих правами доступа к этому объекту;

— прежде чем предпринять какие-то действия, система ВЗ требует обязательной идентификации пользователя;

— системы ВЗ идентифицируют каждого пользователя не только внутренне, но и с внешними протоколами безопасности. Система не будет предоставлять внутренний доступ пользователям, которые, по ее определению, не имеют доступа на внешнем уровне безопасности, несмотря на корректность безопасности. Система должна создать сообщение для журнала аудита, в котором указывается причина отказа в доступе;

— проектировщики должны логически выделить и безошибочно отличить надежный путь коммуникации от всех остальных;

— надежная коммуникационная основа должна создавать информацию аудита для каждого действия любого зарегистрированного пользователя над каждым объектом. К тому же всякий раз, когда зарегистрированный пользователь пытается выполнить какое-либо действие, надежная коммуникационная основа должна создать полную информацию аудита для администратора;

— надежная вычислительная основа должна поддерживать отдельные функции администратора безопасности;

— система должна поддерживать надежное восстановление (другими словами, система не будет перезагружаться без соблюдения условий безопасности).

Уровень защиты А. Уровень защиты А — высший по системе уровней и содержит только один класс систем — А1. Его характеризует использование формальных методов контроля безопасности. Формальные методы безопасности обеспечивают то, что элементы обязательного и избирательного контроля безопасности системы могут эффективно защищать классифицируемые или другие высокочувствительные данные, содержащиеся или обрабатываемые в системе. Уровень защиты А требует обширной документации для демонстрации того, что система удовлетворяет всем требованиям безопасности.

Уровень защиты AL Системы класса А1 функционально идентичны системам класса ВЗ в том, что не требуют отличий в архитектуре или требованиях политики. Отличие систем класса А1 в том, что проектировщики каждой системы должны анализировать систему сточки зрения формальной разработки. После анализа системы проектировщики должны интенсивно применять методы проверки для гарантии того, что система удовлетворяет всем формальным требованиям. В частности, системы класса А1 должны также удовлетворять следующим требованиям:

— диспетчер безопасности системы должен получить от разработчика системы формальную модель политики зашиты. Эта модель ясно определяет и устанавливает в письменном виде все аспекты политики, включая математическое доказательство того, что модель согласуется со своими аксиомами и достаточна для поддержки требуемого уровня защиты;

— все инсталляции систем класса А1 требуют наличия диспетчера безопасности системы;

— диспетчер безопасности системы должен установить систему класса А1, формально задокументировать каждый шаг инсталляции и показать, что система согласуется с моделью безопасности и формальной моделью.

Немногие системы должны обладать уровнем зашиты А1.

Операционная система (ОС) — важнейший компонент ПО вычислительной техники, осуществляя управление компьютером и его ресурсами, запуск прикладных программ на выполнение, обеспечивая диалог пользователя с компьютером. Следовательно, от уровня безопасности ОС зависит безопасность информационной системы в целом.

Обеспечить безопасность ОС — значит, исключить случайное или преднамеренное нарушение ее функционирования, а также нарушение функционирования находящихся под управлением ОС ресурсов системы.

Операционная система MS DOS не представляет каких-либо методов защиты: нет разделения оперативной памяти между программами, отсутствует защита файлов.

Операционные системы Windows 98 и Millennium не имеют достаточного уровня безопасности, в частности, весь объем оперативной памяти доступен для любой программы. Меры сетевой безопасности не отвечают современным требованиям.

Более высокую систему безопасности имеют операционные системы Windows NT, 2000. Они активно используют возможности защищенного режима процессоров Intel и могут надежно защитить данные и программы от других программ.

Операционная система UNIX разрабатывалась как сетевая и многопользовательская и изначально включала средства информационной безопасности.

Уровень безопасности ОС зависит от степени безопасности, предоставляемой брандмауэром и включает:

— проверку событий операционной системой. Операционная система с уровнем зашиты С2 и выше должна содержать возможности полной регистрации (аудита) любых событий, связанных с безопасностью системы. Это должно помочь определить размер нанесенного хакером ущерба. С помощью средств аудита можно определить, проводится ли атака в настоящее время или система уже взломана;

— политику обязательного доступа. Можно использовать политику обязательного доступа в системах с уровнем защиты В1 и выше для защиты от вируса «троянский конь». Этот уровень гарантирует, что только определенные пользователи имеют доступ к системным файлам. Обычные пользователи брандмауэра (например, пользователи FTP) и многие другие процессы-демоны34 работают, как правило, на более низком уровне защиты, поэтому возникает необходимость защиты системных файлов от их воздействия.

Требования к программно-техническим средствам защиты информации сформулированы также в руководящих документах Государственной технической комиссии (ГТК) при Президенте РФ. Основой всего набора таких документов является руководящий документ «Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа (НСД) к информации».

Этим документом вводится понятие «штатные средства», под которыми понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники и компьютерных сетей.

Главным средством защиты считается система разграничения доступа (СРД) субъектов к объектам доступа [9].

Технические средства защиты от НСД должны оцениваться по степени полноты охвата правил разграничения доступа реализованной СРД и ее качеству, составу и качеству обеспечивающих средств для СРД, гарантии правильности функционирования СРД и обеспечивающих ее средств.

Подключение компьютерных сетей к другим информационным системам и сетям производится через межсетевые экраны не ниже 3 класса защищенности, сертифицированные по требованиям руководящего документа Гостехкомиссии России «Средства вычислительной техники. Межсетевые экраны. Показатели защищенности от несанкционированного доступа к информации».

Объектам компьютерных сетей присваивается различная степень защищенности для определения требуемых организационно-технических мероприятий по защите информации в зависимости от ее важности, реальных условий размещения элементов компьютерных сетей, возможных каналов утечки информации, а также для минимизации затрат на защиту информации. Допускается присваивать различные степени защищенности по отдельным элементам компьютерных сетей при обработке ими информации различной степени конфиденциальности. Целесообразно установить следующие степени (категории) защищенности объектов компьютерных сетей в соответствии со степенью конфиденциальности обрабатываемой информации:

— 1 степень (категория) — объекты, связанные с обработкой строго конфиденциальной информации;

— 2 степень (категория) — объекты, связанные с обработкой конфиденциальной информации;

— 3 степень (категория) — объекты, связанные с обработкой служебной информации.

Биржа обычно использует целый комплекс мер по обеспечению безопасности торговой и клиринговой биржевых систем [63]. К ним относятся законодательные, морально-этические, административные, физические, технические меры. С целью защиты торгово-клирингового комплекса от всего спектра физических и технических угроз безопасность компьютерной системы должна быть реализована на нескольких уровнях.

Первый уровень — парольный доступ к компьютеру торгового терминала по закрытому ключу. Он защищает каждый отдельный компьютер и содержащуюся в нем информацию от несанкционированного использования.

Второй уровень — обеспечивает защиту сервера доступа. Этот вид защиты реализован в виде пароля к серверу доступа по открытому ключу и в процессе проверки идентифицирует права каждого конкретного участника торгов.

Третий уровень — реализован аппаратно для всей системы в целом путем соответствующего управления интеллектуальными концентраторами.

Четвертый уровень — реализован для защиты торговой системы и организован на уровне парольного доступа к базе данных по открытому ключу с проверкой прав терминала, осуществляющего попытку доступа к торговой системе.

Пятый уровень — обеспечивается самой базой данных SQL Server путем проверки целостности базы, он осуществляет основную защиту торговой базы данных от угрозы вмешательства.

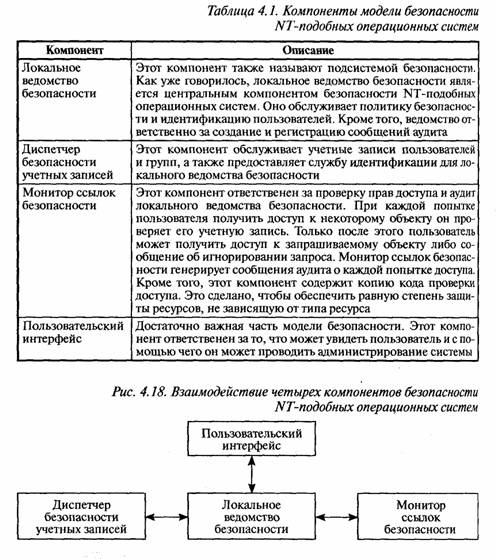

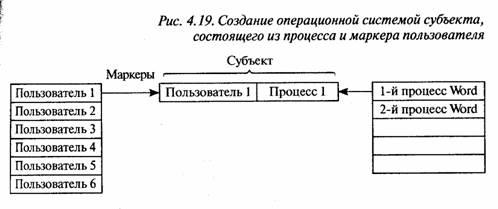

Операционная система сервера на базе NT-подобных операционных систем, на основе которой строится обычно система биржевой торговли в России, соответствует высокому уровню системы защиты в соответствии с международным стандартом безопасности С2.

Для нормального взаимодействия номинального держателя и регистратора между ними должен быть выработан стандарт предоставления информации, в связи с чем в этих системах должна быть предусмотрена возможность перевода данных в файлы формата DBF.

Наиболее совершенные информационные системы ведения реестра (ИСВР) и информационные депозитарные системы (ИДС) предусматривают функции, обеспечивающие многоуровневую защиту данных, которая включает в себя:

— защиту данных от несанкционированного доступа, т. е. использование процедуры аутентификации пользователя по идентификатору и паролю при входе в систему;

— наличие процедур кодирования и шифровки информации;

— многоуровневый доступ к данным — наличие нескольких типов пользователей в соответствии с их полномочиями;

— защиту информации от случайного уничтожения при сбое системы или неправильных действий персонала;

— наличие средств контроля достоверности и непротиворечивости данных;

— возможность резервного сохранения и последующего восстановления данных.

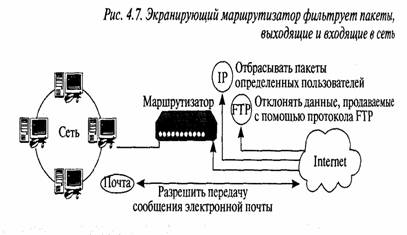

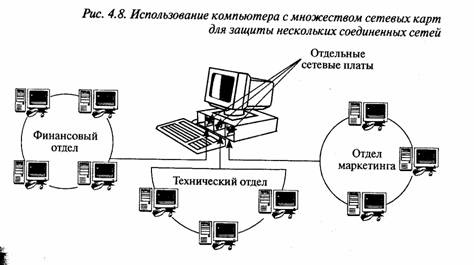

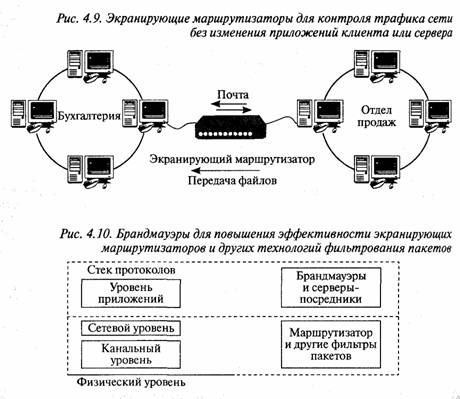

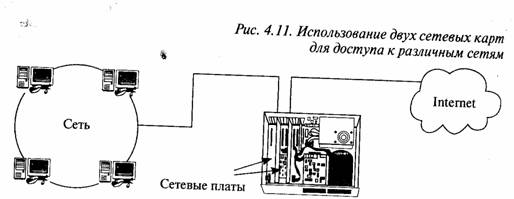

Брандмауэр