Проблема защиты информации в ТКС.

Анализ основных угроз

3.1. Защита информации. Основные понятия

Информация — совокупность сведений (сообщений) об окружающем мире (событиях, лицах, явлениях, процессах, фактах и их взаимосвязях), представленных в виде, пригодном для передачи одними людьми и восприятия другими, используемых в целях получения знаний и принятия решений.

«Критическая» (конфиденциальная, защищаемая) информация — это информация с соответствующими грифами секретности, информация для служебного пользования, информация, являющаяся собственностью учреждения.

Информационная угроза — фактор или совокупность факторов, создающих опасность нарушения свойств информации.

Информационные ресурсы — информация по всем направлениям жизнедеятельности общества, организованная в форме документов и массивов документов (архивов, фондов), программ для ЭВМ, баз данных, а также в других формах организации информации.

База данных — совокупность организованных, взаимосвязанных данных на машиночитаемых и других физических носителях.

Информационно-телекоммуникационная система (ИТКС) — совокупность взаимосвязанных каналами дальнего приема и передачи информации аппаратно-программных и технических средств, объединенных в единое целое из территориально-разнесенных элементов с целью обеспечения технологического цикла обработки (поиска, сбора, хранения, переработки, редактирования) информации и выдачи потребителю в требуемой форме результатов такой обработки, т.е. ИТКС включает в себя компьютерные сети, программное обеспечение и телекоммуникационную систему.

Телекоммуникационная система — совокупность технических средств ИТКС и каналов связи, обеспечивающих передачу информации между абонентами ИТКС.

Технические каналы утечки информации — физическая среда распространения опасных сигналов, несущих конфиденциальную информацию, выходящая за пределы охраняемой территории.

Защита информации — совокупность технических и организационных мер, обеспечивающих информационную безопасность.

Информационная безопасность — состояние информации, информационных ресурсов и ИТКС, при котором с требуемой надежностью обеспечивается защищенность от угроз системе формирования, распространения и использования информационных ресурсов.

Национальная безопасность — состояние государства, при котором обеспечивается предотвращение или парирование внутренних и внешних угроз в различных сферах жизни общества: политической, экономической, оборонной, экологической, информационной и др. В каждой из этих сфер государство, выражающее интересы всего общества, обязано принимать меры, предотвращающие угрозы безопасности.

Организацию защиты информации следует рассматривать в двух аспектах: как совокупность мер по обеспечению информационной безопасности личности, общества и государства и как совокупность мер по соблюдению информационной безопасности составляющих системы национальной безопасности.

Выбор и реализация способов защиты информации основываются на переработке информации, отражающей возникшую в той или иной сфере ситуацию угрозы и возможности государства по ее отражению. Достоверность, полнота, своевременность и защищенность являются важнейшими показателями, характеризующими правильность и эффективность принимаемых решений по обеспечению информационной безопасности. Это позволяет рассматривать защиту информации как неотъемлемую часть национальной безопасности в целом и каждой из ее составляющих.

Обеспечение информационной безопасности в ведомственных информационно-телекоммуникационных системах органов государственной власти России (в том числе специальных объектов) является одной из важнейших компонент национальной безопасности и направлено на предупреждение и нейтрализацию внешних и внутренних угроз в различных сферах деятельности государства.

Поскольку циркулирующая в каналах ТКС государственных органов информация представляет особый интерес для иностранных спецслужб и отечественных теневых и мафиозных структур, вопросы ее защиты рассматриваются как важнейшая составляющая информационной безопасности.

Основными целями защиты информации в ТКС являются:

• достижение состояния защищенности информации во всех звеньях ТКС от внешних и внутренних угроз, как в мирное время, так и в особый период, а также при возникновении чрезвычайных ситуаций;

• предотвращение нарушений прав личности, общества и государства на сохранение секретности и конфиденциальности информации циркулирующей в ТКС.

На основании целей формируются и задачи защиты информации в ТКС:

• выявление и прогнозирование внутренних и внешних угроз информационной безопасности, разработка и осуществление комплекса адекватных и экономически обоснованных мер по их предупреждению и нейтрализации;

• формирование единой политики государственной власти и субъектов России по защите информации в ТКС;

• совершенствование и стандартизация применяемых методов и средств защиты информации в ТКС;

• создание и реализация механизма государственного регулирования (лицензирования) деятельности в области защиты информации, а также обеспечение функционирования системы сертификации ТКС и входящих в их состав защищенных технических средств, средств защиты информации и средств контроля эффективности применяемых мер защиты.

Система обеспечения защиты информации в каждой конкретной ТКС, а также подход к ее построению и реализации — индивидуальны. Однако во всех случаях для создания эффективной комплексной защиты информации необходимо:

1) выявить все возможные факторы, влияющие на уязвимость информации подлежащей защите, т.е. построить модель угроз информационной безопасности ТКС и выявить каналы утечки информации;

2) обосновать возможные методы защиты информации, направленные на устранение выявленных угроз;

3) создать комплексную систему, обеспечивающую качественное решение задач защиты информации в ТКС, основанную на минимизации ущерба от возможной утечки информации.

3.2. Угрозы информационной безопасности

Хаотичный и в ряде случаев неконтролируемый рост числа абонентов сети, увеличение объемов хранимой и передаваемой информации, территориальная разнесенность сетей приводят к возрастанию потенциально возможного количества преднамеренных и непреднамеренных нарушений безопасности информации, возможных каналов или уязвимых звеньев несанкционированного проникновения в сети с целью чтения, копирования, подделки программного обеспечения, текстовой и другой информации.

Под угрозой информационной безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию ресурсов сети, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

При построении обобщенной модели угроз информационной безопасности ТКС следует подробно рассмотреть следующие вопросы:

• классификацию угроз информационной безопасности ТКС;

• определение видов представления информации, подлежащей защите в ТКС и определение возможных каналов ее утечки;

• создание модели вероятного нарушения.

3.2.1. Классификация угроз информационной

безопасности ТКС

Угрозы принято делить на случайные (непреднамеренные) и умышленные (преднамеренные). Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации сети и т.п. Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба пользователям (абонентам) сети и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на функционирование сети. Пассивной угрозой является, например, попытка получения информации, циркулирующей в каналах передачи данных, посредством прослушивания последних. Активные угрозы имеют целью нарушить нормальный процесс функционирования сети посредством целенаправленного воздействия на ее аппаратные, программные и информационные ресурсы. К активным угрозам относят, например, разрушение или радиоэлектронное подавление линий связи сети передачи данных, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в пользовательских базах данных или системной информации сети, разрушение или искажение операционной системы сети (включая нарушения протоколов обмена информацией как внутри одной ТКС, так и с другими ТКС) и т.п. Источниками таких угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

В зависимости от местонахождения источника возможной угрозы все угрозы делятся на две группы: внешние и внутренние. К внешним угрозам информационной безопасности (ИБ) относятся:

• деятельность иностранных разведывательных и специальных служб;

• деятельность конкурирующих иностранных экономических структур;

• деятельность политических и экономических структур, преступных групп и формирований, а также отдельных лиц внутри страны, направленная против интересов граждан, государства и общества в целом и проявляющаяся в виде воздействий на ТКС;

• стихийные бедствия и катастрофы.

К внутренним угрозам ИБ относятся:

• нарушения установленных требований ИБ (непреднамеренные Либо преднамеренные), допускаемые обслуживающим персоналом и пользователями ТКС;

• отказы и неисправности технических средств обработки, хранения и передачи сообщений (данных), средств защиты и средств контроля эффективности принятых мер по защите;

• сбои программного обеспечения, программных средств защиты информации и программных средств контроля эффективности принятия мер по защите.

По способу реализации угрозы ИБ подразделяются на следующие виды:

• организационные;

• программно-математические;

• физические; ...

• радиоэлектронные.

К организационным угрозам И Б относятся:

• нарушения установленных требований по И Б, допускаемые обслуживающим персоналом и пользователями ТКС;

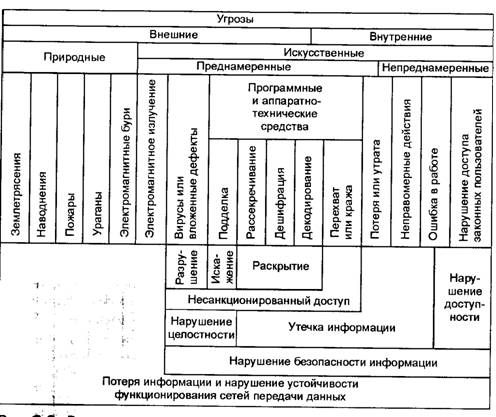

Рис. 3.2. Виды угроз, влияющие на безопасность информации и устойчивость

функционирования ТКС

• несанкционированный доступ обслуживающего персонала и пользователей ТКС к информационным ресурсам;

• манипулирование информацией (дезинформация, скрытие или искажение информации);

• несанкционированное копирование данных в ТКС;

• хищение информации из баз данных и банков данных ТКС;

• хищение машинных носителей информации;

• хищение ключевых документов средств криптографической защиты;

• уничтожение или модификация данных в ТКС.

К программно-математическим угрозам ИБ относятся:

• внедрение программ-вирусов;

• применение программных закладок.

К физическим видам угроз ИБ относятся:

• уничтожение, разрушение средств сбора, обработки, передачи и защиты информации, целенаправленное внесение в них неисправностей;

• уничтожение или разрушение машинных носителей информации;

• воздействие на обслуживающий персонал и пользователей ТКС с целью реализации физических, программно-математических или организационных угроз.

К радиоэлектронным угрозам 1/1Б относятся:

• перехват информации в технических каналах утечки;

• внедрение электронных средств перехвата информации в аппаратурные средства и помещения;

• перехват и дешифрирование информации в сетях передачи данных и линиях связи;

• навязывание ложной информации в сетях передачи данных (ПД) и линиях связи;

• радиоэлектронное подавление линии связи, дезорганизация систем управления ТКС.

На рис. 3.1 представлены наиболее часто встречаемые угрозы воздействия на канал связи. Взаимосвязь различных видов угроз безопасности информации с видами нарушений и последствий, к которым они приводят, представлены на рис. 3.2.

Решение проблемы обеспечения безопасности информации в сетях передачи данных должно осуществляться системно на основе оценки эффективности защиты информации, передаваемой по каналам связи, и не должно рассматриваться как чисто техническая задача, которая может быть решена попутно с разработкой элементов сети. Комплексное рассмотрение вопросов обеспечения безопасности в ТКС нашло свое

отражение в так называемой архитектуре безопасности (рекомендации МККТТ Х.800), которая является расширением эталонной модели взаимосвязи открытых систем (ЭМ ВОС). Поэтому угрозы безопасности целесообразно рассматривать в рамках указанной архитектуры.

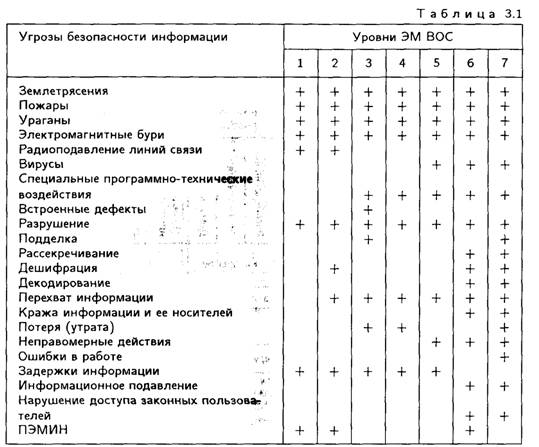

В табл. 3.1 показано на какие уровни эталонной модели взаимосвязи открытых систем воздействуют основные угрозы информационной безопасности.

3.2.2. Виды представления информации в ТКС и возможные каналы ее утечки

Одной из основных причин, обусловливающих сложность решения проблемы защиты конфиденциальной информации в ТКС, является многообразие видов ее физического представления в этих системах, что предопределяет наличие различных возможных каналов ее утечки и тем самым необходимость создания многоплановой в физическом и функциональном отношении системы защиты. Так, в современных автоматизированных ТКС ведомственного назначения информация может циркулировать в виде речи, текста или графических изображений на бумаге, фото- и кинопленке, проекционных экранах, в том числе мониторах ЭВМ, и т.д., в виде изменений состояния носителей информации, например, магнитных дисков и дискет, магнитных лент, перфокарт и т.д., а также в виде электрических сигналов в технических средствах, обрабатывающих, хранящих или передающих конфиденциальную информацию, и в соединяющих их линиях связи.

Перехват информации, циркулирующей между объектами ТКС по каналам связи, возможен как при передаче ее по линиям, использующим излучающие средства радиосвязи, так и при передаче по проводным линиям.

Возможность ведения технической разведки из-за пределов охраняемой территории объектов ТКС определяется наличием технических каналов утечки информации. Все возможные каналы утечки информации на объектах ТКС могут быть сведены в три основных класса: акустические каналы, оптические каналы и каналы утечки технических средств. По виду среды распространения опасных сигналов акустические каналы могут подразделяться на атмосферные и виброакустические, оптические каналы — на каналы видимого и инфракрасного диапазонов волн, а каналы утечки технических средств — на полевые, к которым относятся электрические и магнитные поля указанных средств, и линейные, к которым относятся различного рода цепи и токопроводящие конструкции, выходящие за пределы охраняемой территории объектов ТКС.

Основные каналы утечки информации на объектах ТКС рассматриваются с учетом физических полей:

• утечка по акустическому каналу;

• утечка по виброакустическому каналу;

• утечка по каналам проводной и радиосвязи, не имеющим шифрующей и дешифрирующей аппаратуры;

• утечка по электромагнитным каналам;

• утечка через вторичные источники электропитания основных технических средств за счет неравномерности тока потребления;

• утечка, возникающая при воздействии электрических, магнитных и акустических полей опасного сигнала на вспомогательных технических средствах;

• утечка за счет тока опасного сигнала в цепях заземления;

• утечка за счет взаимного влияния между цепями, по которым передается конфиденциальная информация, и цепями вспомогательных технических средств, имеющими выход за пределы зоны безопасности объекта (другими словами, использование эффекта индуктивности любых неэкранированных проводников);

• утечка информации за счет побочных электромагнитных излучений наводок, образованных основными техническими средствами

Необходимо отметить, что выявление всех возможных каналов утечки конфиденциальной информации из ТКС является необходимым условием для определения путей и способов решения проблемы ее защиты, а также конкретных мер по их реализации.

Канал побочных электромагнитных излучений и наводок (ПЭМ1/1Н) является одним из основных каналов, через который вероятные нарушители стараются получить сведения закрытого характера. Это пристальное внимание он завоевал в силу своей стабильности, достоверности, неявной формы получения информации и возможности последующего анализа полученной информации. Охота ведется как за государственной, военной, так и за коммерческой информацией. Ее анализ производится по многим параметрам, что позволяет получать достаточно достоверную информацию. Работа компьютера и других радиотехнических средств ТКС сопровождается побочными электромагнитными излучениями, модулированными информативными сигналами. Так, ПЭМИН от персональных компьютеров типа IBM наблюдаются в диапазоне частот от десятков кГц до сотен МГц с уровнями в ближайшей зоне от 40 до 80 дБ. Существующие методы радиоперехвата информации позволяют фиксировать информативные массивы работающих компьютеров на расстоянии до сотен метров. Аналогичный перехват информации может осуществляться через незащищенные цепи питания и заземления.

Известно, что при работе ключом при передаче сообщений прослеживается индивидуальный почерк радиста. Можно классифицировать перехваченные сигналы также по индивидуальным признакам пользователя при нажатии клавиши ввода информации.

Необходимо помнить о том, что многие подсистемы демаскируют себя применением только им присущих устройств и режимов работы. В некоторых случаях данное обстоятельство приобретает важное значение. Даже при приеме на бытовой приемник обычно легко различаются дежурный и рабочий режимы работы, особенности структуры сигнала в каналах связи, адресные сигналы и тому подобные характеристики

информации, которые при совокупном анализе ситуации вносят свой определенный вклад в «копилку» нарушителя.

Однако иногда перехват ПЭМИН оказывается возможным и без применения сложной приемной аппаратуры, длительного накопления и анализа информации. Во-первых, это перехват высвечиваемой информации компьютера с помощью объектного телевизионного приемника. При этом можно существенно улучшить возможности приема путем проведения незначительных изменений в телевизионном приемнике. Во-вторых, это перехват излучений от низкочастотных электромеханических устройств с последовательным кодом передачи информации.

Многими специалистами, осознающими реальную опасность утечки коммерческих секретов, предпринимаются действия, направленные на ослабление (закрытие) естественных каналов утечки информации различными методами. В связи с этим попытки нарушителей создавать и использовать искусственные каналы утечки будут усиливаться.

Известны следующие источники утечки информации. Для каждого конкретного помещения существует свой набор технических средств, которые могут создавать опасные сигналы и способствовать их распространению, т.е. служить источниками утечки. Эту технику можно разделить на две основные группы:

1. Основные технические средства:

• телефонные аппараты городской АТС;

• телефонные аппараты внутренней связи;

• факс;

• компьютеры (возможно укомплектованные модемами);

• средства размножения документов типа ксерокс.

2. Вспомогательные средства:

• телевизор;

• магнитофон, видеоаппаратура;

• радиоприемник;

• радиотрансляционный громкоговоритель, селекторная связь;

• датчики охранной и пожарной сигнализации;

• кондиционер;

• телетайп;

• объектовая сеть электрификации;

• табельное электрооборудование помещения.

3.2.3. Модель вероятного нарушителя

При оценке защищенности конфиденциальной информации в ТКС и определении требуемой степени ее защиты необходимо отталкиваться от модели вероятного нарушителя. Для этого следует оценить оперативно-тактические, технические и в некоторых случаях аналитические возможности потенциального нарушителя.

При оценке оперативно-тактических возможностей нарушителя следует исходить из имеющихся данных об источниках угроз, опасных для данной конкретной ТКС. В случае отсутствия таких данных обычно полагают, что возможный нарушитель обладает возможностями, близкими к потенциально достижимым. При этом считается, что нарушитель, ведущий акустический, оптический или электромагнитный перехват информации, осуществляет его в непосредственной близости от территории объектов ТКС. А нарушитель, имеющий статус сотрудника обслуживающего персонала или пользователя и соответственно имеющий право легального проникновения на территорию объектов ТКС, может применять все возможные способы НСД, как непосредственно получая конфиденциальную информацию и воздействуя на нее, так и используя для этой цели аппаратные и программные средства. Кроме того, считается, что такой нарушитель имеет априорные сведения о ТКС, существенно облегчающие получение им необходимой ему информации.

К таким сведениям относятся:

• тематика защищаемой информации;

• достаточно подробные сведения по многим вопросам из области данной информации;

• вид, в котором представлена защищаемая информация и носители, на которых она хранится;

• технические средства, используемые для обработки, хранения и передачи защищаемой информации, а следовательно, и некоторые параметры их опасных сигналов;

• расположение помещений объекта ТКС, размещение в них технических средств, работающих с конфиденциальной информацией;

• временные и другие режимы работы объекта и т.д.

При оценке технических возможностей нарушителя следует полагать, что он может быть оснащен любыми существующими на сегодняшний день техническими средствами ведения разведки, а также любыми возможными аппаратными и программными средствами для реализации НСД к защищаемой информации.

Оценка аналитических возможностей нарушителя необходима в основном при анализе возможности перехвата информации по техническим каналам. При этом оценивается способность нарушителя восстанавливать интересующую его информацию на фоне помеховых сигналов и шума. Такая работа требует, кроме знания техники, еще и знания возможных алгоритмов обработки сигналов и умения работать с ними, а также опыта их применения и хорошего знания сути вопроса, к которому относится перехватываемая информация.

Учет возможностей потенциального нарушителя (противника) является необходимым условием для организации грамотной и эффективной защиты информации в ТКС.

3.2.4. Цели и возможные сценарии

несанкционированного доступа к ТКС

Несанкционированный доступ к информации, передаваемой в телекоммуникационных системах, имеет целью:

• наблюдение за выполнением процессов;

• внесение изменений;

• ликвидацию информации;

• ввод ложной информации;

• задержку;

• запись;

• изменение маршрута;

• дублирование (повторная передача ранее переданных сообщений).

Обобщенно процесс реализации угроз несанкционированного доступа включает следующие этапы:

• сбор сведений о системе в целом;

• изучение системы защиты информации в ТКС и выделение ее слабых мест;

• анализ и разработка средств воздействия на средства защиты информации на основе новых информационных технологий (преодоление средств защиты происходит там, где злоумышленник имеет более мощные (развитые) информационные технологии);

• разработка средств воздействия на информацию;

• попытки вхождения в сеть, преодоление средств защиты и осуществление требуемого воздействия на информационный ресурс пользователей сети или общий сетевой ресурс.

Процесс НСД осуществляется в два этапа:

• сбор сведений о ТКС и встроенных системах защиты;

• выполнение попыток вхождения в систему.

Сбор сведений в общем случае осуществляется следующими путями:

• подбором соучастников, подслушиванием разговоров, подключением к телефонным аппаратам, телексам;

• изучением утерянных инструкций, документов;

• анализом периодических изданий и документации;

• перехватом сообщений;

• подслушиванием разговоров по телефонам и радиосетям;

• перехватом информации и побочного электромагнитного излучения (включая перехват от дисплейных терминалов и перехват информации с систем спутниковой связи);

• перехватом паролей, ключей;

• организацией краж с целью получения информации для последующего вхождения в ТКС;

• вымогательством, подкупом.

После получения необходимого объема предварительной информации осуществляется непосредственное вторжение в ТКС.

Номенклатура и количество используемых при этом средств зависит от количества информации о ТКС, ее подлинности (достоверности), от разницы во времени между ее получением и попытками входа в ТКС. Чтобы осуществить несанкционированное вхождение в ТКС, необходимо иметь доступ к компьютерам (терминала), линиям связи, иметь протоколы работы, описания процедур вхождения в ТКС, коды пользователей и пароли.

Один из первых шагов для идентификации системы — автоматический перебор возможных комбинаций цифр с целью установления телефонного номера модема.

Использование большого числа связанных между собой ЭВМ различных типов породило большое разнообразие пакетов программ, модемов и анализаторов каналов, с помощью которых становится возможным выявление используемых протоколов.

Целесообразно выдавать как можно меньше информации о самой ТКС до момента идентификации пользователя и предоставления ему права доступа в ТКС, так как, узнав основной формат вхождения в сеть, лица (субъекты), выполняющие НСД, начинают экспериментировать с различными паролями, вычислять имена и пытаться разрушить защиту.

При несанкционированном доступе идентификаторы пользователя зачастую играют роль вспомогательных средств вхождения в систему, так как легко вычисляются. Поэтому эти идентификаторы в дальнейшем лучше использовать как средства административного контроля и учета.

Наиболее трудным шагом при НСД является добывание паролей. Иногда эта задача может быть легко выполнена вследствие плохой организации процедуры выдачи разрешений на доступ к базам данных ТКС. Халатное отношение пользователей к хранению паролей и ключей является облегчением пути вхождения в сеть при НСД. Кроме того, недостатки самих паролей дают возможность их раскрытия при наборе пароля на клавиатуре, при ошибочных исправлениях, в процессе раздачи паролей, во время замены утерянного пароля, а также при отсутствии регистрации нарушений при вхождении или когда одинаковый пароль используется неоднократно в одной и той же сети для различных пользователей.

Оперативно-техническая скрытность систем связи

4.1. Теоретические основы оперативно-технической скрытности

4.1.1. Общая характеристика проблемы оперативно-технической скрытности систем связи

Специфической особенностью систем связи является преобразование сообщений в электрические сигналы и передача их посредством электромагнитных колебаний. Эти же электромагнитные колебания и являются основным каналом утечки информации в системах связи. Это объясняется тем, что при распространении в открытом пространстве электромагнитные колебания могут быть перехвачены средствами разведки противника (злоумышленника), после чего может быть осуществлен несанкционированный доступ к содержащейся в них информации. Иначе говоря, из-за электромагнитных излучений средства систем связи заметны приемникам разведки. Заметность, как правило, оценивается качеством несанкционированного приема сигналов.

Оперативно-техническая скрытность систем связи — это способность систем связи противостоять обнаружению и приему сигналов системами (средствами) радио- и радиотехнической разведки противника (злоумышленника). Оперативно-техническая скрытность систем связи обеспечивается комплексом технических и организационных мероприятий, направленных на снижение эффективности средств радио- и радиотехнической разведки противника (злоумышленника), т.е. на снижение заметности объектов систем связи. Такой комплекс мер часто называют радиоэлектронной маскировкой.

Как было сказано, работа объектов систем связи сопровождается электромагнитными излучениями. При этом выделяют основное, побочное и непреднамеренное излучения. Основное и побочное излучения — это излучения радиопередающих средств: основное — в полосе спектра сигнала и в главном лепестке диаграммы направленности антенны (ДНА), побочное — на частотах вне спектра передаваемого сигнала и в боковых лепестках ДНА. Непреднамеренное излучение — это

излучение радиоэлектронных средств (РЭС), специально не предназначенных для создания электромагнитных полей в пространстве. Непреднамеренное излучение сопровождает работу радиоприемных устройств (прежде всего это излучение гетеродинов), вычислительных систем, в которых по внутренним магистралям циркулируют широкополосные сигналы, закрытых (не предназначенных для работы с излучением) информационных систем типа кабельных линий связи и т.д. Такое излучение также информативно для средств радио- и радиотехнической разведки противника.

Средства разведки осуществляют несанкционированный прием радиосигналов на фоне помех (других сигналов) в условиях изменения параметров среды распространения и действия множества различных непредсказуемых факторов. Поэтому показателем оперативно-технической скрытности объекта системы связи может служить только вероятностная характеристика. Представляется удобным в качестве характеристики скрытности использовать вероятность обнаружения сигнала при его несанкционированном приеме средством разведки. Это условная вероятность принятия правильного решения о наличии сигнала на входе приемника противника при условии, что этот сигнал действительно присутствует.

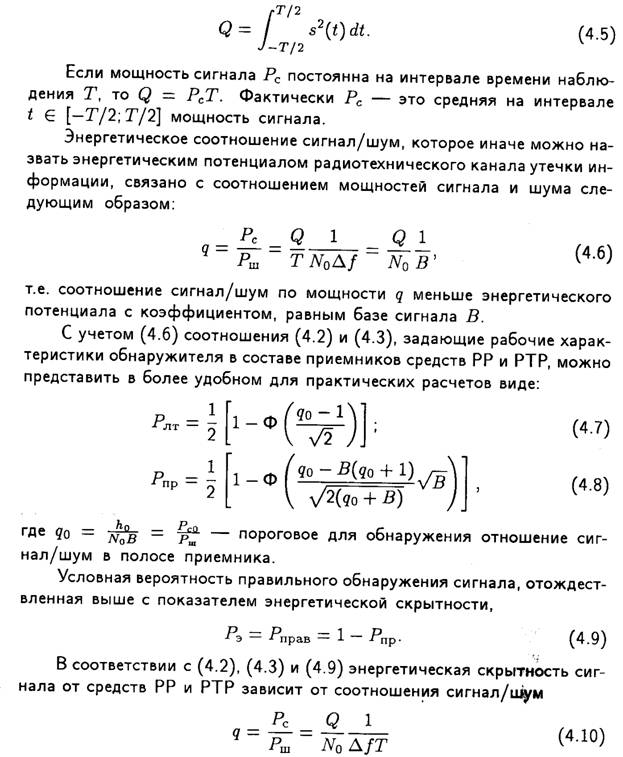

Поскольку вероятность правильного обнаружения Робн сигнала, принимаемого на фоне помех, является монотонной функцией его энергии (точнее — соотношения энергии наблюдаемой реализации сигнала и спектральной плотности помехи), такой показатель называют [2, 13, 23] характеристикой энергетической скрытности Рэн = Робн.

Большинство радиоэлектронных систем и средств работают с излучением сигналов. Однако необходимое для работы (основное) излучение нарушает их незаметность и демаскирует объект, использующий РЭС. Для повышения скрытности нужно всемерно снижать мощность основного излучения.

Снижать мощность основного излучения можно за счет рационального выбора структуры используемых сигналов. То есть необходим поиск и обоснование таких алгоритмов кодирования и декодирования сообщений и таких способов модуляции и демодуляции несущих колебаний, при которых требуется сигнал минимальной мощности для обеспечения заданного качества передачи сообщений или при заданной мощности передаваемого сигнала обеспечивается наилучшее воспроизведение сообщений на выходе радиоканала. Методы выбора оптимальной структуры и способа обработки сигнала известны и разработаны теорией потенциальной помехоустойчивости.

Энергетическая скрытность основного излучения РЭС повышается при использовании широкополосных сигналов — сигналов с большой базой, обладающих большим значением произведения ширины спектра сигнала на его длительность: В = ∆fТ>> 1. За счет увеличения базы можно создавать сигналы с малой спектральной плотностью мощности и тем самым затруднять их обнаружение при некогерентной обработке в приемнике средства разведки. За счет увеличения базы также можно создавать сигналы с большой неопределенностью для стороннего наблюдателя и быстрой сменой параметров.

Еще одним способом повышения энергетической скрытности основного излучения является концентрация мощности излучения в относительно узкой области пространства, т.е. использование узконаправленных антенн. Чем меньше область, в которой присутствует сигнал, тем меньше вероятность, что в этой области окажутся средства радио- и радиотехнической разведки противника (злоумышленника).

Но даже при использовании мер повышения скрытности основного излучения радиоэлектронные средства демаскируются своими побочными и непреднамеренными электромагнитными излучениями (ПЭМИ). Побочные и непреднамеренные излучения распределены по частотам вне основной полосы спектра сигнала и вне сектора пространства, где локализован главный лепесток диаграммы направленности антенны. Эти излучения создаются устройствами формирования и преобразования сигналов, боковыми лепестками диаграмм направленности антенн, неоднородностями, нарушающими непрерывность экранов и фидерных трактов. Для снижения уровня побочных и непреднамеренных излучений применяют специальные конструктивные меры, и прежде всего экранирование элементов РЭС.

Наряду с названными пассивными мерами повышения скрытности РЭС систем связи, предусматривающими снижение мощности сигнала (вернее, уменьшение числителя соотношения сигнал/шум) в канале утечки информации, применяют и активные меры, к которым относится дезинформация средств разведки относительно свойств и параметров сигналов защищаемых (маскируемых) систем.

4.1.2. Количественные характеристики скрытности

Выше уже говорилось, что мерой скрытности может служить величина Рэн. Это условная вероятность обнаружения сигнала приемником средства разведки с учетом, что сигнал на входе этого приемника имеется. Говорилось также, что эта вероятность монотонно зависит от соотношения сигнал/шум в полосе разведывательного приемника и от базы сигнала. Далее эти утверждения конкретизируются для средств радиоразведки-(РР) и радиотехнической разведки (РТР).

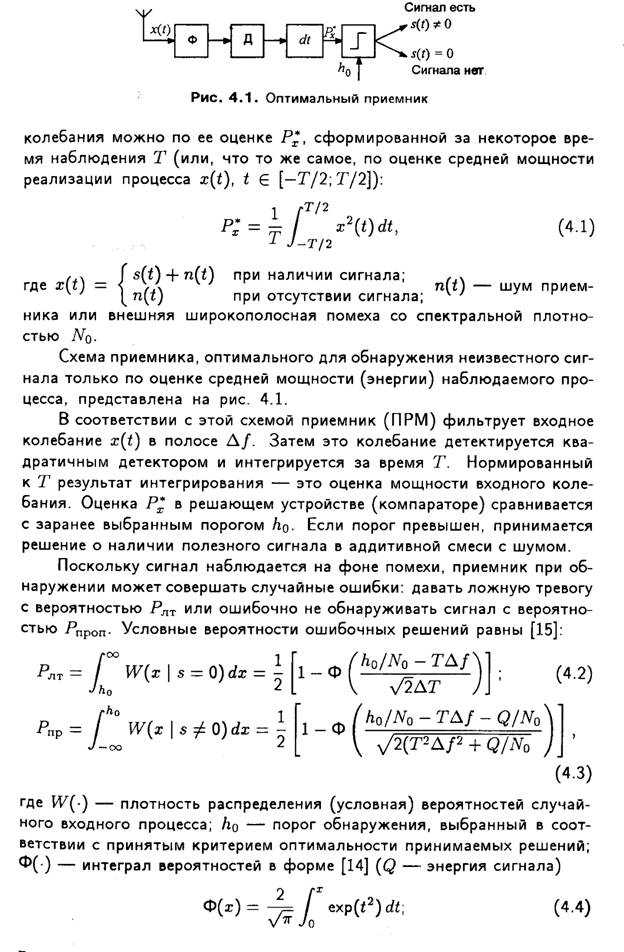

Условия ведения радио- и радиотехнической разведки обычно таковы, что их средствам заранее точно неизвестно, с каким сигналом придется работать. Поэтому единственным признаком наличия сигнала s(t) в колебании x(t) на входе приемника может служить то, в какой мере мощность этого колебания превосходит мощность собственного шума приемника средства разведки. А судить об уровне мощности принятого

в полосе разведывательного приемника, от базы сигнала В — ∆fT и от порогового уровня обнаружения ho, т.е. от критерия оптимальности, принятого при построении обнаружителя в составе приемника средства разведки.

В теории статистических решений и в технике систем обнаружения сигналов рассматриваются и используются разные критерии. Все критерии обнаружения исходят из тех или иных предположений об априорных вероятностях появления сигнала. Так, в соответствии с критерием идеального наблюдателя [13] априорные вероятности наличия и отсутствия сигнала на входе приемника считаются известными, а пороговый уровень обнаружения выбирается таким, чтобы минимизировалась полная вероятность ошибочного решения:

![]()

где Р(0) и Р(1) — априорные вероятности соответственно наличия и отсутствия сигнала в смеси с шумом на входе приемника; Рлт и Рпр — условные вероятности ошибок типа ложной тревоги и пропуска. В частном случае равных априорных вероятностей

Р(1) = Р(0) = 0,5 (4.12)

критерий идеального наблюдателя миним изирует сумму условных вероятностей ошибок (наблюдателю безразличны и одинаково опасны пропуски и ложные тревоги):

Рлт + Рпр = min . (4.13)

Критерий идеального наблюдателя хорошо подходит для оптимизации процедуры различения сигналов приемниками средств радиоразведки. При обнаружении сигнала средствами РР и РТР он едва ли годится, поскольку пропуски сигнала и ложные тревоги в этом случае не равнозначны.

В соответствии с критерием Неймана—Пирсона априорные вероятности наличия и отсутствия сигнала в расчет не принимаются, а от оптимального приемника требуется, чтобы он минимизировал условную вероятность пропуска сигнала при заданной вероятности ложной тревоги. Критерий обнаружения в такой форме прост для применения и позволяет получать аналитические оценки качества мер и средств обеспечения скрытности.

Осторожный, пессимистический минимаксный критерий основывается на том, что разведка стремится действовать наилучшим для себя образом и обеспечивать максимум минимальной вероятности ошибки при наихудшей априорной осведомленности о наличии обнаруживаемого сигнала.

Перечисленные критерии применяют для формирования двух альтернативных решений. Но разведка может использовать и более сложные многоальтернативные решения и применять соответствующие критерии. Так, например, в соответствии с критерием последовательного наблюдателя (критерием Вальда) производится непрерывный анализ колебания на выходе линейной части приемника и сравнение уровня этого колебания с двумя порогами q01 и q02, причем q02 > q01, Если превышен верхний порог q02, считается, что сигнал обнаружен в смеси с помехой. Если не превышен нижний порог q01, принимается решение об отсутствии сигнала. В промежуточном случае, когда мощность наблюдаемого приемником колебания принадлежит интервалу [q02; q01]

считается, что имеющихся данных не хватает для принятия решения и наблюдение продолжается до тех пор, пока не наступит одна из двух ситуаций: q > q02 или q < q01. Преимущество критерия последовательного наблюдателя состоит в том, что он может задавать априорные вероятности и Р(1) независимо друг от друга и в некоторых случаях экономить время, требуемое на обнаружение сигнала.

Обеспечивая скрытность РЭС, нельзя с уверенностью утверждать, какой именно критерий оптимальности избрал противник при построении своего разведывательного приемника. Но в перечне наиболее употребительных критериев первое место занимает критерий Неймана-Пирсона.

Кроме вероятностной характеристики скрытности (незаметности) РЭС для средств РР и РТР Рэн можно рассматривать в качестве показателя радионезаметности пороговое соотношение сигнал/шум qпop. Очевидно, что между qпор и Рэн существует взаимно-однозначная связь: для каждого Рэн, определенного из соотношений (4.2), (4.3) и (4.9), можно указать значение qпop.

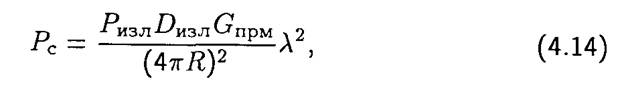

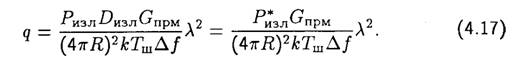

Мощность сигнала в полосе приемника средства РР или РТР [7]

где Ризл — мощность излучаемого сигнала; Dизл — коэффициент направленного действия передающей антенны в направлении на приемную антенну средства разведки; Gnpм — коэффициент усиления приемной антенны средства разведки; λ — длина волны; R — расстояние между источником сигнала и приемником.

Часто сигнал, принимаемый средством РР или РТР, излучается не антенной, а каким-либо иным источником: окнами, дверями или другими технологическими проемами зданий и сооружений, в которых размещены РЭС, неоднородностями фидерных линий и электромагнитных экранов, иными неоднородностями в поверхностях, по которым текут индуцированные токи высокой частоты. Для таких излучателей нельзя (сложно) ввести коэффициент направленного действия и удобнее в соотношении (4.14) пользоваться величиной эквивалентной излучаемой мощности

![]()

Мощность шума на входе детектора разведывательного приемника составляет

где к - 1,23 • 10-23 ВтДградс) — постоянная Больцмана; Тш — эквивалентная шумовая температура входных цепей радиоприемника; ∆f— полоса его линейных цепей (до детектора).

Из (4.14)-(4.16) можно получить формулу для определения соотношения сигнал/шум на входе разведывательного приемника:

Если задана дальность R до точки расположения разведывательного приемника, то из (4.17) можно найти q как показатель энергетической скрытности и соответственно качества маскировки. Если заданы требования на качество маскировки (Рэн или q), то из того же соотношения (4.17) при известных параметрах приемника и средства разведки можно определить безопасное расстояние R, на котором объект разведки незаметен, или радиус зоны, в которой меры по маскировке РЭС достаточны.

Во всех рассмотренных до сих пор задачах обнаружения сигнала средствами радиоэлектронных разведок и обратных им задачах обеспечения скрытности (маскировки) сигналов предполагалось, что в пространственно-частотной области, где работают средства разведки, сигнал маскируемой системы либо присутствует, либо нет. На практике процесс обнаружения сигнала всегда сопутствует процессу поиска во всей пространственной, временной и частотной области априорной для разведки неопределенности относительно сигнала и его параметров. При этом характеристики обнаружения (и соответственно характеристики незаметности радиоэлектронных средств) оказываются иными. Как правило, пространственная, временная и частотная неопределенность параметров маскируемых объектов улучшает показатели их незаметности [15]. Поэтому маневрирование излучающих РЭС во времени и по частоте является существенным резервом повышения радионезаметности. Маневрирование в частотно-временном пространстве, по сути, также является увеличением базы сигнала.

4.2. Основные виды оперативно-технической скрытности

Скрытность радиоэлектронных средств и систем — понятие неоднозначное. Обычно под термином «скрытность» понимают затруднение несанкционированного приема сигнала, уделяя при этом особое внимание вопросам энергетического обнаружения сигналов, о чем шла речь в предыдущем разделе. Однако при детальном рассмотрении свойств сигнала можно наряду с энергетической выделить структурную и информационную скрытность. Остановимся еще раз на энергетической скрытности и рассмотрим структурную и информационную скрытность.

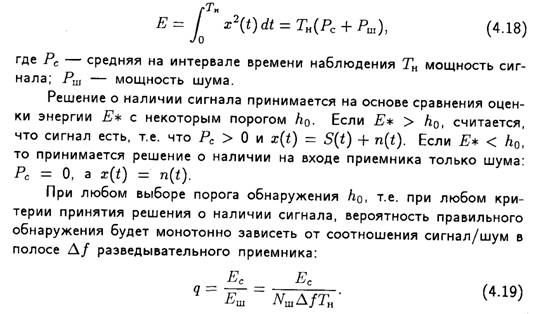

Энергетическая скрытность — это способность радиоэлектронных средств и систем противостоять обнаружению. Разведывательные приемники, используемые для несанкционированного приема сигнала, работают в широкой полосе частот, наблюдают сигналы на фоне помех и имеют плохую априорную осведомленность о параметрах сигнала. Поэтому признаком, по которому приемники радиоразведки или радиотехнической разведки судят о наличии сигнала, является энергия, которую имеет наблюдаемый процесс на интервале времени наблюдения:

Структурная скрытность — это способность радиоэлектронных средств и систем

противостоять мерам радиотехнической разведки, направленным на распознавание

сигнала, т.е. мерам по отождествлению сигнала с одним из известных, для

которых имеются эталонные образцы. Эталонный образец — это совокупность

признаков сигнала, т.е. определенный набор значений его параметров.

Параметры бывают количественными: частота, индекс модуляции, ширина спектра,

пространственные координаты точки излучения, мощность, а также качественными:

способ модуляции, вид поляризации и т.п. Таким образом, распознавание всегда

сводится к установлению соответствия между параметрами наблюдаемого сигнала и

параметрами эталона. Процесс распознавания состоит в следующем. Во-первых,

на основе априорного описания множества сигналов, среди которых распознается

принятый, вводится система признаков λij (i — номер признака; j — номер образца) и устанавливается решающее правило

распознавания, по которому выносится суждение о том, какому из образцов в

наибольшей степени соответствуют признаки принятого сигнала. Во-вторых, в

процессе работы разведывательный приемник обнаруживает сигнал. Если сигнал

обнаружен (установлено его наличие в смеси с шумом на входе), выделяются его

признаки ![]() , т.е.

измеряются те представительные параметры, по которым сигнал может отличаться от

любого другого. В-третьих, по результатам этих действий полученные оценки

признаков (параметров) сигнала сравнивают с эталонами априори ожидаемых

сигналов, т.е.

, т.е.

измеряются те представительные параметры, по которым сигнал может отличаться от

любого другого. В-третьих, по результатам этих действий полученные оценки

признаков (параметров) сигнала сравнивают с эталонами априори ожидаемых

сигналов, т.е. ![]() сравнивают

сравнивают

с λij. Если

устанавливается, что ![]() попали

в собственные области

попали

в собственные области ![]() ,

решающее правило предписывает вывод о том, что принят j-й сигнал.

,

решающее правило предписывает вывод о том, что принят j-й сигнал.

Более сложная ситуация складывается тогда,

когда области возможных значений признаков разных сигналов пересекаются, а

сами признаки определяются приемником с ошибками. При этом нельзя исключить

возможность попадания оценки λi* -го признака j-гo

сигнала в область ![]() возможных значений соответствующего признака

k-го

сигнала, k ≠ j. Такие ошибки при некоторых условиях приводят к

перепутыванию сигналов и следовательно к ошибочному распознаванию. Вероятность

такого события совпадает с вероятностью ошибки распознавания структуры Рстр

сигнала данной РЭС. Это условная вероятность. Она определяется при условии,

что сигнал обнаружен.

возможных значений соответствующего признака

k-го

сигнала, k ≠ j. Такие ошибки при некоторых условиях приводят к

перепутыванию сигналов и следовательно к ошибочному распознаванию. Вероятность

такого события совпадает с вероятностью ошибки распознавания структуры Рстр

сигнала данной РЭС. Это условная вероятность. Она определяется при условии,

что сигнал обнаружен.

Представляется очевидным, что вероятность ошибки Рстр увеличивается с ростом вероятности неправильного соотнесения признаков данного сигнала к областям значений признаков любого другого. Но эта вероятность тем больше, чем больше ансамбль сигналов, среди которых производится распознавание. Точно также вероятность ошибки распознавания увеличивается с ростом числа признаков сигнала, используемых для формирования эталонов и для сопоставления принятых сигналов с эталонными образцами.

Информационная скрытность — это способность радиоэлектронных средств и систем противостоять несанкционированному раскрытию содержания циркулирующих в системе сообщений.

Для систем передачи информации стойкость к раскрытию содержания сообщения определяется стойкостью шифра (криптостойкостью). При шифрации сообщение взаимодействует с последовательностью ключа. При этом возможность создания стойкого шифра связана прежде всего с длиной ключевой последовательности: она должна быть не короче, чем сообщение. Чем длиннее ключевая последовательность, тем выше информационная стойкость сообщения. Но период повторения ключа — это, по сути длительность сигнала в криптостойкой системе.

В радиосистемах управления раскрытие содержания передаваемой информации возможно на основе сопоставления каждого принятого сигнала с тем сообщением, которое его порождает и им передается. Для установления такой связи нужно выявлять изменения, которые вызывает сигнал в состояниях соответствующих объектов управления. При этом очевидно, что информационная скрытность систем радиоуправления тем выше, чем больше разных сигналов способны вызывать одинаковые изменения состояний объектов управления. Но увеличение размеров ансамбля сигналов достигается только за счет увеличения базы сигнала В = T∆f. Таким образом, общей чертой скрытных сигналов и общим показателем скрытности должна служить величина базы сигнала: из двух сигналов потенциально лучшей скрытностью обладает тот, у которого больше база. 1/1 это утверждение справедливо для характеристик любых показателей скрытности (энергетической, структурной, информационной).

4.3. Основные методы повышения

оперативно-технической скрытности

телекоммуникационных систем

4.3.1. Оптимизация сигналов

Уже говорилось, что серьезным резервом обеспечения незаметности является снижение мощности сигнала в обмен на применение оптимальных методов его приема и обработки. В настоящее время для обозначения проблемы рационального выбора алгоритмов формирования, а также временной и пространственной обработки сигналов [11] применяется термин синтез пары «сигнал-фильтр» [12].

Математический синтез пары «сигнал-фильтр» при произвольных характеристиках помех весьма сложен и возможен только при наличии модели этих помех. Для систем, работающих в условиях преднамеренных помех, как правило это условие не выполняется. Но условия проведения синтеза резко упрощаются, если единственной помехой является аддитивный нормальный стационарный шум с известной спектральной плотностью (например, внутренний шум радиоприемного устройства или шумовая помеха, которая считается наиболее универсальной для радиопротиводействия [23]). В этом случае на входе приемника наблюдается смесь сигнала s(t) и помехи n(t) со спектральной плотностью No, постоянной в полосе частот ∆f:

x(t) = s(t) = n(t) (4.20)

на интервале времени ![]()

Синтез пары «сигнал-фильтр» при этом обычно проводится в два этапа. На первом отыскивается оптимальный (в смысле выбранного критерия) приемник («фильтр») для сигнала, заданного в общем виде, без предварительной конкретизации формы. На втором этапе конкретизируется функция s(t), чтобы найденный оптимальный приемник давал наилучшие результаты по всем возможным видам сигнала. Таким образом находится пара «сигнал-фильтр», наилучшая по помехоустойчивости среди всех возможных комбинаций способов временной обработки в передатчике и приемнике.

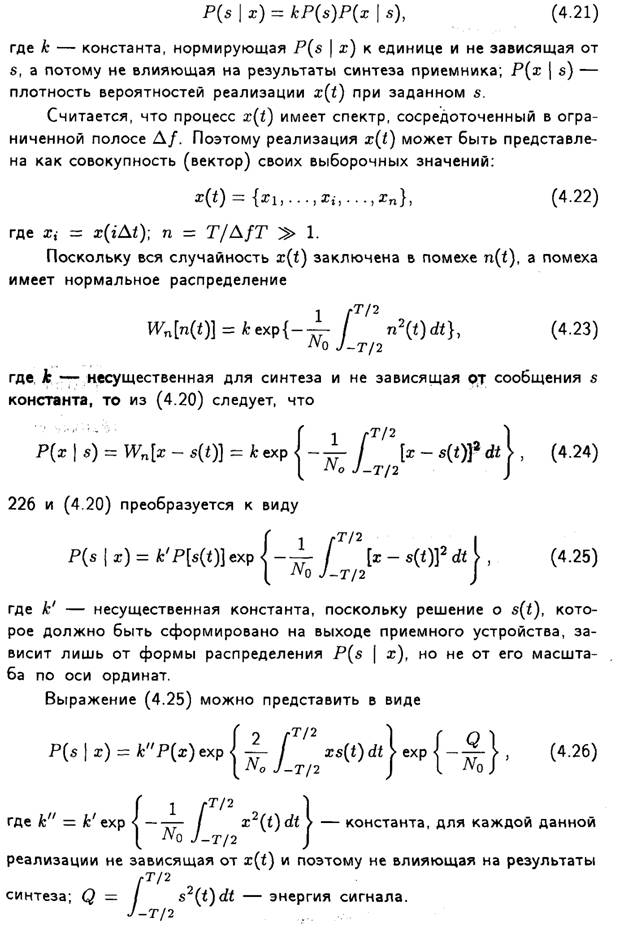

Приемник решает задачу максимизации некоторой функции от апостериорного распределения вероятностей принимаемого сигнала. Конкретный вид этой функции определяется принятым критерием оптимальности (выбор критерия не относится к процедуре синтеза). Апостериорное распределение сигнала s(t) (точнее, сообщения, содержащегося в сигнале) при известной реализации x(t)

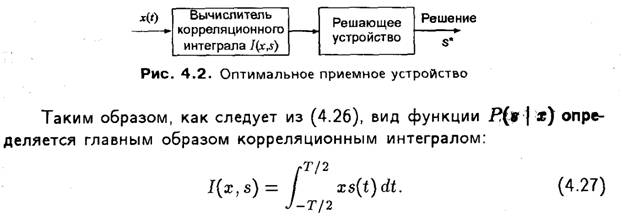

Кроме этого, на структуру оптимального приемника оказывают влияние характер сигнала s(t) (дискретная или непрерывная величина) и вид критерия оптимальности. В ряде работ, посвященных проблеме теории оптимального приема [9, 10, 12], показано, что при шумовой помехе структура оптимального приемного устройства имеет вид, представленный на рис. 4,2.

Вычислитель I(x,s) предназначен для определения значения корреляционного интеграла (4.27) для всех возможных значений воспроизводимого сообщения. Решающее устройство на основе этих данных принимает решение s* о сигнале, наблюдаемом на входе приемника, а следовательно, и о передаваемом сообщении.

Обработка по закону (4.27) поступающей на вход

приемника смеси x(t) называется согласованной

с сигналом s(t), так как каждое

значение интеграла I(x,s) определяется для

соответствующего ожидаемого сигнала s(t) т.е. для соответствующего образца (копии) сигнала. В случае

дискретного сообщения достаточно вычислить т значений интеграла (4.27)

для m образцов сигнала s1(t),..., sm(t). В частности, в задаче обнаружения сигнала при т = 2,

s1(t) = s(t), s2(t) = 0 и, как следует из (4.27), достаточно вычислить одно

значение корреляционного интеграла ![]() соответствующее образцу копии сигнала

s1(t). При этом задача решающего устройства в схеме на рис. 4.2 сводится

к сравнению значения I(x,s1) с некоторым порогом h0.

соответствующее образцу копии сигнала

s1(t). При этом задача решающего устройства в схеме на рис. 4.2 сводится

к сравнению значения I(x,s1) с некоторым порогом h0.

Таким образом, для рассмотренного вида помехи оптимальная фильтрация сигнала в приемном устройстве сводится к обработке, согласованной с ожидаемым сигналом s(t) и состоящей в вычислении корреляционного интеграла вида (4.27). При получении этого результата не накладывалось ни каких ограничений на форму сигнала s(t), кроме того, что эта форма должна быть точно известна в месте приема. Задача отыскания оптимальной пары «сигнал-фильтр» на втором этапе синтеза сводится к отысканию такой формы сигнала s(t) (точнее, такого закона преобразования сообщения в сигнал), которая при условии согласованной с этим сигналом обработки обеспечивает наилучшее в заранее указанном смысле значение показателя точности воспроизведения сообщения. Например, минимальное значение среднего риска, или полной вероятности ошибки, или среднего квадрата ошибки воспроизведения сообщений.

Для дискретных сообщений получены достаточно полные результаты решения этой задачи, которые сводятся к следующему [8, 12, 21].

Из (4.33) следует, что при т ≥ 3 ортогональные сигналы дают сравнительно небольшой выигрыш по сравнению с симплексными сигналам. И этот выигрыш с ростом т быстро уменьшается. С другой стороны, система с ортогональными сигналами обычно проще в реализации. Поэтому симплексные сигналы находят применение главным образом лишь при m = 2. В этом случае они сводятся к противоположным сигналам, [12] удовлетворяющим условию

s1(t)=-s2(t). (4.34)

К классу противоположных относятся, в частности, широко распространенные в технике передачи данных сигналы с манипуляцией фазы на 180°.

В случае воспроизведения дискретных сообщений на фоне помехи в виде нормального аддитивного шума сравнительно просто найти оптимальную пару «сигнал-фильтр». Оптимальным фильтром в этом случае является устройство, осуществляющее линейную согласованную в смысле (4.27) обработку, т.е. вычисляющее взаимнокорреляционную функцию сигнала и его ожидаемого образца. Такими устройствами являются корреляторы или согласованные фильтры. При этом, если энергия сигналов ограничена величиной Q, оптимальными сигналами являются симплексные сигналы. При больших ансамблях сигналов, когда m > 2, близкими к оптимальным являются ортогональные сигналы. Если же задача приемника сводится лишь к обнаружению сигнала, то помехоустойчивость такой системы связи определяется только энергией Q сигнала и не зависит от его формы.

При воздействии на систему связи помех другого вида приведенные результаты синтеза оптимальной пары «сигнал—фильтр» могут оказаться неэффективными. При действии на приемник не шумовых или не только шумовых помех возникают трудности синтеза оптимальной процедуры обработки и выбора оптимального сигнала. Так, для некоторых видов помех и тем более для совокупности различных помех оптимальную пару «сигнал-фильтр» до сих пор не удалось найти.

4.3.2. Экранирование

Наряду с основным излучением сигнала работу радиоэлектронных систем и средств (в том числе не рассчитанных на работу с излучением) сопровождают побочные и непреднамеренные электромагнитные излучения (ПНЭМИ), которые также переносят информативные для средств разведки сигналы. Конструкторы РЭС располагают большим набором методов и средств для снижения паразитных и непреднамеренных излучений. Однако большинство технических решений по снижению ПНЭМИ основывается на использовании электромагнитных экранов. Экранирование как средство повышения скрытности радиоэлектронных систем и средств применяется на всех уровнях, начиная с отдельных компонентов (реле, усилители и т.д.) и заканчивая подсистемами и системами (здания, самолеты, автомобили и т.д.).

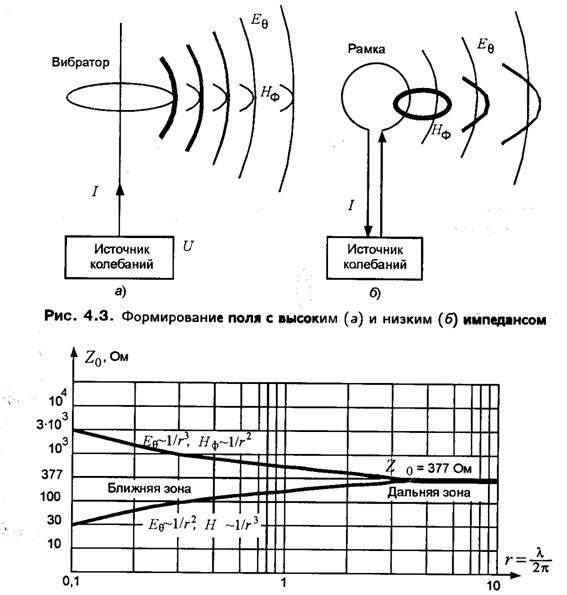

Для анализа и проектирования металлических экранов, как правило, используют методы теории поля. Напряженности электрического

(Еθ,Еr) и магнитного (Нф) полей, создаваемых источником ПНЭМИ, описываются уравнениями [24]:

Высокое волновое сопротивление характерно для поля вблизи прямого короткого проводника, по которому течет малый ток. Из-за высокого волнового сопротивления в структуре поля преобладает электрическая составляющая,

Рис. 4.4. Изменение волнового сопротивления с расстоянием

которая уменьшается по мере удаления от излучателя как 1/r3, т.е. быстрее, чем магнитная, пропорциональная 1/r. Таким образом, волновое сопротивление уменьшается, асимптотически приближаясь к Z0 в дальней зоне. Рис. 4.3,6 соответствует источнику с низким сопротивлением в силу чего в структуре создаваемого им поля преобладает магнитная составляющая. Но это сопротивление растет по мере удаления от источника, асимптотически стремясь к Z0 = 377 Ом. Изменения волнового сопротивления с расстоянием от источника иллюстрируется графиками рис. 4.4.

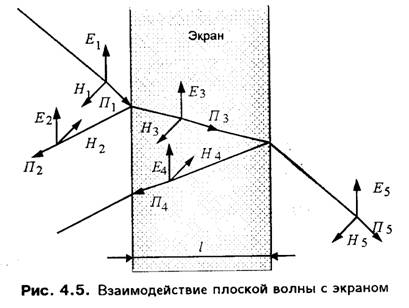

Знание зависимости волнового сопротивления от расстояния позволяет рассчитывать конструкцию электромагнитного экрана. Схематично взаимодействие плоской волны с металлическим экраном иллюстрируется на рис. 4.5.

Плоская волна П1 = [Е1 х Н1 ](вектор Пойнтинга), падающая на экран, на его поверхности частично отражается, создавая обратную вол-

Рис. 4.5. Взаимодействие плоской волны с экраном

ну П2 = [Е2 х Н2], а частично проходит через экран. Амплитуды обеих составляющих зависят от поверхностного сопротивления материала, из которого выполнен экран, и волнового сопротивления для падающей волны в экранируемом пространстве.

Прошедшая в толщу экрана волна распространяется почти в том же направлении, что и падающая. Часть ее энергии поглощается в материале экрана. На внешней границе экрана волна вновь частично отражается, а частично проходит во внешнее пространство. В результате во внешнее пространство волна переносит энергию, оставшуюся после отражения на границах экрана и после поглощения в его материале. Теоретически во внешнем пространстве присутствуют и волны, многократно отраженные и преломленные экраном, но суммарная энергия этих составляющих ничтожно мала.

Экранирующий эффект для плоских волн, с учетом принятой модели взаимодействия волны с экраном, рассчитывается следующим образом.

Коэффициент экранирования определяется как отношение плотности потока мощности во внешнем пространстве к плотности потока мощности падающей волны в экранируемом пространстве:

на внешней и внутренней поверхностях экрана; Кп — коэффициент затухания волны в материале экрана.

Обычно [24] как коэффициент экранирования, так и его мультипликативные составляющие измеряются в децибелах. При таком определении эффективности экранирования из (2.35) следует

где Е1 и Е5 — напряженности электрических полей соответственно на внутренней и внешней поверхностях экрана, В/м.

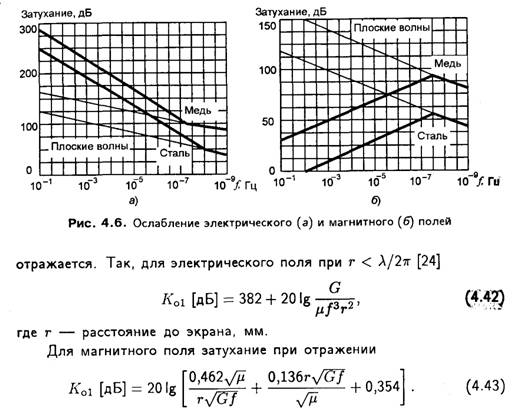

Затухание за счет отражения зависит от того, насколько различаются волновое сопротивление в экранируемом пространстве и поверхностное сопротивление экрана:

где Zw — волновое сопротивление экранируемого пространства, a Zэ — поверхностное сопротивление экрана.

Из (4.39) следует, что экранирование эффективно, если волновое сопротивление велико (электрическое поле), а поверхностное сопротивление мало (медный или серебряный экран) и, наоборот, затухание за счет отражения мало, если волновое сопротивление мало (магнитное поле), а поверхностное сопротивление велико (стальной экран).

Учитывая свойства материала экрана, влияющие на величину поверхностного сопротивления, затухание при отражении плоской волны можно также выразить соотношением [24]

где G — относительная по отношению к меди проводимость материала экрана (Gмеди = 1); μ — магнитная проницаемость по отношению к вакууму или к меди; f — частота, МГц.

Затухание при поглощении не зависит от типа падающей волны [24]:

![]()

Как видно, экранирование низкочастотных излучений осуществить труднее, чем высокочастотных. Этим, в частности, объясняется высокая эффективность портативных средств радиоразведки, осуществляющих перехват низкочастотных сигналов систем связи, вычислительных систем и различной оргтехники.

Из сравнения (4.40) и (4.41) следует, что на частотах выше 300 МГц преобладает затухание вследствие поглощения, так как с ростом частоты уменьшается глубина проникновения высокочастотных токов в материал проводника, за счет чего с ростом частоты резко увеличивается поверхностное сопротивление экрана.

Если волновое сопротивление падающей волны значительно отличается от поверхностного сопротивления экрана, эта волна существенно

На рис. 4.6 для сравнения приведены зависимости (4.42) ослабления электрического поля (рис. 4.6,а) и (4.43) ослабления магнитного поля (рис. 4.6,6) медными и стальными экранами, расположенными на расстоянии r = 1 м от источника излучения.

Сравнивая рис. 4.6,а и 6, можно отметить, что экранирование, обусловленное отражением магнитного и электрического полей, на низкой частоте имеет различный характер. Магнитное поле на очень низкой частоте можно экранировать, создавая магнитную цепь с низким сопротивлением. Магнитные силовые линии пересекают стенки полого объекта толщиной l под углом 90°, а напряженность магнитного поля внутри объекта меньше, чем снаружи, в μrl/s, где μr —относительная магнитная проницаемость материала стенок; s — полуширина экранируемого объема. Напряженность магнитного поля в стенках значительно больше, чем в окружающем их пространстве и во внутренней полости. В этом и состоит эффект экранирования. Коэффициент экранирования на низких частотах может достигать 50дБ.

Итак, суммарный эффект экранирования за счет использования эффектов отражения и поглощения энергии полей паразитных и непреднамеренных излучений определяется соотношениями (4.39)-(4.43). Экранирование за счет отражения (за исключением магнитных полей) более эффективно на низких частотах, а за счет поглощения — на высоких.

Для экранирования электрических полей следует использовать материалы с высокой электропроводностью. Как следует из (4.41), эффективность такого экрана бесконечно велика на очень низких частотах и падает с их ростом. Экранировать магнитные поля более сложно, поскольку затухание из-за отражения равно нулю для некоторых сочетаний материалов и частот. С уменьшением частоты ослабление магнитного поля из-за отражения и поглощения в немагнитных материалах (например, в алюминии) падает, поэтому трудно создать магнитный экран из немагнитных материалов. На высоких частотах, где экранирование обеспечивается и поглощением, и отражением, выбор материала экрана менее критичен.

Магнитные материалы обеспечивают лучшее экранирование от плоских волн за счет поглощения, в то время как электропроводящие материалы — за счет отражения. Принято считать, что большинство механически жестких материалов обладают хорошими экранирующими свойствами. На звуковых частотах эта закономерность не соблюдается, и для магнитного экранирования следует применять материалы с высокой магнитной проницаемостью.

Теоретически экран позволяет подавить более чем на 100 дБ излучения любой частоты в диапазоне от постоянного тока до видимого света. Однако на практике любой экран имеет отверстия и щели, снижающие эффективность экранирования.

Непрерывность высокочастотного экрана нарушается в основном на стыках сопрягаемых деталей. Эти стыки обычно [24] подразделяются на физически однородные и неоднородные.

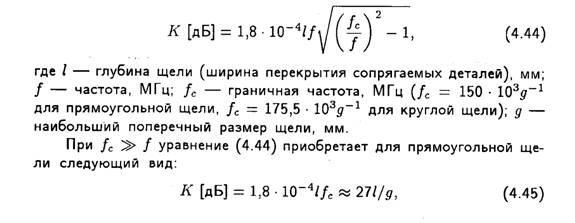

Физически неоднородные стыки образуются при монтаже экрана винтами, заклепками, точечной сваркой, когда соединение не является непрерывным и между соединяемыми деталями образуются изгибы, выступы и прочие неровности. Эти неровности создают щели, проницаемые для электромагнитных волн на некоторых частотах. Можно сказать, что неоднородности в экранах работают как щелевые антенны. Затухание в таких щелях находится, основываясь на критерии граничной частоты волновода:

Существует несколько способов уменьшения влияния щели на эффективность

экранирования. Все эти способы основаны на подборе показателей электропроводности и магнитной проницаемости материала, заполняющего щели и отверстия в экране.

Различные технологические отверстия в экранах закрывают либо крышками, либо решетками с ячейками в виде сот. Такие соты выполняются в виде отрезков волноводов и позволяют использовать эффект граничной частоты. Учитывая соотношение (4.44) при числе волноводных элементов сотовой решетки, закрывающей технологический проем, равном N, можно утверждать следующее:

С увеличением числа N решетки затухание уменьшается, поскольку когерентно сложенные поля на выходах ячеек компенсируют друг друга.

Подобным образом действуют экраны в виде проволочных сеток и тканей, выполненных из проводящих волокон (экранирующие накидки). Для них также могут быть определены коэффициенты пропускания и отражения. Однако свойство подобия проводящих решеток и сеток сплошным металлическим экранам сохраняется до тех пор, пока выполняется

![]()

где b — шаг решетки, т.е. расстояние между проводниками, образующими решетку или сетку.

Если решетка составлена из тонких проводников (с толщиной d ≈ 10-4), то она при b≈ 0,01λ пропускает около 1 % падающей мощности. Если шаг решетки при этом увеличивается и приближается к длине волны, коэффициент пропускания стремится к единице. С уменьшением шага решетки уменьшается и коэффициент пропускания. Для больших d экранирующий эффект сетки проявляется в большей степени. Таким образом, экранирующие свойства сеток, решеток и накидок зависят не только от размера ячейки (вернее, от отношения шага сетки к длине волны экранируемого излучения b/λ), но и от толщины образующих их проводников.

4.3.3. Уменьшение побочного излучения

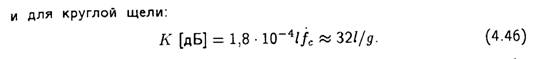

Для уменьшения излучения в направлениях, отличающихся от направлений на приемные антенны корреспондентов, применяются передающие антенные системы с малым уровнем боковых лепестков диаграммы направленности (ДНА). Диаграмма направленности F(α,β) определяется распределением поля на ее раскрыве. Каждый элемент

что позволяет утверждать, что ДНА является преобразованием Фурье от распределения поля на раскрыве антенны. Это означает, что для получения ДНА требуемой формы F(α,β), нужно создать распределение поля на раскрыве антенны, являющееся обратным двумерным преобразованием Фурье от F(α,β). В частности, f(x,y) можно подобрать по критерию минимума боковых лепестков ДНА F(α,β).

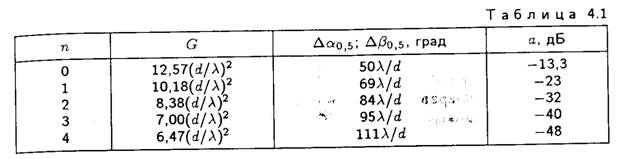

В табл. 4.1 в качестве примера приведены

некоторые характеристики передающей антенны для случая, если амплитуда

электрического поля на ее плоском прямоугольном раскрыве ![]() можно аппроксимировать следующей

функцией:

можно аппроксимировать следующей

функцией:

Ширина главного лепестка ДНА по мощности в сечениях по азимуту ∆α и углу места ∆β измеряется в градусах и равна величине угла между направлениями, в которых величина излучаемой мощности уменьшается в два раза, от значения мощности в направлении максимального излучения. Уровень боковых лепестков измеряется по отношению к максимальному значению ДНА в главном лепестке в децибелах:

где П(α, β) — величина вектора Пойнтинга, создаваемого антенной в данном направлении (α, β); Пэт — значение вектора Пойнтинга эталонной антенны в этом же направлении, при одинаковых расстояниях до точки измерения и равных подводимых мощностях.

Как видно из табл. 4.1, наибольшие уровни боковых лепестков ДНА соответствуют равномерному распределению поля по раскрыву:

Чем больше неравномерность распределения поля по раскрыву, тем ниже уровень боковых лепестков. Однако при уменьшении мощности излучения в побочных направлениях расширяется главный лепесток ДНА и соответственно уменьшается коэффициент направленного действия. Поэтому проблема уменьшения уровня излучения в боковых лепестках как правило возникнет для остронаправленных антенн, которые должны концентрировать излучаемую мощность в узком секторе пространства. При создании остронаправленных антенн всегда приходится разрешать некоторый компромисс между требуемыми остротой главного лепестка ДНА и уровнем излучения в побочных направлениях. Оптимальное в указанном смысле распределение поля на раскрыве является спадающим от максимума в центре к минимальным уровням на краях. При этом поверхность раскрыва антенны используется не полностью, т.е. эффективная поверхность, участвующая в формировании поля в дальней зоне, оказывается меньше геометрической. Это приводит к уменьшению относительного размера раскрыва d/λ и, следовательно, к расширению главного лепестка ДНА. Известно, что наилучшим образом формирование узкой ДНА при одновременном уменьшении уровня боковых лепестков обеспечивается при чебышевском распределении поля по раскрыву антенны.

Технически заданный закон распределения f(x,y) поля по раскрыву легче всего получить на активных антенных решетках. У отражательных антенн для получения поля требуемого распределения применяют различные конструктивные приемы. Прежде всего — изменение проводимости поверхности зеркала за счет применения поглощающих материалов.