4.4. Выбор политики информационной безопасности предприятия

Определение политики информационной безопасности— задача руководства предприятия и специалистов соответствующих служб. Большинству из читателей этой книги, вероятно, придется принимать участие не в ее непосредственной разработке, а в обеспечении ее выполнения. В этом смысле представляется важным подчеркнуть следующие обстоятельства.

Политика безопасности должна доводить до вас позицию руководства организации в этой области и максимально четко обеспечивать понимание вами предъявляемых к сотрудникам требований. Кроме того, политика безопасности должна явно определять разграничение ответственности между вами и вашим непосредственным руководителем, чтобы не оставить вас наедине с массой возможно противоречивых распоряжений, указаний и приказов. Вы должны нести ответственность за нарушение информационной безопасности только в пределах сферы своих полномочий, которая тоже должна быть четко определена документально.

При выработке политики безопасности иногда пользуются понятиями «низкий риск», «средний риск» и «высокий риск», имея в виду риск угрозы нарушения безопасности. Считается, что все организации, как минимум, должны использовать политику низкого риска как обязательную [4.4]. Чтобы вы могли хотя бы ориентировочно представить функциональные требования, налагаемые на сотрудников в зависимости от выбранной в организации политики безопасности, приведем примеры этих требований применительно к доступу в Интернет по материалам [4.4].

Низкий риск. Доступ всех пользователей в Интернет осуществляется только с использованием официально установленного в организации программного обеспечения и через Интернет-шлюзы организации. Сотрудники не имеют право пытаться обходить сетевые экраны, установленные между сетями организации и Интернет (например, с помощью отдельных модемов). Некоторые протоколы доступа к сетям общего пользования (в т.ч. Интернет) могут блокироваться. Их использование сотрудниками допускается только с разрешения непосредственного руководителя.

Средний риск. Дополнительно к требованиям «низкого риска» для удаленного доступа сотрудников к внутренним сетям организации должна использоваться аутентификация с применением одноразовых паролей или аппаратных идентификаторов.

Высокий риск. Дополнительно к требованиям двух предыдущих уровней использование сотрудниками Интернет в личных целях запрещено. При этом весь доступ к Интернет протоколируется, нарушители выявляются и наказываются администрацией. Браузеры сотрудников конфигурируются специальным образом для запрещения доступа к ряду сайтов, список которых утвержден руководством организации. О всех попытках нарушений этого требования докладывается руководству.

Следует также иметь в виду, что, при правильной постановке дела, администрация организации должна принимать целый ряд мер по популяризации политики безопасности среди сотрудников. В этом плане вам, как минимум, должен быть доступен текст концепции или политики безопасности предприятия, вы должны иметь возможность пройти соответствующее обучение, принять участие в соответствующих семинарах, деловых играх и пр.

4.5. Выбор и реализация организационных мер обеспечения информационной безопасности

Практика показывает, что для эффективной реализации комплексной системы информационной безопасности предприятия необходимо решить ряд организационных задач, важнейшими из которых являются [4.5]:

• создание специального подразделения, осуществляющего административную и техническую поддержку системы (разработку правил эксплуатации и определение полномочий пользователей, настройку программно-технических средств, контроль безопасности и реакцию на поступающие сигналы о нарушениях установленных правил и др.);

• разработка технологии обеспечения информационной безопасности, предусматривающей порядок взаимодействия подразделений организации по вопросам обеспечения безопасности при эксплуатации автоматизированной системы и модернизации ее программных и аппаратных средств;

• внедрение данной технологии путем разработки и утверждения необходимых нормативно-методических и организационно-распорядительных документов (концепций, положений, инструкций и т.п.).

Остановимся немного подробнее на специальном подразделении, ответственном за информационную безопасность. По сути это подразделение представляет собой службу информационной безопасности. В средних организациях это может быть, например, отдел, а в очень крупных — и управление информационной безопасности, включающее несколько структурных подразделений. Руководитель службы информационной безопасности может являться заместителем руководителя организации по безопасности или непосредственно подчиняться этому лицу.

С организационной точки зрения важно вполне определенное распределение обязанностей между службой информационной безопасности и службой информационных технологий. Обычно первая непосредственно отвечает за безопасность, а вторая — за конфигурирование сетей, работоспособность технических и программных средств [4.6]. Это делается для того, чтобы эти службы имели возможность эффективно взаимодействовать и не возникало конфликтов, когда одна сторона будет вмешиваться в сферу деятельности другой. Таким образом, например, служба информационной безопасности определяет полномочия пользователей, которые не может изменить служба информационных технологий, но не вмешивается в процесс функционирования системы до возникновения критической ситуации. В последнем случае по требованию службы информационной безопасности служба информационных технологий блокирует работу определенной станции или сервера сети.

Аналогично, в отдельных подразделениях организации с функциональной точки зрения можно выделить «администратора безопасности» и «администратора сети», обязанности которых распределяются сходным образом. Отметим, что поскольку администратор безопасности часто обладает практически неограниченными правами, иногда используется так называемый «контроль контролирующего» [4.6]. Для этой цели вводится «аудитор системы защиты информации», имеющий доступ к журналам регистрации событий в системе и фиксирующий действия администратора безопасности.

Что же касается небольших организаций, то в них зачастую деятельность по обеспечению защиты информации возлагается непосредственно на администратора сети. Это положение нельзя признать правильным по крайней мере из-за двух причин — во-первых, «сисадмин» обычно очень занят своими делами и ему не всегда хватает времени для детального анализа вопросов информационной безопасности, а во-вторых, он получает исключительные и неконтролируемые права доступа к информации, которые могут быть использованы в корыстных целях.

Теперь поговорим о составе документов, определяющих организационные вопросы внедрения технологии защиты информации, принятой в организации. Коротко мы уже упоминали о них, когда рассматривали регламент информационной безопасности. Нужно сказать, что нормативного документа, полностью определяющего состав этих материалов, пока нет. Обычно этот состав выбирает сама организация или фирма-подрядчик, реализующая систему безопасности. Для примера можно указать состав и содержание пакета документов, рекомендованный в [4.7]:

• Концепция обеспечения информационной безопасности в автоматизированной системе (АС).

• План защиты подсистем АС.

• Положение о категорировании ресурсов АС.

• Порядок обращения с информацией, подлежащей защите.

• План обеспечения непрерывной работы и восстановления.

• Положение об отделе технической защиты информации.

• Обязанности главного администратора информационной безопасности организации.

• Обязанности администратора информационной безопасности, ответственного за обеспечение информационной безопасности в подразделении.

• Памятка пользователю АС (общие обязанности по обеспечению информационной безопасности).

• Инструкция по внесению изменений в списки пользователей и наделению их полномочиями доступа к ресурсам АС.

• Инструкция по установке, модификации и техническому обслуживанию программного обеспечения и аппаратных средств АС.

• Инструкция по организации парольной защиты.

• Инструкция по организации антивирусной защиты. Рассмотрим краткое описание документов, с которыми непосредственно придется работать пользователям.

Документ «Порядок обращения с информацией, подлежащей защите» содержит:

• определение основных видов защищаемых (конфиденциальных) сведений (информационных ресурсов);

• общие вопросы организации учета, хранения и уничтожения документов и магнитных носителей конфиденциальной информации;

• порядок передачи (предоставления) конфиденциальных сведений третьим лицам;

• определение ответственности за нарушение установленных правил обращения с защищаемой информацией;

• форму типового соглашения (обязательства) сотрудника организации о соблюдении требований обращения с защищаемой информацией.

Документ «Памятка пользователю АС» определяет общие обязанности сотрудников подразделений при работе со средствами АС и ответственность за нарушение установленных порядков.

Документ «Инструкция по организации парольной защитою регламентирует организационно-техническое обеспечение процессов генерации, смены и прекращения действия паролей (удаления учетных записей пользователей) в автоматизированной системе организации, также контроль за действиями пользователей и обслуживающего персонала системы при работе с паролями.

Документ «Инструкция по организации антивирусной защиты содержит:

• требования к закупке, установке антивирусного программного обеспечения;

• порядок использования средств антивирусной защиты, регламенты проведения проверок и действия персонала при обнаружении вирусов;

• распределение ответственности за организацию и проведение антивирусного контроля.

4.6. Проблемы комплексного подхода к обеспечению информационной безопасности

При построении комплексной системы информационной безопасности, как, впрочем, и при решении любой сложной организационно-технической задачи, возникает целый ряд, казалось бы, неожиданных проблем. Здесь мы остановимся лишь на тех, с которыми вы почти наверняка можете столкнуться как пользователь системы.

Во-первых, следует отметить возможность более или менее активного сопротивления сотрудников (особенно рядовых и младшего руководящего звена) внедрению подобной системы. Это объясняется несколькими причинами, к наиболее важным из которых можно отнести:

• появление дополнительных ограничений в работе конечных пользователей, а зачастую и дополнительных их обязанностей;

• появление дополнительной ответственности конечных пользователей за нарушение установленных мер безопасности.

На первых порах и вы лично можете почувствовать, что внедряемые меры безопасности и ограничения снижают эффективность вашего труда, а опасения нарушить установленные правила затрудняют работу. Это может вызвать определенное неприятие системы в целом. Здесь следует иметь в виду, что с системной точки зрения в этих ощущениях нет ничего нового. Примерно такая же картина наблюдается и при внедрении различных систем автоматизации управления предприятием, систем автоматизации проектирования и др. При правильном построении системы и правильной политике администрации эти проблемы со временем снимаются.

Во-вторых, существуют и объективные проблемы комплексного подхода, связанные с динамикой развития информационно-вычислительной системы предприятия. Эти проблемы могут быть обусловлены тем, что актуализация пакета организационно-распорядительных документов по информационной безопасности может просто «не поспевать» за развитием информационно-вычислительной системы [4.8]. Например, в систему добавлены новые функциональные возможности, новые программы, новые рабочие станции, новые серверы, изменены настройки рабочих станций или серверов и т.д. Здесь возможны два варианта негативного развития событий. В первом варианте сотрудники службы информационной безопасности по тем или иным причинам не проводят актуализацию действующих документов. По мере развития информационной системы предприятия документы все более устаревают и не отражают текущего состояния дел. Во втором варианте документы все-таки подвергаются переработке, но не с целью приведения их в соответствие деталям информационной системы, а с целью их упрощения и обобщения. В этом случае из документов убирается конкретика и поэтому устаревать они будут значительно медленнее, но содержат они, так сказать, декларации и благие пожелания. Оба варианта ведут к тому, что пакет документов вместо решения практических задач будет просто мешать нормальной работе.

4.7. Как обстоит дело на практике?

В этом разделе мы приведем некоторые обобщенные количественные характеристики реализации рассмотренных элементов комплексного подхода к построению систем информационной безопасности в российских организациях и предприятиях по материалам исследований компании «Эрнст и Янг» [4.2].

В июне — июле 2001 года компания «Эрнст и Янга провела опрос свыше 100 компаний, осуществляющих деятельность в России и СНГ, с целью получения представления о том, как они рассматривают вопросы рисков, связанных с обеспечением информационной безопасности.

Распределение предприятий и организаций, участвовавших в опросе, по секторам экономики выглядело следующим образом:

• информационные технологии и Интернет — 26%;

• промышленность и товары народного потребления — 23%;

• услуги — 22%;

• телекоммуникации — 13%;

• банковский бизнес — 8%;

• энергетика — 7%;

• прочее — 1%.

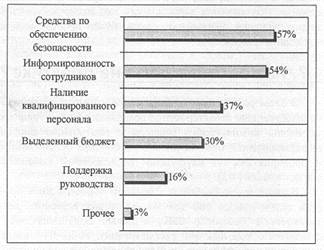

По результатам опроса в числе важнейших факторов, способствующих обеспечению требуемого уровня безопасности, респондентами были названы следующие:

Таким образом, информированности сотрудников в вопросах безопасности уделяется сегодня практически столько же внимания, сколько использованию программно технических средств безопасности.

Что касается организационных мер безопасности, то процентное соотношение организаций, использующих эти меры, получилось следующим:

Обратите внимание, что по результатам опроса лишь около половины компаний в России и СНГ имеют штатных сотрудников, занимающихся информационной безопасностью. Ненамного выше и процент организаций, имевших в 2001 году официально принятую политику безопасности.

Положительно ответили на вопрос о наличии программы поддержки деятельности компании в экстремальных ситуациях лишь 41% респондентов. У 33% опрошенных компаний такой программы нет, а у остальных 26% программа имеется, но ни разу не тестировалась. В то же время результаты опроса показали, что у 78% респондентов, которые испытали отказ важнейших систем за прошедший год, как раз и не было программы поддержания деятельности в экстремальных ситуациях, либо она не была оттестирована.

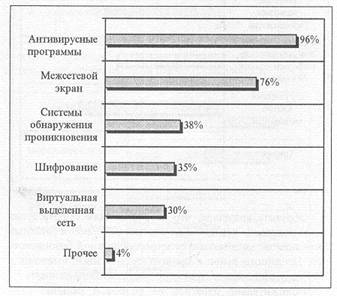

Процентное соотношение используемых программно технических средств информационной безопасности по результатам опроса распределилось следующим образом:

В целом о случаях нарушения компьютерной безопасности в течение последнего перед опросом года сообщили 65% респондентов. 43% таких нарушений составили вирусные атаки. К другим часто встречающимся инцидентам относятся отказ в обслуживании, проникновение в систему извне и несанкционированный доступ изнутри компании.

Интересно, что 41% компаний, сообщивших о случаях нарушения компьютерной безопасности, не занимаются электронным бизнесом. Возможно это определенным образом сможет развеять уверенность некоторых наших читателей в том, что информационная безопасность важна лишь для компаний, ведущих бизнес через Интернет.

Как уже отмечалось выше, значительная часть зафиксированных в различных системах случаев нарушения информационной безопасности связана с воздействием компьютерных вирусов. Несмотря на то, что эта тема сравнительно широко обсуждается в компьютерной периодике и средствах массовой информации, причиняемый вирусами ущерб непрерывно возрастает. Это связано как с ростом числа известных компьютерных вирусов (на сегодняшний день оно составляет несколько десятков тысяч), так и с появлением их новых разновидностей. Антивирусная защита — один из важнейших элементов комплексной системы информационной безопасности предприятия. В этой главе мы не ставим своей целью дать исчерпывающий анализ проблем антивирусной защиты. Наша задача — привести практические рекомендации для повседневной работы.

5.1. Основные виды компьютерных вирусов

Прежде всего давайте поговорим о том, что же, собственно, представляет собой «компьютерный вирус» и чем он отличается от обычной программы.

5.1.1. Что такое «компьютерный вирус»?

Принято считать, что термин «компьютерный вирус» впервые был употреблен на конференции по безопасности информации, проходившей в США [5.1]. Может показаться странным, но с тех пор строгого определения, что же такое компьютерный вирус, так и не дано, несмотря на то, что попытки дать такое определение предпринимались неоднократно. Дело в том, что, как отмечается в [5.1], большинство характерных отличительных свойств вирусов в той или иной степени присущи и другим программам, которые к вирусам не относятся. Не вдаваясь в теоретические тонкости мы, в контексте этой книги, будем считать, что компьютерный вирус — это специально написанная программа, которая может самопроизвольно внедряться в некоторые файлы компьютерной информации и выполнять на компьютере нежелательные для пользователя действия. Название «вирусы» подобные программы получили по аналогии со своими болезнетворными собратьями из реального физического мира.

Откуда берутся компьютерные вирусы? Вирусов, самозарождающихся в недрах вычислительных систем, т.е. вирусов, подготовленных компьютерами без участия человека, в настоящее время не существует. Все известные на сегодняшний день компьютерные вирусы представляют собой программы, изначально написанные людьми. «Вируса писатель» готовит специальный участок программного кода и определенным образом встраивает его в некоторый файл компьютерной информации. По сложившейся практике этот файл называется «зараженным».

Кто и зачем пишет вирусы? Многие из известных вирусов написаны, так сказать, любителями в свободное от основных занятий время. В числе авторов распространенных вирусов преобладают студенты, есть даже школьники. Мотивы этих авторов часто сводятся к желанию негласно продемонстрировать свое превосходство и квалификацию, а в основе этого стремления достаточно часто лежит своеобразный комплекс неполноценности [5.1]. Одной из причин появления все большего количества «любительских» вирусов является доступность необходимой для написания вируса информации. Сегодня в Интернет есть сайты, на которых любой желающий может получить работающие вирусы с исходными текстами, комментариями и подробными инструкциями. Более того, существуют сайты с конструкторами вирусов— здесь для получения вируса достаточно просто заполнить форму с указанием его желаемых характеристик. В таких условиях изготовить собственный вирус может каждый.

Однако нельзя полностью исключить участие в подготовке различных вирусных программ профессионалов (как отдельных личностей, так и целых организаций). Здесь могут преследоваться цели компрометации конкурента путем нарушения работы его вычислительной сети, промышленного шпионажа, различных финансовых махинаций, а в глобальном смысле и о нарушении работы важнейших информационных систем определенного государства. Таким образом, по аналогии с реальным миром компьютерные вирусы можно разделить на, так сказать, «бытовые», сравнительно легко поддающиеся обнаружению и локализации (сравните, например, с OP3), и промышленные или боевые (сравните со специально разрабатываемым бактериологическим оружием). В последнем случае речь может идти о так называемом информационном оружии, реальность существования которого является на сегодняшний день неоспоримым фактом. Сообщалось, например, о разработке специалистами Тайваня нескольких тысяч боевых компьютерных вирусов для использования против компьютерных систем КНР на случай возникновения кризисной ситуации [5.2]. Проблемы защиты от информационного оружия решаются на государственном уровне и выходят за рамки этой книги (см., в частности, [5.2]). Далее мы будем говорить только о «бытовых» вирусах.

Как работает компьютерный вирус? Прежде всего зараженный вирусом файл должен тем или иным образом попасть на ваш компьютер. Когда вы начинаете работать с этим файлом, незаметно для вас активизируется встроенный в него участок вирусного кода. Этот код выполняет, как правило, два основных типа действий: действия, направленные на внедрение вируса в другие файлы, имеющиеся на компьютере, и действия по нарушению нормальной работы компьютера. Последний вид действий может выполняться не сразу после активизации вируса, а, например, по наступлению определенной даты, определенному количеству внедрения вируса в другие файлы и т.п. По мере работы вируса число зараженных файлов на вашем компьютере увеличивается, соответственно увеличивается и вероятность того, что вы передадите зараженный файл коллеге или партнеру на дискете, по локальной сети или по Интернет. На их компьютерах ситуация в точности повторяется, и вирус начинает независимое от автора путешествие по виртуальному миру.

Какие воздействия на компьютер могут оказывать вирусы? Внешне действия вируса могут выражаться в том, что, например, по достижении определенного времени, он активизируется и выполняет какие-либо операции: выводит на экран посторонние надписи или графику, перезагружает компьютер, замедляет работу программ, удаляет файлы и каталоги, стирает выбранные случайным образом секторы жесткого диска. Некоторые эффекты, вызываемые вирусами, например, внезапная перезагрузка компьютера или его «зависание», могут восприниматься пользователем как неисправность аппаратуры компьютера. В последнее время вирусы все чаще используются для несанкционированного доступа в информационно-вычислительные системы.

С точки зрения информационной безопасности по характеру деструктивных возможностей вирусы можно разделить на следующие категории:

• практически неопасные вирусы, влияние которых ограничивается уменьшением свободной памяти на диске, а также появлением графических, звуковых и других эффектов;

• опасные вирусы, нарушающие целостность информации (удаление или порча файлов программ и данных, искажение информации в системных областях памяти и т.п.);

• опасные вирусы, нарушающие конфиденциальность информации (расшифровка и кража паролей, личных данных пользователей и т.п.).

Какие бывают вирусы? Существуют многообразные способы классификации компьютерных вирусов, в основе которых лежат различные признаки последних. Поскольку многие из этих признаков имеют значение лишь для обнаружения кодов вируса при работе антивирусных программ, здесь мы дадим упрощенный вариант классификации с учетом интересов основного круга предполагаемых читателей этой книги. В основу этого способа классификации положено достаточно простое практическое соображение — способ распространения вируса. Прежде всего мы разделим вирусы на загрузочные и файловые. Первые внедряются в загрузочные сектора системных дисков, а вторые — в файлы компьютерной информации. Файловые вирусы, в свою очередь, можно разделить на:

• вирусы в исполняемых программных файлах;

• макро-вирусы;

• скрипт-вирусы.

Существуют и комбинированные вирусы, заражающие как загрузочные сектора, так и файлы компьютерной информации.

В течение сравнительно длительного времени вирусы распространялись и выполняли свою деструктивную роль без обратной связи с автором, так сказать «отчужденно» от него. О масштабах распространения своего вируса автор получал информацию по сообщениям печати, электронных конференций и т.п. Однако в последнее время самое широкое распространение в Интернет и других сетях получили такие виды потенциально вредоносных компьютерных программ, как «троянские кони» и «черви». По сути они представляют собой файловые вирусы, однако отличаются от традиционных вирусов тем, что сохраняют связь с написавшим их автором, передавая по определенному сетевому адресу информацию о компьютерах, на которые они внедрены. В составе этой информации могут быть и конфиденциальные данные, например, пароли, идентификаторы пользователей в платежных системах, номера кредитных карт и др.

Далее мы рассмотрим выделенные типы вирусов подробнее.

Для пояснения работы этого типа вирусов рассмотрим упрощенную процедуру загрузки компьютера. В постоянном запоминающем устройстве, расположенном на системной плате компьютера, записана программа начальной проверки оборудования Power On Self Test (POST). Она начинает работу сразу после включения питания и определяет конфигурацию компьютера, работоспособность его основных узлов, считывает установки из энергонезависимой памяти CMOS и др. Если настройками BIOS Setup разрешена загрузка операционной системы с гибкого диска, то POST проверяет, вставлена ли дискета в дисковод А:. Если дискета вставлена, дальнейшая загрузка операционной системы происходит с этой дискеты, в противном случае загрузка выполняется с жесткого диска. В любом случае загрузка начинается с обращения к так называемой загрузочной записи, расположенной в определенном месте диска.

А вот теперь — внимание! Загрузочные вирусы изменяют загрузочную запись таким образом, что при обращении к ней управление получает вирус. Если в дисковод А: вставлена зараженная дискета, то вирус считывается в оперативную память компьютера и записывает себя в загрузочную запись жесткого диска, а далее передает управление стандартной процедуре загрузки. Все происходит как обычно, но ваш компьютер уже заражен. Теперь при последующей загрузке с жесткого диска вирус будет активизирован.

Для дальнейшего распространения вируса обычно применяется достаточно простая схема. Когда вы вставите в дисковод А: незараженную дискету, то при обращении к ней хотя бы только для просмотра записанных файлов, вирус поражает ее загрузочный сектор независимо от того, является ли эта дискета системной. Зараженную таким образом дискету вы можете передать на другой компьютер.

Возможно, у вас возникает вопрос: «Как можно заразиться подобным вирусом, если мой компьютер обычно загружается с жесткого диска?». Очень просто, для этого достаточно всего лишь забыть извлечь дискету из дисковода перед выключением компьютера. Тогда, если системная загрузка с гибкого диска разрешена, при очередном включении компьютер обратится к диску А. Все опять же будет происходить как обычно: появится сообщение, что вставлена не системная дискета с предложением вынуть ее из дисковода и нажать любую клавишу для продолжения. Вы вытащите дискету, нажмете клавишу, компьютер загрузится, но вирус уже будет внедрен на жесткий диск. Именно на эту ситуацию и рассчитывают авторы подобных вирусов.

Заметьте, кстати, что собственно передача зараженной дискеты в подавляющем большинстве случаев происходит совершенно непреднамеренно, поскольку тот, кто ее вам передает, может просто не догадываться о наличии в ней вируса.

Что же касается деструктивных воздействий этого типа вирусов, то они, как и у других типов, могут лежать в достаточно широких пределах, вплоть до полного разрушения информации на жестком диске.

5.1.3. Вирусы в исполняемых компьютерных файлах

Под исполняемыми файлами мы будем понимать файлы, содержащие коды компьютерных команд. Большинству наших читателей наверняка известно что к таким файлам относятся файлы с расширениями .com и .ехе. Отметим, кстати, что структура этих файлов в MS DOS и Windows различна. Именно эти файлы и подвергались вирусному заражению на начальных этапах развития вирусных программ. Однако сегодня перечень исполняемых файлов потенциально подверженных вирусному заражению, этим далеко не ограничивается. В их число входят файлы драйверов с расширениями .sys и .vsd, файлы динамических библиотек .dll, так называемые командные файлы .bat и некоторые другие. Отметим, что с определенной натяжкой к исполняемым файлам можно отнести и исходные, не откомпилированные тексты программ, а также промежуточные результаты компиляции (объектные модули) .obj, для которых к настоящему времени тоже созданы вирусы.

Непосредственно вы можете запустить на исполнение только командные файлы типа .com, .ехе и .bat, однако в них могут содержаться и вызовы исполняемых файлов другого типа.

В простейшем случае при заражении исполняемого файла тело вируса записывается в него таким образом, чтобы при запуске этого файла первым управление получил вирус. Получив управление, вирус активизируется и начинает выполнять действия для заражения других файлов компьютера. В зависимости от замысла автора вирус также может выполнять различные деструктивные воздействия на работу программ и информацию, хранящуюся на компьютере. Распространение вируса происходит при передаче зараженного файла на другой компьютер. Здесь, как и в предыдущем случае, распространение вируса часто производится непреднамеренно (за исключением, естественно, файлов, распространяемых вирус описателем или его сообщниками).

Для того, чтобы заразить свой компьютер подобным вирусом, достаточно запустить зараженный исполняемый файл. Он может, например, входить в состав файлов игры или полезной на первый взгляд программы, которую вы списали у приятеля.

Как мы уже говорили выше, вирусы этого типа часто комбинируются с загрузочными. При этом могут быть реализованы самые изощренные алгоритмы деструктивных воздействий. В качестве примера можно привести достаточно широко известное семейство комбинированных файлово-загрузочных вирусов OneHalf [5.4]. При начальном запуске зараженного файла вирусы этой серии изменяют главную загрузочную запись жесткого диска. В результате при первой перезагрузке компьютера после заражения вирус получает управление, перехватывает системные прерывания и шифрует два последних цилиндра логического диска. При очередной загрузке шифруются два следующих цилиндра и так далее. С каждой перезагрузкой, которая может производиться по вполне понятным причинам (например, после выключения компьютера на ночь), зашифрованная область на диске увеличивается. Во время работы компьютера вирус остается резидентным в оперативной памяти и «на лету» расшифровывает измененные участки диска, к которым производится обращение, поэтому пользователь не замечает его присутствия. Вирус также заражает .com и .ехе файлы, если они вызываются в процессе работы. Основная проблема здесь в том, что, если такой вирус будет просто удален из загрузочной области некоторой антивирусной программой, работать с поврежденными им данными будет невозможно.

В последнее время появляются и нетрадиционные формы вирусов в исполняемых файлах. В качестве примера можно назвать вирусы, заражающие файлы помощи .hlp. В одном из таких вирусов — WinHLP.Demo — исполыуется специальный прием, позволяющий переключить компьютер из режима обработки HLP-файла в режим обычного приложения Windows, в котором и выполняется вирусный код, встроенный в зараженный файл.

5.1.4. Макро-вирусы

В течение сравнительно длительного по масштабам развития информационных технологий времени действующие разновидности компьютерных вирусов ограничивались рассмотренными выше типами. Никому и в голову не могло прийти, что вирус может внедриться, например, в файл, созданный текстовым процессором. Однако во второй половине 90-х годов по мере совершенствования офисных программ ситуация существенно изменилась.

Дело в том, что современные офисные программы (в частности, такие, как элементы пакета MS Of5ce — Word, Excel, Access и PowerPoint) обладают встроенными средствами программирования на языке VBA (Visual Basic for Application). Целый ряд стандартных операций в этих программах (например, открытие и закрытие файлов) выполняется с помощью так называемых макросов — небольших программ, написанных на подмножестве этого языка. Пользователь может составлять собственные макросы для выполнения необходимых ему функций, внедряя их непосредственно в файл документа. С появлением все новых версий MS Office возможности работы с макросами постоянно увеличиваются. Сейчас с их помощью можно создавать несложные системы автоматизированного документооборота, интерактивные элементы интерфейса пользователя и пр. Однако вирус описатели тоже не преминули восполыоваться широкими возможностями макроязыка, в результате появились и получили очень широкое распространение так называемые макро-вирусы.

Основная идея макро-вируса состоит в следующем. Современные офисные программы (например, Word) устроены так, что открывая определенный файл они проверяют его на наличие встроенных автоматических или стандартных макросов. Упрощенно говоря, автоматические макросы те, что выполняются при открытии или закрытии файлов, а стандартные — при выполнении функций по стандартным пунктам меню Word. Если таких встроенных макросов в файле нет, выполняются глобальные автоматические или стандартные макросы, хранящиеся в системной области Word. Автор макро-вируса может, например, встроить в некоторый файл Word с расширением .doc свой автоматический макрос, срабатывающий при открытии файла. Этот макрос изменит один или несколько глобальных макросов в системной области Word, записав в них вирусный макро код. В результате, при следующем вызове Word вирус получает управление и начинает действовать. Например, если подменен макрос сохранения файла, вирус будет заражать все сохраняемые файлы. Часть вируса резидентно находится в оперативной памяти и может выполнять деструктивные воздействия различного характера от сравнительно безобидных до разрушительных.

Таким образом, для заражения компьютера макровирусом достаточно всего лишь открыт зараженный файл с документом, подготовленным в офисной программе. В настоящее время наиболее широко распространены макро-вирусы для различных версий программ MS Word и MS Excel, существуют вирусы для MS Access и даже для MS PowerPoint.

Этот тип вирусов получил распространение в связи с развитием средств обработки информации в Интернет. Одним из подобных средств являются так называемые скрипт языки Java Script (JS) и Visual Basic Script (VBS). В настоящее время они (особенно JS) широко используются при разработке Web-сайтов. Часто программы на этих языках встраиваются в Web-страницу и выполняются при ее просмотре непосредственно на компьютере пользователя использованием соответствующих интерпретаторов, входящих в состав браузера (например, Internet Explorer).

Работа подобных вирусов основана как на использовании обнаруженных «брешей» в системах защиты браузеров и почтовых программ, так и на применении вполне официальных средств доступа и обмена информацией, возможности которых постоянно возрастают с появлением новых версий программ. Вирусы этого типа распространяются посредством электронной почты или непосредственно с Web сайта. В настоящее время механизмы построения скрипт вирусов широко используются при разработке так называемых «троянских коней» и «червей», о которых мы поговорим в следующем разделе.

5.1.6. «Троянские кони» и «черви»

Общепризнанно, что основную опасность при работе в Интернет представляют сегодня именно эти виды потенциально вредоносных программ. Посмотрим, что же они из себя представляют.

Программы типа «троянский конь» известны сравнительно давно и применялись еще до массового распространения Интернет. Название свое они получили по аналогии с эпическим троянским конем, поскольку маскировали свою деструктивную сущность какой-либо полезной функцией, маскируясь под утилиты, игры и пр., предлагаемые пользователю бесплатно, например, в качестве подарка. Новую жизнь программы этого типа получили, используя Интернет в качестве средства своего распространения. Сегодня существует достаточно высокая вероятность, что вы получите файл «троянского коня» или, как еще говорят, «троянца», «трояна», вложенный в письмо электронной почты. Когда вы откроете вложение, дважды щелкнув мышью по имени этого файла, запустится соответствующее приложение Windows, «троянец» активизируется и заразит ваш компьютер. В принципе он может выполнять различные деструктивные действия, наиболее характерными из которых сегодня будет попытка добраться до ваших персональных данных (пароли, настройки, номера кредитных карт, личные данные и др.) или файлов с определенной информацией и скрытно передать их на замаскированный сервер вирус описателя.

В отличие от «троянца» основная задача «червя» — организовать с зараженного компьютера массовую рассылку своих копий по Интернет. Программу «червя» вы скорее всего тоже получите по электронной почте в качестве вложения в какое-нибудь письмо. Как и «троянец» она будет замаскирована под безобидный, на первый взгляд, файл. Когда вы откроете этот файл, «червь» заразит ваш компьютер и начнет процесс размножения. Например, он может незаметно для вас расслышать свои копии по всем абонентам из вашей адресной книги. Те, получив послание от вашего имени, в свою очередь откроют зараженный файл, «червь» начнет рассылку на их компьютерах и так далее. При благоприятных начальных условиях процесс может нарастать лавинообразно. Таким образом, основа деструктивного воздействия классического «червя» состоит в потенциальном повышении загрузки сети вплоть до нарушения ее работоспособности.

Отметим, что выше мы рассмотрели свойства «троянцев» и «червей», так сказать, в чистом виде. На самом деле сегодня распространены вредоносные программы, одновременно обладающие этими признаками, да вдобавок к тому еще и выполняющие деструктивные действия по разрушению информации, характерные для традиционных вирусов. Рассмотрим несколько примеров.

Для начала возьмем одно из самых известных событий, В мае 2000 года компьютерный мир был потрясен триумфальным шествием программы «вирус-червь», которая в средствах массовой информации, достаточно широко обсуждавших проблему, называлась I LOVE YOU. Начиналось все сравнительно безобидно. Пользователи получали по электронной почте письмо с темой I LOVE YOU и текстом примерно такого содержания: «kindly check the attached LOVE LETTER coming from me», приглашавшим прочитать любовное письмо, будто бы хранящееся во вложенном в письмо файле с именем LOVE-LЕТТЕR-FОR-YOU.ТХТ.vbs. На самом деле этот файл представлял собой скрипт-вирус на языке VBS. Психологический расчет автора вируса оказался безошибочным. Заинтригованные получатели открывали вложенный файл и заражали компьютер вирусом. Вирус немедленно активизировался и начинал рассылать подобные письма по адресам из адресной книги компьютера пользователя. Кроме того, он записывал свои копии в определенные типы файлов на жестком диске, необратимо разрушая в них информацию. От этого вируса пострадали десятки тысяч компьютеров по всему миру, работа некоторых организаций была парализована на несколько дней.

Перейдем к современным примерам. Целый ряд зарубежных и отечественных организаций, занимающихся проблемами антивирусной защиты ведет статистику относительного числа заражений компьютеров различными вирусами. Практически все они отмечают, что в 2001 году среди наиболее распространенных вредоносных программ лидерство принадлежит «червям», а наиболее опасными источниками этих программ являются электронная почта и Интернет. Так, по данным [5.3] в сентябре — декабре 2001 года наибольшее число заражений отмечено для «червей» I-Worm.Badtransll (37%) и I-Worm.Sircam (около 15%).

Вирус-червь I-Worm.Badtransll распространяется по электронной почте в виде зараженного ЕХЕ-файла, вложенного в письмо формата HTML [5.4]. Состоит из двух основных частей: «червь», рассылающий с зараженного компьютера электронные письма с копией вируса и «троянец», который выполняет шпионские функции. «Троянец» вируса определяет имя пользователя и обнаруженные пароли, а также включает компоненту, которая записывает в специальный шифрованный файл всю информацию, набираемую пользователем на клавиатуре. Эти данные пересылаются по установленным в вирусе сетевым адресам.

Вирус-червь I-Worm.Sircam также распространяется по электронной почте в виде вложения в электронное письмо. Если пользователь откроет это вложение, то «червь» внедряется в систему и начинает рассылать сообщения, содержащие вложенные файлы со своей копией. Кроме того он распространяется и по локальной сети, записывая свои копии на все доступные сетевые диски. Этот «червь» включает и деструктивную процедуру — при определенных значениях системной даты и времени он с вероятностью 5% удаляет все файлы и каталоги на диске, где установлена Windows [5.4].

В заключение краткого обзора типов современных компьютерных вирусов следует упомянуть и еще об одном, который, строго говоря, вирусом в обычном понимании не является. В Интернет отмечается достаточно большое число случаев так называемых «компьютерных мистификацию, связанных, в частности, с проблемой вирусов. Вы можете получить по электронной почте письмо, в котором содержится информация о якобы только что обнаруженном новом очень опасном вирусе. В тексте письма излагаются некоторые, якобы установленные, признаки этого вируса и просьба немедленно разослать это письмо возможно большему числу ваших знакомых, чтобы информировать их о грозящей опасности. Излишне доверчивый пользователь аккуратно выполняет просьбу и сеть загружается лавиной совершенно бесполезных сообщений. Не верьте таким письмам! Ни одна из заслуживающих доверия организаций их не рассылает. Выполняя изложенные в них просьбы, вы, в лучшем случае, только развлекаете подсмеивающегося над вами мистификатора, а в худшем — способствуете выполнению его замысла по нарушению нормальной работы сети.

5.2. Профилактика вирусного Заражения

Как может попасть вирус на ваш компьютер? Здесь можно выделить два пути — по зависящим от вас обстоятельствам и по обстоятельствам, изменить которые вы не в состоянии. В первом случае виновны в заражении компьютера будете именно вы, поэтому рассмотрим данный вариант подробнее.

Обсуждение этой темы можно начать с простых, известных с детства аналогий — «Мойте руки перед едой!» и «Не ешьте немытых фруктов!». Так же, как и заболевания в реальном мире, многие случаи заражения компьютеров связаны с пренебрежением пользователями элементарными правилами «компьютерной гигиены». Для примера возьмем тот же вирус I LOVE YOU. Неужели кто-то из служащих организаций, получивших электронное письмо с таким заголовком, мог предположить, что вложенный в него файл (да еще с расширением .vbs!) имеет хотя бы отдаленное отношение к их непосредственным служебным обязанностям? Тем не менее файл с любопытством открывали со всеми вытекающими отсюда последствиями. А теперь давайте рассмотрим основные правила «компьютерной гигиены» по порядку, не затрагивая пока вопрос об использовании специальных антивирусных программ, речь о которых пойдет в следующем разделе. Поговорим об элементарных способах начальной защиты от вирусов.

Одним из простейших способов защиты от загрузочных вирусов может быть отключение системной загрузки с гибкого диска в настройках BIOS. Таким образом вы сможете избежать заражения с дискеты, оставленной в дисководе при выключении компьютера. Если обслуживающий персонал вашей организации действительно следит за информационной безопасностью, это должно быть сделано при инсталляции операционной системы без ваших напоминаний, но проверить не помешает.

Обвинения в заражении компьютера вирусами в исполняемых файлах с гибких дисков и CD-ROM можно избежать достаточно простым способом — никогда не устанавливайте любые новые программы на компьютер самостоятельно. Это задача обслуживающего персонала, который должен профессионально провести антивирусную проверку и будет нести ответственность в случае вирусного заражения при установке новых программ.

С макро-вирусами дело обстоит намного сложнее, ведь вы наверняка должны самостоятельно работать с файлами офисных программ, в том числе и полученными от коллег или сторонних организаций. Здесь прежде всего можно порекомендовать установку в офисных программах среднего уровня безопасности при работе с макросами, который, впрочем, должен устанавливаться по умолчанию при инсталляции, например, Word 97 и Word 2000. В этом случае вы обычно получаете предупреждение, что в открываемом файле содержатся макросы, среди которых могут быть и вредоносные. К сожалению, этот способ не универсален. Во-первых, его нельзя использовать, если в файле есть полезные макросы, а во-вторых, некоторые макро-вирусы умеют отключать эту проверку. Обращайте особое внимание на файлы с расширениями .doc и .xls, в которых пoявление макро-вирусов наиболее вероятно. Эти файлы нужно обязательно проверять антивирусными программами. И, наконец, лучше перестраховаться — не открывайте файлы офисных программ, полученные из неизвестного источника.

Дело еще более осложняется, если вы активно используете электронную почту и Интернет. Как уже говорилось выше, эти источники сегодня представляют наибольшую опасность вирусного заражения. Очень важно, чтобы на компьютере были установлены все обновления почтовой программы и браузера, относящиеся к устранению обнаруженных в них «брешей», которыми могут воспользоваться вирусы. Здесь, кстати, можно привести пример проникновении вируса на компьютер по независящим от вас обстоятельствам. Целый ряд современных «червей», распространяемых по электронной почте, умеет, используя недостатки системы, автоматически проникать на компьютер, даже если вы и не открывали вложенного в письмо зараженного файла. Для заражения достаточно всего лишь получить письмо с этим вирусом. Так, опасный вирус-червь 1-Worm.Nimda для проникновения на компьютер использует «брешь» в системе безопасности Internet Explorer, обнаруженную в марте 2001 года [5.4]. Если обслуживающий персонал вашей организации не потрудился установить выпущенное Microsoft обновление и соответствующие антивирусные программы, то соблюдение рассматриваемых правил компьютерной гигиены вам не поможет.

Что вы можете сделать самостоятельно для борьбы с «червями» и «троянцами»? Никогда не открывайте вложенные в письма файлы непосредственно из почтовой программы. Если тема и содержание письма имеют отношение к вашей работе, сохраните вложение на диске и проверьте его антивирусной программой. В противном случае лучше перестраховаться, просто удалив полученное неизвестно от кого и зачем письмо. При этом особое внимание следует обратить на вложенные файлы с расширениями .ехе и .vbs. Кто это из коллег или деловых партнеров вдруг будет вместо документов посылать вам программы или скрипты? Скорее всего, к вам пришел вирус.

Следует иметь в виду, что для маскировки зараженных файлов используются различные приемы. Один из достаточно простых, но, как показывает практика, действенных — маскировка под тип файла, в котором вирусов не может быть по определению. Например, вы можете получить письмо с вложенным файлом, имя которого выглядит так: foto.jpg <много пробелов>.ехе. Длинное имя этого файла, как правило, не умещается в окне почтовой программы, поэтому на экране вы увидите только «имя» foto. jpg. Многим известно, что в графических файлах с расширением jpg вирусы пока не передаются. Поэтому вы можете попытаться открыть этот файл, чтобы посмотреть якобы хранящуюся в нем фотографию. На самом же деле запустится исполняемый файл .ехе и вирус заразит ваш компьютер.

Упрощенная модификация этого способа использовалась вирусом I LOVE YOU, зараженный файл которого имел имя LOVE-LETTER-FOR-YOU.ТХТ.vbs. Здесь расчет был на то, что в Windows по умолчанию включена опция «Не показывать расширения для зарегистрированных типов файлов». В результате на экран выводилось имя файла LOVE-LETTER - FOR-YOU.ТХТ, а такие файлы вирусов содержать не могут, на что и «клюнули» многие пользователи. Поэтому упомянутую опцию в Windows лучше отключить.

В заключение краткого обзора мер антивирусной профилактики не остановиться на важности резервного копирования информации. Регулярно сохраняйте рабочие копии и окончательные варианты своих документов на внешних носителях (гибкий диск, ZIP-накопитель, CD ROM и др.). В целом ряде случаев это может быть единственным средством восстановления информации после ее разрушения в результате вирусного заражения.

Соблюдение рассмотренных простейших мер антивирусной профилактики является необходимым, но далеко не достаточным условием надежной борьбы с вирусами. Здесь обязательно должны применяться специализированные комплексы антивирусных программ, к рассмотрению которых мы и переходим.

5.3.1. Виды антивирусных программ

История развития антивирусных программ неразрывно связана с историей развития компьютерных вирусов. С появлением и началом распространения вирусов появились и первые антивирусные программы, которые на первых порах распространялись бесплатно. В виде законченных коммерческих проектов антивирусные программы появились немногим более 10 лет назад. В течение последних пяти лет, эта область защиты информации развивается высокими темпами, что связано с появлением все новых опасных типов вирусов — макро-вирусы, скрипт-вирусы, «черви» и др.

Каждый из разработчиков антивирусных программ называет компоненты этих систем немного по-своему. Тем не менее на сегодня можно выделить два наиболее распространенных типа подобных программ — антивирусные сканеры и антивирусные ревизоры.

Антивирусные сканеры (иногда их называют также фагами или полифагами) проверяют загрузочные сектора дисков, файлы и оперативную память на предмет обнаружения внедренных в них вирусов. При этом используются различные алгоритмы поиска вирусов. Например, для поиска известных вирусов может применяться метод «маски», в котором обнаруживается некоторая постоянная последовательность кодов команд, специфичная для конкретного вируса. Алгоритм поиска существенно усложняется при решении задачи обнаружения так называемых стелс-вирусов и полиморфных вирусов, в которых применяются изощренные способы маскировки кода. Современные сканеры в некоторых случаях позволяют выявить и файлы, потенциально зараженные новым, пока неизвестным типом вируса. Для этого применяется, в частности, так называемое «эвристическое сканирование».

Сканеры делятся на резидентные, которые обеспечивают антивирусную проверку оперативной памяти и вызываемых файлов «на лету», в ходе обычной работы компьютера, и не резидентные, проверяющие отдельные диски, каталоги и файлы по указанию пользователя. Резидентные сканеры называют также мониторами. Одной из функций такого монитора может быть проверка корректности обращений к дискам и другим элементам системы, чтобы предотвратить распространение или деструктивные действия вируса (функции «сторожа»). Можно выделить также универсальные сканеры, рассчитанные на определение большинства известных вирусов, и специализированные, предназначенные для борьбы с вирусами определенных типов (например, только для макро-вирусов).

Особенностью работы сканера является использование так называемых антивирусных баз, в которых хранится информация для поиска конкретных вирусов. Эти базы имеют достаточно большой объем и регулярно (зачастую ежедневно) обновляются разработчиками сканера по мере обнаружения новых вирусов.

Современные сканеры, как правило, включают и функцию «лечения» обнаруженных зараженных файлов. При этом код вируса «выкусывается» из тела файла, и файл приводится к изначальному виду.

Антивирусные ревизоры используют другой принцип защиты, который упрощенно можно представить следующим образом. Ревизор запоминает основные характеристики (например, число, размер, контрольную сумму и др.) файлов, хранящихся на компьютере. При очередном запуске он проверяет эти характеристики и сравнивает их с запомненными. Информация об обнаруженных изменениях выводится пользователю. Например, появление новых незнакомых файлов или изменение файлов информации, с которыми вы не работали, может свидетельствовать о наличии вируса на компьютере.

В настоящее время коммерческие антивирусные пакеты включают в себя оба рассмотренных выше типа программ, обеспечивая различные варианты настройки режимов их работы. Следует однако подчеркнуть, что антивирусных программ, обеспечивающих «абсолютную» стопроцентную защиту от вирусов, не существует.

5.3.2. Антивирусные программы на российском рынке

Наиболее известными и распространенными отечественными антивирусными пакетами являются продукты компаний «Лаборатория Касперского» и «Диалог Наука», знакомые большинству российских пользователей.

На начало 2002 года «Лаборатория Касперского» предлагала три варианта комплексных антивирусных пакетов — для домашних пользователей, для малого и среднего бизнеса и для корпоративных пользователей. Пакеты поставляются под торговой маркой «Антивирус Касперского» (ранее они выпускались под торговой маркой AVP). Друг от друга они отличаются масштабностью защиты компьютера от вирусов.

Например, для малого и среднего бизнеса предлагается программный антивирусный комплекс «Антивирус Касперского Business Optimal». Он предназначен для борьбы с вирусами различных типов в локальных сетях, содержащих до 100 рабочих станций, и состоит из трех основных частей, каждая из которых может работать в различных операционных средах [5.3]:

• защита для рабочих станций: Windows 95/98/МЕ, Windows 2000/NT Workstation, OS/2, Linux;

• защита для файловых серверов и серверов приложений: Windows 2000/NT Server, Linux, Novell NetWare, FreeBSD, BSDi;

• защита для почтовых шлюзов: MS Exchange Server, Lotus Notes, Sendmail, Qmail, Postfix.

При приобретении комплекса можно выбрать конкретный набор необходимых программ с соответствующими средствами сетевого администрирования.

Отметим, что защита для почтовых шлюзов включает, в частности, постоянную антивирусную проверку «на лету» всей входящей и исходящей корреспонденции электронной почты. Таким образом, наличие в сообщениях электронной почты различных типов потенциально вредоносных программ определяется до того, как они попадут на локальные компьютеры сети.

Для защиты информационной безопасности крупных корпоративных сетей с возможным подключением удаленных участков «Лаборатория Касперского» предлагает антивирусный комплекс Corporate Suite.

Компания «Диалог Наука» представляет на отечественном рынке комплекс антивирусных программ «Doctor Web», включающий в себя [5.5]:

• сканер Doctor Web (Windows 95/98/Ме/NT/2000, DOS/386 и Windows 3.1х, Novell NetWare, OS/2, Linux/FreeBSD);

• сторож SpIDer Guard (Windows 95/98/Ме/NT/2000);

• ревизор дисков Adinf (Windows 95/98/Ме/NT/2000, Windows 3.1х, DOS);

• «лекарь» ADinf Сиге Module (Windows 3.1х, DOS), позволяющий восстановить некоторые зараженные файлы.

В целом комплексные пакеты компаний «Лаборатория Каспесркого» и «Диалог Наука» представляют собой современные программы с оперативно обновляемыми антивирусными базами и удобным интерфейсом пользователя, регулярно показывающие высокие результаты в авторитетных международных тестах. Конкурируя на отечественном рынке, они в известной степени дополняют друг друга и «дефакто» стали уже практически неотъемлемой частью систем антивирусной защиты предприятия.

На российском рынке доступен и целый ряд зарубежных комплексных антивирусных пакетов. К наиболее популярным из них можно отнести Norton Antivirus и другие продукты компании Symantec.

На вопрос «Какой антивирус лучше?» однозначный ответ дать сложно. Здесь нужно учитывать целый ряд факторов, в частности, полноту обнаружения вирусов, надежность работы (отсутствие непредсказуемых зависаний), удобство в эксплуатации, время сканирования файлов и еще много других. Поскольку выбор конкретной антивирусной программы вряд ли будет входить в ваши обязанности, скажем лишь, что для большинства российских организаций вполне достаточно будет использования рассмотренных выше российских продуктов. Здесь стоит также отметить, что зарегистрированные пользователи российских программ могут получить необходимые консультации в режиме «горячей линию». При обнаружении нового вируса зараженный файл можно отправить разработчикам антивируса и в течение нескольких дней получить программу для борьбы с ним.

5.3.3. Методика применения антивирусных программ

В заключение краткого обзора проблемы антивирусной защиты можно дать некоторые рекомендации по практическому использованию антивирусных программ.

Прежде всего должны использоваться официально приобретенные лицензионные антивирусные программы. Согласитесь, что при защите от вирусов в масштабе пусть даже небольшой организации достаточно наивно надеяться на «пиратские» копии.

Необходимо регулярно обновлять антивирусные базы. Сегодня этот процесс практически не представляет трудностей для легальных пользователей. Достаточно скопировать обновления с сайта компании разработчика.

Обязательно проверяйте антивирусной программой все файлы, поступившие из сторонних организаций или даже от ваших коллег. Имейте в виду, что зараженные файлы можно получить и от очень солидных организаций (конечно, они будут переданы вам не преднамеренно, а по недосмотру, но вам-то от этого не легче!).

Если вы активно работаете с электронной почтой, то для надежной антивирусной защиты сегодня необходимо использовать антивирус, «на лету» проверяющий файлы сообщений. Только таким образом можно получить (пусть и не полную) гарантию от заражения современными «червями», автоматически проникающими на компьютер при получении письма с вирусом.

Регулярно проверяйте компьютер антивирусными программами. Практически все из них предоставляют возможность запускать проверки автоматически по определенному расписанию, настроить которое вам должны помочь представители обслуживающего персонала службы информатизации или информационной безопасности. Если по каким-то причинам вам представляется, что опасность вирусного заражения особенно высока, используйте антивирусные мониторы и сторожи, которые предупредят вас о попытке выполнения «вирусоподобных» действий.

Если на компьютере обнаружен файловый вирус, то этот компьютер нужно отключить от сети и обратиться к системному администратору. Это в какой-то мере предотвратит распространение вируса по сети.

И, наконец, о так называемых «ложных срабатываниях». Случается, что для вполне безобидных файлов антивирусная программа выдает сообщение об их заражении или о возможном наличии в них вируса. Например, одна антивирусная программа обнаруживает вирус, а другая — нет. Решать эту проблему лучше не самостоятельно, а с помощью обслуживающего персонала, который должен иметь соответствующий опыт.

Глава 6. Защита от несанкционированного доступа

Напомним, что под несанкционированным доступом к информации понимается доступ, нарушающий установленные правила использования информационных ресурсов компьютерной системы. В общем случае несанкционированный доступ является реализацией преднамеренной угрозы информационной безопасности. С практической точки зрения можно выделить следующие варианты несанкционированного доступа:

• доступ к носителям информации;

• локальный доступ к отдельным персональным компьютерам;

• локальный доступ к ресурсам сети;

• удаленный доступ к отдельным компьютерам или ресурсам сети.

Предотвращение несанкционированного доступа к носителям информации обеспечивается физическими мерами защиты (пропускной режим, охрана, замки на дверях, сейфы и т.д.). Естественно, что ряд подобных мер используется и для защиты от несанкционированного доступа к компьютерам в организации. Однако здесь очень большое значение имеют и программно-технические способы защиты от несанкционированного доступа, которые мы кратко рассмотрим в этой главе.

6.1. Парольная защита с помощью стандартных системных средств

Методы, входящие в эту группу, представляют, так сказать, первый рубеж обороны от несанкционированного доступа. Как видно из названия, их особенностью является использование возможностей защиты, непосредственно встроенных в системные программы и операционные системы компьютеров. Поэтому использование этих методов не требует дополнительных затрат на приобретение специализированных программ или дополнительных технических средств.

6.1.1. Парольная защита отдельных персональных компьютеров

Основная задача этого вида парольной защиты — предотвратить доступ посторонних лиц к информации на вашем компьютере в ваше отсутствие. Здесь уместна аналогия с обычной квартирой — вряд ли кто в здравом уме оставит дверь нараспашку, уходя, например, на работу. Напротив, большинство старается поставить надежные замки. В то же время многие пользователи оставляют компьютер включенным и спокойно уходят обедать, предоставляя свою информацию в распоряжение всем желающим. А ведь кроме преднамеренных корыстных действий злоумышленника вполне возможны и проблемы, вызванные непреднамеренными действиями ваших коллег. Например, кому-то срочно потребовалось просмотреть файл, полученный из сторонней организации. Ваш компьютер включен и свободен. Человек вставляет дискету и открывает файл в Word. Вот вирус и на вашем компьютере! Без вас кто-то по незнанию или по недоразумению может стереть или исказить файлы, да мало ли что еще может произойти. Впрочем, то же самое можно сказать и тогда, когда без присмотра остается даже выключенный компьютер, поскольку включить его может каждый. Для исключения подобных случаев и используется парольная защита.

В системных средствах компьютера существуют два вида парольной защиты — защита от включения компьютера и защита от доступа к включенному компьютеру в ваше отсутствие.

Защита от включения компьютера реализована с помощью установки пароля в BIOS. В этом случае после включения компьютера перед началом загрузки операционной системы на экран выводится запрос на ввод пароля. Пока не будет введен правильный пароль, компьютер не загрузится. Но, как и все известные методы защиты, пароль в BIOS не дает абсолютной гарантии от несанкционированного доступа. Посмотрим, что может сделать даже не очень квалифицированный взломщик.

Во-первых, имеется аппаратный способ отключения пароля в BIOS. Для этого достаточно вскрыть корпус системного блока и замкнуть определенные контакты на системной плате. Как это сделать, может узнать любой желающий. Однако в условиях учреждения выполнение подобной операции затруднено по понятным причинам — на виду у всех этого не сделаешь.

Во-вторых, во многих версиях BIOS имеются так называемые технологические пароли, введенные производителями. Списки этих паролей можно найти в Интернет. Зная такой пароль, его можно ввести вместо установленного вами и произвести загрузку компьютера.

И, наконец, пароль можно подобрать или просто подсмотреть. Как уже говорилось в первой части книги, пользователи часто выбирают достаточно очевидные короткие пароли, мнемоника которых облегчает подбор. Очень часто это краткие имена пользователей (например, Vova, Nina и др.), имена родственников, даты рождения и пр. Нередко встречаются и совсем уж курьезные случаи. Специалисты службы информатизации установили пользователю пароль в BIOS. Чтобы не забыть этот пароль, пользователь записывает его на бумажке, которую приклеивает на собственный монитор... Иногда применяются достаточно наивные уловки — например, многие считают верхом находчивости приклеить такую бумажку к нижней стороне столешницы своего стола, не подозревая, что именно там и будет искать ее злоумышленник.

Тем не менее при всей кажущейся простоте метод парольной защиты в BIOS является достаточно эффективным в условиях большинства обычных организаций. При правильном применении он позволит практически отсечь попытки доступа к вашему компьютеру коллег и посетителей, не ставивших себе целью предварительные действия по взлому или краже пароля. Отметим, что пароль в BIOS предотвращает не только попытки несанкционированной загрузки компьютера с жесткого диска, но и попытки загрузиться с гибкого системного диска или CD-ROM при включении компьютера. Кроме того, он препятствует и изменению настроек BIOS.

В качестве дополнительного средства защиты можно использовать так называемый пароль Windows, который блокирует только загрузку операционной системы, уже установленной на вашем компьютере. Для более надежной защиты от несанкционированного включения компьютера в обоснованных случаях применяются специализированные программно-технические средства, о которых пойдет речь в разделе 6.2.

Очевидным путем предотвращения доступа к уже включенному компьютеру является выключение его на время вашего отсутствия. Однако это далеко не всегда удобно. Кроме того, частое включение/выключение снижает ресурс компьютера, поскольку возникающие при этом перепады температуры и напряжения отрицательно сказываются на электронных компонентах.

Одним из простейших способов предотвращения несанкционированного доступа к включенному компьютеру является установка паролей в программах, называемых хранителями экрана. Подобные программы (Screen Savers) входят в состав всех версий Windows.

Установка пароля в хранителе экрана не представляет проблем даже для начинающих пользователей. Для этого достаточно выполнить несложные операции при выборе так называемой заставки, которая определяет тип изображения, появляющегося на мониторе при работе хранителя экрана. Здесь же можно задать и время, через которое запускается хранитель экрана, если на компьютере не проводится действий с клавиатурой или мышью (обычно это время задается в интервале 3 — 5 минут). После запуска хранителя экрана рабочее изображение на экране монитора скрывается динамическим рисунком. Обычно работа хранителя экрана прекращается после первого нажатия на клавиатуру или перемещения мыши. Однако если пароль установлен, то доступ к рабочим программам можно получить только после его ввода. Так ваш компьютер будет определенным образом защищен от посторонних, которые не только не смогут прочитать то, с чем вы работали в последний момент, но не смогут и вводить данные с клавиатуры или работать мышью.

Разумеется, и эта защита не является абсолютной. Простейшим случаем ее преодоления является, например, перезагрузка путем выключения компьютера или нажатием клавиши «Reset». Поэтому важно, чтобы этот способ защиты сочетался с рассмотренной выше защитой от несанкционированного доступа при загрузке компьютера.

6.1.2. Парольная защита в локальных сетях

В локальных сетях парольная защита наряду с рассмотренными выше функциями выполняет и функции разграничения доступа пользователей к информационным ресурсам сети. Перед началом работы каждый пользователь вводит свое имя и соответствующий пароль, определяющий, например, к файлам каких сетевых дисков или каталогов имеет право доступа конкретный сотрудник. При этом может учитываться и способ доступа к файлам — только на чтение или и на чтение, и на модификацию файлов. Возможность установки подобного вида защиты заложена в стандартные средства известных операционных сред, например, Windows NT, Windows 2000 и др.

Способ разграничения доступа определяется в процессе так называемого администрирования локальной сети. Здесь вас может подстерегать определенная опасность. Грамотное администрирование сети требует, с одной стороны, определенных знаний, а с другой — наличия конкретных решений руководства организации или отдельного ее подразделения по разграничению доступа к информации. Если по недосмотру руководства или из-за недостаточной квалификации обслуживающего персонала все диски персональных компьютеров и серверов локальной сети выделены при администрировании в общий доступ — ваша информация практически не защищена. Все хранящиеся у вас на компьютере файлы доступны с любого компьютера сети, и ситуация ничем не лучше той, когда вы отставили без присмотра включенный компьютер. В некотором смысле она даже хуже, поскольку подходить к вашему компьютеру, чтобы «подсмотреть», скопировать или исказить вашу информацию нет необходимости — это можно сделать даже из другой комнаты. Более того, это может быть сделано и в' вашем присутствии, а вы ничего не заметите. Поэтому следует обязательно выяснить, какие диски и каталоги вашего компьютера являются доступными в сети и кому конкретно они доступны на чтение и/или изменение данных. Подобную информацию может предоставить системный администратор сети. В ряде случаев для повышения надежности защиты вашей информации ее целесообразно хранить непосредственно на сервере, доступ к которому ограничивается мерами физической защиты.

Однако даже правильно сконфигурированная сеть, информационные ресурсы сервера и персональных станций которой защищены паролями, не предоставляет, к сожалению, абсолютно надежной защиты информации. Дело здесь опять в том, что пароль можно «подсмотреть» (если он, например, записан на бумажке) или подобрать.

6.1.3. Основные правила выбора паролей

Перед тем как рассматривать эти правила, остановимся на некоторых обстоятельствах, из которых они вытекают [6.1].

Отметим, что термин «подобрать пароль» не следует понимать буквально. Вряд ли кому сегодня может прийти в голову мысль попытаться, например, подобрать имя и пароль пользователя в локальной сети, перебирая в уме возможные варианты и вводя их с клавиатуры. Кроме того, что скорость такого перебора не оставляет надежд на положительные результаты, в современных операционных системах количество идущих подряд ошибочных вводов имени пользователя и соответствующего ему пароля можно ограничить определенным числом (например, двумя или тремя). Если это число будет превышено, то вход в систему с использованием данного имени блокируется на определенное время или до вмешательства системного администратора.

На практике применяются методы взлома паролей путем анализа системных файлов, в которых хранятся сведения о пользователях и их паролях. Несмотря на то, что разработчики операционных систем применяют различные способы защиты этих файлов, злоумышленник путем определенных ухищрений, суть которых мы здесь не рассматриваем, может получить их копии в свое распоряжение. На понятийном уровне распространенные способы взлома парольной защиты можно описать следующим образом.

Как уже говорилось выше, информация о паролях пользователей хранится в специальных файлах операционной системы. В конкретных системах эти файлы могут быть организованы по-разному, однако их местонахождение не составляет секрета для специалиста. Информация в этих файлах зашифрована, причем алгоритмы шифрования достаточно стойки, поэтому дешифрация в большинстве случаев возможна только «лобовым методом», т.е. путем перебора.

Получив копию файла с зашифрованными паролями, взломщик использует два вида программ, работа которых основана на том, что конкретные алгоритмы шифрования в отдельных операционных системах известны. Программы первого вида выделяют из файла отдельные зашифрованные пароли. Программы второго вида генерируют различные пароли, шифруют их с помощью того же алгоритма, который используется в операционной системе, и сравнивают с выделенными из файла. Если совпадение обнаружено, то один из хранящихся в файле паролей будет вскрыт и может использоваться злоумышленником для входа в систему.

При подборе паролей программы перебора могут использовать как символьные последовательности, автоматически генерируемые из некоторого набора (например, букв или всех символов клавиатуры), так и специальные словари часто используемых паролей, которые можно найти, например, в Интернет.

В первом случае пароль из 2 — 3 символов подбирается за несколько секунд, а из 4 — 5 символов — за несколько минут работы современного персонального компьютера. При увеличении длины пароля подбор затрудняется, поскольку время подбора резко увеличивается. Например, для взлома пароля длиной 7 символов из числа букв английского алфавита и цифр (всего 36 символов) может потребоваться уже несколько часов, а если пароль содержит 8 символов, то и несколько дней, При расширении исходного набора символов пароля, например, за счет включения в него букв в разных регистрах, знаков препинания и специальных символов время подбора многократно возрастает.

Во втором случае достаточно быстро подбираются все пароли, представляющие собой общеупотребительные слова и имена собственные в определенном языке, например, английском.

Именно из этих обстоятельств и вытекают основные правила выбора паролей, которые кратко изложены ниже.

Старайтесь выбирать как можно более длинный пароль. Используйте максимальную длину пароля BIOS— 7 символов и максимальную длину пароля, установленную в операционной системе. Кстати, в локальной сети системный администратор может ограничить минимальную длину пароля, принудив тем самым пользователей задавать пароли не короче указанной длины.

Избегайте при выборе пароля осмысленных сочетаний символов и используйте как можно более широкий набор знаков, в том числе и с учетом регистра. Например, пароль 7%pijGB? может оказаться значительно более стойким к взлому, чем, скажем, просто слово manager. Если вам приходится использовать несколько паролей, никогда не повторяйте их.

Возьмите за правило регулярно обновлять свой пароль. В этом вам опять может определенным образом «помочь» системный администратор. Он может активизировать в настройках операционной системы так называемый «режим устаревания паролей», принудительно задав время их действия и периодичность обновления. А чтобы вы при обновлении не смогли повторить старый пароль (например, если вам просто не хочется запоминать новый), он может включить режим хранения нескольких уже использованных паролей. Тогда операционная система просто не разрешит использовать старый пароль в качестве нового.

В первой главе мы уже говорили, что в специализированных средствах защиты от несанкционированного доступа для повышения надежности защиты используются электронные идентификаторы пользователей или устройства считывания биометрических характеристик пользователей. В целом ряде подобных устройств дополнительно применяется и шифрование информации. На сегодняшний день рынок этих средств в России достаточно широк и подробно рассмотреть его в этой книге не представляется возможным, поскольку в продаже имеются продукты десятков фирм. В этом разделе мы ограничимся рассмотрением нескольких примеров наиболее характерных видов подобных средств, предлагаемых российскими компаниями. Следует оговориться, что состав примеров выбран из чисто методических соображений и не преследовал целью дать рекомендации по приобретению именно этих устройств. С нашей точки зрения выбор оборудования не входит в задачи читателей этой книги и должен проводиться специалистами соответствующей квалификации с учетом большого количества факторов, некоторые из них мы в книге просто не рассматриваем.

Эти средства обеспечивают идентификацию и аутентификацию пользователей для разрешения их доступа к компьютеру, а также могут выполнять целый ряд дополнительных функций.

Например, электронный замок «Соболь», созданный московской компанией «Информзащита», обеспечивает выполнение следующих функций защиты [6.2]:

• идентификация пользователей с помощью электронных идентификаторов типа Touch Memory;

• аутентификация пользователей по паролю;

• регистрация в специальной энергонезависимой памяти всех попыток включения компьютера и входов в систему;

• контроль целостности файлов и физических секторов жесткого диска с блокировкой компьютера при нарушении целостности контролируемых файлов;

• блокировка до 4-х устройств ввода-вывода (гибкий диск, CD ROM, ZIP, LPT и др.);

• блокировка входа в систему зарегистрированного пользователя при превышении им заданного количества неудачных попыток входа.

Плата контроллера «Соболь» устанавливается в разъем ISA системной платы компьютера, в комплект поставки входят, в частности, внешний считыватель Touch Memory и два электронных идентификатора с собственной памятью.

Для идентификации пользователю достаточно прикоснуться «таблеткой» электронного идентификатора к считывателю. Затем необходимо ввести пароль длиной до 16 символов. Контроль целостности реализован на аппаратном уровне и предназначен для того, чтобы убедиться, что системные программы и файлы компьютера не были модифицированы злоумышленником или посторонними программами.

Примерами электронных замков могут служить также аппаратно-программный комплекс «Криптон-Замою зеле ноградской фирмы «АНКАД» и комплекс «Аккорд 1.95» московской фирмы ОКБ САПР. В целом они выполняют сходные функции, однако имеют и определенные различия.

Например, «Аккорд 1.95» обеспечивает следующие функции защиты [6.2]:

• идентификация и аутентификация пользователей;

• ограничение «времени жизни» паролей и времени доступа пользователей к компьютеру;

• контроль целостности программ и данных, в том числе файлов ОС и служебных областей жесткого диска;

• разграничение доступа к информационным и аппаратным ресурсам компьютера;

• возможность временной блокировки компьютера и гашения экрана при длительной неактивности пользователя до повторного ввода идентификатора;

• исключение возможности несанкционированного выхода в операционную систему, загрузки с дискеты и прерывания контрольных процедур с клавиатуры.

Контроллер «Аккорда» имеет собственный процессор, который защищает от прочтения и модификации флэш-память, где хранятся ключи пользователей и контрольные суммы, а также обеспечивает выполнение проверки целостности конфигурации системы до загрузки операционной системы.

Отметим, что электронные ключи, как правило, являются одним из элементов целого семейства программно аппаратных комплексов защиты информации, предлагаемых на рынке конкретной компанией.

6.2.2. Средства шифрования информации на диске

Задача подобных средств — создание специальной среды шифрования информации, работая с которой авторизованный пользователь видит дополнительный логический диск, на котором в зашифрованном виде представляется конфиденциальная информация. Информация обычно шифруется и расшифровывается «на лету», пользователь этого может и не замечать. Однако если кто-то, не имея идентификатора и не зная пароля, попытается работать с компьютером, этого диска он просто не увидит.

Примером подобного средства может быть, в частности, система защиты конфиденциальной информации Secret Disk московской компании «Аладдин» [6.3].

Secret Disk создает в компьютере «секретные» логические диски, при сохранении информации на которых она автоматически шифруется в «прозрачном» режиме. Чтобы получить доступ к такому диску, необходимо использовать электронный идентификатор и набрать пароль. Секретная информация хранится в специальном зашифрованном файле, который может располагаться на локальном или сетевом диске или на внешних носителях.

Система Secret Disk позволяет использовать самые различные виды электронных идентификаторов компании «Аладдин»:

• электронные ключи HASP, подключаемые к параллельному порту компьютера с сохранением возможности подключения к этому порту принтеров и других устройств;

• смарт-карты (для тех, кто о них не знает, скажем, что они похожи на проездные в метро для студентов);

• карты PCCard для ноутбуков;

• электронные брелки еТоkеп, подключаемые к порту USB.

Система реализует ряд функций защиты, характерных и для электронных ключей, например, запуск хранителя экрана при отключении электронного идентификатора от компьютера, нажатии заданной комбинации клавиш или неактивности пользователя в течение определенного времени. Компьютер при этом блокируется и может быть разблокирован лишь вводом правильного пароля при подключенном электронном идентификаторе. Кроме того, интерес представляют функции создания защищенных архивов и так называемый «вход по принуждению». На последней функции стоит остановиться особо.