Глава 3. Методы и средства обеспечения информационной безопасности

В первой главе книги мы разделили методы обеспечения информационной безопасности предприятия на административные (организационные) и программно-технические. В данной главе мы рассмотрим эти методы подробнее. Здесь, однако, нужно сделать предварителыве замечание. Вам, уважаемый читатель, скорее всего не придется участвовать в разработке реализации таких методов, поскольку этим в большинстве случаев занимаются специализированные службы. Тем не менее, работая в конкретной организации, вы неизбежно столкнетесь с определенными ограничениями или обязанностями, в основе которых лежат используемые в ней методы обеспечения информационной безопасности. Именно в этом ключе мы и будем вести дальнейшее изложение, опуская некоторые подробности, важные лишь для профессионалов в области защиты информации.

3.1. Организационные методы обеспечения информационной безопасности

С одной стороны, общепризнанно, что это одна из важнейших сторон обеспечения информационной безопасности предприятия. С другой — именно эта сторона может вызвать у вас чувство определенного дискомфорта, связанного с кажущимся недоверием к вам со стороны администрации организации или предприятия. В солидных организациях управление персоналом начинается еще до приема нового сотрудника на работу. Чем критичнее должность с точки зрения обеспечения информационной безопасности, тем тщательнее вас будут проверять, наводя справки самым различным образом (возможно через бывших сослуживцев, знакомых и пр., вплоть до правоохранительных органов). При приеме на работу от вас могут потребовать, например, подписать различные соглашения о неразглашении конфиденциальной информации. В ходе работы может проводиться проверка данных, записанных на вашем компьютере, за вами может вестись контроль с помощью видеокамер внутреннего наблюдения и т.д.

В общем случае ко всему этому нужно относиться с определенной долей понимания и здравого смысла, однако не стоит забывать и о собственных интересах.

С точки зрения информационной безопасности существует два общих принципа, используемых при управлении кадрами: разделение обязанностей и минимизация привилегий. Принцип разделения обязанностей состоит в таком распределении ролей и ответственности, чтобы один человек не смог нарушить критически важный для организации процесс. Принцип минимизации привилегий служит развитием предыдущего и предписывает выделять пользователям только те права доступа к информации, которые необходимы им для выполнения служебных обязанностей.

Смысл этих принципов очевиден — уменьшить ущерб от случайных или умышленных некорректных действий пользователей. Важно, однако, как конкретно реализованы эти принципы в организации или на предприятии и не окажетесь ли вы «крайним», когда будут искать виновника того или иного нарушения информационной безопасности.

Что можно сделать, чтобы хоть как-то защитить свои интересы? Формальных правил здесь, к сожалению нет, но можно дать несколько практических советов.

Во-первых, следует обязательно познакомиться с должностной инструкцией или другим документом, определяющим ваши права, обязанности и ответственность как сотрудника конкретной организации, в том числе и с точки зрения информационной безопасности. Если такого документа нет, желательно, чтобы эти вопросы явно были отражены в контракте или аналогичном документе. Тем самым вы сможете в какой-то мере избежать необоснованных претензий.

Во-вторых, можно потребовать, чтобы вас ознакомили (в пределах ваших полномочий) с основами общей политики безопасности, принятой на предприятии.

В-третьих, имеет смысл позаботиться о формальном протоколировании всех действий, связанных с предоставлением вам тех или иных полномочий доступа к информации и, что особенно важно, с передачей этих полномочий другим лицам (на время вашего отпуска, командировки, болезни и пр.). В последнем случае следует обязательно удостовериться, что переданные полномочия изъяты у другого лица после вашего возвращения.

И, наконец, стоит обратить внимание на то, могут ли получить доступ к конфиденциальной информации, с которой вы работаете, сотрудники внешних организаций, проводящих, например, обновление версий программного обеспечения, установку новых систем, профилактическое обслуживание, ремонт и т.п. В любом случае в ваших интересах, чтобы время проведения их работ протоколировалось тем или иным образом.

Очевидно, что информационная безопасность компьютерной системы самым непосредственным образом зависит от окружения, в котором она работает. В частности, важное значение здесь имеют меры так называемой физической защиты, в состав которых входят:

• физическое управление доступом;

• противопожарные меры;

• защита поддерживающей инфраструктуры;

• защита от перехвата данных;

• защита мобильных систем.

С какой точки зрения эти меры могут интересовать вас как пользователя, работающего с конфиденциальной информацией? Ответ простой — без соблюдения администрацией этих мер вы просто не можете нести ответственность за сохранность информации, с которой работаете.

Задача мер физического управления доступом — контроль и при необходимости ограничение входа и выхода сотрудников и посетителей как на общую территорию организации, так и в ее отдельные режимные помещения, например те, где расположены серверы, коммуникационная аппаратура, хранилища машинных носителей и т.п. Средства физического управления доступом известны давно — это охрана, двери с замками, перегородки, телекамеры, датчики движения и многое другое.

Ваша задача — убедиться в соответствии мер физической защиты предъявляемым к вам требованиям по работе с конфиденциальной информацией. Приведем несколько самых простых примеров. Может ли экран монитора, на котором вы работаете с конфиденциальной информацией, просматриваться посетителями или сотрудниками, не имеющими соответствующего допуска? Как хранятся конфиденциальные документы во время вашего отсутствия, могут ли получить к ним доступ посторонние лица? Таких вопросов можно задать еще очень много. Важны их последствия. Например, если в организации, где вы работаете, принято хранить конфиденциальные документы просто в ящике стола, установленного в комнате, где работают еще несколько человек, и приходят посетители, то брать на себя ответственность за их сохранность вряд ли будет разумным. Во избежание возможных неприятностей эти вопросы необходимо поставить перед непосредственным руководителем или службой безопасности.

Противопожарные меры и меры по защите поддерживающей инфраструктуры призваны свести к минимуму ущерб, вызванный огнем или авариями электропитания, водопровода, отопления и т.п. Здесь можно руководствоваться определенными соображениями здравого смысла. Есть инструкция по противопожарным мерам? Выполняйте ее неукоснительно, о нарушениях незамедлительно сообщайте руководству, иначе виновным можете оказаться именно вы. «Гуляет» или часто пропадает напряжение в сети — обязательно ставьте вопрос о приобретении источников бесперебойного питания, иначе можете потерять ценную информацию или нарушить ее целостность. Ветхие трубы отопления или водопровода (в том числе и над вашей комнатой) — бейте тревогу.

Как мы уже говорили во второй главе, перехват данных может осуществляться самыми различными, в том числе и очень изощренными способами. Самостоятельно решить проблему защиты от перехвата вы, разумеется, не сможете. Однако, если руководство постоянно подчеркивает конфиденциальность данных, с которыми вы работаете, имеет смысл явно поставить перед ним эту проблему. В принципе здесь может применяться экранирование помещения, использоваться различные зачумляющие устройства и т.п., выбор которых уж совсем не входит в ваши обязанности.

Если конфиденциальная информация записана на ноутбуке, который вы берете на деловые встречи и домой, то вполне возможный способ ее утечки — кража ноутбука. Здесь нужно обязательно обратить внимание, во-первых, на обеспечение сохранности ноутбука, а во-вторых — на защиту хранящейся на нем информации программно-техническими методами.

3.1.3. Поддержание работоспособности

Из самых общих соображений понятно, что эти меры имеют важное значение для нормального функционирования информационно-вычислительной системы. Организация их выполнения — задача соответствующей специализированной службы. На что вы должны обратить внимание, как пользователь? Здесь можно выделить следующие группы вопросов.

Во-первых, важно, как организовано (да и организовано ли вообще) на вашем предприятии так называемое резервное копирование. Оно необходимо для восстановления программ и данных после возможных умышленных нарушений информационной безопасности или после аварий. Восстановлением программ должны заниматься специализированные службы, а вот меры по обеспечению возможности восстановления вашей информации зачастую придется принимать непосредственно вам. Хорошо, если регулярность резервного копирования определяется должностной инструкцией или еще каким-то директивным документом. Тогда стоит лишь посмотреть, соответствуют ли эти требования реальному положению вещей. Например, документ может устареть или быть ориентированным на другой вид информации, в результате резервное копирование будет проводиться слишком часто, слишком редко или в нерациональном составе. А вот если такого документа нет, следует обязательно согласовать правила регулярного резервного копирования с руководством и службой информатизации. Практика показывает, что, несмотря на некоторую обременительность резервного копирования, пренебрегать им крайне опасно, можно полностью потерять всю информацию, накопленную за длительное время.

Во-вторых, важно, как организована на предприятии поддержка пользователей. По ходу работы даже у опытного пользователя могут возникать вопросы к системным администраторам и другим специалистам по работе конкретных программ и систем. В разрешении этих вопросов и состоит поддержка пользователей. В контексте данной книги очень важно, чтобы в общем потоке этих вопросов выявлялись проблемы, потенциально связанные с информационной безопасностью.

Работоспособность системы может быть нарушена непреднамеренными действиями пользователя. В этом плане мы настоятельно не рекомендуем вам самостоятельно устанавливать на компьютер новые программы или проводить обновление текущих версий. Пусть этим занимаются специалисты. Дело не только в том, что при этом вы можете занести в систему компьютерный вирус. (Это достаточно известный факт, хотя пользователи с упорством, достойным лучшего применения, продолжают наступать здесь на одни и те же грабли). При установке новой программы вы можете незаметно для себя сменить набор драйверов, настройки системных программ и т.п., что в принципе может повлечь нарушение работоспособности системы в целом или нарушение работы ее механизмов информационной безопасности.

3.1.4. Планирование восстановительных работ

Общее планирование восстановительных работ, как и реализация всех рассмотренных выше составляющих организационных мер обеспечения информационной безопасности — задача специализированной службы. Тем не менее и вы лично должны быть готовы к проведению работ по восстановлению вашей информации после аварии или умышленного нарушения целостности данных.

Прежде всего отметим формальный момент: нужно в общих чертах представлять себе весь план восстановительных работ организации и детально — свое место в этих работах.

С практической точки зрения не лишним будет составить и свой план восстановления, рассмотрев основные возможные проблемы, например, что вы будете делать, если выйдет из строя компьютер, на котором вы обычно работаете, если вирус разрушит информацию на вашем винчестере, если выйдет из строя сервер сети или нарушится передача информации по линиям связи. Важность наличия такого плана объясняется и тем обстоятельством, что восстановление часто проводится в условиях катастрофического дефицита времени, повышенной занятости системного персонала, зачастую в нервной обстановке, когда получить консультацию будет просто некогда или не у кого.

Следует иметь в виду, что восстановление работы с информацией сразу в полном объеме может оказаться практически невозможным. Поэтому имеет смысл подумать о том, как восстановить основные критические для работы организации функции хотя бы временным путем (использование другого компьютера или другого сегмента сети, обходных или временных каналов связи, частичное восстановление информации по резервным копиям, ручная обработка и пр.).

3.2. Программно-технические методы обеспечения информационной безопасности

3.2.1 Идентификация и аутентификация

Эти, на первый взгляд, достаточно формальные термины фактически являются основой всех программно-технических средств информационной безопасности, поскольку остальные средства, рассматриваемые ниже, рассчитаны на работу с уже идентифицированными пользователями. Часто процессы идентификации и аутентификации взаимосвязаны, поэтому возможна некоторая путаница этих понятий. Давайте остановимся на их смысле подробнее, опуская пока технические детали.

Идентификация — процесс, позволяющий установить имя пользователя. Хорошим примером здесь, в частности, может служить вручение визитной карточки, где указаны имя, должность и другие атрибуты конкретного лица. Но как убедиться, что визитная карточка принадлежит действительно тому человеку, который называет ее своей?

Здесь потребуется уже процедура аутентификации. Аутентификация предполагает выполнение процесса проверки подлинности введенного в систему имени пользователя. На бытовом уровне аутентификация может, например, осуществляться с помощью фотографии. Еще одним примером аутентификации может служить узнавание голоса при звонках по телефону — вряд ли вы будете продолжать беседу с человеком, назвавшимся по телефону знакомой фамилией, но говорящим незнакомым голосом и с другими интонациями.

Средства идентификации и аутентификации могут и объединяться. Всем известным примером здесь может быть служебное удостоверение, где приведены и данные для идентификации (фамилия, должность и пр.) и данные для аутентификации (фотография). Важно отметить, что и сами средства идентификации и аутентификации могут иметь некоторые признаки, подтверждающие их подлинность. На удостоверении, например, это печати, подписи и, при необходимости, другие признаки защиты от подделок.

Предыдущий пример приведен неслучайно. В информационных технологиях способы идентификации и аутентификации являются своеобразным служебным удостоверением пользователя, обеспечивающим его доступ в информационное пространство организации в целом или отдельные разделы этого пространства.

Весьма значительное число используемых в настоящее время способов идентификации и аутентификации пользователя информационно-вычислительных систем можно разделить на следующие основные группы:

• парольные методы;

• методы с применением специализированных аппаратных средств;

• методы, основанные на анализе биометрических характеристик пользователя.

Наибольшее распространение получили парольные методы, что объясняется относительной простотой их реализации. Смысл этих методов заключается в том, что для входа в систему пользователь вводит два кода: свое условное имя (идентификация) и уникальный, известный только ему одному код-пароль для аутентификации. При правильном использовании парольные схемы могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее по совокупности характеристик они считаются сегодня самым слабым средством аутентификации. Дело в том, что надежность паролей очень сильно зависит от «человеческого фактора». Она изначально основана на способности людей помнить пароль и хранить его в тайне. Однако, чтобы пароль был запоминающимся, его зачастую делают простым, а простой пароль нетрудно угадать, особенно если знать пристрастия данного пользователя. Сложный пароль часто записывают на бумажке, которую не так уж трудно найти злоумышленнику. Кроме того, пароль можно подсмотреть при вводе, подобрать с помощью специальных программ и т.п.

Вторая из выделенных схем идентификации и аутентификации предполагает использование специальных устройств — магнитных карт, смарт-карт, так называемых таблеток, токенов и др., на которых записана уникальная информация. Эти методы отличаются большей устойчивостью, однако потребуют от вас в рабочее время постоянного ношения соответствующего блока. В принципе это необременительно, поскольку сейчас такие устройства по размеру и весу не больше обычного брелка для ключей (да, как правило, они и носятся таким же образом). Однако существует вполне реальная возможность потери или кражи аппаратного идентификатора, его можно просто забыть дома и т.п. Поэтому в ряде организаций практикуется получение аппаратных идентификаторов утром перед началом работы и возврат их на хранение перед уходом с предприятия с соответствующим документированием этой процедуры.

Наиболее перспективным в настоящее время считается использование средств идентификации пользователя по биометрическим признакам — отпечаток пальца, рисунок радужной оболочки глаз, отпечаток ладони и др. Эти методы обладают достаточно высокой надежностью и в то же время не требуют от пользователя запоминания и хранения в тайне сложных паролей или заботы о сохранности аппаратного идентификатора. Многим из вас, возможно, эти методы знакомы пока лишь по приключенческим кинофильмам, однако развитие информационных технологий ведет к тому, что стоимость этих средств становится доступной для большинства организаций. Правда, и эти средства не лишены недостатков. Не говоря уже о возможности использования «мертвой руки» или «мертвого пальца», здесь можно упомянуть о проблемах с идентификацией, возникающих из-за изменения радужной оболочки под воздействием некоторых лекарств или связанных с изменениями в кожном покрове под воздействием высокой или низкой температуры воздуха. Например, если вы вошли в помещение с замерзшими руками, система аутентификации по отпечаткам пальцев может вас не опознать.

С какими из рассмотренных методов придется иметь дело на практике? В принципе вопрос о применимости того или иного средства решается в зависимости от выявленных угроз и технических характеристик защищаемого объекта. Здесь обычно выбирается компромисс между надежностью, доступностью по цене, удобством использования и администрирования средств идентификации и аутентификации. Наверняка большинство из наших читателей уже тем или иным способом использовали парольную защиту. Вполне возможно, что в будущем вы столкнетесь и с аппаратными идентификаторами и с идентификацией по биометрическим характеристикам. Некоторые примеры реализации этих методов мы рассмотрим во второй части книги.

3.2.2. Разграничение доступа

Итак, с помощью средств идентификации и аутентификации вы получили доступ в систему. Теперь в дело вступают средства логического управления доступом. В принципе их задача примерно та же, что и у средств физического управления доступом, которые мы рассмотрели выше. Средства логического управления доступом тоже контролируют возможность попадания пользователя в тот или иной раздел информации, хранящейся в системе, только они реализуются программным путем. Логическое управление доступом — это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность информации.

Нужно сказать, что тема логического управления доступом — одна из сложнейших в области информационной безопасности. Поскольку вам наверняка не придется разбираться в ней «изнутри», мы отметим лишь следующее. Схему управления доступом принято характеризовать так называемой матрицей доступа, в строках которой перечислены субъекты, в столбцах — объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны разрешенные виды доступа и дополнительные условия (например, время и место действия).

Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ. Подобный подход обычно реализуют в рамках системы меню и пользователю показывают лишь допустимые варианты выбора.

3.2.3. Протоколирование и аудит

Эти термины невольно вызывают ассоциации с правоохранительными органами и финансовой деятельностью. В информационной безопасности они имеют свою специфику.

Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационно-вычислительной системе. У каждой программы есть свой набор возможных событий, но в любом случае их можно подразделить на внешние — вызванные действиями других программ или оборудования, внутренние — вызванные действиями самой программы, и клиентские — вызванные действиями пользователей и администраторов.

Аудит — это анализ накопленной информации, проводимый оперативно, почти в реальном времени, или периодически.

Реализация протоколирования и аудита преследует следующие главные цели:

• обеспечение подотчетности пользователей и администраторов;

• обеспечение возможности реконструкции последовательности событий;

• обнаружение попыток нарушений информационной безопасности;

• предоставление информации для выявления и анализа проблем.

Вы, как пользователь, не в состоянии вмешаться в процесс протоколирования, а в процессе аудита будете участвовать скорее всего только тогда, когда по результатам аудита к вам будут претензии. Тем не менее не стоит забывать, что в хорошо сделанной системе фиксируются все ваши попытки доступа к информации и практически все виды действий, которые вы над этой информацией производите.

В принципе обеспечение подобной подотчетности считается одним из средств сдерживания попыток нарушения информационной безопасности — в этих условиях труднее замести следы, поэтому злоумышленнику нужно принимать какие-то дополнительные меры, а просто любопытные побоятся предпринимать несанкционированные действия. Если есть основания подозревать какого-то конкретного пользователя, его работу можно рассмотреть «под микроскопом» — регистрировать его действия особенно детально, например, до каждого нажатия клавиши. Последующая реконструкция событий позволяет выявить слабости в защите, найти виновника, определить способ устранения проблемы и вернуться к нормальной работе. Тем самым в определенной степени обеспечивается целостность информации.

Можно, однако, упомянуть и о другой стороне медали — если подобными средствами воспользуется злоумышленник, который тем или иным образом получил соответствующие полномочия, то работа системы будет перед ним как на ладони.

3.2.4. Криптографическое преобразование данных

Криптография, или шифрование — одна из самых наукоемких и до настоящего времени одна из самых закрытых областей информационной безопасности. Во многих отношениях она занимает центральное место среди программно-технических средств безопасности, являясь основой реализации многих из них и, если можно так выразиться, последним барьером, предотвращающим несанкционированный доступ к информации.

Поскольку разработка криптографических средств наверняка не входит в ваши обязанности, но использовать их вам скорее всего придется, мы ограничимся здесь самыми общими представлениями.

В современной криптографии используются два основных метода шифрования — симметричное и асимметричное.

В симметричном шифровании один и тот же ключ используется и для шифровки, и для расшифровки сообщений. Существуют весьма эффективные методы симметричного шифрования. Имеется и российский стандарт на подобные методы — ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю. С одной стороны, это ставит проблему безопасной пересылки ключей при обмене сообщениями.

С другой — получатель, имеющий шифрованное и расшифрованное сообщение, не может доказать, что он получил его от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать и сам.

В асимметричных методах применяются два ключа. Один из них, несекретный, используется для шифровки и может без всяких опасений передаваться по открытым каналам, другой — секретный, применяется для расшифровки и известен только получателю.

Асимметричные методы шифрования позволяют реализовать так называемую электронную подпись, или электронное заверение сообщения. Идея состоит в том, что отправитель посылает два экземпляра сообщения — открытое и дешифрованное его секретным ключом (здесь следует учитывать, что дешифровка незашифрованного сообщения на самом деле есть форма шифрования). Получатель может зашифровать с помощью открытого ключа отправителя дешифрованный экземпляр и сравнить с открытым. Если они совпадут, личность и подпись отправителя можно считать установленными.

Существенным недостатком асимметричных методов является их низкое быстродействие, поэтому их приходится сочетать с симметричными. Так, для решения задачи рассылки ключей сообщение сначала симметрично шифруют случайным ключом, затем этот ключ шифруют открытым асимметричным ключом получателя, после чего сообщение и ключ отправляются по сети.

Обратим внимание на то, что при использовании асимметричных методов необходимо иметь гарантию подлинности пары (имя, открытый ключ) адресата. Для решения этой задачи вводится понятие сертификационного центра, который заверяет справочник имен/ключей своей подписью.

В любом случае вам нужно иметь в виду, что ахиллесовой пятой любого метода шифрования является секретный ключ. При его случайном или намеренном раскрытии все усилия по шифрованию пропадут даром. Поэтому определенную проблему здесь составляет надежное хранение закрытых ключей.

С развитием сетевых технологий все большую актуальность приобретает защита от случайных или намеренных воздействий из внешних сетей (например, Интернет), с которыми взаимодействует сеть предприятия. Для этой цели используются различные разновидности так называемых межсетевых экранов, а сам процесс защиты получил название экранирования. Если опустить технические подробности, то межсетевой экран — это специализированная программная система, ограничивающая возможность передачи информации как из внешней сети в сеть предприятия, так и из сети предприятия во внешнюю среду. Помимо функций разграничения доступа, экраны осуществляют также протоколирование информационных обменов.

Говоря об межсетевых экранах, нельзя не остановиться на одном из общих прагматических аспектов защиты информации. Любое подключение к сети в потенциале предоставляет «лазейку» для несанкционированного доступа к информации. Поэтому для надежного хранения конфиденциальных данных используются автономные, не подключаемые к сети системы. Средства защиты информации в сети имеет смысл использовать, только если эта информация как раз и предназначена для сетевого применения — например, в электронной коммерции, на информационных серверах Интернет и т.п.

3.3. Критерии оценки защищенности систем информационной безопасности

Оценка уровня информационной безопасности вычислительной системы в общем случае представляет собой далеко не тривиальную задачу. Однако такого рода оценки просто необходимы как при проектировании систем обеспечения информационной безопасности, так и для целей их сертификации и сравнительной оценки. Сегодня существует несколько систем исторически сложившихся и зафиксированных документально критериев оценки уровня информационной безопасности. Вы достаточно часто можете услышать, что система имеет, например, «класс С1» или «класс 1В». Чтобы вы могли ориентироваться в эти вопросах, мы кратко рассмотрим ниже наиболее распространенные международные и российский критерии оценки информационной безопасности.

До сравнительно недавнего времени основным международным документом, на который тем или иным образом ориентировались большинство национальных стандартов по оценке безопасности информационных продуктов, систем и технологий, была так называемая «Оранжевая книга». По цвету обложки такое название получил опубликованный в 1983 году документ «Критерии оценки надежных компьютерных систем» (Trusted Computer Systems Evaluation Criteria, TCSEC), разработанный по заказу Министерства обороны США. «Оранжевая книга» сыграла значительную роль в области защиты информации как основа для создания многих национальных (в том числе российских) стандартов и документов для сертификационных испытаний. В частности, на ее базе разработан ряд документов Гостехкомиссии России, о которых пойдет речь в следующем разделе.

В «Оранжевой книге» определены семь классов безопасности: А1, ВЗ, В2, Вl, С2, С1, D (приведены в порядке уменьшения требований, т.е. класс ВЗ выше класса Bl или С2). Помимо своих специфических требований более высокий класс включает в себя требования, предъявляемые к более низкому классу. Уровень D предназначен для систем, признанных неудовлетворительными с точки зрения безопасности.

Однако основные концепции «Оранжевой книги» были ориентированы на защиту крупных вычислительных комплексов (так называемых мейнфреймов), в том числе специального назначения. По мере массового распространения персональных компьютеров и развития распределенных сетевых систем в принятом в «Оранжевой книге» классическом подходе к оценке безопасности выявился ряд недостатков. В частности, классификация уровней защищенности в «Оранжевой книге» не охватывала специфику широко распространенных на сегодняшний день коммерческих и банковских приложений, в ней недостаточно полно по современным требованиям были проработаны вопросы контроля за целостностью данных пользователя и др. В связи с этим возникла потребность в разработке более гибких и по новому структурированных критериев.

Летом 1999 года Международная организация по стандартизации (ISO) приняла «Общие критерии оценки безопасности информационных технологий» в качестве международного стандарта ISO/IEC 15408: 1999. «Информационная технология — Методы и средства защиты информации— Критерии оценки безопасности ИТ».

«Общие критерию представляют собой базовый стандарт, определяющий структуру и содержание двух документов, — «профиль защиты» (ПЗ) и «цель безопасности» (ЦБ). ПЗ разрабатывается для новых продуктов и систем и представляет собой независимую от особенностей реализации структуру для определения и обоснования требований безопасности, включающую неизменный и полный набор задач безопасности, функциональных и гарантийных требований. ПЗ может рассматриваться как детальное определение требований безопасности и гарантий, которые пользователи хотят видеть в продукте или системе. ЦБ разрабатывается для действующих или почти созданных продуктов и систем и может рассматриваться как описание в терминах требований безопасности того, что поставщик предлагает в продукте или системе. На основе ЦБ и делается оценка конкретного информационного продукта или системы, называемого предметом оценки безопасности (ПОБ).

Стандарт «ISO/1ЕС 15408: 1999. Информационная технология — Методы и средства защиты информации — Критерии оценки безопасности ИТ» важен в качестве перспективной основы для создания согласованной с международными требованиями национальной нормативно-методической базы информационной безопасности. Как мы уже говорили выше, в настоящее время на его основе ведется разработка российского стандарта соответствующего назначения.

3.3.2. Основные принципы категорирования защищаемых ресурсов, принятые в России

В настоящее время эти принципы определяются рядом руководящих документов Гостехкомиссии России [3.3 — 3.5].

В частности, «Концепция защиты от несанкционированного доступа к информации» предусматривает оценку технических средств защиты от НСД по следующим основным параметрам:

• степень полноты охвата правил разграничения доступа реализованной системой разграничения доступа и ее качество;

• состав и качество обеспечивающих средств для системы разграничения доступа;

• гарантии правильности функционирования системы разграничения доступа и обеспечивающих ее средств.

Концепция предполагает существование двух относительно самостоятельных и, следовательно, имеющих отличие направлений в проблеме защиты информации от НСД. Это направление, связанное со средствами вычислительной техники (СВТ), и направление, связанное с автоматизированными системами (АС). Отличие двух направлений объясняется тем, что СВТ разрабатываются и поставляются на рынок лишь как элементы, из которых в дальнейшем строятся функционально ориентированные АС, и поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. Помимо пользовательской информации при создании автоматизированных систем появляются такие отсутствующие при разработке СВТ характеристики АС, как полномочия пользователей, модель нарушителя, технология обработки информации.

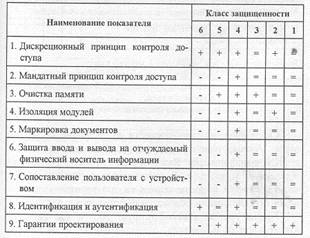

Предлагаемая в документах Гостехкомисси России классификация СВТ по уровню защищенности от несанкционированного доступа к информации достаточно близка к классификации «Оранжевой книги». Здесь устанавливаются семь классов защищенности СВТ от НСД к информации. Самый низкий класс — седьмой, самый высокий— первый. Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

• первая группа содержит только один седьмой класс;

• вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

• третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

• четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

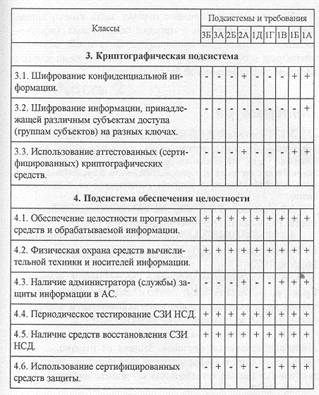

Седьмой класс присваивают СВТ, к которым предъявлялись требования по защите от НСД к информации, однако при оценке защищенность СВТ оказалась ниже уровня требований шестого класса. В таблице приведены распределения показателей защищенности по шести классам СВТ.

Распределение показателей защищенности по шести классам СВТ

Обозначения:

«-» — нет требований к данному классу;

«+» — новые или дополнительные требования;

«=» — требования совпадают с требованиями к СВТ предыдущего класса;

«КСЗ» — комплекс средств защиты.

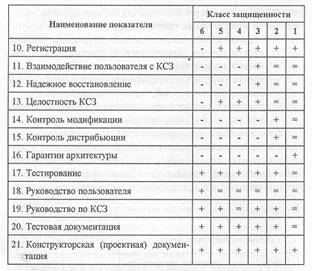

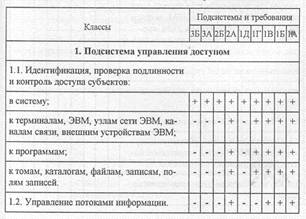

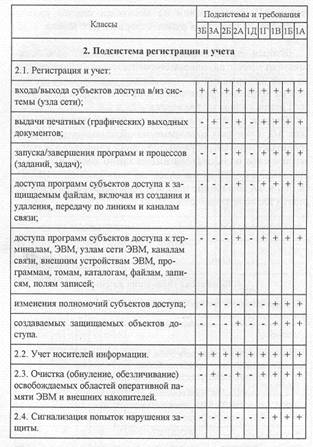

Классификация защищенности АС устроена несколько иначе. Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС.

Третья группа классифицирует АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — ЗБ и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А. Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А. В таблице представлены требования ко всем девяти классам защищенности АС.

Требования к защищенности автоматизированных систем

Обозначения:

«-» — нет требований к данному классу;

«+» — есть требования к данному классу;

«СЗИ НСД» — система защиты информации от несанкционированного доступа.

На этом мы заканчиваем первую часть книги, посвященную общим задачам и методам обеспечения информационной безопасности предприятия. Во второй части мы поговорим о том, как строятся современные комплексные системы информационной безопасности.

Часть 2. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ПРЕДПРИЯТИЯ НА ПРАКТИКЕ

Глава 4. KOMПЛЕКСНЫЙ ПОДХОД К информационной безопасности предприятия

Задача этой главы — рассказать о том, как строятся современные системы обеспечения информационной безопасности предприятия или, по крайней мере, как они должны строиться по современным требованиям. Используя этот материал, вы сможете с практической точки зрения оценить подход к решению данной проблемы, принятый в вашей организации.

4.1. Принцип комплексного подхода к обеспечению информационной безопасности

Общепризнанно, что сегодня наиболее перспективной основой для построения систем информационной безопасности служит так называемый комплексный подход. Его идея внешне выглядит достаточно просто и заключается в рациональном сочетании рассмотренных в предыдущей главе различных организационных и программно-технических мер и средств с учетом требований действующих нормативно-правовых и нормативно-технических документов. Однако на практике эту «рациональность» обеспечить совсем не просто.

При создании комплексной системы необходимо защищать информацию во всех фазах ее существования — как электронной (содержащейся и обрабатываемой в автоматизированных системах или на машинных носителях), так и документальной (бумажные документы). В комплексной системе защищать информацию необходимо не только от несанкционированного доступа к ней, но и от несанкционированного вмешательства в процесс ее обработки, хранения и передачи, попыток нарушения работоспособности программно-технических средств и т.п.

Альтернативой комплексному подходу может являться так называемый «островной» или «лоскутный» подход, при котором задачи защиты информации решаются лишь на отдельных этапах ее обработки, передачи или хранения. Примером подобного подхода может являться выделение режимных помещений, в которых расположены хранилища данных или компьютеры с конфиденциальной информацией, не подключенные к сети предприятия и общедоступным сетям. Однако с развитием сетевых технологий и безбумажного документооборота этот подход все больше утрачивает самостоятельное значение и используется как элемент комплексного подхода.

Наряду с рассмотренными выше соображениями в основе реализации комплексного подхода к обеспечению информационной безопасности сегодня лежат еще два принципа.

Первый принцип состоит в том, что, как это не покажется парадоксальным, абсолютно надежную, «непробиваемую» защиту создать практически невозможно. В лучшем случае можно лишь добиться адекватности системы потенциально возможным угрозам. Поэтому одним из важнейших требований к системе является разумное соотношение затрат на защиту информации и возможных финансовых потерь от нарушения информационной безопасности. Согласитесь, бессмысленно строить сверхнадежную систему безопасности, затраты на которую существенно превысят ценность хранимой в ней информации. С другой стороны, здесь важно и то, какие затраты должен понести злоумышленник, чтобы «вскрыть» систему, и как они соотносятся с ценностью и актуальностью хранимой в ней информации. Как мы уже говорили, не существует абсолютно надежных систем, но правильно построенные системы должны требовать от злоумышленника таких затрат времени или денег на «вскрытие», чтобы эта операция оказывалась бессмысленной с практической точки зрения.

Второй принцип предполагает, что система должна быть гибкой и легко адаптироваться к изменяющимся внешним условиям. Здесь уместна аналогия с так называемыми проблемами «снаряда и брони» или «замка и отмычки». Поскольку угрозы информационной безопасности постоянно становятся все изощреннее, в системе должен быть заложен определенный запас прочности как в части программно-технических средств, так и части организационных мер безопасности.

Итак, в целом, комплексный подход предполагает защиту всей информационной инфраструктуры предприятия от любых несанкционированных действий. Поэтому очень важно, как с методической точки зрения будет организована разработка такой системы. К настоящему времени сложилась вполне определенная последовательность разработки комплексных систем обеспечения информационной безопасности, которая включает в себя несколько рассмотренных ниже этапов.

4.2. Основные направления и этапы работ по созданию комплексной системы безопасности

В общем случае создание комплексной системы безопасности проводится в рамках трех направлений работ— методологическом, организационном и техническом.

Основной задачей методологического направления является разработка концепции (политики) безопасности предприятия. Концепция безопасности представляет собой документ, который, в частности, определяет:

• состав и особенности информационных потоков организации;

• виды представления информации для каждого информационного потока (например, бумажный документ, электронный документ, запись в базе данных и др.);

• категории конфиденциальной информации в организации и классификацию информации по категориям конфиденциальности;

• возможные пути разглашения конфиденциальной информации (модель угроз);

• модель нарушителя для каждой угрозы, в т.ч. профессиональный круг лиц, к которому может принадлежать нарушитель, мотивацию и цели действий нарушителя, предполагаемая квалификация нарушителя и характер его возможных действий;

• вероятности реализации каждого вида угроз и усредненные вероятные величины убытков (риски).

В рамках организационного направления работ создается совокупность правил, регламентирующих деятельность сотрудников при обращении с информацией независимо от форм ее представления. Эта совокупность правил отражается в руководящих документах, составляющих регламент обеспечения безопасности.

Регламент обеспечения безопасности, в частности, определяет правила обращения с конфиденциальной информацией в зависимости от фазы ее обработки и категории конфиденциальности, в т.ч.:

• порядок допуска сотрудников к конфиденциальной информации;

• обязанности и ограничения, накладываемые на сотрудников, допущенных к конфиденциальной информации;

• порядок изменения категории конфиденциальности работ и информации;

• требования к помещениям, в которых проводятся конфиденциальные работы и обрабатывается конфиденциальная информация в соответствии с ее категориями;

• требования к конфиденциальному делопроизводству;

• требования к учету, хранению и обращению с конфиденциальными документами;

• меры по контролю за обеспечением конфиденциальности работ и информации;

• порядок действий, предпринимаемых при обнаружении разглашения информации с целью пресечения процесса разглашения/утечки (план мероприятий по противодействию атаке на конфиденциальную информацию);

• порядок действий, предпринимаемых после пресечения процесса разглашения/утечки информации (план мероприятий по восстановлению конфиденциальности информации);

• меры ответственности за разглашение конфиденциальной информации.

В состав регламента безопасности могут входить как собственно концепция безопасности, так и целый ряд дополнительных документов, например, положение о категорировании информационных ресурсов, план защиты информационно вычислительных систем, инструкции по пропускному и внутри объектовому режиму, инструкции по системе разграничения доступа, инструкции по работе с кадрами и др. Эти документы должны определять порядок функционирования комплексной системы информационной безопасности как в штатном режиме, так и в аварийных ситуациях.

В рамках технического направления реализуется комплекс программно-технических средств комплексной системы обеспечения информационной безопасности. Здесь возможны два основных варианта — разработка всей информационной системы «с нуля» с учетом требований информационной безопасности или встраивание элементов защиты в уже существующую информационную систему.

Хронологически процесс разработки комплексной системы информационной безопасности включает несколько этапов. С формальной точки зрения этот процесс, как, впрочем, и процесс разработки большинства других систем включает предпроектную стадию, стадию проектирования и разработки системы, стадию внедрения (опытная эксплуатация, приемо-сдаточные испытания и аттестация системы по установленным правилам), а также стадию эксплуатации и модернизации системы.

Функционально процесс разработки системы безопасности можно представить последовательностью этапов информационного обследования, разработки организационно-распорядительных документов, приобретения, установки и настройки программно-технических средств защиты, ввода системы в эксплуатацию. В ходе эксплуатации системы, как правило, проводится ее модернизация в соответствии с изменяющимися внешними условиями. Некоторые особенности проведения отдельных работ по созданию комплексной системы безопасности мы рассмотрим в следующих разделах этой главы.

4.3. Анализ риска нарушения информационной безопасности

В первом разделе этой главы мы отметили, что одним из принципов построения комплексной системы обеспечения информационной безопасности предприятия является принцип разумного соответствия уровня затрат на систему уровню потенциальных потерь от нарушения безопасности. Как реализуется этот принцип на практике?

Здесь существует два основных пути. Первый на них — построение системы, ориентированной на защиту от наиболее характерных и распространенных угроз информационной безопасности, выявленных в зарубежной и ответвленной практике. Второй — построение системы безопасности на основе результатов анализа уязвимости информационной системы конкретного предприятия с учетом особенностей циркулирующей в ней информации, используемых аппаратно-программных средств, сложившейся системы документооборота и др. Рассмотрим основные особенности этих путей подробнее.

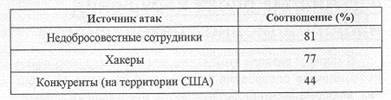

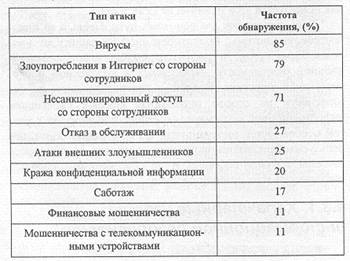

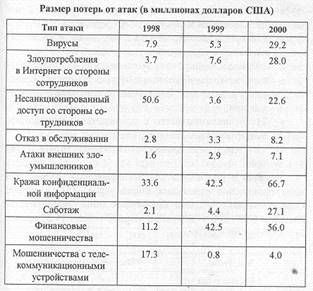

4.3.1. Характерные угрозы информационной безопасности

Кратко мы коснулись этой темы в первой главе. Ниже мы приводим ряд дополнительных данных, опубликованных со ссылками на авторитетные зарубежные источники в работе [4.1] и характеризующих относительное соотношение видов источников атак, частоту обнаружения отдельных типов атак и размеры финансовых потерь от различных атак в США.

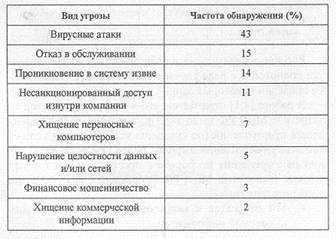

Виды источников атак

Частота обнаружения атак

Российская статистика в этой области пока не отличается полнотой и в ряде случаев противоречива. Тем не менее приведем некоторые данные.

В работе [4.1] отмечается, что в России за 2000 год по статистике МВД РФ было зарегистрировано 1375 компьютерных преступлений (по сравнению с 1999 годом количество этих преступлений выросло более чем в 1,6 раза). По данным Управления по борьбе с преступлениями в сфере высоких технологий МВД РФ (Управление «Р»), из этого числа преступлений:

• 584 относятся к неправомерному доступу к компьютерной информации;

• 258 — причинение имущественного ущерба с использованием компьютерных средств;

• 172 преступления связано с созданием и распространением различных вирусов;

• 101 квалифицировано как «незаконное производство или приобретение с целью сбыта технических средств для незаконного получения информации»;

• 210 — мошенничество с применением компьютерных и телекоммуникационных сетей;

• 44 — нарушение правил эксплуатации ЭВМ и их сетей.

Имеется и российская статистика относительной частоты проявления отдельных видов угроз. Так, в отчете «Исследование в области информационной безопасности. Россия и СНГ. 2001» компании «Эрнст и Янг» [4.2] приводятся следующие цифры.

При выборе требований к комплексной системе информационной безопасности на основе характерных стандартных угроз обычно учитываются и обнаруженные уязвимости программно-технических средств. Ведущаяся мировая статистика показывает, что непрерывный рост функциональных возможностей этих средств и, соответственно, повышение их сложности объективно сопровождается ростом числа уязвимостей. Это обусловлено, в частности, неизбежными ошибками и просчетами разработчиков.

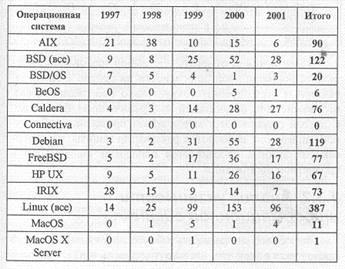

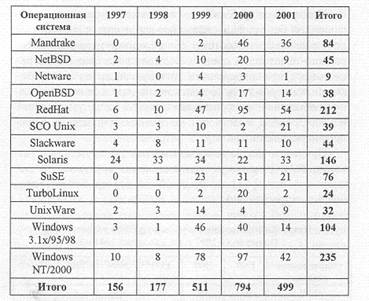

Приведем для справки статистику обнаруженных уязвимостей в различных операционных системах за последние 5 лет ([4.1] со ссылкой на сервер SecurityFocus www.securityfocus.com).

Число зафиксированных в SecurityFocus уязвимостей

(за период с 1997 г. по 3 квартал 2001 г.)

В целом нужно отметить, что выбор требований к системе информационной безопасности на основе анализа характерных угроз требует сравнительно небольших затрат, что важно для организаций с ограниченным бюджетом. С другой стороны, этот метод может привести к избыточной защите или, наоборот, к реализации защиты, не учитывающих важных особенностей обработки информации в конкретной организации.

4.3.2. Анализ уязвимости информационной системы

Этот более сложный, но и более эффективный способ заключается в том, что, как уже говорилось выше, наиболее вероятные угрозы выбираются на основе анализа существующей информационный системы предприятия, обрабатываемой в ней информации, используемого программно аппаратного обеспечения и т.д. Такой подход в потенциале позволяет сузить спектр реальных вероятных угроз и, тем самым, обеспечить более эффективную отдачу от средств, вложенных в создание системы. Однако, с другой стороны, реализация этого метода требует определенных затрат времени и привлечения квалифицированных специалистов, что требует дополнительных финансовых затрат.

В рамках этого метода можно выделить три основных варианта выполнения работ по мере возрастания их сложности и, соответственно, стоимости — тестирование на преодоление защиты, аудит и собственно комплексное обследование информационной системы.

Тестирование на преодоление защиты заключается в попытке приглашенного консультанта обойти принятую в организации систему безопасности. При этом консультант выступает в роли внутреннего или внешнего злоумышленника. Основными целями предпринимаемой попытки преодоления защиты являются доказательство возможности взлома системы и выявление реакции на атаку персонала организации. Недостаток этого варианта — отсутствие в результате его осуществления целостной картины состояния информационной безопасности предприятия. Проведение определенной отдельной атаки не позволяет выявить весь набор уязвимых и слабых мест системы и не дает никаких рекомендаций по комплексному повышению уровня защищенности.

Под аудитом подразумевается оценка текущего состояния компьютерной системы на соответствие некоему стандарту или предъявляемым требованиям. В ходе аудита эксперты по формальным критериям стандарта оценивают, в какой мере данный компонент или процесс удовлетворяет приведенным в стандарте требованиям, одновременно формируя список уязвимых мест автоматизированной системы. Отчет об аудите содержит оценку соответствия системы данному стандарту, но не содержит рекомендаций и предложений по устранению выявленных уязвимых мест и повышению уровня защищенности.

Обследование автоматизированной системы — наиболее сложный и полезный вид работ по консалтингу в информационной безопасности. В рамках этой работы эксперты проводят комплексную оценку автоматизированной системы с учетом ее особенностей. Такая оценка включает анализ информационных потоков, аппаратного и программного обеспечения, сетевой инфраструктуры, методов управления и администрирования ее компонентов.

В общем случае в ходе комплексного анализа выполняются [4.3]:

• анализ существующей организационной структуры обеспечения информационной безопасности;

• анализ существующей нормативно-правовой базы информационной безопасности автоматизированной системы, в том числе оценка принятой политики безопасности, организационно-распорядительных документов, положений и инструкций по обеспечению защиты информации, а также анализ их соответствия существующим законодательным и нормативным актам;

• анализ средств программно-технической защиты информации, а также порядка их применения;

• выявление угроз безопасности (как внутренних, так и внешних) и существующих уязвимых мест в компонентах системы, а также оценка рисков. В результате составляется список наиболее опасных угроз безопасности, перечень и описание уязвимых мест компонентов, включая описание их источников (модель нарушителя) и механизмов их реализации;

• разработка рекомендаций по модернизации существующей системы защиты информации компании.

Таким образом, обследование автоматизированных систем позволяет не только оценить степень уязвимости, но и определить пути устранения наиболее вероятных угроз

для минимизации возможных потерь.