Часть 1. ОСНОВЫ БЕЗОПАСНОСТИ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Глава 1. Базовые понятия и практические аспекты информационной безопасности

Задача этой главы книги — ввести вас в достаточно специфический и мало знакомый для большинства пользователей компьютеров мир информационной безопасности. Сегодня этот мир очень сложен технически и во многом неоднозначен. Существует соблазн рассказать о нем на бытовом уровне, так сказать, «на пальцах». Однако в этом случае есть опасность выхолостить материал, превратив его просто в набор некоторых декларативных положений. Поэтому мы предприняли здесь попытку найти компромисс между научно строгим и популярным изложением с учетом предполагаемого круга читателей.

1.1. Что такое информационная безопасность?

1.1.1. Информационные технологии и информационная безопасность

Прежде чем дать определение информационной безопасности, необходимо уточнить ряд понятий. Для начала остановимся на понятии «информация» в том смысле, в каком оно будет использоваться в этой книге.

Федеральный закон «Об информации, информатизации и защите информации» определяет информацию как сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления. Далее мы будем говорить в основном о так называемой компьютерной информации. Компьютерная информация — это информация, представленная в доcmynной для восприятия компьютером форме, зафиксированная в памяти компьютера, на машинном носителе или передаваемая по телекоммуникационным каналам.

С понятием «информация» тесно связано понятие «информационные ресурсы». Информационные ресурсы это отдельные документы и массивы документов в библиотеках, архивах, фондах, банках данных и других информационных системах. Информационные ресурсы могут являться объектом права собственности и других вещных прав.

Один или несколько (объединенных в сеть) компьютеров в совокупности с предназначенным для решения определенных задач программным обеспечением и соответствующими информационными ресурсами образуют автоматизированную информационно-вычислительную систему. С методической точки зрения информационно-вычислительную систему можно представить также как совокупность аппаратных средств и информационных технологий, определяющих особенности представления и обработки информации в системе. Под пользователями (потребителями) информации далее мы будем понимать субъектов, обращающихся к информационно-вычислительной системе за необходимой им информацией.

Быстрое развитие и повсеместное проникновение информационных технологий в самые различные сферы деловой деятельности привело к тому, что компьютерная информация в настоящее время может иметь вполне определенный стоимостный вес, показателями которого может являться как прибыль, получаемая при ее использовании, так и размеры ущерба, наносимого владельцу информационных ресурсов или пользователям при нарушении установленных правил работы с информацией. Поэтому одной из важнейших проблем развития информационных технологий является надежное обеспечение информационной безопасности.

Вообще говоря, существует целый ряд определений информационной безопасности, отражающих ее различные аспекты. Здесь мы попытаемся сформулировать определение этого понятия, отражающее, с нашей точки зрения, как общие его свойства, так и направления, по которым мы будем анализировать его в книге.

Под информационной безопасностью (или безопасностью информационных технологий) подразумевается защищенность информации, обрабатываемой в информационно вычислительной системе, от случайных или преднамеренных воздействий внутреннего или внешнего характера, чреватых нанесением ущерба владельцам информационных ресурсов или пользователям информации.

Следует подчеркнуть, что в соответствии с этим определением обеспечение информационной безопасности не сводится лишь к защите от действий злоумышленников— важнейшее значение здесь имеет и защита от возможных воздействий, носящих случайный и, так сказать, естественный характер (сбои и отказы оборудования, аварии систем электропитания, водоснабжения и отопления, протечки,

пожары, природные катастрофы и т.п.), а также от случайных ошибок пользователей и обслуживающего персонала.

Информационная безопасность — многогранная, можно сказать, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход. Проблемы обеспечения информационной безопасности можно классифицировать по трем группам признаков: задачи информационной безопасности; уровни обеспечения информационной безопасности субъекты, заинтересованные в информационной безопасности (рис. 1.1). Краткую характеристику этих групп признаков, которые можно назвать «гранями» информационной безопасности [1.1], мы дадим в следующем разделе.

1.1.2. Грани информационной безопасности

Задачи информационной безопасности как обеспечения, комбинации доступности, целостности и конфиденциальности информации определяются в ряде международных и российских руководящих документов, о которых мы поговорим далее. В целом под этими терминами подразумевается соответственно:

• возможность за приемлемое время получить требуемую информационную услугу, а также предотвращение несанкционированного отказа в получении информации;

• предотвращение несанкционированной модификации или разрушения информации;

• предотвращение несанкционированного ознакомления с информацией.

Доступность информации является ведущим аспектом информационной безопасности. Информационные системы создаются или приобретаются прежде всего для получения определенных информационных услуг. Если получение этих услуг становится невозможным, это наносит ущерб всем субъектам информационных отношений. Особенно ярко важность доступности как аспекта информационной безопасности проявляется в разного рода системах управления производством, транспортом. Менее критичными к отказам в доступе являются различные справочно-информационные услуги, которыми пользуется большое количество людей: продажа билетов, банковские операции, различного рода справки. Однако длительная недоступность ресурсов подобного рода может повлечь весьма не приятные последствия как в моральном, так и в материальном плане.

Целостность информации — также немаловажный аспект информационной безопасности, обеспечивающий предотвращение несанкционированных изменений и разрушений информации. Примерами нарушения целостности могут служить различные, совершенные при помощи вычислительных систем, кражи в банках, подделка кредитных карточек, изменения информации в различных информационных системах.

Самым проработанным и обширно представленным во всех измерениях является аспект конфиденциальности информации. На ее страже стоят законы, нормативные акты, технические средства и многолетний опыт различных государственных структур. Однако обеспечение конфиденциальности информации — один из самых сложных в практической реализации аспект информационной безопасности.

В обеспечении информационной безопасности нуждаются четыре существенно разные категории субъектов:

• государство в целом;

• государственные организации;

• коммерческие структуры;

• отдельные граждане, Рассмотрим особенности мер по обеспечению информационной безопасности на различных уровнях ее обеспечения в соответствии с рис. 1.1.

На концептуально-политическом уровне принимаются документы, в которых определяются направления государственной политики информационной безопасности, формулируются цели и задачи обеспечения информационной безопасности всех перечисленных выше субъектов и намечаются пути и средства достижения поставленных целей и решения задач. Примером такого документа является Доктрина информационной безопасности РФ, рассмотрению основных положений которой мы посвятим раздел 1.2.

На законодательном уровне создается и поддерживается комплекс мер, направленных на правовое регулирование обеспечения информационной безопасности, отражаемых в законах и других правовых актах (указы Президента, постановления Правительства и др.). Одной из важных задач этого уровня является создание механизма, позволяющего согласовать процесс разработки законов с прогрессом информационных технологий. Естественно, законы не могут опережать жизнь, но важно, чтобы отставание не было слишком большим, так как на практике, помимо прочих отрицательных моментов, это ведет к общему снижению информационной безопасности.

На нормативно-техническом уровне разрабатываются стандарты, руководящие материалы, методические материалы и другие документы, регламентирующие процессы разработки, внедрения и эксплуатации средств обеспечения информационной безопасности. Важной задачей этого уровня в настоящее время является, в частности, приведение российских стандартов в соответствие с международным уровнем информационных технологий вообще и информационной безопасности в частности. Есть много причин, по которым это должно быть сделано. Одна из них — необходимость взаимодействия с зарубежными компаниями и зарубежными филиалами российских компаний. Сейчас эта проблема решается по существу в обход действующего законодательства, путем получения разовых разрешений.

На уровне предприятия осуществляются конкретные меры по обеспечению информационной безопасности деловой деятельности. Их конкретный состав и содержание во многом определяется особенностями конкретного предприятия или организации. Например, даже из самых общих соображений понятно, что бессмысленно переносить практику режимных государственных организаций на коммерческие структуры, учебные заведения или персональные компьютерные системы. Тем не менее, здесь, как это и показано на рис. 1.1, можно выделить два характерных уровня обеспечения информационной безопасности — административный и программно-технический.

На административном уровне руководство организации реализует меры общего характера и конкретные меры обеспечения информационной безопасности. Основой мер общего характера служит так называемая политика безопасности. Под политикой безопасности понимается совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов. Политика безопасности определяет стратегию организации в области информационной безопасности, а также количество ресурсов, которые руководство считает целесообразным выделить. Она строится на основе анализа рисков, которые признаются реальными для информационной системы организации. Когда риски проанализированы и стратегия защиты определена, составляется программа, реализация которой должна обеспечить информационную безопасность. Под эту программу выделяются ресурсы, назначаются ответственные, определяется порядок контроля выполнения программы и т.п.

В составе конкретных мер по обеспечению информационной безопасности можно выделить:

• управление персоналом;

• физическая защита;

• поддержание работоспособности;

• реагирование на нарушения режима безопасности;

• планирование восстановительных работ.

В целом ряде отечественных организаций накоплен богатый опыт составления перечня и реализации подобных мер, процедурных (организационных) мер, однако проблема состоит в том, что они или пришли из докомпьютерного прошлого, поэтому нуждаются в существенном пересмотре, или просто не поспевают за стремительным развитием информационных технологий.

На программно-техническом уровне согласно современным представлениям должны быть доступны по крайней мере следующие механизмы безопасности:

• идентификация и проверка подлинности пользователей;

• управление доступ;

• протоколирование и ауд;

• криптограф;

• экранирован;

• обеспечение высокой доступности.

В принципе здесь сегодня (если иметь в виду зарубежные продукты), доступен полный спектр решений. Если же рассмотреть практическую ситуацию, осложненную разного рода законодательными ограничениями, то окажется, что обеспечение информационной безопасности на программно-техническом уровне является весьма непростой задачей.

Отдельные граждане. На сегодняшний день граждане являются самым незащищенным в правовом отношении субъектом информационных отношений. Остается надеяться, что с принятием законов «О праве на информацию» и «О персональных данных» это положение изменится. Основная сложность состоит в неосведомленности пользователей о проблемах информационной безопасности. Кроме того, в России пока отсутствует рынок индивидуальных средств защиты информации. Изделия, рассчитанные на корпоративных заказчиков, отдельным гражданам просто не подходят по цене.

Книга в основном посвящена вопросам обеспечения информационной безопасности на уровне предприятия, которые мы подробно рассмотрим в следующих главах. Задачи государственного уровня, на котором, кстати, определены и задачи обеспечения информационной безопасности отдельных граждан, мы кратко рассмотрим в следующих разделах этой главы. Однако прежде стоит, вероятно, остановиться на актуальности обеспечения информационной безопасности предприятия.

1.1.3. Актуальность обеспечения информационной безопасности предприятия

Вряд ли сегодня необходимо доказывать актуальность проблемы информационной безопасности предприятия, поэтому мы ограничимся лишь рядом примеров, иллюстрирующих проблемы информационной безопасности, возникающие в самых разных областях деловой деятельности.

В средствах массовой информации достаточно часто обсуждаются примеры различного рода хищений и мошенничества, выполненных с применением компьютерных средств.

Не стоит, однако, думать, что компьютерные преступления — явление, характерное только для банков или, например, электронной торговли. Без надежных мер информационной безопасности любое современное предприятие становится беззащитным перед неправомерными действиями не только внешних злоумышленников, но и собственных сотрудников. Все больше подобного рода проблем возникает и в России. Так, например, еще в 1983 году на одном из отечественных автомобильных заводов был изобличен программист, который из мести к руководству предприятия умышленно внес изменения в программу компьютера, управлявшего подачей деталей на конвейер. В результате произошедшего сбоя заводу был причинен существенный материальный ущерб: не сошло с конвейера свыше сотни автомобилей. В 1992 году сотрудник Игналинской АЭС из корыстных побуждений использовал в системах управления станцией несанкционированные программные модули, что, в итоге, привело к искажению информации, отображаемой на пульте оператора атомного реактора, повлекшее возникновение нештатной ситуации, возможные последствия которой не нуждаются в пояснении. Известны и многочисленные случаи своеобразного шантажа руководства предприятия со стороны уволенных сотрудников. Например, они могут преднамеренно разрушить базы данных или заблокировать разработанные ими в порядке выполнения своих служебных обязанностей программы и требовать денежного или иного вознаграждения за приведение этих программ в работоспособное состояние.

Говоря об актуальности обеспечения информационной безопасности, не стоит забывать и о возможных последствиях непреднамеренных действий (ошибок) сотрудников, ведущих, например, к случайному уничтожению важной информации или заражению системы компьютерным вирусом.

И, наконец, средства информационной безопасности в коммерческих структурах должны поставить надежный заслон экономическому и другим видам шпионажа со стороны конкурентов.

1.2. Основные положения Доктрины информационной безопасности РФ

9 сентября 2000 года Президентом Российской Федерации была утверждена Доктрина информационной безопасности РФ. Она развивает Концепцию национальной безопасности РФ применительно к информационной сфере. В этом разделе мы рассмотрим несколько основных положений этого важнейшего документа. Текст Доктрины приведен в Приложении 1.

1.2.1. Государственная политика обеспечения информационной безопасности РФ

Государственная политика обеспечения информационной безопасности РФ определяет основные направления деятельности федеральных органов государственной власти

и органов государственной власти субъектов РФ в этой области и порядок закрепления их обязанностей по защите интересов РФ в информационной сфере.

Доктрина определяет следующие основные принципы государственной политики в области информационной безопасности:

• соблюдение Конституции РФ, законодательства РФ, общепризнанных принципов и норм международного права;

• открытость в реализации функций федеральных органов государственной власти, органов государственной власти субъектов РФ и общественных объединений, предусматривающая информирование общества об их деятельности с учетом ограничений, установленных законодательством РФ;

• правовое равенство всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса;

• приоритетное развитие отечественных совращенных информационных и телекоммуникационных технологий.

Доктриной, в частности, определено, что государство через свои органы обеспечивает выполнение следующих функций, важных в контексте данной книги:

• осуществляет контроль за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области защиты информации;

• проводит необходимую протекционистскую политику в отношении производителей-средств информатизации и защиты информации на территории :

Российской Федерации и принимает меры по защите внутреннего рынка от проникновения на него некачественных средств информатизации и информационных продуктов;

• способствует предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам, глобальным информационным сетям.

1.2.2. Первоочередные мероприятия по реализации государственной политики обеспечения информационной безопасности РФ

В составе предусмотренных Доктриной первоочередных мероприятий по реализации государственной политики обеспечения информационной безопасности РФ в контексте нашей книги можно выделить следующие:

• разработка и внедрение механизмов реализации правовых норм, регулирующих отношения в информационной сфере, а также подготовка концепции правового обеспечения информационной безопасности РФ;

• принятие и реализация федеральных программ, предусматривающих формирование общедоступных архивов информационных ресурсов федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации, повышение правовой культуры и компьютерной грамотности граждан, развитие инфраструктуры единого информационного пространства России, комплексное противодействие угрозам информационной войны, создание безопасных информационных технологий для систем, используемых в процессе реализации жизненно важных функций общества и государства, пресечение компьютерной преступности, создание информационно-телекоммуникационной системы специального назначения в интересах федеральных органов государственной власти и органов государственной власти субъектов Российской Федерации, обеспечение технологической независимости страны в области создания и эксплуатации информационно телекоммуникационных систем оборонного назначения;

• гармонизация отечественных стандартов в области информатизации и обеспечения информационной безопасности автоматизированных систем управления, информационных и телекоммуникационных систем общего и специального назначения.

Выполнение работ по реализации основных положений программы является важной задачей обеспечения национальной безопасности страны и проводится рядом министерств и ведомств РФ. В частности, Минсвязи России разработало проект федеральной программы реализации первоочередных мероприятий, предусмотренных Доктриной информационной безопасности РФ. В проекте определены основные направления программных мероприятий и образующих их проектов, в т.ч.:

• совершенствование и развитие законодательства в области информационной безопасности;

• комплексное противодействие угрозам информационной безопасности;

• повышение правовой культуры и компьютерной грамотности граждан.

1.3.Нормативно-Правовая база защиты информации в России

Российское информационное право как система охраняемых силой государства норм и отношений, возникающих в информационной сфере, начало формироваться в середине 90-х годов [1.3]. Важную часть информационного права составляет правовая основа обеспечения информационной безопасности, о которой мы кратко поговорим в этом разделе.

1.3.1. Действующие правовые документы в области защиты информации

В настоящее время правовую основу обеспечения информационной безопасности в России составляют несколько десятков федеральных законов, указов и распоряжений Президента РФ и постановлений и распоряжений Правительства РФ. Список важнейших из них приведен в Приложении 3.

Одним из серьезных шагов в деле правового обеспечения деятельности в области защиты информации явилось принятие в 1995 году Федерального закона «Об информации, информатизации и защите информацию. В этом законе официально введено понятие «конфиденциальная информация», установлены общие правовые требования к организации защиты такой информации в процессе ее обработки, хранения и циркуляции в технических устройствах и информационных и телекоммуникационных системах и комплексах и организации контроля за осуществлением мероприятий по защите конфиденциальной информации.

При этом следует подчеркнуть, что Закон не разделяет государственную и частную информацию как объект защиты в том случае, если доступ к ней ограничивается.

Статья 19 Закона «Об информации, информатизации и защите информации» устанавливает обязательность сертификации средств обработки и защиты документированной информации с ограниченным доступом, предназначенных для обслуживания граждан и организаций, а также обязательность получения лицензий для организаций, осуществляющих проектирование и производство средств защиты информации. Пункт 3 статьи 21 возлагает контроль за соблюдением требований к защите информации, за эксплуатацией специальных средств защиты информации, а также обеспечение организационных мер защиты информационных систем, обрабатывающих информацию с ограниченным доступом в негосударственных структурах, на органы государственной власти.

Эти положения развиваются в Федеральном законе «О лицензировании отдельных видов деятельности», принятым в августе 2001 года. В части деятельности по обеспечению информационной безопасности Законом определено, что лицензированию подлежат:

• деятельность по распространению, техническому обслуживанию шифровальных (криптографических) средств и предоставлению услуг в области шифрования информации;

• разработка, производство шифровальных (криптографических) средств;

• деятельность по выдаче сертификатов ключей электронных цифровых подписей, регистрации владельцев электронных цифровых подписей, оказанию услуг, связанных с использованием электронных цифровых подписей, и подтверждению подлинности электронных цифровых подписей;

• деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах;

• деятельность по разработке и (или) производству средств защиты конфиденциальной информации;

• деятельность по технической защите конфиденциальной информации;

• разработка, производство, реализация и приобретение в целях продажи специальных технических средств, предназначенных для негласного получения информации, индивидуальными предпринимателями и юридическими лицами, осуществляющими предпринимательскую деятельность.

Порядок сертификации средств и лицензирования деятельности в области защиты информации определен рядом документов. Основной объем работ возлагается здесь на Федеральное агентство правительственной связи и информации при Президенте РФ (ФАПСИ) и Государственную техническую комиссию при Президенте РФ (Гостехкомиссия России). В сферу компетенции ФАПСИ входят сертификация средств и лицензирование деятельности с применением криптографической защиты, а Гостехкомиссии России — сертификация средств и лицензирование деятельности по защите информации без применения криптографии.

Ответственность за компьютерные преступления предусмотрена несколькими статьями Уголовного кодекса РФ, в т.ч.:

• Статья 272. Неправомерный доступ к компьютерной информации.

• Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ.

• Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети.

В январе 2002 года Президентом РФ подписан Закон «Об электронной цифровой подписи» (ЭЦП).

Закон призван обеспечить правовые условия использования в электронных документах ЭЦП, которая представляет собой сложный набор символов, позволяющих идентифицировать ее владельца и установить отсутствие искажений информации в электронном документе. В законе отмечаются правовые последствия скрепления документов ЭЦП. Устанавливаются статусы файлов, подписанных ЭЦП (они имеют юридическую и доказательную силу в суде, наравне с документами на бумажных носителях), а также самой ЭЦП (она имеет такую же юридическую силу, как и собственноручная подпись физического лица, в случае если она проверена открытым ключом). Кроме того, в законе устанавливается уголовная и административная ответственность лиц, незаконно использующих ЭЦП другого лица, а также другие аспекты действия ЭЦП.

В целом правовая база обеспечения информационной безопасности еще далека от совершенства и нуждается в развитии. В этой области разработан целый ряд законопроектов. На разной стадии прохождения находятся несколько законопроектов в области информационной безопасности [1.4, 1.5], регулирующие как собственно защиту информации («Об информации персонального характера»; «О государственной тайне», «О коммерческой тайне», «О конфиденциальной информации», «О служебной тайне» и др.), так и ответственность за правонарушения в сфере защиты информации («О внесении изменений и дополнений в Уголовно-процессуальный кодекс РФ», «О внесении изменений и дополнений в Уголовный кодекс РФ»).

1.3.2. Правовое регулирование института тайн в РФ

В этом разделе мы рассмотрим основы правового регулирования видов информации, нуждающейся в защите.

Закон «Об информации, информатизации и защите информации» делит информацию на два вида — общедоступную и информацию, доступ к которой ограничен в соответствии с действующим законодательством. В составе последней выделяются следующие категории: государственная тайна (Закон «О государственной тайне») и конфиденциальная информация. В отличие от государственной тайны, правовая основа определения и защиты которой проработана достаточно детально (она включает Конституцию РФ, 2 Федеральных закона, 36 указов и распоряжений Президента РФ и постановлений Правительства РФ [1.6]), правовые основы категории конфиденциальной информации находятся в стадии становления. Дело здесь не столько в отсутствии необходимых документов, сколько в разнообразной трактовке видов конфиденциальной информации в уже имеющихся.

Так, например, в «Перечне сведений конфиденциального характера», утвержденном Указом Президента РФ от 6 марта 1997 года № 188, приведены следующие виды конфиденциальной информации: служебная тайна, персональные данные, тайна следствия и судопроизводства, коммерческая тайна, тайна сущности изобретения до момента опубликования, профессиональная тайна. В то же время целый ряд действующих нормативно-правовых документов определяет еще несколько типов тайн, как видов конфиденциальной информации. В целом на сегодняшний день декларировано более 30 видов тайн, а с учетом подзаконных нормативных правовых актов — более 40 [1.5, 1.6].

Поскольку этот вопрос имеет немалое практическое значение для обеспечения информационной безопасности предприятия, а неподготовленному человеку совсем непросто разобраться в множестве специфических документов, ниже мы приводим перечень некоторых видов конфиденциальной информации, определенных в гражданском законодательстве РФ и в законах, имеющих отношение к сфере информационной безопасности (по материалам [1.3]) .

Информация о гражданах (персональные данные) Сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать его личность (ст. 2 закона «Об информации, информатизации и защите информацию»).

Служебная тайна Информация составляет служебную или коммерческую тайну в случае, когда информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель информации принимает меры к охране ее конфиденциальности. Сведения, которые не могут составлять служебную или коммерческую тайну, определяются законом или иными правовыми актами (ст. 139 ГК РФ).

Тайна усыновления ребенка. Тайна усыновления ребенка охраняется законом (ст. 139 Семейного кодекса РФ).

Геологическая информация о недрах. Информация о геологическом строении

недр, находящихся в них полезных ископаемых, условиях их разработки, а также иных качествах и особенностях недр, содержащаяся в геологических отчетах, картах и иных материалах, является собственностью заказчика, финансировавшего работы, в результате которых получена данная информация, если иное не предусмотрено лицензией на пользование недрами (ст. 27 закона «О недрах»).

Налоговая тайна. Налоговую тайну составляют любые полученные налоговым органом сведения о налогоплательщике, за исключением сведений, определенных в ст. 102 Налогового кодекса РФ.

Служебная информация о рынке ценных бумаг. Служебной информацией... признается любая не являющаяся общедоступной информация об эмитенте и выпущенных им эмиссионных ценных бумагах, которая ставит лиц, обладающих в силу своего служебного положения, трудовых обязанностей или договора, заключенного с эмитентом, такой информацией, в преимущественное положение по сравнению с другими субъектами рынка ценных бумаг (ст. 31 закона «О рынке ценных бумаг»).

Врачебная тайна. Информация о факте обращения за медицинской помощью, состоянии здоровья гражданина, диагнозе его заболевания и иные сведения, полученные при его обследовании и лечении, составляют врачебную тайну. Гражданину должна быть подтверждена гарантия конфиденциальности передаваемых им сведений (ст. 61 Основ законодательства Российской Федерации «Об охране здоровья граждан»).

Тайна связи. Тайна переписки, телефонных переговоров,

почтовых отправлений, телеграфных и иных сообщений, передаваемых по сетям электрической и почтовой связи, охраняется Конституцией Российской Федерации (ст. 32 закона «О связи»).

Нотариальная тайна. Нотариус обязан хранить в тайне сведения, которые стали ему известны в связи с осуществлением его профессиональной деятельности (ст. 16 Основ законодательства Российской Федерации «О нотариате»).

Адвокатская тайна. Адвокат не вправе разглашать сведения, сообщенные ему доверителем в связи с оказанием юридической помощи (ст. 15, ст. 16 «Положения об адвокатуре СССР»).

Журналистская тайна. Редакция не вправе разглашать в распространяемых сообщениях и материалах сведения, предоставленные гражданином с условием сохранения их в тайне. Редакция обязана сохранять в тайне источник информации и не вправе называть лицо, предоставившее гражданином с условием неразглашения его имени, за исключением случая, когда соответствующее требование поступило от суда в связи с находящимся в его производстве делом (ст. 41 закона «О средствах массовой информацию).

Коммерческая тайна. Информация составляет служебную или коммерческую тайну в случае, когда информация имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней нет свободного доступа на законном основании и обладатель информации принимает меры к охране ее конфиденциальности. Сведения, которые не могут составлять служебную или коммерческую тайну, определяются законом или иными правовыми актами (ст. 139 ГК РФ).

Банковская тайна. Банк гарантирует тайну банковского счета и

банковского вклада, операций по счету и сведений о клиенте (ст. 857 ГК РФ).

Тайна страхования. Страховщик не вправе разглашать полученные им в результате своей профессиональной деятельности сведения о страхователе, застрахованном лице и выгодоприобретателе, состоянии их здоровья, а также об имущественном положении этих лиц (ст. 946 ГК РФ).

Приведенный перечень может потребоваться вам, уважаемый читатель, в частности для того, чтобы поставить перед администрацией организации вопрос об обеспечении соответствующей защиты информации, если он еще не решен.

1.4. Нормативно-техническая база защиты информации в России

В состав документов, определяющих нормативно техническую базу защиты информации в России входят государственные стандарты и отраслевые материалы, в частности материалы ФАПСИ и Гостехкомиссии России, примерный список которых приводится в Приложении 4.

В настоящее время сертификация средств защиты информации, отнесенных к компетенции ФАПСИ, определяется «Системой сертификации средств криптографической защиты информации (CKЗH)» РОСС RU.0001.030001. Этот документ определяет организационную структуру системы сертификации шифровальных средств ФАПСИ, а также устанавливает основные правила проведения сертификационных исследований и испытаний криптографических средств защиты информации и закрытых с их помощью систем и комплексов обработки, хранения и передачи информации.

Требования к средствам защиты, их характеристики, функции ими выполняемые и их классификация, а также термины и определения по защите от несанкционированного доступа приведены в руководящих документах Гостехкомиссии России:

• «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация АС и требования по защите информации».

• «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации».

• «Защита от несанкционированного доступа к информации. Термины и определения».

Порядок сертификации средств защиты информации, отнесенных к компетенции Гостехкомиссии России определяется «Системой сертификации средств защиты информации по требованиям безопасности информации» РОСС RU.0001.01БИ00.

В последние 3-4 года утверждена большая серия международных стандартов по обеспечению безопасности информационных систем (ИС) и их компонентов. Подавляющее большинство из этих стандартов относятся к телекоммуникациям, процессам и протоколам обмена информацией в распределенных системах и защите ИС от несанкционированного доступа. В зависимости от проблем, методов и средств защиты ИС международные стандарты ISO можно разделить на четыре группы.

Первая группа стандартов — ISO/IEC JTC1/SC22 «Поиск, передача и управление информацией для взаимосвязи открытых систем (ВОС)» — посвящена развитию и детализации концепции ВОС. Защита информации в данной группе рассматривается как один из компонентов, обеспечивающих возможность полной реализации указанной концепции. Для этого определены услуги и механизмы защиты по уровням базовой модели ВОС, изданы и разрабатываются стандарты, последовательно детализирующие методические основы защиты информации и конкретные протоколы защиты на разных уровнях открытых систем.

Вторая группа стандартов — ISO/IEC JTC1/SC27 — ориентирована преимущественно на конкретные методы и алгоритмы защиты. В эту группу объединены методологические стандарты защиты информации и криптографии, независимо от базовой модели ВОС.

Третья группа стандартов — ISO/ТС 68 «Банковское дело и соответствующие финансовые операции» — направлена на защиту функционирования банковских систем. Стандарты, объединенные в эту группу, ориентированы в основном на шифрование и аутентификацию при обмене финансовой информацией в процессе деятельности банков.

Наиболее широко и детально методологические и системные задачи проектирования комплексной защиты ИС изложены в трех частях стандарта ISO 15408, первые проекты которых были опубликованы еще в 1993 году.

В первой, относительно небольшой части представлены цели и концепция обеспечения безопасности, а также общая модель построения защиты ИС.

В самой объемной второй части стандарта выделены и классифицированы одиннадцать групп (классов) базовых задач обеспечения безопасности ИС. Каждый класс детализирован наборами требований, которые реализуют определенную часть целей обеспечения безопасности и, в свою очередь, состоят из набора более мелких компонентов решения частных задач. Для каждой группы задач приводятся рекомендации по применению набора наиболее эффективных компонентов и процедур обеспечения безопасности ИС.

В приложениях изложены рекомендации по реализации средств для достижения основных функциональных целей и требований безопасности.

Третья часть стандарта посвящена целям, методам и уровням обеспечения гарантий качества процессов реализации требований к функциям обеспечения безопасности ИС. Здесь определены методы и средства, которые целесообразно использовать для корректной реализации жизненного цикла компонентов защиты и эффективного их применения.

Одной из важных задач развития нормативно-технической базы защиты информации является гармонизация российских стандартов с международными. В этом плане, в частности, на базе рассмотренного выше международного стандарта ISO 15408 ведется разработка российского ГОСТ Р ИСО/МЭК 15408 «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий». Проект стандарта состоит из трех частей и определяет общие положения, термины и определения, функциональные и гарантийные требования, концепцию оценки безопасности продуктов и систем информационных технологий.

Глава 2. Виды и особенности угроз информационной безопасности

В предыдущей главе мы не раз использовали, наверное, не совсем привычный большинству читателей термин «угроза» применительно к информационной безопасности. Здесь мы поговорим об этом понятии подробнее. Под угрозой вообще обычно понимают потенциально возможное событие, действие (воздействие), процесс или явление, которое может привести к нанесению ущерба чьим-либо интересам. Под угрозой информационной безопасности в этой книге мы будем понимать потенциально возможное событие, процесс или явление, которое посредством воздействия на компоненты информационно-вычислительной системы может прямо или косвенно привести к нанесению ущерба владельцам информационных ресурсов или пользователям системы. Однако прежде чем перейти непосредственно к угрозам информационной безопасности автоматизированных систем, стоит коротко остановиться на определенных каналах утечки информации в организации в целом.

2.1. Основные виды каналов утечки информации

Каналы утечки информации можно разбить на четыре группы.

1-я группа — каналы, связанные с доступом к элементам системы обработки данных, но не требующие изменения компонентов системы. К этой группе относятся каналы образующиеся за счет:

• дистанционного скрытого видео наблюдения или фотографирования;

• применения подслушивающих устройств;

• перехвата электромагнитных излучений и наводок и т.д.

2-я группа — каналы, связанные с доступом к элементам системы и изменением структуры ее компонентов. К ней относятся:

• наблюдение за информацией в процессе обработки с целью ее запоминания;

• хищение носителей информации;

• сбор производственных отходов, содержащих обрабатываемую информацию;

• преднамеренное считывание данных из файлов других пользователей;

• чтение остаточной информации, т.е. данных, остающихся на магнитных носителях после выполнения заданий;

• копирование носителей информации;

• преднамеренное использование для доступа к информации терминалов зарегистрированных пользователей;

• маскировка под зарегистрированного пользователя путем похищения паролей и других реквизитов разграничения доступа к информации, используемой в системах обработки;

• использование для доступа к информации так называемых «люков», «дыр» и «лазеек», т.е. возможностей обхода механизма разграничения доступа, возникающих вследствие несовершенства общесистемных компонентов программного обеспечения.

3-я группа, которая включает:

• незаконное подключение специальной регистрирующей аппаратуры к устройствам системы или линиям связи (перехват модемной и факсимильной связи);

• злоумышленное изменение программ таким образом, чтобы эти программы наряду с основными функциями обработки информации осуществляли также несанкционированный сбор и регистрацию защищаемой информации;

• злоумышленный вывод из строя механизмов защиты.

4-я группа, к которой относятся:

• несанкционированное получение информации путем подкупа или шантажа должностных лиц соответствующих служб;

• получение информации путем подкупа и шантажа сотрудников, знакомых, обслуживающего персона или родственников, знающих о роде деятельности.

Рассмотрим некоторые из этих каналов подробнее.

Утечка информации за счет скрытого и дистанционного видео наблюдения

Из средств данного типа наиболее широко применяются скрыто устанавливаемые фото-, кино-, и видеокамеры с выходным отверстием объектива в несколько миллиметров.

Для конспиративного наблюдения используются также микро видеокамеры в настенных часах, в датчиках пожарной сигнализации, небольших радио магнитолах а также в галстуке или брючном ремне. Видеоизображение может записываться на малогабаритный видеомагнитофон или передаваться с помощью малогабаритного передатчика по радиоканалу в другое помещение или автомашину на специальный или стандартный телеприемник. Расстояние передачи, в зависимости от мощности передатчика, достигает от 200 метров до 1 км. При использовании ретрансляторов расстояние передачи может быть значительно увеличено.

Лазерный систем речевой информации

Для дистанционного перехвата информации (речи) из помещений иногда используют лазерные устройства. Из пункта наблюдения в направлении источника звука посылается зондирующий луч. Зондирующий луч обычно направляется на стекла окон, зеркала, другие отражатели. Все эти предметы под действием речевых сигналов, циркулирующих в помещении, колеблются и своими колебаниями модулируют лазерный луч, приняв который в пункте наблюдения, можно путем несложных преобразований восстановить все речевые сигналы, циркулирующие в контролируемом помещении. На сегодняшний день создано целое семейство лазерных средств акустической разведки.

Использование специальных закладных устройств для схема информации с компьютеров

Миниатюрный радиомаяк, встроенный в упаковку, транслирует сигналы на специальный передатчик, позволяя проследить весь путь следования закупленного компьютера. Узнав таким путем, где установлена машина, можно принимать любую обработанную компьютером информацию через специально вмонтированные электронные блоки (закладки). По мнению специалистов универсальных «компьютерных закладок» сегодня не бывает. Те закладки, которые удавалось обнаружить, можно условно разделить на три типа: выбирающие информацию по ключевым словам или знакам, передающие всю информацию, находящуюся на винчестере компьютера и просто уничтожающие ее. Самая эффективная защита от закладки, передающей информацию, — экранированное помещение для вычислительного центра.

Утечка информации за счет ПОМИН

Одной из наиболее вероятных угроз перехвата информации в системах обработки данных считается утечка за счет перехвата побочных электромагнитных излучений и наводок (ПЭМИН), создаваемых техническими средствами. ПЭМИН существуют в диапазоне частот от единиц Гц до полутора ГГц и способны переносить (распространять) сообщения, обрабатываемые в автоматизированных системах. Дальность распространения ПЭМИН исчисляется десятками, сотнями, а иногда и тысячами метров. Наиболее опасными источниками ПЭМИН являются дисплеи, проводные линии связи, накопители на магнитных дисках и буквопечатающие аппараты последовательного типа. Например, с дисплеев можно снять информацию с помощью специальной аппаратуры на расстоянии до 500 — 1500 метров, с принтеров до 100 — 150 метров. Перехват ПЭМИН может осуществляться и с помощью портативной аппаратуры. Такая аппаратура может представлять собой широкополосный автоматизированный супергетеродинный приемник. В качестве устройств регистрации принятых сигналов (сообщений) может использоваться магнитный носитель или дисплей.

Приведенный перечень возможных каналов утечки информации показывает, что проблемы защиты информации отнюдь не сводятся лишь к обеспечению информационной безопасности автоматизированных систем. В общем случае здесь необходим комплексный подход. Однако подробное рассмотрение этих вопросов выходит за рамки книги,

2.2. Классификация угроз информационной безопасности автоматизированных систем

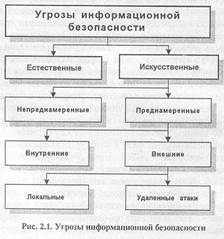

Все множество потенциальных угроз по природе их возникновения можно разделить на два класса: естественные (объективные) и искусственные (субъективные). Общая классификация видов угроз в контексте данной книги представлена на рис. 2.1.

Далее мы рассмотрим состав и особенности выделенных типов угроз.

Естественные угрозы — это угрозы, вызванные воздействиями на элементы системы объективных физических процессов или стихийных природных явлений, не зависящих от человека.

Одной из наиболее типичных естественных угроз системам обработки данных, не всегда связанной с деятельностью человека, является пожар. Поэтому при проектировании и эксплуатации систем обработки данных в обязательном плане решаются вопросы противопожарной безопасности. Особое внимание при этом следует уделить защите от пожара носителей компьютерных данных, файл серверов, отдельных вычислительных машин, центров связи, архивов и другого оборудования, где сконцентрированы массивы важной информации. Для этих целей могут быть использованы специальные несгораемые сейфы, контейнеры и др., которые в силу своей специфики чаще всего применяются в банках, где потеря информации может привести к катастрофическим последствиям.

Другая угроза для систем обработки данных в компьютерных системах — удары молнии. Эта проблема возникает не часто, но ущерб может быть нанесен очень большой. Если не применены необходимые технические меры защиты от мощных электромагнитных излучений грозовых разрядов, из строя могут выйти отдельные рабочие станции или серверы сети. В результате на значительное время парализуется работа организации. Коммерческая фирма в такой ситуации теряет свой имидж надежного партнера и, как следствие, клиентов.

Для зданий, расположенных в долинах рек или на побережье, весьма вероятной угрозой является затопление. В этих случаях аппаратные средства не должны устанавливаться на нижних этажах зданий, и должны приниматься другие меры предосторожности.

Нанесение ущерба ресурсам систем обработки данных может также быть вызвано землетрясениями, ураганами, взрывами газа и т.д. Ущерб может быть нанесен при технических авариях, например, при внезапном отключении электропитания.

Однако более широк и опасен круг искусственных угроз, вызванных человеческой деятельностью, к рассмотрению которых мы и переходим.

2.2.2. Искусственные непреднамеренные угрозы

Под непреднамеренными искусственными угрозами понимаются действия, совершаемые людьми случайно или без злого умысла: по незнанию, невнимательности или халатности, из любопытства и др. В составе этих действий можно выделить:

• неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

• неправомерное отключение оборудования или изменение режимов работы устройств и программ;

• запуск технологических программ, способных при не компетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

• нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

• заражение компьютера вирусами;

• разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.);

• некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

• ввод ошибочных данных. Отметим, что не стоит думать, будто непредумышленные угрозы связаны лишь с недостаточной квалификацией и опытом персонала. Практика показывает, что значительная доля этих угроз возникает и со стороны опытных сотрудников, искренне пытающихся «усовершенствовать» работу системы, но совершающих при этом определенные ошибки. Борьба с этим видом угроз наиболее сложна, так как некоторые из таких сотрудников имеют привилегированный доступ к системе.

2.2.3. Искусственные преднамеренные угрозы

Под преднамеренными искусственными угрозами понимаются угрозы, связанные с корыстными устремлениями людей (злоумышленников).

Говоря об угрозах данного типа, можно выделить следующие основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

• физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

• отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

• действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

• внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

• вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

• перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.);

• перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

• хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и др.);

• несанкционированное копирование носителей информации;

• хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

• чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

• незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

• вскрытие шифров криптозащиты информации;

• незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

Следует заметить, что чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

2.2.4. Внешние и внутренние угрозы

Под внутренними угрозами понимаются угрозы информационной безопасности со стороны персонала организации или предприятия, а под внешними — угрозы от сторонних лиц или организаций. Если задать вопрос: «От кого надо защищать информацию?» неподготовленному человеку, то в большинстве случаев можно получить ответ: «От хакеров!». По мнению большинства наших сограждан, основная опасность исходит именно от внешних злоумышленников, которые проникают в компьютерные системы банков, военных организаций и т.д. Такая опасность существует и нельзя ее недооценивать, но она слишком преувеличена. По зарубежной и отечественной статистике до 70— 80% всех компьютерных преступлений связаны с внутренними нарушениями, т.е. осуществляются сотрудниками своей компании, работающими или уволенными. Свой сотрудник может реально оценить стоимость той или иной информации, а некоторые из них зачастую обладают привилегиями, которые могут использовать в корыстных интересах.

Что же касается внешних угроз, то их можно разделить на локальные и удаленные. Первые предполагают проникновение нарушителя на территорию организации и получения им доступа к отдельному компьютеру или локальной сети. Вторые характерны для систем, подключенных к общедоступным глобальным сетям (например, Интернет).

Основной особенностью любой сетевой системы является то, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно и т.п.) и программно при помощи механизма сообщений. При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной вычислительной системы (РВС), передаются по сетевым соединениям в виде пакетов обмена.

Сетевые системы отличаются тем, что, наряду с обычными (локальными) атаками, осуществляемыми в пределах одной компьютерной системы, к ним применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве. Это так называемые сетевые (или удаленные) атаки. Они характерны, во-первых, тем, что злоумышленник может находиться за тысячи километров от атакуемого объекта, и, во-вторых, тем, что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям. С развитием локальных и глобальных сетей именно удаленные атаки становятся лидирующими как по количеству попыток, так и по успешности их применения и, соответственно, обеспечение безопасности РВС с точки зрения противостояния удаленным атакам приобретает первостепенное значение. Специфика РВС состоит в том, что если в локальных ВС наиболее частыми были угрозы раскрытия и целостности, то в сетевых системах на первое место выходит угроза отказа в обслуживании.

Под удаленной атакой мы будем понимать информационное разрушающее воздействие на РВС, программно осуществляемое по каналам связи. Это определение охватывает обе особенности сетевых систем — распределенность компьютеров и распределенность информации. Удаленные атаки можно классифицировать по нескольким признакам (рис. 2.2).

Рассмотрим основные особенности выделенных признаков сетевых атак.

Характер воздействия

Пассивным воздействием на распределенную вычислительную систему называется воздействие, которое не оказывает непосредственного влияния на работу системы, но может нарушать ее политику безопасности. Именно отсутствие непосредственного влияния на работу распределенной вычислительной системы (PBC) приводит к тому, что пассивное удаленное воздействие очень сложно обнаружить. Примером пассивного типового удаленного воздействия в РВС служит прослушивание канала связи в сети.

Активным воздействием на РВС называется воздействие, оказывающее непосредственное влияние на работу системы (изменение конфигурации РВС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Эго связано с тем, что в самой природе разрушающего воздействия содержится активное начало. Очевидной особенностью активного воздействия по сравнению с пассивным является принципиальная возможность его обнаружения (естественно, с большей или меньшей степенью сложности), так как в результате его осуществления в системе происходят определенные изменения.

Цель воздействия

Этот классификационный признак является прямой проекцией трех основных типов угроз — нарушения конфиденциальности, целостности и отказа в обслуживании.

Основная цель практически любой атаки — получить несанкционированный доступ к информации. Существуют две принципиальные возможности доступа к информации: перехват и искажение. Возможность перехвата информации означает получение к ней доступа, но невозможность ее модификации. Следовательно, перехват информации ведет к нарушению ее конфиденциальности. Примером перехвата информации может служить прослушивание канала в сети. В этом случае имеется несанкционированный доступ к информации без возможности ее искажения. Очевидно также, что нарушение конфиденциальности информации является пассивным воздействием.

Возможность искажения информации означает либо полный контроль над информационным потоком между объектами системы, либо возможность передачи сообщений от имени другого объекта. Таким образом, очевидно, что искажение информации ведет к нарушению ее целостности. Данное информационное разрушающее воздействие представляет собой яркий пример активного воздействия.

Принципиально другой целью атаки является нарушение работоспособности системы. В этом случае не предполагается получение атакующим несанкционированного доступа к информации. Его основная цель — добиться, чтобы операционная система на атакуемом объекте вышла из строя и для всех остальных объектов системы доступ к ресурсам атакованного объекта был бы невозможен.

Условия начала осуществления воздействия

Удаленное воздействие, так же как и любое другое, может начать осуществляться только при определенных условиях.

При атаке по запросу от атакуемого объекта атакующий ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Важно отметить, что данный тип удаленных атак наиболее характерен для РВС.

При атаке по наступлению ожидаемого события на атакуемом объекте атакующий осуществляет постоянное наблюдение за состоянием операционной системы удаленной цели атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором осуществления начала атаки выступает сам атакуемый объект.

При безусловной атаке она осуществляется немедленно и безотносительно к состоянию системы и атакуемого объекта. Следовательно, в этом случае атакующий является инициатором начала осуществления атаки.

Наличие обратной связи с атакуемым объектом

Удаленная атака, осуществляемая при наличии обратной связи с атакуемым объектом, характеризуется тем, что на некоторые запросы, переданные на атакуемый объект, атакующему требуется получить ответ, а, следовательно, между атакующим и целью атаки существует обратная связь, которая позволяет атакующему адекватно реагировать на все изменения, происходящие на атакуемом объекте. Подобные удаленные атаки наиболее характерны для РВС.

Атаки без обратной связи обычно осуществляются передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны. Подобную атаку можно называть однонаправленной удаленной атакой.

Расположение субъекта атаки относительно атакуемого объекта

Перед тем, как перейти к рассмотрению этого вида атак, приведем несколько определений.

Субъект атаки (или источник атаки) — это атакующая программа или оператор, непосредственно осуществляющие воздействие. Хост (host) — сетевой компьютер. Маршрутизатор (router) — устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети.

Подсеть (subnetwork) (в терминологии Интернет) — совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер подсети. Подсеть — логическое объединение хостов маршрутизатором. Хосты внутри одной подсети могут взаимодействовать между собой непосредственно, минуя маршрутизатор. Сегмент сети — физическое объединение хостов. Например, сегмент сети образуют совокупность хостов, подключенных к серверу по схеме «общая шина». При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте.

С точки зрения удаленной атаки чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте. При межсегментной атаке субъект и объект атаки находятся в разных сегментах.

Данный классификационный признак позволяет судить о так называемой «степени удаленности» атаки.

На практике межсегментную атаку осуществить значительно труднее, чем внутрисегментную. Но важно отметить, что межсегментная удаленная атака представляет гораздо большую опасность, чем внутрисегментная. Эго связано с тем, что в случае межсегментной атаки объект ее и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

Уровень эталонной модели ISO/OSI, на котором осуществляется воздействие

Международная Организация по Стандартизации (ISO) приняла стандарт ISO 7498, описывающий взаимодействие открытых систем (OSI). Распределенные ВС также являются открытыми системами. Любой сетевой протокол обмена, как и любую сетевую программу, можно с той или иной степенью точности спроецировать на эталонную семиуровневую модель OSI. Такая многоуровневая проекция позволит описать в терминах модели OSI функции, заложенные в сетевой протокол или программу. Удаленная атака также является сетевой программой. В связи с этим представляется логичным рассматривать удаленные атаки на распределенные ВС, проецируя их на эталонную модель ISO/OSI, включающую следующие уровни: физический, канальный, сетевой, транспортный, сеансовый, представительный, прикладной.

2.3. Возможные результаты нарушения информационной безопасности

Прежде чем говорить о результатах нарушения информационной безопасности, обсудим два немаловажных вопроса: «Какую информацию нужно защищать?» и «От кого нужно защищать информацию?».

2.3.1. Какую информацию нужно защищать?

Ответов на этот вопрос может быть множество, в зависимости от структуры и целей вашей компании. Для одних первой задачей является предотвращение утечки информации (маркетинговых планов, перспективных разработок и т.д.) конкурентам. Другие могут пренебречь конфиденциальностью своей информации и сосредоточить внимание на ее целостности. Например, для банка важно в первую очередь обеспечить неизменность обрабатываемых платежных поручений, чтобы злоумышленник не смог несанкционированно дописать в платежку еще один нолик или изменить реквизиты получателя. Для третьих компаний на первое место поднимается задача обеспечения доступности и безотказной работы информационных систем. Для провайдера Интернет услуг, компании, имеющей Web-сервер, или оператора связи первейшей задачей является именно обеспечение безотказной работы всех (или наиболее важных) узлов своей информационной системы.

Однако в общем случае можно выделить два типа сведений, нуждающихся в защите, которые подпадают под категорию служебной или коммерческой тайны:

• сведения, составляющие научно-техническую и технологическую информацию, связанную непосредственно с деятельностью учреждения, то есть конструкторская и технологическая документация, сведения об используемых материалах, описание методов и способов производства вновь разрабатываемых изделий, специфический или уникальный программный продукт, перспективные планы развития или модернизации производства;

• сведения, составляющие деловую информацию о деятельности учреждения, то есть финансовая документация, перспективные планы развития, аналитические материалы об исследованиях конкурентов и эффективности работы на рынке товаров и услуг, различные сведения о партнерах и пр.

Не следует забывать и о так называемых персональных данных, которые отнюдь не сводятся только к cугубо анкетным. В их число можно включить и целый ряд дополнительных сведений о сотрудниках организации, например:

• источники доходов, данные о размерах финансового благополучия;

• уклад личной жизни сотрудников организации и членов их семей;

• расписание и адреса деловых и личных встреч;

• информация о человеческих слабостях — пагубные пристрастия, вредные привычки;

• сексуальная ориентация;

• данные о друзьях, местах проведения досуга, способах и маршрутах передвижения;

• информация о местах хранения ценностей;

• супружеская неверность;

• проблемы отцов и детей.

Здесь важно отметить, что для того, чтобы защита тех или иных сведений, отнесенных, например, к коммерческой информации, обрела законную силу, они должны быть в обязательном порядке оформлены в виде специального перечня, утвержденного руководителем организации или предприятия.

2.3.2. От кого нужно защищать информацию?

Выше мы уже говорили, что до 70 — 80% всех компьютерных преступлений связаны с внутренними нарушениями, т.е. осуществляются сотрудниками своей компании, работающими или уволенными. Практика показывает, что мотивация совершения подобных действий может быть самой различной. Наиболее часто встречающиеся мотивы это:

• личная или финансовая выгода;

• развлечение;

• месть;

• попытка добиться расположения кого-либо к себе;

• самовыражение;

• вандализм.

Можно отметить известный факт — с развитием информационных технологий повышается «демократичность» компьютерного преступления. Когда компьютеры впервые появились, они были доступны только небольшому числу людей, которые умели их использовать. Обычно они помещались в специальных помещениях, удаленных территориально от помещений, где работали служащие. Сегодня все изменилось. Компьютерные терминалы и настольные компьютеры используются везде. Компьютерное оборудование стало дружественным к пользователю, поэтому много людей могут быстро и легко научиться тому, как его использовать и во благо и во вред организации или предприятию.

Сказанное выше означает, что если организации действительно есть, что защищать, в ней в первую очередь должны быть приняты меры по защите от внутренних угроз информационной безопасности. Одним из вытекающих отсюда последствий могут быть более или менее значительные неудобства для сотрудников. Здесь уже дело руководства организации позаботиться о соответствующей мотивации и благоприятном климате в коллективе.

2.3.3. Виды нарушений информационной безопасности

Вкратце опишем самые распространенные атаки, которые присущи абсолютному большинству компаний. Во-первых, это вирусы. По различным данным в прошлом году вирусным атакам было подвержено от 65 до 80% компаний во всем мире. И эта цифра неуклонно растет. Далее следует назвать программы типа «троянский конь», которые могут быть незаметно для владельца установлены на его компьютер и также незаметно функционировать на нем. Самые распространенные варианты «троянского коня» выполняют всего лишь одну функцию — кража паролей, но есть и более «продвинутые» экземпляры, которые реализуют весь спектр функций для удаленного управления компьютером, включая просмотр содержимого экрана, перехват всех вводимых с клавиатуры клавиш, кража и изменение файлов.

Другим распространенным типом атак являются действия, направленные на выведение из строя того или иного узла сети. Эти атаки получили название «отказ в обслуживании». Известно более сотни различных вариантов этих действий. Как уже отмечалось выше, выведение из строя узла сети даже на несколько часов или минут может привести к серьезным последствиям. Например, неисправность сервера платежной системы банка приведет к невозможности осуществления платежей и, как следствие, к большим прямым и косвенным финансовым потерям.

Если говорить об общей классификации компьютерных преступлений, то термин «компьютерная преступность» появился в американской, а затем другой зарубежной печати в начале 60-х, когда были выявлены первые случаи преступлений, совершенных с использованием ЭВМ.

В уголовно-правовой литературе последних лет при характеристике интересующей нас темы используется целый ряд понятий: «информационное преступление», «компьютерное преступление», «преступление в сфере компьютерной информации». Первые два из них пересекаются, причем оба включают в себя в качестве части третье, более узкое по объему. Предметом информационного преступления является любая информация, в т.ч. и компьютерная. Под компьютерным преступлением в литературе чаще всего понимается деяние, в котором машинная информация и ЭВМ являются либо предметом, либо средством (например, мошенничество с помощью компьютера).

Значительный опыт уголовно-правовой классификации преступлений в сфере компьютерной информации накоплен в ведущих промышленно развитых государствах мира.

Одной из наиболее распространенных из существующих классификаций преступлений в сфере компьютерной информации является кодификатор рабочей группы Интерпола, который был положен в основу автоматизированной информационно-поисковой системы, созданной в начале 90-х годов. В соответствии с названным кодификатором все компьютерные преступления классифицированы следующим образом:

QА — Несанкционированный доступ и перехват:

QAH — компьютерный абордаж (несанкционированный доступ);

QAI — перехват с помощью специальных технических средств;

QAT — кража времени (уклонение от платы за пользование АИС);

QAZ — прочие виды несанкционированного доступа и перехвата.

QD — Изменение компьютерных данных:

QDL — логическая бомба;

QDT — троянский конь;

QDV — компьютерный вирус;

QDW — компьютерный червь;

QDZ — прочие виды изменения данных.

QF — Компьютерное мошенничество:

QFC — мошенничество с банкоматами;

QFF — компьютерная подделка;

QFG — мошенничество с игровыми автоматами;

QFM — манипуляции с программами ввода-вывода;

QFP — мошенничества с платежными средствами;

QFT — телефонное мошенничество;

QFZ — прочие компьютерные мошенничества.

QR — Незаконное копирование:

QRG — компьютерные игры;

QRS — прочее программное обеспечение;

QRT — топология полупроводниковых устройств;

QRZ — прочее незаконное копирование.

QS — Компьютерный саботаж:

QSH — с аппаратным обеспечением (нарушение работы компьютера);

QSS — с программным обеспечением (уничтожение, блокирование информации);

QSZ — прочие виды саботажа.

QZ — Прочие компьютерные преступления:

QZB — с использованием компьютерных досок объявлений;

QZE — хищение информации, составляющей коммерческую тайну;

QZS — передача информации, подлежащая судебному рассмотрению.

QZZ - Иные компьютерные преступления.

Данная классификация применяется при отправлении запросов или сообщений о компьютерных преступлениях по телекоммуникационной сети Интерпола. Одним из ее достоинств является введение литеры «Z», отражающей прочие виды преступлений и позволяющей совершенствовать и дополнять используемую классификацию.

Определенный интерес представляет классификация, предложенная В.А. Мещеряковым [2.1]:

1. Неправомерное завладение информацией или нарушение исключительного права ее использования.

1.1. Неправомерное завладение информацией как совокупностью сведений, документов (нарушение исключительного права владения).

1.2. Неправомерное завладение информацией как товаром.

1.3. Неправомерное завладение информацией как идеей (алгоритмом, методом решения задачи).

2. Неправомерная модификация информации.

2.1. Неправомерная модификация информации как товара с целью воспользоваться ее полезными свойствами (снятие защиты).

2.2. Неправомерная модификация информации как идеи, алгоритма и выдача за свою (подправка алгоритма).

2.3. Неправомерная модификация информации как совокупности фактов, сведений.

3. Разрушение информации.

3.1. Разрушение информации как товара.

3.2. Уничтожение информации.

4. Действие или бездействие по созданию (генерации) информации с заданными свойствами.

4.1. Распространение по телекоммуникационным каналам информационно-вычислительных сетей информации, наносящей ущерб государству, обществу и личности.

4.2. Разработка и распространение компьютерных вирусов и прочих вредоносных программ для ЭВМ.

4.3. Преступная халатность при разработке (эксплуатации) программного обеспечения, алгоритма в нарушение установленных технических норм и правил.

5. Действия, направленные на создание препятствий пользования информацией законным пользователям.

5.1. Неправомерное использование ресурсов автоматизированных систем (памяти, машинного времени и т. п.).

5.2. Информационное «подавление» узлов телекоммуникационных систем (создание потока ложных вызовов).

Опишем кратко основные особенности выделенных выше типов нарушений информационной безопасности.

Неправомерное завладение информацией как совокупностью сведений, фактов (нарушение исключительного права владения), т.е. ознакомление, а в некоторых случаях и распоряжение информацией субъектом, не имеющим на это законного права. Это наиболее часто встречающийся класс простейших преступных деяний, к которым относятся, как правило, без должного внимания. Примером данногo вида деяний является ознакомление служащего банка с записью в базе данных о размере вклада того или иного клиента, его адресе, видах сделок и т. п. Результаты данного действия могут быть записаны на машинный носитель информации (магнитный или лазерный диск, магнитную ленту и т. п.), бумагу или просто остаться в памяти человека.

Неправомерное завладение информацией как товаром (незаконное копирование информации как товара). Это наиболее распространенный вид преступных деяний, который заключается в копировании программ или целой информационной системы (банка данных, электронного архива и т.п.) без согласия (разрешения) владельца или собственника. Данный вид деяний очень широко распространен в нашей стране как форма получения современного программного обеспечения. Еще более усложнилась задача защиты авторских прав в условиях развития глобальных сетей. Если на физических носителях правонарушители создают и распространяют хотя и большое, но все же конечное количество контрафактных экземпляров, то с публикацией в Интернет информация сразу становится доступной миллионам потребителей. Затруднено и установление фактических обстоятельств дела — субъектов, места совершения преступления, — ведь информация может быть размещена нарушителем на сервере, находящимся на территории другого государства.

Неправомерное завладение информацией как идеей, алгоритмом (методом преобразования информации). Данный вид преступления заключается в ознакомлении с использующимся методом расчета каких-либо оценок, алгоритмом принятия решений в экспертной системе или другой автоматизированной системе принятия решений. Примером такого деяния может быть ознакомление с методом расчета вероятности преодоления противоракетной обороны средствами воздушно-космического нападения вероятного противника, ознакомление с использующимся типом (механизмом) системы защиты информации в электронной системе платежей банка.

Неправомерная модификация информации как товара. Данный вид деятельности, так же как и неправомерное завладение информацией как товаром, получил большое распространение в России, однако ни в уголовном, ни в административно-правовом порядке ненаказуем. Многие фирмы-производители программного обеспечения, стараясь защитить себя от компьютерного пиратства, разрабатывают и используют различные методы защиты от копирования и анализа своих разработок. Однако экономические условия, в которых функционирует наша экономика, а также принципиальная невозможность создания абсолютных средств защиты информации приводят к тому, что в программное обеспечение или базу данных, полученную однажды законным (или «полузаконным» путем), вносится модификация, позволяющая делать неограниченное количество копий и использовать полезные свойства информации как товара без каких-либо ограничений (временных или по числу раз запуска), наложенных разработчиком.

Неправомерная модификация информации как идеи. Данный вид преступного деяния встречается гораздо реже и заключается не только в получении какого-либо программного обеспечения, но и его обязательный предварительный анализ. Примером такого рода действий могут служить широко известные случаи преступления в банковской сфере, когда в алгоритмы выполнения действий с записями на счетах, взимания процентов и пр. вносились незапланированные модификации, при которых с каждой операции на заранее подготовленный счет делались отчисления. Практически все известные на сегодняшний день преступления такого рода совершены разработчиками программного обеспечения и чаще всего теми же, которые его эксплуатируют.

Неправомерная модификация информации как совокупности фактов. Данный вид преступлений особенно широкое распространение получил в автоматизированных банковских системах, так как именно в них записи в полях баз данных отражают определенные денежные суммы или другие сведения, которые имеют конкретное денежное или иное экономическое выражение.

Разработка и распространение компьютерных вирусов. Этот вид деяний является очень распространенным в настоящее время и может соперничать по количеству зарегистрированных фактов разве что только с неправомерным завладением информацией как товаром.

Преступная халатность при разработке программного обеспечения, алгоритма в нарушение установленных технических норм и правил. Развитие вычислительной техники и информатики привело к тому, что автоматизированные системы управления находят свое применение практически во всех отраслях техники и экономики. Не являются исключением и вооружение, объекты атомной энергетики, непрерывные химические производства, системы управления воздушным движением, а также другие объекты, аварии и неисправности которых могут причинить огромный ущерб и непоправимые последствия. В связи с этим уже в настоящее время у нас в стране и за рубежом разработаны стандарты, инструкции и рекомендации, определяющие порядок разработки, испытания, эксплуатации и сопровождения программных средств критического приложения. Таким образом, здесь под составом преступления следует понимать нарушение этих установленных правил, которые повлекли за собой тяжкие последствия.

Неправомерное использование ресурсов автоматизированных систем. Развитие вычислительной техники, появление сетей привело к возможности их коллективного использования различными субъектами. При этом потребители запрашивают и оплачивают определенный вычислительный или временной ресурс. Под составом преступного деяния здесь следует понимать скрытый неправомерный захват вычислительного ресурса коллективного пользования каким-либо субъектом с намерениями минимизации либо полного исключения своих затрат за время его использования.