5. Информационные технологии в системах управления

• Значение информационных технологий и факторы, влияющие на их организацию.

• Разнообразие информационных процессов в системах управления.

• Роль интеграции в создании информационных технологий.

• Особенности информационной технологии системы подготовки управленческих решений предприятия.

5.1. Информационные технологии

и процедуры обработки экономической информации

Информационные технологии организации служат стратегическим целям бизнеса, используются для управления деятельностью структур и объектов, финансовыми, информационными, материальными потоками, рабочими местами и коллективами людей.

Спрос на информацию и информационные услуги в сфере экономики и управления обеспечивает развитие, распространение и все более эффективное использование информационных технологий (ИТ). Создание современных технологий немыслимо без использования разнообразных технических средств и в первую очередь компьютеров.

Стратегические цели информационных технологий — обеспечить развитие бизнеса, его управляемость и качество, конкурентоспособность, снижение стоимости выполнения бизнес-процессов.

Информационная технология — это системно-организованная noследовательность операций, выполняемых над информацией с использованием средств и методов автоматизации Операциями являются элементарные действия над информацией. К типовым технологическим операциям относят: сбор и регистрацию информации, ее передачу, ввод, обработку, вывод, хранение, накопление, поиск, анализ, прогноз, принятие решений (рис. 5.1). Средства и методы автоматизации включают технику, программы, способы и подходы в организации информации, информационных систем и технологий, в обслуживании пользователей.

Технологии различаются составом и последовательностью операций, степенью их автоматизации (долей машинного и ручного труда), надежностью их выполнения. Надежность реализуется качеством выполнения основных операций и наличием разнообразного их контроля. Кроме того, организация информационных технологий определяется рядом факторов и критериев. Главные из них: объемы информации, срочность и точность ее обработки, структурные и предметные особенности объекта, управления, соответствие временным регламентам взаимодействия производственных процессов и их элементов.

Для удобства проектирования и управления технологические операции объединяют в процедуры или этапы обработки и преобразования, т.е. в более укрупненные элементы технологического процесса. Например, процедура сбора и регистрации первичной информации включает ее доставку, сбор, передачу регистрацию на машинном носителе или бумаге, ввод в систему, контроль ввода. При этом должны быть обеспечены достоверность, полнота и своевременность процедуры. Особенность процедуры в ее низкой степени автоматизации, так как может присутствовать клавиатурный ввод, который, отличается большими трудозатратами и ошибками.

Процедура передачи информации включает кроме самой передачи операции ввода данных в систему, в сеть, преобразования из цифровой формы в аналоговую и наоборот, операции вывода сообщений, контроль ввода и вывода, защиту данных. Отличается эта процедура способами передачи (почта, каналы связи, транспортные средства), разнообразием средств передачи, организацией процесса передачи. Высокая степень автоматизации этой процедуры достигается дорогими способами, но технология в целом становится более эффективной.

Процедуры обработки информации являются главными в информационных технологиях. Остальные процедуры носят вспомогательный характер. Процедуры обработки включают: операции ввода информации в систему, ввода, обработки, вывода результатов, отображения результатов и их контроля. Все операции выполняются автоматически. Обработка отличается разнообразием видов и форм представления информации: символы, текст, таблицы, базы данных, изображения, сигналы и т.д. Принципы, методы и средства организации информации порождают разнообразие современных технологий. Например, технологии мультимедиа, нейрокомпьютерные технологии, распределенные и сетевые технологии и др. Результатом процедур, обработки является информационное обслуживание пользователей для различных аспектов управления.

В составе процедуры выполняются операции хранения, запроса, поиска данных, контроля поиска, выдачи информации, формирования или отображения сообщения, контроля выдачи и отображения.

Процедура анализа, прогноза, принятия решений — это наиболее сложная, интеллектуальная процедура выполняется человеком на базе подготовленных данных, знаний, их моделей, правил работы со знаниями и моделями, альтернативных решений.

Процедуры обработки могут различаться в зависимости от форм и видов представления данных. Организация обработки цифровой, символьной, текстовой, табличной информации, в виде баз данных, сигналов, речи, звуков, документов, изображений имеет свои особенности и специфику, которые должны быть известны пользователю-экономисту. Варианты видов обработки и оказаны на рис.5.2. В экономической деятельности наиболее распространено цифровое и буквенное отображение информации в различных вариантах и сочетаниях: документы, тексты, таблицы, файлы, базы данных и др. В информационных технологиях экономической деятельности, так же как в телевидении, кино-, мультимедийных технологиях, широко используются изображения, речь, звуки, сигналы и т.д.

В управлении технологическими процессами и объектами дискретного и непрерывного действия обработка сигналов, сообщений наиболее употребима для управления на низовом, производственном уровне. Для среднего и верхнего уровней управления предприятием информация обобщается, группируется, агрегируется, чтобы получить более полную и достоверную картину состояния всего производства при принятии управленческих решений.

Работа с базами данных наиболее распространенная и эффективнее всего реализуется в конфигурации «клиент-сервер». Клиент-сервер — это модель взаимодействия компьютеров в сети. Как правило, компьютеры в такой конфигурации не являются равноправными. Каждый из них имеет свое, отличное от других, назначение, играет свою роль. Некоторые компьютеры в сети владеют и распоряжаются информационно-вычислительными ресурсами, такими, как процессоры, файловая система, почтовая служба, служба печати, базы данных. Другие же компьютеры имеют возможность обращаться к этим службам, пользуясь услугами первых. Компьютер, управляющий тем или иным ресурсом, принято называть сервером этого ресурса, а компьютер, желающий им воспользоваться — клиентом (рис.5.3). Конкретный сервер определяется видом ресурса, которым он владеет. Так, если ресурсом являются базы данных, то речь идет о сервере баз данных, назначение которого — обслуживать запросы клиентов, связанные с обработкой данных в базах; если ресурс — файловая система, то говорят о файловом сервере, или файл-сервере, и т.д. В сети один и тот же компьютер может выполнять роль как клиента, так и сервера (рис. 5.4). Например, в информационной системе, включающей персональные компьютеры, большую ЭВМ и мини-компьютер, последний может выступать как в качестве сервера базы данных, обслуживая запросы от клиентов — персональных компьютеров, так и в качестве клиента, направляя запросы большой ЭВМ.

Этот же принцип распространяется и на взаимодействие программ. Если одна из них выполняет некоторые функции, предоставляя другим соответствующий набор услуг, то такая программа выступает в качестве сервера. Программы, которые пользуются этими услугами, принято называть клиентами.

Обработка информации (данных) строится на использовании технологии баз и банков данных. В базе информация организована по определенным правилам и представляет собой интегрированную совокупность взаимосвязанных данных. Такая технология обеспечивает увеличение скорости их обработки при больших объемах.

Обработка данных на внутримашинном уровне представляет собой процесс выполнения последовательности операций, задаваемых алгоритмом. Технология обработки прошла длинный путь развития. Сегодня обработка данных осуществляется компьютерами или их системами. Данные обрабатываются прикладными программами пользователей. Первостепенное значение в системах управления организациями имеет обработка данных для нужд пользователей, и в первую очередь для пользователей верхнего уровня.

В процессе эволюции информационных технологий заметно стремление упростить и удешевить для пользователей компьютеры, их программное оснащение и процессы, выполняемые на них. Одновременно с этим пользователи получают все более широкий и сложный сервис со стороны вычислительных систем и сетей, что приводит к появлению технологий, получивших название клиент-сервер. Ограничение числа сложных абонентских систем в локальной сети приводит к появлению компьютеров в роли сервера и клиента. Реализация технологий «клиент-сервер» может иметь различия в эффективности и стоимости информационно-вычислительных процессов, а также в уровнях программного и технического обеспечения, в механизме связей компонентов, в оперативности доступа к информации, ее многообразии и т.д. Получение разнообразного и сложного сервиса, организованного в сервере, делает работу пользователей более производительной и стоит пользователям дешевле, чем сложное программно-техническое оснащение многих компьютеров-клиентов. В обработке информации важным разделом является обработка документов. Обработка документов присутствует в экономических прикладных процессах, реализуемых пакетами прикладных программ, в бухгалтерской, банковской и других видах деятельности в виде электронного документооборота. Кроме того, существуют независимые от пользователей и их профессиональной ориентации системы обработки документов. Такие системы используют международные стандарты, языки, сетевые службы.

Технология формирования документов включает процессы создания и преобразования документов. Их обработка заключается во вводе, классификации, сортировке, преобразовании, размещении, поиске и, выдаче информации пользователям в нужном формате. Обработке подлежат документы, понятные человеку и компьютерной системе. Это могут быть отчеты, проекты, банковские счета, чеки магазинов, заявления, докладные записки и т.д. Выделяют две сферы применения обработки документов: учрежденческую и издательскую. Обработка документов широко используется в электронных офисах. Особое место в обработке документов занимают электронные таблицы.

При обработке документов приходится решать ряд задач: включение в документ разнородной информации — текста, изображений, подбор необходимых сведений и их ввод, структурирование и объединение информации, передача, внесение изменений и др. Технология обработки изображений в общем виде строится на анализе, преобразовании и трактовке изображений. Сначала изображения вводятся через видео или другие устройства. В результате сканирования изображения вводится большой объем информации. Например, при просмотре страницы цветного документа размером 21,5x28 см с расширением 12 точек на миллиметр формируется объем информации в 28 Мбайт. Поэтому после ввода должно быть обеспечено сжатие информации. Введенное изображение подвергается различным видам обработки: распознаванию объектов и образов, устранению искажений, что требует высоких скоростей, большой памяти и специальных технологий. Обработка изображений используется в компьютерной рекламе

Видео технология строится на разработке и демонстрации движущихся изображений, что открыло широкие возможности в возникновении мультисреды. Видео технология применяется для создания видеосюжетов, фильмов, деловой графики и др. Для этой технологии необходимо сжатие изображений. Оно обеспечивает уменьшение файла в 160 — 200 раз и лишь затем данные записываются во внешнюю память.

Технология визуализации — процесс многооконного представления данных в виде изображений (обратный сжатию). Визуализация позволяет преобразовать любой тип данных в разноцветные движущиеся или неподвижные изображения. Каждый зрительный образ по объему данных соответствует тысячам страниц текста. Представление информации в виде видеосюжетов позволяет оживлять образы, наблюдать динамику процессов и явлений. Визуализация широко используется в создании виртуальной реальности (нереальное, воображаемое, объемное доставление, создаваемое звуком и изображениями).

Технология виртуальной реальности используется в конструкторской, рекламной деятельности, в создании мультипликационных ильмов. Этот процесс именуется мультипликацией.

Обработка изображений как направление связано с развитием патронной техники и технологий. При обработке изображений требуются высокие скорости, большие объемы памяти, специализированное техническое и программное оснащение. Изображения от- носятся к разного рода объектам, выделению их контуров, перемещению, распознаванию и т.д. Объектами могут быть пользователи, клиенты, прикладные процессы, документы, предметы, явления, которые являются источниками или адресатами информации. Кроме того, данные могут быть представлены в виде неподвижных или движущихся изображений. Например, использование изображений осуществляется при проведении видеоконференций, в видеосюжетах, в анимации, в создании музыкальных и видеообразов и др.

Обработка текстов является одним из средств электронного офиса. Наиболее трудоемким является ввод текста; следующими этапами являются подготовка текста, его оформление и вывод. При работе с текстами пользователь должен иметь разнообразные функции (инструментарий), повышающие эффективность и производительность его деятельности.

Электронные тексты могут сопровождаться изображениями и звуком. Обработка текстов тесно связана с организацией гипертекста и электронной почтой. Обработка таблиц осуществляется комплексом прикладных программ в составе электронного офиса и дополняется рядом аналитических возможностей. Работа с электронной таблицей позволяет вводить и обновлять данные, команды, формулы, определять взаимосвязь и взаимозависимость между клетками, данными в виде : функций, аргументами которых являются записи в клетках. В клетках таблицы могут размещаться записные книжки, календари, справочники, списки мероприятий.

Обработка текстов и таблиц является главной составляющей, на которой строится обработка текстов.

Гипертекст формируется в результате представлений текста как ассоциативно связанных блоков информации. Ассоциативная связь то соединение, сближение представлений, смежных, противоположных, аналогичных и т.д. Гипертекст значительно отличается от обычного текста. Обычные (линейные) тексты имеют последовательную структуру и предусматривают их чтение слева направо и сверху вниз. Использование гипертекста позволяет фиксировать отдельные идеи, мысли, факты, а затем связывать их друг с другом, двигаясь в любых направлениях, определяемых ассоциативными связями. В результате образуется нелинейный текст. Создается гипертекст в трио этапа: сбор идей, их связь, реализация ветвящейся структуры гипертекста. Созданный гипертекст может развиваться и далее, обеспечивая основу для последующей автоматизации формирования и хранении данных. В тех случаях, когда к блокам текста добавляются большое число изображений и запись звука, гипертекст превращается в гиперсреду.

Технология обработки речи является многоплановой проблемой, охватывающей широкий круг задач. В их перечень прежде всего входят распознавание и синтез речи. Распознавание речи преобразует ее в текст, открывает возможность использования ее в качестве источника информации. Обратной распознаванию является задача синтеза речи, т.е. преобразования текста в речь. Так как речь, представленная дискретными сигналами, характеризуется большим объемом данных, то при ее записи в память или при передаче по сети осуществляется операция сжатия данных.

Обработка речи может использоваться в образовательной, медицинской сферах деятельности, а также для управления объектами при голосовом вводе.

Технология обработки и преобразования сигналов выполняется при решении многих информационных задач. Сигналы обрабатываются различными методами (аналоговыми и дискретными). Обработка сигналов используется в распознавании образов, телеобработке данных и опирается на методологию искусственного интеллекта. Обработка сигналов, в первую очередь дискретных, используется в управлении производством для таких объектов, как станки, автоматические линии, для мониторинга (контроля и слежения) выпуска изделий, например, в машиностроительных отраслях, медицине, радиолокации и т.д. Оснащение оборудования датчиками, счетчиками позволяет осуществлять объективный счет изделий, а это является первичной информацией в управлении производством. В торговых, складских системах оснащение весов, контрольно-измерительной аппаратуры датчиками, работающими на основе сигнала, позволяет автоматизировать сбор первичной информации, который является наиболее, трудоемкой операцией.

Технология электронной подписи осуществляется с помощью идентификации пользователя путем сличения реальной подписи с подписью в компьютерной системе, где создается ее электронный шаблон. Он формируется по группе подписей одного и того же лица. Шаблоны постоянно обновляются за счет вновь введенных подписей данного пользователя. Ввод подписей производится при помощи сканера или электронного пера. Электронная подпись, как и отпечатки пальцев, квалифицируются как уникальный показатель личности. Экспресс-анализ подписи имеет большое значение во множестве задач банковского дела, управления финансами предприятиями.

Электронный офис — это технология обработки информации в электронными средствами, базирующаяся на обработке, документов, таблиц, текстов, изображений, графиков. Наиболее эффективно технология электронного офиса реализуется с помощи интегрированных пакетов прикладных программ, например Microsoft Office. Но наибольшую сложность в настоящее время автоматизация функций анализа, администрирования, придя решений и прогноза. В этом процессе важная роль принадлежит концепции искусственного интеллекта. Эта концепция основана на способности экономистов ставить сложные управленческие задачи, нa использовании моделирования и иных методов формализации задач, организованных совокупностей знаний. Знания в той или е от данных — это накопленный специалистами опыт в какой-либо области и проверенный практикой результат познания реального мира.

Электронная почта осуществляет технологию передачи сообщений, текстов, документов изображений с использованием электронной техники. Таким образом может передаваться любая информация, имеющая структуру, определяемую электронной почтой. Развитие технологии электронной почты привело к расширению видов ее функций, услуг и сервиса. Разнообразные фирмы-производители предлагают разный набор услуг и структуру электронной почты. Наибольшее распространение получили сетевые службы, представляющие почту, определяемую международными стандартами. Электронная почта создает основу для проведения телеконференций, для работы с коммерческой информацией, для передачи данных между прикладными программами и т.д. Электронная почта является одной из основных служб и стандартной услугой мировой компьютерной сети Интернет. Подключение и обслуживание в сети Интернет осуществляется через организации — провайдеры (от англ. provide— обеспечивать). Провайдеры работают с индивидуальными и коллективными пользователями, предоставляя им набор услуг.

Компьютер пользователя на период подключения получает индивидуальный адрес и «почтовый ящик» в соответствии с Internet Protocol (IP-адрес). Получение IP-адреса дает доступ к ресурсам сети Интернет. На компьютере пользователя должна быть установлена клиентская часть программного обеспечения электронной почты. Серверная часть соответствующего электронной почте программного обеспечения находится на удаленном более мощном компьютере (сервере), обслуживающем ближайшую локальную сеть. При обмене информацией посредством электронной почты все компьютеры сети должны пользоваться едиными соглашениями (протоколами) о способах формирования и передачи сообщений. Базовыми протоколами. Являются протоколы ТСР/IP (Transport Control Protocol/Internet Protocol — протокол управления передачей/межсетевой протокол). Кроме базовых протоколов используются прикладные протоколы электронной почты. Существуют системы электронной почты, совместимые и не совместимые с Windows (наиболее распространенная операционная система, имеющая в числе функций связь с электронной почтой). Среди наиболее известных — пакеты почтовых программ Е-Mail Connection и Eudora Pro, предназначенные для работы в среде Windows.

5.2. Организация информационных

технологий в различных режимах

По способам организации информационные технологии отличаются целями и рядом признаков. К основным особенностям технологий, которые определяются режимами обработки и передачи информации, относятся: сетевой режим, пакетный режим, режим реального времени, режим разделения времени, интерактивный и диалоговый режимы.

Сетевой режим определяется необходимостью быстрой передачи информации и оперативного взаимодействия пользователей, Любая сеть характеризуется множеством связанных друг с другом систем, узлов, элементов. Первоначально сетевой режим возник для передачи данных. Затем он стал использоваться как эффективное средство распределенной обработки данных. Особенности сетевого режима связаны с архитектурой сети. Распределенная обработка данных заключается в том, что пользователь и его прикладные программы (приложения) получают возможность работать со средствами, расположенными в рассредоточенных узлах сетевой системы. Системы, имеющие программы распределенной среды, включают компьютеры, называемые серверами и клиентами. Каждый сервер имеет свою группу клиентов. Программное обеспечение сетевой среды обслуживается и поддерживается сетевыми операционными системами. В роли сервера выступает главный, более мощный компьютер. Распределенная среда требует организации распределенной базы данных и такого инструментария, как распределенная система управления базой данных (РСУБД).

Распределенной базой данных называют логически связанную: единую базу данных, части которой располагаются в нескольких узлах сети. В этих узлах могут находиться разнотипные компьютеры с различными операционными системами. Для пользователя распределенной сетевой базы данных множество физических баз данных, расположенных на разных компьютерах, выглядит как одна логическая база данных. Пользователи вообще могут не знать, где именно физически расположена нужная им информация. Функционирование распределенных баз данных должно обеспечивать целостность и непротиворечивость хранимых данных, приемлемое быстродействие прикладных систем, а также слаженное взаимодействие всех частей базы данных.

Задачей РСУБД является обеспечение работы распределенной базы данных в автоматическом режиме. У пользователей должно быть ощущение, что база расположена в одном месте. Использование РСУБД и распределенной базы по сравнению с группой невзаимосвязанных баз сокращает временные затраты на передачу информации в сети. Дело в том, что в распределенной базе файлы распределяются по сети так, что в каждой точке хранятся те данные, которые чаще всего используются в данном месте. Функционирование распределенной базы данных требует выполнения ряда административных задач: сохранения данных, обеспечения их целостности и защиты, санкционированного доступа к данным, повсеместного внесения и отражения изменений в разных частях базы и т.д.

Сетевые режимы организации информационных технологий позволяют объединять, гибко и эффективно использовать все компоненты технологий и виды ресурсов: аппаратные, программные, информационные и др. Выбор того или иного варианта сетевого режима, его сочетаний с другими режимами определяется объемными и информационными особенностями решения задач, временными условиями взаимодействия пользователей с компьютерами, функциональными возможностями технических средств.

Обработка данным в пакетном режиме означает, что каждая порция несрочной информации (как правило, в больших объемах) обрабатывается без вмешательства извне, например, формирование отчетных сводок в конце периода. Этот режим называют еще фоновым. Фоновой режим запускается, когда свободны ресурсы вычислительных систем. Он может прерываться более срочными и приоритетными процессами и сообщениями, по окончании которых возобновляется автоматически.

Режим реального времени — это технология, которая обеспечивает такую реакцию управления объектом, которая соответствует динамике его производственных процессов. Время реакции играет доминирующую роль. Оно может измеряться секундами, минутами, часами. На основе таких технологий создаются системы реального времени, которые более сложны и дороги в реализации. В системах реального времени обработка данных по одному сообщению (запросу) завершается до появления другого. Этот режим применяется для объектов с динамическими процессами. Например, обслуживание клиентов в банке по любому набору услуг должно учитывать допустимое время ожидания клиента, одновременное обслуживание нескольких клиентов и укладываться в заданный интервал времени (время реакции системы).

Режим разделении времени — технология, которая предусматривает чередование во времени процессов решения разных задач в одном компьютере. В режиме разделения времени для оптимального использования ресурсы компьютера (системы) предоставляются сразу группе пользователей (или их программам) циклично, на короткие интервалы времени. Выполнение заданий (задач) происходит так быстро, что пользователю кажется, что он один работает с системой. В режиме разделения времени могут быть разные приоритеты. Одновременное использование ресурсов системы группой пользователей дает возможность максимальной загрузки компьютеров и устройств, их наиболее эффективного использования.

Интерактивный режим осуществляется в системах реального, времени. Он может использоваться для организации диалоги (диалоговый режим). Интерактивный режим — это технология выполнения обработки или вычислений, которая может прерываться другими операциями. Время взаимодействия или прерывания является настолько малым, что пользователь может работать с системой практически непрерывно. Во время взаимодействия вычислительных процессов в сети осуществляются транзакции. Транзакции — это короткий во времени цикл взаимодействия (объектов, партнеров), включающий запрос, выполнение задания (или обработку сообщения), ответ. Характерным примером транзакции является работа в режиме диалога, например, обращение к базе данных. От одного компьютера к другому (серверу) направляется задание на поиск и обработку информации. После этого в режиме реального времени следует быстрый ответ.

Диалоговый режим — технология взаимодействия процессов решения задач со скоростью, достаточной для осмысления и реакции пользователей. Наиболее характерный пример диалога — взаимодействие с базой данных. Диалог в сетевых системах основывается на интерактивном режиме. Развитие современной технологии вce больше расширяет область речевого диалога. Диалог не исключает использования символьной, текстовой, графической информации, выбора пунктов меню и т.д.

5.3. Интегрированные информационные технологии

Использование принципа интеграции в компьютерных системах относится к различным аспектам организации технологий: интеграция информации в базах и банках данных; интеграция программ в единые интегрированные пакеты; интеграция распределенных сетевых технологий в целостные системы; интеграция функций управления предприятием в единый управляемый объект. Интегрированные технология представляют собой взаимосвязанную совокупность отдельных технологий, т. е. объединение частей какой-либо системы с развитым информационным взаимодействием между ними. Достигается согласованное управление организацией, системой, объектом, координация функций, реализуется доступ многих пользователей к общим информационным ресурсам, т. е. достигается качественно новый уровень управления.

Создание интегрированных информационных технологий требует учета особенностей структуры, специализации и объемов экономической деятельности предприятия. Это относится к организационному взаимодействию подразделений, которое вызывает необходимость строить многоуровневые и многозвенные технологии со сложными информационными связями. Так, необходимость учета многих критериев и факторов требует выработки концептуальной (идеологической) основы в построении информационных технологий сложного объекта. Для выработки идеологии требуется создание многоуровневой модели объекта, объединяющей ряд уровней и звеньев и отражающей предметную область наиболее полно. Выбор концептуальной основы должен опираться и на сложившуюся практику ведения и управления организацией. В российских условиях она еще не наработана.

К настоящему времени информационные технологии представляют собой совокупность отдельных локальных процессов, которые имеют узко специализированную направленность, не объединены в единую систему, не имеют автоматизированного информационного взаимодействия. Многие проблемы управления организацией, фирмой, банком решаются упрощенными, менее эффективными методами и средствами. Например, в коммерческом банке автоматизация фондовых операций и расчеты по пластиковым картам не имеют информационного взаимодействия. Не интегрированные комплексы технологий сложны и не экономичны. Интеграция технологий, создавая единую информационную среду, позволяет расширить границы управления, повысить качество информации о состоянии хозяйственной деятельности. Следующая ее цель — обеспечить руководителям возможность оперативного воздействия на производственную деятельность, иными словами, повысить эффективность управления. Такой подход подразумевает использование всего ассортимента промышленных методов и средств построения информационных технологий в экономической практике. Примерами технологий, в основу которых заложены промышленные средства их реализации, являются технологии:

• оперативной обработки текущих данных (OLTP — on-Line Transaction Processing). В этой системе нет инструментов обобщения и анализа данных с последующим прогнозированием;

• оперативной обработки аналитических данных (OLAP — on-Line Analis Processing). Будучи средством поддержки принятия решений OLAP работает не с оперативными базами данных, а с ретроспективными архивами, хранящими данные за значительный период времени. Это позволяет вычислить промежуточные данные, которые ускоряют анализ гигантских объемов информации. Средства OLAP расширяют возможности OLTP-приложений;

• промышленные системы управления документами (EDMS, Electronik Document Management System). Они выполняют задачи систематизации, хранения, коллективной координированной разработки и поиска неструктурированных (неупорядоченных) документов. Эта технология автоматизирует документооборот, делопроизводство и организацию управления.

Интеграция названных технологий в единые системы позволит многократно повысить эффективность выполнения операций и управления экономическим объектом. Их внедрение должно быть увязано стратегией и тактикой развития объекта (фирмы, банка, предприятия).

5.4. Новые информационные технологии в управленческой деятельности

Доминирующие тенденции развития информационных технологий ориентированы на многопрофильность и структурную сложность управляемых предприятий. Для эффективной и конкурентоспособной деятельности требуется информационно связать и объединить все подразделения на качественно новом управленческом уровне. Сделать это позволяют новые, современные информационные технологии. Рассмотрим наиболее известные из них.

Видео технология — это технология использования изображений. Такой технологии может предшествовать визуализация, т. е. представление данных в виде изображений. Быстрый рост объемов обработки данных требует поиска новых способов представления полученной информации. Организация видеоконференций связана с технологией проведения совещания между удаленными пользователями на базе использования их движущихся изображений. Технические средства при этом работают в реальном времени.

Мультимедиа технология (мультисреда) основана на комплексном представлении данных любого типа. Такая технология обеспечивает совместную обработку символов, текста, таблиц, графиков, изображений, документов, звука, речи, что создает мультисреду. Изображение может быть выдано на экран с текстовым и звуковым сопровождением. Использование мультимедиа технологии особенно эффективно в обучающих системах. Это связано с тем, что при активной работе в мультисреде пользователь запоминает 75% воспринимаемой информации. В то время как из услышанной информации запоминается лишь 25%.

Нейрокомпьютерные технологии используют взаимодействующие друг с другом специальные нейрокомпоненты на базе микропроцессоров. Такой подход основан на моделировании поведения нервных клеток (нейронов). Нейротехнология применяется в создании искусственного интеллекта для решения сложных задач: распознавание образов, управление кредитными рисками, прогноз фондовых ситуаций, определение стоимости недвижимости с учетом качества зданий, их состояния, окружающей обстановки и среды, автоматическое распознавание чеков и др. Компонентами Нейротехнология являются нейронные компьютеры и процессоры, а также нейронные сети, как класс алгоритмов, обеспечивающих решение сложных зари. Нейросети обладают способностью самообучения, имеют высокое быстродействие, так как обработка информации в них осуществляется многими компонентами, функционирующими параллельно.

Объектно-ориентированная технология основана на выявлении и установлении взаимодействия множества объектов и используется при создании компьютерных систем на стадии проектирования и программирования. В качестве объектов в ней выступают пользователи, программы, клиенты, документы, файлы, таблицы, базы данных и т д. Такие подходы характерны тем, что в них используются процедуры и данные, которые заменяются понятием «объект». Объект — это предмет, событие, явление, который выполняет определенные функции и является источником или потребителем информации. На этой основе, например, построена технология связи и компоновки объектов (OLE), разработанная фирмой Microsoft. Использование объектно-ориентированных технологий позволяет иметь более эффективные решения в системах управления.

Технология управления знаниями позволяет создать не просто автоматизированную систему с единым информационным пространством, а среду, в которой знания одного работника становились бы достоянием всех. Такой вариант необходим при решении особенно сложных комплексных задач в процессе подготовки и принятия решений в специально созданной технологической среде. Управление знаниями осуществляется с использованием базы знаний, которая является организованной совокупностью, по какой-либо предметной области. Базы знаний применяются при решении задач искусственного интеллекта, например, в экспертных системах. База знаний включает набор данных, знаний (их мо- целей), правил логического вывода для работы со знаниями.

Интернет-технология основана на объединении информационных сетей в глобальную информационную структуру. Иными словами, Интернет — это глобальная международная ассоциация информационных сетей, которая имеет информационные центры, обслуживающие пользователей: они предоставляют документацию, распространяют программы, тексты книг, иллюстрации, коммуникационный сервис, электронную почту, службу новостей, передают файлы и т.д. Технология Интернет используется в образовательных, научных целях, в бизнесе. Через Интернет многочисленные фирмы предоставляют разнообразные виды сервиса: свои базы данных и базы знаний, рекламу продукции и услуг, консультации и другие виды помощи.

Развитие информационных технологий все более направлено в область интеллектуальных, наукоемких проблем. Визуализация данных, обработка изображений, создание виртуального пространства позволяет человеку погрузиться в образную среду решения сложный задач, приблизиться к поставленным целям на качественно новом уровне, облегчить подготовку и принятие управленческих решений.

5.5. Автоматизированные технологии формирования управленческих решений

Системы формирования решений так же, как и информационный системы, существовали всегда. Это — советники и советы (чрезвычайные, военные, экономические, экологические и пр.), совещания и коллегии, аналитические центры и т.д. Назывались они по-разному, но создавались с целью формирования и принятия решений.

По мере создания и развития автоматизированных информационных технологий появилась возможность автоматизации процедур, характерных для процесса принятия решения. Постепенно стали развиваться новые системы, получившие название систем поддержки принятия решений (СППР). В результате их применения повысилась скорость формирования решений, улучшилось их качество за счет оценки многих факторов.

Характерная черта СППР заключается в том, что произошел отказ от фундаментального принципа в поиске объективного оптимального решения, характерного для полностью формализованных задач. Теперь наравне с формальными решениями стала применяться субъективная информация, поступающая от лица принимаемого решение (ЛПР). Сугубо оптимальные (формальные) методы в рамках СППР используются лишь на нижних уровнях иерархии управления.

Автоматизация ряда процедур формирования решений с помощью СППР позволила возложить на компьютер следующие функции:

• генерацию возможных вариантов решений;

• оценку вариантов, выбор и предоставление ЛПР лучшего из них;

• анализ последствий принятого решения;

• обеспечение работы системы исходными данными, поступающими из других систем (подсистем), ЛПР и окружающей среды.

Под системой поддержки принятия решений, так же как и в [36], будем понимать человеко-машинные системы, которые позволяют лицам, принимающим решение, использовать данные и знания объективного и субъективного характера для решения слабоструктурированных (плохо формализованных) проблем.

Как видно из определения, СППР полностью выполняет второй и частично третий этапы формирования решений (см. рис. 2.3). Напомним, что первый этап (выявление целей, проблем и формирование критериев), а также завершающая часть третьего этапа (собственно принятие решения и его критический анализ), остаются за ЛПР.

Слабоструктурированные проблемы — это проблемы, содержащие как количественные, так и качественные характеристики объекта управления, отражающие субъективное отношение ЛПР к тем или иным процессам или состояниям.

Ранее на рис.2.2 (п. 2.4) была представлена иерархия решений, принимаемых на различных уровнях управления. Для каждого из уровней может создаваться своя СППР, функции которой существенно отличаются от функций СППР других уровней. Функции системы зависят исключительно от специфики решаемых проблем. На рис. 5.5 показана связь между автоматизированной информационной системой предприятия (АИС) и СППР различных уровней.

Согласно рисунку в основе функционирования любой СППР лежит АИС — автоматизированная информационная система, представляющая собой совокупность информации, экономико-математических методов и моделей, технических, программных и технологических средств и специалистов и предназначенная для обработки информации [2]. АИС отражает с помощью показателей в базах данных не только текущее состояние предприятия, но и его состояние за прошедший период.

Необходимость в СППР возникает уже на оперативном уровне управления (руководители цехов, участков, отделов). Чаще всего здесь используют модели линейного программирования или имитационные модели. Типичными задачами этого уровня являются: расчет оптимальной партии запуска деталей в производство, расчет графиков ремонта оборудования, расчет оптимальных объемов запасов сырья и материалов. Меняя параметры моделей, можно получить матрицу «Стоимость— эффективность» или «Стоимость — критерий» (см. п. 2.3) и прийти к определенному решению. На этом уровне качественная информация, используется только лишь в форме параметров, поставляемых из внутренних источников предприятия.

На среднем уровне управления (главные специалисты, эксперты) уже используют общие цели функционирования предприятия, а отсюда и возникает потребность в информации из внешней среды. СППР должна помочь специалистам принимать решения, касающиеся издержек производства, сбыта продукции, установления цен, выбора поставщиков и т.д.

Решения, которые принимаются на высшем уровне управления предприятия, относятся к стратегическим. Они касаются конкурентоспособности предприятия, его финансовой политики, политики маркетинга. Здесь решаются проблемы неэкономического характера, влияющие на пути дальнейшего развития предприятия, проблемы стратегического планирования и целеполагание. Информация, используемая при этом, в большей своей части поступает из внешних источников и поэтому, как правило, приблизительна и недостоверна.

Любая из СППР независимо от уровня обслуживания структурно состоит из нескольких компонентов (рис. 5.6). Рассмотрим их.

База данных создается и поддерживается средствами АИС. Она используется в СППР в качестве внешнего источника данных и содержит информацию о состоянии дел как на самом предприятии, так и за его пределами. Внутренняя информация касается производства, финансов, запасов, основных фондов, оборотных средств, кадров и т.д. Она достаточно точна и находится в обязательной бухгалтерской и статистической отчетности.

Внешняя информация отражает состояние дел во внешней сфере и касается рынка, конкурентов, кредитной и таможенной политики государства, мировых тенденций в области финансов и цен на энергоносители. Источником этой информации являются бюллетеня, сводки, биржевые отчеты, пресса.

Система управления базами данных (СУБД) необходима для их создания и манипулирования. СУБД может быть собственной, т.е. входящей только в состав СППР, но может быть и общей с АИС. Как правило, применяется общая с АИС СУБД, так как используется общая для этих систем база данных.

Основные функции СУБД это: создание и изменение структуры файлов, обновление (корректировка) данных, обработка данных, обеспечение выдачи информации по запросам.

База знаний содержит модели принятия решений, ориентированные на вполне конкретную область. Наиболее распространенными формами отражения знаний человека в базе являются:

• дерево целей, снабженное формулами расчета;

• дерево И-ИЛИ (дерево вывода);

• семантические сети;

• нейросети.

Применение семантических сетей и нейросетей рассматривается в работах [49, 57]. Здесь же мы будем использовать наиболее распространенные в настоящее время формы организации баз знаний, а ( именно дерево целей и дерево И-ИЛИ.

Система управления базой знаний представляет собой совокупность ,программных средств со следующими функциями: создание деревьев

целей, деревьев выводов, семантических и нейросетей, их обновление и изменение, инициирование запросов к базе знаний и выдача ответов.

Система управления базой знаний (СУБЗ) должна обеспечить:

• простоту создания и использования моделей баз знаний;

• оценку соответствия результатов применения баз знаний целям системы управления.

Для этого система управления базами знаний должна содержать:

• язык моделирования для структуризации проблемы, описания целей и определения данных, необходимых для формирования моделей;

• командный язык для управления моделями;

• язык для манипулирования моделью в процессе решения задачи.

Модуль расчетов или выводов предназначен для построения матрицы решений и оценки сгенерированных вариантов с помощью заранее определенного критерия. Форма матрицы решения, а также описание критериев выбора одного из вариантов приводятся в п. 2.3.

Пользовательский интерфейс является диалоговым компонентом системы и представляет собой программные и аппаратные средства, которые обеспечивают взаимодействие пользователя с системой.

Термин «пользовательский интерфейс» охватывает все аспекты взаимодействия пользователя и системы поддержки решений. Недружественность пользовательского интерфейса зачастую является главное причиной того, что управленцы не используют компьютерную поддержку своей деятельности в полной мере.

Ранее отмечалось (см. рис. 2.2), что на оперативном уровне управления решения принимаются на основе хорошо формализованных структурированных задач. Методы их решения известны, а потому формирование управленческих воздействий реализуется без особого труда. Например, вполне очевидно, что оптимальный график профилактического ремонта оборудования может обеспечить наименьшие потери времени. Поэтому далее остановимся на автоматизированных технологиях формирования решений среднего и высшего звена управления, где этот процесс более трудоемок и более ответствен.

В зависимости от характера принимаемых решений используется та или иная форма базы знаний. Если проблема и цель достаточно определены и сформулированы, то, как правило, применяется дерево целей. В противном случае, т. е. когда цель сформулировать не удается, но проблему можно сформулировать в форме гипотезы, истинность которой следует еще выяснить, применяется дерево вывода И-ИЛИ.

Рассмотрим оба эти случая, но вначале перечислим типичные процедуры машинной технологии формирования решения с помощью СППР. К ним относятся:

1) формирование проблемы, цели или гипотезы, а также выбор критерия оценки принятого решения;

2) выполнение постановки задачи и выбор модели базы знаний;

3) наполнение системы знаниями и данными;

4) анализ полученного варианта решения (варианты) и в случае, надобности изменение условий их получения.

Формирование проблемы, цели или гипотезы. Допустим, предприятие характеризуется низкой рентабельностью и высокой себестоимостью продукции, что существенно снижает его конкурентоспособность. Признаками проблемы низкой конкурентоспособности являются сокращение объемов реализованной продукции, снижение уровня заработной платы, а также трудности с получением и возвратом кредитов.

Цель в данном случае состоит в повышении рентабельности до желаемого уровня, определяемого траекторией развития предприятия.

В качестве критерия оценки вариантов решений можно выбрать минимум ресурсов, необходимых для достижения цели.

Постановка за дачи и выбор модели базы знаний. Согласно устоявшейся практике постановка задачи должна содержать:

• описание результирующей информации, получаемой в процессе решения задачи;

• описание входной информации;

• описание условно-постоянной информации;

• описание процедур и алгоритмов преобразования входной информации в результирующую.

В итоге выполнения данной процедуры получают:

• дерево целей, снабженное формулами для расчетов, или дерево вывода типа И-ИЛИ;

• ограничения, диктуемые объемами имеющихся ресурсов;

• перечень первичных документов (бухгалтерских, финансовых, статистических, внешних);

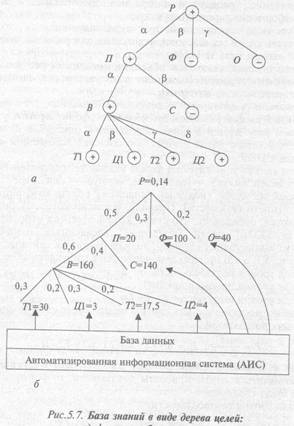

• перечень результирующих документов (бумажных, электронных). Так как в рассматриваемом примере цель сформулировать удалось, представим базу знаний в форме дерева целей (рис. 5.7 а, б) и покажем связь дерева с базой данных, являющейся источником информации для СППР.

Знаки «плюс» и «минус» на дереве указывают направления в достижении целей: «плюс» — увеличение, «минус» — снижение.

Каждая из целей (подцелей) снабжена своим коэффициентом приоритетности (важности). Правило, согласно которому они устанавливаются, определяет, что сумма коэффициентов относительной [важности (КОВ) целей (подцелей), касающихся одной цели (подцели) вышестоящего уровня, должна равняться единице.

На рис. 5.7, а это правило демонстрируется следующим образом:

• для уровня рентабельности: а+ b+ у=1;

• для уровня прибыли: а+ b=l;

• для уровня выручки: а+ b+ у+ б= 1.

Уровень достижения каждой из целей измеряется с помощью : следующих показателей:

![]()

Если с помощью символов DП, DФ, DO, DС, DТ1, DЦ1, DТ2, DТ2 обозначить искомые приросты показателей, то формулы для их расчета будут следующие:

• для уровня рентабельности:

а) фрагмент базы знаний;

б) связь дерева целей и базы данных

Условные обозначения. Р — повысить рентабельность; П — увеличить прибыль отчетного периода; Ф — снизить среднегодовую стоимость основных фондов; О — снизить среднюю стоимость остатков материальных оборотных средств; В — увеличить выручку от реализации товаров, продукции, работ, услуг; С — снизить себестоимость реализации товаров, продукции, работ, услуг; Tl, T2 — увеличить объемы реализованных товаров, продукции, работ, услуг первого и второго видов; Ц1, .Ц2 — повысить цены, по которым происходит отпуск товаров, продукции, работ, услуг.

Вывести подобные формулы в каждом конкретном случае не В представляет особого труда. Как это сделать, можно ознакомиться в работах [49, 57].

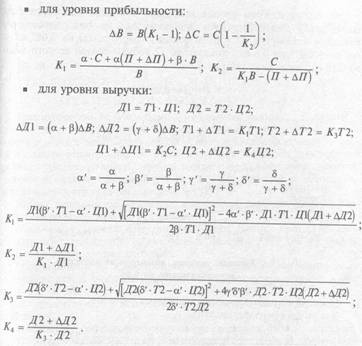

На рис.5.8 указаны значения показателей до и после выполнения расчетов. При этом известна фактическая рентабельность, равная 0,14 (14%), а желаемый ее прирост, равный 0,06, задается лицом, принимающим решение.

Допустим ЛПР желает узнать, что ему следует сделать для того, чтобы рентабельность поднялась до 0,2 (на 0,06). Обратимся к рис. 5.8. Для этого на уровне рентабельности согласно приведенным выше формулам необходимо повысить показатель П (прибыль) на 6,6 ед., снизить показатель Ф (основные фонды) на 4 ед., а показатель О (оборотные средства) на 2,8 ед.

В свою очередь для того, чтобы прибыль поднялась на 6,6ед., необходимо повысить показатель В (выручка) на 4 ед. и снизить показатель С (себестоимость) на 2,9 ед.

На самом нижнем уровне находятся составляющие показателя выручка (В). Для того, чтобы она поднялась на 4 ед., необходимо повысить показатели Tl (объем товара первого вида) на 0,087 ед., a его цену (pl) на 0,6 ед., показатель T2 (объем товара второго вида) на 0,12 ед., а его цену (D2) на 0,8 ед.

Таким образом, получен один из вариантов решения. Если иметь в виду, что коэффициенты приоритетности в достижении целей можно менять с некоторым шагом и в некоторых диапазонах, а также изменять ограничения на повышение или снижение показателей нижнего уровня, то можно получить огромное количество вариантов, которые и являются основой для построения матрицы решений. Работа с такой матрицей рассмотрена в [57].

Выбор решения осуществляется согласно выработанному с помощью первой процедуры критерию.

Наполнение системы данными и знаниями. Данная процедура предусматривает отчуждение субъективных знаний у ЛПР для настройки СППР. Системе следует сообщить:

1) приоритетность в достижении цели на различных уровнях дерева, а также шаг и диапазон изменения коэффициентов относительной важности (КОВ);

2) ограничение на используемые ресурсы, а также диапазон их изменения;

3) критерий, согласно которому следует выбирать вариант решения;

4) форму выдаваемой информации для ЛПР (таблица, диаграмма, график и т.д.). Исходные данные из бухгалтерской, финансовой и другой отчетности, а также информация из внешних источников (ставки рефинансирования, кредитные ставки, таможенные пошлины и т.д.) поступают из базы данных.

Анализ предложенного варианта решения. СППР может лишь предложить вариант (варианты) решения, но не может его принять. Ответственность за принятие решения несет ЛПР, поэтому оно должно взвесить все возможные последствия данного шага. Если у него возникают, какие-либо сомнения, либо появились новые соображения, которые можно ввести в систему и получить уточненное решение, то СППР повторно выполняет необходимые расчеты и предоставляет новый вариант решения.

В основном это касается функционирования СППР на среднем уровне управления. Системы же, применяемые на высшем уровне, используют еще в большой мере информацию из окружающей среды, которая отличается от внутренней еще большей неточностью, недостоверностью, приблизительностью, противоречивостью. Как правило, применение деревьев целей здесь затруднительно, ибо ни цели, ни пути их достижения не ясны. Поэтому СППР, обслуживающие высший уровень управления, используют обычно базы знаний в форме деревьев вывода (деревья И-ИЛИ).

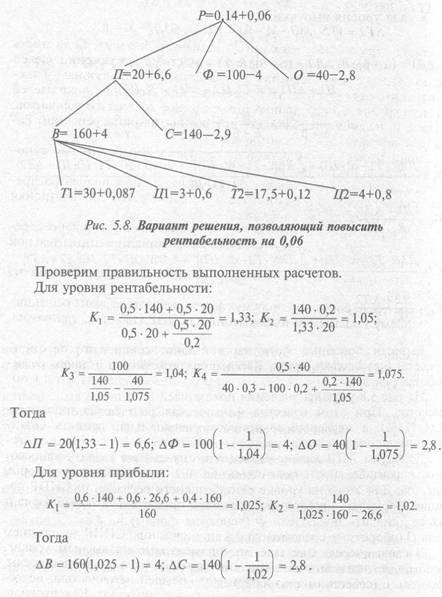

Рассмотрим, каким образом представляются знания в базе знаний с помощью деревьев вывода. Основу их создания составляют правила типа ЕСЛИ-ТО. Например ЕСЛИ А, ТО В. Графически оно представится так:

Здесь А — это условие, В — заключение. Далее условимся заключение, получаемое с помощью правила, изображать сверху, а условия— снизу. Число рядом с условием указывает на его достоверность (определенность), а число рядом с линией — на определенность самого правила. Коэффициент определенности колеблется от — 1 до 1. Значение — 1 указывает на полную неопределенность, а 1 — на полную определенность.

Условий в правиле может быть несколько; они связаны между собой связками И или ИЛИ. Например,

ЕСЛИАи Ви С, ТОЕ,

ЕСЛИ А или В или С, ТО Е.

Графически эти правила представляются так:

Число, указанное рядом с дутой (сплошной или пунктирной), указывает на определенность правила, а числа рядом с условиями — на определенность условия.

Лицо, принимающее решение, присваивает условиям (А, В, С) и правилу некоторый коэффициент определенности от — 1 до 1. С помощью специальных формул рассчитывается коэффициент определенности для заключения.

Для простого правила, содержащего лишь одно условие, например, ЕСЛИ E TO С, коэффициент определенности для заключения С рассчитывается так:

ct (С)= ct (E) ct (правила),

где ct (С) — коэффициент определенности заключения С;

ct (E) — коэффициент определенности условия Е;

ct (правила) — коэффициент определенности правила.

Пример:

При ct (E)=0,4;

ct (правила) =0,2

коэффициент определенности заключения равен ct (С)=0,08.

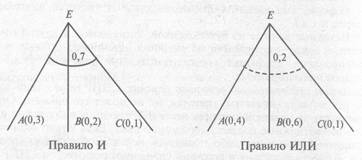

Если в правиле несколько условий, связанных связкой И, то для определения коэффициента достоверности заключения применяется следующая операция:

ЕСЛИ (El и E2), ТО С

ct(E1 и E2) = min (ct(E1), ct (E2)).

Для правила, в котором присутствуют несколько условий, связанных связкой ИЛИ, применяется операция вида:

ЕСЛИ (El или E2), ТО С

ct(E1 или E2) = max (ct (El), ct (E2)).

Пример

ЕСЛИ (El и Е2), ТО С

ct (Е1)=0,7;

ct (E2)=0,6;

ct (правила) =0,8;

ct (условия)= min (0,7;0,6)=0,6;

ct (С)=0,6 × 0,8=0,48.

Если одно и то же заключение поддерживается несколькими правилами, то используется следующая операция:

ЕСЛИ El, ТО С

ЕСЛИ E2, ТО С

ct (С)= ct (El)+ ct (E2) — ct (El) ct (E2).

Пример:

ct (El)= 0,5;

ct (E2)= 0,4;

Тогда ct (С)= 0,7.

Более подробно с формулами для расчетов можно ознакомиться в [57]. Рассмотрим дерево вывода, содержащее несколько правил для определения коэффициента достоверности некоторой гипотезы. Обратимся к рис.5.9, где представлено дерево вывода, содержащее пять правил.

Рядом с узлами дерева указаны коэффициенты определенности условий, а рядом с дугами — правил. Расчет всегда начинается снизу, поэтому вначале выясним, чему равен коэффициент определенности для заключения К5.

ct (K5)= ct (условия) × ct (правила);

ct (условия)= max (ct (Cl), ct (C2))= 0,4;

ct (K5) =0,28.

Для заключения Е2 этот коэффициент равен:

ct (K2)=0,5 × 0,28=0,14.

Для заключения El соответственно:

ct (Kl)= ct (условия) × ct (правила);

ct (условия)= min (ct (C3), ct (С4)) = 0,3;

ct (Kl) =0,18.

Коэффициент достоверности для гипотезы Г выводится на основании двух независимых правил. Вначале он рассчитывается поочередно, исходя из каждого правила:

ct (Kl — I)= 0,8 × 0,18= 0,14;

ct (K2 — 1)= 0,9 × 0,14= 0,12.

Окончательная оценка гипотезы следующая:

ct (Г)=0,14+0,12 — 0,14 × 0,12=0,25.

В качестве условий в правилах часто используются реляционные выражения, содержащие арифметические (+, —, *, /) или логические (=, <, >) операции.

Реляционные выражения используются в качестве индикаторов, реагирующих на информацию из базы данных. Если из базы данных поступила информация, которая подтверждает истинность реляционного выражения, то знак, находящийся рядом с коэффициентом достоверности условия, остается прежним. В противном случае знак меняется на противоположный.

Показатели, используемые в реляционных выражениях, могут либо прямо поставляться из базы данных, либо предварительно рассчитываться по определенным формулам. На рис. 5.10 показана информационная поддержка расчетов, состоящая как из прямых поставок значений показателей из базы данных, так и предварительно рассчитанных.

Рассмотрим процесс функционирования СППР на примере принятия решения в области инвестиций. Допустим, перед руководством предприятия возникла проблема принятия решения на вложение средств в акции другого предприятия. Целесообразность инвестирования средств в акции конкретного-эмитента, осуществляющего эмиссию ценных бумаг, оценивается с помощью следующих показателей:

• реальная отдача от инвестиций должна быть не ниже средней отдачи в экономике;

• ожидаемый риск должен быть ниже.

Сформулируем гипотезу следующим образом: акции данного предприятия являются перспективными.

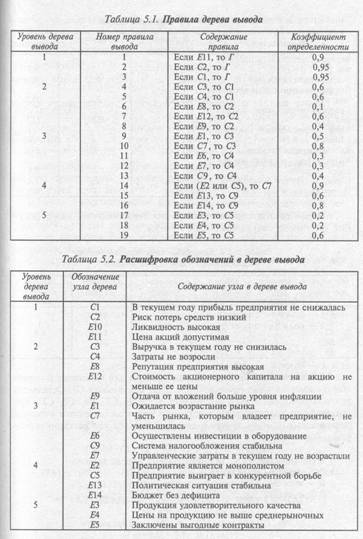

Задача состоит в расчете коэффициента достоверности данной гипотезы от — 1 до 1. Фрагмент дерева вывода, представленный на рис. 5.10, содержит девятнадцать правил. Правила находятся в табл. 5.1, а расшифровка условий и заключений — в табл. 5.2.

В дереве вывода используются следующие реляционные выражения и формулы для расчетов:

где Р-р — средневзвешенная цена продукции предприятия;

МР-р — среднерыночная цена аналогичного товара;

![]()

где Р-а — текущая цена акции;

NK — стоимость капитала на одну акцию;

![]()

где А — величина фиксированных дивидендов эмитента;

К — количество простых акций эмитента;

![]()

где L — коэффициент текущей ликвидности эмитента;

Lн норматив текущей ликвидности;

![]()

где Т — норматив рыночного теста;

РТ — рыночный тест акций эмитента;

![]()

где Р-а текущая цена акций;

D — величина дивиденда за прошлый год.

В базе данных находится информация, представленная в табл. 5.3.

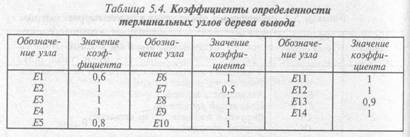

Коэффициенты определенности для терминальных узлов (нижний уровень дерева) приводятся в табл.5.4.

Рассчитаем коэффициент определенности для гипотезы. В дереве вывода имеется одно правило типа ИЛИ для вывода С7. Остальные правила простые, однако заключения С5, С9, С3, С4, С1, С2 и гипотезу Гони поддерживают группами и при этом находятся в статусе независимых. В этих случаях будем пользоваться уже рассмотренным ранее выражением:

Таким образом, коэффициент определенности гипотезы «Акции данного предприятия являются перспективными» довольно низкий, так как равен всего лишь — 0,15 в диапазоне от — 1 до 1.

Расчеты в рассмотренном примере выполнены при условии, что, все реляционные выражения после подстановки в них исходной информации из базы данных были истинными. В противном случае знак при коэффициенте определенности условия должен меняться на противоположный (плюс на минус).

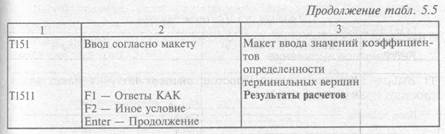

Технологию создания и функционирования системы рассмотрим с помощью интерфейса, указывающего на операции, которые следует выполнить. Для этого воспользуемся упрощенной схемой диалога (рис. 5.11) и расшифровывающей ее содержание таблицей (табл. 5.5).

Основное меню содержит шесть позиций, содержание которых, раскрывается с помощью выпадающих подменю. Для разработчика системы предназначены позиции: Правила, Ввод, Редактирование, а для пользователя — Ввод, Выполнение, Печать. В процессе приобретения опыта работы с системой пользователь сам сможет выполнять функции разработчика, так как программирование не требуется.

Позиция Правила позволяет вводить правила при создании новой системы. Для того чтобы инициировать работу созданного набора правил, предварительно необходимо его загрузить. Для этого предназначена позиция Загрузить, которая после ее выбора предоставляет пользователю возможность указать и загрузить требуемый, набор правил. После ввода нового набора правил возникает необходимость в его сохранении. Сохранить можно под старым именем или новым.

Для этого достаточно указать позиции Сохранить или Сохранить как... При желании можно отказаться от этих функций, нажав клавишу Esc.

Таблица диалога Т13 предоставляет возможность эксперту ввести следующую информацию (табл. 5.5): Гипотезы. Правила. Формулы. База данных. Терминальные вершины.

Указав первую позицию, пользователь получает на экране макет ввода гипотезы (T131). При этом, в случае проверки гипотезы на синонимию, он может, нажав клавишу F7, открыть окно словаря использованных гипотез. После ввода всех требуемых гипотез (ввод их обязателен) эксперт нажатием клавиши Esc может вернуться в главное меню.

Ввод правил с помощью позиции Правила является центральной процедурой системы. Указав данную позицию, пользователь получает меню, в котором следует уточнить тип правила. Для этого предусмотрена таблица диалога Т132, где имеются следующие позиции:

Простое

С операцией И

С операцией ИЛИ

Реляционное выражение

Выбрав первую позицию Простое, эксперт получит макет ввода простого правила (рис. 5.12).

Ввод правил, условия в которых связаны логическими операциями ИЛИ-И, выполняется согласно тому же макету, что и простое правило, однако количество выводов не ограничивается.

Некоторые или большинство терминальных вершин могут содержать условия, выполнение которых ведет к изменению содержания самого правила. Если возникла необходимость ввода реляционного выражения, эксперт в окне «тип правила» должен указать позицию Реляционное выражение, что обеспечит ему соответствующий макет ввода (рис. 5.13).

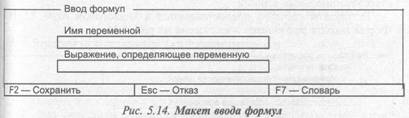

В том случае, если реляционное выражение поддерживается формулами, то в таблице Т13 для этого введена соответствующая позиция (Формулы). Указав ее, эксперт получает на экране макет ввода формул (рис. 5.14).

Просмотр и редактирование уже введенного набора правил осуществляется с помощью диалогового окна Т14. Изменение (удаление, редактирование) осуществляется после вызова директории с именами файлов и с наборами правил. Для того, чтобы добавить новое правило, можно воспользоваться таблицей диалога T132, которая в свою очередь обеспечит эксперту макет ввода правила.

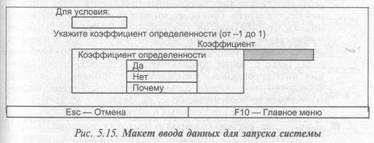

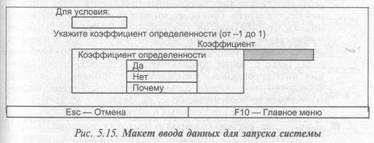

Позиция Выполнение главного меню предназначена для пользователя. Однако, прежде чем запустить систему на выполнение, он должен загрузить тот набор правил, работа с которым планируется. Загрузка осуществляется в окне Т12 (Ввод правил). Указав позицию Выполнение, пользователь получает окно с предложением указать, обрабатывать ли все гипотезы данного набора правил или только одну. Это очень удобное отличие IMP+ от своего прототипа, так как при наличии большого количества гипотез обработка всех ради од- ной или нескольких нецелесообразна. Указав в окне свое пожелание (таблица Т15), пользователь получает макет ввода значений переменных для использования реляционных выражений и формул. Осуществляется это с помощью таблицы диалога Т151. Макет ввода представлен на рис. 5.15.

После окончания ввода всех исходных данных система автоматически производит расчет коэффициента определенности гипотезы. Если в качестве терминальных вершин используются реляционные выражения или формулы, ввод их производится так же, как и простых терминальных вершин.

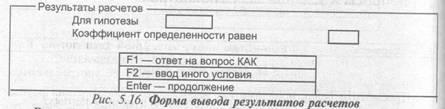

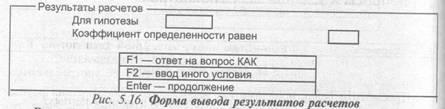

Результаты расчетов предоставляются в диалоговом окне T1511. Форма вывода результатов изображена на рис. 5.16.

Возникшие сомнения в отношении правильности результатов пользователь может рассеять, нажав клавишу F1. В результате на экране появляется объяснение типа КАК.

Дальнейшее развитие СППР зависит от развития информационных технологий, направленных на обработку информации, поступающей из сети Интернет. Эта информация характеризуется сильной не структурированностью и разнородностью, однако она необходима для правильного принятия решения. В настоящее время интенсивно развиваются информационные технологии, предназначенные для обработки именно такой информации, названные «Интеллектуальный анализ данных» (Data Mining). Ожидается, что они и другие новейшие достижения в области искусственного интеллекта существенно повлияют на дальнейшее развитие СППР.

Из главы рекомендуется запомнить

Информационные технологии являются той базой, которая реализует любые информационные процессы в целях управления предприятием. Они обеспечивают развитие бизнеса и экономики, способствуют их глобализации. В процессе эволюции информационных технологий имеет место их удешевление с одновременным получением более широкого и сложного сервиса. Такое развитие прослеживается в необходимости создания интегрированных, распределенных технологий, а также технологий типа «клиент-сервер». Совершенствование информационных технологий все более направлено в область принятия решений, интеллектуальных и наукоемких проблем.

Применение систем поддержки принятия решений (СППР) позволяет повысить скорость принятия решений, улучшить, качество решений за счет оценки многих факторов. Дальнейшее развитие СППР во многом будет зависеть от информации, поступающей из сети Интернет, а также от влияния Интернет-среды в целом на развитие экономики и бизнеса в России.

Вопросы и задания для самоконтроля

1. Раскройте сущность понятия информационной технологии. Каковы состав типовых процедур и операций, их назначение?

2. Назовите виды обработки информации, наиболее употребляемые в экономической и других сферах.

3. В чем состоят особенности технологии баз и банков данных?

4. Каковы предпосылки появления технологии «клиент-сервер», характеристика ее модели, уровни модели, виды используемых ресурсов?

5. Определите сущность технологии обработки документов, видео-изображений, визуализации.

6. В чем состоит специфика обработки данных в виде таблиц, текста? Дайте понятие гипертекста и гиперсреду.

7. Где может использоваться технология обработки речи и сигналов?

8. В чем состоит сущность технологий электронной подписи, электронного офиса, электронной почты?

9. Назовите режимы организации информационных технологий, охарактеризуйте их сущность и различия.

10. Рассмотрите предпосылки организации интегрированных информационных технологий и раскройте назначение принципа интеграции.

11. В чем отличие интегрированных и локальных технологий?

12.Приведите примеры построения технологий на промышленной

основе. В чем их отличие от несерийных аналогов?

13. Каковы направления развития новых информационных технологий?

14. Охарактеризуйте системы поддержки принятия решений (СППР). Каковы их структура и состав элементов?

15.Назовите типичные процедуры машинной технологии формирования решения с помощью СППР.

16. Раскройте содержание этапа «Формирование проблемы, цели или гипотезы».

17. Определите назначение и содержание этапа «Постановка задачи и выбор модели базы знаний».

18.В чем состоит сущность этапа «Наполнение системы данными и знаниями»?

19. Какова цель этапа «Анализ предложенного варианта решения»?

6.Зашита информации в ИС и ИТ управления организацией

• Почему необходимо защищать информацию.

• Виды угроз информации.

• Системы защиты и этапы их разработки.

• Сущность криптографической защиты.

• Особенности защиты информации в сетях

6.1. Виды угроз безопасности ИС и ИТ

6.1.1. Необходимость обеспечения информационной безопасности ИС и ИТ

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик ИС. Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать, различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному) использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер. Поэтому среди угроз безопасности информации следует выделять как один из видов угрозы случайные, или непреднамеренные. Их источником могут быть выход из строя аппаратных средств, неправильные действия работников ИС или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы тоже следует держать во внимании, так как ущерб от них может быть значительным. Однако в данной главе наибольшее внимание уделяется угрозам умышленным, которые в, отличие от случайных преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды.

Человека, пытающегося нарушить работу информационной системы и получить несанкционированный доступ к информации, обычно взывают взломщиком, а иногда «компьютерным пиратом» (хакером). В своих противоправных действиях, направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными утратами на ее получение. С помощью различного рода уловок и множества приемов и средств подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов.

Защита от умышленных угроз — это своего рода соревнование обороны и нападения: кто больше знает, предусматривает действенные меры, тот и выигрывает.

Многочисленные публикации последних лет показывают, что злоупотребления информацией, циркулирующей в ИС или передаваемой по каналам связи, совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию.

Сегодня можно утверждать, что рождается новая современная технология — технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ.

6.1.2. Виды умышленных угроз безопасности информации

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БнД, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом.

Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями). По данным зарубежных источников, получил широкое распространение промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем. К основным угрозам безопасности информации и нормального функционирования ИС относятся:

• утечка конфиденциальной информации;

• компрометация информации;

• несанкционированное использование информационных ресурсов;

• ошибочное использование информационных ресурсов;

• несанкционированный обмен информацией между абонентами;

• отказ от информации;

• нарушение информационного обслуживания;

• незаконное использование привилегий.

Утечка конфиденциальной информации — это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала, известна в процессе работы. Эта утечка может быть следствием;

• разглашения конфиденциальной информации;

• ухода информации по различным, главным образом техническим, каналам;

• несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ — это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее распространенными путями несанкционированного доступа к информации являются:

• перехват электронных излучений;

• принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

• применение подслушивающих устройств (закладок);

• дистанционное фотографирование;

• перехват акустических излучений и восстановление текст принтера;

• чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

• копирование носителей информации с преодолением мер защиты;

• маскировка под зарегистрированного пользователя;

• маскировка под запросы системы;

• использование программных ловушек;

• использование недостатков языков программирования и операционных систем;

• незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

• злоумышленный вывод из строя механизмов защиты;

• расшифровка специальными программами зашифрованной" информации;

• информационные инфекции.

Перечисленные пути несанкционированного доступа требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки — это физические пути от источника конфиденциальной информации к злоумышленнику, посредством которых возможно получение охраняемых сведений. Причиной возникновения каналов утечки являются конструктивные и технологические несовершенства схемных решений либо эксплуатационный износ элементов. Все это позволяет взломщикам создавать действующие на определенных физических принципах преобразователи, образующие присущий этим принципам канал передачи информации— канал утечки.

Однако есть и достаточно примитивные пути несанкционированного доступа:

• хищение носителей информации и документальных отходов;

• инициативное сотрудничество;

• склонение к сотрудничеству со стороны взломщика;

• выпытывание;

• подслушивание;

• наблюдение и другие пути.

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует ИС, так и для ее пользователей.

Менеджерам следует помнить, что довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за 3 элементарных недоработок руководителей организаций и их сотрудников. Например, к причинам и условиям, создающим предпосылки для утечки коммерческих секретов, могут относиться:

• недостаточное знание работниками организации правил защиты конфиденциальной информации и непонимание необходимости их тщательного соблюдения;

• использование не аттестованных технических средств обработки конфиденциальной информации;

• слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами;

• текучесть кадров, в том числе владеющих сведениями, составляющими коммерческую тайну;

• организационные недоработки, в результате которых виновниками утечки информации являются люди — сотрудники ИС и ИТ.

Большинство из перечисленных технических путей несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности. Но борьба с информационными инфекциями представляет значительные трудности, так как существует и постоянно разрабатывается огромное множество вредоносных программ, цель которых — порча информации в БД и ПО компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

Вредоносные программы классифицируются следующим образом: Логические бомбы, как вытекает из названия, используются для искажения или уничтожения информации, реже с их помощью совершаются кража или мошенничество. Манипуляциями с логическими бомбами обычно занимаются чем-то недовольные служащие, собирающиеся покинуть данную организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями и т.п.

Реальный пример логической бомбы: программист, предвидя свое увольнение, вносит в программу расчета заработной платы определенные изменения, которые начинают действовать, когда его фамилия исчезнет из набора данных о персонале фирмы.