5.4. ПОСТРОЕНИЕ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ НА ОСНОВЕ КОМПЛЕКСА «АККОРД»

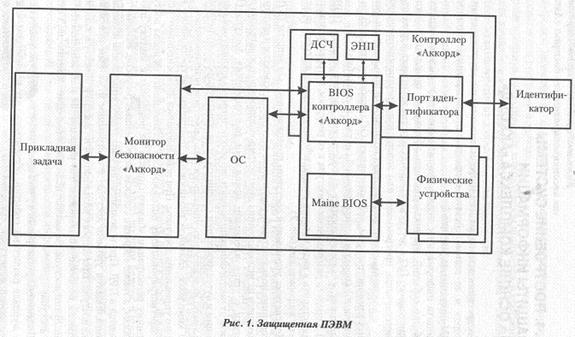

Построение системы защиты информации с использованием комплекса «Аккорд» и ее взаимодействие с программно-аппаратным обеспечением ПЭВМ показаны на рисунке 1.

Защита информации с использованием средств комплекса основана на обработке событий, возникающих при обращении прикладных программ или системного ПО к ресурсам ПЭВМ. Средства комплекса перехватывают соответствующие программные или аппаратные прерывания, анализируют запрос и в зависимости от соответствия полномочий пользователя, установленных администратором, либо разрешают ОС обработку этих событий, либо запрещают (передают операционной системе код ошибки).

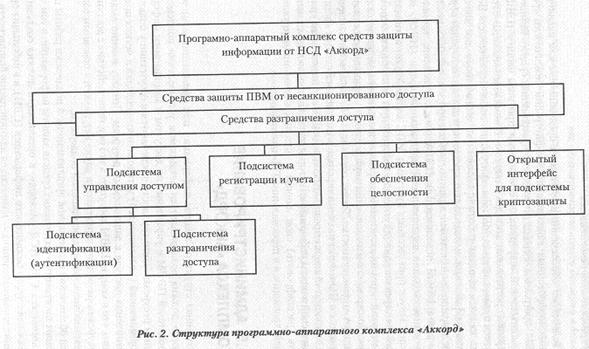

Комплекс «Аккорд» состоит из собственно средств защиты ПЭВМ от НСД и средств разграничения доступа к ее ресурсам, которые условно можно представить в виде четырех взаимодействующих между собой подсистем защиты информации (рис. 2).

Подсистема управления доступом предназначена для защиты ПЭВМ от посторонних пользователей, управления доступом к объектам и организации совместного их использования зарегистрированными пользователями в соответствии с установленными правилами разграничения доступа (ПРД). Защита от посторонних пользователей обеспечивается процедурами идентификации и аутентификации с защитой от раскрытия пароля, отличающимися высокой надежностью, уникальностью, удобством использования.

В комплексе «Аккорд» реализованы принципы дискреционного и мандатного управления доступом. При использовании дискреционного управления зарегистрированному пользователю устанавливаются права доступа по принципу регистрации «белого списка» разрешенных к запуску программ и данных, а также «черного списка» запрещенных ресурсов, которые прописываются в ПРД. При использовании мандатного управления пользователю устанавливается уровень доступа, а программам и данным присваивается метка доступа. При запросе пользователя на доступ к объекту в зависимости от уровня полномочий пользователя разрешается или запрещается запрошенный тип доступа. Возможно использование одновременно двух механизмов доступа.

Подсистема регистрации и учета предназначена для регистрации в системном журнале различных событий, обрабатываемых комплексом «Аккорд». В системный журнал заносятся сведения более чем о 200 событиях, а также осуществляется архивация занесенных данных.

Подсистема обеспечения целостности предназначена для исключения несанкционированных модификаций конфигурации технических средств ПЭВМ, программной среды (в том числе программных средств комплекса) и обрабатываемой информации, обеспечивая при этом защиту ПЭВМ от внедрения программных закладок и вирусов. В комплексе «Аккорд» это реализуется проверкой целостности конфигурации технических средств ПЭВМ перед каждым сеансом работы пользователя, назначенных для контроля системных файлов, пользовательских программ и данных; контролем обращения к операционной системе напрямую, в обход прерываний DOS; исключением возможности использования ПЭВМ без контроллера комплекса; механизмом создания изолированной программной среды (ИПС), запрещающей запуск привнесенных программ. ИПС контролирует активизацию процессов через операционную среду, контролирует целостность исполняемых модулей перед их запуском и разрешает инициирование процесса только при одновременном выполнении двух условий — принадлежности к разрешенным и неизменности. Таким образом, ИПС существенно снижает требования к ПО в части наличия скрытых возможностей.

В комплексе «Аккорд» предусмотрено подключение подсистемы крипто- графической защиты информации, которая позволяет пользователю зашифровать (расшифровать) свои данные с использованием индивидуальных ключей, хранящихся в персональном ТМ-идентификаторе.

5.5. АДМИНИСТРИРОВАНИЕ КОМПЛЕКСА «АККОРД»

Созданная структура защиты информации при применении комплекса «Аккорд» должна поддерживаться механизмом установления полномочий пользователей ПЭВМ и управления их доступом к защищаемым информационным ресурсам. Часто трудности заключаются в отсутствии у большинства организаций (пользователей) установленного порядка и четких правил разграничения доступа к защищаемым ресурсам. Поэтому именно выяснение того, что и кому в ПЭВМ доступно, а что нет, какие действия с доступными ресурсами разрешено выполнять, а какие нет, является основным содержанием необходимой организационной поддержки.

Для обеспечения непрерывной организационной поддержки работы применяемых программно-технических средств защиты информации, в том числе и комплекса СЗИ НСД «Аккорд», в организации должна создаваться специальная служба безопасности информации (СБИ), а в небольших организациях и подразделениях — назначаться администратор безопасности информации (БИ). На СБИ возлагаются задачи по осуществлению единого руководства, организации применения средств защиты и управления ими, а также контролю за соблюдением требований по обеспечению безопасности информационных ресурсов всеми категориями пользователей. Администратор БИ планирует защиту информации на предприятии, определяет права доступа пользователям в соответствии с утвержденным планом защиты, организует установку комплекса «Аккорд» в ПЭВМ, эксплуатацию и контроль за правильным использованием ПЭВМ с внедренным комплексом, осуществляет периодическое тестирование средств защиты комплекса. Применение защитных механизмов комплекса «Аккорд» должно дополняться общими мерами предосторожности и физической безопасности ПЭВМ и ее средств, в том числе проведением мероприятий по недопущению извлечения контроллера «Аккорд-АМДЗ».

Не умаляя достоинств комплекса «Аккорд» (прежде всего сильной аппаратной поддержки большинства защитных механизмов), надо сказать, что комплекс не может решить все проблемы по созданию комплексной защиты информационных систем. Надо четко понимать, что комплекс «Аккорд»— это лишь хороший инструмент, позволяющий службе безопасности информации (администратору БИ) значительно проще и надежнее решать одну из стоящих перед ней задач — защиту от НСД к информационным ресурсам компьютерных систем.

6. УНИВЕРСАЛЬНЫЙ МЕЖСЕТЕВОЙ ЭКРАН «Z-2»

Практически все современные корпоративные информационные системы используют сети общего пользования для получения доступа к внешним ресурсам, предоставления собственных ресурсов внешним пользователям, а часто применяют публичные сети как средство организации информационного взаимодействия территориально распределенных участков корпоративной сети.

В такой ситуации, с одной стороны, возникает необходимость обеспечения доступности части корпоративных информационных ресурсов извне, а также ресурсов внешних открытых сетей для внутренних пользователей компании, с другой — остро встает проблема контроля информационного взаимодействия с внешним миром и обеспечения защиты корпоративной информационной системы от угроз информационной безопасности извне.

Для разграничения доступа к ресурсам и контроля информационных потоков между защищаемой сетью компании и внешними сетями, а также между сегментами корпоративной сети необходимо использовать специальные средства защиты — межсетевые экраны.

6.1. НАЗНАЧЕНИЕ МЕЖСЕТЕВОГО ЭКРАНА «Z-2»

Межсетевой экран (МЭ) «Z-2» предназначен для защиты внутреннего информационного пространства корпоративных информационных систем (в том числе территориально распределенных) при межсетевом информационном взаимодействии в соответствии с принятой в компании политикой информационной безопасности. Межсетевой экран «Z-2» позволяет разграничить доступ к ресурсам компьютерной сети и обеспечивает контроль информационных потоков между защищаемой сетью компании и внешними сетями. Основные возможности МЭ «Z-2» по обеспечению информационной безопасности корпоративной информационной системы включают:

1) контроль входящих (исходящих) информационных потоков на сетевом, транспортном и прикладном уровнях модели информационного обмена OSI (ISO);

2) идентификацию и аутентификацию пользователей с защитой от прослушивания сетевого трафика;

3) трансляцию сетевых адресов и сокрытие структуры защищаемой сети; 4) обеспечение доступности сетевых сервисов;

5) регистрацию запросов на доступ к ресурсам и результатов их выполнения;

6) обнаружение и реагирование на нарушения политики информационной безопасности.

Межсетевой экран «Z-2» имеет сертификат Гостехкомиссии России на соответствие требованиям РД «Межсетевые экраны» по 3 классу защищенности межсетевых экранов и отсутствие не декларированных возможностей.

6.2. СОСТАВ МЕЖСЕТЕВОГО ЭКРАНА «Z-2»

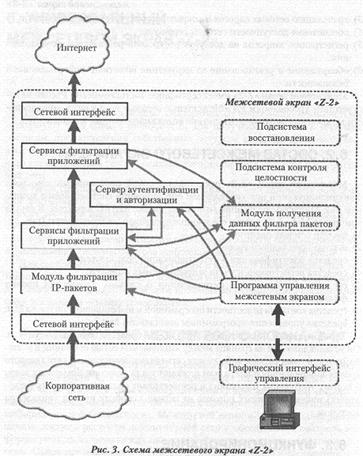

Межсетевой экран «Z-2» представляет собой программный комплекс, функционирующий под управлением операционной системы Solaris компании Sun Microsystems на аппаратной платформе БРАКС или Intel. В состав комплекса МЭ «Z-2» входят следующие программные компоненты (рис. 3):

1) фильтр сетевых пакетов;

2) шлюзы прикладного уровня;

3) средства идентификации и аутентификации пользователей;

4) средства регистрации и учета запрашиваемых сервисов;

5) средства оповещения и сигнализации о случаях нарушения правил фильтрации;

6) средства контроля целостности программной и информационной среды МЭ;

7) средства управления программным комплексом МЭ.

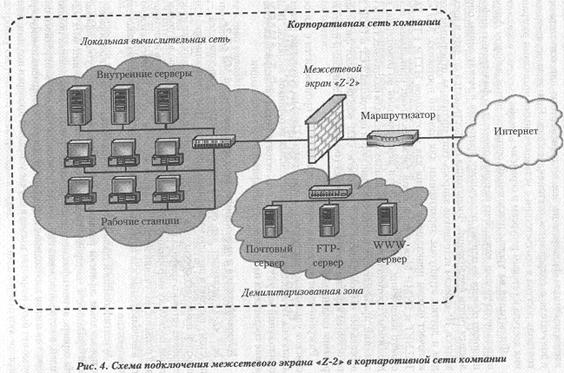

Типовая схема подключения МЭ «Z-2» представлена на рисунке 4. Он устанавливается на границе между защищаемой сетью компании и внешними открытыми сетями либо между сегментами защищаемой сети (разного уровня конфиденциальности или служащих для решения различных задач и потому требующих изоляции) и осуществляет контроль входящих (исходящих) информационных потоков на основе заданных правил управления доступом.

6.3. ФУНКЦИОНИРОВАНИЕ МЕЖСЕТЕВОГО ЭКРАНА Z-2»

Фильтрация информационных потоков

Разграничение доступа и контроль входящих (исходящих) информационных потоков осуществляются путем фильтрации данных, т. е. их анализа по совокупности критериев и принятия решения об их распространении

в (из) защищаемой сети или сегменте. Фильтрация производится на основе правил, задаваемых администратором, в соответствии с принятой в компании политикой информационной безопасности. Для проверки списка правил фильтрации на избыточность и непротиворечивость в состав МЭ «Z-2» входят средства проверки правил по адресам, портам и протоколам источника или точки назначения пакета.

Информационная безопасность

На сетевом и транспортном уровнях фильтрация соединений осуществляется пакетным фильтром на основе транспортных адресов отправителя и получателя с сохранением состояния сессии. При этом осуществляется контроль доступа в соответствии с установленными правилами разграничения доступа к сетевым ресурсам и сервисам.

Фильтрация на уровне приложений осуществляется набором фильтров прикладного уровня, каждый из которых отвечает за фильтрацию информационного обмена по одному отдельному протоколу и между одним определенным типом приложений. Фильтрация осуществляется по дате и времени запроса, IP-адресам источников запроса, типу протокола, отдельным командам и другим атрибутам, характерным для данного протокола. МЭ «Z-2» включает шлюзы прикладного уровня для протоколов НТТР, FTP, SMTP, TELNET и SNMP. Межсетевой экран также включает прикладные шлюзы общего назначения, которые являются нейтральными по отношению к содержимому протокола и могут быть использованы для различных типов приложений, применяющих в качестве транспорта протоколы ТСР и UDP. Универсальные шлюзы Generic ТСР и Generic UDP обеспечивают фильтрацию по сетевым адресам (портам) источника (получателя) запроса и протоколирование соединений.

Разграничение доступа к шлюзам приложений производится с помощью списков управления доступом (Access Control Lists) на основании заданного диапазона IP-адресов и портов разрешенных источников запросов. Шлюзы приложений могут также производить аутентификацию запроса на установление соединения на сервере аутентификации и авторизации.

Идентификация и аутентификация пользователей МЭ «Z-2»

МЭ «Z-2» включает две схемы аутентификации пользователей — по простому паролю и паролю временного действия. Использование временных паролей позволяет обеспечить защиту от пассивных атак, таких как прослушивание сетевого трафика и перехват идентификаторов и паролей пользователей, поскольку информация, которая потенциально может быть использована для попыток получения несанкционированного доступа, не передается по сети, а используемые для аутентификации пароли не хранятся на каком-либо компьютере.

Аутентификация и проверка прав доступа пользователей при обращении к прикладным сервисам реализуются с помощью сервера аутентификации и авторизации, к которому обращаются шлюзы приложений МЭ «Z-2». На сервере аутентификации и авторизации хранится база данных пользователей, в которой описана схема аутентификации каждого конкретного пользователя и иная необходимая информация. Доступ к запрашиваемому сервису может быть разрешен только в случае успешной проверки подлинности на сервере аутентификации.

Доступ к серверу аутентификации разрешен только шлюзам приложений в соответствии со списками управления доступом на основании IP-адресов и портов разрешенных источников запросов на аутентификацию.

Трансляция сетевых адресов

Помимо фильтрации информационных потоков, МЭ «Z-2» выполняет трансляцию сетевых адресов (Network Address Translation, NAT) на основании заданного набора правил. Это позволяет скрыть структуру внутренней сети от внешних субъектов и расширить возможности использования произвольных внутренних IP-адресов.

Обеспечение доступности ресурсов

Для предотвращения угроз доступности ресурсов при внешнем информационном обмене МЭ «Z-2» осуществляет управление информационными потоками. В качестве параметра управления выступает количество обрабатываемых запросов на предоставление сервисов в зависимости от приоритета ресурса, определенного политикой безопасности компании.

6.4. АДМИНИСТРИРОВАНИЕ МЕЖСЕТЕВОГО ЭКРАНА «Z-2»

Средства управления

Управление компонентами одного или нескольких межсетевых экранов «Z-2» осуществляется централизованно с рабочего места администратора на основе технологии «клиент — сервер», где в качестве сервера выступает программа управления, запускаемая на МЭ, а в качестве клиента — графический интерфейс управления МЭ, установленный на рабочем месте администратора. Графический интерфейс и программа управления написаны на языке Java, что обеспечивает многоплатформенность интерфейса управления МЭ.

Графический интерфейс управления позволяет производить:

1) настройку фильтра сетевых пакетов МЭ;

2) настройку сервисов фильтрации, их запуск и остановку, а также перемену статуса их работы;

3) редактирование базы данных пользователей сервера аутентификации;

4) полный или выборочный просмотр системных журналов в реальном времени;

5) настройку системного планировщика задач.

Информационная безопасность

Разграничение доступа и защита функций администрирования

Доступ к функциям конфигурирования и администрирования МЭ «Z-2» предоставляется только уполномоченному администратору, который должен пройти процедуру проверки подлинности. Кроме того, осуществляется защита данных и команд управления, передаваемых между МЭ «Z-2» и рабочим местом администратора.

В качестве аутентификационной информации для задач администрирования МЭ «Z-2» используются сертификат открытого ключа Х.509 и одноразовый пароль S / key. Конфиденциальность и целостность информации управления обеспечиваются средствами протокола SSLv3.

Обеспечение надежности функционирования

Надежность работы МЭ «Z-2» обеспечивается следующим комплексом мер:

1) регистрацией событий. МЭ «Z-2» осуществляет регистрацию событий, связанных с его функционированием, включая все виды входящих (исходящих) запросов и процессов их обработки, изменения конфигурации МЭ и прочие административные действия, события загрузки и выключения МЭ, регистрации и выхода из системы администратора и других пользователей. При этом обеспечивается защита хранимых данных аудита от несанкционированного удаления. Полный или выборочный просмотр протоколов регистрации осуществляется только уполномоченным администратором. МЭ «Z-2» включает также средства анализа регистрационной информации и генерации отчетов на ее основе;

2) оповещением администратора МЭ о попытках НСД. Для обеспечения оперативного реагирования на нарушения политики информационной безопасности компании при обнаружении событий, отвечающих определенным критериям (например, интерпретируемых как попытки НСД), МЭ «Z-2» осуществляет одно из заданных действий, например:

• локальное оповещение администратора, осуществляющего мониторинг работы МЭ;

• удаленное оповещение (передачу администратору сообщения по электронной почте);

• другие настраиваемые администратором действия;

3) контролем целостности МЭ «Z-2». МЭ «Z-2» обеспечивает динамический контроль целостности своей программной части (исполняемых модулей и компонентов операционной системы) и информационной среды (конфигурационных файлов, баз данных пользователей и аутентификационной информации). Возможность проверки целостности компонентов МЭ «Z-2» предоставляется только уполномоченному администратору;

4) резервным копированием и восстановлением МЭ. При выходе из строя компонентов фильтрации МЭ в результате сбоя или отказа происходят приостановка связи по соответствующему протоколу и прекращение доступа к защищаемым ресурсам. Тем самым реализован принцип невозможности перехода в небезопасное состояние защищаемой информационной системы. Для быстрого возобновления выполнения функций защиты корпоративной сети в случае сбоев и отказов программно-аппаратного обеспечения МЭ «Z-2» предусмотрена возможность резервного копирования компонентов самого МЭ (конфигурационных файлов, файлов протоколирования, баз данных пользователей), файловой системы (средствами операционной системы), а также оперативного восстановления работоспособности МЭ.

МЭ «Z-2» также выполняет набор операций самотестирования при запуске, восстановлении после сбоев и запросах уполномоченного администратора.

Использование МЭ «Z-2» для защиты корпоративной информационной системы позволяет обеспечить высокий уровень безопасности внутреннего информационного пространства компании и возможность детального разграничения доступа к ресурсам и сервисам на основании корпоративной политики информационной безопасности.

Возможность построения комплексных решений по защите от НСД заключается в интеграции МЭ «Z-2» с системами блокировки несанкционированных рассылок (спама), а также комплексного использования со средствами создания виртуальных защищенных сетей (VPN), антивирусными решениями и средствами контекстного анализа.

7. КОМПЛЕКС КОДИРОВАНИЯ МЕЖСЕТЕВЫХ ПОТОКОВ «ТРОПА-ДЖЕТ»

Одной из важнейших задач обеспечения информационной безопасности является защита потоков корпоративных данных, передаваемых по каналам общего пользования, в том числе и через Интернет. Перспективным методом надежной защиты информации является метод кодирования данных.

Для решения этой задачи необходимо осуществить кодирование информации на выходе из локальной сети и декодирование поступающих в нее данных. Эти функции реализуются специальными программными или программно-аппаратными, средствами. Если защита сегмента корпоративной сети уже обеспечена межсетевым экраном, естественно возложить на него также выполнение функций кодирования и декодирования. Для реализации возможностей кодирования (декодирования) должно быть выполнено предварительное распределение ключей. После распределения ключей появляется возможность осуществления процесса выработки совместных секретных ключей, обслуживающих сеанс общения абонентов.

В результате кодирования весь обмен данными между территориально удаленными локальными сетями является защищенным и для пользователей выглядит как обмен внутри одной локальной сети. При этом от пользователей не требуется применение каких-либо дополнительных защитных средств.

7.1. НАЗНАЧЕНИЕ КОМПЛЕКСА «ТРОПА-ДЖЕТ»

Программный комплекс кодирования межсетевых потоков (ККМП) «Тропа-Джет» обеспечивает защиту информации в сетях передачи данных протокола TCP / IP при ее передаче между территориально удаленными локальными сетями. ККМП «Тропа-Джет» позволяет объединить локальные сети в виртуальную защищенную сеть (Virtual Private Networks, VPN). При этом весь трафик виртуальной защищенной сети, проходящий по сетям общего пользования, защищается при помощи кодирования. Кодирование передаваемых данных является прозрачным для абонентов и используемого ими программного обеспечения.

Комплекс «Тропа-Джет» выполняет следующие функции:

1) кодирование межсетевых потоков;

2) создание контура безопасности;

3) выборочное кодирование трафика;

4) управление ключевой системой;

5) регистрацию событий, мониторинг и управление межсетевыми потоками;

6) защиту соединений с мобильными клиентами.

ККМП «Тропа-Джет» имеет сертификат Гостехкомиссии России на соответствие техническим условиям и отсутствие не декларированных возможностей.

7.2. СОСТАВ КОМПЛЕКСА «ТРОПА-ДЖЕТ»

ККМП «Тропа-Джет» предназначен для эксплуатации под управлением операционной системы Solaris на платформах БРАКС или Intel. Комплекс «Тропа-Джет» состоит из следующих компонентов:

1) набора шлюзов кодирования;

2) центра генерации ключей;

3) центра распределения ключей;

4) центра регистрации ключей;

5) центра регистрации мобильных клиентов;

6) центра подготовки электронных ключей мобильных клиентов;

7) мобильного клиента;

8) центра мониторинга;

9) программы контроля целостности.

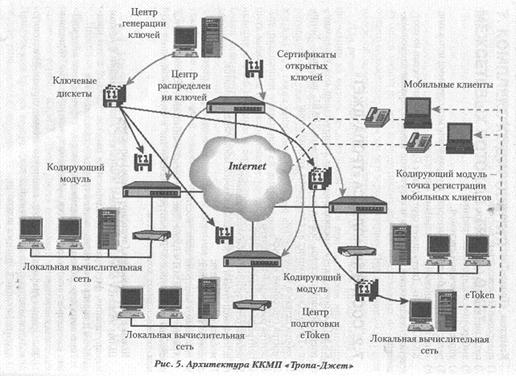

Архитектура ККМП «Тропа-Джет» и схема взаимодействия компонентов приведены на рисунке 5. Рассмотрим назначение и функциональные возможности основных компонентов.

Шлюз с кодирующим (декодирующим) модулем

Шлюз является основным модулем комплекса, выполняющим функции маршрутизации, фильтрации и кодирования пакетов. Каждый шлюз предназначен для закрытия определенной группы локальных сетей.

На компьютере-шлюзе устанавливается модуль с функциями кодирования (декодирования) и запускается программа аутентификации. Функциями шлюза являются:

1) фильтрация трафика (деление на кодируемый (не кодируемый) потоки);

2) кодирование трафика (кодируемый поток);

3) аутентификация с другими шлюзами;

4) регистрация событий в центре мониторинга;

5) обеспечение собственной защиты.

Центр генерации ключей

Центр генерации ключей представляет собой программу, которая выполняется на изолированном компьютере. Он генерирует пары комплементарных ключей, а также является репозитарием всех известных системе ключей. В функции центра генерации ключей входят:

1) генерация пар открытого и секретного ключей кодирующих модулей;

2) генерация пары ключей для сертификации (эталонного заверения) открытых ключей кодирующих модулей;

3) генерация сертификатов открытых ключей, подписанных секретным ключом сертификации;

4) помещение подписанных сертификатов открытых ключей на сменные носители;

5) хранение эталонных копий сертифицированных открытых ключей в архиве.

Центр распределения ключей

Центр распределения ключей реализован в виде программного комплекса, выполняющего функции хранения и выдачи открытых ключей кодирования по сетевому запросу от модулей кодирования. Центр распределения ключей может быть установлен либо на отдельном (выделенном) компьютере, либо совместно с одним из шлюзов кодирования. Центр распределения ключей осуществляет управление контуром безопасности, а также выполняет такие функции, как:

1) получение со сменного носителя открытых ключей шлюзов;

2) выдача любому шлюзу открытых ключей любых других шлюзов и информации о соответствующих сегментах структуры сети;

3) рассылка шлюзам сообщений об изменениях структуры закрытой сети;

4) выработка и выполнение процедуры смены сеансовых ключей;

5) хранение информации о структуре сети.

Центр регистрации ключей

Центр регистрации ключей предназначен для сертификации открытых ключей и представляет собой программу, которая выполняется на изолированном компьютере. В его функции входят:

1) ввод со сменного носителя открытого ключа;

2) ввод со сменного носителя закрытого ключа администратора безопасности;

3) подпись нового ключа ключом администратора безопасности;

4) помещение подписанного открытого ключа в архив долговременного хранения и на сменный носитель;

5) хранение эталонных копий сертифицированных (зарегистрированных) открытых ключей.

Мобильный клиент и центр регистрации мобильных клиентов

Мобильный клиент представляет собой программный модуль, работающий под управлением ОС Windows 98/2000 и использующий аппаратные ключи еТоken для аутентификации абонента в VPN. Их запись выполняется центром подготовки электронных ключей.

Для обеспечения доступа мобильных клиентов к защищаемым корпоративным данным используется центр регистрации мобильных клиентов и ПО мобильного клиента комплекса «Тропа-Джет». Центр регистрации мобильных клиентов представляет собой специальный кодирующий модуль для подключения произвольного количества мобильных клиентов.

Центр мониторинга

Центр мониторинга представляет собой сетевое автоматизированное рабочее место с установленным на нем набором программ, осуществляющих сбор и анализ протоколов, поступающих от всех модулей комплекса.

Программа контроля целостности

Средства формирования и проверки контрольных сумм файлов реализованы в виде программы контроля целостности, которая предназначена для определения и уведомления системного администратора об изменении, добавлении и удалении файлов.

7.3. ФУНКЦИОНИРОВАНИЕ КОМПЛЕКСА «ТРОПА-ДЖЕТ»

Функции кодирования межсетевых информационных потоков в открытых сетях передачи данных выполняются путем организации VPN. Каждая сеть в составе VPN защищена своим кодирующим модулем, устанавливаемым в точке ее соединения с внешними сетями. Защищаемая информация кодируется на передающем модуле и декодируется на принимающем, т. е. передается в открытом виде в пределах локальных сетей и в кодированном — за их пределами. Кодированный трафик передается по протоколу JPsec.

ККМП «Тропа-Джет» позволяет сформировать контур безопасности, объединяющий IP-адреса всех абонентов, имеющих доступ в виртуальную защищенную сеть. Абонентами VPN могут быть целые сети, подсети и отдельные рабочие станции. Кроме того, кодирующий модуль может быть установлен на отдельную рабочую станцию. В состав виртуальной защищенной сети могут входить мобильные пользователи — удаленные компьютеры, подключаемые по выделенным или коммутируемым каналам связи. Основным отличием мобильного клиента является динамически назначаемый IP-адрес. Носителем ключевой информации для них является электронный ключ еТоken.

Формирование контура безопасности служит для разделения трафика на кодируемый и не кодируемый потоки. Кодирующий модуль ККМП «Тропа-Джет» производит выделение пакетов, которые необходимо кодировать, на основании IP-адресов отправителя пакета и получателя пакета и, кроме того, проверки интерфейса, через который проходит пакет.

В ККМП «Тропа-Джет» реализована несимметричная ключевая система, когда потенциальные участники обмена данными используют пары долговременных (секретного и открытого) ключей кодирования. Кодирование осуществляется на основе сеансовых ключей, автоматически формируемых при помощи долговременных ключей и имеющих ограниченное время жизни. Комплекс «Тропа-Джет» осуществляет все необходимые действия по управлению ключами: генерацию и распределение долговременных ключей, выработку сеансовых ключей абонентов, сертификацию открытых ключей в доверенном центре, плановую и внештатную смену ключей кодирования.

ККМП «Тропа-Джет» осуществляет сбор и хранение статистической и служебной информации обо всех штатных и нештатных событиях, возникающих при аутентификации узлов, передаче кодированной информации, ограничении доступа абонентов ЛВС. Средства мониторинга проводят сбор и анализ протоколов регистрации от всех модулей комплекса по кодированному каналу.

7.4. АДМИНИСТРИРОВАНИЕ КОМПЛЕКСА ТРОПА-ДЖЕТ»

Настройка и администрирование компонентов комплекса «Тропа-Джет» осуществляются централизованно с рабочего места администратора безопасности с помощью графического интерфейса или командной строки. Удаленное управление осуществляется по защищенному каналу. Комплекс обеспечивает аутентификацию администраторов и разграничение доступа к функциям администрирования.

При построении комплексных решений по защите от НСД возможно использование ККМП «Тропа-Джет» совместно с различными криптографическими библиотеками, в том числе сертифицированными ФАПСИ, межсетевыми экранами, антивирусными решениями и средствами контекстного анализа.

8. ОБЗОР СРЕДСТВ ЗАЩИТЫ ИНФОРМАЦИИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ИЗ ИНТЕРНЕТА

Давно известна шутка о том, что лучше всех защищен компьютер, не подключенный к сетям, а еще лучше — выключенный. Однако пользы от такого ПК не больше, чем от тумбочки. Каждый раз, входя в Интернет, пользователь рискует. Информация, находящаяся на носителях его компьютера, может стать доступной кому угодно. Более того, многие программы без вашего согласия и ведома отсылают различную информацию о вас своим разработчикам: списки посещенных сайтов, установленное ПО и характеристику аппаратной части ПК, регистрационные данные и т. д.

Кроме рассмотренных в предыдущих главах сертифицированных комплексов защиты информации, на практике наиболее часто используются так называемые брандмауэры, или межсетевые экраны. Брандмауэр (firewall)— это система, позволяющая разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения информации из одной части в другую, блокируя таким образом несанкционированный доступ к компьютеру из сети. Брандмауэры представляют собой целый класс систем, порой сопоставимых по сложности с операционной системой.

8.1. КЛАССИФИКАЦИЯ БРАНДМАУЭРОВ

Классифицировать брандмауэры можно по исполнению (программные, аппаратные и смешанного типа (аппаратно-программного)); по компонентной модели (локальные (работающие на одном хост-компьютере) и распределенные (distributed firewall)); а также по уровню, на котором они функционируют (пакетный уровень, прикладной уровень, уровень. соединения). Разбивка на уровни является условной, что подразумевает возможность работы отдельно взятого брандмауэра более чем на одном уровне одновременно. Практически все современные брандмауэры функционируют сразу на нескольких уровнях, стремясь расширить функциональность и максимально использовать преимущества работы по той или иной схеме. Такая технология получила название Stateful Inspection, а брандмауэры, работающие по смешанной схеме, — Stateful Inspection Firewall.

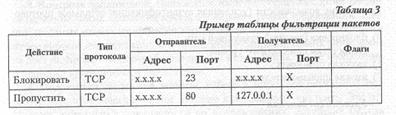

Пакетный уровень

Работа на пакетном уровне заключается в фильтрации пакетов. Решение о том, пропускать данный пакет или нет, принимается на основе следующей информации: IP-адреса, номеров портов отправителя и получателя, флагов. По сути дела, задача администратора заключается в составлении простой таблицы, на основании которой осуществляется фильтрация. Пример такой таблицы приведен ниже (табл. 3).

Преимущества пакетного уровня:

1) низкая стоимость;

2) высокая производительность.

Недостатки пакетного уровня:

1) сложность конфигурирования и поддержки;

2) отсутствие дополнительных возможностей;

3) рухнувшая сеть остается открытой (незащищенной);

4) не защищены от фальсификации IP- и DNS-адреса.

Прикладной уровень

Фильтрация на уровне пакетов хоть и проста, но порой явно недостаточна. Информации сетевого и транспортного уровня модели OS I иногда не хватает для эффективной работы, что объясняет существование систем, работающих на самом верхнем уровне — прикладном. Фактически брандмауэры на данном уровне представляют собой несколько отдельных подсистем (так называемых application gateways — серверов прикладного уровня) по числу обслуживаемых сервисов. Между пользовательским процессом и нужным сервисом возникает посредник, пропускающий через себя весь трафик и принимающий в рамках установленной политики безопасности решение о его легитимности.

Как правило, современные брандмауэры поддерживают практически весь спектр существующих сервисов — НТТР, FTP, SMTP, РОРЗ, IMAP, Telnet, Gopher, Wais, Finger, News, позволяя или полностью блокировать тот или иной сервис, или же ввести некоторые ограничения.

Такая схема работы обеспечивает ряд дополнительных бонусов в области безопасности: во-первых, маскируется структура защищаемой сети; во-вторых, появляется возможность более гибко управлять доступом (например, через предоставление разных прав отдельным категориям пользователей и т. д.).

Преимущества прикладного уровня:

1) маскировка защищаемой сети;

2) широкие возможности (усиленная аутентификация, детальное протоколирование);

3) блокировка (защита) рухнувшей сети.

Недостатки прикладного уровня:

1) высокая стоимость;

2) низкая производительность.

Уровень соединения

Шлюз на уровне соединения представляет собой систему, транслирующую соединения с внешними узлами. При установлении доступа пользовательский процесс соединяется с брандмауэром, который в свою очередь самостоятельно устанавливает соединение с внешним узлом. Во время работы брандмауэр просто копирует входящую (исходящую) информацию. Поэтому такой шлюз надо рассматривать не как самостоятельный и само достаточный механизм, а лишь как специфическое решение некоторых задач (например, для работы с нестандартными протоколами, если необходимо создать систему сбора статистики для какого-то необычного сервиса, предоставить доступ только к определенным внешним адресам, осуществлять базовый мониторинг и т. д.).

8.2. ФУНКЦИОНАЛЬНОСТЬ БРАНДМАУЭРОВ

Многие специалисты по компьютерной безопасности называют брандмауэр не иначе как огненной стеной. Во-первых, это связано с самим назначением и условиями работы брандмауэров. С одной стороны, они должны обеспечивать полный контроль всех входящих (исходящих) информационных потоков. С другой стороны, защита должна быть абсолютно прозрачной для рядового пользователя. Всяческие ложные срабатывания, многократные подтверждения доступа и запросы паролей приводят к тому, что надоедливую защиту обычно просто отключают. Получается, что брандмауэр должен сочетать в себе несовместимое — фактически воду и пламя.

Идеальный персональный брандмауэр должен выполнять шесть функций.

1. Блокировка внешних атак. В идеале брандмауэр должен блокировать все известные типы атак, включая сканирование портов, IP-спуффинг, DoS и DDoS, подбор паролей и пр.

2. Блокировка утечки информации. Даже если вредоносный код проник в компьютер (не обязательно через сеть, а, например, в виде вируса на купленном пиратском CD), брандмауэр должен предотвратить утечку информации, заблокировав вирусу выход в сеть.

3. Контроль приложений. Неизбежное наличие открытых портов является одним из самых скользких мест в блокировке утечки информации, а одним из самых надежных способов воспрепятствовать проникновению таким путем вирусов является контроль приложений, запрашивающих разрешение на доступ. Кроме стандартной проверки по имени файла, также необходима и проверка аутентичности приложения.

4. Поддержка зональной защиты. Работа в локальной сети часто подразумевает практически полное доверие к локальному контенту. Это открывает уникальные возможности по использованию новейших (и, как правило, потенциально опасных) технологий. Однако при этом уровень доверия к интернет-контенту значительно ниже, а значит, необходим дифференцированный подход к анализу опасности того или иного содержания.

5. Протоколирование и предупреждение. Брандмауэр должен собирать именно необходимый объем информации. Также оказываются полезными возможности настройки файлов регистрации и указания причин для привлечения внимания пользователя.

6. Максимально прозрачная работа. Эффективность и применяемость системы часто обратно пропорциональны сложности ее настройки, администрирования и сопровождения. Несмотря на скепсис в отношении мастеров (wizards) по настройке и так далее, даже опытные администраторы не пренебрегают ими просто в целях экономии времени.

Разумеется, полный набор вышеперечисленных возможностей может отсутствовать у конкретного файрволла. Следует понимать, что, несмотря на внешнюю схожесть, механизмы работы у брандмауэров отличаются, а следовательно, различна и степень создаваемой ими защиты.

8.3. ОБЗОР ПРОГРАММНЫХ БРАНДМАУЭРОВ

Рассмотрим, как реализованы вышеперечисленные функции по защите информации в наиболее распространенных в настоящее время брандмауэрах.

ZoneAlarm Pro

Одним из самых надежных программных брандмауэров является ZoneAlarm Pro (ZAP). При попытке доступа в сеть любой программы ZAP предлагает выбрать один из двух вариантов: разрешить или запретить соединение. Каждая зарегистрированная программа при последующем доступе в сеть проходит авторизацию. Возможна индивидуальная настройка каждой программы с указанием разрешенных IP-адресов и портов, причем не просто на уровне приложений, но и для каждой программной компоненты.

Одной из полезных функций программы является защита почты (Е-mail Protection) — предотвращение запуска потенциально опасных скриптов, полученных по электронной почте, что (по крайней мере теоретически) может защитить от новых и, как следствие, неизвестных вирусов и зловредных скриптов. ZAP имеет много дополнительных возможностей: контроль за файлами cookies, возможность фильтрации http-трафика, блокировку вредоносных скриптов, встроенных объектов Java, ActiveX), всплывающих окон, баннеров, ведение журнала событий.

Таким образом, этот брандмауэр имеет практически все необходимые функции, а его недостатком является лишь отсутствие автоматического распознавания распространенных приложений.

Agnitum Outpost Firemall Рrо

Agnitum Outpost Firewall Pro(OFP) — первый брандмауэр для ОС Windows, разработанный в соответствии с принципом открытой архитектуры. OFP содержит в себе детектор атак с трехуровневой настройкой оповещений и множество дополнений, позволяющих эффективно охранять свою приватность. Поддержка плагинов дала возможность легко совершенствовать брандмауэр и приспосабливать его под конкретные нужды. Присутствует возможность тонкой настройки как самой программы (автозапуска брандмауэра, защиты настроек паролем, включения (отключения) дополнительных модулей), так и приложений (добавления (удаления) основных приложений, установки общих правил, модификации политики программы).

OFP имеет все необходимые функции идеального брандмауэра. Помимо полноценного брандмауэра, в OFP есть ряд очень удобных дополнительных сервисов (например, хеширование DNS, которое позволяет повысить скорость работы путем сохранения результатов обращения к серверам доменных имен на стороне клиента).

Главным недостатком OFP является нестабильность в работе. Также ОРР свойственны все недостатки одиночных брандмауэров, которые отсутствуют в таких комплексных системах безопасности, как Norton Internet Security.

Norton Internet Security

Norton Internet Security (NIS) — один из лучших пакетов программ в своем классе. В его состав входят Norton Personal Firewall, Norton AntiVirus, модуль Parental Control для блокировки доступа к запрещенным вебузлам и модуль защиты конфиденциальности Privacy Control. NIS обладает единым центром управления всеми модулями. Этот брандмауэр может распознать наиболее распространенные программы и автоматически сконфигурировать правила доступа для них. Еще одно его достоинство — функции защиты от зловредных Java- и ActiveX-приложений; к тому же NIS позволяет обеспечить анонимный веб-серфинг путем блокировки cookies и http-ref.

Перед первым запуском NIS выполняется утилита проверки системы, которая составляет список всех программ, обращающихся в сеть, после чего права доступа можно задать индивидуально или принять по умолчанию. Для каждого модуля (брандмауэра, антивируса, модуля родительского контроля и защиты конфиденциальности) можно выбрать один из четырех режимов работы: Automatic, Permit all, Block all и Custom.

Недостатками программы являются большой размер дистрибутива и высокие системные требования.

AtGuard

Как брандмауэр AtGuard уступает многим конкурентам, ограничиваясь лишь мониторингом трафика и блокировкой некоторой неавторизованной активности. У него отсутствуют такие важные возможности, как аутентификация приложений, возможность определения сканирования портов и собственно атаки.

Достоинствами AtGuard являются универсальность, гибкая настройка правил (с помощью специального мастера) и наличие ряда полезных функций, не имеющих прямого отношения к вопросам безопасности.

Во-первых, AtGuard блокирует рекламные баннеры. AtGuard просматривает входящий http-трафик и вырезает все баннеры на веб-странице еще до того, как ее откроет браузер. Такая схема позволяет значительно повысить скорость веб-серфинга.

Распознавание рекламы основано на анализе html кода на предмет нахождения заранее известных участков, которые хранятся в базе данных программы. Пользователь может добавлять в базу код баннеров, которые желает заблокировать.

Во-вторых, раздел Privacy позволяет настроить режимы работы с cookies, http-заголовком Referer, полем User-agent и информацией о вашем адресе е-mail.

В третьих, в разделе Active Content можно настроить поведение активных элементов веб-страниц, а именно:

1) «Block аll JavaScript— заблокировать все Java-скрипты;

2) «Block only popup window script» — заблокировать всплывающие окна;

3) «Вlos Java applets и Block ActiveX controls» — заблокировать все Java-апплеты и ActiveX-компоненты.

Tiny Personal Firewall (TFR)

Tiny Personal Firewall (TPF) — одна из самых простых и компактных программ. Ее основное предназначение — защита от троянских коней. Именно для борьбы с ними предназначена функция аутентификации приложений в соответствии с протоколом MD5, защищающая в какой-то мере от простой подмены имен исполняемых файлов (например, даже если вредоносная программа носит имя MSIMN.ЕХЕ (Outlook Express) или IEXPIDRE.ЕХЕ (Internet Explorer), TPF заблокирует ей доступ в сеть).

TPF поддерживает три уровня безопасности:

1) «Don' t bother me». Программа не задает никаких вопросов и разрешает любой не запрещенный правилами трафик;

2) «Ask me Arst». Применяются все правила фильтрации, а при попытке программы, отсутствующей в списке авторизованных, получить доступ, выбор предоставляется пользователю;

3) «Cut me off». Доступ в сеть полностью блокируется. В последних версиях программы есть функции фильтрации веб-трафика и электронной почты, ведения отчетов, входящий трафик контролируется на предмет наличия вирусов (используется McAfee Virus Scan), а также реализована поддержка виртуальных частных сетей (VPN) Cisco и Alcatel.

BlaskICE РС Protection

BlackICE PC Protection отличается об обычных брандмауэров тем, что пытается получить всю информацию о взломщике (технология Back Trace). Также в нем присутствуют элементы системы обнаружения вторжений (IDS): анализ трафика на предмет нахождения шаблонов, характерных для взлома (более 700 видов операций), в том числе троянских коней и попытки сканирования портов. Разработчик утверждает, что данная методика позволяет обнаруживать атаки, которых не заметят другие системы.

В брандмауэре есть функция динамического блокирования доступа со стороны обнаруженного взломщика, а также блокирования общего сетевого трафика в соответствии с заданным уровнем безопасности: Paranoid, Nervous, Cautions или Trusting. На уровне Paranoid брандмауэр становится в прямом смысле огненной стеной: весь входящий TCP- и UDP-трафик блокируется без соответствующего запроса. На уровне Nervous разрешен поступающий к приложениям UDP-трафик (ТСР по-прежнему блокируется). На уровне Cautions, кроме того, допускается входящий трафик TCP, а на уровне Trusting разрешены все четыре типа трафика. В разделе Advanced Firewall Settings можно настроить параметры, чтобы разрешить или запретить трафик для определенных IP-адресов, протоколов и портов.

BlackICE PC Protection не контролирует доступ прикладных программ к сети, что является неоднозначным решением: отсутствие такого контроля может привести к прорыву защиты изнутри, особенно в отсутствие аутентификации приложений.

Kaspersky Anti-Hacker

Персональный брандмауэр Kaspersky Anti-Hacker (KAH) обеспечивает полномасштабную защиту компьютера, работающего под управлением операционной системы Windows, от несанкционированного доступа к данным, а также от хакерских атак из локальной сети или Интернета. КАН позволяет создавать или изменять любой набор правил фильтрации (как для отслеживания деятельности приложений, имеющих доступ в Интернет, так и для пакетной фильтрации трафика).

При настройке правил для приложений Kaspersky Anti-Hacker позволяет установить правила безопасности, разрешающие или запрещающие сетевую активность приложения в зависимости от его категории «почтовый клиент», «интернет-пейджер», «веб-браузер» и т. д.), или определить специфические виды активности для каждого конкретного приложения (задать удаленные службы и адреса, с которыми может взаимодействовать данное приложение).

Устанавливая правила фильтрации для пакетов данных, можно разрешить или запретить передачу определенных пакетов данных. Решение о дальнейших действиях принимается на основе анализа информации, хранимой в заголовке пакета (IP-адреса отправителя или получателя сообщения, используемого протокола передачи данных и т. д.). Правила данного типа могут применяться, ко всем приложениям. В KAH имеется возможность задавать диапазон портов для фильтрации. Эта функция также позволяет задать одно правило для целой группы потенциально опасных IP-адресов.

В зависимости от стоящих перед пользователем задач Kaspersky Anti-Hacker позволяет выбрать один из пяти заданных в программе уровней безопасности, начиная от отключения защиты компьютера вплоть до блокировки доступа к сети. Для каждого из уровней могут быть заданы специфические правила для приложений и правила пакетной фильтрации. Процесс, настройки программы значительно упрощен: распространенным приложениям по умолчанию разрешена сетевая активность в соответствии с их типом. Часть функций осуществляется в автоматическом режиме. Детектор атак обеспечивает надежную защиту от всех известных типов хакерских атак (сканирования портов, DoS-атаки и т. п.). KAH умеет обнаруживать новые типы сетевых атак (SmbDie и Helkern / Slammer).

Полезной является функция режима невидимости, когда все обращения извне к компьютеру пользователя блокируются. Благодаря технологии SmartStealth значительно затрудняется обнаружение компьютера извне. В этом режиме Kaspersky Anti-Hacker запрещает любую сетевую активность компьютера, за исключением разрешенной правилами или осуществленной самим пользователем. Данная технология позволяет успешно предотвратить любые типы хакерских атак, включая DoS (Denial of Service), в то же время не оказывая никакого влияния на работу пользователя в Интернете.

Kaspersky Anti-Hacker обеспечивает защиту приложений от подмены оригинальных исполняемых файлов. В случае обнаружения подмены существует возможность запретить доступ к сети данному приложению, в результате чего все ранее созданные для приложения правила будут отключены, или же и далее доверять указанному приложению, не внося никаких изменений в заданные для него правила. Проверка целостности исполняемых файлов базируется на подсчете их контрольных сумм (CRC-сумм) при создании файла и периодической проверке их значений.

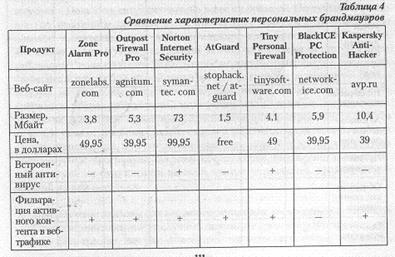

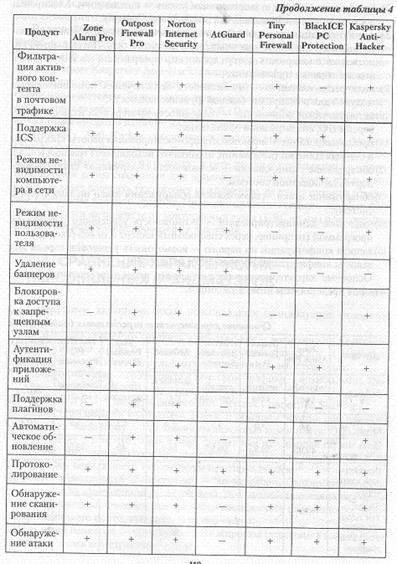

8.4.СРАВНЕНИЕХАРАКТЕРИСТИК ПЕРСОНАЛЬНЫХ БРАНДМАУЭРОВ

К основным характеристикам персональных брандмауэров относятся следующие:

1) фильтрация активного контента в веб-трафике — возможность блокировки элементов ActiveX, апплетов Java, скриптов JavaScript и VBScript, всплывающих окон в загружаемых пользователем веб-страницах;

2) фильтрация активного контента в почтовом трафике — возможность блокировки того же самого в почтовых сообщениях;

3) поддержка ICS — поддержка Microsoft Internet Connection Sharing;

4) режим невидимости компьютера в сети. В обычном режиме при попытке доступа к закрытому порту коммуникационные компоненты ОС отправляют ответ о том, что данный порт закрыт или что данный сервис недоступен. Это дает возможность определить, что данная машина активна. В режиме невидимости такие ответы не отправляются;

5) режим невидимости пользователя — возможность блокировки cookies и ссылок на предыдущий узел (referers). Это в какой-то степени не позволяет различным он-лайновым службам отслеживать перемещения пользователя и его повторные заходы на веб-сайты;

6) удаление баннеров — возможность блокировки (удаления) баннеров из загружаемых веб-страниц;

7) блокировка доступа к запрещенным узлам — возможность блокировки доступа к определенным веб-сайтам (Parental Control);

8) аутентификация приложений — возможность цифровой подписи приложений, получивших те или иные права доступа в сеть. Потенциально это позволяет блокировать доступ троянским программам, маскирующимся под легитимные приложения;

9) поддержка плагинов — возможность подключения дополнительных модулей для расширения базовой функциональности;

10)автоматическое обновление — возможность проверки на наличие новой версии ПО, его загрузки и обновления;

11) протоколирование — возможность протоколирования работы программы и сетевых событий (вторжений, входящего (исходящего) трафика и т. д.);

12)обнаружение сканирования — возможность обнаружения сканирования портов защищаемой системы;

13) обнаружение атаки — возможность обнаружения атаки на защищаемую систему;

14)удаленное администрирование — возможность удаленного управления программой (например, через специальный клиент или веб-браузер);

15) защита конфигурации по паролю — возможность установки пароля для защиты конфигурации программы от изменений;

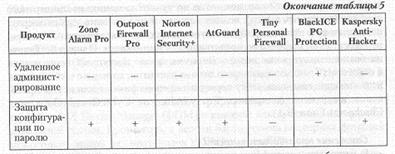

Основные характеристики рассмотренных ранее персональных брандмауэров представлены ниже в таблице 4.

Символом «+» в таблице отмечены те характеристики, которыми обладают соответствующие брандмауэры.

8.5. НЕДОСТАТКИ ПРОГРАММНЫХ БРАНДМАУЭРОВ

В данном разделе рассмотрим недостатки программных брандмауэров, причем не конкретных программных решений, а всей технологии в целом.

Разрозненность систем защиты

Разрозненность систем защиты — одна из самых важных проблем, решением которой занимается большинство производителей, но пока без особого успеха. Пояснить ситуацию проще всего на примере. Не меньше половины (по некоторым оценкам — до 75 %) всех проблем с безопасностью связано с деятельностью действительных или бывших сотрудников. Во многих брандмауэрах отсутствует защита от саботажа со стороны авторизованных пользователей. Этот вопрос можно рассматривать с этической, социальной или любой другой точки зрения, но сути это не изменит — брандмауэры не способны запретить авторизованному пользователю украсть (передать вовне, уничтожить, модифицировать) важную информацию. К счастью, уже давно существуют другие решения (разграничение доступа и т. д.), однако проблема заключается в разрозненности всех подобных систем, призванных, по сути дела, выполнять одну и ту же функцию. Пока антивирусные программы, системы обнаружения вторжений, разграничения доступа не будут иметь единого центра управления, эффективность каждой из них невелика.

Отсутствие защиты для нестандартных или новых сетевых сервисов

Отчасти решением могут служить шлюзы на уровне соединения или пакетные фильтры, но, как уже отмечалось, им недостает гибкости. Конечно, имеются определенные возможности по туннелированию нестандартного трафика (например, в http), но этот вариант нельзя назвать удобным сразу по нескольким причинам. Существует. множество унаследованных систем, переписать код которых не представляется возможным. Однако оставлять их беззащитными тоже нельзя. Впрочем, число доступных посредников в некоторых брандмауэрах перевалило за две сотни, к тому же есть системы, позволяющие создавать proxy-серверы для специфичных или новых протоколов и сервисов (например, ProxyWriter от CyberGuard Corp. или Checkpoint Firewall-1).

Снижение производительности

В настоящее время вопросы снижения производительности возникают все реже и реже, особенно у частных пользователей, стремящихся защитить свой ПК или маленькую локальную сеть. Однако крупные локальные сети генерируют такой огромный трафик, что простые программные (а значит, дешевые или вовсе бесплатные) решения для защиты сети оказываются непригодными. В больших сетях используются аппаратные решения, которые обеспечивают высокую производительность.

Аппаратные брандмауэры, как правило, представляют собой специализированные компьютеры с предварительно установленной и сконфигурированной на них операционной системой, а также программным обеспечением брандмауэра. Хотя большинство из них работает под управлением той или иной версии Unix или Linux, из которой удалены все лишние программы и утилиты, производители предлагают также средства администрирования с графическим пользовательским интерфейсом (GUI). Достоинством аппаратных межсетевых экранов является простота ввода в эксплуатацию, так как при этом не требуется установка операционной системы и программного обеспечения межсетевого экрана. Упрощена также настройка параметров функционирования аппаратного брандмауэра за счет наличия типовых шаблонов для правил работы межсетевого экрана.

Примерами аппаратных межсетевых экранов являются Secure PIX Firewall 520 или 525 компании Cisco Systems, NetScreen — 100/500 компании NetScreen Technologies, а также Firebox 1000 компании WatchGuard.

Устройства Secure PIX Firewall 520 и Secure PIX Firewall 525 работают с собственной защищенной операционной системой PIX OS. Пропускная способность моделей 520 и 525 составляет 370 Мбит/с. Secure PIX Firewall 520 может одновременно обслуживать до 250 тыс. сеансов, а Secure PIX Firewall 525 — до 280 тыс. сеансов. В качестве метода защиты Cisco использует Adaptive Security Algorithm (ASA) — разновидность алгоритма контекстной проверки. ASA запоминает адреса отправителей и получателей, порядковые номера TCP и другие данные, необходимые для определения соответствующих соединений. Оба устройства предоставляют функции виртуальных частных сетей (VPN), такие как туннелирование и шифрование DES / Trip-leDES. В 2001 г. Cisco анонсировала очередной вариант ОС межсетевого экрана — PIX OS 6.0. Новое в ней — использование графического пользовательского интерфейса PIX Device Manager (PDM) в качестве альтернативы интерфейсу командной строки. Кроме того, в версии 6.0 улучшена поддержка функций межсетевого экрана для протоколов VoIP (Voice over IP).

Компания NetScreen Technologies выпускает эффективные модели аппаратных межсетевых экранов NetScreen-100 и NetScreen-500. В NetScreen-100 предусмотрено три порта Ethernet на 10/100 Мбит/с с одновременной поддержкой 128 тыс. сеансов TCP и 1000 туннелей VPN. Два устройства NetScreen-100 можно объединить в конфигурацию главный — подчиненный», что обеспечивает надежное оперативное резервирование. NetScreen- 500 имеет пропускную способность 700 Мбит/с и может одновременно обслуживать 250 тыс. соединений. VPN работает на скорости 250 Мбит/с при использовании шифрования Triple DES и поддерживает до 10 тыс. туннелей. Пользователи могут выбирать различные комбинации устройств с количеством портов Ethernet на 10/100 Мбит / с до трех или Gigabit Ethernet. Администраторы имеют возможность реализовать защиту нескольких сетевых сегментов с помощью одного NetScreen-500 за счет создания виртуальной системы (Virtual System). Virtual System представляет собой отдельный домен внутри устройства со своими собственными правилами реализации защиты и функциями управления. NetScreen-500 поддерживает до 25 Virtual System. Все межсетевые экраны NetScreen работают под управлением специализированной операционной системы ScreenOS.

Firebox 1000 — это гибридный межсетевой экран с контекстной проверкой и посредниками для протоколов HTTP, SMTP и FTP. Он представляет собой устройство размерами немногим больше портативного компьютера, имеет три сетевых интерфейса 10/100 Мбит, работает на защищенном ядре Linux и способен обслуживать одновременно до 1000 пользователей. Специалисты WatchGuard оценивают производительность Firebox 1000 в 95 Мбит/с в режиме контекстной проверки и в 25 Мбит/с — в режиме посредника. Firebox 1000 позволяет создавать виртуальную частную сеть со 150 туннелями и выполнять шифрование TripleDES со скоростью 5,2 Мбит/с.

К недостаткам аппаратных брандмауэров можно отнести меньшую по сравнению с программными аналогами масштабируемость и трудность обеспечения взаимодействия с программными продуктами третьих фирм (анти вирусными программами, URL-фильтрами, а также программами фильтрации содержимого электронных сообщений и документов).

8.7. ВЗАИМОДЕЙСТВИЕ БРАНДМАУЭРОВ И СИСТЕМ ОБНАРУЖЕНИЯ ВТОРЖЕНИЙ

Брандмауэр не является абсолютной защитой. Необходимо учитывать, что он только открывает или закрывает доступ к определенным ресурсам, основываясь на сетевых адресах отправителя и получателя сетевых запросов, а не контролирует содержимое сетевого трафика. В результате, если злоумышленник проведет атаку на открытый в брандмауэре уязвимый сетевой сервис, система будет взломана. Анализ сетевого трафика — задача сетевых систем обнаружения вторжений (Network Intrusion Detection System — NIDS). Это своеобразный аналог антивируса, адаптированный для работы в сети. Отработанная связка «брандмауэр + система обнаружения вторжений» увеличивает шансы устоять перед атакой профессионалов-взломщиков. Для определения уязвимости сетевой защиты и сервисов используется специализированное программное обеспечение — сканеры безопасности (сканеры вторжения). При исследовании выбранной системы сканер безопасности определяет доступные сетевые сервисы. Затем, применяя методы хакерских атак, анализирует устойчивость сервиса к взлому. При определении типа и версии сервиса сканер совершает атаку, нацеленную на специфичную для данного сервиса уязвимость. По результатам проверки составляется отчет. В него включаются описание всех обнаруженных недостатков исследованной системы, как явных, так и потенциальных, а также их анализ и рекомендации по их устранению. Помимо персональных сканеров безопасности, устанавливаемых на компьютер, например, таких как ISS IS (Internet Scanner), SSS (Shadow Security Scanner), Nessus, можно воспользоваться услугами он-лайнового сканера на веб-ресурсах VOID.ru, COTSE.com или SygateТесh. Хотя методики, применяемые сканером безопасности, предназначены только для проверки факта существования уязвимости сервисов, а не их реального взлома, подобное тестирование может вызвать сбой в, работе или зависание исследуемой системы. Чтобы этого избежать, используются не реально существующие сетевые системы (хосты), а их имитации, которые, впрочем, оказываются достаточно правдоподобными, чтобы ввести в заблуждение взломщиков. Атака виртуального хоста похожа на бой с тенью. Цель можно «увидеть», «услышать» и напасть на нее, но никак не «взломать». В то же время администратор, установивший хост-приманку, получает детальную информацию об атакующем и о примененных им методах.

Предпосылкой возникновения хостов-имитаторов послужила растущая успешность сетевых нападений. Взломщики намного опережали разработчиков защитных систем. Стало очевидно, что без серьезного изучения методов, психологии и целей взломщиков сложившуюся ситуацию не изменить. В результате появилось несколько проектов, позднее объединенных под общим названием Honeynet. Для изучения целей взломщиков применяются специально подготовленные сетевые системы, позволяющие после вторжения наблюдать за действиями злоумышленников. Подобные системы стали называть Honeypot (приманкой). Сети, образованные из Honeypot'ов, получили название Honeynets. В процессе развития проекта Honeynet выделилось два вида систем приманок — исследовательские и промышленные. Первые служат для наблюдения и исследования действий взломщиков. Вторые лишь имитируют уязвимые системы. Их задача — предупредить атаку злоумышленников на рабочие хосты. Имитируя более доступные цели, они вызывают огонь на себя, тем самым выявляя злоумышленников и собирая информацию, которая затем передается механизмам защиты.

Одной из наиболее интересных промышленных систем Honeypot является программа Honeyd. Она позволяет создать виртуальные сетевые системы. Запустив ее на сетевом компьютере, можно имитировать до 65 535 хостов. Для каждого из них есть возможность задать свою конфигурацию. Одно из основных достоинств Honeyd — способность имитировать 563 различные операционные системы и их модификации, для чего используются базы данных сетевых сканеров nmap и xprobe. Даже изощренные методы исследования не отличат созданные Honeyd виртуальные хосты от их реальных аналогов. Работа сетевых сервисов-имитаций обеспечивается выполнением несложных интерактивных программ — сценариев или пересылкой запросов к существующему рабочему сервису. Помимо этого, виртуальные хосты можно объединять в сеть. Задав топологию одной или нескольких виртуальных сетей, установив, схему маршрутизации и определив процент потерь пакетов, можно внушить взломщику ощущение легкой добычи и отвлечь его внимание от рабочей сети.

При подключении к сервисам выводится текстовое сообщение об ответственности за несанкционированное использование ресурсов или попытку взлома. Если это не останавливает нарушителя, то в свою очередь начинают собираться доступные данные о нем самом, для чего могут быть задействованы, например, сетевые сканеры nmap, amap и хрrobе2, а также сетевая система обнаружения вторжений snort. Сканер xprobe2 позволяет определить тип и версию операционной системы хоста, откуда велось исследование или предпринималась попытка взлома приманки. Сканер nmap позволяет получить информацию об открытых сетевых портах нападающего хоста, а сканер amap на основе полученных данных может определить типы доступных сервисов. Система обнаружения вторжения snort расширяет реализованный в Honeyd механизм документирования действий нападающего сбором информации о деталях реализации сетевых атак.

Тема защиты информации чрезвычайно широка, и поэтому, даже охватив защиту компьютерных систем и сетей от НСД, защиту программ от изучения и разрушающих программных воздействий, криптографию и прочее, мы коснулись ее далеко не полностью. Это и невозможно сделать в столь ограниченном объеме учебного пособия.

Основная проблема защиты информации сегодня — это построение комплексных средств и систем защиты, отражающих, с одной стороны, типовые угрозы безопасности, а с другой — индивидуальную специфику конкретной информационной системы. Поэтому при защите любой системы необходимо ответить на три вопроса.

Что защищать? Чтобы приступить к защите системы, нужно определить ее состав и сложность, а также важность информации, в ней циркулирующей.

От чего защищать? Необходима оценка глобального и локального полей действующих угроз безопасности информации.

Как защищать? Нужно определить средства защиты, которые будут использованы при защите системы, необходимые и достаточные для отражения действующего поля угроз.

Для ответов на указанные вопросы необходимо проведение детальных трудоемких исследований, которые в итоге позволят получить достаточный уровень защищенности реального объекта.