ГЛАВА 7. ОХРАНА ОБЪЕКТОВ КС И СРЕДСТВА

ЗАЩИТЫ ИНФОРМАЦИИ ОТ УТЕЧКИ

ПО ТЕХНИЧЕСКИМ КАНАЛАМ

7.1. Система охраны объектов КС

Под объектами защиты КС обычно понимается такой структурный компонент компьютерной системы, в котором находится или может находиться подлежащая защите конфиденциальная информация. Объект, на котором производятся работы с конфиденциальной информацией, имеет, как правило, несколько рубежей или контуров защиты. В их числе можно выделить контролируемую территорию, здания, помещения, устройства КС, носители информации и т.д.

Согласно общепринятой концепции 1-ым контуром, обеспечивающим защиту информации, является созданная система охраны соответствующего объекта. Данная система препятствует физическому проникновению на территорию и в помещения объекта посторонних лиц, а также контролирует перемещения обслуживающего персонала и пользователей.

Состав системы охраны зависит от особенностей конкретного объекта. В общем случае система охраны объекта КС должна включать следующие компоненты:

- инженерные конструкции;

- охранную сигнализацию;

- средства наблюдения;

- подсистему доступа на объект;

- дежурную смену охраны.

Инженерные конструкции служат для создания механических препятствий на пути злоумышленников. По периметру контролируемой зоны устанавливаются бетонные или кирпичные заборы, решетки или сеточные конструкции. Для повышения защитных свойств заборов поверх них натягивается колючая лента в виде спирали. В зданиях и помещениях обычно укрепляются двери и окна. Надежность двери зависит не только от механической прочности самой двери, но и от надежности замков. Наиболее распространенными являются дисковые кодовые замки с числом комбинаций кода ключа в пределах 106-107. Наивысшую стойкость обеспечивают электронные замки, выполненные с применением микросхем. 64-разрядный индивидуальный номер, хранящийся в микросхеме, может создать около 1020 комбинаций ключа, что практически исключает его подбор. Срабатывание замка происходит при его соприкосновении с определенной частью корпуса микросхемы. На базе электронных замков строятся автоматизированные системы контроля доступа в помещения, например отечественные системы "Менуэт" и "Полонез". В каждый замок вводятся номера микросхем, владельцы которых допущены в соответствующее помещение. Может также задаваться временной интервал, в течение которого возможен доступ. Все замки объединяются в единую автоматизированную систему с управляющим компьютером, откуда администратором задается необходимая управляющая информация. Система следит за тем, чтобы дверь всегда была закрыта. Если замок открывается изнутри также при помощи электронного ключа, то система позволяет в любой момент установить местонахождение сотрудника и фиксировать время его пребывания в том или ином помещении.

Большое число попыток проникновения на объекты происходит через оконные проемы. С этим связана необходимость инженерного укрепления окон, которое осуществляется двумя путями:

- установкой оконных решеток;

- применением стекол, устойчивых к механическим воздействиям.

Защитные решетки должны иметь диаметр прутьев не менее 10 мм, расстояние между ними должно быть не более 120 мм, а глубина заделки прутьев в стену - не менее 200 мм.

Повышение механической прочности стекол достигается путем:

- закаливания стекол;

- изготовления многослойных стекол;

- применения защитных пленок.

Механическая прочность закаленного стекла увеличивается в 2-4 раза по сравнению с обычным.

В многослойных стеклах используются специальные пленки с высоким сопротивлением на разрыв. С помощью синтетического клея пленки и стекла склеиваются в многослойную композицию толщиной 48-83 мм, которая обеспечивает защиту даже от пули, выпущенной из автомата Калашникова.

Все большее распространение получают многофункциональные защитные полиэфирные пленки. Наклеенные на обычное оконное стекло, они повышают его прочность в 20 раз. Кроме того, такие пленки улучшают внешний вид окон, отражают до 99% ультрафиолетовых лучей и 76% тепловой энергии солнца, сдерживают распространение огня при пожаре в течение 40 мин. Многослойные пленки ослабляют также побочные электромагнитные излучения в 50 раз, существенно затрудняют ведение разведки визуально-оптическими методами и перехват речевой информации лазерными средствами.

Охранная сигнализация служит для обнаружения попыток несанкционированного проникновения на охраняемый объект. Системы охранной сигнализации должны отвечать следующим требованиям:

- охват контролируемой зоны по всему периметру;

- высокая чувствительность к действиям злоумышленников;

- надежная работа в любых погодных и временных условиях;

- устойчивость к естественным помехам;

- быстрота и точность определения места нарушения;

- возможность централизованного контроля событий.

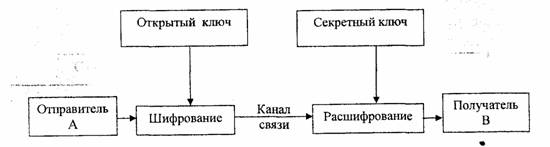

Структура типовой системы охранной сигнализации представлена на рис.7.1.

Рис. 7.1. Структура типовой системы охранной сигнализации

При воздействии на датчик внешних сил в нем формируется электрический сигнал тревоги, поступающий по шлейфу сигнализации в приемно-контрольное устройство, он оповещает дежурную смену охраны соответствующими световыми и звуковыми сигналами.

В зависимости от принципа обнаружения злоумышленников датчики делятся на контактные, акустические, оптико-электронные, радиоволновые, вибрационные, емкостные, телевизионные.

Контактные датчики реагируют на замыкание или размыкание электрических контактов, а также на обрыв тонкой проволоки или полоски фольги. Они бывают электроконтактными, магнитоконтактными, ударноконтактными и обрывными.

Электроконтактные датчики (ДЭК-П, СМК-3 и др.) представляют собой кнопочные выключатели, которые размыкают (замыкают) электрическую цепь при несанкционированном открывании окон, дверей, люков и т.д.

Магнитоконтактные датчики (ДМК-П, СМК-3 и др.) служат также для блокирования окон, дверей и т.п. В них используются магнитные выключатели (черконы), которые замыкают (размыкают) контакты электрической цепи под действием постоянного магнитного поля. Если черкон установить на неподвижной части окна, а постоянный магнит на подвижной части, то при их удалении друг от друга происходит размыкание (или замыкание) электрических контактов и формируется сигнал тревоги.

Ударноконтактные датчики (Окно-5, ДИМК, ВМ-12М и др.) используются для блокирования разрушающихся поверхностей. При разрушении оконного стекла приклеенный к нему датчик под действием сил инерции размыкает электрические контакты.

Обрывные датчики (Трос-1, Кувшинка и др.) представляют собой тонкие электрические провода диаметром 0,1-0,25 мм, замаскированно размещенные по периметру здания или территории.

Акустические датчики основаны на использовании звуковых волн, возникающих при взламывании элементов конструкций помещений или отраженных от злоумышленника. Они могут быть пассивными или активными.

Пассивные акустические датчики (Грань-2, Окно-1 и др.) Улавливают акустические волны, вызванные разрушениями. Активные датчики (ДУЗ-4, ДУЗ-5, ЭХО-3 и др.) состоят из двух блоков, один из которых излучает акустические волны ультразвукового диапазона, а другой анализирует отраженные волны. При появлении каких-либо предметов в контролируемом помещении или при разрушении его конструкции изменяется акустический фон, что и фиксируется датчиком.

Оптико-электронные датчики построены на использовании инфракрасных лучей. Такие датчики также делятся на активные и пассивные. В активных датчиках используются излучатели остронаправленных инфракрасных лучей (Квант-1, Вектор-2, Век-тор-3, Рубеж-Ш, Мак, Диалог и др.), которые принимаются приемником. Расстояние между излучателем и приемником от 20 до 300 м. При экранировании лучей каким-либо объектом приемник фиксирует отсутствие инфракрасного облучения и выдает сигнал тревоги. Пассивные датчики реагируют на тепловое излучение человека. Датчики этого типа (Фотон-М, Фотон-3, Фотон-4, Квант-3 и др.) способны зафиксировать объект, температура которого не менее чем на 3 градуса выше температуры фона. При установке таких датчиков нужно учитывать и то, что они чувствительны к тепловым батареям, электроприборам и солнечным лучам.

Радиоволновые датчики используют электронные волны в СВЧ диапазоне (9-11 ГГц), которые излучаются передающей антенной с узкой диаграммой направленности. Приемник, расположенный от передатчика на расстоянии до 300 м, реагирует на ослабление напряженности поля при пересечении объектом электромагнитного луча. Радиолучевые датчики (Радий-1, Радий-2, Пион-Т, Лена-2 и др.) обычно используются при охране территории по периметру.

Вибрационные датчики обнаруживают злоумышленника по вибрации земли, заграждений, создаваемой им при проникновении на контролируемую территорию. Они выполняются в виде отдельных пьезо- и электромагнитных чувствительных элементов, в виде световодов, кабелей с электрическим и магнитным полями, а также в виде шлангов с жидкостью. При механическом воздействии на датчики изменяются физические характеристики веществ, полей, светового луча, которые преобразуются в электрический сигнал тревоги. Примером таких датчиков может служить волоконно-оптический датчик "Ворон". Если датчики размещаются под землей, то их называют сейсмическими.

Принцип действия емкостных датчиков основан на изменении эквивалентной емкости в контуре генератора сигналов, которое вызывается приближением злоумышленника к антенне датчика. В качестве антенны может быть использован охраняемый металлический объект (сейф, шкаф) или специально проложенный вдоль забора, окон и т.п. провод. Емкостные датчики (Пик, Барьер-М, Градиент и др.) используются при охране территорий, конструкций зданий и помещений.

При охране отдельных важных помещений могут использоваться телевизионные датчики, непрерывно передающие с помощью телекамеры изображение охраняемого участка. Приемно-контрольное устройство с определенной дискретностью опрашивает датчики и сравнивает изображение с полученным ранее. Если в изображениях замечается различие, то включается монитор дежурного охранника с подачей визуального сигнала и включением видеомагнитофона.

Каждый из рассмотренных типов датчиков фиксирует попытки проникновения на охраняемую территорию с определенной вероятностью. Для датчиков также возможно ложное срабатывание при появлении естественных помех, таких, как сильный ветер, гром и молния, птицы и животные.

Повышение надежности работы систем охраны объекта достигается путем:

- совершенствования датчиков и приемно-контрольных устройств;

- комбинированного использования датчиков разного типа.

Основное направление совершенствования датчиков - повышение их чувствительности и помехоустойчивости. Комбинированное использование датчиков различных типов снижает вероятность бесконтрольного проникновения злоумышленника на территорию объекта КС. Так, в системах "Протва-3" и "Протва-4" используются одновременно вибрационные и радиолучевые датчики. В системе Тоби" комплексно применяются радиолучевые, ибрационные, контактные и емкостные датчики.

Важным средством охраны объекта КС является непрерывное наблюдение. Оно обычно реализуется с помощью телевизионных систем видеоконтроля (ТСВ).

Телевизионная система видеоконтроля обеспечивает:

- автоматизированное видеонаблюдение за рубежами защиты;

- контроль за действиями персонала организации;

- видеозапись действий злоумышленников;

- режим видеоохраны.

В режиме видеоохраны ТСВ выполняет функции охранной сигнализации, рассмотренные ранее.

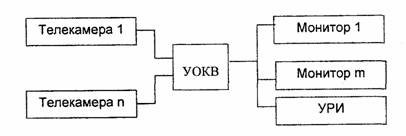

В общем случае телевизионная система видеоконтроля включает следующие устройства (рис. 7.2):

- передающие телекамеры;

- мониторы;

- устройство обработки и коммутации видеоинформации (УОКВ);

- устройства регистрации информации (УРИ).

Рис. 7.2. Структура телевизионной системы видеоконтроля

Для нормального функционирования телекамер в зоне их применения должна поддерживаться требуемая освещенность. Телекамеры могут быть черно-белыми и цветными, различаться размером, разрешающей способностью, фокусным расстоянием и другими характеристиками. В нашей стране, в основном, применяется импортная телевизионная техника.

Устройство обработки и коммутации видеоинформации может переключать мониторы с камеры на камеру или формировать на одном мониторе изображения от нескольких телекамер. Это дает возможность оператору вести наблюдение одновременно за несколькими охраняемыми зонами.

В качестве устройств регистрации информации используются специальные видеомагнитофоны, имеющие гораздо большее время записи (до нескольких суток), чем бытовые видеомагнитофоны.

Для организации и контроля доступа на территорию объекта используются контрольно-пропускные пункты (КПП) и проходные, на которых дежурят контролеры из состава дежурной смены охраны. Контролируемый вход в здания и помещения обычно обеспечивается техническими средствами.

Одной из основных задач, решаемых при организации доступа на объект, является идентификация и аутентификация лиц, допускаемых на объект. Их называют субъектами доступа. Под идентификацией понимается присвоение субъекту доступа уникального имени или образа. Аутентификация означает установление подлинности, т.е. проверку принадлежности предъявленного идентификатора данному субъекту доступа.

Различают два способа идентификации людей: атрибутивный и биометрический. Атрибутивный способ предполагает выдачу субъекту доступа либо уникального предмета, либо пароля (кода), либо предмета, содержащего код. При биометрической идентификации используются индивидуальные биологические, особенности человека.

Пропуска, жетоны и т.п. идентификаторы не позволяют автоматизировать процесс допуска. Идентификация и аутентификация личности осуществляется контролером и потому носит субъективный характер.

Для автоматизации доступа используется пароль, известный только его владельцу и введенный в систему, обеспечивающую доступ. При допуске на объекты КС перспективными являются идентификаторы, которые представляют собой материальный носитель, содержащий идентификационный код субъекта доступа. Носителем этого кода обычно служит специальная пластиковая карта небольшого размера, которая при допуске на объект вводится в прорезь считывающего устройства. Такие же карты могут использоваться при открывании кодовых замков в помещениях.

В зависимости от физических принципов записи, хранения и считывания идентификационной информации карты делятся на магнитные, инфракрасные, штриховые, карты оптической памяти, карты "Виганд" и полупроводниковые.

Магнитные карты имеют магнитную полоску, хранящую около 100 б идентификационной информации, которая считывается специальным устройством.

В инфракрасных картах с помощью специального вещества, поглощающего инфракрасные лучи, наносится идентификационный код, который считывается при облучении карты внешним источником инфракрасных лучей.

В штриховых картах на внутренний слой наносятся штрихи, доступные для восприятия только при специальном световом облучении. Идентификационное кодирование задается толщиной штрихов и их последовательностью. Информация считывается специальным устройством.

Карты оптической памяти используют технологию, применяемую при производстве компакт-дисков. Такие карты могут хранить от 2 до 16 Мб идентификационной информации.

Карточки "Виганд" содержат в пластиковой основе впрессованные отрезки тонкой проволоки со случайной ориентацией. Благодаря уникальности расположения этих отрезков каждая карта особым образом реагирует на внешнее электромагнитное поле.

Полупроводниковые карты содержат микросхемы, в которых реализуется энергонезависимая постоянная память объемом от 1 Кб до 4 Кб. Карты, имеющие в своем составе не только память, но и микропроцессор, называются интеллектуальными, или смарт-картами. Они обеспечивают максимальную защищенность от фальсификации. Кроме задач идентификации, смарт-карты решают целый ряд других задач, связанных с разграничением доступа к информации в КС.

Все перечисленные атрибутивные идентификаторы обладают одним существенным недостатком. В них идентификационный признак слабо или совсем не связан с личностью предъявителя. Этого недостатка лишены методы биометрической идентификации, отражающие индивидуальные биологические особенности человека. Для биометрической идентификации используются папиллярные узоры пальцев, узоры сетчатки глаз, форма кисти руки, особенности речи, почерк, ритм работы на клавиатуре, термические характеристики тела и др.

Основным достоинством биометрических методов идентификации является очень высокая вероятность обнаружения попыток несанкционированного доступа. Однако, вместе с тем, даже в лучших системах, реализующих эти методы, всегда существует вероятность ошибочного отказа в доступе субъекту," имеющему на это право. Кроме того, затраты на обеспечение биометрических методов доступа, как правило, превосходят затраты на организацию атрибутивных.

Для повышения надежности аутентификации обычно используются несколько идентификаторов, объединенных в автоматизированную систему управления доступом на объекты КС. С помощью такой системы ведется протокол пребывания сотрудников на объекте, в помещениях, осуществляется дистанционное управление замками, приводами дверей, ворот, турникетов и т.п., оперативно изменяется режим доступа сотрудников в помещения.

В подсистеме доступа на объект, наряду с разнообразными техническими средствами, участвует также дежурная смена охраны. Ее состав, экипировка, место расположения определяются статусом охраняемого объекта. Используя охранную сигнализацию, системы наблюдения и автоматизации доступа, дежурная смена охраны существенно повышает эффективность защиты объекта как от несанкционированного доступа, так и при наступлении аварийных, катастрофических или других непредвиденных ситуаций.

7.2. Основные виды технических каналов утечки информации. Техника промышленного шпионажа

При обработке информации в КС возможна ее утечка по так называемым побочным техническим каналам. Под техническим каналом утечки информации понимается совокупность физических полей, несущих конфиденциальную информацию, конструктивных элементов, взаимодействующих с ними, а также технических средств злоумышленника для регистрации и восприятия информации.

Подобно любым другим каналам связи (передачи информации), официально используемым в повседневной практике, в технических каналах утечки информации всегда есть источник сигнала, несущего конфиденциальную информацию, физическая среда его распространения и приемная аппаратура на стороне злоумышленника.

С учетом физической природы первичных источников сигналов, приводящих к образованию каналов утечки информации, их можно разделить на следующие группы:

- визуально-оптические;

- акустические;

- электромагнитные (включая магнитные и электрические).

Визуально-оптическим источником является свет, излучаемый носителем конфиденциальной информации или отраженный от него в видимом, инфракрасном или ультрафиолетовом диапазонах.

Вторым по информативности после зрения источником получения информации является для человека слух. Акустическим источником информации является звук. Диапазон звуковых частот, слышимых человеком, лежит в пределах от 16 Гц до 20 Кгц, а содержащихся в человеческой речи - от 100 до 6000 Гц. Средой распространения звука являются воздух, вода, земля, строительные конструкции, конструктивные элементы технических средств КС.

Электромагнитные волны также являются носителем информации и, следовательно, могут привести к образованию каналов утечки информации. В зависимости от частоты электромагнитные волны обладают специфическими особенностями распространения как по дальности, так и в пространстве.

Утечку информации в результате рассмотренных видов излучений (оптического, акустического, электромагнитного) можно рассматривать как непреднамеренную передачу охраняемой информации по некоторому "побочному" каналу связи. При этом такой канал может возникать не только от первичного излучателя, но и в процессе преобразования данного излучения из одной физической формы в другую.

Примером конкретной реализации преобразователей может служить звукоусилительная система, в которой микрофон (входной преобразователь) превращает звук (исходную физическую величину) в электрический сигнал. Последний усиливается по мощности, а затем поступает на громкоговоритель (выходной преобразователь), воспроизводящий звук существенно более громкий, чем тот, который воспринимается микрофоном.

В современных системах связи, управления и обработки информации функции преобразователей выполняют специальные чувствительные элементы, называемые датчиками. В зависимости от физической природы они могут быть фотоэлектрическими, термоэлектрическими, пьезоэлектрическими, акустооптическими и др. На выходе датчика в результате преобразования формируется электрический сигнал, пропорциональный соответствующей физической величине.

Следует также отметить, что некоторые технические средства и системы могут не только непосредственно излучать в пространство сигналы, содержащие обрабатываемую информацию, но и улавливать за счет своих микрофонных и антенных свойств акустические или магнитные излучения, преобразовывать их в электрические сигналы, передавать по своим линиям связи, как правило, бесконтрольно, что еще в большей степени повышает опасность утечки информации. Опасный "микрофонный эффект" возникает в некоторых телефонных аппаратах даже при положенной трубке. Он связан с появлением в электрической цепи электромеханического звонка сигнала, амплитуда которого модулирована внешним акустическим воздействием на якорь звонка. С помощью специального устройства, подключенного к телефонной линии, злоумышленник может прослушивать разговоры, ведущиеся в помещении (при положенной телефонной трубке).

Акустическая информация может быть преобразована в электромагнитное излучение путем так называемого высокочастотного "навязывания", при котором в телефонную линию в сторону подслушиваемого телефона подаются высокочастотные электрические колебания от специального генератора. Эти колебания модулируются акустическими сигналами при разговоре (поднятая телефонная трубка) или электрическими сигналами, вызванными микрофонным эффектом звонка (положенная трубка). Излучение модулированного сигнала в свободное пространство обеспечивается телефонным шнуром, соединяющим телефонную трубку с телефонным аппаратом или самим аппаратом.

Источником электромагнитного излучения, приводящего к утечке акустической информации, могут быть не только специально подключенные к телефонной линии генераторы, но и имеющиеся в составе звукозаписывающей и звуковоспроизводящей аппаратуры генераторы, частота которых по тем или иным причинам может быть промодулирована речевым сигналом. В некоторых случаях под действием акустического давления может произойти самовозбуждение на радиочастотах обычных электронных усилителей звука, что также приведет к генерации модулированного электромагнитного излучения.

Помимо утечки информации, непосредственно представленной в виде электромагнитного излучения, всегда существует канал утечки, связанный с побочными электромагнитными излучениями и наводками (ПЭМИН). Такими излучениями и наводками сопровождается работа большинства технических средств компьютерных систем.

Как известно, всем компьютерам свойственно излучение электромагнитной энергии, которая может быть перехвачена и дешифрована. Особенно чувствительны к перехвату видеомониторы, реализуемые на основе электронно-лучевых трубок. При этом перехваченные сигналы достаточно просто интерпретировать, отобразив информацию на своем мониторе. Побочные электромагнитные излучения характерны также для принтеров, накопителей на магнитных дисках, графопостроителей, коммуникационных систем вычислительных сетей. Сигналы от ЭВМ наводятся в цепях электропитания и внешних проводных линиях.

Рассмотренные технические каналы утечки информации объективно взаимосвязаны с применяемыми способами несанкционированного доступа (НСД) к источнику конфиденциальной информации. Одним из наиболее распространенных каналов несанкционированного получения информации является перехват

электромагнитных излучений. По сравнению с другими способами НСД данный способ обладает рядом особенностей:

- информация добывается без непосредственного контакта с источником;

- на прием сигналов электромагнитного излучения не влияет ни время года, ни время суток;

- информация получается в реальном масштабе времени, в момент ее передачи или излучения;

- доступ к информации реализуется скрытно, источник информации зачастую и не подозревает, что его подслушивают;

- дальность перехвата ограничивается только особенностями распространения радиоволн соответствующих диапазонов, а также чувствительностью радиоприемных средств.

Для овладения конфиденциальной информацией нарушители используют самые современные технические средства, обеспечивающие реализацию наиболее эффективных способов доступа к объектам и источникам охраняемых сведений. Следует отметить, что по мере совершенствования техники и технологии роль отдельных каналов утечки изменяется, причем наблюдаются попытки злоумышленников создавать и использовать новые каналы утечки информации.

В настоящее время промышленный шпионаж стал самостоятельной областью деятельности. Создана своя структура и методология, используются разнообразные технические средства, способные реализовать практически любые направления деятельности злоумышленников.

В зависимости от способа несанкционированного доступа классифицируются и технические средства его реализации. Обычно приводятся следующие виды технических средств промышленного шпионажа:

- средства акустического контроля (радиозакладки);

- аппаратура для съема акустической информации с оконных стекол;

- специальная звукозаписывающая аппаратура;

- приборы для съема информации с телефонных линий связи;

- микрофоны различного назначения и исполнения (скрытые, направленные и др.);

- специальные системы наблюдения и передачи видеоизображений;

- специальные фотоаппараты и приборы ночного видения;

- специальные средства радиоперехвата и приема побочных электромагнитных излучений и наводок.

Очевидно, что такой обширный арсенал средств промышленного шпионажа требует применения адекватных методов и средств защиты информации. Для предотвращения утечки информации по техническим каналам используются различные технические средства защиты в сочетании с необходимыми организационными мероприятиями. Некоторые из них будут в дальнейшем рассмотрены более подробно.

7.3. Противодействие наблюдению оптическом диапазоне

Для злоумышленника, находящегося за пределами объекта с компьютерной системой, наблюдение в оптическом диапазоне малоэффективно с точки зрения получения информации. На результативность этого процесса оказывает влияние слишком много факторов: геометрические размеры объекта криминальных интересов, его излучательная и отражательная способность, условия окружающей среды, характеристики фотографических средств и др. Так, например, даже совершенным длиннофокусным телеобъективом с расстояния 50 м практически невозможно прочитать текст с документа или экрана монитора. Кроме того, угрозы такого типа легко парируются с помощью:

- использования оконных стекол с односторонней оптической проводимостью;

- применения штор, занавесок, драпировок, пленок и других защитных средств;

- выбора помещений, обращенных окнами в наиболее безопасную зону;

- оптимального расположения средств документирования, размножения и отображения (рабочие столы, мониторы, табло, плакаты и др.) информации с целью исключения дистанционного наблюдения (фотографирования).

Некоторые из перечисленных мероприятий противодействуют не только дистанционному наблюдению, но и создают препятствия для злоумышленника, находящегося непосредственно в помещении, где размещена компьютерная система.

Оптический канал утечки информации может быть также образован путем скрытой установки в помещениях видеокамер, передающих видеоизображения на расстояние. Для противодействия такой угрозе средства компьютерной системы должны размещаться в специальных аттестованных помещениях, должны быть определены и тщательно оборудованы места хранения конфиденциальной информации и места работы с нею.

7.4. Противодействие подслушиванию

Методы борьбы с подслушиванием можно разделить на два класса:

- методы защиты речевой информации, передаваемой по каналам связи;

- методы защиты от прослушивания акустических сигналов в помещениях.

Речевая информация, передаваемая по телефонным каналам связи, защищается от прослушивания методами аналогового скремблирования или путем дискретизации речи с последующим шифрованием.

Под скремблированием понимается изменение характеристик речевого сигнала таким образом, что полученный модулированный сигнал, занимая такую же полосу частотного спектра, как и исходный открытый, обладает свойствами неразборчивости и неузнаваемости. Обычно аналоговые скремблеры преобразуют исходный речевой сигнал путем изменения его частотных и временных характеристик.

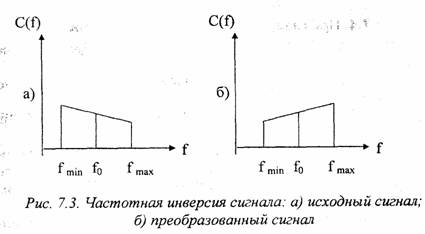

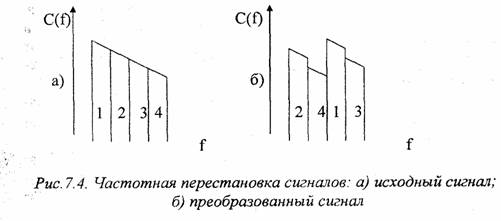

Применяются несколько способов частотного преобразования сигналов:

- частотная инверсия спектра сигнала;

- частотная инверсия спектра сигнала со смещением несущей частоты;

- разделение полосы частот речевого сигнала на поддиапазоны с последующей перестановкой и инверсией.

Частотная инверсия заключается в зеркальном отображении спектра C(f) исходного сигнала относительно выбранной частоты fo спектра, в результате чего низкие частоты преобразуются в высокие, и наоборот (рис. 7.3).

астотная инверсия спектра сигнала может также сопровождаться смещением несущей частоты f0.

ще более высокую степень защиты обеспечивает способ частотных перестановок, который заключается в разделении спектра исходного сигнала на 10-15 поддиапазонов равной ширины с последующим их перемешиванием в соответствии с некоторым алгоритмом (рис. 7.4).

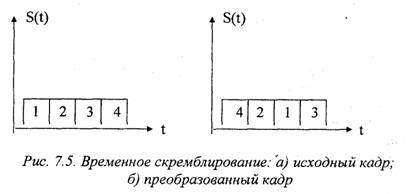

При временном скремблировании квант речевой информации (кадр) перед отправлением запоминается и разбивается на сегменты одинаковой длительности. Сегменты перемешиваются аналогично частотным перестановкам (рис.7.5). При приеме информация подвергается обратному преобразованию.

Частотное и временное скремблирование позволяют значительно повысить степень защиты речевой информации, передаваемой по каналам связи. Однако этот результат достигается относительной сложностью технической реализации скремблеров.

Наивысшая степень защиты обеспечивается путем дискретизации речевой информации с последующим шифрованием. В процессе дискретизации речевая информация представляется в цифровой форме и преобразуется в соответствии с выбранными алгоритмами шифрования. Спектр речевого сигнала изменяется относительно медленно. Это позволяет с помощью специальных устройств (вокодеров) дискретно снимать характеристики сигнала, представлять их в цифровом виде и передавать по каналу связи.

Кроме защиты акустической информации, передаваемой по каналам связи, важным направлением является соответствующая защита, реализуемая в помещениях. Для этой цели используется несколько методов:

- звукоизоляция и звукопоглощение акустического сигнала;

- зашумление помещений или твердой среды для маскировки акустических сигналов;

- защита от несанкционированной записи речевой информации на диктофон;

- обнаружение и изъятие закладных подслушивающих устройств.

Звукоизоляция обеспечивает локализацию звука в замкнутом пространстве. Наиболее слабыми звукоизолирующими свойствами в помещениях обладают двери и окна. Для усиления этих свойств устраняются зазоры по периметру дверей и окон, используются двойные двери, шторы, окна с увеличенным числом рядов стекол, специальные оконные блоки с разрежением в межстекольном пространстве и др.

Звукопоглощение происходит путем преобразования кинетической энергии звуковой волны в тепловую энергию. Для затруднения прослушивания через стены, потолок, воздуховоды, кабельные каналы и другие элементы конструкций помещений используются специальные звукопоглощающие материалы и обшивки (сплошные или пористые).

Активным методом защиты является зашумление помещений с помощью генераторов акустических сигналов. Для зашумления сигналов звукового диапазона в твердотельных конструкциях, через которые злоумышленник пытается прослушивать помещение, используются пьезокерамические генераторы, приклеиваемые к поверхности стен, потолков, окон, труб и т.д.

Для предотвращения несанкционированной записи речевой информации применяются средства обнаружения работающего диктофона и средства воздействия на него, в результате которого качество записи становится ниже допустимого уровня. Для записи речевой информации обычно применяются специальные диктофоны, в которых значительно ослаблены демаскирующие признаки. Тем не менее, удается обнаруживать на небольшом расстоянии с помощью чувствительных датчиков низкочастотное пульсирующее магнитное поле электродвигателя работающего диктофона.

При обнаружении работающего диктофона необходимо ограничить в данном помещении конфиденциальные разговоры,

отменить переговоры, совещания и т.п. В этом случае следует использовать специальные технические средства подавления записи на диктофон речевой информации. Такие устройства воздействуют создаваемыми ими полями на усилители записи диктофонов, в результате чего качество записи ухудшается настолько, что становится невозможным разборчивое воспроизведение речи. Существуют мобильные варианты устройств подавления речи, размещаемые в обычном портфеле.

Рассмотренные средства акустического контроля помещений относятся к числу пассивных и реализуемых в виде так называемых неизлучающих закладок. Существуют подслушивающие устройства с передачей акустической информации по радиоканалу. Такие радиоизлучающие закладки в обиходе часто называют "жучками". По существу, радиозакладка представляет собой достаточно мощный микроминиатюрный передатчик, работающий в УКВ диапазоне. В ряде случаев передаваемая им акустическая информация может быть принята обычным радиоприемником, расположенным на расстоянии до 800 м. Внешнее оформление радиозакладок часто бывает закамуфлировано в те или иные предметы: настольные письменные приборы, пепельницы, авторучки, зажигалки, пачки сигарет, обложки книг и т.д. Радиоизлучающие закладки могут устанавливаться не только в помещениях, но и использоваться для контроля акустической информации, передаваемой по телефонным линиям связи.

У большинства радиозакладок есть существенный недостаток, определяемый временем жизни источника питания. Так, при использовании миниатюрных часовых батареек время работы таких изделий составляет в среднем 1-2 суток. Экономия питания за счет использования средств дистанционного включения позволяет периодически в течение длительного времени (до года) контролировать необходимое помещение. Такие закладки работают только тогда, когда это необходимо. Эффективными в этом отношении являются радиозакладки с питанием от телефонных линий, а также встраиваемые в бытовые электроприборы (настольные лампы, электронные часы, телевизоры, холодильники и др.) и получающие питание непосредственно от электросети. Многообразие существующих типов радиоизлучающих подслушивающих устройств существенно усложняет их поиск и нейтрализацию. Для обнаружения таких закладок необходимо осуществлять радиоконтроль (радиомониторинг) помещений. С этой целью применяются следующие типы устройств:

- индикаторы электромагнитного поля;

- бытовые радиоприемники;

- специальные радиоприемники;

- автоматизированные программно-аппаратные комплексы.

Индикаторы электромагнитного поля (ИПФ-4, D-008 и др.) информируют о наличии электромагнитного поля выше фонового. Чувствительность таких устройств относительно мала, поэтому они способны обнаруживать поля радиозакладок в непосредственной близости от источника излучения (в нескольких метрах).

Бытовые радиоприемники обладают большей чувствительностью, однако они контролируют относительно узкий диапазон излучаемых частот.

Широко распространенным типом устройств обнаружения излучающих закладок является специальный приемник (IC-R10, AR-8000 и др.). Среди устройств этого типа наиболее перспективными считаются радиоприемники с автоматическим сканированием радиодиапазона и излучателем тестового акустического сигнала. Встроенный микропроцессор обеспечивает поиск "своего" сигнала, т.е. сигнала, который излучает радиозакладка при получении тестового акустического сигнала. Специальные приемники позволяют контролировать диапазон частот от долей МГц до единиц ГГц. Сканирование этого диапазона занимает несколько минут.

Наиболее совершенными средствами обнаружения радиозакладок являются автоматизированные программно-аппаратные комплексы. Основу таких комплексов составляют специальный радиоприемник и мобильная персональная ЭВМ. Уровни и частоты радиосигналов в контролируемом помещении позволяют по изменению спектрограмм излучений выявить наличие радиозакладок и определить их координаты. Такие комплексы содержат, как правило, блок контроля проводных линий. Лучшие образцы автоматизированных комплексов (Дельта, Крона-бН и др.) обеспечивают точность измерения координат до 10 см и могут контролировать до 12 помещений.

Обнаруженную радиозакладку можно изъять, использовать для дезинформации или подавить. Под подавлением понимается такое воздействие на закладку, в результате которого она не способна выполнять возложенные на нее функции. Для подавления закладок используются:

- генераторы помех;

- средства нарушения функционирования закладок;

- средства разрушения закладок.

Генераторы помех используются для подавления сигналов закладок как в линиях, так и для пространственного зашумления радиозакладок. Генерируемые сигналы помех по амплитуде должны в несколько раз превышать амплитуду сигналов закладок, а их частотный диапазон должен перекрывать диапазоны частот, на которых работают закладки.

Средства нарушения работы закладок, воздействуя на них, создают недопустимые условия их функционирования. Например, устройство защиты телефонных линий генерирует сигнал помехи, искажающий спектр сигнала, излучаемого закладкой, и снижающий соотношение сигнал/шум на входе приемника злоумышленника.

Разрушение закладок без их изъятия осуществляется в линиях путем подачи коротких импульсов высокого напряжения. Предварительно от линии отключаются все оконечные радиоэлектронные устройства

.

7.5. Методы и средства защиты от побочных электромагнитных излучений и наводок

Все методы защиты от побочных электромагнитных излучений и наводок (ПЭМИН) можно разделить на пассивные и активные.

Пассивные методы обеспечивают уменьшение уровня излучаемых сигналов и снижение их информативности.

Допустимые уровни излучений аппаратуры и необходимые меры защиты информации регламентируются специальными стандартами. Например, в США и ряде других западных стран действует стандарт "Tempest" (Transient Electromagnetic Pulse Emanations Standard). Существуют полный и ослабленный варианты данного стандарта. Полный стандарт используется для защиты секретной информации Министерства обороны и дипломатической службы, а ослабленный - для защиты конфиденциальной информации банков, фирм и других организаций.

В последние годы наблюдается устойчивый рост производства и продаж за рубежом оборудования, отвечающего требованиям стандарта "Tempest". Этому способствует все более широкое его применение на коммерческом рынке. При этом стоимость оборудования, отвечающего данному стандарту, как правило, в 3-5 раз выше стоимости соответствующего незащищенного варианта.

Наиболее эффективным способом пассивной защиты от ПЭМИН является экранирование, при котором элементы КС, создающие электромагнитные излучения, размещаются в пространственно замкнутых конструкциях, препятствующих такому излучению во внешнюю среду.

Способы экранирования зависят от характеристик электромагнитных полей, создаваемых элементами КС при протекании в них электрических сигналов. Экранирование может происходить как на уровне отдельных элементов схем, так и на уровнях блоков, устройств, кабельных линий связи, а также на уровне помещений, где находится КС.

Элементы схем с высоким уровнем побочных излучений могут помещаться в металлические или металлизированные напылением заземленные корпуса. Начиная с уровня блоков, экранирование осуществляется с помощью конструкций из листовой стали, металлических сеток и напыления. Экранирование кабелей производится с помощью металлической оплетки, стальных коробов и труб. Существенно более дорогим является экранирование помещений. Двери таких помещений делаются из стали или покрываются токопроводящими материалами (листовая сталь, металлическая сетка). Окна также экранируются сеткой, металлизированными шторами или оклеиваются токопроводящими пленками.

Экранирование, помимо выполнения своей прямой функции - защиты от ПЭМИН, снижает вредное воздействие электромагнитных излучений на организм человека. Характерным в этом отношении является, например, покрытие экрана монитора токопроводящей заземленной пленкой или металлической сеткой.

Выбор числа уровней и материалов экранирования зависит от:

- требований к уровню излучения за пределами контролируемой зоны и размеров этой зоны;

- характеристик излучения (мощность, частота и др.);

- минимизации затрат на экранирование.

К пассивным методам защиты от ПЭМИН относится (помимо экранирования) снижение мощности самих излучений, а также уменьшение уровня взаимного влияния элементов КС.

Уменьшение мощности побочных излучений достигается за счет использования элементной базы, обладающей меньшим излучением. Перспективным направлением борьбы с ПЭМИН является применение оптических каналов связи, не порождающих побочные излучения и не подверженных воздействию электромагнитных помех. Для передачи информации на большие расстояния широко используются волоконно-оптические кабели. Передачу информации в пределах одного помещения можно осуществлять также с помощью беспроводных систем, использующих излучения в инфракрасном диапазоне.

Конструктивную компоновку и взаимное расположение отдельных узлов, блоков, кабелей, шин питания и сигнализации проводят с учетом снижения побочных электромагнитных наводок до безопасного уровня. С этой же целью устанавливаются электрические фильтры в линиях связи, цепях сигнализации и электропитания, которые препятствуют распространению и возможному усилению электромагнитных наводок. Полностью исключается попадание наведенных электрических сигналов во внешнюю цепь электропитания при использовании источников питания, в которых обеспечивается гальваническая развязка между первичной и вторичной цепями.

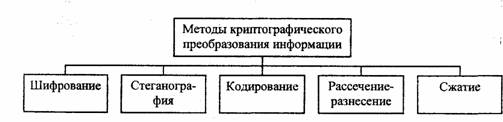

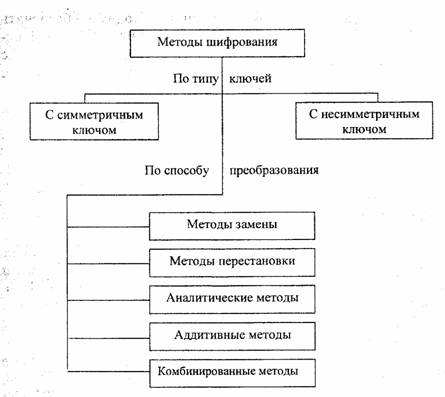

" Затруднения в использовании злоумышленником перехваченных излучений возникают в результате снижения информативности сигналов ПЭМИН. С этой целью используется криптографическое преобразование информации, обрабатываемой КС, а также применяются специальные схемные решения, усложняющие процесс получения информации из перехваченного злоумышленником сигнала. Схемотехническими средствами заменяют последовательный код на параллельный, увеличивают разрядность параллельных кодов, нарушают регулярность повторений информационных сигналов, например путем изменения очередности развертки строк на экране монитора, и др.

Наряду с пассивными существуют активные методы защиты от ПЭМИН, основанные на использовании генераторов маскирующих помех. В качестве маскирующих используются случайные помехи с нормальным законом распределения спектральной плотности мгновенных значений амплитуд (гаусовские помехи), а также прицельные помехи, идентичные определенным излучениям.

Используется пространственное и линейное зашумление. Пространственное зашумление достигается путем излучения в пространство электромагнитных сигналов с помощью антенн. Пространственное зашумление бывает локальным и объектовым. При локальном пространственном зашумлении используются прицельные помехи, обеспечивающие с помощью соответствующей антенны защиту от ПЭМИН конкретного элемента КС. Объектовое пространственное зашумление создают как правило, несколько генераторов со своими антеннами, что влечет за собой помехи для всех излучающих устройств данного объекта. Пространственное зашумление должно обеспечивать невозможность выделения побочных излучений на фоне создаваемых помех; вместе с тем, уровень создаваемых помех не должен превышать санитарных норм и не должен препятствовать нормальной работе радиоэлектронной аппаратуры. При использовании линейного зашумления генераторы прицельных помех подключаются к соответствующим токопроводящим линиям для создания в них электрических помех.

Контрольные вопросы

1. Какими основными компонентами обеспечивается охрана объектов КС?

2. Какими особенностями отличаются инженерные конструкции объектов КС?

3. Укажите требования, предъявляемые к охранной сигнализации объектов КС. Какие типы датчиков при этом используются?

4. Для чего применяется и какими средствами реализуется непрерывное наблюдение объектов КС?

5. Как осуществляется идентификация и аутентификация субъектов доступа на объекты КС?

6. Охарактеризуйте основные виды технических каналов утечки информации в зависимости от физической природы первичных источников сигналов.

7. Как проявляется "микрофонный эффект" в телефонных аппаратах?

8. Укажите основные средства, используемые в целях промышленного шпионажа.

9. Какими средствами осуществляется противодействие наблюдению в оптическом диапазоне?

10. Охарактеризуйте существующие методы защиты информации, передаваемой по телефонным каналам связи.

11. Какие средства применяются для противодействия подслушиванию акустических сигналов в помещениях?

12. Какие средства используются для поиска и нейтрализации подслушивающих устройств?

13.Какими особенностями обладает канал утечки информации, связанный с побочными электромагнитными излучениями и наводками (ПЭМИН)?

14. Рассмотрите пассивные и активные методы и средства защиты от побочных электромагнитных излучений и наводок.

ГЛАВА 8. ЗАЩИТА КОМПЬЮТЕРНЫХ СИСТЕМ ОТ НЕСАНКЦИОНИРОВАННОГО ВМЕШАТЕЛЬСТВА

8.1. Модели управления доступом к информации в КС

Рассматривая вопросы защиты информации в КС, мы уже использовали ранее понятие политики безопасности. Напомним, что под политикой безопасности понимается совокупность норм и правил, регламентирующих процесс обработки информации, выполнение которых обеспечивает защиту от определенного множества угроз и составляет необходимое (а иногда и достаточное) условие безопасности системы.

В соответствии с существующими подходами принято считать, что информационная безопасность КС обеспечена в случае, если для любых информационных ресурсов в системе поддерживается определенный уровень конфиденциальности (невозможности несанкционированного получения какой либо информации), целостности (невозможности несанкционированной ее модификации) и доступности (возможности за разумное время получить требуемую информацию).

В руководящих документах Гостехкомиссии при Президенте Российской Федерации, опубликованных в 1992 г. и посвященных вопросам защиты информации в автоматизированных системах ее обработки, указывается на то, что основная задача политики безопасности - это обеспечение защиты от несанкционированного доступа (НСД) к информации. Именно в результате несанкционированного доступа к ресурсам КС реализуются угрозы безопасности, преднамеренно планируемые злоумышленником.

Для строгого и однозначного толкования норм и правил политики безопасности обычно дается ее формализованное описание в виде соответствующей модели. Основная цель такого описания - это определение условий, которым должно подчиняться поведение системы, выработка критерия безопасности и проведение формального доказательства соответствия системы этому критерию при соблюдении установленных правил и ограничений. На практике это означает, что только соответствующим образом уполномоченные пользователи получат доступ к информации и смогут осуществить с ней только санкционированные действия.

Все существующие в настоящее время модели безопасности основаны на следующих базовых представлениях.

1. Компьютерная система является совокупностью взаимодействующих сущностей - субъектов и объектов. Объекты можно интуитивно представлять в виде контейнеров, содержащих информацию, а субъектами считать выполняющиеся программы, которые воздействуют на объекты различными способами. При таком представлении безопасность обработки информации обеспечивается путем решения задачи управления доступом субъектов к объектам в соответствии с тем набором правил и ограничений, которые образуют политику безопасности. Считается, что система безопасна, если субъекты не имеют возможности нарушить правила политики безопасности. Таким образом, общим подходом для всех моделей является именно разделение множества сущностей, образующих систему, на множества субъектов и объектов.

2. Все взаимодействия в системе моделируются установлением отношений определенного типа между субъектами и объектами. Множество типов таких отношений определяется в виде набора операций, которые субъекты могут производить над объектами.

З.Все операции между субъектами и объектами, контролируемые монитором взаимодействий, либо запрещаются, либо разрешаются в соответствии с правилами политики безопасности.

4. Политика безопасности задается в виде правил, определяющих все взаимодействия между субъектами и объектами. Взаимодействия, приводящие к нарушению этих правил, пресекаются средствами контроля доступа и не могут быть осуществлены.

5. Совокупность множеств субъектов, объектов и отношений между ними (установившихся взаимодействий) определяет состояние системы. В этом пространстве состояний каждое состояние системы является либо безопасным, либо небезопасным в соответствии с принятым в модели критерием безопасности.

6. Основной элемент модели безопасности - это доказательство того, что система , находящаяся в безопасном состоянии, не может перейти в небезопасное состояние при соблюдении всех установленных правил и ограничений.

Среди моделей политики безопасности можно выделить два основных типа: дискреционные (произвольные) и мандатные (нормативные). В основе этих моделей лежат, соответственно, дискреционное управление доступом (Discretionary Access Control - DAC) и мандатное управление доступом (Mandatory Access Control - MAC). В качестве классических примеров моделей этих типов можно назвать дискреционную модель Харрисона-Руззо-Ульмана (модель HRU) и мандатную модель Белла-ЛаПадула (модель БЛ). Дадим общую характеристику данным моделям.

Модель Харрисона-Руззо-Ульмана (HRU). Данная модель реализует произвольное управление доступом субъектов к объектам и контроль за распространением прав доступа.

В рамках этой модели система обработки

информации представляется в виде совокупности активных сущностей - субъектов

(множество S = {S1, S2, ..., Sn}), которые осуществляют доступ к информации, пассивных

сущностей - объектов (множество О = {O1, О2,

..., Оm}), содержащих защищаемую информацию, и конечного

множества прав доступа R= {r1 r2, ..., rk}, означающих полномочия на выполнение соответствующих

действий (например чтение, запись, выполнение). Чтобы включить в область действия

модели и отношения между субъектами, принято считать, что все субъекты

одновременно являются и объектами, т.е. ![]() .

.

Поведение системы моделируется с помощью понятия состояния. Пространство состояний системы образуется декартовым произведением множеств составляющих ее объектов, субъектов и прав доступа OxSxR. Текущее состояние системы Q в этом пространстве определяется матрицей М прав доступа, в которой строки S1, S2, .-., Sn соответствуют субъектам доступа, а столбцы О1 О2, ..., Оm представляют объекты доступа (рис. 8.1). Поскольку множество объектов включает в себя множество субъектов, матрица доступа имеет вид прямоугольника.

Элемент матрицы Mij [Si, Oj] содержит список видов доступа субъекта Si к объекту Oj, причем указанные виды доступа принадлежат множеству прав доступа R = { r1 r2, ..., rk }, т.е.

Рис.8.1. Матрица доступа

Данная модель предполагает, что все попытки доступа к объектам перехватываются и проверяются специальным управляющим монитором. Таким образом, субъект Sj получит инициируемый им доступ к объекту Oj только в случае, если элемент матрицы Mij [Si, Oj] содержит полномочия на выполнение соответствующих действий.

Матричное управление доступом позволяет с максимальной детализацией установить права субъекта доступа по выполнению разрешенных операций над объектами доступа. Такой подход нагляден и легко реализуем. Однако в реальных системах из-за большого количества субъектов и объектов доступа матрица может оказаться слишком громоздкой, в результате чего становится сложно поддерживать ее в адекватном состоянии.

Кроме того, все дискреционные модели доступа уязвимы по отношению к атаке с помощью "троянского коня", поскольку в них контролируются только операции доступа субъектов к объектам, а не потоки информации между ними. Поэтому, когда "троянская программа", попавшая от нарушителя к некоторому пользователю, переносит информацию из доступного этому пользователю объекта в объект, доступный нарушителю, то формально никакое правило дискреционной политики безопасности не нарушается, но утечка информации при этом происходит.

Мандатная модель Белла-ЛаПадула. Данная модель построена для анализа систем защиты, реализующих мандатное (нормативное, полномочное) управление доступом. Система в модели безопасности Белла-ЛаПадула, как и в модели Харрисона-Руззо-Ульмана, представляется в виде множеств субъектов S, объектов О (множество объектов включает множество субъектов, т.е. S<O) и прав доступа. При этом рассматриваются только два права доступа: read (чтение) и write (запись). Последнее ограничение связано с тем, что в мандатной модели контролируются не операции, осуществляемые субъектом над объектом, а потоки информации, которые могут быть только двух видов: либо от субъекта к объекту (запись), либо от объекта к субъекту (чтение).

Мандатная модель управления доступом основана на правилах секретного документооборота, принятых в государственных учреждениях многих стран. Мандатное управление доступом подразумевает, что:

- задан линейно упорядоченный набор меток секретности (например, секретно, совершенно секретно и т.д.);

- каждому объекту системы присвоена метка секретности, определяющая ценность содержащейся в нем информации, т.е. его уровень секретности в КС;

- каждому субъекту системы присвоена метка секретности, определяющая уровень доверия к нему в КС или, иначе, его уровень доступа.

Контроль доступа осуществляется в зависимости от названных уровней взаимодействующих сторон на основании двух простых правил:

1. Уполномоченное лицо (субъект) имеет право читать только те документы, уровень секретности которых не превышает его собственный уровень.

2. Уполномоченное лицо (субъект) имеет право заносить информацию только в те документы, уровень секретности которых не ниже его собственного уровня.

Первое правило обеспечивает защиту информации, обрабатываемой более доверенными (высокоуровневыми) лицами, от доступа со стороны менее доверенных (низкоуровневых).

Второе правило предотвращает утечку информации (сознательную или несознательную) со стороны высокоуровневых участников процесса обработки информации к низкоуровневым.

Таким образом, если в дискреционной модели управление доступом происходит путем наделения субъектов полномочиями осуществлять определенные операции над определенными объектами, то мандатная модель управляет доступом неявным образом - с помощью назначения всем сущностям системы уровней безопасности, которые определяют все допустимые взаимодействия между ними.

Следовательно, мандатное управление доступом не различает сущностей, которым присвоен одинаковый уровень безопасности, и на их взаимодействия ограничения отсутствуют. В тех ситуациях, когда управление доступом требует более гибкого подхода, мандатная модель применяется совместно с дискреционной, которая используется для контроля за взаимодействием между сущностями одного уровня и для установки дополнительных ограничений, усиливающих мандатную модель.

Для мандатной модели Белла-Ла Падула, реализующей только два права доступа (запись, чтение),'строго математически определены все необходимые и достаточные условия, которые должны быть выполнены для того, чтобы система, начав свою работу в безопасном состоянии, никогда не достигла небезопасного состояния.

Для дискреционной модели Харрисон, Руззо и Ульман доказали, что в общем случае не существует алгоритма, который может для произвольной системы, ее начального состояния Qo = (So, О0, Mo) и общего права доступа R = { r1 r2, ..., rk } решить, является ли данная конфигурация безопасной. Для того чтобы можно было доказать указанный критерий, модель должна быть дополнена рядом ограничений.

Хотя дискреционная модель Харрисона-Руззо-Ульмана в своей общей постановке не дает гарантий безопасности системы, однако именно она послужила основой реализации обширного класса политик безопасности, которые используются для управления доступом в современных компьютерных системах.

8.2. Общая характеристика средств защиты информации в КС от несанкционированного доступа

Как уже неоднократно отмечалось, угроза несанкционированного доступа к информационным ресурсам КС представляется достаточно опасной с точки зрения возможных последствий. Для несанкционированного доступа злоумышленник обычно использует:

- знания о КС и умения работать с ней;

- сведения о системе защиты информации;

- сбои или отказы технических и программных средств;

- ошибки в работе обслуживающего персонала и пользователей.

Часто реализация угрозы НСД не требует постоянного участия в этом процессе злоумышленника, а осуществляется с помощью разработанных им программных средств, которые вводятся в КС в виде соответствующих закладок.

Для защиты информации от НСД создается система разграничения доступа (СРД), контролирующая любые запросы к информационным ресурсам КС со стороны пользователей (или их программ) по установленным для них правилам и видам доступа.

В системе разграничения доступа по отношению к любому субъекту доступа (пользователю, программе, техническому средству) должны быть предусмотрены следующие основные этапы доступа в КС:

- идентификация субъектов и объектов доступа;

- установление подлинности (аутентификация);

- определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Идентификация необходима для закрепления за каждым субъектом доступа (в том числе пользователем) уникального имени в виде номера, шифра, кода и т.п. Для этой цели можно использовать, например, персональный идентификационный номер (PIN - Personal Identification Number), социальный безопасный номер (SSN - Social Security Number) и т.д.

Идентификаторы пользователей должны быть заранее зарегистрированы в системе администратором службы безопасности. В процессе регистрации в базу эталонных данных системы защиты для каждого пользователя заносятся следующие элементы данных:

- фамилия, имя, отчество и, при необходимости, другие характеристики пользователя;

- уникальный идентификатор пользователя;

- имя процедуры установления подлинности;

- используемая для подтверждения подлинности эталонная информация, например пароль;

- ограничения на используемую эталонную информацию, например минимальное и максимальное время, в течение которого указанный пароль будет считаться действительным;

- полномочия пользователя по доступу к компьютерным ресурсам.

Процесс установления подлинности, называемый еще аутентификацией, заключается в проверке того, является ли пользователь, пытающийся осуществить доступ к ресурсам КС, тем, за кого он себя выдает.

Основными и наиболее часто применяемыми методами установления подлинности пользователей являются методы, основанные на использовании паролей. Под паролем при этом понимается некоторая последовательность символов, сохраняемая в секрете и предъявляемая при обращении к компьютерной системе. Ввод пароля, как правило, выполняют с клавиатуры.

Эффективность парольных методов может быть значительно повышена путем записи в зашифрованном виде длинных и нетривиальных паролей на информационные носители, например дискеты, магнитные карты, носители данных в микросхемах и т.д. В этом случае компьютерная система должна содержать специальные устройства и обслуживающие их драйверы для считывания паролей с этих информационных носителей. Следует также отметить, что представление паролей в зашифрованном виде осуществляется с использованием методов криптографического преобразования информации. Сущность этих методов более подробно изложена в главе 9.

Для особо надежного опознавания пользователей могут применяться и методы, основанные на использовании технических средств определения сугубо индивидуальных биометрических характеристик человека (отпечатков пальцев, структуры зрачка и т.д.). Однако такие средства требуют существенных затрат и поэтому используются относительно редко.

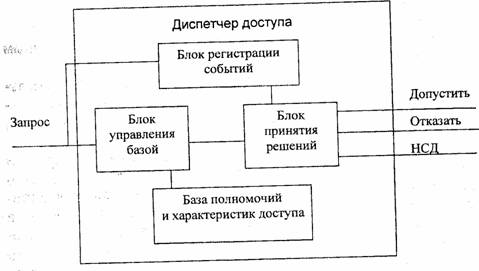

После установления подлинности идентифицированных субъектов в соответствии с их полномочиями происходит разграничение доступа к объектам компьютерной системы. Основой такого разграничения является выбранная модель управления доступом, реализуемая в виде аппаратно-программных механизмов, получивших название диспетчера доступа (рис. 8.2).

Рис. 8.2. Структура диспетчера доступа

Диспетчер доступа обеспечивает необходимую дисциплину разграничения доступа субъектов к объектам доступа. Запрос на доступ

i-oro субъекта к j-ому объекту поступает в блок управления базой полномочий и характеристик доступа, а также в блок регистрации событий. Полномочия субъекта и характеристики объекта анализируются в блоке принятия решений, который выдает сигнал разрешения либо сигнал отказа в допуске. Если число попыток субъекта доступа получить доступ к запрещенным для него объектам превысит определенную границу (например 3 раза), то блок принятия решений на основании данных блока

регистрации выдает сигнал НСД администратору системы безопасности. Администратор может блокировать работу субъекта, нарушающего правила доступа в систему, и выяснить причину таких нарушений.

Рассмотренные средства и методы системы разграничения доступа создают определенную преграду для несанкционированного доступа к ресурсам КС. Вместе с тем, используя слабые места средств защиты, злоумышленник, тем не менее, может получить несанкционированный доступ к информации. Вот почему необходимо:

- сделать невозможным несанкционированное использование компьютерных ресурсов, если доступ к ним все-таки осуществлен;

- своевременно обнаружить факт несанкционированных действий и устранить причины, а также последствия их реализации.

Невозможность несанкционированного использования компьютерных ресурсов, если доступ к ним все-таки осуществлен, достигается прежде всего защитой хранящихся в памяти компьютера данных и программ от исследования и копирования. Злоумышленник стремится получить информацию о недостатках системы защиты путем несанкционированного копирования необходимых программных средств с целью их последующего исследования в лабораторных условиях. Для противодействия этому в системе должны быть предусмотрены средства защиты от копирования и исследования данных.

Для повышения эффективности защиты от НСД важную роль играют средста контроля и регистрации.

С позиций НСД должен осуществляться постоянный контроль вскрытия аппаратуры, который срабатывает тогда, когда возникает одна из следующих ситуаций:

- изменение внутренних монтажных и электрических схем системы;

- подключение постороннего устройства;

- использование органов управления для изменения алгоритма функционирования КС и ее средств защиты;

- загрузка посторонних программ и внесение "вирусов" в систему;

- доступ посторонних лиц к терминальным устройствам.

Кроме того, должен быть реализован периодический контроль целостности конфиденциальной информации, позволяющий своевременно обнаружить попытки, приведшие к утрате или модификации данных, внедрению программных закладок и компьютерных вирусов.

Для своевременного обнаружения фактов

несанкционированных действий ведутся специальные регистрационные журналы, в которых фиксируются и накапливаются сведения о всех запросах, содержащих обращения к защищаемым компьютерным ресурсам, включая санкционированный доступ в КС законных пользователей. Сигнализация в этом случае состоит в своевременном уведомлении соответствующих компонентов системы защиты и службы безопасности об обнаруженных несанкционированных действиях. Администратор может блокировать работу субъекта, нарушающего правила доступа, выяснить причину и минимизировать последствия таких действий.

8.3. Идентификация и аутентификация пользователей и разграничение их доступа к компьютерным ресурсам

Идентификация и аутентификация

Наиболее часто применяемыми методами идентификации и аутентификации пользователей являются методы, основанные на использовании паролей. В простейшем случае пароль представляет собой некоторую последовательность символов, сохраняемую в секрете и подъявляемую при обращении к компьютерной системе. Для ввода пароля, как правило, используется штатная клавиатура КС. В процессе ввода пароль не должен отображаться на экране монитора. Чтобы пользователь мог ориентироваться в количестве введенных символов, на экран выдаются специальные символы (например звездочки).

Пароль должен запоминаться субъектом доступа. Запись пароля значительно повышает вероятность его компрометации (нарушения конфиденциальности). Легко запоминаемый пароль должен быть в то же время сложным для отгадывания. Не рекомендуется использовать для этой цели имена, фамилии, даты рождения и т.п. Желательным является наличие в пароле парадоксального сочетания букв, слов, полученного, например, путем набора русских букв пароля на латинском регистре. Другими словами, чем нетривиальнее пароль, тем сложнее он становится для отгадывания. Однако такой пароль труднее запомнить и его приходится записывать на бумаге. Для того чтобы воспрепятствовать использованию злоумышленником похищенного пароля, в его тексте должны быть мысленно предусмотрены незаписываемые на бумаге пробелы или другие символы в начале, внутри, а также в конце основных символов пароля. В этом случае незаконно полученный лист бумаги с основными символами пароля не будет достаточным условием раскрытия пароля в целом.

Вероятность подбора пароля уменьшается также при увеличении его длины и времени задержки между разрешенными попытками повторного ввода неправильно введенного пароля. Ожидаемое время раскрытия пароля ТР можно вычислить по следующей приближенной формуле:

ТР = (As • t) / 2,

где t = Е / R - время, необходимое на попытку введения пароля;

R - скорость передачи символов пароля (симв. / мин);

Е - число символов в сообщении, передаваемом в систему при попытке получить к ней доступ (включая пароль и служебные символы);

S - длина пароля;

А - число символов в алфавите, из которых составляется пароль (например 26 символов латинского алфавита).

В приведенной формуле учитывается, что злоумышленник имеет возможность непрерывно осуществлять подбор пароля. Например, если А = 26, t = 2с и S = 6 символов, то ожидаемое время раскрытия ТР пароля приблизительно равно одному году. Если в данном примере после каждой неудачной попытки ввода пароля предусмотреть временную задержку в 10 с, то ожидаемое время раскрытия пароля увеличится в 5 раз.

Следует также отметить, что на безопасное время раскрытия пароля оказывает существенное влияние длина пароля S (в степенной зависимости). Так, если для трехсимвольного пароля, выбранного из 26-символьного алфавита, время ТР составит 3 месяца, то для четырехсимвольного — 65 лет.

Выбор необходимой длины пароля S можно производить исходя из заданной вероятности Р того, что данный пароль может быть раскрыт посторонним лицом за время М. Если мы хотим построить систему, где незаконный пользователь имел бы вероятность отгадывания правильного пароля не большую,- чем заданная вероятность Р, то нам следует выбрать такое значение S, которое удовлетворяло бы формуле Андерсона:

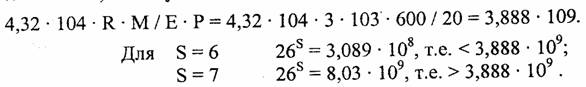

AS ≥4,32∙104∙R∙M/E∙P,

где М - период времени, в течение которого предпринимаются попытки раскрытия пароля (в месяцах при ежедневном 24-часовом тестировании).

Допустим, что мы хотим, используя стандартный латинский алфавит, установить пароль такой длины, чтобы вероятность его отгадывания не превысила 0,001 после трехмесячного систематического тестирования. Если за одну попытку доступа посылается 20 символов (Е = 20), а скорость их передачи R = 600 симв. / мин, то получаем:

Таким образом, при данных обстоятельствах следует выбрать длину пароля S = 7.

При существенном увеличении длины пароля он может быть разбит на две части: запоминаемую пользователем и вводимую вручную, а также размещенную в зашифрованном виде на специальном носителе (например, дискете, магнитной карте и т.д.) и считываемую специальным устройством.

Повышение стойкости системы защиты на этапе аутентификации можно достигнуть и увеличением числа символов алфавита, используемого при вводе пароля. Для этого при наборе символов пароля можно использовать несколько регистров клавиату ры, соответствующих, например, строчным и прописным латинским символам, а также строчным и прописным символам кириллицы.

На степень информационной безопасности при использовании простого парольного метода проверки подлинности пользователей большое влияние оказывают ограничения на минимальное и максимальное время действия каждого пароля. Чем чаще меняется пароль, тем обеспечивается более высокая безопасность. Администратор службы безопасности должен постоянно контролировать своевременность смены паролей пользователей.

Таким образом, для повышения надежности аутентификации пользователей следует, по возможности, использовать нетривиальные (уникальные) пароли и, кроме того, обеспечивать более частую их смену.

С этой точки зрения являются достаточно эффективными методы, основанные на использовании динамически изменяющихся паролей. При смене пароля осуществляется его функциональное преобразование, зависящее от динамически изменяющихся параметров, например суточного времени в часах, номера дня недели, месячной даты и т.д. Такая смена пароля производится либо периодически (ежедневно, каждые три дня или каждую неделю), либо при очередном обращении пользователя.

Следует отметить, что в простейшем случае преобразование паролей может быть реализовано путем некоторой модификации традиционной парольной защиты. Для этого пользователю выделяется достаточно длинный пароль, причем при каждой аутентификации используется не весь набор символов пароля, а только его некоторая часть. При этом система с помощью датчика псевдослучайных чисел запрашивает каждый раз у пользователя ту или иную группу символов пароля. Такой процесс, получивший название гаммирования, обеспечивает с помощью гаммы псевдослучайных чисел очередное преобразование (шифрование) пароля.

Наибольшая эффективность применения динамически изменяющихся паролей достигается при использовании функционального преобразования пароля в сочетании с гаммированием.

В основе функционального преобразования пароля лежит так называемая односторонняя криптографическая функция F, удовлетворяющая следующим требованиям:

- для заданного числа или слова X легко вычислить Y = F (X);

- при известных X и Y сложно или невозможно определить функцию преобразования F (отчего она называется односторонней или однонаправленной).

Необходимым условием выполнения этих требований является наличие в функции F(X) динамически изменяющихся параметров, например текущей даты.

Пользователю сообщается:

- исходный пароль - слово или число X;

- функция преобразования F(X), например F(X) = (X mod 100) ∙ D + W, где (X mod 100) - операция взятия остатка от целочисленного деления X на 100, D - текущий номер дня недели, W - текущий номер недели в месяце;

- периодичность смены исходного пароля, например каждый день или каждую неделю.

Для установленной последовательности периодов действия одного пароля пользовательскими паролями будут соответственно X, F(X), F(F(X)) и т.д. Поэтому для того чтобы вычислить очередной пароль по истечении периода действия используемого пароля, нужно лишь знать функцию F парольного преобразования, а также пароль, используемый до настоящего времени.

С целью достижения более высокого уровня безопасности функция преобразования пароля, установленная для каждого пользователя, должна периодически меняться, например каждый месяц. При замене этой функции целесообразно устанавливать и новый исходный пароль X.

Для установления подлинности пользователей широко используется процедура "рукопожатий". Эффективность данной процедуры особенно велика при ее применении в вычислительных сетях для подтверждения подлинности пользователей, пытающихся осуществить доступ к серверам или центральным ЭВМ, а также взаимодействующих между собой.

В простейшем случае в системе заранее формируется и особо защищается массив вопросов, включающий в себя как вопросы общего характера, так и персональные вопросы, относящиеся к конкретному пользователю и касающиеся, например, известных только пользователю случаев из его жизни.

Для подтверждения подлинности пользователя система последовательно задает ему ряд случайно выбранных вопросов, на которые он должен дать ответ. Опознание считается положительным, если пользователь правильно ответил на все вопросы.

Процедура "рукопожатия", основанная на методе "вопрос -ответ", предполагает, что правильные ответы на вопросы знают только те пользователи, для которых эти вопросы предназначены.

В процедуре "рукопожатия" может также использоваться одностороннее функциональное преобразование.

При входе пользователя в КС системой защиты генерируется псевдослучайное число или псевдослучайная последовательность символов X и вычисляется односторонняя функция F(X), установленная для данного пользователя. Если генерируемое системой псевдослучайное число состоит из семи цифр, то в качестве односторонней функции F может быть, например, функция вида F = (сумма 1-й, 2-й и 5-й цифр числа) - (сумма 3-й, 4-й, 6-й и 7-й цифр числа) + (сумма цифр текущего времени в часах).

Далее число X выводится пользователю, который также должен вычислить заданную для него функцию F*(X) и ввести полученное значение в систему. Значения F(X) и F*(X) сравниваются системой, и если они совпадают, то пользователь получает доступ в КС.

Для более высокой безопасности функцию «рукопожатий» целесообразно циклически менять через определенные интервалы времени, например устанавливать разные функции для четных и нечетных чисел месяца.

Достоинством метода «рукопожатия» является то, что при этом между пользователем и КС не передается никакой конфиденциальной информации, что, как уже отмечалось, особенно важно при его применении в вычислительных сетях для аутентификации пользователей.

К числу основных механизмов, препятствующих несанкционированному доступу к ресурсам КС, помимо идентификации и аутентификации пользователей, относится также разграничение их доступа к элементам защищаемой информации.

Разграничение доступа к компьютерным ресурсам

Названное разграничение доступа заключается в том, чтобы каждому зарегистрированному пользователю предоставить возможности беспрепятственного доступа к информации в пределах его полномочий и исключить возможности превышения этих полномочий. С этой целью разработаны и реализованы на практике методы и средства разграничения доступа к устройствам ЭВМ, к программам обработки информации, к информационным массивам. Для каждого пользователя устанавливаются его полномочия в отношении файлов, каталогов, логических дисков и др. Само разграничение может осуществляться несколькими способами, а именно:

- по уровням (кольцам) секретности;

- по специальным спискам;

- по матрицам полномочий;

- по специальным мандатам.

Дадим краткую характеристику перечисленных способов.

Разграничение доступа по уровням секретности заключается в том, что защищаемые данные распределяются по массивам (базам) таким образом, чтобы в каждом массиве (каждой базе) содержались данные одного уровня секретности (например, только с грифом "секретно", или только "совершенно секретно", или только "конфиденциально", или каким-либо другим). Каждому зарегистрированному пользователю устанавливается вполне определенный уровень допуска (например, "секретно", "совершенно секретно" и т.п.). Тогда пользователю разрешается доступ к массивам данных своего или более низких уровней и запрещается доступ к информационным массивам более высоких уровней.

Разграничение доступа по специальным спискам заключается в том, что для каждого элемента защищаемых данных (файла, программы, базы) составляется список всех тех пользователей, которым предоставлено право доступа к соответствующему элементу, или наоборот, для каждого зарегистрированного пользователя составляется список тех элементов защищаемых данных, к которым ему предоставлено право доступа.

Разграничение доступа по матрицам полномочий предполагает формирование двумерной матрицы, по строкам которой содержатся идентификаторы зарегистрированных пользователей, а по столбцам - идентификаторы защищаемых элементов данных. Элементы матрицы содержат информацию об уровне полномочий соответствующего пользователя относительно соответствующего элемента данных. В качестве возможных "полномочий можно назвать такие:

- доступ запрещен;

- разрешено только чтение;

- разрешена только запись;

- разрешены как чтение, так и запись.

Пользователь получает инициируемый им доступ к тому или иному элементу данных только в том случае, если соответствующий элемент матрицы содержит полномочия данного пользователя на выполнение необходимых действий.

Недостатком метода разграничения доступа на основе матрицы полномочий является то, что с увеличением масштаба компьютерной системы данная матрица может оказаться слишком громоздкой. Преодолеть данный недостаток можно путем объединения либо пользователей, имеющих идентичные полномочия, либо ресурсов, полномочия на доступ к которым совпадают. Возможна также комбинация метода разграничения доступа на основе матрицы полномочий с методом разграничения доступа по уровням секретности.

Разграничение доступа по мандатам является способом разового разрешения на допуск к защищаемым элементам данных. В этом случае каждому защищаемому элементу данных присваивается персональная уникальная метка, после чего доступ к этому элементу будет разрешен только тому пользователю, который в своем запросе предъявит данную метку элемента (мандат), выданную администратором системы защиты или владельцем этих Данных.