ФЕДЕРАЛЬНОЕ АГЕНТСТВО ПО ОБРАЗОВАНИЮ

МОСКОВСКИЙ ГОСУДАРСТВЕННЫЙ ИНДУСТРИАЛЬНЫЙ УНИВЕРСИТЕТ ИНСТИТУТ ДИСТАНЦИОННОГО ОБРАЗОВАНИЯ

В.А. СЕМЕНЕНКО

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Учебное пособие

3-е издание, стереотипное

Допущено учебно-методическим объединением по образованию в области информационной безопасности в качестве учебного пособия для студентов высших учебных заведений, обучающихся по специальностям, не входящим в группу специальностей 075000, использующих федеральный компонент по основам информационной безопасности и защиты государственной тайны

Москва 2008

Современное развитие человеческой цивилизации, вступившей в XIX в., характеризуется наиболее интенсивным использованием информационных технологий во всех сферах общественной жизни. В настоящее время трудно назвать те области жизнедеятельности, успехи в которых не были бы связаны с применением таких технологий.

На смену индустриальному этапу общественного развития приходит эволюционная фаза, названная информатизацией, при которой все социально-экономические структуры общества преобразуются таким образом, чтобы обеспечить этим структурам и обществу в целом наиболее эффективное и динамичное развитие на основе максимально полного использования имеющихся информационных ресурсов. Традиционные материальные ресурсы постепенно утрачивают свое первоначальное значение, а им на смену приходят информационные ресурсы, которые со временем не убывают, а неуклонно растут. Информация как предмет труда становится все в большей степени стратегическим ресурсом общества, его движущей производительной силой.

В условиях информатизации общества особую ценность обретают люди - носители знаний, наилучшие передатчики технологической информации и передового опыта. Для их эффективного участия в информационных процессах создается мощнейшая инфраструктура средств компьютерной и телекоммуникационной техники, изменяющая не только процесс и характер трудовой деятельности, но и сам образ жизни, систему ценностей человека. В настоящее время хорошо налаженная распределенная сеть информационно-вычислительных комплексов способна сыграть такую же роль в современном обществе, какую в свое время сыграли электрификация, телефонизация, радио и телевидение вместе взятые.

Современные информационные технологии приобретают глобальный характер, охватывая все сферы жизнедеятельности человека, формируя информационное единство всей человеческой цивилизации. С помощью глобальной вычислительной сети Интернет объединяются и перемещаются на любые расстояния гигантские объемы информации, обеспечивается доступ многочисленных пользователей, расположенных на практически неограниченной территории, к информационным ресурсам всего мирового сообщества.

Для государств современного мира становится очевидным, что отставание в области информатизации может оказаться непреодолимым препятствием для их дальнейшего развития, привести к существенным, а подчас драматическим последствиям во всех сферах жизнедеятельности, превратить их в сырьевой придаток информационно и промышленно развитых стран.

Широкое использование информационных технологий во всех сферах жизни современного общества делает вполне закономерной и весьма актуальной проблему защиты информации, или иначе, проблему обеспечения информационной безопасности. В условиях интенсивного развития рынка информационных продуктов и услуг информация становится полноценным товаром, обладающим своими стоимостными характеристиками и потребительскими свойствами. Подобно любым другим традиционно существующим товарам, информация также нуждается в своей сохранности и, следовательно, надежной защите.

В методологии анализа информационной безопасности обычно выделяют следующие основные понятия:

-объект информационной безопасности;

-существующие и потенциально возможные угрозы данному объекту;

-обеспечение информационной безопасности объекта от проявления таких угроз.

Если объектом информационной безопасности выступает сама информация, то для нее наиболее важным является сохранение таких свойств, как:

- целостность;

- конфиденциальность;

- доступность.

Целостность информации заключается в ее существовании в неискаженном виде по отношению к некоторому фиксированному состоянию.

Конфиденциальность - это свойство, указывающее на необходимость введения ограничений доступа к данной информации для определенного круга лиц.

Доступность информации - это ее свойство, характеризующее способность обеспечивать своевременный и беспрепятственный доступ пользователей к необходимой информации.

Весьма распространенным и вполне естественным является также рассмотрение безопасности информации в инфраструктуре конкретной информационной системы (ИС). Такие системы представляют собой взаимосвязанную совокупность средств, методов и персонала, обеспечивающих сбор, хранение, обработку, передачу и отображение информации в интересах достижения поставленной цели. Целью создания ИС является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности (в случае необходимости). Информация является при этом конечным "продуктом потребления" и выступает в качестве центральной компоненты информационной системы. Объектом информационной безопасности становится в этом случае данная информационная система.

В методологическом плане общим основанием для отнесения данного объекта к множеству объектов информационной безопасности является наличие в нем так называемого "информационного измерения" и необходимость обеспечения безопасности этого "измерения". К "информационно измеряемым" объектам относятся объекты, для которых одной из важных структурных составляющих является либо сама информация, либо деятельность, предметом которой она является.

С этой точки зрения упомянутые ранее информационные системы, безусловно, являются объектами информационной безопасности. В инфраструктуре таких систем не только представлена различная информация, но и реализуются процессы, связанные с ее преобразованием.

Значимость "информационного измерения", а следовательно, необходимость обеспечения информационной безопасности хорошо прослеживаются в иерархии объектов: человек - общество - государство.

Информация, "информационное измерение" имеют для человека такое же важное значение, как пища, воздух, вода. Информация обуславливает не только возможность его адаптации как биологического существа к условиям внешней среды, но и возникновение его социальных потребностей, возможность его социальной адаптации, развития личности, самореализации и самоутверждения. Информация является основным средством взаимодействия человека с другими людьми. Посредством информации реализуются процессы воспитания и образования, происходит овладение трудовыми навыками, осуществляется мотивация его деятельности, а также в определенной мере и сама деятельность. Таким образом, информационная безопасность человека заключается в невозможности нанесения вреда ему как личности, существование и социальная деятельность которой во многом базируется на осмыслении получаемой информации, информационных взаимодействиях с другими индивидами, и часто использующей информацию в качестве предмета своей деятельности.

Свое "информационное измерение" имеет общество, представляющее собой сложный вид организации социальной жизни. Оно позволяет поддерживать его целостность, упорядочивать отношения между отдельными общностями, интегрировать социальные новообразования и подчинять их логике поведения основной массы населения, воспроизводить единую ткань многообразных социальных взаимодействий, осуществляемых средствами информационной коммуникации. Также трудно переоценить роль информации и информационной инфраструктуры в функционировании духовной сферы общества, в функционировании и распространении культуры, системы ценностей, норм поведения, регулирующих взаимодействие между людьми. Информационная безопасность общества заключается в невозможности нанесения вреда его духовной сфере, культурным ценностям, социальным регуляторам поведения людей, информационной инфраструктуре и передаваемым с ее помощью сообщениям.

"Информационное измерение" государства определяется многообразным информационным наполнением его деятельности в самых различных сферах, таких, как обеспечение национальной безопасности, ликвидация последствий стихийных бедствий и экономических катастроф, реализация социальных программ поддержки здравоохранения, образования, социального обеспечения нетрудноспособных, защита прав и свобод граждан. В условиях современной глобализации информационных процессов безопасность государства в информационной сфере становится важнейшей составляющей национальной безопасности. Таким образом, информационная безопасность государства заключается в невозможности нанесения вреда деятельности государства по выполнению функций управления делами общества, предметом которой выступает информация и информационная инфраструктура.

Человек, общество и государство не являются единственно возможными объектами безопасности, обладающими своим "информационными измерением". Масштабная проблематика обеспечения информационной безопасности названных объектов, безусловно, детализируется и конкретизируется на локальных уровнях сложной социально-экономической и общественно-политической иерархии любого государства. Так, в условиях конкурентно-рыночных отношений весьма распространенными объектами информационной безопасности становятся компьютерные системы, отображающие информационными средствами деятельность различных предприятий, организаций и учреждений. Очевидной является необходимость обеспечения безопасного и надежного функционирования таких систем.

С любым объектом информационной безопасности естественным образом связано существование той или иной угрозы, под которой понимается совокупность условий и факторов, возникающих в процессе взаимодействия данного объекта с другими объектами или составляющих его компонентов между собой и способных оказывать на него негативное воздействие. В широком смысле такие угрозы могут носить как случайный, так и преднамеренный характер.

Случайные угрозы могут быть вызваны авариями и стихийными бедствиями, сбоями и отказами в работе компьютерных систем, ошибками, допущенными при их разработке, а также ошибочными действиями пользователей и обслуживающего персонала. В настоящее время такие угрозы достаточно хорошо изучены статистическими методами, что позволяет вполне адекватно противодействовать им.

Более опасными с точки зрения характера и последствий проявления являются преднамеренные угрозы, вызванные злоумышленными действиями людей. Арсенал и изощренность таких угроз неуклонно расширяются, поэтому для их нейтрализации необходимо предугадать не только возможные цели злоумышленника, но и его квалификацию и техническую оснащенность.

Для любого объекта информационной безопасности (государство, отрасль, ведомство, государственное предприятие, частная фирма и т.д.) противодействие существующим и потенциально возможным угрозам достигается проведением соответствующей политики безопасности. Для ее реализации используются различные средства, методы и мероприятия. К их числу относятся, в частности, правовые нормы, организационные мероприятия, инженерно-технические и программно-аппаратные средства, методы криптографии. Названные средства обычно рассматриваются также в качестве соответствующих видов обеспечения информационной безопасности.

Учитывая системный характер влияния на информационную безопасность многочисленных факторов и обстоятельств, вполне очевидно, что эффективное решение этой проблемы возможно только на основе комплексного и целенаправленного использования всех имеющихся средств, обеспечивающих в целом необходимый и, главное, гарантированный уровень защищенности информационных ресурсов.

Следует отметить, что рассматриваемая проблема обеспечения информационной безопасности весьма актуальна для нашей страны. Нельзя считать, что из-за унаследованной информационной замкнутости, некоторой технической отсталости Россия менее уязвима в информационном отношении, чем другие страны, скорее наоборот. Достаточно высокая степень централизации структур государственного управления российской экономикой может привести к гибельным последствиям в результате информационной агрессии.

В 2000 г. Президентом была утверждена "Доктрина информационной безопасности Российской Федерации", устанавливающая официальную систему взглядов на содержание национальных интересов России в информационной сфере, методы противодействия существующим угрозам и систему обеспечения информационной безопасности. При этом были учтены проблемы развития российского общества, порожденные как советским периодом его истории, так и периодом продолжающихся социально-экономических и политических преобразований.

Реализация закрепленных в Доктрине положений должна создать необходимые условия, обеспечивающие устойчивое развитие российского общества и его институтов на базе информатизации производственной, духовной, политической и социальной сфер общественной жизни, а также поддержание соответствующего современным международным стандартам правового статуса личности.

В этом направлении уже много сделано.

Так, с 1992 г. выявление угроз информационной безопасности и подготовка предложений по противодействию этим угрозам возложено законодательством на Совет Безопасности РФ, при котором образована Межведомственная комиссия по информационной безопасности. С 1996 г. в Комитете Государственной Думы РФ существует подкомитет по информационной безопасности, а также экспертный совет по законодательству в области обеспечения информационной безопасности. Большую работу в этой области выполняют федеральные органы исполнительной власти, а также государственные органы субъектов РФ.

Интенсифицируются исследования проблем обеспечения информационной безопасности, выполняемые как в естественных и технических науках, так и в рамках гуманитарных наук. Комплексное научное осмысление этих проблем существенно способствует развитию индустрии средств защиты информации, используемых в современных компьютерных и телекоммуникационных системах.

Развивается правовое регулирование отношений в области обеспечения информационной безопасности. Приняты базовые законодательные акты: законы "Об информации, информатизации и защите информации", "Об участии в международном информационном обмене", "О связи", "О государственной тайне", первая и вторая части Гражданского кодекса РФ, новые редакции Уголовного и Уголовно-процессуального кодексов РФ, ряд законов, регулирующих отношения в области средств массовой информации, и др.

Совершенствуется система подготовки кадров высшей квалификации по вопросам обеспечения информационной безопасности. Специальности, по которым осуществляется подготовка специалистов в этой области, выделены в отдельный раздел Перечня направлений подготовки и специальностей высшего профессионального образования.

Вместе с тем, учитывая актуальность проблемы информационной безопасности, для многих специальностей, не входящих в эту группу, Государственными образовательными стандартами в рамках общепрофессиональной подготовки вводится отдельная дисциплина "Информационная безопасность". Такая дисциплина представлена, например, в стандарте специальности 351400 "Прикладная информатика в экономике", для которой предназначено, в первую очередь, предлагаемое учебное пособие. Кроме того, данное пособие может также быть использовано студентами специальностей 075300 "Организация и технология защиты информации" и 075400 "Комплексная защита объектов информатизации" в процессе их начальной профессиональной подготовки.

ГЛАВА 1. ЗАЩИТА ИНФОРМАЦИИ - ОБЪЕКТИВНАЯ

ЗАКОНОМЕРНОСТЬ ЭВОЛЮЦИИ ПОСТИНДУСТРИАЛЬНОГО ОБЩЕСТВА

1.1. Информация - отражение реального мира и средство его познания

Термин "информация" давно и прочно вошёл в наш разговорный обиход, хотя для этого понятия отсутствует строгое научное определение. Дело в том, что по своему философскому статусу информация вместе с веществом и энергией относится к числу первичных и потому неопределяемых сущностей окружающего реального мира.

В отсутствие строгого определения информация интуитивно рассматривается в широком смысле как некое отражение реального мира с помощью различных сведений и сообщений. При этом такие сообщения обычно материализуются в виде речи, текста, числовых данных, изображений, таблиц, графиков и т.п. Это могут быть сообщения о свойствах и состоянии окружающих объектов, сведения о тех или иных явлениях природы, о процессах, протекающих в технических устройствах и живых организмах, об исторических событиях и событиях сегодняшнего дня, о результатах хозяйственно-экономической деятельности предприятия, организации, отрасли или государства в целом и т.д.

Находясь в целостном единстве с другими составляющими окружающего мира (веществом и энергией), информация не только отображает этот мир, но и является основным источником его познания, средством преодоления неопределенности, служит той гранью, которая отделяет незнание, неопределенность от знания. Именно информация изменяет или уточняет наши представления о данном явлении или объекте окружающего мира.

Источником, исходным "сырьём" для получения информации обычно являются так называемые данные, представленные на том или ином материальном носителе. В виде таких данных фиксируются и хранятся на соответствующем носителе различные сведения, полученные в результате наблюдений, опытов, экспериментов, научных исследований, открытий и т.п.

Далеко не всегда и не все имеющиеся данные несут в себе необходимую информацию. Информативными являются не просто любые данные или сведения об объектах или явлениях окружающей среды, их параметрах, свойствах и состоянии, а только лишь те, которые уменьшают неполноту знаний о них, степень неопределённости. Кроме того, часто бывает так, что одни и те же данные несут различную информацию для разных потребителей. Например, данные об анатомическом строении конкретного человека несут различную информацию для портного (количество необходимого материала для одежды, особенности его раскроя), для врача (отклонения от норм в пропорциях фигуры и возможные причины этого), для спортивного тренера (пригодность или непригодность для занятий тем или иным видом спорта).

Таким образом, в результате обработки и систематизации данных может быть получена информация, уменьшающая неопределённость и уточняющая наши знания об исследуемом объекте. Циклический характер этого процесса схематично показан на рис. 1.1.

Рис. 1.1. Циклический процесс получения информации

Всё многообразие окружающего мира отражается и накапливается в человеческом сознании в виде соответствующих знаний, формируемых в результате анализа имеющейся информации.

1.2. Количественная оценка и показатели качества информации

В теории информации широко используется так называемый энтропийный подход к оценке количества информации, предложенный и сформулированный в 1948 г. К. Шенноном. Его суть состоит в следующем. Получатель сообщения имеет определённые представления о возможных наступлениях некоторых событий. Эти представления в общем случае недостоверны и выражаются вероятностями Pf наступления любого из N событий. Общая мера неопределённости (энтропия) зависит от совокупности всех вероятностей Pi. Количество информации в сообщении определяется тем, насколько уменьшится эта мера после получения сообщения. Для оценки количества информации используется формула К. Шеннона:

Если вероятности всех событий одинаковы и равны Рi = 1/N, то этому соответствует количество информации I = log 2 N.

Если при равновероятностных событиях используются двоично-кодированные сообщения разрядностью п, то N = 2n , a I = n, т.е. количество информации равно объему VД двоичных данных в битах.

Для неравновероятностных событий всегда существует взаимная зависимость символов в сообщении и связанная с этим неравномерность их появления. Это приводит к тому, что в двоично-кодированных сообщениях имеет место информационная избыточность передаваемых данных, т.е. I<Vд = n. Для оценки информативности данных используется коэффициент информативности Y = I/ Vд (0<Y<1).

Следует также отметить, что в некоторых случаях при двоичном кодировании сообщений преднамеренно вводится искусственная избыточность, которая позволяет контролировать и устранять ошибки при передаче двоично-кодированных данных по каналам связи, а также между отдельными устройствами ЭВМ.

Рассмотренный энтропийный подход позволяет оценить количество информации только на формально-синтаксическом уровне, т.е. без учёта её смыслового содержания. Для измерения количества информации на семантическом уровне используется тезаурусный подход, основанный на рассмотрении информации как знания. При этом тезаурус представляет собой структурированный объём знаний, представленных в виде совокупности соответствующих понятий и отношений между ними. Знания отдельного человека, организации и общества в целом образуют соответствующие тезаурусы.

Тезаурусная мера оценивает степень изменения знаний человека в результате полученного сообщения. В зависимости от соотношения между смысловым содержанием S передаваемой информации и тезаурусом пользователя Sp изменяется количество семантической информации Ic, воспринимаемой пользователем и включаемой им в дальнейшем в свой тезаурус. Так, при Sp ~ 0 пользователь вообще может не понять поступающую информацию. Наоборот, при Sp →∞ пользователь всё знает, и поступающая информация ему не нужна. Максимальное количество семантической информации пользователь получает при согласовании её смыслового содержания S со своим тезаурусом Sp (Sp = Sp onm), когда поступающая информация понятна пользователю и, вместе с тем, несёт ему ранее не известные (отсутствующие в его тезаурусе) сведения.

Владельцы тезаурусов всегда стремятся сохранить и увеличить свой тезаурус. Увеличение тезауруса осуществляется за счёт обучения, покупки лицензий, приглашения квалифицированных сотрудников, а в некоторых случаях - путём хищения информации.

Кроме количественных оценок, большое значение имеют также показатели качества информации, отражающие степень её полезности для пользователя, её способность удовлетворять определённые информационные потребности.

Качество информации является достаточно сложным понятием, зависящим от большого числа различных её свойств, которые не всегда поддаются формализованной оценке. С потребительской (прагматической) позиции наиболее существенными являются следующие свойства информации.

1. Репрезентативность информации, связанная с правильностью её отбора и формирования в целях адекватного отражения свойств объекта.

2. Релевантность - смысловое соответствие между информационным запросом и полученным сообщением.

3. Полнота (достаточность) - свойство информации исчерпывающе (для данного потребителя) характеризовать отображаемый объект.

4. Достоверность информации, характеризующая её соответствие действительным свойствам объекта. Данное свойство информации обеспечивается как инструментальной точностью её предстваления на том или ином материальном носителе, так и отсутствием в ней скрытых ошибок, вызванных случайными или преднамеренными факторами.

5. Ценность информации, определяемая не только затратами на её получение, а главным образом степенью её полезности для владельца при реализации поставленных задач. Информация может быть ценной для одного владельца и бесполезной для других. Обладание ценной и достоверной информацией даёт её владельцу определённые преимущества. Информация, искаженно представляющая действительность (недостоверная информация) может нанести владельцу значительный материальный и моральный ущерб. Если информация искажена умышленно, то её называют дезинформацией.

6. Своевременность и актуальность информации, отражающие соответствие её ценности и достоверности определённому временному периоду. Время, через которое информация становится устаревшей, меняется в очень широком диапазоне. Так, например, для пилотов реактивных самолётов, автогонщиков информация о пространственном положении машин устаревает за доли секунд. В то же время информация о законах природы остаётся актуальной в течение многих веков.

7. Доступность информации, характеризующая возможности её восприятия пользователем и обеспечиваемая, в частности, путём согласования содержательной сущности информации с тезаурусом пользователя.

8. Эргономичность информации, связанная с удобством её форм представления с точки зрения потребителя.

9. Защищённость информации. Этот показатель качества информации, хотя и назван последним в приведённом перечне, является в условиях интенсивного развития информационных процессов одним из наиболее важных и принципиально значимых для современного общества. Широкий круг вопросов, связанных с зашитой информации и обеспечением информационной безопасности, более подробно рассматривается в предлагаемом учебном пособии.

1.3. Эволюция информационных процессов и технологий

Информация, став с древнейших времён предметом человеческого труда, вызвала в обществе развитие информационных процессов, связанных с её получением, регистрацией, хранением, передачей, обработкой и т.д. Лавинообразное развитие таких процессов нередко приводило к так называемым информационным кризисам, при которых ограниченные возможности человека вступали в противоречие с существующими информационными потоками. Для преодоления информационных кризисов разрабатывались и совершенствовались средства, методы и технологии, облегчающие участие человека в информационных процессах.

Наиболее кризисным, особенно с точки зрения обработки стремительно возрастающих объёмов информации, стал XX в. Вот почему поистине революционным принято считать создание в середине XX в. первых электронных вычислительных машин (ЭВМ), или компьютеров, ставших универсальным средством обработки самой разнообразной информации.

Следует отметить, что эволюция человеческой цивилизации всегда связана с развитием и совершенствованием различных технологий. Среди них, наряду с технологиями материального производства, важное место принадлежит информационным технологиям. Информационная технология - это процесс, использующий совокупность средств и методов сбора, обработки и передачи данных (первичной информации) для получения информации нового качества о состоянии объекта, процесса или явления (информационного продукта). Информационная технология является необходимой составляющей процесса использования информационных резервов общества.

С появлением ЭВМ информационные технологии приобрели принципиально новое качество. С помощью компьютерных средств и связанных с ними телекоммуникационных систем стало возможным осуществлять автоматизированный сбор, хранение, обработку, передачу, выдачу и отображение различной информации. Автоматизация названных процессов реализуеся с помощью разнообразных средств программного инструментария.

Современному этапу в развитии информационных компьютерных технологий предшествовала более чем полувековая история.

Целью начального этапа (до 70-х гг.) информационных технологий была лишь автоматизация рутинных действий человека при обработке больших объёмов информации. Для этого использовались ресурсы вычислительных центров в режиме коллективного пользования, включая удалённый доступ к этим ресурсам. Эффективная реализация таких технологий часто была ограничена возможностями то технических, то программных средств ЭВМ.

С созданием в середине 70-х гг. первых микропроцессоров, а затем первых персональных ЭВМ информационные технологии начинают ориентироваться в основном на индивидуального пользователя, обеспечивая ему поддержку принимаемых решений. Компьютер становится инструментом непрофессионального пользователя, поэтому для него создаётся максимально удобный интерфейс работы в компьютерной среде. На этом этапе используются централизованная обработка данных, характерная для первого этапа, и децентрализованная, базирующаяся на решении локальных задач непосредственно на рабочих местах пользователей. Цель информационной технологии расширяется от формализованной обработки данных до формирования содержательной сущности информации, что требуется, например, при принятии обоснованных управленческих решений. Децентрализованная обработка дает пользователю более широкие возможности в работе с информацией, обеспечивает в определённой степени интеллектульную поддержку принимаемых решений.

С начала 90-х гг. информационные компьютерные технологии приобретают наиболее массовый и всеобъемлющий характер. Ускорение динамики процессов во всех сферах человеческой деятельности, усложнение индустриального производства, социальной, экономической и политической жизни закономерно привели, с одной стороны, к стремительному росту потребностей в информационных знаниях, а с другой - к созданию новых средств и технологий для удовлетворения этих потребностей.

Информационная технология становится важнейшей составляющей процесса наиболее эффективного использования информационных ресурсов общества. Именно на этом этапе её стали обычно называть новой или современной информационной технологией, подчеркивая тем самым не столько эволюционный характер этой технологии, сколько её новаторский смысл.

Основой современных информационных технологий стало объединение и комплексное использование компьютерных и телекоммуникационных средств. Наиболее масштабно такое объединение реализовано в глобальной информационно-вычислительной сети Интернет. С её созданием удалось в значительной степени разрешить две стратегически важные для общества проблемы:

- объединение и перемещение на любые расстояния гигантских объёмов информации;

- обеспечение доступа многочисленных пользователей, расположенных на практически неограниченной территории, к огромным информационным и вычислительным ресурсам.

Внедрение современных информационных технологий обеспечивает переход общества к новому эволюционному этапу, который получил название информатизации общества.

1.4. Информатизация и компьютеризация общества

Интенсивно развивающиеся процессы переустройства общественного бытия и сознания требуют высокого уровня информированности общества, его организаций и граждан во всех областях экономической, политической и социальной действительности. Такой процесс сегодня принято называть информатизацией общества. Можно сказать, что информатизация общества становится одной из важнейших объективных закономерностей современного социально-экономического прогресса.

Закон РФ "Об информации, информатизации и защите информации", принятый 25 января 1995 г., определяет информатизацию общества как "организованный социально-экономический и научно-технический процесс создания оптимальных условий для удовлетворения информационных потребностей и реализации прав граждан, органов государственной власти, органов местного самоуправления, организаций, общественных объединений на основе формирования и использования информационных ресурсов".

Этот термин всё настойчивее вытесняет широко используемый до недавнего времени термин "компьютеризация общества". Компьютеризация является лишь базовой технической составляющей процесса информатизации общества. На её основе информатизация рассматривается как процесс преобразования всех производственно-хозяйственных, научных, социально-бытовых и других структур общества таким образом, чтобы обеспечить этим структурам достижение качественно новых результатов и наиболее динамичное развитие. В большинстве стран уже хорошо понимают, что отставание в области информатизации общества может стать серьёзным и, возможно, необратимым препятствием для их дальнейшего развития. Многие страны имеют национальные программы информатизации с учётом местных особенностей и условий.

В настоящее время можно говорить о том, что человеческая цивилизация переходит от индустриального этапа развития к построению так называемого информационного общества.

Материальной базой информационного общества является информационная экономика, основанная на создании и потреблении информационных ресурсов, информационных продуктов и ценностей. В этом заключается фундаментальное отличие информационного общества от традиционного индустриального, главной особенностью которого является производство и потребление материальных благ.

В информационном обществе значительно возрастает наукоёмкость большинства производственных процессов. Эффективность этих процессов определяется не столько количеством переработанного вещества и энергии, сколько объёмом овеществлённой информации, а также созданием необходимых условий для получения новой полезной информации.

Вследствие резкого снижения материалоёмкости и энергоёмкости производства обеспечивается кардинальное решение экологических проблем.

Значительно повышается скорость протекания экономических процессов, благодаря своевременности и обоснованности управленческих решений, принимаемых на различных уровнях сложной экономической иерархии. Производство сравнительно быстро адаптируется к индивидуальным запросам потребителей; экономически оправданным становится мелкосерийное и индивидуализированное производство.

В информационном обществе становятся доминирующими процессы интеграции подобно тому, как процессы концентрации являются характерными для индустриального общества. Возрастает значение горизонтальных информационных связей во всех сферах общественной деятельности, повышается взаимозависимость производства и потребления. Благодаря интеграции и глобализации информационных технологий формируется информационное единство всей человеческой цивилизации, реализуется свободный доступ каждого человека к информационным ресурсам всего мирового сообщества.

В процессе информатизации общества изменяется не только производство, но и весь уклад жизни, система ценностей, возрастает значимость интеллекта, образованности, знаний, увеличивается доля умственного труда во всех сферах общественной жизни. В информационном обществе большинство работающих занято производством, хранением, переработкой и реализацией информации, особенно высшей ее формы - знаний.

Одной из отличительных особенностей жизни в современном информационном обществе становится гигантское развитие средств массовой информации, особенно электронных средств. Позитивным при этом является то, что средства массовой информации способствуют углублению процесса информатизации общества, рекламируя новые информационные продукты и услуги, формируя общественное мнение в пользу приоритетности этого процесса по сравнению с другими.

Наряду с позитивным влиянием на общество средств массовой информации существует и негативное. Прежде всего, как отмечают многие специалисты, технический прогресс в сфере массовых коммуникаций порой способствует разрушению веками создаваемых социальных связей между людьми, что, конечно, отражается на обществе в целом. Люди все в большей степени общаются не между собой, а со всевозможными электронными приборами и компьютеризированными устройствами, которые окружают их в процессе трудовой деятельности, учеты, досуга и т.п.

Глобализация средств массовой информации, к сожалению, позволяет манипулировать общественным мнением, создает психологические предпосылки для формирования не всегда полезных для общества политических решений.

1.5. Рынок информационных продуктов и услуг

Динамика социально-экономического развития любого общества всегда обеспечивается теми ресурсами, которыми оно располагает.

В индустриальном обществе, где основные усилия направлены на материальное производство, известно несколько видов ресурсов, ставших уже классическими экономическими категориями:

- материальные ресурсы - совокупность предметов труда, используемых в общественном производстве, например сырье, материалы, полуфабрикаты, детали и т.д.;

- природные ресурсы - запасы ископаемых, размеры территории, географическое положение, климатические условия и т.д.;

- трудовые ресурсы - люди, обладающие физическими возможностями, общеобразовательными и профессиональными знаниями для работы в обществе;

- финансовые ресурсы - денежные средства, имеющиеся в распоряжении государственных или коммерческих структур;

- энергетические ресурсы - носители энергии, например уголь, нефть, газ, гидроэнергия и т.д.

В информационном обществе к этим традиционным видам ресурсов добавляется так называемый информационный ресурс, который начинает играть все более значимую роль. Теперь и в сфере материального производства высокая эффективность достигается только на основе своевременного пополнения, накопления и переработки информационного ресурса общества.

Информационные ресурсы общества, если их понимать как обширные и разнообразные знания, обычно отчуждены от тех людей, которые их создавали, обобщали, накапливали и т.п. Эти знания материализуются в виде документов, баз данных, алгоритмов, компьютерных программ, произведений литературы, искусства, научных публикаций и т.д.

Информационные ресурсы страны, региона, организации рассматриваются как стратегические ресурсы, аналогичные по значимости запасам сырья, материалов, энергии, природных ископаемых и т.п.

На основе и в результате переработки информационных ресурсов в обществе создаются различные информационные продукты. Информационный продукт является результатом интеллектуальной деятельности человека и отражает его собственное представление о конкретной предметной области. Обычно он фиксируется на том или ином носителе. Подобно другим материальным продуктам информационный продукт является не только и не просто результатом человеческого труда, но и обладает очевидными свойствами полноценного товара, имеющего свои стоимостные характеристики и потребительские качества.

Информационные продукты распространяются с помощью информационных услуг. Перечень этих услуг определяется объемом и предметной ориентацией существующих информационных ресурсов и видами различных информационных продуктов, создаваемых на их основе.

Информационные услуги реализуются при наличии соответствующих баз данных в компьютерном или некомпьютерном варианте. База данных - это совокупность связанных данных, для организации которых используются общие принципы описания, хранения и манипулирования. Базы данных являются источником и своего рода полуфабрикатом при предоставлении информационных услуг. В них содержатся все возможные сведения о событиях явлениях, объектах, процессах, технологиях, публикациях и т.п.

В числе информационных услуг могут быть не только услуги, касающиеся предоставления пользователю каких-то сведений, но и услуги, связанные с обеспечением пользователей необходимыми техническими средствами обработки и передачи данных, а также разработкой средств программного обеспечения, информационных систем и технологий.

Таким образом, в более широком смысле можно говорить о существовании рынка информационных продуктов и услуг, который включает в себя не только торговлю и посредничество, но и производство.

Рынок информационных продуктов и услуг (информационный рынок) - это система экономических, правовых и организационных отношений по торговле продуктами интеллектуального труда на коммерческой основе. Его формирование стало возможным только в условиях развитой рыночной экономики, ибо она по сути своей имеет информационный характер. Именно рыночная экономика не без больших социальных издержек и социальных потерь со временем привела цивилизованные страны к достаточно разумной экономической организации. В условиях рыночной экономики люди должны знать, где находятся информационные ресурсы, сколько они стоят, кто ими владеет, кто в них нуждается, насколько они доступны и т.д.

В настоящее время в России быстрыми темпами идет формирование рынка информационных продуктов и услуг. Его динамичное развитие вызвано, прежде всего, постоянно расширяющимися общественными потребностями. Информационный рынок постепенно структурируется в виде определенной совокупности секторов, каждый из которых объединяет группу людей или организаций, предлагающих однородные информационные продукты и услуги. Так, в инфраструктуре современного информационного рынка можно, например, выделить сектора, предлагающие:

- различную деловую информацию (биржевую, финансовую, статистическую и др.);

- информацию для специалистов в различных областях профессиональной деятельности;

- потребительскую информацию (новости прессы, расписания транспорта, заказ товаров и услуг, развлекательная информация, различные справочники, энциклопедии и др.);

- информацию об услугах в сфере образования;

- информацию о современных программно-технических средствах компьютерных и телекоммуникационных систем, их разработке и сопровождении.

Возможно, этот перечень не полон, однако основные направления, присутствующие на информационном рынке, он отражает.

Последний из названных секторов, связанный с компьютерными и телекоммуникационными системами, выделяется из всех остальных тем, что именно он обеспечивает потребителям реализацию полного технологического цикла получения, хранения, обновления, обработки и доставки информации. Быстро развиваясь, этот сектор оказывает влияние на другие секторы информационного рынка.

1.6. Объективная необходимость и общественная потребность защиты информации

Как уже отмечалось, в современном обществе именно информация становится важнейшим стратегическим ресурсом, основной производительной силой, обеспечивающей его дальнейшее развитие. Вот почему, подобно любым другим традиционно существующим ресурсам, информация также нуждается в своей сохранности и, следовательно, надежной защите.

Защита информации обычно предусматривает комплексное использование различных средств и методов, принятие соответствующих мер, осуществление необходимых мероприятий с целью системного обеспечения надежности передаваемой, хранимой и обрабатываемой информации.

Защитить информацию - это значит:

- обеспечить ее физическую целостность, т.е. не допустить искажения или уничтожения элементов информации;

- не допустить подмены (модификации) элементов информации при сохранении ее целостности;

- не допустить несанкционированного получения информации лицами или процессами, не имеющими на это соответствующих полномочий;

- быть уверенным в том, что передаваемые (продаваемые) владельцем информации ресурсы будут использоваться только в соответствии с обговоренными сторонами условиями.

Наряду с термином «защита информации» также широко используется термин "информационная безопасность". Если защита информации характеризует процесс создания условий, обеспечивающих необходимую защищенность информации, то информационная безопасность отражает достигнутое состояние такой защищенности.

Проблема информационной безопасности приобрела особенную значимость в современных условиях широкого применения автоматизированных информационных систем, основанных на использовании компьютерных и телекоммуникационных средств.

Эта проблема оказалась в центре внимания специалистов практически одновременно с началом использования средств вычислительной техники для сколько-нибудь регулярной обработки информации, т.е. уже в 50-60 гг. В этот период основные усилия были направлены на обеспечение физической целостности информации или, по терминологии того времени, ее достоверности (надежности).

Нарушение целостности информации на этом первоначальном этапе рассматривалось, в основном, как результат воздействия естественных факторов, главными из которых являются отказы сбои и ошибки в работе компонентов системы. В разработку средств и методов защиты информации от подобных случайных угроз существенный вклад внесли отечественные ученые и специалисты.

Однако по мере развития самой вычислительной техники, расширения масштабов использования автоматизированных систем обработки информации эти защитные механизмы все больше теряли свою эффективность. При обеспечении информационной безопасности стали вполне реальными угрозы, вызванные преднамеренными (злоумышленными) действиями людей. Первые сообщения о фактах несанкционированного доступа к информации появились в печати более двадцати лет назад и были связаны, в основном, с хакерами, или «электронными разбойниками», которые подключались через телефонную сеть к компьютерам. В последнее десятилетие нарушение защиты информации прогрессирует с использованием программных средств и через глобальную сеть Интернет. Весьма распространенной угрозой информационной безопасности стало также заражение вычислительных систем и сетей ЭВМ так называемыми компьютерными вирусами.

Таким образом, в связи с возрастающей ролью информационных ресурсов в жизни современного общества, а также из-за реальности многочисленных угроз с точки зрения их защищенности проблема информационной безопасности требует к себе постоянного и большего внимания.

Системный характер влияния на информационную безопасность большой совокупности различных обстоятельства, имеющих к тому же различную физическую природу, преследующих различные цели и вызывающих различные последствия, приводит к необходимости комплексного подхода при решении данной проблемы.

Комплексная защита информации понимается как целенаправленное применение различных средств, методов и мероприятий для поддержания заданного уровня защищенности информации по всей совокупности показателей и условий, являющихся существенно значимыми с точки зрения ее безопасности.

Контрольные вопросы

1. Дайте общесмысловое (интуитивное) объяснение термина "информация". Укажите роль информации в циклическом процессе познания окружающего мира.

2. Какие подходы существуют для оценки количества информации?

3. Поясните связь, существующую между количеством информации и энтропией.

4. Чем отличается количество информации от объема данных?

5. Какие существуют показатели качества информации?

6. Объясните сущность информационной технологии и укажите основные этапы на пути ее развития.

7. Какими ресурсами обеспечивается, в основном, развитие индустриального и информационного общества?

8. Рассмотрите особенности информационного общества и информационной экономики.

9. Чем отличается информатизация общества от компьютеризации?

10. Как формируется рынок информационных продуктов и услуг?

11. Укажите истоки возникновения современной проблемы защиты информации. В чем состоит суть такой защиты?

12. Охарактеризуйте объективную необходимость и общественную потребность защиты информации.

ГЛАВА 2. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ЛИЧНОСТИ, ОБЩЕСТВА И ГОСУДАРСТВА:

СОЦИАЛЬНО-ПРАВОВЫЕ АСПЕКТЫ

2.1. Массовая и конфиденциальная информация.

Виды тайн

В современном обществе с интенсивно развивающимися информационными отношениями все большее значение в системе гражданских прав личности приобретает право на информацию. Для реализации этого права существуют различные источники, в том числе многочисленные средства массовой информации, образовательные учреждения, библиотеки, архивы, рекламные агентства, информационно-справочные службы, театры, музеи, концертные площадки и др.

Этому способствует и международный информационный обмен, глобализация которого, как считают специалисты, приведет в недалеком будущем к информационному единству всей человеческой цивилизации.

В нашей стране информация законодательно признана в качестве объекта гражданских прав (ст. 128 Гражданского Кодекса Российской Федерации).

Закон РФ "Об информации, информатизации и защите информации", принятый 20 февраля 1995 г., также обеспечивает права юридических и физических лиц на информацию, создает условия для включения России в международный информационный обмен.

Вместе с тем, данный закон предотвращает бесхозяйственное отношение к информационным ресурсам и информатизации, устанавливает необходимые меры правовой защиты для любой документированной информации, имеющей собственника. По существу, сфера информационной безопасности - это не защита информации как таковой, а защита прав собственности на информацию, обеспечение цивилизованных правоотношений на рынке информационных продуктов и услуг.

В информационных процессах, протекающих в обществе, используется, с одной стороны, массовая информация, предназначенная для неограниченного круга лиц, а с другой стороны -конфиденциальная информация, доступ к которой ограничивается либо ее собственником, либо соответствующим законодательством.

Любая форма завладения и пользования конфиденциальной документированной информацией без прямо выраженного согласия ее собственника (за исключением случаев, прямо указанных в законе) является нарушением его прав, т.е. неправомерной.

Конфиденциальными в соответствии с законом являются, в частности, личная тайна, непосредственно затрагивающая права и свободы гражданина или его персональные данные, тайна переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений.

Конфиденциальная информация может содержать государственную или коммерческую тайну.

Государственная тайна - это принадлежащие государству (государственному учреждению) сведения о его военной, внешнеполитической, экономической, разведывательной, контрразведывательной и оперативно-розыскной деятельности, распространение которых может нанести ущерб безопасности государства. В соответствии с законом РФ "О государственной тайне" таким сведениям может быть присвоен соответствующий гриф секретности: "секретно", "совершенно секретно" или "особой важности". В государственных учреждениях менее важной информации присваивается гриф "для служебного пользования".

Понятие "коммерческая тайна" введено в нашу практику еще в 1991 г. законом "О предприятиях в СССР", согласно которому, "под коммерческой тайной предприятия понимаются не являющиеся государственными секретами сведения, связанные с производством, технологией, управлением, финансами и другой деятельностью предприятия, разглашение (передача, утечка) которых могут нанести ущерб его интересам".

В современных условиях формирования рыночной экономики, включения нашей страны в мировое экономическое сообщество вопросы, связанные с коммерческой тайной, приобретают особенно важный смысл.

С учетом особенностей конкретного предприятия (организации) сведения, составляющие коммерческую тайну, можно сгруппировать по тематическому принципу следующим образом:

- сведения о производстве и выпускаемой продукции;

- сведения о финансовой деятельности;

- информация о существующем и прогнозируемом рынке;

- сведения о научных разработках;

- сведения о материально-техническом обеспечении;

- сведения о персонале предприятия;

- сведения о принципах управления предприятием;

- сведения об организации системы безопасности.

Применительно к банкам, являющимся кредитными учреждениями, помимо коммерческой тайны, используется понятие банковской тайны. Под банковской тайной подразумевается обязанность учреждения сохранять тайну по операциям клиентов, ограждение банковских операций от ознакомления с ними посторонних лиц, прежде всего конкурентов того или иного клиента, тайну по операциям, счетам и вкладам своих клиентов и корреспондентов. Иначе банковскую тайну можно определить как личную тайну вкладчика банка. В итоге коммерческая тайна банка включает коммерческую тайну банка как учреждения и личную тайну его вкладчика.

В своих противоправных действиях, направленных на овладение чужими секретами, составляющими, в том числе, государственную, коммерческую или личную тайну, злоумышленники стремятся найти такие источники конфиденциальной информации, которые давали бы им возможность с минимальными затратами получать достоверную информацию в максимальных объемах.

2.2. Документированная информация как объект права собственности

С философской точки зрения, видимо, можно говорить об информации как об абстрактной субстанции, отражающей окружающую действительность в сознании человека. Информация обретает овеществленную форму с помощью того или иного материального носителя, на котором она отображается в виде символов, образов, сигналов, технических решений и процессов.

Документированная информация - это зафиксированная на материальном носителе информация вместе с реквизитами, позволяющими ее идентифицировать. Представленная в виде текста, звукозаписи или изображения такая информация предназначена для передачи во времени и пространстве в целях хранения и общественного использования.

Именно в документированном виде информация может выступать объектом права собственности. По сравнению с другими традиционными объектами права собственности информационная собственность имеет ряд особенностей.

За счет использования материального носителя информация, не утрачивая своей целостности и содержательной сущности, может копироваться и тиражироваться.

Как следствие этого, информация без очевидного (заметного) нарушения права собственности на нее может перемещаться от одного субъекта к другому, хотя при этом, по существу, все-таки нарушаются права собственности на информацию для первоначального субъекта информационных отношений.

С учетом специфичности информационных отношений и особенностей информационной собственности (копируемость, перемещаемость, отчуждаемость) в этой сфере специально вводятся понятия собственника, владельца и пользователя информационных ресурсов.

Собственник информационных ресурсов - это субъект, реализующий в полном объеме полномочия владения, пользования, распоряжения этими объектами. Право распоряжаться информацией является исключительным правом собственника. Согласно этому праву никто другой, кроме собственника, не определяет, кому данная информация может быть предоставлена во владение или пользование.

Владелец информации - это субъект, осуществляющий владение и пользование информацией и реализующий полномочия распоряжения в пределах прав, установленных законом и (или) собственником информации. При этом право владения подразумевает наличие этой информации в неизменном виде, а право пользования - использование ее в своих интересах.

Пользователь (потребитель) информации - это субъект, пользующийся информацией, полученной от ее собственника, владельца или посредника в соответствии с установленными правами и правилами доступа к информации либо с их нарушением.

Субъект права собственности на информацию может распорядиться и передать часть своих прав, не теряя их сам, другим субъектам, например "хранителю", т.е. владельцу материального носителя информации (это - владение и, может быть, пользование) или пользователю для использования в его интересах (это -пользование и, может быть, владение).

Таким образом, к информации, кроме субъекта права собственности на эту информацию, могут иметь доступ другие субъекты, причем такой доступ может осуществляться как законно, санкционированно, так и незаконно, несанкционированно. Возникает сложная система взаимоотношений между этими субъектами права собственности.

Эти взаимоотношения должны регулироваться и охраняться, как и для любого другого объекта собственности, с помощью соответствующих структур власти: законодательной власти - судебной власти - исполнительной власти (закон - суд - наказание). В этой цепочке главенствующим является именно закон, рассматривающий информацию в качестве объекта права собственности.

2.3. Информационное противоборство. Информационные войны и информационное оружие

Хранящаяся, передаваемая и обрабатываемая информация, являясь объектом права собственности, безусловно, нуждается в соответствующей защите, препятствующей ее разрушению, модификации, хищению, несанкционированному распространения и т.д.

Угрозами нарушения защиты информации могут стать всевозможные как случайные, так и преднамеренные события, процессы или явления, приводящие к утечке, утрате целостности, конфиденциальности или доступности информации.

Реальность существования таких угроз в современных условиях вполне очевидна. Кроме того, достаточно велика мера их опасности с точки зрения возможностей проявления последствий.

Цена последствий, к которым приводит нарушение защиты информации, может быть самой различной: от невинных недоразумений до громадных финансовых убытков. Так, по оценкам специалистов, в США, например, убытки от несанкционированного проникновения в информационные системы банковских учреждений ежегодно достигают десятков миллионов долларов.

Современный научно-технический прогресс создает предпосылки для реализации все новых и новых угроз информационной безопасности. Наблюдается постоянное противоборство возникающих угроз с существующим уровнем защиты информации. По своей сути такое противоборство напоминает противостояние брони и снаряда, поражающего эту броню.

Несмотря на все возрастающие усилия, предпринимаемые обществом с целью защиты информации, угрозы информационной безопасности и потери от их проявления не только не снижаются, но даже растут.

В результате реализации угроз информационной безопасности может быть нанесен серьезный ущерб жизненно важным интересам страны в политической, экономической, оборонной и других сферах деятельности, причинен социально-экономический ущерб обществу и отдельным гражданам.

Реализация угроз может затруднить принятие важнейших политических, экономических и других решений, подорвать государственный авторитет страны на международной арене, нарушить баланс интересов личности, общества и государства, дискредитировать органы государственной власти и управления, нарушить функционирование системы государственного управления, кредитно-финансовой и банковской сферы, а также систем управления войсками и оружием, объектами повышенной опасности.

Следствием реализации угроз информационной безопасности может явиться существенный экономический ущерб в различных областях общественной жизни, снижение темпов научно-технического развития страны, подрыв оборонного потенциала.

По оценкам американских экспертов, нарушение работы компьютерных сетей, используемых в системах управления государственными и банковскими структурами США, способно нанести экономике страны ущерб, сравнимый с ущербом от применения против США ядерного оружия.

Стремительное развитие современных информационных технологий может уже в недалеком будущем привести к возникновению так называемых информационных войн как новой формы государственного противоборства. Суть такой войны состоит в достижении какой-либо страной (или группой стран) подавляющего преимущества в информационной области, позволяющего с достаточно высокой степенью достоверности моделировать поведение "противника" и оказывать на него в явной или скрытой форме выгодное для себя влияние.

Нужно отметить, что страны, проигравшие информационную войну, проигрывают ее "навсегда", поскольку их возможные шаги по изменению ситуации, которые сами по себе требуют колоссальных материальных и интеллектуальных затрат, будут контролироваться и нейтрализовываться победивший стороной.

Средством ведения информационной войны является информационное оружие, которое представляет собой совокупность средств и методов, позволяющих похищать, искажать или уничтожать информацию, ограничивать или прекращать доступ к ней законных пользователей, нарушать работу или выводить из строя компьютерные и телекоммуникационные системы, используемые в обеспечении жизнедеятельности общества и государства.

Сфера применения информационного оружия не ограничивается исключительно военной областью, а распространяется также на экономическую, банковскую, социальную и иные сферы с целью:

-дезорганизации деятельности управленческих структур, транспортных потоков и средств коммуникации;

- блокирования деятельности отдельных предприятий и банков, а также целых отраслей промышленности путем нарушения многозвенных технологических связей и системы взаиморасчетов, проведения валютно-финансовых махинаций и т.п.;

- инициирования крупных техногенных катастроф на территории противника в результате нарушения штатного управления технологическими процессами и объектами, имеющими дело с большими количествами опасных веществ и высокими концентрациями энергии;

- массового распространения и внедрения в сознание людей определенных представлений, привычек и поведенческих стереотипов;

- вызова недовольства и паники среди населения, а также провоцирования деструктивных действий различных социальных групп.

В качестве основных объектов применения информационного оружия в мирное и военное время выступают:

- компьютерные и телекоммуникационные системы, используемые государственными и правительственными организациями при выполнении своих управленческих функций;

- военная информационная инфраструктура, решающая задачи управления боевыми средствами;

- информационные и управленческие структуры банков, транспортных и промышленных предприятий;

- средства массовой информации, и в первую очередь электронные (радио, телевидение и т.д.).

На сегодняшний день уже можно привести примеры использования информационного оружия в различных международных конфликтах. Так, в ходе военной операции "Буря в пустыне" (1991 г.) США широко использовали против иракских систем командования и управления средства радиоэлектронной разведки и борьбы, существенно повлиявшие на исход войны.

В качестве информационного оружия рассматриваются возможности создания принципиально новых вирусов и средств их внедрения в компьютерные системы противника. Разрабатываются технологии создания специальных электронных ловушек в микросхемах, используемых в системах вооружения противника. Такие микросхемы-ловушки при получении определенной команды смогут контролировать использование этих систем или нарушать их работу. Подобные микросхемы могут устанавливаться и в системах гражданского назначения.

Таким образом, можно сказать, что уже существующие или потенциально возможные средства ведения информационной войны представляют серьезную угрозу интересам национальной : безопасности.

2.4. Информационная безопасность как составляющая

национальной безопасности. Государственная политика РФ в области информационной безопасности

В настоящее время, как уже отмечалось, нормальная жизнедеятельность общественного организма полностью определяется уровнем развития, качеством функционирования и безопасностью информационной среды. Производство и управление, оборона и связь, транспорт и энергетика, финансы, наука, образование, средства массовой информации - все зависит от интенсивности информационного обмена, полноты, своевременности и достоверности информации.

Информация становится сегодня тем главным ресурсом научно-технического и социально-экономического развития общества, который, в отличие от большинства традиционных ресурсов, не только не убывает (невосполнимо расходуется), а неуклонно растет. Чем больше и быстрее внедряется в производство качественно новой информации, тем выше жизненный уровень народа, экономический, оборонный и политический потенциал страны.

Целостность современного мира как сообщества обеспечивается, в основном, за счет интенсивного информационного обмена. Приостановка глобальных информационных потоков даже на короткое время способна привести к не меньшему кризису, чем разрыв межгосударственных экономических отношений. В этих условиях информационная инфраструктура общества становится все более уязвимой мишенью для информационной агрессии и терроризма.

Вот почему проблема обеспечения безопасности РФ в информационной сфере должна рассматриваться как одна из приоритетных задач в обеспечении национальной безопасности страны. В "Концепции национальной безопасности Российской Федерации", утвержденной Указом Президента № 1300 от 17 декабря 1997 г., отмечается, что "в современных условиях всеобщей информатизации и развития информационных технологий резко возрастает значение обеспечения национальной безопасности РФ в информационной сфере".

Государство должно обеспечить в стране соответствующий уровень информационной безопасности как в масштабах всего государства, так и на уровне организаций и отдельных граждан. В "Доктрине информационной безопасности Российской Федерации", утвержденной Президентом 9 сентября 2000 г., определены важнейшие задачи государства в этой области:

- установление необходимого баланса между конституционными правами и свободами человека и гражданина в области получения информации и пользования ею и допустимыми ограничениями ее распространения;

- информационное обеспечение государственной политики Российской Федерации, ее официальной позиции по социально значимым событиям российской и международной жизни;

- ускорение развития и широкое внедрение новых информационных технологий с учетом вхождения России в глобальную информационную инфраструктуру;

- развитие отечественной индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок;

- обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов, защита государственного информационного ресурса и, прежде всего, в федеральных органах государственной власти и на предприятиях оборонного комплекса;

- разработка соответствующей нормативно-правовой базы и координация деятельности органов государственной власти и других органов, решающих задачи обеспечения информационной безопасности.

Усилия государства должны быть направлены на воспитание ответственности граждан за неукоснительное выполнение правовых норм в области информационной безопасности. Необходимо использовать все доступные средства для сохранения и укрепления нравственных ценностей общества, формирования у граждан патриотизма, чувства гордости за принадлежность стране, коллективу.

Важной задачей государства является повышение уровня образования граждан в области современных информационных технологий. Большая роль в этой работе принадлежит образовательной системе государства, государственным органам управления, средствам массовой информации. Это важное направление реализации государственной политики информационной безопасности.

2.5. Структура государственных органов РФ, обеспечивающих информационную безопасность

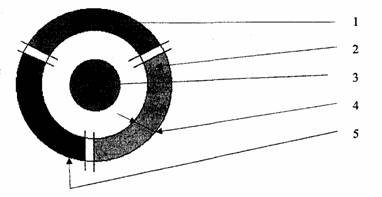

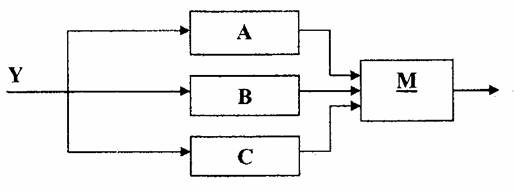

Выработку государственной политики информационной безопасности, подготовку законодательных актов и нормативных документов, контроль над выполнением установленных норм обеспечения защиты информации осуществляют государственные органы, структура которых приведена на рис.2.1.

Рис. 2.1. Структура государственных органов, обеспечивающих проведение политики информационной безопасности в РФ

Возглавляет государственные органы обеспечения информационной безопасности Президент РФ. Он руководит Советом Безопасности и утверждает указы, касающиеся обеспечения безопасности информации в государстве.

Общее руководство системой информационной безопасности, наряду с другими вопросами государственной безопасности страны, осуществляют Президент и Правительство Российской Федерации.

Органом исполнительной власти, непосредственно занимающимся вопросами государственной безопасности, является Совет Безопасности при Президенте РФ. В состав Совета Безопасности входит Межведомственная комиссия по информационной безопасности. Комиссия готовит указы Президента, выступает с законодательной инициативой, координирует деятельность руководителей министерств и ведомств в области информационной безопасности государства.

Рабочим органом Межведомственной комиссии по информационной безопасности является Государственная техническая комиссия при Президенте РФ. Эта комиссия осуществляет подготовку проектов законов, разрабатывает нормативные документы, организует сертификацию средств защиты информации (за исключением криптографических средств), лицензирование деятельности в области производства средств защиты и обучения специалистов по защите информации. Она координирует и направляет деятельность государственных научно-исследовательских учреждений, работающих в области защиты информации. Эта комиссия обеспечивает также работу Межведомственной комиссии по защите государственной тайны.

На Межведомственную комиссию по защите государственной тайны возложена задача руководства лицензированием предприятий, учреждений и организаций, связанных с использованием сведений, составляющих государственную тайну, с созданием средств защиты информации, а также с оказанием услуг по защите гостайны.

Федеральное агентство правительственной связи и информации (ФАПСИ) при Президенте РФ обеспечивает правительственную связь и информационные технологии государственного управления. Агентство осуществляет сертификацию всех средств, используемых для этой цели, лицензирует все предприятия, учреждения и организации, занимающиеся производством таких средств. В исключительном ведении ФАПСИ находятся вопросы сертификации и лицензирования в области криптографической защиты информации.

В 2003 г. Указом Президента РФ было расформировано ФАПСИ, а его функции распределены между Министерством обороны и Федеральной службой Российской Федерации.

В министерствах и ведомствах создаются иерархические структуры, обеспечивающие руководство соответствующим уровнем необходимой политики информационной безопасности. Называться эти структуры могут по-разному, выполняя сходные функции.

Контрольные вопросы

1. Поясните необходимость сбалансированного обеспечения информационной безопасности личности, общества и государства.

2. В чем состоит различие между массовой и конфиденциальной информацией?

3. Какие существуют виды тайн?

4. Рассмотрите особенности и виды информации, составляющей коммерческую тайну.

5. Какая информация является объектом права собственности и какие особенности для нее характерны?

6. Чем различаются права собственника, владельца и пользователя информации?

7. В чем может проявиться на уровне государств информационное противоборство? Каковы возможные последствия применения информационного оружия?

8. Укажите задачи государства в области информационной безопасности.

9. Поясните роль и место информационной безопасности в обеспечении безопасности государства.

10. Укажите функции государственных органов РФ, обеспечивающих информационную безопасность.

ГЛАВА 3. УГРОЗЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

3.1. Компьютерная система как объект защиты информации

Современная компьютерная система (КС) является по своему назначению и содержательной сущности информационной системой (ИС), представляющей собой взаимосвязанную совокупность средств, методов и персонала, обеспечивающих сбор, хранение, обработку, передачу и отображение информации в интересах достижения поставленной цели.

Функциональной основой любой ИС являются протекающие в ней информационные процессы. Характер этих процессов определяется соответствующей информационной технологией (ИТ). Информационная технология - это совокупность средств и методов сбора, обработки, передачи данных (первичной информации) для получения информации нового качества (информационного продукта) о состоянии объекта, процесса или явления. Иначе говоря, информационная технология представляет собой процесс, реализуемый в среде информационной системы.

В настоящее время сложилась устойчивая категория так называемых пользователей ИС, т.е. лиц, обращающихся к информационной системе для получения необходимой информации. Целью создания ИС является удовлетворение потребностей пользователей в своевременном получении достоверной информации и сохранении ее конфиденциальности (в случае необходимости), информация является конечным "продуктом потребления" и выступает в виде центральной компьютерной информационной системы.

Информационные системы являются наиболее важной составляющей процесса использования информационных ресурсов общества. К настоящему времени они прошли несколько эволюционных этапов, смена которых определялась, главным образом, развитием научно-технического прогресса, появлением новых технических средств хранения, обработки и передачи информации.

В современном обществе основным техническим средством автоматизированной обработки информации стал компьютер, оснащенный разнообразными программными средствами. Реализуемые на его основе компьютерные системы могут быть не только сосредоточенными в одном месте, но и распределенными по территории. В последнем случае используются средства телекоммуникации, соединенные с компьютерами. Таким образом, понятие компьютерной системы является, достаточно широким и охватывает не только автономные компьютеры индивидуального пользования, но и многопользовательские компьютерные системы и сети (локальные, региональные и глобальные).

Компьютерная система, подобно любым другим информационным системам, является также объектом защиты. Предметом защиты в КС является информация. Применительно к КС информация материализуется в виде так называемых данных, представленных на машинных носителях или отображаемых физическим состоянием различных электронных и электромеханических устройств. В качестве машинных носителей информации обычно используются бумага, магнитные ленты, диски различных типов. Физическое состояние технических средств КС, участвующих в хранении, обработке и передаче данных, идентифицируется соответствующими уровнями электрических сигналов, представляющих двоично-кодированную информацию.

Для обеспечения безопасности информации в компьютерных системах требуется защита не только технических, но и программных средств таких систем. Программные средства сами по себе являются частью информационного ресурса компьютерной системы, кроме того, от их безопасности существенно зависит безопасность любой другой информации, которая хранится, передается или обрабатывается в КС. Таким образом, для защиты информации в КС необходимо защищать технические и программные средства, а также машинные носители от несанкционированных (неразрешенных) воздействий на них.

Однако такое рассмотрение компьютерных систем как объектов защиты информации является неполным. Дело в том, что компьютерные системы относятся к классу человеко-машинных информационных систем. Такие системы разрабатываются, обслуживаются и эксплуатируются соответствующими специалистами, которые являются также носителями информации, имеющими самый непосредственный доступ к системе. Вот почему от несанкционированных воздействий необходимо защищать не только программно-технические средства компьютерных систем, но и обслуживающий персонал и пользователей.

При решении проблемы защиты информации в КС необходимо учитывать противоречивость человеческого фактора. Обслуживающий персонал и пользователи могут быть объектом и источником несанкционированного воздействия на информацию.

Таким образом, компьютерная система как объект защиты представляет собой совокупность следующих взаимосвязанных компонентов:

-информационных массивов, представленных на различных машинных носителях;

-технических средств обработки и передачи данных (компьютерных и телекоммуникационных средств);

-программных средств, реализующих соответствующие методы, алгоритмы и технологию обработки информации;

-обслуживающего персонала и пользователей системы, объединенных по организационному, предметно-тематическому, технологическому и другим принципам для выполнения автоматизированной обработки информации (данных) с целью удовлетворения информационных потребностей субъектов информационных отношений.

В специальной литературе компьютерная система как объект защиты информации часто рассматривается в еще более широком смысле. Для таких систем понятие "объект" включает в себя не только информационные ресурсы, программно-технические средства, обслуживающий персонал, пользователей, но и помещения, здания, а также прилегающую к зданиям территорию.

3.2. Понятие угрозы информационной безопасности в КС

Для того чтобы обеспечить эффективную защиту информации в компьютерной системе, необходимо в первую очередь рассмотреть и проанализировать все факторы, представляющие угрозу информационной безопасности.

Под угрозой информационной безопасности КС обычно понимают потенциально возможное событие, действие, процесс или явление, которое может оказать нежелательное воздействие на систему и информацию, которая в ней хранится и обрабатывается.

Такие угрозы, воздействия на информацию непосредственно или опосредованно через другие компоненты компьютерной системы (программно-технические средства, обслуживающий персонал, пользователей) могут привести к уничтожению, искажению, копированию, хищению, несанкционированному распространению информации, к ограничению или блокированию доступа к ней и т.д.

В настоящее время рассматривается достаточно обширный перечень реально существующих и потенциально возможных угроз информационной безопасности в компьютерных системах. Последствия проявления таких угроз, если для них не созданы необходимые препятствия, могут оказаться вес'ьма существенными и даже катастрофическими не только для отдельных граждан, предприятий или организаций, но и для национальных интересов государства в целом.

Независимо от специфики конкретных видов угроз информационная безопасность должна сохранять целостность, конфиденциальность, доступность.

Целостность информации заключается в ее существовании в неискаженном виде (неизменном по отношению к некоторому фиксированному ее состоянию). Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в компьютерной системе или передаваемой из одной системы в другую. Целостность также будет нарушена, если к несанкционированному ее изменению приводят случайные сбои и отказы в работе технических средств, ошибки при разработке программно-технических средств, непреднамеренные ошибки персонала и пользователей в процессе эксплуатации компьютерной системы. В отличие от перечисленных несанкционированных угроз нарушения целостности возможно санкционированное изменение информации, которое планируется и выполняется, например, периодически с целью необходимой коррекции определенных баз данных.

Конфиденциальность информации - это свойство, указывающее на необходимость введения ограничений на круг субъектов, имеющих доступ к данной информации. Данное свойство информации вытекает из объективной необходимости защиты законных интересов отдельных субъектов информационных отношений. Угроза нарушения конфиденциальности информации может привести к ситуации, в которой данная информация становится известной тому, кто не располагает полномочиями доступа к ней.

Доступность информации - это свойство системы, в которой циркулирует информация, характеризующее способность обеспечивать своевременный и беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в этом возникает необходимость. Угроза недоступности информации возникает всякий раз, когда в результате преднамеренных действий других пользователей или злоумышленников блокируется доступ к некоторому ресурсу компьютерной системы. Такое блокирование может быть постоянным, т.е. запрашиваемый ресурс никогда не будет получен. Блокирование может вызывать только задержку запрашиваемого ресурса, достаточно продолжительную для того, чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.