ГЛАВА 10. КОМПЬЮТЕРНЫЕ ВИРУСЫ И СРЕДСТВА АНТИВИРУСНОЙ ЗАЩИТЫ

10.1. Общие сведения о компьютерных вирусах

Компьютерный вирус как специальный класс саморепродуцирующихся программ может причинить большой вред данным и программному обеспечению компьютерных систем. Он представляет собой специально написанную, небольшую по размерам программу, которая может "заражать" другие программы, модифицируя их посредством добавления своей, возможно измененной, копии. Однажды внесенный в систему, компьютерный вирус распространяется в ней самостоятельно подобно лавине.

Приблизительно до середины прошлого столетия было распространено мнение, что саморепродукция, также как и мутация, характеризует процесс естественного развития только для живой природы. В конце 40-х - начале 50-х гг. американский математик Джон фон Нейман показал принципиальную возможность саморепродукции искусственных систем. В дальнейшем на этой основе были открыты и саморепродуцирующиеся программы для компьютеров.

Одним из ранних примеров подобных программ стала обнаруженная в конце 60-х годов размножающаяся по сети ARPANET программа, известная сегодня как Creeper (Вьюнок). Вьюнок проявлял себя текстовым сообщением: "Я вьюнок ,.. поймай меня, если сможешь". Он не причинял вреда ресурсам пораженного компьютера, только лишь беспокоил его владельца. Каким бы безвредным Вьюнок не казался, он впервые показал, что проникновение на чужой компьютер возможно без ведома и против желания его владельцев.

Термин "компьютерный вирус" был введен сравнительно недавно - в середине 80-х годов. В 1984 г. Ф.Коэном на 7-й конференции по безопасности информации, проходившей в США, был представлен специальный класс саморепродуцирующихся программ. На основе необычного сходства некоторых свойств этой программы с биологическим вирусом она и была названа компьютерным вирусом. Это сходство с биологическим вирусом обнаруживается по:

- способности к саморазмножению;

- высокой скорости распространения;

- избирательности поражаемых систем;

- способности "заражать" еще незараженные системы;

- трудности борьбы с вирусами и т.д.

Из-за сходства компьютерных и биологических вирусов вместе с термином "вирус" используются и другие медицинские термины: "заражение", "профилактика", "лечение", "среда обитания" и др.

В последнее время к особенностям, характерным для компьютерных и биологических вирусов, можно добавить еще и постоянно увеличивающуюся быстроту появления новых поколений и модификаций компьютерных вирусов.

Если скорость появления биологических вирусов можно объяснить могуществом и бесконечным разнообразием природы, то компьютерные вирусы скоростью своего возникновения обязаны только изобретательности людей определенного склада ума.

Как и биологический вирус, который только при наличии основной клетки может стать активным, компьютерный вирус всегда связан с программой-носителем. Вирусные программы -это небольшие по размерам и трудно обнаруживаемые в КС программы. Такие программы способны к саморепродукции (самовоспроизведению) и могут модифицировать или уничтожать программное обеспечение или данные, хранящиеся в КС. Особенность саморепродукции вирусных программ заключается в том, что их копии вводятся в другую выполняемую или транслируемую программу, а скопированная инфицированная программа переносит копию вируса в другие программы, продолжая и поддерживая процесс его распространения.

Вирусные программы могут существовать в следующих четырех фазах:

-"спячка";

- распространение в КС;

- запуск;

- разрушение программ и данных или какие-либо другие негативные эффекты.

Фаза "спячки" может использоваться разработчиком вирусной программы для создания у пользователя уверенности в правильной работе КС.

Фаза распространения обязательна для любой программы-вируса. 3 этой фазе в процессе загрузки и выполнения программы, зараженной вирусом, происходит заражение других программ путем многократного самокопирования вируса в другие программы и системные области.

Запуск вируса осуществляется, как правило, после некоторого события, например наступления определенной даты или заданного числа копирований.

В последней фазе происходит разрушение программ и данных или какие-либо другие негативные действия, предусмотренные автором вируса.

В настоящее время в мире зарегистрировано более 40 тыс. компьютерных вирусов. Большинство вирусов, обнаруженных на сегодняшний день в России и за рубежом, ориентированы на действие в среде определенных операционных систем. Наибольшее распространение они получили в персональных ЭВМ.

Некоторые вирусы не представляют серьезной опасности, являются по существу безвредными и созданы не злонамеренно, а ради шутки или эксперимента с существующей техникой.

Вместе с тем, многие вирусы вызывают не только снижение эффективности работы КС, но и приводят к опасным нарушениям целостности, конфиденциальности и доступности информации.

Описания фактов вирусного заражения компьютерных систем, в том числе и с достаточно серьезными последствиями, постоянно освещаются в прессе и других средствах массовой информации. При этом количество инцидентов, связанных с вирусами, вероятно, превосходит опубликованные цифры, поскольку многие фирмы умалчивают о вирусных атаках, не желая повредить своей репутации и привлечь внимание хакеров.

10.2. Классификация компьютерных вирусов

Все компьютерные вирусы могут быть классифицированы по следующим признакам:

- по среде обитания;

- по способу заражения среды обитания;

- по деструктивным возможностям;

- по особенностям алгоритма функционирования.

В зависимости от среды обитания вирусы бывают сетевые, файловые и загрузочные. Сетевые вирусы распространяются по компьютерной сети. Файловые вирусы размещаются в исполняемых файлах. Загрузочные вирусы внедряются в загрузочные сектора (области) внешних запоминающих устройств.

По способу заражения компьютерные вирусы делятся на резидентные и нерезидентные. Резидентные вирусы после их инициализации полностью или частично перемещаются из среды обитания (сеть, загрузочный сектор, файл) в оперативную память ЭВМ, где могут находиться продолжительное время, отслеживая появление доступной для заражения жертвы. В отличие от резидентных нерезидентные вирусы попадают в оперативную память ЭВМ только на время активности, в течение которого выполняют деструктивную функцию. Затем вирусы полностью покидают вместе с программой-носителем оперативную память, оставаясь в среде обитания.

Арсенал деструктивных или вредительских возможностей компьютерных вирусов весьма обширен и зависит от целей и квалификации их создателей, а также от особенностей компьютерных систем.

По степени опасности для информационных ресурсов пользователя компьютерные вирусы можно разделить на:

- безвредные;

- неопасные;

- опасные;

- очень опасные.

Безвредные компьютерные вирусы практически не влияют на работу КС. Их авторы не ставят перед собой цель нанести какой-либо ущерб ресурсам КС. Ими, как правило, движет желание показать свои возможности программиста. Для таких людей создание компьютерных вирусов - это своеобразная попытка самоутверждения.

Неопасные вирусы также не причиняют серьезного ущерба ресурсам КС. Они лишь уменьшают свободную память компьютера. Деструктивное воздействие таких вирусов сводится к выводу на экран монитора шуточных текстов и картинок, исполнению музыкальных фрагментов и т.п.

К опасным относятся вирусы, которые вызывают существенное снижение эффективности КС, но не приводят к нарушению целостности и конфиденциальности информации, хранящейся в запоминающих устройствах. Последствия таких вирусов могут быть ликвидированы без особых затрат материальных и временных ресурсов. Примерами таких вирусов являются вирусы, занимающие память ЭВМ и каналы связи, но не блокирующие работу сети; вирусы, вызывающие необходимость повторного выполнения программ, перезагрузки операционной системы или повторной передачи данных по каналам связи и т.п.

Очень опасными следует считать вирусы, вызывающие нарушение конфиденциальности, уничтожение, необратимую модификацию (в том числе путем шифрования) информации, а также вирусы, блокирующие доступ к информации, приводящие к отказу технических средств и наносящие вред здоровью пользователей.

Известны вирусы, вызывающие неисправности технических средств КС. Например, с помощью программы-вируса может возникнуть такой режим работы электромеханических устройств, при котором на резонансной частоте происходит разрушение их движущихся частей. Может быть также задан режим интенсивного использования отдельных интегральных схем, при котором наступает их перегрев и выход из строя.

Возможны также воздействия на психику пользователя с помощью специально подобранных видеоизображений, выдаваемых на экран монитора с определенной частотой (каждый двадцать пятый кадр). Встроенные кадры этой видеоинформации воспринимаются человеком на подсознательном уровне. В результате такого воздействия может быть нанесен серьезный ущерб психике человека.

В зависимости от особенностей алгоритма функционирования вирусы можно разделить на два класса:

- вирусы, не изменяющие среду обитания при распространении;

- вирусы, изменяющие среду обитания.

В свою очередь, вирусы, не изменяющие среду обитания, можно разделить на две группы:

- вирусы-"спутники";

- вирусы-"черви".

Вирусы-"спутники" не изменяют файлы, а создают копии для файлов, имеющих расширение .ЕХЕ. Копии присваивается то же имя, что и исполняемому файлу, но расширение изменяется на .СОМ. При запуске файла с общим именем операционная система первым загружает на выполнение файл с расширением .СОМ, который является программой-вирусом. Файл-вирус запускает затем и файл с расширением .ЕХЕ.

Вирусы-"черви" попадают в рабочую станцию из сети, вычисляют адреса рассылки вируса по другим абонентам сети и передают вирусы.

По сложности, степени совершенства и особенностям маскировки алгоритмов вирусы, изменяющие среду обитания, делятся на:

- студенческие;

- "стелс"-вирусы (вирусы-невидимки);

- полиморфные.

К студенческим относятся вирусы, создатели которых имеют невысокую квалификацию. Такие вирусы, как правило, являются нерезидентными, довольно просто обнаруживаются и удаляются.

"Стелс"-вирусы и полиморфные вирусы создаются квалифицированными специалистами, хорошо знающими принцип работы аппаратных средств и операционной системы, а также владеющими навыками работы с машиноориентированными системами программирования.

"Стеле"-вирусы могут быть только резидентными. Они обычно маскируют свое присутствие в среде обитания под программы операционной системы. Такие вирусы активизируются при возникновении прерываний, выполняют определенные действия, в том числе и по маскировке, и только затем управление передается программам операционной системы, обрабатывающим эти прерывания. В некоторых случаях "стелс"-вирусы способны противодействовать антивирусным программам, периодически контролирующим целостность данных. Они могут изменить алгоритм самой программы контроля целостности таким образом, чтобы она всегда выдавала положительный результат проверки.

Полиморфные вирусы, в отличие от большинства обычных вирусов, не имеют постоянных опознавательных групп символов-сигнатур. Обычные вирусы используют на стадии распространения такие сигнатуры, размещая их в зараженном файле или секторе для того, чтобы избежать многократного заражения одних и тех же объектов, поскольку при этом значительно возрастает вероятность обнаружения вируса. Полиморфные вирусы используют для защиты от изучения и обнаружения средства шифрования. При этом полиморфные вирусы при создании каждой новой копии (т.е. при распространении) обладают способностью изменяться (мутировать) настолько, что их практически невозможно идентифицировать. Для этого, кроме шифрования, используются различные "механизмы мутации" кода вирусной программы.

10.3. Механизмы заражения компьютерными вирусами

Механизм заражения компьютерным вирусом зависит от среды его обитания, т.е. от того, является данный вирус файловым или загрузочным.

Файловые вирусы используют в качестве своего носителя исполняемые файлы. К ним относятся файлы, состоящие из команд операционной системы, файлы пользовательских и системных программ в машинных кодах, а также исполняемые с помощью макрокоманд программы, автоматизирующие работу с документами и таблицами (например, MS Word, MS Office, MS Excel).

Файловые вирусы могут размещаться в начале, середине или конце заражаемого файла.

Если код вируса располагается в начале заражаемой программы, то тело самой программы оттесняется и приписывается к концу файла. Наряду с оттеснением программы может применяться вытеснение программы без сохранения ее содержимого.

Такая программа становится «убитой насмерть» и не может быть восстановлена никакими антивирусными средствами.

Подобным образом реализуется механизм заражения при размещении вирусного кода в середине программы. Из середины файла «изымается» фрагмент программы, равный по объему коду вируса, и приписывается к концу файла. Сам вирус записывается в освободившееся место. Возможно также внедрение вируса в середину файла без сохранения участка, на место которого помещается вирус.

Чаще всего вирус внедряется путем приписывания его в конец файла. При этом, как и в случае с внедрением вируса в середину файла, первые команды файла должны быть заменены командами перехода на тело вируса.

Деструктивная функция вируса, как правило, проявляется не сразу. Как и при настоящей вирусной инфекции, при заражении компьютерным вирусом имеется «инкубационный» период, на протяжении которого вирусы только размножаются, никак не проявляя себя. Заражая новые программы, вирусы стараются сохранить их работоспособность, с тем чтобы не выдать свое присутствие.

Инициирование деструктивной функции вируса может осуществляться при выполнении определенных условий, например в случае реализации заданного числа заражений программ, при наступлении определенной даты, при обращении операционной системы к некоторому ресурсу и т.д.

Особое место среди файловых вирусов занимают так называемые макровирусы. В отличие от программных вирусов, макровирусы заражают файлы не программ, а данных. Это возможно, если формат хранения данных допускает использование макрокоманд для более удобного представления информации. Например, файлы текстового редактора MS Word, табличного процессора MS Excel могут содержать макрокоманды на языке Visual Basic. Макровирусы представляют собой вредительские программы, написанные на макроязыке, встроенном в текстовый редактор, табличный процессор или другой пакет программных средств. При использовании этих средств для выполнения определенных действий над файлами (открытие, сохранение, закрытие и т.д.) автоматически выполняются соответствующие макропрограммы файлов. При этом получают управление и макровирусы, написанные на том же макроязыке, причем такое управление они получают либо автоматически, либо при выполнении определенных условий (например, при выборе определенной клавиши). Работая в «зараженном» редакторе (процессоре) с другим файлом, последний также заражается.

Многие макровирусы можно рассматривать как резидентные, так как обычно такие вирусы находятся в оперативной памяти и осуществляют негативное воздействие на редактируемые документы, начиная с момента загрузки зараженных данных до момента завершения работы редактора данных.

В отличие от макровирусов, большинство других файловых вирусов относится к числу нерезидентных. Это связано с тем, что такие вирусы используют в качестве носителя не файлы данных, а программные файлы, а поэтому находятся в оперативной памяти только на время инициализации программ, после чего покидают ее вместе с программой-носителем.

Загрузочные вирусы с учетом механизма их распространения (заражения) относятся к числу резидентных. Загрузочные вирусы размещаются в загрузочных (Boot) секторах гибких магнитных дисков, а также в области, предназначенной для хранения главной загрузочной записи (MBR) жестких дисков.

Если диск, с которого производится загрузка операционной системы, заражен загрузочным вирусом, то этот вирус первым получает управление, переписывает сам себя в оперативную память, тем самым резидентно заражая компьютер. Только после этого копируется загрузочный сектор диска и ему передается управление. В дальнейшем активный вирус, постоянно находясь в ОП, будет заражать загрузочные сектора всех еще не зараженных гибких дисков, замещая в них программу начальной загрузки своей головкой (заголовком) и получая соответствующее управление. Такое заражение может произойти даже в том случае, если дискету просто вставили в дисковод зараженного компьютера и, например, прочитали ее оглавление. Распространение загрузочных вирусов происходит наиболее часто при перезагрузке операционной системы после так называемых "зависаний" или отказов ЭВМ.

С точки зрения механизма распространения загрузочные вирусы обладают гораздо меньшими возможностями по сравнению с программными файловыми вирусами. Для последних всегда имеется достаточно большое количество программ, доступных для заражения. Загрузочным вирусам приходится дожидаться того момента, когда в дисковод будет помещен не защищенный от записи и еще не зараженный носитель информации.

10.4. Методы и средства защиты

от компьютерных вирусов

Необходимость разработки и использования специальных антивирусных средств вызвана массовым распространением и серьезными последствиями воздействия на ресурсы КС компьютерных вирусов. Эффективность защиты от компьютерных вирусов существенно повышается при совместном применении как антивирусных программно-аппаратных средств, так и организационно-профилактических мер.

Антивирусные программные и программно-аппаратные средства применяются для решения следующих основных задач:

- обнаружение вирусов в КС;

- блокирование работы программ-вирусов;

- удаление вирусов и восстановление ресурсов КС.

Существующие в настоящее время программные средства антивирусной защиты бывают следующих видов:

- программы-детекторы;

- программы-фильтры;

- программы-ревизоры;

- программы-доктора, или фаги;

- программы-вакцины или иммунизаторы.

Программы-детекторы позволяют обнаружить только те

вирусы, которые известны разработчикам таких программ. С этой целью осуществляется поиск путем сканирования характерного для конкретного вируса опознавательного кода (сигнатуры). При обнаружении вируса программа-детектор выводит на экран соответствующее сообщение. Примером такой программы может быть популярный американский антивирус Norton Antivirus 2000 (NAV), существующий в Windows- и DOS-версиях. Ежемесячно обновляемая база данных этой программы содержит более 40 тыс. записей, отражающих характерные признаки существующих вирусов.

Для обнаружения вирусов используются программы-фильтры и программы-ревизоры.

Программы-фильтры, или "сторожа", представляют собой небольшие резидентные программы, которые обнаруживают подозрительные действия при работе компьютера, характерные для вируса. Это могут быть, например, попытки изменения атрибутов файла. При обнаружении таких действий «сторож» посылает пользователю соответствующее сообщение. Достоинством программ-фильтров является их способность к обнаружению вирусов на самой ранней стадии существования, т.е. до размножения. Примером программы-фильтра является программа Vsafe, входящая в состав пакета утилит MS DOS. К недостаткам программ-сторожей можно отнести их "назойливость" (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), что мешает работе и вызывает раздражение пользователей.

Наиболее надежным средством обнаружения вирусов являются программы-ревизоры. Эти программы запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер еще не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. По результатам ревизии программа выдает сведения о предположительном наличии вирусов.

Основным достоинством данного программного средства является возможность обнаружения вирусов всех типов, а также неизвестных вирусов. Исключение составляют макровирусы, для обнаружения которых программы-ревизоры непригодны, так как текстовые и табличные данные достаточно часто изменяются. С помощью программ-ревизоров невозможно также определить вирус в файлах, которые поступают в систему уже зараженными. Такие вирусы обнаруживаются только после размножения в системе.

К числу программ-ревизоров относится, например, широко распространенная в России программа Adinf.

Программы-доктора, или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и "лечат" их, т.е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы в оперативной памяти, уничтожая их, и только затем переходят к «лечению» файлов. Среди фагов выделяют полифаги, т.е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов.

Антивирусы-полифаги исторически появились первыми и до сих пор удерживают несомненное лидерство в этой области.

К числу подобных программ раннего поколения относится программа-полифаг Aidstest, первая версия которой была выпущена еще в 1988 г. Первоначально антивирусы-полифаги работали по очень простому принципу: осуществляли последовательный просмотр (сканирование) файлов на предмет нахождения в них сигнатур известных вирусных программ. Если такая сигнатура была обнаружена, то производилась процедура удаления вирусного кода из тела программы или документа.

Последующее значительное усложнение вирусных программ, увеличение их общего количества вызвали необходимость совершенствования антивирусных средств. Программы-доктора стали использовать для обнаружения вирусов эвристические анализаторы.

Сущность эвристического анализа состоит в проверке возможных сред обитания дисков и выявлении в них команд, а значит и действий, характерных для вирусов. Такими командами могут быть команды создания резидентных модулей в оперативной памяти, команды прямого обращения к дискам, минуя операционную систему. Эвристические анализаторы при обнаружении «подозрительных» команд в файлах или загрузочных секторах выдают сообщение о возможном заражении. После получения таких сообщений необходимо тщательно проверить предположительно зараженные файлы и загрузочные сектора всеми имеющимися антивирусными средствами.

Эвристический анализатор имеется, например, в антивирусной программе Doctor Web. Одной из самых популярных в России антивирусных программ, имеющих эвристический анализатор, является программа Antiviral Toolkit Pro 3.0 (AVP). На данный антивирус выходит еженедельное обновление, в его базе более 30 тыс. записей. Программа AVP относится к классу детекторов-докторов и является одним из лидеров антивирусных программ на российском рынке.

В отсутствие программ-докторов, осуществляющих "лечение" от вирусов, применяются программы-вакцины, или иммунизаторы, предотвращающие заражение файлов. Для этого соответствующая вакцина модифицирует программу таким образом, чтобы это не отражалось на ее работе, а вирус в нее не внедрялся, воспринимая ее как уже зараженную. В настоящее время программы-вакцины имеют ограниченное применение.

10.5. Профилактика заражения вирусами компьютерных систем

Эффективное противодействие компьютерным вирусам не должно ограничиваться только применением соответствующих антивирусных средств для их своевременного обнаружения и уничтожения. Большое значение здесь имеют профилактические меры и мероприятия, изначально препятствующие заражению КС вирусами. Сущность такой профилактики обычно сводится к соблюдению определенных правил, уже показавших на реальном опыте свою эффективность.

Прежде всего, необходимо использовать в работе лицензионные программные продукты, полученные официальным законным путем. Вероятность наличия вируса в пиратской копии во много раз выше, чем в официально полученном программном обеспечении.

Следует оснастить компьютер современными антивирусными программами и постоянно обновлять их версии. Если не обновлять файлы сигнатур вирусов, то рано или поздно можно оказаться беззащитным против новых вирусов. Старое антивирусное программное обеспечение подобно лекарству с истекшим сроком годности.

В особо ответственных случаях для борьбы с вирусами необходимо использовать не только программные, но и аппаратно-программные антивирусные средства, представленные специальными контроллерами с соответствующим программным обеспечением. Контроллер устанавливается в разъем расширения и имеет доступ к общей шине. Это позволяет ему контролировать все обращения к дисковой системе. Для этого в программном обеспечении контроллера запоминаются области на дисках, изменение которых в обычных режимах работы не допускается. Аппаратно-программные антивирусные средства работают постоянно и обнаруживают все вирусы, независимо от механизма их действия. При возникновении запретных действий любой программой контроллер выдает сообщение пользователю и блокирует работу компьютера. Примером аппаратно-программной защиты может служить комплекс Sheriff.

Программные антивирусные средства должны регулярно использоваться для входного контроля новых съемных носителей информации, а также всех исполняемых файлов, получаемых из компьютерных сетей. Для такой проверки целесообразно использовать специально выделенные для этой цели компьютеры. Только после всесторонней антивирусной проверки дисков и файлов они могут передаваться пользователям компьютерной системы.

Необходимо периодически проверять на наличие вирусов жесткие диски компьютера, запуская антивирусные программы с защищенной от записи дискеты для тестирования файлов и системных областей этих дисков. При этом должна быть предварительно загружена операционная система с защищенной от записи системной дискеты.

Следует также всегда защищать свои дискеты от записи при работе на других компьютерах, если на них не требуется производить запись информации. При использовании магнитных дискет 3,5 дюйма для этого достаточно открыть квадратное отверстие.

Важным профилактическим средством является дублирование информации. Прежде всего, необходимо создавать дистрибутивные носители программного обеспечения. При этом запись на носители, допускающие выполнение этой операции, должна быть, по возможности, заблокирована. Следует также позаботиться о сохранении наиболее ценной рабочей информации. Предпочтительнее регулярно создавать копии рабочих файлов на съемных машинных носителях с защитой от записи. Если создается копия на несъемном носителе, то желательно ее создавать на других накопителях или ЭВМ.

Постоянное следование приведенным профилактическим рекомендациям позволяет значительно уменьшить вероятность заражения компьютерными вирусами, а также защищает пользователя от безвозвратных потерь информации.

Контрольные вопросы

1. Что представляет собой компьютерный вирус? Укажите его формальные сходства с биологическим вирусом.

2. В каких фазах может существовать компьютерный вирус?

3. Назовите признаки классификации компьютерных вирусов.

4. Чем отличаются файловые и загрузочные вирусы? Какие из них являются обычно резидентными?

5. Поясните принцип действия вирусов-"спутников", "стелс"-вирусов и полиморфных вирусов.

6. Рассмотрите механизм заражения файловыми вирусами. Какими особенностями обладают макровирусы?

7. Как реализуются резидентные функции загрузочного вируса с точки зрения его распространения?

8. Дайте общую характеристику методов и средств, используемых для обнаружения компьютерных вирусов.

9. Рассмотрите антивирусные средства типа полифагов.

10. Поясните сущность эвристического анализа, применяемого для удаления вирусов.

11. Какие программные средства используются для предотвращения заражения файлов вирусами?

12. Основные меры, принимаемые для профилактики заражения вирусами КС.

ГЛАВА 11. СТАНДАРТЫ ЗАЩИЩЕННОСТИ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

11.1. Общая характеристика систем стандартизации в области защиты информации

В настоящее время имеет большое значение система стандартов и иных нормативных документов, используемых в большинстве развитых стран и устанавливающих требования к защищенности информации в компьютерных системах. В большинстве случаев эти требования задаются перечнем механизмов защиты, которые необходимо иметь в КС для того, чтобы она соответствовала определенному классу защиты.

Такие стандарты необходимы производителям, чтобы они знали требования, предъявляемые к защищенным системам, и учитывали их в своих разработках. Пользователи с помощью стандартов могут оценить степень доверия КС, выбираемой для обработки информации. Кроме того, современные стандарты позволяют пользователям самим принимать участие в разработке требований к защищенным системам и таким образом доводить до производителей свои потребности в средствах защиты, способных решать поставленные задачи в заданных условиях. Специалисты по защите информации благодаря стандартам получают возможность использовать согласованную терминологию, а также методики, позволяющие анализировать и оценивать защищенность КС.

В качестве объектов стандартизации рассматриваются средства вычислительной технологии (СВТ), компьютерные системы, информационные технологии и т.п. В работах, проводимых в области стандартизации, исключительно важным является международный опыт. Несмотря на то, что в нашей стране государственные нормативные документы в области защиты информации, обрабатываемой средствами вычислительной техники, начали разрабатываться ещё в 60-е годы, комплексный документ по этому направлению впервые появился в США, где в 1983 г. были опубликованы "Критерии оценки безопасности компьютерных систем" (Trusted Computer System Evaluation Criteria, TCSEC), разработанные Министерством обороны США. За данным документом закрепилось неформальное название "Оранжевая книга", так как первоначально он был опубликован в виде книги в оранжевой обложке. Критерии ТС SEC явились первым открытым стандартом в области безопасности компьютерных систем. Все последующие стандарты разрабатывались под его влиянием и с учетом опыта его использования.

В 1991 г. страны Европы (Франция, Германия, Великобритания и Голландия) приняли согласованный документ под названием "Information Technology Security Evaluation Criteria, ITSEC".

Определенным аналогом перечисленных стандартов в отечественной практике являются руководящие документы, разработанные в 1992 г. Гостехкомиссией при Президенте РФ. Данные документы касаются, в основном, проблемы защиты информации от несанкционированного доступа, которая является только частью общей проблемы информационной безопасности.

В 1999 г. Международной организацией по стандартизации (ISO) в качестве международного стандарта информационной безопасности приняты "Общие критерии безопасности информационных технологий" (Common Criteria for Information Technology Security Evaluation) - ISO/IEC 15408-99. При работе над "Общими критериями" учитывался опыт разработки уже известных ранее стандартов TCSEC и ITSEC. Данный международный стандарт предполагается обновлять с периодичностью в 3-5 лет. В настоящее время уже готовится третья версия критериев.

11.2. Критерии оценки безопасности компьютерных систем Министерства обороны США

Данные критерии, или стандарт TCSEC, получившие название "Оранжевая книга", ориентированы на обеспечение безопасности информации в компьютерных системах. При этом понятие «обеспечение безопасности информации» основывается на следующем предположении: компьютерная система является безопасной, если она обеспечивает контроль за доступом к информации так, что только уполномоченные лица или процессы, функционирующие от их имени, имеют право читать, писать, создавать или уничтожать информацию.

Из этого предположения вытекают шесть фундаментальных требований к защищенным КС. Первые четыре требования касаются того, что необходимо предусмотреть для управления доступом к информации, а два последних призваны обеспечить гарантию того, что система удовлетворяет требованиям с первого по четвертое.

Требование 1. Политика безопасности

Необходимо иметь явную и хорошо определенную политику безопасности: набор правил, определяющих возможность разрешения доступа указанного субъекта к конкретному объекту.

Требование 2. Маркировка

Для управления доступом к информации в соответствии с правилами мандатной политики должна быть предусмотрена маркировка каждого объекта меткой, которая надежно идентифицирует степень ценности объекта, а также определены режимы допуска, предоставляемые тем субъектам, которые могут запросить доступ к объекту.

Требование 3. Идентификация

С каждым активным элементом, выполняющим действия с КС, должна быть связана идентифицирующая его информация. Следует выяснить, кто запрашивает доступ к КС и какие классы информации открыты для его пользования.

Требование 4. Подотчетность

Для выявления и исследования фактов нарушения правил безопасности в защищенной КС должны регистрироваться все события, имеющие отношение к безопасности системы. Данная информация должна быть защищена от модификации и несанкционированного уничтожения.

Требование 5. Гарантии

Для того чтобы гарантировать реализацию указанных выше 4-х требований, необходимо предусмотреть корректно определенный, строго документированный и объединенный в единое целое набор программных и аппаратных средств управления, реализующий указанные требования.

Требование 6. Постоянная защита

Механизмы, реализующие указанные базовые требования, должны быть постоянно, в течение всего жизненного цикла КС, защищены от "взламывания" и несанкционированного внесения изменений. Класс защищенности системы по Оранжевой книге присваивается в результате проведения процедуры сертификации, при которой на основании представленных исходных текстов программ и документации на систему оцениваются наличие и уровень реализации применяемых механизмов защиты информации.

Согласно Оранжевой книге для оценки защищенности информационных систем рассматриваются четыре группы безопасности, соответствующие различным степеням защищенности: от формально доказанной (группа А) до минимальной (группа D). В „ некоторых случаях группы безопасности А, В, С, D делятся на классы безопасности, например Bl, B2, ВЗ. Формулируя требования для каждой из групп и каждого из классов безопасности, мы будем использовать аббревиатуру ТСВ (Trausted Computing Base) для обозначения механизмов защиты, обеспечивающих данную политику безопасности.

Группа А обеспечивает гарантированный уровень безопасности. При этом реализованные в системе механизмы защиты могут быть проверены формальными методами, что обеспечивает достаточную гарантию необходимой эффективности применения ТСВ.

Классы группы В характеризуются реализацией в них мандатного управления доступом. В этой группе выделены классы безопасности В1, В2 и ВЗ.

Класс В1 обеспечивается использованием в КС меток или грифов секретности для всех субъектов и объектов доступа. Механизмы защиты контролируют соответствие этих меток не только при обращении пользователя к КС, но и при экспорте тех или: иных данных в каналы связи.

Класс В2 характеризуется структурированной защитой, для которой требуется наличие хорошо определенной и документированной формальной модели политики безопасности. Система должна быть четко разделена на критичные и некритичные к защите элементы (по сравнению с классом В). Здесь также предъявляются некоторые дополнительные требования по архитектуре системы и защите механизмов аутентификации.

Класс ВЗ предусматривает разделение КС на подсистемы (домены безопасности) с различным уровнем безопасности и контроль доступа к ним с помощью монитора обращений (reference monitor). Монитор обращений должен быть прост для анализа и тестирования. Для него должна быть логически доказана невозможность внесения несанкционированных изменений. Обязательным является наличие процедур, обеспечивающих восстановление работоспособности системы после случайных сбоев. Должен быть проведен поиск каналов утечки и определена их максимальная пропускная способность. Механизм регистрации событий должен сразу же оповещать администратора и пользователей о нарушении безопасности.

Классы группы С представляют избирательную защиту подсистем с контролем доступа к ним пользователей. В этой группе выделены классы безопасности С1 и С2.

Класс С1 должен поддерживать дискреционное управление доступом. ТСВ должна использовать один из механизмов аутентификации (например, пароли) для того, чтобы проверять подлинность идентификации пользователей. По существу, класс С1 обеспечивает начальный уровень защиты КС, который неуклонно повышается в рассмотренных ранее классах вплоть до класса А с гарантированным уровнем защищенности.

Следующим за С1 классом безопасности является класс С2, в котором добавляются требования уникальной идентификации субъекта доступа, защиты по умолчанию и наличие системы регистрации событий (аудита).

Любой пользователь системы должен иметь "уникальное имя", а система управления доступом - возможность включать или исключать права доступа на уровне одного пользователя.

Защита по умолчанию предполагает назначение полномочий доступа по принципу "Всё, что не разрешено, то запрещено", т. е. все те ресурсы, которые явно не разрешены пользователю, полагаются недоступными.

В системах этого класса обязательно ведение системного журнала, в котором регистрируются события, связанные с безопасностью системы. Данные журнала должны быть недоступны любым пользователям КС, за исключением администратора системы.

Группу D образуют системы, которые по результатам испытаний не могут быть отнесены к классам А, В или С. В таких системах, обеспечивающих минимальную защиту, обычно реализуются лишь отдельные функции безопасности.

"Оранжевая книга", став первым общедоступным стандартом безопасности КС, явилась основой для создания всех последующих критериев безопасности, в том числе Российских стандартов, принятых Гостехкомиссией, и современных международных критериев безопасности информационных технологий.

11.3. Документы Гостехкомиссии России по защите информации

В 1992 г. Государственной технической комиссией (ГТК) при Президенте РФ принят пакет руководящих документов в области защиты информации.

Данные документы касаются в основном проблемы защиты информации от несанкционированного доступа (НСД). Несанкционированный доступ в документах ГТК определяется как доступ к информации, нарушающий установленные правила разграничения доступа, с использованием штатных средств вычислительной техники (СВТ) и автоматизированных систем (АС).

В документе ГТК "Концепция защиты СВТ и АС от несанкционированного доступа к информации" предусматривается существование двух относительно самостоятельных направлений защиты информации от НСД. Одно направление связано с СВТ, а другое - с АС. Отличие этих направлений связано с тем, что СВТ разрабатываются и поставляются лишь как компоненты создаваемых АС. Если понятия "защищенность информации от НСД в АС" и "защищенность АС от НСД к информации" эквивалентны, то в случае СВТ можно говорить лишь о защищенности СВТ от НСД к "информации", для обработки, хранения и передачи которой используются СВТ. При создании АС появляются, помимо пользовательской информации, ещё и такие характеристики, как полномочия пользователей, модель потенциального нарушителя, технология обработки информации в АС и др.

Данный документ содержит приведенное ранее определение НСД, основные способы осуществления НСД, модель нарушителя, основные направления и принципы организации работ по защите информации от НСД.

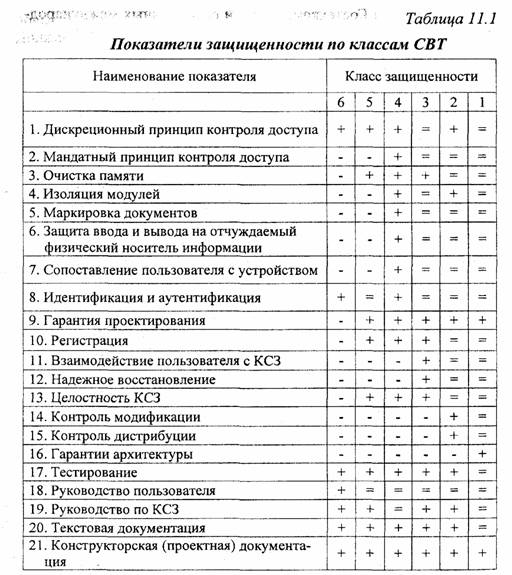

В руководящем документе ГТК "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации" устанавливаются семь классов защищенности СВТ от НСД к информации (таблица 11.1). Самый низкий класс -седьмой, а самый высокий - первый. Каждый класс наследует требования защищенности от предыдущего класса.

Обозначения:

«-»- нет требований к данному классу;

«+»- новые или дополнительные требования;

«=»- требования совпадают с требованиями к СВТ предыдущего класса;

КСЗ- комплекс средств защиты.

Подобно стандарту Оранжевой книги, отечественные классы защищенности СВТ подразделяются на четыре группы в зависимости от реализованных моделей защиты и надежности их проверки.

Первая группа включает только седьмой класс. В него входят СВТ, не удовлетворяющие требованиям более высоких классов.

Вторая группа характеризуется реализацией дискреционного управления доступом и включает шестой и пятый классы. Напомним, что такое управление доступом предусматривает контроль доступа поименованных субъектов к поименованным объектам системы, т. е. для каждой пары "субъект - объект" в системе должны быть определены разрешенные типы доступа.

Третья группа характеризуется реализацией мандатного управления доступом в дополнение к дискреционному и включает четвертый, третий и второй классы. Как известно, мандатное управление доступом предусматривает присвоение каждому субъекту и каждому объекту системы классификационных меток, указывающих их место в соответствующей иерархии. Диспетчер доступа должен контролировать все обращения субъектов к объектам и управлять доступом на основе сравнения меток взаимодействующих субъектов и объектов. Окончательное решение о санкционированное™ запроса на доступ может быть принято только при одновременном разрешении его как дискреционными, так и мандатными правилами разграничения доступа.

Четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Наличие руководства администратора, руководства пользователя, тестовой и конструкторской (проектной) документации - обязательное условие присвоения СВТ соответствующего класса защищенности.

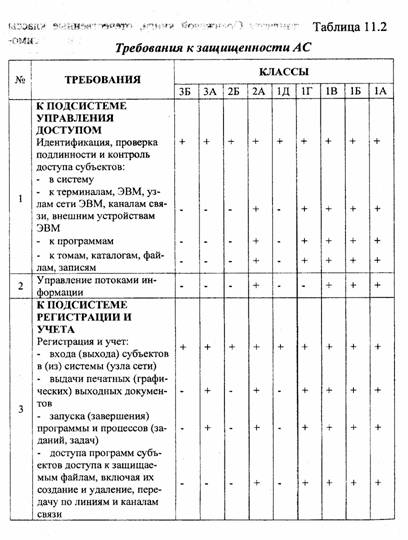

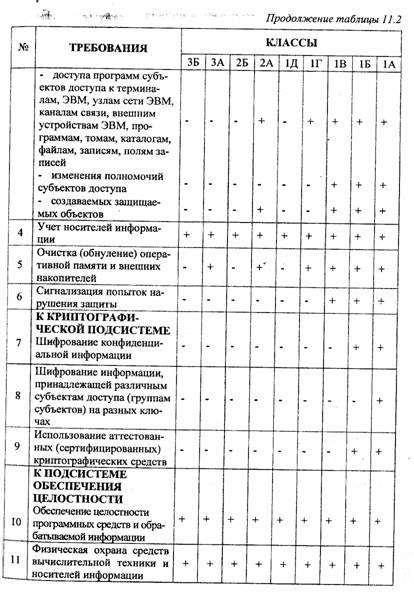

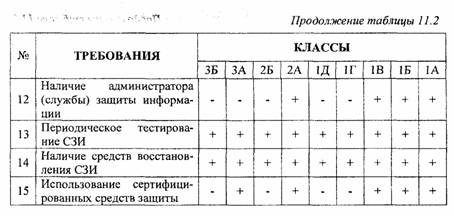

Кроме требований к защищенности отдельных элементов СВТ, должны быть установлены также требования к защищенности автоматизированных систем (АС), в которых учитываются особенности пользовательской информации, конкретные модели угроз, технология обработки, хранения и передачи информации в АС. Эти требования определены руководящим документом ГТК "Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации". В данном документе устанавливается девять классов защищенности АС от НСД к информации (табл. 11.2).

К числу определяющих признаков, по которым производится группировка АС в различные классы, относятся: наличие в АС информации различного уровня конфиденциальности; уровень полномочий субъектов на доступ к конфиденциальной информации; режим обработки данных в АС (коллективный или индивидуальный).

Классы подразделяются на 3 группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации, т.е. требования усиливаются при переходе к более высокому классу внутри группы.

Третья группа классифицирует АС, с которыми работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - ЗБ и ЗА.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа ко всей информации, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности, и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1 А.

В 1997 г. в дополнение к уже рассмотренным документам Гостехкомиссии России принят руководящий документ "Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа. Показатели незащищенности от несанкционированного доступа", устанавливающие классификацию межсетевых экранов по уровню защищенности от НСД к информации.

Межсетевые экраны предназначены для контроля за информацией, поступающей в АС и (или) выходящей из АС, и соответствующей защиты АС посредством фильтрации этой информации. Устанавливается пять классов защищенности, определяющих уровни обеспечения безопасности при межсетевом взаимодействии. Класс защищенности межсетевых экранов, используемых в АС, определяется классом защищенности самой АС и грифом секретности обрабатываемой в ней информации.

Общим недостатком документов ГТК, подобно стандартам TCSEC, приведенным в Оранжевой книге, является их ориентация только на поддержание режима секретности и отсутствие НСД. В них не определены четкие требования к структуре и функциональной организации самих АС, во многом определяющих целостность и доступность информации. Вместе с тем, эти документы положили начало формированию отечественных стандартов в области информационной безопасности.

11.4. Европейские критерии безопасности информационных технологий

В 1991 г. страны Европы (Франция, Германия, Англия и Голландия) приняли согласованный документ под названием "Критерии безопасности информационных технологий" ("Information Technology Security Evaluation Criteria", ITSEC).

Рассматриваемое в данном документе понятие безопасности информационной технологии связано не только с защитой конфиденциальности обрабатываемой информации, но и с возможностью обеспечения её целостности и доступности.

Второе отличие Европейских критериев от рассмотренных ранее состоит в том, что они не задают заранее определенную шкалу требований к механизмам защиты. Набор функциональных требований к механизмам обеспечения безопасности может задаваться заказчиком. Целью процесса сертификации в таком случае является определение уровня доверия к реализованным средствам защиты. Для этого в Европейских критериях впервые вводится понятие "адекватность (assurance) средств защиты". Адекватность включает в себя два аспекта: эффективность, отражающую соответствие средств защиты решаемым задачам, и корректность, характеризующую процесс их разработки и функционирования.

Эффективность определяется адекватностью набора реализованных функций защиты угрозам безопасности для сертифицируемого объекта, простотой применения, полнотой и согласованностью этих функций, а также возможными последствиями использования злоумышленниками слабых мест защиты. Кроме того, в понятие эффективности входит способность механизмов защиты противостоять прямым атакам (мощность механизма). Определяются три градации мощности: базовая, средняя и высокая. Согласно Европейским критериям, мощность можно считать базовой, если механизм защиты способен противостоять отдельным случайным атакам. Мощность можно считать средней, если механизм может противостоять злоумышленникам с ограниченными ресурсами и возможностями; высокой - если есть уверенность, что механизм может быть преодолен только высококвалифицированным злоумышленником, возможности и ресурсы которого выходят за пределы разумного.

Корректность в оценке адекватности средств защиты учитывает правильность и надежность реализации функций и механизмов безопасности. При проверке корректности анализируется весь жизненный цикл объекта оценки - от проектирования до эксплуатации и сопровождения.

Общая оценка уровня безопасности системы складывается из функциональной мощности средств защиты и уровня адекватности их реализации. При этом Европейские критерии уделяют значительно больше внимания адекватности средств защиты, чем функциональным требованиям.

Для оценки адекватности или гарантированности средств защиты в Европейских критериях используются семь уровней от ЕО до Е6 (в порядке возрастания). Эти уровни выстроены по нарастанию требований к тщательности контроля и оценки. Уровень ЕО обозначает отсутствие гарантированности. На уровне Е1 анализируется лишь общая архитектура системы, а адекватность средств защиты подтверждается функциональным тестированием. На уровне ЕЗ к анализу привлекаются исходные тексты программ и схемы аппаратного обеспечения. На уровне Е6 требуется формальное описание функций безопасности, общей архитектуры системы, а также модели политики безопасности. Понятие адекватности средств защиты и определение отдельной шкалы для ее критериев являются главными достижениями Европейских критериев.

Наряду с критериями адекватности в данном документе представлены также функциональные критерии. Эти критерии допускают выбор произвольного набора функций защиты. При этом выбранный набор функций может специфицироваться по заранее определенным классам - шаблонам. В Европейских критериях таких классов десять. Пять из них (F-Cl, F-C2, F-Bl, F-B2, F-B3) соответствуют классам безопасности Оранжевой книги с аналогичными обозначениями. Рассмотрим назначение оставшихся классов.

Класс F-IN предназначен для систем с высокими требованиями в области целостности, что особенно типично в системах управления базами данных.

Класс F-AV характеризуется повышенными требованиями к обеспечению работоспособности. Система, удовлетворяющая требованиям данного класса, должна восстанавливаться после отказа отдельного аппаратного компонента таким образом, чтобы все критически важные функции системы постоянно оставались доступными. Время реакции системы на внешние события должно быть ограничено.

Класс F-DI ориентирован на распределенные системы обработки информации. Перед началом обмена должна пройти надежная идентификация и аутентификация участников взаимодействия. При пересылке данных должны обнаруживаться все случайные или преднамеренные искажения адресной и пользовательской информации, а также попытки повторной передачи ранее переданных сообщений. Знание алгоритмов обнаружения искажений не должно позволять злоумышленнику производить скрытую модификацию передаваемых данных.

Класс F-DC характеризуется особым вниманием к средствам обеспечения конфиденциальности передаваемой информации. Для защиты передаваемых данных используются криптографические алгоритмы.

Класс F-DX предназначен для сетей с повышенными требованиями к обеспечению целостности и конфиденциальности обрабатываемой информации. Такие сети позволяют использовать для безопасного обмена общедоступные каналы связи. Данный класс можно рассматривать как объединение классов F-DI и F-DC.

11.5. Общие критерии безопасности информационных технологий

В 1999 г. Международной организацией по стандартизации (ISO) в качестве международного стандарта приняты "Общие критерии безопасности информационных технологий" - КОЛЕС 15408-99. В дальнейшем мы будем называть их "Общие критерии".

В Общих критериях продолжена линия, направленная на отказ от заранее заданных классов безопасности. В них содержатся не наборы требований к тем или иным программам или программно-аппаратным средствам, а технология создания таких наборов. Любой продукт информационных технологий может участвовать в качестве объекта оценки (00) Общих критериев. Требования к различным продуктам информационных технологий формулируются в виде "профилей защиты" и "заданий по безопасности".

Профиль защиты (ПЗ) представляет собой набор требований к определенной категории продуктов без уточнения методов и средств их реализации.

Задание по безопасности (ЗБ) содержит информацию, аналогичную той, что имеется в ПЗ, но уже с учетом реализации требований безопасности в конкретном объекте оценки.

ПЗ и ЗБ представляют собой разные уровни детализации. В ПЗ формулируются требования к 00, без учета их реализации. ПЗ может быть создан заказчиком, даже не предполагающим кто именно будет создавать соответствующий продукт. ЗБ, как правило, создается разработчиком продукта и содержит информацию о том, каким образом данный продукт обеспечивает предъявляемые к нему требования.

В Общих критериях рассматриваются две категории требований безопасности - функциональные требования и требования гарантии.

Функциональные требования определяют функции ОО, направленные на обеспечение требуемого режима безопасности. К ним относятся требования к процедуре идентификации и аутентификации, механизму аудита, защите данных пользователей и т.п.

Требования гарантии призваны подтвердить правильность реализации функциональных требований и оценить, насколько реализованный набор функциональных требований обеспечивает достижение сформулированных целей безопасности. К требованиям гарантии относятся, ограничения на уровень строгости (упорядоченности) процесса разработки и требования к процессу поиска возможных уязвимостей и анализу их влияния на безопасность.

В Общих критериях определяются 11 классов функциональных требований и 7 предопределенных уровней гарантии оценки (УГ01, УГО2, ..., УГО7). При этом допускается использование функциональных требований гарантии, не содержащихся в Общих критериях. Однако требования, уже сформулированные в рассматриваемом документе, остаются приоритетными.

В настоящее время Общие критерии ещё мало применяются, однако переход мирового сообщества на этот стандарт является практически неизбежным. В США Общие критерии уже вводятся и в коммерческой, и в военной сфере. Сертификация по старому стандарту TCSEC, подготовленному Министерством обороны США, не производится с октября 1999 г.

Допускаются 2 формы использования Общих критериев. Первая форма состоит в применении Общих критериев в качестве внутригосударственного стандарта. При этом все вопросы сертификации государство может решать самостоятельно. Однако следует иметь в виду, что результаты сертификации в этом случае не получат международного признания. Вторая форма подразумевает подписание международного соглашения о взаимном признании результатов сертификации. В этом случае схема проведения сертификации должна обеспечивать возможность сопоставления полученных результатов.

В настоящее время к соглашению о взаимном признании присоединилось большинство наиболее развитых в технологическом отношении стран (США, Италия, Германия, Франция, Англия и др.). В России ведется активная работа по подготовке принятия соответствующего Российского стандарта. Однако окончательное решение о переходе на Общие критерии и форме такого перехода пока не принято.

Контрольные вопросы

1. Чем вызвана необходимость разработки стандартов по защите информации в КС? Назовите существующие стандарты и нормативы в этой области.

2. Рассмотрите критерии оценки безопасности компьютерных систем Министерства обороны США ("Оранжевая книга").

3. Охарактеризуйте пакет руководящих документов Гостехко-миссии РФ по защите информации.

4. Рассмотрите Европейские критерии безопасности информационных технологий (стандарт ITSEC).

5. Дайте общую характеристику международному стандарту ISO/IEC безопасности информационных технологий.

ГЛАВА 12. КОМПЛЕКСНАЯ ЗАЩИТА ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

12.1. Концепция создания комплексной системы

защиты информации в КС

Под комплексной системой защиты информации (КСЗИ) понимается единая система правовых норм, организационных мероприятий, инженерно-технических, программных и криптографических средств, которые полно и всесторонне -охватывают все предметы, процессы и факторы, обеспечивающие безопасность защищаемой информации. Учитывая масштабность и размерность выполняемых функций, такие системы относятся к классу больших систем. При их научной разработке, проектировании, производстве, эксплуатации и развитии необходимо придерживаться определенных методологических принципов, к числу которых относятся:

- параллельная разработка компьютерной системы и необходимой КСЗИ;

- системный подход к построению защищенных КС;

- многоуровневая структура КСЗИ;

- иерархичность управления КСЗИ;

- блочная архитектура защищенных КС;

- возможность развития КСЗИ;

- дружественный интерфейс защищенных КС с пользователями и обслуживающим персоналом.

Первый из приведенных принципов создания КСЗИ требует проведения одновременной параллельной разработки КС и необходимых механизмов защиты. Только в этом случае можно полностью учесть взаимное влияние блоков и устройств самой компьютерной системы и используемых для нее механизмов защиты, обеспечить разумный компромисс между созданием встроенных, неотделимых от КС средств защиты и применением блочных унифицированных средств. В конечном счете, такой подход позволит более эффективно реализовать все остальные принципы.

Принцип системности является одним из основных концептуальных и методологических принципов построения защищенных КС. Он предполагает:

-анализ всех возможных угроз безопасности информации;

-обеспечение защиты на всех жизненных циклах КС;

-защиту информации во всех звеньях КС;

-комплексное использование механизмов защиты.

Анализ потенциально возможных угроз безопасности информации обычно осуществляется в процессе создания и всестороннего исследования модели таких угроз. Моделирование заключается в построении образа (модели) КС, воспроизводящего с определенной точностью процессы, происходящие в реальной системе. Путем моделирования определяются условия, порождающие те или иные угрозы, оцениваются вероятности реализации, а также степени их опасности с точки зрения ущерба, наносимого информационным ресурсам КС.

Защита названных ресурсов должна осуществляться на этапах разработки, производства, эксплуатации и модернизации КС, а также по всей технологической цепочке ввода, обработки, передачи, хранения и выдачи информации. Только таким образом можно обеспечить создание КСЗИ, в которой отсутствуют слабые звенья как на различных жизненных циклах КС, так и в любых элементах и режимах работы КС.

Механизмы защиты, которые используются при построении защищенных КС, должны быть взаимосвязаны по месту, времени и характеру действия. Комплексность предполагает использование в оптимальном сочетании различных методов и средств защиты информации: инженерно-технических, программно-аппаратных и правовых. Любая, даже самая простая система защиты информации должна быть комплексной.

Комплексная система защиты информации должна иметь многоуровневый характер, т.е. иметь несколько уровней, перекрывающих друг друга. В этом случае для доступа к закрытой информации злоумышленнику необходимо преодолеть ("взломать") все уровни защиты. Например, для компьютерной системы как объекта защиты информации можно выделить следующие уровни (рубежи) защиты:

- охрана по периметру территории объекта;

- охрана по периметру здания;

- охрана помещения;

- защита аппаратных средств;

- защита программных средств;

- защита информации.

Важным концептуальным требованием, предъявляемым к КСЗИ, является необходимость реализации принципа управления защитой информации, в процессе которого осуществляются:

- непрерывное слежение за функционированием механизмов защиты путем сбора и накопления соответствующих данных;

- систематический анализ текущего состояния защищенности информационных ресурсов;

- своевременное принятие мер при нарушении или угрозе нарушения защищенности информационных ресурсов.

Управление системой защиты информации обычно реализуется по иерархическому принципу, в основе которого всегда лежит централизованное управление на верхнем уровне системы защиты с возможной децентрализацией управления на локальных уровнях. Централизация управления защитой информации объясняется необходимостью проведения единой политики в области безопасности информационных ресурсов в рамках предприятия, организации, корпорации, министерства. Эта политика детализируется на более низких локальных уровнях.

Одним из важных принципов построения защищенных КС является использование блочной архитектуры, что значительно упрощает разработку, отладку и контроль работоспособности таких систем, позволяет альтернативно использовать аппаратные и программные блоки. Стандартизация интерфейсов отдельных блоков дает возможность использовать более совершенные блоки в процессе модернизации системы защиты.

Совершенствование информационных технологий, расширение возможностей КС, а также появление новых угроз информационной безопасности постоянно стимулируют развитие новых механизмов защиты. В этом смысле защищенные КС должны быть развивающимися или открытыми. Важную роль в процессе создания открытых систем играют международные стандарты в области взаимодействия различных устройств и подсистем. Они позволяют использовать при совершенствовании защищенных КС подсистемы различных типов, имеющих стандартные интерфейсы взаимодействия.

Комплексная система защиты информации должна быть дружественной по отношению к пользователям и обслуживающему персоналу и максимально автоматизированной. Вместе с тем, не должна требовать выполнения пользователем трудоемких операций, а также создавать для него ограничения в реализации установленных функциональных обязанностей.

12.2. Теоретические и методологические основы постановки задачи разработки КСЗИ

Эффективное и гарантированное обеспечение требуемого уровня защиты информации в КС возможно только на основе комплексного использования всех известных механизмов и подходов к решению данной проблемы. В настоящее время, к сожалению, пока еще отсутствует общая теория комплексной защиты информации в КС. Однако уже сейчас можно сказать о том, что в основе разработки такой теории должна лежать целостная система принципиальных решений следующего состава:

-формирование полного перечня так называемых функций защиты, обеспечивающих требуемый уровень защищенности информации в КС;

-формирование репрезентативного множества задач, решение которых обеспечивает реализацию всех функций защиты;

-обоснование возможностей создания арсенала адекватных по содержанию и достаточных по количеству средств защиты информации;

-введение понятий "система защиты информации", состоящей из разнообразных средств защиты, и "методология оценки ее эффективности" по выбранным критериям и показателям;

-обоснование методологии управления системой защиты для обеспечения ее необходимой эффективности;

-формирование требований к аудиту систем защиты информации, позволяющему в случае нарушения безопасности проанализировать работу системы и выяснить причину нарушения.

Рассмотрим более подробно приведенные положения, а затем сформулируем на этой основе общетеоретическую постановку задачи разработки комплексной системы защиты информации.

Под функцией защиты Фi понимается совокупность однородных в функциональном отношении мероприятий, регулярно осуществляемых в КС различными средствами и методами с целью создания, поддержания и обеспечения условий, объективно необходимых для надежной защиты информации. Для того чтобы множество таких функций Ф = { Ф1 Ф2, ..., Фп} соответствовало своему назначению, оно должно удовлетворять требованию полноты. В этом случае при надлежащем обеспечении необходимого уровня реализации каждой из функций этого множества может быть достигнут требуемый уровень защищенности информации.

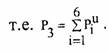

Анализ конкретных ситуаций, которые могут быть в процессе защиты информации, приводит нас к следующему составу множества функций защиты:

1)предупреждение возникновения условий, благоприятствующих появлению дестабилизирующих факторов (ДФ);

2)предупреждение непосредственного проявления ДФ;

3)обнаружение проявившихся ДФ;

4а) предупреждение воздействия на защищаемую информацию проявившихся и обнаруженных ДФ;

46) предупреждение воздействия на защищаемую информацию проявившихся, но необнаруженных ДФ;

5)обнаружение воздействия ДФ на защищаемую информацию;

ба) локализация (ограничение) обнаруженного воздействия ДФ на информацию;

6б) локализация необнаруженного воздействия ДФ на информацию;

7а) ликвидация последствий локализованного необнаруженного воздействия ДФ на информацию;

76) ликвидация последствий локализованного необнаруженного воздействия ДФ на информацию.

На рис. 12.1 показаны все сочетания событий, которые потенциально возможны при всех функциях защиты. Каждый из исходов является событием случайным, а все вместе они составляют полную группу несовместных событий. Для таких событий, как известно, сумма вероятностей всех событий равна 1.

Благоприятными с точки зрения защиты информации

являются исходы 1-6, поэтому сумма их вероятностей ![]() равна

вероятности Р3 того, что защищенность информации обеспечена,

равна

вероятности Р3 того, что защищенность информации обеспечена,

Рис. 12.1. Схема возможных сочетаний функций и результатов защиты информации

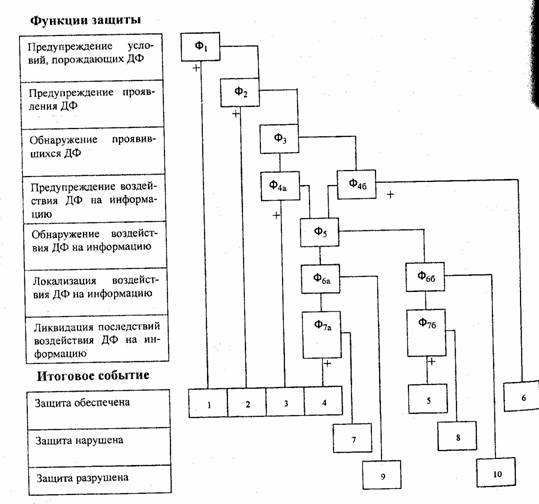

Очевидно, что вероятность ![]() исхода таких событий зависит

от вероятностей

исхода таких событий зависит

от вероятностей ![]() успешного

осуществления соответствующих функций защиты информации, т.е.:

успешного

осуществления соответствующих функций защиты информации, т.е.:

и так далее.

В конечном итоге защищенность информации

целиком и полностью определяется вероятностями успешного осуществления функций

защиты, т.е. ![]()

Если требуется обеспечить уровень защищенности

информации, соответствующей вероятности ![]() , то необходимо провести такие

мероприятия для каждой из функции защиты, для которых

, то необходимо провести такие

мероприятия для каждой из функции защиты, для которых ![]()

Осуществление функций защиты информации в КС обычно достигается решением определенных задач защиты. При этом под задачей защиты понимаются организованные возможности средств, методов и мероприятий, осуществляемых в КС с целью полной или частичной реализации одной или нескольких функций защиты. К числу задач можно отнести:

-введение избыточности элементов КС;

-резервирование элементов КС;

-регулирование доступа к элементам КС; -регулирование использования элементов КС;

-контроль элементов системы;

-регистрацию событий и процессов, протекающих в КС.

Основными требованиями, предъявляемыми к множеству задач защиты, являются репрезентативность и реализуемость. Под репрезентативностью понимается достаточность их для обеспечения требуемого уровня и эффективности осуществления

всех функций защиты, а под реализуемостью - возможность реализации имеющимися средствами и методами.

Для решения любой задачи защиты в КС должны быть предусмотрены адекватные по содержанию и достаточные по количеству средства защиты. К настоящему времени имеются все объективные предпосылки для разработки необходимого арсенала таких средств защиты. В зависимости от способа воздействия на дестабилизирующие факторы и порождающие их причины выделяют инженерно-технические, программно-аппаратные, криптографические, организационные и правовые средства защиты.

Для решения вопроса о достаточном количестве различных средств необходимо иметь данные об эффективности их использования при решении различных задач защиты. Указанные данные могут быть получены в результате широкомасштабного сбора и статистической обработки информации по этим вопросам на реально функционирующих системах защиты, а также постановкой натурных экспериментов или экспертными оценками.

Средства защиты, необходимые для реализации функций защиты и решения соответствующих задач защиты, обычно объединяются в комплексную систему защиты информации. Такая система рассматривается как организованная совокупность всех средств, методов и мероприятий, комплексно используемых в КС для решения задач защиты информации с помощью соответствующих механизмов защиты. Совокупность названных механизмов формализовано представляется множеством М = {m1, m2, ..., mk}.

Весьма важной является также проблема оценки эффективности комплексной системы защиты. Сложность реализуемых функций защиты, значительная доля нечетко определенных исходных данных, большое количество механизмов защиты, сложность их взаимосвязей, подверженность самого процесса защиты влиянию случайных факторов и многое другое делают эту проблему в целом исключительно сложной и в настоящее время практически нерешенной.

Для упрощения этой проблемы часто общая задача оценки эффективности КСЗИ разбивается на частные, например:

-оценка эффективности защиты от случайных сбоев и отказов оборудования;

-оценка эффективности метода шифрования, атакуемого путем тотального перебора ключей;

-оценка эффективности защиты от несанкционированного доступа к информации;

-оценка эффективности защиты от перехвата побочного электромагнитного излучения и наводок и т.д.

Для каждой из этих задач формальными методами можно определить соответствующие показатели эффективности у1 ,у1,…, уw. Множество таких показателей Y = {у1, у2, ..., yw} может • стать многозначной характеристикой эффективности системы защиты в целом.

Оптимизация комплексной системы защиты информации с точки зрения ее эффективности обычно основана на использовании однозначного показателя, называемого критерием эффективности.

В простейшем случае в качестве такого критерия может быть выбран один из рассмотренных ранее частных показателей эффективности, который ввиду своей значимости становится главным показателем эффективности. В этом случае оптимальной считается система, для которой этот показатель достигает экстремума при условии, что остальные показатели удовлетворяют системе ограничений, заданных соответствующими неравенствами.

В качестве критериев эффективности могут быть использованы и обобщенные показатели, полученные объединением с помощью операций умножения или сложения частных показателей эффективности, взятых с весовыми коэффициентами, которые определяют значимость каждого из них в обеспечении эффективности системы защиты в целом.

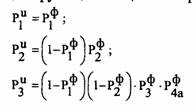

Для

оценки оптимальности системы защиты часто применяются экономические

показатели. Дело в том, что реализация функций защиты всегда связана с

расходованием тех или иных ресурсов. Вероятность ![]() успешного осуществления i-ой функции

защиты зависит от уровня вложенных в ее реализацию

успешного осуществления i-ой функции

защиты зависит от уровня вложенных в ее реализацию

где

![]() - допустимый

уровень затрат на защиту информации.

- допустимый

уровень затрат на защиту информации.

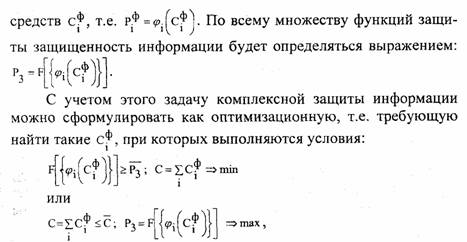

Нетрудно заметить, что первая постановка задачи

соответствует тому случаю, когда заданный уровень ![]() защиты должен быть достигнут при

минимально возможных затратах Cmin, а вторая - когда затраты на защиту информации ограничены

некоторым уровнем

защиты должен быть достигнут при

минимально возможных затратах Cmin, а вторая - когда затраты на защиту информации ограничены

некоторым уровнем ![]() , а естественным желанием при этом

является достижение максимально возможного уровня Р3mах защищенности информации.

, а естественным желанием при этом

является достижение максимально возможного уровня Р3mах защищенности информации.

Как уже было отмечено ранее, обеспечение необходимого уровня эффективности КСЗИ требует соответствующего управления процессами функционирования системы защиты. Различные способы и методы такого управления объединяются в множество U = {u1, u2, ... up}. В этом случае выбранный критерий эффективности К становится зависящим не только от реализуемых функций защиты Ф = {ф1; ф2, ... фп} и выбранных или созданных механизмов защиты М = {m1, m2, ... mk}, но и от управления U, т.е. К = K(Ф,M,U).

Тогда в общетеоретическом плане постановка

задачи разработки КСЗИ формулируется следующим образом. Требуется создать или

выбрать такие механизмы защиты ![]() и способы управления

и способы управления ![]() системой защиты, при которых

обеспечивается реализация всего множества необходимых функций защиты Ф и

достигается экстремум выбранного критерия эффективности extr К(Ф,М*,U*).

системой защиты, при которых

обеспечивается реализация всего множества необходимых функций защиты Ф и

достигается экстремум выбранного критерия эффективности extr К(Ф,М*,U*).

Следует отметить, что в реальных условиях существуют обстоятельства, ограничивающие возможности использования рассмотренного классического подхода к оценке эффективности систем защиты информации. Это связано, прежде всего, с высокой степенью неопределенности многих исходных данных, а также сложностью формализации процессов функционирования и взаимодействия между собой различных механизмов защиты.

В связи с этим во многих случаях эффективность КСЗИ можно оценить, применив существующие стандарты информационной безопасности (см. предыдущую главу). При этом критерием эффективности КСЗИ является ее класс защищенности, определяемый перечнем механизмов защиты, реализуемых в данной КС.

Для оценки эффективности систем защиты информации получили распространение различные методы моделирования. Некоторые из них будут рассмотрены в дальнейшем более подробно.

12.3. Технология разработки комплексной системы защиты информации

Разработка комплексной системы защиты информации представляет собой достаточно сложный и многоэтапный процесс, в котором должны быть максимально полно учтены:

-особенности структуры и функциональной организации компьютерной системы;

-характеристики циркулирующей в КС информации, подлежащей защите;

-условия возникновения и характер проявления существующих и потенциально возможных угроз информационной безопасности.

Разработку КСЗИ рекомендуется проводить совместно с разработкой самой компьютерной системы, формируя при этом необходимые механизмы защиты с учетом особенностей эксплуатации КС. В общем случае процесс такой разработки разбивается на следующие основные этапы:

- разработка технического задания;

- эскизное проектирование;

- техническое проектирование;

- рабочее проектирование;

- производство опытного образца.

Среди перечисленных этапов наиболее важным является этап разработки технического задания. Именно на этом этапе решаются все специфические задачи, связанные с созданием КСЗИ. В большинстве случаев разработка обоснованного технического задания требует проведения научно-исследовательских работ, которые на последующих этапах создания КСЗИ завершаются соответствующими опытно-конструкторскими разработками.

На рис. 12.2 показаны последовательность и содержание научно-исследовательских работ, предшествующих созданию КСЗИ.

Научно-исследовательская разработка КСЗИ начинается с анализа информации, циркулирующей в КС, анализа возможных угроз безопасности информации и анализа КС, подлежащей защите.

В первую очередь производится анализ конфиденциальности и важности информации, которая должна обрабатываться, храниться и передаваться в КС. На основе такого анализа с учетом характеристик самой информации (объема, формы представления, способа кодирования, времени жизни и др.) определяются требования к ее защищенности путем присвоения соответствующих грифов конфиденциальности и установления необходимых правил разграничения доступа к ней различных субъектов.

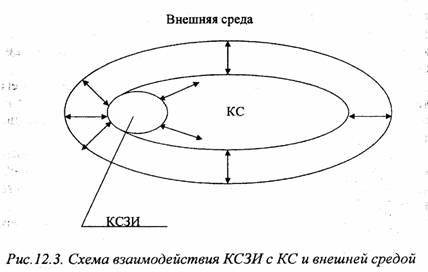

Очень важная исходная информация для построения КСЗИ получается в результате анализа защищаемой КС. Поскольку КСЗИ является подсистемой КС, необходимо рассмотреть внутреннее взаимодействие системы защиты с КС и взаимодействие с внешней средой (рис. 12.3).

В числе внутренних условий взаимодействия КСЗИ учитываются не только особенности структурной и функциональной организации КС, но и угрозы безопасности информации, которые возникают внутри КС (отказы технических и программных средств, алгоритмические ошибки и т.п.).

Внешние условия функционирования КСЗИ определяются:

-взаимодействием КСЗИ с внешними системами;

-внешними случайными и преднамеренными угрозами безопасности информации.

Анализ угроз безопасности информации является одним из обязательных условий построения КСЗИ. По результатам такого анализа строится модель угроз безопасности информации в КС, содержащая систематизированные данные о всех как случайных, так и преднамеренных угрозах, которые возможны в данной КС, их опасности, о временных рамках действия, вероятности реализации и т.д.

Часто модель угроз рассматривается как композиция модели случайных угроз и модели злоумышленника.

При этом случайные угрозы в настоящее время достаточно хорошо изучены. К ним относятся, прежде всего, угрозы безопасности, связанные с конечной надежностью технических систем. Угрозы, порождаемые стихией или непреднамеренными действиями людей, формализовать сложнее. Однако по ним накоплен большой объем статистических данных, позволяющих прогнозировать проявление угроз этого класса.

При построении модели злоумышленника учитываются его квалификация, техническая оснащенность и возможный статус на объекте КС. В основу модели злоумышленника могут быть положены два подхода:

1)модель ориентируется только на высококвалифицированного злоумышленника-профессионала, оснащенного всем необходимым и имеющего легальный доступ на всех рубежах защиты КС;

2)модель учитывает квалификацию злоумышленника, его реальную оснащенность и официальный статус в КС.

Первый подход проще реализуется, но позволяет определить лишь верхнюю границу преднамеренных угроз безопасности информации.

Второй подход отличается гибкостью и позволяет учесть реальные возможности злоумышленника по отношению к конкретной КС.

Модель злоумышленника и модель случайных угроз в совокупности с результатами анализа защищаемой информации и моделью архитектуры проектируемой КС являются основной для построения модели КСЗИ (см. рис.12.2).

Моделирование КСЗИ заключается в построении образа (модели), воспроизводящего с определенной точностью процессы, происходящие в реальной системе защиты. Сложность моделирования состоит в том, что такие системы относятся к классу больших организационно-технических систем, которым присущи следующие особенности:

-сложность формального представления процессов функционирования таких систем, в том числе из-за сложности формализации действий человека;

-многообразие архитектур сложной системы, обусловленное разновидностью структур ее подсистем и множественностью путей их объединения в единую систему;

-большое число взаимосвязанных между собой компонентов и подсистем;

-сложность функций, выполняемых системой;

-функционирование системы в условиях неполной определенности и случайности процессов, оказывающих воздействие на систему;

-наличие множества критериев оценки эффективности (оптимальности) функционирования сложной системы;

-существование интегрированных признаков, присущих системе в целом, но не свойственных каждому элементу в отдельности;

-наличие в системе управления, часто имеющего сложную иерархическую структуру;

-разветвленность и высокая интенсивность информационных потоков.

С учетом всего этого удается только в очень упрощенном варианте исследовать реальные системы с помощью аналитических моделей, записанных в виде формализованных математических и логических зависимостей. К такому моделированию прибегают в основном для получения предварительных оценок КСЗИ.