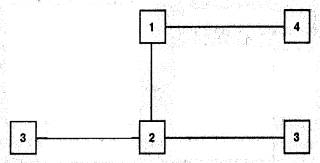

Рис. 5 показывает, что Интернет есть не что

иное, как множество компьютеров, на которых установлены различные программы и

которые соединены между собой линиями связи.

Интернет появился как

программа повышения устойчивости системы обороны США в начале 1970-х гг. Его

появление связано с

Рис.

5. Схема

Интернета

созданием Агентством перспективных

исследований проектов (ARPA) Министерством обороны США в 1969 — 1977 гг. сети

ARPANET.

Принципы, заложенные в

основу функционирования сети AKPA- NET, оказались наиболее подходящими для

разработки сети Интернет.

Такими принципами

являются:

♦ обеспечение сохранения

коммуникаций при разрушении линий связей. Это означает, что при выходе из строя

хотя бы одной линии связи система должна уметь переключиться на другую линию;

♦ облегчить

сотрудничество всех пользователей Интернет.

Основателем Интернета является Билл Гейтс,

который в 1976 г. Учредил компанию Microsoft (США), позже зазвучавшую

как Microsoft, и создал операционную систему Windows.

Сегодня (т. е. когда

автор пишет эту книгу — декабрь 2000 г.) популярность Билла Гейтса очень

велика. Об этом можно судить по одной американской шутке:

“Все население Земли

делится на три категории: тех, кто не слышал о Билле Гейтсе, тех, кто ненавидит

Билла Гейтса, и самого Билла Гейтса”.

Построение Интернета

проходило по следующим этапам.

1. Встраивание в систему ARPANET программ

перемещения файлов и электронной почты. Файл (англ. file — дело, досье)— это

совокупность, последовательность однородных, однотомных записей, информационных

сведений, составляющих единое целое и хранящихся, как правило, во внешней

памяти ЭВМ. Электронная почта напоминает обычную почту и будет рассмотрена

далее.

2. Создание сети Национального научного

фонда США (NSF —. National Science Foundation). Сеть NSFNET объединила

научные центры США.

3. Создание в 1987 г. хребта сети NSFNET,

состоящего из 13 центров, соединенных высокоскоростными линиями связи.

4. Замена сети APRANET в

течение 1987 — 1990 гг. сетью NSFNET. Ликвидация этой сети означала появление,

в США сети Интернет.

5. Создание в других

странах мира национальных сетей.

6. Объединение в 1990-х

гг. национальных сетей всех стран в одну глобальную сеть, что и привело к

появлению Интернета в его нынешнем виде.

Интернет до 1998 г.

представлял собой смесь разнотипных файлов, для передачи которых использовались

сложные команды. С появлением World Wide Web пользователи стали воспринимать ее

как весь Интернет, так как с этого момента информация стала доступной

непрофессионалам. WWW дало возможность просмотра цветных изображений и

перемещения от объекта к объекту с помощью одного щелчка мыши. Таким образом,

развитие электронного пространства в системе перешло от преимущественно

текстовой платформы к динамически совершенствующемуся миру графических

образцов.

С созданием WWW-среды

начали формироваться разнообразные онлайновые модели — электронные газеты,

книги, реклама и др.

Все это способствовало

тому, что Интернет превратился в дополнительное средство СМИ со своей особой характеристикой

и новыми параметрами, такими как:

♦

пользовательская аудитория;

♦ интерактивность;

♦ CTR, т. е.

пропорция “щелчков” и “нажатий”.

Сегодня основные деньги

провайдеры зарабатывают не на сеансовом (dial-up) подключении, которым

пользуется большинство обычных потребителей, а на постоянном подключении.

Постоянное подключение означает, что пользователь (обычно фирма, компания)

покупает специальное оборудование и организует выделенный канал связи для узла

провайдера.

В российской Федерации

Интернет стал развиваться с 1996 г. Количество пользователей сети Интернет за

1997 — 1999 гг. выросло в 2,4 раза (табл. 6).

На начало 2000 г. общее

число пользователей российского сегмента сети Интернет оценивалось в 2 млн.

человек. Количество учебных и научных заведений, имеющих доступ к Интернет по

выделенным линиям, составляло в 1998 г. примерно 220, в сентябре 1999 г.—

Таблица

6. Динамика пользователей сети Интернет

в Российской Федерации

450. В России на начало 2000 г.

действовало более 300 провайдеров Интернета.

Опрос,4 проведенный

агентством “Мониторинг Ру” совместно с Национальным институтом

социально-психологических исследований, выявил, что опыт общения россиян с

Интернетом имеет 9,2 млн. человек старше 18 лет. Это так называемая

максимальная аудитория. Нерегулярная аудитория составляет 5,1 млн. человек.

Средний возраст нерегулярной аудитории Интернета — 31 год, а людей с возрастом

свыше 60 лет — менее 3 %. Студентов среди пользователей Интернета — 27 %,

предпринимателей — 10 %.

Тарифы на услуги

передачи данных и услуги телематических служб, в том числе и предоставляемых с

использованием сети Интернет, законодательством Российской Федерации не

регулируются. Их введение является прерогативой самих Интернет-провайдеров.

Сегодня в РФ существуют

различные технические решения, позволяющие организовать доступ к сети Интернет

без использования и в обход местной телефонной сети, что может удешевить

стоимость услуги. К этим решениям относятся:

♦ системы

абонентского радиодоступа;

♦ цифровые системы

уплотнения телефонных абонентских линий;

♦ выделенные

каналы связи;

♦ физические

линии.

Сегодня мир вступил в

постиндустриальную эпоху. Возможности Интернета практически безграничны.

Поэтому для регулирования электронного бизнеса во многих странах были приняты

законы, направленные на поддержку “интернетизации” населения. Даже

правительство такой относительно слаборазвитой страны, как Аргентина, заявило о

том, что 31 млрд. будет выделен на приобщение жителей страны к сети Интернет.

Любой аргентинец может получить беспроцентный целевой кредит в сумме 31000 на

покупку современных компьютеров, а те, кто уже приобрел по государственной

программе компьютер, могут рассчитывать на льготное подключение к сети —

аргентинские телекоммуникационные компании. Можно с полной уверенностью

утверждать, что в середине XXI в. лидерами мировой экономики и международной

торговли станут те: страны, которые будут обладать высокой технологией и

наукоемкими производствами. А это означает, что экспорт российской нефти,

полезных ископаемых, торговля оружием и изделиями тяжелого машиностроения

российскими фирмами займет в международной торговле одно из самых последних

мест и уже не будет давать того дохода, который Россия имела в конце ХХ в.

Сейчас во многих странах

идет работа над созданием законов, предназначенных для регулирования

исключительно сети Интернет. Например, правительство Германии в середине 2000

г. объявило, что собирается взимать налоги просто за использование Интернета,

т. е. за Web-серфинг.

Иначе говоря, немецкие

компании будут платить налоги каждый раз, когда кто-то из сотрудников выходит в

Интернет со своего рабочего места. Было объявлено, что налог будет взиматься в

том случае, когда плата провайдеру за пользование Интернетом превышает среднемесячную

стоимость неограниченного доступа в Интернет по, dial up в Германии, которая

составляет 323 в месяц.

Доктриной информационной

безопасности Российской Федерации

подчеркивается, что одним из видов угроз безопасности информационных и

телекоммуникационных средств и систем могут являться: воздействие на парольной ключевые

системы защиты автоматизированных систем обработки и передачи информации,

компрометация ключей и средств криптографической защиты информации, утечка

информации по техническим каналам.

Методы обеспечения

информационной безопасности РФ — это

целая система методов, состоящая из общих методов, правовых,

организационно-технических, экономических. Наиболее важными сред правовых

методов являются: внесение изменений и дополнений законодательство Российской

Федерации в целях создания и совершенствования информационной безопасности

Российской Федерации, определение статуса организаций, предоставляющих услуги

глобальных информационно-телекоммуникационных сете на территории РФ, и правовое регулирование деятельности эти

организаций. Среди экономических методов важным является совершенствование

системы финансирования работ, связанных с реализацией правовых и

организационно-технических методов защиты информации, создание системы

страхования рисков физических юридических лиц.

В доктрине также

указывается, что одной из мер по обеспечения информационной безопасности РФ в

сфере экономики является раз работка и внедрение национальных защищенных систем

электронных платежей на базе интеллектуальных карт, системы электронных денег и

электронной торговли, стандартизация этих систем А также разработка

нормативно-правовой базы, регламентирую щей их использование.

Интернет дает

возможность

♦ продавцу:

а) прорекламировать свою

продукцию и товар как на региональном, так и на международном уровнях. При этом

реклама может носить не только общий характер, но и быть последовательно

детализирована до показа фотографий товар описания упаковки, условий отгрузки и

т. п., причем номенклатура может быть сколь угодно большой;

б) прорекламировать свою

фирму (предприятие) с цель привлечения к взаимодействию отечественных и

зарубежных партнеров;

в) оперативно следить за

ценовой конъюнктурой рынка;

г) прорекламировать свои проекты для

привлечения инвесторов;

д) организовать систему

заказов продаваемого товара как своими торговыми представителями, так и

покупателями;

е) организовать

оперативное взаимодействие с торговыми представителями с помощью электронной

почты и прямого доступа к информационным ресурсам партнеров;

♦ покупателю:

а) найти фирмы,

реализующие нужный товар;

б) оценить конъюнктуру

рынка и выбрать подходящую фирму-продавца нужного товара;

в) сделать уточняющие

запросы к фирмам-продавцам с помощью электронной почты и получить ответы;

г) заказать товар;

д) выбрать поставщика

транспортных и экспедиторских услуг;

е) заказать доставку

груза;

ж) произвести платежи.

Как продавцы, так и

покупатели товара могут использовать Интернет для получения справочной

информации различного характера (нормативно-законодательные вопросы, торговые,

банковские, таможенные и другие правила, биржевые сводки и т. п.).

Структура Интернета

постоянно совершенствуется, а его возможности расширяются. Сейчас появилась

принципиально новая поисковая система “Internet Help”. Суть ее состоит в

следующем. Клиент делает запрос на какую-то тему. Запрос можно формулировать в

обычной разговорной форме. Оператор принимает запрос и сразу же выдает

пользователю (т. е. клиенту) ответ со ссылками на Web-страницы, где содержится

нужная информация.

В настоящее время рынок

Интернет усиленно и довольно агрессивно осваивают как компьютерные фирмы, так и

фирмы, производящие технически сложную продукцию (телевизоры, телефоны и др.).

Цель разработок этих фирм — использовать огромный потенциал рынка домашнего

хозяйства. Для этого будет расширена технология применения компьютерных и

мобильных телефонов, снижена стоимость средств проникновения в виртуальную

реальность, что увеличит уровень экономического порога доступа к информации

через Интернет. В конечном итоге это может свести на нет все преимущества

других альтернативных устройств. Например, компания Малюю/1 поставила перед

своими инженерами задачи: добиться управления персональным компьютером с

помощью голоса, найти более простые способы поиска информации в сети, довести

качество графического изображения на домашнем компьютере до уровня инженерной

станции, обеспечить телеприсутствие, разработать программное обеспечение,

делающее способным компьютер предугадывать на шаг вперед действия пользователя,

и др.

Все это усилит

потребительскую привлекательность компьютера как средства доступа к сети WWW,

представляющей собой “Все - мирную паутину”.

Система World Wide Web (WWW) представляет собой

информационную систему, к которой можно получить доступ через Интернет.

Например, с системой WWW может работать программа Internet Explorer (проводник

Интернета) и др.

WWW предоставляет

пользователю удобный доступ к большинству информационных архивов Интернет.

Особенностью этой системы является механизм гипертекстовых ссылок, благодаря

которому пользователь может просматривать материалы в порядке выбора этих

ссылок.

WWW состоит из отдельных

информационных разделов, которые называются страницами. Каждая страница может

содержать связи и указатели других страниц WWW. Переход от одной странице к

другой посредством линии связи происходит простым щелканьем мышкой. Этот

переход означает перемещение по системе WWW, т. е. просмотр документов,

приведенных на страницах WWW.

Таким образом, система

WWW есть система взаимосвязанных документов, которые помещены в сеть Интернет и

которые представляют ее страницы.

Любой хозяйствующий

субъект (фирма, предприятие, банк и т. п.) легко может создать в сети Интернет

свой Web-узел со своим дизайном и представлением информации в необходимом

объеме.

Доступ к сети Интернет

означает, что пользователь уже имеет:

♦ модем и вход у

одного из поставщиков услуг Интернета. Модем (англ. modem) — это

устройство для обмена информацией по обычным проводам между компьютерами или

между компьютером и удаленным терминалом;

♦ терминал (англ. terminal, лат.

terminalis — конечный, относящийся к концу) представляет собой внешнее конечное

устройство вычислительной системы, предназначенное для ввода и вывода информации,

для обмена данными с пользователями по каналам связи и т. п.;

♦ связь с локальной сетью,

которая подключена к Интернет;

♦ модем и

оформленную подписку для работы со службой Microsoft Network.

Для эффективной работы в

сети необходимо иметь канал с пропускной способностью не менее 64 Убит/с.

Информационные серверы

специализируются на концентрации той или иной информации. Поэтому серверы имеют

круг своих клиентов, которые их посещают (просматривают информацию). Обычно

описание каждого сервера включено в специальные глобальные поисковые системы,

поэтому когда пользователь ищет (по ключевым словам) необходимые для него

информационные серверы в Интернете, ему выдается список таких серверов. Есть

серверы с высокой посещаемостью пользователями с определенными специальными

интересами. Есть и малоизвестные серверы с низкой популярностью и низкой

посещаемостью.

В бизнесе при

формировании маркетинговой политики и размещении рекламы важно учитывать, на

каком сервере будет размещаться реклама. Для этой цели следует искать серверы,

специализирующиеся на информации в области бизнеса.

Существует еще несколько

приемов рекламы в Интернете, в частности рассылка коммерческих предложений

через систему так называемых телеконференций, прямая рассылка по электронной

почте и др.

Предложение организовать

Web-сервер “под ключ” на территории заказчика включает в себя предоставление

канала Интернета, серверное программное и аппаратурное обеспечение.

Масштабы

представительства в сети могут быть различными. Фирмы, предоставляющие свой

сервер, как правило, предлагают различные варианты размещения информации. Ими

могут быть:

1. Визитная карточка.

Это небольшая Web-страница с основной информацией о фирме и ее деятельности,

характере и типе предоставляемых услуг. Обычно WWW-страница сопровождается

ссылкой на электронный адрес, по которому любое лицо может сразу связаться с

контактным лицом и выяснить нужные подробности.

2. Дерево Web-страниц. В

сети размещается целое дерево WWW- страниц, взаимосвязанных текстовыми и

графическими ссылками, или, другими словами, создание виртуального сервера.

При работе с WWW

пользователь использует средства просмотра страниц. Под средством просмотра

Web-страниц понимается любое приложение, при помощи которого можно

просматривать Web-страницы. Таким приложением является, например, программа

Internet Explorer. Просмотр начинается с начальной и с первой страницы.

Начальная страница — это самая первая страница, которая появляется на экране

компьютера, когда он подключен к определенному серверу WWW. Первая страница —

это страница, которая появляется в окне при запуске программы просмотра. Связью

между страницами является любой выделенный фрагмент Web-страницы, при помощи

которого можно перейти к другой странице. Сам переход производится путем

щелканья по связям мышью компьютера или путем нажатия клавиши на клавиатуре

компьютера.

Адрес, который в

Интернете определяет Web-страницу или какой-то другой ресурс, представляет

собой локатор ресурсов URL (Universal Resource Locator). Все документы WWW

описываются и создаются специальным языком — языком разметки гипертекста HTML

(Hyper Text Markup Language).

HTML представляет собой

стандартный набор кодов, используемый для создания Web-документов.

Установленный на компьютере браузер пользователя при помощи HTML определяет, в

каком виде выводить на экран текст, графику и прочие элементы мультимедиа.

Браузер (или Web-браузер)

— это программное обеспечение, которое позволяет связываться с сервером для

получения доступа к НТМL -документам и

соответствующим файлам (т. е. Web-страницам) в WWW или других сетях, а также

следовать по цепочке от документа к документу или от страницы к странице. В

состав браузера часто входят дополнительные приложения, предназначенные для

обработки файлов и документов определенного типа (например, электронный

бумажник).

Всемирная паутина WWW

как средство мировой информации превосходит все имеющиеся сегодня средства

массовой информации. Это превосходство обусловлено следующим:

♦ во-первых,

ресурсы ЪЛЧЖ не ограничены в тематическом многообразии, могут содержать самую

разнообразную информацию;

♦ во-вторых, можно

обеспечить “закачку” в домашний компьютер видеофильмов, музыкальных

произведений, спектакля ит.п.;

♦ в-третьих, уже получило

распространение программное обеспечение, организующее межконтинентальные игры,

позволяющие вмешиваться в сюжеты телепередач, создавать свой собственный

виртуальный мир. А это значит, что пользование информацией через сеть Интернет

приобретает глобальную интерактивность.

Бурное развитие

Интернета привело к изменению деловых отношений в пространстве, где действует

Интернет-технология. Эти отношения создали свою Интернет-цивилизацию.

Интернет-цивилизация

есть не что иное, как виртуальное общество, в котором действует и виртуальная

экономика.

Частью виртуальной

экономики является сетевая экономика через Интернет”.

Эта экономика сегодня

привела к объединению различных мировых компаний в единую систему, которая уже

влияет на все стороны жизни отдельного государства, превращаясь в единого

хозяина в этом государстве, т. е. они во многих случаях становятся выше

президентов и правительств этих стран.

Указанная единая система представляет

собой единую сетевую организацию.

Единая сетевая

организация характеризуется следующими параметрами:

а) члены сетевой

организации составляют определенное сообщество, основанное на доверительных

отношениях членов;

б) главным инструментом

разрешения проблем сетевой организации является использование “голоса” вместо

“силы”, иначе говоря, высокий уровень доверия между участниками организации, создавая

особый элемент — “дух доброй воли”;

в) во взаимоотношениях

доминируют этнические ориентации участников сетевой организации;

г) нормы взаимности

лежат в основе сетевой организации. Это означает, что в отношениях между

участниками преобладают чувства взаимных обязательств и ответственности.

3.3. Адрес, протокол и

ресурсы сети Интернет

Ценность

сети Интернет заключается прежде всего в возможности коммуникаций в режиме

реального времени с любым источником информации. Информация является ценной только

тогда, когда она доходит до нужного адресата в нужное время. Поэтому для

функционирования сети Интернет особое значение имеют элементы инфраструктуры,

т.е. те ресурсы, та система, которые позволяют пользователю получить в конечном

итоге необходимую ему информацию и от которых зависит качество сети Интернет. К

ним относится прежде всего система адресации и протоколов.

Важным моментом

функционирования сети Интернет является указание пользователя: куда надо

направить информацию и какие использовать правила работы сети Интернет.

Поэтому основными

понятиями, используемыми в сети Интернет, являются:

♦ адрес;

♦ протокол.

Адрес (фр. adresse) —

это код, указывающий местоположение информации в электронной вычислительной

машине. Любой компьютер, подключенный к Интернету, имеет свой уникальный (т.е.

единственный в своем роде, исключительный) адрес.

Адрес должен иметь

формат, позволяющий вести обработку адреса автоматически, а также нести

определенную информацию о своем владельце.

С этой целью для каждого

компьютера устанавливаются два адреса:

♦ цифровой;

♦ доменный.

Цифровой адрес удобен для обработки на

компьютере. Он имеет

длину 32 бита, разделенную на 4 блока по

8 бит каждый, которые можно записать в десятичном виде. Цифровой адрес удобен

для машинной обработки, но он непригоден для использования его человеком.

Поэтому цифровой адрес дополняют доменным (от фр. domaine, лат. dominium

— владение) адресом. В настоящее время в качестве доменного адреса используют

DNS (Domaine Name System).

DNS представляет собой

приложение к цифровому адресу, который является основным элементом адресации.

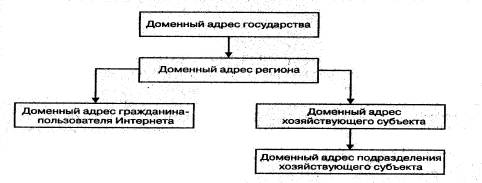

Система доменных адресов строится по иерархическому принципу (рис. 6).

Рис.

6. Иерархия

доменных адресов

На основе доменных имен

строятся адреса электронной почты, а также доступ ко многим информационным

ресурсам Интернета.

Функционирование

технологии всей сети Интернет напрямую зависит от протокола. Протокол — это

набор правил, оговаривающих все, что связано с работой сети. Он определяет, как

приложения получают доступ к сети, как данные из приложения разбиваются на

пакеты для передачи по кабелю и какие электрические сигналы представляют данные

в сетевом кабеле.

Стандартные протоколы

заставляют разные компьютеры использовать один и тот же язык. Это дает

возможность подключать к сети Интернет компьютеры разных типов и работающие под

управлением различных операционных систем.

На нижнем уровне

иерархии доменных адресов два протокола:

♦ протокол

Интернета (IP);

♦ протокол

управления передачей (TCP):

Поскольку эти два

протокола тесно взаимосвязаны, то их объединяют вместе под названием базовый

протокол ТСР/IP.

Протоколы управляют

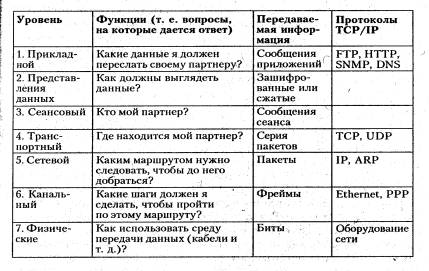

работой сети. Международная организация стандартизации (ISO — International

Standards Organisation) для упорядочения системы протоколов создала

семиуровневую модель, определяющую основные функции сети. Эта модель носит

название “Эталонная модель взаимодействия открытых систем — OS I Reference

Model” (табл. 7).

Эталонная

модель взаимодействия открытых систем (OSI) базируется на двух базовых

принципах:

♦ использование концепции

открытых систем;

♦ использование

концепции однорангового соединения типа “точка-точка”.

Концепция открытых

систем означает, что каждый уровень модели имеет строго определенные сетевые

функции. Поэтому две различные сетевые системы, поддерживающие функции

соответствующего уровня, могут обмениваться данными на этом уровне.

Концепция однорангового

соединения типа “точка — точка” (peer- to-peer Communications) означает, что

данные, сформированные на конкретном уровне модели, предназначены только

соответствующему

Таблица 7. Эталонная

модель взаимодействия открытых

систем (OSI Reference Model)

уровню другого устройства. Другими словами, для

выполнения закрепленных за ними сетевых функций уровни-посредники не изменяют

“чужие” данные, а просто добавляют свою информацию к обнаруженным в пакете

данным.

Разделение семейства

протоколов на отдельные уровни сделано с целью, чтобы один протокол можно было

бы легко заменить на другой. Семейства протоколов называют стеками протоколов

по причине графического представления семейства протоколов в виде вертикального

уровня.

При разработке протокола

определяется, каким образом он будет обмениваться данными с соседними уровнями,

Протокол ТСР разбивается

на пакеты, т. е. на информационные порции. Пакет — это данные, сгруппированные

для передачи по цифровой сети. Кроме самих данных пакет содержит также

контрольную информацию о них. Каждый пакет нумеруется, чтобы при получении

можно было бы правильно собрать всю информацию. Каждый пакет имеет заголовок

ТСР, где указывается адрес получателя, содержится информация об исправлении

ошибок и о последовательности передачи пакетов. Затем пакеты ТСР разделяются на

еще более мелкие пакеты IP. Пакеты состоят из трех различных уровней, каждый из

которых содержит:

♦ данные приложения;

♦ информацию ТСР;

♦ информацию IP.

Перед отправкой пакета

протокол ТСР вычисляет контрольную сумму. При поступлении снова рассчитывается

контрольная сумма, если пакет поврежден, то запрашивается повторная передача.

Затем принимающая программа объединяет пакеты IP в пакеты ТСР. Протоколы ТСР/IP

обеспечивают передачу информации ТСР/IP между компьютерами. Все остальные

протоколы с их помощью реализуют самые разнообразные услуги Интернет.

Когда имеются различные

протоколы, то производится их совместимость с помощью шлюза. Шлюз — это

программа, предназначенная для соединения двух сетей, использующих различные

протоколы, благодаря чему становится возможен обмен данными между ними. Перед

передачей данных из одной сети в другую программа их преобразует, обеспечивая

совместимость протоколов.

Интернет имеет свои

ресурсы. В общем виде ресурсы (фр. ressorces) представляют собой средства,

запасы, возможности, источник чего-либо (например, получения информации).

Поскольку Интернет имеет

дело с движением информации, то ресурсы Интернета называют обычно

информационными ресурсами.

Ресурсы Интернета — это

совокупность информационных технологий и баз данных, которые доступны при

помощи этих технологий.

К ресурсам Интернета относятся:

♦ электронная почта;

♦ система электронных

конференций;

♦ система

файловых

архивов FTP (File Transfer Protocol);

♦ информационная

сеть WWW;

♦ информационная

система Gopher;

♦ информационная

система WAIS (Wide Area Information Ser- vice);

♦ информационные

ресурсы LISTSERV; е справочные книги Х.500;

♦ справочная

служба WHOIS;

♦ информационные

ресурсы Mailbase и TRICKLE.

Электронная почта

Электронная

почта — это самое массовое средство электронных коммуникаций. Любой пользователь

Интернета имеет в сети свой почтовый ящик с адресом, куда с помощью компьютера

посылаются сообщения. Электронная почта во многом похожа на обычную почтовую

службу. Она является одним из самых дешевых способов пересылки электронных

сообщений в короткий период времени (почти мгновенно).

В электронной почте

используется стандарт “Multimedia Internet Mail Extensions” (MIME). MIME — это

стандарт обмена сообщениями электронной почты, которые могут состоять из

нескольких частей и содержать графику, аудио- и видеоклипы, а также другие типы

мультимедийной информации.

Общепринятым стандартом

для защиты электронной почты является стандарт “Pretty Good Privacy”, (PGP).

Для обработки приходящих сообщений в электронную почту используют протокол

“Post Office Protocol” (POP).

Система электронных

конференций

Конференция

(лат. conferentia, conferee — собирать в одно место) означает собрание или

совещание граждан (в том числе представителей хозяйствующих субъектов) для

обсуждения и решения определенных вопросов.

В электронной

конференции может участвовать огромное количество пользователей сети Интернет.

Например, система телеконференций Vsenet построена по принципу электронных

досок объявлений, когда любой пользователь может поместить свою информацию в

одну из групп новостей Vsenet, и эта информация станет доступной другим

пользователям, которые на данную группу новостей подписаны.

Система файловых архивов

(FTP) представляет

собой огромное распределенное хранилище информации, накопленной за последние 10

— 15 лет в сети. Любой пользователь может воспользоваться услугой анонимного

доступа к этому хранилищу и скопировать интересующие его материалы.

Информационная система

Gopher — это

распределенная информационная система, используемая для пересылки информации в

сети Интернет. В отличие от FTP система Gopher представляет простое

текстовое меню. В основу интерфейсов Gopher положена идея иерархических

каталогов. Внешне Gopher выглядит как огромная файловая система, расположенная

на машинах сети Интернет.

Информационная система

WAIS — это

распределенная информационно-поисковая система Интернета, в основу которой

положен принцип поиска информации с использованием логических запросов,

основанных на применении ключевых слов. Клиент “обшаривает” все серверы WAIS на

предмет наличия на них документов, удовлетворяющих его запросу.

Информационные ресурсы

LISTSERV — это

система глобальных почтовых списков BITNET. Система является довольно

популярным ресурсом в глобальных компьютерных сетях, и в Интернете существуют

шлюзы для доступа к нему. LISTSERV специально ориентирован на применение в

качестве транспорта электронной почты. Доступ к нему в интерактивном режиме

затруднен.

Справочные книги Х.500 —

это

европейский стандарт для компьютерных справочных служб. Базы данных Х.500 содержат

информацию о пользователях, т. е. о гражданах, их электронные и обычные адреса,

идентификаторы и реальные имена, должности и места службы. Также хранится

информация о хозяйствующих субъектах (юридические лица) с кратким описанием

основных направлений их деятельности.

Справочная служба WHOIS

— это

служба, аналогичная по назначению системе Х.500, но являющаяся детищем

Интернета. WHOIS представляет собой распределенную систему, поэтому запросы

отправляются по всему множеству серверов WHOIS в Интернете, если только не

указан адрес конкретного сервера.

Информационный ресурс

Mailbase — система,

во многом повторяющая LISTSERV.

Информационный ресурс

TRICKLE — s6

доступ по почте к файловым архивам, который организован через специальный шлюз.

Этот шлюз имеет специальные навигационные средства для поиска нужной информации

в сети, пользователь может вести с ним своеобразный диалог по почте, выбирая

нужную информацию путем специальных команд TRICKLE.

Продвижению

информационных ресурсов в Интернете во многом способствуют такие специфические

рекламные возможности, как:

♦ размещение рекламы на

отдельных сайтах;

♦ публикация в электронных

журналах;

♦ участие в открытых

дискуссиях;

♦ участие в форумах и

чатах.

Партнерская программа

представляет собой форму сотрудничества рекламодателя и Интернет- компании, при

которой рекламодатель платит фиксированную сумму или процент с продажи

коммерческой рекламы, размещенной на сайте компании, т. е. своего партнера.

Участие в форумах

означает участие пользователя Интернет в работе широкого представительного

собрания. Чат (англ. chat) представляет собой беседу, дружеский разговор.

Чат означает технологию,

позволяющую общаться через Интернет в реальном времени.

3.4. Сети, не входящие в

сетевую структуру

Сеть

представляет собой несколько компьютеров, соединенных вместе для совместного

использования информационных ресурсов и для обмена информацией.

Интернет пользуется Wеb- сетью.

Электронная торговля опирается на сетевую инфрастуктуру. Сетевая инфрастуктура

— это цельный комплекс, включающий в себя сети Интернет (т. е. Web-сети),

кабельное телевидение, телекоммуникационные сети, частные корпоративные сети.

Работой этих сетей управляют протоколы, т. е. правила, определяющие всю работу

сети.

Сетью Интернет управляют

протоколы ТСР/IP, которые имеют целый ряд преимуществ. Это вызвало большой

интерес у хозяйствующих субъектов (корпорация, компания, фирма) и сделало

протоколы ТСР/IP очень привлекательными, особенно в компаниях, предпочитающих

открытые системы.

Хозяйствующие субъекты

стали издавать свои сети с использованием протоколов ТСР/IP и применять их для

обмена информацией внутри одного хозяйствующего субъекта.

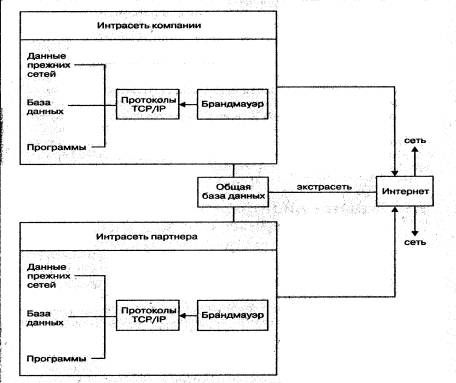

Такая сеть получила

название Интрасеть. Интрасеть, используемая совместно с Web, позволяет

хозяйствующим субъектам легко поддерживать единый интерфейс пользователя в

различных приложениях и упрощает распространение программного обеспечения

клиента (заказчика).

Объединение двух и более

интрасетей компании образует общую сеть, называемую экстрасетью. Экстрасеть —

это объединение двух и более интрасетей, позволяющих компании делиться

информацией с партнерами или заказчиками.

Таким образом, имеются:

♦ сеть Web (Интернет);

♦ интрасеть;

♦ экстрасеть.

Интрасеть и экстрасеть

могут быть подключены к Интернету через межсетевой экран, т. е. через

специальное устройство, называемое “брандмауэр”. Брандмауэр (firewall) — это

устройство для ограничения доступа в сеть компании. Брандмауэр осуществляет

контроль за доступами к локальной сети, анализируя содержимое поступающих извне

пакетов данных.

Это единственный пункт

(т. е. точка) контроля безопасности в сети, который может, противостоять атакам

на отдельные протоколы, приложения и обеспечить надежную защиту от маскарада.

Маскарад представляет

собой попытку одного субъекта в сети, маскируясь разнообразными электронными

средствами, незаконно выдать себя за другого субъекта.

Структура Интернета с

подключенными к нему интрасетью и экстрасетью представлена на рис. 7.

Рис.7.

Структура

Интернета с подключенным к нему

интрасетью и экстрасетью

Кроме указанных выше

сетей существуют сети, не связанные с Интернетом. К этим сетевым технологиям

относятся сети VAN и VPN.

VAN (Value Added

Network) — это частная защищенная сеть, предназначенная для реализации EDI, т.

е. для электронного обмена деловыми документами между компьютерными программами

различных компаний в стандартизованной форме.

VPN (Value Private Network) — это

закрытая сеть, использующая Интернет вместо выделенных телефонных линий,

соединяющих офисы. Она способна заменить дорогостоящие выделенные телефонные

линии.

Компании, использующие

Интернет, постоянно ищут способы проведения финансовых транзакций по открытым

сетям и возможности проведения ED I-транзакций с целью снижения своих расходов.

Сегодня все отчетливее проявляется тенденция к слиянию сетевых технологий.

Большую роль стали играть средства кабельного телевидения и удаленного доступа.

Сегодня границы между средствами передачи информации становятся все более

расплывчатыми. Приложения Web запускаются по телевидению, а в Интернете

проходят видеоконференции и т. п.

3.5. Зашита информации в

компьютерных сетях

Защита

информации в компьютерных сетях обладает рядом особенностей, вызванных прежде

всего тем, что информация не является жестко связанной с носителем информации.

Она может быстро и легко копироваться и передаваться по каналам связи.

Поэтому надежная защита

информации в компьютерных сетях может быть получена только на базе

использования методов криптографии.

Криптография (гр.

kryptos — тайный, скрытый + grapho — пишу) — тайнопись, т. е. способ тайного

письма, понятного лишь посвященным.

Главная задача

криптографии — это шифрование, или кодирование, информации. Она известна с

древних времен. Еще Юлий Цезарь использовал буквенный код, отправляя послания

своим полевым командирам. Голландский криптограф Керкхофф (1835 — 1903) впервые

сформулировал правило: стойкость шифра, т. е. криптосистемы — набора процедур,

управляемых некоторой секретной информацией небольшого объема, должна быть

обеспечена в том случае, когда криптоаналитик противника известен весь механизм

шифрования, за исключением секретного ключа.

Секретный ключ — это

информация, управляющая процессом криптографических преобразований.

Начало криптографии как

науке положил К. Шеннон, опубликовавший в 1949 г. работу под названием “Теория

связи в секретных системах”.

Развитие компьютерной

технологии, возникновение цифровой подписи, электронных систем платежей и т. п.

вызвали потребности практической информатики в новых средствах защиты, таких

как аутентификация электронной информации, особенно с возникновением системы

электронной цифровой подписи.

Теоретической базой для

решения этой проблемы явилось открытие двухключевой криптографии американскими

исследователями Диффи и Хеллманом в середине 1976 г. Это открытие дало

ошеломляющий результат: возможность построения практически стойких секретных

систем, которые не требуют передачи секретного ключа. Для шифрования была

предложена односторонняя функция с потайным ходом (секретом).

Наиболее

распространенными типами атак на засекреченный текст являются нападения на

основе:

♦ шифротекста;

♦ известного

открытого ключа и соответствующего ему шифротекста;

♦ выбранного

открытого текста;

♦ выбранного

шифротекста;

♦адаптированного открытого

текста;

♦адаптированного

шифротекста;

♦аппаратных

ошибок.

Результативность атаки

изучается с помощью криптоанализа.

Криптоанализ на основе

шифротекста означает, что противник, в данном случае хакер, знает механизм

шифрования и ему доступен только шифртекст. Это означает, что хакер имеет

доступ к линии связи, но не имеет доступа к аппаратуре шифрования и

дешифрования. Он не знает ключ шифрования.

Ключ шифрования — это

ключ, используемый для непосредственного управления процедурами криптографических

преобразований.

Секретный ключ — это

ключ, используемый, во-первых, для выработки расширенного ключа, который

применяется при шифровании, во-вторых, для управления процессом шифрования.

Существуют шифры, в

которых секретный ключ является одновременно ключом шифрования. С другой

стороны, расширенный ключ является секретным элементом шифра.

Открытый способ

шифротекста означает необходимость испытания разработанной криптосхемы в

условиях более жестких, чем условия, в которых мог бы действовать хакер. Все

элементы защиты подразделяются на две группы:

♦ долговременные;

♦ легко сменяемые.

Долговременные элементы

— это элементы, относящиеся к разработке систем защиты, для изменения которых

требуется вмешательство разработчиков системы. Предполагается, что

долговременные элементы могут быть известны хакерам. Легко сменяемые элементы

системы предназначены для модификации. Они включают в себя ключ, пароль,

идентификатор и др.

При криптоанализе на

основе открытого текста предполагается, что криптоаналитику известен шифротекст и та

или иная доля исходной информации, а в частных случаях и соответствие между

шифротекстом и исходным текстом. Возможность проведения такой атаки

складывается при шифровании секретных документов, подготавливаемых по

стандартным формам, когда определенные блоки данных повторяются и известны.

При защите информации, циркулирующей

в компьютерных сетях, часто используется режим глобального шифрования. Режим

глобального шифрования означает, что вся информация на встроенном магнитном

носителе записывается в виде шифротекста, включая главную корневую запись,

загрузочный сектор, системные программы и пр. При хищении этого носителя или

компьютера легко установить, какая часть криптограммы соответствует стандартной

системной информации, и получить большой объем известного исходного текста для

выполнения криптоанализа.

При нападении на основе

выбранного текста предполагается, что криптоаналитик противника может ввести

специально подобранный им текст в шифрующее устройство и получить криптограмму,

образованную под управлением секретного ключа. Это соответствует модели

внутреннего нарушителя. На практике такая модель может возникнуть, когда в

атаку на шифр вовлекаются лица, которые не знают секретного ключа, но в

соответствии со своими служебными полномочиями имеют возможность использовать

шифр для защиты передаваемых сообщений.

Криптоанализ на основе

выбранного шифротекста предполагает, что хакер имеет возможность подставлять для

дешифрования фиктивные шифротексты, которые выбираются таким образом, чтобы по

полученным на выходе дешифратора текстам он мог с минимальной трудоемкостью

вычислить ключ шифрования.

Атака на основе

адаптированных текстов — это атака, при которой хакер многократно подставляет

тексты для шифрования (дешифрования), причем каждую новую порцию данных

выбирает в зависимости от полученного результата преобразования предыдущей

порции. Этот вид атаки самый благоприятный для атакующего.

При тестировании новых

криптосистем особый интерес представляет тип атаки на основе известного ключа

или ключа шифрования.

Криптоанализ на основе

открытого адаптированного шифротекста, т.е. на основе известного ключа, исходит из

предположения, что криптоаналитику известна некоторая доля ключа шифрования.

Чем ближе к 100% значение известной доли ключа, при которой шифр оказывается

стойким, тем меньше опасений он будет вызывать в реальных условиях применения,

когда ключ хакеру неизвестен. При сравнении двух шифров оптимальным является

тот ключ, который оказывается стойким в более жестких условиях тестирования.

Длина ключа в

практических криптосистемах значительно меньше длины шифруемого сообщения,

поэтому последовательность букв одного и того же алфавита называется ключевой

гаммой.

Шифры криптосистемы, в

которой любой объем перехваченной информации недостаточен для того, чтобы найти

шифрующие отображения, называются безусловно стойкими.

Безусловно стойкие шифры

— это шифры, для которых криптоаналитик не может улучшить оценку исходящего

сообщения на основе знания криптограммы по сравнению с оценкой при неизвестной

криптограмме.

Криптоанализ на основе

адаптированного шифротекста соответствует случаю, когда атакующий многократно

подставляет тексты для шифрования (или дешифрования), причем каждую новую

порцию данных выбирает в зависимости от полученного результата преобразования

предыдущей порции. Этот вид атаки является наиболее благоприятным для

нападающего.

Криптосистемы,

использующие равновероятный случайный ключ, имеющий длину, равную длине

сообщения, называются шифрами с лентой однократного использования. Другое их

название— шифры с бесконечной ключевой гаммой.

Для шифра этого ключа

принципиальное значение имеет использование бесконечного случайного ключа. При

этом сама процедура криптографического преобразования играет второстепенную

роль.

Криптосистема

представляет собой совокупность процедур шифрования, дешифрования и управления

ключами.

Управление ключами

включает в себя:

♦ генерацию

ключей;

♦ распределение

ключей;

♦ хранение ключей;

♦ уничтожение

ключей.

Ключ является тем

элементом криптосистемы, на котором основывается ее стойкость.

Основным принципом

генерации ключа является равновероятность выбора по всему ключевому

пространству. Ключевое пространство — это множество возможных ключей.

При генерации ключей

используются электронные устройства, в которых протекает случайный физический

процесс. Такие устройства называются генератором шума или датчиком шума.

Показания датчика шума замеряются через определенные интервалы времени и

оцифровываются. Полученный ряд чисел является несомненно случайным, однако

вероятности появления различных значений могут весьма существенно отличаться.

Распределение ключей —

это передача ключей.

В одноключевой

криптографии принципиальным является необходимость наличия в системе связи

защищенного канала, по которому секретный ключ доставляется к отправителю и

получателю.

Методы двухключевой

криптографии позволяют осуществлять передачу секретного ключа по открытому

каналу связи (рис. 8).

Хранение ключей — это

хранение информации в зашифрованном виде. Ключи должны храниться на защищенном

от несанкционированного доступа носителе. Если информация была зашифрована на

одном ключе, то ее можно дешифровать и на новом ключе. В определенных условиях

это позволяет формировать секретные активы с использованием одного секретного

ключа.

Процедура уничтожения

ключа должна быть выполнена под контролем владельца секретного ключа, поскольку

старые ключи представляют для преступников (хакеров) такой же интерес, что и

действующие ключи.

Рис.

8.

Простейшая схема двусторонней связи

Автоматизированная

информационная технология — это целостная система, обеспечивающая

целенаправленное создание, передачу, хранение и отображение информационного

продукта (данных, идей, значений) с наименьшими затратами и в соответствии с

закономерностями той социальной сферы, где развивается информационная

технология.

В условиях

интенсификации данной технологии значительно меняются и методы криптографии.

Это изменение касается главным образом изменений приложений, входящих в

протокол.

Основными направлениями

изменения приложений являются: обеспечение конфиденциальности информации;

♦ защита от

навязывания ложных сообщений;

♦ идентификация

законных пользователей информации;

♦ контроль

устойчивости информации;

♦ аутентификация

информации;

♦ электронная

цифровая подпись;

♦ системы

тайного электронного голосования;

♦ электронная

жеребьевка;

♦ защита от

отказа факта приема сообщений;

♦ одно

временное подписание контрактов;

♦ защита

документов и ценных бумаг от подделки;

♦ обеспечение

конфиденциальности информации происходит с помощью приведенных выше методов

анализа.

Защита от навязывания

ложных сообщений. Шифрование

не является защитой от навязывания ложных сообщений. Однако законный получатель

информации, как правило, может легко определить, что криптограмма была

подменена. Для этого ему достаточно проанализировать семантику сообщения.

Семантика (гр. semantion — обозначающий) — смысловое сторона единиц языка —

слов, частей слова, словосочетаний. С другой стороны, часто возникают случаи,

когда факт подмены или искажения информации с помощью семантики определить

сложно.

Одним из способов защиты

от навязывания ложных сообщений является имитозащита. Имитозащита — это защита

от навязывания ложных сообщений путем формирования в зависимости от секретного

ключа специальной дополнительной информации. Эта дополнительная информация

называется имитовставкой и передается вместе с криптограммой.

Для вычисления

имитовставки используется алгоритм, задающий зависимость имитовставки от

каждого бита сообщения. Существуют два варианта алгоритма:

♦ вычисление

имитовставки по открытому тексту;

♦ вычисление

имитовставки по шифротексту.

Чем больше длина

имитовставки, тем меньше вероятность того, что искажение шифротекста не будет

обнаружено законным получателем.

Хакер может

модифицировать текст, но, не зная секретного ключа, он не может вычислить новое

значение имитовставки, соответствующее модифицированному сообщению.

Идентификация законных

пользователей информации. Идентификация (лат. identificare — отождествлять) —

отождествление, установление совпадения чего-либо с чем-либо.

Идентификация законных

пользователей информации заключается в распознавании пользователей. После чего

им предоставляются определенные права доступа к ресурсам автоматизированных

информационных систем и сетей Интернет.

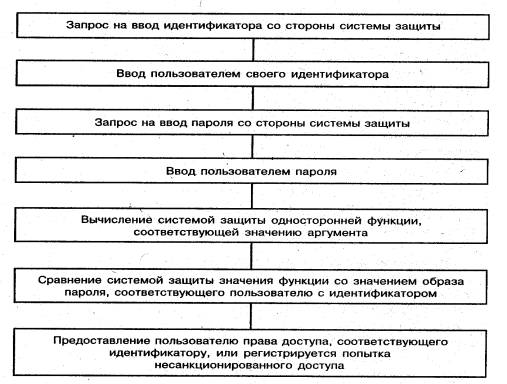

В основе идентификации

лежит предположение, что законным пользователям известна какая-то информация,

которую не знают посторонние. Например, пользователь формирует некоторую случайную

информацию и держит ее в секрете, т. е. использует ее как пароль. Пароль в

явном виде не хранится в памяти ЭВМ. Это требование направлено на то, чтобы

потенциальный хакер не имел возможности считать чужой пароль и присвоить себе

полномочия другого пользователя. Чтобы система защиты могла идентифицировать

легальных пользователей, в памяти ЭВМ должны храниться образцы их паролей,

вычисленные по специальному алгоритму.

Идентификация

пользователей на рабочей станции может быть выполнена по схеме, изображенной на

следующей странице.

Схема

идентификации пользователя рабочей станции при задаче защиты

входа

в ЭВМ

Контроль целостности

информации. Контроль

целостности информации — это обнаружение любых несанкционированных изменений

информации. Частным случаем контроля целостности информации, передаваемой в

виде шифротекста, является имитозащита.

Контроль

целостности информации основан на выработке по некоторому криптографическому

правилу кода обнаружения модификаций, имеющего значительно меньший объем, чем

охраняемая от модификации информация. Основным требованием к алгоритму

вычисления кода обнаружения информации является задание зависимости значения

этого кода от каждого бита двоичного представления всех символов исходного

текста.

Аутентификация

информации. Аутентификация

означает установление законным получателем того факта, что полученное сообщение

послано законным отправителем. Максимальную вероятность этого факта должно

обеспечить соблюдение заранее оговоренного протокола.

Принятый протокол должен

обеспечить противодействие использованию потенциальным хакером сообщений.

Электронная цифровая

подпись. Цифровая

подпись основывается на двухключевые криптографических алгоритмах, в которых

предусматривается использование открытого и секретного.

Использование открытого (т. е. известного

всем пользователям криптосистемы и потенциальным хакерам) является

фундаментальной идеей. Поэтому двухключевые системы называют еще и открытыми

шифрами, а сами операции шифрования — открытым шифрованием.

Двухключевые криптограммы позволяют обеспечить

строгую доказательность факта составления того или иного сообщения конкретным

пользователям криптосистемы. Это основано на том, что только отправитель

сообщения, который держит секретный ключ, может составить сообщение со

специфической внутренней структурой. То, что сообщение имеет структуру,

сформулированную с помощью секретного ключа, проверяется на основе открытого

ключа.

Вероятность того, что некоторое

сообщение, составленное хакером, может быть принято за сообщение законного

отправителя, подписанное цифровой подписью, очень мало, всего 10.

Система тайного

электронного голосования действует на базе двухключевых криптографических алгоритмов.

Эта система использует механизм слепой подписи, т. е. возможности подписать

сообщение без ознакомления с его содержанием.

Электронная жеребьевка. Ее цель заключается в

обеспечении равной вероятности выбора каждым партнером какого-то установленного

объекта (например, для шахматистов — цвет шахматных фигур). Криптография позволяет

реализовать эту вероятность с использованием односторонней функции, в которой

оговаривается, что абонент, угадавший результат опыта с двумя равновероятными

событиями, получает право первого хода.

Защита от отказа факта

приема сообщения означает

неприем данного сообщения.

Одновременное подписание

контрактов означает,

что контракты подписываются партнерами одновременно.

Защита документов и

ценных бумаг от подделки является в настоящее время наиболее надежным современным

способом пресечения незаконного их фальсифицирования. Эта криптографическая

защита основана на том, что любой конкретный материальный носитель информации

является уникальным по своей микроструктуре. Защита от подделки осуществляется

следующим образом. Считывается информация об уникальных особенностях данного

конкретного носителя, формируется цифровой паспорт, включающий содержание

документа и информацию о микроструктуре. Затем законный изготовитель документа,

используя свой секретный ключ, вычисляет цифровую подпись паспорта и записывает

на носителе паспорт и соответствующую ему цифровую подпись.

Проверка истинности

документа выполняется путем сканирования микроструктуры материального объекта,

на котором сформирован документ, считывания записанной на нем информации и

проверки цифровой подписи изготовителя документа по открытому ключу, который

является общедоступным, публикуется, например, в официальных документах или

распространяется по официальным каналам.

Стеганография представляет собой технику

скрытой передачи или скрытого хранения информации. Стеганография ставит своей

целью скрыть сам факт передачи сообщения. Традиционными методами стеганографии

являются:

♦ использование

невидимых чернил;

♦ акростих;

♦микрофотография;

♦тайник.

Использование

электронных средств обработки информации в компьютерных сетях вызвало появление

новых методов стеганографии.

В системе Интернета стеганографические методы

защиты используют распределение по псевдослучайному закону, информации в

пространстве или во времени. Могут применяться также комбинирование методов

зашумление и маскирование в некотором сообщении-контейнере или в служебной

информации. В мультимедиа сообщение может быть скрыто внутри видеокадров.

Отличие криптографии от

стеганографии состоит в том, что в ней не скрывается факт передачи сообщений, а

скрывается только его смысл и содержание. Применение стеганографии для важных

сообщений является весьма рискованным. Стеганография является менее надежным

средством защиты информации, чем криптография. Поэтому для повышения надежности

стеганографии как метода защиты информации она должна быть дополнена

предварительным криптографическим преобразованием сообщения.

3.8. Криптография и

стеганография как способы зашиты информационного продукта в сети Интернет

Сегодня криптографические методы преобразования данных являются наиболее

эффективным средством обеспечения конфиденциальности данных, их целостности и

подлинности. При этом современные скоростные методы криптографического

преобразования позволяют обеспечить высокую производительность

автоматизированных информационных систем.

Классической задачей

криптографии является обратимое преобразование некоторого понятного исходного

текста (открытого текста) в кажущуюся случайной последовательность некоторых

знаков, называемую криптограммой, Непременным требованием криптографии является

то, что, используя некоторые логические замены символов в криптограмме, можно

однозначно и в полном объеме восстановить исходный текст.

Стойкость современных

криптосистем основывается на секретности некоторой информации сравнительного

малого размера, называемой ключом. Ключ используется для управления процессом

шифрования (т. е. криптографического преобразования) и является легко сменяемым

элементом криптосистемы. Ключ может быть заменен пользователями в любой момент

времени. Чтобы зашифровать (или закодировать) информацию, надо, чтобы и

отправитель, и получатель криптограммы знали шифр, т. е. какой-то набор правил,

используемый для преобразования первоначальной информации в зашифрованный текст.

Кроме ключа к легко

сменяемым элементам относится идентификатор (от лат. identificare —

отождествлять), т. е. установление совпадения с чем-либо (пароль и т. п.).

Криптография бывает с

использованием:

♦ секретного ключа

(симметричное шифрование);

♦ открытого

ключа.

При симметричном

шифровании обе стороны, т.е. и отправитель

и получатель, используют один и тот же

секретный ключ, с помощью которого они могут зашифровать и расшифровывать

информацию.

Криптография с открытым

ключом основана на концепции ключевой пары. Каждая половина пары (один ключ)

шифрует информацию таким образом, что ее может расшифровать только другая

половина (второй ключ). Одна часть ключевой пары — это личный ключ, известный

только ее владельцу. Другая часть ключевой пары — это открытый ключ, который

распространяется среди всех его корреспондентов, но связан только с этим

владельцем. Особенность ключевой пары в том, что текст, зашифрованный любым из

ключей пары, может быть расшифрован только другим ключом этой пары. Таким образом,

нет никакого различия, какой ключ (личный или открытый) используется для

шифрования послания. Получатель криптограммы сможет применить для расшифровки

вторую половину пары. Схема с открытым ключом показана на рис. 9.

Условные обозначения:

1.

Шифрование

текста открытым ключом получателя.

2.

Электронная

почта.

3. Электронная почта.

4. Расшифровка текста

личным ключом получателя.

Рис.

9. Схема

криптографии с открытым ключом

Сегодня для защиты

информационного продукта от кражи широко применяется стеганография.

Стеганография как техника скрытой

передачи направлена на сокрытие самого факта передачи сообщения. В сети

Интернет она направлена на сокрытие секретных файлов внутри других файлов.

При комплексной защите

информации от несанкционированного доступа важное значение имеет файловое

шифрование.

Чтобы обеспечить

механизм файлового шифрования в полном объеме, к нему предъявляются следующие

требования:

♦ выполнение

шифрующих процедур в масштабе реального времени;

♦ формирование

по секретному ключу временного уникального ключа файлового шифрования;

♦ осуществление

файлового шифрования при каждой процедуре записи файла;

♦ постоянство

длины и системных атрибутов файла;

♦ обеспечение

возможности произвольного доступа ко всем битам зашифрованного файла.

МОБИЛЬНАЯ СВЯЗЬ – ОСНОВА

МОБИЛЬНОГО

БИЗНЕСА

4.1. Мобильная связь и

ее виды

Мобильная (фр. mobile, лат. mobilis

— подвижный, способный к быстрому передвижению) связь — это связь между

подвижными абонентами.

Мобильная

связь — это целостная система общения, т.е. процесса передачи сообщения,

имеющего смысловое содержание, от одного лица к другому. Связь может быть

двухсторонней — обмен информацией, или односторонней — пересылка информации в

одну систему.

Система мобильной связи включает в себя

пять видов связи:

♦ сотовая;

♦ пейджинговая;

♦ транковая;

♦ мобильная спутниковая;

♦ беспроводной телефон.

Сотовая связь — это

мобильная радиотелефонная связь, предоставляющая все виды услуг современной

телефонной связи, но без ограничения подвижности абонента. Сегодня уже имеются

стационарные сотовые аппараты, которые в сочетании со специально направленной

антенной обеспечивают значительно большую дальность действия, чем обычные

мобильные аппараты.

Сегодня сотовый телефон

из средства мобильной связи превратился в средство персональной связи. В основу

сотовой системы связи была положена идея разбивки обслуживаемой территории на

небольшие зоны, называемые сотами, в каждой из которых размещалась, как

правило, к созданию сотовой связи. Сотовая связь возникла в 1970-х гг. Это была связь,

осуществляемая на фиксированных частотах. При этом передаваемые сигналы

занимали в эфире широкую полосу частот.

Развитие традиционной

радиосвязи привело в начале 1980-базовая станция. Такая организация связи

позволила увеличить число абонентов и повысить качество связи за счет

повторного использования одних и тех же частот в различных сотах.

Коммерческие системы сотовой связи стали

использовать для передачи речи аналоговую частотную модуляцию. Самой первой

была система NMT-450 (Nordic Mobile Telephone), созданная в 1981 г. рядом

Скандинавских стран.

Система сотовой связи строится в виде набора

ячеек, покрывающих обслуживаемую территорию города или области. Схематично

ячейки изображаются в виде правильных шестиугольников, что придает им сходство

с пчелиными сотами и дает основание называть систему сотовой.

Типичные значения

радиуса ячейки — от полукилометра до нескольких километров. В центре ячейки

находится базовая станция, которая обслуживает все подвижные станции

(абонентские радиотелефонные аппараты или абонентские терминалы) в пределах

ячейки. Все базовые станции замыкаются на центр коммутации, или коммутатор

(рис. 9), с которого имеются выходы на другие системы и сети связи — городскую

телефонную сеть, междугородную и международную сеть связи, другие системы

сотовой связи.

Технология сотовой связи следующая. Абонент А

набирает номер телефона абонента Б, которому он звонит, и нажимает кнопку

вызова. Вызов через базовую станцию ячейки, в которой находится абонент А,

уходит на центр коммутации. Центр коммутации направляет вызов на базовую

станцию той ячейки, где находится абонент Б. С этой базовой станции вызов

уходит непосредственно к абоненту Б.

где 1

— центр коммутации;

2

— базовая станция;

3 — подвижные станции

(абонентские терминалы, абонентские радиотелефонные аппараты);

4 — другие сети связи

Рис. 9. Структура системы

сотовой связи на примере одной ячейки

Предоставление услуг сотовой связи при

нахождении абонента на территории другой системы представляет собой Роуминг

(англ. roam — бродить, странствовать). Для реализации роуминга необходимо

обеспечение технической поддержки, согласованное между, компаниями-операторами.

Такое согласование осуществляется на основе роумингового соглашения.

Узким местом системы

сотовой связи является информационный стык между базовыми и подвижными

станциями (т. е. абонентскими терминалами), который называется эфирным

интерфейсом.

Интерфейс — это граница

между двумя взаимодействующими системами (устройствами), определенная общими

функциональными, конструктивными характеристиками, требованиями к протоколам

обмена и т.п.

Канал связи от базовой

станции к подвижной называют прямым каналом, а от подвижной к базовой —

обратным.

Пейджинговая (англ. paging

— вызов) связь означает персональный вызов. Иначе говоря, пейджинговая связь —

это система односторонней мобильной связи, осуществляющая передачу кратких

сообщений из центра системы, с пейджингового терминала, на абонентский

приемник.

Пейджинговая связь

осуществляется по пейджинговому каналу (paging channel), который представляет

собой широковещательный канал, предназначенный для передачи коротких сообщений

в сетях общего пользования. Прием этих сообщений осуществляется с помощью

пейджера.

Пейджер — это приемник с

фиксированной настройкой частоты. Таким образом, есть вызывной канал для

передачи вызывных сигналов от базовой станции к мобильной, по которому могут

передаваться короткие телеграммы.

Компания Future-Telecom,

имеющая специальные центры в Москве, Санкт-Петербурге, Екатеринбурге,

Владивостоке, выпустила Frog-Pager, предназначенный для приема е- mail.

Поступающая в Интернет почта автоматически пересылается на пейджер, объем

памяти, которого свыше 30 тыс. знаков.

Радиус зоны действия

пейджинговой системы может достигать 10 км. Наиболее распространенные типы

сообщений — буквенно- цифровые, которые могут содержать любой текст длиной до

100 -200 символов. Принятое сообщение отображается на дисплее пейджера, имеющем

обычно от одной до восьми строк по 12 — 20 символов в строке. Длинное сообщение

отображается по частям сообщение,

подлежащее передаче, вводится в систему через телефонную сеть — голосом через

оператора или с клавиатуры персонального компьютера или телефонного аппарата с

тональным набором. Кроме сообщений, предназначенных отдельному абоненту

или группе абонентов, в пейджинговых системах обычно имеется общий

информационный канал, передающий сообщения о погоде, биржевых сделках и т. п.

Особенностью

пейджинговой связи является асинхронная (не совпадающая во времени,

неодновременная) передача информации, “то означает передачу информации не в

момент ее выдачи отправителем, а несколько позднее, в порядке очереди с

аналогичными сообщениями других отправителей. Сообщение может быть получено только

в момент его отправки. Если пейджер выключен, то абонент же никогда не получит

переданное ему сообщение.

Транковая (англ. trunk —

ствол) связь — это большая цифровая система, обслуживающая тысячи потребителей,

иногда с выходами телефонную сеть общего

пользования. Транковую связь называют также транкинговой связью, радиальной

связью, или радиально-зональной вязью.

Транковая связь в

простейшем случае означает подобие сотовой связи при одной ячейке в системе и

специфическом наборе услуг. Транковые системы имеют значительно меньшую

емкость, чем сотовые системы, и могут стать системами массовой мобильной связи.

Транковая связь — это

корпоративная связь. Например, связь службы охраны, оперативная связь, пожарная

связь, с числом выходов в город, значительно меньшим числа абонентов системы.

Специфика корпоративной связи находит отражение в системе приоритетов

пользователей, учитываемых при предоставлении каналов связи в условиях очереди,

а также в объединении абонентов в группы, возможности диспетчерского вызова

всех абонентов группы одновременно и в более высоких в среднем по сравнению с

сотовой cвязью требованиях к оперативности и надежности установления

связи. Радиус ячейки системы транковой связи может достигать 50 км л более.

Отличительная особенность транковых

систем связи — это возможность эффективного использования полосы частот за счет

организации свободного доступа к общему частотному ресурсу ретрансляционного

пункта, содержащего обычно