По мере развития информационных

технологий и телекоммуникационной инфраструктуры проблема информационного

наполнения сетей передачи данных или информационных ресурсов, приобретает все

возрастающую актуальность.

В Российской Федерации

основным документом, регламентирующим отношения граждан, юридических лиц и

государства в данной сфере является Федеральный закон №2 24-ФЗ от 20 февраля

1995 года «Об информации, информатизации и защите информации». Как элемент

состава имущества информационные ресурсы находятся в собственности граждан,

органов государственной власти и местного самоуправления, организаций и

общественных объединений. За исключением случаев, предусмотренных

законодательством Российской Федерации, они могут выступать в качестве товара и

продаваться различными способами, в том числе и с использованием Интернет,

Схема ЭК,

на которой основывается в российском сегменте Глобальной сети коммерческая

реализация контента, имеет существенные отличия от коммерческих операций с обычными

товарами, ив основе этой специфики лежат особенности:

·

нормативно-правового

регулирования порядка создания и распространения информационных ресурсов;

·

содержания

информации, а именно уникальности, точности и оперативности предоставления

потребителю актуальных для него данных;

·

формы

представления информации конечному потребителю;

·

менталитета

российского потребителя, зачастую неготового воспринимать информацию как товар

Содержательный аспект информационных

ресурсов играет для потребителя определяющую роль. Система, обеспечивающая

обработку информационного ресурса и представление его в Интернет, должна

обладать возможностями:

·

поиска,

отбора и систематизации неформализованных исходных данных, относящихся к

соответствующим предметным областям (или одной предметной области);

·

декомпозиции

исходных документов в совокупность формализованных взаимоувязанных элементарных

информационных единиц;

·

осуществления

первичных аналитических операций, обеспечивающих классификацию информационных

единиц, соотнесения их, в целесообразных случаях, с географическими и

временными координатами, соответствующими источниками информации, синтеза

информации, хранящейся в одинаковых информационных единицах;

·

упорядоченного

и систематизированного хранения классифицированных элементарных информационных единиц,

прошедших этап первичного анализа, в банке данных;

·

получения

от пользователя типовых запросов, отбора соответствующих элементарных информационных единиц из банка данных, представление их в

виде документа в требуемой потребителю форме на основе допустимого множества

имеющихся форм и пересылка инициатору запроса.

Проблема автоматизации

информационного и консалтингового предпринимательства в Интернет формулируется

следующим образом: разработать и реализовать для выбранной предметной области

такой механизм обработки информации, чтобы он за счет сопоставления, обобщения

и анализа доступных разнотипных данных обеспечивал формирование новых знаний, представляющих

интерес для широкого круга потребителей, интересующихся проблемами в данной

предметной области.

Решение

информационно-справочных и аналитических задач в интересах конечного

потребителя в рамках описанной проблемы сводится к сбору неструктурированной

информации, ее стандартизации и упорядочению специальным образом, хранению и анализу

с применением методов, присущих естественному интеллекту.

Современный опыт в этой

области реализован, например, в виде информационно-аналитического Web-caйтa «Телекоммуникации» (www.anitel.ru), специализирующегося

на предоставлении пользователям информационно- справочной и аналитической

информации о телекоммуникационном рынке. Информационно-аналитический ресурс

«Телекоммуникации» организован в виде сервера баз данных и Web-cepвepa, связь между которыми обеспечивается модулем связи.

Сервер баз данных реализован в виде информационно-логической среды, специальным

образом упорядоченной и работающей под управлением объектно-ориентированной

СУБД.

В качестве примера

деятельности по обеспечению пользователей необходимой информацией можно

привести создание на базе находящегося в ведении Министерства Российской

Федерации по связи и информатизации Федерального государственного унитарного

предприятия Московский научно-исследовательский центр (МНИЦ) «Центра

информационного обслуживания покупателей и продавцов».

По мере развития

Интернет-технологий растет спрос на информацию в свободном доступе, поэтому

необходимо поддерживать и развивать интерес клиентов к получению платной

информации. В настоящее время существует несколько категорий платной

Web-информации.

Текущая информация. Информация, которая

через какое-то время станет неактуальной: ленты финансовых, отраслевых,

макроэкономических новостей, финансовые индикаторы и ход торгов по различным

финансовым инструментам на различных - биржевых и внебиржевых - торговых

площадках и т. п., а также оперативные аналитические материалы.

Структурированная

информация.

Информация,

интересующая определенные, достаточно узкие категории клиентов: различные

архивы и базы данных и специализированные информационные системы, например,

«подшивки» периодических изданий, сборники по законодательству, тематическая

библиография, а также любая систематизированная информация по запросу

пользователя.

Мультимедийная

информация.

Комплекты

изображений, фотографий, видео- и аудиофайлов

для профессионального дизайна, программное обеспечение для обработки, анализа,

хранения и экспорта данных, обучающие программы и т.д.

С точки зрения ведения ЭК в данной рыночной нише необходимо отдавать себе отчет в

том, что платная информация, предоставляемая клиенту в качестве информационной

или консалтинговой услуги, должна обладать следующими важными характеристиками:

·

оперативностью

(текущая информация предоставляется в режиме «on-line»);

·

надлежащим

качеством;

·

интегрированностью

и возможностью обработки данных с помощью специального программного обеспечения

(все ленты новостей, например, должны быть снабжены функциями тематического

поиска, фильтрации, сортировки и т.п.);

·

наличием

обратной связи (незамедлительная реакция на запросы клиента и по возможности упреждение

этих запросов).

5.5.

Перспективные направления развития электронной коммерции

Сегодня многие

зарубежные и отечественные эксперты рассматривают само понятие конвергенция

информационных технологий как фактический синоним для обозначения наиболее актуальных

на данный момент процессов слияния различных каналов сбыта, систем дистрибуции

и различных категорий товаров и услуг. В

связи с этим в ближайшем будущем все большую роль среди таких важнейших

показателей успешного ведения ЭК как объемы реализации

продукции и услуг, будет играть фактор удовлетворения всех потребностей клиента

на основе перспективных организационно-технических решений и инновационных

информационных технологий.

Одним из примеров

перспективных решений в области ведения ЭК благодаря конвергенции двух,

казалось бы, совершенно различных технологий - компьютерной и телефонной,

является так называемая компьютерная телефония - СТI

(Computer Telephony Integration).

Показательно, что при

этом выигрывают как ЭК, так и обе базовые технологии. ЭК получает новый стимул к повышению уровня автоматизации

всего коммерческого процесса, так как компьютерная телефония предоставляет в ее

распоряжение все основные преимущества компьютера: стандарты, гибкость,

совместимость, удобный и привычный интерфейс для управления телефонными

соединениями с клиентами.

Компьютерную телефонию можно

определить как технологию для обработки голосовых и фaкcимильных сообщений. Ее основу составляют

достаточно дешевые платы расширения, предназначенные для персональных компьютеров,

что играет существенную роль для разворачивания ЭК на

основе малого и среднего предприятия, обычно не располагающего большими

свободными финансовыми средствами, кадровыми и материальными ресурсами.

Обычно

система компьютерной телефонии состоит из IBM совместимого персонального

компьютера, в котором установлены специализированные платы, к которым подключены

телефонные линии, количество, которых связано с потребностями конкретного предприятия,

ведущего, ЭК. Основным Производителем плат для компьютерной телефонии является

американская компания Dialogic Corporation

и примерно каждый третий звонок, приходящий в системы компьютерной телефонии во

всем мире, принимается платами именно этой фирмы.

Компьютерная

телефония постепенно превратилась в одну из наиболее распространенных телекоммуникационных

технологий и в США без применения этой технологии не обходится практически ни

одно современное предприятие, естественно, и из числа ведущих ЭК. По мнению

экспертов, главная причина популярности компьютерной телефонии в том, что ее применение

позволяет не только повысить производительность труда сотрудников предприятия,

но и предоставить клиентам организации широкий спектр новых услуг.

Постоянное

совершенствование технологий компьютерной телефонии ведет к ее повсеместному

использованию в качестве одного из перспективных решений при организации и

ведении ЭК. Любое предприятие, предоставляющее своим клиентам широкую линейку

продукции и услуг, сталкивающееся в своей работе с проблемой большого

количества разнообразных требований со стороны своих заказчиков, уже сегодня

может использовать все преимущества компьютерной телефонии. Особенно ценной,

компьютерная телефония может стать для предприятий, ведущих ЭК,

и имеющих несколько торговых помещений и складов, так как появляется

возможность организации единой точки входа запросов, а также оперативного

управления информацией, предназначенной для разных структурных подразделений и

филиалов. Другим примером возможного использования средств компьютерной

телефонии является их применение в системах бронирования и продаж авиационных и

железнодорожных билетов.

Интеграция системы компьютерной

телефонии осуществляющего ЭК предприятия с

автоматизированной банковской системой позволит:

·

выдавать

клиентам информацию, хранящуюся в виде заранее подготовленных речевых файлов и

факс документов, или оперативно сформированную информацию из базы данных

автоматизированной банковской системы;

·

управлять

счетом клиента по телефону в полной или ограниченной форме (с оператором или в

автоматическом режиме);

·

связаться

с оператором платежной системы, а через него с банковскими специалистами или

оставить голосовое сообщение;

·

автоматизировать

выдачу клиентам справочной, рекламной информации и сведений по счетам;

·

снизить

себестоимость проведения платежных операций;

·

оперативно

изменить пapаметры справочной и рекламной информации.

Внедрение компьютерной

телефонии способно облегчить проведение самых разнообразных опросов клиентов и маркетинговых

исследований силами небольшого штата сотрудников предприятия, что избавит от

необходимости набора и инструктирования временных сотрудников, а статистика

опроса будет автоматически собрана по заранее заданным критериям,

В России пока наберется

немного примеров внедрения полномасштабных систем компьютерной телефонии в

целях совершенствования процесса ЭК, так как это

требует инвестиций в рамках долгосрочных проектов. Чаще встречается другая

схема, когда оператор лишь принимает заказ, используя стандартную форму, а сам

центр обработки вызовов (заявок) клиентов расположен вне ведущего ЭК предприятия. Так работает, например, всем известный из телевизионных

передач «Магазин на диване», принимающий заказы по телефону, предприятие-

пользователь арендует центр обработки вызовов у оператора связи и использует

его персонал в качестве операторов центра. Вся обработка заказов осуществляется

оператором связи, а фирма-арендатор получает по Интернет только результат обработки

- принятые от клиентов заказы, Таким образом отпадает необходимость в

расширении собственного штата предприятия и затраты средств на дополнительные

линии связи,

Технологии компьютерной

телефонии переживают период бурного развития в Северной Америке и Западной Европе.

По данным Datamonitor, число виртуальных центров обработки вызовов клиентов в CШA ежегодно растет на 34%, а в Западной Европе этот рост

идет еще более высокими темпами -44% в год.

Под ведением ЭК в сетях подвижной связи (или «мобильной коммерцией»,

название, которое часто употребляется в обиходе) принято понимать ведение

предпринимательства (покупка товаров, Оплата услуг или работ и т.д.) с

использованием оконечных терминалов сетей подвижной связи. Техническая

реализация ведения ЭК посредством оконечных терминалов

сетей подвижной связи основана на совмещении протоколов связи Интернет и подвижных

сетей связи.

Уже сейчас мобильный

телефон не является просто устройством для обеспечения беспроводных переговоров

между двумя людьми. Аппарат обладает памятью, экраном, возможностями для

программирования, то есть возможности мобильных устройств связи

становятся все ближе к возможностям компьютеров начального уровня. Кроме того,

существуют функции передачи коротких сообщений, данных, изображений.

Стандарт GSM, например, отличает

высокая защищенность и надежная аутентификация

пользователя, технологии передачи данных в этом стандарте можно использовать для

наиболее деловых конфиденциальных сообщений, в том числе, для передачи

информации в системе «клиент-банк». Поэтому одним из первых приложений для ведения

ЭК стал мобильный банкинг, как один из наиболее отработанных

с предпринимательской точки зрения процессов. При помощи мобильной телефонии,

кроме банковских приложений могут успешно

использоваться и клиентские приложении например:

«магазин в кармане», мобильный аукцион, лотереи и тотализаторы, микроплатежи

«электронный кошелек».

По оценкам специалистов

в России прогнозируется значительный рост объемов передачи данных в сетях подвижной

связи, который вызовет широкое распространение технологий SMS, WАР , GPRS, а также внедрение EDGE и технологий третьего

поколения. На сегодняшний день наиболее удобной технологией для мобильной

передачи данных, связанных с ведением ЭК является WАР.

Примером успешной реализации приложения мобильной ЭК может служить совместный

проект компаний ОАО «Мобильные Телесистемы» и «Гута-Банк» по созданию WАР-банка.

Мобильный сектор ЭК развивается быстрыми темпами. В США, Японии и странах

Западной Европы ожидается, что число «мобильных» пользователей услуг Интернет в

2003 году превысит число «фиксированных». Практически все «мобильные»

пользователи планируют пользоваться электронной почтой. В России сейчас 2,9

млн. пользователей оконечных устройств сетей подвижной связи. Растет число

мобильных пользователей Интернет, планируется слияние платежных систем

операторов мобильной связи и провайдеров Интернет. ЭК

стремительно развивается, и новый толчок в виде мобильной коммерции еще более

расширяет возможности пользователей. Процесс развития информационного общества

иллюстрируют следующие прогнозы, которые сделаны на 2004 год:

·

четверть

трафика передачи данных будет реализована через мобильные устройства;

·

5-10%

сделок ЭК будут проведены с использованием мобильных

устройств;

·

от

60% до 90% всех мобильных телефонов будут совместимы с протоколом WАР;

·

ожидается,

что в мире будет эксплуатироваться 600-700 млн. мобильных телефонов (из них 240

млн. в Европе);

·

500

млн. потенциальных пользователей услуг ЭК сформируют

рынок с объемом до 200 млрд. долл.

Приведенные данные со

всей очевидностью указывают на тот факт, что ведение ЭК

в сетях подвижной связи обладает большим потенциалом, хотя качественный скачок

в этой области произойдет не ранее 2004 года.

5.5.3.

Интерактивное телевидение

В настоящее время ЭК с

использованием интерактивного цифрового телевидения (так называемая

t-коммерция) успешно развивается как в Северной Америке, так ив Западной

Европе. Причем существуют десятки систем интерактивного телевидения и миллионы

потребителей используют его для покупки товаров и управления банковскими

счетами. Кроме того, по мнению ряда европейских аналитиков, интерактивное

телевидение (iDTV) является более предпочтительным и более перспективным

каналом доставки yдалeнныx услуг индивидуальным

потребителям даже по сравнению с использованием персональных компьютеров или

мобильной связи. В результате проведенных в 2000 году американскими и

европейскими консультационными фирмами маркетинговых исследований выяснилось,

что потребители готовы пользоваться интерактивным телевидением для приобретения

товаров и услуг в не меньшей степени, чем мобильным телефоном или компьютером

по Интернет. Ряд специалистов полагает, что через три-четыре года t-коммерция

среди индивидуальных потребителей (модель В2С) станет более популярной, чем

остальные сегменты рынка ЭК.

Быстрое развитие сегмента

t-коммерции является продолжением совершенствования телевизионных технологий и

систем кабельной и спутниковой связи, а также следствием возрастающей

потребности клиентов в удобных и качественных услугах. По сравнению с аналоговым, цифровое телевидение способно обеспечить прием

большего числа каналов и большую четкость изображения. Цифровые сигналы

принимаются и преобразуются специальной приставкой-декодером, подключенным к

телевизору, но главная отличительная черта цифрового телевидения, это интерактивность,

способность обеспечить «обратную связь» между пользователем и оператором связи

в режиме реального времени с помощью кабеля или выделенной телефонной линии.

Благодаря интерактивному телевидению потребитель получает возможность

осуществлять и оплачивать покупки, запрашивать дополнительную информацию, управлять

банковским счетом.

Результаты исследований

американской маркетинговой фирмы Forrester Research показывают, что

уже вначале 2000 года порядка 7 млн. (3,5%) семей в западной Европе пользовались

услугами интерактивного телевидения и к 2005 году этот показатель может

достичь 80 млн. семей. По прогнозам Forrester

Research в США к 2004 году с помощью интерактивного телевидения будет совершено

платежных транзакций на общую сумму 7 млрд. долл.

Естественно, простое

наличие у потребителя цифрового телевидения еще не дает возможности

автоматического интерактивного доступа к услугам и фактического осуществления

платежей в режиме «on-line», так как в настоящее время далеко не все провайдеры

обеспечивают пользователям реальный доступ к рынку t-коммерции. Но, тот факт,

что на рынке ЭК в одно и то же время происходит

формирование и развитие трех крупных сегментов (электронная коммерция при

помощи компьютера, средств мобильной связи и цифрового телевидения) идет на

пользу потребителю и потенциальному клиенту, которые имеют широкий выбор между

различными каналами приобретения продукции и услуг. Следовательно, развитие

одного из этих сегментов заставляет операторов и провайдеров пересматривать

свои стратегии и более детально изучать потребительские предпочтения в других

перспективных сегментах ЭК.

Один из наиболее активно

обсуждаемых сегодня вопросов: можно ли определить характерные особенности

сегмента t-коммерции, выгодно отличающие его от ЭК с помощью персональных компьютеров и мобильных телефонов?

Ответ, по всей вероятности, может заключаться в том, что более надежные (по

сравнению с Интернет-транзакциями) и безопасные системы t-коммерции уже

применяются некоторыми ведущими европейскими кредитно-финансовыми учреждениями.

Например, британские банки HSBC и Abbey National

весной 2000 года начали предлагать своим клиентам банковские ТВ-услуги,

используя систему ОреnТV, и

в течение первого месяца после введения данного вида услуг на него подписались

70 тыс. клиентов. Исследование спроса потребителей банковских услуг,

проведенное банком HSBC вначале 2000 года, показало следующую картину

предпочтений его клиентов: ТВ-банкинг -11 %, Интернет-банкинг -14%, банковские

услуги по телефону -17%, личное посещение -51 %. Такое положение дел, не в

последнюю очередь, объясняется высокой степенью безопасности передачи данных и

хорошим знанием клиентской базы, что позволяет кредитно- финансовым учреждениям

осуществлять целевой маркетинг своих услуг в зависимости от специфических Предпочтений

клиентов. Кроме того, важным для банков преимуществом iDTV является низкая

стоимость обработки транзакций, в том числе и на небольшие суммы.

Однако, банковские и

финансовые услуги не единственный вид услуг, который пользуется спросом у

владельцев интерактивного телевидения. Американские аналитики считают, что

будущее t-коммерции связано с покупками бытовых товаров и услуг, а также с

рынком развлечений. Одним из достоинств интерактивного телевидения, сточки

зрения американских провайдеров услуг, является возможность доставки до

потребителей огромных объемов визуальной рекламной информации.

Оборудование цифровой видеозаписи,

подобное TiVo и ReplayTV,

придает обычному телевизору свойство интерактивности, так как может записывать

большие массивы телевизионных Программ, осуществлять поиск и запись

специфических программ и делать паузы в телевизионных шоу, идущих в режиме

реального времени. Кроме того, в такое оборудование встраиваются электронные

устройства, действующие как ТВ-порталы со ссылками на

электронные магазины. Зарабатывая в основном за счет рекламы, компании

развивают и новые виды услуг - например, ReplayTV

заключила соглашение с киностудией Universal Pictures

о демонстрации новых «кинорелизов» этой студни по ReplayTV.

Достаточно продолжительный

период времени такие перспективные решения как мобильная телефония или

интерактивное телевидение оставались в тени Интернет-технологий, но сейчас они,

кажется, постепенно находят свое место в общей системе ЭК. Это вовсе не

означает, что новые решения заменят и полностью вытеснят «компьютерную» ЭК с

использованием огромных возможностей Глобальной сети, например, в области

деловых межфирменных отношений (модель В2В), но они, без сомнения, дадут очередной толчок

ускоренному развитию ЭК.

Глава

6. Информационная

безопасность в электронной коммерции

6.1.

Стратегические направление обеспечения

безопасности ведения ЭК

Проблема обеспечения

безопасного ведения ЭК с использованием новых информационных

технологий и глобальных информационных сетей является на сегодня одной из самых

важных во всем мире. В промышленно развитых странах, суммарные обороты рынка новых

информационных технологий и ЭК которых постепенно

приближаются к 1 трлн. долл., потери от различного рода правонарушений

(мошенничество, кража, блокирование сайтов и др.) оцениваются в десятки

миллиардов долларов.

Проблема борьбы с

компьютерной преступностью стала приоритетной для совместных действий ведущих

государств мира, или, как их часто называют, стран «восьмерки», куда входит и

Россия.

В заявлении глав

государств «восьмерки» на встрече в Денвере (1997 год) отмечена необходимость

интенсификации усилий в двух областях:

·

расследование

и пресечение высокотехнологичных преступлений, осуществляемых с использованием

компьютерных и телекоммуникационных технологий на трансграничной основе;

·

обеспечение

государственных структур техническими и правовыми возможностями для

противостояния «высокотехнологичным»

преступникам, независимо от их местонахождения.

На встрече министров

стран «восьмерки» в декабре 1997 года в Вашингтоне были приняты принципы и план

действий по борьбе с преступностью в сфере высоких технологий. Решимость стран

«восьмерки» их реализовать была подтверждена на встречах глав государств в Бирмингеме (1998 год) и Кёльне (1999 год). В конце 1999

года инициативу в проведении встречи министров стран «восьмерки» взяла на себя

Россия ив октябре в Москве состоялась конференция по борьбе с трансграничной

организованной преступностью.

В заявлении министров

стран «восьмерки» определены стратегические направления борьбы с преступностью

в сфере высоких технологий:

·

совершенствование

правовой системы;

·

разработка

принципов трансграничного доступа к хранимым компьютерным данным;

·

совершенствование

механизмов обнаружения и идентификации преступников в области высоких

технологий;

·

организация

сети контактных центров;

·

развитие

партнерских отношений с предпринимателями в области высоких технологий.

Особо была отмечена

опасность мошенничества в Интернет. В заявлении указывается, что «мошенничество

в Интернет, во всех формах, представляет собой значительную угрозу развитию ЭК и доверию потребителей к электронным коммерческим

транзакциям». Министры подчеркнули важность обмена информацией по используемым

мошенниками схемам операций, применяемым методам и технике, жертвам

мошенничества и предпринимаемым правоохранительными органами действиям.

На встрече лидеров стран «восьмерки» на

Окинаве (июль 2000 года) также подтверждена важность продолжения начатой

работы.

Значительными событиями

для разработки стратегии в области борьбы с компьютерными преступлениями стали

Международные конференции представителей 20 государственных и коммерческих

структур стран «восьмерки» по вопросам безопасности и доверия в

киберпространстве (Париж, 13-18 мая и Берлин, 23-25 октября 2000 года). В

работе конференций приняли участие российские эксперты в сфере информационных

технологий и представители правоохранительных органов, а от профессионального

сообщества участвовал представитель Ассоциации документальной электросвязи.

В докладах участников

конференции высказывались предложения по решению указанных проблем.

Конференция, являясь первой подобной конференцией в рамках стран «восьмерки»,

стала одним из значительных событий в области борьбы с высокотехнологичной и

компьютерной преступностью.

В рамках конференции в Берлине

рассматривались вопросы по трем, стратегическим направлениям:

- защита

ЭК, критической инфраструктуры и повышение

доверия в киберпространстве путем оценки угроз и предотвращения

преступности;

- улучшение

способности обнаружения и идентификации преступников, использующих

информационные технологии;

- совершенствование

партнерских отношений между государственными структурами, частным сектором

и пользователями в целях обеспечения безопасности и доверия в

киберпространстве.

Конференция положила

начало разработке конкретных рекомендаций государственным и частным структурам

в указанных областях для обеспечения безопасного ведения ЭК

в условиях формирования информационного общества.

Обрисовав стратегические

направления обеспечения безопасного ведения ЭК, мы

перейдем в последующих разделах этой главы к более подробному рассмотрению

комплекса вопросов, связанных с организационными, нормативно-правовыми и

программно-техническими аспектами обеспечения информационной безопасности ЭК.

6.2.

Компьютерные преступления в электронной коммерции

6.2.1.

Общая характеристика компьютерных преступлений

Правоохранительная

практика показывает, что преступления в сфере ЭК

характеризуются высокой латентностью, сложностью сбора улик по установленным фактам

их совершения, сложностью доказательства и прохождения в суде пoдoбных дел.

В последние годы

проблемам преступности при ведении ЭК было уделено

достаточное внимание в статьях отечественных авторов. Однако большая их часть

посвящена исследованию уголовно-правовых и криминологических аспектов

компьютерной преступности и, несмотря на определенное количество имеющихся научных

работ, проблема предупреждения преступлений в области ЭК

изучена явно недостаточно. В этой связи актуальной становится задача разработки

научно обоснованных и апробированных на практике советов руководителям

различных уровней компетенции по предупреждению этой группы преступлений.

Сам термин «компьютерная

преступность» в широком смысле впервые появился в американской печати в начале 60-х

годов, когда были выявлены первые случаи преступлений, совершенных с

использованием ЭВМ. В настоящее время существуют различные точки зрения в

отношении понятия «Компьютерные преступления». Наиболее обоснованной и

разделяемой большинством специалистов является точка зрения, согласно которой к

компьютерным преступлениям целесообразно относить только противозаконные

действия в сфере автоматизированной обработки информации. Законодательство

многих стран, в том числе государств СНГ, стало развиваться именно в рамках

этого подхода.

Впервые состав компьютерных

преступлений был сформулирован в 1979 году на Конференции американской

ассоциации адвокатов в Далласе, США. Тогда были предложены следующие

формулировки составов компьютерных преступлений:

·

использование

или попытка использования компьютера, вычислительной системы или сети

компьютеров с целью получения денег, собственности или услуг, прикрываясь

фальшивыми предлогами и ложными обещаниями или выдавая себя за другое лицо;

·

преднамеренное

несанкционированное действие, имеющее целью изменение, повреждение, уничтожение

или похищение компьютера, вычислительной системы, сети компьютеров или

содержащихся в них систем математического обеспечения, программ или информации;

·

преднамеренное

несанкционированное нарушение связи между компьютерами, вычислительными системами

или сетями компьютеров.

С

целью унификации национальных законодательств в 1989 году Комитетом министров

Европейского Совета был согласован и утвержден Список правонарушений, рекомендованный

странам-участницам ЕС для разработки единой стратегии по разработке

законодательства, связанного с любыми компьютерными преступлениями, в том числе

ив области ЭК. Этот список компьютерных преступлений включает в себя так

называемые минимальный и необязательный списки нарушений (Приложение 5). При ведении

электронного бизнеса на международном уровне и реализации согласующейся с

международными требованиями системы информационной безопасности ЭК следует учитывать положения минимального списка (в первую

очередь) и необязательного списка (желательно).

На основании анализа конкретных

компьютерных преступлений можно выделить следующие наиболее типичные действия,

которые наносят большой ущерб ЭК:

·

подделка

счетов и платежных ведомостей;

·

фальсификация

платежных документов;

·

хищение

наличных и безналичных денежных средств;

·

вторичное

получение уже производственных выплат;

·

перечисление

денежных средств на фиктивные счета;

·

совершение

покупок с фиктивной оплатой (например, фальсифицированной или похищенной

электронной кредитной карточкой);

·

незаконные

валютные операции;

·

незаконное

получение кредитов;

·

незаконные

манипуляции с недвижимостью;

·

получение

незаконных льгот, услуг и товаров;

·

продажа

конфиденциальной информации.

По имеющимся оценкам 52%

компьютерных преступлений связано с хищением денежных средств, 16% с

разрушением и уничтожением средств компьютерной техники, 12% с подменой исходных

данных, 10% с хищением информации и программ и 10% с хищением предоставляемых

услуг.

Особенности

информатизации субъекта хозяйствования существенно влияют на обстановку

совершения преступления. При этом определяющую роль играют следующие факторы:

·

количество

компьютеров у субъекта хозяйствования и их тип;

·

топология

компьютерных сетей;

·

наличие

или отсутствие возможности протоколирования доступа к информации;

·

наличие

или отсутствие выхода в глобальные сети;

·

тип

используемого телекоммуникационного оборудования;

·

вид

используемого программного обеспечения электронной почты;

·

использование

либо не использование программной или аппаратной защиты информации и способ ее

реализации;

·

тип

используемых внешних магнитных, оптических и иных носителей информации.

6.2.2.

Категории компьютерных злоумышленников

В общем случае лиц,

совершающих компьютерные преступления, можно разделить на «внешних» и «внутренних»

компьютерных злоумышленников.

Практика ведения ЭК показывает, что наибольшую опасность в подавляющем

большинстве случаев представляют собой компьютерные злоумышленники «внешнего

типа». По сложившейся в средствах массовой информации практике всю эту группу

называют хакерами.

Однако сегодня можно

говорить о формировании своеобразной хакерской субкультуры, неоднородной по

своему составу, требующей внимания и изучения с целью более успешной борьбы с

ними и, в конечном счете, максимальной нейтрализации.

В интересах

целенаправленной ориентации руководителей предприятий и других должностных лиц

на противодействие противоправным действиям и более полного обеспечения

информационной безопасности ЭК представляется

целесообразным привести здесь классификацию хакеров с учетом их сферы интересов

и специализации.

В рамках данной

классификации в понятие хакер включаются следующие категории: собственно

хакеры, фрикеры, информационные брокеры и метахакеры. Рассмотрим особенности выделенных

категорий.

Собственно

хакеры

специализируются,

в основном, на компьютерных и около компьютерных нарушениях и их можно

подразделить на классических хакеров, кракеров, сетевых кракеров и

хакеров - кардеров.

Классические хакеры являются профессионалами,

досконально знающими программно-аппаратное обеспечение, умеющими нестандартно

мыслить и добиваться результатов, используя нетрадиционный, оригинальный подход

к проблеме. Для них основными мотивами деятельности являются не деньги, а преодоление

технических барьеров и чувство собственного превосходства. Они настороженно

относятся к властям, считая, что любое действие правоохранительных органов и

властей разрушает самоуправляемый мир тех, кто обитает в Интернет. Классические

хакеры ищут моральное удовлетворение, они проникают в компьютеры и программы

для того, чтобы показать свои профессиональные возможности, не причиняя вреда

окружающим. Основной лозунг классического хакерского движения: «Информация

должна быть бесплатной и общедоступной». Конечно, далеко не все соглашаются с

этим принципом, особенно из числа представителей мира ЭК, и именно их информационные

Web-pecypcы чаще всего

подвергаются атаке классических хакеров. Классические хакеры с большим

энтузиазмом изучают функционирование компьютеров и программ, для чего порой

забираются в запретные области деятельности и электронные хранилища информации.

Кракеры, как правило,

осуществляют взлом Программ, генерацию защитных кодов, взлом программно-аппаратных

средств защиты на программном уровне с целью получения информации, нанесения ущерба

и с иными корыстными целями.

Сетевые кракеры

(киберкракеры). Сетевые кракеры специализируются на взломе компьютерных

сетей, как локальных, так и глобальных. Основные виды преступлений киберкракеров, это получение несанкционированного доступа к

компьютерным системам и сетям («взлом»), кражи, модификация или удаление данных.

Хотя от нападения к нападению почерк и источник атак киберкракеров

меняется, их способ действий, в основном, заключается в попытке использования уязвимых мест системы или сети (подбор защитных паролей,

несанкционированная регистрация и др.).

Хакеры - кардеры выполняют незаконные

операции с кредитными картами, генерацию номеров несуществующих кредиток, кражу

и аппроксимацию номеров реальных кредиток. Их девиз: «за мои удовольствия пусть

платит другой». Номера кредитных карт генерируются банками по определенным

схемам, аналоги которых лежат в основе Пиратских Программ-кредитогенераторов.

Целые коллекции таких программ можно найти сегодня в Интернет или на свободно

продающихся Пиратских компакт-дисках.

Фрикеры специализируются на

элeктрoнных устройствах, в основном телефонии - обычной проводной,

радиотелефонии, сотовых телефонах; а также на сигнализации, например,

автомобильной и т.д.

Информационные брокеры делают хакерам заказы на

кражу информации, а затем перепродают ее иностранным правительствам или конкурирующим

коммерческим организациям. Наносимый ими ущерб измеряется не только в долларах

- они представляют собой угрозу национальной безопасности, поскольку шпионаж с

использованием Интернет-технологий становится обычным явлением, а количество

хакеров, занимающихся им, стремительно растет.

Метахакеры являются своего рода

паразитами на паразитах. Они отслеживают работу обыкновенных хакеров, оставаясь незамеченными, а затем

пользуются результатами их труда.

В рамках

рассматриваемого нами комплекса проблем, связанных с обеспечением информационной

безопасности ЭК представляет интерес анализ различий

между хакерами и кракерами.

Кардинальное различие

между хакерами и кракерами состоит в том, что первые

являются исследователями компьютерной безопасности, а вторые - обычными ворами

или вандалами.

в качестве доказательства можно привести

определение из словаря Guy L. Steele:

«HACKER, сущ. 1.

Индивидуум, который получает удовольствие от изучения деталей функционирования компьютерных

систем и от расширения их возможностей, в отличие от большинства пользователей компьютеров,

которые предпочитают знать только необходимый Минимум. 2. Энтузиаст программирования,

индивидуум, получающий удовольствие от самого процесса программирования, а не от теоретизировании по этому поводу».

В отличие от хакера,

основная задача кракера состоит в непосредственном

осуществлении взлома с целью получения несанкционированного доступа к чужой

информации для ее кражи, подмены или объявления факта взлома. Таким образом кракер, по своей сути,

ничем не отличается от обычного вора. Он взламывает системы и сети и крадет

чужую информацию, то есть интеллектуальную собственность.

Наряду с «внешними

злоумышленниками» ущерб информационной безопасности могут нанести и «внутренние»,

из числа штатного персонала, обеспечивающего процесс функционирования системы ЭК

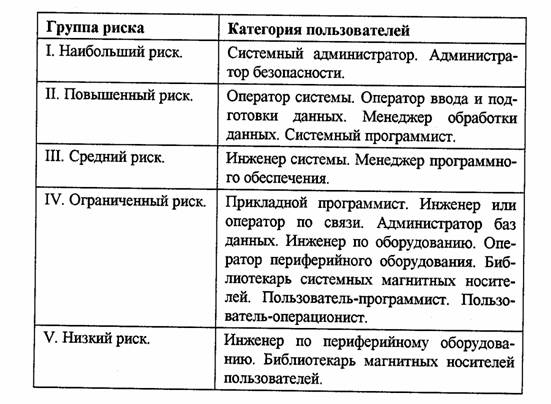

Список персонала

типичной системы, построенный в порядке убывания степени риска по каждой из

категорий персонала, приведен в следующей таблице.

Рассматривая особенности обеспечения

информационной безопасности субъекта хозяйствования, например, ведущего ЭК предприятия, необходимо постоянно иметь в виду

многоаспектность данной проблемы.

6.3.

Организационные вопросы обеспечения информационной безопасности

Сложность формирования

современной системы информационной безопасности для ведения ЭК

во многом обусловлена междисциплинарным и международным характером проблемы обеспечения

информационной безопасности компьютерных систем и сетей. При построении такой

системы неизбежно возникает комплекс взаимоувязанных задач в областях

обеспечения требуемого уровня гарантий информационной безопасности,

своевременного пресечения компьютерных преступлений, технологической защиты

информации компьютерных систем и сетей, обоснованности используемых методов и

технических средств защиты информации, законодательного и нормативного обеспечения

информационной безопасности ЭК.

6.З.1.

Основные принципы построения систем защиты информации

Предпосылки

для формирования и развития системы информационной безопасности ЭК на 2000-2010

годы сформированы в конце 90-х гг. ушедшего столетия и, следовательно,

продвижение вперед требует критического анализа пройденного пути, четкой

фиксации достижений и формулировки нерешенных вопросов и задач с тем, чтобы

ориентировать руководителей разного уровня компетенции на основные направления

обеспечения информационной безопасности ЭК в России на ближайшую и

среднесрочную перспективы.

В настоящее время в

целях реализации соответствующих положений «Доктрины информационной безопасности

Российской Федерации» при обеспечении ин формационной безопасности в целом и ЭК

в частности, руководителям органов исполнительной власти и предприятий

целесообразно сосредоточить усилия на:

·

защите

материально-технических объектов, составляющих физическую основу информационных

ресурсов всей системы ЭК, а также информационных технологий;

·

обеспечение

нормального и бесперебойного функционирования баз (банков) данных и телекоммуникационных

систем;

·

защите

информации от утечки по техническим каналам, от несанкционированного доступа,

искажения или уничтожения;

·

развитии систем сертификации средств

информатизации, программных продуктов и средств защиты информации (СЗИ);

·

развитии системы лицензирования деятельности в

о5ласти защиты информации и международного информационного обмена;

·

формировании региональных лицензионных

центров;

·

совершенствовании

и развитии на базе мирового опыта системы подготовки/переподготовки

кадров в области защиты информации.

При построении современной

системы информационной безопасности

ведения ЭК следует исходить из необходимости выполнения

задачи комплексной защиты информационных ресурсов, технологий и средств

передачи, обработки и хранения денных, с учетом следующих фундаментальных

принципов.

Принцип неопределенности. Данный принцип

обусловлен наличием «человеческого фактора», так как заранее неясно: кто,

когда, где, с какой целью и каким образом может попытаться нарушить информационную

безопасность общей схемы ведения электронного бизнеса и/или отдельной модели ЭК.

Принцип невозможности создания

идеальной cиcтeмы защиты

(С3).

Этот

принцип следует из факта неопределенности и ограниченности ресурсов СЗ.

Принцип минимального

риска.

Исходит

из невозможности создать идеальную СЗ. Поэтому для любого

момента времени необходимо выбирать степень риска с учетом особенностей угроз

безопасности и конкретных условий осуществления ЭК.

Принцип минимального

ущерба.

Является

логическим развитием принципов

невозможности создания идеальной СЗ и риска.

Принцип безопасного

времени.

Предполагает

учет двух факторов времени: абсолютного времени, в течение которого необходимо

сохранение безопасного ведения ЭК; относительного

времени, то есть промежутка времени от момента выявления злоумышленных действии

в отношении СЗ до достижения злоумышленником своей цели.

Принцип «защита всех от всех».

Предполагает всеобщность защитных мероприятий против всех форм угроз ЭК, что является следствием неопределенности процесса защиты.

Принцип законности. Состоит в требовании скрупулезного

следования действующему законодательству в области обеспечения информационной

безопасности ЭК.

Принцип персональной

ответственности. В

соответствии с этим Принципом каждый сотрудник предприятия, учреждения и

организации несет персональную ответственность за сохранение режима безопасности

ведения ЭК в рамках своих полномочий или

соответствующих инструкций.

Принцип ограничения полномочий. В соответствии с этим

принципом никому не следует стремиться к ознакомлению с конфиденциальной

информацией, если это не требуется для выполнения его должностных обязанностей

по ведению ЭК. Минимизируются любые средства и

возможности, которые выходят за рамки выполнения персоналом функциональных

обязанностей и необходимых действий клиентов/заказчиков.

Принцип взаимодействия и

сотрудничества. Этот

принцип направлен на создание благоприятной внутренней и внешней атмосферы

информационной безопасности ведения ЭК. Внутренняя

атмосфера безопасности достигается доверительными отношениями между руководящим

и техническим персоналом, вспомогательными мерами и стимулированием, в том

числе и материальным. Внешняя атмосфера безопасности заключается в

необходимости налаживания сотрудничества со всеми заинтересованными

организациями, партнерами по ЭК и клиентами/заказчиками.

Принцип комплексности и

индивидуальности. Состоит

в том, что информационная безопасность ведения ЭК не

обеспечивается каким-либо одним мероприятием, а лишь совокупностью

взаимодополняющих, взаимосвязанных и дублирующих друг друга мероприятий, реализуемых

с индивидуальной привязкой к конкретным условиям, бизнес - решениям и моделям

ЭК.

Принцип последовательных рубежей безопасности.

Предполагает

как можно более раннее оповещение о состоявшемся посягательстве на безопасность

ТОЙ или иной системы м/или технологии ведения ЭК для

обеспечения возможности своевременного Определения и устранения первопричины

посягательства.

Принцип равнопрочности и

равномощности рубежей защиты. Означает, что рубежи защиты процесса ЭК не должны иметь незащищенных участков. Равномощность

рубежей защиты предполагает относительно одинаковые уровни защищенности рубежей

защиты, соответствующие степени угроз ведению ЭК.

Принцип адекватности и

эффективности.

Объем принимаемых

мер по обеспечению информационной безопасности ведения ЭК

должен соответствовать существующим угрозам, в противном случае СЗ будет

технически и экономически неэффективна.

Принцип адаптированности. Состоит в том, что СЗ

должна быть гибкой, допускающей развитие своей функциональной структуры без коренной

ломки.

Принцип экономичности. Согласно этому принципу

защита должна строиться по критерию «эффективность - стоимость», то есть при заданной и достигаемой эффективности следует

применять максимально дешевые средства и мероприятия защиты.

Принцип эффективности

контроля.

Означает

создание в СЗ методов безусловной системы контроля любого элемента в системе ЭК и средств защиты для любого момента времен.

Принцип регистрации. В соответствии с этим принципом

регистрация должна проводиться на всех рубежах защиты для выбранной модели ЭК как при санкционированных, так и несанкционированных действиях.

Принцип защиты средств

обеспечения защиты. Согласно

этому принципу любое защитное мероприятие или средство по обеспечению

информационной безопасности ведения ЭК должно, в свою

очередь, быть обеспечено необходимой защитой.

Изложенные основные принципы

защиты информации позволяют составить общее представление о требованиях по

обеспечению информационной безопасности при ведении ЭК

и перейти к анализу нерешенных проблем и существующих трудностей в данной

области. В чем же видятся недостатки современной базы обеспечения информационной

безопасности ЭК, и в чем причины неудовлетворительного

состояния системы обеспечения информационной безопасности в настоящее время?

Основные причины

возникновения изъянов защиты обусловлены следующими факторами:

·

Выбор

не соответствующей назначению или архитектуре реальной сети модели

безопасности. В настоящее время наблюдается определенное несоответствие между

моделями безопасности и архитектурой операционных систем (ОС),

обеспечивающих ведение ЭК.

·

Неправильное

внедрение предприятиями и государственными структурами модели безопасности,

когда, несмотря на правильный выбор модели безопасности, ее практическая

реализация и применение архитектуре конкретной ОС в силу свойств самой модели

или ОС проводится неудачно. Это наиболее типичная и распространенная причина

нарушения информационной безопасности.

·

Отсутствие

процедур идентификации и/или аутентификации субъектов и объектов, участвующих в

процессе ЭК.

·

Ошибки,

допущенные в ходе программной реализации средств обеспечения информационной

безопасности. Эта группа причин будет существовать до тех пор, пока не появятся

технологии программирования, гарантирующие производство безошибочных программ,

предназначенных для ведения ЭК.

·

Отсутствие

постоянного контроля над целостностью средств обеспечения информационной безопасности.

·

Наличие

в конечных программных продуктах встроенных средств отладки и тестирования.

·

Ошибки

администрирования, от которых не дает гарантии даже наличие самых современных и

совершенных средств защиты от возможных нарушений, так как при эксплуатации

любой системы присутствует человеческий фактор и администратор может совершить

ошибку, которая сведет на нет все усилия разработчиков.

Следует особо отметить,

что в ходе исследований, проводившихся по заказу Гостехкомиссии России, была выявлена

угроза поражения программного обеспечения, преднамеренными программными

дефектами (так называемыми «закладками»), вносимыми в него на этапе разработки.

Это касается и программ, предназначенных для ведения ЭК.

Поэтому при приобретении и использовании программно- аппаратных комплексов для

удовлетворения государственных нужд при помощи ведения ЭК надо исходить из

допущения того, что в программно-технических средствах может находиться

закладка.

6.3.2.

Стандарты информационной безопасности

Во всех экономически развитых

странах мира идут активные процессы внедрения международных базовых стандартов

в области обеспечения информационной безопасности в национальные стандарты и

практической реализации требований этих стандартов в системах и сетях, в том

числе предназначенных для ведения ЭК.

К настоящему времени в

различных странах предложен ряд решений, касающихся метрики информационной безопасности,

в том числе (приводятся в хронологическом порядке):

·

«Радужная серия», включающая «Критерии

безопасности компьютерных систем министерства обороны США» («Оранжевая книга»,

1983 год) и их интерпретация для надежных сетей «Красная книга», 1987 год) и

систем управления базами данных «Розовая книга», 1991 год).

·

«Европейские

критерии безопасности информационных технологий» (Франция, Германия, Нидерланды,

Великобритания, 1991 год).

·

Руководящие

дoкумeнты (РД)

Гостехкомиссии России (1992 год), посвященные вопросам защиты от НСД к

информации и включающие следующие РД: «Концепция защиты средств вычислительной

техники от НСД к информации»; «Средства вычислительной техники. Защита от НСД к

информации. Показатели защищенности от НСД к информации»; «Автоматизированные системы.

Защита от НСД к информации. Классификация автоматизированных систем и

требования по защите информации»; «Временное положение по организации

разработки, изготовления и эксплуатации программных и технических средств защиты

информации от НСД в АС и с ВТ»; «3ащита от НСД к

информации. Термины и Определения».

·

«Федеральные

критерии безопасности информационных технологий» (Национальный институт

стандартов и технологий США, Агентство национальной безопасности США, 1992

год).

·

«Канадские

критерии оценки безопасности компьютерных систем» (Центр безопасности ведомства

безопасности связи Канады, 1993 год).

·

«Единые

(общие) критерии оценки безопасности информационных технологий» (Международная

организация по стандартизации, Национальный институт стандартов и технологий

США, Агентство национальной безопасности США, организации Великобритании, Канады,

Германии, Франции и Нидерландов; международный стандарт -1999 год).

Важными характеристиками

стандартов информационной безопасности являются показатели универсальности,

гибкости, гарантированности, реализуемости и актуальности.

Универсальность

стандарта

определяется

множеством типов вычислительных систем и областей их применения, к которым могут

быть корректно применены его положения. Это очень важная характеристика, так

как информационные технологии переживают период бурного развития, архитектура компьютерных

систем и сетей постоянно совершенствуется, а сфера их применения постоянно

расширяется и примером тому служит ЭК.

Гибкость стандарта учитывает возможность и

удобство его применения к постоянно развивающимся информационным технологиям.

Гибкость может быть достигнута исключительно через фундаментальность требований

и критериев и их инвариантность по отношению к механизмам реализации и

технологиям создания ИТ - продуктов.

Гарантированность определяется мощностью

предусмотренных стандартом методов и средств подтверждения надежности

результатов квалификационного анализа.

Реализуемость является возможностью выполнения

требований и критериев стандарта на практике, с учетом затрат на этот процесс. Реализуемость

отражает чисто практические и технологические аспекты соблюдения положений

стандарта.

Актуальность отражает соответствие

требований и критериев стандарта

постоянно развивающемуся множеству угроз безопасности и новейшим методам и средствам, используемым

злоумышленниками.

Для обеспечения

информационной безопасности следующего десятилетия, наряду с другими

показателями, исключительно важна степень универсальности иcпoльзyeмых

стандартов информационной безопасности. Например, в Европейских критериях»

явным о разом оговаривается , архитектура и назначение

систем, к которым он может быть применен, и никак не регламентируется среда их

эксплуатации.

6.З.З.

Организационная структура обеспечения информационной безопасности

Современная

организационная структура обеспечения информационной безопасности ЭК должна исходить из признания высшим приоритетом

обеспечение информационной безопасности от «человеческого фактора». В этой

связи вполне симптоматично выглядит учет «человеческих измерений» проблемы

информационной безопасности в так называемых единых или общих критериях

безопасности информационных технологий. В этой связи в обиход введено понятие

культуры информационной безопасности.

Культура информационной

безопасности ЭК включает два общих компонента. первый из них

предполагает создание необходимых рабочих условий на предприятии и

обеспечивается ответственностью его руководства, а второй - позицию персонала

предприятия на всех уровнях иерархии, являющуюся реакцией на эти условия и

вытекающую из них. Эти компоненты должны рассматриваться отдельно как

требования на уровне проведения политики, требования к руководителям и

поведение отдельных лиц.

Требования

на политическом уровне. Наивысшим уровнем, влияющим на безопасность

компьютерных систем и сетей, обеспечивающих ведение ЭК,

является законодательный уровень, реализующий национальную основу для соблюдения

культуры информационной безопасности ЭК.

Любое

предприятие, осуществляющее деятельность, влияющую на безопасность компьютерных

систем и сетей, обеспечивающих ведение ЭК, должно четко

определить свою ответственность в заявлении о политике в области информационной

безопасности. Это заявление является руководством для персонала, провозглашая

цели организации и приверженность корпоративного управления обеспечению

безопасности компьютерных систем и сетей.

Реализация

политики в области информационной безопасности требует четкого разделения

ответственности. Официальная ответственность за безопасность компьютерных

систем и сетей должна лежать на эксплуатирующих предприятиях, а делегированные

полномочия на административном руководстве компьютерной системы и/или сети.

Крупные предприятия, влияние которых на безопасность компьютерных систем и

сетей существенно, могут создать независимые внутренние звенья системы управления

с установлением их ответственности за надзор над деятельностью в области

обеспечения информационной безопасности ЭК.

На

проведение необходимых мероприятий по обеспечению информационной безопасности

ведения ЭК должны выделяться соответствующие ресурсы.

Они выделяются на проведение кадровой политики, которая обеспечивает занятие

ключевых постов компетентными лицами, а также на подготовку персонала,

рассматриваемого в качестве жизненно важного элемента. Материальные ресурсы

необходимы и для приобретения соответствующего оборудования, приспособлений, а

также поддержания вспомогательной технической инфраструктуры.

Требования к

руководителям.

Ключ к

обеспечению эффективной культуры информационной безопасности ЭК на индивидуальном

уровне лежит в формировании окружающей обстановки и поощрении позиций, ведущих

к повышению информационной безопасности. Именно руководители ответственны за

введение такой практики в соответствии с целями и политикой их предприятий в

вопросах обеспечения информационной безопасности ЭК.

Нести свою долю ответственности руководителям помогает однозначное и ясное

разграничение полномочий. Возлагаемая ответственность должна определяться и

документироваться достаточно детально. Чтобы избежать проблем разделения

ответственности, связанных с пробелами или дублированием функций.

Ответственность и полномочия должны одобряться на высшем уровне Управления.

Руководители

обеспечивают неукоснительное и точное исполнение требований, связанных с

информационной безопасностью ведения ЭК. Необходимой основой для этого, в общем

случае является иерархия действующих документов. начиная от общих директив и кончая детальными рабочими

инструкциями, которые должны быть ясными и недвусмысленными. образуя единый

пакет документов. который проходит экспертизу в соответствии с официально

утвержденными методами контроля.

Руководители

обеспечивают такое положение дел, когда компетенция персонала полностью

соответствует квалифицированному исполнению им должностных обязанностей. Процедуры

отбора и назначения персонала устанавливают необходимость наличия удовлетворительной

начальной квалификации, как по объему знаний, так и по образованию.

Обеспечивается необходимая подготовка и периодическая переподготовка, а оценка

технической компетентности персонала является составной частью программы

обучения. Для ответственных операций в процессе эксплуатации компьютерной

системы или сети оценка пригодности к исполнению должностных обязанностей

должна включать как физические, так и психологические тесты.

Поведение отдельных лиц. Поведение тех лиц,

которые влияют на безопасность компьютерных систем и сетей, обеспечивающих

ведение ЭК, должно характеризоваться профессионально

выверенной критической позицией. Строго регламентированным и взвешенным подходом

к своим должностным обязанностям, а также необходимой степенью коммуникабельности.

6.4.

Прoграммнo-технические вoпрoсыo6еспечения информационной безопасности

6.4.1.

Обобщенная модель системы защиты информации

При организации ЭК необходимо иметь в виду, что в соответствии с

общепринятой моделью системы защиты информации в качестве нарушителя

рассматривается субъект, имеющий доступ в помещение, где находятся штатные

средства автоматизированной системы (АС) и (или) к работе с этими средствами.

Нарушителей можно классифицировать по уровню возможностей, предоставляемых им

штатными средствами АС и СЕТ, а также в соответствии со способами внедрения и

возможностями средств специального

программно-математического воздействия (СПМВ). Классификация является

иерархической, то есть каждый следующий уровень включает в себя функциональные

возможности предыдущего.

Первый уровень

нарушителей

определяется

возможностью их доступа в помещение к средствам АС и подразумевает

использование дистанционного способа внедрения средств СПМВ (с использованием

генераторов различных излучений).

Второй уровень

нарушителей определяется

возможностью ведения диалога в АС-запуск

задач (Программ) из фиксированного набора, а также возможность дистанционного

внедрения средств СПМВ.

Третий уровень

нарушителей

определяется

их возможностью создания и запуска собственных программ с новыми функциями по

обработке информации, то есть способом прямого внедрения программных закладок с

ограниченной эффективностью применения, а также возможностью дистанционного

внедрения средств СПМВ.

Четвертый уровень нарушителей определяется их возможностью

управления функционированием АС, то есть воздействием на базовое программное

обеспечение системы и на состав и конфигурацию

оборудования, что предусматривает более

эффективное применение средств СПМВ с помощью

как прямого, так и дистанционного способа внедрения.

Пятый уровень нарушителей определяется всем

объемом возможностей лиц, осуществляющих проектирование, реализацию и

сопровождение технических средств АС, вплоть до внедрения в состав СВТ собственных

технических и программных средств с новыми функциями по обработке информации.

На этом уровне можно выделить способ заблаговременного внедрения средств СПМВ в

виде программных и электронных закладок, что, однако, не исключает применения

прямого и дистанционного способов внедрения при реализации и обслуживании

технических средств ведения ЭК.

При классификации

нарушителей предполагается, что на своем уровне нарушитель является

специалистом высшей квалификации, обладает полными знаниями о системе и

средствах ее защиты, но администратор системы защиты АС не является

нарушителем.

Чтобы современная модель

защиты информации при ведении ЭК от неправомочных

действий могла успешно действовать, она должна состоять, по крайней мере, из

пяти основных подсистем:

- Подсистема

управления доступом.

- Подсистема

регистрации и учета.

- Подсистема

криптографической защиты.

- Подсистема

обеспечения целостности информации.

- Подсистема

идентификации и аутентификации.

Отметим,

что, если первые четыре подсистемы достаточно хорошо известны, к ним

разработаны специальные требования, и они находят достаточно широкое применение

в разрабатываемых СЗИ, то пятая подсистема является относительно новой и,

вместе с тем, главной для обеспечения информационной безопасности ЭК. Именно

она обеспечивает перевод традиционной схемы СЗИ в новое качество, поскольку с

вводом в структуру модели защиты подсистемы идентификации и аутентификации, в нее вносится системообразующий

фактор, который, собственно и делает СЗИ завершенной системой. Кроме того, с

учетом новой структуры СЗИ, требования к подсистемам по защите информации при

ведении ЭК претерпевают изменения. Главным связующим

звеном, организующим взаимодействие всех подчиненных подсистем, становится

подсистема идентификации и аутентификации, которая

становится ядром СЗИ для электронного ведения бизнеса, в результате чего система

приобретает иерархическую централизованную структуру с обратной связью.

Подчиненные подсистемы, пути дела, приобретают роль исполнительных механизмов подсистемы

идентификации и аутентификации.

6.4.2.

Защита от атак на компьютерную систему или сеть

Под

термином «атака на обеспечивающие ведение ЭК системы и сети» понимается любое

действие, выполняемое компьютерным мошенником или нарушителем путем использования

уязвимости системы или сети для реализации угрозы, влекущей за собой какие-либо

нарушения в их нормальном функционировании или нанесение ущерба.

В общем случае можно

выделить следующие этапы осуществления атаки на компьютерную сеть. Первый, подготовительный

этап заключается в поиске предпосылок для атаки, на нем ищутся «точки

уязвимости», использование которых приводит ко второму этапу - реализации атаки.

Завершается атака на третьем этапе, который характерен тем, что компьютерный

преступник предпринимает меры

для ликвидации ее последствий. Отметим,

что первый и третий этапы сами по себе могут являться атаками. Например, поиск

нарушителем точки уязвимости при помощи сканеров безопасности считается атакой.

Существующие механизмы

защиты, реализованные в межсетевых экранах, серверах аутентификации, системах

разграничения доступа и т.д., работают лишь на втором этапе, являясь, по сути,

блокирующими, но не упреждающими атаки средствами защиты. В большинстве случаев

они защищают только от атак, которые уже находятся процессе осуществления.

Комплексная система

обеспечения информационной безопасности должна работать на всех этапах атаки.

Здесь следует иметь в виду, что реализация необходимой защиты обеспечивающих

ведение ЭК систем и сетей на последнем этапе атаки не

менее важна, чем на двух предыдущих, так как только в этом случае можно реально

оценить ущерб от атаки и разработать меры по устранению дальнейших попыток

атак.

Большинство компьютерных

систем защиты построено на классических моделях разграничения доступа и,

согласно этим моделям, субъекту (пользователю, программе, процессу или сетевому

пакету) разрешается доступ к какому-либо объекту (например, файлу или узлу

сети) при предъявлении уникального, присущего только этому субъекту, элемента. В

80% случаев таким элементом является пароль, а в остальных это биометрические

характеристики пользователя, а также некоторые другие параметры. В связи с этим слабым звеном такой схемы является уникальный

элемент, и если компьютерный преступник каким-либо образом получил этот элемент

и предъявил системе защиты, то (принимает его за «своего), а при современных

технологиях получить доступ к

уникальному элементу не составляет большого труда. Его можно выявить при

передаче по сети с помощью анализаторов протокол подобрать при помощи систем

подбора паролей и т.п. Даже современный межсетевой экран может допустить проникновение

в сеть, в том числе обеспечивающую ведение ЭК, и не

зафиксирует нарушение, так как для него компьютерный преступник, укравший

пароль, является авторизованным пользователем.

На практике часто

встречаются попытки вторжения в сети, основанные на инициировании ситуации,

связанной с «отказом в обслуживании».

Их смысл заключается в

посылке большого количества пакетов на узел сети, являющийся целью атаки, что

может привести к выведению его из строя, так как атакуемый узел перестает справляться

с потоком информации и не может обрабатывать запросы авторизованных

пользователей. Однако в том случае, если пропускная способность канала до цели

атаки превышает пропускную способность атакующего или целевой узел некорректно

сконфигурирован, то к успеху атака не приведет. Распределенная атака из

нескольких точек Интернет дает резкий рост потока данных и выводит атакуемый

узел из строя.

Реализуется

распределенная атака в два этапа. На первом ведется поиск узлов, которые можно

задействовать для реализации атаки и, чем больше их найдено, тем эффективнее

будет последующая атака. Исследования показывают, что многие предприятия не

следят за безопасностью своих узлов, имеющих выход в Интернет. Эти узлы и

становятся целью компьютерных преступников, выбирающих их для дальнейшей атаки.

Второй этап заключается в посылке большого числа пакетов на атакуемый узел.

Особенность заключается в том, что пакеты рассылаются не с узла компьютерного преступника,

а со скомпрометированной им системы, на которой установлены специальные агенты,

реализующие распределенную атаку. Существует два типа таких агентов - «клиенты»

и «серверы». Компьютерный преступник управляет некоторый числом «клиентов»,

которые в свою очередь, руководят «серверами».

Зачастую развивающие ЭК предприятия используют фрагментарные подходы для решения

возникающих у них проблем с защитой систем и сетей, а администраторы

безопасности имеют обыкновение реагировать только на понятные им опасности. Хотя администраторы понимают, что в их сети зафиксированы

неправильное использование ресурсов системы и внешние атаки, они часто

недостаточно осведомлены о точках уязвимости в сетях, операционных системах и

прикладных программах, которые применяют для ведения ЭК. Таким образом, без

комплексного подхода, который устанавливает единую политику информационной

безопасности и строгий текущий контроль, существенно снизить эффективность

потенциальной атаки на обеспечивающие ведение ЭК системы и сети

фактически невозможно.

Внедрение инновационных информационных

технологий без постоянного проведения анализа их безопасности приводит к тому, что

с течением времени защищенность обеспечивающих ведение ЭК

систем и сетей снижается вследствие появления новых угроз и точек уязвимости. Учитывая

современные реалии и требования по построению надежных, систем защиты,

различные организации на основе методов сетевого управления разрабатывают

современные подходы к решению указанных проблем, которые позволяют обеспечивать

защиту в реальном режиме времени. Одним из таких подходов является метод

адаптивной безопасности сети.

6.4.З.

Основы метода адаптивной безопасности

Метод адаптивной

безопасности сети предполагает использование следующих компонентов:

- технология

анализа защищенности или поиска точек уязвимости;

- технология

обнаружения атак;

- адаптивный

компонент, который дополняет первые две технологии;

- управляющий

компонент.

Сеть состоит из

соединений, узлов, хостов, рабочих станций, приложений и баз данных и все они

нуждаются как в оценке эффективности их защиты, так ив поиске неизвестных точек

уязвимости. Средства, реализующие технологию анализа защищенности, исследуют

сеть и ищут «слабые» места в ней, обобщают эти сведения и создают по ним отчет,

содержащий рекомендации по устранению найденных точек уязвимости. Если система,

реализующая эту технологию, содержит и адаптивный компонент, то вместо

рутинного устранения найденной точки уязвимости оно будет осуществляться автоматически.

Ведущие эксперты, областью профессиональных интересов которых являются

рассматриваемые вопросы защиты, обычно выделяют следующие проблемы,

идентифицируемые технологией анализа защищенности:

·

пробелы

в системах и программы Типа «троянский конь»;

·

недостаточная

сложность паролей;

·

восприимчивость

к проникновению из незащищенных систем и атакам Типа «отказ в

обслуживанию»;

·

отсутствие

необходимых обновлений операционных систем;

·

неправильная

настройка межсетевых экранов, Web-cepвepoв

и баз данных;

·

наличие

работающих в сети модемов.

Средства анализа защищенности

работают на этапе поиска предпосылок для атаки. Обнаруживая и вовремя

устраняя точки уязвимости, они тем самым устраняют саму возможность реализации

атаки, что позволяет снизить затраты (финансовые, материальные, людские и т.д.)

на эксплуатацию средств защиты. Технологии анализа защищенности являются действенным

методом, позволяющим проанализировать и реализовать политику сетевой

безопасности прежде, чем будет сделана попытка ее нарушения.

Обнаружение атак

является процессом оценки подозрительных действий, которые происходят в сети.

Обнаружение реализуется посредством анализа или журналов регистрации

операционной системы и прикладного программного обеспечения, или сетевого

трафика в реальном режиме времени. Компоненты обнаружения атак, размещенные на

узлах или в сегментах сети, оценивают различные действия, в том числе и

использующие известные точки уязвимости. Кроме того, можно заметить, что

средства обнаружения атак функционируют на этапах реализации и завершения

атаки. На этапе реализации атаки эти средства дополняют традиционные механизмы

новыми функциями, повышающими защищенность сети. Системы обнаружения атак

эффективно блокируют враждебные действия привилегированных пользователей

(администраторов), дополняя возможности межсетевых экранов

защищают периметр сети, а также ее внутренние сегменты.

Использование модели

адаптивной безопасности сети позволяет контролировать угрозы и своевременно

реагировать на них высокоэффективным способом, позволяющим

устранить

точки уязвимости, которые могут привести к реализации угрозы и проанализировать

условия, приводящие к их появлению. Эта модель также позволяет уменьшить,

злоупотребления в сети, повысить осведомленность пользователей, администраторов

и руководства предприятия о событиях в сети.

6.4.4. Особенности защиты

виртуальных частных сетей

Предприятия, желающие попасть на рынок ЭК

сегодня, понимают, что недостаточно просто создать Web-caйт и предоставить доступ

к нему всем желающим. Доступ к определенным приложениям и серверам с их базами

данных необходимо контролировать, зашифровывать данные для сохранения их

конфиденциальности при передаче и устанавливать подлинность пользователей,

чтобы быть уверенными, что они действительно имеют право доступа к сети.

Обеспечить создание такой торговой площадки в Интернет

сегодня можно на принципах виртуальных частных сетей (VPN), когда реальные сети

компаний (информационные ресурсы) скрыты от внешнего мира и только Web-сайт по

определенным правилам может получить доступ к ним.

В

области технологической реализации можно выделить два возможных способа

нарушения конфиденциальности информации, передаваемой по VPN магистрали:

- отслеживание и реконструкция

трафика VPN в некоторой точке публичной сети;

- проникновение в корпоративную

сеть предприятия в точке подключения к публичной сети и/или нарушение ее

нормального функционирования.

Так как публичная сеть

(например, Интернет) находится вне сферы контроля предприятия продавца, единственным

способом управления риском отслеживания трафика VPN является применение криптографических

средств. В принципе, криптография может быть применена на любом уровне модели

взаимодействия открытых систем ISO (OSI).

С точки зрения

производительности, наиболее эффективно ее применение на уровне приложений, когда

шифруется только конфиденциальная информация, без служебных и технологических

заголовков. Однако, с точки зрения безопасности, криптография должна применяться

на возможно более низком уровне модели OSI в целях сокрытия структуры корпоративной

сети, применяемых приложений, а также уменьшения времени жизни полезной

информации.

Управление риском

проникновения в корпоративную сеть в точке подключения к публичной сети

включает решение двух основных технических вопросов:

·

сокрытие

структуры внутренней корпоративной сети.

·

защита

точки подключения к корпоративной сети от несанкционированного доступа.

Основным недостатком

традиционных VPN является наличие единой точки подключения

корпоративной сети предприятия продавца к Интернет. Именно в этой точке

происходит криптозащита данных. Вместе с тем, методами тестирования невозможно

доказать отсутствие ошибок в программном

обеспечении. Имея неограниченное время (точка подключения функционирует в сети