3.6. Безопасность удаленного доступа к локальной сети

3.6.1. Организация безопасного удаленного доступа

В настоящее время удаленный доступ к компьютерным ресурсам локальных сетей стал не менее значимым, чем доступ в режиме непосредственного подключения. Удаленный доступ к локальной сети реализуется из внешнего физически не защищаемого окружения через открытые сети. Соответственно средства построения защищенной виртуальной сети должны обеспечивать безопасность сетевого взаимодействия не только при объединении локальных, сетей, но и при подключении к локальным сетям удаленных компьютеров.

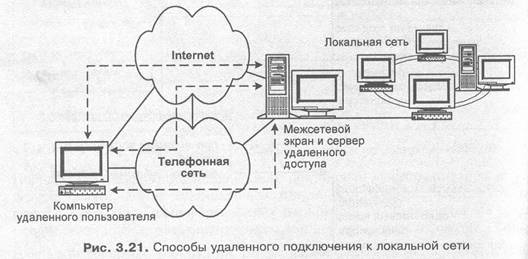

Удаленный доступ к локальной сети возможен через телефонную сеть, глобальную компьютерную сеть или через среду передачи информации, образованную цепочкой из телефонной и глобальной компьютерной сети (рис. 3.21). Не исключен также случай, когда локальная сеть и удаленный компьютер объединяются в единую виртуальную сеть путем подключения, по телефонным линиям к глобальной компьютерной сети. Наиболее эффективным способом удаленного доступа к локальным сетям является доступ

через глобальную сеть Internet, для подключения к которой могут использоваться каналы телефонной связи. Удаленный доступ к локальным сетям через Internet обладает рядом преимуществ:

• обеспечивается масштабируемая поддержка удаленного доступа, позволяющая мобильным пользователям связываться по местным телефонным линиям с поставщиками услуг Internet и через них входить в свою локальную сеть.

• для организации удаленного доступа пользователей исключается необходимость в наличии модемных пулов в локальной сети, а трафиком дистанционного доступа можно управлять точно так же, как любым другим трафиком Internet.

• сокращаются расходы на информационный обмен через открытую внешнюю среду, так как вместо того, чтобы устанавливать дорогостоящие непосредственные соединения с локальной сетью по междугородной или международной телефонной связи, удаленные пользователи могут подключаться к Internet и, далее, связываться с сетью своей организации через эту глобальную сеть.

Независимо от типа среды передачи информации, связывающей удаленный компьютер с локальной сетью, для взаимодействия с удаленными пользователями из состава локальной сети выделяется сервер удаленного доступа. В общем случае данный сервер предназначен для установки соединения с удаленным компьютером, аутентификации удаленного пользователя, управления удаленным соединением, а также выполнения других функций посредничества при обмене данными между локальной сетью и удаленным компьютером. К таким функциям относятся:

• разграничение доступа к компьютерным ресурсам;

• криптозащита трафика;

• регистрация событий;

• реагирование на задаваемые события. Функции, на выполнение которых ориентирован сервер удаленного доступа, имеют отношение к функциям комплексного межсетевого экрана. Учитывая функциональное назначение межсетевого экрана, можно сделать вывод, что он также должен выполнять функции сервера удаленного доступа. Многие брандмауэры поддерживают такие функции. Однако сервер удаленного доступа имеет важное самостоятельное значение и поэтому на практике конфигурируется отдельно, независимо от того, входит он в состав межсетевого экрана или нет. Это связано с тем, что для удаленного доступа используются отдельные протоколы, обеспечивающие управление удаленным соединением, а также защиту этого соединения.

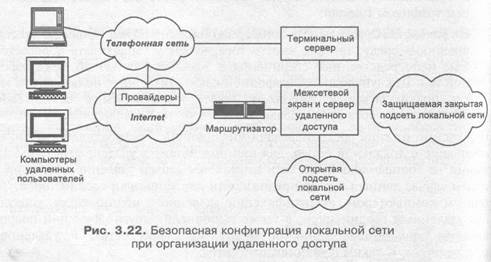

Для поддержания высокой безопасности сервер удаленного доступа, как и межсетевой экран, должен функционировать на компьютере, расположенном на стыке между локальной и открытой сетью. В качестве открытой сети выступают публичные компьютерные и телефонные сети. Если пользователи выполняют удаленный доступ к локальной сети из среды Internet, возможно, подключаясь к Internet по телефонным линиям, то сервер удаленного доступа чаще всего инсталлируют в составе межсетевого экрана или совместно с ним на один компьютер. В случае же, если удаленный доступ к локальной сети выполняется и по телефонным линиям связи, то для установки удаленных телефонных соединений и управления этими соединениями целесообразно выделять отдельный сервер удаленного доступа, называемый в этом случае терминальным сервером (рис. 3.22).

Терминальный сервер является системой с несколькими асинхронными портами и одним интерфейсом локальной сети. Его подключение должно осуществляться таким образом, чтобы обмен данными между удаленным компьютером и локальной сетью осуществлялся исключительно через межсетевой экран. Такое подключение возможно двумя способами:

•терминальный сервер включается в состав открытой подсети при использовании схем подключения брандмауэра с раздельной защитой открытой и закрытой подсетей;

• терминальный сервер подключается к отдельному сетевому интерфейсу брандмауэра, как показано на рис. 3.22.

Наличие терминального сервера, контролирующего удаленный доступ к локальной сети по телефонным линиям, не исключает необходимость сервера удаленного доступа, функционирующего совместно с межсетевым экраном и контролирующего удаленный доступ из Internet.

Терминальный сервер должен поддерживать такую важную посредническую

функцию, как обратный вызов удаленного пользователя по заданному для него телефонному номеру. Данная функция позволяет ограничить телефонные номера, которые могут использоваться для удаленного доступа к локальной сети. Если для какого-либо пользователя задан режим обратного вызова, то после успешной аутентификации этого пользователя при его удаленном доступе к локальной сети терминальный сервер разрывает соединение и самостоятельно инициирует вызов, используя указанный для пользователя в базе данных телефонный номер. Такая техника установки удаленного соединения исключает возможность доступа к локальной сети из неизвестных потенциально опасных мест.

Среди протоколов удаленного доступа к локальной сети наибольшую популярность завоевал протокол PPP (Point-to-Point Protocol — протокол "точка- точка"). Данный протокол разработан с учетом опыта, полученного при использовании подобных протоколов предыдущих поколений, прежде всего, протокола SLIP, и является открытым стандартом Internet. Целевые функции протокола PPP — установление удаленного соединения и обмен информацией по установленному каналу пакетами сетевого уровня, инкапсулированными в PPP-кадры. Метод формирования кадров, используемый в протоколе PPP, обеспечивает одновременную работу через канал удаленной связи нескольких протоколов сетевого уровня. Другими важными функциями, поддерживаемыми протоколом PPP являются:

• конфигурирование и проверка качества канала связи;

• проверка подлинности (аутентификация) удаленного пользователя и

сервера удаленного доступа;

• компрессия и шифрование передаваемых данных;

• обнаружение и коррекция ошибок;

• динамическое присвоение адресов IP и управление этими адресами.

Криптозащита трафика при удаленном доступе к локальной сети может быть основана на использовании любых протоколов построения защищенных виртуальных сетей. Однако независимость от протоколов сетевого уровня модели OSI обеспечивается только в случае формирования защищенных туннелей на канальном уровне. Поэтому для криптозащиты информационного взаимодействия при удаленном доступе наиболее часто используются протоколы создания защищенных туннелей на канальном уровне. К таким протоколам относятся PPTP, L2F и L2TP, которые основаны на протоколе PPP.

Протоколы PPTP, L2F и L2TP позволяют создавать защищенные каналы для обмена данными между удаленными компьютерами и локальными сетями, функционирующими по различным протоколам сетевого уровня —IP, IPX или NetBEUI. Для передачи по телефонным каналам связи пакеты этих протоколов инкапсулируются в PPP-кадры. При необходимости передачи через Internet защищенные PPP-кадры инкапсулируются в IР- пакеты сети Internet. Криптозащита трафика возможна как в каналах Internet, так и на протяжении всего пути между компьютером удаленного пользователя и сервером удаленного доступа локальной сети.

3.6.2. Аутентификация удаленных пользователей

Общие сведения

Доступ удаленных пользователей к ресурсам локальной сети должен контролироваться в соответствии с политикой безопасности, проводимой в организации, которой принадлежит локальная сеть. Надежность разграничения доступа к компьютерным ресурсам может быть обеспечена только в случае надежной аутентификации пользователей. По отношению к удаленным пользователям требования по надежности проверки их подлинности существенно возрастают. Это связано с тем, что удаленным пользователям, в отличие от пользователей локальных, для доступа к ресурсам локальной сети не нужно проходить процедуру физического контроля полномочий по допуску на территорию организации. При работе с "невидимыми" удаленными пользователями становится значительно труднее гарантировать, что доступ к ресурсам локальной сети смогут получить только лица, имеющие на это соответствующие полномочия.

В случае удаленного доступа к локальной сети для надежной проверки подлинности взаимодействующих сторон должны поддерживаться следующие функциональные возможности:

• согласование используемых протоколов аутентификации и отсутствие жесткой привязки к конкретным протоколам проверки подлинности;

• блокирование любых попыток обхода фазы аутентификации после установки удаленного соединения;

• аутентификация каждой из взаимодействующих сторон как удаленного пользователя, так и сервера удаленного доступа, что исключает возможность маскировки под одного из участников взаимодействия;

• проведение не только начальной аутентификации перед допуском к ресурсам локальной сети, но и динамической аутентификации взаимодействующих сторон в процессе работы удаленного соединения; данная функция устраняет риск перехвата соединения и маскировки под одного из участников взаимодействия после окончания начальной аутентификации;

• использование одноразовых паролей либо криптозащита передаваемых секретных паролей, исключающая возможность повторного использования перехваченной информации для подложной аутентификации.

Сравнивая существующие протоколы удаленного доступа к локальным ceтям, можно сделать вывод, что выше перечисленные возможности по аутентификации могут быть реализованы только на основе протокола PPP. Данный протокол объединяет в себе следующие спецификации:

• протокол LCP (Link Control Protocol — протокол управления каналом),

применяемый для организации передачи данных, выбора и настройки конфигурации канала связи, проверки соединения, поддержания и окончания работы канала, а также аутентификации и обнаружения раз- личных ошибок;

• протокол HDLC (High-level Data Link Control — протокол управления каналом передачи данных высокого уровня), обеспечивающий формирование дейтаграмм для передачи по телефонным каналам;

• семейство протоколов NCP (Network Control Protocols — протоколы управления сетью), используемые для определения конфигурации реализаций протоколов сетевого уровня и управления IP-адресами.

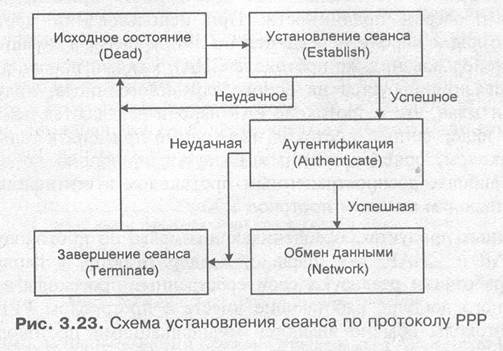

Временной цикл соединения по протоколу PPP включает ряд этапов (рис. 3.23). После успешного вызова удаленным компьютером сервера локальной сети, в процессе установки сеанса взаимодействующие стороны согласуют параметры канала посредством обмена LCP-пакетами. На данном этапе также определяется необходимость фазы аутентификации, которая не является обязательной и в общем случае может отсутствовать.

Для безопасного удаленного доступа в параметрах настройки средств, реализующих PPP, фаза аутентификации должна быть задана обязательно. В этом случае любая из сторон, участвующая в соединении PPP, на этапе установления сеанса должна явно указать необходимость аутентификации. Если противоположная сторона не поддерживает предложенный протокол аутентификации, то программное обеспечение в зависимости от реализации или настройки может либо разорвать только что установленное соединение, либо предложить аутентификацию с использованием другого протокола, поддерживаемого запрашивающей стороной. Если ни один из протоколов, подходящих запрашивающей стороне, не поддерживается запрашиваемой стороной, то установленное соединение разрывается. В PPP не устанавливается, должна ли быть аутентификация односторонней или взаимной. В последнем случае каждая сторона может использовать свой протокол для аутентификации.

В случае успешной аутентификации осуществляется переход к фазе обмена информацией, в начале которой по протоколу NCP согласуются параметры сетевого уровня модели OSI. После согласования этих параметров выполняется обмен пакетами сетевого уровня, инкапсулированными по протоколу HDLC в PPP-кадры. Метод формирования кадров обеспечивает одновременную работу через канал удаленной связи нескольких протоколов сетевого уровня. Соответственно для удаленного пользователя, подключенного к серверу удаленного доступа локальной сети, протокол PPP имитирует нахождение компьютера этого пользователя во внутренней сети.

Протокол PPP предусматривает, что в процессе установления соединения любая из взаимодействующих систем может потребовать использования одного из двух стандартных протоколов аутентификации — PAP (Password Authentication Protocol — протокол распознавания пароля) или CHAP (Challenge Handshake Authentication Protocol — протокол распознавания при рукопожатии). Однако не исключается возможность применения и других протоколов проверки подлинности. При использовании протокола PAP идентификаторы и пароли передаются по линии связи в незашифрованном виде. При использовании же протокола CHAP каждый пароль для передачи по линии связи шифруется на основе случайного числа, полученного от сервера. Учитывая, что в протоколе PAP пароли передаются по линии связи в открытом виде, данный протокол необходимо применять только совместно с протоколом, ориентированным на аутентификацию по одноразовым паролям. Наиболее распространенным протоколом аутентификации по одноразовым паролям является протокол S/Кеу.

В программных продуктах, обеспечивающих связь по протоколу PPP, протоколы PAP и CHAP, как правило, поддерживаются в первую очередь. Иногда разработчики реализуют свои собственные протоколы аутентификации удаленного доступа, работающие вместе с протоколом PPP. Эти фирменные протоколы обычно являются модификациями протоколов PAP и СНАР, обладая вместе с тем некоторыми усовершенствованиями. Например, служба RAS (Remote Access Service) операционной системы Windows NT использует собственный вариант протокола аутентификации CHAP с хэш- функцией MD4, называемый MS-CHAP. Стандартная для протокола СТАР хэш-функция MD5 не поддерживается. Клиентское и серверное программное обеспечение компании Shiva в дополнение к протоколам PAP и CHAP обеспечивает поддержку фирменного метода SPAP (Shiva Password Authentication Protocol — протокол аутентификации по паролю фирмы Shiva). Данные ocoбенности необходимо учитывать при выборе клиентов и серверов удаленного доступа. Даже при условии использования одного и того же протокола удаленного доступа существует опасность того, что из-за отсутствия поддержки какого-либо варианта протокола аутентификации удаленный компьютер и сервер удаленного доступа вообще не смогут установить сеанс связи.

Протокол парольной аутентификации PAP, согласно которому пароли пере- даются по линии связи в незашифрованном виде, необходимо применять только совместно с протоколом, ориентированным на аутентификацию по одноразовым паролям, например, совместно с протоколом S/Кеу. В противном случае пароль, передаваемый по каналу связи, может быть перехвачен злоумышленником и использован повторно в целях маскировки под санкционированного удаленного пользователя.

В процессе аутентификации участвуют две стороны — проверяемая и проверяющая. В качестве стороны, чья подлинность проверяется, как правило, выступает удаленный пользователь, а в качестве проверяющей стороны— сервер удаленного доступа. Чтобы инициировать процесс аутентификации с использованием протокола PAP, сервер удаленного доступа после установления сеанса связи должен выслать удаленному компьютеру пакет LCP, указывающий о необходимости применения протокола PAP. Далее осуществляется обмен пакетами PAP. Удаленный компьютер передает по каналу,:. связи проверяющей стороне идентификатор и пароль, введенные удаленным пользователем. Сервер удаленного доступа по полученному идентификатору пользователя выбирает эталонный пароль из базы данных системы защиты и сравнивает его с полученным паролем. Если они совпадают, то аутентификация считается успешной, что сообщается удаленному пользователю.

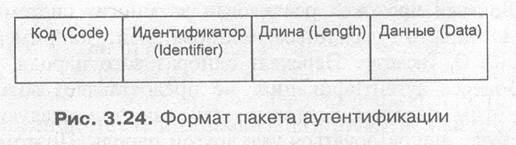

Формат пакета протокола PAP представлен на рис. 3.24.

Поле <Код> (Code) указывает тип пакета. Определены PAP-пакеты трех типового

• запрос аутентификации ( Authenticate - Request);

• подтверждение аутентификации (Authenticate-Ack);

• отказ в аутентификации — (Authenticate-Nak).

В поле <Идентификатор> (Identifier) содержится уникальное число, которое позволяет определить, какому запросу соответствует полученный ответ. Поле <Длина> (Length) содержит длину пакета в байтах. Длина и формат поля В <Данные> (Data) определяются типом пакета PAP.

Пакет "Запрос аутентификации" используется для передачи серверу удаленного доступа идентификатора и пароля удаленного пользователя. Пакет этого типа должен повторно передаваться по установленному соединению до тех пор, пока не будет получен действительный пакет "Подтверждение аутентификации", или пока не истечет таймер, который может присутствовать в некоторых реализациях. Идентификатор и пароль удаленного пользователя помещается в поле данных пакета "Запрос аутентификации".

Сервер удаленного доступа, получив пакет "Запрос аутентификации" и выполнив проверку действительности пароля, должен выслать, в зависимости от результатов проверки, пакет "Подтверждение аутентификации" или "Отказ в аутентификации". Если пакет будет потерян, то компьютер удаленного пользователя, не получив его, вышлет пакет "Запрос аутентификации" повторно.

В этом случае сервер удаленного доступа должен повторно сформировать пакет "Подтверждение аутентификации" или "Отказ в аутентификации".

Пакет "Подтверждение аутентификации" извещает проверяемую сторону о том, что ее подлинность была подтверждена. Если сервер удаленного доступа определит недействительность пароля, указанного в пакете "Запрос аутентификации", то он вышлет пакет "Отказ в аутентификации" и затем инициирует процедуру разрыва соединения. Даже в случае утери пакета "Отказ в аутентификации" пакеты LCP, разрывающие связь, укажут проверяемой стороне на неудачный результат процесса аутентификации. Поле данных в пакетах "Подтверждение аутентификации" и "Отказ в аутентификации" включает сообщение, содержание которого стандартом не устанавливается, а также его длину в байтах.

Одним из наиболее популярных протоколов аутентификации на основе одноразовых паролей является стандартизованный в Internet протокол S/Кеу (RFC 1760). Данный протокол реализован во многих системах, требующих проверки подлинности удаленных пользователей, например, в системах FreeBSD и CISCO Tacacs+ . Перехват одноразового пароля, передаваемого по сети в процессе аутентификации, не предоставляет возможности воспользоваться этим паролем повторно, так как при следующей проверке подлинности будет использоваться уже другой пароль. Поэтому схема аутентификации на основе одноразовых паролей, в частности S/Кеу, позволяет передавать по сети одноразовый пароль в открытом виде и, таким образом, компенсирует основной недостаток протокола аутентификации РАР.

Протокол S/Кеу не исключает необходимость задания для каждого пользователя секретного пароля. Однако данный пароль используется только для ё генерации одноразовых паролей. Для того чтобы злоумышленник не смог по перехваченному одноразовому паролю вычислить секретный исходный; пароль, генерация одноразовых паролей выполняется с помощью односторонней, или, как ее еще называют, необратимой функции. Вспомним, односторонней (необратимой) функцией называется функция У=УЩ, обладающая следующим свойством: для данного аргумента Х значение У вычисляется легко, а по известному У вычислительно сложно найти значение аргумента Х соответствующего данному Y. В качестве такой односторонней функции в спецификации S/Кеу определен алгоритм хэширования MD4 (Message Digest Algorithm 4). Некоторые реализации S/Кеу в качестве односторонней функции используют криптографический алгоритм хэширования MD5 (Message Digest Algorithm 5). Для восстановления за приемлемое время значения аргумента по значению функции, задаваемой криптографическим хэширования, требуются практически недоступные вычислительные ресурсы.

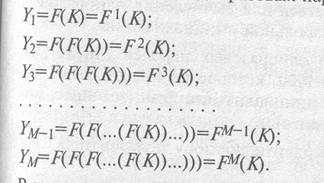

Основная идея протокола S/Кеу состоит в следующем. Проверяемой стороне заранее назначается генерируемый случайный ключ К, выступающий в качестве ее секретного постоянного пароля. Далее проверяющей стороной выполняется процедура инициализации очередного списка одноразовых N паролей. В процессе данной процедуры с помощью односторонней функции F вычисляется по ключу К проверочное значение У у для первого одноразового пароля. Для вычисления этого значения ключ К подставляется в качестве аргумента функции F и данная функция рекурсивно выполняется . Идентификатор пользователя и соответствующие этому пользователю секретный ключ К а также несекретные числа M и У сохраняются в базе данных проверяющей стороны. Число М считается номером одноразового пароля для очередной аутентификации из списка одноразовых паролей:

В процессе очередной после инициализации аутентификации проверяемая : сторона предоставляет проверяющей стороне свой идентификатор, а возвращает соответствующее идентификатору число М. Далее проверяемая сторона вычисляет по своему секретному ключу К одноразовый пароль и посылает его проверяющей стороне. Получив это значение, проверяющая сторона выполняет над ним один раз одностороннюю функций. Далее полученное значение сравнивается со значением из базы данных. Если они совпадают, то это значит, что и У=У, и, следовательно, аутентификация является успешной. В случае успешной аутентификации проторяющая сторона заменяет в базе данных для проверяемой стороны число Y на полученное от нее число У а число M на М=М — 1. С учетом того, что в случае успешного опознания номер одноразового пароля М для очередной аутентификации уменьшился на единицу, в базе данных проверяющей стороны совместно с идентификатором и секретным ключом К проверяемой стороны будут храниться числа М и Y. Здесь под Y понимается полученный от проверяемой стороны при успешной аутентификации последний одноразовый пароль. После использования очередного списка одноразовых паролей процедура инициализации должна выполняться снова.

Для того чтобы пользователь имел возможность назначать секретный постоянный пароль сам, в спецификации S/Кеу с целью повышения безопасности вычисление одноразовых паролей выполняется не только на основе секретного пароля, но и на основе генерируемого проверяющей стороной случайного числа. Таким образом, в соответствии с протоколом S/Кеу за каждым пользователем закрепляется идентификатор и секретный постоянный пароль. Для возможности аутентификации по отношению к каждому пользователю должна быть выполнена фаза инициализации очередного списка одноразовых паролей, называемая еще фазой парольной инициализации. Данная фаза выполняется по запросу пользователя на сервере удаленного доступа и состоит из следующих шагов:

1. У пользователя запрашивается его идентификатор, который будет необходим на 4-м шаге.

2. Генерируется случайное несекретное число N, называемое кодом инициализации, которое будет использоваться для вычисления одноразовых паролей пользователя до следующей парольной инициализации.

3. У пользователя запрашивается число одноразовых паролей (число M) как правило, из интервала 300<=М<=1000, которое он предполагает использовать до следующей парольной инициализации (данное число может задаваться и администратором заранее).

4. Из базы данных системы защиты по идентификатору пользователя извлекается его секретный пароль Р.

5. Значения N и Р используются как аргументы односторонней функции F, применяемой последовательно М+1 раз:

6. Числа N, М и Y сохраняются для пользователя в базе данных системы защиты вместе с его идентификатором и паролем, однако, в отличие от пароля, эти числа не являются секретными.

Число М считается номером одноразового пароля для очередной аутентификации из списка возможных одноразовых паролей. Фаза парольной инициализации не требует передачи по сети секретного пароля и, соответственно, может быть активизирована пользователем, как с компьютера локальной , сети, так и с удаленного компьютера. После парольной инициализации пользователь до следующей такой инициализации может использовать М одноразовых паролей, и, соответственно, устанавливать М сеансов удаленной связи с локальной сетью.

Процесс очередной аутентификации при удаленном доступе к локальной сети сводится к следующим действиям:

1. Удаленный пользователь сообщает серверу удаленного доступа свой идентификатор.

2. Из базы данных системы защиты по идентификатору пользователя сервер извлекает его секретный пароль Р, а также числа N, Ми У.

3. Сервер возвращает пользователю число N, которое до следующей инициализации для пользователя является постоянным, а также номер одноразового пароля М, который после использования каждого такого пароля уменьшается на единицу.

4. Пользователь на удаленном компьютере вводит секретный пароль P и клиентское программное обеспечение вычисляет очередной одноразовый пароль.

5. Вычисленный одноразовый пароль У отправляется серверу удаленного доступа, который выполняет над ним один раз одностороннюю функцию.

6. Далее сервер сравнивает полученное значение Y у со значением Y+ из базы данных системы защиты и, если они совпадают, то аутентификация считается успешной и удаленный пользователь допускается в локальную сеть; в противном случае посылается уведомление о неуспешное , аутентификации и соединение разрывается.

7. В случае успешного опознания сервер заменяет в базе данных системы защиты для удаленного пользователя число Y на полученный от не- ro одноразовый пароль Y у, а число М на М=М — 1; с учетом того, что номер одноразового пароля М для очередной аутентификации уменьшился на единицу, полученный от пользователя и занесенный в базу данных системы защиты одноразовый пароль, будет теперь обозначаться как У+А.

Для ускорения аутентификации определенное количество одноразовых паролей, например, несколько десятков, может быть вычислено заблаговременно и храниться на удаленном компьютере в зашифрованном виде. В качестве ключа шифрования этих одноразовых паролей целесообразно использовать секретный постоянный пароль. Также ее исключен вариант, согласно которому предварительно вычисленные одноразовые пароли могут быть выписаны или распечатаны, и после использования зачеркиваться. Однако в этом случае необходимо принять все меры, чтобы пароли не были подсмотрены в процессе набора, и чтобы листок с паролями не попал в чужие руки.

Фаза инициализации очередного списка одноразовых паролей должна выполняться в следующих случаях:

• первый раз после изменения или назначения секретного постоянного пароля;

• после использования текущего списка одноразовых паролей, когда порядковый номер очередного одноразового пароля из этого списка приближается к нулю;

• если при хранении части одноразовых паролей на листке бумаги есть подозрение что, эти пароли были подсмотрены или лист с этими паролями попал в чужие руки.

В последнем случае подозрение может появиться при изменении очередности использования паролей из проинициализированного списка. Например, после использования 150 пароля в предыдущей аутентификации в текущей аутентификации сервер запрашивает не 149, а 145 пароль.

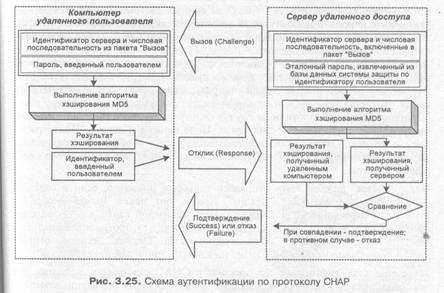

В протоколе CHAP, как и в протоколе PAP, используется секретный статический пароль. Однако, в отличие от протокола PAP, пароль каждого пользователя для передачи по линии связи шифруется на основе случайного числа, полученного от сервера. Такая технология обеспечивает не только защиту пароля от хищения, но и защиту от повторного использования злоумышленником перехваченных пакетов с зашифрованным паролем. Шифрование пароля в соответствии с протоколом CТAP является необратимым и выполняется с помощью криптографического алгоритма хэширования. В качестве стандартного алгоритма хэширования, который должен поддерживаться во всех реализациях протокола CТAP, определен алгоритм MD5 (Message Digest 5). Спецификация CHAP не исключает возможность использования других алгоритмов вычисления хэш-функций.

Для активизации процесса аутентификации по протоколу CHAP, сервер удаленного доступа после установления сеанса связи должен выслать удаленному компьютеру пакет LCP, указывающий о необходимости применения протокола СНАР, а также требуемого алгоритма хэширования. Если удаленный компьютер поддерживает предложенный алгоритм хэширования, то он должен ответить пакетом LCP о согласии с предложенными параметрами. В противном случае выполняется обмен LCP пакетами для согласования алгоритма хэширования. После этого начинается аутентификация на основе обмена пакетами протокола CHAP. Эти пакеты имеют тот же формат, что и пакеты протокола PAP (см. рис. 3.24). Поле <Код> указывает тип пакета. В поле <Идентификатор> содержится уникальное число, которое позволяет определить, какому запросу соответствует полученный ответ. Поле <Длина> (Length) содержит длину пакета в байтах. Длина и формат поля <Данные> (Data) определяются типом пакета CТAP. Определены CHAP- пакеты четырех типов:

• вызов (Challenge);

• отклик (Response);

• подтверждение (Success);

• отказ (Failure).

Процедура аутентификации начинается с отправки сервером удаленного доступа пакета "Вызов" (рис. 3.25). Поле данных в пакете "Вызов" содержит:

• произвольную числовую последовательность, которая должна быть уникальной для каждого посланного пакета "Вызов", а также длину этой последовательности в байтах;

• идентификатор проверяющей стороны.

Удаленный компьютер отвечает пакетом "Отклик". Поле данных в этом пакете содержит следующие элементы:

• результат применения согласованного алгоритма хэширования над ин- формационной структурой, состоящей из идентификатора проверяющей стороны и числовой последовательности из пакета "Вызов", а также секретного пароля удаленного пользователя;

Процедура аутентификации начинается с отправки сервером удаленного доступа пакета "Вызов" (рис. 3.25). Поле данных в пакете "Вызов" содержит:

•произвольную числовую последовательность, которая должна быть уникальной для каждого посланного пакета "Вызов", а также длину этой последовательности в байтах;

• идентификатор проверяющей стороны.

Удаленный компьютер отвечает пакетом "Отклик". Поле данных в этом пакете содержит следующие элементы:

• результат применения согласованного алгоритма хэширования над информационной структурой, состоящей из идентификатора проверяющей стороны и числовой последовательности из пакета "Вызов", а также секретного пароля удаленного пользователя

• идентификатор проверяемой стороны, который может быть использован для того, чтобы проверяющая сторона могла отыскать в своей базе данных соответствующую пару идентификатор-пароль.

Длина результата хэширования зависит от применяемой хэш-функции. Для алгоритма MD5 длина хэш-код, а соответственно и результата хэширования равна 128 бит. Так как используется односторонняя хэш-функция, то по перехваченным пакетам "Вызов" и "Отклик" вычислить пароль удаленного пользователя практически невозможно.

Получив пакет "Отклик", сервер удаленного доступа по идентификатору проверяемой стороны извлекает из базы данных системы защиты секретный эталонный пароль пользователя и выполняет согласованный алгоритм хеширования над информационной структурой, состоящей из его идентификатора и числовой последовательности, которые были посланы в пакете "Вызов", а также секретного эталонного пароля. Далее сервер сравнивает содержимое результата из полученного пакета "Отклик" с результатом, вычисленным самостоятельно. Если эти результаты совпадают, то аутентификация считается успешной и сервер высылает удаленному компьютеру пакет "Подтверждение". В противном случае сервер удаленного доступа высылает пакет "Отказ" и разрывает сеанс связи. Поле данных в пакете "Подтверждение" и пакете "Отказ" включает соответствующее сообщение, содержание которого протоколом СНАР не устанавливается, а также длину этого сообщения в байтах.

Пакет "Вызов" должен быть отправлен сервером повторно, если в ответ на него не был получен пакет "Отклик". Кроме того, пакет "Вызов" может отправляться периодически в течение сеанса удаленной связи для проведения динамической аутентификации, чтобы убедиться, что противоположная сторона не была подменена. Соответственно пакет "Отклик" должен отправляться проверяемой стороной в ответ на каждый принятый пакет "Вызов".

Из схемы аутентификации по протоколу СТАР становится понятно, что числовая последовательность в пакете "Вызов" должна быть уникальной и непредсказуемой. Если данная последовательность не будет уникальной, то злоумышленник сможет повторно использовать перехваченный ранее пакет "Отклик", маскируясь под санкционированного удаленного пользователя.

Если же числовая последовательность в пакете "Вызов" будет предсказуемой, то злоумышленник, спрогнозировав ее, сможет составить соответствующий пакет "Вызов", послать его от имени сервера удаленного доступа и сохранить полученный пакет "Отклик". Далее, маскируясь под санкционированного удаленного пользователя, необходимо дождаться использования такого же пакета "Вызов" от сервера удаленного доступа и послать в ответ ранее полученный пакет "Отклик". Для того чтобы числовая последовательность в пакете "Вызов" была уникальной и непредсказуемой, в большинстве реализаций протокола СНАР она формируется как конкатенация двух элементов — текущего времени, включая время в секундах, дату и год, а также сгенерированного случайного числа.

3.6.3. Централизованный контроль удаленного доступа

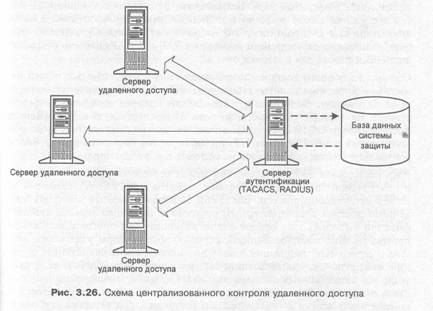

В случае, когда локальная сеть является небольшой, то для управления удаленными соединениями с этой сетью достаточно одного сервера удаленного доступа. Однако, если локальная сеть объединяет достаточно большие ceгменты и число удаленных пользователей существенно увеличивается, то одного сервера удаленного доступа становится недостаточно. При использовании в одной локальной сети нескольких серверов удаленного доступа высокая эффективность сетевого управления будет достигнута в условиях разделения коммуникационных функций и функций контроля доступа к компьютерным ресурсам. Для централизованного контроля удаленного доступа должен быть выделен отдельный сервер (рис. 3.26), называемый сервером аутентификации и предназначенный для проверки подлинности удаленных пользователей, определения их полномочий, а также фиксации и накопления регистрационной информации, связанной с удаленным доступом.

Даже при наличии в локальной сети одного сервера удаленного доступа, целесообразно применять централизованную систему аутентификации.

Поддержание отдельной базы данных с учетными записями на сервере удаленного доступа приводит к избыточности функций администрирования и может стать причиной несогласованности в правилах контроля доступа к ресурсам сети. Эффективность администрирования и надежность защиты увеличивается, если сервер удаленного доступа запрашивает необходимую для аутентификации информацию непосредственно у сервера, на котором хранится общая база данных системы защиты компьютерной сети, например, у контроллера домена Windows NT или сервера Intranetware.

Однако в большинстве случаев серверы удаленного доступа требуют посредника для взаимодействия с центральной базой данных системы защиты, например, со службой каталогов. Дело в том, что стандартами удаленной аутентификации, поддерживаемыми серверами удаленного доступа, являются протоколы СНАР и РАР, которые без дополнений не подходят для аутентификации с использованием дерева Novell Directory Services (NDS) или доменной службы Windows NT. Для проверки ответа на вызов сервера, поступившего от проходящего аутентификацию пользователя, реализация протокола СНАР применяет незашифрованную копию пароля в простой текстовой форме. При аутентификации на основе РАР пароль также используется в открытом виде. Большинство же сетевых операционных систем и служб каталогов сохраняют эталонные пароли пользователей с односторонним хэш-кодированием, что не позволяет серверам удаленного доступа, стандартно реализующим протоколы РАР и СНАР, извлечь открытый эталонный пароль для проверки ответа.

Серверы удаленного доступа, позволяющие взаимодействовать с общей базой данных системы защиты, существуют. Но они, как правило, ориентированы на один тип такой базы и часто требуют наличия этой базы непосредственно на сервере удаленного доступа. Например, служба RAS (Remote Access Service) ОС Windows NT позволяет взаимодействовать с реестром контроллера домена Windows NT, но лишь до тех пор, пока сервер RAS и контроллер домена исполняются на одном и том же сервере.

Роль посредника во взаимодействии между серверами удаленного доступа и центральной базой данных системы защиты может быть возложена на сервер аутентификации (см. рис. 3.26). Централизованный контроль удаленного доступа к компьютерным ресурсам с помощью сервера аутентификации выполняют на основе специализированных протоколов. Данные протоколы позволяют объединять используемые серверы удаленного доступа и сервер аутентификации в одну подсистему, выполняющую все функции контроля удаленных соединений на основе взаимодействия с центральной базой данных системы защиты. Сервер аутентификации создает единую точку наблюдения и проверки всех удаленных пользователей и контролирует доступ к компьютерным ресурсам в соответствии с установленными правилами. К наиболее популярным протоколам централизованного контроля удаленного доступа относятся протоколы TACACS (Terminal Access Controller Access Control System) и RADIUS (Remote Authentication Dial-In User Service). Эти протоколы по своим функциональным возможностям во многом подобны друг другу, являются открытыми стандартами и реализованы достаточно большим числом производителей средств удаленного доступа.

В системах, основанных на протоколах TACACS и RADIUS, администратор может управлять базой данных идентификаторов и паролей пользователей, предоставлять им привилегии доступа и вести учет обращений к системным ресурсам. Как TACACS, так и RADIUS требует применения отдельного сер- вера аутентификации, который для проверки подлинности пользователей и определения их полномочий может не только использовать собственную базу данных, но и взаимодействовать с современными службами каталогов, например, с Novell Directory Services (NDS) или Microsoft Windows NT Directory Service (NTDS). Реализации RADIUS и TACACS могут также служить посредниками для внешних систем аутентификации. Продукты на базе TACACS и RADIUS обеспечивают регистрацию всех запросов на аутентификацию и результатов их выполнения, вплоть до конкретного порта, через который пользователь устанавливал удаленное соединение. Подобные функции учета позволяют узнать, кто из пользователей в данный момент имеет соединение с сервером удаленного доступа, а также получить любую информацию о предыдущих сеансах удаленной связи.

Рассмотрим особенности централизованного контроля удаленного доступа

на примере протокола TACACS.

Протокол TACACS разработан компанией Cisco Systems и основан на технологии "клиент-сервер". В компьютерной сети, включающей несколько серверов удаленного доступа, устанавливается один сервер аутентификации, который будем называть просто сервером TACACS. На данном сервере формируется центральная база учетной информации об удаленных пользователях, включающая их имена, пароли и полномочия. В полномочиях каждого пользователя задаются подсети, компьютеры и сервисы, с которыми он может работать, а также различные виды ограничений, например, временные ограничения. На сервере TACACS ведется также база данных аудита, в которой накапливается регистрационная информация о каждом логическом входе, продолжительности сессии, а также времени использования ресурсов сети. Клиентами сервера TACACS являются серверы удаленного доступа, принимающие запросы на доступ к ресурсам сети от удаленных пользователей.

Протокол TACACS стандартизует схему взаимодействия серверов удаленного доступа с сервером TACACS на основе задания возможных типов запросов, ответов и соединений. Определяются несколько типов запросов, с которыми клиенты могут обращаться к серверу TACACS. Сервер на каждый запрос должен ответить соответствующим сообщением. Задается несколько видов соединений, каждое из которых определяется как последовательность пар запрос ответ, ориентированная на решение отдельной задачи. Рассмотрим два типовых соединения:

• AUTH, при котором выполняется только аутентификация удаленного пользователя;

• LOGIN, при котором не только выполняется аутентификация, но и контролируется логическое соединение компьютера удаленного пользователя с компьютером локальной сети.

С помощью соединения AUTH серверы удаленного доступа перенаправляет серверу TACACS поток запросов на логическое подключение пользователей к сети в целом. Соединение LOGIN служит для перенаправления запросов серверу TACACS на логическое подключение пользователей к отдельным компьютерам локальной сети.

При соединении AUTH сервер удаленного доступа посылает на сервер TACACS только одно сообщение — пакет AUTH, на который сервер TACACS отвечает сообщением REPLY.

Пакет AUTH включает поля username, password, line и style. Первые три поля определяют соответственно имя и пароль пользователя, а также номер порта сервера удаленного доступа, по которому пользователь установил соединение. Последнее поле может использоваться для уточнения способа аутентификации. Сервер TACACS на основании имеющихся у него данных проверяет пароль пользователя и возвращает ответ пакетом REPLY, в котором сообщает об успехе или неуспехе аутентификации. Сервер TACACS может выполнять аутентификацию самостоятельно, а может обращаться к другим системам аутентификации, например, к системам аутентификации ОС Unix, службам каталогов NDS ОС NetWare, Directory Services ОС Windows NT, системе аутентификации Kerberos.

Пароль в соответствии с протоколом TACACS передается между сервером удаленного доступа и сервером аутентификации в открытом виде. Поэтому протокол TACACS необходимо применять совместно с протоколом аутентификации по одноразовым паролям, например, с протоколом S/Кеу. Соединение LOGIN включает следующие стадии взаимодействия:

1. Клиент отправляет пакет LOGIN.

2. Сервер отвечает пакетом REPLY.

3. Повторение 0 или более раз:

• клиент отправляет пакет CONNECT;

• сервер отвечает пакетом REPLY;

• клиент отправляет пакет LOGOUT;

• сервер отвечает пакетом REPLY.

Формат запроса LOGIN следующий: (username, password, line). Значение по- лей то же, что и в запросе AUTH. Ответ сервера всегда имеет вид (resultl, result2 геюи1/3), где все три поля — это целые числа, значение которых в протоколе не оговаривается. Например, в серверах удаленного доступа Cisco поле result3 соответствует номеру списка прав доступа, который нужно применить к данному пользователю.

Запрос CONNECT имеет вид (username, password/, ,line, destination IP, destination Port), где назначение первых трех полей — то же, что и в предыдущих запросах, а два последних поля идентифицируют IP-адрес компьютера и TCP-порт. Запрос CONNECT передается уже при установленном соединении с пользователем и поэтому пароль в нем обычно не указывается. Запрос предназначен для проверки, имеет ли пользователь разрешение на подключение к компьютеру локальной сети по указанному IP-адресу. Ответ сервера имеет тот же вид, что и для запроса LOGIN.

Запрос LOGOUT передается для уведомления сервера TACACS о завершении сессии пользователя. Сервер ответом подтверждает прием уведомления.

Недостатки протокола TACACS, связанные с открытой передачей пароля по сети, устранены компанией Cisco в его более совершенной версии, названной, как TACACS+. В соответствии с протоколом TACACS+ пароль для передачи по сети шифруется с помощью алгоритма MD5. TACACS+ предусматривает раздельное хранение баз данных аутентификационной, авторизационной и учетной информации, в том числе и на разных серверах. Улучшено взаимодействие с системой Kerberos.

Следует отметить, что в соответствии с протоколом RADIUS для передачи между сервером удаленного доступа и сервером аутентификации шифруются только пароли, а в соответствии с протоколом TACACS+ может выполняться шифрование всего трафика. Для дополнительной безопасности протоколы RADIUS и TACACS поддерживают еще и протокол аутентификации СНАР.

Хотя по своим функциональным возможностям протоколы TACACS и

RADIUS практически эквивалентны и являются открытыми стандартами, RADIUS стал более популярен среди производителей систем контроля удаленного доступа. Это связано с тем, что основанное на нем серверное программное обеспечение распространяется бесплатно. Кроме того, TACACS впал в немилость у производителей, конкурирующих с Cisco, из-за того, что его новейшая версия, TACACS+, является патентованной

технологией этой фирмы. Протокол RADIUS, к тому же, менее сложен в реализации. Например, для взаимодействия между сервером удаленного доступа и сервером аутентификации в протоколе TACACS используется протокол TCP, а в протоколе RADIUS — более простой, но менее надежный протокол UDP.

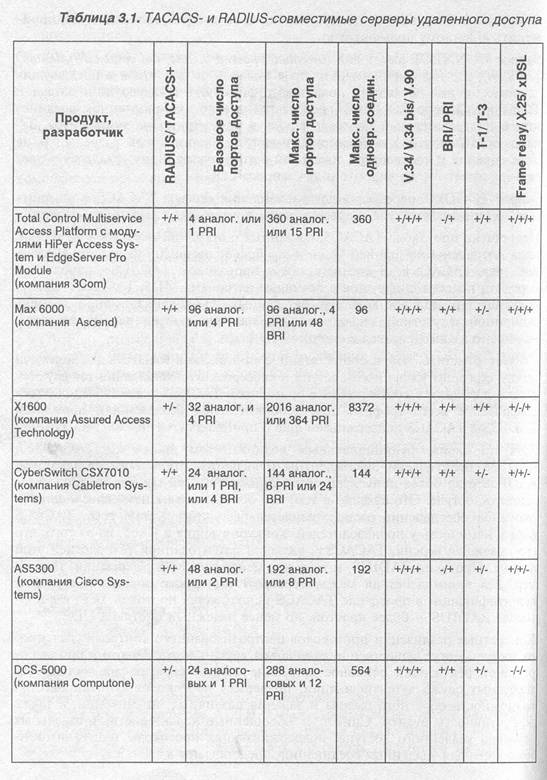

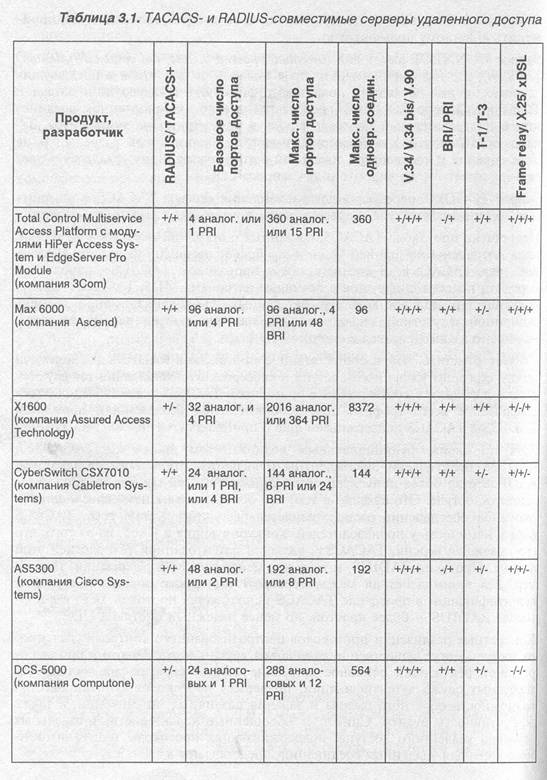

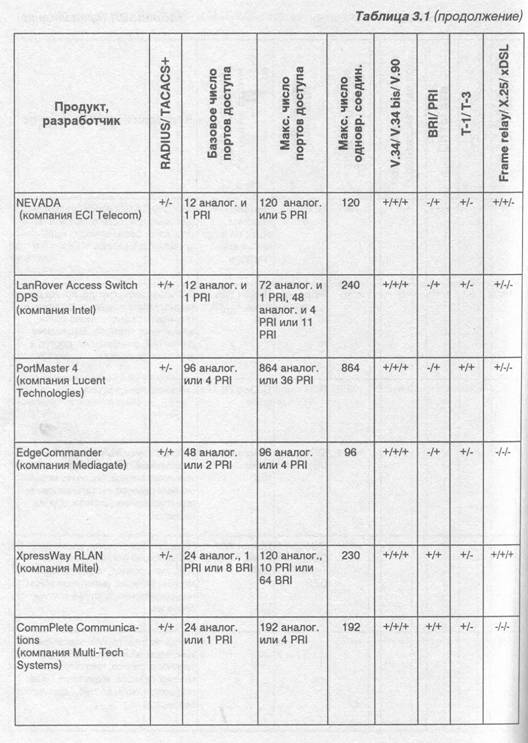

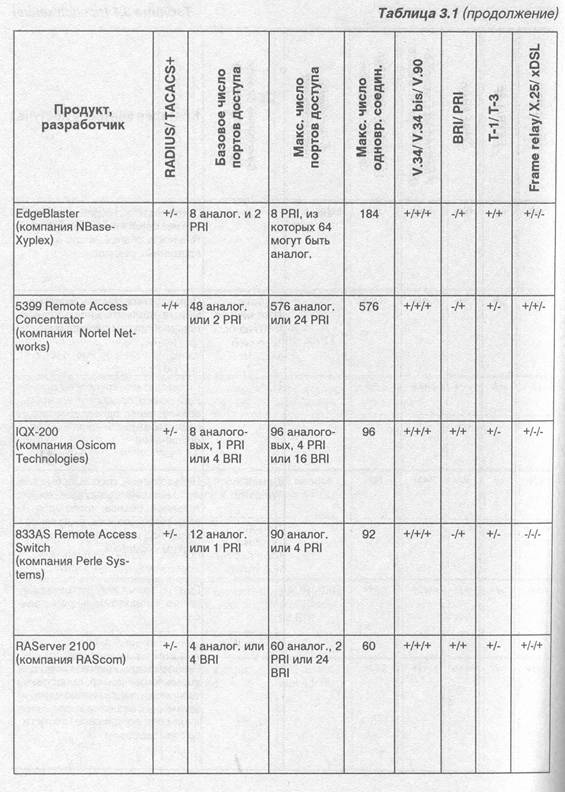

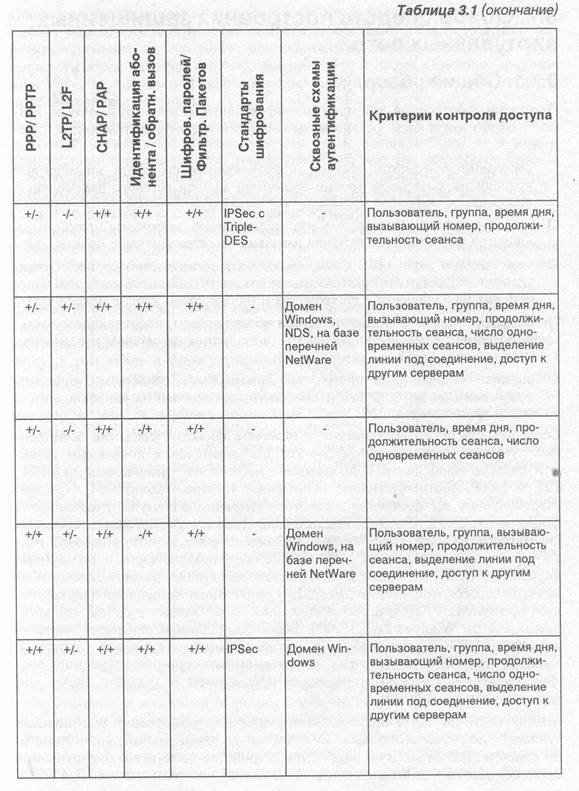

Конкретные реализации протоколов централизованного контроля удаленного доступа могут существенно отличаться друг от друга. Поэтому при выборе такой реализации основное внимание следует обратить на доступность требуемых служб аутентификации, поддержку протоколов туннелирования, возможность обратного вызова и задания различных ограничений, а также эффективность аудита. Список и обобщенные характеристики отдельных серверов удаленного доступа, поддерживающих протоколы централизованного контроля удаленных соединений, представлены в табл. 3.1.

3.7. Обзор средств построения защищенных виртуальных сетей

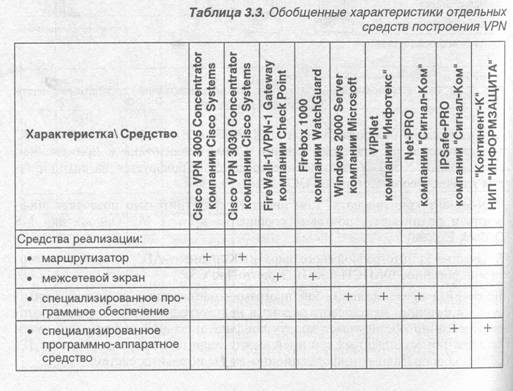

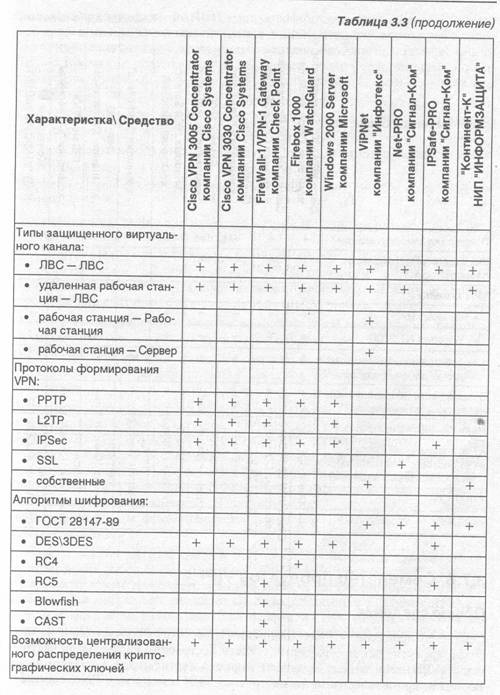

Протоколы построения защищенных виртуальных сетей (Virtual Private Network, VNP) могут быть реализованы сетевыми средствами различных категорий:

• серверами удаленного доступа, позволяющими создавать защищенные туннели на канальном уровне эталонной модели сетевого взаимодействия (модели OSI);

• маршрутизаторами, которые могут поддерживать протоколы создания защищенных виртуальных сетей на канальном и сетевом уровне модели OSI;

• межсетевыми экранами, возможно включающими в свой состав серверы удаленного доступа и позволяющими создавать защищенные виртуальные сети как на канальном и сетевом, так и на сеансовом уровне модели OSI;

• специализированным программным обеспечением, позволяющим создавать защищенные виртуальные сети в основном на сетевом и сеансовом уровне модели OSI;

• специализированными программно-аппаратными средствами, ориентированными на формирование защищенных туннелей на канальном и сетевом уровне модели OSI.

Серверы удаленного доступа могут включать функции создания защищенных туннелей при удаленном доступе пользователей к локальным сетям. Эти серверы чаще всего поддерживают протоколы туннелирования РРТР, L2F и L2TP, соответствующие канальному уровню модели OSI. Следует учесть, что не все поставщики серверов удаленного доступа, позволяющих формировать защищенные туннели с удаленными компьютерами, предлагают соответствующее клиентское программное обеспечение. Поэтому, учитывая, что в качестве операционных систем, наиболее часто используемых на компьютерах удаленных пользователей, выступают разновидности Windows целесообразно выбирать серверы удаленного доступа, поддерживающие протоколы РРТР и Ь2ТР. Реализация РРТР входит в состав операционных систем Windows 9х/NT/2000. Более совершенный протокол туннелирования L2TP реализован в операционных системах Microsoft Windows 2000/ХР. В связи с тем, что автономным серверам удаленного доступа уделено достаточно внимания в предыдущем подразделе, далее они рассматриваться не будут.

Маршрутизаторы могут поддерживать функции формирования защищенных туннелей по умолчанию или в качестве дополнительной возможности, предлагаемой за отдельную плату. Эти устройства чаще всего ориентируются на создание защищенных виртуальных сетей по протоколам L2F, L2TP и IPSec, соответствующим канальному и сетевому уровням модели OSI. При выборе маршрутизатора в качестве средства создания VPN необходимо обратить внимание на его производительность и загрузку. Если процессор маршрутизатора работает с 80-процентной загрузкой без выполнения функций VPN, то добавление большого числа защищенных туннелей ухудшит прохождение всего трафика.

В качестве эффективных средств построения защищенных виртуальных сетей выступают межсетевые экраны (брандмауэры), которые могут включать в свой состав и серверы удаленного доступа. Учитывая, что межсетевые экраны специально предназначены для защиты информационного взаимодействия с открытыми сетями, можно сделать вывод, что при реализации этими устройствами и функций создания VPN обеспечивается комплексная защита ин- формационного обмена. Брандмауэры могут поддерживать любые существующие протоколы построения защищенных туннелей. На канальном уровне модели OSI могут быть реализованы протоколы PPTP, L2F и L2TP, на сетевом уровне — IPSec и SKIP, а на сеансовом — SSL/TLS и SOCKS.

Важной особенностью межсетевых экранов как средств построения VPN является возможность контроля не только открытого, но и криптозащищенного трафика. Контроль доступа со стороны брандмауэра ко всему графику, в том числе и туннелируемому, обеспечивает более высокую защиту межсетевого взаимодействия. Такой контроль особенно эффективен, если другую сторону туннеля представляет объект, стратегия защиты которого неизвестна или не внушает доверия. В случае, когда необходим контроль туннелируемого трафика и требуется защищать поток сообщений вплоть до получателя в локальной сети, конечная точка основного туннеля должна находиться на межсетевом экране, которому придется после расшифровки и контроля трафика выполнять обратное зашифровывание пропускаемых пакетов сообщений. Таким образом, одно из преимуществ использования продуктов туннелирования, тесно интегрированных с брандмауэром, состоит в том, что можно открывать туннель, применять к нему правила защиты брандмауэра, накладывать криптозащиту снова и перенаправлять трафик получателям в защищаемой брандмауэром подсети. Но если брандмауэр и без выполнения функций туннелирования обеспечивает низкую пропускную способность, то реализация VPN только усугубит ситуацию из-за необходимости дополнительных вычислений.

Для реализации протоколов формирования защищенных туннелей разрабатываются также специализированные программные и программно аппаратные средства. Программные средства по сравнению с программно аппаратными устройствами обладают более высокой гибкостью, так как при невысоких денежных затратах обеспечивается возможность модернизации и обновления версий, а также оперативность устранения ошибок. Ряд чисто программных продуктов, функционирующих на соответствующих серверах, может не только создавать защищенные туннели, но и выполнять функции межсетевых экранов, а также кэшировать страницы %. Программно-аппаратные средства, которые могут быть как одно так и многофункциональными, характеризуются более высокой производительностью. Пограничные многофункциональные программно-аппаратные устройства включают в свой состав маршрутизатор, брандмауэр, средства управления пропускной способностью и средства создания VPN. Такие устройства, которые можно отнести к комплексным межсетевым экранам, проще обслуживать. Ведь легче использовать один интегрированный пользовательский интерфейс, чем поддерживать и конфигурировать такие отдельные устройства, как маршрутизатор, брандмауэр, VPN и модуль управления пропускной способностью. Однако в многофункциональных устройствах производительность одного приложения зачастую повышается в ущерб другому.

При выборе средств построения защищенных виртуальных сетей необходимо учитывать такие характеристики этих средств, как функциональная полнота, надежность, гибкость, производительность, управляемость и совместимость. Обобщенные достоинства и недостатки средств создания VPN различных категорий представлены в табл. 3.2.

Перспективным протоколом построения защищенных виртуальных сетей является протокол IPSec. Поэтому желательно, чтобы выбираемые средства создания VPN данный протокол поддерживали. Однако при этом необходимо учитывать, что стандарт IPSec характеризуется недостаточной зрелостью и не гарантирует совместимости решений разных производителей. Разработчики, поддерживающие IPSec, только приступили к выявлению и устранению проблем несовместимости. Поэтому при выборе соответствующего средства целесообразно запросить у его поставщика отчет о поддерживаемых совместимых продуктах, особенно если в объединяемых локальных сетях используются средства создания VPN разных производителей. Нестандартные схемы туннелирования и алгоритмы шифрования хороши только в том случае, если нет необходимости взаимодействовать с другими системами. Однако с учетом роста масштабности компьютерных сетей вопросы взаимодействия и совместимости становятся приоритетными для любой организации.

Технология построения защищенных виртуальных сетей основана на аутентификации пользователей и криптозащите информации. Наиболее высокая эффективность выполнения данных функций обеспечивается при комплексном использовании асимметричных и симметричных криптосистем. Комплексное применение одноключевых и двухключевых шифров обеспечивается в протоколах туннелирования IPSec и SSL/TLS, которые предполагают наличие инфраструктуры с открытыми ключами (Public Кеу Infrastructure, PKI). Данная инфраструктура, обеспечивающая управление открытыми ключами и аутентификацию пользователей на основе цифровых сертификатов, будет приобретать все большую значимость. Информацию, входящую в PKI, лучше всего хранить в глобальном каталоге, обращаться к которому можно по упрощенному протоколу доступа к каталогу (Lightweight Directory Access Protocol, LDAP). Создание новых каталогов для хранения такой информации потребует дополнительных издержек. Поэтому многие производители считают разумным включать содержимое PKI непосредственно в другие, уже реализованные, каталоги, например, в каталоги Active Directory ОС Windows 2000/XP и NDS ОС NetWare. Использование одной службы каталогов, управляющей всей служебной информацией в компьютерной сети, позволяет существенно повысить эффективность администрирования сети и работы конечных пользователей. В центральном каталоге, способном полностью взаимодействовать с другими каталогами и приложениями, должны храниться не только данные, имеющие отношение к политике защиты, но и информация для управления производительностью, а также выделением вычислительных ресурсов.

При выборе средств создания VPN следует, разумеется, учитывать, что шифрование требует значительных вычислительных ресурсов. Например, обычные серверы класса Pentium имеют достаточную производительность шифрования для заполнения канала на 10 Мбит/с, но не 100 Мбит/с. Для обеспечения высокой скорости шифрования некоторые производители предлагают специальные аппаратные дополнения к платформе общего назначения. Однако использование специализированных аппаратных устройств снижает гибкость средств построения защищенных туннелей. По этому наиболее перспективным решением является реализация алгоритмов скоростной криптозащиты [16, 17].

3.7.2. Построение защищенных виртуальных сетей на базе маршрутизаторов

В связи с тем, что маршрутизатор пропускает через себя все пакеты, передаваемые из локальной сети, он может использоваться также для зашифровывания этих пакетов. Кроме того, маршрутизатор может выполнять и функцию расшифровывания криптозащит щенного входящего трафика. В настоящее время каждый из основных производителей маршрутизирующих и коммутирующих устройств включает в них поддержку функций построения защищенных виртуальных сетей. Характерна и другая особенность большинство производителей специализированных программно аппаратных средств по- строения VPN дополняют эти устройства поддержкой протоколов маршрутизации, что позволяет использовать их и в качестве маршрутизаторов.

Компания Cisco Systems включила в операционную систему IOS (Internet- work Operating System), разработанную для своих маршрутизаторов, начиная с версии ч.11.3, поддержку протоколов L2TP и IPSec. Протокол L2F стал компонентом IOS еще раньше и поддерживается во всех выпускаемых Cisco устройствах межсетевого взаимодействия и удаленного доступа. Разработанная Cisco Systems технология построения VPN отличается высокой производительностью и гибкостью. Обеспечивается туннелирование с шифрованием для любого IP-потока, передаваемого в "чистом" или инкапсулированном виде. Защищенный туннель строится на основании заданных адресов источника и назначения, номеров портов ТСР/UDP и установленных параметров качества сервиса IP (IP Quality of Service). Если в локальной сети уже имеется маршрутизатор с операционной системой IOS, не поддерживающей протоколы 2ТР и IPSec, можно установить на нем дополнительное программное обеспечение шифрования данных. При необходимости повысить производительность целесообразно воспользоваться производимой Cisco Systems платой расширения ESA (Encryption Service Adapter). На ней установлен специализированный сопроцессор для шифрования.

Подобно прочим устройствам шифрования данных, плата ESA не только криптографическо защищает информацию, но и предотвращает проникновение злоумышленника в систему, а также реагирует на все подозрительные ситуации. Если просто вытащить плату из маршрутизатора (даже отклеив напряжение питания), то на лицевой панели загорится индикатор "Tamper" ("Злоумышленник"), и для повторного запуска маршрутизатора понадобится вмешательство обслуживающего персонала. Причем, для повторного запуска необходимо либо знать пароль, устанавливаемый при первом вводе платы в эксплуатацию, либо быть готовым к тому, что вся ее оперативная память будет очищена. Если вскрыть модуль ESA, то активизируется специальный выключатель и произойдет очистка оперативной памяти. Шифрование данных на аппаратном уровне позволяет повысить производительность и снижает влияние функций поддержки защищенных туннелей на пропускную способность маршрутизатора.

Компания Cisco Systems производит также специализированные концентраторы VPN с поддержкой протоколов маршрутизации — Cisco VPN Concentrator, обеспечивающие создание криптотуннелей между ЛВС, а также ЛВС и удаленными пользователями. Для участия в защищенной виртуальной сети удаленных пользователей, на их компьютерах должно быть инсталлировано клиентское программное обеспечение Cisco VPN.

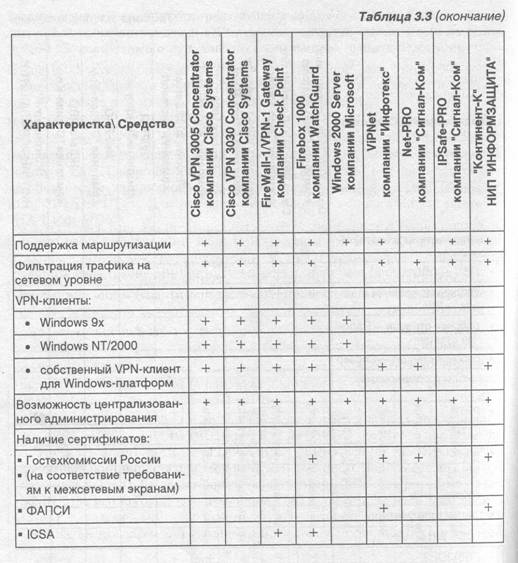

Наиболее распространенными моделями концентраторов VPN от Cisco Systems являются Cisco VPN 3005 Concentrator, а также Cisco VPN 3030 Concentrator. Cisco VPN 3005 Concentrator обеспечивает поддержку 100 криптотуннелей с программным шифрованием. Устройство имеет два сетевых интерфейса и не подлежит аппаратной модернизации.

В устройстве Cisco VPN 3030 Concentrator для шифрования используется масштабируемый аппаратный модуль Scalable Encryption Processor (SEP), обеспечивающий 1500 одновременных защищенных соединений. Устройство 3030 поставляется в конфигурации с функциональным резервированием и без него. В конфигурацию с функциональным резервированием входят два источника питания и два модуля SEP. Помимо обычных входных и выходных портов предусмотрен третий интерфейс, который может быть размещен в сетевом сегменте, изолированном от любого другого трафика, или использоваться для балансирования нагрузки.

Концентраторы Cisco VPN характеризуются развитыми функциями управления, гибкими возможностями мониторинга и высокой скоростью шифрования трафика около 1,5 Мбит/с. Данные аппаратные устройства могут регистрировать события в журнале и генерировать SNMP-прерывания. Администратор имеет возможность контролировать сеансы в реальном времени и выбирать события по группам. Если программы ПЗУ будут испорчены, то концентратор загружается из вспомогательной флэш-памяти и время восстановления системы сокращается.

Клиентское программное обеспечение Cisco VPN позволяет администраторам автоматизировать многие этапы процесса развертывания, настраивая поставляемые специальные файлы-образцы на конкретную среду. Сценарии можно настроить даже на соединения Microsoft Dial-Up Networking, после чего пользователи могут подключиться к ЛВС одним щелчком на соответствующей кнопке. Клиентская программа достаточно интеллектуальна, чтобы обнаружить резервный концентратор в случае отказа основного устройства.

3.7.3. Создание защищенных туннелей с помощью межсетевых экранов

Через брандмауэр локальной сети, как и через маршрутизатор, пропускается весь трафик. Соответственно функции зашифровывания исходящего и расшифровывания входящего трафика может с успехом выполнять и межсетевой экран. Сейчас все ведущие производители межсетевых экранов включают в них возможности по построению защищенных виртуальных сетей. Однако необходимо иметь в виду, что функционал по формированию VPN может быть реализован в дополнительных модулях либо в специализированных продуктах, покупаемых отдельно.

Например, межсетевой экран Symantec Enterprise Firewall сам по себе не обеспечивает создание защищенной виртуальной сети, так как для этой цели компания Symantec распространяет продукт Symantec Enterprise VPN, обеспечивающий формирование VPN и интегрирующийся с межсетевым экраном Symantec Enterprise Firewall. Для поддержки VPN межсетевым экраном ViPNet Office Firewall компании "Инфотекс" также необходим дополнительный программный продукт — ViPNet Corporate, разработанный этой же компанией. К межсетевым экранам, в стандартную поставку которых входят модули формирования VPN, относятся аппаратные брандмауэры Firebox 1000 компании WatchGuard, а также Secure PIX Firewall 520/525 компании Cisco Systems.

Для построения VPN с помощью межсетевого экрана FireWall-1 компании Check Point необходимо покупать специализированный модуль формирования VPN, разработанный этой же компанией. Кроме того, компания Check Point поставляет комплексный продукт VPN-1, объединяющий в себе межсетевой экран FireWall-1 и средства построения VPN. FireWall-1/VPN-1 обеспечивает контроль не только открытого, но и криптозащищенного трафика. С помощью модуля VPN брандмауэр расшифровывает поступившие к нему данные, затем применяет к ним установленные администратором правила управления доступом, а потом снова зашифровывает пакеты сообщений, пропускаемые дальше. FireWall-1/VPN-1 выполняет не только криптографическое закрытие трафика, но и аутентификацию пакетов сообщений. Для распределения ключей может использоваться стандарт IPSec, а также протокол SKIP, разработанный компанией Sun Microsystems. Реализованы симметричные криптосистемы DES, RC4 и FWZ1, используемые для криптографического закрытия информации. Криптосистема FWZ1 является cqpственной разработкой компании Check Point. Для аутентификации пакетов сообщений могут использоваться алгоритмы MD5, SHA-1, СВС DES и МАС. Поддерживаются два режима криптографической защиты:

• защита передаваемого по Internet трафика между брандмауэрами

Fire Wа11-1/VPN-1.

• защита трафика при удаленном доступе к локальной сети, защищаемой брандмауэром FireWall-1/VPN-1.

В первом случае все функции защиты реализуются прозрачно системами FireWall-1 VPN-1, между которыми устанавливается связь. Во втором случае функции криптографической защиты выполняются брандмауэром FireWall-1/ VPN-1 из состава локальной сети, к которой осуществляется удаленный доступ, и специальным компонентом SecuRemote, который должен быть установлен на удаленном компьютере. В компьютерах с шиной PCI для ускорения шифрования может использоваться поставляемая Check Point дополнительная плата.

Имеется также аппаратная реализация комплексной системы FireWall-l VPN-1 компании Check Point на аппаратной платформе компании Nokia— устройство Nokia Firewall/VPN appliances. Данное комплексное устройство, объединяющее межсетевой экран и средство построения VPN, разработано совместно компаниями Check Point и Nokia.

Продукт Symantec Enterprise VPN компании Symantec, интегрирующийся с межсетевым экраном Symantec Enterprise Firewall, обеспечивает построение защищенных виртуальных сетей по протоколу IPSec. Как и FireWall-1/VPN-1 компании Check Point, межсетевой экран Symantec Enterprise Firewall/VPN может применять установленные правила доступа к туннелируемому трафику. Компания Symantec также поставляет семейство мобильных клиентов для VPN между пользователями и локальной сетью.

Кроме того, Symantec, как и Check Point, начала поставлять комплексные аппаратные устройства, в каждом из которых реализованы Symantec Firewall и Symantec VPN. Три новых продукта, известных как Symantec Firewall/VРN Appliances 100, 200 и 200R, позволяют компаниям повысить безопасность межсетевого взаимодействия со своими подразделениями и шифровать все данные между компанией и малыми офисными сетями, соединенными виртуальной частной сетью.

Устройство Symantec Firewall/VPN Appliances 100, предназначенное для не- больших филиалов компаний, имеет 1 WAN-порт и 4 LAN-порта. Оно обеспечивает 15 одновременных защищенных соединений. Устройства 200 и 200R включают по 2 WAN- и 8 LAN-портов и обеспечивают поддержку 30 криптотуннелей. Удаленные клиенты к шлюзу VPN поддерживаются только для устройства 200R. Управление устройствами 100, 200 и 200R реализуется через удаленную или локальную Web-консоль.

Межсетевой экран Firebox 1000 компании WatchGuard поддерживает криптотуннели как между ЛВС, так и между ЛВС и удаленными пользователями. Для формирования VPN между ЛВС используется протокол IPSec, а для защищенного доступа удаленных пользователей к ЛВС помимо IPSec поддерживается протокол PPTP. Применение IPSec для защищенного удаленного доступа требует приобретения пользовательских лицензий и программного обеспечения VPN-клиента — Mobile User VPN Client. FireBox 1000 одновременно поддерживает работу до 1000 VPN-клиентов.

3.7.4. Построение защищенных виртуальных сетей на основе специализированного программного обеспечения

Для по строения защищенных виртуальных сетей широко используются специализированные программные средства. В последнее время появилось достаточно много таких продуктов. Все программные средства построения VPN позволяют формировать защищенные туннели чисто программным образом и превращают сервер, на котором они функционируют, в маршрутизатор ТСР/IP, который получает зашифрованные пакеты, расшифровывает их и передает по локальной сети дальше, к конечной точке назначения. Кратко рассмотрим лишь отдельные из них.

Простейший способ построения VPN на основе программных средств— использование встроенных возможностей ОС Microsoft Windows 2000, которая поддерживает решения VPN как для связи между удаленными пользователями и ЛВС, так и для связи между ЛВС. Для формирования VPN может использоваться протокол PPTP, L2TP поверх IPSec или непосредственно протокол IPSec в туннельном режиме. Независимо от используемого протокола роль VPN-концентратора выполняет компьютер с двумя сетевыми интерфейсами, системой Windows 2000 Server, а также службой маршрутизации и удаленного доступа (Routing and Remote Access Service, RRAS). Один из сетевых интерфейсов должен обеспечивать физическое подключение к Internet через провайдера — например, посредством канала Т1, Т3 или модемного соединения. Надежность и степень готовности такого решения VPN определяются характеристиками Windows 2000 Server. При этом администратор будет вынужден настраивать многочисленные параметры, отыскивать и устранять все слабые места в системе безопасности, а также обновлять системное программное обеспечение при появлении новых сервисных пакетов.

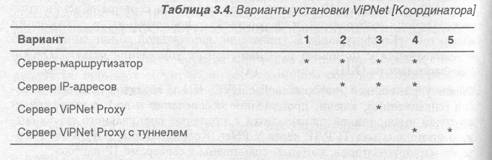

К другим специализированным программным средствам построения VPN относится семейство продуктов ViPNet компании "Инфотекс", а также программный комплекс Net-PRO компании "Сигнал-Ком".

Пакет программ серии ViPNet компании "Инфотекс" в применении к ФР- сетям является универсальным программным средством для создания виртуальных защищенных сетей любых конфигураций, основанных на операционной платформе Windows 9х/NT/2000. Особенностью данного пакета программ является то, что компьютеры виртуальной сети могут располагаться внутри локальных сетей любого типа, поддерживающих IP-протокол, находиться за Firewall, иметь реальные или внутренние адреса, подключаться через Dial Up к любому провайдеру Internet или через службу удаленного доступа непосредственно к локальной сети. С использованием программных средств пакета программ можно соединить локальные сети:

• непосредственно через выделенные каналы связи или телефонные каналы с использованием служб удаленного доступа;

• через Internet путем подключения к нему через выделенные каналы связи или Dial Up.

Внутри больших локальных сетей с использованием программных средств виртуальной сети могут быть созданы информационно независимые и взаимно недоступные замкнутые группы компьютеров.

Специальные технологии позволяют участнику виртуальной сети одновременно с защищенными соединениями иметь односторонний доступ к открытым информационным ресурсам локальной или глобальной сети (режим "Бумеранг"), а также обеспечивать любые другие типы фильтрации открыто- го трафика в соответствии с заданной политикой безопасности.

Основой всех программ для виртуальной сети является специальный ViPNet-драйвер, взаимодействующий непосредственно с драйвером сетевого интерфейса, что обеспечивает независимость программы от операционной системы и недокументированных возможностей в ней. Драйвер контролирует весь IP-трафик, поступающий и исходящий из компьютера.

При взаимодействии в сети с другими компьютерами, оснащенными этим же ПО, обеспечивается установление между такими компьютерами защищенных соединений. При этом осуществляется полное преобразование всего IP-трафика между двумя компьютерами по алгоритму, рекомендованному ГОСТ 28147-89, что делает недоступным этот трафик для любых других компьютеров, в том числе имеющих такое же ПО. Одновременно производится инкапсуляция всех типов IP-пакетов в единый тип, что полностью скрывает структуру информационного обмена. Для защищенного трафика также обеспечивается фильтрация в соответствии с заданной политикой безопасности.

Программный комплекс Net-PRO компании "Сигнал-Ком", как и пакет программ серии ViPNet, обеспечивает защиту потоков данных в различных вариантах:

• в пределах корпоративной локальной сети;

• при взаимодействии объединенных локальных сетей;

• при взаимодействии с удаленными ресурсами через сети общего полыования (включая Internet);

• при необходимости организации безопасной работы удаленного компьютера с корпоративной сетью.

Помимо криптозащиты трафика Net-PRO позволяет скрывать реальную топологию защищаемой локальной сети, обеспечивать аутентифицированный доступ в защищаемую локальную сеть для удаленных пользователей с динамически выделяемыми адресами, а также контролировать доступ к открытым ресурсам внешних сетей.

Надежная аутентификация пользователей основана на двухключевых криптоалгоритмах и сертификатах, не требующих от пользователей запоминания и ввода пароля. Для аутентификации и защиты потоков данных в Net- PRO используется модернизированный протокол SSL (Secure Socket Layer), свободный от экспортных ограничений, касающихся длины криптографических ключей. Предоставляется целый набор методов шифрования, включая отечественный ГОСТ 28147-89.

В системе Net-PRO реализован мощный инструментарий управления политикой безопасности, обеспечивающий легкую и быструю настройку и оперативную корректировку следующих параметров:

• параметров аутентификации пользователей.

• алгоритмов криптообработки;

• правил разграничения доступа аутентифицированных пользователей к

ресурсам внешней или локальной сети, компьютерам или отдельным приложениям;

• типов разрешенных приложений.

Net-PRO функционирует под управлением Microsoft Windows 9х/NT/2000, не требует модификации приложений и прикладных служб, легко конфигурируется, имеет удобный и интуитивно понятный графический интерфейс.

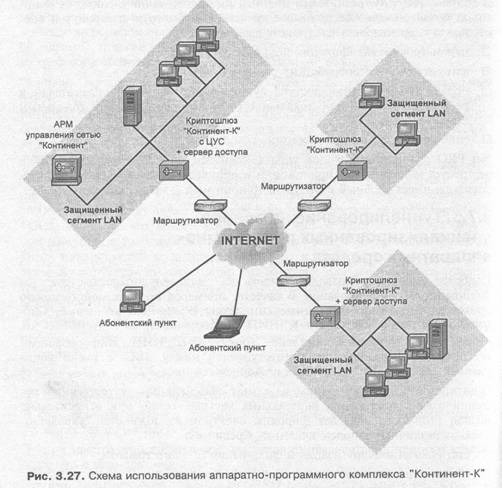

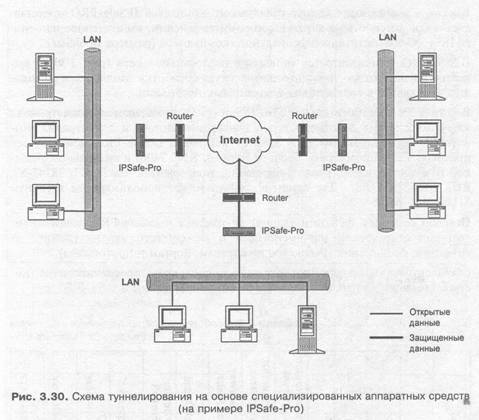

3.7.5. Туннелирование на основе специализированных программно- аппаратных средств

Наиболее высокую производительность обеспечивают аппаратные средства защищенного туннелирования. В качестве примеров таких устройств можно привести программно-аппаратные комплексы IPSafe-PRO компании "Сигнал-Ком", а также "Континент-К" НИП "Информзащита". Аппаратно-программный комплекс "Континент-К" НИП "Информзащита" обеспечивает формирование криптотуннелей между ЛВС, а также защищенный доступ к ЛВС удаленных пользователей (рис. 3.27).

"Континент-К", являясь одним из самых эффективных отечественных решений задачи построения виртуальных частных сетей, при относительно низкой стоимости обладает широким спектром возможностей, удовлетворяющих различные запросы клиентов. Среди них:

• статическая маршрутизация и фильтрация сетевого трафика;

• обеспечение высокой пропускной способности;

• возможность сжатия передаваемой информации;

• сокрытие внутренней структуры защищаемой сети;

• создание информационных подсистем с разделением доступа на физическом уровне;

• поддержка возможности удаленного управления коммутационным оборудованием;

• высокая надежность комплекса (в т. ч. за счет "горячего", т. е. аппаратного резервирования);

• высокая масштабируемость комплекса (поддержка до 15 внутренних интерфейсов, регистрация до 500 пользователей на каждом сервере доступа и возможность объединения в сеть до 5000 VPN-устройств);

• централизованное управление сетью и удобство администрирования;

• возможность ролевого управления комплексом и контроля за действиями администратора;

• ведение системных журналов;

• необслуживаемый режим работы;

• оповещение администратора в реальном режиме времени о событиях, требующих оперативного вмешательства;

• поддержка динамического распределения адресов при доступе удаленных пользователей;

• абсолютная прозрачность для всех приложений;

• возможность организации доступа к ресурсам сетей общего пользования из защищаемых сетей.

Шифрование данных в аппаратно-программном комплексе (АПК) "Континент-К" производится в соответствии с ГОСТ 28147-89 в режиме гаммирования с обратной связью. Защита данных от искажения осуществляется по ГОСТ 28147-89 в режиме имитовставки.

Управление криптографическими ключами происходит централизованно из центра управления системой (ЦУС), который предназначен для централизованного управления сетью криптошлюзов в режиме реального времени. Программное обеспечение ЦУС устанавливается на один из криптошлюзов и обеспечивает выполнение следующих функций:

• мониторинг сети криптошлюзов. ЦУС получает информацию от криптошлюзов о попытках несанкционированного доступа и системных событиях (установка связи, изменение конфигурации и т. д.).

• рассылка ключевой информации с ЦУС на удаленные криптошлюзы;

• возможность удаленной перезагрузки подключенного криптошлюза администратором;

• удаленные настройки криптошлюзов по защищенному каналу, создание и изменение в графическом режиме правил фильтрации в пакетном фильтре;

• создание резервной копии конфигурации для реализации холодной замены ЦУС;

• хранение системных журналов и журналов НСД. Они могут быть импортированы программой управления на APM администратора в базы данных MS Access.

В АПК "Континент-К" приняты дополнительные меры безопасности, позволяющие ограничивать и контролировать действия администратора:

• аутентификация администратора при помощи электронного замка "Соболь";

• блокирование загрузки с гибкого диска;

• контроль целостности операционной среды и программного обеспечения до загрузки системы;

• регистрация управляющих воздействий;

• блокирование попыток локального доступа в штатном режиме работы;

• криптографическая защита управляющих каналов.

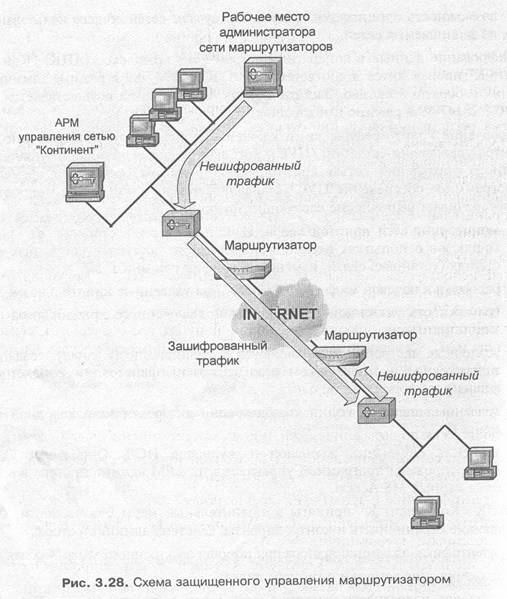

Средствами комплекса возможно организовать удаленное управление маршрутизаторами по защищенным каналам "реверсным" методом (рис. 3.28). Такое решение позволяет повысить безопасность работы сети за счет шифрации управляющего трафика маршрутизаторов.

Наличие в криптошлюзе "Континент-К" функций межсетевого экрана реализует гибкую корпоративную политику безопасности. Комплекс позволяет работать как в защищенном, так и в открытом режиме, разрешая пользователям обмениваться информацией с внешними ресурсами. Для защиты внутренних сегментов сети от проникновения со стороны сетей общего пользования, криптошлюз "Континент-К" обеспечивает фильтрацию принимаемых и передаваемых пакетов по различным критериям (адресам отправителя и получателя, протоколам, номерам портов, дополнительным полям пакетов и т. д.).

Все события, связанные с работой криптошлюза, регистрируются в журналах. Доступ к журналам осуществляется из программы управления. На каждом криптошлюзе ведутся системный журнал, а также журналы НСД и сетевого трафика. В системном журнале регистрируются события, связанные с работой подсистем КШ, а также события, регистрируемые электронным замком "Соболь". Для каждого зарегистрированного события сохраняются время регистрации, название события, а также ряд дополнительных параметров. В журнале НСД хранятся записи о зарегистрированных событиях несанкционированного доступа. Для каждого события НСД сохраняется информация о подсистеме, зарегистрировавшей событие, дате и времени регистрации, числе зарегистрированных событий этого типа, а также ряде дополнительных параметров. В журнале сетевого трафика содержится ин- формация о работе фильтра IP-пакетов.

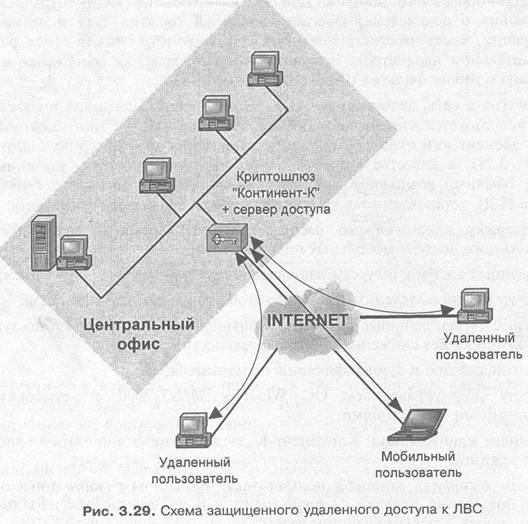

Для доступа в сеть, защищаемую АПК "Континент-К", внешних пользователей используется специальное VPN-клиентское ПО — "Континент-АП" (АП — абонентский пункт). Оно устанавливается на компьютер пользователя (рис. 3.29), в качестве которого может выступать ноутбук, удаленный сервер, обычный компьютер. Абонентский пункт подключается к серверу доступа (СД), установленному на криптошлюзе, и позволяет осуществить:

• поддержку динамического распределения IP-адресов — возможность

удаленного доступа мобильных пользователей;

• удаленный доступ к ресурсам защищаемой сети по шифрованному каналу,

• доступ как по выделенным, так и по коммутируемым каналам связи;

• связь с сетью, защищаемой АПК "Континент-К", через сервер доступа практически без снижения производительности соединения; О идентификацию и аутентификацию пользователя;

• работу под управлением ОС Windows 98/NT/2000 с невысокими

системными требованиями.

VPN-клиент криптошлюза "Континент-К" может функционировать в одном из трех режимов:

• режим ожидания команды пользователя. В данном режиме никакого преобразования трафика не происходит, и пользователь может взаимодействовать с любым внешним узлом;

• инициализация соединения с СД и криптошлюзом "Континент-К";

• активный режим функционирования. В данном режиме после установления соединения с СД и получения разрешения на доступ в защищаемую сеть весь трафик, передаваемый между АП и защищаемой сетью, шифруется по ГОСТ 28147-89. При этом, в зависимости от конфигурации АП, он может либо запрещать все незащищенные соединения (например, с сетью Internet), либо разрешать их.