Способы нападений на компьютерные сети и защита от несанкционированного межсетевого доступа

2.1. Способы несанкционированного доступа к информации в компьютерных сетях

2.1.1. Классификация способов несанкционированного доступа и жизненный цикл атак

В настоящее время информация, как результат автоматизированной обработки, с каждым годом определяет действия не только все большего числа людей, но и все большего числа технических систем, созданных человеком. Отсюда становится понятна актуальность задачи защиты информации в компьютерных системах с целью недопущения ее использования во вред людям и государству. Для эффективного решения данной задачи необходим тщательный анализ всех возможных способов несанкционированного доступа к информации в компьютерных системах, что позволяет своевременно принять меры для противодействия возможным угрозам. Здесь под доступом к информации понимается такой доступ, который правила использования информационных ресурсов компьютерной системы, установленные для ее пользователей. Несанкционированный доступ Является реализацией преднамеренной угрозы информационно-компьютерной безопасности и часто называется еще атакой или нападением на компьютерную систему.

Современные вычислительные системы являются территориально распределенными компьютерными сетями, объединяющими с помощью каналов связи различные компьютеры и локальные сети. Уязвимость распределенных вычислительных систем существенно превышает уязвимость автономных компьютеров. Это связано, прежде всего, с открытостью, масштабностью и неоднородностью самих компьютерных сетей. Соответственно существует немало способов атак на современные компьютерные сети. При этом количество угроз информационно-компьютерной безопасности и способов их реализации постоянно увеличивается. Основными причинами здесь являются недостатки современных информационных технологий, а также неуклонный рост сложности программно-аппаратных средств.

Приводимая ниже классификация не рассматривает атаки на информацию в полностью открытых и не защищаемых компьютерных системах, так как способы их выполнения очевидны и не отличаются от обычных способов доступа к информационным ресурсам. Все возможные способы несанкционированного доступа к информации в защищаемых компьютерных системах (рис. 2.1) можно классифицировать по следующим признакам.

1. По принципу несанкционированного доступа:

• физический несанкционированный доступ;

• логический несанкционированный доступ.

Физический несанкционированный доступ может быть реализован одним из следующих способов:

• преодоление рубежей территориальной защиты и доступ к незащищенным информационным ресурсам;

• хищение документов и носителей информации;

• визуальный перехват информации, выводимой на экраны мониторов и принтеры, а также подслушивание;

• перехват электромагнитных излучений.

Логический несанкционированный доступ предполагает логическое преодоление системы защиты ресурсов активной компьютерной сети. Учитывая, что подавляющее большинство угроз информации могут быть реализованы только в процессе функционирования вычислительной системы, а также то, что логический несанкционированный доступ является наиболее результативным для злоумышленника, он и будет основным предметом анализа. Способы физического несанкционированного доступа далее рассматриваться не будут.

2. По положению источника несанкционированного доступа:

• несанкционированный доступ, источник которого расположен в локальной сети;

несанкционированный доступ, источник которого расположен вне локальной сети.

В первом случае атака проводится непосредственно из любой точки локальной сети. Инициатором такой атаки чаще всего выступает санкционированный пользователь.

При подключении любой закрытой компьютерной сети к открытым сетям, например, к сети Internet, высокую актуальность приобретают возможности несанкционированного вторжения в закрытую сеть из открытой. Подобный вид атак характерен также для случая, когда объединяются отдельные сети, ориентированные на обработку конфиденциальной информации совершенно разного уровня секретности или разных категорий. При ограничении доступа этих сетей друг к другу возникают угрозы нарушения установленных ограничений.

По режиму выполнения несанкционированного доступа: атаки, выполняемые при постоянном участии человека; атаки, выполняемые специально разработанными программами без непосредственного участия человека.

В первом случае для воздействия на компьютерную систему может использоваться и стандартное программное обеспечение. Во втором случае всегда применяются специально разработанные программы, в основу функционирования которых положена вирусная технология.

4. По типу используемых слабостей системы информационно-компьютерной безопасности:

• атаки, основанные на недостатках установленной политики безопасности;

• атаки, основанные на ошибках административного управления компьютерной сетью;

• атаки, основанные на недостатках алгоритмов защиты, реализованных в средствах информационно-компьютерной безопасности;

• атаки, основанные на ошибках реализации проекта системы защиты.

Недостатки политики безопасности означают, что разработанная для конкретной компьютерной сети политика безопасности настолько не отражает реальные аспекты обработки информации, что становится возможным использование этого несоответствия для выполнения несанкционированных действий. Под ошибками административного управления понимается некорректная организационная реализация или недостаточная административная поддержка принятой в компьютерной сети политики безопасности. Например, согласно политике безопасности должен быть запрещен доступ пользователей к определенному каталогу, а на самом деле по невнимательности администратора этот каталог доступен всем пользователям. Эффективные способы атак могут быть также основаны на недостатках алгоритмов защиты и ошибках реализации проекта системы информационно-компьютерной безопасности.

5. По пути несанкционированного доступа:

• атаки, ориентированные на использование прямого стандартного пути доступа к компьютерным ресурсам;

• атаки, ориентированные на использование скрытого нестандартного пути доступа к компьютерным ресурсам.

Реализация атак первого типа чаще всего основана на использовании слабостей установленной политики безопасности, а также недостатков процесса административного управления компьютерной сетью. Например, при отсутствии контроля на стойкие пароли возможна маскировки под санкционированного пользователя компьютерной системы. Атаки второго типа чаще всего осуществляются путем использования недокументированных особенностей системы информационно-компьютерной безопасности.

6. По текущему месту расположения конечного объекта атаки:

атаки на информацию, хранящуюся на внешних запоминающих устройствах;

атаки на информацию, передаваемую по линиям связи;

• атаки на информацию, обрабатываемую в основной памяти компьютера.

Наиболее распространенными являются атаки первых двух типов.

7. По непосредственному объекту атаки:

• атаки на политику безопасности и процесс административного управления;

• атаки на постоянные компоненты системы защиты;

• атаки на сменные элементы системы безопасности;

• нападения на протоколы взаимодействия;

• нападения на функциональные элементы компьютерной системы. Конечным объектом нападения всегда является защищаемая информация. Под непосредственным же объектом атаки понимается объект, анализ или использование которого позволяет успешно реализовать несанкционированный доступ к защищаемой информации. Например, непосредственным объектом нападения может быть криптосистема, позволяющая злоумышленнику спрогнозировать значение генерируемого секретного ключа. Признак классификации способов несанкционированного доступа по непосредственному объекту атаки является наиболее важным, так как точнее всего позволяет разграничить применяемые способы нападений. Все перечисленные по данному признаку классификации способы атак будут рассмотрены далее.

Приведенная система классификации способов нападений позволяет сделать вывод, что эффективный несанкционированный доступ к информации осуществляется только на основе слабостей системы защиты атакуемой компьютерной сети. Поэтому обобщенный алгоритм подготовки и реализации несанкционированного доступа, как правило, включает следующие этапы (рис. 2.2).

1. Тщательный анализ структуры и принципов функционирования атакуемой компьютерной сети с целью поиска уязвимостей системы защиты ее ресурсов.

2. Анализ найденных слабостей и разработка наиболее действенных способов преодоления системы информационно-компьютерной безопасности.

3. Выполнение подготовленных атак и оценка полученных результатов.

4. При несоответствии полученных результатов требуемым тщательный анализ процесса выполнения атак и переход к первому шагу для уточнения способов их реализации.

Представленный алгоритм предполагает поэтапное совершенствование воздействий на атакуемую компьютерную систему. Безопасность — это цепочка и для атаки важно определить лишь ее слабое звено. Такое звено может быть обнаружено во всем, что связано с информационно-компьютерной безопасностью: в политике безопасности, средствах защиты, реализациях программного и аппаратного обеспечения, управлении системой. Могут использоваться также дефекты, которые на первый взгляд не имеют непосредственного отношения к обеспечению безопасности, например, дефекты прикладного программного обеспечения.

2. 1.2. Нападения на политику безопасности и процедуры административного управления

Так же, как любая работа должна начинаться с тщательного планирования, эффективной защите компьютерной сети должна предшествовать разработка политики безопасности.

Под политикой безопасности понимается совокупность документированных концептуальных решений, направленных на защиту информации и ассоциированных с ней ресурсов. Данная политика разрабатывается людьми, ответственными за поддержание информационно-компьютерной безопасности, и утверждается руководством организации.

Политика безопасности должна включать следующие разделы:

• стратегические цели обеспечения информационно-компьютерной , безопасности и требования к защищаемой информации;

• глобальную концепцию защиты информации в компьютерной сети;

• совокупность организационных мероприятий, направленных на защиту

информации и ассоциируемых с ней ресурсов;

• меры ответственности и должностные обязанности сотрудников организации по защите информации.

Место этапа разработки политики безопасности в общем процессе построения системы защиты представлено на рис. 2.3. Из данного рисунка следует, что при неполном выполнении этапов построения системы защиты, предшествующих разработке политики безопасности, последняя может содержать существенные недоработки, которые с успехом могут использоваться для атак на компьютерную сеть. Недоработки могут содержаться как в концепциях предупреждения и своевременного обнаружения несанкционированного воздействий на компьютерные ресурсы, так и в концепции восстановления безопасности вычислительной системы (рис. 2.4).

Недостатки защиты от несанкционированных действий пользователей и программ

Аутентификация пользователей. В большинстве случаев отсутствует гибкая система подтверждения пользователей при входе в компьютерную систему. Администратор не имеет возможности выбора способа аутентификации, так как чаще всего система защиты включает только функцию подтверждения подлинности на основе простого пароля. Не предусмотрен динамический контроль качества назначаемых паролей и нередко пароли передаются по каналам связи в открытом виде. Отсутствует возможность аутентификации путем независимого ввода нескольких различных паролей.

Не во всех системах после успешной аутентификации пользователя ему сообщаются статистические данные, например, дата и время предыдущего входа и окончания сеанса работы, позволяющие обнаружить факт несанкционированного входа в систему под именем данного пользователя.

Разграничение доступа к компьютерным ресурсам. Система разграничения доступа во многих системах не является надежной по причине отсутствия действенных способов криптографической защиты информации. Кроме того, большинство систем не обеспечивает мандатного контроля доступа, а соответственно не позволяет разграничить компьютерные ресурсы по уровням секретности и категориям. В ряде случаев отсутствует возможность звания паролей по доступу к отдельным наиболее важным компьютерным ресурсам. Проблематично ограничить доступ пользователей к дискетам.

Защита от запуска несанкционированных программ. Многие системы защиты не могут предотвратить несанкционированный запуск исполняем файлов. Например, для такого запуска исполняемые файлы могут быть переименованы. Часто не контролируется косвенный запуск программ и макросов при открытии и обработке HLP-файлов, а также файлов документов, электронных таблиц и баз данных, которые могут содержать такие вызовы. Следует учитывать, что в сетевых операционных системах используется удаленный запуск процедур (RPC) для доступа к ресурсам других компьютеров, Например, именно удаленное исполнение процедур дает возможность изменять конфигурационные файлы на удаленном компьютере. Соответственно можно заставить RPC-сервер неправильно определять имя пользователя или устанавливать права доступа.

Защита от компьютерных вирусов. В большинстве систем отсутствует

встроенная защита от компьютерных вирусов, что существенно снижает безопасность обработки и хранения данных. Заражение компьютера или локальной сети вирусом может привести как к потере работоспособности компьютерной системы, так и нарушениям целостности и конфиденциальности хранящейся в ней информации.

Криптографическая защита информации. Криптографическая защита является основой защиты информации от хищения. Недостатком современных систем безопасности является недостаточно высокая скорость криптографических преобразований, что вынуждает пользователей отказываться от функций шифрования. Присутствующие на рынке криптографические средства не обеспечивают того уровня защиты, который обещан в рекламе. Часа в программных реализациях криптосредств допускаются ошибки или используются усеченные алгоритмы шифрования, неадекватные криптографическим стандартам. Большинство продуктов разрабатывается и прикняется отнюдь не в сотрудничестве с криптографами. Этим занимаются инженеры, для которых криптография — просто еще один компонент. Но криптография — не компонент. Нельзя обеспечить безопасность системы, "вставляя" криптографию после разработки системы. На каждом этапе, от замысла до инсталляции, необходимо осознавать, что и зачем делается.

Контроль целостности данных и программ. В ряде систем отсутствуют средства обнаружения несанкционированных или случайных изменений данных и программ. Периодическому контролю на целостность должна подвергаться вся конфиденциальная, а также системная информация, хранящаяся в вычислительной системе, включая программы.

Периодический контроль целостности конфиденциальной информации позволяет своевременно обнаружить попытки подлога и потери данных, а— внедрение программных закладок и компьютерных вирусов.

Контроль правильности функционирования системы защиты и сигнализация. Независимо от мощности системы защиты невозможно достигнуть своевременного обнаружения несанкционированных действий и высокой информационной безопасности в целом без эффективной реализации функций контроля правильности работы защитных подсистем. В подавляющем большинстве систем защиты такие функции не предусмотрены. Многие системы обеспечивают выполнение функций сигнализации.

Безопасность обмена информацией. Данные между сервером и клиентскими за исключением функции аутентификации, чаще всего передаются в незашифрованном виде и без проверки подлинности. Соответственно сообщения, циркулирующие по локальной сети, могут быть подделаны и перехвачены злоумышленником. Часто отсутствуют действенные функции распределения ключей между узлами сети. В результате не обеспечивается конфиденциальность, подлинность и целостность циркулирующих в сети данных, а также безопасность локальной сети при ее подключении к Internet.

Недостатки защиты от потери информации и нарушения Работоспособности компьютерной системы информации. Многие системы не обеспечивают эффективную утилизацию функций периодического резервирования информации (планирования резервного копирования, резервирования открытых файлов и т. д.), Часто применяется лишь фоновое резервирование, которое, несмотря возможность автоматического восстановления, обеспечивает восстановление данных только после случайных отказов накопителей на жестких дисках, а также возникновения физических дефектов их памяти. Фоновое резервирование не обеспечивает восстановление информации, потерянной по причине некорректной работы программно-аппаратных средств, а также несанкционированных действий пользователей и программ. Периодическое же резервирование при условии защищенности от несанкционированного доступа резервных информационных носителей обеспечивает восстановление любых потерянных данных после реализации как случайных, так и преднамеренных угроз искажения или уничтожения информации.

Автономное восстановление работоспособности. Чаще всего отсутствуют средства, обеспечивающие автономное восстановление работоспособности компьютера после загрузки с системной дискеты или системного компакт- диска без использования содержимого жесткого диска. Такой режим восстановления будет единственно возможным, если нельзя загрузиться с жесткого диска, и наиболее эффективным при глобальном заражении компьютерным вирусом.

Безопасная инсталляция программных средств. В операционных системах нс предусмотрена функция безопасной инсталляции программного обеспечения, предполагающая специальный динамический режим регистрации и резервирования всех изменений, инсталлируемой программой В компьютерную систему. Такое резервирование, реализуемое специализированными утилитами, позволяет выполнить последующую корректную деинсталляцию в случае необходимости, например в случае некорректной работы инсталлированной программы.

Тестирование аппаратных средств и защита от дефектов компьютерной памяти. Отсутствуют средства глубокого тестирования аппаратных средств компьютера с целью предупреждения сбоев и отказов. Несмотря на то, что многие операционные системы имеют средства диагностирования и устранения дефектов дисковой памяти, использование резидентных средств контроля целостности дисков, обеспечивающих функционирование в прозрачном для пользователя режиме, не предусматривается. Не всегда имеются встроенные функции дефрагментации дисковой памяти. Часто не предусматривается также функция восстановления разметки дискет в возникновения ошибок чтения данных.

Недостатки административного управления сетью

Для разработки атак помимо недостатков политики безопасности успешно, могут использоваться и недостатки административного управления сетью.

С ошибками могут быть реализованы следующие функции управления:

● управление конфигурацией, предназначенное для получения исчерпывающей информации о конфигурации аппаратного и программного обеспечения сети, а также автоматизированного конфигурирования ее элементов;

• управление производительностью, позволяющее получить данные об использовании сетевых ресурсов и настроить компоненты сети для повышения эффективности ее функционирования;

• управление доступом к общим сетевым ресурсам для защиты от любых несанкционированных действий со стороны пользователей;

• управление функциональным дублированием компонентов сети с целью достижения высокой надежности их функционирования;

• управление подготовкой к восстановлению, предполагающее своевременное планирование восстановления и правильное резервирование информации;

• управление восстановлением, ориентированное на своевременное обнаружение потерь информации и отказов компонентов сети, а также оперативное восстановление данных и работоспособности компьютерной системы;

• проверка соблюдения всех норм по обеспечению информационно- компьютерной безопасности и контроль правильности функционирования системы защиты.

Последняя функция является особенно актуальной. Администратор может игнорировать следующие функции, которые периодически должны выполняться:

проверку систем защиты на соответствие руководящим и нормативных документам в области информационно-компьютерной безопасности; тестирование компонентов защиты на правильность реагирования при моделировании процесса реализации возможных угроз;

• проверку безопасности сетевого взаимодействия;

комплексный контроль работоспособности систем безопасности при моделировании нарушений работоспособности отдельных элементов компьютерных систем;

анализ политики формирования и использования эталонной информации (ключей, паролей и др.).

2.1.3. Нападения на постоянные компоненты системы защиты

Все элементы систем защиты информации подразделяют на две категории — постоянные (долговременные) и сменные. К долговременным элементам относятся те элементы, которые создавались при разработке систем защиты и для изменения требуют вмешательства специалистов или разработчиков. К сменным или легко сменяемым элементам относятся элементы системы, которые предназначены для произвольного модифицирования или модифицирования по заранее заданному правилу, возможно исходя из случайно выбираемых начальных параметров. К легко сменяемым элементам относятся, например, ключи, пароли, идентификаторы и т. п.

Наиболее важным компонентом любой системы информационно-компьютерной безопасности является подсистема криптографической защиты информации. Криптография положена в основу работы средств защиты от реализации преднамеренных угроз информации. Поэтому широко используемым способом нападения на постоянные компоненты системы защиты является криптоанализ (рис. 2.6), предназначенный для обхода защиты криптографический защищенной информации. Помимо классического криптоанализа для атак на криптосистемы могут использоваться недостатки в реализации криптоалгоритмов. Поиск слабостей криптосистем, а также других постоянных компонентов систем защиты основан на их исследовании специальными техническими способами.

Криптоанализ используется для решения следующих задач:

● восстановления исходной информации по ее криптограмме;

● вычисления закрытого ключа по известному открытому ключу;

● формирования цифровой подписи некоторого сообщения без знания закрытого ключа;

● создания фальшивого электронного документа, соответствующего известной подписи.

В современном криптоанализа рассматриваются следующие виды нападений:

● криптоанализ на основе шифротекста;

● криптоанализ на основе известного открытого текста и соответствующего ему шифротекста;

● криптоанализ на основе выбранного открытого текста;

● криптоанализ на основе выбранного шифротекста;

● криптоанализ на основе адаптированного открытого текста;

● криптоанализ на основе адаптированного шифротекста.

Данные методы криптоанализа предназначены прежде всего для выполню атак на криптосистемы, ориентированные на шифрование данных целью их защиты от несанкционированного чтения. Для других видов крип то систем используются специфические виды криптоанализа, которые цели сообразно рассматривать по отношению к конкретным криптоалгоритмам. В случае криптоанализа на основе шифр текста считается, что противни знает механизм шифрования и ему доступен только шифр текст. Это соответствует модели внешнего нарушителя, который имеет физический доступ к линии связи, но не имеет доступ к средствам шифрования.

При криптоанализе на основе открытого текста предполагается, что криптоаналитику известен шифр текст и та или иная доля исходной информации, а в устных случаях и соответствие между шифр текстом и исходным текстом. Возможность проведения такой атаки складывается при зашифровывании документов, подготавливаемых по стандартным формам, когда определенные блоки данных повторяются и известны. В ряде современных средств защиты информации, циркулирующей в компьютерных системах, используется режим глобального шифрования, в котором вся информация на строенном магнитном носителе записывается в виде шифр текста, включая записи, системные программы и др. При хищении этого носителя (или компьютера) легко установить, какая часть криптограммы соответствует стандартной системной информации и получить большой объем известного исходного текста для выполнения криптоанализа.

В нападениях на основе выбранного открытого текста предполагается, что криптоаналитик противника может ввести специально подобранный текст в шифрующее устройство и получить криптограмму, образованную под управлением секретного ключа. Это соответствует модели внутреннего нарушителя. На практике такая ситуация может возникнуть, когда в атаку на шифр вовлекаются лица, которые не знают секретного ключа, но в соответствии со своими служебными полномочиями имеют возможность использовать шифратор для защиты передаваемых сообщений. Для осуществления такой атаки могут быть использованы также технические работники, готовящие формы документов, электронные бланки и др.

Криптоанализ на основе выбранного шифр текста предполагает, что противник (оппонент) имеет возможность подставлять для расшифровывания фиктивные шифр тексты, которые выбираются специальным образом, чтобы по полученным на выходе дешифратора текстам он мог с минимальной трудоемкостью вычислить ключ шифрования.

Атака на основе адаптированных текстов соответствует случаю, когда атакующий многократно подставляет тексты для шифрования, причем каждую, новую порцию данных выбирает в зависимости от полученного результат преобразования предыдущей порции. Этот вид атаки является наиболее благоприятным для нападающего.

К другим методам криптоанализа относятся нападения на хэш-функции, которые применяются для получения и проверки эталонных характеристик информационных объектов. Процесс же формирования характеристики сообщения на основе какой-либо хэш-функции называется хэшированием.

Хэш-функция представляет собой криптографическую функцию от сообщения произвольной длины, значение которой зависит сложным образом каждого бита сообщения. Хэш-функция реализуется, как правило, в виду некоторой итеративной процедуры, которая позволяет вычислить для сообщения М произвольной длины так называемый хэш-код Н(М) фиксированного размера т (128 или 160 бит). Этот код и является эталонной характеристикой сообщения М Типовая хэш-функция вычисляется путем последовательного шифрования двоичных блоков М (индекс i =1, 2, 3...) сообщения М в соответствии со следующим итеративным выражением, Н; = Е(Н, М), где Е — базовая функция шифрования, а Hp — специфицированное начальное значение хэш-функции.

В некоторых практических случаях может оказаться возможным проведена атак на хэш-функцию путем модифицирования ее специфицированного начального значения Нд для достижения следующих целей:

● для данных Н и М найти Н~ и М'0 М удовлетворяющие условии H(H;, М) = нн,, м);

● найти Но, М и МЪМ для которых выполняется равенство Н(Нд, М) =Н( М);

● найти Но, Н Но, М и Мw М для которых выполняется равенство

H(Hp, М) =Н(Нд, М).

Условия для проведения таких атак встречаются редко. Например, в случаях, когда пользователям предоставляется произвольный выбор величины Hp и нарушитель имеет возможность подмены или навязывания ложного значения Но. Эти атаки рассматриваются разработчиками алгоритмов хэширования для более полного анализа свойств хэш-функций и их испытания в условиях более благоприятных для нападения на хэш-функцию по сравнению с реальным положением нападающего. Если алгоритм вычисления хзш- функции является стойким к перечисленным атакам, то он удовлетворяет также и перечисленным выше основным требованиям. Обычно трудоемкость процедуры криптоанализа является очень высокой. Поэтому вначале для атак злоумышленники пытаются извлечь недостатки из реализации криптоалгоритмов и использования криптографических программ. Наиболее часто встречающимися такими недостатками являются следующие:

● уменьшение криптостойкости при генерации ключа, когда криптосистема либо обрезает используемый для генерации пароль пользователя, либо генерирует из него ключ, имеющий длину меньше минимально допустимого значения;

● отсутствие проверки на короткие и тривиальные пароли, которые злоумышленник может подобрать (достаточно распространены случаи, когда пользователи недостаточно серьезно относятся к выбору пароля);

● отсутствие проверки на слабые ключи, при которых криптоалгоритм не

обеспечивает должный уровень стойкости (это особенно относится к асимметричным криптосистемам);

● недостаточная защищенность от программных закладок, например, отсутствие контроля на соответствие эталонным характеристикам рабочей среды;

● преднамеренная реализация потайной функции обхода криптозащиты, которая может быть инициирована нарушителем;

генерация ключей шифрования на основе параметров, не имеющих случайный характер;

ошибки в программной реализации, когда алгоритм реализуется с ошибками технического программирования.

Исследование алгоритмов программных средств защиты с целью поиска их недостатков осуществляют с помощью дизассемблеров и отладчиков. Дизассси6леры дают возможность преобразовать машинный код исполняемой программы в исходный текст на языке ассемблера, а анализ исходного текста позволяет найти алгоритм работы программы. Определить алгоритм программы с помощью отладчика можно путем ее покомандного выполнения или выполнения по точкам останова, а также анализа в процессе выполнения программы содержимого регистров процессора и других областей памяти компьютера.

2.1.4. Нападения на сменные элементы системы защиты

К сменным элементам системы защиты относятся следующие элементы данных:

● информация о пользователях (идентификаторы, привилегии, полномочия, ограничения и др.);

● ключевая информация и пароли;

● параметры настройки системы защиты.

Каждый из перечисленных сменных элементов может использоваться

нападений (рис. 2.7).

Нападения на ключевую информацию реализуются с целью получения закрытых ключей, которые позволяют осуществить беспрепятственное нарушение конфиденциальности и подлинности защищенных сообщений. Поэтому этот вид атак является одним из самых приоритетных.

Закрытые ключи можно получить различными способами — перехватом, подбором, а также прогнозированием значений этих ключей при их генерации криптосистемой. Кроме того, можно подменить открытые ключи пользователей открытыми ключами атакующего при их распределении. В результате, имея соответствующие закрытые ключи, появляется возможность расшифровывать сообщения, зашифрованные фальшивыми открытыми ключами, а также посылать ложные сообщения с фиктивными цифровыми подписями.

Подбор или вычисление закрытого ключа особенно эффективны для коротких и тривиальных ключей. Наименьшей допустимой длиной ключей симметричного шифрования до последнего времени считалась длина, равная 56 битам. Однако в связи с ростом производительности вычислительной техники в настоящее время минимальной безопасной длиной таких ключей считается 80 или даже 128 бит. Ключи асимметричного шифрования относительно легко вычисляются при их размере не более 512 бит. Например, стойкость криптосистемы RSA основана на разложении на множители большого модуля и, являющегося произведением двух больших простых чисел. При правильном выборе факторизация числа и является вычислительно неосуществимой задачей на сегодняшний день. Тот, кто найдет способ разложения на множители числа будет иметь возможность вычислить функцию Эйлера от модуля, а затем по известному открытому ключу вычислить закрытый ключ. При малом значении модуля (малом размере ключей) секретные параметры могут быть вычислены методом перебора на основе следующих соотношений: n=p q; ed mod [(р — 1)(q — 1)] = 1

Асимметричные и симметричные ключи шифрования при использовании криптографической системы комплексной защиты генерируются самой криптосистемой на основе некоторых случайных параметров, вводимых пользователем. Поэтому возможно прогнозирование значений генерируемых ключей при наличии алгоритма генерации, а также параметров, по которым они генерируются.

Подмена открытых ключей реализуется на основе недостатков процедур их аутентификации. Аутентификация открытых ключей обычно выполняется по справочникам, подписанным доверительным центром, при очной встрече пользователей или путем подписывания открытых ключей новых пользователей доверительными лицами. Сверка открытых ключей чаще всего выполняется по их эталонным характеристикам.

При контроле подлинности открытых ключей по справочнику, подписанному доверительным центром, следует иметь в виду, что с течением времени справочник открытых ключей может обновляться путем включения в него открытых ключей новых пользователей или заменой старых открытых ключей на новые. Эта особенность может использоваться и для нападений. Рассмотрим способы подбора паролей для Windows NT 4.0.

Информация обо всех пользователях Windows NT и их паролях хранится в

служебной базе данных системы (registry), называемой реестром. Физически такая информация расположена в файле реестра SAM, расположенном в каталоге SystemRoot (SYSTEM32(CONFIG(. Данный файл является по умолчанию читаемым, так как используется прочими компонентами системы, но закрытым для обычных пользовательских программ. Копия файла, SAM, содержащаяся в каталоге SystemRoot (REPAIR(, формируется после создания администратором восстановительного (repair) диска и легко может быть оттуда скопирована. Однако сами пароли в открытом виде в данном файле не содержатся. Для каждого пароля с помощью различных хэш-функций формируется два 16-байтовых значения, которые и находятся в файле SAM. Первое 16-байтовое значение, предназначенное для Windows NT, вычисляется с помощью хэш-алгоритма MD4. Второе 16-байтовое значение, предназначенное для совместимости с операционной системой Lan Manager, вычисляется с помощью алгоритма DES, используемого в качестве функции хэширования. Кэшированное представление пароля в стандарте системы Lan Manager менее устойчиво к взлому, чем хэш-значение пароля в стандарте системы: Windows NT. Это связано с тем, что для формирования хэш-значения пароля в стандарте Lan Manager символы исходной строки пароля приводятся к верхнему регистру и, соответственно, не учитывается разница между символами, набранными на нижнем и верхнем регистре. Кроме того, учитываются только 14 символов пароля. Если пароль меньше 14 символов, он дополняется нулями. Каждая из половин 14-символьного пароля oбpaбатывается независимо для формирования 8-байтового значения, что также снижает стойкость. Полученные 8-байтовые значения объединяются в 16-байтовое.

Для того чтобы получить пароль в Windows NT, злоумышленнику необходимо выделить из базы данных безопасности (файла SAM) имя пользователя и соответствующее ему 16-байтовое хэш-значение в стандарте Lan Manager. Данная процедура может быть выполнена с использованием программы PWDUMP, свободно распространяемой в Internet. Использование данной программы требует привилегий Administrator, чтобы иметь доступ по чтению к соответствующим значениям реестра. Но данная программа может использоваться и в том случае, если с атакуемой системы удалось получить копию файла SAM.

Такая копия может быть получена с помощью драйвера NTFSDOS, позволяющего читать разделы файловой системы NTFS из DOS. Права доступа при этом игнорируются. Имеется также вариант этого драйвера с возможностью записи данных в разделы файловой системы NTFS — NTFSDOS Professional. Для подключения драйвера достаточно загрузить MS-DOS с системной дискеты.

После выделения паролей и соответствующих им хэш-значений может быть использована одна из многих программ взлома пароля методом перебора— скорость перебора составляет примерно 2500 паролей/с на компьютере класса Pentium. При этом, в отличие от UNIX, в Windows NT для хэширования паролей не используются случайные числа, вследствие чего словарь может быть предварительно с хэширован и скорость тем самым может быть поднята на несколько порядков. Кроме того, в Windows NT одинаковые пароли в хэшированном виде не отличаются друг от друга, что также способствует снижению их стойкости.

Случайное число, применяемое в UNIX для хэширования пароля пользователя, сохраняется в файле учетных записей вместе с хэш-значением этого пароля. Поэтому затруднено предварительное хэширование и хэш-значения. Одинаковых паролей разных пользователей в учетном файле etc/passwd системы UNIX отличаются друг от друга. В ранних версиях UNIX для хэширования паролей использовались 6-битовые случайные числа. Сейчас чаще всего применяются 24-битовые случайные числа.

При установке для Windows NT Service Pack 3 хэш-значения шифруются алгоритмом DES. Ключом шифрования хэш-значений каждого пароля является относительная часть идентификатора безопасности (Relative Identifier — RID) соответствующего пользователя. RID представляет собой порядковый номер учетной записи пользователя в базе данных безопасности (файле SAM). Соответственно при шифровании хэш-значений паролей по алгоритму DES стойкость не увеличивается, так как ключи шифрования являются открытыми.

Безопасное функционирование любой криптосистемы требует использования защищенного программно-аппаратного окружения, в котором предусматривается контроль рабочей среды на соответствие эталонным характеристикам. При отсутствии такого контроля возможны не только перехват ключей и паролей, но и назначение дополнительных полномочий, а также ослабление безопасности путем изменения параметров системы защиты.

2.1.5. Нападения на протоколы информационного взаимодействия

Одними из наиболее распространенных типов атак на компьютерные сети являются атаки на протоколы информационного взаимодействия (рис. 2.8). Вообще случае под протоколом понимают совокупность функциональных и эксплуатационных требований к какому-либо компоненту сетевого программно-аппаратного обеспечения, которых придерживаются производители этого компонента. Протокол является стандартом в области сетевого информационного обмена. Здесь важно уяснить следующий момент. Эталонная семиуровневая модель сетевого взаимодействия отражает стандартный требования к сетевому программно-аппаратному обеспечению, разработанные международной организацией по стандартизации (International Standards Organization — ISO). Протокол же — это требования к конкретной компоненту сетевого программно-аппаратного обеспечения, которых придерживаются производители этого компонента. Требования протокола могут отличаться от требований эталонной модели OSI.

Протокол задает совокупность действий (инструкций, команд, вычислений, алгоритмов), выполняемых в заданной последовательности двумя или более компонентами вычислительной сети с целью достижения определенного результата. Корректность выполнения протокола зависит от действий каждого программного или аппаратного компонента. Задействованные в протоколах компоненты действуют по предписанным алгоритмам, т. е. алгоритм выступает как внутренний элемент протокола. Для того чтобы протокол приводил к желаемой цели, он должен обладать следующими свойствами:

● корректностью — совокупность действий, предусмотренных протоколом, должна обеспечивать получение требуемого результата;

● полнотой — протокол должен специфицировать действия каждого участника протокола для всех возможных ситуаций;

● непротиворечивостью и однозначностью — результаты, получаемые различными участниками протокола, и выполняемые ими действия не должны быть противоречивыми.

К сожалению, используемые протоколы информационного взаимодействия очень редко удовлетворяют всем перечисленным требованиям. Любой недостаток протокола может использоваться для несанкционированного доступа к информации в компьютерной сети.

Все возможные атаки на протоколы информационного взаимодействия можно разделить на две группы:

● использование слабостей обычных протоколов информационного обмена;

● использование слабостей сетевых криптографических протоколов.

Нападения на обычные протоколы информационного обмена

Способы атак, основанные на слабостях обычных протоколов информационного обмена, в свою очередь могут быть разграничены по уровням модели эталонного взаимодействия (модели OSI). Здесь различают:

● атаки на основе слабостей протоколов низкого уровня (Ethernet, Тоkеn Ring, FDDI, АТМ и др.);

● атаки на основе слабостей протоколов среднего уровня (ТСР/IP, SPX/IPX, NetBIOS и NetBEUI);

● атаки на основе слабостей высокоуровневых протоколов (SMB, NCP, SNMP, NFS, RPC, FTP, HTTP, SMTP и др.).

Отдельную емкую группу атак составляют атаки на основе слабостей протоколов маршрутизации.

В общем случае атакующий может реализовать следующие угрозы:

● перехват передаваемых данных с целью их хищения, модификации или переадресации;

● несанкционированное отправление данных от имени другого пользователя;

● отрицание пользователями подлинности данных, а также фактов отправления или получения информации.

Перехват передаваемых по сети сообщений может быть выполнен различными путями:

● непосредственное подключение к линии связи;

● доступ к компьютеру сети, принимающему сообщения или выполняющему функции маршрутизации;

● внедрение в сеть несанкционированного маршрутизатора с перенаправлением через него потока сообщений.

Выделение из перехватываемых пакетов сообщений необходимой информации выполняется с помощью специализированных программ-анализаторов, Подобные программы могут использоваться и для модификации перехваченных пакетов. Для переадресации пакетов сообщений выполняется модификация адресной информации в их заголовках.

С целью замены исходных пакетов сообщений модифицированными необходим режим перехвата, обеспечивающий динамическое преобразования потока передаваемых сообщений. В больших сетях такой режим наиболее удачно реализуется путем несанкционированного доступа к компьютеру ceти, выполняющему функции маршрутизации, или путем внедрения несанкционированного маршрутизатора с перенаправлением через него потока сообщений. В локальных сетях способ реализации режима динамического преобразования потока сообщений зависит от используемого низкоуровневого протокола передачи данных.

Несанкционированное отправление данных от имени другого пользователь выполняется с помощью соответствующих программных средств после подключения к компьютерной сети. Реализация угрозы данного вида позволяет осуществить маскировку под санкционированного пользователя и тем самым получить доступ к связанной с ним секретной информации или обмануть получателя данных с целью нанесения ему ущерба.

Отрицание пользователями подлинности данных, а также фактов получении или отправления сообщений позволяет, в частности, одной из сторон расторгать техническим путем заключенные соглашения (финансовые, торговые и др.), формально от них не отказываясь, с целью нечестного получения прибыли или нанесения второй стороне ущерба.

Атаки на протоколы информационного обмена часто кажутся технически сложными в реализации, однако для хорошего программиста не составляет труда реализовать соответствующий инструментарий. Подобные программы доступны широким массам пользователей в Internet.

В случае атак на низкоуровневые протоколы (Ethernet, Token Ring и др.) злоумышленник может наблюдать за трафиком, подменять содержимое пакетов сообщений, а также выполнять подмену МАС-адресов. При отсутствии возможности физического доступа к сетевым компьютерам атакующий может подключить к локального сети собственный компьютер. В локальных сетях пакеты передаются с использованием кадров, в заголовках которых основной информацией являются МАС-адреса станций получателя и отправителя. Адрес отправителя после посылки никем не проверяется, так как это непростая задача. Даже в том случае, если адрес отправителя кем-либо анализируется (например, коммутатором), подставить чужой МАС-адрес не составит труда.

Большинство сетевых адаптеров позволяют программировать и/или изменять свой МАС-адрес динамически. Например, в Netware ODI-драйвер ODIPKT позволяет самостоятельно сформировать весь пакет и послать его как есть. Соответственно несложно написать программу, посылающую пакеты с различными МАС-адресами отправителя, выполняя подстановку МАС-адресов. Цель такой атаки — обмануть сетевую операционную систему и другое связанное с канальным уровнем программное обеспечение, чтобы заставить их делать то, что они обычно не делают. Примером может тужить программа НАСК.ЕХЕ, выполняющая подстановку МАС-адресов, чтобы получить привилегии супервизора на любом сервере NetWare 3.11. Подстановка адресов может быть использована и для реализации угрозы типа отказа в обслуживании. От подобных атак позволяет защититься Фильтрация МАС-адресов, реализуемая специализированными концентраторами.

Основными недостатками протоколов среднего уровня (ТСР/IP, SPX/IPX, NetBIOS и NetBEUI) также является отсутствие встроенных функций защиты. Не предусматривается криптографическое закрытие содержимого пакетов сообщений, контроль их подлинности, а также аутентификация участников обмена. Соответственно пакеты сообщений доступны для анализа и их возможно подделать.

Протоколы семейства ТСР/IP, изначально разработанные для глобальной сети Internet, в настоящее время становятся основой построения и локальных сетей. Данные протоколы всегда были базовыми протоколами для UNIX-систем. Сейчас эти протоколы поддерживаются всеми современными операционными системами. Несмотря на то, что разработка ТСР/IP финансировалась Министерством обороны США, эти протоколы не имеют функций защиты и допускают множество как пассивных, так и активных атак.

В случае пассивных атак на протоколы ТСР/IP, как и при нападениях на другие протоколы информационного обмена, злоумышленники никаким образом не обнаруживают себя и все несанкционированные действия сводятся к наблюдению за циркулирующими пакетами сообщений. При активных атаках на ТСР/IP злоумышленник модифицирует и/или фильтрует содержимое пакетов сообщений с целью обмана получателя или нарушения работоспособности принимающей компьютерной системы. Обладая достаточными привилегиями или попросту используя DOS или Windows, е обеспечивающие разграничение доступа к компьютерным ресурсам, атакующий может вручную формировать IP-пакеты и передавать их по сети. Естественно, поля заголовка каждого пакета могут быть сформированы произвольным образом. Получив такой пакет, невозможно выяснить, откуда реально он был получен, поскольку пакеты не содержат пути их прохождения. Конечно, при установке обратного адреса, не совпадающего с текущим IP-адресом, атакующий никогда не получит ответ на отосланный пакет. Однако часто это и не требуется. Возможность формирования произвольных IP-пакетов является ключевым пунктом для осуществления активных атак.

Незащищены и протоколы SPX/IPX, используемые в сетевой операционной системе Netware. Злоумышленник может сформировать IPX-пакет, совершенно идентичный IPX-пакету администратора. Следовательно, нарушить безопасность системы может практически любой пользователь сети. Если некто самостоятельно заполнит IPX-пакет, то он может указать чужой адрес отправителя, например, администратора сети. Такой пакет обязательно дойдет до адресата (сервера) и будет им обработан тем же образом, что и все остальные санкционированные пакеты.

Сложность атак на незащищенные высокоуровневые протоколы, а также протоколы маршрутизации определяется лишь сложностью самих протоколов, но никак не надежными функциями защиты.

Использование слабостей сетевых криптографических протоколов

Криптографическая защита передаваемых сообщений еще не гарантирует их безопасности. К атакам, основанным на использовании слабостей сетевых, криптографических протоколов, относятся такие действия злоумышленника, как повтор ранее переданных сообщений, задерживание или удаления передаваемых сообщений, а также отказы от фактов получения или отправления сообщений. Здесь атакующему следует учитывать возможные способы противодействия.

Для защиты от повтора, удаления и задержек сообщений в состав каждого сообщения перед его криптографической защитой добавляется дополни тельная информация. В качестве такой дополнительной информации мо использоваться номера, случайные числа, а также отметки времени. Вставка в исходные сообщения их номеров обеспечивает защиту этих сообщений повтора и удаления. Для реализации такой защиты номера сообщений должны быть связаны со счетчиками, состояние которых должно отслеживаться как системой защиты отправителя, так и системой защиты получать. ля. Каждый объект сети должен иметь отдельный счетчик для каждого и взаимодействующих с ним объектов. При контроле номеров сообщений заданного отправителя факт удаления какого-либо сообщения обнаруживается сразу же при приходе сообщения с номером, значение которого отличается от номера предыдущего сообщения более чем на единицу. Факт повтора выявляется повторением номера сообщения.

Номера пакетов сообщений, формируемые на канальном уровне, не могут быть использованы для обнаружения повторов и удаления сообщений, так как эти номера обнуляются для каждого сообщения в случае дейтаграммного протокола или для каждого соединения в случае сеансового протокола.

Вставка в исходные сообщения случайных чисел также обеспечивает защиту этих сообщений от повтора и удаления. Но при использовании случайных чисел предполагаемый получатель должен предварить передачу намечаемого сообщения посылкой отправителю зашифрованного и подписанного случайного числа. Отправитель же должен поместить это случайное число в исходное сообщение перед его криптографической защитой. При получении этого сообщения получатель сможет проверить посланное им случайное число. Если предполагаемому получателю известно максимальное время следования ожидаемого сообщения, то таким способом могут быть легко обнаружены не только повторные сообщения, но и удаленные, а также задержанные.

Вставка в исходные сообщения отметок времени их отправления обеспечивает защиту этих сообщений от повтора и задержек. Точность этих отметок, а также эталонный интервал времени для выявления задержанных сообщений должны быть выбраны так, чтобы можно было, с одной стороны, выделить повторные сообщения, а с другой — учесть естественные запаздывания, свойственные каналам передачи данных.

С целью защиты от отказа получения сообщения протокол обмена сообщениями должен предусматривать при приеме каждого сообщения передачу отправителю уведомления о получении сообщения. Такое уведомление должно подписываться получателем сообщения.

Защита от отказа отправления сообщения, т. е. защита от непризнания цифровой подписи обеспечивается только правовыми и организационными мерами по приданию цифровой подписи юридической силы. Чтобы предотвратить отказы от открытых ключей, а соответственно и отказы от цифрового подписи, обмен открытыми ключами должен подкрепляться юридической процедурой.

2.1.6. Нападения на функциональные элементы компьютерных сетей

К нападениям на функциональные элементы компьютерных сетей относятся два типа атак:

● атаки для нарушения работоспособности (отказа в обслуживании) элементов компьютерной системы;

● внедрение программных закладок.

Первый тип атак позволяет нарушить работоспособность компонентов системы защиты с целью выполнения несанкционированного доступа, а второй — внедрить программные закладки, реализующие несанкционированные действия автоматически.

При нарушении работоспособности функциональных элементов сети прекращается или существенно замедляется выполнение предусмотренный функций по обслуживанию запросов, поступающих на обработку. Компонент, работоспособность которого нарушается, часто называют серверов Здесь под сервером понимается любая программа или сетевая операционное система, обрабатывающая запросы на доступ к какому-либо сервису или ресурсу.

Нарушение работоспособности или отказ в обслуживании компонентов системы защиты может быть вызвано следующими путями (рис. 2.9):

● перегрузкой функциональных элементов компьютерной сети;

● уничтожением критических данных;

● нарушением протоколов информационного взаимодействия и выполнением некорректных операций.

Любой сервер может отвечать лишь на ограниченное число запросов, находящихся в обработке. Эти ограничения зависят от различных параметров компьютерной системы — быстродействия, объема оперативной памяти, пропускной способности канала связи и др. Если не предусмотрена аутентификация отправителей запросов и сервер разрешает взять на обработку любое недопустимое число анонимных запросов, то при их поступлении будет успешно реализована угроза отказа в обслуживании. Для выполнения атаки путем уничтожения критических данных следует определить информационные элементы, хранящиеся в компьютерной памяти любого вида, разрушение которых нарушит работоспособность системы защиты. Например, искажение данных в микросхеме Flash-BIOS компьютера- сервера, ответственного за выполнение функций защиты, приведет к его полному отказу. В настоящее время широкое распространение получили атаки на компьютеры сети, основанные на умышленном нарушении протоколов информационного взаимодействия. Если атакуемая компьютерная система не предусматривает всех возможных нарушений в протоколах информационного обмена, то умышленно вызываемые нарушения могут вызвать неадекватную реакцию вплоть до полного отказа в обслуживании. Нарушение работоспособности может быть вызвано и выполнением некорректных операций. Например, существуют исполняемые команды, на которые процессор реагируют неадекватно.

Большие возможности для нанесения атак открываются при внедрении программных закладок. Программной закладкой называют программу, специально разработанную для самостоятельного выполнения несанкционированных действий. При этом под программой понимается любая последовательность, команд, подлежащих выполнению процессором или другой программой.

Например, макросы, включаемые в файлы документов редактора Word, также, по сути, являются программами, так как представляют собой последовательности команд, выполняемых редактором для автоматизации действий пользователя. Отсюда становится понятно, что для разработки программных закладок может использоваться все множество способов, накопленное в области компьютерной вирусологии.

Первым и одним из наиболее важных этапов жизненного цикла программной закладки после ее разработки является этап внедрения в компьютерную систему, называемый еще инфицированием. Инфицирование компьютера возможно только при запуске на выполнение зараженной или вирусоподобной программы. После активизации закладки могут заражаться выполняемые программы, а также программы, хранящиеся на внешних запоминающих устройствах. Как правило, копия закладки может вставляться в инфицируемую программу таким образом, чтобы при запуске на выполнение зараженной программы закладка получала управление первой. Признаком инфицирования компьютерной системы является заражение любой ее программы. Закладка может и не обладать свойством саморазмножения.

Внедрение закладки в компьютерную систему может выполняться с помощью зараженных программ любых типов (рис. 2.9) по вирусной технологии, а также с помощью аппаратных средств. При внедрении закладки по вирусной технологии закладка обязательно должна обладать свойством саморазмножения, присущим обычному вирусу.

Внедрение закладки с помощью аппаратных средств предполагает заражение программ, содержащихся в аппаратных устройствах, например, программ микросхемы BIOS.

Широкие возможности для внедрения программных закладок предоставляет получающая все большую популярность Web-технология, основанная на мобильных вычислениях. Ведь программа навигации, выполняемая на рабочей станции, может не только визуализировать Web-страницы и выполнять переходы к другим ресурсам, но и активизировать программы на сервере, а также интерпретировать и запускать на выполнение программы, относящиеся к Web-документу, которые передаются вместе с этим документом с сервера. Такой вид распределенной обработки позволил сконцентрировать всю прикладную систему на сервере. Однако возможность выполнения на рабочих станциях программ с сервера порождает эффективные способы внедрения программных закладок. Внедрение может быть реализовано как подменой передаваемой с сервера программы, так изначальным размещением на сервере мобильной программы-закладки.

Чтобы программная закладка начала выполнять свои функции, она должна получить управление на себя, т. е. процессор или интерпретатор должен начать выполнять команды, относящиеся к закладке.

Закладка активизируется при наступлении запрограммированных в ней внешних условий. Анализ внешних условий достигается путем обработки закладкой общих относительно нее операций, в качестве которых чаще всего выступают прерывания или определенные события. Такими прерываниями являются следующие прерывания: от таймера; от внешних устройств; от клавиатуры; при работе с диском; операционной среды, в том числе прерывания при работе с файлами и запуске исполняемых модулей. Интерпретируемая закладка должна быть разработана как макрос, автоматически выполняемый при определенных событиях — открытии, закрытии документов, запуске, завершении работы программы обол

очки и т. д.

Для высокой эффективности атак программные закладки могут скрывать признаки своего присутствия в компьютерной системе. С целью защиты программы от исследования защищают от этого файл с ее исполняемым кодом, хранящийся на внешнем информационном носителе, а также ее исполняемый код, загружаемый в оперативную память для выполнения этой программы.

В первом случае защита от исследования основана на шифровании секретной части программы, а во втором — на блокировании доступа к исполняемому коду программы в оперативной памяти со стороны отладчиков. Кроме того, перед окончанием защищаемой программы должен обнуляться весь ее код в оперативной памяти. Это предотвратит возможность несанкционированного копирования из оперативной памяти расшифрованного исполняемого кода после выполнения защищаемой программы.

Защищаемая от исследования программа должна включать следующие компоненты:

● инициализатор;

● зашифрованную секретную часть;

● деструктор (деинициализатор).

Инициализатор должен обеспечивать выполнение следующих функций:

● сохранение параметров операционной среды функционирования (векторов прерываний, содержимого регистров процессора и т. д.);

● запрет всех внутренних и внешних прерываний, обработка которых не может быть проконтролирована в защищаемой программе;

● загрузку в оперативную память и расшифровывание кода секретной части программы;

● передачу управления секретной части программы.

Требование к инициализатору на запрет всех прерываний, обработка которых не может быть проконтролирована, не является чрезмерным, так как вместо стандартного обработчика любого прерывания может использоваться обработчик, служащий для выполнения трассировки. Секретная часть ориентирована на выполнение всех целевых функций защищаемой от исследования программы.

Деструктор после отработки секретной части программы должен произвести следующие действия:

● обнуление секретного кода программы в оперативной памяти;

● восстановление параметров операционной среды функционирования (векторов прерываний, содержимого регистров процессора и т. д.), которые были установлены до запрета неконтролируемых прерываний;

● выполнение операций, которые невозможно было выполнить при запрете неконтролируемых прерываний;

● освобождение всех задействованных ресурсов компьютера и завершение работы программы.

Для большей надежности инициализатор может быть частично зашифрован и расшифрован по мере выполнения. Кроме того, возможна зашифровка и деструктора. Расшифровываться по мере выполнения может и секретна часть программы.

Расшифровывание любой части программы по мере выполнения называется динамическим расшифровыванием исполняемого кода. В этом случае очередную участки программы расшифровываются непосредственно перед использованием, а после должны сразу уничтожаться. Текущий расшифровываемым участок программы для выполнения может копироваться в другое место оперативной памяти, например, в место расположения уже отработавшей участка программы.

Для повышения эффективности защиты программы от исследования перечисленных мер необходимо внесение в секретную часть программы дополнительных функций безопасности, ориентированных на защиту от трассировки. К таким функциям можно отнести следующие:

● периодический подсчет контрольной суммы области оперативной памяти, занимаемой защищаемым исходным кодом; сравнение текущей контрольной суммы с предварительно сформированной эталонной и принятие необходимых мер в случае несовпадения;

● проверка количества занимаемой защищаемой программой оперативной памяти; сравнение с объемом, к которому программа адаптирована, и принятие необходимых мер в случае несоответствия;

● контроль времени выполнения отдельных частей программы;

● блокировка клавиатуры на время отработки особо секретных алгоритмов. Для защиты программ от исследования с помощью дизассемблеров применяется и такой способ, как усложнение структуры самой программы с целью запутывания злоумышленника, который дизассемблирует эту программу. Например, можно использовать разные сегментные адреса для обращения к одной и той же области памяти. В этом случае злоумышленнику будет трудно догадаться, что на самом деле программа работает с одной и той же областью памяти.

При реализации функций саморазмножения программные закладки могут иметь структуру по аналогии с вирусами-мутантами. Вирус-мутант состоит из двух основных частей:

● расшифровщика, предназначенного для расшифровки основного кода вируса перед его исполнением;

● зашифрованного основного кода вируса.

Основной код вируса, кроме компонентов, присущих обычному вирусу, содержит также шифратор, предназначенный для зашифровывания основного кода вируса при саморазмножении. После активизации вируса первым получает управление расшифровщик, который расшифровывает основную часть вируса и передает ей управление. В процессе саморазмножения в каждую внедряемую копию вируса помещается расшифровщик, а также зашифрованный основной код. Важной особенностью является то, что для каждой новой копии основной код вируса зашифровывается по новому ключу. Ключ может зависеть от характеристик заражаемого файла. Именно за счет использования разных ключей шифрования и обеспечивается отличие между разными копиями вируса.

Для того чтобы в различных копиях вируса-мутанта были и разные расшифровщики, в основной код вируса включают генератор расшифровщиков. Основной и единственной функцией генератора расшифровщиков является создание для каждой новой копии вируса другого по виду, но такого же по функциям расшифровщика. Вирусы-мутанты, включающие генератор расшифровщиков, называют полиморфными.

2.2. Противодействие несанкционированному межсетевому доступу

При подключении любой закрытой компьютерной сети к открытым сетям, например, к сети Internet, высокую актуальность приобретают угрозы несанкционированного вторжения в закрытую сеть из открытой, а также угрозы несанкционированного доступа из закрытой сети к ресурсам открытой. Подобный вид угроз характерен также для случая, когда объединяются от- Дельные сети, ориентированные на обработку конфиденциальной информации совершенно разного уровня секретности или разных категорий. При ограничении доступа этих сетей друг к другу возникают угрозы нарушения установленных ограничений.

Таким образом, если в качестве внешней сети используется открытая либо любая другая потенциально враждебная сеть, то появляются угрозы нарушения установленных правил межсетевого взаимодействия, а именно:

● угрозы неправомерного вторжения во внутреннюю сеть из внешней;

● угрозы несанкционированного доступа во внешнюю сеть из внутренней. Неправомерное вторжение во внутреннюю сеть из внешней может выполняться как с целью несанкционированного использования ресурсов внутренней сети, например хищения информации, так и с целью нарушения ее работоспособности. Без соответствующих средств защиты вероятность успешной реализации данных угроз является достаточно высокой. Это связано с "врожденными" недостатками наиболее широко используемого для межсетевого взаимодействия набора протоколов ТСР/IP. Ведь данный стек протоколов изначально был разработан для глобальной сети Internet, которая создавалась как открытая система для свободного обмена информацией.

В более ранних версиях, а также в текущей версии протокола IP (вереи IPv4) не предусматривались какие-либо функции защиты от несанкционированных действий.

Угрозы несанкционированного доступа во внешнюю сеть из внутренней сети актуальны в случае ограничения разрешенного доступа во внешнюю сеть правилами, установленными в организации. Такое ограничение, что особенно характерно для взаимодействия с открытыми сетями, может понадобиться в следующих случаях:

● для предотвращения утечки конфиденциальных данных;

● при запрете доступа, например, в учебных заведениях, к информации нецензурной и нежелательной направленности;

● в случае запрета служебного доступа к развлекательным компьютерным ресурсам в рабочее время.

Бороться с рассмотренными угрозами безопасности межсетевого взаимодействия средствами универсальных операционных систем (ОС) не представляется возможным. Универсальная операционная система — это слишком большой и сложный комплекс программ, который, с одной стороны, может содержать внутренние ошибки и недоработки, а с другой — не всегда обеспечивает защиту от ошибок администраторов и пользователей.

Современная технология программирования не позволяет сделать столь большие программы безопасными. Для операционных систем характерны как явные ошибки разработки, так и существенные недостатки, связанные с недоработкой концептуальных и ряда детальных требований к системе безопасности. Кроме того, администратор, имеющий дело со сложной системой, далеко не всегда в состоянии эффективно ее настроить и сконфигурировать. Наконец, в универсальной многопользовательской системе бреши в безопасности постоянно создаются самими пользователями, например, тривиальные и редко изменяемые пароли.

Следует учитывать также неоднородность современных компьютерных сетей. Сеть любой организации в общем случае представляет собой неоднородный набор из различных компьютеров, управляемых различными операционными системами и связанных между собой с помощью сетевого оборудования. Компьютеры одного типа и с одной ОС могут, в соответствии с их назначением, иметь совершенно разные конфигурации. В таких условиях проблематично осуществить надежную защиту от внешне сетевого враждебного окружения каждого компьютера в отдельности.

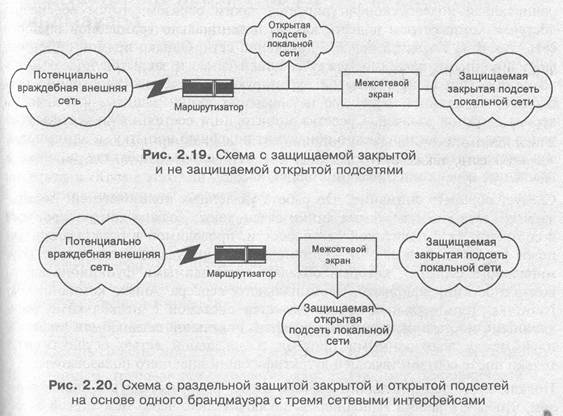

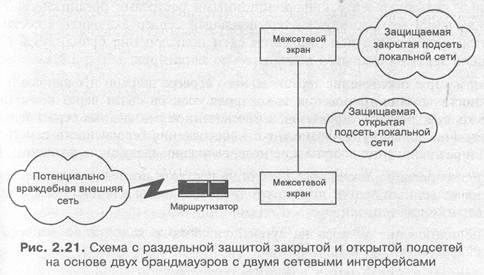

Поэтому проблема защиты от несанкционированных действий при взаимодействии с внешними сетями успешно может быть решена только с помощью специализированных программно-аппаратных комплексов, обеспечивающих целостную защиту компьютерной сети от враждебной внешней среды. Такие комплексы называют межсетевыми экранами, брандмауэрами или системами FireWall. Межсетевой экран устанавливается на стыке между внутренней и внешней сетями и функции противодействия несанкционированному межсетевому доступу берет на себя.

2.2.2. Функции межсетевого экранирования

Для противодействия несанкционированному межсетевому доступу брандмауэр должен располагаться между защищаемой сетью организации, являющейся внутренней, и потенциально враждебной внешней сетью (рис. 2.10). При этом все взаимодействия между этими сетями должны осуществляться только через межсетевой экран. Организационно экран входит в состав защищаемой сети.

Межсетевой экран должен учитывать протоколы информационного обмена, положенные в основу функционирования внутренней и внешней сетей. Если эти протоколы отличаются, то брандмауэр должен поддерживать многопротокольный режим работы, обеспечивая протокольное преобразование отличающихся по реализации уровней модели OSI для объединяемых сетей. Чаще всего возникает необходимость в совместной поддержке стеков протоколов SPX/IPX и ТСР/IP.

Брандмауэр не является симметричным. Для него отдельно задаются правила, ограничивающие доступ из внутренней сети во внешнюю сеть и наоборот. В общем случае работа межсетевого экрана основана на динамическом выполнении двух групп функций:

● фильтрации проходящих через него информационных потоков;

● посредничества при реализации межсетевых взаимодействий.

В зависимости от типа экрана эти функции могут выполняться с различной' полнотой. Простые межсетевые экраны ориентированы на выполнение только одной из данных функций. Комплексные экраны обеспечивают совместное выполнение указанных функций защиты. Собственная защищенность брандмауэра достигается с помощью тех же средств, что и защищенность универсальных систем.

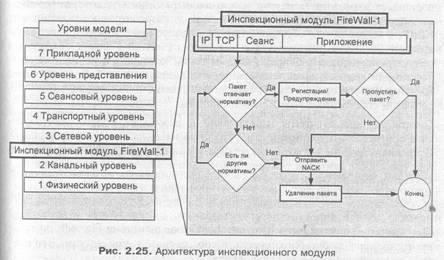

Чтобы эффективно обеспечивать безопасность сети, комплексный брандмауэр обязан управлять всем потоком, проходящим через него, и отслеживать свое состояние. Для принятия управляющих решений по используемым сервисам межсетевой экран должен получать, запоминать, выбирать и обрабатывать информацию, полученную от всех коммуникационных уровней и от других приложений. Недостаточно просто проверять пакеты по отдельности. Информация о состоянии соединения, полученная из инспекции соединений в прошлом и других приложений, — главный фактор в принятии управляющего решения при попытке установления нового соединения. Для принятия решения могут учитываться как состояние соединения (полученное из прошлого потока данных), так и состояние приложения (полученное из других приложений). Полнота и правильность управления требуют, чтобы комплексный брандмауэр имел возможность анализа и использования следующих элементов:

● Информации о соединениях — информации от всех семи уровней в пакете.

● Истории соединений — информации, полученной от предыдущих соединений. Например, исходящая команда PORT ceccии FTP должна быть сохранена для того, чтобы в дальнейшем можно было проверить входящее соединение FTP data.

● Состояния уровня приложения — информации о состоянии, полученной из других приложений. Например, аутентифицированному до настоящего момента пользователю можно предоставить доступ через брандмауэр только для авторизованных видов сервиса.

● Агрегирующих элементов — вычислений разнообразных выражений, основанных на всех вышеперечисленных факторах.

Устройство, подобное межсетевому экрану, может использоваться и для защиты отдельного компьютера. В этом случае экран, уже не являющийся межсетевым, устанавливается на защищаемый компьютер. Такой экран, называемый персональным брандмауэром или системой персонального экранирования, контролирует весь исходящий и входящий трафик независимо от всех прочих, системных защитных средств. При экранировании отдельного компьютера, поддерживается доступность сетевых сервисов, но уменьшается или вообще ликвидируется нагрузка, индуцированная внешней активностью. В результате снижается уязвимость внутренних сервисов защищаемого таким образом компьютера, поскольку первоначально сторонний злоумышленник должен преодолеть экран, где защитные средства с конфигурированы особенно тщательно и жестко.

Фильтрация информационных потоков состоит в их выборочном пропускании через экран, возможно, с выполнением некоторых преобразований и извещением отправителя о том, что его данным в пропуске отказано

Фильтрация осуществляется на основе набора правил, предварительно загруженных в экран и являющихся выражением сетевых аспектов принятой политики безопасности. Поэтому межсетевой экран удобно представлять как последовательность фильтров (рис. 2,11), обрабатывающих информационный поток. Каждый из фильтров предназначен для интерпретации отдельных правил фильтрации путем выполнения следующих стадий:

1. Анализа информации по заданным в интерпретируемых правилах критериям, например, по адресам получателя и отправителя или по типу приложения, для которого эта информация предназначена.

2. Принятия на основе интерпретируемых правил одного из следующих' решений:

• не пропустить данные;

• обработать данные от имени получателя и возвратить результат отправителю;

• передать данные на следующий фильтр для продолжения анализа;

• пропустить данные, игнорируя следующие фильтры.

Правила фильтрации могут задавать и дополнительные действия, которые относятся к функциям посредничества, например, преобразование данных, регистрация событий и др. Соответственно правила фильтрации определяют перечень условий, по которым с использованием указанных критериев анализа осуществляются:

● разрешение или запрещение дальнейшей передачи данных;

● выполнение дополнительных защитных функций.

В качестве критериев анализа информационного потока могут использоваться следующие параметры:

● служебные поля пакетов сообщений, содержащие сетевые адреса, идентификаторы, адреса интерфейсов, номера портов и другие значимые данные;

● непосредственное содержимое пакетов сообщений, проверяемое, например, на наличие компьютерных вирусов;

● внешние характеристики потока информации, например, временные, частотные характеристики, объем данных и т. д.

Используемые критерии анализа зависят от уровней модели OSI, на которых осуществляется фильтрация. В общем случае, чем выше уровень модели OSI, на котором брандмауэр фильтрует пакеты, тем выше и обеспечиваемый им уровень защиты.

2.2.4. Выполнение функций посредничества

Функции посредничества межсетевой экран выполняет с помощью специальных программ, называемых экранирующими агентами или просто программами-посредниками. Данные программы являются резидентными и запрещают непосредственную передачу пакетов сообщений между внешней и внутренней сетью.

При необходимости доступа из внутренней сети во внешнюю сеть или наоборот вначале должно быть установлено логическое соединение с программой-посредником, функционирующей на компьютере экрана. Программа-посредник проверяет допустимость запрошенного межсетевого взаимодействия и при его разрешении сама устанавливает отдельное соединение с требуемым компьютером. Далее обмен информацией между компьютерами внутренней и внешней сети осуществляется через программного посредника, который может выполнять фильтрацию потока сообщений, а также осуществлять другие защитные функции.

Следует уяснить, что функции фильтрации межсетевой экран может выполнять без применения программ-посредников, обеспечивая прозрачное взаимодействие между внутренней и внешней сетью. Вместе с тем программные посредники могут и не осуществлять фильтрацию потока сообщений.

В общем случае экранирующие агенты, блокируя прозрачную передачу потока сообщений, могут выполнять следующие функции:

● идентификацию и аутентификацию пользователей;

● проверку подлинности передаваемых данных;

● разграничение доступа к ресурсам внутренней сети;

● разграничение доступа к ресурсам внешней сети;

● фильтрацию и преобразование потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

● трансляцию внутренних сетевых адресов для исходящих пакетов сообщений;

● регистрацию событий, реагирование на задаваемые события, а также анализ зарегистрированной информации и генерацию отчетов;

● кэширование данных, запрашиваемых из внешней сети. Для высокой степени безопасности необходима идентификация и аутентификация пользователей не только при их доступе из внешней сети во внутреннюю, но и наоборот. Пароль не должен передаваться в открытом виде

через общедоступные коммуникации. Это предотвратит получение несанкционированного доступа путем перехвата сетевых пакетов, что возможно, например, в случае стандартных сервисов типа Telnet. Оптимальным способом аутентификации является использование одноразовых паролей. Удобно и надежно также применение цифровых сертификатов, выдаваемых доверительными органами, например центром распределения ключей. Большинство программ-посредников разрабатываются таким образом, чтобы пользователь аутентифицировался только в начале сеанса работы с межсетевым экраном. После этого от него не требуется дополнительная аутентификация в течение времени, определяемого администратором.

Программы-посредники могут осуществлять проверку подлинности получаемых и передаваемых данных. Это актуально не только для аутентификации электронных сообщений, но и мигрирующих программ (Java, ActiveX Controls), по отношению к которым может быть выполнен подлог. Проверка подлинности сообщений и программ заключается в контроле их цифровых подписей. Для этого также могут применяться цифровые сертификаты.

Идентификация и аутентификация пользователей при обращении к межсетевому экрану позволяет разграничить их доступ к ресурсам внутренней или внешней сети. Способы разграничения к ресурсам внутренней сети ничем не отличаются от способов разграничения, поддерживаемых на уровне операционной системы. При разграничении доступа к ресурсам внешней сети чаще всего используется один из следующих подходов:

● разрешение доступа только по заданным адресам во внешней сети;

● фильтрация запросов на основе обновляемых списков недопустимых адресов и блокировка поиска информационных ресурсов по нежелательным ключевым словам;

● накопление и обновление администратором санкционированных информационных ресурсов внешней сети в дисковой памяти брандмауэра и полный запрет доступа во внешнюю сеть.

Фильтрация и преобразование потока сообщений выполняется посредником на основе заданного набора правил. Здесь следует различать два вида программ посредников:

● экранирующие агенты, ориентированные на анализ потока сообщений для определенных видов сервиса, например, FTP, HTTP, Telnet;

● универсальные экранирующие агенты, обрабатывающие весь поток сообщений, например, агенты, ориентированные на поиск и обезвреживание компьютерных вирусов или прозрачное шифрование данных.

Программный посредник анализирует поступающие к нему пакеты данных, и если какой-либо объект не соответствует заданным критериям, то посредник либо блокирует его дальнейшее продвижение, либо выполняет соответствующие преобразования, например, обезвреживание обнаруженных компьютерных вирусов. При анализе содержимого пакетов важно, чтобы экранирующий агент мог автоматически распаковывать проходящие файловые архивы.