Введение в Internet и Intranet

1.1. Логическая архитектура компьютерных сетей

1.1.1. Понятие логической архитектуры сети

Стремительный рост неоднородности и масштабности современных компьютерных сетей приводит к чрезмерному усложнению технологии их функционирования, без понимания которой невозможна организация эффективной защиты информационно-компьютерных ресурсов. Технология же функционирования любой системы определяется ее архитектурой, отражающей входящие в систему компоненты, их назначение и взаимосвязи друг с другом.

Полная и детальная архитектура сложной системы тяжела для понимания. Для снижения трудоемкости анализа такую архитектуру следует рассматривать по разным уровням детализации [5]. При рассмотрении каждого такого уровня необходимо абстрагирование от деталей реализации его компонентов, которые раскрываются на нижестоящих уровнях.

По отношению к компьютерным сетям целесообразно различать их физическую и логическую архитектуру.

Физическая архитектура описывает структуру, назначение и взаимосвязи протоколов нижнего и среднего уровней эталонной модели сетевого взаимодействия — протоколов физического, канального, сетевого, транспортного и сеансового уровней (рис. 1.1). Соответственно физическая архитектура определяется структурой, назначением и взаимосвязями аппаратных ,средств компьютерной сети, а также программных реализаций протоколов ,нижнего и среднего уровней эталонной модели. Для полного анализа физической архитектуры необходимо ее рассмотрение по уровням детализации, соответствующим физическому, канальному, сетевому, транспортному и сеансовому уровням эталонной модели сетевого взаимодействия. , архитектура описывает структуру, назначение и взаимосвязи программных средств компьютерной сети, реализующих протоколы верхних уровней эталонной модели — протоколы уровня представления и прикладного уровня (рис. 1.1). Логическая архитектура отражает целостную технологию функционирования компьютерной сети и может быть детализирована посредством различных уровней физической архитектуры.

В настоящее время различают следующие разновидности логической архитектуры компьютерных сетей:

• одноранговая архитектура;

• классическая архитектура "клиент-сервер";

• архитектура "клиент-сервер", основанная на Web-технологии.

Появление каждой из перечисленных разновидностей сетевых архитектур связывают с отдельными этапами эволюции вычислительных систем. Правильно выбранная архитектура компьютерной сети позволяет достигнуть выдвинутых требований по общей производительности, надежности защиты сетевых ресурсов, гибкости настройки сети, а также минимизации денежных затрат на ее построение и администрирование.

1.1.2. Первые вычислительные системы и одноранговая архитектура

Первый этап эволюции вычислительных систем, соответствующий пятидесятым, шестидесятым и семидесятым годам двадцатого века, относится к началу использования компьютеров после изобретения первой электронно-вычислительной машины (ЭВМ).

Каждая вычислительная система того времени была основана, как правило, на использовании одного многополыовательского компьютера, так как персональные компьютеры еще не появились. Архитектура таких вычислительных систем, функционирующих в автономном режиме, была централизованной, когда к одному центральному компьютеру подсоединялись алфавитно- цифровые терминалы (рис. 1.2).

Если компьютеры объединялись линиями связи в сеть, то такая сеть имела одноранговую архитектуру, при которой отсутствовали компьютеры, полностью предоставляющие свои ресурсы в общее пользование для других компьютеров сети.

Таким образом, централизованная архитектура относится к автономной вычислительной системе, основанной на использовании одного многопользовательского компьютера, а одноранговая архитектура — к компьютерной сети, состоящей из ЭВМ одного ранга, когда отсутствуют компьютеры, полностью предоставляющие свои ресурсы в общее пользование.

Все ресурсы вычислительной системы при централизованной архитектуре, включая информацию, были сконцентрированы в центральной ЭВМ, называемой еще мэйнфреймом (main frame — центральный блок ЭВМ). В качестве основных средств доступа к информационно-компьютерным ресурсам использовались алфавитно-цифровые терминалы, которые соединялись с центральной ЭВМ кабелем. Поскольку терминал — устройство простое, не требовалось никаких специальных действий со стороны конечного пользователя по настройке и конфигурированию программного обеспечения в виду его отсутствия на терминале. Управление терминалами осуществлялось централизованно с компьютера. Все терминалы были однотипными.

Следовательно гарантировалось, что программа, запущенная на компьютере, будет работать со всеми терминалами одинаково.

Основным достоинством централизованной архитектуры с точки зрения обеспечения безопасности хранения и обработки данных является относительная простота построения и администрирования системы защиты информации. Эта относительная простота определяется концентрацией компьютерных ресурсов в одном месте. Ведь защита любых объектов, находящихся в одной точке, реализуется намного проще, чем в случае их территориального распределения.

Наряду с достоинствами первые вычислительные системы обладали рядом недостатков, связанных с отсутствием гибкости этих систем, неудобством их использования конечными пользователями, а также дороговизной обслуживания.

В то время как вычислительные системы с описанной централизованной архитектурой выходят из употребления, одноранговые сети из-за своей дешевизны используются широко. Однако в настоящее время они, как правило, объединяют не многопользовательские ЭВМ, а персональные компьютеры. При этом главным признаком одноранговой сети по-прежнему является отсутствие компьютеров, полностью предоставляющих свои ресурсы в общее пользование.

К существенным недостаткам одноранговых сетей можно отнести их низкую безопасность, невысокую производительность и сложность администрирования. Кроме того, при увеличении количества узлов сети эти показатели постепенно ухудшаются. Поэтому одноранговую сетевую архитектуру целесообразно использовать при небольшом количестве объединяемых компьютеров и невысоких требованиях по безопасности и производительности обработки данных.

1.1.3. Классическая архитектура "клиент-сервер"

Недостатки, свойственные первым вычислительным системам с централизованной архитектурой, а также одноранговым компьютерным сетям, устраняются при построении вычислительных систем по архитектуре "клиент- сервер". Эта архитектура появилась на втором этапе эволюции компьютерных технологий, наступившем в восьмидесятых годах двадцатого века. Особенности данного этапа состоят в децентрализации архитектуры автономных вычислительных систем и их объединении в глобальные компьютерные сети.

Децентрализация архитектуры первых вычислительных систем стала возможной в связи с появлением персональных компьютеров, к которым мигрировала часть функций центральных ЭВМ. В результате появилась возможность создавать распределенные локальные и глобальные вычислительные системы, объединяющие персональные компьютеры и компьютеры, полностью предоставляющие свои ресурсы в общее пользование для других компьютеров сети.

Компьютеры, предоставляющие те или иные общие ресурсы, были названы серверами, а компьютеры, использующие общие ресурсы, — клиентами. Соответственно архитектуру таких распределенных вычислительных систем стали называть архитектурой "клиент- сервер" (рис. 1.3). Персональные компьютеры, исполняющие роль клиентов, называют еще рабочими станциями сети.

Конкретный сервер характеризуется видом ресурса, которым он владеет. Так, если ресурсом является только база данных, то речь идет о сервере базы данных, назначение которого — обслуживать запросы клиентов, связанные с обработкой данных; если ресурс — это файловая система, то говорят о файловом сервере или файл-сервере. В настоящее время серверы, как правило, выделяют в общее пользование комплекс ресурсов — базы данных, файловые системы, различные сервисы, предоставляемые выполняемыми на сервере программами, а также внешние устройства, например, принтеры. Различают несколько моделей архитектуры "клиент-сервер", каждая из которых отражает соответствующее распределение компонентов программного обеспечения между компьютерами сети. Распределяемые программные компоненты выделяют по функциональному признаку.

Функции любого программного приложения могут быть разделены на три группы:

• функции ввода и отображения данных;

• прикладные функции, характерные для предметной области приложения;

• функции накопления информации и управления данными (базами данных, файлами).

Соответственно любое программное приложение можно представить как структуру из трех компонентов:

• компонент представления, реализующий интерфейс с пользователем;

• прикладной компонент, обеспечивающий выполнение прикладных функций;

• компонент доступа к информационным ресурсам или менеджер ресурсов, выполняющий накопление информации и управление данными.

Различают следующие модели архитектуры "клиент-сервер", соответствующие нижеприведенным типам распределения перечисленных компонентов между рабочей станцией и сервером сети:

• на сервере расположены только данные (рис. 1.4);

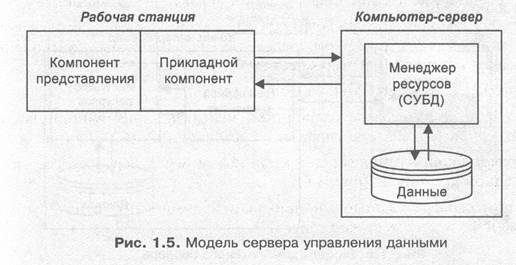

• кроме данных на сервере расположен менеджер информационных ресурсов, например, система управления базой данных (СУБД) (рис. 1.5);

• на сервере сконцентрированы как данные и менеджер ресурсов, так и

прикладной компонент (рис. 1.6);

• на одном сервере расположен прикладной компонент, а на другом— данные и менеджер ресурсов (рис. 1.7).

Модель архитектуры "клиент-сервер", при которой на сервере расположены данные (рис. 1.4), не обеспечивает высокую производительность, так как вся информация обрабатывается на рабочих станциях, а файлы, содержащие эту информацию, для обработки должны быть переданы по сети с сервера. Передача же по сети больших объемов данных, возможно, избыточных, приводит к существенному снижению общей скорости информационного обмена. Это, в свою очередь, может привести к перегрузкам сети. По этим причинам модель доступа к удаленным данным может использоваться только для маленьких сетей.

При использовании модели сервера управления данными на сервере, кроме самой информации, расположен менеджер информационных ресурсов, например, система управления базой данных (СУБД) (рис. 1.5). Компонент представления и прикладной компонент совмещены и выполняются на компьютере-клиенте, который поддерживает как функции ввода и отображения данных, так и чисто прикладные функции. Доступ к информационным ресурсам обеспечивается, как правило, операторами специального языка (например, языка SQL, если речь идет о базах данных) или вызовами функций специализированных программных библиотек. Запросы к информационным ресурсам направляются по сети менеджеру ресурсов, например, серверу базы данных. Последний обрабатывает запросы и возвращает клиенту блоки данных.

Главным преимуществом модели сервера управления данными перед моделью доступа к удаленным данным является снижение объема информации, передаваемой по сети, так как выборка требуемых информационных элементов из файлов выполняется не на рабочих станциях, а на сервере. Кроме того, в настоящее время существует множество инструментальных средств, обеспечивающих быстрое создание приложений с развитым интерфейсом, работающих с SQL-ориентированными СУБД. Это обеспечивает унификацию и широкий выбор средств разработки приложений. С использованием подавляющего большинства этих средств как раз и создаются программы, в которых смешаны прикладные функции и функции представления.

Основным недостатком модели сервера управления данными является отсутствие четкого разграничения между компонентом представления и прикладным компонентом, что затрудняет дальнейшее совершенствование вычислительной системы, архитектура которой построена на основе данной модели.

Учитывая перечисленные достоинства и недостатки модели сервера управления данными, можно сделать вывод, что эту модель целесообразно использовать при построении вычислительных систем, ориентированных на обработку умеренных, не увеличивающихся со временем объемов информации. При этом сложность прикладного компонента приложения не должна быть высокой.

Модель комплексного сервера в сравнении с моделью сервера управления данными является более технологичной. Она строится в предположении, что процесс, выполняемый на компьютере-клиенте, ограничивается функциями представления, в то время, как собственно прикладные функции и функции доступа к данным выполняются сервером (рис. 1.6). Прикладные функции могут быть реализованы в отдельных программах или в хранимых процедурах, которые называют также процедурами базы данных. Эти процедуры хранятся в самой базе данных и выполняются на компьютере- сервере, где функционирует и компонент, управляющий доступом к данным, т. е. ядро СУБД.

Преимущества модели комплексного сервера перед моделью сервера управления данными очевидны: это и более высокая производительность, и более совершенное централизованное администрирование, и, соответственно, экономия ресурсов сети. Учитывая указанные достоинства, можно сделать вывод, что модель комплексного сервера является оптимальной для крупных сетей, ориентированных на обработку больших и увеличивающихся со временем объемов информации.

При существенном усложнении и увеличении ресурсоемкости прикладного компонента для него может быть выделен отдельный сервер, называемый сервером приложений. В этом случае говорят о трехзвенной архитектуре "клиент-сервер" (рис. 1.7), предполагающей наличие трех звеньев: первое звено — компьютер-клиент, второе — сервер приложений, а третье — сервер управления данными. Архитектуру "клиент-сервер", при которой прикладной компонент расположен на рабочей станции вместе с компонентом представления (см. рис. 1.4 и 1.5) или на сервере вместе с менеджером ресурсов и данными (рис. 1.6), называют двухзвенной архитектурой.

В рамках сервера приложений могут быть реализованы несколько прикладных функций, каждая из которых оформляется как отдельная служба, предоставляющая некоторые услуги всем программам, которые желают и могут ими воспользоваться. Серверов приложения может быть несколько, каждый из которых ориентирован на представление некоторого набора услуг. Любая программа, которая пользуется ими, рассматривается как клиент приложения. Детали реализации прикладных функций в сервере приложения полностью скрыты от клиента приложения. Запросы, поступающие от клиентов приложения, выстраиваются в очередь к процессу-серверу приложения, который извлекает, а затем передает их для обработки службе в соответствии с приоритетами.

клиент приложения трактуется более широко, чем компонент представления. Он может поддерживать интерфейс с конечным пользователем (тогда он является компонентом представления), может обеспечивать поступление от некоторых устройств (например, датчиков), может, наконец, сам по себе быть сервером приложения. Последнее позволяет реализовать прикладную систему, содержащую серверы приложений нескольких уровнем. Архитектура такой системы может выглядеть как ядро, окруженное концентрическими кольцами. Ядро состоит из серверов приложения, в которых реализованы базовые прикладные функции. Кольца символизируют наборы серверов приложения, являющихся клиентами по отношению к серверам внутреннего уровня. Число уровней серверов приложений не ограничено.

Четкое разграничение в архитектуре "клиент-сервер" компонентов программных приложений и рациональное распределение этих компонентов между компьютерами сети позволяют достигнуть такого уровня гибкости, второй недостижим в одноранговой архитектуре. Благодаря этому обеспечивается высокая эффективность использования компьютерных ресурсов, возможности расширения и дальнейшего совершенствования вычислительной системы.

Сетевую архитектуру "клиент-сервер", появившуюся на втором этапе эволюции компьютерных технологий, называют классической архитектурой "клиент". Ей присущи следующие особенности:

на сервере порождается не конечная информация, а данные, подлежащие интерпретации компьютерами-клиентами;

• фрагменты прикладной системы распределены между компьютерами сети;

• для обмена данными между клиентами и сервером могут использоваться

закрытые протоколы, несовместимые с открытым стандартом ТСР/IP, применяемом в сети Internet;

• каждый из компьютеров сети ориентирован на выполнение только своих локальных программ.

Последняя особенность способствует повышению информационно-компьютерной безопасности. В случае выполнения на каждом компьютере только своих локальных программ исключается миграция программ по сети при обработке серверами запросов со стороны клиентов. Соответственно снижается вероятность запуска на выполнение вредоносных программ и заражения компьютерными вирусами.

С точки зрения безопасности обработки и хранения данных архитектура "клиент-сервер" обладает и рядом недостатков:

• территориальная распределенность компонентов программных приложений и неоднородность элементов вычислительной системы приводят к существенному усложнению построения и администрирования системы информационно-компьютерной безопасности;

• часть защищаемых информационных ресурсов может располагаться

на персональных компьютерах, которые характеризуются повышенной уязвимостью;

• использование для обмена данными между компьютерами сети закрытых протоколов требует разработки уникальных средств защиты, а соответственно — повышенных затрат;

• при потере параметров настройки программного обеспечения какого-либо компьютера-клиента необходимо выполнение сложных процедур связывания и согласования этого компьютера с остальной частью вычислительной системы, что приводит к увеличению времени восстановления работоспособности компьютерной сети при возникновении отказов.

1.1.4. Архитектура "клиент-сервер", основанная на Web-технологии

Многие недостатки, свойственные компьютерным сетям с классической архитектурой "клиент-сервер", снимаются в вычислительных системах новой архитектуры, которые сконцентрировали и объединили в себе лучшие качества централизованных систем и классических систем "клиент-сервер". Новая архитектура компьютерных сетей была названа как intranet-архитектура. Ее часто называют также Web-архитектурой или архитектурой "клиент- сервер", основанной на Web-технологии. Эта архитектура стала итогом многолетних исследований и разработок в области приложения глобальных сетевых технологий Internet к локальным сетям. Появление в 1993 году архитектуры intranet относят к началу третьего этапа эволюции вычислительных систем.

Основной особенностью архитектуры intranet является возвращение к серверам ряда функций, которые были вынесены за пределы центральной ЭВМ на втором этапе эволюции вычислительных систем. Базисом новой архитектуры является Web-технология, пришедшая из Internet.

В соответствии с Web-технологией на сервере размещаются так называемые Web-документы, которые визуализируются и интерпретируются программой навигации, функционирующей на рабочей станции (рис. 1.8). Программу навигации называют еще Web-навигатором или Web-браузером Web.

Логически Web-документ представляет собой гипермедийный документ, объединяющий ссылками различные Web-страницы, каждая из которых может содержать ссылки и на другие объекты. Физически Web-документ представляет собой текстовый файл специального формата, содержащий ссылки на другие объекты и Web-документы, расположенные в любом узле сети. Web-документ реально включает только одну Web-страницу, но логически может объединять любое количество таких страниц, принадлежащих различным Web-документам.

Web-страница, являясь информационным аналогом страницы бумажного документа, может включать как текст, так и рисунки. Но, в отличие от бумажной страницы, Web-страница может быть связана с компьютерными программами и содержать ссылки на другие объекты. Программа, связанная с Web-страницей, начинает автоматически выполняться при переходе по соответствующей ссылке или открытии Web-страницы. Любые ссылки, включенные в Web-страницу, выделяются другим цветом и/или подчеркиванием. Для перехода по ссылке достаточно щелкнуть по ней мышью. Получаемая таким образом система гиперссылок основана на том, что некоторые выделенные участки одного документа, которыми могут быть части текста и рисунки, выступают в качестве ссылок на другие логически связанные с ними объекты. При этом объекты, на которые делаются ссылки, могут находиться на любом компьютере сети. В Web-страницу могут быть включены ссылки на следующие объекты:

● другую часть Web-документа;

● другой Web-документ или документ другого формата (например, документ Word или Excel), который может размещаться на любом компьютере сети;

● мультимедийный объект — рисунок, звук, видео;

● программу, которая при переходе на нее по ссылке будет выполняться на сервере;

● программу, которая при переходе на нее по ссылке будет передана с сервера на рабочую станцию для интерпретации или запуска на выполнение навигатором;

● любой другой сервис — электронную почту, копирование файлов с другого компьютера сети, поиск информации и т. д.

Из раскрытого понятия Web-документа становится ясно, что программа навигации, выполняемая на рабочей станции, может не только визуализировать Web-страницы и выполнять переходы к другим объектам, но и активизировать программы на сервере, а также интерпретировать и запускать на выполнение программы, относящиеся к Web-документу, для исполнения на рабочей станции.

Передачу с сервера на рабочую станцию документов и других объектов по запросам, поступающим от навигатора, обеспечивает функционирующая на сервере программа, называемая Web-сервером. Когда Web-навигатору необходимо получить документы или другие объекты от Web-сервера, он отправляет серверу соответствующий запрос. При достаточных правах доступа между сервером и навигатором устанавливается логическое соединение„. Далее сервер обрабатывает запрос, передает Web-навигатору результаты обработки, например требуемый Web-документ, и разрывает установленное соединение.

Web-сервер выступает в качестве информационного концентратора, который доставляет информацию из разных источников, а потом однородным образом предоставляет ее пользователю. Навигатор, снабженный универсальным и естественным интерфейсом с человеком, позволяет последнему легко просматривать информацию вне зависимости от ее формата.

Таким образом, в рамках Web-документа может быть выполнена интеграция данных и программных объектов различных типов, расположенных в совершенно разных узлах компьютерной сети. Это позволяет рассредоточивать информацию в соответствии с естественным порядком ее создания и потребления, а также осуществлять к ней единообразный доступ. Приставка Web здесь, а также в названии самой технологии, переводимая как паутина, как раз и отражает тот факт, что работа пользователя осуществляется на основе перехода по ссылкам, которые как нити паутины связывают разнотипные объекты, распределенные по узлам компьютерной сети.

Web-документы, помимо связывания распределенных и разнотипных данных, позволяют рассматривать информацию с нужной степенью детализации, что существенно упрощает анализ больших объемов информации. Можно сконцентрировать внимание на главном, а затем изучить выбранный материал во всех подробностях. Можно эффективно реализовать много модельный подход представления материала, создавая различные "взгляды" на требуемую предметную область, отражающие точки зрения той или иной группы сотрудников организации. Компьютер-клиент, на котором должна выполняться программа навигации, может быть полностью стандартизован. В такой компьютер, помимо процессора, основной памяти и монитора, достаточно включить небольшой участок внешней памяти, необходимый для хранения и работы программы навигации, а также устройство сопряжения с линией связи. Кроме того, программу навигации можно вообще реализовать аппаратно в специализированном процессоре.

Изложенное позволяет выделить следующие отличительные черты intranet- архитектуры:

● на сервере порождается конечная информация, предназначенная для представления пользователю программой навигации, а не полуфабрикат, как в системах с классической архитектурой "клиент-сервер";

● все информационные ресурсы, а также прикладная система сконцентрированы на сервере;

● для обмена данными между клиентами и сервером используются протоколы открытого стандарта ТСР/IP, применяемые в Internet;

● облегчено централизованное управление не только сервером, но и компьютерами-клиентами, так как они стандартизованы с точки зрения программного обеспечения (на каждой рабочей станции достаточно наличия только стандартной программы навигации);

● на рабочих станциях помимо своих программ могут выполняться программы с других компьютеров сети.

Все перечисленные особенности, за исключением последней, способствуют решению проблемы информационно-компьютерной безопасности.

Концентрация на сервере всех информационных ресурсов и прикладной системы существенно упрощает построение и администрирование системы безопасности, так как защита любых объектов, находящихся в одном месте, реализуется намного проще, чем в случае их территориального распределения.

Использование для обмена данными между компьютерами сети протоколов открытого стандарта (ТСР/IP) приводит к унификации всех способов взаимодействия между рабочими станциями и сервером. Не нужно решать задачу обеспечения безопасного информационного взаимодействия для множества приложений каждого компьютера. Решение по безопасности взаимодействия для одного компьютера и будет стандартным для всех. Кроме того, по отношению к протоколам открытого стандарта намного интенсивнее и шире публичное обсуждение вопросов информационной безопасности и богаче выбор защитных средств.

Облегченное централизованное управление сервером и компьютерами- клиентами снижает вероятность допущения непреднамеренных ошибок пользователями, операторами и администраторами. Такие ошибки являются одной из основных угроз информационно-компьютерной безопасности и приводят к прямому ущербу. В качестве примера могут выступать неправильно введенные данные или ошибки в программе, вызвавшие остановку либо разрушение системы. Эти ошибки также создают слабые места, которыми могут воспользоваться злоумышленники.

В архитектуре intranet распределенная обработка информации предполагает возможность выполнения на рабочих станциях программ, полученных с сервера. Такой вид распределенной обработки позволил сконцентрировать всю прикладную систему на сервере. Однако возможность выполнения на рабочих станциях программ с сервера порождает новые угрозы информационно-компьютерной безопасности, например, появляется угроза подмены передаваемой с сервера программы [2, 29]. Соответственно возможность миграции программ предъявляет дополнительные требования по поддержанию безопасности сетевого взаимодействия.

1.2. Основы современных сетевых технологий

1.2.1. Схема взаимодействия с Web-сервером

Обобщенное описание

В настоящее время наиболее перспективной является архитектура "клиент- сервер", основанная на Web-технологии.

Обмен информацией по Web-технологии не отличается от информационного обмена, реализуемого по принципу "клиент-сервер", когда программа-сервер осуществляет обработку запросов, поступающих от программы-клиента.

В качестве программ-клиентов выступают программы Web-навигации, располагаемые на рабочих станциях сети, или служебные Web-приложения. Web-навигаторы используются для непосредственной визуализации и интерпретации Web-документов, хранящихся на сервере, а также для доступа к другим отдельным сервисам (рис. 1.9):

● сервису копирования файлов с сервера (FTP-сервису);

● сервису управления сервером (Telnet-сервису);

● сервису многоуровневых меню по доступу к компьютерным ресурсам

(Gopher-сервису).

Доступ к другим отдельным сервисам возможен в связи с тем, что с самого начала программы навигации разрабатывались как мультипротокольные программы, обеспечивающие интерфейс доступа ко многим ресурсам сети.

К Web-навигаторам относятся такие известные продукты, как Netscape Navigator компании Netscape или Internet Explorer от Microsoft.

Служебные Web-приложения используются чаще всего для получения некоторых статистических данных о Web-сервере или индексирования содержащейся там информации с целью пополнения базы данных поисковых систем.

При использовании Web-технологии в качестве основной программы- сервера выступает Web-сервер, который запускается на компьютере-сервере и осуществляет обработку запросов, приходящих от Web-клиентов. Взаимодействие между Web-клиентом и Web-сервером осуществляется в соответствии с протоколом HTTP (HyperText Transfer Protocol — протокол передачи гипертекста). Будучи запущенным, Web-сервер контролирует логический порт, по умолчанию номер которого равен 80, и полагает, что любые сообщения, присланные к этому порту, предназначены для Web-сервера.

При получении запроса от Web-клиента Web-сервер устанавливает связь по протоколу ТСР/IP и обменивается информацией в соответствии с протоколом HTTP. В случае запроса защищенной информации Web-сервер может потребовать от пользователя введения идентификатора и пароля. Защищенные Web-документы предоставляются только при наличии у пользователей соответствующих прав доступа.

Web-документы, получаемые навигатором от Web-сервера, представляют собой текстовые файлы, написанные на специальном языке, называемом языком HTML (HyperText Markup Language — гипертекстовый язык меток). Этот язык состоит из набора соглашений, в соответствии с которыми в текстовый файл помимо требуемого текста на любом языке мира вставляются метки, определяющие форматирование этого текста и его внешний вид в окне Web-навигатора, а также ссылки на любые объекты и отображаемые графические файлы. Кроме меток в Web-документ могут быть вставлены программы на языках JavaScript (Java Scripting) и VBScript (Visual Basic Scripting), интерпретируемые Web-навигатором при загрузке и просмотре Web-документа.

Для доступа к той информации, которая не может обрабатываться Web- сервером непосредственно, например для доступа к базам данных, используется система программных шлюзов. Программный шлюз, получив запрос от Web-сервера, обрабатывает его сам или выступает в качестве посредника между сервером Web и каким-либо другим сервером, например, сервером СУБД (рис. 1.9).

Программные шлюзы разрабатываются в соответствии с определенными стандартами, определяющими способы вызова Web-сервером прикладных программ или функций динамических библиотек, а также способы обмена информацией с этими программными объектами. Одним из наиболее распространенных стандартов данного типа является интерфейс CGI (Common Gateway Interface — общий интерфейс шлюзов).

Обработка запроса от Web-клиента

Рассмотрим полную последовательность шагов, реализуемую Web-сервером при обработке запроса, поступившего от Web-клиента.

1. Web-навигатор или другой Web-клиент посылает Web-серверу запрос на получение от него какого-либо информационного ресурса. Запрос передается в формате НТТР, а адрес ресурса указывается в формате URL.

2. После получения запроса Web-сервер определяет наличие запрашиваемого ресурса среди локальных ресурсов, т. е. среди ресурсов, которыми данный сервер управляет.

3. Если запрашиваемый ресурс имеется в наличии, то Web-сервер проверяет права доступа к этому ресурсу и, если права не нарушены, то возвращает содержимое ресурса Web-клиенту.

4. Если запрос Web-клиента нарушает права доступа к ресурсу, то Web- сервер отклоняет запрос и возвращает соответствующее предупреждение клиенту.

5. В случае, если запрашиваемый ресурс не относится к локальным ресурсам Web-сервера, сервер определяет наличие в его файлах настройки информации о перемещении ресурса в сети. Если ресурс был размещен на сервере, но в данный момент перемещен в другое место, то сервер сообщает об этом клиенту (рис. 1.10).

6. Если Web-сервер поддерживает виртуальное дерево другого Web-сервера, то запрос будет перенаправлен на нужный ресурс по аналогии с предыдущим шагом (рис. 1.10).

7. Если Web-сервер используется в качестве сервера-посредника (proxy- сервера), то он выступает, с одной стороны, в качестве Web-сервера для клиента, пославшего запрос, а с другой стороны — в качестве Web- клиента, который посылает запрос к другому Web-серверу (рис. 1.11).

8. После возвращения информации клиенту сервер разрывает соединение с ним.

Web-сервер может использоваться для решения широкого круга задач. Наиболее типичными для современных серверов являются следующие функции:

● ведение иерархической базы данных документов, обработка запросов и

контроль за доступом к информации со стороны программ-клиентов;

● предварительная обработка данных перед ответом на запрос;

● взаимодействие с внешними программами и другими серверами, например, с информационно-поисковыми системами. Большинство современных Web-серверов, таких как Enterprise Server от корпорации Netscape и Internet Information Server от Microsoft, реализуют криптографический протокол SSL (Secure Sockets Layer), обеспечивающий поддержание конфиденциальности, целостности и подлинности передаваемых по сети данных. Этот протокол реализован и в современных Web- навигаторах — Netscape Navigator и Internet Explorer. Данная особенность позволяет безопасно использовать Web-технологию в компьютерных сетях.

1.2.2. Распределенная обработка информации на основе мигрирующих программ

Одной из главных особенностей intranet-архитектуры является распределенная обработка информации на основе мигрирующих программ. Программа навигации, выполняемая на рабочей станции, может не только визуализировать Web-старницы и выполнять переходы к другим ресурсам, но и активизировать программы на сервере, а также интерпретировать и запускать на выполнение программы, относящиеся к Web-документу, которые передаются вместе с этим документом с сервера. Такой вид распределенной обработки информации позволяет сконцентрировать всю прикладную систему непосредственно на сервере.

Существует три основных вида программ, которые могут быть связаны с Web-документом и передаваться на рабочую станцию для выполнения:

● Java- аплеты, подготовленные и используемые по технологии Java;

● программы, написанные на языке сценариев JavaScript, VBScript (Visual Basic Scripting) или VRML;

● программные компоненты ActiveX Controls, соответствующие технологии ActiveX.

Наличие нескольких разновидностей мигрирующих программ объясняется их различными возможностями, а также конкуренцией между ведущими корпорациями в области программных и сетевых технологий — корпорациями Sun Microsystems, Netscape, Microsoft и другими.

Технология Java была разработана компанией Sun Microsystems в начале 90- х годов в связи с возникновением острой необходимости в компьютерных программах, ориентированных на использование в сетевой среде и интеграцию с Web-сервисом. К таким программам изначально были предъявлены требования по мобильности, предполагающие независимость от аппаратными и операционных платформ, а также безопасность и надежность обработки информации.

В результате были разработаны язык программирования Java, а также целостная технология создания и использования мобильных программ, получившая название Java-технологии, Язык Java является простым объектно-ориентированным языком программирования, построенным на основе языка С++, из которого убрали все лишнее и добавили новые возможности для обеспечения безопасности и надежности распределенных вычислений. Много полезных идей было заимствовано из языков Objective С и SmallTalk.

Для снижения сложности программирования и количества допускаемых ошибок в язык Java были внесены жесткая объектная ориентация описаний и строгая типизация данных. В этом языке нет данных, не входящих в объекты, и нет функций, не являющихся методами какого-либо объекта. Строгая типизация информационных элементов позволяет н

а стадии компиляции выявлять ошибки, связанные с несовместимостью типов данных.

Реализованный в языке модульный принцип построения программ и простота языка дают возможность не только быстро разрабатывать новые программы, но и применять элементы уже написанных и проверенных программ, а также эффективно модернизировать старые. Кроме того, в стандарт языка входит множество полезных библиотек, на основе которых можно строить вычислительные системы любой сложности. Этот стандартный набор постоянно пополняется новыми важными функциями.

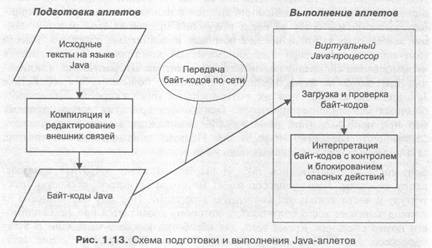

Независимость от аппаратно-операционных платформ, а также безопасность и надежность обработки информации были достигнуты разработкой виртуального Java-процессора, предназначенного для выполнения Java- программ путем их интерпретации. Определены его архитектура, представление элементов данных и система команд.

Виртуальный Java-процессор обеспечивает среду для исполнения Java-

программ. При этом любая Java-программа должна соответствовать спецификации этого абстрактного процессора, которая полностью определяет его машинно-независимую систему команд, типы обрабатываемых данных, а также регистры. Поэтому для возможности исполнения Java-программы виртуальным Java-процессором ее исходные тексты должны быть оттранслированы в высокоуровневые машинно-независимые коды этого абстрактного процессора, называемые байт-кодами.

Оттранслированные Java-программы, предназначенные для выполнения на рабочей станции в среде Web-навигатора, называют Java-аплетами или просто аплетами. По своей структуре каждый аплет представляет собой небольшую программку, в которой должно быть определено несколько обязательных функций. Аплет загружается по сети с сервера и выполняется в среде Web-навигатора (рис. 1.12). Ссылки на аплеты располагаются в Web- документах, но непосредственно в состав Web-документов аплеты не входят. Они хранятся в отдельных файлах на сервере.

Независимость байт-кодов Java от аппаратно-операционных платформ достигается программной реализацией для каждой из этих платформ только виртуального Java-процессора, который и предназначен для интерпретации аплетов.

Байт-коды Java-программ обладают следующими особенностями:

● они могут не только легко интерпретироваться, но и эффективно компилироваться "на лету" непосредственно в машинные коды для любой современной аппаратной платформы;

● средняя длина команды в байт-кодах сокращена до минимума, что снизило сложность и объем Java- аплетов по сравнению с обычными исполняемыми программами;

● байт-коды каждой программы содержат избыточную информацию, которая позволяет проверить их на безопасность выполнения.

Под компиляцией "на лету" или, как ее еще называют, динамической компиляцией понимается компиляция аплетов в машинные коды рабочей станции, выполняемая сразу же после получения аплетов на этой рабочей станции с целью их выполнения как обычных исполняемых программ. Вместо виртуального процессора при динамической компиляции предполагается использование специализированного компилятора. Динамическая компиляция байт-кодов и их дальнейшее выполнение повышает быстродействие Java- аплетов, которое при их интерпретации ниже скорости выполнения обычных исполняемых программ. Однако без принятия дополнительных мер при использовании динамической компиляции может быть снижена безопасность обработки информации. Поэтому динамическая компиляция Java-аплетов в Web-навигаторах пока не используется.

Байт-коды разрабатывались так, чтобы максимально сократить среднюю длину команды. Java-процессор имеет минимум регистров, стековую архитектуру и часто использует косвенную адресацию. Поэтому большинство из команд занимает всего один байт, к которому добавляется при необходимости номер операнда. Кроме того, для обработки каждого типа данных Java- процессор имеет свой набор команд. В результате средняя длина Java- команды составляет всего 1,8 байта. Средняя длина команды для классических RISC-процессоров равна примерно 4 байтам. Для высокой надежности и безопасности выполнения Java- аплетов предусмотрены две важные функции:

● проверка байт-кодов перед их выполнением на целостность и правильность инструкций;

● контроль и блокирование опасных действий в процессе интерпретации байт-кодов.

Первую функцию реализует загрузчик и верификатор байт-кодов, а вторую — диспетчер безопасности виртуального Java-процессора. Диспетчер безопасности запрещает аплетам осуществлять доступ к файлам и периферийным устройствам, а также выполнять системные функции, такие как распределение памяти.

Виртуальный Java-процессор обеспечивает выполнение и других функций, влияющих на надежность обработки информации, например, "сбор мусора", т. е. освобождение неиспользуемой оперативной памяти. Кроме того, язык Java содержит необходимые средства для корректной работы со всеми объектами и ресурсами в случае возникновения исключительных ситуаций.

Технологический цикл подготовки Java- аплетов тот же, что и для программ на других языках программирования. Отличием является лишь то, что при редактировании внешних связей требуемые компоненты могут доставляться по сети. Процесс выполнения аплетов существенно отличается от аналогичного процесса для обычных программ (рис. 1.13).

Поскольку аплеты и другие части прикладной системы хранятся на сервере, то за счет централизации облегчается сопровождение и администрирование системы. Это в свою очередь гарантирует, что пользователь всегда будет использовать самые последние версии программ.

Следует отметить, что на языке Java могут создаваться не только аплеты, являющиеся мигрирующими программами, но и стационарные программные приложения. Однако для высокого быстродействия исходные текст таких программ следует компилировать не в байт-коды, а в машинно-зависимые коды, обеспечивающие высокую скорость исполнения.

В настоящее время существует достаточное количество инструментальных средств для разработки как Java-аплетов, так и Java-приложений. Среди них — Microsoft Visual J++, Symantec Cafe, Borland Jbuilder, Sun Microsystems Java WorkShop и ряд других.

Технологии, основанные на использовании языков сценариев

Параллельно с мощной Java-технологией появились технологии создания и применения мигрирующих программ, основанные на использовании языков сценариев. Наиболее важным отличием таких технологий от Java-технологии является покомандная интерпретация исходных текстов программ, исключающая необходимость их компиляции перед выполнением. Вспомним, что в Java- технологии мобильная Java-программа для возможности выполнения должна быть откомпилирована в байт-коды. Функция интерпретации мобильных программ, написанных на языке сценариев, возложена на Web-навигатор.

Языки сценариев часто называют еще языками скриптов (script — сценарий) или макроязыками. Их интерпретируемая природа упрощает отладку и создание составленных на них программ. К основным представителям языков сценариев, предназначенных для написания мигрирующих программ, относятся:

● язык JavaScript, разработанный совместно компаниями Netscape и Sun Microsystems, а также подобный ему язык VB Script (Visual Basic Scripting) от Microsoft;

● язык VRML (Virtual Reality Modeling Language — язык моделирования виртуальной реальности), разработанный компанией Silicon Graphics.

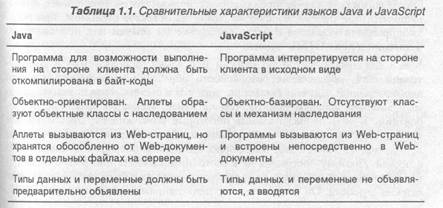

Язык сценариев JavaScript впервые появился в Web-навигаторе Netscape Navigator 2.0 под названием LiveScript. Впоследствии Netscape отказалась от такого названия, начав работать вместе с Sun Microsystems и попав под влияние Java. JavaScript вовсе не представляет собой производную от Java.

Хотя эти языки имеют некоторые общие атрибуты, но их можно назвать не более чем дальними родственниками (табл. 1.1).

JavaScript является упрощенным интерпретируемым языком с базовыми объектно-ориентированными функциями. Свойство простоты объясняется отсутствием жесткой архитектуры типов и семантики. Объектно-ориентированная ориентация проявляется в возможностях работы с окнами, строкой состояния и другими элементами интерфейса Web-навигатора и сетевого окружения как с объектами в иерархии, к которым можно обращаться по имени.

JavaScript беднее языка Java, но гораздо удобнее и эффективнее для ряда задач, связанных с обработкой Web-документов и взаимодействием с пользователем при его просмотре. Он имеет большое число встроенных функций и команд. Программы, написанные с помощью JavaScript, могут выводить на экран диалоговые окна, производить математические вычисления, проигрывать различные аудио- и видеофайлы, получать новые документы, обрабатывать нажатие на кнопки в формах и многое другое. С помощью JavaScript можно также устанавливать атрибуты и свойства бинарных библиотек Java, а также программных модулей (plug-ins), подключенных к Web-навигатору.

Команды JavaScript встраиваются непосредственно в Web-страницу и выполняются Web-навигатором во время загрузки этой страницы или во время определенных действий, производимых пользователем при работе с ней, например, при щелчке мышью на одном из объектов страницы, при позиционировании указателя в место расположения ссылки или при вводе информации в поля HTML-формы.

Как и для любой другой технологии или языка, используемых в компьютерной сети, обеспечение безопасности обработки информации является первоочередной задачей. JavaScript, хотя его и нельзя назвать языком с самым высоким уровнем защиты, тем не менее, адекватен большинству требований. В нем не реализованы некоторые возможности, поскольку они косвенно делают защиту более уязвимой. Программе на JavaScript, как и программе на языке Java, запрещено выполнять операции с локальными файлами. Поэтому программа не в состоянии изменять или получать доступ к пользовательским данным. Кроме того, язык JavaScript не поддерживает сетевые функции. Он не может, например, напрямую открыть порт ТСР/1Р, а способен только обеспечить загрузку объекта по заданному адресу и формирование данных, передаваемых Web-серверам. Современные Web- навигаторы позволяют устанавливать уровни безопасности и управлять ими так, что программа на JavaScript может обратиться только к ограниченному кругу информации.

Быстрота создания программ, небольшие размеры программных модулей, удобный доступ ко всем внутренним функциям Web-навигатора, а также безопасность JavaScript-технологии привели к высокой популярности языка JavaScript, не уступающей популярности языка Java.

К недостаткам технологии JavaScript следует отнести невысокое быстродействие JavaScript-программ, являющееся неотъемлемым атрибутом всех интерпретируемых языков программирования.

Нужно отметить, что реализации языка JavaScript компаний Netscape и Microsoft различаются. Эти несоответствия могут привести к несовместимости при использовании Web-навигаторов Netscape Navigator и Internet Explorer. Поэтому при создании приложений на JavaScript необходима проверка их работоспособности в среде различных программ навигации.

Язык сценариев VBScript (Visual Basic Scripting) от Microsoft во многом подобен JavaScript. Он является подмножеством языка Visual Basic и также предназначен для программирования страниц Web. С его помощью можно заставить взаимодействовать разные объекты на Web-странице, включая программные компоненты другого типа, например, аплеты Java и программные компоненты ActiveX Controls.

В отличие от макроязыков JavaScript и VBScript язык VRML разработан корпорацией Silicon Graphics специально для создания интерпретируемых пpoграмм, моделирующих трехмерные виртуальные миры. Интерпретаторы VRML подключаются к Web-навигаторам чаще всего в виде отдельных программных модулей (plug-ins). Исходные тексты программ на языке VRML оформляются в виде отдельного VRML-файла и вызываются по ссылке с Web-документа при его просмотре Web-навигатором. Щелчок мышью по такой ссылке приводит к открытию отдельного окна, позволяющего пройтись по расположенному в нем фрагменту трехмерной реальности.

Под ActiveX понимается набор технологий от Microsoft, направленных на дополнение, интеграцию и унификацию существующих методов представления и обработки информации в компьютерных сетях, построенных по Web-архитектуре. Основная идея ActiveX-технологий заключается в использовании одинакового способа доступа ко всем информационным ресурсам сети (рис. 1.14). В качестве основы такого унифицированного способа доступа выбрана Web-технология.

В соответствии с ActiveX Web-навигатор должен стать частью операционной системы. Более того, методы доступа к любой информации на собственном компьютере, на сервере локальной сети или в Internet должны быть совершенно одинаковы и прозрачны для пользователя. Данная концепция частично уже реализована в Web-навигаторе Microsoft Internet Explorer 4.0.

С точки зрения разработки мобильных программ набор технологий ActiveX с одной стороны выступает как альтернатива, а с другой — как существенное дополнение технологий Java и JavaScript. ActiveX обеспечивает не только разработку и выполнение мобильных программ, но и реализацию ряда дополнительных возможностей, например, вызов из среды Web-навигатора функций по просмотру и редактированию документов Word, Excel и Power- Point. В распоряжение программистов и авторов Web-документов ActiveX предоставляет набор функций API (Application Program Interface), реализованный как для клиента, так и для сервера.

ActiveX поддерживает следующие типы мобильных программ, которые могут быть связаны с Web-документом и передаваться на рабочую станцию для выполнения (рис. 1.15):

● программные компоненты ActiveX Controls; О аплеты Java;

● программы, написанные на языках сценариев JavaScript, VBScript (Visual

Basic Scripting) и VRML.

Технологии по созданию и использованию программных компонентов ActiveX Controls, а также программ, написанных на макроязыке VBScript, являются собственными разработками Microsoft.

На сервере для действенности технологий ActiveX должны функционировать общесистемные программные средства от Microsoft: операционная система Windows NT Server и Web-сервер IIS (Internet Information Server). Взаимодействие Web-сервера IIS с другими приложениями, например с системой управления базами данных (СУБД), обеспечивается за счет реализованных в нем интерфейсов ISAPI (Internet Server API) и CGI (Common Gateway Interface).

Программные компоненты ActiveX Controls представляют собой обычные исполняемые программы, которые могут загружаться с сервера для исполнения на рабочей станции. Как и при использовании Java-аплетов ссылки на эти программы располагаются в Web-документах. Непосредственно в состав Web-документов программные компоненты ActiveX Controls не входят. Они хранятся в отдельных файлах на сервере. Компоненты ActiveX Controls отличаются от Java-аплетов следующими особенностями:

● программы ActiveX Controls включают исполняемый код, зависящий от аппаратно-операционной платформы; байт-коды же Java-аплетов являются машинно-независимыми;

● загруженные элементы ActiveX Controls остаются в клиентской системе, тогда как аплеты Java необходимо каждый раз загружать заново;

● поскольку программы ActiveX Controls не работают подобно Java- аплетам под контролем диспетчера безопасности, они могут получать доступ к дискам и выполнять другие функции, характерные для традиционных приложений.

Учитывая, что программы ActiveX Controls по сути являются обычными программными приложениями, то их разработка может осуществляться с помощью любого языка программирования. Могут быть использованы такие инструментальные системы, как Visual C++, Visual Basic, Delphi, Visual J++ и ряд других. Разработан и комплексный инструментальный пакет Microsoft ActiveX Development Kit (MADK).

Программные компоненты ActiveX Controls, а также программы, написанные на макроязыках JavaScript и VBScript, могут включать вызовы функций API ActiveX по предоставлению ряда сервисов, таких как:

● создание высококачественных мультимедийных эффектов;

● открытие и редактирование электронных документов путем обращения к приложениям, поддерживающим стандарт OLE (Object Linking and Embedding — связывание и встраивание объектов), например, к приложениям Microsoft Office;

● обращения к операционной системе для оптимальной настройки параметров выполнения полученных с сервера программ.

Программы, написанные на макроязыках JavaScript и VBScript, могут автоматизировать взаимодействие между множеством объектов, включая аплеты Java, программные компоненты ActiveX Controls и другие программы на клиентском компьютере, позволяя им работать вместе как часть интегрированного активного пространства Web. Можно написать свой макроязык и добавить его интерпретатор в Web-навигатор Internet Explorer с помощью динамически загружаемой библиотеки DLL.

В сравнении с технологией Java технология ActiveX Controls имеет как недостатки, так и преимущества.

Недостатки связаны прежде всего с более низким уровнем безопасности

распределенной обработки информации. Программные компоненты ActiveX Controls, загруженные на клиентскую систему, могут обращаться к любой ее части подобно обычному приложению. Microsoft реализовала в рамках ActiveX доверительную защиту на основе цифровых сертификатов, которые обеспечивают подтверждение подлинности загруженных с сети программных компонентов. Однако подтверждение подлинности еще не означает подтверждение безопасности. Кроме того, схема доверительной защиты ActiveX может оказаться недейственной, когда пользователи загружают программные компоненты ActiveX Controls из Internet, особенно из неизвестных или сомнительных источников.

Вместе с тем программные компоненты ActiveX Controls, в отличие от Java- аплетов, позволяют реализовать функции, свойственные полномасштабным программным приложениям. Эта особенность для корпоративной сети является существенным преимуществом при условии принятия соответствующих мер безопасности, например, при разрешении загрузки программ ActiveX Controls только с серверов корпорации.

Что же касается производительности, то поскольку Java является интерпретируемым языком, аплеты Java выполняются на виртуальной машине клиентской системы с меньшей скоростью, чем скомпилированные элементы ActiveX Controls. Но с другой стороны, аплеты Java очень компактны, поэтому загружаются быстро. Для загрузки же программ ActiveX Controls требуется большее время. Следует также учесть, что загруженные программы ActiveX Controls остаются в клиентской системе, тогда как все аплеты Java необходимо каждый раз загружать заново. Эта особенность с точки зрения безопасности является недостатком, так как нарушается централизация прикладной системы. Но с точки зрения производительности достигается пре- имущество перед Java- аплетами.

По независимости от аппаратных и операционных платформ ActiveX уступает Java-технологии. Несмотря на заявление компании Microsoft, что ActiveX обеспечивает открытую много платформенную поддержку операционных систем Macintosh, Windows и UNIX, технологии ActiveX лучше работают на платформах Microsoft Windows, поскольку разработаны преимущественно для использования функций, встроенных в эти операционные системы. Соответственно в полной мере ActiveX может использоваться в сетях, работающих под управлением операционных систем Microsoft Windows.

1.2.3. Доступ к реляционным базам данных

В архитектуре "клиент-сервер", основанной на Web-технологии, Web-сервер выступает в качестве информационного концентратора, который доставляет

информацию из разных источников, а потом однородным образом с помощью Web-навигатора предоставляет ее пользователю. Непосредственная интеграция разнородной информации выполняется при визуализации и интерпретации Web-документов, которую реализует Web-навигатор при взаимодействии с Web-сервером, а также другими серверами по предоставлению информационных ресурсов. Взаимодействие Web-навигатора с сервером системы управления базами данных (сервером СУБД) может осуществляться двумя основными способами:

● доступ к серверу СУБД через Web-сервер;

● доступ к серверу СУБД напрямую.

Доступ к серверу СУБД через Web-сервер

Для доступа Web-навигатора к серверу СУБД через Web-сервер используется система программных шлюзов (см. рис. 1.9). Программный шлюз, получив запрос от Web-сервера, выступает в качестве посредника между сервером Web и сервером СУБ

Программные шлюзы разрабатываются в соответствии с определенными стандартами, определяющими способы вызова Web-сервером прикладных программ или функций динамических библиотек, а также способы обмена информацией с этими программными объектами. Одними из наиболее распространенных стандартов данного типа являются интерфейс CGI (Common Gateway Interface — общий интерфейс шлюзов), а также его усовершенствованная спецификация, названная как FastCGI (ускоренный CGI).

Для доступа Web-навигатора к серверу СУБД через Web-сервер по стандарту CGI необходима соответствующая CGI-программа, выполняющая роль программного шлюза между Web-сервером и сервером СУБД (рис. 1.1б).

CGI-приложения работают независимо от Web-сервера, а их запуск осуществляется по вызову с Web-документа при его обработке Web-навигатором. CGI-программа взаимодействует с Web-сервером посредством двустороннего обмена переменными среды через стандартные каналы ввода/вывода данного приложения.

Поскольку CGI-программы работают независимо от Web-сервера и имеют простой общий интерфейс, разработчики Web-документов имеют возможность создавать свои CGI-программы на любом языке, поддерживающем стандартные файловые операции ввода/вывода. Кроме того, при независимой разработке можно создавать такие приложения, которые легко переносятся с одного на другой Web-сервер. Существуют и стандартные CGI- программы, специально разработанные для взаимодействия Web-серверов с различными СУБД, например, программа WebDBC.

В качестве интерфейса между Web-навигатором и сервером СУБД в составе Web-документов применяют НТМL-формы, которые позволяют формулировать запросы к базе данных. CGI-программа получает информацию от Web-сервера либо через переменные окружения, либо через стандартный ввод. Все зависит от метода доступа, который используется при обмене данными между Web-навигатором и Web-сервером. Далее CGI-программа через драйвер ODBC (Open DataBase Connectivity) обращается к серверу СУБД и возвращает Web-серверу ответ на запрос через стандартный вывод. Драйвер ODBC обеспечивает унифицированный способ доступа к различным СУБД посредством стандартного языка запросов SQL. Благодаря стандарту ODBC прикладные программы могут использовать единственный диалект SQL и взаимодействовать с разными СУБД. Можно обойтись и без драйвера ODBC, но в этом случае CGI-программа должна быть написана с ориентацией на конкретную СУБД, функционирующую на сервере. Таким образом, разработчику CGI-приложения не надо ничего знать о том, как устроен Web-сервер. Более того, ему вовсе не обязательно использовать сложные языки типа С++. CGI-программа может быть написана и на командном языке, например Perl. Главное выдержать все соглашения, накладываемые стандартом CGI. Такой подход существенно облегчает разработку прикладного программного обеспечения для Web вообще и для сопряжения баз данных с Web-сервером в частности. Стандарт CGI обладает и недостатком — снижение скорости обработки запросов при увеличении интенсивности их поступления.

При каждом вызове CGI-программы ее приходится загружать с диска (т. е. запускать новый процесс). По завершении работы программы требуется освободить использовавшиеся ею ресурсы. Такие операции создают заметную дополнительную : нагрузку на сервер, что сказывается на его производительности. К тому же запуск нового процесса при каждом запросе снижает эффективность постоянных процессов и доступность данных. Информацию, которая сгенерирована в ходе обработки одного запроса, невозможно использовать при обработке другого.

Для того чтобы обойти проблемы, связанные с быстродействием CGI, многие поставщики Web-серверов, включая Microsoft и Netscape, разработали

соответствующие интерфейсы прикладного программирования (API). Корпорацией Microsoft был разработан интерфейс ISAPI (Internet Server API), а корпорацией Netscape — интерфейс NSAPI (Netscape Server API).

Эти интерфейсы тесно интегрированы с Web-сервером, позволяя сохранять

доступность постоянно используемых процессов и данных. Программы с интерфейсом ISAPI компилируются в файлы динамически подключаемых библиотек DLL. Они загружаются в память во время первого обращения к ним и поэтому для повторного вызова этих программ не нужно порождать новый процесс. Функции интерфейса NSAPI загружаются в серверное пространство процессов. Соответственно при вызове этих функций также не порождаются дополнительные процессы. Благодаря API-интерфейсу использующая его программа может оставлять соединение с СУБД открытым, так что следующему запросу к базе данных не придется тратить время на открытие и закрытие соединения.

Однако API-интерфейсы Web-серверов — хоть и неплохое, но нестандартное решение. Большинство приложений нельзя переносить с одного API на другой, и очень редко удается переносить приложения на другие платформы. Кроме того, большинство приложений для Web-серверов все еще создаются для интерфейса CGI, поэтому переход к приложениям на базе API не представляется экономически оправданным.

Поэтому стали появляться способы построения некоторого промежуточного варианта, который, с одной стороны, удовлетворял бы требованиям мобильности, независимости и простоты программирования, а с другой стороны — был бы достаточно эффективным. Одним из таких решений является спецификация FastCGI. Идея этой спецификации в том, что прикладная программа использует способ передачи параметров и данных, который применяется в CGI, но при этом не удаляется из памяти, а остается резидентной, обрабатывая поступающие запросы.

Таким образом, приложения на базе FastCGI, подобно CGI-программам, работают независимо от Web-сервера и запускаются через стандартные ссылки в Web-документах. Но, как и программы на базе API, программы для FastCGI являются постоянно действующими. Когда программа заканчивает обработку очередного запроса, ее процесс остается открытым в ожидании нового запроса.

При доступе Web-навигатора к реляционной базе данных через интерфейс FastCGI получается схема, в которой фактически используются три сервера: Web-сервер, FastCGI-программа и сервер базы данных. Web-сервер принимает запрос Web-навигатора и передает его FastCGI-программе, которая в свою очередь обращается к серверу баз данных. Результат возвращается по обратной цепочке.

Доступ к серверу СУБД напрямую

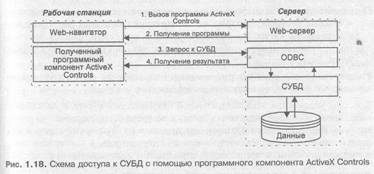

Для доступа Web-навигатора к серверу СУБД напрямую могут использоваться как Java-аплеты (рис. 1.17) и программные компоненты ActiveX Controls (рис. 1.18), так и подключаемые к навигатору специализированные программные модули (plug-ins).

Для использования Java-аплетов по доступу к различным серверам СУБД разработан стандартный интерфейс JDBC (Java DataBase Connectivity) (рис. 1.17).

Данный интерфейс ориентирован на обеспечение взаимодействия с сервером СУБД не только Java-аплетов, выполняющихся на клиентских станциях, но и Java-программ, запускаемых на сервере.

Доступ Web-навигатора к серверу СУБД с помощью программных компонентов ActiveX Controls (рис. 1.18) предполагает, как и в случае Java-аплетов, запрос и передачу соответствующей программы на рабочую станцию, а также ее дальнейшее выполнение на рабочей станции. В этом случае взаимодействие с сервером СУБД должно выполняться через интерфейс ODBC. Если учесть, что Java исполняется Web-навигатором в режиме интерпретации мобильного кода, то требования к аппаратуре рабочей станции по производительности и объему оперативной памяти существенно возрастают.

Использование для доступа Web-навигатора к серверу СУБД подключаемых к навигатору специализированных программных модулей (plug-ins) требует предварительной установки соответствующего программного дополнения на рабочей станции. После этого взаимодействие с сервером СУБД будет осуществлять установленное программное средство, получающее управление от Web-навигатора при обработке соответствующего вызова в Web-документе.

Для избегания несовместимости взаимодействие подключенных программных модулей с сервером СУБД, как и в случае программных компонентов ActiveX Controls, должно выполняться через интерфейс ODBC.

1.2.4. Управление информацией о ресурсах и пользователях сети

Масштабность и неоднородность современных компьютерных сетей не только усложняют администрирование и защиту компьютерных ресурсов, но и снижают удобство использования распределенных сетевых сервисов конечными пользователями. В этих условиях требуемый уровень управляемости, безопасности и удобства использования компьютерной сети может быть обеспечен только при наличии эффективного управления информацией о ее ресурсах и пользователях. В противном случае администратор не сможет осуществлять должный контроль компьютерных ресурсов, а пользователи не будут иметь возможности прозрачного доступа к любому сервису сети вне зависимости от его местонахождения.

Эффективное управление информацией о ресурсах и пользователях сети предполагает динамическое накопление и обновление этой информации, а также выдачу необходимых сведений по запросам пользователей и программ в соответствии с их полномочиями. Различают два вида управляемой информации о ресурсах и пользователях сети:

● административная информация, включающая сведения о пользователях и сетевых ресурсах, которые не детализируют описания информационных ресурсов на уровне отдельных файлов, например, файлов документов (Web-документов, обычных текстовых документов, документов Word, Excel и др.);

● детальные сведения об информационных ресурсах сети на уровне отдельных файлов, отражающие их содержимое и адреса.

Способы управления административной информацией о сети и детальными сведениями об информационных сетевых ресурсах были разработаны до появления Web-технологии. Однако при переходе на Web-архитектуру, благодаря которой повысились доступность и популярность, а соответственно и масштабность компьютерных сетей, эти способы получили новое развитие.

Управление административной информацией

Для управления административной информацией о сети в состав современных сетевых операционных систем входит подсистема, названная службой каталогов (directory service). Данная служба поддерживает имена, описания и адреса ресурсов и пользователей сети, что существенно упрощает установление связей и управление работой сети. Благодаря службе каталогов создается единое унифицированное сетевое пространство для всех пользователей и сетевых сервисов за счет выделения единых точек доступа и единообразного управления ресурсами и пользователями сети.

Служба каталогов обеспечивает решение следующих важных задач:

● автоматический поиск сетевых ресурсов и зарегистрированных пользователей, а также прозрачный доступ к ресурсам сети;

● административный контроль и учет компьютерных ресурсов и пользователей;

● поддержка удобной системы именования сетевых ресурсов и пользователей;

● однократная регистрация пользователей и ресурсов сети. Поиск сетевых ресурсов и зарегистрированных пользователей реализуется с помощью службы каталогов прозрачным образом. Здесь уместна аналогия с "желтыми страницами", позволяющими определять местоположение нужной службы по имени в известном окружении, например, в каком-либо городе, или производить поиск по определенным категориям, например, по музеям. Служба каталогов выполняет функции поиска аналогичным образом, но в качестве окружения использует компьютерную сеть и в отличие от "желтых страниц" процесс поиска выполняется автоматически. Это обеспечивает возможность прямого доступа к любому сервису в сети вне зависимости от его местонахождения. Служба каталогов позволяет охватить централизованным административном контролем все ресурсы и всех пользователей компьютерной сети любого масштаба, покончив с допотопным способом управления каждым сервером в отдельности. Эта служба помогает администраторам собирать и просматривать информацию о ресурсах, распределенных по узлам сети, и обеспечивает единообразное представление этой информации.

Одной из важнейших функций службы каталогов является установление соответствия между сетевыми именами пользователей и ресурсов и сетевыми адресами или, иными словами, перевод одних в другие. Данная функция, называемая службой имен, позволяет работать с удобопонятными псевдонимами, а также переводить эти имена в машинные адреса и выполнять обратный перевод. Современные службы каталогов поддерживают все стандартные системы именований, что дает возможность единым образом управлять различными пространствами имен в неоднородных компьютерных сетях.

Благодаря службе каталогов пользователи и ресурсы регистрируются в сети лишь один раз, и все серверы могут параллельно осуществлять доступ в одни и те же каталоги. Когда общесетевая служба каталогов отсутствовала, каждым сервером сети приходилось управлять в индивидуальном порядке. Пользователь, нуждавшийся в каких-либо ресурсах сервера, должен был иметь на нем свою учетную запись. Это приводило к тому, что многие конечные пользователи регистрировались на нескольких серверах сети масштаба предприятия, и им все время приходилось помнить, где и какие ресурсы размещены.

Множество учетных записей сказывалось весьма болезненно как на пользователях, так и на администраторах. Но, что более важно, подвергало риску систему безопасности. Из-за необходимости помнить множество имен и паролей пользователи либо записывали их на бумагу, либо хранили в незащищенных местах, либо использовали несколько легко идентифицируемых паролей или, что еще хуже, задавали один и тот же пароль для всех учетных записей.

При использовании службы каталогов наличие одного идентификатора и пароля для доступа в сеть позволяет свести к минимуму риск для системы безопасности и, кроме того, администраторы получают больший контроль над доступом пользователей к конкретным сетевым ресурсам. В случае однократной регистрации аутентификация конкретного пользователя осуществляется на основе одного пароля или аппаратного ключа. При этом пользователь получает доступ к любому сетевому ресурсу, на который администратор дал ему права.

Принципы построения службы каталогов

Служба каталогов обеспечивает единое согласованное представление сети й унифицированный доступ к административной информации о сетевых ресурсах и пользователях. В услугах данной службы нуждаются все пользователи и сервисы сети. Доступ любого пользователя или сервиса к службе каталогов реализуется в соответствии с его полномочиями.

Схема использования и организационная структура службы каталогов представлена на рис. 1.19. Доступ к любым административным сведениям о сети выполняется специализированной СУБД через интерфейсную подсистему, которая обеспечивает единый способ представления этих сведений. СУБД службы каталогов в процессе обработки запросов взаимодействует с подсистемой идентификации, предназначенной для установления соответствия между сетевыми именами пользователей и ресурсов и их реальными адресами в сети.

База данных службы каталогов организована в виде иерархий каталогов аналогично структуре каталогов файловой системы. Иерархии каталогов обеспечивают систематизацию хранящихся в них объектов путем их распределения по каталогам в соответствии с какими-либо признаками

В базе данных службы каталогов объектами являются порции информации, характеризующие ресурсы и пользователей сети. Объекты объединяются в поименованные каталоги по определенному признаку, например, по принадлежности к подразделениям организации. Каждый каталог может содержать другие каталоги и объекты (рис. 1.20). Каталог, который не входит ни в какие другие каталоги, является корневым.

Таким образом, в древовидной структуре любого корневого каталога нелистовыми вершинами (имеющими выходные дуги) являются каталоги, а листовыми (не имеющими выходных дуг) — объекты. Для отдельных операционных систем, например, для Windows NT, база данных службы каталогов может включать несколько корневых каталогов, объединенных определенными типами отношений. В этом случае полное дерево корневого каталога называют доменом.

Объект в каталоге базы данных представляет собой ее запись, соответствующую реальному объекту или субъекту сети, например, принтеру или пользователю. Каждый объект каталога содержит информацию в виде набора свойств (атрибутов) и их значений. Например, сетевой принтер характеризуется в базе данных объектом Printer, для которого определены такие свойства, как имя, описание, местоположение и сетевой адрес. Одни и те же типы объектов обладают одинаковыми свойствами, в то время как у разных типов объектов свойства могут отличаться. Для каждого типа объектов определяются обязательные свойства, без указания значений которых объект данного типа не сможет быть создан. Например, обязательным свойством объектов всех типов является имя.

Различают следующие типы объектов базы данных службы каталогов:

● объект рабочая станция, содержащий описание рабочей станции сети;

● объект сервер, описывающий сервер сети;

● объект тома, характеризующий логический том на дисковом носителе'' информации;

● объект принтер, содержащий описание принтера;

● объект очередь, описывающий очередь заданий на печать;

● объект пользователь, содержащий учетную запись пользователя (идентификатор, фамилия и имя, пароль, полномочия, адрес электронной почты, сценарий регистрации и др.);

● объект гpynna, описывающий группу пользователей;

● объект профиль, описывающий задаваемые для пользователей параметры конфигурации;

● объект схема каталога, характеризующий каталог;

● другие объекты, зависящие от конкретной службы каталогов.

Объединение с помощью иерархий каталогов описаний реальных сетевых" объектов и субъектов существенно упрощает администрирование сети, а также поиск ее ресурсов и пользователей.

Заполнение базы данных службы каталогов выполняют как соответствующие компоненты сетевой операционной системы и сетевые сервисы, так и администраторы сети.

Для высокой надежности функционирования компьютерной сети современные службы каталогов поддерживают функции тиражирования и синхронизации своих баз данных. Тиражирование предполагает формирование нескольких копий базы данных, распределенных по различным серверам. Синхронизация обеспечивает своевременное обновление распределенных копий базы данных для их поддержания в актуальном состоянии. Современные службы каталогов соответствуют стандартам Х.500 и LDAP (Lightweight Directory Access Protocol — облегченный протокол доступа к каталогам). Наиболее распространенным является стандарт LDAP, который представляет собой подмножество протокола Directory Access Protocol (DAP),. используемого для построения каталогов Х.500. Однако DAP работает только в стеках протоколов модели OSI (Open System Interconnection) и требует серьезных вычислительных мощностей. Протокол LDAP, как и DAP, предназначен для извлечения информации из иерархических каталогов, но в отличие от него, имеет ограничение по числу ответов на запрос к каталогу Х.500, что снижает загрузку сети. Преимуществом LDAP является также его программный интерфейс, более дружественный и легкий для использования, чем интерфейс Х.500 или DAP. Кроме того, LDAP проще реализуется, чем выше упомянутые протоколы, поскольку в нем используются для кодирования обычные текстовые строки без дополнительного форматирования.

В сетевых операционных системах Novell NetWare используется служба каталогов Novell Directory Services (NDS). Microsoft Windows NT Server 4.0 включает службу каталогов Windows NT Directory Service (NTDS). Для пятой версии данной операционной системы разработана новая служба каталогов Active Directory (AD). Службы каталогов NDS и AD соответствуют протоколу LDAP.

Управление детальными сведениями об информационных ресурсах

Общие сведения

Для управления детальными сведениями об информационных ресурсах сети, на уровне отдельных файлов используются специализированные информационно-поисковые системы. Эти системы ориентированы на выполнение следующих функций:

● периодического сканирования файлов, хранящихся в узлах компьютерной сети с целью определения их содержимого;

● систематизации полученной при сканировании информации и занесение ее в базу данных об информационных ресурсах сети;

● поиска и выдачи необходимых сведений по запросам пользователей и программ в соответствии с их полномочиями.

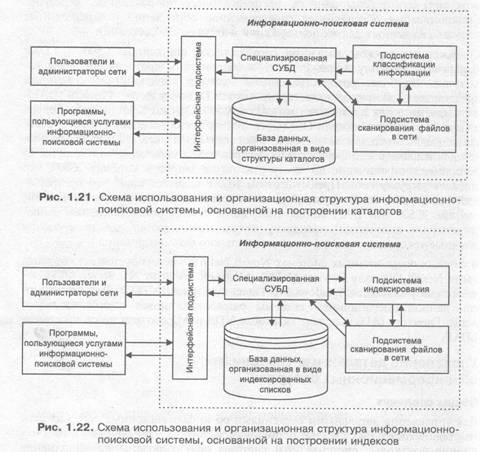

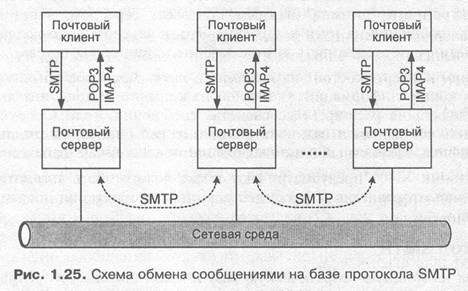

Функцию поиска и выдачи необходимых сведений по запросам пользователей и программ реализует специализированная СУБД на основе сведений об информационных ресурсах сети, хранящихся в базе данных информационно- поисковой системы (рис. 1.21 и 1.22). Результатом поиска является список указателей на удовлетворяющие запросу файлы вместе с их описаниями.

В зависимости от автоматизации способа накопления сведений в базе данных об информационных ресурсах, а также ее структуры различают два типа информационно-поисковых систем:

● системы, основанные на построении каталогов, которые обеспечивают как поиск путем навигации по тематическим каталогам, так и поиск по ключевым словам;

● системы, основанные на построении индексов, которые обеспечивают только поиск по ключевым словам.

Существуют также комбинированные информационно-поисковые системы.

Общей особенностью перечисленных типов поисковых систем является используемый способ сканирования файлов, хранящихся в узлах компьютерной сети с целью определения их содержимого.

Сканирование файлов в сети для построения тематических каталогов и индексов выполняется автоматически. Основная задача сканирования файлов — формирование их описаний. Описание файла называют его поисковым образом, так как оно заменяет собой этот файл, и используется при поиске вместо реального файла.

Наиболее популярной моделью поискового образа файла является векторная модель, в которой каждому файлу приписывается список терминов, адекватно отражающих его описание. Если быть более точным, то файлу приписывается вектор размерности, равный числу терминов, которыми можно воспользоваться при поиске. При булевой векторной модели элемент вектора равен 1 или О, в зависимости от наличия или отсутствия термина в поисковом образе. В более сложных моделях термины взвешиваются— элемент вектора равен не 1 или О, а некоторому числу (весу), отражающему соответствие данного термина документу. Именно последняя модель стала наиболее популярной.

Процесс формирования поисковых образов файлов осуществляется включением в поисковый образ каждого файла относящихся к нему ключевых

слов. Эту процедуру часто называют индексированием, что не совсем правильно, так как под индексированием понимается составление инвертированного списка, в котором каждому термину ставится в соответствие указатель (индекс) на список поисковых образов файлов, к которым этот термин имеет отношение.

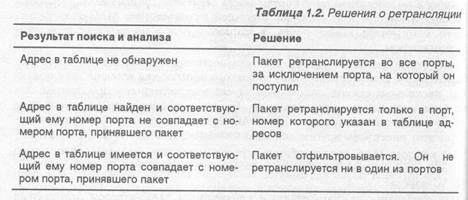

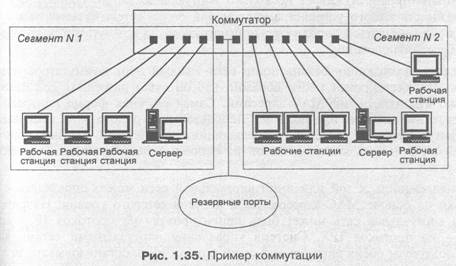

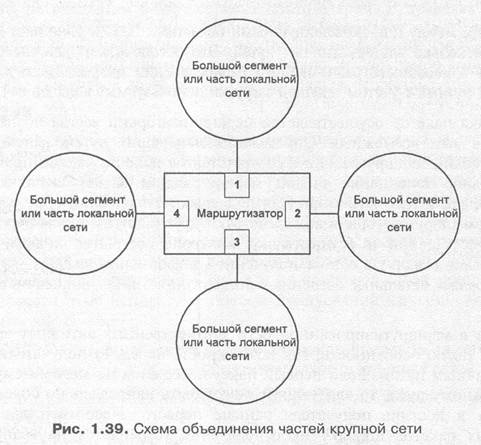

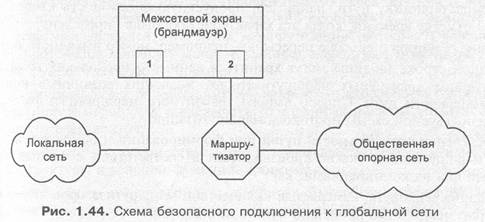

Для сканирования файлов в сети и формирования их поисковых образов используются специальные сканирующие программы, которые часто называют роботами. Программа-робот запускается на компьютере, подключенном к сети, и автоматически скачивает для анализа файлы с сетевых узлов.