УСЛУГИ В СРЕДЕ UMTS

Хейки Кааранен, Симек Найян, Ян Калл

(Heikki Kaaranen, Siamak Naghian, Jan Kail)

В данной главе рассмотрены аспекты предоставления услуг пользователям. Вначале даны определения услуг: что они означают, откуда произошли и какие ключевые факторы имеют к ним отношение. Затем мы переходим к реализации услуг {т. е. техническим требованиям на услуги) и понятию «Качества обслуживания» QoS. В разделе 8.3 приводятся некоторые примеры услуг, которые предполагается реализовать в универсальной мобильной системе связи - UMTS.

8.1. Общие сведения об услугах

«Услуга» — это слово, которое страдает от инфляции в мире телекоммуникационного бизнеса — складывается впечатление, что коммерческие структуры используют его почти в любом контексте. Это может запутать любого, кто проводит изучение «услуги», что усугубляется тем фактом, что все коммерческие структуры вкладывают несколько различные значения в содержание этого термина. Б нашем контексте термин «услуга» используется в его первоначальном значении: услуги — это то, что сеть, оператор, провайдер предлагают своим клиентам.

В главе 2 мы кратко представили эволюцию от глобальной системы мобильной связи GSM к системе UMTS. Из этого краткого обзора видно, что по мере развития услуг они будут иметь все больший удельный вес в разработках будущего. Именно в это время выходит на сцену «инфляция», упомянутая в начале данного раздела: все коммерческие структуры нуждаются в продаже чего-нибудь, но основные сетевые технологии больше не создают проблем. На этом этапе остается несколько вопросов, на которые необходимо дать ответить:

• Чего в действительности хотят пользователи?

• Как мы можем на этом заработать?

• Какие принципы проектирования комплексной системы наиболее адекватны?

• Отличаются ли услуги в мобильных сетях от уже существующих услуг фиксированных сетей?

8.1.1. Чего в действительности хотят пользователи?

В отрасли телекоммуникаций ожидания пользователя и продавца не всегда совпадают. Типичный случай — это когда продавец думает, что новая технически сложная услуга станет великолепной «приманкой». Однако когда она запускается, становится ясно, что очень мало людей хотят ею пользоваться. В то же время есть случаи, когда услуга кажется неудобной для работы, но неожиданно приносит коммерческий успех.

Хорошим примером неудачного предложения услуги служит беспроводный протокол WAP. Первоначально в основе протокола WAP была заложена глубокая идея. Он имел точные технические условия и четкие средства достижения цели. Идея заключалась в том, чтобы предоставить мобильным пользователям возможность свободного просмотра интернет-страниц. Все соответствующие протоколы и процедуры были определены таким образом, чтобы каждая коммерческая структура имела возможность использовать все необходимые части этой подсистемы обслуживания. Цель заключалась в том, чтобы пользователи могли сами получить информацию, например справки о номерах, всякий раз, когда бы и где бы они этого ни захотели. Что пошло не так? Сейчас беспроводный доступ WAP обречен на провал и больше не рекламируется.

Неудача беспроводного доступа WAP была обусловлена самыми разными факторами. Как технология, протокол WAP был предназначен для передачи информации с коммутацией пакетов КП. Но сначала он был наложен на соединения с коммутацией каналов КК (т. е. он был введен до появления в сетях GPRS). Вследствие этого операторы были вынуждены применить к передаче данных ценовую политику режима с коммутацией каналов КК. Это дало повод пользователям считать услугу WAP слишком дорогой. Ранние версии WAP также страдали из-за различий в изготовлении терминалов. Как технология, WAP дает пользователям возможность передавать и отображать изображения, передавать информацию в виде текстов и картинок и изменять информацию по сценарию. Все эти функции являются основными возможностями мира Интернета, и пользователи имеют ясные представления, как такая информация должна отображаться. Пользователи были разочарованы неспособностью мобильных терминалов правильно отображать информацию. Дисплей терминала был слишком груб, цвета пропадали, и некоторые продавцы не полностью соблюдали технические условия WAP. Это привело к тому, что одинаково закодированная страница WAP отображалась на разных терминалах по-разному.

В отличие от WAP служба коротких сообщений SMS (Short Message Service) оказалась удивительно успешной. Никто не ожидал, что простая связь на основе текстов может быть такой великолепной «приманкой». Однако именно это и произошло. Какие причины привели SMS к такому успеху?

Во-первых, это простота. SMS очень проста в применении, очень просто сделать передачу и не требуется чересчур сложного оборудования для обработки дополнительных услуг VAS. Пользователям действительно нравится простая в использовании услуга, и если она им нравится, они будут пользоваться ею чаще. Если информацию услуги легко передавать в рамках сети, то оператору не нужно делать дорогостоящие инвестиции. Во-вторых, понятность. Когда услуга проста и пользователи понимают выполняемые ею функ-ции, то и их ожидания оправдываются. При использовании SMS никто не ожидает доставки в реальном времени и все понимают, что на доставку сообщения требуется несколько минут, иногда, может быть, и больше. Когда пользователи к этому привыкают, они будут пользоваться этой услугой при каждой возможности.

Успешная история SMS уже много раз тщательно изучалась. Главные факторы, лежащие в основе успешной услуги, неважно какой, можно найти в этих исследованиях. Кратко, их можно изложить следующим образом:

• Услуга должна быть проста в применении.

• Техническая реализация услуги должна быть простой.

• Функция внутрисетевого управления должна быть по возможности простой и легкой.

• Принцип действия услуги должен быть прост в понимании.

• Политика стоимости услуг должна соответствовать классу услуги.

8.1.2. Как мы можем на этом заработать?

Технически возможно сделать почти любые, как реальные, так и нереальные вещи, которые будут удовлетворять запросы конечного пользователя. Однако реальный фактор, который следует учитывать, — это деньги. Если создание услуги слишком дорого, или ее реализация слишком дорога, или цена не оправдывает ожидания пользователей, то, как уже разъяснялось выше, услуга не будет иметь коммерческого успеха.

Именно по этим причинам рынок телекоммуникационных услуг в большой степени сегментирован и специализирован: существуют компании, которые предоставляют информацию, а другие обеспечивают ее доставку. Некоторые мобильные операторы частично выполняют эту работу сами, но поскольку область услуг представляет очень сложный вопрос, то эта тенденция к сегментированию и специализации доказала свою устойчивость.

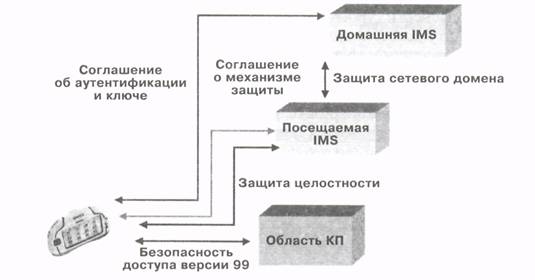

При такой организации бизнеса каждая коммерческая структура в состоянии сконцентрироваться на своей основной деятельности, получая больше доходов. В то же время эта цепочка может вызвать трудности с безопасностью и конфиденциальностью при идентификации конечного пользователя. В целях правильной идентификации коммерческие структуры, перечисленные на рис. 8.1, должны обмениваться данными между собой конфиденциально. В противном случае существует риск, что информация об идентификации конечного пользователя может попасть в нечистые руки.

Безусловно, признано, что существуют проблемы, связанные с безопасностью и конфиденциальностью (более подробно они обсуждаются в главе 9).

8.1.3. Какие принципы проектирования комплексной системы наиболее адекватны?

Обычно телекоммуникационные системы имеют внутреннюю тенденцию все большего усложнения системы с течением времени. Существует много причин такой тенденции развития, но одна из них важнее всех остальных вместе взятых.

Рис. 8.1. Цепочка предоставления услуг в сетях третьего поколения 3G

Когда в телекоммуникационных системах в качестве основного принципа проектирования был принят принцип открытого интерфейса, то он внес ограничение в процесс проектирования. Официальное название этого принципа «обратная совместимость»; т. е. новая система должна поддерживать более старые системы и среды и максимально адаптироваться к ним. Типичным примером этого является случай, когда конечный пользователь использует, например, мобильный телефон 5-летней давности в современной сети, пушенной в эксплуатацию 3 месяца тому назад. Могут возникнуть ситуации, когда старый мобильный телефон фактически растрачивает ресурсы сети и с точки зрения сети работает неоптимально. В худших случаях обратная совместимость может быть чересчур дорогостоящей для оператора, но для конечного пользователя это вполне ожидаемая, естественная функция.

Обычно реализация обратной совместимости привносит с собой много сложностей, и к сожалению, это распространяется и на конечного пользователя. Хорошим примером может служить услуга, когда конечный пользователь загружает в свой мобильный телефон новый вызывной сигнал (мелодию).

Первоначально все вызывные сигналы были монофоническими и все мобильные телефоны могли их воспринимать. Затем на рынке появились полифонические вызывные сигналы, но использовать их могли только некоторые типы телефонов. Затем последовали современные вызывные сигналы (которые имеют различный формат файлов). И снова только некоторые мобильные телефоны могут их использовать. Обычно чем новее мобильный телефон, тем больший набор (репертуар). Новейшие типы мобильных телефонов способны воспринимать все эти три типа вызывных сигналов. Предположим, что у нас есть компания, предоставляющая эту услугу и обеспечивающая все типы вызывных сигналов. Какая история могла бы быть у этой компании? Вначале она имела один или два адреса SMS, с помощью которых конечный пользователь мог запросить новый вызывной сигнал. Услуга была простой и быстрой. Затем на рынке появляются новые полифонические вызывные сигналы. Ком-пания оказапась перед выбором: либо она должна добавить пару новых входов SMS для новых полифонических вызывных сигналов, либо должен быть изменен формат запроса SMS. Позднее такая же проблема возникла с существующими вызывными сигналами. Изменение сложности услуги можно легко увидеть по рекламным объявлениям компании. Раньше было достаточно пары каналов и коротких инструкций, сегодня компания должна перечислить каждый тип мобильного телефона и объяснить, какой вызывной сигнал подходит для конкретного мобильного устройства. Другими словами, хотя сама по себе услуга приблизительно такая же, меняющееся содержимое ставит ряд препятствий, которые необходимо преодолеть для доступа к мобильному телефону, что, в свою очередь, усложняет систему.

Следовательно, при проектировании необходимо учитывать некоторые основные принципы:

• Простота (как сети, так и услуги). Это повышает возможности использования услуги и дает больше прибыли. Кроме того, управление сетью будет более легким и более эффективным.

• Однородные транспортные сети могут предоставлять все виды услуг (т. е. не должно быть отдельного оборудования и доменов для различных типов трафика). Это повышает эффективность передачи в целом и делает всю сеть легкоуправляемой.

• Минимальные функции управления в рамках сети. Это снижает сложность и расширяет возможности управления.

8.1.4. Отличаются ли услуги в мобильных сетях от уже существующих услуг фиксированных сетей?

Ответом будет громкое «нет». Основная задача мобильных сетей — достичь такого же уровня развития, что и фиксированные сети. На сегодня в некоторых аспектах мобильные сети достигли уровня услуг фиксированной сети связи и даже превысили его. Основным узким местом фактически осталась ширина полосы частот.

Для покрытия инвестиций операторы должны были сделать стоимость мобильного доступа выше стоимости фиксированного доступа. Этот факт оказывает давление на ценообразование, и абоненты столкнутся с расходами, на которые они не рассчитывали. Фиксированный доступ к Интернету относительно дешевый, и в большинстве случаев стоимость включает ежемесячную постоянную оплату. В мобильных сетях определение цены за одну и ту же услугу не имеет единой ставки; вместо этого, подсчитываются все переданные биты и пакеты, и в некоторых случаях переданная информация будет иметь свою собственную цену, которая зависит от содержимого. Другими словами, хотя конечный пользователь и полученная информация одни и те же, информация, полученная через один вид доступа, дешевле, чем через другой.

С точки зрения абонента, это в большинстве случаев неприемлемо. И основной вопрос, который возникает в связи с этим: должен ли пользователь платить дополнительно за мобильную сеть? Фактически вопрос стоит так: сколько конечный пользователь готов платить за мобильность?

8.2. Качество обслуживания (QoS)

8.2.1. Классы трафика и показатели качества QoS

В разделах 8.1.3 и 8.1.4 кратко обсуждены общие аспекты услуг. В этом разделе мы более подробно рассмотрим детали технической реализацию услуг в сети. Каждая услуга выдвигает некоторые требования к тракту передачи, переносящему информацию конкретной услуги. Некоторые услуги ставят более жесткие требования, чем другие. Обычно в сети одновременно находится много услуг и запросов на услуги от многих пользователей. Каждая из этих услуг имеет свои требования. Поскольку ресурсы сети ограниченны, задача в том, чтобы выделить каждому запросу достаточно ресурсов, не больше, но и не меньше.

Существует возможность делать очень сложные определения качества обслуживания QoS, но, сделав так, в результате мы опять получим сложную систему. Другими словами, сложная классификация QoS неизбежно приводит к очень сложной сети, поскольку к доставке трафика по сети добавится большой объем функций управления качеством QoS.

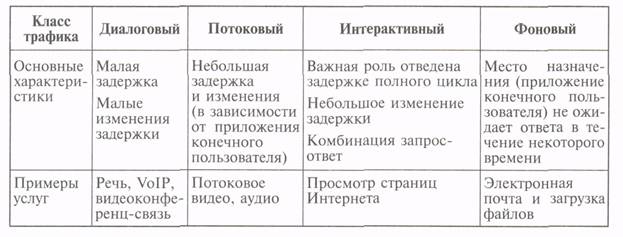

Система UMTS вводит относительно простое понятие качества QoS, состоящее из четырех классов нагрузки и нескольких показателей качества QoS по параметрам трафика. Это следующие четыре класса:

• диалоговый QoS;

• потоковый QoS;

• интерактивный QoS;

• фоновый QoS.

В настоящее время наиболее известной схемой диалогового класса трафика служит телефонный разговор, но Интернет и мультимедиа будут вводить еще больше услуг, использующих этот класс трафика. Хороший пример даст услуга передачи речи через Интернет (VoIP) и видеоконференц-связь. Разговор в реальном времени всегда ведется между реальными конечными пользователями (т. с. людьми). Это единственная схема, в которой требуемые характеристики трафика строго обусловлены восприятием человека. Трафик данного класса характеризуется главным образом низким значением задержки времени передачи и минимальными изменениями задержек доставляемых блоков данных сигнализации SDU (Signaling Data Unit).

Когда конечный пользователь смотрит или слушает видео-аудиопередачи в реальном времени, применяется потоковый класс трафика. Трафик этого класса всегда направлен к месту жительства, к человеку и по своему характеру однонаправленный. В этом классе трафика изменения задержек сквозного потока данных будут ограничиваться для поддержания их на приемлемом уровне. Обычно приемный конец потоковой услуги согласован во времени, и это временное согласование осуществляется потоковым приложением конечного пользователя. Таким образом, предельные значения изменения задержки устанавливаются приложением конечного пользователя. Поскольку передача услуги — это односторонний транспорт, более длительные задержки и большие изменения задержек более приемлемы, чем в диалоговом классе трафика.

Интерактивный класс трафика описывает классическую схему передачи данных, которая характеризуется комбинацией запрос-ответ конечного пользователя. В месте назначения сообщения имеется объект, который ожидает сообщение (ответ) в течение установленного времени. Поэтому время задержки одного цикла является одним из ключевых показателей. Другой характеристикой служит то, что содержимое пакетов должно передаваться прозрачно с низкой вероятностью ошибки на бит.

Фоновый класс трафика — это еще одна классическая схема передачи данных, которая характеризуется тем, что в месте назначения нет определенного момента времени, в который ожидается поступление данных. Таким образом, эта схема более или менее нечувствительна ко времени доставки. Другой характеристикой служит то, что содержимое пакетов должно передаваться прозрачно с низкой вероятностью ошибки на бит.

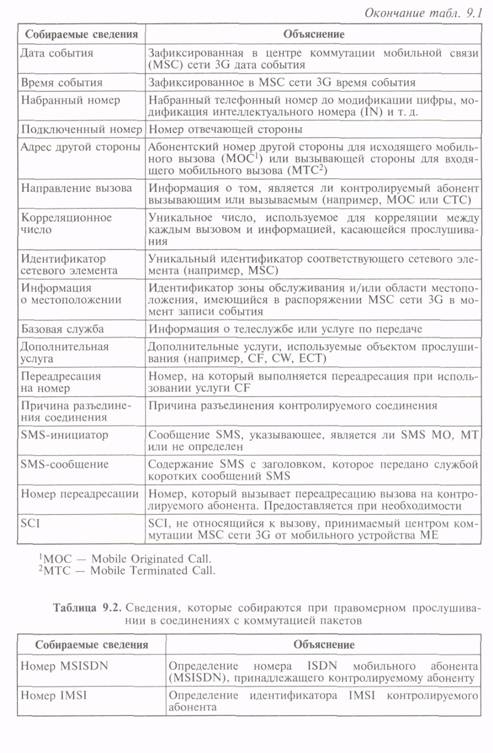

Каждый из этих классов трафика предоставляет реальные услуги конечному пользователю. В таблице 8.1 показаны несколько типичных примеров услуг и их классы трафика.

Таблица 8.1. Классы трафика и их характеристики

Характеристики классов трафика определяются их показателями качества QoS. Этими подстраиваемыми показателями служат:

• Класс трафика. Этот показатель имеет одно из следующих значений: диалоговое, потоковое, интерактивное или фоновое. Проанализировав этот параметр, система UMTS может сделать предположение относительно источника трафика и оптимизировать транспорт для этого типа трафика.

• Максимальная скорость передачи (кбит/с). Максимальная скорость передачи информации показывает верхний предел, который может использовать пользователь или приложение. В зависимости от условий в сети все параметры однонаправленного канала UMTS могут быть установлены для передачи трафика с максимальной скоростью передачи информации. Этот показатель ограничивает скорость передачи информации в приложение или во внешнюю сеть с соответствующими ограничениями и дает возможность пользователю использовать максимальную желаемую скорость передачи информации.

• Гарантированная скорость передачи (кбит/с). Параметры канала UMTS (например, задержка и надежность) гарантируются для трафика с гарантированной скоростью передачи информации. Для трафика, превышающего гарантированную скорость передачи информации, показатели канала UMTS не гарантируются. Гарантированная скорость передачи информации может использоваться для управления доступом на базе имеющихся ресурсов, а также для распределения ресурсов в пределах UMTS.

• Порядок доставки «да — нет» (Y/N). Это показатель определяет, должен ли канал UMTS обеспечивать последовательную доставку блоков данных сигнализации SDU или нет. Этот показатель выводится из пользовательского протокола типа PDP (PDP Packet Data Protocol) и определяет, допустима ли несвоевременная доставка SDU или нет. Пропадают иди переупорядочиваются несвоевременные блоки данных сигнализации SDU, зависит от установленного уровня надежности. Отметим, что порядок доставки должен быть установлен в «N» («нет») для протокола PDP типа IPv4 или IPv6.

• Максимальный размер блока SDU (октеты). Этот показатель определяет максимальный размер блоков данных SDU, при котором сеть должна удовлетворять установленному (т. е. согласованному) качеству QoS. Максимальный размер SDU используется для управления по входу и определяет линию поведения и/или оптимизации транспортных функций. Обработка пакетов размера, превышающего максимальный размер SDU, зависит от вида реализации (т. е. они могут дробиться или перенаправляться с пониженным качеством QoS).

• Информация о формате блока SDU (биты). С помощью этого показателя можно определить перечень точных размеров всех возможных блоков данных SDU. Это делается потому, что сети радиодоступа RAN нужна информация о размере блока SDU, чтобы обеспечить прозрачную работу в режиме протокола управления радиоканалом RLC, который хорошо влияет на эффективность использования спектра и на задержки в тех случаях, когда не используется переприем RLC. Таким образом, если приложение может установить размеры блоков данных SDU, то канал передачи будет дешевле.

• Коэффициент ошибок в блоках SDU. Этот показатель определяет части SDU, которые были утеряны или признаны содержащими ошибки. Коэффициент ошибок SDU определяется только для соответствующего трафика. При резервировании ресурсов характеристика коэффициента ошибок блока сигнальных данных не зависит от состояния загрузки, а без резервирования ресурсов, например, в интерактивном и фоновом классах трафика коэффициент ошибок SDU используется как заданная величина. Этот показатель используется в протоколах конфигурации, алгоритмах и схемах обнаружения ошибок (в основном в пределах сети радиодоступа RAN).

• Остаточный коэффициент ошибок бит. Этот показатель определяет необнаруженный коэффициент ошибок бит в доставленных блоках данных SDU. Этот показатель используется в протоколах конфигурации радиоинтерфейса, алгоритмах и схемах кодирования с обнаружением ошибок. • Доставка ошибочных блоков данных SDU (Y/N/—). Этот показатель показывает, должен ли быть принят или отброшен блок данных, который был определен как ошибочный. «Y» («да») означает, что средства обнаружения ошибки задействованы, и ошибочный блок сигнальных данных был доставлен вместе с индикацией об ошибке. «N» («нет») подразумевает, что средства обнаружения ошибки задействованы, и ошибочные блоки данных SDU отброшены. Знак «—» означает, что блоки данных SDU доставлены без обнаруженных ошибок.

• Задержка передачи (мс). Этот показатель определяет максимальную задержку для 95-го пропентиля распределения задержек всех блоков данных SDU, доставленных за период обслуживания, а задержка блока SDU определяется по времени от запроса до передачи блока SDU из одной точки доступа до его доставки к другой точке доступа. Этот показатель определяется по задержке, которую допускает приложение. В отношении показателя коэффициента ошибок блоков SDU особую тщательность необходимо проявлять при выведении значения 95-го процентиля в случае, когда приложение хочет, чтобы, например, 99,9% всех пакетов были доставлены в течение определенного времени. Этот показатель позволяет сети радиодоступа RAN устанавливать транспортные форматы и параметры системы автоматического запроса повторной передачи HARQ.

• Приоритеты обработки трафика. Это показатель относительной степени важности обработки исключительно блоков SDU в UMTS. В частности, в рамках интерактивного класса трафика существует настоятельная необходимость устанавливать различие между качеством трактов. Это осуществляется с помощью показателя приоритета трафика, который позволяет UMTS соответствующим образом планировать трафик. По определению «приоритет обработки трафика» — это альтернатива абсолютным гарантиям и, таким образом, эти два типа показателей не могут использоваться вместе для одного канала.

• Приоритет выделения/удерживания. Этот показатель определяет относительную важность выделения и удерживания данного канала UMTS по сравнению с другими трактами UMTS. Показатель выделения/удерживания — это показатель, связанный с условиями подключения абонента, он не согласовывается мобильным терминалом. Этот показатель используется для дифференциации основных услуг при выделении и удерживании тракта. В условиях, когда существует дефицит ресурсов, соответствующие сетевые элементы могут использовать приоритет выделения/удерживания, для того чтобы при управлении доступом оказывать предпочтение трактам с высоким приоритетом по сравнению с трактами с более низким приоритетом.

• Дескриптор статистики источника («речь»/»неизвестный»). Этот показатель определяет характеристики источника блоков данных SDU. Статистика беседы хорошо известна или имеет известный коэффициент использования тракта DTX. Получив информацию о том, что блок SDU тракта UMTS генерируется источником речи, сеть радиодоступа RAN, обслуживающий узел поддержки GPRS (SGSN) и межсетевой (шлюзо-вый) узел поддержки GPRS (GGSN), а также оборудование пользовате-ля UE могут вычислить на соответствующих интерфейсах выигрыш от статистического мультиплексирования для управления доступом. • Индикация сигнала «да—нет» (Y/N). Это показатель, характеризующий сигналы в передаваемых блоков SDU, он дополняет другие показатели качества обслуживания QoS, а не отменяет их. Этот показатель определяется только для интерактивного класса трафика. Если индикация сигнала установлена в «Y» («да»), то оборудование абонента UE должно установить приоритет обработки трафика в «1». Трафик сигнализации может иметь характеристики, отличающиеся от характеристик интерактивного трафика (например, более высокий приоритет, меньшую задержку и повышенный пик). Этот показатель позволяет улучшить работу сети радиодоступа RAN. Примером индикации сигнала служит ее использование в трафике сигналов IMS. Сигнальная индикация передается оборудованием UE в информационном элементе QoS сообщения.

Совокупность технических средств, реализующих показатели качества QoS определенного класса трафика с заданными характеристиками, называется трактом или каналом. Тракт — это совокупность распределенных ресурсов сети, формирующих «информационную магистраль», «трубу», которая удовлетворяет требованиям QoS и, таким образом, предоставляет пользователю затребованную услугу.

На рис. 8.2 представлен способ использования каналов, показателей качества и их комбинаций. Требования качества конкретной услуги определяются на уровне тракта UMTS. В абонентском терминале те же функции выполняет локальный канал. Если соединение выходит за рамки сети, то требования к услуге должны соответствовать параметрам внешнего тракта. Отметим, что показатели внешнего тракта не попадают под действие технических

Рис. 8.3. Управление трактом — принципиальная схема

требований UMTS. Это может вызвать проблемы с качеством предоставляемых услуг, поскольку вне сети UMTS параметры QoS не всегда могут гарантироваться.

Так как сеть UMTS состоит из различных частей со своими собственными характеристиками, то тракты, объединяющие эти части системы, также должны быть различными. Тракты, расположенные ближе к физическим соединениям, всегда имеют более жесткие требования к качеству QoS. Например, на уровне однонаправленного тракта UMTS задержка передачи определяется в миллисекундах, в то время как в службе наземного радиодоступа в систему UMTS (UTRA) задержка передачи определяется в микросекундах. Это обязательное требование, так как в противном случае основные требования к качеству QoS не всегда могут быть выполнены.

Напомним, что в механизмах управления доступом АС и планирования пакетов, представленных в главе 5, нейтральную роль в обеспечении QoS играет контроллер радиосети RNC. В контексте обеспечения качества QoS эти механизмы можно рассматривать как управление трактом {рис. 8.3), откуда следует, что вся система участвует в процедуре обеспечения качества.

Максимальные ограничения к тракту определены в контракте на предоставление услуг и реализуются базовой сетью. Поскольку наиболее вероятное слабое место сети представляет радиоинтерфейс, реальный тракт выделяется контроллером радиосети (RNC) на основе существующей нагрузки и помех в радиоинтерфейсе.

8.2.2. Механизмы качества QoS

В 5-й версии проекта 3GPP R5 было отмечено, что главная цель заключается в преобразовании сети 3-го поколения 3G для работы по протоколу Интернет. В последние несколько десятилетий, IP утвердился как способ передачи информации. Особенно он подходит для сетей, в которых качество соединения можно описать как «негарантированное обслуживание». Наиболее известной сетью, работающей по этому принципу, служит обычный Интернет общего пользования.

Когда мир перейдет к мобильной связи и произойдет конвергенция связных и информационных приложений, то традиционный JP подход негарантированного обслуживания столкнется с новыми проблемами. Интернет-протокол IP берет свое начало от передачи данных, в которой «негарантированное обслуживание» было достаточным для большинства операций. В мобильных сетях конечные пользователи, как правило, используют услуги, ориентированные на соединение (т. е. с коммутацией каналов), с хорошо нормированными количественными и качественными показателями. Это вызвало необходимость в разработке механизмов, гарантирующих качественные показатели QoS, которые выполнялись бы стандартным ТР.

Самый простой метод введения в систему качественных показателей QoS состоит в предоставлении конечным пользователям неограниченной полосой частот. Этот «чрезмерный» метод гарантирования качественных показателей QoS, к сожалению, слишком избыточен и очень дорог. Поэтому была проделана большая работа по созданию новых альтернативных методов гарантирования качества QoS множеству пользователей с разнообразными потребностями, при работе в условиях ограниченной полосы частот и постоянно изменяющегося количества пользователей.

Ниже представлены некоторые из этих механизмов и в общих чертах поясняются их принципы действия. Следует отметить, что этот перечень ни в коей мере не исчерпывает все многообразие методов, а только представляет в контексте показателей качества QoS наиболее распространенные варианты, которые составляют предмет изучения в проекте 3GPP.

8.2.3. Протокол резервирования ресурсов (RSVP)

Возможно, протокол резервирования ресурсов RSVP (ReSerVation Protocol) представляет наиболее сложный механизм обеспечения качества QoS. Однако он дает реальную возможность эмулирования соединения с коммутацией каналов. Фактически протокол RSVP используется для поддержки интегральных услуг. Интегральная услуга — это объект с двумя состояниями:

Рис. 8.4. Принцип действия протокола RSVP

• Гарантированное состояние, при котором для интегральной услуги эмулируется выделенный виртуальный канал. При этом при согласованной величине трафика обеспечиваются нормы на задержки в сквозном соединении.

• Состояние управляемой нагрузки, при котором интегральной услуге предоставлено качество, по определению эквивалентное услуге «негарантированного обслуживания в условиях недозагрузки». Другими словами, это лучше, чем «негарантированное обслуживание», но качество не гарантируется во всех случаях.

Как показано на рис. 8.4, отправитель (служба) описывает исходящий трафик главным образом в терминах предельных значений полосы частот (минимум и максимум), задержки и джиттера. Эта информация передается в адрес приемника с помощью протокола RSVP в сообщении PATH. Каждый маршрутизатор, поддерживающий протокол RSVP по тракту в направлении приемника, принимает сообщение PATH с параметрами и определяет тракт или, точнее, состояние тракта, которое всегда включает предыдущий адрес, из которого поступило сообщение PATH, после чего, наконец, сообщение PATH достигает адресата (службы).

Для резервирования ресурсов адресат (служба) передает отправителю (службе) сообщение RSVP. Это сообщение содержит исходные показатели QoS сообщения PATH и в дополнение к этому так называемые требования запроса, которые определяют тип запрашиваемый интегрированной услуги. Сообщение RSVP содержит также информацию о фильтрации, определяющую пакеты, для которых выполняется резервирование (транспортный протокол и номер порта). Все вместе эти определения формируют так называемый дескриптор потока, который используется каждым маршрутизатором, поддерживающим протокол RSVP вдоль всего тракта для возможности резервирования ресурсов.

Прием сообщения RSVP активизирует процесс маршрутизации RSVP, позволяющий начать процесс управления доступом АС и выполнять другие процедуры по аутентификации запроса и распределению требуемых ресурсов.

Если, например, невозможно выделить ресурсы, то маршрутизатор передает сообщение об ошибке обратно по адресу отправителя. Если все процедуры, касающиеся управления доступом АС, успешно завершены, то маршрутизатор, поддерживающий протокол RSVP, передает сообщение RSVP следующему маршрутизатору в цепи соединения.

Когда последний маршрутизатор, работающий с протоколом RSVP, принимает сообщение RSVP, то он передает сообщение о подтверждении обратно адресату (службе), в котором указывает, что путь передачи трафика готов к передаче и имеет затребованные показатели качества QoS. Упомянутый здесь последний маршрутизатор представляет собой маршрутизатор, поддерживающий протокол RSVP, который расположен ближе всех к отправителю (службе) либо в случае многоадресных потоков общему пункту резервирования.

Маршрут между отправителем (службой) и адресатом (службой) может содержать как маршрутизаторы, поддерживающие протокол RSVP, так и не поддерживающие его. В этом случае маршрутизаторы, не поддерживающие протокол RSVP, прозрачны (т. с. сообщения PATH и RESV проходят сквозь них без обработки). Отметим, что такие маршрутизаторы представляют «слабое звено», так как они не могут гарантировать такое использование ресурсов, при котором обеспечивается требуемые показатели качества соединения.

8.2.4. Дифференцированные услуги (DiffServ)

Как можно предположить из названия, DifTServ — это относительно простой метод, который классифицирует услуги и затем позволяет дифференцированно рассматривать эти классы в рамках сети. Метод DifTServ дает возможность иметь много классов трафика, но только два из них действительно важны на уровне услуг или в классах трафика. Классы трафика имеют предопределенные профили поведения и предельные значения, которые называются кодовыми точками или значениями DiffServ:

• Срочная пересылка. Этот класс минимизирует задержку и джиттер и тем самым обеспечивает высшую степень показателей качества QoS, Любой трафик, не попадающий под определения класса, просто отбрасывается. Срочная пересылка использует одну кодовую точку DifTServ.

• Гарантированная пересылка. Этот класс трафика может быть разбит на четыре подкласса и три выделенные категории срочности. Таким образом, гарантированная пересылка содержит в сумме 4x3= 12 кодовых точек DifTServ.

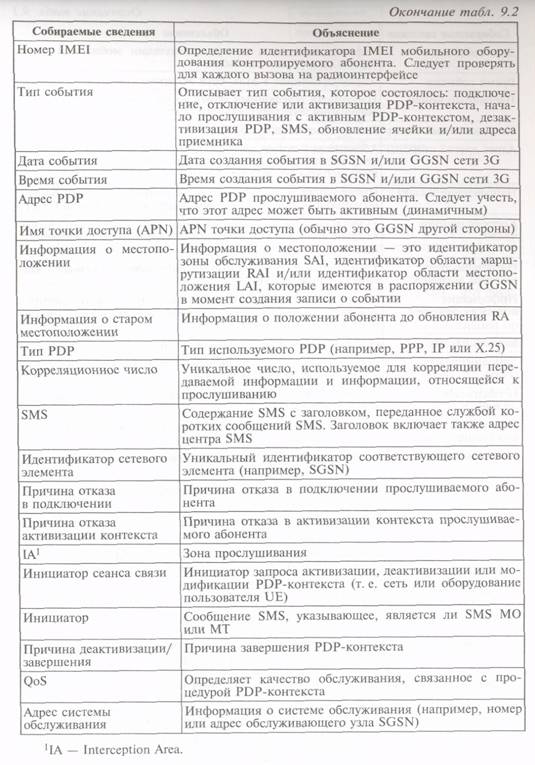

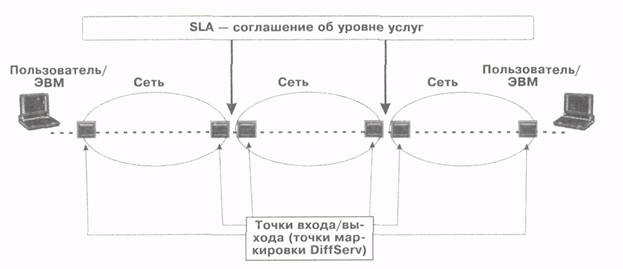

Фактически метод DiffServ — это внутренний протокол сети оценки качества QoS, невидимый конечному пользователю. Если этот метод используется, то он применятся в соединениях конечных пользователей на границах сети. В терминах метода DiffServ этот граничный вход в сеть называется точкой входа. Соответственно, другой конец сети, на котором показатели DiffServ отбрасываются, называется точкой выхода из сети. Существует возможность самостоятельной маркировки DifTServ приложениями конечного пользователя или главной ЭВМ. Этот метод может иметь преимущества, особенно если рассматривается вопрос о поддержке качества QoS в сквозном соединении (из конца в конец «е2е—QoS»).

Рис. 8.5. Диаграмма, поясняющая принцип действия метода DiffServ

Метод DiffServ по умолчанию предполагает, что в сети существует соглашение об уровне услуг SLA (Service Level Agreement). В свою очередь, соглашение об уровне услуг определяет технические параметры, описывающие качество соединения между сетями. Этот набор технических параметров называется (в терминах DiffServ) стратегическим критерием. В точках входа и выхода из сети трафик контролируется по стратегическим критериям.

Если трафик выходит за рамки принятой стратегии, его обработка производится в соответствии с соглашениями об уровне услуг SLA. Например, какой-то вид трафика может быть просто отклонен или доставлен за дополнительную плату. Стратегии классификации трафика и соглашения об уровне услуг SLA могут основываться на времени суток, дате, адресах отправителя и адресата, значений идентификатора и т. д.

На рис. 8.5 показана диаграмма, поясняющая принцип действия метода, положенного в основу DiffServ в случае, когда несколько сетей имеют между собой соглашения об уровне услуг SLA. Если маркировка DiffServ производится на конце пользователя или главной ЭВМ, то соглашение SLA влияет также и на точки входа и выхода. Если пользователь или ЭВМ представляют, например, провайдера услуг Интернета, то в этих точках обычно устанавливается начальное значение уровня услуг SLA. Если пользователь или ЭВМ является, скажем, мобильным абонентом, то соглашение об уровне услуг SLA называется подпиской. Подписка не обязательно указывает на то, используется метод DiffServ или нет, но при подписке, связанной с юридическими обязательствами, оператор гарантирует определенный уровень качества обслуживания клиента, и такие взаимоотношения очень похожи на соглашение SLA.

8.2.5. Многопротокольная коммутация

с использованием меток — технология MPLS

Многопротокольная коммутация с использованием меток MPLS (Multi Protocol Label Switching) имеет много общих характеристик с методом дифференцированных услуг DiffServ. Например, она также маркирует, отмечает трафик в точках входа и выхода сети. Однако область применения MPLS от-личается от DiffServ: метод DitTServ направлен на классификацию трафика в сети, а коммутация MPLS направлена на классификацию трафика только по участкам между маршрутизаторами сети.

Коммутация по протоколу MPLS не управляется никакими приложениями, т. е. интерфейс прикладного программирования API отсутствует, и нет никаких элементов конечного пользователя или главной ЭВМ. Работа с протоколом MPLS проводится только в серверах.

Еще одной достойной внимания характеристикой MPLS является то, что она не зависит от протокола. Другими словами, она может использоваться с любым сетевым протоколом. Естественно, главный вариант — это IP-протокол, но могут рассматриваться и ATM, и Frame Relay. Эти технологии могут даже использоваться прямо на канальном уровне, такая среда называется системой MPLS.

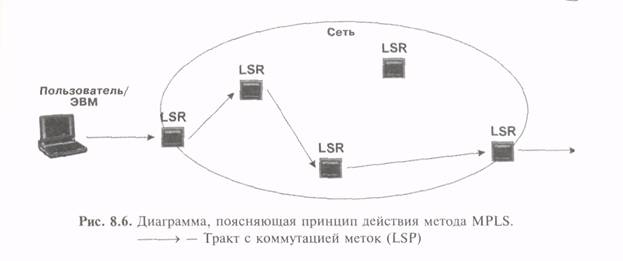

На рис. 8.6 показан принцип, положенный в основу работы сети с технологией MPLS.

Маршрутизаторы, поддерживающие протокол MPLS, называются «маршрутизаторами с коммутацией меток» LSR (Label Switching Router). Первый LSR в сети MPLS принимает пакеты и в соответствии с адресом пункта назначения пакета или любой другой информации, представленной в заголовке пакета, выбирает направление маршрутизации. Информация, используемая для принятия решений, определяется местными установками (стратегией). Первый маршрутизатор LSR присоединяет соответствующую метку к пакету и направляет пакет следующему маршрутизатору LSR.

После приема пакета следующий маршрутизатор LSR рассматривает приложенную метку. Метка действует как указатель в таблице, которая содержит как проиндексированную информацию о следующем отрезке тракта передачи, так и новую метку этого пакета. Новый LSR присоединяет эту новую метку к пакету и передает его по его маршруту.

Эта процедура повторяется столько раз, сколько это нужно. В цепочке, по которой передается пакет, может быть любое количество маршрутизаторов LSR, и каждая метка MPLS в каждом LSR изменяется. Такая цепочка называется «трактом с коммутацией меток» LSP. Если все маршрутизаторы LSR сети располагают правильной информацией о направлении и верными таблицами маршрутизации MPLS, то в тракте LSP выполняются требования к качеству QoS от точки входа в сеть до точки выхода из сети.

Технология MPLS, как таковая, как следует из рис. 8.6 и сказанного выше, предлагает простое решение реализации в сети требований к качеству услуг QoS. При применении MPLS задачи, поставленные перед маршрутизатором, могут решаться проще, чем без нее. Однако MPLS не будет правильно работать в одиночку. Как уже объяснялось, каждый маршрутизатор LSR имеет свою собственную таблицу индексов для следующего отрезка пути и метки для этих отрезков. Предшествующий LSR обращается к таблице, чтобы определить отрезок пути. Чтобы гарантировать качество QoS, эти таблицы должны быть точными. Если сеть содержит много LSR, соответственно увеличивается количество таблиц. Кроме того, если в главной сети MPLS изменяется один LSR, то тогда нужно обновлять много таблиц. Для этого технологии MPLS нужен механизм поддержки соответствующего состояния таблиц LSR. Для этой цели существует два варианта: одним мог бы быть протокол распределения меток LDP (Label Distribution Protocol), а другим — комбинация протоколов RSVP и MPLS.

8.3. Подсистемы услуг

До сих пор были представлены концептуальные основы услуг, требований к техническим характеристикам качества и к возможностям их реализации. В этом разделе мы дадим краткий, но не исчерпывающий обзор услуг, которые сеть UMTS может предложить пользователям.

Когда будет введена 5-я версия проекта 3GPP R5, то одной из ее целей будет такое изменение транспортной сети, чтобы оставить больше места для внедрения услуг. Другими словами, если может быть принято на веру, что транспортная сеть однородна, структура и функции услуги не накладывают каких-либо ограничений на разные виды транспортировки, то сети могут предложить рынку свои услуги.

Один из основных принципов, лежащих в основе сетей UMTS, заключается в том, что главная задача сети состоит в предоставлении транспортных ресурсов для услуг. В свою очередь, эти транспортные ресурсы должны удовлетворять требованиям к качеству услуг (как объяснялось в этой главе ранее). Оборудование, необходимое для обеспечения этих услуг, располагается над транспортной сетью и формирует свои собственные объекты, которые называются «подсистемами услуг».

Некоторые элементы этих подсистем унаследованы от прежних сетей, а другие относятся к новейшим сетевым решениям, введенным в текст 5-й версии 3GPP R5. При таком подходе подсистемы услуг содержат:

• услуги, унаследованные от GSM;

• прикладные средства модуля идентификации абонента SIM сети UMTS - USAT;

• средства просмотра;

• услуги по определению местонахождения LCS;

• механизмы услуг IP- мультимедийной системы IMS:

— обмен сообщениями;

— представление.

8.3.1. Услуги, унаследованные от GSM

Поскольку UMTS имеет собственные предпосылки, заложенные в GSM, и может рассматриваться как большой шаг в эволюции мобильных сетей, то в основном она поддерживает услуги, которые определены и обеспечиваются в исходной, стандартной GSM. В частности, это касается реализации версии 3GPP R99, которая фактически представляет непосредственную реализацию GSM, но с более широкой полосой частот и более высокой скоростью передач данных абонента.

Со временем стало понятно, что возможности 4-й версии 3GPP R4 не такие четкие, как они были в версии R99 3GPP. В структуру сети по версии R4 3GPP ввели возможность управляемого масштабирования вызовами и пропускной способностью, центры коммутации мобильной связи MSC и шлюзы передающей среды MGW. В 5-й версии 3GPP R5 в рамках базовой сети транспортная сеть становится однородной, а обслуживающие интерфейсы несколько изменяются. Поскольку обратная совместимость — это предмет спора в мире телекоммуникаций, то следует рассматривать очень тщательно новые пути интеграции услуг в 5-й версии 3GPP R5.

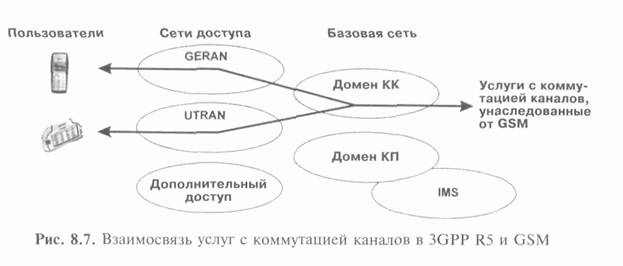

Как следует из технических условий TS 23.002 (v.5.12.0) 5-й версии проекта 3GPP R5 и требований обратной совместимости, реализация 5-й версии должна поддерживать трафик с коммутацией каналов и коммутацией пакетов. Однако акцент смещен на трафик с коммутацией пакетов КП, и домен КП содержит новые интерфейсы для IP-мультимедийной системы (IMS), тем самым создается платформа для будущих услуг.

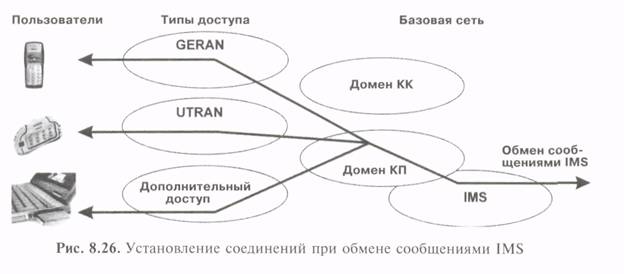

На рис. 8.7 на высоком уровне абстракции сравнивается взаимосвязь услуг с коммутацией каналов, унаследованных от GSM, с архитектурой домена в 5-й версии 3GPP R5. Как уже отмечалось, службы КК используют для связи домен К К, а базовая сеть CN получает доступ по сетям доступа GERAN или UTRAN. Естественно, что терминалы GSM составляют главный сегмент, который использует услуги, унаследованные от GSM. Доступ к сети UMTS предоставляет сеть GERAN, которая должна гарантировать такой же уровень услуг, какой предоставляет GSM.

Ветвь связи на рис. 8.7, которая проходит через UTRAN, показывает прохождение трафика с коммутацией каналов КК, который может посту-

Рис. 8.8. Взаимосвязь услуг с коммутацией пакетов в 3GPP R5 и GSM

пать из оконечных устройств UMTS. Это может использоваться в сетях, в которых 5-я версия 3GPP R5 реализована только частично, а часть сети все еще следует принципам работы версии 3GPP R99. В версии 3GPP R99 услуги диалогового класса QoS используют соединения с коммутацией каналов КК.

Типичная услуга, представленная на рис. 8.7, — это «Голос» или более официально, согласно документу «Телесервис TS11», — «Речь».

В системе UMTS должна поддерживаться услуга К.П, которая называется «2G GPRS», унаследованная из коммутации пакетов GSM. Общая услуга пакетной радиопередачи 2-го поколения (2G GPRS) используется терминалами GSM/GPRS, и при использовании этой услуги конечный пользователь может установить соединение без каких-либо гарантий QoS (рис. 8.8).

В поколении 2G система GPRS используется для обмена сообщениями, просмотра приложений, например сообщений SMS или мультимедийных сообщений MMS.

В принципе GPRS 2-го поколения может использовать услуги IP-мультимедийной системы IMS, но терминалы 2-го поколения, скорее всего, потребуют некоторых доработок, прежде чем они смогут получить доступ к IMS.

8.3.2. Прикладные инструментальные средства модуля идентификации абонента USAT

Физически SIM-карта UMTS — USIM аналогична идентификационной карточке абонента GSM — SIM, но она имеет более совершенные свойства. Карточка USIM имеет больший объем памяти, большую скорость обработки и загрузки. Это создает пространство для создания новых видов услуг, не всегда представленных в сетях GSM. Заметьте, что карточка USIM совместима карточкой SIM GSM, хотя совместимость не гарантируется при всех условиях.

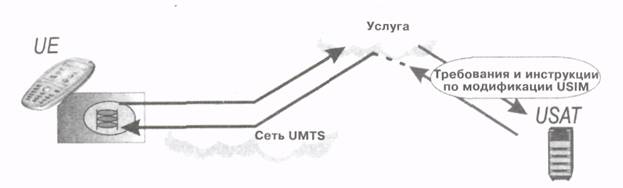

Прикладные инструментальные средства модуля идентификации абонента STM сети UMTS USAT — это отдельная платформа, которая содержит средства, необходимые для управления US1M (рис. 8.9).

С помощью средств USAT оператор может предоставлять услуги, которые видоизменяют структуру меню терминала. Для этого оператор может организовать простой просмотр «одним щелчком», который, в свою очередь.

Рис. 8.9. Диаграмма USAT

позволяет получить больше услуг от одного и того же оператора или данного провайдера услуг. Этот мобильный просмотр кратко обсуждается в разделе 8.3.3.

Средства USAT — это очень мощный инструмент, с помощью которого оператор может полностью изменить параметры абонентской подписки, такие как номер мобильной станции IMSI. Это может быть востребовано в контексте некоторых услуг; однако это не рекомендуется, поскольку может привести к рискованным последствиям.

8.3.3. Средства просмотра (браузеры)

По определению мобильный браузер — это приложение к мобильному телефону, основная функция которого заключается в отображении содержимого на экране и, по запросу абонента, формирование нового содержания (контента), связанного с отображенной информацией, или получение с помощью программных свойств нового содержания (контента) из места, указанного в запросе. Кажется трудным? На самом деле нет, поскольку большинство из нас использовали функцию просмотра в течение многих лет через традиционный Интернет. В этом разделе мы кратко рассмотрим, что происходит и будет происходить с просмотром, когда к нему добавлена мобильность.

С точки зрения конечного пользователя браузер предлагает один из способов доступа к услугам, расположенным в мобильной сети или которые можно получить через мобильную сеть. В основном конечный пользователь должен понимать некоторые общие принципы, которые, к счастью, в основном такие же, как и в традиционном Интернете. Этими принципами являются браузер (навигатор, программа просмотра интернет-страниц), страница, адрес и канал. Поскольку эти принципы не требуют разъяснений и хорошо известны, мы не будем их описывать. Вместо этого будет полезно вспомнить некоторые принципы, которые всегда должны применяться к просмотру и содержимому независимо от типа доступа. Эти принципы следующие:

• Понятие услуги должно быть простым для понимания. Услуга должна быть простым набором ряда интерактивных страниц, которые работают вместе для создания услуги для конечного пользователя.

• Добавление новых услуг должно быть простым. Если каждая новая услуга требует, чтобы пользователь устанавливал новые приложения, это свидетельствует о ее несостоятельности. Вместо этого новые услуги должны быть доступны через новый адрес.

• Услуги должны использовать стандартизованные элементы интерфейса. Поскольку услуги значительно отличаются друг от друга, интерфейс между услугами должен содержать постоянные характеристики, которые всегда должны располагаться в ожидаемом порядке (например, где начать приложение, как выглядит канал, где закончить приложение, и т. д.).

• Обилие визуальных возможностей. Кроме голоса или текста, услуги просмотра должны также предусматривать элементы визуализации, параметры которых определяются возможностями терминала.

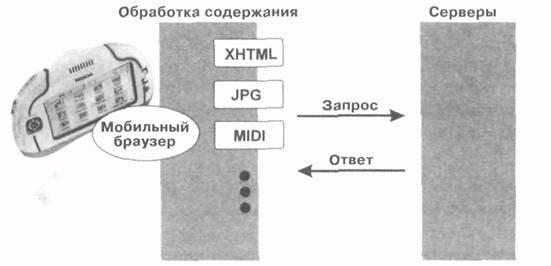

Для того чтобы все это реализовать технически, приложение мобильного просмотра должно быть относительно комплексным и обеспечивать работу в различных средах. На рис. 8.10 упрощенно показан принцип действия приложения просмотра мобильных ресурсов.

Электронные страницы, предъявляемые конечным пользователям, кодируются с помощью средств просмотра, которые должен правильно представить браузер. Сегодня таким средством служит стандартный расширенный язык, используемый для создания страниц Интернет WWW — XHTML, который включает язык разметки для беспроводных систем WML и собственно используемый для создания страниц интернет-язык — HTML. Технология протокола для беспроводных приложений WAP, использующая язык WML, имеет некоторые серьезные ограничения, которые влияют на работу конечного пользователя, и это показало, что необходимо иметь более совершенные решения для мобильного браузера.

Каждая страница, написанная на языке XHTML, может представлять все виды содержимого: просто текст, изображения, голос и т. д. Элементы текста обрабатываются и описываются с помощью XHTML, но чтобы обеспечить по возможности наилучшее визуальное восприятие графики, параметры разрешающей способности и другие элементы графики обрабатываются отдель-

Рис. 8.10. Упрощенная диаграмма, поясняющая принцип мобильного просмотра Интернета

Рис. 8.11. Взаимодействие сетей при просмотре мобильных ресурсов

но, более подходящими для этого средствами. К элементам звука применяется такой же принцип. Как показано на рис. 8.10, существует много средств обработки содержания и их количество, вероятно, будет расти. Хороший пример их использования дает графика: в настоящее время Интернет поддерживает несколько десятков форматов изображений, при этом все они необходимы для того, чтобы пользователь мог видеть изображения. В этом отношении наиболее общими типами графики являются: BMP (побитовое отображение изображений; существует много версий BMP), JPG (стандарт объединенной группы экспертов по изображениям, существует множество версий), GIF (формат графического обмена, специально разработанный для Интернета; существуют различные версии), TIFF (файловый формат тега для изображений с высокой разрешающей способностью), PNG (переносимая сетевая графика, поддерживаемая стандартными браузерами).

С точки зрения сети просмотр мобильных ресурсов это основная услуга, которая не предъявляет слишком много требований к самой транспортной сети, поскольку она касается главным образом вопросов, связанных с терминалом. Задача сети при просмотре мобильными средствами — обеспечить доступ и дать возможность открыть канал или каналы для просмотра, согласно подписке абонента и показателям качества QoS (рис. 8.11).

Просмотр мобильных ресурсов можно интерпретировать как платформу для разного рода модификаций и дальнейшего развития услуг. Кратко эти возможности можно перечислить следующим образом:

• Обработка информации о местоположении: LCS представлена в разделе 8.3.4. При просмотре мобильных ресурсов на запрос пользователя можно предложить ответы с данными о месте нахождения.

• Мобильная коммерция: это одна из основных областей бизнеса будущего. Просмотр мобильных ресурсов будет действовать как платформа и пользовательский интерфейс для приложений электронной коммерции.

• Обслуживание устройств: поскольку терминальное оборудование содержит программное обеспечение ПО, которое может требовать определенных видов обслуживания и периодического обновления, то просмотр мобильных ресурсов мог бы быть удобным средством для обновления ПО и поддержки конфигурации аппаратов пользователей. Заметим, что эти разработки могут оказывать влияние на безопасность.

• Предоставление и инсталляция услуг: с помощью просмотра мобильных ресурсов оператор может предлагать и рекламировать пользователям новые услуги и предоставлять средства быстрой активизации услуг.

• Новые типы спецификаций языка XML: когда со временем появятся услуги, использующие мультимедиа, возникнет необходимость в предоставлении конечным пользователям новых средств обработки, способных представлять новые типы содержимого.

• Автономный просмотр: терминал не всегда может быть соединен с сетью, и существуют некоторые услуги, которые могут использоваться без подключения к сети. Мобильный просмотр дает возможность использовать эти услуги таким образом. Он основан на загрузке пакетов услуг языка XHTML, при котором услуга или ее соответствующая часть загружается в терминал для автономного использования.

• Просмотр с помощью голоса предлагает возможность заменить стандартный «щелчок» по месту на речевые команды. Другая возможность состоит в том, что принятое сообщение будет не только увидено, но и услышано.

• Семантический Интернет — это видение будущего сети Интернет, в котором содержание больше не будет связано со средствами представления. С его помощью сеть сможет подстраивать затребованную информацию таким образом, что она автоматически будет подходить для различных терминалов. Для пользователей мобильной связи это дает явные преимущества: нужная информация всегда будет преобразована в нужный формат, тем самым обеспечивая лучшее средство просмотра.

8.3.4. Услуги по передаче информации о месте нахождения пользователя LCS

Мобильное позиционирование (определение местоположения) становится важной особенностью сотовых систем. Существует несколько направлений, в которых могут развиваться услуги по передаче информации о месте нахождения абонента LCS. Это услуги, которые используют приблизительную информацию о местоположении, основанную на радиопокрытии соты, услуги и точную информацию о местоположении, полученную либо с помощью приемников GPS (всемирной спутниковой радионавигационной системы), либо с использованием современных методов вычислений времени и вспомогательных данных радиосети, доставляемых на мобильный телефон.

Примерами коммерческих приложений, использующих информацию о местоположении, могут служить навигация на флоте, управление трафиком на дорогах, в транспорте, сообщения о чрезвычайных ситуациях, навигационные службы, игры и т. д. Планирование и оптимизация рабочих характеристик и пропускной способности мобильной системы — следующие примеры использования информация о местах нахождения абонентов.

Технология сотовой связи позволяет абоненту перемещаться и использовать различные услуги независимо от своего места. Однако свобода передвижений затрудняет точное определение местонахождения пользователя.

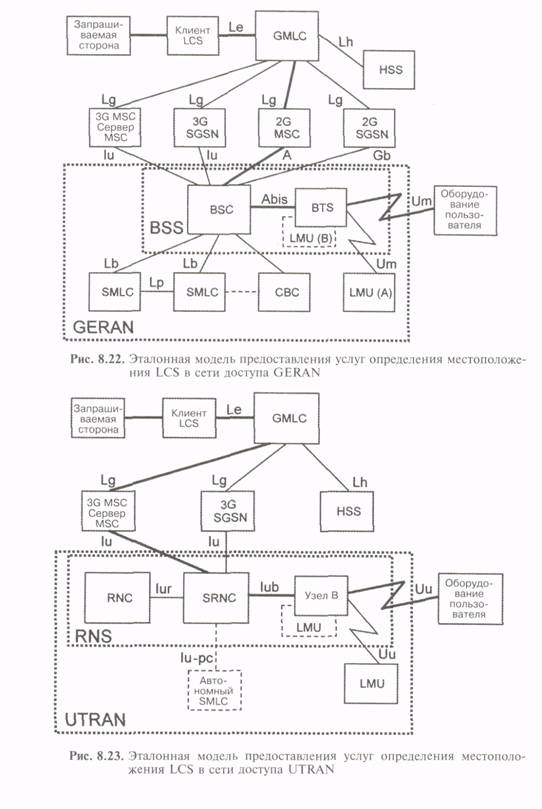

В данном разделе сначала описываются принципы различных методов позиционирования, разработанных к настоящему времени для мобильных Рис. 8.12. Взаимодействие служб 3GPP R5 при определении местоположения LCS

сетей. Затем описываются методы позиционирования, которые определены в технических условиях UMTS. Далее рассматривается структура позиционирования UMTS, а также функции позиционирования, присвоенные различным элементам сети. Информация о местоположении может также передаваться непосредственно между мобильными телефонами и сервером местоположения — такое решение описано в разделе 8.3.4.5.

Для того чтобы сохранить преемственность с терминологией технических условий проекта 3GPP, мы используем термин «местонахождение» — position, как общее понятие в радиосети, а термин «местоположение» — location будем использовать, когда перейдем к описанию аспектов услуги по передаче сведений о месте. Проект 3GPP и его технические условия используют общее понятие «услуги по определению местоположения» — LCS (Location Services).

На рис. 8.12 показаны сети доступа, домены базовой сети 5-й версии 3GPP R5 и их взаимодействие при определении местоположения LCS.

8.3.4.1. Обзор методов позиционирования

Для того чтобы определять географическое положение мобильного телефона в сотовой сети, были исследованы и изучены различные методы. Наиболее важными из них представляются:

• определение местоположения — позиционирование по соте в зоне покрытия;

• позиционирование по времени прохождения сигнала «туда и обратно» RTT (Round Trip Time);

• позиционирование по разнице времени прохождения TDOA (Time Difference Of Arrival);

• позиционирование по уточненной разнице времени прохождения E-OTD (Enhanced Observed Time Difference);

• всемирная спутниковая радионавигационная система GPS;

• позиционирование по времени распространения сигнала TOA (Time Of Arrival);

• позиционирование по углу падения сигнала АОА (Angle Of Arrival);

• позиционирование по опорному узлу RNBP (Reference Node Based Positioning);

• спутниковая радионавигационная система Галилей.

Основные принципы, которые объясняют, как эти методы можно было бы использовать для позиционирования оборудования абонента UE, описаны в следующих подразделах, включая краткий анализ точности, которую можно достичь этими методами. В 5-й версии 3GPP для стандартизации выбраны следующие методы: позиционирование по соте в зоне покрытия, по разнице во времени прохождения сигналов TDOA, по уточненной разнице во времени наблюдения E-OTD и методы с использованием спутниковой радионавигационной системы GPS. Эти методы более подробно описаны ниже.

8.3.4.1.1. Позиционирование по соте в зоне покрытия

Оценку места нахождения абонентского терминала можно сделать, определив соту, в которой находится или недавно находился терминал. Контроллер радиосети RNC в 3G, контроллер базовой станции BSC в 2G или отдельный так называемый служебный центр определения местоположения мобильного устройства SMLC (Serving Mobile Location Centre) определяет географические координаты, которые соответствуют указанной соте, и передает результат на сервер определения местоположения в сети.

Отметим, что в технических требованиях 3G идентификатор соты рассматривается как радиоинформация и поэтому не будет передаваться в базовую сеть. Вместо этого в «идентификаторе служебной зоны» отображается код ID соты, который может быть передан в базовую сеть CN.

Поскольку площадь покрытия соты изменяется в зависимости от характеристик радиоканала и стратегии планирования радиосети, то метод позиционирования по соте сам по себе не удовлетворяет требованиям, выдвигаемым к качеству позиционирования некоторыми службами по определению координат. Поэтому для более точного определения координат этот метод часто объединяется с методом позиционирования, основанным на оценке времени кругового обращения сигнала (RTT), известном также как метод позиционирования по времени прохождения сигнала в прямом и обратном направлениях.

8.3.4.1.2. Позиционирование по времени прохождения сигнала «туда и обратно» RTT (Round Trip Time)

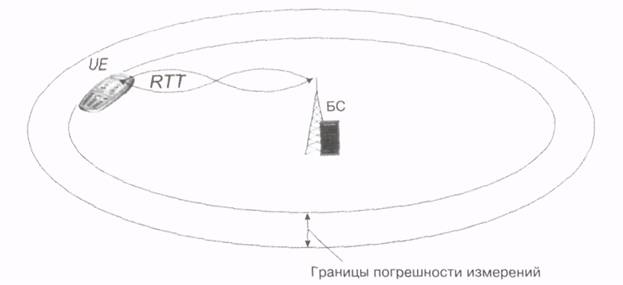

В методе RTT для повышения точности оценки позиционирования также задействован радиосигнал. Для вычисления координат нахождения устройства можно использовать измерения времени RTT сигналов, принятых от нескольких базовых станций БС (рис. 8.13). Время RTT равно времени прохождения сигналом расстояния от терминала до базовой станции и обратно. Поэтому расстояние между терминалом и БС можно выразить через время и скорость радиоволны. Получим:

где D — расстояние от мобильного телефона до базовой станции; с — скорость распространения радиоволны в соте, равная скорости света в свободном пространстве 3 х 108 м/с; RTT — время обращения; ε — погрешность измерений.

Рис. 8.13. Определение места положения по времени обращения сигнала (прохождения сигнала «туда и обратно») — RTT

Отметим, что расстояние — это на самом деле радиус круга вокруг базовой станции. Поэтому, если это возможно, для более точной оценки положения мобильного телефона следует использовать в вычислениях данные измерений времени RTT от соседних БС. Тогда оценка места положения будет находиться в точке пересечения трех окружностей соседних базовых станций, расположенных в центрах этих окружностей. Погрешность оценки места положения определяется пределами погрешностей всех измерений времени RTT.

8.3.4.1.3. Позиционирование по разнице во времени прохождения сигнала TDOA (Time Difference Of Arrival)

Идея метода TDOA отличается от принципа, положенного в основу метода позиционирования по времени распространения ТОА (см. ниже раздел 8.3.4.1.5). В методе TDOA терминал наблюдает за разницей во времени прохождения радиосигналов от соседних базовых станций БС. Неизвестное положение терминала оценивается по результатам обработки измерений разницы во времени прохождения сигналов между терминалом и по меньшей мере тремя БС с известными координатами. Время TDOA, измеренное терминалом, состоит из двух составляющих:

TDOA = RTD + GTD,

где разность во времени GTD (Geometric Time Difference) происходит из геометрии (например, разность во времени распространения между мобильным аппаратом и двумя базовыми станциями). Разность во времени GTD — это реальная величина, которая содержит информацию о месте нахождения мобильного аппарата, поскольку она определяет гиперболу между двумя базовыми станциями. Кроме того, в системах, подобных WCDMA, в которых базовые станции не синхронизированы, должна быть известна относительная разница во времени RTD (Relative Time Difference), т. е. разница во времени передачи сигналов от соседних БС.

Рис. 8.14. Позиционирование по разнице времени прохождения TDOA

Рисунок 8.14 иллюстрирует принцип определения координат мобильного телефона по разности времени распространения сигнала TDOA. Положение мобильного терминала вычисляется по разности времени TDOA между обслуживающей базовой станцией и соседними базовыми станциями, которые определяют гиперболу, фокусы которой совпадают с координатами соответствующей антенны передатчика базовой станции. Если имеется более двух значений TDOA, то положение мобильного терминала может быть вычислено как среднеквадратическое расстояние до терминала на гиперболе.

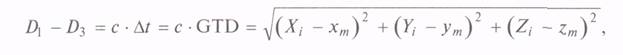

Таким образом, главная идея метода TDOA заключается в определении относительного положения терминала по разнице во времени, с которой сигнал поступает к объекту (терминалу или базовой станции), а не по абсолютному времени. Поэтому если есть прямая видимость и существует разность во времени распространения сигнала между базовыми станциями и терминалом, то мобильный терминал расположен на гиперболе:

где Di — расстояние от мобильного телефона до соседних базовых станций; с — скорость света; Δt— разница времени прохождения сигнала TDOA от соседних базовых станций; xm, ym, zm— координаты соседних базовых станций; Xi,Yi,Zi — координаты мобильного терминала.

Как показано на рисунке 8.14, при трех базовых станциях достаточно измерить два значения TDOA, и положение терминала можно вычислить в точках пересечения этих гипербол. Однако чтобы получить более точную оценку, следует провести, по крайней мере, три измерения разности во времени распространения от трех или более базовых станций.

8.3.4.1.4. Уточненная разница времени прохождения сигнала

E-OTD (Enhanced Observed Time Difference)

Принцип, лежащий в основе метода E-OTD, аналогичен принципу, положенному в основу метода TDOA. Как и метод TDOA, метод E-OTD определяет положение мобильного телефона, используя разницу измеренного времени прохождения сигнала от соседних базовых станций. Поэтому данный метод иногда считают идентичным методу TDOA. Однако в E-OTD для повышения точности позиционирования используются более точные процедуры измерений. Метод измерения, используемый в E-OTD, называется «уточненная OTD». В этом смысле OTD означает только измеренные значения времени, и поэтому его не следует смешивать с методом E-OTD, который означает сам принцип определения места. Потребность в более точных методах измерений, особенно если сеть не синхронизирована, актуальна в GSM и в WCDMA.

Измерения OTD могут проводиться устройствами измерения местоположения LMU (Location Measurement Units) или мобильными станциями MS. Контроллер базовой станции BSC или центр определения местоположения мобильного устройства SMLC делает оценку местоположения путем сравнения двух циклов измерений OTD. Поскольку составление отчетов об измерениях OTD приводит к дополнительному обмену сигналами, то устройства LMU отправляют измеренные значения OTD в центр SMLC через определенные интервалы времени. Частота отчетов с результатами измерений OTD зависит от существующих ресурсов БС и от требуемого уровня точности.

8.3.4.1.5. Позиционирование по времени распространения ТОА

(Time Of Arrival)

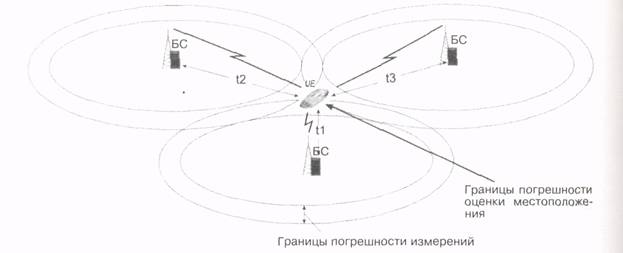

В методе ТОА вычисление координат места основано на времени распространения радиосигнала от мобильного устройства до базовой станции. Если имеются, по крайней мере, три измерения времени распространения ТОА, то положение терминал можно определить по методу триангуляции, минимизируя среднеквадратическое расстояние между терминалом и соответствующими окружностями времени ТОА. Рисунок 8.15 показывает принцип использования времени прохождения сигнала ТОА от трех соседних базовых станций для оценки места положения терминала.

В методе оценке по времени ТОА расстояние между терминалом и базовой станцией пропорционально времени распространения ti. Таким образом, расстояние по линии прямой видимости между мобильным телефоном и базовой станцией равно:

![]()

где с — скорость электромагнитной волны, а ti— время распространения (задержки) сигнала от базовой станции к терминалу или наоборот.

На практике из-за отсутствия прямой видимости, замираний сигнала, отражений и экранирования всегда существует некоторая погрешность измерений времени ТОА и, следовательно, изменений площади покрытия сот. Поэтому при вычислении погрешности местоположения следует учитывать погрешность измерений времени ТОА.

Рис. 8.15. Позиционирование по времени прохождения сигнала ТОА

Как можно видеть на рис. 8.15, для получения однозначной оценки положения мобильного устройства нужно использовать время ТОА, по крайней мере, от трех базовых станций. А оценка расстояния между мобильным телефоном и базовыми станциями (окружности ТОА) может вычисляться по методу наименьших квадратов. Получим:

где (xm, ym, zm) — это координаты соседних базовых станций, участвующих в процессе позиционирования, и (хт, ут, zm) — искомые координаты мобильного терминала.

Метод, основанный на времени ТОА, требует очень точной синхронизации базовых станций БС, что может создавать проблемы в несинхронизиро-ванных сотовых системах. Средства определения координат местоположения должны иметь разрешающую способность, достаточную для определения разности во времени между переданным и принятым сигналами. Наиболее важным преимуществом метода ТОА является то, что он не требует модернизации мобильных аппаратов, хотя стоимость модернизации сети может создать массу проблем при его широком внедрении в мобильной связи.

8.3.4.1.6. Позиционирование по углу падения АОА (Angle Of Arrival)

Положение мобильного терминала также может быть определено на пересечении двух линий, представляющих траектории контрольных сигналов, каждая из которых образует определенный угол с направлением от мобильного телефона на базовую станцию. Один измеренный угол образуется двумя линиями и дает возможность определить положение искомого мобильного терминала. Поэтому, как показано на рис. 8.16, если мобильный телефон находится на линиях прямой видимости между двумя базовыми станциями и проведено измерение углов АОА от двух соседних базовых станций, то поло-

Рис. 8.16. Позиционирование по углу падения АОА

жение мобильного устройства можно найти на пересечении линий, определяемых углами АОА.

Аналогично методам позиционирования по абсолютному и разностному времени прохождения сигнала ТОА и TDOA точность метода АОА может быть повышена с увеличением числа измерений. Тем не менее отражение и дифракция вызывают серьезные проблемы, особенно если метод АОА используется в городской среде. Обычно мобильное устройство не может самостоятельно определить угол АОА; поэтому измерения должны проводиться на базовых станциях БС.

Определение углов АОА подвержено влиянию замираний сигнала; поэтому метод АОА используют в сочетании, например, с системой повторного использования частот. Метод требует тщательного проектирования сети и, в частности, ее пропускной способности. Кроме того, метод АОА достаточно сложен и дорог, потому что на БС требуется несколько больших антенн. Но в то же время для этой цели могут использоваться и многие уже существующие антенны.

8.3.4.1.7. Позиционирование по опорному узлу RNBP

(Reference Node Based Positioning)

Метод RNBP, иногда называемый «местное позиционирование» или «самопозиционирование», основан на использовании опорного узла для проведения вспомогательных измерений. Опорный узел может быть подвижным или фиксированным и иметь функции ретрансляции. Опорным узлом может быть служебное устройство позиционирования, приемник GPS или любое устройство с известными координатами, которые можно использовать в качестве точки отсчета для определения местоположения мобильных терминалов. В некоторых случаях информация о месте нахождения может передаваться на мобильное устройство другими устройствами, расположенными в местах с известными географическим координатами. Для этого используются такие радиотехнологии ближнего радиуса действия, как технология «Голубой Зуб» — Bluetooth1, локальные беспроводные сети WLAN или сверхширокополосные каналы UWB. Следовательно, мобильный терминал может вычислить собственное местоположение по результатам измерения, например, напряженности принятого сигнала или времени перемещения относительно опорных узлов. Поскольку количество мобильных устройств, оборудованных коротковолновым радио, стремительно увеличивается, то условия реализации и точность метода RNBP могут значительно улучшиться. В частности, предусматривается, что в будущем метод RNBP станет основным методом для использования внутри помещений.

В дополнение к методам отслеживания времени и оценке напряженности сигнала метод RNBP может быть объединен, по крайней мере в принципе, с другими методами позиционирования, такими как TDOA и ТОА или АОА и т. д. Главное, что, используя дополнительные опорные узлы, метод RNBP может улучшить процесс позиционирования. Метод RNBP может использоваться для повышения точности позиционирования, например, вводя так называемые исходные узлы в сеть радиодоступа RAN. Такой подход имеет некоторые ограничения из-за стоимости, поскольку узлы RNBP необходимо было бы размещать на базовой станции или в аналогичном месте, и каждый RNBP должен был бы иметь собственную антенну. Однако ограничения по стоимости могут оказаться не такими уж значительными, так как существующая инфраструктура радиосети уже содержит места для узлов и ретрансляторов. В любом случае, чтобы избежать повышения уровня помех от ретрансляторов, необходимо тщательное планирование сети.

8.3.4.1.8. Всемирная спутниковая радионавигационная система GPS (Global Positioning System)

Система позиционирования GPS использует спутники. Во многих отношениях система GPS предлагает самую лучшую из имеющихся в настоящее время средств радионавигации. Она обслуживается правительством США и используется как в военных, так и в гражданских целях.

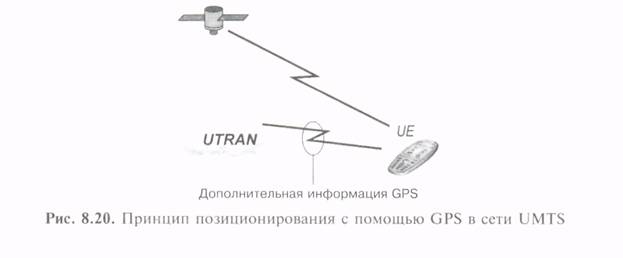

Всемирная спутниковая радионавигационная система GPS может быть объединена с сотовыми системами несколькими способами. Первый шаг — это введение приемника GPS в абонентский терминал, что дает такие же преимущества, как и автономный GPS-приемник. Точность и скорость GPS-приемника может быть радикально улучшена при передаче вспомогательных данных GPS на терминал. Именно это делает GPS очень полезным в сотовых сетях, поскольку вспомогательные данные GPS могут генерироваться несколькими эталонными GPS-приемниками и доставляться на мобильные терминалы по каналам сотовой сети.

В основу позиционирования в GPS положен метод определения времени распространения сигнала ТОА, однако из-за необходимости точной синхронизации реализация GPS может быть достаточно сложной. Спутник GPS передает высокоточный сигнал на землю в диапазоне ультравысоких частот. Прецизионный генератор в приемнике измеряет время задержки сигнала между спутниками и приемником. Это позволяет вычислить расстояние от приемника к каждому спутнику. Если приемник наблюдает за тремя спутниками, то его местоположение может быть определено с помощью триангуляции. На практике генератор приемника не обязательно должен быть безупречно точным, если для его подстройки используются сигналы четвертого спутника. Сигнал от спутника GPS можно представить в виде сферы с центром в спутнике,

Рис. 8.17. Принцип действия спутниковой радионавигационной системы GPS

удаленной на время распространения сигнала. Определив три сферы от трех спутников, можно вычислить местоположение приемника в точке пересечения этих сфер, получив координаты широты, долготы и высоты. На рис. 8.17 показана процедура вычисления, основанная на системе GPS.

Система GPS предоставляет одну из самых точных систем определения местоположения, доступных в настоящее время, особенно когда используется дифференциальная система GPS (DGPS). Приемники GPS должны находиться в зоне прямой видимости четырех спутников, а это иногда проблематично, особенно внутри помещений. Кроме того, приемник GPS имеет отдельную относительно большую спутниковую антенну, которая может влиять на использование сотовых систем. Приемник GPS повышает стоимость оборудования и потребление мощности мобильным аппаратом. Для преодоления или, по крайней мере, смягчения этих ограничений метод GPS и использование вспомогательных данных были стандартизованы и для GSM и для UMTS.

8.3.4.1.9. Спутниковая радионавигационная система Галилей

Спутниковая радионавигационная система Галилей — это совместная инициатива Европейского союза и Европейского космического агентства.

Спутниковая система Галилей будет включать созвездие из 30 спутников, движущихся по орбитам на высоте почти 24 тыс. км, и будет введена в эксплуатацию в 2008 г. Она будет совместима и сможет взаимодействовать с GPS. Предполагается, что ее введение предоставит усовершенствованный доступ к навигационным спутникам и даст возможность повысить точность определе-ния координат и времени. Планируется, что система Галилей обеспечит более высокую точность, чем GPS.

Принцип работы радионавигационной системы Галилей аналогичен принципу GPS: время на спутниках установлено с очень высокой точностью, и это точное время указано в сигнале, который они передают. Мобильное устройство принимает сигналы от нескольких спутников и измеряет время прохождения сигнала. Используя результаты измерений и отмеченное время, мобильное устройство может вычислить свое местоположение по расстоянию до измеренных спутников. Более подробную информацию о спутниковой радионавигационной системе Галилей можно найти на сайте:

http://europa.eu.int/comm/dgs/energy_transport galileo/index_en.htm.

8.3.4.2. Точность позиционирования

Как уже описывалось раньше, главные принципы методов позиционирования, исключая метод, основанный на информации о соте, основываются на параметрах распространения радиосигнала, которые трудно прогнозировать. Точность сотовых методов позиционирования зависит от обстановки в соте, качества радиосвязи, например от того, насколько близко аппарат находится к линии прямой видимости, измерений сигнала, характеристик приемника и метода вычисления.

Точность метода позиционирования по соте в зоне покрытия с использованием идентификационного кода соты ID зависит главным образом от структуры и размера сот радиосети. В структуре сети с макросотами точность определения положения находится в диапазоне от нескольких до десятков километров. В пико- и микросотовой среде степень точности будет колебаться от нескольких десятков до сотен метров.

Точность метода ТОА зависит от замираний сигнала, экранирования и количества направлений к БС для измерений сигнала. Чтобы получить точную оценку местоположения мобильного устройства, важно находиться на линии прямой видимости с несколькими базовыми станциями. К сожалению, это требование противоречит обычным принципам планирования сотовых сетей, поэтому оптимальная точность не может быть получена по всей сотовой сети.

Как и при позиционировании по времени прохождения сигнала ТОА, точность дифференциального метода TDOA зависит от собственных характеристик радиосигнала, состояния сотовой сети и количества проведенных измерений, особенно при отсутствии прямой видимости. Однако при использовании метода позиционирования TDOA, в котором в вычислениях используется разница во времени распространения сигнала, некоторые общие для всех базовых станций ошибки взаимно компенсируют друг друга при позиционировании. Поэтому при прочих равных условиях методы, использующие разностные показатели времени (TDOA), обычно дают лучший результат, чем методы на основе абсолютных значений времени ТОА.

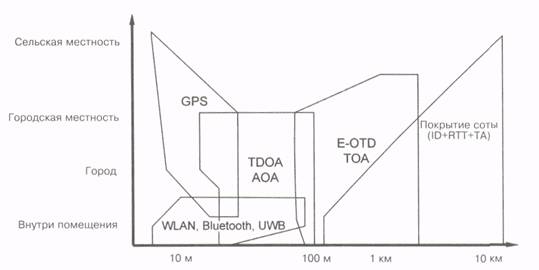

Вообще, убедительных оценок абсолютной точности различных методов позиционирования не существует. Тем не менее степень точности различных методов может быть представлена в общих чертах, как показано на рис. 8.18. Стоимость увеличивается, если используются более точные методы; в результате

Рис. 8.18. Сравнение точности различных систем позиционирования

наиболее эффективно с точки зрения стоимости выбирать метод, который предлагает «достаточно хорошую» точность для определенной задачи. Разные услуги имеют разные требования к точности, поэтому в рамках одной сети может использоваться несколько методов.

8.3.4.3. Методы позиционирования, принятые в UMTS и GSM

Все методы позиционирования, описанные выше, изучались и обсуждались в проекте 3GPP на предмет стандартизации. В результате для сетей радиодоступа UTRAN системы UMTS были выбраны три метода:

• Позиционирование по идентификатору соты ID, соответствующему так называемому идентификатору зоны обслуживания SAI (Service Area ID) в сети UMTS.

• Позиционирование по наблюдаемой разнице времени распространения сигнала OTDOA (Observed Time Difference of Arrival), которое, как следует из названия, основано на описанном выше методе измерения разницы времени распространения сигнала TDOA.

• Позиционирование с использованием системы GPS.

Для радиодоступа GERAN в сетях 3GPP для стандартизации выбраны следующие методы:

• Позиционирование по идентификатору соты ID.

• Позиционирование по методу уточненной разницы времени прохождения E-OTD.

• Позиционирование с использованием системы GPS.

В принципе эти методы могут быть сетевыми, мобильными, сетевыми с мобильной поддержкой или мобильными с сетевой поддержкой. Разница между этими вариантами определяется в зависимости от того, где ироизво-дятся вычисления местоположения — в сети или в мобильном терминале. Следующие варианты определяются по тому, откуда поступают вспомогательные данные, и соответственно называются сетевой или мобильной поддержкой. Ниже рассматриваются методы позиционирования, регламентированные для сетей UMTS и GSM.

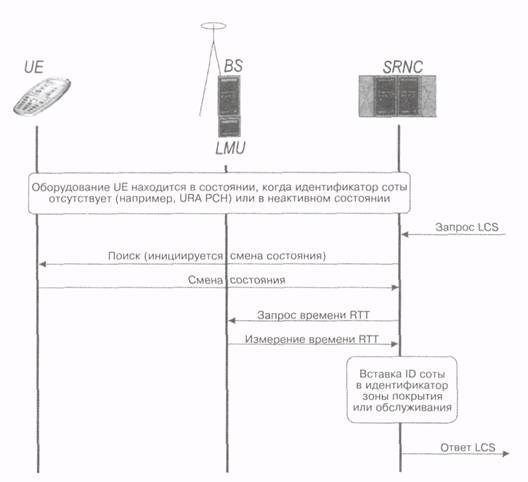

8.3.4.3.1. Позиционирование в сетях UMTS и GSM

по идентификатору соты ID

При позиционировании по идентификатору соты ID обслуживающий контроллер радиосети SRNC вставляет идентификатор соты ID в соответствующий идентификатор зоны обслуживания SAI. Если оборудование пользователя UE находится в режиме мягкой передачи обслуживания (хэндовера) или в состоянии распределения радиоресурсов RRC, когда сота не определяется, то для позиционирования могут потребоваться дополнительные операции. В сетях GERAN идентификатор соты ID предоставляется контроллером BSC и используется для определения местоположения LCS.