ЗАЩИЩЕННЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ

Концентрация информации в компьютерах — аналогична концентрации наличных денег в банках — заставляет все более усиливать контроль в целях защиты информации. Юридические вопросы, частная тайна, национальная безопасность — все эти соображения требуют усиления внутреннего контроля в коммерческих и правительственных организациях. Работы в этом направлении привели к появлению новой дисциплины: безопасность информации. Специалист в области безопасности информации отвечает за разработку, реализацию и эксплуатацию системы обеспечения информационной безопасности, направленной на поддержание целостности, пригодности и конфиденциальности накопленной в организации информации. В его функции входит обеспечение физической (технические средства, линии связи и удаленные компьютеры) и логической (данные, прикладные программы, операционная система) защиты информационных ресурсов.

Сложность создания системы защиты информации определяется тем, что данные могут быть похищены из компьютера и одновременно оставаться на месте; ценность некоторых данных заключается в обладании ими, а не в уничтожении или изменении.

Обеспечение безопасности информации — дорогое дело, и не столько из-за затрат на закупку или установку средств, сколько из-за того, что трудно квалифицированно определить границы разумной безопасности и соответствующего поддержания системы в работоспособном состоянии.

Средства защиты информации нельзя проектировать, покупать или устанавливать до тех пор, пока не произведен соответствующий анализ. Анализ риска должен дать объективную оценку многих факторов (подверженность появлению нарушения работы, вероятность появления нарушения работы, ушерб от коммерческих потерь, снижение коэффициента готовности системы, общественные отношения, юридические проблемы) и предоставить информацию для определения подходящих типов и уровней безопасности.

В связи с этим большую актуальность приобретает разработ-защищенных информационных технологий (ЗИТ), являющихся неотъемлемой компонентой современных систем обработки данных, информационных систем и ресурсов.

8.1. Информационная безопасность и защита информации

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Защита информации — это комплекс мероприятий, направленных на обеспечение информационной безопасности. На практике под этим понимается поддержание целостности, доступности и, если нужно, конфиденциальности информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных.

Отметим, что меры информационной безопасности можно разделить на три группы в соответствии с тем, направлены ли они на предупреждение, обнаружение или ликвидацию последствий нападений. Большинство мер носят предупредительный характер. Оперативный анализ регистрационной информации и некоторые аспекты реакции на нарушения служат для обнаружения угроз.

Ровни обеспечения информационной безопасности

Проблемы обеспечения безопасности носят комплексный характер, включают необходимость сочетания законодательных, организационных и программно-технических мер.

К сожалению, законодательная база отстает от требностей практики. Имеющиеся в России законы и указы носят в основном запретительный характер. В то же время следует учитывать, что в данном случае от государства требуется в первую очередь поддержка, организация и координация работ. В других странах это поняли довольно давно. Так, в США в 1987 г. был принят закон о компьютерной безопасн сти (Computer Security Act, вступил в силу в сентябре 1988 м Этот закон предусматривает комплекс мер по обучению поль зователей, имеющих дело с критичной информацией, разъяснительных руководств и т. д., без чего сознательное поддержание режима безопасности просто невозможно. И данный закон на самом деле выполняется.

Проблемы законодательного уровня мы здесь не рассматриваем, отсылая читателей, например, к учебному пособию [30].

Следующим после законодательного, можно назвать управленческий (организационный) уровень. Руководство каждой организации должно осознать необходимость поддержания режима безопасности и выделения на эти цели значительных ресурсов. Главное, что должен сделать управленческий уровень, это выработать политику безопасности, которая задает общее направление работам в данной области и управленческие регуляторы безопасности. Операционные регуляторы применяются к окружению компьютерных систем и прежде всего к людям. Имеются в виду способы подбора персонала, его обучения, обеспечения дисциплины. Сюда же относятся меры по физической защите помещений и оборудования и некоторые другие.

Для поддержания режима информационной безопасности особенно важны программно-технические меры, поскольку основная угроза компьютерным системам исходит от самих этих систем (сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т. п.).

Ключевые механизмы безопасности программно-технического уровня:

• идентификация и аутентификация;

• управление доступом;

• протоколирование и аудит;

• криптография;

• экранирование.

Строго говоря, всем защитным мерам должен предшество-анализ угроз. Информационная безопасность начинается не тогда, когда случилось первое нарушение, а когда идет формирование будущей компьютерной системы. Она начинается с составления спецификаций на приобретаемое оборудование и программное обеспечение.

Наиболее распространенные угрозы

Рассмотрим наиболее распространенные угрозы, которым подвержены современные компьютерные системы. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

Отметим, что само понятие угроза в разных ситуациях зачастую трактуется по-разному. Например, для подчеркнуто открытой организации может просто не существовать угроз конфиденциальности — вся информация считается общедоступной; однако в большинстве случаев нелегальный доступ считается серьезной опасностью.

Рассмотрим некоторую типичную организацию. Впрочем, многие угрозы (например, пожар) опасны для всех.

Ошибки пользователей. Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызвавшая крах системы), иногда они создают слабости, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). Утверждают, что 65 % потерь — следствие непреднамеренных ошибок. Пожары и наводнения можно считать пустяками по Равнению с безграмотностью и расхлябанностью. Очевидно, самый радикальный способ борьбы с непреднамеренными отгибами — максимальная автоматизация и строгий контроль за пра-ильностью совершаемых действий.

Кражи и подлоги. На втором месте по размерам ущерба располагаются кражи и подлоги. По данным газеты USA Today, в результате подобных противоправных действий с использованием персональных компьютеров американским организациям ежегодно наносится суммарный ущерб в размере не менее 1 млрд долларов. Можно предположить, что подлинный ущерб намного больше, поскольку многие организации по понятнк причинам скрывают такие инциденты. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Еще раз мы убеждаемся в том, что внутренняя угроза гораздо опаснее внешней.

Весьма опасны так называемые обиженные сотрудники — нынешние и бывшие. Как правило, их действиями руководит желание нанести вред организации-обидчику, например:

• повредить оборудование;

• встроить логическую бомбу, которая со временем разрушит программы и/или данные;

• ввести неверные данные;

• удалить данные;

• изменить данные и т. д.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Угрозы, исходящие от окружающей среды, к сожалению, отличаются большим разнообразием. В первую очередь следует выделить нарушения инфраструктуры — аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т. п. Опасны, разумеется, стихийные бедствия и события, воспринимаемые как стихийные бедствия — пожары, наводнения, землетрясения, ураганы. По известным данным, на долю огня, воды и аналогичных «врагов» (среди которых самый опасный — низкое качество электропитания и его перебои) приходится 13 % потерь, нанесенных информационным системам.

Хакеры. Много говорят и пишут о хакерах, но исходящая от них угроза зачастую преувеличивается. Известно, что почти каждый Internet-сервер по нескольку раз в день подвергается попыткам проникновения; верно, что иногда такие попытки оказываются удачными; верно, что изредка подобные действия связань со шпионажем. Однако в целом ущерб от деятельности хакеро (в сравнении с другими угрозами) представляется не столь уж значительным. Вероятно, больше всего пугает непредсказуемость действий людей такого сорта. Представьте себе, что в любой момент к вам в квартиру могут забраться посторонние люди. Даже если они не имеют злого умысла, а зашли просто посмотреть, нет ли чего интересного, приятного в этом мало.

Программные вирусы. Много говорят и пишут и о программныx вирусах. Как показало проведенное исследование, несмотря экспоненциальный рост числа известных вирусов, аналогичного роста количества инцидентов, вызванных вирусами, не зарегистрировано. Соблюдение несложных правил компьютерной гигиены сводит риск заражения практически к нулю. Там где работают, а не играют, число зараженных компьютеров составляет лишь доли процента. Справедливости ради отметим лишь, что зловредный код поражает не только персональные компьютеры, но и системы других типов.

Первый шаг в анализе угроз — их идентификация. Анализируемые виды угроз следует выбрать из соображений здравого смысла (оставив вне поля зрения, например, землетрясения или захват организации террористами), но в пределах выбранных видов провести максимально полное рассмотрение.

Целесообразно выявлять не только сами угрозы, но и источники их возникновения — это поможет в выборе дополнительных средств защиты. Например, нелегальный вход в систему может стать следствием воспроизведения начального диалога, подбора пароля или подключения к сети неавторизованного оборудования. Очевидно, для противодействия каждому из перечисленных способов нелегального входа нужны свои механизмы безопасности.

После идентификации угрозы необходимо оценить вероятность ее осуществления. Допустимо использовать при этом трехбалльную шкалу (низкая (1), средняя (2) и высокая (3) вероятность).

Кроме вероятности осуществления, важен размер потенциального ущерба. Например, пожары бывают нечасто, но ущерб от каждого из них, как правило, велик. Тяжесть ущерба также можно оценить по некоторой шкале.

Оценивая тяжесть ущерба, необходимо иметь в виду не только чепосредственные расходы на замену оборудования или востановление информации, но и более отдаленные, такие, как подрыв репутации, ослабление позиций на рынке и т. п. Пусть, например, в результате дефектов в управлении доступом к бухгалтерской информации сотрудники получили возможности корректировать данные о собственной заработной плате. Следствием такого состояния дел может стать не только пеп бюджетных или корпоративных средств, но и полное разложение коллектива, грозящее развалом организации.

Слабости обладают свойством притягивать к себе не т злоумышленников, но и сравнительно честных людей. Не всякий устоит перед искушением немного увеличить свою зарплату если есть уверенность, что это сойдет с рук. Поэтому, оценивая вероятность осуществления угроз, целесообразно исходить не только из среднестатистических данных, но учитывать также специфику конкретных информационных систем. Если в подвале дома, занимаемого организацией, располагается сауна, а сам дом имеет деревянные перекрытия, то вероятность пожара, к сожалению, оказывается существенно выше средней.

Таковы основные угрозы, на долю которых приходится львиная доля урона, наносимого информационным системам. Рассмотрим теперь иерархию защитных мероприятий, способных противостоять угрозам.

Управленческие меры обеспечения информационной безопасности

Главная цель мер, предпринимаемых на управленческом уровне, — сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Политика безопасности. Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. Под политикой безопасности понимают совокупность документированных управленческих решений, направленных на защиту информации и ассоциированных с ней ресурсов.

С практической точки зрения политику безопасности целесообразно подразделить на три уровня.

К верхнему уровню можно отнести решения, затраги вающие организацию в целом. Они носят весьма общий характер и, как правило, исходят от руководства организации. Политика верхнего уровня должна четко очерчивать сферу своего, влияния. Возможно, это будут все компьютерные системы opганизации (или даже больше, если политика регламентирует некоторые аспекты использования сотрудниками своих доманих компьютеров). Возможна, однако, и такая ситуация, когда в сферу влияния включаются лишь наиболее важные системы.

К среднему уровню можно отнести вопросы, касающиеся отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов — отношение к передовым (но, возможно, недостаточно проверенным) технологиям, доступ к Internet (как сочетать свободу получения информации с защитой от внешних угроз?), использование домашних компьютеров, применение пользователями неофициального программного обеспечения и т. д.

Политика безопасности нижнего уровня относится к конкретным сервисам. Она включает в себя два аспекта — цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Есть много вещей, специфичных для отдельных сервисов, которые нельзя единым образом регламентировать в рамках всей организации. В то же время эти вещи настолько важны для обеспечения режима безопасности, что решения, относящиеся к ним, должны приниматься на управленческом, а не техническом уровне.

Программа безопасности. После того, как сформулирована политика безопасности, можно приступать к составлению программы ее реализации и собственно к реализации.

Проведение политики безопасности в жизнь требует использования трех видов регуляторов — управленческих, операционных и программно-технических. Рассмотрим управленческий аспект программы безопасности.

Чтобы понять и реализовать любую программу, ее целесообразно структурировать по уровням, обычно в соответствии со структурой организации. В простейшем и самом распространенном случае достаточно двух уровней — верхнего, или центрального который охватывает всю организацию, и нижнего, или сервисного, который относится к отдельным сервисам или группам однородных сервисов.

Программу верхнего уровня возглавляет лицо, отвечающее за информационную безопасность организации. У этой программы следующие главные цели:

• управление рисками (оценка рисков, выбор эффективных средств защиты, см. следующий раздел);

• координация деятельности в области информацион безопасности, пополнение и распределение ресурсов;

• стратегическое планирование;

• контроль деятельности в области информационной 6 опасности.

Цель программы нижнего уровня — обеспечи надежную и экономичную защиту конкретного сервиса группы однородных сервисов. На этом уровне решается, каки механизмы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, отслеживается состояние слабых мест и т. п. Обычно за программу нижнего уровня отвечают администраторы сервисов

Выбирая подходящий способ защиты, целесообразно учитывать возможность экранирования одним сервисом безопасности сразу нескольких прикладных сервисов. Так поступили в Масса-чусетском технологическом институте, защитив несколько тысяч компьютеров сервером аутентификации Kerberos.

Регулирование режима безопасности

Рассмотрим подробнее меры безопасности, которые ориентированы на людей, а не на технические средства. Именно люди формируют режим информационной безопасности и они же оказываются главной угрозой, поэтому «человеческий фактор» заслуживает первостепенного внимания. Сюда входят следующие вопросы:

• управление персоналом;

• физическая защита;

• поддержание работоспособности;

• реакция на нарушения режима безопасности;

• планирование восстановительных работ.

Управление персоналом начинается с приема нового сотру ника на работу и даже раньше — с составления описания дол ности. Уже на этом этапе желательно привлечение специали по информационной безопасности для определения компьют ных привилегий, ассоциируемых с должностью. Существует общих принципа, которые следует иметь в виду:

• разделение обязанностей;

• минимизация привилегий.

Принцип разделения обязанностей предписывает оаспределять роли и ответственность, чтобы один человек не мог нарушить критически важный для организации процесс. Например, нежелательна ситуация, когда платежи от имени организации выполняет один человек. Надежнее поручить одному сотруднику оформлять заявки на платежи, а другому — заверять эти заявки.

Принцип минимизации привилегий предписыва-выделять пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей. Назначение этого принципа очевидно — уменьшить ущерб от случайных или умышленных некорректных действий пользователей.

Проблема обучения — одна из центральных с точки зрения информационной безопасности. Если сотрудник не знаком с политикой безопасности своей организации, он не может стремиться к достижению сформулированных в ней целей. Если он не знает мер безопасности, он не сможет их соблюдать. Напротив, если сотрудник знает, что его действия протоколируются, он, возможно, воздержится от нарушений.

Физическая защита. Безопасность компьютерной системы зависит от окружения, в котором она работает. Следовательно, необходимо принять меры для защиты зданий и прилегающей территории, поддерживающей инфраструктуры и самих компьютеров.

Известны следующие направления физической защиты:

• физическое управление доступом;

• противопожарные меры;

• защита поддерживающей инфраструктуры;

• защита от перехвата данных;

• защита мобильных систем.

Меры физического управления доступом позволяют контролировать и при необходимости ограничивать вход и выход сотрудников и посетителей. Контролироваться может все здание организации и, кроме того, отдельные помещения, например, те, где расположены серверы, коммуникационная аппа-тура и т. п. Средства физического управления доступом известны давно — это охрана, двери с замками, перегородки, телекамеры датчики движения и многое другое.

Противопожарные меры. Отметим лишь крайнюю желательност установки противопожарной сигнализации и автоматических средств пожаротушения. Обратим также внимание на то, как защитные меры могут создавать новые слабости. Если на работу взят новый охранник, это, вероятно, улучшает физическое управление доступом. Если же он по ночам курит и пьет, то повышенная пожарная опасность делает его скорее врагом, чем другом организации.

К поддерживающей инфраструктуре можно нести системы электро-, водо- и теплоснабжения, кондицион ры, средства коммуникаций. В принципе к ним применимы т же требования целостности и доступности, что и к информационным системам. Для обеспечения целостности нужно защищать оборудование от краж и повреждений. Для поддержания доступности целесообразно выбирать оборудование с максимальным временем наработки на отказ, дублировать ответственные узлы, всегда иметь под рукой запчасти.

Перехват данных может осуществляться самыми разными способами: подсматриванием за экраном монитора, чтением пакетов, передаваемых по локальной сети, улавливанием стука иголок матричного принтера или кнопок на клавиатуре, анализом побочных электромагнитных излучений и наводок (ПЭМИН). К сожалению, некоторые способы перехвата данных, такие как анализ ПЭМИН, относительно доступны и дешевы, а бороться с ними трудно и дорого. Остается уповать на то, что для коммерческих систем обеспечение конфиденциальности не является главной задачей, пытаться держать под контролем линии связи (например, заключать их в надувную оболочку с обнаружением прокалывания) и разместиться в тихом особняке, поодаль от других домов.

Мобильные и портативные компьютеры — заманчивый объект кражи. Их довольно часто оставляют без присмотра, в автомобиле или на работе, и унести и спрятать такой компьютер весьма несложно. Следует настоятельно рекомендовать шифрование данных на жестких дисках ноутбуков и лэптопов.

Поддержание работоспособности включает в себя рутинны действия, направленные на поддержание компьютерных систеь и имеющие отношение к информационной безопасности. Как ни странно, именно здесь таится наибольшая опасность. Нечаянные ошибки системных администраторов и пользовате грозят повреждением аппаратуры, разрушением программ и да ных; «в лучшем случае» создаются слабости, облегчающие реализацию угроз.

Недооценка факторов безопасности в повседневной работе – ахиллесова пята многих организаций. Дорогие средства безопасности теряют смысл, если они плохо документированы, нфликтуют с другим программным обеспечением, а пароль стемного администратора не менялся с момента установки.

Можно выделить следующие направления повседневной деятельности:

• поддержка пользователей;

• поддержка программного обеспечения;

• конфигурационное управление;

• резервное копирование; .

• управление носителями;

• документирование;

• регламентные работы.

Поддержка пользователей состоит прежде всего в консультировании и в оказании помощи при решении разного рода проблем. Иногда в организациях создают для этой цели специальный «стол справок», чаще от пользователей отбивается системный администратор. Очень важно в потоке вопросов, умных и не очень, уметь выявлять проблемы, связанные с информационной безопасностью.

Поддержка программного обеспечения — одно из важнейших средств обеспечения целостности информации. Прежде всего, необходимо контролировать, какое программное обеспечение выполняется на компьютерах. Если пользователи могут устанавливать программы по своему усмотрению, это чревато заражением вирусами, а также появлением утилит, действующих в обход защитных средств. Например, на любой персональный компьютер, подключенный к сети Ethernet, можно установить программу — сетевой анализатор, позволяющую отслеживать весь сетевой трафик. Обладатель такой программы может довольно быстро «выловить» пароли других пользователей и системных администраторов, получив тем самым по существу неограниченный доступ к сетевым ресурсам.

Конфигурационное управление позволяет контролировать и фиксировать изменения, вносимые в программную Фигурацию. Прежде всего, необходимо застраховаться от учайных или непродуманных модификаций, уметь как минимум возвращаться к прошлой, работающей версии. Далее, фиксация изменений позволит легко восстановить текущую версию после аварии. Лучший способ уменьшить количество ошибок в рутинной работе — в максимальной степени автоматизирок ее. Хорошим примером являются развитые средства конфигурационного управления, когда одним нажатием можно вызв внесение или откат сотен согласованных изменений.

Резервное копирование необходимо для восстано ления программ и данных после аварий. Здесь также целесообразно автоматизировать работу, как минимум сформировав кои пьютерное расписание выполнения полных и инкрементальных копий, а как максимум воспользовавшись безлюдной технологи ей фирмы Hewlett-Packard. Нужно также наладить размещение копий в безопасном месте, защищенном от пожаров и иных угроз. К резервному копированию следует относиться как к осознанной необходимости — стоит хоть на день отступить от расписания и неприятности не заставят себя ждать.

Управление носителями служит для обеспечения физической защиты и учета дискет, CD, лент, печатных выдач и т. п. Управление носителями должно обеспечить конфиденциальность, целостность и доступность информации, хранящейся вне компьютерных систем. Под физической защитой здесь понимается не только отражение попыток несанкционированного доступа, но и предохранение от вредных влияний окружающей среды (жары, холода, влаги, магнетизма). Управление носителями должно охватывать весь жизненный цикл дискет и лент — от закупки до выведения из эксплуатации.

К управлению носителями можно отнести и контроль потоков данных, выдаваемых на печать. Здесь поучительно отметить необходимость сочетания различных механизмов информационной безопасности. Программные средства позволяют направить конфиденциальные данные на определенный принтер, но только меры физической защиты способны гарантировать отсутствие посторонних у этого принтера.

Документирование — неотъемлемая часть информационной безопасности. В виде документов оформляется почти все — от политики безопасности до журнала учета дискет. Важно, чтобы документация была актуальной, отражала текущее, а не прошлое состояние дел, причем отражала в непротиворечи вом виде. Здесь необходим правильный технологический подход когда документы печатаются и сшиваются способом, облегчающим внесение изменений.

К хранению некоторых документов (содержащих, например, анализ системных слабостей и угроз) применимы требования обеспечения конфиденциальности, к другим, таким как план постановления после аварий — требования целостности и дотупности (план необходимо найти и прочитать).

Регламентные работы — очень серьезная угроза безопасности. Лицо, осуществляющее регламентные работы, получает исключительный доступ к системе, и на практике очень трудно проконтролировать, какие именно действия совершаются. Здесь на первый план выходит степень доверия к тем, кто выполняет работы. Лет двадцать назад, очевидно, предвидя волну публикаций по сертификации, Кен Томсон, один из создателей ОС UNIX, написал, что нужно верить или не верить не программам, а людям, которые пишут эти программы. Если в общем виде данное утверждение можно оспорить, то применительно к регламентным работам оно абсолютно справедливо.

Реакция на нарушения режима безопасности

Программа безопасности, принятая организацией, должна предусматривать набор оперативных мероприятий, направленных на обнаружение и нейтрализацию вторжений хакеров и зловредного кода. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоординированные.

Реакция на нарушения режима безопасности преследует две главные цели:

• блокирование нарушителя и уменьшение наносимого вреда;

• недопущение повторных нарушений.

В организации должен быть человек, доступный 24 часа в сутки (лично, по телефону, пейджеру или электронной почте), отвечающий за реакцию на нарушения. Все должны знать координаты этого человека и обращаться к нему при первых признаках опасности. В общем, нужно действовать, как при пожаре: знать, куда звонить, и что делать до приезда пожарной команды. Правда, пользователя может удержать от вызова помощи сознание собственной вины и боязнь наказания, если он сам принес на работу зараженную дискету. Для таких случаев целесообразно

смотреть процедуру анонимного вызова, поскольку лучше наказать одного виновного, чем допустить распространение последствий нарушения.

Важность быстрой и скоординированной реакции мож продемонстрировать на следующем примере. Пусть локаль сеть предприятия состоит из двух сегментов, администрируемых разными людьми. Пусть, далее, в один из сегментов был внесен вирус. Почти наверняка через несколько минут (или, в крайн случае, несколько десятков минут) вирус распространится и другой сегмент. Значит, меры нужны немедленные. Далее, вычищать вирус нужно одновременно в обоих сегментах; в противном случае сегмент, вычищенный первым, заразится от другого а затем вирус вернется и во второй сегмент.

Для недопущения повторных нарушений необходимо анализировать каждый инцидент, выявлять причины, накапливать статистику. Каковы источники зловредного кода? Какие пользователи имеют обыкновение выбирать слабые пароли? На подобные вопросы и должны дать ответы результаты анализа.

Хотя «реактивный» подход к информационной безопасности недостаточен, но некоторая обратная связь все же должна существовать. Заранее все предусмотреть невозможно. Появляются новые вирусы, совершенствуются приемы нападения, новые системы приносят с собой новые угрозы. Кто-то в организации должен отслеживать этот процесс, принимать краткосрочные меры и корректировать программу безопасности для принятия долгосрочных мер.

Основные программно-технические меры

Программно-технические меры образуют последний и самый важный рубеж информационной защиты. Напомним, что основную часть ущерба наносят действия легальных пользователей, по отношению к которым операционные регуляторы не могут дать решающего эффекта. Главные враги — некомпетентность и неаккуратность при выполнении служебных обязанностей, и только программно-технические меры способны им противостоять.

Компьютеры помогли автоматизировать многие области человеческой деятельности. Вполне естественным представляется желание возложить на них и обеспечение собственной безопасности. Даже физическую защиту все чаще поручают не охранникам, а интегрированным компьютерным системам, что позволяет одновременно отслеживать перемещения сотрудников и п пространству предприятия, и по информационному пространству. Это вторая причина, объясняющая важность программно-технических мер.

Известны основные сервисы безопасности:

• идентификация и аутентификация;

• управление доступом;

• протоколирование и аудит;

• криптография;

• экранирование.

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация — это первая линия обороны, «проходная» информационного пространства организации. Без порядка на проходной не будет порядка и внутри охраняемой территории.

Идентификация позволяет субъекту (пользователю или процессу, действующему от имени определенного пользователя) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова «аутентификация» иногда используют сочетание «проверка подлинности».

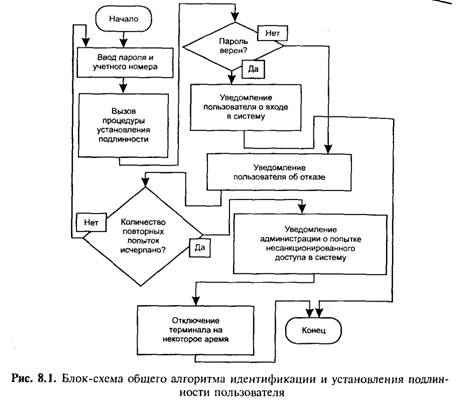

Общая схема идентификации и установления подлинности пользователя при его доступе в компьютерную систему представлена на рис. 8.1.

Если в процессе аутентификации подлинность пользователя установлена, то система защиты должна определить его полномочия по использованию ресурсов ВС для последующего контроля установленных полномочий.

Управление доступом. В настоящее время следует признать устаревшим (или, по крайней мере, не полностью соответствующим действительности) положение о том, что разграничение доступа направлено исключительно на защиту от злоумышленных пользователей. Современные информационные системы характеризуются чрезвычайной сложностью и их внутренние ошибки представляют не меньшую опасность.

Средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь идет о логическом (в отличие от физического) управлении доступом, который реализуется рограммными средствами. Логическое управление доступом — это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей).

Имеется совокупность субъектов и набор объектов. Задача логического управления доступом состоит в том, чтобы для каждой пары (субъект, объект) определить множество допустимых операций (зависящее, быть может, от некоторых дополнительных условий) и контролировать выполнение установленного порядка.

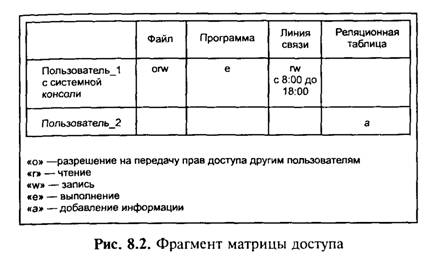

Отношение (субъекты, объекты) можно представить в виде матрицы, в строках которой перечислены субъекты, в столбцах — объекты, а в клетках, расположенных на пересечени строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа. Фрагмен матрицы может выглядеть, например, так, как это показано на рис 8.2.

Логическое управление доступом — одно из сложнейших в области информационной безопасности. Причина в том, что само понятие объекта (а тем более видов доступа) меняется от сервиса к сервису. Для операционной системы в число объектов входят файлы, устройства и процессы. Применительно к файлам и устройствам обычно рассматриваются права на чтение, запись, выполнение (для программных файлов), иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать. Современные операционные системы могут поддерживать и другие объекты. Например, в ОС Solaris имеются отображения со своими видами доступа.

Для систем управления реляционными базами данных объект — это база данных, таблица, представление, хранимая процедура, к таблицам применимы операции поиска, добавления, модификации и удаления данных, у других объектов иные виды Доступа. И список этот можно продолжать до бесконечности.

Протоколирование и аудит. Под протоколированием понимается сбор и накопление информации о событиях, происходящих в информационной системе предприятия. У каждого сервиса свой набор возможных событий, но в любом случае их можно подразделить на внешние (вызванные действиями других сервисов), внутренние (вызванные действиями самого сервиса) и клиентские (вызванные действиями пользователей и адми страторов).

Аудит — это анализ накопленной информации, проводим -оперативно, (почти) в реальном времени или периодически ( например, раз в день).

Реализация протоколирования и аудита преследует следующие главные цели:

• обеспечение подотчетности пользователей и администра торов;

• обеспечение возможности реконструкции последовательности событий;

• обнаружение попыток нарушения информационной безопасности;

• предоставление информации для выявления и анализа проблем.

Криптография. Одним из наиболее мощных средств обеспечения конфиденциальности и контроля целостности информации является криптография. Во многих отношениях она занимает центральное место среди программно-технических регуляторов безопасности, являясь основой реализации многих из них, и, в то же время, последним (а подчас и единственным) защитным рубежом (см. далее, п. 8.2). Например, для портативных компьютеров, которые физически защитить крайне трудно, только криптография позволяет гарантировать конфиденциальность информации даже в случае кражи.

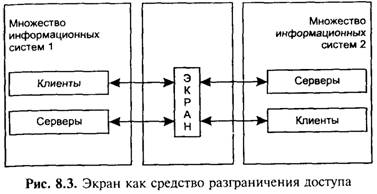

Экранирование. Постановка задачи экранирования состоит в следующем. Пусть имеется два множества информационных систем. Экран — это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран выполняет свои функции, контролируя все информационные потоки между двумя множествами систем (рис. 8.3).

В простейшем случае экран состоит из двух механизмов, один из которых ограничивает перемещение данных, а второй, наоборот, ему способствует (т. е. осуществляет перемещение данных). В более общем случае экран (полупроницаемую оболочку) удобно представлять себе как последовательность фильтров. Каждый из них может задержать (не пропустить) данные, а может и сразу «перебросить» их «на другую сторону». Кроме того, допускается передача порции данных на следующий фильтр для продолжения анализа или обработка данных от имени адресата и возврат результата отправителю.

Помимо функций разграничения доступа, экраны осуществляют также протоколирование информационного обмена.

Обычно экран не является симметричным, для него определены понятия «внутри» и «снаружи». При этом задача экранирования формулируется как защита внутренней области от потенциально враждебной внешней. Так, межсетевые экраны устанавливают для защиты локальной сети организации, имеющей выход в открытую среду, подобную Internet. Другой пример экрана – устройство защиты порта компьютера, контролирующее доступ к коммуникационному порту компьютера до и независимо от всех прочих системных защитных средств.

8.2. Криптографические методы защиты данных

Криптографическое закрытие является специфическим способом защиты информации, оно имеет многовековую историю развития и применения. Поэтому у специалистов не возникало сомнений в том, что эти средства могут эффективно использоваться также и для защиты информации в АСОД, вследствие чего им уделялось и продолжает уделяться большое внимание. Достаточно сказать, что в США еще в 1978 г. утвержден и рекомендован для широкого применения национальный стандарт (DES) криптографического закрытия информации. Подобный стандарт в 1989 г. (ГОСТ 28147—89) утвержден и у нас в стране. Интенсивно ведутся исследования с целью разработки вЬ1сокостойких и гибких методов криптографического закрытия информации. Более того, сформировалось самостоятельное на-Учное направление — криптология (kryptos — тайный, logos — наука), изучающая и разрабатывающая научно-метол логические основы, способы, методы и средства криптографу ского преобразования информации.

Криптология, криптография, криптоанализ

Можно выделить следующие три периода развития крипто-логии. Первый период — эра донаучной криптологии, являвшейся ремеслом-уделом узкого круга искусных умельцев. Началом второго периода можно считать 1949 г., когда появилась работа К. Шеннона «Теория связи в секретных системах», в которой проведено фундаментальное научное исследование шифров и важнейших вопросов их стойкости. Благодаря этому труду криптология оформилась как прикладная математическая дисциплина. И, наконец, начало третьему периоду было положено появлением в 1976 г. работы У. Диффи, М. Хеллмана «Новые направления в криптографии», где показано, что секретная связь возможна без предварительной передачи секретного ключа. Так началось и продолжается до настоящего времени бурное развитие наряду с обычной классической криптографией и криптографии с открытым ключом.

Еще несколько веков назад само применение письменности можно было рассматривать как способ закрытия информации, так как владение письменностью было уделом немногих.

Криптология разделяется на два направления — криптографию и криптоанализ. Цели этих направлений прямо противоположны:

• криптография занимается поиском и исследованием математических методов преобразования информации;

• сфера интересов криптоанализа — исследование возможности расшифровывания информации без знания ключей;

Современная криптография включает в себя четыре крупных раздела:

• симметричные криптосистемы;

• криптосистемы с открытым ключом;

• системы электронной подписи;

• управление ключами.

Основные направления использования криптографических методов — передача конфиденциальной информации по каналам связи (например, электронная почта), установление подлин-

ности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.

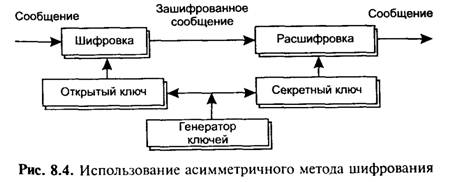

Криптосистемы разделяются на симметричные и асимметричные (с открытым ключом):

• в симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. Существуют весьма эффективные (быстрые и надежные) методы симметричного шифрования. Существует и стандарт на подобные методы — ГОСТ 28147—89 «Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования».

Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю;

• в асимметричных методах используются два ключа. Один из них, несекретный (он может публиковаться вместе с адресом пользователя), используется для шифровки, другой (секретный, известный только получателю) — для расшифровки. Самым популярным из асимметричных является метод RSA (Райвест, Шамир, Адлеман), основанный на операциях с большими (скажем, 100-значными) простыми числами и их произведениями. Использование асимметричного шифрования проиллюстрировано рис. 8.4.

Асимметричные методы позволяют реализовать так называемую электронную подпись, или электронное заверение сообщения. Идея состоит в том, что отправитель посылает два экземпляра сообщения — открытое и дешифрованное его секретным ключом (естественно, дешифровка незашифрованного сообщения на самом деле есть форма шифрования). Получатель может зашифровать с помощью открытого ключа отправителя дешифрован-

ный экземпляр и сравнить с открытым. Если они совпадут, ли ность и подпись отправителя можно считать установленными

Термины распределение ключей и управление ключами отно сятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Классы методов криптографии

Рассмотрим классификацию методов криптографического закрытия.

1. Шифрование

1.1. ЗАМЕНА (ПОДСТАНОВКА)

1.1.1. Простая (одноалфавитная)

1.1.2. Многоалфавитная одноконтурная обыкновенная

1.1.3. Многоалфавитная одноконтурная монофоническая

1.1.4. Многоалфавитная многоконтурная

1.2. ПЕРЕСТАНОВКА

1.2.1. Простая

1.2.2. Усложненная по таблице

1.2.3. Усложненная по маршрутам

1.3. АНАЛИТИЧЕСКОЕ ПРЕОБРАЗОВАНИЕ

1.3.1. С использованием алгебры матриц

1.3.2. По особым зависимостям

1.4. ГАММИРОВАНИЕ

1.4.1. С конечной короткой гаммой

1.4.2. С конечной длинной гаммой

1.4.3. С бесконечной гаммой

1.5. КОМБИНИРОВАННЫЕ МЕТОДЫ

1.5.1. Замена и перестановка

1.5.2. Замена и гаммирование

1.5.3. Перестановка и гаммирование

1.5.4. Гаммирование и гаммирование

2. Кодирование

2.1. СМЫСЛОВОЕ

2.1.1. По специальным таблицам (словарям)

2.2. СИМВОЛЬНОЕ

2.2.1. По кодовому алфавиту

3. Другие виды

3.1. РАССЕЧЕНИЕ-РАЗНЕСЕНИЕ

3.1.1. Смысловое

3.1.2. Механическое

3.2. СЖАТИЕ-РАСШИРЕНИЕ

Под шифрованием понимается такой вид криптографи-ского закрытия, при котором преобразованию подвергается каждый символ защищаемого сообщения. Все известные способы шифрования можно разбить на пять групп: подстановка (замена), перестановка, аналитическое преобразование, гаммирование и комбинированное шифование. Каждый из этих способов может иметь несколько разновидностей.

Под кодированием понимается такой вид криптографического закрытия, когда некоторые элементы защищаемых данных (это не обязательно отдельные символы) заменяются заранее выбранными кодами (цифровыми, буквенными, буквенно-цифровыми сочетаниями и т. п.). Этот метод имеет две разновидности: смысловое и символьное кодирование. При смысловом кодировании кодируемые элементы имеют вполне определенный смысл (слова, предложения, группы предложений). При символьном кодировании кодируется каждый символ защищаемого сообщения. Символьное кодирование по существу совпадает с шифрованием заменой.

Перестановки — несложный метод криптографического преобразования. Используется, как правило, в сочетании с другими методами.

Многоалфавитная подстановка — наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу. Для обеспечения высокой криптостойкости требуется использование больших ключей.

Гаммирование — этот метод заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа.

Блочные шифры — последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемая к блоку (части) шифруемого текста. Блочные шифры на практике встречаются чаще, чем «чистые» преобразования того или иного класса в силу их более высокой крипто-стойкости. Российский и американский стандарты шифрования основаны именно на этом классе шифров.

К отдельным видам криптографического закрытия отнесены методы рассечения — разнесения и сжатия данных. Рассечение—разнесение заключается в том, что массив защищаемых данных делится (рассекается) на такие элементы, каждый из которых в отдельности не позволяет раскрыть содержание защищаемой информации. Выделенные таким обпя зом элементы данных разносятся по разным зонам ЗУ или располагаются на различных носителях. Сжатие данных прел ставляет собой замену часто встречающихся одинаковых строк данных или последовательностей одинаковых символов некоторыми заранее выбранными символами.

Кратко рассмотрим некоторые методы криптографического закрытия информации.

Шифрование заменой (подстановка). В этом наиболее простом методе символы шифруемого текста заменяются другими символами, взятыми из одного (одно- или моноалфавитная подстановка) или нескольких (много- или полиалфавитная подстановка) алфавитов.

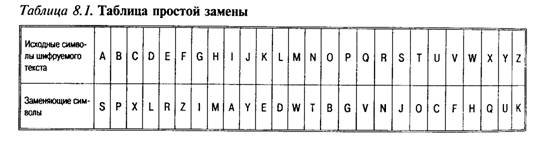

Самой простой разновидностью является прямая (простая) замена, когда буквы шифруемого сообщения заменяются другими буквами того же самого или некоторого другого алфавита. Таблица замены может иметь следующий вид (табл. 8.1).

Используя эту таблицу, зашифруем текст: In this book the reader will wind a comprehensive survey...Получим следующее зашифрованное сообщение: At omiy pbbe omr nrsirn /add zail s xbwgnrmrtjafr jcnfru... Однако такой шифр имеет низкую стойкость, так как зашифрованный текст имеет те же статистические характеристики, что и исходный. Например, текст на английском языке содержит символы со следующими частотами появления (в порядке убывания): Е — 0,13, Т— 0,105; А — 0,081, О — 0,079 и т. д. В зашифрованном тексте наибольшие частоты появления в порядке убывания имеют буквы R — 0,12; О — 0,09, А и N по 0,07.

Естественно предположить, что символом R зашифрована буква Е, символом О — букв Т и т. д. Это действительно соответствует таблице замены. Дальнейшая расшифровка не составляет труда. Эти методы дешифровки хорошо известны из классической литературы (см., например, Артур Конан Дойль «Пля-ущие человечки», или Алан Эдгар По «Золотой жук»).

Если бы объем зашифрованного текста был намного больше, чем в рассмотренном примере, то частоты появления букв в зашифрованном тексте были бы еще ближе к частотам появления букв в английском алфавите и расшифровка оказалась бы еще проще. Поэтому простую замену используют редко и лишь в тех случаях, когда шифруемый текст короток.

Для повышения стойкости шифра используют полиалфавитные подстановки, в которых для замены символов исходного текста используются символы нескольких алфавитов. Известно несколько разновидностей полиалфавитной подстановки, наиболее известными из которых являются одно- (обыкновенная и монофоническая) и много контурная.

При полиалфавитной одноконтурной обыкновенной подстановке для замены символов исходного текста используются несколько алфавитов, причем смена алфавитов осуществляется последовательно и циклически, т. е. первый символ заменяется соответствующим символом первого алфавита, второй — символом второго алфавита и т. д. до тех пор, пока не будут использованы все выбранные алфавиты. После этого использование алфавитов повторяется.

Шифрование методом перестановки. Этот метод заключается в том, что символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов. Рассмотрим некоторые наиболее часто встречающиеся разновидности этого метода, которые могут быть использованы в автоматизированных системах.

Самая простая перестановка — написать исходный текст задом наперед и одновременно разбить шифрограмму на пятерки букв. Например, из фразы

ПУСТЬ БУДЕТ ТАК, КАК МЫ ХОТЕЛИ

получится такой шифротекст:

ИЛЕТО ХЫМКА ККАТТ ЕДУБЬ ТСУП.

В последней группе (пятерке) не хватает одной буквы. Значит, прежде чем шифровать исходное выражение, следует его дополнить не значащей буквой (например, О) до числа, кратн го пяти:

ПУСТЬ-БУДЕТ-ТАККА-КМЫХО-ТЕЛИО.

Тогда шифрограмма, несмотря на столь незначительное из менение, будет выглядеть по-другому:

ОИЛЕТ ОХЫМК АККАТ ТЕДУБ ЬТСУП

Кажется, ничего сложного, но при расшифровке проявятся серьезные неудобства.

Во время Гражданской войны в США в ходу был такой шифр: исходную фразу писали в несколько строк. Например, по пятнадцать букв в каждой (с заполнением последней строки незначащими буквами).

Криптографические стандарты

Широко известны алгоритмы блочного шифрования, принятые в качестве государственных стандартов шифрования данных в США и России.

Data Encryption Standart. В 1973 г. Национальное бюро стандартов США начало разработку программы по созданию стандарта шифрования данных на ЭВМ. Был объявлен конкурс среди фирм-разработчиков США, который выиграла фирма IBM, представившая в 1974 г. алгоритм шифрования, известный под названием DES (Data Encryption Standart).

Входные 64-битовые векторы, называемые блоками открытого текста, преобразуются в выходные 64-битовые векторы, называемые блоками шифротекста, с помощью двоичного 56-битового ключа К. Число различных ключей DES-алгоритма равно 256>7- 1016.

Алгоритм реализуется в течение 16 аналогичных циклов шифрования, где на i-u цикле используется цикловой ключ А,-, представляющий собой алгоритмически вырабатываемую выборку 48 битов из 56 битов ключа К;, i = 1,2, ..., 16.

Алгоритм обеспечивает высокую стойкость, однако недавние результаты показали, что современная технология позволяет создать вычислительное устройство стоимостью около 1 млн долларов США, способное вскрыть секретный ключ с помощью полного перебора в среднем за 3,5 часа.

Из-за небольшого размера ключа было принято решение использовать DES-алгоритм для закрытия коммерческой (несекретной) информации. Практическая реализация перебора всех ключей в данных условиях экономически нецелесообразна, так как затраты на реализацию перебора не соответствуют ценности информации, закрываемой шифром.

DES-алгоритм явился первым примером широкого производства и внедрения технических средств в области защиты информации. Национальное Бюро Стандартов США организовало проверку аппаратных реализаций DES-алгоритма на специальном тестирующем стенде. Только после положительных результатов проверки производитель получает от Национального Бюро Стандартов сертификат на право реализации своего продукта. К настоящему времени аттестовано несколько десятков изделий, выполненных на различной элементной базе.

Достигнута высокая скорость шифрования. По некоторым сообщениям, имеется микросхема, реализующая DES-алгоритм со скоростью 45 Мбит/с. Велика доступность этих изделий: стоимость некоторых аппаратных реализаций ниже 100 долл. США.

Основные области применения DES-алгоритма:

• хранение данных в ЭВМ (шифрование файлов, паролей);

• аутентификация сообщений (имея сообщение и контрольную группу, несложно убедиться в подлинности сообщения);

• электронная система платежей (при операциях с широкой клиентурой и между банками);

• электронный обмен коммерческой информацией (обмен данными между покупателем, продавцом и банкиром защищен от изменений и перехвата).

ГОСТ 28129-89. В 1989 г. в СССР был разработан блочный шифр для использования в качестве государственного стандарта Шифрования данных. Разработка была принята и зарегистрирована как ГОСТ 28147—89. И хотя масштабы применения этого ЭДгоритма шифрования до сих пор уточняются, начало его внедрению, в частности, в банковской системе, уже положено. Алгоритм несколько медлителен, но обладает весьма высокой стойкостью.

Блок-схема алгоритма ГОСТ отличается от блок-схем DES-алгоритма лишь отсутствием начальной перестановки и числом циклов шифрования (32 в ГОСТе против 16 в DES-алг ритме).

Ключ алгоритма ГОСТ — это массив, состоящий из 32-мео ных векторов X1, Х2, ..., Х8. Цикловой ключ i-го цикла Ki равен ХS, где ряду значений i от 1 до 32 соответствует следующий ряд значений s:

1, 2, 3, 4, 5, 6, 7, 8, 1, 2, 3, 4, 5, 6, 7, 8, 1, 2, 3, 4, 5, 6, 7, 8,8, 7, 6, 5, 4, 3, 2, 1.

В шифре ГОСТ используется 256-битовый ключ и объем ключевого пространства составляет 2256. Ни на одной из существующих в настоящее время или предполагаемых к реализации в недалеком будущем ЭВМ общего применения нельзя подобрать ключ за время, меньшее многих сотен лет. Российский стандарт проектировался с большим запасом и по стойкости на много порядков превосходит американский стандарт DES с его реальным размером ключа в 56 бит и объемом ключевого пространства всего 256. В свете прогресса современных вычислительных средств этого явно недостаточно. В этой связи DES может представлять скорее исследовательский или научный, чем практический интерес.

Алгоритм расшифрования отличается от алгоритма зашифрования тем, что последовательность ключевых векторов используется в обратном порядке.

Характеристики криптографических средств защиты

Важнейшей характеристикой надежности криптографического закрытия информации является его стойкость. Под этим понимается тот минимальный объем зашифрованного текста, статистическим анализом которого можно вскрыть исходный текст. Таким образом, по стойкости шифра можно определить допустимый объем информации, зашифровываемый при использовании одного ключа.

При выборе криптографического алгоритма для использования в конкретной разработке одним из определяющих факторо

является его стойкость, т. е. устойчивость к попыткам противоположной стороны его раскрыть. Вопрос о стойкости шифра при ближайшем рассмотрении сводится к двум взаимосвязанным вопросам:

• можно ли вообще раскрыть данный шифр;

• если да, то насколько это трудно сделать практически;

Шифры, которые вообще невозможно раскрыть, называются абсолютно или теоретически стойкими. Существование подобных шифров доказывается теоремой Шеннона, однако ценой этой стойкости является необходимость использования для шифрования каждого сообщения ключа, не меньшего по размеру самого сообщения. Во всех случаях, за исключением ряда особых, эта цена чрезмерна, поэтому на практике в основном используются шифры, не обладающие абсолютной стойкостью. Таким образом, наиболее употребительные схемы шифрования могут быть раскрыты за конечное время или, что точнее, за конечное число шагов, каждый из которых является некоторой операцией над числами. Для них наиважнейшее значение имеет понятие практической стойкости, выражающее практическую трудность их раскрытия.

Количественной мерой этой трудности может служить число элементарных арифметических и логических операций, которые необходимо выполнить, чтобы раскрыть шифр, т. е. чтобы для заданного шифротекста с вероятностью, не меньшей заданной величины, определить соответствующий открытый текст. При этом в дополнение к дешифруемому массиву данных криптоа-налитик может располагать блоками открытых данных и соответствующих им зашифрованных данных или даже возможностью получить для любых выбранных им открытых данных соответствующие зашифрованные данные — в зависимости от перечисленных и многих других неуказанных условий различают отдельные виды криптоанализа.

Все современные криптосистемы построены по принципу Кирхгоффа, т. е. секретность зашифрованных сообщений определяется секретностью ключа. Это значит, что даже если сам алгоритм шифрования известен криптоаналитику, тот тем не менее не в состоянии расшифровать сообщение, если не располагает соответствующим ключом. Все классические блочные шифры, в том числе DES и ГОСТ, соответствуют этому принципу и спроектированы таким образом, чтобы не было пути вскрыть их более эффективным способом, чем полным перебором по всему ключевому пространству, т. е. по всем возможны значениям ключа. Ясно, что стойкость таких шифров определ ется размером используемого в них ключа.

8.3. Компьютерные вирусы и защита от них

Компьютерные вирусы, их свойства и типы

Компьютерный вирус — это специально написанная, небольшая по размерам программа (т. е. некоторая совокупность выполняемого кода), которая может «приписывать» себя к другим программам («заражать» их), создавать свои копии и внедрять их в файлы, системные области компьютера и т. д., а также выполнять различные нежелательные действия на компьютере.

По-видимому, самым ранним примером могут служить первые прототипы будущих вирусов программы-кролики. Не причиняя разрушений, они тем не менее были сконструированы так, что многократно копируя себя, захватывали большую часть ресурсов системы, отнимая процессорное время у других задач. История их создания доподлинно не известна. Возможно, они явились следствием программной ошибки, которая приводила к зацикливанию и наделяла программу репродуктивными свойствами. Первоначально кролики (rabbits) встречались только на локальных машинах, но с появлением сетей быстро «научились» распространяться по последним.

Затем, в конце шестидесятых годов была обнаружена саморазмножающаяся по сети APRAnet программа, известная сегодня как Creeper (вьюнок).

Вьюнок проявлял себя текстовым сообщением:

"i'm the creeper ... catch me.if you can"

(" я вьюнок... поймай меня, если сможешь"),

и экономно относился к ресурсам пораженной машины, не причиняя ей никакого вреда и разве что слегка беспокоя владельца. Каким бы безвредным Вьюнок ни казался, но он впервые показал, что проникновение на чужой компьютер возможно без ведома и против желания его владельцев.

С появлением Creeper родились и первые системы защиты. Первым шагом в борьбе против Вьюнка стал Жнец (Reaper), репродуцирующийся наподобие Creeper, но уничтожающий все встретившиеся ему копии последнего. Достоверно неизвестно, чем закончилась борьба двух программ. Так или иначе, от подобного подхода к защите впоследствии отказались. Однако копии обеих программ еще долго бродили по сети.

Свойства вирусов. Своим названием компьютерные вирусы обязаны определенному сходству с вирусами естественными:

• способности к саморазмножению;

• высокой скорости распространения;

• избирательности поражаемых систем (каждый вирус поражает только определенные системы или однородные группы систем);

• способности «заражать» еще незараженные системы;

• трудности борьбы с вирусами и т. д.

В последнее время к этим особенностям, характерным для вирусов компьютерных и естественных, можно добавить еще и постоянно увеличивающуюся быстроту появления модификаций (мутаций) и новых поколений вирусов.

Программа, внутри которой находится вирус, называется «зараженной». Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и «заражает» другие программы, а также выполняет какие-нибудь вредные действия (например, портит файлы или таблицу размещения файлов на диске, «засоряет» оперативную память и т. д.). Для маскировки вируса действия по заражению других программ и нанесению вреда могут выполняться не всегда, а, скажем, при выполнении определенных условий.

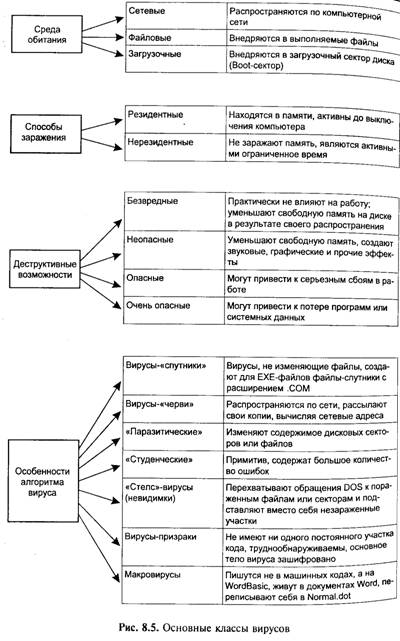

Классификация вирусов. Один из авторитетнейших «вирусологов» страны Евгений Касперский предлагает условно классифицировать вирусы по следующим признакам:

• по среде обитания вируса;

• по способу заражения среды обитания;

• по деструктивным возможностям;

• по особенностям алгоритма вируса.

Более подробная классификация внутри этих групп представлена на рис. 8.5.

Основными путями проникновения вирусов в компьютер являются съемные диски (гибкие и лазерные), а также компьютерные сети. Заражение жесткого диска вирусами может произойти при загрузке программы с дискеты, содержащей вирус. Такое заражение может быть случайным, например, если дискету не вынули из дисковода А: и перезагрузили компьютер, при этом дискета может быть и не системной. Заразить дискету гораздо проще. На нее вирус может попасть, даже если дискету просто вставили в дисковод зараженного компьютера и прочитали ее оглавление.

Как работает вирус

Рассмотрим схему функционирования простейшего загрузочного вируса, заражающего дискеты. При включении компьютера управление передается программе начальной загрузки, которая хранится в постоянном запоминающем устройстве (ПЗУ) т. е. ПНЗ ПЗУ.

Эта программа тестирует оборудование и при успешном завершении проверок пытается найти дискету в дисководе А:

Всякая дискета размечена на секторы и дорожки, секторы объединяются в кластеры.

Среди секторов есть несколько служебных, используемых операционной системой для собственных нужд (в этих секторах не могут размещаться ваши данные). Среди служебных секторов нас пока интересует один — так называемый сектор начальной загрузки (boot sector).

В секторе начальной загрузки хранится информация о дискете — количество поверхностей, количество дорожек, количество секторов и пр. Но нас сейчас интересует не эта информация, а небольшая программа начальной загрузки (ПНЗ), которая должна загрузить саму операционную систему и передать ей управление.

Тем самым, нормальная схема начальной загрузки следующая:

ПНЗ (ПЗУ) - ПНЗ (диск) - СИСТЕМА

В загрузочных вирусах выделяют две части — так называемую голову и так называемый хвост. Хвост, вообще говоря, может быть пустым.

Пусть у вас имеются чистая дискета и зараженный компьютер под которым мы понимаем компьютер с активным резидентным вирусом. Как только этот вирус обнаружит, что в дисководе появилась подходящая среда — в нашем случае не защи-нная от записи и еще незараженная дискета, он приступает кзаражению. Заражая дискету, вирус производит следующие действия:

• выделяет некоторую область диска и помечает ее как не доступную операционной системе, это можно сделать по-разному, в простейшем и традиционном случае занятые вирусом секторы помечаются как сбойные (bad);

• копирует в выделенную область диска свой хвост и оригинальный (здоровый) загрузочный сектор;

• замещает программу начальной загрузки в загрузочном секторе (настоящем) своей головой;

• организует цепочку передачи управления согласно схеме:

ПНЗ (ПЗУ) - ВИРУС - ПНЗ (диск) - СИСТЕМА

Таким образом, голова вируса теперь первой получает управление, вирус устанавливается в память и передает управление оригинальному загрузочному сектору.

Как правило, вирусы способны заражать не только загрузочные секторы дискет, но и загрузочные секторы НЖМД. При этом в отличие от дискет на винчестере имеются два типа загрузочных секторов, содержащих программы начальной загрузки, которые получают управление. При загрузке компьютера с винчестера первой берет на себя управление программа начальной загрузки в MBR (Master Boot Record — главная загрузочная запись). Если жесткий диск разбит на несколько разделов, то лишь один из них помечен как загрузочный (boot). Программа начальной загрузки в MBR находит загрузочный раздел винчестера и передает управление на программу начальной загрузки этого раздела. Код последней совпадает с кодом программы начальной загрузки, содержащейся на обычных дискетах, а соответствующие загрузочные секторы отличаются только таблицами параметров. Таким образом, на винчестере имеются два объекта атаки загрузочных вирусов — программа начальной загрузки в MBR и программа начальной загрузки boot-сектора загрузочного диска.

Способы заражения программ

• метод приписывания — код вируса приписывается к концу файла заражаемой программы, и тем или иным способом осуществляется переход вычислительного процесса на команды этого фрагмента;

• метод оттеснения — код вируса располагается в начале зараженной программы, а тело самой программы приписывается к концу;

• метод вытеснения — из начала (или середины) файла «изымается» фрагмент, равный по объему коду вируса, приписывается к концу. Сам вирус записывается на освободившееся место. Разновидность метода вытеснения — когда оригинальное начало не сохраняется вообще. Такие программы являются полностью разрушенными и не могут быть восстановлены никакими антивирусами;

• прочие методы — сохранение вытесненного фрагмента программы в «кластерном хвосте» файла и пр.

Признаки проявления вируса

При заражении компьютера вирусом важно его обнаружить. Для этого следует знать об основных признаках проявления вирусов. К ним можно отнести следующие:

• прекращение работы или неправильная работа ранее успешно функционировавших программ;

• медленная работа компьютера;

• невозможность загрузки операционной системы;

• исчезновение файлов и каталогов или искажение их содержимого;

• изменение даты и времени модификации файлов;

• изменение размеров файлов;

• неожиданное значительное увеличение количества файлов на диске;

• существенное уменьшение размера свободной оперативной памяти;

• вывод на экран непредусмотренных сообщений или изображений;

• подача непредусмотренных звуковых сигналов;

• частые зависания и сбои в работе компьютера;

Следует отметить, что вышеперечисленные явления не обязательно вызываются присутствием вируса, а могут быть следствием других причин. Поэтому всегда затруднена правильная диагностика состояния компьютера.

Методы защиты. Антивирусы

Каким бы ни был вирус, пользователю необходимо знать о щрвные методы защиты от компьютерных вирусов.

Для защиты от вирусов можно использовать:

• общие средства защиты информации, которые полезнь также как и страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователя;

• профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

• специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов.

Имеются две основные разновидности этих средств:

• копирование информации — создание копий файлов и системных областей дисков;

• разграничение доступа предотвращает несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Для обнаружения, удаления и защиты от компьютерных вирусов разработано несколько видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными. Различают следующие виды антивирусных программ:

• программы-детекторы;

• программы-доктора или фаги;

• программы-ревизоры;

• программы-фильтры;

• программы-вакцины или иммунизаторы.

Программы-детекторы осуществляют поиск характерного для конкретного вируса кода (сигнатуры) в оперативной памяти и в файлах и при обнаружении выдают соответствующее сообщение. Недостатком таких антивирусных программ является то, что они могут находить только те вирусы, которые известны разработчикам таких программ.

Программы-доктора или фаги, а также программы-вакцины не только находят зараженные вирусами файлы, но и «лечат» их, т. е. удаляют из файла тело программы-вируса, возвращая файлы в исходное состояние. В начале своей работы фаги ищут вирусы оперативной памяти, уничтожая их, и только затем переходят «лечению» файлов. Среди фагов выделяют полифаги, т. е. программы-доктора, предназначенные для поиска и уничтожения большого количества вирусов. Наиболее известные из них: /Vidstest, Scan, Norton AntiVirus, Doctor Web.

Программы-ревизоры относятся к самым надежным средствам защиты от вирусов. Ревизоры запоминают исходное состояние программ, каталогов и системных областей диска тогда, когда компьютер не заражен вирусом, а затем периодически или по желанию пользователя сравнивают текущее состояние с исходным. Обнаруженные изменения выводятся на экран монитора. Как правило, сравнение состояний производят сразу после загрузки операционной системы. При сравнении проверяются длина файла, код циклического контроля (контрольная сумма файла), дата и время модификации, другие параметры. Программы-ревизоры имеют достаточно развитые алгоритмы, обнаруживают стелс-вирусы и могут даже очистить изменения версии проверяемой программы от изменений, внесенных вирусом. К числу программ-ревизоров относится широко распространенная в России программа Adinf.

Программы-фильтры или «сторожа» представляют собой небольшие резидентные программы, предназначенные для обнаружения подозрительных действий при работе компьютера, характерных для вирусов. Такими действиями могут являться:

• попытки коррекции файлов с расширениями СОМ, ЕХЕ;

• изменение атрибутов файла;

• прямая запись на диск по абсолютному адресу;

• запись в загрузочные сектора диска;

• загрузка резидентной программы.

При попытке какой-либо программы произвести указанные Действия «сторож» посылает пользователю сообщение и предлагает запретить или разрешить соответствующее действие. Программы-фильтры весьма полезны, так как способны обнаружить вирус на самой ранней стадии его существования до размножения. Однако, они не «лечат» файлы и диски. Для уничтожения вирусов требуется применить другие программы, например фаги. недостаткам программ-сторожей можно отнести их «назойливость» (например, они постоянно выдают предупреждение о любой попытке копирования исполняемого файла), а также возные конфликты с другим программным обеспечением. Примером программы-фильтра является программа Vsafe, входят в состав пакета утилит MS-DOS.

Вакцины или иммунизаторы — резидентные программы, пп дотвращающие заражение файлов. Вакцины применяют, если о сутствуют программы-доктора, «лечащие» этот вирус. Вакцина ция возможна только от известных вирусов. Вакцина модифицирует программу или диск таким образом, чтобы это не отражалось на их работе, а вирус будет воспринимать их зараженными и поэтому не внедрится. В настоящее время программы-вакцины имеют ограниченное применение.

Следует отметить, что своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяют избежать распространения вирусной эпидемии на другие компьютеры.

8.4. Средства защиты данных в СУБД

Как только данные структурированы и сведены в базу данных, возникает проблема организации доступа к ним множества пользователей. Очевидно, что нельзя позволить всем без исключения пользователям беспрепятственный доступ ко всем элементам базы данных. В любой базе данных существует конфиденциальная информация, доступ к которой может быть разрешен лишь ограниченному кругу лиц. Так, в банковской системе особо конфиденциальной может считаться, например, информация о выданных кредитах. Это — один из аспектов проблемы безопасности в СУБД.

Безопасность реляционных СУБД

В самом общем виде требования к безопасности реляционных СУБД формулируются так:

• данные в любой таблице должны быть доступны не всем пользователям, а лишь некоторым из них;

• некоторым пользователям должно быть разрешено обновлять данные в таблицах, в то время как для других допускается лишь выбор данных из этих же таблиц;

• для некоторых таблиц необходимо обеспечить выборочный доступ к ее столбцам;

• некоторым пользователям должен быть запрещен непосредственный (через запросы) доступ к таблицам, но разрешен доступ к этим же таблицам в диалоге с прикладной программой.

Рассмотрим кратко средства защиты данных в СУБД и метопы авторизации доступа к данным, которые являются общепринятыми для большинства современных СУБД, а также обсудим новые методы защиты данных.

Схема доступа к данным во всех реляционных СУБД выглядит примерно одинаково и базируется на трех принципах:

• пользователи СУБД рассматриваются как основные действующие лица, желающие получить доступ к данным. СУБД от имени конкретного пользователя выполняет операции над базой данных, то есть добавляет строки в таблицы (insert), удаляет строки (delete), обновляет данные в строках таблицы (update). Она делает это в зависимости от того, обладает ли конкретный пользователь правами на выполнение конкретных операций над конкретным объектом базы данных;

• объекты доступа — это элементы базы данных, доступом к которым можно управлять (разрешать доступ или защищать от доступа). Обычно объектами доступа являются таблицы, однако ими могут быть и другие объекты базы данных — формы, отчеты, прикладные программы и т. д. Конкретный пользователь обладает конкретными правами доступа к конкретному объекту;

• привилегии (priveleges) — это операции, которые разрешено выполнять пользователю над конкретными объектами. Например, пользователю может быть разрешено выполнение над таблицей операций select (выбрать) и insert (включить).

Установление и контроль привилегий

Таким образом, в СУБД авторизация доступа осуществляется помощью привилегий. Установление и контроль привилегий — прерогатива администратора базы данных.

Привилегии устанавливаются и отменяются специальным операторами языка SQL grant (разрешить) и revoke (отменить). Оператор grant указывает конкретного пользовате ля, который получает конкретные привилегии доступа к указан' ной таблице. Например, оператор

![]()

устанавливает привилегии пользователю Петров на выполнение операций выбора и включения над таблицей Деталь. Таким образом, оператор grant устанавливает соответствие между операциями, пользователем и объектом базы данных (таблицей в данном случае).

Привилегии легко установить, но легко и отменить. Отмена привилегий выполняется оператором revoke. Пусть, например, пользователь Петров утратил доверие администратора базы данных и последний решил лишить его привилегий на включение строк в таблицу Деталь. Он сделает это, выполнив оператор

![]()

Конкретный пользователь СУБД опознается по уникальному идентификатору (user-id). Любое действие над базой данных, любой оператор языка SQL выполняется не анонимно, но от имени конкретного пользователя. Идентификатор пользователя определяет набор доступных объектов базы данных для конкретного физического лица или группы лиц. Однако он ничего не сообщает о механизме его связи с конкретным оператором SQL. Например, когда запускается интерактивный SQL, как СУБД узнает, от имени какого пользователя осуществляется доступ к данным? Для этого в большинстве СУБД используется сеанс работы с базой данных. Для запуска на компьютере-клиенте программы переднего плана (например, интерактивного SQL) пользователь должен сообщить СУБД свой идентификатор и пароль. Все операции над базой данных, которые будут выполнены после этого, СУБД свяжет с конкретным пользователем, который запустил программу.

Системы паролей в СУБД. Механизм ролей

Некоторые СУБД (Oracle, Sybase) используют собственную систему паролей, в других (Ingres, Informix) применяется идентификатор пользователя и его пароль из операционной системы.

Для современных баз данных с большим количеством пользователей актуальна проблема их объединения в группы. Традиционно применяются два способа определения групп пользователей:

• один и тот же идентификатор используется для доступа к базе данных целой группы физических лиц (например, сотрудников одного отдела). Это упрощает задачу администратора базы данных, так как достаточно один раз установить привилегии для этого «обобщенного» пользователя. Однако такой способ в основном предполагает разрешение на просмотр, быть может, на включение, но ни в коем случае — на удаление и обновление. Как только идентификатор (и пароль) становится известен большому числу людей, возникает опасность несанкционированного доступа к данным посторонних лиц;

• конкретному физическому лицу присваивается уникальный идентификатор. В этом случае администратор базы данных должен позаботиться о том, чтобы каждый пользователь получил собственные привилегии. Если количество пользователей базы данных возрастает, то администратору становится все труднее контролировать привилегии. В организации, насчитывающей свыше 100 пользователей, решение этой задачи потребует от него массу внимания.

Современные СУБД позволяют исправить эти неудобства, предлагая третий способ администрирования (Ingres, Informix). Суть его состоит в поддержке, помимо идентификатора пользователя, еще и идентификатора группы пользователей. Каждый пользователь, кроме собственного идентификатора, имеет также идентификатор группы, к которой он принадлежит. Чаще всего группа пользователей соответствует структурному подразделению организации, например отделу. Привилегии устанавливаются не только для отдельных пользователей, но и для их групп.

Одна из проблем защиты данных возникает по той причине, что с базой данных работают как прикладные программы, так и пользователи, которые их запускают. В любой организации существует конфиденциальная информация о заработной плате ее служащих. К ней имеет доступ ограниченный круг лиц, например, финансовый контролер. В то же время к этой информации также имеют доступ некоторые прикладные программы, в частности, программа для получения платежной ведомости. Тогда на первый взгляд может показаться, что ее может запускать тольк финансовый контролер. Если он отсутствует, то сделать это может любой рядовой служащий — при условии, что ему известен пароль финансового контролера. Таким образом, необходимость запуска некоторых прикладных программ пользователями, которые обладают различными правами доступа к данным, приводит к нарушению схемы безопасности.

Одно из решений проблемы заключается в том, чтобы прикладной программе также были приданы некоторые привилегии доступа к объектам базы данных. В этом случае пользователь, не обладающий специальными привилегиями доступа к некоторым объектам базы данных, может запустить прикладную программу которая имеет такие привилегии.

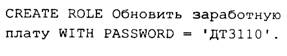

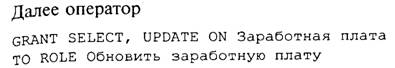

Так, в СУБД Ingres это решение обеспечивается механизмом ролей (role). Роль представляет собой именованный объект, хранящийся в базе данных. Роль связывается с конкретной прикладной программой для придания последней привилегий доступа к базам данных, таблицам, представлениям и процедурам базы данных. Роль создается и удаляется администратором базы данных, ей может быть придан определенный пароль. Как только роль создана, ей можно предоставить привилегии доступа к объектам базы данных.

Пусть, например, в некоторой организации работает служащий, имеющий имя пользователя Петров. По характеру своей работы он часто обращается к таблице Заработная плата. Он также является членом группы Учет. Для пользователей этой группы разрешено выполнение операции SELECT над таблицей Заработная плата. Всякий раз, когда ему необходимо выполнить операцию выборки из таблицы, он должен для начала сеанса ввести идентификатор своей группы.