ГОСУДАРСТВЕННЫЙ КОМИТЕТ СВЯЗИ, ИНФОРМАТИЗАЦИИ И

ТЕЛЕКОММУНИКАЦИОННЫХ ТЕХНОЛОГИЙ РЕСПУБЛИКИ УЗБЕКИСТАН

ТАШКЕНТСКИЙ УНИВЕРСИТЕТ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Факультет Телекоммуникационных технологий

Кафедра «Технологии мобильной связи»

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В МОБИЛЬНЫХ

СИСТЕМАХ СВЯЗИ

КОНСПЕКТ ЛЕКЦИЙ

для бакалавров по направлению образования

5311400 «Мобильные системы связи»

Ташкент 2014

Оглавление

Лекция 1……………………………………………………………………..4

Сущность

проблемы и задачи защиты информации в информационных и телекоммуникационных

сетях. Угрозы информации. Способы их воздействия на объекты защиты информации.

Контрольные вопросы…………………………………………………...11

Лекция 2…………………………………………………………………...12

Традиционные меры

и методы защиты информации. Криптографические

методы и средства защиты информации. Нетрадиционные методы защиты

информации.

Контрольные вопросы…………………………………….………..…...21

Лекция 3...……………………………………………….………………....22

Концепция

информационной безопасности предприятия. Методы защитаинформации в

телекоммуникационных сетях предприятия.

Контрольные вопросы……………………..…………….…………..….31

Лекция 4….………………………..………..……………….……….…...32

Цифровые ССПС стандарта GSM.

Функциональная схема и состав оборудования стандарта GSM.

Контрольные вопросы…………………………………..………….…..51

Лекция 5...…………………………………………………..……….…....52

Защиты информации от ошибок в системах мобильной

связи стандарта GSM. Общие

сведения о кодах и принципах

помехоустойчивого кодирования. Основные принципы помехоустойчивого кодирования.

Кодирование и перемежение в стандарте GSM.

Контрольные вопросы……………………………………….….….…..66

Лекция 6...…………………………………………………….………..…67

Обеспечения безопасности

информации в системах мобильной связи стандарта GSM. Общее

описание характеристик безопасности стандарта GSM.

Аутентификация сообщений через шифрование, два класса

алгоритма

шифрования.Механизмы аутентификации. Обеспечение секретности в

процедуре корректировки местоположения.

Контрольные вопросы……………………………………………..…...79

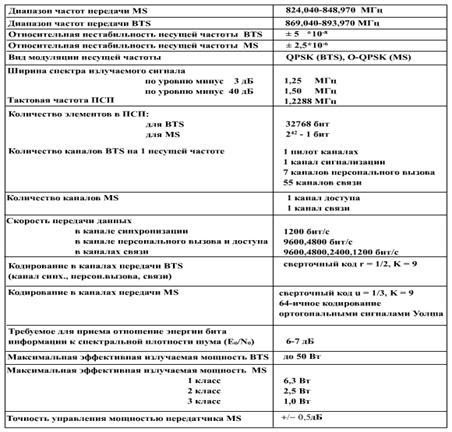

Лекция 7…………………………………………………………………..80

Цифровые ССПС с кодовым

разделением каналов. Особенности стандарта IS-95. Особенности MS и BTS

стандарта IS-95.

Контрольные вопросы……………………..…………………………..97

Лекция 8………………………………..……….…………………..........98

Защита информации и аспекты безопасности в системах мобильной связи стандарта IS-95.

Контрольные вопросы…….………………...…………….………….119

Лекция 9……………………………………….……………………..........98

Защита информации в прямом и

обратном каналах связи стандарта

IS-95.

Контрольные вопросы…….………………………….….……………119

Лекция 10-11-12...……………………………..….………………...…...121

Защита

информации в перспективных системах мобильной связи. Общие положения.

Информационные ресурсы ЕСМС. Возможные угрозы информационной

безопасности ЕСМС. Механизмы и

устройства обеспечения информационной безопасности в ЕСМС. Контроль уровня информационной безопасности ЕСМС.

Контрольные вопросы…….………………………………………….131

Литература………………………..…………………………………….132

Лекция 1

Защита информации в

телекоммуникационных сетях

План:

1.Сущность

проблемы и задачи защиты информации в информационных и телекоммуникационных сетях.

2.Угрозы

информации. Способы их воздействия на объекты защиты Информации.

1.Сущность проблемы и

задачи защиты информации в информационных и телекоммуникационных сетях

Широкое применение компьютерных технологий в автоматизированных системах

обработки информации и управления привело к обострению проблемы защиты

информации, циркулирующей в компьютерных системах, от несанкционированного

доступа. Защита информации в компьютерных системах обладает рядом специфических

особенностей, связанных с тем, что информация не является жёстко связанной с

носителем, может легко и быстро копироваться и передаваться по каналам связи.

Известно очень большое число угроз информации, которые могут быть реализованы

как со стороны внешних нарушителей, так и со стороны внутренних нарушителей.

В области защиты информации и компьютерной

безопасности в целом наиболее актуальными являются три группы проблем:

1.

нарушение

конфиденциальности информации;

2.

нарушение

целостности информации;

3.

нарушение

работоспособности информационно-вычислительных систем.

Защита информации превращается в важнейшую проблему

государственной безопасности, когда речь идет о государственной,

дипломатической, военной, промышленной, медицинской, финансовой и другой

доверительной, секретной информации. Огромные массивы такой информации хранятся

в электронных архивах, обрабатываются в информационных системах и передаются по

телекоммуникационным сетям. Основные свойства этой информации -

конфиденциальность и целостность, должны поддерживаться законодательно,

юридически, а также организационными, техническими и программными методами.

Конфиденциальность

информации (от лат. confidentia - доверие) предполагает введение определенных

ограничений на круг лиц, имеющих доступ к данной информации. Степень

конфиденциальности выражается некоторой установленной характеристикой (особая

важность, совершенно секретно, секретно, для служебного пользования, не для

печати и т.п.), которая субъективно определяется владельцем информации в

зависимости от содержания сведений, которые не подлежат огласке, предназначены

ограниченному кругу лиц, являются секретом. Естественно, установленная степень

конфиденциальности информации должна сохраняться при ее обработке в

информационных системах и при передаче по телекоммуникационным сетям.

Другим важным свойством информации является ее

целостность (integrty). Информация целостна, если она в любой момент времени

правильно (адекватно) отражает свою предметную область. Целостность информации

в информационных системах обеспечивается своевременным вводом в нее достоверной

(верной) информации, подтверждением истинности информации, защитой от искажений

и разрушения (стирания).

Несанкционированный доступ к информации лиц, не

допущенных к ней, умышленные или неумышленные ошибки операторов, пользователей

или программ, неверные изменения информации вследствие сбоев оборудования

приводят к нарушению этих важнейших свойств информации и делают ее непригодной

и даже опасной. Ее использование может привести к материальному и/или

моральному ущербу, поэтому создание системы защиты информации, становится

актуальной задачей. Под безопасностью информации (information security)

понимают защищенность информации

от нежелательного ее разглашения (нарушения конфиденциальности), искажения

(нарушения целостности), утраты или снижения степени доступности информации, а

также незаконного ее тиражирования.

Безопасность информации в информационной системе или

телекоммуникационной сети обеспечивается способностью этой системы сохранять

конфиденциальность информации при ее вводе, выводе, передаче, обработке и

хранении, а также противостоять ее разрушению, хищению или искажению.

Безопасность информации обеспечивается путем организации допуска к ней, защиты

ее от перехвата, искажения и введения ложной информации. С этой целью

применяются физические, технические, аппаратные, программно-аппаратные и

программные средства защиты. Последние занимают центральное место в системе

обеспечения безопасности информации в информационных системах и телекоммуникационных

сетях.

Задачи

обеспечения безопасности:

- защита информации в каналах связи и базах данных

криптографическими методами;

- подтверждение подлинности объектов данных и

пользователей (аутентификация сторон, устанавливающих связь);

- обнаружение нарушений целостности объектов данных;

- обеспечение защиты технических средств и помещений,

в которых ведется обработка конфиденциальной информации, от утечки по побочным

каналам и от возможно внедренных в них электронных устройств съема информации;

- обеспечение защиты программных продуктов и средств

вычислительной техники от внедрения в них программных вирусов и закладок;

- защита от несанкционированных действий по каналу

связи от лиц, не допущенных к средствам шифрования, но преследующих цели

компрометации секретной информации и дезорганизации работы абонентских пунктов;

- организационно-технические мероприятия, направленные

на обеспечение сохранности конфиденциальных данных.

2.Угрозы информации. Способы их воздействия на объекты

защиты информации

Угрозу отождествляют обычно либо с характером (видом,

способом) дестабилизирующего воздействия на информацию, либо с последствиями

(результатами) такого воздействия. Однако такого рода термины могут иметь много

трактовок. Возможен и иной подход к определению угрозы безопасности информации,

базирующийся на понятии «угроза».

В соответствии

со «Словарем русского языка» Ожегова, «угроза» - это намерение нанести

физический, материальный или иной вред общественным или личным интересам,

возможная опасность. Иначе говоря,

понятие угроза жестко связано с юридической категорией «ущерб», которую

Гражданский Кодекс определяет как «фактические расходы, понесенные субъектом в

результате нарушения его прав (например, разглашения или использования

нарушителем конфиденциальной информации), утраты или повреждения имущества, а

также расходы, которые он должен будет произвести для восстановления

нарушенного права и стоимости поврежденного или утраченного имущества».

Анализ негативных последствий реализации угроз

предполагает обязательную идентификацию возможных источников угроз,

уязвимостей, способствующих их проявлению

и методов реализации.

И тогда цепочка

вырастает в схему, представленную

на рис.1.

Рис.1 Модель реализации угроз информационной безопасности

Угрозы классифицируются по возможности нанесения

ущерба субъекту отношений при нарушении целей безопасности. Ущерб может быть причинен

каким-либо субъектом (преступление, вина или небрежность), а также стать

следствием, не зависящим от субъекта проявлений. Угроз не так уж и много. При

обеспечении конфиденциальности информации это может быть хищение (копирование)

информации и средств ее обработки, а также ее утрата (неумышленная потеря,

утечка).

При обеспечении целостности информации список угроз

таков: модификация (искажение) информации; отрицание подлинности информации;

навязывание ложной информации. При обеспечении доступности информации возможно

ее блокирование, либо уничтожение самой информации и средств ее обработки.

Все источники

угроз можно разделить на классы, обусловленные типом носителя, а классы на

группы по местоположению (рис.2а).

Уязвимости

также можно разделить на классы по принадлежности к источнику уязвимостей, а

классы на группы и подгруппы по проявлениям (рис.2б). Методы реализации можно

разделить на группы по способам реализации (рис.2в). При этом необходимо

учитывать, что само понятие «метод», применимо только при рассмотрении

реализации угроз антропогенными источниками.

Для техногенных

и стихийных источников это понятие трансформируется в понятие «предпосылка».

Рис. 2. Структура классификаций:

а) «Источники угроз»;

б)

«Уязвимости»;

в) «Методы реализации»

Классификация возможностей реализации угроз (атак),

представляет собой совокупность возможных вариантов действий источника угроз

определенными методами реализации с использованием уязвимостей, которые

приводят к реализации целей атаки. Цель атаки может не совпадать с целью

реализации угроз и может быть направлена на получение промежуточного

результата, необходимого для достижения в дальнейшем реализации угрозы. В

случае такого несовпадения атака рассматривается как этап подготовки к

совершению действий, направленных на реализацию угрозы, т.е. как «подготовка к

совершению» противоправного действия. Результатом атаки являются последствия,

которые являются реализацией угрозы и/или способствуют такой реализации.

Сам подход к анализу и оценке состояния безопасности

информации основывается на вычислении весовых коэффициентов опасности для

источников угроз и уязвимостей, сравнения этих коэффициентов с заранее заданным

критерием и последовательном сокращении (исключении) полного перечня возможных

источников угроз и уязвимостей до минимально актуального для конкретного

объекта.

Исходными

данными для проведения оценки и анализа служат результаты анкетирования

субъектов отношений, направленные на уяснение направленности их деятельности,

предполагаемых приоритетов целей безопасности, задач, решаемых автоматизированной

системой и условий расположения и эксплуатации объекта.

Благодаря такому подходу возможно:

• установить приоритеты целей безопасности для

субъекта отношений;

• определить перечень актуальных источников угроз;

• определить перечень актуальных уязвимостей;

• оценить взаимосвязь угроз, источников угроз и

уязвимостей;

• определить перечень возможных атак на объект;

• описать возможные последствия реализации угроз.

Источники угроз безопасности информации подразделяются

на внешние и внутренние.

К внешним

источникам относятся:

- недружественная политика иностранных государств в

области информационного мониторинга,

распространения информации и новых информационных технологий;

- деятельность иностранных разведывательных и

специальных, направленная против интересов

страны;

- деятельность иностранных экономических структур,

направленная против интересов страны;

- преступные действия международных групп,

формирований и отдельных лиц;

- стихийные бедствия и катастрофы.

Внутренними источниками являются:

- противозаконная деятельность политических,

экономических и криминальных структур и отдельных лиц в области формирования,

распространения и использования информации, направленная в т.ч. и на нанесение

экономического ущерба страны;

- неправомерные действия различных структур и

ведомств, приводящие к нарушению законных прав работников в информационной

сфере;

- нарушения установленных регламентов сбора, обработки

и передачи информации;

- преднамеренные действия и непреднамеренные ошибки

персонала автоматизированных систем, приводящие к утечке, уничтожению, искажению,

подделке, блокированию, задержке, несанкционированному копированию информации;

- отказы технических средств и сбои программного

обеспечения в информационных и телекоммуникационных системах;

- каналы побочных электромагнитных излучений и наводок

технических средств обработки информации.

Способы воздействия угроз на объекты защиты информации

подразделяются на информационные, аппаратно-программные, физические,

радиоэлектронные и организационно-правовые.

К информационным способам относятся:

- нарушение адресности и своевременности

информационного обмена;

- несанкционированный доступ к информационным

ресурсам;

- незаконное копирование данных в информационных

системах;

- хищение информации из банков и баз данных;

- нарушение технологии обработки информации.

Аппаратно-программные способы включают:

- внедрение компьютерных вирусов;

- установку программных и аппаратных закладных

устройств;

- уничтожение или модификацию данных в информационных

системах.

Физические способы включают:

- уничтожение или разрушение средств обработки

информации и связи;

- уничтожение, разрушение или хищение машинных или

других оригиналов носителей информации;

- хищение аппаратных или программных ключей и средств

криптографической защиты информации;

- воздействие на персонал;

- поставку "зараженных" компонентов

информационных систем.

Радиоэлектронными способами являются:

- перехват информации в технических каналах ее утечки;

- внедрение электронных устройств перехвата информации

в технические средства передачи информации и помещения;

- перехват, дешифрование и внедрение ложной информации

в сетях передачи данных и линиях связи;

- воздействие на парольно-ключевые системы;

- радиоэлектронное подавление линий связи и систем

управления.

Организационно-правовые способы включают:

- закупки

несовершенных или устаревших информационных технологий и компьютерных

средств;

- невыполнение требований законодательства страны в

информационной сфере;

- неправомерное ограничение доступа к документам,

содержащим важную для граждан и органов

информацию.

Таким образом, надежная защита телекоммуникационных

сетей от различного вида угроз возможна только на основе построения комплексной

системы безопасности информации на всех этапах разработки, ввода в действие,

модернизации аппаратно-программных средств телекоммуникаций, а также при

обработке, хранении и передаче по каналам связи информации с широким

применением современных средств криптографической защиты, которая бы включала в

себя взаимоувязанные меры различных уровней: нормативно-правового;

организационного (административного); программно-аппаратного; технического.

Контрольные

вопросы

1.

В чем состоит

сущность проблемы защиты информации в информационных и телекоммуникационных

сетях?

2.

Какие стоят

задачи для защиты информации в информационных и телекоммуникационных сетях?

3.

Какие существуют

угрозы информации?

4.

Как существуют

способы воздействия угроз на объекты защиты информации?

5.

Как обеспечить

надежность защиты телекоммуникационных сетей от различного вида угроз?

Методы и средства защиты информации

Лекция 2

Традиционные

меры и методы защиты информации.

Криптографические методы и средства защиты

информации.

Нетрадиционные методы защиты информации.

Традиционные

меры и методы защиты информации. Для

обеспечения безопасности информации в офисных сетях проводятся различные

мероприятия, объединяемые понятием «система защиты информации». Система защиты

информации – это совокупность мер, программно-технических средств, правовых и

морально-этических норм, направленных на противодействие угрозам нарушителей с

целью сведения до минимума возможного ущерба пользователям и владельцам

системы.

Традиционные

меры для противодействия утечкам информации подразделяются на технические и

организационные.

К техническим

мерам можно отнести защиту от несанкционированного доступа к системе,

резервирование особо важных компьютерных подсистем, организацию вычислительных

сетей с возможностью перераспределения ресурсов в случае нарушения

работоспособности отдельных звеньев, установку оборудования обнаружения и

тушения пожара, оборудования обнаружения воды, принятие конструкционных мер

защиты от хищений, саботажа, диверсий, взрывов, установку резервных систем

электропитания, оснащение помещений замками, установку сигнализации и многое

другое.

К организационным мерам можно отнести охрану серверов,

тщательный подбор персонала, исключение случаев ведения особо важных работ

только одним человеком, наличие плана восстановления работоспособности сервера

после выхода его из строя, универсальность средств защиты от всех пользователей

(включая высшее руководство).

Несанкционированный доступ к информации

может происходить во время профилактики или ремонта компьютеров за счет

прочтения остаточной информации на носителях, несмотря на ее удаление

пользователем обычными методами. Другой способ – прочтение информации с

носителя во время его транспортировки без охраны внутри объекта или региона.

Современные компьютерные средства

построены на интегральных схемах. При работе таких схем происходят

высокочастотные изменения уровней напряжения и токов, что приводит к

возникновению в цепях питания, в эфире, в близ расположенной аппаратуре и т.п.

электромагнитных полей и наводок, которые с помощью специальных средств

(условно назовем их "шпионскими") можно трансформировать в

обрабатываемую информацию. С уменьшением расстояния между приемником нарушителя

и аппаратными средствами вероятность такого рода съема и расшифровки информации

увеличивается.

Несанкционированное ознакомление с

информацией возможно также путем непосредственного подключения нарушителем

«шпионских» средств к каналам связи и сетевым аппаратным средствам.

Традиционными методами защиты информации

от несанкционированного доступа являются идентификация и аутентификация, защита

паролями.

Идентификация и аутентификация. В компьютерных

системах сосредоточивается информация, право на пользование которой принадлежит

определенным лицам или группам лиц, действующим в порядке личной инициативы или

в соответствии с должностными обязанностями. Чтобы обеспечить безопасность

информационных ресурсов, устранить возможность несанкционированного доступа,

усилить контроль санкционированного доступа к конфиденциальной либо к

подлежащей засекречиванию информации, внедряются различные системы опознавания,

установления подлинности объекта (субъекта) и разграничения доступа. В основе

построения таких систем находится

принцип допуска и выполнения только таких обращений к информации, в

которых присутствуют соответствующие признаки разрешенных полномочий.

Ключевыми понятиями в этой системе являются

идентификация и аутентификация. Идентификация – это присвоение какому-либо

объекту или субъекту уникального имени или образа. Аутентификация – это

установление подлинности, т.е. проверка, является ли объект (субъект) действительно

тем, за кого он себя выдает.

Конечная цель процедур идентификации и аутентификации

объекта (субъекта) – допуск его к информации ограниченного пользования в случае

положительной проверки либо отказ в допуске в случае отрицательного исхода проверки.

Объектами идентификации и аутентификации могут быть:

люди (пользователи, операторы и др.); технические средства (мониторы, рабочие

станции, абонентские пункты); документы (ручные, распечатки и др.); магнитные

носители информации; информация на экране монитора и др.

Установление подлинности объекта может производиться

аппаратным устройством, программой, человеком и т.д.

Защита паролями. Пароль – это совокупность символов,

определяющая объект (субъекта). При выборе пароля возникают вопросы о его размере,

стойкости к несанкционированному подбору, способам его применения. Естественно,

чем больше длина пароля, тем большую безопасность будет обеспечивать система,

ибо потребуются большие усилия для его отгадывания. При этом выбор длины пароля

в значительной степени определяется развитием технических средств, их

элементной базой и быстродействием.

В случае применения пароля необходимо периодически

заменять его на новый, чтобы снизить вероятность его перехвата путем прямого

хищения носителя, снятия его копии и даже физического принуждения человека.

Пароль вводится пользователем в начале взаимодействия с компьютерной системой,

иногда и в конце сеанса (в особо ответственных случаях пароль нормального

выхода может отличаться от входного). Для правомочности пользователя может

предусматриваться ввод пароля через определенные промежутки времени.

Пароль может использоваться для идентификации и

установления подлинности терминала, с которого входит в систему пользователь, а

также для обратного установления подлинности компьютера по отношению к пользователю.

Для

идентификации пользователей могут применяться сложные в плане технической

реализации системы, обеспечивающие установление подлинности пользователя на

основе анализа его индивидуальных параметров: отпечатков пальцев, рисунка линий

руки, радужной оболочки глаз, тембра голоса и др.

Широкое

распространение нашли физические методы идентификации с использованием

носителей кодов паролей. Такими носителями являются пропуска в

контрольно-пропускных системах; пластиковые карты с именем владельца, его

кодом, подписью; пластиковые карточки с магнитной полосой; пластиковые карты

с встроенной микросхемой (smart-card); карты оптической

памяти и др.

Средства защиты

информации по методам реализации можно разделить на три группы:

· программные;

· программно-аппаратные;

· аппаратные.

Программными средствами защиты информации называются специально разработанные

программы, которые реализуют функции безопасности вычислительной системы,

осуществляют функцию ограничения доступа пользователей по паролям, ключам,

многоуровневому доступу и т.д. Эти программы могут быть реализованы практически

в любой операционной системе, удобной для пользователя. Как правило, эти

программные средства обеспечивают достаточно высокую степень защиты системы и

имеют умеренные цены. При подключении такой системы в глобальную сеть

вероятность взлома защиты увеличивается. Следовательно, этот способ защиты

приемлем для локальных замкнутых сетей, не имеющих внешний выход.

Программно-аппаратными средствами называются устройства, реализованные на

универсальных или специализированных микропроцессорах, не требующие модификаций

в схемотехнике при изменении алгоритма функционирования. Эти устройства также

адаптируются в любой операционной системе, имеют большую степень защиты. Они

обойдутся несколько дороже (их цена зависит от типа операционной системы). При

этом данный тип устройств является самым гибким инструментом, позволяющим

вносить изменения в конфигурацию по требованию заказчика. Программно-аппаратные

средства обеспечивают высокую степень защиты локальной сети, подключенной к

глобальной.

Аппаратными средствами называются устройства, в которых функциональные узлы

реализуются на сверхбольших интегральных системах (СБИС) с неизменяемым

алгоритмом функционирования. Этот тип устройств адаптируется в любой операционной

системе, является самым дорогим в разработке, предъявляет высокие технологические

требования при производстве. В то же время эти устройства обладают самой

высокой степенью защиты, в них невозможно внедриться и внести конструктивные

или программные изменения. Применение аппаратных средств затруднено из-за их

высокой стоимости и статичности алгоритма.

Программно-аппаратные

средства, уступая аппаратным по скорости, позволяют в то же время легко

модифицировать алгоритм функционирования и не обладают недостатками программных

методов.

К отдельной группе мер по обеспечению

сохранности информации и выявлению несанкционированных запросов относятся

программы обнаружения нарушений в режиме реального времени.

Криптографические

методы и средства защиты информации. Наибольший

интерес сегодня вызывают следующие направления теоретических и прикладных

исследований:

- создание и анализ надежности криптографических алгоритмов и протоколов;

- адаптация алгоритмов к различным аппаратным и программным платформам;

- использование существующих технологий криптографии в новых прикладных

системах;

- возможность использования технологий криптографии для защиты

интеллектуальной собственности.

Интерес к исследованиям по адаптации алгоритмов к

различным аппаратным и программным платформам вызван созданием кроссплатформных

телекоммуникационных систем на базе единых стандартов на алгоритмы. Один и тот

же алгоритм должен эффективно выполняться на самых различных аппаратных и

программных платформах от мобильного телефона до маршрутизатора, от смарт-карты

до настольного компьютера.

Существующие средства защиты данных в

телекоммуникационных сетях можно разделить на две группы по принципу построения

ключевой системы и системы аутентификации. К первой группе отнесем средства,

использующие для построения ключевой системы и системы аутентификации

симметричные криптоалгоритмы, ко второй - асимметричные.

Проведем сравнительный анализ этих систем. Готовое к

передаче информационное сообщение, первоначально открытое и незащищенное,

зашифровывается и тем самым преобразуется в шифрограмму, т. е. в закрытые текст

или графическое изображение документа. В таком виде сообщение передается по

каналу связи, даже и не защищенному.

Санкционированный пользователь после получения

сообщения дешифрует его (т. е. раскрывает) посредством обратного преобразования

криптограммы, вследствие чего получается исходный, открытый вид сообщения,

доступный для восприятия санкционированным пользователям.

Методу преобразования в криптографической системе

соответствует использование специального алгоритма. Действие такого алгоритма

запускается уникальным числом (последовательностью бит), обычно называемым

шифрующим ключом. Для большинства систем схема генератора ключа может представлять

собой набор инструкций и команд либо узел аппаратуры, либо компьютерную

программу, либо все это вместе, но в любом случае процесс шифрования

(дешифрования) реализуется только этим специальным ключом. Чтобы обмен

зашифрованными данными проходил успешно, как отправителю, так и получателю,

необходимо знать правильную ключевую установку и хранить ее в тайне.

Стойкость любой системы закрытой связи определяется

степенью секретности используемого в ней ключа. Тем не менее, этот ключ должен

быть известен другим пользователям сети, чтобы они могли свободно обмениваться

зашифрованными сообщениями. В этом смысле криптографические системы также

помогают решить проблему аутентификации (установления подлинности) принятой

информации. Взломщик в случае перехвата сообщения будет иметь дело только с

зашифрованным текстом, а истинный получатель, принимая сообщения, закрытые

известным ему и отправителю ключом, будет надежно защищен от возможной

дезинформации.

Кроме того,

существует возможность шифрования информации и более простым способом — с

использованием генератора псевдослучайных чисел. Использование генератора

псевдослучайных чисел заключается в генерации гаммы шифра с помощью генератора

псевдослучайных чисел при определенном ключе и наложении полученной гаммы на

открытые данные обратимым способом. Этот метод криптографической защиты

реализуется достаточно легко и обеспечивает довольно высокую скорость

шифрования, однако недостаточно стоек к дешифрованию.

Для

классической криптографии характерно использование одной секретной единицы —

ключа, который позволяет отправителю зашифровать сообщение, а получателю

расшифровать его. В случае шифрования данных, хранимых на магнитных или иных

носителях информации, ключ позволяет зашифровать информацию при записи на

носитель и расшифровать при чтении с него.

Из изложенного

следует, что надежная криптографическая система должна удовлетворять ряду

определенных требований.

• Процедуры зашифровывания и расшифровывания должны быть

«прозрачны» для пользователя.

• Дешифрование закрытой информации должно быть

максимально затруднено.

• Содержание передаваемой информации не должно

сказываться на эффективности криптографического алгоритма.

Наиболее перспективными системами криптографической

защиты данных сегодня считаются асимметричные криптосистемы, называемые также

системами с открытым ключом. Их суть состоит в том, что ключ, используемый для

зашифровывания, отличен от ключа расшифровывания. При этом ключ зашифровывания

не секретен и может быть известен всем пользователям системы. Однако

расшифровывание с помощью известного ключа зашифровывания невозможно. Для

расшифровывания используется специальный, секретный ключ. Знание открытого

ключа не позволяет определить ключ секретный.

Таким образом, расшифровать сообщение может только его

получатель, владеющий этим секретным ключом.

Специалисты считают, что системы с открытым ключом

больше подходят для шифрования передаваемых данных, чем для защиты данных,

хранимых на носителях информации.

Одной из важных социально-этических проблем,

порождённых всё более расширяющимся применением методов криптографической

защиты информации, является противоречие между желанием пользователей защитить

свою информацию и передачу сообщений и желанием специальных государственных

служб иметь возможность доступа к информации некоторых других организаций и

отдельных лиц с целью пресечения незаконной деятельности.

В развитых странах наблюдается широкий спектр мнений о

подходах к вопросу о регламентации использования алгоритмов шифрования.

Высказываются предложения от полного запрета широкого применения криптографических

методов до полной свободы их использования. Некоторые предложения относятся к

разрешению использования только ослабленных алгоритмов или к установлению

порядка обязательной регистрации ключей шифрования. Чрезвычайно трудно найти

оптимальное решение этой проблемы.

Как оценить соотношение потерь законопослушных граждан

и организаций от незаконного использования их информации и убытков государства

от невозможности получения доступа к зашифрованной информации отдельных групп,

скрывающих свою незаконную деятельность? Как можно гарантированно не допустить

незаконное использование криптоалгоритмов лицами, которые нарушают и другие законы?

Кроме того, всегда существуют способы скрытого

хранения и передачи информации. Эти вопросы ещё предстоит решать социологам,

психологам, юристам и политикам.

Криптография предоставляет возможность обеспечить

безопасность информации в INTERNET и

сейчас активно ведутся работы по внедрению необходимых криптографических

механизмов в эту сеть. Не отказ от прогресса в информатизации, а использование

современных достижений криптографии – вот стратегически правильное решение.

Возможность широкого использования глобальных информационных сетей и

криптографии является достижением и признаком демократического общества.

Нетрадиционные

методы защиты информации. Потребности

современной практической информатики привели к возникновению нетрадиционных

задач защиты электронной информации, одной из которых является аутентификация

электронной информации в условиях, когда обменивающиеся информацией стороны не

доверяют друг другу. Эта проблема связана с созданием систем электронной

цифровой подписи.

В технической литературе прижились три термина для

определения одного понятия: электронная подпись; электронно-цифровая подпись

(ЭЦП); цифровая подпись. Последний вариант является прямым переводом

английского словосочетания digital signature. Термин «цифровая подпись» более

удобен и точен.

Органы

государственной власти, органы местного самоуправления, а также организации, участвующие в

документообороте с указанными органами, используют для подписания своих

электронных документов электронные цифровые подписи уполномоченных лиц

указанных органов, организаций.

Содержание

документа на бумажном носителе, заверенного печатью и преобразованного в

электронный документ, в соответствии с нормативными правовыми актами или соглашением сторон может

заверяться электронной цифровой подписью уполномоченного лица.

В случаях,

установленных законами и иными нормативными правовыми актами государства или

соглашением сторон, электронная цифровая подпись в электронном документе,

сертификат которой содержит необходимые при осуществлении данных отношений

сведения о правомочиях его владельца, признается равнозначной собственноручной

подписи лица в документе на бумажном носителе, заверенном печатью.

Электронная

цифровая подпись - реквизит электронного документа, предназначенный для защиты

данного электронного документа от подделки, полученный в результате

криптографического преобразования информации с использованием закрытого ключа

электронной цифровой подписи и позволяющий идентифицировать владельца сертификата

ключа подписи, а также установить отсутствие искажения информации в электронном

документе.

Электронная

цифровая подпись представляет собой последовательность символов, полученная в

результате криптографического преобразования электронных данных. ЭЦП

добавляется к блоку данных и позволяет получателю блока проверить источник и

целостность данных и защититься от подделки. ЭЦП используется в качестве

аналога собственноручной подписи.

Электронная цифровая подпись в электронном документе равнозначна собственноручной подписи в документе на

бумажном носителе при одновременном соблюдении следующих условий:

- сертификат ключа подписи, относящийся к этой

электронной цифровой подписи, не утратил силу (действует) на момент проверки

или на момент подписания электронного документа при наличии доказательств, определяющих момент

подписания. Сертификат ключа

подписи

- это документ на бумажном носителе или электронный документ с электронной цифровой подписью

уполномоченного лица удостоверяющего центра, которые включают в себя открытый

ключ электронной цифровой подписи и которые выдаются удостоверяющим центром

участнику информационной системы для

подтверждения подлинности электронной цифровой подписи и идентификации

владельца сертификата ключа подписи;

- подтверждена подлинность электронной цифровой

подписи в электронном документе. Подтверждение подлинности электронной цифровой

подписи в электронном документе - положительный результат проверки

соответствующим сертифицированным средством электронной цифровой подписи с

использованием сертификата ключа подписи принадлежности электронной цифровой

подписи в электронном документе владельцу сертификата ключа подписи и

отсутствия искажений в подписанном

данной электронной цифровой подписью электронном документе;

- электронная цифровая подпись используется в

соответствии со сведениями, указанными в сертификате ключа подписи.

ЭЦП, как и

другие реквизиты документа, выполняющие удостоверительную функцию

(собственноручная подпись, печать и др.), является средством, обеспечивающим

конфиденциальность информации.

Механизм выполнения собственноручной

(физической) подписи непосредственно обусловлен психофизиологическими

характеристиками организма человека, в силу чего эта подпись неразрывно связана

с биологической личностью подписывающего. Собственноручная подпись позволяет

установить (идентифицировать) конкретного человека по признакам почерка.

ЭЦП, являясь

криптографическим средством, не может рассматриваться в качестве свойства,

присущего непосредственно владельцу ЭЦП как биологической личности. Между ЭЦП и

человеком, ее поставившим существует

взаимосвязь не биологического, а социального характера. Возникновение,

существование и прекращение данной связи обусловлено совокупностью различных

правовых, организационных и технических факторов.

Отождествление

человека по собственноручной подписи и подтверждение на этой основе подлинности

документа, которой он заверен, достигается путем проведения

судебно-почерковедческой экспертизы, решающей данную идентификационную задачу.

Определение

подлинности ЭЦП свидетельствует только о

знании лицом, ее поставившим, закрытого ключа ЭЦП. Для того чтобы установить,

действительно ли владелец сертификата ключа заверил документ ЭЦП, надо выяснить

помимо подлинности ЭЦП и указанные выше факторы.

Задача

установления факта удостоверения электронного документа ЭЦП владельцем

сертификата ключа подписи решается в результате процессуальной деятельности по

доказыванию в ходе судебного разбирательства.

Контрольные вопросы

1. Какие существуют традиционные меры защиты информации?

2. Какими существую традиционные методы

защиты информации?

3. Какие существуют криптографические

методы защиты информации? 4. Какие существуют криптографические средства защиты информации?

5.Что понимается под нетрадиционными

методами защиты информации?

Информационная безопасность предприятия

Лекция 3

Концепция

информационной безопасности предприятия

Методы защита информации в

телекоммуникационных сетях предприятия

Концепция информационной безопасности

предприятия. Отличительным признаком коммерческой деятельности является соизмерение

затрат и результатов работы, стремление к получению максимальной прибыли. Кроме

того, одной из отличительных особенностей коммерческой деятельности является

то, что она осуществляется в условиях жесткой конкуренции, соперничества,

борьбы предприятий за получение выгод и преимуществ по сравнению с

предприятиями аналогичного профиля.

Конкурентная борьба это

спутник и движитель коммерческой деятельности, а также условие выживания

коммерческих предприятий. Отсюда их стремление сохранить в секрете от

конкурента приемы и особенности своей деятельности, которые обеспечивают им

преимущество над конкурентом. Отсюда и стремление конкурентов выявить эти секреты,

чтобы использовать их в своих интересах для получения превосходства в

конкурентной борьбе. Несанкционированное получение, использование (разглашение)

таких секретов без согласия их владельцев отнесены к одной из форм

недобросовестной конкуренции, называемой промышленным шпионажем.

Защищаемые секреты

коммерческой деятельности получили название коммерческой тайны. Под

коммерческой тайной предприятия понимаются не являющиеся государственными

секретами сведения, связанные с производством, технологической информацией,

управлением, финансами и другой деятельностью предприятия, разглашение

(передача, утечка), которых может нанести ущерб его интересам.

В Гражданском кодексе

Государства излогаются основания отнесения информации к коммерческой тайне:

информация составляет коммерческую тайну в случае, когда она имеет

действительную или потенциальную ценность в силу неизвестности ее третьим лицам,

к ней нет доступа на законном основании и обладатель (носитель) информации

принимает меры к охране ее конфиденциальности.

Нарушение статуса любой

информации заключается в нарушении ее логической структуры и содержания, физической

сохранности ее носителя, доступности для правомочных пользователей. Нарушение

статуса конфиденциальной информации дополнительно включает нарушение ее

конфиденциальности или закрытости для посторонних лиц.

Уязвимость информации

следует понимать, как неспособность информации самостоятельно противостоять

дестабилизирующим воздействиям, т. е. таким воздействиям, которые нарушают ее

установленный статус.

Уязвимость информации проявляется в различных

формах. К таким формам, выражающим результаты дестабилизирующего воздействия на

информацию, относятся:

- хищение носителя

информации или отображенной в нем информации (кража);

- потеря носителя информации

(утеря);

- несанкционированное

уничтожение носителя информации или отображенной в нем информации (разрушение);

- искажение информации

(несанкционированное изменение, подделка, фальсификация);

- блокирование информации;

- разглашение информации

(распространение, раскрытие ее содержания).

Та или иная форма уязвимости

информации может реализоваться в результате преднамеренного или случайного

дестабилизирующего воздействия различными способами на носитель информации или

на саму информацию со стороны источников воздействия. Такими источниками могут

быть: люди, технические средства обработки и передачи информации, средства

связи, стихийные бедствия и др.

Способами дестабилизирующего воздействия на

информацию являются ее копирование (фотографирование), записывание, передача,

съем, заражение программ обработки информации вирусом, нарушение технологии

обработки и хранения информации, вывод (или выход) из строя и нарушение режима

работы технических средств обработки и передачи информации, физическое

воздействие на информацию и др.

Реализация форм проявления уязвимости

информации приводит или может привести к двум видам уязвимости - утрате или

утечке информации.

Утечка

информации в компьютерных системах может быть допущена как случайно, так и

преднамеренно, с использованием технических средств съема информации.

Средства

противодействию случайной утечки информации, причиной которой может быть

программно-аппаратный сбой или человеческий фактор, могут быть разделены на

следующие основные функциональные группы:

- дублирование информации;

- повышение надёжности компьютерных систем;

- создание отказоустойчивых компьютерных систем;

- оптимизация взаимодействия человека и компьютерной

системы;

- минимизация ущерба от аварий и стихийных бедствий (в

том числе, за счет

создания

распределённых компьютерных систем);

- блокировка ошибочных операций пользователей.

К утрате информации приводят

хищение и потеря носителей информации, несанкционированное уничтожение

носителей информации или только отображенной в них информации, искажение и

блокирование информации. Утрата может быть полной или частичной, безвозвратной

или временной, но в любом случае она наносит ущерб собственнику информации.

Несанкционированный доступ

— это противоправное преднамеренное овладение

конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее

распространенными путями несанкционированного доступа к информации являются:

• перехват электронных излучений;

• принудительное электромагнитное облучение (подсветка)

линий связи с целью получения паразитной модуляции несущей;

• применение подслушивающих устройств (закладок);

• дистанционное фотографирование;

•перехват акустических излучений и восстановление

текста принтера;

• копирование носителей информации с преодолением мер

защиты;

• маскировка под зарегистрированного пользователя;

• маскировка под запросы системы;

• использование программных ловушек;

•использование недостатков языков программирования и

операционных систем;

• незаконное подключение к аппаратуре и линиям связи

специально разработанных аппаратных средств, обеспечивающих доступ информации;

• злоумышленный вывод из строя механизмов защиты;

•расшифровка специальными программами зашифрованной:

информации;

• информационные инфекции.

Перечисленные пути несанкционированного доступа

требуют достаточно больших технических знаний и соответствующих аппаратных или программных

разработок со стороны взломщика. Например, используются технические каналы

утечки — это физические пути от источника конфиденциальной информации к злоумышленнику,

посредством которых возможно получение охраняемых сведений. Причиной

возникновения каналов утечки являются конструктивные и технологические несовершенства

схемных решений либо эксплуатационный износ элементов. Все это позволяет

взломщикам создавать действующие на определенных физических принципах

преобразователи, образующие присущий этим принципам канал передачи информации —

канал утечки.

Однако есть и достаточно примитивные пути

несанкционированного доступа:

- хищение носителей информации и документальных

отходов;

- инициативное сотрудничество;

- склонение к сотрудничеству со стороны взломщика;

- выпытывание;

- подслушивание;

- наблюдение и другие пути.

Для обеспечения эффективного применения системы защиты

информации в телекоммуникационной сети предприятия при ее построении необходимо

учитывать следующие требования:

- эшелонированность. Система защиты должна состоять из

нескольких уровней.

Нарушение защиты на каком-либо уровне не должно

повлечь за собой ослабления других уровней или недееспособности системы защиты

в целом;

- согласованность. Средства защиты, в том числе

входящие в региональные составляющие

телекоммуникационной сети предприятия, должны обеспечивать возможность их

эксплуатации в рамках единой системы;

- интегрируемость. Средства защиты информации должны

оптимальным образом встраиваться в инфраструктуру телекоммуникационной сети;

- контролируемость. События, связанные с

функционированием системы защиты, должны контролироваться средствами

мониторинга безопасности;

- сертифицируемость. Применяемые при построении

системы защиты средства должны удовлетворять установленным стандартам и

требованиям;

- масштабируемость. При построении системы защиты

должна быть обеспечена возможность ее развития с учетом развития

телекоммуникационных сетей предприятия.

Методы защита информации в

телекоммуникационных сетях предприятия. Отраслевой

стандарт по информационной безопасности определяет защиту информации как

деятельность, направленную на предотвращение утечки информации,

несанкционированных и непреднамеренных воздействий на информацию. И если первое

направление (предотвращение утечки) должно предупреждать разглашение

конфиденциальных сведений, несанкционированный доступ к ним и/или их получение

разведками (например, коммерческой разведкой фирм-конкурентов), то два других

направления защищают от одинаковых угроз (искажение конфиденциальной

информации, ее уничтожение, блокирование доступа и аналогичные действия с носителем

информации). Вся разница заключается в наличии или отсутствии умысла в действиях

с информацией (рис. 3).

Рис.3 Защита информации на предприятии

Больше всего угроз по-прежнему создают компьютерные

вирусы (в число которых помимо традиционных файловых, загрузочных, макровирусов

и т. п. вредоносных программ входят также «трояны», «вандалы», перехватчики

паролей и т. д.) и атаки распространителей спама.

Многие сети годами остаются открытыми для пришельцев

из Интернета, и неизвестно, что в этом случае опаснее — сознательный взлом

злоумышленником корпоративной сети для съема конфиденциальной информации или же

осуществляемая дезорганизация работы сети с помощью атак типа «отказ в

обслуживании». Поскольку для малых и средних коммерческих структур создание

специально защищенных линий связи невозможно, приходится использовать открытые

каналы для обмена кроме прочего и конфиденциальной информацией, а это чревато как

перехватом этой информации, так и нарушением ее целостности или подменой.

Внутри локальной сети актуальна задача надежной

аутентификации пользователей: хрестоматийный пример прикрепления к монитору

бумажки с записанным логином и паролем.

Зачастую не придается значения разграничению доступа

между легальными пользователями. Здесь можно привести такую аналогию: иерархию

кабинетов все сотрудники соблюдают свято, никому не приходит в голову

оккупировать стол или комнату начальства, а вот по отношению к конфиденциальной

информации действует, так сказать, принцип «каждому — по интересам», и

сведения, предназначенные двум-трем топ-менеджерам, становятся известны чуть ли

не половине фирмы.

В качестве еще

одного канала вероятной утечки можно назвать, к примеру, сервис-центры, в

которые поступают диски с не уничтоженной должным образом информацией.

Наконец, не

стоит забывать, что в значительном числе случаев пользователи оперируют информацией

не только в электронном, но и в бумажном виде, и регулярное обследование

содержимого мусорных ведер, куда отправляются черновики и наброски, может дать

вашим конкурентам больше, чем хитроумные атаки и попытки взлома.

Таким образом, можно сделать вывод: защита информации

— одно из ключевых направлений деятельности любой успешной фирмы. Перед

специально отобранным для этого сотрудником (или подразделением) стоят

следующие задачи:

• анализ угроз конфиденциальной информации, а также

уязвимых мест авто тизированной системы и их устранение;

•формирование системы защиты информации - закупка и

установка необходымых средств, их профилактика и обслуживание;

• обучение пользователей работе со средствами защиты,

контроль за соблюдением регламента их применения;

• разработка алгоритма действий в экстремальных

ситуациях и проведение регулярных "учений";

• разработка и реализация программы непрерывной

деятельности автоматизированной системы и плана восстановительных мероприятий

(в случае вирусной атаки, сбоя/ошибки/отказа технических средств

и

т. д.).

Итак, можно констатировать, что деятельность по защите

информации протекает в рамках четырехугольника «руководство компании — служба

защиты информации — пользователи», и от доброй воли всех этих сторон зависит,

будет ли их сотрудничество эффективным.

С какими же проблемами приходится сталкиваться при

построении системы защиты информации?

Метод заплаток. «Кусочное» обеспечение информационной безопасности

лишь на отдельных направлениях. Следствие — невозможность отразить атаки на

незащищенных участках и дискредитация идеи информационной безопасности в целом.

Синдром амебы. Фрагментарное реагирование на каждый новый раздражитель;

часто сочетается с применением «метода заплаток». Следствие — запаздывание с

отражением новых угроз, усталость от бесконечной гонки по кругу.

Лекарство от всего. Попытки возложить на одно средство защиты информации

все функции обеспечения информационной безопасности (например, стремление

отождествить аутентификацию и полный комплекс задач защиты от

несанкционированного доступа).

Следствие —

непрерывный переход, миграция от одного средства защиты к другому, «более

комплексному», последующее разочарование и паралич дальнейших действий.

Волшебная палочка. Вторая ипостась поисков «универсального лекарства»,

искреннее непонимание необходимости дополнения технических мер защиты организационными.

Следствие — предъявление завышенных требований к системе или средству защиты.

Стремление к экономии. Желание построить систему защиты на беззатратной

основе.

Следствие —

применение непроверенных и/или нелицензионных средств защиты, отсутствие

поддержки со стороны производителей, постоянные попытки разобраться во всем

самостоятельно, неэффективные и разорительные, как и любая самодеятельность.

Таким образом,

на предприятии должен быть создан следующий набор средств и методов для защиты

информации в сети (табл.1)

Табл.1 Средства защиты информации в сети предприятия

|

Минимальный

пакет |

Оптимальный

пакет (в дополнение к минимуму) |

|

Средства

антивирусной защиты рабочих станций, файловых и почтовых серверов |

Антивирусные

средства в программно-аппаратном исполнении; средства контроля содержимого

(Content Inspector) и борьбы со спамом |

|

Программный

межсетевой экран (МЭ) |

Программно-аппаратный

МЭ, система обнаружения атак (Intrusion Detection System) |

|

Программные

средства формирования защищенных корпоративных сетей (VPN - Virtual Private

Network) |

То

же в программно-аппаратном исполнении и интеграции с межсетевым экраном |

|

Аппаратные

средства аутентификации пользователей (токены, смарт-карты, биометрия и т.

п.) |

То

же в интеграции со средствами защиты от несанкционированного доступа (НСД) и

криптографическими средствами |

|

Разграничение

доступа пользователей к конфиденциальной информации штатными механизмами

защиты информации и разграничение доступа операционных систем, прикладных

программ, маршрутизаторов и т. п. |

Программно-аппаратные

средства защиты от НСД и разграничения доступа |

|

Программные

средства шифрования и электронной цифровой подписи (ЭЦП) для обмена

конфиденциальной информацией по открытым каналам связи |

Аппаратные

шифраторы для выработки качественных ключей шифрования и ЭЦП; интеграция со

средствами защиты от НСД и аутентификации |

|

Средства

"прозрачного" шифрования логических дисков пользователей,

используемых для хранения конфиденциальной информации |

Средства

"прозрачного" шифрования конфиденциальной информации, хранимой и

обрабатываемой на серверах |

|

Средства

уничтожения неиспользуемой конфиденциальной информации (например, с помощью

соответствующих функций шифраторов) |

Аппаратные

уничтожители носителей информации |

|

Средства

резервного копирования, источники бесперебойного питания, уничтожители

бумажных документов |

|

В заключении следует отметить,

что проблемы, связанные с повышением безопасности информационной сферы,

являются сложными, многоплановыми и взаимосвязанными. Они требуют постоянного,

неослабевающего внимания со стороны государства и общества. Развитие

информационных технологий побуждает к постоянному приложению совместных усилий

по совершенствованию методов и средств, позволяющих достоверно оценивать угрозы

безопасности информационной сферы и адекватно реагировать на них.

Предотвращение несанкционированного доступа к

конфиденциальной информации, циркулирующей в телекоммуникационных сетях

государственного и военного управления, к информации национальных и

международных правоохранительных организаций, ведущих борьбу с

транснациональной организованной преступностью и международным терроризмом, а

также в банковских сетях является важной задачей обеспечения безопасности

глобальной информации. Защите информации в последнее время уделяется все

большее внимание на самых различных уровнях - и государственном, и коммерческом.

Под

защитой информации принято понимать использование различных средств и методов,

принятие мер и осуществление мероприятий с целью системного обеспечения надежности

передаваемой, хранимой и обрабатываемой информации.

Можно выделить

несколько основных задач, решение которых в информационных системах и

телекоммуникационных сетях обеспечивает защиту информации.

Это:

- организация доступа к информации только допущенных к

ней лиц;

- подтверждение истинности информации;

- защита от перехвата информации при передаче ее по

каналам связи;

- защита от искажений и ввода ложной информации.

Защитить информацию – это значит:

ü обеспечить физическую целостность информации, т.е. не

допустить искажений или уничтожения элементов информации;

ü не допустить подмены (модификации) элементов

информации при сохранении ее целостности;

ü не допустить несанкционированного получения информации

лицами или процессами, не имеющими на это соответствующих полномочий;

ü быть уверенным в том, что передаваемые (продаваемые)

владельцем информации ресурсы будут использоваться только в соответствии с

обговоренными сторонами условиями.

Радикальное решение проблем защиты электронной

информации может быть получено только на базе использования криптографических

методов, которые позволяют решать важнейшие проблемы защищённой

автоматизированной обработки и передачи данных. При этом современные скоростные

методы криптографического преобразования позволяют сохранить исходную

производительность автоматизированных систем.

Криптографические преобразования данных

являются наиболее эффективным средством обеспечения конфиденциальности данных,

их целостности и подлинности. Только их использование в совокупности с

необходимыми техническими и организационными мероприятиями могут обеспечить

защиту от широкого спектра потенциальных угроз.

Электронная

цифровая подпись (ЭЦП) - вид аналога собственноручной подписи, являющийся

средством защиты информации, обеспечивающим возможность контроля целостности и

подтверждения подлинности электронных документов.

Контрольные

вопросы

1.Концепция информационной безопасности предприятия.

2.Какие средства защита информации должны быть в телекоммуникационных

сетях предприятия?

3.Что понимается под защитой информации?

4.С какими проблемами приходится сталкиваться при

построении системы защиты информации на предприятии?

5.Какие требования необходимо учитывать для

обеспечения эффективного применения системы защиты информации в

телекоммуникационной сети предприятия?

Цифровые ССПС стандарта

GSM

Лекция 4

Цифровые ССПС стандарта GSM

Функциональная схема и состав

оборудования стандарта GSM

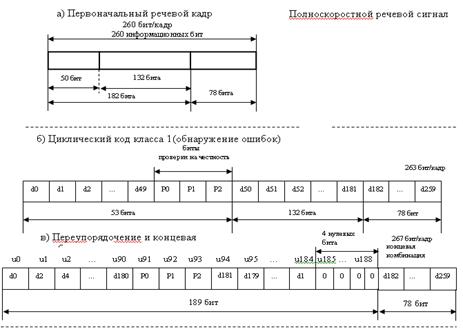

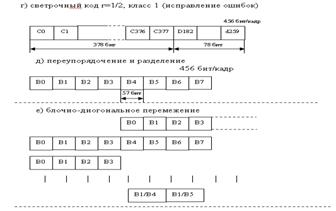

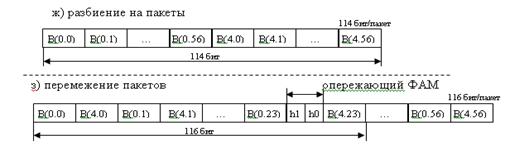

В соответствии с рекомендациями

СЕРТ 1980г., для подвижной связи стандарта GSM выделен спектр частот в

диапазоне 862 - 960 МГц. При чем для передатчиков подвижных станций 890 - 915

МГц и передатчиков базовых станций 935 - 960 МГц. В стандарте GSM используется

узкополосный МДВР (NB TDMA). В структуре кадра содержится 8 временных позиций

на каждой из 124 несущих. Для повышения помехоустойчивости передачи

информационного пакета применяется блочное и сверточное кодирование с

перемежением. Эффективность кодирования и перемежения при малой скорости

перемещения подвижных станций, повышается медленным переключением рабочих

частот (SFH) в процессе сеанса связи со скоростью 217 скачков в секунду. В

условиях города имеет место многолучевое распространение радиоволн, которые

приводят к интерференционным замираниям принимаемых сигналов. Для борьбы с этим

явлением используются эквалайзеры, выравнивающие импульсные сигналы со

среднеквадратичным отклонением времени задержки до 16 мкс. Используемая система

синхронизации позволяет компенсировать абсолютное время задержки сигнала до 233

мкс, что соответствует максимальному радиусу соты, равному

Таб.5 Основные характеристики стандарта GSM

|

Частота передачи подвижной

станции и приема базовой станции, МГц |

890 - 915 |

|

Частота приема подвижной

станции и передачи базовой станции, МГц |

935 - 960 |

|

Дуплексный разнос частот

приема и передачи, МГц |

45 |

|

Скорость передачи

сообщений в радиоканале, кбит/с |

270, 883 |

|

Скорость преобразования

речевого кодека, кбит/с |

13 |

|

Ширина полосы канала

связи, кГц |

200 |

|

Максимальное количество

каналов связи |

124 |

|

Максимальное количество

каналов, организуемых в базовой станции |

16 - 20 |

|

Вид модуляции |

GMSK |

|

Индекс модуляции |

BT 0,3 |

|

Ширина полосы

предмодуляционнго гауссовского фильтра, кГц |

81,2 |

|

Количество скачков по

частоте в секунду |

217 |

|

Временное разнесение в

интервалах TDMA кадра (передача/прием) для подвижной станции |

2 |

|

Вид речевого кодека |

RPE/LTR |

|

Максимальный радиус соты,

км |

до 35 |

|

Схема организации каналов |

комбинированная TDMA/FDMA |

Функциональная схема и

состав оборудования стандарта GSM

Функциональная схема,

принятая в стандарте GSM, представлена на рис. 31.

Рис.31 Функциональная схема,

принятая в стандарте GSM

Здесь MSC (Mobile Ststion) -

центр коммутации подвижной связи, BSS (Base Station System) - оборудование

базовой станции, OMC (Operations and Maintenance Centre) - центр управления и

обслуживания MS (Mobile Stations) - подвижные станции.

Для сопряжения элементов

системы имеется несколько интерфейсов, которые взаимодействуют между собой в

соответствии с системой сигнализации МККТТ № 7. MSC, обслуживающий группу сот,

аналогичен центру коммутации ISDN и является интерфейсом между фиксированными

сетями и подвижной связью. Кроме того, он обеспечивает маршрутизацию вызовов и

выполняет функции управления вызовами, а также осуществляет "эстафетную

передачу" MS в процессе перемещения ее, из одной соты в другую, с

переключением рабочих каналов в соте при появлении помех или неисправностей. В

функции MS входит также сбор статистических данных, необходимых для контроля

работы и оптимизации сети, а также формирует данные для выписывания счетов,

которые направляются в центр расчетов (биллинг - центр). Выполняет процедуры

запрета несанкционированного доступа в сеть. MSC также управляет процедурами

регистрации местонахождения MS и передачи управления, кроме передачи управления

в подсистеме базовых станций (BSS). Передача вызова позволяет сохранить

соединения и обеспечивать введение разговора, когда подвижная станция

перемещается из одной зоны обслуживания в другую. В сотах передачу вызова осуществляет

BSC, если же вызов осуществляется между двумя сетями управления равными BSC, то

первичное управление осуществляет MSC. Кроме того, возможна передача вызова

между сетями относящимися к разным MSC.

Для слежения за перемещением

MS в центре коммутации предусмотрены регистры положения HLR и перемещения VLR.

В HLR храниться та часть информации местоположения MS, по которой центр

коммутации может доставить вызов станции, а так же содержит международный

идентификационный номер подвижного абонента (IMSI). По этому номеру в центре

аутентификации (AUC) опознается MS. В общем случае HLR представляет собой

справочную базу данных постоянных абонентов сети. В ней содержаться

опознавательные номера и адреса, параметры подлинности абонентов, состав услуг

связи, а так же специальная информация о маршрутизации. Регистрируются данные о

роуминге (блуждании) абонента, а так же временный идентификационный номер

подвижного абонента (TMSI) в соответствующем VLR.

К данным, содержащимся в

HLR, имеют дистанционный доступ все MSC и VLR данной сети и других сетей для

обеспечения межсетевого роуминга абонентов. В случае, если в сети имеется

несколько HLR, запись об абоненте делается только один раз и здесь каждая HLR

является частью общей базы данных. Для доступа к данным, хранящимся в HLR,

необходимо знать номер IMSI или MSISDN (номер подвижного абонента в сети ISDN).

Регистр перемещения VLR служит

для функционирования подвижной станции за пределами зоны, контролирующей HLR.

При перемещении MS из зоны, контролируемой данной BSC, в зону контролируемой

другой BSC, последняя регистрирует подвижную станцию, а в VLR заносится

информация о номере области связи, куда доставляется вызов станции. В VLR

записываются так же данные, что и в HLR. Однако данные в VLR хранятся до тех

пор, пока MS находится в ее контролируемой зоне, а затем они списываются. На

случай сбоев устройства памяти HLR и VLR имеют защиту.

В стандарте GSM соты

группируются в географические зоны (LA) с соответствующими идентификационными

номерами (LAC). В VLR содержаться данные об абонентах, находящихся в нескольких

LA. При перемещении MS из одной LA в другую, данные, о его местоположении

автоматически обновляются в VLR. В случае, если старая и новая LA находится под

управлением различных VLR, то данные в старом VLR стираются после того, как они

будут записаны в новом. При этом запись о текущем адресе MS в HLR так же

обновляется. VLR присваивает номер так же "блуждающей" MS (MSRN).

Когда MS принимает вызов, VLR извлекает его MSRN и передает на MSC для прикрепления

к ближайшей базовой станции.

Распределением номера

передачи управления при переходе соединений от одного MSC к другому

осуществляет так же VLR. Кроме того, VLR управляет распределением новых TMSI и

передает их в HLR, а так же процедурой установления подлинности во время

обработки вызова. TMSI можно периодически менять, для усложнения самовольного

доступа в сеть. В целом VLR представляет собой локальную базу данных для MS

данной зоны и доступ к нему обеспечивается через IMSI, TMSI или MSPN. VLR

исключает постоянный запрос в HLR и сокращает время на обслуживании вызова.

Для защиты сети от

несанкционированного доступа вводится механизм аутентификации - удостоверения

подлинности абонента. Центр аутентификации (АИС) проверяет полномочия абонента

и осуществляет его доступ в сеть, состоит из нескольких блоков и формирует

ключи и алгоритмы АИС. Одним из основных блоков АИС является регистр

идентификации оборудования (EIR - Equipment Identification Register), где

сосредоточены ключи шифрования.

В процессе пользования

сетью, каждый MS получает стандартный модуль подлинности абонента (SIM), в

который входит международный идентификационный номер (ISMI), свой

индивидуальный ключ аутентификации (Ki) и алгоритм аутентификации (AS).

Информация содержащая в SIM, в процессе обмена данными между MS и сетью,

позволяет осуществлять полный цикл АИС и разрешить доступ в сеть.

Регистр идентификации оборудования

(EIR) содержит централизованную базу данных для подтверждения подлинности IMSI

и состоит из списков номеров, организованных следующим образом:

белый список

- содержит номера MS,

входящие в данную сеть;

черный список

- содержит номера MS,

которые украдены или им отказано в обслуживание по какой

- либо причине;

серый список

- содержит номера MS, у которых

существует определенные проблемы, однако нет оснований для включения в черный

список.

К данным, хранящимся в EIR,

имеет доступ MSC данной сети, а так же MSC других подвижных сетей. Сеть может

содержать несколько EIR, при этом каждая EIR управляет определенной группой

IMSI.

Центр эксплуатации и

технического обслуживания (OMC), является центральным элементом сети GSM,

обеспечивает контроль и управление другими компонентами сети и контроль

качества ее работы. Соединения ОМС с другими компонентами сети GSM

осуществляется по каналам пакетной передачи протокола Х.25.

Центр управления сетью (NMC)

обеспечивает рациональное иерархическое управление сетью GSM. В его функции

входит так же эксплуатация и техническое обслуживание на уровне всей сети,

поддерживаемой центрами ОМС, которые отвечают за управление региональными

сетями. В NMC сосредоточены данные о состояние всей сети и он может давать

указания по изменению стратегии решения региональных проблем.

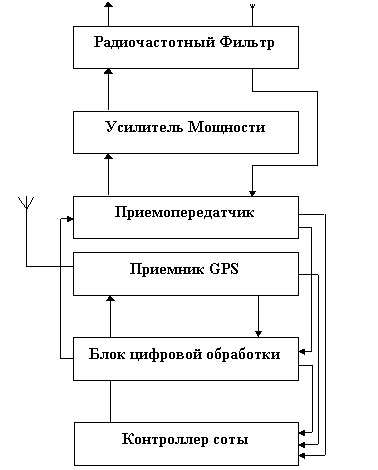

Оборудование базовой станции BSS

состоит из контролера базовой станции BSC и приемо - передающих базовых станций

BTS. BSS может управлять несколькими приемопередающими блоками, а так же

распределением радиоканалов, контролером соединений, регулировкой их

очередности, режимом работы с прыгающей частотой, модуляцией и демодуляцией

сигналов, кодированием и декодированием сообщений, кодированием речи,

адаптацией скорости передачи для речи, данных и вызова, определением

очередности передачи сообщений персонального вызова.

Транскодер TCE преобразует

выходные сигналы каналов передачи речи и данных MSC (64 кбит/с ИКМ) в цифровой

сигнал со скоростью 13 кбит/с, что соответствует рекомендациям GSM по

радиоинтерфейсу (Рек. GSM 04.08). Такой цифровой канал передачи речи называют

"полноскоростным", а "полускоростным" - при скорости

передачи речи 6,5 кбит/с. Для снижения скорости передачи используют специальные

речепреобразующее устройство, основанные на линейном предикативном кодировании

(LPS), долговременном предсказании (LTR) и остаточном импульсном возбуждении

(RPE или RELP).

MSC и транскодер располагают

вместе, в этом случае передача сообщений в направлении к контролеру BSC ведется

с добавлением к потоку со скоростью передачи 13 кбит/с, дополнительных битов

(стафингование) до скорости передачи данных 16 кбит/с. Деле осуществляется

уплотнение с кратностью 4 в стандартный канал 64 кбит/с. Таким образом

формируется определенная Рекомендациями для GSM 30-ти канальная ИКМ линия,

обеспечивающая передачу 120 речевых каналов. Шестнадцатый канал (64 кбит/с)

"временное окно", выделяется отдельно для передачи информации

сигнализации и часто содержит трафик SSN7 или LAPD. В другом канале (64 кбит/с)

могут передаваться так же пакеты данных, согласующихся с протоколом Х.25 МККТТ.

В итоге результирующая скорость передачи по указанному интерфейсу составляет

30х64 кбит/с+64 кбит/с+64 кбит/с= 2048 кбит/с.

Подвижная станция MS служит

для доступа абонента в сеть GSM и далее к фиксированным сетям электросвязи. В

стандарте GSM существует 5 классов MS, отличающихся выходной мощностью (таб.

6).

Таб.6

|

Класс мощности |

Максимальный уровень

мощности передатчика |

|

1 |

20 вт |

|

2 |

8 вт |

|

3 |

5 вт |

|

4 |

2 вт |

|

5 |

0,8 вт |

При организации связи

предусматривается адаптивная регулировка мощности передатчика, обеспечивающая

требуемое качество связи. Каждой первичной станции присваивается свой

международный идентификационный номер (IMSI), который используется так же для

предотвращения доступа к сетям GSM похищенной станции или станции без

полномочий.

Структурная схема

подвижной станции

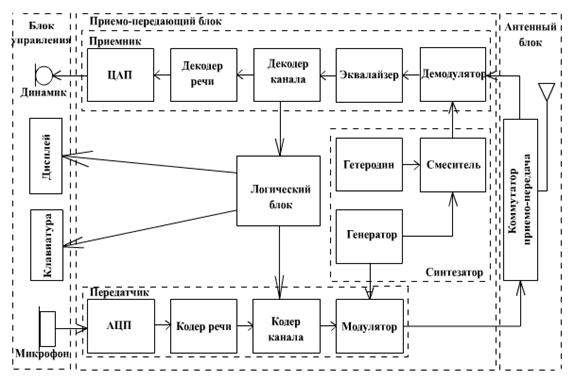

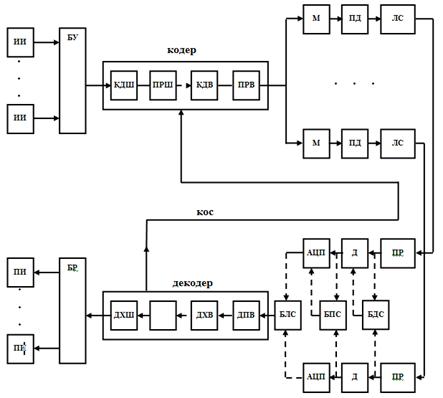

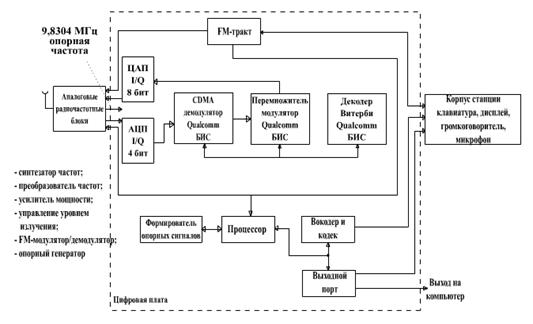

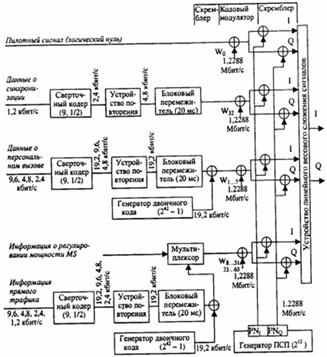

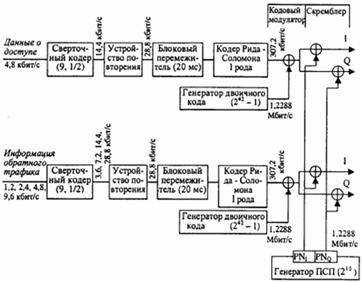

Блок-схема цифровой подвижной

станции (ПС) приведена на рис. 32. В ее состав входят: блок управления,

приемопередающий блок, антенный блок.

Рис.32

Блок-схема цифровой подвижной станции

Блок управления включает в себя

микротелефонную трубку (микрофон и динамик), клавиатуру и дисплей. Клавиатура

служит для набора номера телефона вызываемого абонента, а так же команд,

определяющих режим работы ПС. Дисплей служит для отображения различной

информации, предусматриваемой устройством и режимом работы станции.

Приемопередающий блок состоит

из передатчика, приемника, синтезатора частот и логического блока.

В состав передатчика входят:

- АЦП,

преобразует в цифровую форму сигнал с выхода микрофона и вся последующая обработка и передача сигнала речи

производится в цифровой форме;

- кодер речи, осуществляет кодирование

сигнала речи, т.е. преобразование сигнала, имеющего цифровую форму, по определенным

законам с целью сокращения его избыточности;

- кодер канала, добавляет в

цифровой сигнал, получаемый с выхода кодера речи, дополнительную (избыточную)

информацию, предназначенную для защиты от

ошибок при передачи сигнала по линии связи; той же целью информация подвергается определенной переупаковке

(перемежению); кроме того, кодер канала

вводит в состав передаваемого сигнала информацию управления, поступающую

от логического блока;

- модулятор, осуществляет

перенос информации кодированного видеосигнала на несущую частоту.

Приемник по составу соответствует передатчику,

но с обратными функциями входящих в него

блоков:

- демодулятор, выделяет из модулированного

радиосигнала кодированный видеосигнал, несущий полезную информацию;

- декодер канала, выделяет из выходного потока

управляющую информацию и направляет ее на логический блок; принятая информация

проверяется на наличие ошибок, и выявленные

ошибки исправляются; до последующей обработки принятая информация подвергается

обратной (по отношению к кодеру) переупаковке;

- декодер речи, восстанавливает

поступающий на него с кодера канала сигнал речи, переводя его в естественную форму,

со свойственной ему избыточностью, но в

цифровом виде;

- ЦАП - преобразует

принятый цифровой сигнал речи в аналоговую форму и подает его на вход динамика;

- эквалайзер - служит для частичной

компенсации искажений сигнала вследствие многолучевого распространения, по

существу, он является адаптивным фильтром, настраиваемым по обучающей

последовательности символов, входящей в состав передаваемой информации. Блок

эквалайзера не является функционально

необходимым и в некоторых случаях может отсутствовать.

Логический блок - это микрокомпьютер,

осуществляющий управление работой ПС.

Синтезатор является

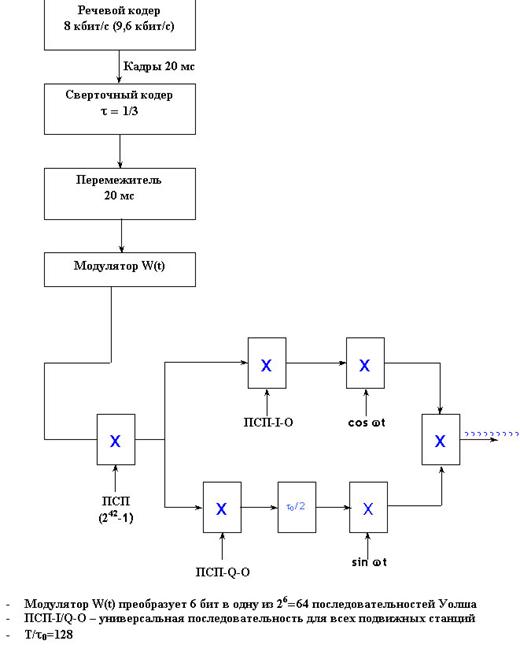

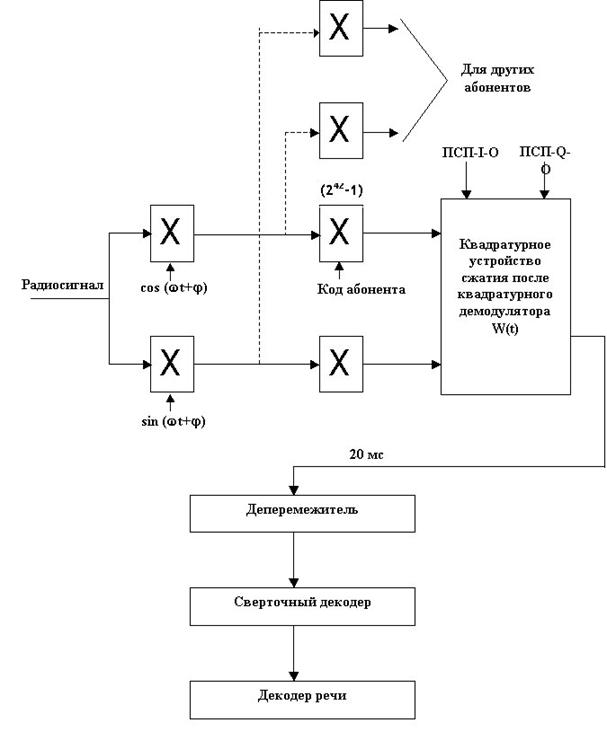

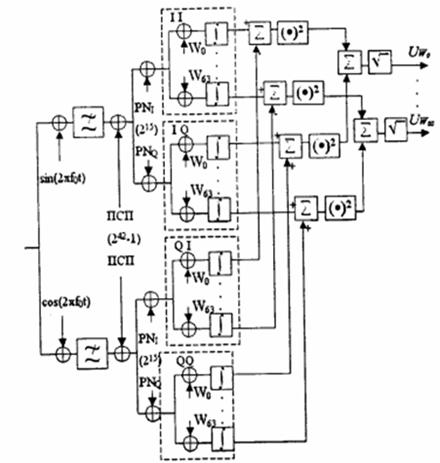

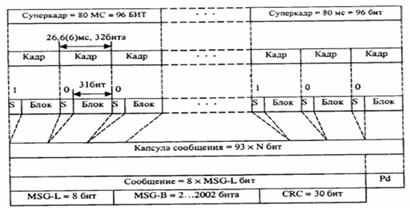

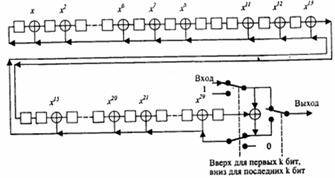

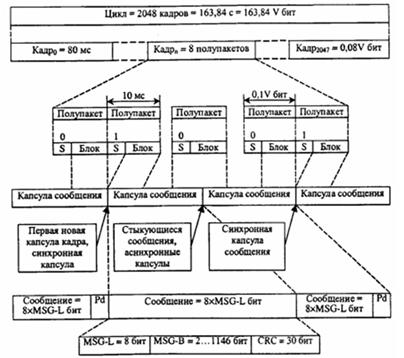

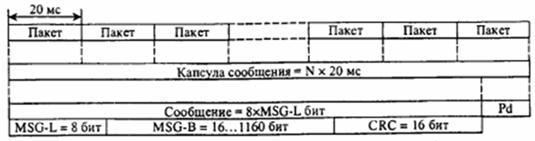

источником колебаний несущей частоты, используемой для передачи информации по