УЗБЕКСКОЕ АГЕНТСТВО СВЯЗИ И ИНФОРМАТИЗАЦИИ

ТАШКЕНТСКИЙ УНИВЕРСИТЕТ

ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Кафедра Системы телематика

Джураев Р.Х., Джаббаров Ш.Ю., Умирзаков Б.М., Хамраев Э.А

Помехоустойчивые коды в телекоммуникационных

системах

Учебное пособие

Ташкент 2008

УДК 621.391

Авторы: Джураев Р.Х., Джаббаров Ш.Ю., Умирзаков Б. М., Хамраев Э.А

В учебном пособии рассмотриваются

теоретические основы кодирования и применения помехоустойчивых кодов в

телекоммуникационных системах. Описываются принципы построения помехоустойчивых

кодов, даны их классификация и сравнительные характеристики, приведены

алгоритмы кодирования и декодирования основных помехоустойчивых кодов (Голея,

БЧХ, Файра и Рида – Соломона).

Учебное пособие

предназначено для бакалавров и магистров, изучающих

вопросы помехоустойчивого кодирования, а также для специалистов по защите

информации от ошибок.

ОГЛАВЛЕНИЕ

|

|

Введение

……………………………………………………………. |

4 |

|

1. |

Методы

повышения верности на основе помехоустойчивых кодов…................................................ |

6 |

|

1.1. |

Классификация и

основные параметры помехоустойчивых кодов………………………………………………………………...... |

6 |

|

2. |

Принципы

построения циклических кодов……….. |

26 |

|

2.1. |

Определение

циклических кодов и их свойства…………………… |

26 |

|

2.2. |

Мажоритарное

декодирование……………………………………… |

32 |

|

2.3. |

Принципы обнаружения

и исправления ошибок помехоустойчивыми кодами………………………………………... |

34 |

|

2.4. |

Способы исправления

ошибок на основе синдрома ошибок,

свойства цикличности и анализ веса остатка………………...…….. |

37 |

|

3. |

Помехоустойчивые

коды для коррекции независимых ошибок……………………………………….. |

42 |

|

3.1. |

Принцип кодирования

и декодирования кода Голея……………… |

44 |

|

3.2. |

Принцип построения кода

БЧХ……………………………………... |

52 |

|

3.3. |

Принцип кодирования

и декодирования кода БЧХ……………….. |

53 |

|

4. |

Помехоустойчивые

коды для коррекции пакетов ошибок……………………………………………………………... |

80 |

|

4.1. |

Принцип построения

кода Файра…………………………………… |

80 |

|

4.2. |

Принцип кодирования

и декодирования кода Файра……………... |

81 |

|

4.2.1 |

Принцип

кодирования кода Файра………………………………… |

81 |

|

4.2.2 |

Принцип декодирования кода Файра……………………………… |

82 |

|

4.3. |

Принцип кодирования

и декодирования кода Рида-Соломона…… |

88 |

|

4.3.1 |

Принцип

кодирования кода Рида-Соломона……………………… |

88 |

|

4.3.2 |

Принцип декодирования

кода Рида-Соломона…………………….. |

89 |

|

4.4. |

Алгоритм программной

реализации кода Голея…………………... |

91 |

|

4.5. |

Алгоритм программной

реализации кодера и декодера кода БЧХ. |

94 |

|

4.5.1 |

Алгоритм программной

реализации кодера кода БЧХ…………… |

94 |

|

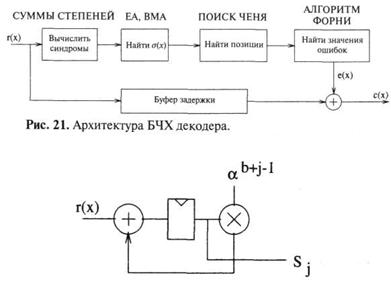

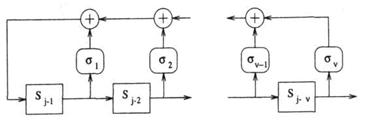

4.5.2 |

Алгоритм программной

реализации декодера кода БЧХ…………. |

95 |

|

4.6. |

Алгоритм программной

реализации кодера и декодера кода Файра…………………………………………………………………. |

96 |

|

4.6.1 |

Алгоритм программной

реализации кодера кода Файра ………… |

96 |

|

5.2. |

Алгоритм программной

реализации декодера кода Файра……….. |

97 |

|

4.7. |

Алгоритм программной

реализации кодера и декодера кода Рида-Соломона …………………………………………………………….. |

99 |

|

4.7.1 |

Алгоритм программной

реализации кодера кода Рида-Соломона………................................................................................... |

99 |

|

4.7.2 |

Алгоритм программной

реализации декодера кода

Рида-Соломона………................................................................................... |

100 |

|

|

СПИСОК

ЛИТЕРАТУРЫ…………………………………………… |

104 |

|

|

|

|

Введение

Происходящие в последние десятилетия динамичные

изменения в различных сферах деятельности общества характеризуются

лавинообразным ростом объемов самой различной информации: социально –

политической, производственной, научной, культурной и др. Международная

практика показывает, что информационный потенциал в обществе начинает все

большие определять его экономический потенциал наравне с материальным

производством. Экономическое развитие такого общества будет целиком определяться

результатами интеллектуальной деятельности. Это связано с возрастающей ролью

информации, которая становится определяющей в развитии различных сфер

деятельности общества.

Общемировой тенденцией является

быстрое развитие информационно – коммуникационных технологий (ИКТ) и их

интенсивное внедрение во все сферы общественной жизни с целью предоставления

разнообразных услуг. Широкое использование ИКТ ведет к появлению новых форм

социальной и экономической деятельности: дистанционное образование, телемедицина,

телеработа, электронная торговля и др.

В последние годы сфера связи и

информатизации становится одной из важнейших инфраструктур страны и ей принадлежит особая роль во многих сферах

деятельности общества. Важной задачей является создание и развитие

инфокоммуникационной инфраструктуры и её

основы – телекоммуникационных сетей и систем.

Вследствие создания современных

телекоммуникационных сетей и систем обеспечивается широкая доступность

разнообразной информации, которая становится основным производственным ресурсом

и основным товаром в обществе. Именно достоверная информация все больше

определяет эффективность работы в различных сферах деятельности общества.

Передаваемая в виде различных сигналов информация

может представлять собой речь, данные, видеоизображение или любую их

комбинацию, называемую мультимедийной.

Тенденция к увеличению количества передаваемой по сети

телекоммуникаций мультимедийной информации неизбежно приводит к возрастанию

информационных потоков, а резкий рост потребностей в обмене мультимедийной

информацией – вызвал необходимость создания современных высокоскоростных

телекоммуникационных систем.

Известно,

что уровень требований, предъявляемых к современным системам и сетям

телекоммуникаций постоянно повышается по следующим основным причинам:

-

расширение числа видов услуг, в которых заинтересованы пользователи;

-

высокая пропускная способность и хорошая масштабность;

-

повышение уровня требований к качеству обслуживания (прежде всего, к

достоверности приема и ко времени доставки информации).

Поэтому одной из важнейших задач при

построении современных

телекоммуникационных систем является обеспечения высокой достоверности

информации в процессе её передачи, хранения и обработки.

В современных телекоммуникационных системах

обеспечение достоверности приема 10-6÷10-9

невозможно без применения помехоустойчивых кодов с высокой обнаруживающей и

исправляющей способностью. Таким образом, помехоустойчивое кодирование является

одним из основных путей решения задачи повышения достоверности в

телекоммуникационных системах.

1.

Методы повышения верности на основе помехоустойчивых кодов

1.1 Классификация и основные параметры

помехоустойчивых кодов

Проблема повышения верности обусловлена несоответствием

между требованиями, предъявляемыми при передаче данных и качеством реальных

каналов связи. В сетях передачи данных требуется обеспечить верность не хуже 10-6

– 10-9, а при использовании реальных каналов связи и простого

(первичного) кода указанная верность не превышает 10-2 - 10-5.

Вследствие этого глубокое изучение статистических характеристик

реальных каналов связи таких, как помехи, ошибки должно предшествовать анализу

и проектированию систем передачи информации. Так как выбор метода борьбы с

ошибками, базируется на той или иной модели источника ошибок, то в соответствии

с установленной моделью тот или иной метод должен быть ориентирован на борьбу с

наиболее вероятными ошибками. Таким образом, правильный выбор метода повышения верности

в значительной степени зависит от адекватности принятой за основу модели

источника помех, искажений, ошибок, характеристикам канала связи.

Можно выделить следующие из

известных основных направлений повышения верности передачи информации по

каналам связи:

· Сокращение числа и уменьшение интенсивности действия

источников помех и искажений на основе использования мер

эксплуатационно-профилактического характера;

· Повышение помехоустойчивости передачи и приема самих

сигналов, за счет использования более совершенных способов передачи и модемов,

включая вероятностные методы обнаружения ошибок;

· Повышение помехоустойчивости передачи сообщений за

счет использования помехоустойчивых кодов.

Анализ современного состояния и тенденций развития

методов повышения достоверности показывает, что решение задачи по созданию

высокоэффективных систем передачи информации видится на путях использования как

инвариантного, так и адаптивного подхода. Рассмотрим вначале способы передачи,

которые инвариантны (нечувствительны) относительно действия основных видов

помех действующих в канале связи. Известно, что одной из актуальных задач

теории и техники связи является увеличение скорости передачи информации по

проводным и радиоканалам с ограниченной полосой пропускания.

Ее решение возможно как на основе параллельной

передачи с помощью многоканальных (многочастотных) модемов и на основе

последовательной передачи с помощью одноканальных (одночастотных) модемов.

Анализ результатов исследований показывает, что основное достоинство

использования при передаче данных многоканальных модемов заключается в

нечувствительности (инвариантности) к воздействию перерывов и кратковременных

занижении уровня сигналов. Подобные методы при сохранении высокой скорости

передачи информации позволяют значительно уменьшить скорость манипуляции.

Преимущество параллельной передачи, заключающейся в

том, что она осуществляется с намного меньшими скоростями, чем

последовательная, и поэтому может быть основана на использовании более простых

методов модуляции.

Анализ эффективности использования многоканальных

модемов для высокоскоростной передачи дискретной информации по проводным

каналам связи, показывает, что по отношению к воздействию флуктуационной помехи

многоканальной и одноканальные модемы практически эквивалентны. В то же время

при наличии скачков уровня импульсных помех следует ожидать, что параллельный

способ передачи будет обеспечивать большую помехоустойчивость и меньше

пакетирование ошибок.

В отличие от вышерассмотренного способа,

базирующегося на инвариантном подходе к борьбе с помехами, в настоящее время

широкое использование при проектировании систем передачи информации находит

принцип адаптации. Различают три направления адаптации систем передачи

информации: системы с параметрической адаптацией, системы с адаптацией

стратегии управления и системы с непараметрической адаптацией.

К первому относятся с адаптацией

следующих параметров:

1. Дискретных сигналов (мощности,

длительности, формы, спектра);

·

Модемов (глубины

модуляции, ограничения спектра);

·

Фильтров

(ограничения ширины полосы, оценивая амплитуды сигналов);

·

Кодеков

(основания кода, его длины, избыточности);

·

Фазирования

(шага, угла и времени корреляции).

2. Ко второму направлению относятся

следующие системы с адаптацией стратегии управления:

·

Подбора формы

сигналов;

·

Переключения

алгоритмов модуляции и демодуляции;

·

Переключения алгоритмов фильтрации;

·

Переключения алгоритмов фазирования;

·

Переключения алгоритмов повышения верности передачи;

·

Переключения алгоритмов системной передачи и приема;

·

Переключением

каналов.

К третьему направлению относятся системы

с непараметрической адаптацией:

·

Методом

самонастройки всех режимах и алгоритмов узлов;

·

Методом

самоперестройки всех режимов и алгоритмов узлов;

·

Методом обучения

алгоритмов преобразования и обработки сигналов;

·

Методом системной

(автоматической) настройки, перестройки обучения алгоритмов.

Как указывалось ранее для направления, связанного с

повышением помехоустойчивости передачи информации за счет использования

помехоустойчивых кодов возможны два пути построения эффективных систем с

кодированием, известны коды, предназначенные для исправления пачек ошибок. Для

каналов с медленно меняющимися параметрами иногда используют адаптивное

кодирование.

Второй путь заключается в том, что исходные каналы

преобразуются к некоторому «стандартному» дискретному каналу, для которого

оптимальные коды известны. Простейшим примером этого разнесения символов,

входящих в один кодовый блок. При этом символы, входящие в одну кодовую комбинацию,

передаются не непосредственно друг за другом, а перемежаются символами других

кодовых комбинации. Если интервал между символами, входящими в одну кодовую

комбинацию, сделать длиннее «памяти» (интервала корреляции) канала, то в

пределах комбинации группирования не будет и можно декодировать, как в канале

без памяти. Дальнейшим шагом является разработка и применение методов

построения адаптивных систем, позволяющих обеспечить высокую верность передачи

сообщений в каналах с переменными параметрами при неполной априорной информации

о сигналах и помехах. Недостатком присущим методом декорреляции

является постоянная задержка при передаче сообщений, величина которой

зависит от интервала корреляции ошибок и скорости передачи.

Подробный анализ, проведенный показывает, что корректирующее кодировании

использует по существу все виды избыточности сигналов – временную, частотную и

энергетическую. Если длина кодовой комбинации не фиксирована (скорость передачи

информации не фиксирована), то для корректирования ошибок используют временную

избыточность – кроме информационных символов, дополнительно вводят еще ряд

символов, называемых проверочными. С помощью информации фиксированно ввести

проверочные символы в кодовую комбинацию бинарного кода, можно лишь уменьшая

длительность элементарных сигналов, что ведет к расширению их спектра. В этом

случае корректирующее кодирование использует частотную избыточность. Чтобы

отношение сигнал/шум с уменьшением длительности импульсов не падало, необходимо

увеличить амплитуду импульсов. Увеличивая амплитуду укороченного импульса,

можно настолько увеличить его энергию, что вероятность ошибки при его приеме

уменьшится по сравнению с вероятностью при приеме импульса не укороченной

длительности. Так вводиться энергетическая избыточность (корректирующая

способность кода улучшается в результате повышения энергии импульсов).

Анализ принципов адаптивного кодирования, показывает

на возможность использования нескольких методов адаптивного преобразования

помехоустойчивых кодов:

·

Изменение соотношения

между числом информационных символов при постоянной длине кода

·

Изменение числа

информационных символов при постоянном числе избыточных символов.

·

Преобразование

кода путем изменения длины кода и числа проверочных символов.

·

Преобразование

кодов путем изменения числа избыточных символов при постоянной информационной

части. Такое преобразование можно выполнить специальным подбором цепочки

образующих полиномов.

Основной причиной ошибок являются помехи

в непрерывном канале, а также его не идеальность. Причиной ошибок могут быть

также неправильные действия персонала, осуществляющего как эксплуатацию

различных участков канала связи, так и самой аппаратуры ПДС.

Условно, разобьем методы повышения верности на три

группы. В первую группу включим меры эксплуатационного и профилактического

характера, направленные на улучшение качественных показателей канала связи:

повышение стабильности работы генераторного оборудования, резервирование

электропитания систем передачи, выявление неисправного оборудования и его элементов

и своевременная их замена, повышение культуры технического обслуживания и, в

частности, принятие специальных мер предосторожности при проведении

измерительных и профилактических работ на каналах во время передачи дискретных

сообщений и т. п. Опыт показывает, что указанные мероприятия позволяют,

уменьшит коэффициент ошибок в среднем в 5 раз.

Ко второй группе мероприятий относятся мероприятия,

направленные на увеличение помехоустойчивости передачи единичных элементов.

Речь идет о таких мерах, как повышения отношения сигнал – помеха за счет

увеличения амплитуды длительности, или спектра частот полезного сигнала,

применение более помехоустойчивых методов модуляции и сложных сигналов на

приеме и т. п. Применение большинства из перечисленных методов наталкивается на

серьезные трудности. Так сколько – нибудь существенно увеличить амплитуду

сигналов, передаваемых по физической линии, нельзя из–за опасности

возникновения недопустимых переходов на соседние цепи. Если передача дискретных

сообщений осуществляется по каналу ТЧ, то мощность дискретных сигналов

ограничивается из–за необходимости не допустить перегрузку групповых

усилителей. Увеличение длительности единичных элементов с одновременным

введением интегрирования на приеме позволяет понизить вероятность ошибки на

элемент; однако получить удовлетворительную верность при работе по каналам все

же не представляется возможным, не говоря уже о неизбежном при этом снижении

скорости передачи. Заметного эффекта можно достичь за счет использования

сложных сигналов.

К третьей группе мер по повышению верности передачи

дискретных сообщений относятся меры, связанные с введением избыточности в

передаваемую по дискретному каналу последовательность. Следует заметить, что,

используя эти методы, можно добиться существенного повышения верности. При

выборе способа введения избыточности следует исходить из того, что заданную

верность передачи необходимо получить при минимальной избыточности. Должны приниматься

во внимание и вопросы, связанные со сложностью реализации способа.

История кодирования, контролирующего ошибки, началась

в

Первое направление носило чисто алгебраический

характер и преимущественно рассматривало блоковые коды. Первые блоковые коды

были введены в

Открытие кодов БЧХ привело к поиску практических

методов построения жестких или мягких реализации кодеров и декодеров. Первый

хороший алгоритм был предложен Питерсоном. Впоследствии мощный алгоритм

выполнения описанных Питерсоном вычислений был предложен Берлекэмпом и Месси, и

их реализация вошла в практику, как только стала доступной новая цифровая

техника. Второе направление исследований по кодированию носило скорее

вероятностный характер. Ранние исследования были связаны с оценками

вероятностей ошибки для лучших семейств блоковых кодов, несмотря на то, что эти

лучшие коды не были известны. С этими исследованиями были связаны попытки

понять кодирование и декодирование с вероятностной точки зрения, и эти попытки

привели к появлению последовательного декодирования. В последовательном

декодировании вводится класс неблоковых кодов бесконечной длины, которые можно

описать деревом и декодировать с помощью алгоритмов поиска по дереву. Наиболее

полезными древовидными кодами являются коды с тонкой структурой, известные под

названием сверточных кодов. Эти коды можно генерировать с помощью цепей

линейных регистров сдвига, выполняющих операцию свертки информационной

последовательности. В конце 50-х годов для сверточных кодов были успешно

разработаны алгоритмы последовательного декодирования. Интересно, что наиболее

простой алгоритм декодирования - алгоритм Витерби - не был разработан для этих

кодов до

В 70-х годах эти два направления исследований опять

стали переплетаться. Теорией сверточных кодов занялись алгебраисты,

представившие ее в новом свете. В теории блоковых кодов за это время удалось

приблизиться к кодам, обещанным Шенноном: были предложены две различные схемы

кодирования (одна Юстесеном, а другая Гоппой), позволяющие строить семейства

кодов, которые одновременно могут иметь очень большую длину блока и очень

хорошие характеристики. Обе схемы, однако, имеют практические ограничения.

Между тем к началу 80-х годов кодеры и декодеры начали появляться в

конструкциях цифровых систем связи и цифровых систем памяти.

К настоящему времени разработано

много различных помехоустойчивых кодов, отличающихся друг от друга основанием

q, расстоянием d, избыточностью, структурой, функциональным назначением,

энергетической эффективностью, корреляционными свойствами, алгоритмами

кодирования и декодирования, формой частотного спектра.

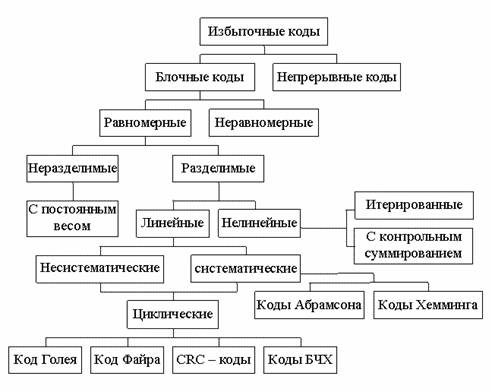

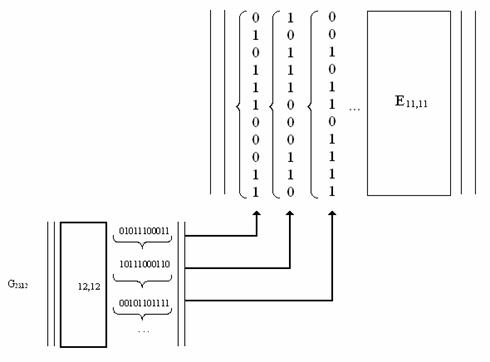

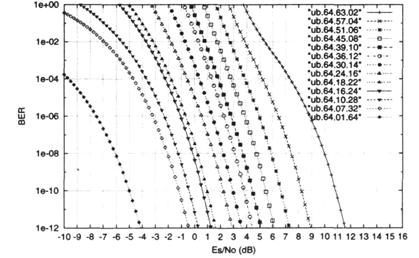

Связь между кодами можно проиллюстрировать как на рис.

1.1.

Рис. 1.1. Классификация помехоустойчивых кодов

Как видно, все помехоустойчивые (избыточные) коды

делятся на два класса: блочные коды и непрерывные коды. В блочных кодах

передаваемая информационная последовательность разбивается на отдельные блоки

кодовые комбинации, которые кодируются и декодируются независимо друг от друга.

В непрерывных кодах, называемых также рекуррентными сверточными, или цепными

передаваемая информационная последовательность не разделяется на блоки, а

проверочные элементы, размещаются в

определённом порядке между информационными.

Блочные коды делятся на равномерные и неравномерные.

Широкое практическое применение нашли равномерные коды. Равномерные блочные

коды делят на разделимые и неразделимые. В разделимых кодах информационные

элементы и проверочные элементы во всех кодовых комбинациях занимают одни и те

же позиции.

Поэтому

разделимые коды обычно обозначают как (n, k), где n-разрядность кода; k-число

информационных элементов. В неразделимых кодах деление на информационные и

проверочные элементы отсутствует. Эти коды служат только для обнаружения ошибок

на основании изменения веса.

Разделимые коды делятся на линейные (систематические)

и нелинейные (несистематические). Линейные получили своё название потому, что

их проверочные элементы представляют собой линейные комбинации информационных

элементов. Большую и важную подгруппу линейных кодов образуют циклические

коды.

В циклических кодах каждое слово содержит

все свои циклические перестановки, т.е. если (xn-1, xn-2,

...x1, x0) - слово кода, то и (xn-2, ...x1,

x0, xn-1), ...., (x0, xn-1, xn-2,

..., x1) - слова кода. Циклические

коды важны как с точки зрения математического описания, так и для построения и

реализации кода. К циклическим кодам относятся такие коды, как коды Файра,

код Голея, коды Боуза–Чоудхури - Хоквингема, коды Рида-Соломона, CRC-коды.

Линейные отличаются от нелинейных замкнутостью

кодового множества относительно некоторого линейного оператора, например

сложения или умножения слов кода, рассматриваемых как векторы пространства,

состоящего из кодовых из кодовых слов-векторов. Линейные коды упрощают его

построение и реализацию. При большой длине практически могут бить использованы

только линейные коды. Вместе с тем часто нелинейные коды обладают лучшими

параметрами по сравнению с линейными. Для относительно коротких кодов сложность

построения и реализации линейных и нелинейных кодов примерно одинаково.

Как линейные, так и нелинейные коды образуют обширный

классы, содержащие много различных конкретных видов помехоустойчивых кодов.

Среди линейных блочных кодов наибольшее значение имеют коды с одной проверкой

на чётность, М-коды, ортогональные, биортогональные, Хэмминга, БЧХ, Голея,

квадратично - вычетные (КВ), Рида-Соломона. К инверсным относят коды с

контрольной суммой, инверсные, с постоянным весом, перестановочные с

повторением и без повторения.

Рассмотренные коды могут быть использованы как для

обнаружения, так и для исправления ошибок. Следует, однако, иметь в виду, что

всякий избыточный код всегда имеет большую избыточность, что необходимо для

обнаружения и исправления ошибок, потому что избыточностью обладают все кодовые

комбинации, а ошибки содержат только некоторые из них. А так как избыточность,

необходимая для обнаружения ошибок, меньше избыточности, необходимой для

исправления, то для избежания излишней избыточности часть ограничивается

применением кодов с обнаружением ошибок, а повышение верности осуществляют,

используя обратную связь.

Для повышения верности передачи ДС коды используют в

следующих режимах: исправления ошибок, исправления и обнаружения ошибок. Режим

исправления ошибок в системах передачи данных используют редко. Он применяется

в тех случаях, когда обратная связь невозможна или явно не целесообразна,

например, при жёстких требованиях и допустимой задержке и большом времени

распространении символов.

Для обнаружения ошибок в основном

используются коды двух типов: циклические и итеративные (матричные), что

обусловлено простотой аппаратурной или программной реализации кодирования и

декодирования.

Для кодирования и декодирования информации любыми

видами кодов необходимо знать их параметры. С помощью вычислений и измерений

находятся параметры кодов, затем они используются при выборе кодов

предназначенных для передачи, хранения и обработки информации:

1. Длина кода

n-число разрядов составляющих кодовую комбинацию.

2. Основание кода

m-отличающихся друг от друга значений импульсных признаков используемых в

кодовых комбинациях. В качестве значений импульсных признаков используются 0 и

1.

3. Мощность кода Np-число

кодовых комбинаций используемых для передачи сообщения.

4. Полное число кодовых

комбинаций N-число всех возможных кодовых комбинаций равное mn:

N=mn (1.1)

Или в двоичной системе

N=2n (1.2)

5. Число информационных символов

k-количество символов кодовой комбинации предназначенных для передачи

сообщения. Очевидно что:

Np=2k (1.3)

6. Число проверочных разрядов

r-количество разрядов кодовой комбинации необходимых для коррекции ошибок. Это

число характеризует избыточность кода.

В теории кодирования под избыточностью

кода R-понимают относительную избыточность, равную отношению числа проверочных

символов к длине кода.

![]() (1.4)

(1.4)

В общем случае эта формула может быть

приведена к виду:

R=1- ![]() (1.5)

(1.5)

Скорость передачи кодовой комбинации

отношение числа информационных символов к длине кода

R’=![]() (1.6)

(1.6)

Так как n= k+r то,

R’=1-R (1.7)

7. Вес кодовой комбинации ω-

количество единиц в кодовой комбинации.

8. Кодовое расстояние d-между

двумя кодовыми комбинациями, число одноимённых разрядов с различными символами.

Практически кодовое расстояние выражается как вес суммы по модулю два кодовых комбинаций. Если произошло t ошибок и

если расстояние от принятого слова до каждого другого кодового слова больше t,

то декодер исправит ошибки, приняв ближайшее к принятому кодовое слово в

качестве принятого. Это всегда будет так, если

d![]() 2t+1 (1.8)

2t+1 (1.8)

9. Весовая характеристика кода W(ω)-число кодовых

комбинаций веса ω.

10. Вероятность необнаружения ошибки Pн.о.-

это вероятность такого события при котором принятая кодовая комбинация

отличается от переданной, а свойство данного кода не позволяет определить

наличия ошибок.

Одной из важнейших задач построения

помехоустойчивых кодов с заданными характеристиками является установление соотношения

между его способностью обнаруживать или исправлять ошибки и избыточностью.

Существуют граничные оценки, связывающие d0,

n и k.

Граница Хэмминга, которая близка к

оптимальной для высоко скоростных кодов, определяется соотношениями:

для

q - ного кода

для двоичного кода

Граница Плоткина, которую целесообразно использовать

для низкоскоростных кодов определяется соотношениями:

для q-ного кода ![]()

для двоичного кода ![]()

Границы Хэмминга и Плоткина являются

верхними границами для кодового расстояния при заданных n и k, задающими

минимальную избыточность, при которой существует помехоустойчивый код, имеющий

минимальное кодовое расстояние и гарантийно исправляющий tu -

кратные ошибки.

Граница Варшамова - Гильберта (нижняя

граница), определяемая соотношениями:

![]() и

и ![]() ,

,

показывает,

при каком значении n - k определено существует код, гарантировано исправляющий

ошибки кратности tu.

Требования, предъявляемые к помехоустойчивым кодам и

их характеристики.

Под кодеком понимаются программные и аппаратные

средства, реализующие заданный (n, к) код.

Задача практического использования циклического кода разбивается на три основных

этапа:

1.

Задание кода, т. е выбор такого множества кодовых слов, посредством которых

будет вестись передача;

2.

Кодирование, т.е. разработка алгоритма и аппаратуры, реализующей этот алгоритм

кода;

3.

Декодирование, т. е разработка алгоритма и аппаратуры, реализующей этот

алгоритм декодера.

К корректирующим кодам предъявляются следующие

требования:

- коды должны

иметь минимально необходимое число проверочных символов (разрядов) для

обнаружения или для исправления ошибок заданной кратности;

- схемы кодирующих и декодирующих устройств должны

содержать минимальное число элементов;

- правила построения кодов должны быть простыми,

обеспечивающими построение кодов любой длины, исправляющих ошибки любой

кратности;

- переход от кода, обнаруживающего заданную кратность

ошибок, к коду, обнаруживающему большую или меньшую кратность ошибок, должен

осуществляться несложным изменением схем кодирующих и декодирующих устройств.

В зависимости от назначения телекоммуникационной

системы к кодам предъявляются дополнительные требования. (Под кодеком

понимаются программные и аппаратные средства, реализующие заданный код):

- скорость передачи информации, в канале может быть от

сотен бит/с, до десятков миллионов бит/с;

- ошибки могут быть одиночными, многократными

одиночными, одиночными пакетами, многократными пакетами;

- длина блока - от нескольких десятков до десятков тысяч

бит;

- вероятность ошибочного декодирования бита должна быть,

по крайней мере, не выше 10-9.

Перечисленным выше требованиям в наибольшей степени

удовлетворяют циклические коды, которые являются универсальными, наиболее

экономичными и обладают хорошими корректирующими способностями.

Так как развитие кодов, контролирующих ошибки,

первоначально стимулировалось задачами связи, терминология теории кодирования

проистекает из теории связи. Построенные коды, однако, имеют много других

приложений. Коды используются для защиты данных в памяти вычислительных устройств

и на цифровых лентах и дисках, а также для защиты от неправильного

функционирования или шумов в цифровых логических цепях. Коды используются также

для сжатия данных, и теория кодирования тесно связана с теорией планирования

статистических экспериментов.

Приложения к задачам связи носят самый

различный характер. Двоичные данные обычно передаются между вычислительными

терминалами, между летательными аппаратами и между спутниками. Коды могут быть

использованы для получения надежной связи даже тогда, когда мощность

принимаемого сигнала близка к мощности тепловых шумов. И поскольку

электромагнитный спектр все больше и больше заполняется создаваемым человеком

сигналами, коды, контролирующие ошибки, становятся еще более важным

инструментом, так как позволяют линиям связи надежно работать при наличии

интерференции. В военных приложениях такие коды часто используются для защиты

против намеренно организованной противником интерференции.

Во многих системах связи имеется ограничение на

передаваемую мощность. Например, в системах ретрансляции через спутники

увеличение мощности обходится очень дорого. Коды, контролирующие ошибки,

являются замечательным средством снижения необходимой мощности, так как с их

помощью можно правильно восстановить полученные ослабленные сообщения. Передача

в вычислительных системах обычно чувствительна даже к очень малой доле ошибок,

так как одиночная ошибка может нарушить программу вычисления. Кодирование,

контролирующее ошибки, становится в этих приложениях весьма важным. Для

некоторых носителей вычислительной памяти использование кодов, контролирующих

ошибки, позволяет добиться более плотной упаковки битов. Другим типом систем

связи является система с многими пользователями и разделением по времени, в

которой каждому из данного числа пользователей заранее предписаны некоторые

временные окна (интервалы), в которых ему разрешается передача. Длинные

двоичные сообщения разделяются на пакеты, и один пакет передается в отведенное

временное окно. Из-за нарушения синхронизации или дисциплины обслуживания

некоторые пакеты могут быть утеряны. Подходящие коды, контролирующие ошибки,

защищают от таких потерь, так как утерянные пакеты можно восстановить по

известным пакетам.

Связь важна также внутри одной системы.

В современных сложных цифровых системах могут возникнуть большие потоки данных

между подсистемами. Цифровые автопилоты, цифровые системы управления

процессами, цифровые переключательные системы и цифровые системы обработки

радарных сигналов - все это системы, содержащие большие массивы цифровых

данных, которые должны быть распределены между многими взаимно связанными

подсистемами. Эти данные должны быть переданы или по специально предназначенным

для этого линиям, или посредством более сложных систем с шинами передачи данных

и с разделением по времени. В любом случае важную роль играют методы

кодирования, контролирующего ошибки, так как они позволяют гарантировать

соответствующие характеристики.

Применение и требования к помехоустойчивым кодам в

современных телекоммуникационных системах. Одним из основных способов

обеспечения достоверности передачи информации по каналам связи является

использование помехоустойчивых кодов, обнаруживающих и исправляющих ошибки.

Применение того или иного кода зависит

тип ошибок. Например, код Хэмминга служит для исправления ошибок, код БЧХ для

исправления многократных одиночных независимых ошибок, код Файра для одиночных

пакетов ошибок и код РС для многократных пакетов ошибок.

Циклические широко применяются в

различных системах, таких как система космической связи, системы цифрового

телевидения, в цифровом радиовещании, в сотовой и транкинговой связи, в

системах передачи данных. Эти коды также используются для устранения ошибок в

полупроводниковых ЗУ, в накопителях на магнитных дисках и лазерных дисках,

позволяющих обеспечить высокую надежность хранения информации. Например, в технологии ATM используются коды БЧХ (BCH – Bose

– Chaudhuri - Hoquenghem), в цифровой

транкинговой связи стандарта APCO 25 кодов Хэмминга, кодов Рида-Соломона и

кодов Голея, а также циклических кодов контроля чётности (CRC - Cyclic

Redundancy Check) в радиоканалах подвижной связи GSM PLMN блочных и свёрточных

кодов, в цифровом телевидении и при записи информации на магнитные диски кодов

РС.

В системах АТМ очень успешно

используются циклические коды БЧХ для

обнаружения и исправления ошибок в заголовке. Кроме кодов БЧХ также

используются другие коды, использование которых зависит от типов ошибок в

каналах связи и которые могут исправлять различные комбинации ошибок в

зависимости от избыточности. Тип ошибок во многом зависит от способа передачи

информации и от физической природы канала.

В технологиях ATM из-за ошибок в

основном происходит потеря ошибок, который называется "эффектом

размножения". При этом эффекте из-за ошибок в заголовке информационный

пакет может быть доставлен не тому получателю. Для защиты заголовка ячейки АТМ

наиболее целесообразным является использование кодов БЧХ. Эти коды с большим

выбором длины и с широким спектром возможностей по исправлению ошибок при

ограниченном количестве набора значений n, k, t.

В ячейке АТМ заголовок составляет 5

октетов. Под поле контроля ошибок отведено 8 бит. Этого вполне достаточно для

исправления ошибок и обнаружения 89% многобитовых ошибок. Каждый передатчик АТМ

ячеек подсчитывает значение поля контроля ошибок в заголовке для первых четырёх

октетов заголовка и заносит результат в пятый октет (в поле контроля ошибок в

заголовке). Значение поля определяется как остаток от деления (по mod2) произведения

x8 на содержимое заголовка ячейки (без поля контроля заголовка) на

производящий полином x8+x2+x+1. Оборудование передатчика

подсчитывает этот остаток и прибавляет к нему по mod2 фиксированную комбинацию

01010101. Эта сумма и записывается в поле контроля ошибок заголовка. Все эти

вышеуказанные операции реализуются оборудованием приёма ячеек АТМ с помощью

адаптивного механизма.

После запуска приёмник находится в

режиме коррекции. Если обнаружена однобитовая ошибка, то ячейка стирается. В обоих

случаях приёмник переключается в режим детектирования. В этом состоянии

приёмника каждая ячейка с обнаруженной одиночной или множественной ошибкой в

заголовке стирается. Если ошибок в заголовке не обнаружено, то механизм переходит в состояние коррекции.

В цифровой транкинговой связи

стандарта APCO25 основными методами кодирования являются:

- блочное кодирование;

- решёточное кодирование;

- перемежение;

При блочном кодировании информации

используются следующие виды корректирующих кодов:

- коды Хэмминга;

- коды Рида-Соломона;

- коды Голея;

- циклические коды контроля чётности (CRC-коды).

Коды Хэмминга используются при кодировании речевых

сообщений (речевых кадров, синхрослова шифрования, слова управления каналом

связи), коды Рида-Соломона и Голея для преамбулы и маркёра конца сообщения, а

коды контроля чётности используются в основном для кодирования данных и

формируются путём вычисления остатка от деления исходного информационного

блока, представленного в виде полинома, на порождающий полином и сложения по

mod 2 с определённым инверсным полиномом. Например, для кодирования речевой информации

используются 3 вида кодов Рида – Соломона с параметрами (36, 20, 17), (24, 16,

9) и (24, 12, 13). Все они являются

укороченными и получаются из кода длиной 63 путей вычеркивания левых наиболее

информативных символов.

Блочное кодирование в APCO25 является систематическим,

т.е. первые k символов кодового слова представляют собой повторение

информационного блока, а последние (n - k) символов являются проверочными.

В стандарте APCO25 используются три разновидности кода

Голея:

- стандартный код Голея с параметрами (23, 12, 7);

- расширенный (24, 12, 8);

- укороченный (18, 6, 8).

Стандартный код Голея генерируется

порождающим полиномом:

G(x)=x11+x10+x6+x5+x4+x3+x2+1,

который при записи в восмиричном виде можно представить числом 6165.

Расширенный код Голея (24, 12,

8) образуется добавлением к стандартному одного бита контроля чётности.

Укороченный код Голея (18, 6, 8) получается вычислением левых наибольших шести

битов из расширенного кода.

В радиоканалах подвижной связи

GSM PLMN используется свёрточное и блочное кодирование с перемежением.

Перемежение обеспечивает преобразование пакетов ошибок в одиночные. Свёрточное

кодирование является мощным свойством борьбы с одиночными ошибками, а блочное

кодирование используется для обнаружения нескорректированных ошибок.

Блочный код (n, k, t) преобразует k

информационных символов путём добавления символов чётности (n-k), а также

корректировать t ошибочных символов.

Одной из основных характеристик свёрточного

кодирования является величина k, которая называется длиной кодового

ограничения, и показывает, на какое максимальное число выходных символов влияет

данный информационный символ. Так как сложность декодирования свёрточных кодов

по наиболее выгодному, с точки зрения реализации, алгоритму Витерби возрастает

экспоненциально с увеличением длины кодового ограничения, то типовые значения k

малы и лежат в интервале 3-10. Другой недостаток СК заключается в том, что они

не могут обнаруживать ошибок. Поэтому в стандарте GSM для внешнего обнаружения

ошибок используется блочный код на основе свёрточного кода (2, 1, 5). Наибольший

выигрыш обеспечивают СК только при одиночных (случайных) ошибках в канале. В

канале с замираниями, что имеет место в GSM PLMN, необходимо использовать СК

совместно с перемежением.

В подвижной связи стандарта GSM

используются следующие помехоустойчивые коды:

- циклический код (53, 50), с кодовым расстоянием d0

= 3;

- сверточный код (2, 1);

- перемежение (в речевом режиме).

- код Файра (х23 + 1)(х17 + х9

+ 1), k = 184; r = 40;

- сверточный код (2, 1).

Первые три кода имеют вероятность не

обнаружения ошибок порядка 10-3

. Четвертый и пятый коды используется для передачи данных.

- В системах CDMA используются следующие коды:

- сверточный код;

- каскадное кодирование;

- код Рида – Соломона → перемежение →

сверточный код;

- Турбокодирование;

- специальное кодирование.

Сверточные коды используются для

кодирования речи. Второй и третий коды для кодирования данных, четвертый и

пятый коды используются для передачи данных.

Кодирование речи имеет ряд принципиальных

особенностей: необходимо обеспечить интерактивную связь в режиме реального

времени, при которой задержка, связанная с обработкой информации, не должна

превышать допустимой величины.

Для этого на первом этапе производится

декорреляция пакетов ошибок, в результате которой они преобразовываются в

одиночные ошибки. На втором этапе сигнал обрабатывается с помощью классических

методов борьбы со случайными ошибками, что приводит к их полному подавлению.

Для борьбы с замираниями и возникновением, связанных с ними, пакетов ошибки

служит процедура перемежения, которая состоит в перестановке символов

кодируемой последовательности её модуляции и восстановлении исходной

последовательности после демодуляции. Данная операция не вносит избыточности, а

только изменяет порядок следования импульсов. Чем больше глубина перемежения,

то есть максимальное расстояние, на которое разносятся соседние символы

входящей последовательности, тем больше задержка.

Код БЧХ (63,44), используемый в

системе спутникового цифрового радиовещания, позволяет исправить две или три

ошибки, обнаружить и замаскировать 5 или 4 ошибки на каждый кодовый блок из 63

символов.

Так, например, в английском стандарте

TACS исключаются коды параметрами (63,51), (40,28), (48,36); в стандарте AMPS

(США) – (63,51), (40,28), (48,36); в стандарте HCMTS (Япония) - (63,51), (15,11),(43,31); в стандарте С-450

(Германия) – (15,7).

Повышение производительности

вычислительных систем существенно увеличило объем хранимой и передаваемой

информации. Недопустимость ошибок, а в ряде случаев сама природа данных,

требует использование, как оборудования, так и программных процедур обнаружения

и исправления ошибок обмена. Так в системе IBM 3370 используется кодек,

реализующий код Рида – Соломона (174, 172,3), в этой системе также применяется

кодек, реализующий код Рида – Соломона (61,50), а фирмами Motorola и Fairchild

сконструирован кодек кодов БЧХ, рассчитанный на скорость передачи информации 30

Мбит/с.

В системах цифровой записи и воспроизведения на компакт-дисках и

магнитных лентах основную долю ошибок составляют ошибки типа «лотерея

пакета». Для уменьшения влияния пакетов ошибок на качество записи и

воспроизведения используют помехоустойчивое каскадное кодирование, являющееся

эффективным средством борьбы с такими ошибками. Для того чтобы можно было

обнаружить и исправить ошибки даже в самых неблагоприятных ситуациях,

характеризующая способность кодов даже обнаружение и исправление ошибок

выбирается с большим запасом. Кроме того, в цифровых магнитофонах записываемый

поток имеет блочную структуру. Такая организация (формат) записи требует

применения помехоустойчивых кодов блочной структуры.

В системах записи- воспроизведения на

подвижные носители ошибки считывания обуславливаются царапинами и другими

дефектами носителя, в устройствах полупроводниковой памяти замыканиями и

отрывами межкомпонентных соединений и т.к.

В системах записи воспроизведения

информации (как правило, двоичной) роль канала играет носитель информации:

магнитная лента, диск, грампластинка, полупроводниковые запоминающие

устройства.

В цифровых магнитофонах формата

Prodigi (от англ. Professesional Digital), R – DAT (Rotary head Digital Audio Tape), S –

DAT (Stationary head Digital Audio Tape) используются коды Рида – Соломона: двойной код С1(32,28) и С2(36,26), (40,32) и (29, 27).

На

Рис.1.2. приведена типовая структурная схема систем телепередачи и записи -

воспроизведения информации.

Рис.1.2.

Кодер, который состоит из внешнего кодера, интерливера

и внутреннего кодера, преобразует сообщение Q в кодовое слово, которое

подвергается канальной модуляции в системах телепередачи модулятор вырабатывает

физические сигналы Y, предназначенные для пересылки по некоторому каналу связи.

Декодер, который состоит из внутреннего

декодера, деинтерливера т внешнего декодера, исправляет стирания и ошибки. Если

их число не превышает условия

d ≥ 2τ + υ + 1,

где

d - кодовое расстояние кода, τ - число стираний, υ -число ошибок.

Повысить кодовое расстояние d кода можно при каскадировании. Кодер и декодер на

Рис.1.2. изображены двухкаскадными. Сообщение на первом шаге кодируется внешним

(n1, k1, d1)-кодом, а на втором внутренним (n2,

k2, d2)-кодом. Параметры результирующего (n, k, d)-кода:

n=n1·n2; k=k1·k2; d=d1·d2,

что позволяет создавать высоко помехоустойчивые коды (12,13,46).

Интерливер и деинтерливер

предназначены для перемежения и деперемежения, что позволяет трансформировать

весьма длинные пакеты ошибок в отдельные независимые.

Как упоминалось выше для повышения d - кодового расстояния выполняется

кодирование, а при каскадировании целесообразно использовать коды Рида -

Соломона над полем GF (2r).

В цифровых системах коммутации, а

точнее в ОКС №7 тоже используются коды БЧХ. Обнаружение ошибок осуществляется с

помощью 16 проверочных битов, передаваемых в конце каждого сигнала. Проверочные

биты формируются АТС, которая передаёт сигнал. Проверочные биты получаются

путём применения образующего полинома к информации в сигнале.

Используется следующий образующий

полином: x16+x12+x5+1. В соответствии с

рекомендацией МСЭ Х.25/2. Он выбран так, чтобы обнаруживать пакеты ошибок при

передаче.

Проверочные биты образуются из

остатка от деления по mod 2 2xk(x15+x14+x13+x12+...+x2+x+1)

на образующий полином x16+x12+x5+1, где

k-количество битов в сигнальной единице между последним битом открывающего

флага и первым проверочным битом и остатка после умножения на x16 и

деления на образующий полином x16+x12+x5+1

содержимого сигнальной единицы также между последним битом открывающего флага и

первым проверочным битом.

В

линейных трактах STM-16,

STM-64, STM-256 введена упреждающая коррекция ошибок - Forwork Error Correction – FEC.

FEC обслуживает сетевой слой

мультиплексных секций. В пункте приема выполняется декодирование, т.е. контроль

и коррекция ошибок. Используемый код (укороченный) код

БЧХ обеспечивает коррекцию 3-х ошибок в блоке, состоящий из 4320

информационных бит. Упреждающая коррекция ошибок является полезной возможностью

при организации мощных линейных трактов, позволяющей увеличить длину участка

регенерации. При передаче сигнал подвергается дополнительной обработке

(кодированию), результаты которой записываются в заголовке мультиплексной и

регенерационной секций (MSON и RSON). На приеме в точке окончания

мультиплексной секции осуществляется декодирование, т.е. контроль и коррекция

ошибок. Эта процедура позволяет существенно снизить коэффициент ошибок (kош).

Например, считающиеся нормальным в системе SDH значение 10-10 за

счет применения FEC удается получить при исходном kош = 10-5.

Задача практического использования

циклического кода разбивается на 3 этапа:

- задание кода, т.е. выбор такого множества кодовых слов,

посредством которых будет вестись передача;

- кодирование, т.е. разработка алгоритма и аппаратуры,

реализующей этот алгоритм кода;

- декодирование, т.е. разработка алгоритма и аппаратуры,

реализующей этот алгоритм декодера.

К корректирующим кодам предъявляются следующие

требования:

- коды должны иметь минимально необходимое число

проверочных символов (разрядов) для обнаружения или для исправления ошибок

заданной кратности;

- схемы кодирующих и декодирующих устройств должны

содержать минимальное число элементов;

- правила построения кодов должны быть простыми,

обеспечивающими построение кодов любой длины, исправляющих ошибки любой

кратности;

- переход от кода, обнаруживающего заданную кратность

ошибок, к коду, обнаруживающему большую или меньшую кратность ошибок, должен

осуществляться несложным изменением схем кодирующих и декодирующих устройств.

Этим требованиям в наибольшей степени удовлетворяют циклические коды, которые

являются универсальными, наиболее экономичными и обладают хорошими

корректирующими способностями.

В зависимости от назначения схемы к кодекам

предъявляются дополнительные требования:

а) длина кода от нескольких десятков до

десятков тысяч бит;

б) ошибки могут быть одиночными,

многократными одиночными, одиночные пакеты, многократные пакеты;

в)

вероятность ошибочного декодирования бита должна быть

не выше 10-9, повторение передачи не разрешается;

г) скорость передачи (vпрд)

информации в канале

может быть от

сотен тысяч до млн.

бит/с;

д) кодек должен работать в непрерывном

режиме, в темпе поступления информации из канала; иногда допускается постоянная

задержка до десятков длин блока.

Перечисленным выше требованиям в наибольшей степени

удовлетворяют циклические коды, которые являются универсальными, наиболее экономичными

и обладают хорошими корректирующими способностями.

2. ПРИНЦИПЫ ПОСТРОЕНИЯ ЦИКЛИЧЕСКИХ КОДОВ

2.1. Определение циклических кодов и их свойства

Циклические коды

являются подклассом в классе линейных кодов, удовлетворяющим дополнительном

сильному структурному требованию. В силу этой структуры поиск хороших кодов,

контролирующих ошибки, в классе циклических кодов оказался наиболее успешным.

При этом в качестве математического аппарата, облегчающего поиск хороших кодов,

была использована теория полей Галуа. Вне класса циклических кодов теория полей

Галуа помогает мало; большинство завершённых построений, использующих идеи этой

теории, относятся к циклическим кодам.

Важность циклических

кодов обусловлена также, тем, что заложенные в основу их определения идеи

теории полей Галуа приводят к процедурам

кодирования и декодирования, эффективным как с алгоритмической, так и с

вычислительной точки зрения. Поэтому нужно знать свойства полей Галуа.

Полем называется

множество с двумя определёнными на нём операциями - сложением и умножением.

Существуют следующие примеры полей:

1.

R: множество

вещественных чисел;

2. С: множество комплексных чисел;

3. Q: множество рациональных чисел.

Все эти поля

содержат бесконечное число элементов. Но нас интересуют поля с конечным числом

элементов. Конечное поле названное в честь французского математика Галуа

обозначается GF(q), где q- это конечное

множество элементов обладающих свойством поля.

Множество p(x) и элементы

поля GF(pm)

обладают целым рядом свойств, используемых при построении и описании

циклических кодов.

Свойство 1: Элементы

поля GF(pm)

отличные от нуля образуют мультипликативную группу порядка pm-1. Поэтому для любого элемента поля имеет место

равенство ![]() p-1=1.

p-1=1.

Это свойство

выполняется и для нулевого элемента поля. Очевидно, что ненулевые элементы поля

являются корнями многочлена xp![]() -1, а

все элементы поля являются корнями

многочлена xp

-1, а

все элементы поля являются корнями

многочлена xp![]() -x.

-x.

Свойство 2: Всегда в

поле GF(pm)

всегда существует первообразный элемент ![]() ,

элемент порядка pm-1. любой ненулевой элемент поля может быть

представлен как степень одного и того же первообразного элемента

,

элемент порядка pm-1. любой ненулевой элемент поля может быть

представлен как степень одного и того же первообразного элемента ![]() ,

т.е. мультипликативная группа поля Галуа циклична. Важную роль при кодировании

циклическими кодами имеют следующие свойства:

,

т.е. мультипликативная группа поля Галуа циклична. Важную роль при кодировании

циклическими кодами имеют следующие свойства:

Свойство 3: Любой

приводимый по модулю p многочлен p(x) степени m, если он существует, есть делитель по этому модулю

двучлена xp![]() -x.

-x.

Следующие свойства позволяют определить

элементы поля, являющиеся корнями многочлена p(x), если

известно, что один из этих корней ![]() .

.

Свойство 4: В

простом поле GF(p) имеет место равенство (a+b)p=ap+bp.

Свойство 5:

Для простого модуля p справедливо сравнение

[p(x)]p=p(xp)(mod p), где p(x)-произвольный многочлен, коэффициенты которого

принадлежат простому полю GF(p).

Свойство 6: Если

элемент поля ![]() поля GF(pm) есть корень неприводимого по модулю p многочлена p(x) степени m, то

остальными корнями p(x) будут

элементы

поля GF(pm) есть корень неприводимого по модулю p многочлена p(x) степени m, то

остальными корнями p(x) будут

элементы ![]() p,

p, ![]() p

p![]() , ….,

, …., ![]() p

p![]() . Следующие свойства имеют важную роль в теории

циклических кодов.

. Следующие свойства имеют важную роль в теории

циклических кодов.

Свойство 7: Если k- делитель n, то

многочлен xk-1 является делителем

многочлена xn-1.

Свойство 8: Для того

чтобы неприводимый по модулю многочлен p1(x) степени k

является делителем двучлена xp![]() -1, то

степень k должна быть делителем числа m, и наоборот.

-1, то

степень k должна быть делителем числа m, и наоборот.

Свойство 9: Поля

Галуа GF(pm),

образованные различными неприводимыми примитивными многочленами степени m изоморфны, т.е. для любого простого числа p и любого примитивного многочлена p(x) степени m существует только одно поле Галуа GF(pm).

Выше мы рассмотрели

все необходимые свойства полей Галуа, необходимых для изучения циклических

кодов. Приступим теперь к изучению самих циклических кодов.

Циклическим

кодом называется линейный блоковый (n,k) - код, который характеризуется свойством

цикличности, т.е. сдвиг влево на один шаг любого разрешённого кодового слова

даёт также разрешенное кодовое слово, принадлежащее этому же код и у которого,

множество кодовых слов представляется совокупностью многочленов степени (n-1) и менее, делящихся на некоторый многочлен g(x) степени r=n-k, являющийся сомножителем двучлена x![]() +1. Многочлен g(x) называется

порождающим. Как следует из определения, в циклическом коде кодовые слова

представляются в виде многочленов: a(x)=a

+1. Многочлен g(x) называется

порождающим. Как следует из определения, в циклическом коде кодовые слова

представляются в виде многочленов: a(x)=a![]() +…+a

+…+a![]() x

x![]() где, n-длина кода, a

где, n-длина кода, a![]() -коэффициент из поля GF(p). Длина

циклического кода называется примитивной и сам код называется примитивным, если

его длина n=q

-коэффициент из поля GF(p). Длина

циклического кода называется примитивной и сам код называется примитивным, если

его длина n=q![]() -1 над GF(p). Если длина кода меньше длины примитивного кода, то

код называется укороченным или

непримитивным.

-1 над GF(p). Если длина кода меньше длины примитивного кода, то

код называется укороченным или

непримитивным.

Общее свойство

кодовых слов циклического кода-это их делимость без остатка на некоторый

многочлен g(x), называемый порождающим. Результатом деления

двучлена x![]() -1 на многочлен g(x) является

проверочный многочлен h(x). При кодировании циклического кода (n,k)-кода

построение кода сводится к тому, чтобы к

информационным элементам a

-1 на многочлен g(x) является

проверочный многочлен h(x). При кодировании циклического кода (n,k)-кода

построение кода сводится к тому, чтобы к

информационным элементам a![]() ,a

,a![]() …,a

…,a![]() исходного k-элементного

кода добавить (n-k) полученных

определённым образом избыточных элементов. Причём в каждой комбинации n-элементного циклического кода информационные и

избыточные элементы будут занимать определённые позиции.

исходного k-элементного

кода добавить (n-k) полученных

определённым образом избыточных элементов. Причём в каждой комбинации n-элементного циклического кода информационные и

избыточные элементы будут занимать определённые позиции.

При декодировании циклического кода используется многочлен ошибок

e(x) и синдромный

многочлен S(x). Остаток S(x) от деления ![]() (x) на g(x) называется синдромом. Так как S(x)=

(x) на g(x) называется синдромом. Так как S(x)= ![]() (x)+g(x)l(x), а p(x)=

(x)+g(x)l(x), а p(x)= ![]() (x)+e(x), то e(x)=[l(x)+q(x)]g(x)+S(x), то есть синдром S(x) равен остатку

от деления принятого многочлена

(x)+e(x), то e(x)=[l(x)+q(x)]g(x)+S(x), то есть синдром S(x) равен остатку

от деления принятого многочлена ![]() (x) на g(x). Синдром S(x), вычисленный по принятому многочлену

(x) на g(x). Синдром S(x), вычисленный по принятому многочлену ![]() (x), содержит информацию о векторе ошибок e(x).

(x), содержит информацию о векторе ошибок e(x).

Синдромный многочлен

зависит непосредственно от многочлена ошибок e(x). Это

положение используется при построении таблицы синдромов, применяемой в процессе

декодирования.

В процессе

декодирования по принятому кодовому слову вычисляется синдром, затем в таблице

находится соответствующий многочлен e(x), суммирование

которого с принятым кодовым словом даёт исправленное кодовое слово.

Итак мы ввели следующие многочлены:

Порождающий многочлен g(x) deg g(x)=n-k,

Проверочный многочлен h(x) deg h(x)=k,

Кодовый многочлен p(x) deg p(x)=n-1,

Многочлен ошибок e(x) deg e(x)=n-1,

Принятый многочлен ![]() (x) deg

(x) deg ![]() (x)=n-1,

(x)=n-1,

Синдромный многочлен S(x) deg S(x)=n-k-1

Информационный многочлен i(x) deg i(x)=k-1.

Теперь перечислим

некоторые свойства циклических кодов, которые необходимо знать при кодировании

и декодировании, чтобы упростить число выполняемых операций.

Свойство 1:

Циклический код в полиномиальном его представлении можно определить как

множество многочленов степени n-1 и меньше,

каждый из которых делится без остатка на некоторый порождающий многочлен g(x).

Свойство 2:

Циклический код длины n с порождающим

многочленом g(x) существует тогда и только тогда, когда делит x![]() -1.

-1.

Свойство 3: пусть d-минимальное кодовое расстояние циклического кода.

Каждому многочлену ошибок веса меньшее, чем d/2 соответствует единственный синдромный многочлен.

Для задания

циклических кодов в основном

используются два способа задания циклического кода - используя корни порождающего многочлена g(x) и в виде

порождающей и проверочной матрицы.

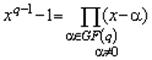

Предположим, нам дан

циклический код C(g(x)) длиной n=2![]() -1. Мультипликативная группа поля GF(2

-1. Мультипликативная группа поля GF(2![]() ) содержит n=2

) содержит n=2![]() -1

элементов и является циклической группой {

-1

элементов и является циклической группой {![]() }

порядка 2

}

порядка 2![]() -1(здесь

-1(здесь

![]() -примитивный

элемент поля). Но каждый элемент конечной группы в степени, равной порядку

группы, равен единице. Поэтому все 2

-примитивный

элемент поля). Но каждый элемент конечной группы в степени, равной порядку

группы, равен единице. Поэтому все 2![]() -1

ненулевые элементы поля GF(2

-1

ненулевые элементы поля GF(2![]() ) и только они являются корнями многочлена x

) и только они являются корнями многочлена x![]() -1. Порождающий многочлен циклического кода длиной n=2

-1. Порождающий многочлен циклического кода длиной n=2![]() -1

должен без остатка делить многочлен x

-1

должен без остатка делить многочлен x![]() -1, следовательно, корни многочлена должны содержаться

среди корней многочлена x

-1, следовательно, корни многочлена должны содержаться

среди корней многочлена x![]() -1, т.е. лежать в поле GF(2

-1, т.е. лежать в поле GF(2![]() ). Обозначим эти корни через

). Обозначим эти корни через ![]() ,

где (n-k)- степень

многочлена g(x). Если p(x)

,

где (n-k)- степень

многочлена g(x). Если p(x)![]() C(g(x))-кодовый многочлен, то по определению многочлен p(x) делится без

остатка на g(x). Отсюда следует, что p(

C(g(x))-кодовый многочлен, то по определению многочлен p(x) делится без

остатка на g(x). Отсюда следует, что p(![]() )=…=p(

)=…=p(![]() )=0, т.е. каждый многочлен содержит

)=0, т.е. каждый многочлен содержит ![]() среди своих корней.

среди своих корней.

Для задания

циклического кода, таким образом, нет нужды задавать все корни порождающего

многочлена g(x). Рассмотрим разложение многочлена g(x) на неприводимые множители-многочлены f![]() (x),…,f

(x),…,f![]() (x) с

коэффициентом из поля GF(2): g(x)= f

(x) с

коэффициентом из поля GF(2): g(x)= f![]() (x),…,f

(x),…,f![]() (x). Обозначим

через

(x). Обозначим

через ![]() -какой-нибудь

корень многочлена fij. Тогда для того чтобы многочлен p(x) являлся

кодовым, необходимо и достаточно, чтобы p(

-какой-нибудь

корень многочлена fij. Тогда для того чтобы многочлен p(x) являлся

кодовым, необходимо и достаточно, чтобы p(![]() i

i![]() )=p(

)=p(![]() i

i![]() )=…=p(

)=…=p(![]() i

i![]() )=0.

)=0.

Кроме

вышерассмотренного описания циклического кода в виде многочлена код также можно

описать в виде порождающих и проверочных матриц.

Имеется много

способов формирования этих матриц. Прежде всего, проверочную матрицу можно

формировать в расширении поля, так как показано ниже. Предположим, что

проверочная матрица линейного кода содержит n столбцов и что

число n-k строк этой матрицы делится на m. Каждая группа из m строк такой

матрицы может быть представлена в виде одной строки содержащей элементы из GF(qm).

Таким образом, первые m строк

становятся одной строкой (![]() 11,…,

11,…,![]() 1n),

а матрица H сводится к матрице

1n),

а матрица H сводится к матрице

C r=(n-k)/m строками. Вместо [(n-k)![]() m]-матрица над GF(q) мы получили (r

m]-матрица над GF(q) мы получили (r![]() n)-матрицу над GF(q).

n)-матрицу над GF(q).

Если нулями g(x) являются элементы

![]() i

i![]() GF(qm)

при j=1,…,r, то

GF(qm)

при j=1,…,r, то

![]() ,

, ![]() ( 2.1)

( 2.1)

Что в матричном виде можно переписать как

(2.2)

(2.2)

Если заменить эту (r n)

матрицу над GF(q) на (rm n)-матрицу, заменяя каждый элемент вектором столбцом

коэффициентов многочлена, представляющего ![]() над GF(q), то некоторые строки этой матрицы могут быть

зависимы и, следовательно, являются излишними. Удаление наименьшее число строк,

необходимое для построения матрицы с линейно независимыми строками приведёт к проверочной матрице.

над GF(q), то некоторые строки этой матрицы могут быть

зависимы и, следовательно, являются излишними. Удаление наименьшее число строк,

необходимое для построения матрицы с линейно независимыми строками приведёт к проверочной матрице.

Вышеупомянутая процедура проясняет

связь между корнями многочлена и проверочной матрицей кода, но она слишком

сложна для исправления. По порождающему многочлену можно построить необходимые

матрицы, даже не переходя в расширение поля. Одним из способов сделать это

является построение порождающей матрицы непосредственно по порождающему

многочлену.

Рассмотренные

способы задания циклических кодов вытекают из методов задания линейных кодов с

учётом специфики, связанной с цикличностью.

Циклические коды,

задаваемые с помощью корней порождающего многочлена, получили название кодов

Боуза-Чоудхури-Хоквингема (БЧХ). Если при задании циклических кодов порождающей

или проверочной матрицей значительно облегчает построение кодирующих и

декодирующих устройств, то с помощью корней порождающего многочлена позволяет

сравнительно легко оценить корректирующие свойства этих кодов.

Корректирующие

свойства ЦК могут быть определены на основе двух следующих теорем:

Теорема 1: Для любых

значений m и t существует циклический код длиной n=2m-1,

исправляющий все ошибки кратности t и менее

и содержащий не более mt проверочных

разрядов.

Теорема 2 (БЧХ):

Если среди корней порождающего многочлена

g(x) циклического

кода длиной n=2m-1 содержится d0-1

последовательных степеней ![]() b,

b, ![]() b+1, …,

b+1, …, ![]() b+d

b+d![]() -2, то

кодовое расстояние этого кода не менее d0.[1]

-2, то

кодовое расстояние этого кода не менее d0.[1]

Для построения

циклического кода, обнаруживающего одиночные ошибки, достаточно, чтобы

выбранный порождающий многочлен кода g(x) состоял больше чем из одного члена. Одиночной ошибке

соответствует многочлен ошибок e(x)=xi

,где i- указывает место ошибки. Для обнаружения такой ошибки

необходимо, чтобы многочлен e(x) не делился на g(x) без остатка.

Одночлен xi нельзя разделить без

остатка на многочлен, имеющий более одного члена. Простейшим подходящим

многочленом является g(x)=1+x. При таком

порождающем многочлене p(x) кодовый многочлен

должен делиться на , т.е p(x)=(1+x)q(x).

Введём понятие о

показателе порождающего многочлена g(x)-наименьшем целом положительном числе l, для которого xl+1 делится на g(x). Если g(x)- многочлен

степени m, то его показатель равен l=2m-1.

Например, нам дан циклический код n=2m-1, k=2m-m-1, порождённый

многочленом g(x) степени m. Этот

код обнаруживает все двоичные ошибки. Действительно многочлен двойной ошибки

имеет вид e(x)= xi+xj, где i<j![]() n. Многочлен

ошибок останется не обнаруженным только в том случае, если он делится на g(x). Но e(x)=xi(1+xj-i)

не может делиться на g(x), поскольку степень i-j

n. Многочлен

ошибок останется не обнаруженным только в том случае, если он делится на g(x). Но e(x)=xi(1+xj-i)

не может делиться на g(x), поскольку степень i-j![]() n-1, т.е. меньше показателя многочлена g(x). Таким

образом, многочлен двоичной ошибки всегда обнаруживается. Следовательно, такой

циклический (n, k)-код позволяет обнаружить все одиночные и двойные

ошибки.

n-1, т.е. меньше показателя многочлена g(x). Таким

образом, многочлен двоичной ошибки всегда обнаруживается. Следовательно, такой

циклический (n, k)-код позволяет обнаружить все одиночные и двойные

ошибки.

При наличии пакетов

ошибок длиной m=n-k многочлен

ошибок имеет вид e(x)= xj+…+xi,

где j-i=m+1. Вынося xi за скобку, получим e(x)=xi(xm-1+…+1). Так как степень многочлена в скобках меньше m, то многочлен e(x) не делится на

многочлен g(x), степень которого m, что и обеспечивает обнаружение пакетов ошибок

длиной, меньшей или равной m.

Для исправления

обнаруженной ошибки код строится таким образом, чтобы многочлены ошибок давали

при делении на g(x) различные остатки. Исправление ошибок производиться

в следующей последовательности: ![]() (x) делим на g(x) и находим остаток (синдром) S(x), здесь

(x) делим на g(x) и находим остаток (синдром) S(x), здесь ![]() (x)- это принятая из ДК(дискретный канал) кодовая

комбинация, которая образовалось при воздействии ошибок в ДК

на информационную кодовую комбинацию p(x)=q(x)g(x)=xn-km(x)+r(x); по S(x) находим e(x); складывая

(x)- это принятая из ДК(дискретный канал) кодовая

комбинация, которая образовалось при воздействии ошибок в ДК

на информационную кодовую комбинацию p(x)=q(x)g(x)=xn-km(x)+r(x); по S(x) находим e(x); складывая ![]() (x)+ e(x) , получаем p(x). Следовательно, основной операцией, выполняемой в

процессах кодирования и декодирования циклического кода, является операция

вычисления синдрома.

(x)+ e(x) , получаем p(x). Следовательно, основной операцией, выполняемой в

процессах кодирования и декодирования циклического кода, является операция

вычисления синдрома.

Посмотрим теперь,

что кодовое расстояние рассмотренного выше циклического кода обнаруживающего

двойные ошибки не менее 3. если бы существовало кодовое слово веса 2, то

существующий кодовый многочлен имел бы вид f(x)=xi+xj,

но такой многочлен не может делиться на g(x). Кодовое веса

1 также не может существовать, в противном случае многочлен g(x) делил бы

одночлен xi, что, очевидно, невозможно. Следовательно, кодовое

расстояние d0![]() 3, поэтому рассматриваемый код исправляет любую

одиночную ошибку.

3, поэтому рассматриваемый код исправляет любую

одиночную ошибку.

Для исправления

многократных ошибок большое применение нашли циклические коды БЧХ.

2.1. Мажоритарное

декодирование

При мажоритарном декодировании используются принципы

решения по большинству (мажоритарный принцип), который часто позволяет

упростить задачу исправления многократных ошибок. Рассмотрим реализацию

мажоритарного принципа декодирования.

Пусть система проверок задана с помощью проверочной

матрицы Н. Для кодового вектора А должно удовлетворяться равенство АНТ=О,

эквивалентное системе r проверок на четность:

(2.3)

(2.3)

Систему проверок можно видоизменять, используя

линейные комбинации из вышеприведенных равенств. Предположим, что удалось так

подобрать эти комбинации, что некоторый символ aj входит во все проверки, а

каждый из остальных символов входит в проверки по одному разу. Тогда aj можно

выразить несколькими способами:

(2.4)

(2.4)

Данная система называется системой раздельных

проверок. Если выполняется соотношение l≥2t+1, то исправляются все ошибки кратности t.

Действительно, каждый символ входит только в одну проверку. Если искажено t

символов, то искажено t проверок. Чтобы принять правильное решение

относительно символа aj, надо иметь t+1 неискаженную проверку. Таким

образом, общее число проверок l≥2t+1.

Рассмотрим циклический код (7,4) с образующим

полиномом Р(х)=х3+х2+1. Проверочный полином этого кода

имеет вид

На основе проверочного полинома строим проверочную матрицу:

H=

которая

определяет систему проверок

a6+a4+a3+a2

=0;

a6+a5+a4+a1

=0;

a5+a4+a3+a0

=0;

На основе этих проверок построим новую систему

проверок, используя первое и второе равенства, а также суммы первого с третьим

и второго с третьим:

a6+a4+a3+a2

=0;

a6+a5+a4+a1

=0;

a6+a5+a2+a0

=0,

a6+a3+a1+a0=0,

a6 + a6 =0.

Для декодирования единичного элемента а6 система линейных уравнений имеет вид:

a6 = a4

+ a3 + a2,

a6 = a5

+ a4 + a1,

a6 = a5

+ a2 + a0,

a6 = a3 + a1 + a0,

a6 = a6.

Из системы видно, что одиночная ошибка нарушит не

более двух уравнений и безошибочное значение единичного элемента а6

определяется с помощью мажоритарного элемента на пять входов. Аналогично

декодируются и остальные символы:

ai=a4+i+1+a3+i+1+a2+i+1,

ai=a5+i+1+a4+i+1+a1+i+1,

ai=a5+i+1+a2+i+1+a0+i+1,

ai=a3+i+1+a1+i+1+a0+i+1,

ai=ai

Индексы рассчитываются по модулю 7. Принятая ошибочная

комбинация имеет вид:

110 0 110

a6 a5 a4 a3 a2 a1 a0

Решим

систему уравнений для единичного элемента

a6=a4+a3+a2=0+0+1=1,

a6=a5+a4+a1=1+0+1=0,

a6=a5+a2+a0=1+1+0=0,

a6=a3+a1+a0=0+1+0=1,

a6=a6=1.

Анализ результатов показывает, что большинство a6=l,

соответственно a6=1. Аналогичным образом определяются другие единичные

элементы. После декодирования мажоритарным методом принятая комбинация имеет

вид: 10 0 0 1 10.

2.3. Принципы обнаружения и исправления ошибок

помехоустойчивыми кодами

Идея

построения циклических кодов базируется на использовании неприводимых

многочленов. Неприводим называется многочлен, который не может бить представлен

в виде произведения многочленов низших степеней, т. е. такой многочлен делится

только на самого себя или на единицу и не делится ни на какой другой многочлен.

На такой многочлен делится без остатка двучлен ![]() .

.

Неприводимые

многочлены в теории циклических кодов играют роль образующих полиномов. В

приложении 2 представлены все неприводимые полиномы до 9-й степени

включительно, которые обозначены ![]() , где i-порядковый

номер неприводимого полинома данной степени m при расположении по признаку возрастания

соответствующих им двоичных чисел. Чтобы понять принцип построения циклического

кода, умножаем комбинацию простого k-значного

кода Q(x) на одночлен

, где i-порядковый

номер неприводимого полинома данной степени m при расположении по признаку возрастания

соответствующих им двоичных чисел. Чтобы понять принцип построения циклического

кода, умножаем комбинацию простого k-значного

кода Q(x) на одночлен ![]() , а затем делим на образующий полином P(x), степень

которого равна r. В результате умножения Q(x) на

, а затем делим на образующий полином P(x), степень

которого равна r. В результате умножения Q(x) на ![]() степень каждого одночлена, входящего в Q(x), на

образующий полином получается частное C(x) такой же степени, как и Q(x). Результат

умножения и деления можно представить как

степень каждого одночлена, входящего в Q(x), на

образующий полином получается частное C(x) такой же степени, как и Q(x). Результат

умножения и деления можно представить как

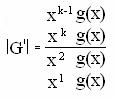

![]()

где R(x)-остаток от деления Q(x), на Р(х).

Частное C(x) имеет такую

же степень, как и кодовая комбинация Q(x) простого k-значного

кода. Следует заметить, что степень остатка не может быть больше степени