УЗБЕКСКОЕ АГЕНТСТВО

СВЯЗИ И ИНФОРМАТИЗАЦИИ

ТАШКЕНТСКИЙ УНИВЕРСИТЕТ

ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Методическое пособие для лабораторных занятий

По предмету

Системное программное обеспечение

Ташкент 2008.

Л.Т.

Марышева, А.Эргашев «Системное программное обеспечение»

Данное

методическое пособие предназначено для студентов специальности информационные

технологии изучающих предмет «Системное программное обеспечение».

Цель

пособия – закрепить знания, полученные при изучении теоретической части курсов

и получить практические навыки разработки компилятора и лексического

анализатора входного языка транслятора.

Методическое пособие соответствует программе курса программное обеспечение», целью которой

является познакомить студента с основными приемами, необходимыми для решения

приведенных задач.

|

Темы |

часы |

|

Лабораторная работа №1 Организация таблиц идентификаторов |

4 |

|

Лабораторная работа №2 Проектирование лексического

анализатора |

4 |

|

Лабораторная работа №3 Построение простейшего дерева вывода |

4 |

|

Лабораторная работа №4 Генерация и оптимизация объектного кода |

4 |

|

Всего |

16 |

Рецензенты:

Краткое

содержание

Введение......................................................................................................................................... 10

Лабораторная работа № 1

Организация таблиц

идентификаторов ............................................................................... 13

Лабораторная работа № 2

Проектирование

лексического анализатора ....................................................................... 39

Лабораторная работа № 3

Построение простейшего

дерева вывода............................................................................... 60

Лабораторная работа № 4

Генерация и оптимизация объектного кода.......................................................................... 95

Курсовая работа ...................................................................................................................... 133

Приложение 1

Функция переходов конечного автомата

для лабораторной работы №

2 .............................................................................................. 181

Приложение

2

Функция

переходов конечного автомата

для курсовой работы................................................................................................................. 184

Приложение 3

Тексты

программных модулей для курсовой работы..................................................... 190

Приложение

4

Примеры

входных и результирующих файлов

для курсовой работы................................................................................................................. 268

Литература .............................................................................................................................. 279

Алфавитный

указатель……………………………………………………………..282

Содержание

Введение

................................................................................................... 10

От

издательства......................................................................................................................... 12

ЛАБОРАТОРНАЯ РАБОТА № 1

Организация таблиц

идентификаторов 13

Цель

работы ............................................................................................................................ 13

Краткие теоретические сведения .......................................................................................... 13

Назначение таблиц идентификаторов............................................................................... 13

Принципы организации таблиц

идентификаторов ...................................................... 14

Простейшие

методы построения таблиц

идентификаторов............................................................................................................ 15

Построение

таблиц идентификаторов по методу

бинарного дерева ........................................................................................................ 17

Хэш-функции и хэш-адресация......................................................................................... 19

Хэш-адресация с рехэшированием................................................................................... 21

Хэш-адресация с использованием метода

цепочек ...................................................... 23

Комбинированные

способы построения таблиц

идентификаторов............................................................................................................ 25

Требования к выполнению работы ....................................................................................... 27

Порядок выполнения работы ....................................................................................... 27

Требования к оформлению отчета ................................................................................ 27

Основные контрольные вопросы..................................................................................... 28

Варианты

заданий .................................................................................................................. 28

Пример выполнения работы ................................................................................................. 29

Задание для примера ....................................................................................................... 29

Выбор и описание хэш-функции .................................................................................... 30

Описание структур данных таблиц

идентификаторов ................................................. 31

Организация таблиц идентификаторов............................................................................ 34

Текст программы ........................................................................................................... 35

Выводы по проделанной работе ............................................................................... ,

. 37

ЛАБОРАТОРНАЯ РАБОТА № 2

Проектирование

лексического анализатора ........................................ 39

Цель

работы ..................................................... ,.................................................................... 39

Краткие теоретические сведения .......................................................................................... 39

Назначение лексического анализатора............................................................................. 39

Проблема определения границ лексем............................................................................ 40

Таблица лексем и содержащаяся в ней

информация .................................................... 42

Построение лексических анализаторов

(сканеров)......................................................... 43

Требования к выполнению работы ....................................................................................... 45

Порядок выполнения работы ....................................................................................... 45

Требования к оформлению отчета ............................................................................... 46

Основные контрольные вопросы..................................................................................... 46

Варианты

заданий .................................................................................................................. 46

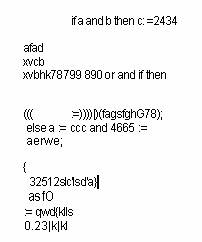

Пример выполнения работы .................................................................................................. 48

Задание для примера ........................................................................................................ 48

Грамматика входного языка .......................................................................................... 48

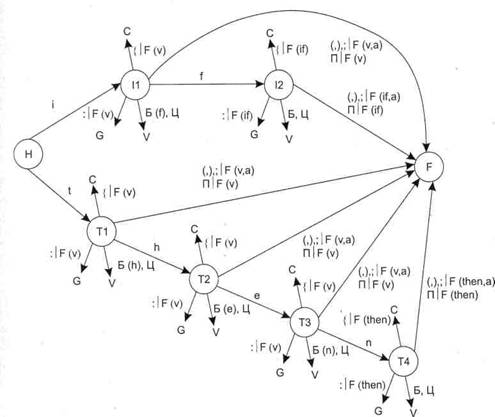

Описание

конечного автомата для распознавания лексем

входного языка............................................................................................................... 49

Реализация лексического анализатора.............................................................................. 53

Текст программы

распознавателя.................................................................................... 57

Выводы по проделанной работе ..................................................................................... 59

ЛАБОРАТОРНАЯ РАБОТА № 3

Построение

простейшего дерева вывода .............................................. 60

Цель

работы ............................................................................................................................ 60

Краткие теоретические сведения ........................................................................................... 60

Назначение синтаксического

анализатора ..................................................................... 60

Проблема распознавания цепочек КС-языков................................................................ 62

Виды распознавателей для КС-языков ......................................................................... 63

Построение синтаксического

анализатора .................................................................... 65

Грамматики предшествования ....................................................................................... 69

Алгоритм «сдвиг-свертка»

для грамматик операторного

предшествования........................................................................................................... 74

Требования к выполнению работы ....................................................................................... 76

Порядок выполнения работы ....................................................................................... 76

Требования к оформлению отчета ............................................................................... 77

Основные контрольные вопросы..................................................................................... 78

Варианты заданий .................................................................................................................. 78

Варианты исходных грамматик......................................................................................... 78

Исходные грамматики и типы допустимых

лексем ....................................................... 79

Примечание .................................................................................................................... 80

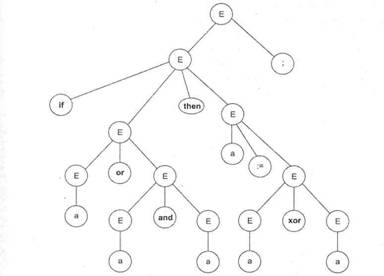

Пример

выполнения работы ................................................................................................. 80

Задание для примера ....................................................................................................... 80

Построение матрицы операторного предшествования ............................................... 81

Реализация синтаксического распознавателя.................................................................. 88

Текст программы

распознавателя.................................................................................... 91

Выводы по проделанной работе .................................................................................... 93

ЛАБОРАТОРНАЯ РАБОТА № 4

Генерация

и оптимизация объектного кода .......................................... 95

Цель

работы ........................................................................................................................... 95

Краткие теоретические сведения ......................................................................................... .95

Общие принципы генерации кода..................................................................................... 95

Синтаксически управляемый перевод............................................................................. 97

Способы внутреннего представления программ............................................................ 99

Многоадресный коде неявно именуемым

результатом (триады) .... 100

Схемы СУ-перевода ..................................................................................................... 101

Общие принципы оптимизации кода.............................................................................. 103

Принципы оптимизации линейных

участков .............................................................. 107

Свертка объектного кода ............................................................................................. 107

Исключение лишних операций....................................................................................... 110

Общий алгоритм генерации и оптимизации

объектного кода...................................... 112

Требования к выполнению работы .................................................................................... 113

Порядок выполнения работы........................................................................................ 113

Требования к оформлению отчета .............................................................................. 114

Основные контрольные вопросы.......................................................................................... 114

Варианты заданий................................................................................................................... 115

Пример выполнения работы ............................................................................................... 115

Задание для примера ..................................................................................................... 115

Построение схем СУ-перевода ..................................................................................... 115

Пример генерации списка триад.................................................................................... 118

Реализация генератора списка триад............................................................................. 120

Текст программы

генератора списка триад ............................................................... 128

Выводы по проделанной работе .................................................................................. 131

Курсовая

работа .................................................................................... 133

Цель работы ............................................................................................ ,.......................... 133

Порядок выполнения работы ............................................................................................. 134

Требования к содержанию пояснительной

записки .......................................................... 135

Задание на курсовую работу .............................................................................................. 136

Варианты заданий ............................................................................................................... 138

Порядок оценки результатов работы ............................................................................... 140

Рекомендации по выполнению работы................................................................................. 142

Пример выполнения курсовой работы ............................................................................. 143

Задание для примера выполнения работы ................................................................... 144

Грамматика входного языка ........................................................................................ 144

Описание

выбранного способа организации

таблицы идентификаторов.......................................................................................... 146

Описание лексического анализатора...........................................................................

. 146

Описание синтаксического анализатора......................................................................... 150

Внутреннее представление программы и

генерация кода ........................................ 158

Описание используемого метода оптимизации .......................................................... 171

Текст программы

компилятора...................................................................................... 173

Выводы по проделанной работе ................................................................................. 179

ПРИЛОЖЕНИЕ

1

Функция

переходов конечного автомата

для лабораторной работы № 2 .............................................................. isi

ПРИЛОЖЕНИЕ 2

Функция

переходов конечного автомата

для курсовой работы............................................................................... ^

ПРИЛОЖЕНИЕ

3

Тексты программных

модулей для курсовой работы .. 19С

Модуль

структуры данных для таблицы идентификаторов

............................................ 19(

Модуль

таблицы идентификаторов на основе хэш-адресации

в комбинации с бинарным деревом.................................................................................... 19J

Модуль описания всех

типов лексем ......................................................................... 19{

Модуль описания структуры

элементов таблицы лексем ....................................... 20(

Модуль

заполнения таблицы лексем по исходному

тексту программы ..................................................................................................... 20С

Модуль

описания матрицы предшествования и правил

исходной грамматики................................................................................................... 211

Модуль

описания структур данных синтаксического анализатора

и реализации алгоритма

«сдвиг-свертка» ......................................................................

Модуль описания допустимых типов триад................................................................. 22!

Модуль

вычисления значений триад при свертке

объектного кода........................................................................................................... 22'

Модуль

описания структур данных триад.......................................................................... 22!

Модуль, реализующий алгоритмы оптимизации

списков триад....................................... 23

Модуль создания списка триад на основе дерева

разбора......................................... 23'

Модуль построения ассемблерного кода по списку

триад ...................................... 24<

Модуль интерфейса с пользователем........................................................................... 25!

ПРИЛОЖЕНИЕ

4

Примеры

входных и результирующих файлов

для курсовой работы ............................................................................ 26

Пример

1. Вычисление факториала ................................................................................... 26

Пример

2. Иллюстрация работы функций оптимизации

.................................................. 27

Литература

.............................................................................................. 27

Основная

литература .......................................................................................................... 27

Дополнительная

литература ............................................................................................... 27

Алфавитный

указатель...................................................................................................... 28

Введение

Эта книга является логическим продолжением и дополнением

учебника «Системное программное обеспечение»1, вышедшего в свет в

2003 году. Главной целевой аудиторией книги «Системное программное

обеспечение» были студенты технических вузов, обучающиеся по специальности

«Вычислительные машины, комплексы, системы и сети» и родственным с ней

направлениям, поэтому материал книги был подобран исходя из требований

стандарта этой специальности для курса «Системное программное обеспечение».

Программа этого курса предусматривает практические занятия в виде лабораторных

работ, а'также выполнение курсовой работы по итогам курса. Поэтому автор

посчитал разумным добавить к сухим теоретическим выкладкам необходимый живой

практический материал, проиллюстрированный конкретными примерами реализации.

Некоторая часть материала, касающаяся базовых теоретических основ, в этой книге

перекликается с уже опубликованным материалом книги «Системное программное

обеспечение». Но автор посчитал необходимым кратко

привести здесь только те теоретические выкладки, без которых невозможно

построить логическое изложение материала. Подразумевается, что читатели уже

знакомы с основами курса «Системное программное обеспечение», поэтому в

соответствующих местах всегда даются ссылки на литературу — в основном на

базовые книги курса [1-3, 7], а также на книги по курсу «Операционные системы»

[3, 5, 6]. Поскольку оба курса («Системное программное обеспечение» и

«Операционные системы») тесно взаимосвязаны, читателям этой книги необходимо

знать их основы, чтобы понять и практически применять изложенный в книге

материал (совсем недавно, в старой редакции образовательного стандарта, оба

этих курса составляли единое целое [3]).

Книга может оказаться полезной не только студентам, но и

специалистам, чья деятельность напрямую связана с созданием средств обработки

текстов и структурированных текстовых команд. Некоторые практические приемы,

описанные в книге и проиллюстрированные в примерах программного кода, будут

полезны не только тем, кто создает или изучает трансляторы, компиляторы или

любые другие распознаватели для формальных языков, но и вообще всем

разработчикам программного обеспечения.

Для

понимания практических примеров необходимо знание языка программирования Object Pascal и хотя бы общее представление о системе

программирования Delphi,

а также знание языка ассемблера процессоров типа Intel 80x86. В ряде случаев для сравнения и

понимания примеров синтаксических конструкций рекомендуется знать язык

программирования С. Соответствующие сведения можно почерпнуть в дополнительной

литературе, приведенной в конце книги [13, 23-25,28,31,32,37,39,41,44].

Все практические примеры созданы автором в системе

программирования Delphi

5 на языке Object

Pascal с

использованием примитивных классов из библиотеки VCL. Но автор приложил все усилия, чтобы они

не были привязаны ни к версии системы программирования, ни к особенностям

исходного языка. Поэтому желающие без проблем могут перенести их под любую

версию Delphi, а при

необходимости переписать, например па C++, для чего требуются только самые

элементарные знания языка.

Программный код, приводимый в примерах, ни в коей мере не

претендует на высокую эффективность. При его создании автор в первую очередь

думал об иллюстративности кода, о его способности наглядно отражать те

теоретические посылки, которые есть в книге. И тем не

менее использованные методы и приемы, по мнению автора, могут служить не только

примером реализации элементов компилятора, но и иллюстрацией хорошего стиля

программирования — но пусть об этом лучше судят сами читатели. Возможности

дальнейшего совершенствования кода чаще всего специально заложены в примерах, а

в тексте книги указано, в чем эти возможности заключаются. При проведении

занятий преподаватели могут использовать эти моменты для дополнительных заданий

по теме книги. Структура книги проста: она содержит описания четырех

лабораторных работ и одной курсовой работы. Каждая лабораторная работа

снабжена краткими теоретическими выкладками, имеет перечень вариантов заданий,

рекомендации по выполнению и оформлению результатов работы, а также пример

выполнения. В каждой лабораторной работе автор обращает внимание на основные

сложности, связанные с ее выполнением, а также на возможные типичные ошибки и

недочеты, дает рекомендации по возможностям программной реализации, отличным

от кода, приводимого в примерах.

Все лабораторные работы связаны с реализацией составных

частей компилятора. Первая работа посвящена организации таблиц идентификаторов,

вторая — созданию лексического анализатора, третья — созданию синтаксического

анализатора и четвертая — генерации и оптимизации результирующего кода. Работы

имеют разную сложность выполнения: по мнению автора, первые две работы элементарно

просты, третья — более сложная и, наконец, четвертая имеет максимальную сложность.

Это следует учитывать преподавателям при планировании выполнения работ и

обучающимся при их выполнении. Кроме того, все четыре работы

взаимосвязаны — каждая последующая работа использует материал предыдущей,

поэтому для обучающихся желательно иметь один номер варианта на выполнение всех

работ (взаимосвязь работ и преимущества такого подхода наглядно

проиллюстрированы в примерах их выполнения).

Курсовая

работа предусматривает создание простейшего компилятора для заданного входного

языка. Она основана на том же теоретическом материале, что и лабораторные

работы, но требует комплексного подхода к освоению материала и к выполнению

задания. Кроме того, в курсовой работе обучающимся предоставляется большая

самостоятельность в выборе методов и приемов реализации задания, чем в

лабораторных работах.

Практическая направленность данной книги требует

использования значительного объема программного кода для реализации и иллюстрации

выполняемых примеров в лабораторных работах и курсовой работе. К сожалению,

из-за ограничений по объему нет возможности включить весь программный код в

книгу. Поэтому автор счел необходимым привести в книге только программный код,

связанный с курсовой работой (часть которого используется также и в лабораторных

работах). Остальной программный код можно найти на веб-сайте издательства

«Питер».

Приводимый в

книге практический материал не претендует на полноту охвата всего курса

«Системное программное обеспечение». Автор считает необходимым дополнить его

работами по программированию параллельных взаимодействующих процессов [3, 5],

а также методами разработки программного обеспечения в распределенных системах

(по технологиям построения систем «клиент-сервер» и многоуровневой архитектуре

[7]). Автор надеется, что ему удастся в ближайшее время подготовить

соответствующий материал.

ЛАБОРАТОРНАЯ РАБОТА № 1

Организация таблиц идентификаторов

Цель работы

Цель работы: изучить

основные методы организации таблиц идентификаторов, получить представление о

преимуществах и недостатках, присущих различным методам организации таблиц

идентификаторов.

Для

выполнения лабораторной работы требуется написать программу, которая получает

на входе набор идентификаторов, организует таблицы идентификаторов с помощью

заданных методов, позволяет осуществить многократный поиск произвольного

идентификатора в таблицах и сравнить эффективность методов организации таблиц.

Список идентификаторов считать заданным в виде текстового файла. Длина

идентификаторов ограничена 32 символами.

Краткие

теоретические сведения Назначение таблиц идентификаторов

При выполнении семантического анализа, генерации кода и

оптимизации результирующей программы компилятор должен оперировать

характеристиками основных элементов исходной программы — переменных, констант,

функций и других лексических единиц входного языка. Эти характеристики могут

быть получены компилятором на этапе синтаксического анализа входной программы

(чаще всего при анализе структуры блоков описаний переменных 'и констант), а

также дополнены на этапе подготовки к генерации кода (например

при распределении памяти).

Набор характеристик, соответствующий

каждому элементу исходной программы, зависит от типа этого элемента, от его

смысла (семантики) и, соответственно, от той роли, которую он исполняет в

исходной и результирующей программах. В каждом конкретном случае этот набор характеристик может

быть свой в зависимости от синтаксиса и семантики входного языка, от

архитектуры целевой вычислительной системы и от структуры компилятора. Но есть

типовые характеристики, которые чаще всего присущи тем или иным элементам

исходной программы. Например для переменной — это ее

тип и адрес ячейки памяти, для константы — ее значение, для функции —

количество и типы формальных аргументов, тип возвращаемого результата, адрес

вызова кода функции. Более подробную информацию о характеристиках элементов

исходной программы, их анализе и использовании можно найти в [1, 3, 7].

Главной

характеристикой любого элемента исходной программы является его имя. Именно с

именами переменных, констант, функций и других элементов входного языка

оперирует разработчик программы — поэтому и компилятор должен уметь

анализировать эти элементы по их именам.

Имя

каждого элемента должно быть уникальным. Многие современные языки

программирования допускают совпадения (не уникальность) имен переменных и

функций в зависимости от их области видимости и других условий исходной

программы. В этом случае уникальность имен должен обеспечивать сам компилятор

— о том, как решается эта проблема, можно узнать в [1-3, 7], здесь же будем

считать, что имена элементов исходной программы всегда являются уникальными.

Таким

образом, задача компилятора заключается в том, чтобы хранить некоторую

информацию, связанную с каждым элементом исходной программы, и иметь доступ к

этой информации по имени элемента. Для решения этой задачи компилятор

организует специальные хранилища данных, называемые таблицами идентификаторов,

или таблицами символов. Таблица идентификаторов состоит из набора

полей данных (записей), каждое из которых может соответствовать одному

элементу исходной программы. Запись содержит всю необходимую компилятору

информацию о данном элементе и может пополняться по мере работы компилятора.

Количество записей зависит от способа организации таблицы идентификаторов, но

в любом случае их не может быть меньше, чем элементов в исходной программе. В

принципе, компилятор может работать не с одной, а с несколькими таблицами

идентификаторов — их количество и структура зависят от реализации компилятора

[1, 2].

Принципы

организации таблиц идентификаторов

Компилятор

пополняет записи в таблице идентификаторов по мере анализа исходной программы

и обнаружения в ней новых элементов, требующих размещения в таблице. Поиск

информации в таблице выполняется всякий раз, когда компилятору необходимы

сведения о том или ином элементе программы. Причем следует заметить, что поиск

элемента в таблице будет выполняться компилятором существенно чаще, чем

помещение в нее новых элементов. Так происходит, потому, что описания новых

элементов в исходной программе, как правило, встречаются гораздо реже, чем эти

элементы используются. Кроме того, каждому добавлению элемента в таблицу

идентификаторов в любом случае будет предшествовать операция поиска — чтобы

убедиться, что такого элемента в таблице нет.

На

каждую операцию поиска элемента в таблице компилятор будет затрачивать время, и

поскольку количество элементов в исходной программе велико (от единиц до сотен

тысяч в зависимости от объема программы), это время будет сущеественно влиять

на общее время компиляции. Поэтому таблицы идентификаторов должны быть

организованы таким образом, чтобы компилятор имел возможность максимально быстро

выполнять поиск нужной ему записи таблицы по имени элемента, с которым связана

эта запись. Можно выделить следующие способы организации таблиц

идентификаторов:

□

простые

и упорядоченные списки;

□

бинарное

дерево;

а хэш-адресация с рехэшированием; Q

хэш-адресация по методу цепочек;

□ комбинация хэш-адресации со списком или

бинарным деревом.

Далее будет дано краткое описание всех вышеперечисленных

способов организации таблиц идентификаторов. Более подробную информацию можно

найти в [3,7].

Простейшие

методы построения таблиц идентификаторов

В простейшем случае таблица идентификаторов представляет

собой линейный неупорядоченный список, или массив, каждая ячейка которого

содержит данные о соответствующем элементе таблицы. Размещение новых элементов

в такой таблице выполняется путем записи информации в очередную ячейку массива

или списка по мере обнаружения новых элементов в исходной программе. Поиск

нужного элемента в таблице будет в этом случае выполняться путем последовательного

перебора всех элементов и сравнения их имени с именем искомого элемента, пока

не будет найден элемент с таким же именем. Тогда если за единицу времени

принять время, затрачиваемое компилятором на сравнение двух строк (в

современных вычислительных системах такое сравнение чаще всего выполняется

одной командой), то для таблицы, содержащей N элементов, в среднем будет

выполнено N/2

сравнений.

Время, требуемое на добавление нового элемента в таблицу

(Г), не зависит от числа элементов в таблице (N). Но если N велико, то поиск потребует значительных

затрат времени. Время поиска (Ги) в такой таблице можно оценить как Т

= O(iV). Поскольку именно поиск в таблице

идентификаторов является наиболее часто выполняемой компилятором операцией,

такой способ организации таблиц идентификаторов является неэффективным. Он

применим только для самых простых компиляторов, работающих с небольшими программами.

Поиск может быть выполнен более эффективно, если элементы

таблицы отсортированы (упорядочены) естественным образом. Поскольку поиск

осуществляется по имени, наиболее естественным решением будет расположить

элементы таблицы в прямом или обратном алфавитном порядке. Эффективным методом

поиска в упорядоченном списке из N элементов является бинарный, или логарифмический- поиск.

Алгоритм

логарифмического поиска заключается в следующем: искомый символ сравнивается с

элементом (N+

1)/2 в середине таблицы;

если этот элемент не является искомым, то мы должны просмотреть только блок

элементов, пронумерованных от 1 до (JV + 1)/2 - 1, или блок элементов от (N + 1)/2 + 1 до JVb зависимости от того, меньше или больше

искомый элемент того, с которым его сравнили. Затем процесс повторяется над

нужным блоком в два раза меньшего размера. Так продолжается до тех пор, пока

либо искомый элемент не будет найден, либо алгоритм не дойдет до очередного

блока, содержащего один или два элемента (с которыми можно выполнить прямое

сравнение искомого элемента).

Так как на каждом шаге число элементов, которые могут

содержать искомый элемент, сокращается в два раза, максимальное число сравнений

равно 1 + log2 N. Тогда время поиска элемента в

таблице идентификаторов можно оценить как ТП = 0(log2 N).

Для сравнения: при N

= 128 бинарный поиск требует самое большее 8 сравнений, а поиск в

неупорядоченной таблице — в среднем 64 сравнения. Метод называют «бинарным

поиском», поскольку на каждом шаге объем рассматриваемой информации сокращается

в два раза, а «логарифмическим» — поскольку время, затрачиваемое на поиск

нужного элемента в массиве, имеет логарифмическую зависимость от общего

количества элементов в нем. Недостатком логарифмического поиска является

требование упорядочивания таблицы идентификаторов. Так как массив информации, в

котором выполняется поиск, должен быть упорядочен, время его заполнения уже

будет зависеть от числа элементов в массиве. Таблица идентификаторов зачастую

просматривается компилятором еще до того, как она заполнена, поэтому требуется,

чтобы условие упорядоченности выполнялось на всех этапах обращения к ней.

Следовательно, для построения такой таблицы можно пользоваться только

алгоритмом прямого упорядоченного включения элементов.

Если пользоваться стандартными алгоритмами, применяемыми для

организации упорядоченных массивов данных, то среднее время, необходимое на

помещение всех элементов в таблицу, можно оценить следующим образом:

Гд = 0(Nlog2

N) + k-O(N).

Здесь k

— некоторый коэффициент,

отражающий соотношение между временами, затрачиваемыми компьютером на

выполнение операции сравнения и операции переноса данных.

При организации логарифмического поиска в таблице

идентификаторов обеспечивается существенное сокращение времени поиска нужного

элемента за счет увеличения времени на помещение нового элемента в таблицу.

Поскольку добавление новых элементов в таблицу идентификаторов происходит

существенно реже, чем обращение к ним, этот метод следует признать более

эффективным, чем метод организации неупорядоченной таблицы. Однако в реальных

компиляторах этот метод непосредственно также не используется, поскольку

существуют более эффективные методы.

Построение таблиц идентификаторов по

методу бинарного дерева

Можно

сократить время поиска искомого элемента в таблице идентификаторов, не

увеличивая значительно время, необходимое на ее заполнение. Для этого надо

отказаться от организации таблицы в виде непрерывного массива данных.

Существует

метод построения таблиц, при котором таблица имеет форму бинарного дерева.

Каждый узел дерева представляет собой элемент таблицы, причем корневым узлом

становится первый элемент, встреченный компилятором при заполнении таблицы. Дерево

называется бинарным, так как каждая вершина в нем может иметь не более двух

ветвей. Для определенности будем называть две ветви «правая» и«левая».

Рассмотрим алгоритм заполнения бинарного дерева. Будем

считать, что алгоритм работает с потоком входных данных, содержащим

идентификаторы. Первый идентификатор, как уже было сказано, помещается в

вершину дерева. Все дальнейшие идентификаторы попадают в дерево по следующему

алгоритму:

1.

Выбрать

очередной идентификатор из входного потока данных. Если очередного

идентификатора нет, то построение дерева закончено.

2.

Сделать

текущим узлом дерева корневую вершину.

3.

Сравнить

имя очередного идентификатора с именем идентификатора, содержащегося в текущем

узле дерева.

4.

Если

имя очередного идентификатора меньше, то перейти к шагу 5, если равно —

прекратить выполнение алгоритма (двух одинаковых идентификаторов быть не

должно!), иначе — перейти к шагу 7.

5.

Если

у текущего узла существует левая вершина, то сделать ее текущим узлом и

вернуться к шагу 3, иначе — перейти к шагу 6.

6.

Создать

новую вершину, поместить в нее информацию об очередном идентификаторе, сделать

эту новую вершину левой вершиной текущего узла и вернуться к шагу 1.

7.

Если

у текущего узла существует правая вершина, то сделать ее текущим узлом и

вернуться к шагу 3, иначе — перейти к шагу 8.

8.

Создать

новую вершину, поместить в нее информацию об очередном идентификаторе, сделать

эту новую вершину правой вершиной текущего узла и вер— v-нуться к шагу 1.

Рассмотрим

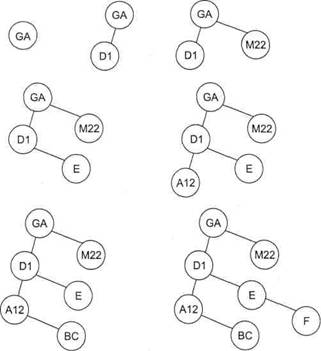

в качестве примера последовательность идф^фидатрдов, G*,, Щ, W22; КЫЙ

Е, А12, ВС, F.

На рис. 1.1 проиллюстрирован весь процесс тюстшщ^Я^ЩЩЩтцЦх,,,!уг

рева для этой последовательности идентификаторов. ' ' г Tii'Hl^e&e

Рис.

1.1. Заполнение бинарного дерева для последовательности идентификаторов

Ga, D1, М22, Е, А12, ВС, F

Поиск

элемента в дереве выполняется по алгоритму, схожему с алгоритмом заполнения

дерева:

1.

Сделать

текущим узлом дерева корневую вершину.

2.

Сравнить

имя искомого идентификатора с именем идентификатора, содержащимся в текущем

узле дерева.

3.

Если

имена совпадают, то искомый идентификатор найден, алгоритм завершается, иначе

надо перейти к шагу 4.

4.

Если

имя очередного идентификатора меньше, то перейти к шагу 5, иначе — перейти к

шагу 6.

5.

Если

у текущего узла существует левая вершина, то сделать ее текущим узлом и

вернуться к шагу 2, иначе — искомый идентификатор не найден, алгоритм

завершается.

6.

Если

у текущего узла существует правая вершина, то сделать ее текущим узлом и

вернуться к шагу 2, иначе — искомый идентификатор не найден, алгоритм завершается.

Для

данного метода число требуемых сравнений и форма получившегося дерева зависят

от того порядка, в котором поступают идентификаторы. Например, если в

рассмотренном выше примере вместо последовательности идентификаторов Ga, D1,

М22, Е, А12, ВС, F взять

последовательность А12, ВС, Dl, E,

F, Ga, M22,

то дерево выродится в

упорядоченный однонаправленный связный список. Эта особенность является

недостатком данного метода организации таблиц идентификаторов. Другими недостатками метода являются: необходимость хранить две

дополнительные ссылки на левую и правую ветви в каждом элементе дерева и

работа с динамическим выделением памяти при построении дерева.

Если

предположить, что последовательность идентификаторов в исходной программе

является статистически неупорядоченной (что в целом соответствует действительности),

то можно считать, что построенное бинарное дерево будет невырожденным. Тогда

среднее время на заполнение дерева (Т') и на поиск элемента в нем (Ти)

можно оценить следующим образом [3, 7]:

Гл = A/-0(log2JV);

r„

= 0(log2iV).

Несмотря на указанные недостатки, метод бинарного дерева

является довольно удачным механизмом для организации таблиц идентификаторов. Он

нашел свое применение в ряде компиляторов. Иногда компиляторы строят несколько

различных деревьев для идентификаторов разных типов и разной длины [1, 2, 3,

7].

Хэш-функции

и хэш-адресация

В реальных исходных программах количество идентификаторов

столь велико, что даже логарифмическую зависимость времени поиска от их числа

нельзя признать удовлетворительной. Необходимы более эффективные методы поиска

информации в таблице идентификаторов. Лучших результатов можно достичь, если

применить методы, связанные с использованием хэш-функций и хэш-адресации.

Хэш-функцией F называется некоторое отображение

множества входных элементов R

на множество целых неотрицательных чисел Z: F(r) = n,re R, n e Z. Сам термин «хэш-функция» происходит от

английского термина «hash

function» (hash — «мешать», «смешивать», «путать»).

Множество

допустимых входных элементов R

называется областью определения хэш-функции. Множеством значений хэш-функции F называется подмножество М из множества

целых неотрицательных чисел Z:

М с Z, содержащее все

возможные значения, возвращаемые функцией F: VrlR: F(r) е М и Mm

е М: Зге R: F(r) = m.

Процесс отображения

области определения хэш-функции на множество значений называется хэшированием.

При работе с таблицей идентификаторов хэш-функция должна

выполнять отображение имен идентификаторов на множество целых неотрицательных

чисел. Областью определения хэш-функции будет множество всех возможных имен

идентификаторов.

Хэш-адресация заключается

в использовании значения, возвращаемого хэш-функцией, в качестве адреса ячейки

из некоторого массива данных. Тогда размер массива данных должен

соответствовать области значений используемой хэш-функции. Следовательно, в

реальном компиляторе область значений хэш-функции никак не должна превышать

размер доступного адресного пространства компьютера. Метод организации таблиц

идентификаторов, основанный на использовании хэш-адресации, заключается в

помещении каждого элемента таблицы в ячейку, адрес которой возвращает

хэш-функция, вычисленная для этого элемента. Тогда в идеальном случае для

помещения любого элемента в таблицу идентификаторов достаточно только вычислить

его хэш-функцию и обратиться к нужной ячейке массива данных. Для

поиска элемента в таблице также необходимо вычислить хэш-функцию для искомого

элемента и проверить, не является ли заданная ею ячейка массива пустой (если

она не пуста — элемент найден, если пуста — не найден). Первоначально

таблица идентификаторов должна быть заполнена информацией, которая позволила бы

говорить о том, что все ее ячейки являются пустыми. Этот метод весьма

эффективен, поскольку как время размещения элемента в таблице, так и время его

поиска определяются только временем, затрачиваемым на вычисление хэш-функции,

которое в общем случае несопоставимо меньше времени, необходимого для

многократных сравнений элементов таблицы. Метод имеет два очевидных недостатка.

Первый из них — неэффективное использование объема памяти под таблицу

идентификаторов: размер массива для ее хранения должен соответствовать всей

области значений хэш-функции, в то время как реально хранимых в таблице

идентификаторов может быть существенно меньше. Второй недостаток —

необходимость соответствующего разумного выбора хэш-функции. Этот недостаток

является настолько существенным, что не позволяет непосредственно использовать

хэш-адресацию для организации таблиц идентификаторов.

Проблема

выбора хэш-функции не имеет универсального решения. Хэширование обычно

происходит за счет выполнения над цепочкой символов некоторых простых

арифметических и логических операций. Самой простой хэш-функцией для символа

является код внутреннего представления в компьютере литеры символа. Эту

хэш-функцию можно использовать и для цепочки символов, выбирая первый символ в

цепочке.

Очевидно, что такая примитивная хэш-функция будет

неудовлетворительной: при ее использовании возникнет проблема — двум различным

идентификаторам, начинающимся с одной и той же буквы, будет соответствовать

одно и то же значение хэш-функции. Тогда при хэш-адресации в одну и ту же

ячейку таблицы идентификаторов должны быть помещены два различных

идентификатора, что явно невозможно. Такая ситуация, когда двум или более

идентификаторам соответствует одно и то же значение хэш-функции, называется коллизией.

Естественно, что хэш-функция, допускающая коллизии, не может быть использована

для хэш-адресации в таблице идентификаторов. Причем достаточно получить хотя

бы один случай коллизии на всем множестве идентификаторов, чтобы такой

хэш-функцией нельзя было пользоваться. Но возможно ли построить хэш-функцию,

которая бы полностью исключала возникновение коллизий? Для полного исключения

коллизий хэш-функция должна быть взаимно однозначной: каждому элементу из

области определения хэш-функции должно соответствовать одно значение из ее

множества значений, и наоборот — каждому значению из множества значений этой

функции должен соответствовать только один элемент из ее области определения.

Тогда любым двум произвольным элементам из области определения хэш-функции

будут всегда соответствовать два различных ее значения. Теоретически для

идентификаторов такую хэш-функцию построить можно, так как и область

определения хэш-функции (все возможные имена идентификаторов), и область ее

значений (целые неотрицательные числа) являются бесконечными счетными

множествами, поэтому можно организовать взаимно однозначное отображение одного

множества на другое.

Но

на практике существует ограничение, делающее создание взаимно однозначной

хэш-функции для идентификаторов невозможным. Дело в том, что в реальности

область значений любой хэш-функции ограничена размером доступного адресного

пространства компьютера. Множество адресов любого компьютера с традиционной

архитектурой может быть велико, но всегда конечно, то есть ограничено.

Организовать взаимно однозначное отображение бесконечного множества на конечное даже теоретически невозможно. Можно, конечно,

учесть, что длина принимаемой во внимание части имени идентификатора в реальных

компиляторах на практике также ограничена — обычно она лежит в пределах от 32

до 128 символов (то есть и область определения хэш-функции конечна). Но и тогда

количество элементов в конечном множестве, составляющем область определения

хэш-функции, будет превышать их количество в конечном множестве области ее

значений (количество всех возможных идентификаторов больше количества

допустимых адресов в современных компьютерах). Таким образом, создать взаимно

однозначную хэш-функцию на практике невозможно. Следовательно, невозможно

избежать возникновения коллизий.

Поэтому

нельзя организовать таблицу идентификаторов непосредственно на основе одной

только хэш-адресации. Но существуют методы, позволяющие использовать

хэш-функции для организации таблиц идентификаторов даже при наличии коллизий.

Хэш-адресация с

рехэшированием

Для

решения проблемы коллизии можно использовать много способов. Одним из них

является метод рехэширования (или расстановки). Согласно этому методу,

если для элемента А адрес п0 = h(A), вычисленный с помощью хэш-функции h, указывает па уже занятую ячейку, то необходимо вычислить

значение функции п\ = ЬХ(А) и

проверить занятость ячейки по адресу пх. Если и она занята,

то вычисляется значение h2(A), и так до тех пор, пока либо не будет найдена свободная

ячейка, либо очередное значение h:(A) не совпадет с h(A). В последнем случае считается, что таблица идентификаторов заполнена и места в ней больше нет — выдается информация об

ошибке размещения идентификатора в таблице. Тогда поиск элемента А в таблице идентификаторов, организованной

таким образом, будет выполняться по следующему алгоритму:

1.

Вычислить

значение хэш-функции п = h(A) для искомого элемента А.

Если ячейка по адресу п пустая,

то элемент не найден, алгоритм завершен, иначе необходимо сравнить имя элемента

в ячейке п с именем искомого элемента Л. Если они совпадают, то элемент

найден и алгоритм завершен, иначе i := 1 и перейти к шагу 3. 3. Вычислить п. = h;(A). Если ячейка по адресу и. пустая или п = я., то элемент не найден и алгоритм

завершен, иначе — сравнить имя элемента в ячейке п. с именем искомого

элемента Л. Если они совпадают, то элемент найден и алгоритм завершен, иначе i := i + 1 и повторить шаг3.

Алгоритмы размещения и поиска элемента схожи по выполняемым

операциям. Поэтому они будут иметь одинаковые оценки времени, необходимого для

их выполнения.

При

такой организации таблиц идентификаторов в случае возникновения коллизии

алгоритм помещает элементы в пустые ячейки таблицы, выбирая их определенным

образом. При этом элементы могут попадать в ячейки с адресами, которые потом

будут совпадать со значениями хэш-функции, что приведет к возникновению новых,

дополнительных коллизий. Таким образом, количество операций, необходимых для

поиска или размещения в таблице элемента, зависит от заполненности таблицы.

Для

организации таблицы идентификаторов по методу рехэширования необходимо

определить все хэш-функции hi для всех г. Чаще всего функции ht определяют как некоторые модификации

хэш-функции h.

Например, самым простым

методом вычисления функции hs(A)

является ее организация

в виде /г,.(Л) = (h(A) + р;)

mod JVm, гдер; — некоторое вычисляемое целое число,

а Nm — максимальное значение из области значений хэш-функции h. В свою очередь, самым простым подходом здесь будет

положить;?, = i.

Тогда получаем формулу

/г,(Л) = (h(A) + i) mod Nm. В этом случае при совпадении значений хэш-функции для

каких-либо элементов поиск свободной ячейки в таблице начинается

последовательно от текущей позиции, заданной хэш-функцией h(A).

Этот

способ нельзя признать особенно удачным: при совпадении хэш-адресов элементы в

таблице начинают группироваться вокруг них, что увеличивает число необходимых

сравнений при поиске и размещении. Но даже такой примитивный метод

рехэширования является достаточно эффективным средством организации таблиц

идентификаторов при неполном заполнении таблицы. Среднее время на помещение

одного элемента в таблицу и на поиск элемента в таблице можно снизить, если

применить более совершенный метод рехэширования. Одним из таких методов

является использование в качестве р. для функции /г;(Л)

= (h(A) + p) mod Nm последовательности псевдослучайных целых

чисел pvpit ...,рк. При хорошем выборе генератора

псевдослучайных чисел длина последовательности k - Nm.

Существуют и другие методы организации функций рехэширования

ht(A), основанные на квадратичных вычислениях или, например, на

вычислении произведения по формуле: /г,(Л) = (h(A)N-i) mod N'm, тц,еЫ'т — ближайшее простое число, меньшее Nm. В целом рехэширование позволяет добиться неплохих

результатов для эффективного поиска элемента в таблице (лучших, чем бинарный

поиск и бинарное дерево), но эффективность метода сильно зависит от

заполненности таблицы идентификаторов и качества используемой хэш-фуикции —

чем реже возникают коллизии, тем выше эффективность метода. Требование

неполного заполнения таблицы ведет к неэффективному использованию объема

доступной памяти.

Оценки

времени размещения и поиска элемента в таблицах идентификаторов при

использовании различных методов рехэширования можно найти в [1, 3, 7].

Хэш-адресация

с использованием метода цепочек

Неполное заполнение таблицы идентификаторов при применении

рехэширования ведет к неэффективному использованию всего объема памяти,

доступного компилятору. Причем объем неиспользуемой памяти будет тем выше, чем

больше информации хранится для каждого идентификатора. Этого недостатка можно

избежать, если дополнить таблицу идентификаторов некоторой

промежуточной хэш-таблицей.

В ячейках хэш-таблицы может храниться либо пустое значение,

либо значение указателя на некоторую область памяти из основной таблицы

идентификаторов. Тогда хэш-функция вычисляет адрес, по которому происходит

обращение сначала к хэш-таблице, а потом уже через нее по найденному адресу —

к самой таблице идентификаторов. Если соответствующая ячейка таблицы

идентификаторов пуста, то ячейка хэш-таблицы будет содержать пустое значение.

Тогда вовсе не обязательно иметь в самой таблице идентификаторов ячейку для каждого

возможного значения хэш-функции — таблицу можно сделать динамической, так

чтобы ее объем рос по мере заполнения (первоначально таблица идентификаторов не

содержит ни одной ячейки, а все ячейки хэш-таблицы имеют пустое значение).

Такой подход позволяет добиться двух положительных результатов: во-первых, нет

необходимости заполнять пустыми значениями таблицу идентификаторов — это можно

сделать только для хэш-таблицы; во-вторых, каждому идентификатору будет

соответствовать строго одна ячейка в таблице идентификаторов. Пустые ячейки в

таком случае будут только в хэш-таблице, и объем неиспользуемой памяти не будет

зависеть от объема информации, хранимой для каждого идентификатора, — для

каждого значения хэш-функции будет расходоваться только память, необходимая

для хранения одного указателя на основную таблицу идентификаторов.

На

основе этой схемы можно реализовать еще один способ организации таблиц

идентификаторов с помощью хэш-функции, называемый методом цепочек. В

этом случае в таблицу идентификаторов для каждого элемента добавляется еще одно

поле, в котором может содержаться ссылка на любой элемент таблицы. Первоначально

это поле всегда пустое (никуда не указывает). Также необходимо иметь одну

специальную переменную, которая всегда указывает на первую свободную ячейку

основной таблицы идентификаторов (первоначально она указывает на начало

таблицы). Метод цепочек работает по следующему алгоритму:

1. Во все ячейки хэш-таблицы поместить

пустое значение, таблица идентификаторов пуста, переменная FreePtr (указатель первой свободной ячейки) указывает

на начало таблицы идентификаторов.

2.

Вычислить

значение хэш-функции п для нового

элемента А. Если ячейка хэш-таблицы по адресу п пустая, то

поместить в нее значение переменной FreePtr и перейти к шагу 5; иначе перейти к шагу

3.

3.

Выбрать

из хэш-таблицы адрес ячейки таблицы идентификаторов т и перейти к шагу

4.

4.

Для

ячейки таблицы идентификаторов по адресу т проверить значение поля

ссылки. Если оно пустое, то записать в него адрес из переменной FreePtr и перейти к шагу 5; иначе выбрать из

поля ссылки новый адрес т и повторить шаг 4.

5.

Добавить

в таблицу идентификаторов новую ячейку, записать в нее информа-

' цию для элемента Л (поле ссылки должно быть пустым), в переменную FreePtr поместить адрес за концом добавленной

ячейки. Если больше нет идентификаторов, которые надо поместить в таблицу, то

выполнение алгоритма закончено, иначе перейти к шагу 2.

Поиск элемента в таблице идентификаторов, организованной

таким образом, будет выполняться по следующему алгоритму:

1.

Вычислить

значение хэш-функции п для искомого

элемента А. Если ячейка хэш-таблицы по адресу п пустая, то

элемент не найден и алгоритм завершен, иначе выбрать из хэш-таблицы адрес

ячейки таблицы идентификаторов т.

2.

Сравнить

имя элемента в ячейке таблицы идентификаторов по адресу т

с именем искомого элемента А. Если они

совпадают, то искомый элемент найден и алгоритм завершен, иначе перейти к шагу

3.

3.

Проверить

значение поля ссылки в ячейке таблицы идентификаторов по адресу т. Если

оно пустое, то искомый элемент не найден и алгоритм завершен; иначе выбрать из

поля ссылки адрес т и перейти к шагу 2.

При

такой организации таблиц идентификаторов в случае возникновения коллизии

алгоритм помещает элементы в ячейки таблицы, связывая

их друг с другом последовательно через

поле ссылки. При этом элементы не могут попадать в ячейки с адресами, которые

потом будут совпадать со значениями хэш-функции. Таким образом, дополнительные

коллизии не возникают. В итоге в таблице возникают своеобразные цепочки

связанных элементов, откудаи происходит название данного метода — «метод

цепочек».

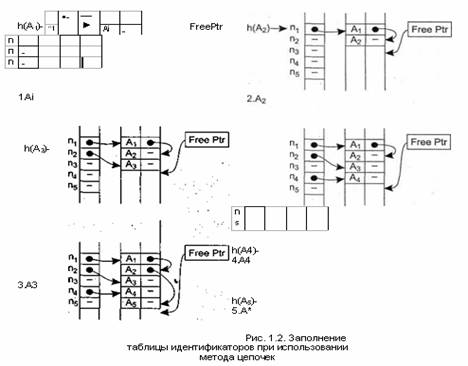

На рис. 1.2 проиллюстрировано заполнение хэш-таблицы и

таблицы идентифи-каторов для ряда идентификаторов: AvA2iAyA4,A5 при условии, что А(Л,) = h(A2) = = h(A5) = щ, /г(Л3) = п2; h(A4) = nA. После размещения в таблице для поиска идентификатора А, потребуется одно сравнение, для А2

— два сравнения, для А3 — одно

сравнение, для Л4 — одно сравнение и для А5 — три

сравнения (попробуйте сравнить эти данные с результатами, полученными с

использованием простого рехэ-ширования для тех же идентификаторов).

Метод цепочек является очень эффективным средством

организации таблиц идентификаторов. Среднее время на размещение одного

элемента и на поиск элемента в таблице для него зависит только от среднего

числа коллизий, возникающих при вычислении хэш-функции. Накладные расходы

памяти, связанные с необходимостью иметь одно дополнительное поле указателя в

таблице идентификаторов на каждый ее элемент, можно признать вполне

оправданными, так как возникает экономия используемой памяти за счет

промежуточной хэш-таблицы. Этот метод позволяет более экономно использовать

память, но требует организации работы с динамическими массивами данных.

Комбинированные

способы построения таблиц идентификаторов

Кроме

рехэширования и метода цепочек можно использовать комбинированные методы для

организации таблиц идентификаторов .с помощью

хэш-адресации. В этом случае для исключения коллизий хэш-адресация сочетается с

одним из ранее рассмотренных методов — простым списком, упорядоченным списком

или бинарным деревом, который используется как дополнительный метод упорядочивания

идентификаторов, для которых возникают коллизии. Причем, поскольку при

качественном выборе хэш-функции количество коллизий обычно невелико (единицы

или десятки случаев), даже простой список может быть вполне удовлетворительным

решением при использовании комбинированного метода.

При таком

подходе возможны два варианта: в первом случае, как и для метода цепочек, в

таблице идентификаторов организуется специальное дополнительное поле ссылки. Но

в отличие от метода цепочек оно имеет несколько иное значение: при отсутствии

коллизий для выборки информации из таблицы используется хэш-функция, поле

ссылки остается пустым. Если же возникает коллизия, то через поле ссылки

организуется поиск идентификаторов, для которых значения хэш-функции совпадают

— это поле должно указывать на структуру данных для дополнительного метода:

начало списка, первый элемент динамического массива или корневой элемент

дерева.

Во втором

случае используется хэш-таблица, аналогичная хэш-таблице для метода цепочек.

Если по данному адресу хэш-функции идентификатор отсутствует, то ячейка

хэш-таблицы пустая. Когда появляется идентификатор с данным значением

хэш-функции, то создается соответствующая структура для дополнительного метода,

в хэш-таблицу записывается ссылка на эту структуру, а идентификатор помещается

в созданную структуру по правилам выбранного дополнительного метода. В первом

варианте при отсутствии коллизий поиск выполняется быстрее, но второй вариант

предпочтительнее, так как за счет использования промежуточной хэш-таблицы

обеспечивается более эффективное использование памяти. Как и для метода

цепочек, для комбинированных методов время размещения и время поиска элемента в

таблице идентификаторов зависит только от среднего числа коллизий, возникающих

при вычислении хэш-функции. Накладные расходы памяти при использовании

промежуточной хэш-таблицы минимальны. Очевидно, что если в качестве

дополнительного метода использовать простой список, то получится алгоритм,

полностью аналогичный методу цепочек. Если же использовать упорядоченный список

или бинарное дерево, то метод цепочек и комбинированные методы будут иметь

примерно равную эффективность при незначительном числе коллизий (единичные

случаи), но с ростом количества коллизий эффективность комбинированных методов

по сравнению с методом цепочек будет возрастать.

Недостатком

комбинированных методов является более сложная организация алгоритмов поиска и

размещения идентификаторов, необходимость работы с динамически распределяемыми

областями памяти, а также большие затраты времени на размещение нового

элемента в таблице идентификаторов по сравнению с методом цепочек.

То, какой

конкретно метод применяется в компиляторе для организации таблиц

идентификаторов, зависит от реализации компилятора. Один и тот же компилятор

может иметь даже несколько разных таблиц идентификаторов, организованных на

основе различных методов. Как правило, применяются комбинированные методы.

Создание эффективной хэш-функции — это отдельная задача разработчиков компиляторов,

и полученные результаты, как правило, держатся в секрете. Хорошая хэш-функция

распределяет поступающие на ее вход идентификаторы равномерно на все имеющиеся

в распоряжении адреса, чтобы свести к минимуму количество коллизий. В

настоящее время существует множество хэш-функций, но, как было показано выше,

идеального хэширования достичь невозможно.

Хэш-адресация — это метод, который применяется не только для

организации таблиц идентификаторов в компиляторах. Данный метод нашел свое

применение и в операционных системах, и в системах управления базами данных [5,

6, 11].

Требования

к выполнению работы Порядок выполнения

работы

Во

всех вариантах задания требуется разработать программу, которая может обеспечить

сравнение двух способов организации таблицы идентификаторов с помощью

хэш-адресации. Для сравнения предлагаются способы, основанные на использовании

рехэширования или комбинированных методов. Программа должна считывать

идентификаторы из входного файла, размещать их в таблицах с помощью заданных

методов и выполнять поиск указанных идентификаторов по требованию

пользователя. В процессе размещения и поиска идентификаторов в таблицах

программа должна подсчитывать среднее число выполненных операций сравнения для

сопоставления эффективности используемых методов.

Для

организации таблиц предлагается использовать простейшую хэш-функцию, которую

разработчик программы должен выбрать самостоятельно. Хэш-функция должна

обеспечивать работу не менее чем с 200 идентификаторами, допустимая длина

идентификатора должна быть не менее 32 символов. Запрещается использовать в

работе хэш-функции, взятые из примера выполнения работы.

Лабораторная работа должна выполняться в

следующем порядке:

1.

Получить

вариант задания у преподавателя.

2.

Выбрать

и описать хэш-функцию.

3.

Описать

структуры данных, используемые для заданных методов организации таблиц

идентификаторов.

4.

Подготовить

и защитить отчет.

5.

Написать

и отладить программу на ЭВМ.

6.

Сдать

работающую программу преподавателю.

Требования

к оформлению отчета

Отчет по лабораторной работе должен

содержать следующие разделы:

□ задание по лабораторной работе;

□ описание выбранной хэш-функции;

□

схемы

организации таблиц идентификаторов (в соответствии с вариантом задания);

□

описание

алгоритмов поиска в таблицах идентификаторов (в соответствии с вариантом

задания);

□ текст программы

(оформляется после выполнения программы на ЭВМ);

□

результаты обработки заданного набора идентификаторов (входного файла) с

помощью методов организации таблиц идентификаторов, указанных в варианте задания;

а

анализ эффективности используемых методов организации таблиц

идентификаторов и выводы по проделанной

работе.

Основные

контрольные вопросы

а

Что такое таблица символов и для чего она предназначена? Какая информация может храниться в

таблице символов?

□ Какие

цели преследуются при организации таблицы символов?

□ Какими

характеристиками могут обладать лексические элементы исходной программы?

Какие характеристики являются обязательными?

□ Какие

существуют способы организации таблиц символов?

□ В

чем заключается алгоритм логарифмического поиска? Какие преимущества он

дает по сравнению с простым перебором и какие он имеет недостатки?

□ Расскажите

о древовидной организации таблиц идентификаторов. В чем ее преимущества и

недостатки?

□ Что такое хэш-функции и для чего они используются?

В чем суть хэш-адресации?

а

Что такое коллизия? Почему она происходит? Можно ли полностью избежать

коллизий?

Q Что такое рехэширование? Какие

методы рехэширования существуют?

а Расскажите о преимуществах и недостатках организации таблиц

идентификаторов

с помощью хэш-адресации и рехэширования.

□ В чем

заключается метод цепочек?

□ Расскажите

о преимуществах и недостатках организации таблиц идентификаторов с помощью хэш-адресации

и метода цепочек.

□ Как

могут быть скомбинированы различные методы организации хеш-таблиц?

□ Расскажите

о преимуществах и недостатках организации таблиц идентификаторов с помощью

комбинированных методов.

Варианты заданий

В табл. 1.1 перечислены методы организации таблиц

идентификаторов, используемые

в заданиях.

Таблица 1.1. Методы организации таблиц

идентификаторов

№ метода Способ разрешения коллизий

1

Простое рехэширование

2

Рехэширование с использованием псевдослучайных чисел

Ч"» y/'-'.v- ■,-,--------------------------------------------------------------- :------------------------------------------

**>**-*w^*~^—-........................................................................................................ -- -■■■ ■ '-■..

.. ■■■.J-.a^,-. ...

-.и| ' .

|

№ метода |

Способ разрешения

коллизий

Рехэширование

с помощью произведения Метод цепочек Простой список

Упорядоченный список Бинарное дерево

В табл. 1.2 даны варианты заданий на основе методов

организации таблиц идентификаторов,

перечисленных в табл. 1.1.

Таблица 1.2. Варианты заданий

|

Второй

метод организации таблицы |

|

№ варианта |

Первый

метод организации таблицы

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

Пример

выполнения работы Задание для примера

В качестве примера

выполнения лабораторной работы возьмем сопоставление двух

методов: хэш-адресации с рехэшироваиием на основе псевдослучайных чисел

и комбинации хэш-адресации с бинарным деревом. Если обратиться к приведенной

выше табл. 1.1, то такой вариант задания будет соответствовать комбинации

методов 2 и 7 (в табл. 1.2 среди вариантов заданий

такая комбинация отсутствует).

![]() Выбор и описание

хэш-функции

Выбор и описание

хэш-функции

Для

хэш-адресации с рехэшированием в качестве хэш-функции возьмем функцию, которая

будет получать на входе строку, а в результате выдавать сумму кодов первого,

среднего и последнего элементов строки. Причем если строка содержит менее трех

символов, то один и тот же символ будет взят и в качестве первого, и в

качестве среднего, и в качестве последнего.

Будем считать, что прописные и строчные

буквы в идентификаторах различны1. В качестве кодов

символов возьмем коды таблицы ASCII, которая

используется в вычислительных

системах на базе ОС типа Microsoft Windows.

Тогда, если положить, что строка из области определения хэш-функции содержит

только цифры и буквы английского алфавита, то минимальным значением

хэш-функции будет сумма трех кодов цифры «О», а максимальным значением — сумма

трех кодов литеры «z».

Таким образом, область значений выбранной хэш-функции в терминах языка Object Pascal может быть описана как: (Ord(,0')+0rd(,0,)+0rd('0,))..(0rd(,z,)+0rd(,z')+0rd(,z'))

Диапазон области значений составляет 223 элемента, что

удовлетворяет требованиям'задания (не менее 200 элементов). Длина входных

идентификаторов в данном случае ничем не ограничена. Для удобства пользования

опишем две константы, задающие границы области значений хэш-функции:

HASHJ-1IN = Ord('0')+0rd('0')+0rdC'

0'); HASH^MAX = OrdCz'VordCz'HOrdCz').

Сама хэш-функция без учета рехэширования будет вычислять

следующее выражение:

Ord(sName[l]) + Ord(sName[(hength(sName)+l) div 2]) + Ord(sName[Length(sName)] здесь sName — это входная строка (аргумент

хэш-функции). Для рехэширования возьмем простейший генератор последовательности

псевдослучайных чисел, построенный на основе формулы F= г'Я, mod Я2,

где Я, и Я2 — простые числа, выбранные таким образом, чтобы Я, было

в диапазоне от Я2/2 до Я2. Причем, чтобы этот генератор

выдавал максимально длинную последовательность

во всем диапазоне от HASHMIN до HASH_MAX, Я2

должно быть максимально близко к величине Н ASH_MAX - Н ASH_M IN + 1. В данном случае диапазон содержит 223 элемента, и поскольку 223 — простое число,

то возьмем Я, = 223 (если бы размер диапазона не был простым числом, то в

качестве Я, нужно было бы взять ближайшее к нему меньшее простое число). В

качестве Я, возьмем 127: Я, = 127. Опишем соответствующие константы:

REHASH1 =

127; REHASH2 =

223;

' Программные модули,

реализующие таблицы символов, построены таким образом, что в зависимости от

условий компиляции они могут либо различать, либо не различать прописные и

строчные буквы. Условие компиляции реализовано через макрокоманды компилятора Delphi

5 в функции Upper в модуле TblElem (листинг П3.1,

приложение 3). О принципах, на основе которых выполняются макрокоманды и

условная компиляция, можно подробно узнать в [7, 13, 23, 25, 28, 32].

Тогда

хэш-функция с учетом рехэширования будет иметь следующий вид:

function VarHashtconst

sName;string; iNum:integer);longint:

begin Result:=(Ord(sName[l])+Ord(sName[(hength(sName)+l) div 2]) +

Ord(sName[tength(sName)]) - HASH_MIN + iNum*REHASHl mod REHASH2) mod

(HASH_MAX-HASH_MIN+1) + HASH_MIN; if Result <HASH_MIN then Result :=

HASHJIIN; end;

Входные параметры этой функции: sName — имя хэшируемого идентификатора, iNum— индекс рехэшированиея (если iNum = 0, то рехэширование отсутствует);. Строка проверки величины результата (Resul t < HASHMIN) добавлена, чтобы исключить

ошибки в тех случаях, когда на вход функции подается строка, содержащая символы

вне диапазона ' 0'..' z'

(поскольку контроль входных идентификаторов отсутствует, это имеет смысл).

Для

комбинации хэш-адресации и бинарного дерева можно использовать более простую

хэш-функцию — сумму кодов первого и среднего символов входной стро>,'. ки.

Диапазон значений такой хэш-функции в терминах языка Object Pascal будет выглядеть так:

(Ord(,0')+0rd(,0,))..(0rd('z,)+0rd('z,:>)

Этот

диапазон содержит менее 200 элементов, однако функция будет удовлетзо^;1 рять

требованиям задания, так как в комбинации с бинарным деревом она будет

обеспечивать обработку неограниченного количества идентификаторов (максимальное

количество идентификаторов будет ограничено только объемом доступ^.:' ной

оперативной памяти компьютера).

Без применения рехэширования эта хэш-функция будет выглядеть

значительно проще, чем описанная выше хэш-функция с учетом рехэширования:

function

VarHash(const sName: string): longint: begin

Result:=(Ord(sName[l])+Ord(sName[(hength(sName)+l) div

2]) - HASH_MIN) mod

(HASH_MAX-HASH_MIN+1) + HASH_MIN;

if Result < HASH_MIN then Result := HASH_MIN; end.

Описание

структур данных таблиц идентификаторов

В первую очередь

необходимо описать структуру данных, которая будет использована для хранения

информации об идентификаторах в таблицах идентификаторов. Для обеих таблиц (с

рехэшированием на основе генератора псевдослучайных чисел и в комбинации с

бинарным деревом) будем использовать одну и ту же структуру. В этом случае в

таблицах будут храниться неиспользуемые данные, но программный код будет

проще. В качестве учебного примера такой подход оправдан.

Структура

данных таблицы идентификаторов (назовем ее TVarlnfo) должна содержать в обязательном

порядке поле имени идентификатора (поле sName: string), а также поля дополнительной информации

об идентификаторе по усмотрению разработчиков компилятора. В

лабораторной работе не предусмотрено хранение какой-либо дополнительной

информации об идентификаторах, поэтому в качестве иллюстрации информационного

поля включим в структуру TVarlnfo

дополнительную информационную структуру TAddVarlnfo (поле plnfo:

TAddVarlnfo). Поскольку в языке Object Pascal для полей и

переменных, описанных как cl ass,

хранятся только ссылки на соответствующую структуру, такой подход не приведет

к значительным расходам памяти, но позволит в будущем хранить любую информацию,

связанную с идентификатором, в отдельной структуре данных (поскольку

предполагается использовать создаваемые программные модули в последующих

лабораторных работах). В данном случае другой подход невозможен, так как заранее не известно, какие данные необходимо будет

хранить в таблицах идентификаторов. Но разработчик реального компилятора, как

правило, знает, какую информацию требуется хранить, и может использовать другой

подход — непосредственно включить все необходимые поля в структуру данных