Ушбу услубий кўрсатма компьютер тармоқлари ва тизимларида ахборот хавфсизлигини таъминлашда криптографик ҳимоя усулларидан фойдаланиш, уларни дастурий таъминот шаклида амалга ошириш кўникмаларини қамрайди. Бу фанни ўқитишдан мақсад ахборот – коммуникация технологияларида ахборот ҳимояси профилига мос, таълим стандартида талаб қилинган билимлар, кўникмалар ва тажрибалар даражасини таъминлашдир.

|

Тузувчилар: |

|

|

|

|

Худойқулов З.Т. |

«Криптология ва дискрет математика» кафедраси ассистенти |

|

|

|

Тақризчилар: |

|

||

|

Мукимов Ж.Д. |

“UNICON.UZ” ДУК Ахборотни муҳофазалаш воситалари илмий- тадқиқот бўлими бошлиғи, т.ф.н. |

||

|

|

|

||

|

Ганиев А.А. |

ТАТУ, “Ахборот хавфсизлигини таъминлаш” кафедраси мудири, т.ф.н. |

||

Ушбу услубий кўрсатма “Криптология ва дискрет математика” кафедраси мажлисида кўриб чиқилган ва маъқулланган.

(___ _________ 2016 йил _____-баённома)

Услубий кўрсатма “Ахборот хавфсизлиги” факультетининг илмий-услубий кенгашида тасдиқланган.

(___ _________ 2016 йил _____-баённома)

Услубий кўрсатма Тошкент ахборот технологиялари университети илмий-услубий кенгашида тасдиқланган.

(___ _________ 2016 йил _____-баённома)

ÓТошкент ахборот технологиялари университети, 2016 й.

1 - Лаборатория иши

Мавзу: Матн маълумотларни ҳимоялашда классик ўрнига қўйиш ва ўрин алмаштириш алгоритмларидан фойдаланиш

Ишдан мақсад: классик шифрлаш алгоритмларининг дастурий таъминотини яратиш орқали улар ҳақида чиқур кўникмаларга эга бўлиш.

Назарий қисм

Цезар шифри. Полибия квадрати. Шифрлаш алгоритмлари асосларини очиқ маълумотни ифодаловчи алфавит белгиларини ёки белгилар бирикмаларини (уларни шифр қийматлар деб ҳам аталади) шифрмаълумотни ифодаловчи алфавит белгиларига ёки белгилар бирикмаларига (уларни шифрбелгилар деб ҳам аталади) акслантирувчи математик моделлар ташкил этиши юқорида таъкидланган эди. Шунинг учун ҳам шифрлаш алгоритмларини синфларга ажратишнинг бошланғич босқичи, улар негизидаги акслантириш турлари асосида амалга оширилади. Агар шифрлаш жараёнида очиқ маълумот алфавити белгилари шифр маълумот алфавити белгиларига алмаштирилса, бундай акслантиришга асосланган шифрлаш алгоритми ўрнига қўйиш шифрлаш синфига киради. Агар шифрлаш жараёнида очиқ маълумот алфавити белгиларининг ўринлари алмаштирилса, бундай шифрлаш алгоритми ўрин алмаштириш шифрлаш синфига киради. Кўриниб турибдики, ўрин алмаштириш шифрлаш алгоритмларида очиқ маълумотни ташкил этувчи алфавит белгиларининг маъноси шифр маълумотда ҳам ўзгармасдан қолади. Аксинча, ўрнига қўйиш шифрлаш алгоритмларида шифрмаълумотни ташкил этувчи алфавит белгилари маъноси очиқ маълумотни ташкил этувчи алфавит белгиларининг маъноси билан бир ҳил бўлмайди. Шифрлаш жараёнида ўрнига қўйиш ва ўрин алмаштириш акслантиришларининг комбинацияларидан биргаликда фойдаланилса, бундай шифрлаш алгоритми композицион шифрлаш туркумига киради. Демак, шифрлаш алгоритмлари акслантириш турларига қараб ўрнига қўйиш, ўрин алмаштириш ва композицион шифрлаш синфига бўлинади.

Ўрнига қўйиш шифрларига Цезар усули, Аффин тизимидаги Цезар усули ва Полибия квадрати усулларини олиш мумкин. Қуйида Цезар ва Полибия усуллари ҳақида тўлиқ тўхталиб ўтилган.

Полибия квадрати. Бу содда ўрнига қўйиш усули саналиб, қадимги Юнонистонда яратилган ва дастлаб грек алфавити учун ишлаб чиқилган, сўнгра бошқа алфавитлар учун фойдаланилган.

Ушбу усул босқичлари қуйидагича:

1-босқич. Шифрлаш жадвалини яратиш. Танланган белгилардан ташкил топган алфавитни иложи борича томонлари тенг бўлган жадвалда ифодаланади. Жадвал томонлари қанчалик бир-бирига яқин бўлса, бардошлиги шунчалик юқори бўлади. Қуйида лотин ва кирил алфавитлари учун таклиф этилган жадваллар келтирилган.

Лотин алифбоси асосида

|

|

1 |

2 |

3 |

4 |

5 |

|

1 |

A |

B |

C |

D |

E |

|

2 |

F |

G |

H |

I/J |

K |

|

3 |

L |

M |

N |

O |

P |

|

4 |

Q |

R |

S |

T |

U |

|

5 |

V |

W |

X |

Y |

Z |

Кирил алифбоси асосида (1-вариант)

|

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1 |

А |

Б |

В |

Г |

Д |

Е |

|

2 |

Ё |

Ж |

З |

И |

Й |

К |

|

3 |

Л |

М |

Н |

О |

П |

Р |

|

4 |

С |

Т |

У |

Ф |

Х |

Ц |

|

5 |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

|

6 |

Э |

Ю |

Я |

- |

- |

- |

Кирил алифбоси асосида (2-вариант)

|

|

1 |

2 |

3 |

4 |

5 |

6 |

|

1 |

А |

Б |

В |

Г |

Д |

Е/Ё |

|

2 |

Ж |

З |

И/Й |

К |

Л |

М |

|

3 |

Н |

О |

П |

Р |

С |

Т |

|

4 |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

5 |

Щ |

Ы |

Ь/Ъ |

Э |

Ю |

Я |

Кирил алифбоси асосида (3-вариант)

|

|

1 |

2 |

3 |

4 |

5 |

|

1 |

А |

Б |

В |

Г |

Д |

|

2 |

Е/Э |

Ж |

З |

И/Й |

К |

|

3 |

Л |

М |

Н |

О |

П |

|

4 |

Р/С |

Т |

У |

Ф/Х |

Ц |

|

5 |

Ч |

Ш/Щ |

Ы |

Ю |

Я |

2-босқич. Шифрлаш. Ишлаб чиқилган алфавитлар асосида шифрлаш жараёнини турли усуллар асосида амалга ошириш мумкин. Қуйида уларнинг 3 та усули келтирилган.

1- Шифрлаш усули. Бу усулда шифрлаш учун очиқ матн юқоридаги жадваллардан бири фойдаланилади. Очиқ матн ҳарфлари жадвалдан олиниб, тагидаги белги унга мос шифр матн белгини ифодалайди. Қуйида “SOMETEXT” очиқ матнини шифрлаш келтирилган.

|

Очиқ матн белгиси: |

S |

O |

M |

E |

T |

E |

X |

T |

|

Шифр матн белгиси : |

X |

T |

R |

K |

Y |

K |

C |

Y |

Олинган натижавий шифр матн “XTRKYKCY” га тенг бўлади.

2- Шифрлаш усули. Бу усулда маълумотни шифрлашда унинг жадвалдаги жойлашган ўрнидан фойдаланилади.

|

Очиқ матн белгилари: |

S |

O |

M |

E |

T |

E |

X |

T |

|

Горизонтал ўрни: |

3 |

4 |

2 |

5 |

4 |

5 |

3 |

4 |

|

Вертикал ўрни: |

4 |

3 |

3 |

1 |

4 |

1 |

5 |

4 |

Шундан сўнг координатлар қатор бўйича жуфтланиб ўқилади ва қуйидигига эга бўлинади: 34 25 45 34 43 31 41 54.

Шундан сўнг юқоридаги жуфтликлар горизонтал ва вертикал координаталар шаклида ифодаланади.

|

Горизонтал координатаси: |

3 |

2 |

4 |

3 |

4 |

3 |

4 |

5 |

|

Вертикал координатаси: |

4 |

5 |

5 |

4 |

3 |

1 |

1 |

4 |

|

Шифр матн белигиси: |

S |

W |

Y |

S |

O |

C |

D |

U |

1- Шифрлаш усули. Бу усулда маълумотни шифрлашда унинг жадвалдаги жойлашган ўрнидан фойдаланилади.

|

Очиқ матн белгилари: |

S |

O |

M |

E |

T |

E |

X |

T |

|

Горизонтал ўрни: |

3 |

4 |

2 |

5 |

4 |

5 |

3 |

4 |

|

Вертикал ўрни: |

4 |

3 |

3 |

1 |

4 |

1 |

5 |

4 |

Шундан сўнг координатлар қатор бўйича ўқилади ва қуйидигига эга бўлинади: 3425453443314154. Шундан сўнг олинган кетма-кетлик чапга циклик бир белгига силжитилади ва 4254534433141543 кетма-кетлик олинади ва у жуфт-жуфт қилиб ёзилади, 42 54 53 44 33 14 15 43. Шундан сўнг юқоридаги жуфтликлар горизонтал ва вертикал координаталар шаклида ифодаланади.

|

Горизонтал координатаси: |

4 |

5 |

5 |

4 |

3 |

1 |

1 |

4 |

|

Вертикал координатаси: |

2 |

4 |

3 |

4 |

3 |

4 |

5 |

3 |

|

Шифр матн белигиси: |

I |

U |

P |

T |

N |

Q |

V |

O |

Ушбу усулда махфийликни ошириш имконияти мавжуд бўлиб, унда калит асосида дастлабки жадвал ҳосил қилинади. Масалан, “DRAFT” калити асосида ҳосил қилинган жадвал кўриниши қуйидагича бўлади.

|

1 |

2 |

3 |

4 |

5 |

|

|

1 |

D |

R |

A |

F |

T |

|

2 |

B |

C |

E |

G |

H |

|

3 |

I/J |

K |

L |

M |

N |

|

4 |

O |

P |

Q |

S |

U |

|

5 |

V |

W |

X |

Y |

Z |

Цезар усули. Цезар шифри оддий силжитиш шифрининг бир қисми ҳисобланади. Бу шифрни римлик император Голе Юлий Цезар ўйлаб топган. Шифрлашда матннинг ҳар бир ҳарфи бошқа ҳарф билан қуйидаги қоида асосида алмаштирилади. Ҳарфларни алмаштиришда келаётган ёзув ҳарфларини k-га силжитиб алмаштирилади. Бу эрда М – бутун сон ҳисобланиб, очиқ матни белгисини бирор алфавитдаги ўрни, С – бутун сон бўлиб, шифр белгини бирор алфавитдаги ўрни. C=(M+k)modm, m - алфавит узунлиги. Дешифрлаш ифодаси эса M=(C-k)modm ифода билан ифодаланади. Юлий Цезар бевосита k = 3 бўлганда ушбу усулдан фойланган.

Цезар усулининг камчилиги бу бир хил ҳарфларнинг ўз навбатида, бир хил ҳарфларга алмашишидир.

Масалан, матн сифатида T0=KOMPUTER сўзини ва К=3 деб оладиган бўлсак Цезар усули натижасида қуйидаги шифрланган ёзув ҳосил бўлади:

Т1 = NRPSXWHU.

Аффин криптотизимлари. Аффин крипототизимлари кенг тарқалмаган ўрнига қўйиш усуллари саналиб, бир алфавитли шифрлаш усулларига киради. Бу тизимларга аффин тизимидаги Цезар усули, ROT13 ва Атбаш усуллари киради.

Аффин тизимидаги Цезар усулида ҳар бир ҳарфга алмаштирилувчи ҳарфлар махсус формула бўйича аниқланади: E(x)=аx+b (modm), бу ерда а, b - бутун сонлар бўлиб, калитлар ҳисобланади, 0≤а, b<m. m – алфавит узунлиги.

Дешифрлаш жараёни қуйидаги формула асосида

амалга оширилади: ![]() . Бу ерда a-1 modm бўйича a га тескари бўлган сон.

. Бу ерда a-1 modm бўйича a га тескари бўлган сон.

Лотин алфавити фойдаланилганда у қуйидагича рақамланади:

|

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

Шифрлаш. Ушбу усулда маълумотларни шифрлаш учун “ATTACK AT DAWN”

очиқ матни олиниб, калит сифатида a=3 ва b=4 олинди. Алфавит узунлиги m=26

га тенг. Бу ҳолда шифрлаш функцифсининг умумий кўриниши қуйидагича

бўлади:![]() . Юқоридаги жадвалга асосланиб

қуйидагини олиш мумкин:

. Юқоридаги жадвалга асосланиб

қуйидагини олиш мумкин:

|

Хабар |

A |

T |

T |

А |

C |

K |

A |

T |

D |

A |

W |

N |

|

|

0 |

19 |

19 |

0 |

2 |

10 |

0 |

19 |

3 |

0 |

22 |

13 |

Шифрлашнинг умумий кўриниши эса қуйидагича бўлади:

|

Хабар |

A |

T |

T |

А |

C |

K |

A |

T |

D |

A |

W |

N |

|

|

0 |

19 |

19 |

0 |

2 |

10 |

0 |

19 |

3 |

0 |

22 |

13 |

|

|

4 |

61 |

61 |

4 |

10 |

34 |

4 |

61 |

13 |

4 |

70 |

43 |

|

|

4 |

9 |

9 |

4 |

10 |

8 |

4 |

9 |

13 |

4 |

18 |

17 |

|

Шифр матн |

E |

J |

J |

E |

K |

I |

E |

J |

N |

E |

S |

R |

Дешифрлаш жараёни. Дешифрлаш формуласи ![]() га тенг бўлиб,

га тенг бўлиб, ![]() , b=4 ва m=26 га тенг бўлади.

, b=4 ва m=26 га тенг бўлади.

|

Шифр матн |

E |

J |

J |

E |

K |

I |

E |

J |

N |

E |

S |

R |

|

|

4 |

9 |

9 |

4 |

10 |

8 |

4 |

9 |

13 |

4 |

18 |

17 |

Дешифрлашнинг умумий кўриниши эса :

|

Шифрматн |

E |

J |

J |

E |

K |

I |

E |

J |

N |

E |

S |

R |

|

|

4 |

9 |

9 |

4 |

10 |

8 |

4 |

9 |

13 |

4 |

18 |

17 |

|

|

0 |

45 |

45 |

0 |

54 |

36 |

0 |

45 |

81 |

0 |

126 |

117 |

|

|

0 |

19 |

19 |

0 |

2 |

10 |

0 |

19 |

3 |

0 |

22 |

13 |

|

Хабар |

A |

T |

T |

А |

C |

K |

A |

T |

D |

A |

W |

N |

Олинган алфавитдаги барча белгиларни шифрлаш натижаси қуйидагига тенг бўлади.

|

Хабар |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

x |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

|

(3x+4)mod26 |

4 |

7 |

10 |

13 |

16 |

19 |

22 |

25 |

2 |

5 |

8 |

11 |

14 |

17 |

20 |

23 |

0 |

3 |

6 |

9 |

12 |

15 |

18 |

21 |

24 |

1 |

|

Шифр матн |

E |

H |

K |

N |

Q |

T |

W |

Z |

C |

F |

I |

L |

O |

R |

U |

X |

A |

D |

G |

J |

M |

P |

S |

V |

Y |

B |

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Изоҳ. Дастурий таъминотни ишлаб чиқишда талаба томонидан ихтиёрий дастурлаш тили олиниши мумкин ва ҳисоботда дастурий таъминот ишлаши тўлиқ тавсифлансин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. Ўрин алмаштириш шифрларининг умумий моҳияти келтиринг.

2. Ўрнига қўйиш шифрларининг умумий моҳияти келтиринг.

3. Цезар, Поллибия квадрати усулларини тушунтиринг.

4. Аффин тизимидаги Цезар усули тушунтиринг.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

2-Лаборатория иши

Мавзу: Вернам ва Вижинер шифрлари асосида дастурий модул ишлаб чиқиш

Ишдан мақсад: кўп алфавитли шифрлаш усуллари ҳақида амалий билим ва кўникмаларга эга бўлиш.

Назарий қисм

Вижинер шифри. Биринчи бўлиб Вижинер тизими 1586-йилда чоп этилган ва у кўп алфавитли тизимга нисбатан юқорироқ ўринда туради. Блеза Вижинера ўзини XVI асрнинг француз дипломати деб ҳисоблайди. У криптография тизимига, яъни унинг ривожланишига ўз ҳиссасини қўшган. Вижинер тизими Цезар шифрлаш тизимига қараганда мукаммалроқ ҳисобланиб, унда калит ҳарфидан ҳарфга алмаштирилади. Бундай кўп алфавитли алмаштириш шифрини шифрлаш жадвали орқали ифодалаш мумкин. Қуйидаги жадвалларда Вижинернинг инглиз алфавити ва кирил алфавитлари учун мос келувчи қийматлар кўрсатилган.

|

Калит |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

1 |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

2 |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

|

3 |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

|

4 |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

|

5 |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

|

6 |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

|

7 |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

|

8 |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

|

9 |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

|

10 |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

|

11 |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

|

12 |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

|

13 |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

|

14 |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

|

15 |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

|

16 |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

|

17 |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

|

18 |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

|

19 |

S |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

|

20 |

T |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

|

21 |

U |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

|

22 |

V |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

|

23 |

W |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

|

24 |

X |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

|

25 |

Y |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

|

26 |

Z |

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Кирил алифбосида

|

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

|

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

|

|

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

|

|

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

|

|

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

|

|

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

|

|

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

|

|

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

|

|

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

|

|

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

|

|

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

|

|

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

|

|

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

|

|

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

|

|

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

|

|

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

|

|

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

|

|

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

|

|

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

|

|

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

|

|

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

|

|

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

|

|

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

|

|

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

|

|

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

|

|

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

|

|

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

|

|

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

|

|

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

|

|

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

|

|

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

|

|

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

|

|

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

|

|

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

|

|

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

|

|

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

|

|

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

Вижинер усулида шифрлаш. Бу шифрлаш усули кўп алфавитли шифрлаш усулига киради. Қуйида кирил алифбосидан фойдаланилган ҳолда калит “КЎЗА” га тенг бўлган ҳолда, “БАЙРАМ_КУНИ” очиқ матнини шифрлаш келтирилган. Бунинг учун дастлаб сатр бўйлаб кирил алифбоси ёзилади. Алифбони биринчи ҳарфи тагидан калит сўз вертикал шаклда ёзилади. Шундан сўнг ҳар бир калит сўзнинг ҳарфи орқасидан горизонтал шаклда алфавит тўлдириб ёзилади.

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

|

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

|

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

|

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

Ц |

Ч |

Ш |

Ь |

Ъ |

Э |

Ю |

Я |

Ў |

Қ |

Ғ |

Ҳ |

_ |

Ушбу жадвалдан шифрлаш натижаси сифатида қуйидагини олиш мумкин: Т1=ЛЎСРКЗЖКЎИР.

|

Очиқ матн |

Б |

А |

Й |

Р |

А |

М |

_ |

К |

У |

Н |

И |

|

Калит |

К |

Ў |

З |

А |

К |

Ў |

З |

А |

К |

Ў |

З |

|

Шифрланган матн |

Л |

Ў |

С |

Р |

К |

З |

Ж |

К |

Ў |

И |

Р |

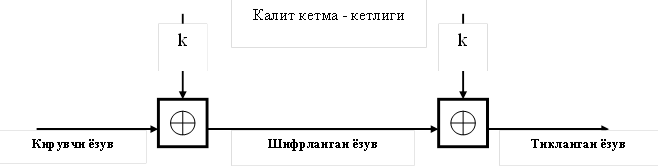

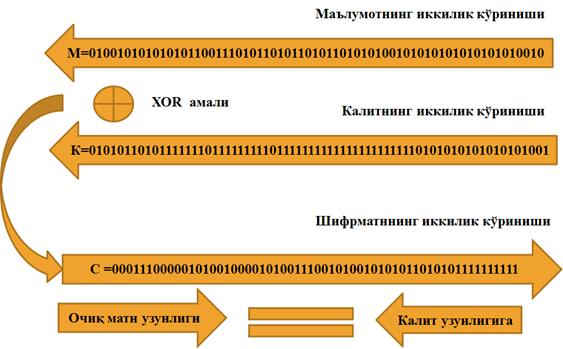

Вернам шифри. Вернамнинг шифрлаш тизими модул қиймати m=2 бўлган Вижинэр шифрлаш тизимининг бир қисми ҳисобланиб, 1926-йилда бу усулнинг аниқ кўриниши ишлаб чиқилади. Гилбэртом Вернам АТ&США фирмаси хомийлиги остида кирувчи матн сифатида иккилик саноқ системасидан фойдаланди. Шифрлашда биринчи Инглиз алфавитидаги (A, B...Z). Матннинг хар бир харфи 5-бит бўлакли (b0,b1…b4) Бадо рақами билан кодланади. Ихтиёрий кетма-кетликдаги иккилик калитлар k0,k1,k2, аввал китобсимон лентага ёзилади. Қуйидаги расмда узатилаётган ахборотни Вернам усули орқали шифрлаш кўрсатилган (2.1-расм).

![]()

![]()

![]()

2.1-расм. Вернам усули орқали шифрлаш

Кирувчи матнни шифрлашда x-кирувчи матн иккилик кўринишига ўтказилади ва иккилик модул остида иккилик кетма-кетликдаги k-калит билан шифрлаш амалга оширилади.

Бу шифрланган ёзув қуйидаги тенглик орқали амалга оширилади.

![]()

Дешифрлаш учун шифрматн ва калит хор амалида қўшилади.

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлар ва ундан фойдаланиш учун изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. Бир алфавитли шифрлашнинг умумий моҳияти нимада.

2. Кўп алфавитли шифрлашнинг умумий моҳияти нимада.

3. Вернам шифрини тавфсифланг.

4. Вижинер шифрида маълумотларни шифрлаш ва дешифрлаш қандай амалга оширилади.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

3-Лаборатория иши

Мавзу: DES симметрик криптотизими дастурий модулини ишлаб чиқиш

Ишдан мақсад: DES симметрик шифрлаш алгоритмининг дастурий таъминотини ишлаб чиқиш орқали хавфсизлик таҳлилини амалга ошириш.

Назарий қисм

DES стандарт шифрлаш алгоритми Америка Қўшма Штатлари (АҚШ) “Миллий Стандартлар Бюроси” томонидан 1977 йилда эълон қилинган. 1980 йилда АҚШнинг “Стандартлар ва Технологиялар Миллий Институти” бу алгоритмни давлат ва савдо-сотиқ молияси соҳасидаги маҳфий бўлмаган, аммо муҳим бўлган маълумотларни руҳсат этилмаган жисмоний ва юридик шаҳслардан муҳофаза қилинишида шифрлаш алгоритми сифатида қўллаш стандарти деб қабул қилди.

DES алгоритмида: дастлабки 56 битли калитдан раунд калитларини ҳосил қилишнинг мураккаб эмаслиги, раунд асосий акслантиришларининг аппарат-техник ва дастурий таъминот кўринишларида қўлланилишини таъминлашнинг қулайлиги, ҳамда, улар криптографик ҳоссаларининг самарадорлиги – криптобардошлилигининг юқорилиги, бу алгоритмнинг асосий хусусиятларини белгилайди.

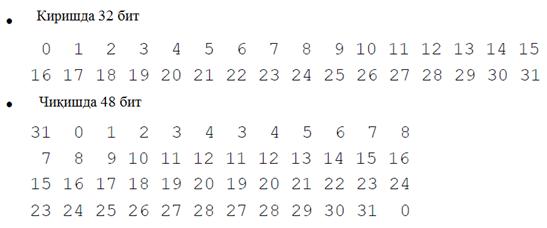

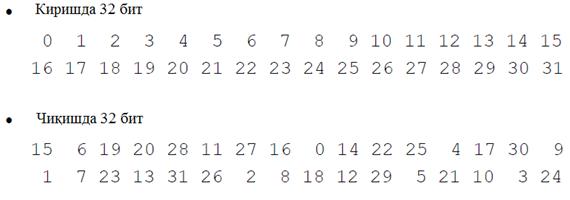

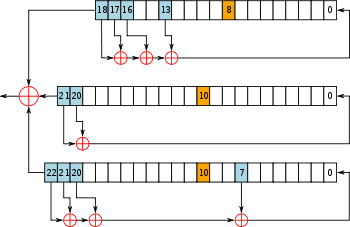

Шифрлаш жараёни 64 битли очиқ маълумот блокларини алгоритмда берилган IP –жадвал бўйича ўрин алмаштириш, унинг натижасини дастлабки 56 битли калитдан алгоритмда келтирилган жадваллар билан битларнинг ўринларини алмаштириш, циклик суриш ва баъзи битларни йўқотиш акслантиришларидан фойдаланиб ҳосил қилинадиган 48 битли раунд калитлари ҳамда асосий акслантиришлари билан 16 марта шифрлаш, шифрлаш натижаси блоки битларини берилган IP-1 –жадвал бўйича ўринларини алмаштиришдан иборат (3.1-расм).

3.1-расм. DES алгоритмининг 1 - раунди

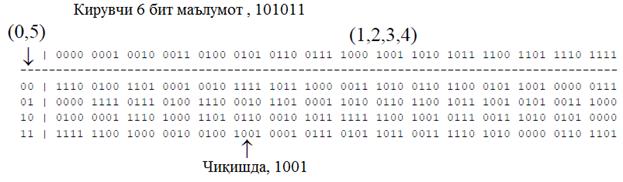

DES шифрлаш алгоритмида фойдаланилган муҳим хавфсизлик хусусиятларидан бири бу S – жадвалдир. Бу жадвалда кирувчи қиймат 6 битни ташкил этиб, чиқишда 4 битга ўзгаради. DES алгоритми содда криптографик ўзгартиришлардан иборат бўлиб, шифрлашда ва дешифрлашда катта тезликга эга.

DES алгоритмида фойдаланилган E кенгайтириш жадвали

DES да фойдаланилган S жадваллар

Р жадвал:

Яъни, ҳар бир кирувчи 64-бит блок икки қисмга бўлиниб, ўнг қисм устида қуйидаги тўрт амал бажарилади:

1. Кирувчи 32-битли блок E –кенгайтириш жадвали орқали 48-битли блокка айлантирилади.

2. Ҳосил бўлган 48-бит маълумот 48-қисм калит билан XOR амалида қўшилади.

3. Олинган 48 бит натижа 8 та S блокка 6 битдан қилиб киритилиб, чиқишда 4 битдан, жами 32 бит маълумот олинади.

4. Олинган 32 бит маълумот IP ўрин алмаштириш жадвалига киритилади ва раунд Ri қисми топилади.

Ушбу стандарт 1999-йил Январ ойида distributed.net ва Electronic Frontier Foundation ташкилоти томонидан DES шифрлаш алгоритми калит 22 соат 15 минутда очилгандан сўнг DES ўта махфий ахборотлар учун фойдаланиш учун яроқсиз деб топилди.

16-босқичли DES ни тўла очиш учун 247 та танланган очиқ матн зарур бўлади. Уни очиқ матн билан очишга алмаштириш мумкин, лекин бунда 255 та очиқ матн керак бўлади. Бунда 237 та DES амалидан фойдаланилади.

DES шифрлаш алгоритмида чизиқсиз функция сифатида S–блоклардан фойдаланилган бўлиб, кириши 6 бит, чиқиши 4 битга тенг. DESда S–блоклар чизиқли криптотаҳлилга нисбатан оптималлаштирилган эмас.

DES шифрлаш алгоритмида дешифрлаш учун шифрлаш функциясидан калитларни тескари тартибда фойдаланиш орқали амалга оширилади.

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. Фейстель тармоғининг умумий моҳияти нимадан иборат.

2. DES шифрлаш алгоритмининг математик асоси нималардан иборат.

3. DES алгоритмида шифрлаш ва дешифрлаш кетма - кетлигини келтиринг.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

4 - Лаборатория иши

Мавзу: AES симметрик криптотизими дастурий модулини ишлаб чиқиш

Ишдан мақсад: замонавий блокли шифрлаш алгоритмлари асосида маълумотларни шифрлаш кўникмаларига эга бўлиш.

Назарий қисм

Ушбу алгоритм АҚШ давлат шифрлаш станларти DES криптотаҳлил ҳужумига учрагандан сўнг ишлаб чиқилди ва стандарт сифатида қабул қилинди. Ушбу стандарт DES дан фарқли ўлароқ турли хил калит узунликларидан (128,192 ва 256 бит) фойдаланади. Блокли шифрлашга асосланган бўлиб, блок узунлиги 128 битга тенг бўлиб калитга мос равишда (10, 12 ва 14) раунд давомида шифрланади.

AES шифрлаш алгоритми математик томондан кўпҳадлар устида амал бажаришга асосланган бўлиб, маълумотлар байтлаб киритилади. AES шифрлаш алгоритми ҳар бир раунди қуйидаги амаллардан иборат :

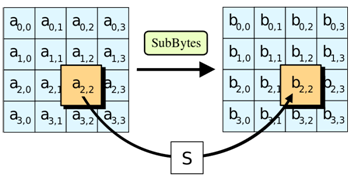

1. SubBytes босқичи. Ушбу босқичда кирувчи матрица байтлари ўзгармас S-box жадвали бўйича алмаштирилади.

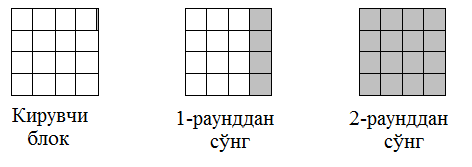

4.1-расм. SubBytes босқичи

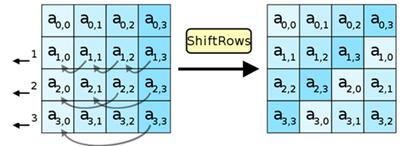

2. ShiftRows қадами. Ушбу босқичда биринчи босқичдан чиққан натижавий матрица баётлари сурилади. Бунда 1-сатр ўзгармас, 2-сатр 1 байт чапга, 3-сатр 2 байт чапга ва 4-сатр 3 байт чапга сурилади.

4.2 - расм. ShiftRows қадами

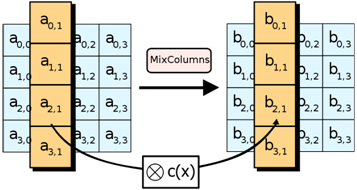

3. MixColumns қадами. Ушбу қадамда ShiftRows дан чиққан матрица билан ўзгармас матрица байти билан ўзаро кўпайтирилади.

4.3 -расм. MixColumns қадами

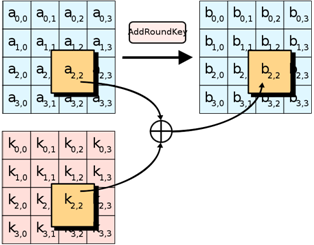

4. AddRoundKey қадами. Раунднинг охирги босқичи саналиб, 3-босқичдан чиққан натижа билан калит байтлари XOR амалида қўшилади.

4.4 -расм. AddRoundKey қадами

Ушбу стандарт XXI асрнинг энг криптобардошли криптографик тизими саналиб, ҳозирда амалий ҳужумга учрамаган.

AES шифрлаш алгоритми кирувчи блокни бутунлай ўзгариши 2-раунддан сўнг юз беради.

4.5 - расм. Кирувчи маълумотларнинг алмашиниш ҳолати (AES)

AES шифрлаш алгоритмида чизиқсиз функция сифатида SubBytes ва MixColumns функцияларидан фойдаланилган.

AES шифрлаш алгоритмида 4 раундан сўнг шифрматннинг дифференциял ва чизиқли хусусиятлари жуда камайиб кетади. Шунинг учун бу таҳлиллаш усуллари билан юқори натижа олиш мураккаб.

Барча симметрик шифрлаш усулларида энг самарали бўлган калитларни тўлиқ танлаш таҳдиди AES шифрлаш усулида жуда кўп ҳисоблашларни олади ва уни самарасиздир. Бу усул билан 2006 йилда RC5 алгоритмининг 64 калити ҳисобланиб топилган. 126 – битли калитни ушбу усулда ҳозирги ҳисоблаш қурилмаларидан фойдаланган ҳолда ҳисоблаганда миллиард йил вақт талиб этади ва унда ҳосил қилинган калитларни сақлаш учун 38 трилион терабайт хотира талаб этилади. Бу хотира эса 2016 йилдаги ер юзида мавжуд барча ахборот ҳажмидан кўпдир.

2009 йил 1 июлда Алекс Бирюков ва Дмитри Коаратович томонидан калитга боғлиқ таҳдид амалга оширилган ва унинг мураккаблик даражаси 2119 га тенг бўлган ва шу йилнинг декабр ойида келиб бу натижа 299.5 га яхшиланган.

2010 йилнинг июл ойида алгоритм яратувчиларидан бири, Винсент Рижмен томонидан AES – 128 учун “танланган калитга боғлиқ учрашиш” таҳдиди яратилди.

2011 йилда келиб Андрей Богданов, Дмитрий Ковратович ва Кристиан Речбергерлар томонидан тўлиқ AES учун калитларни тиклаш таҳдиди чоп этилди. Бу таҳдид “biclique” деб аталиб, у калитларни тўлиқ танлаш усулига қараганда тезроқдир. У AES - 128 калитини тиклаш учун 2126.2 амални бажариши талаб этилади. AES – 192 ва AES – 256 учун эса мос ҳолда 2190.2 ва 2254.6 та амални бажариш талаб этади. Кейинроқ эса бу натижалар қуйидагига яхшиланди: AES – 128 учун 2126 , AES – 192 учун 2189.9 ва AES – 256 учун 2254.3 га тенг. Бу натижа ҳозирда AES алгоритмининг калитни тиклашга қаратилган энг яхши натижадир.

Эдверд Сноуден томонидан келтирилган маълумотга асосан, AES ни таҳлиллашга қаратилган тадқиқотлар NSA (National Security Agency) томонидан давом эттирилмоқда ва улар “тау статистикасидан” фойдаланилаётгани айтиб ўтилган.

Шунга қарамасдан AES шифрлаш алгоритмини ҳозирда амалий томондан бузушнинг имкони мавжуд эмас.

Ишни бажарлиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. AES шифрлаш алгоритмининг математик асоси нимадан иборат.

2. AES ширфлаш алгоритмида шифрлаш ва дешифрлаш жараёни кетма - кетлигини келтиринг.

3. AES шифрлаш алгоритмини таҳлил қилинг.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

5 - Лаборатория иши

Мавзу: A5/1 оқимли шифрлаш алгоритми дастурий модулини ишлаб чиқиш

Ишдан мақсад: оқимли шифрлаш усуллари ҳақида амалий билим ва кўникмаларга эга бўлиш.

Назарий қисм

Оқимли шифрлаш алгоритмларининг умумий ишлаш принципи қуйидагича:

5.1-расм. Оқимли шифрлаш алгоритмлари моҳияти

Юқоридаги расмдан кўриниб турибдики, оқимли шифрлаш алгоритмларида муаммо калит кетма-кетлигини ишлаб чиқиш. Калит генератори чексиз узунликдаги псевдотасодифий калитлар кетма-кетлигини ишлаб чиқарувчи алгоритмдир. А5/1 алгоритми ҳам калит генератори саналиб, ушбу калит генеторидан фойдаланган ҳолда юқоридага схема асосида шифрланади.

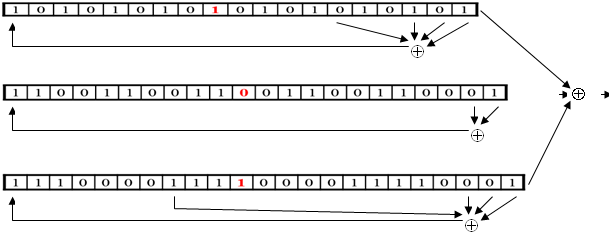

А5/1 оқимли шифрлаш алгоритми GSM стандартида маълумотни махфийлигини таъминлаш мақсадида фойдаланилган ва силжитиш регисторларига (СР) асосланган. Ушбу алгоритм 1987 йилда ишлаб чиқилган, европа ва қўшма штатларда дастлаб фойдаланилган.

A5/1 силжитиш регисторида кирувчи калит узунлиги 64 бит бўлиб, бу бит учта қисмга (19, 22, 23 битли) ажратилиб, регисторларга дастлабки қиймат сифатида берилади.

Ушбу алгоритм аппарат тарзда амалга оширишда жуда қулай саналиб, алгоритм учта силжитиш регисторидан фойдаланилади. Ушбу алгоритмнинг ишлаш принципи 5.2-расмда келтирилган. Унга кўра учта Х, Y ва Z регисторлар (ўлчамлари мос равишда, 19, 22 ва 23 бит)дан фойдаланилади. Ҳар бир регистор учун бошқариш битлари мавжуд бўлиб, улар регистор қийматини ўзгартиришда фойдаланилади (X учун 9, Y учун 11 ва Z учун 11 бит).

5.2 - расм. А5/1 алгоритми

5.1-жадвал

|

СР рақами |

Бит узунлиги |

Кўпҳад кўриниши |

Бошқариш бити |

Олинадиган битлар |

|

1 |

19 |

|

8 |

13, 16, 17, 18 |

|

2 |

22 |

|

10 |

20, 21 |

|

3 |

23 |

|

10 |

7, 20, 21, 22 |

Масалан:

A5/1 учта силжитиш регисторидан фойдаланилади

ü X: 19 bit (x0,x1,x2, …,x18)

ü Y: 22 bit (y0,y1,y2, …,y21)

ü Z: 23 bit (z0,z1,z2, …,z22)

ü Ҳар бир қадамда: m = maj(x8, y10, z10)

o Масалан: maj(0,1,0) = 0 ва maj(1,1,0) = 1

ü агар x8 = m u ҳолда X қадам

o t = x13 Å x16 Å x17 Å x18

o xi = xi-1 for i = 18,17,…,1 ва x0 = t

ü агар y10 = m у ҳолда Y қадам

o t = y20 Å y21

o yi = yi-1 for i = 21,20,…,1 ва y0 = t

ü агар z10 = m у ҳолда Z қадам

o t = z7 Å z20 Å z21 Å z22

o zi = zi-1 for i = 22,21,…,1 ва z0 = t

ü Kalit ketma-ketligi x18 Å y21 Å z22

|

|||||

5.3 - расм. А5/1 шифрлаш алгоритми

Масалан, m = maj(x8, y10, z10) = maj(1,0,1) = 1

Регистор X силжийди, Y силжимайди ва Z силжийди

Ўнг томондаги битлар XOR амали бўйича қўшилади.

Масалан: 0 Å 1 Å 0 = 1.

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. Оқимли шифрлаш моҳиятини келтиринг.

2. Калит генераторлари турларини келтиринг.

3. А5/1 шифрлаш алгоритми тушунтиринг.

4. Силжитиш регисторлари хусусиятлари нималардан иборат.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

6-Лаборатория иши

Мавзу: Очиқ калитли шифрлаш алгоритмлари дастурий модулини ишлаб чиқиш

Ишдан мақсад: ассиметрик шифрлаш алгоритмларини амалда фойдаланиш хусусида кўникмаларга эга бўлиш.

Назарий қисм

Ассиметрик шифрлаш усуллари маълумотларни шифрлашда ва дешифрлашда алоҳида алоҳида калитлардан фойдаланади. Шунинг учун уларда калитларни тақсимлаш муаммоси мавжуд эмас (6.1 – расм).

6.1 - расм. Ассиметрик шифрлаш усулларининг умумий кўриниши

Ассиметрик ширфлаш алгоритмларидан фойдаланиб маълумотларни ширфлаш қуйидаги жараёнлардан иборат:

1. Калитлар генерацияси.

Б фойдаланувчи kB махфий калит асосида KB очиқ калитни генерация қилади. Очиқ калит KB очиқ тармоқ орқали А фойдаланувчига ёки тармоқнинг бошқа фойдаланувчиларига узатади.

2. Маълумотларни ширфлаш.

А фойдаланувчи ёки тармоқнинг бошқа фойдаланувчиси KB очиқ калитдан фойдаланган ҳолда очиқ маълумотни шифрлайди ва уни очиқ тармоқ орқали юборади.

3. Шифрмалумотни дешифрлаш.

Б фойдаланувчи қабул қилинган шифрматнни ўзининг kB махфий калит билан дешифрлайди ва очиқ матнга эга бўлади.

Ассиметрик шифрлаш усулларини яратиш мавжуд бўлган бирор математик муаммога асосланади. Ҳозирда қуйидаги муаммоларга асосланган асимметрик шифрлаш усулларини фойдаланилади:

- катта сонни иккита туб кўпайтувчи шаклида ажратиш (RSA алгоритми);

- дискрет логарифмлаш муаммоси (Эл-Гамал алгоритми);

- эллиптик эгри чизиқ муаммоси.

RSA шифрлаш алгоритми. Диффи ва Хелман критография соҳасида янгича ёндашишни тарғиб қилиб, очиқ калитли криптотизимларнинг барча талабларига жавоб берадиган криптографик алгоритм яратиш таклифибилан чиқди. Биринчилардан бўлиб бунга жавобан 1997 йил Рон Райветс (Ron Rivest), Ади Шамир (Adi Shamir) ва Лен Адлмен (Len Adlmen)лар шу вақтгача тан олинган ва амалий кенг қўлланиб келинган очиқ калитли шифрлаш алгоритм схемасини таклиф қилди ва бу алгоритм уларнинг номи шарафига RSA алгоритми деб аталди. RSA алгоритми факторлаш мураккаблигига асосланган шифрлаш алгоритми ҳисобланади.

Райвест,

Шамир ва Адлмен томонидан яратилган схема даража кўрсаткичига асосланган.

Очиқ матн блокларга ажратилиб шифрланади, ҳар бир блок баъзи

берилган n сонидан кичик бўлган иккилик қийматга эга бўлади.

Бундан келиб чиқадики блок узунлиги ![]() дан кичик ёки тенг бўлиши керак.

Умуман олганда амалиётда блок узунлиги

дан кичик ёки тенг бўлиши керак.

Умуман олганда амалиётда блок узунлиги ![]() га тенг деб олинади, бу ерда

га тенг деб олинади, бу ерда ![]() . Очиқ матн M блоки ва шифрланган матн Cблоки учун шифрлаш ва дешифрлаш

қуйидаги формула билан ҳисоблаш мумкин.

. Очиқ матн M блоки ва шифрланган матн Cблоки учун шифрлаш ва дешифрлаш

қуйидаги формула билан ҳисоблаш мумкин.

![]() ,

,

![]()

Жўнатувчи ҳам, қабул қилувқи ҳам n ни қийматини билиши керак. Жўнатувчи e ни қийматини, қабул қилувчи эса фақат d ни қийматини билишади. Ушбу схема очиқ калитли шифрлаш алгоритми ҳисобланади, KU={e,n}- очиқ калит ва KR={d,n}-махфий калит ҳисобланади. Бу алгоритм очиқ калит ёрдамида шифрланиши учун, қуйидаги талаблар бажарилиши керак.

1. Шундай e,

d ва n қийматлар мавжуд бўлиш керакки, барча ![]() учун

учун ![]() тенглик ўринли бўлиши керак.

тенглик ўринли бўлиши керак.

2. Барча ![]() учун

учун ![]() ва

ва ![]() ни ҳисоблаш осон бўлиши керак.

ни ҳисоблаш осон бўлиши керак.

3. Амалий жиҳатдан e ва n ни билмасдан туриб d ни қийматини билиш мумкин бўлмаслиги керак.

Биринчи шартга биноан қуйидаги муносабатни топиш керак

![]()

Эйлер

функциясига асосан: ҳар қандай иккита p ва q туб

сонва ҳар қандай n ва m бутун сонлар учун, n=pq ва

![]() , ва ихтиёрий k бутун сон учун

қуйидаги муносабат бажарилади.

, ва ихтиёрий k бутун сон учун

қуйидаги муносабат бажарилади.

![]()

Бу ерда ![]() Эйлер функцияси бўлиб, n дан кичик ва n билан ўзаро туб бўлган

мусбат бутун сон. Эйлер функцияси

Эйлер функцияси бўлиб, n дан кичик ва n билан ўзаро туб бўлган

мусбат бутун сон. Эйлер функцияси ![]() билан ўзаро туб бўлган e сон

танлаб олинади ва талаб қилинаётган муносабат қуйидаги шарт асосида

бажарилади.

билан ўзаро туб бўлган e сон

танлаб олинади ва талаб қилинаётган муносабат қуйидаги шарт асосида

бажарилади.

![]()

Бу қуйидаги муносабат билан эквивалент:

![]()

![]()

e ва d, ![]() модул бўйичаўзаро тескари сон, яъни

модул бўйичаўзаро тескари сон, яъни

gcd(![]() .

.

Юқорида келтирилган параметрлар асосида RSA схемасини қуйидаги таьснифлаш мумкин:

p ва q - туб сонлар (махфий, танлаб олинади),

n=pq (очиқ, ҳисобланади),

шундай e, gcd(![]() (очиқ, танлаб олинади),

(очиқ, танлаб олинади),

![]() (махфий, ҳисобланади).

(махфий, ҳисобланади).

Махфий калит

{d,n} дан, очиқ калит эса {e,n} дан иборат бўлади. Фараз

қилайлик A фойдаланувчи очиқ калитини элон қилди ва B

фойдаланувчи унга M хабарни жўнатмоқчи. Bфойдаланувчи ![]() ҳисоблаб Cни жўнатади.

Шифрланган матнни қабул қилган A фойдаланувчи

ҳисоблаб Cни жўнатади.

Шифрланган матнни қабул қилган A фойдаланувчи ![]() ёрдамида дешифрлаб дастлабки

очиқ матнга эга бўлади.

ёрдамида дешифрлаб дастлабки

очиқ матнга эга бўлади.

Қуйида келтирилган мисолда RSA алгоритми амалий қўллаш кўрсатилган.

1. Иккита туб сон танлаб олинади, p=7 ва q=17.

2. n=p*q=7*17 ҳисобланади.

3. Эйлер

функцияси ҳисобланади ![]()

4. Эйлер функцияси ![]() билан ўзаро туб бўлган ва ундан кичкина бўлнаг e танлаб олинади; бизни, мисолимизда e=5.

билан ўзаро туб бўлган ва ундан кичкина бўлнаг e танлаб олинади; бизни, мисолимизда e=5.

5. de=1mod 96 ваd<96шартни қаноатлантирувчи dсони топилади. d=77, 77*5=385=4*96+1.

Натижада очиқ калит KU={5,119} ва ёпиқ калит KR={77,119}ҳосил бўлади. Юқоридаги

мисолда очиқ матн қиймати M=19 олинган. Шифрлаш формуласига

кўра очиқ матн қиймати очиқ калит қиймати ёрдамида

даражага кўтарилиб, n модул бўйича қиймати олинади, яъни 19 сони 5

даражага кўтарилади, натижада 2476099 ҳосил бўлади. Натижани 119 га бўлинса,

қолдиқ 66 га тенг бўлади. ![]() ва шунинг учун ҳам шифрланган

матн 66 га тенг бўлади. Дешифрлаш учун эса шифрланган матн қиймати махфий

калит қиймати ёрдамида даражага кўтарилиб, n модул бўйича

қиймати олинади, яъни

ва шунинг учун ҳам шифрланган

матн 66 га тенг бўлади. Дешифрлаш учун эса шифрланган матн қиймати махфий

калит қиймати ёрдамида даражага кўтарилиб, n модул бўйича

қиймати олинади, яъни![]() амални ҳисобланади ва

дастлабки очиқ матн қийматига эга бўлинади, яъни 19 га.

амални ҳисобланади ва

дастлабки очиқ матн қийматига эга бўлинади, яъни 19 га.

Эг-Гамал шифрлаш алгоритми. Ушбу очиқ калитли шифрлаш алгоритми дискерт логарифмлаш муаммосига асосланган бўлиб, калитлар узунлиги тенг бўлган ҳолда бардошлиги RSA алгоритми алгоритми бардошлигига тенг.

Калит генератори. Эл-Гамал алгоритмида калит генератори қуйидаги босқичлардан иборат:

- p – туб сон танланади;

- g<p шартни қаноатлантирувчи g бутун сон танланади;

- махфий калит сифатида a<p шартни қаноатлантирувчи бутун сон танланади;

-

очиқ

калит сифатида

![]() ҳисобланади;

ҳисобланади;

- очиқ калитлар жуфти (y, g, p) маълумотни шифрловчи томонларга ёки ихтиёрий одамларга тарқатилади.

Очиқ матнни шифрлаш. Шифрланиши керак бўлган М очиқ матн ва очиқ калитлар жуфтига эги фойдаланувчи қуйидаги кетма – кетликдаги амалларни бажаради:

- р сонидан кичик бўлган ва ЭКУБ(k, p-1)=1 шартни бажарувчи k -сонини танлаб олинади;

-

k

сон асосида ![]() ҳисобланади;

ҳисобланади;

-

очиқ матннинг ҳар бир

белгиси учун ![]() тенгликни

ҳисоблаш орқали шифрматн олинади;

тенгликни

ҳисоблаш орқали шифрматн олинади;

- шифрлаш амалга оширилгач, k сон ўчириб ташланади ва қабул қилувчига (r, c) жуфтлик юборилади.

Шифрматнни дешифрлаш. Шифрматн ва махфий калитга эга фойдаланувчи қуйидаги кетма – кетликларни бажариш орқали очиқ матнга эга бўлади:

-

қабул қилинган маълумотлар

асосида ![]() очиқ

матн ҳисобланади.

очиқ

матн ҳисобланади.

Ушбу алгоритм асосида содда мисол қуйида келтирилган:

А томон ўзининг махфий калити асосида очиқ калит жуфтини ҳосил қилади ва уни Б томонда юборади. Олинган қийматлар қуйидагилар:

g=3; p=31;

a=4; ![]() =(3^4)mod31=19. Бу ерда (p,g,y)

– очиқ калитлар жуфти ва a махфий калит.

=(3^4)mod31=19. Бу ерда (p,g,y)

– очиқ калитлар жуфти ва a махфий калит.

Шифрлаш. Бу босқич А

томоннинг очиқ калитларига эса Б томондан амалга оширилади. Очиқ

маълумот сифатида M=CDEF (2,3,4,5 –алфавитдани ўрни) олиниб, ЭКУБ(![]() ,

,![]() ) =1 шартни

қаноатлантирувчи k=7 танланди. Шундан сўнг қуйидагилар

ҳисобланади:

) =1 шартни

қаноатлантирувчи k=7 танланди. Шундан сўнг қуйидагилар

ҳисобланади:

![]() =(3^7)mod31=17;

=(3^7)mod31=17;

C1=![]() =2*(19^7)mod31=14;

=2*(19^7)mod31=14;

C2=![]() =3*(19^7)mod31=21;

=3*(19^7)mod31=21;

C3=![]() =4*(19^7)mod31=28;

=4*(19^7)mod31=28;

C4=![]() =5*(19^7)mod31=4;

=5*(19^7)mod31=4;

Шундан сўнг C1,C2,C3,C4 лардан иборат С ва r А томонга юборилади.

Дешифрлаш. Бу жараён махфий калитга эга бўлган А томондан амалга оширилади ва очиқ матн олинади:

M1=![]() =14*17^(31-1-4)mod31=2;

=14*17^(31-1-4)mod31=2;

M2=![]() =21*17^(31-1-4)mod31=3;

=21*17^(31-1-4)mod31=3;

M3=![]() =28*17^(31-1-4)mod31=4;

=28*17^(31-1-4)mod31=4;

M4=![]() =4*17^(31-1-4)mod31=5.

=4*17^(31-1-4)mod31=5.

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. Очиқ калитли шифрлаш алгоритмларининг яратиш асослари нималардан иборат.

2. RSA шифрлаш алгоритмини тушунтиринг.

3. Эл-Гамал шифрлаш алгоритми кетма - кетлигини айтинг.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

7 - Лаборатория иши

Мавзу: ЭРИ дастурий модулини ишлаб чиқиш

Ишдан мақсад: маълумотларни бутунлиги ва аутентификациясини таъминлаш ҳақида амалий кўникмаларга эга бўлиш.

Назарий қисм

Ассиметрик ширфлаш алгоритмлари юқорида исботланганидек, катта ҳажмдаги маълумотларни шифрлаш кенг қўлланилмайди. Ассиметрик шифрлаш алгоритмлари криптография соҳасида асосан электрон рақамли имзо тизимларида кенг фойдаланилади.

ЭРИ алгоритмлари қуйидаги вазифаларни бажаради:

- имзо чекилган маълумот бутунлигини;

- электрон ҳужжатга рақамли имзо қўйган субъектни муаллифликдан бош тортмаслигини таъминлайди;

- электрон ҳужжат манбааининг ҳақиқийлигини аниқлаш.

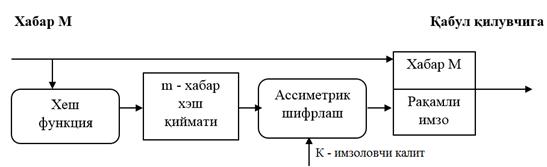

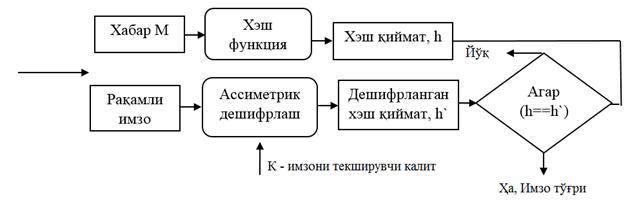

ЭРИ тизими қуйидаги икки жараёндан иборат (7.1, 7.2 - расмлар):

- ЭРИни шакллантириш;

- ЭРИ ҳақиқийлигини текшириш.

7.1- расм. Электрон рақамли имзони шакллантириш жараёни

7.2 - расм. Электрон рақамли имзони текшириш жараёни

Қуйида мавжуд электрон рақамли имзо алгоритмлари билан танишиб чиқилади.

RSA асосида ЭРИ. RSA алгоритмига асосланган ЭРИ алгоритмини ортиқча қийинчиликсиз амалга оширса бўлади. Бунинг учун шифрлаш ва деширфлаш учун фойдаланилган калитлардан тескарисига ва маълумотнинг ўрнида унинг хэш қийматдан фойдаланишнинг ўзи етарли (7.3 - расм).

|

ЭРИ ни шакллантириш |

ЭРИ ни текшириш |

|

Бу ерда: H(M) – маълумотнинг хэш қиймати; d – имзо қўйиш калити (махфий калит); P – имзо. |

|

7.3– расм. RSA асосида ЭРИ алгоритми

Эл-Гамал асосида ЭРИ. Амалда Эл-Гамал шифрлаш усулига асосланган ЭРИ алгоритмалари кенг қўлланилади. Бу усулда асосланган ЭРИ да калитларни генерациялаш шифрлашдаги каби амалга оширилади. Имзо қўйиш ва имзони текшириш жараёнлари қуйидаги каби амалга оширилади.

|

ЭРИ ни шакллантириш |

ЭРИ ни текшириш |

|

Бу ерда: H(M) – маълумотнинг хэш қиймати; х – имзо қўйиш калити (махфий калит); ЭКУБ (k, p-1)=1 га тенг бутун сон. (a,b) – имзо. |

тенглик ўринли бўлса имзо ҳақиқий, акс ҳолда йўқ. Бу ерда:

|

7.4– расм. Эл-Гамал асосида ЭРИ

Амалда кўплаб давлатлар ўзининг ЭРИ стандартларига эга. Уларга қуйидагиларни олиш мумкин:

- Эл-Гамалга асосланган DSA стандарти (АҚШ);

- Эл-Гамалга асосланган ГОСТ Р 34.10-94 стандарти (Россия);

- ЭЭЧ асосланган ECDSA -2000 стандарти (АҚШ);

- ЭЭЧ асосланган ГОСТ Р 34.10-2001 стандарти (Россия);

- Параметрли даражага кўтариш ва ЭЭЧ асосланган O’zDSt 1092:2009 стандарти (Ўзбекистон Республикаси).

Ишни бажарилиш тартиби ва қўйилган вазифа

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма – қадам изоҳлансин. Шунингдек Delpi, Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот таркиби

Ҳисобот қуйидаги маълумотлардан таркиб топган бўлиши лозим:

1. Назарий қисмда келтирилган алгоритмнинг дастурий таъминотидан фойдаланиш жараёнидаги олинган расмлари ва уларга изоҳ.

2. Яратилган дастурий таъминотнинг дастурий коди.

Назорат саволлари

1. ЭРИ тизимларининг асосий мақсади нимадан иборат.

2. ЭРИ алгоритмлари муолажаларини келтиринг.

3. RSA шифрлаш алгоритми асосида ЭРИ алгоритми қандай яратилади.

4. Эл-Гамал шифрлаш асосида ЭРИ алгоритми қандай яратилади.

Фойдаланилган адабиётлар

1. Акбаров Д.Е. Ахборот хавфсизлигини таъминлашнинг криптографик усуллари ва уларнинг қўлланилиши. Тошкент, 2008 – 394 бет.

2. Ғаниев С. К., Каримов М. М., Ташев К. А. Ахборот хавфсизлиги. Ахборот-коммуникация тизимлар хавфсизлиги. Олий ўқув юрт талабалари учун мўлжалланган. “Алоқачи”, 2008.

3. Шнайер Б. Прикладная криптография (Applied Cryptography), 2-е издание. 1996 г.

8 – Лаборатория иши

Мавзу: Ўрнига қўйиш усулларини частоталар усули асосида таҳлил этиш

Ишдан мақсад: криптотаҳлил усулларидан фойдаланишда амалий билим ва кўникмаларга эга бўлиш.

Назарий қисм

Частотавий, яъни статистик характеристикалар усулида симметрик ёки носимметрик криптотизим криптотаҳлилчиси шифрматндаги белгилар, ҳарфлар, сўзларнинг такрорланишлари сонини (частоталарини) ҳисоблаб, очиқ матн қайси тилда ёзилганини аниқлайди. Сўнгра эса, шифрматн шифр белгилари параметрларини очиқ матн қайси тилда ёзилган бўлса, шу тилнинг параметрлари билан солиштиради. Масалан, инглиз тилида E ҳарфи частотаси юқори, шифрматнда L ҳарфи частотаси юқори. Шифрматндаги L ҳарфини E ҳарфи билан алмаштирилади, яъни шифрматн ва очиқ матн ёзилган тил частоталарини камайиш тартибида ёзиб, тартиби тўғри келган белгилар ўзаро алмаштирилади. Кейин шифрматн биграмма, триграмма ва k-граммаларининг такрорланишлар сонини топиб, очиқ матн ёзилган тил биграмма, триграмма ва k-граммалари билан мос ҳолда алмаштиради. Биграмма, триграмма, k-грамма дэганда, матнда иккита, учта ва k-та белгининг кетма-кет келиши тушунилади. Масалан, инглиз тилида th, in, is, er, he, en, биграммалари, рус тилида ст, но, ен, то, на биграммалари, сто, ено, нов, тов, ова триграммалари кўп учрайди. Қуйидаги жадвалда инглиз тили ҳарфларининг пайдо бўлишининг нисбий частотаси келтирилган (40 000 та сўз ичида).

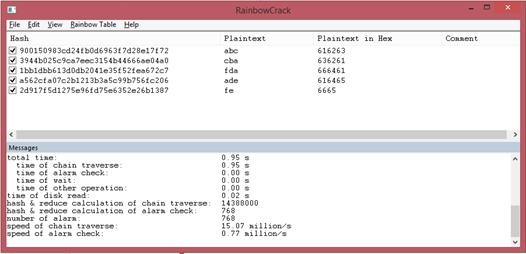

Юқорида айтиб ўтилган принциплар ҳозирги кунда кенг тарқалган паролларни танлаш бўйича дастурларда қўлланилади. Паролларни танлаш бўйича дастур аввало эҳтимоллиги катта бўлган паролларни танлайди. эҳтимоллиги кичик бўлган паролларни кейинга олиб қўяди.

|

Ҳарф |

Сони |

Ҳарф |

Частотаси |

|

|

E |

21912 |

|

E |

12.02 |

|

T |

16587 |

|

T |

9.10 |

|

A |

14810 |

|

A |

8.12 |

|

O |

14003 |

|

O |

7.68 |

|

I |

13318 |

|

I |

7.31 |

|

N |

12666 |

|

N |

6.95 |

|

S |

11450 |

|

S |

6.28 |

|

R |

10977 |

|

R |

6.02 |

|

H |

10795 |

|

H |

5.92 |

|

D |

7874 |

|

D |

4.32 |

|

L |

7253 |

|

L |

3.98 |

|

U |

5246 |

|

U |

2.88 |

|

C |

4943 |

|

C |

2.71 |

|

M |

4761 |

|

M |

2.61 |

|

F |

4200 |

|

F |

2.30 |

|

Y |

3853 |

|

Y |

2.11 |

|

W |

3819 |

|

W |

2.09 |

|

G |

3693 |

|

G |

2.03 |

|

P |

3316 |

|

P |

1.82 |

|

B |

2715 |

|

B |

1.49 |

|

V |

2019 |

|

V |

1.11 |

|

K |

1257 |

|

K |

0.69 |

|

X |

315 |

|

X |

0.17 |

|

Q |

205 |

|

Q |

0.11 |

|

J |

188 |

|

J |

0.10 |

|

Z |

128 |

|

Z |

0.07 |

Ишни бажарилиш тартиби ва қўйилган вазифа

1. Шифрматн қуйидагига тенг:

GBSXUCGSZQGKGSQPKQKGLSKASPCGBGBKGUKGCEUKUZKGGBSQEICACGKGCEUERWKLKUPKQQGCIICUAEUVSHQKGCEUPCGBCGQOEVSHUNSUGKUZCGQSNLSHEHIEEDCUOGEPKHZGBSNKCUGSUKUASERLSKASCUGBSLKACRCACUZSSZEUSBEXHKRGSHWKLKUSQSKCHQTXKZHEUQBKZAENNSUASZFENFCUOCUEKBXGBSWKLKUSQSKNFKQQKZEHGEGBSXUCGSZQGKGSQKUZBCQAEIISKOXSZSICVSHSZGEGBSQSAHSGKHMERQGKGSKREHNKIHSLIMGEKHSASUGKNSHCAKUNSQQKOSPBCISGBCQHSLIMQGKGSZGBKGCGQSSNSZXQSISQQGEAEUGCUXSGBSSJCQGCUOZCLIENKGCAUSOEGCKGCEUQCGAEUGKCUSZUEGBHSKGEHBCUGERPKHEHKHNSZKGGKAD

Берилган шифрматндаги белгиларнинг такрорланиш даражаси эса қуйидагига тенг:

|

A |

B |

C |

D |

E |

F |

G |

H |

I |

J |

K |

L |

M |

N |

O |

P |

Q |

R |

S |

T |

U |

V |

W |

X |

Y |

Z |

|

17 |

20 |

38 |

2 |

35 |

3 |

57 |

23 |

13 |

1 |

52 |

10 |

3 |

13 |

7 |

7 |

30 |

7 |

61 |

1 |

38 |

3 |

3 |

8 |

0 |

19 |

Мос ҳарфларнинг эҳтимолликлари катта бўлганлари алмаштирилгандан сўнг, кенг учрайдиган иккиликлар (TH, EA, OF, TO, IN, IT, IS, BE, AS, AT, SO, WE, HE, BY, OR, ON, DO, IF, ME, MY, UP), учликлар (THE, EST, FOR, AND, HIS, ENT ёки THA) ва маносидан келиб чиққан ҳолда сўзлар алмаштирилгандан сўнг қуйидаги очиқ матн олинади: