УЗБЕКСКОЕ АГЕНТСТВО СВЯЗИ И ИНФОРМАТИЗАЦИИ

ТАШКЕНТСКИЙ УНИВЕРСИТЕТ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

Факультет: «Информационные технологии»

Кафедра: «Информационные технологии»

ПРОТОКОЛЫ ИНФОРМАЦИОННЫХ СИСТЕМ

Учебно методическое пособие по лабораторным работам

5А330204 - Информационные системы (по отраслям)

Ташкент-2012

Автор(ы): А.Э.Кувнаков, Х.Б. Султанов. «Протоколы информационных систем», /ТУИТ. 79 с. Ташкент, 2012

Методические указания по выполнению лабораторных работ по дисциплине «Протоколы информационных систем» для студентов магистратуры специальности 5А330204- Информационные системы (по отраслям).

Предусматривается изучение протоколов с использованием программы моделирования «Packet Tracer», которая позволяет создавать, настраивать и исследовать сетей различных конфигураций, а также нахождения узких мест организованных сетей посредством анализа и моделирования различных ситуаций предметной области.

Рецензент(ы):

|

д.т.н., профессор, зав. каф. "Электронная коммерция", ТУИТ, |

|

Якубов М.С. |

|

д.т.н., профессор, Центр разработки программных продуктов и аппаратно - программных комплексов |

|

Исмоилов М.А. |

|

|

|

|

Ташкентский Университет Информационных Технологий. 2012 г.

ОГЛАВЛЕНИЕ

|

ВВЕДЕНИЕ……………………………………………………………………. |

4 |

|

Лабораторная работа № 1. Интерфейс Packet Tracer………………………... |

5 |

|

Лабораторная работа № 2. Топология и построение сети в Packet Tracer… |

13 |

|

Лабораторная работа № 3. Анализ протоколов уровня приложения и транспорта……………………………………………………………………… |

22 |

|

Лабораторная работа № 4. Протоколы транспортного уровня TCP/IP ( TCP и UDP)…………………………………………………………………... |

31 |

|

Лабораторная работа № 5. Услуги E-mail и протоколы……………………. |

41 |

|

Лабораторная работа № 6. Использование Wireshark для анализа Protocol Data Units»……………………………………………………………. |

48 |

|

Лабораторная работа №.7. Анализ Gateway оборудования………………… |

56 |

|

Лабораторная работа № 8. Настройка коммутаторов………………………. |

59 |

|

Лабораторная работа № 9. Настройка маршрутизатора и подсети………… |

70 |

|

ЛИТЕРАТУРА…………………………………………………………………. |

78 |

ВВЕДЕНИЕ

Решение широкого круга задач, связанных с выполнением научно – исследовательских, или производственных, требует умения построения и исследования сетей, информационных систем различных конфигураций и подбирать соответствующие системы управления.

Тематика лабораторных работ охватывает современных требований предъявляемых по построению и анализу различных сетей и систем на основе семейства протоколов TCP/IP такие как, IP, ARP, RARP, DNS, SMTP, POP, UDP, TCP, ICMP, различных протоколов маршрутизации, системы адресации и их развития, взаимодействие различных сетей и систем, работающих на основе IP, вопросы создания протоколов и систем, а также изучение различных программ (утилиты) такие как ping, ipconfig, netstat, tracert. После выполнения лабораторных работ обучающиеся будут иметь навыки практического применения полученных знаний по построению, настройки и управления, а также нахождения узких мест проектируемой системы в целом.

Лабораторный цикл содержит следующих работ:

1. Интерфейс Packet Tracer.

2. Топология и построение сети в Packet Tracer.

3. Анализ протоколов уровня приложения и транспорта

4. Протоколы транспортного уровня TCP/IP.( TCP и UDP)

5. Услуги E-mail и протоколы

6. Использование Wireshark для анализа Protocol Data Units»

7. Анализ Gateway оборудования

8. Настройка коммутаторов

9. Настройка маршрутизатора и подсети

Содержание отчета по каждой работе:

Название работы, цель работы, задание в соответствии с вариантом.

Теоретическая часть.

Результаты выполнения задания на ПК.

Выводы.

Лабораторная работа № 1. Интерфейс Packet Tracer

Цель работы. Изучить основные функциональные возможности программного сетевого эмулятора Packet Tracer Cisco Systems.

Краткие теоретические сведение

Packet Tracer является интегрированной средой моделирования, визуализации, совместной работы и оценки состояния окружающей среды. Packet Tracer помогает студенту и преподавателю создавать сетевые модели, осуществлять визуализацию и анимацию передачи информации в сети. Как и любое моделирование, Packet Tracer опирается на упрощенные модели сетевых устройств и протоколов. Реальные компьютерные сети остаются эталоном для понимания поведения сети и развития навыков для их построения. Packet Tracer был создан, чтобы помочь решить проблему обеспечения доступа к сетевому оборудованию для студентов и преподавателей. Packet Tracer поддерживает следующие протоколы (см. табл.1.1).

Tаблица 1.1.

Протоколы и их описание

|

Наименование |

Описание |

|

Протоколы |

LAN: Ethernet (including CSMA/CD*), 802.11 a/b/g/n wireless*, PPPOE Switching: VLANs, 802.1q, trunking, VTP, DTP, STP*, RSTP*, multilayer switching*, Etherchannel, LACP, PAgP TCP/IP: HTTP, HTTPS, DHCP, DHCPv6, Telnet, SSH, TFTP, DNS, TCP*, UDP, IPv4*, IPv6*, ICMP, ICMPv6, ARP, IPv6 ND, FTP, SMTP, POP3, VOIP(H.323) Routing: static, default, RIPv1, RIPv2, EIGRP, single-area OSPF, multi-area OSPF, BGP, inter-VLAN routing, redistribution Other: ACLs (standard, extended, and named), CDP, NAT (static, dynamic, inside/outside, and overload), NATv6 WAN: HDLC, SLARP, PPP*, and Frame Relay* Security: IPsec, GRE, ISAKMP, NTP, AAA, RADIUS, TACACS, SNMP, SSH, SYSLOG, CBAC, Zone-based policy firewall, IPS QoS: Layer 2 QoS, Layer 3 Diffserv QoS, FIFO Hardware queues, Priority Queuing, Custom Queuing, Weighted Fair Queuing, MQC, NBAR* * обозначает наложенные функциональные ограничения |

|

Логическое пространство |

Создание сетевой топологии Устройства: маршрутизаторы, коммутаторы, хранилища(Server, Desktop and Laptop), хабы, мосты, беспроводные точки доступа, беспроводные маршрутизаторы и DSL/cable модемы Соединение устройств осуществляется с использованием медных, оптоволоконных, коаксиальных кабелей. |

|

Физическое пространство |

Поддерживает следующие виды: иерархия устройств, коммутационные шкафы, здания, города Также поддерживается отображение допустимой длины кабелей в сети Ethernet, масштабирование созданных пользователем графиков. |

|

Режим реального времени |

Обмен данными происходит в режиме реального времени. Настраиваемая конфигурация: DHCP, DNS, HTTP, TFTP, Syslog, AAA, and NTP servers |

|

Режим симуляции |

Анимация передачи пакетов Лист событий Имеется широкий выбор протоколов модели OSI. Пользователь имеет возможность создания сценария передачи пакетов. |

Логическое пространство

Для того, чтобы расположить устройство, необходимо выбрать его из меню и перетащить на главную панель.

Рис.1.1. Выбор устройства

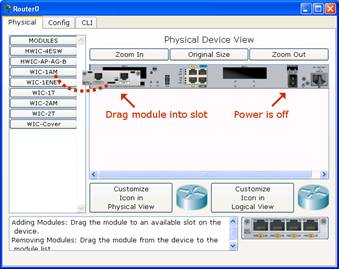

Большинство из устройств в Packet Tracer имеют модули расширения, необходимые для подключения дополнительных портов. Добавление модулей осуществляется в панели настройки устройства. При подключении нового модуля устройство должно быть отключено от электросети.

Рис.1.2. Добавление модулей расширения

Packet Tracer предоставляет возможность создания шаблонов устройств. Для создания шаблона необходимо выбрать устройство, добавить необходимые модули расширения, затем перейти в Custom Devices Dialog. Затем добавить описание выбранного устройства, нажав на Select. Добавить новое созданное пользователем устройство можно через Custom Made Devices.

Рис.1.3. Создание шаблона устройства.

Для соединения устройств между собой необходимо выбрать подходящие кабели, расположенных на панели Connections. Затем нужно щелкнуть правой кнопкой мыши по одному из устройств и выбрать порт подключения. Аналогичные дествия выполнить для второго устройства.

Рис. 1.4. Создание соединений.

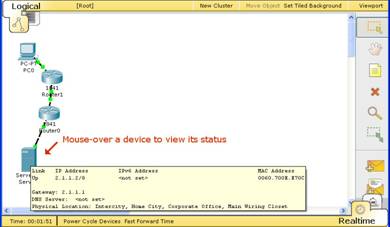

Режим реального времени

В режиме реального времени, сеть всегда работает независимо от действий пользователя. Конфигурирование сети осуществляется в реальном времени. При просмотре статистики сети, они отображаются в режиме реального времени, как показано на панели инструментов. В дополнение к использованию Cisco IOS для настройки и диагностики сети, вы можете использовать Add Simple PDU и User Created PDU List для наглядной отправки пакета.

Рис. 1.5. Функционирование сети в режиме реального времени.

Режим симуляции

В режиме симуляции, вы можете смотреть свои сети работать в более медленном темпе, исследуя пути, по которым пересылаются пакеты. При переключении в режим моделирования, появится специальная панель. Вы можете графически просматривать распространение пакетов по сети, нажав на кнопку Add Simple PDU. Имеется возможность контроля скорости моделирования с использованием кнопки Speed Slider. Также можно просматривать предыдущие события, нажав на кнопку Назад.

Рис.1.6. Режим моделирования

Во время моделирования можно кликнуть на пересылаемом пакете и получить о нем подробную информацию.

Рис.1.7. Информация о пакете

Физическое пространство

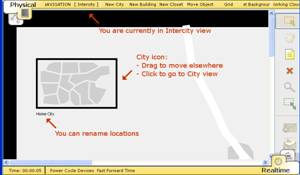

Целью физической рабочей области является обзор физических аспектов логической топологии сети. Это дает ощущение масштаба и размещения (как ваша сеть может выглядеть в реальной среде).

Физические рабочая область разделена на четыре слоя, чтобы отразить физический масштаб четыре среды: междугородная, город, дом, и коммутационного узла. Междугородный является крупнейшим окружающей среды. Он может содержать много городов. Каждый город может содержать множество зданий. Наконец, каждое здание может содержать множество шкафов проводки. Распределительный шкаф обеспечивает вид, который отличается от трех других видов. Здесь вы можете увидеть устройства, которые были созданы в логических Workspace; позиционируется в области сетевых технологий стойки и на столах. Три других слоя обеспечивают просмотр миниатюр их макетов. Это по умолчанию расположение в физической рабочей области, но устройства в шкафу могут быть перемещены в любой из слоев.

|

|

|

|

Рис.1.8. Междугородний масштаб |

Рис.1.9. Масштаб здания |

|

|

|

|

Рис.1.10. Коммутационный шкаф |

Рис.1.11. Устройства, размещенные в коммутационном шкафу |

Контрольные вопросы

1. Логическая среда

2. Физическая среда

3. Режимы работы Packet tracer

Лабораторная работа № 2. Топология и построение сети в Packet Tracer

Цель работы. Ознакомится с архитектурой стека протоколов TCP/IP с использованием программного сетевого эмулятора Packet Tracer Cisco Systems.

Краткие теоретические сведение

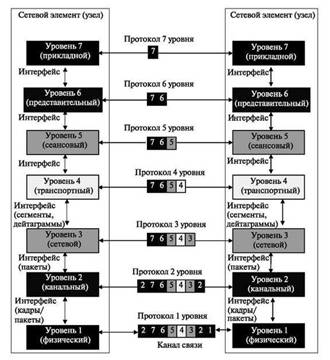

Открытая система(OSI) — это стандартизированный набор протоколов и спецификаций, который гарантирует возможность взаимодействия оборудования различных производителей. Она реализуется набором модулей, каждый из которых решает простую задачу внутри элемента сети. Каждый из модулей связан с одним или несколькими другими модулями. Решение сложной задачи подразумевает определенный порядок следования решения простых задач, при котором образуется многоуровневая иерархическая структура (cм.рис. 2.1). Это позволяет любым двум различным системам связываться независимо от их основной архитектуры.

Рис. 2.1. Модель взаимодействия открытых систем OSI

Модель OSI составлена из семи упорядоченных уровней: физического (уровень 1), звена передачи данных (уровень 2), сетевого (уровень 3), транспортного (уровень 4), сеансового (уровень 5), представления (уровень 6) и прикладного (уровень 7).

Обмен информацией между модулями происходит на основе определенных соглашений, которые называются интерфейсом. При передаче сообщения модуль верхнего уровня решает свою часть задачи, а результат, понятный только ему, оформляет в виде дополнительного поля к исходному сообщению (заголовка) и передает измененное сообщение на дообслуживание в нижележащий уровень. Этот процесс называется инкапсуляцией.

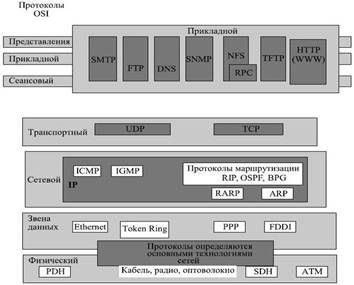

Стек протоколов Интернета (TCP/IP)

Стек протоколов сети Интернет был разработан до модели OSI. Поэтому уровни в стеке протоколов Интернета не соответствуют аналогичным уровням в модели OSI. Стек протоколов Интернета состоит из пяти уровней: физического, звена передачи данных, сети, транспортного и прикладного. Первые четыре уровня обеспечивают физические стандарты, сетевой интерфейс, межсетевое взаимодействие и транспортные функции, которые соответствуют первым четырем уровням модели OSI. Три самых верхних уровня в модели OSI представлены в стеке протоколов Интернета единственным уровнем, называемым прикладным уровнем (см. рис. 2.2).

Рис. 2.2. Стек протоколов Интернета (TCP/IP) по сравнению с OSI

Стек базовых протоколов Интернета — иерархический, составленный из диалоговых модулей, каждый из которых обеспечивает заданные функциональные возможности; но эти модули не обязательно взаимозависимые. В отличие от модели OSI, где определяется строго, какие функции принадлежат каждому из ее уровней, уровни набора протокола TCP/IP содержат относительно независимые протоколы, которые могут быть смешаны и согласованы в зависимости от потребностей системы. Термин иерархический означает, что каждый верхний протокол уровня поддерживается соответственно одним или более протоколами нижнего уровня.

На транспортном уровне стек определяет два протокола: протокол управления передачей (TCP) и протокол пользовательских дейтаграмм (UDP). На сетевом уровне — главный протокол межсетевого взаимодействия (IP), хотя на этом уровне используются некоторые другие протоколы, о которых будет сказано ниже.

Адресация узлов в IP-сетях

Компьютеры или другие сложные сетевые устройства, подсоединенные к нескольким физическим сетям, имеют несколько IP-адресов — по одному на каждый сетевой интерфейс. Схема адресации позволяет проводить единичную, широковещательную и групповую адресацию. Таким образом, выделяют 3 типа IP-адресов.

Unicast-адрес (единичная адресация конкретному узлу) — используется в коммуникациях "один-к-одному".

Broadcast-адрес (широковещательный адрес, относящийся ко всем адресам подсети) — используется в коммуникациях "один-ко-всем". В этих адресах поле идентификатора устройства заполнено единицами. IP-адресация допускает широковещательную передачу, но не гарантирует ее — эта возможность зависит от конкретной физической сети. Например, в сетях Ethernet широковещательная передача выполняется с той же эффективностью, что и обычная передача данных, но есть сети, которые вообще не поддерживают такой тип передачи или поддерживают весьма ограничено.

Multicast-адрес (групповой адрес для многоадресной отправки пакетов) — используется в коммуникациях "один-ко-многим". Поддержка групповой адресации используется во многих приложениях, например, приложениях интерактивных конференций. Для групповой передачи рабочие станции и маршрутизаторы используют протокол IGMP, который предоставляет информацию о принадлежности устройств определенным группам.

Адреса узлов в сетях TCP/IP может быть 3 видов:

· Физическая (локальная), присваивается заводом изготовителем при разработке;

· IP-адрес (например, 192.168.0.1), эти адреса присваивается пользователями, Internet провайдерами или администраторами.

· DNS (например www.mail.ru), эти адреса тоже присваивается пользователями, Internet провайдерами или администраторами.

Таблица 2.1.

Классы IP-адресов

|

Класс сети |

Наименьший идентификатор сети |

Наибольший идентификатор сети |

Количество сетей |

|

Класс A |

1.0.0.0 |

126.0.0.0 |

126 |

|

Класс B |

128.0.0.0 |

191.255.0.0 |

16384 |

|

Класс C |

192.0.0.0 |

223.255.255.0 |

2097152 |

Сетевое оборудование

Мост (bridge), как и репитер, может соединять сегменты или локальные сети рабочих групп. Однако, в отличие от репитера, мост также служит для разбиения сети, что помогает изолировать трафик или отдельные проблемы. Например, если трафик одного-двух компьютеров или одного отдела “затопляет” сеть пакетами, уменьшая ее производительность в целом, мост изолирует эти компьютеры или этот отдел. Мосты обычно решают следующие задачи. Увеличивают размер сети. Увеличивают максимальное количество компьютеров в сети.

В среде, объединяющей несколько сетевых сегментов с различными протоколами и архитектурами, мосты не всегда гарантируют быструю связь между всеми сегментами. Для такой сложной сети необходимо устройство, которое не только знает адрес каждого сегмента, но и определяет наилучший маршрут для передачи данных и фильтрует широковещательные сообщения. Такое устройство называется маршрутизатором.

Маршрутизаторы (routers) работают на Сетевом уровне модели OSI. Это значит, что они могут переадресовывать и маршрутизировать пакеты через множество сетей, обмениваясь информацией (которая зависит от протокола) между раздельными сетями. Маршрутизаторы считывают в пакете адресную информацию сложной сети и, поскольку они функционируют на более высоком по сравнению с мостами уровне модели OSI, имеют доступ к дополнительным данным. Маршрутизаторы могут выполнять следующие функции мостов: фильтровать и изолировать трафик; соединять сегменты сети.

Устройства Switch - коммутатор. Это оборудование относится к активному сетевому оборудованию, и служит для обработки пакетов в сети. Свитч (то же самое, что переключатель, мост, switch, bridge) - устройство, служащее для разделения сети на отдельные сегменты, которые могут содержать хабы и сетевые карты. Свитчи являются устройствами 2-го уровня, т.е. содержат в себе порты - устройства 1-го уровня для работы с сигналами, но помимо того, работают с содержимым сетевых пакетов - читают поле физического адреса назначения (MAC) пакета, пришедшего на один из портов, и в зависимости от его значения и таблицы MAC-адрес - порт "ретранслируют" пакет на другой порт (или не ретранслируют).

Выполнение работы

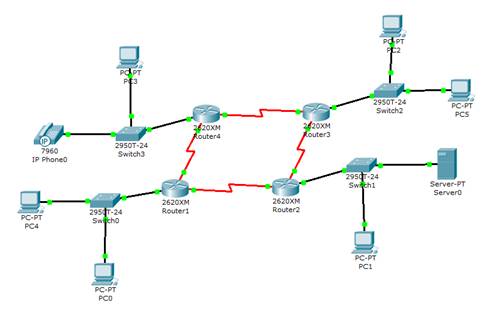

Ниже на рис 2.3. приведена спроектированная сеть, которая включает в себя следующее оборудование:

1. Маршрутизаторы;

2. Коммутаторы;

3. ПК;

4. IP-телефоны;

5. Сервер.

Рис. 2.3. Результат построения сети

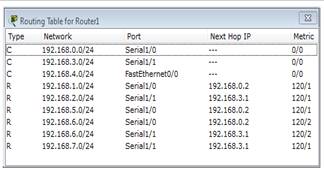

Маршрутизаторы соединяются между собой при помощи DCE – кабеля. В данной сети маршрутизаторы используют RIP – протокол для осуществления передачи данных между различными подсетями.

|

|

|

|

Рис. 2.4. Таблица маршрутизации |

Рис. 2.5. Назначение IP-адреса маршрутизатору |

|

|

|

|

Рис. 2.6. Настройка протокола RIP‑маршрутизации |

|

Таблица 2.2.

Варианты заданий

|

№ |

Маршрутизатор Router |

Коммутатор Switch |

Хаб Hub |

IP телефон IP Phone |

Компьютер PC |

Server |

|

1 |

2 |

2 |

2 |

2 |

8 |

2 |

|

2 |

3 |

3 |

3 |

2 |

9 |

2 |

|

3 |

2 |

2 |

2 |

3 |

8 |

1 |

|

4 |

3 |

3 |

3 |

2 |

7 |

2 |

|

5 |

2 |

2 |

2 |

2 |

6 |

2 |

|

6 |

3 |

3 |

3 |

3 |

5 |

1 |

|

7 |

2 |

2 |

2 |

2 |

10 |

2 |

|

8 |

3 |

3 |

3 |

2 |

9 |

2 |

|

9 |

2 |

2 |

2 |

3 |

8 |

1 |

|

10 |

3 |

3 |

3 |

2 |

10 |

2 |

|

11 |

2 |

2 |

2 |

2 |

9 |

2 |

|

12 |

3 |

3 |

3 |

3 |

8 |

1 |

|

13 |

2 |

2 |

2 |

2 |

10 |

2 |

|

14 |

3 |

3 |

3 |

2 |

9 |

2 |

|

15 |

2 |

2 |

2 |

3 |

8 |

1 |

|

16 |

3 |

3 |

3 |

2 |

10 |

2 |

|

17 |

2 |

2 |

2 |

2 |

9 |

2 |

|

18 |

3 |

3 |

3 |

3 |

8 |

1 |

Контрольные вопросы

1. OSI модель

2. Стек протоколов Интернет

3. Последовательность настройки протоколов маршрутизатора

4. Классификация IP-адресов

5. Типы адресации в сетях

Лабораторная работа № 3. Анализ протоколов уровня приложения и транспорта

Цель работы. Провести анализ работы протоколов уровня приложений и транспорта с использованием программного сетевого эмулятора Packet Tracer Cisco Systems.

Краткие теоретические сведение

Семейство протоколов TCP/IP основано на четырехуровневой эталонной модели. Все протоколы, входящие в семейство протоколов TCP/IP, расположены на трех верхних уровнях этой модели.

Каждый уровень модели TCP/IP соответствует одному или нескольким уровням семиуровневой эталонной модели OSI (Open Systems Interconnection — взаимодействие открытых систем), предложенной ISO — международной организацией по стандартам (International Standards Organization).

Типы служб и протоколов, используемых на каждом уровне модели TCP/IP, более подробно описаны в следующей таблице.

Таблица 3.1.

Типы служб и протоколов

|

Уровень |

Описание |

Протоколы |

|

Приложение |

Определяет прикладные протоколы TCP/IP и интерфейс программ со службами транспортного уровня, необходимый для использования сети. |

HTTP, Telnet, FTP, TFTP, SNMP, DNS, SMTP, X Windows, другие прикладные протоколы |

|

Транспортный |

Обеспечивает управление сеансами связи между компьютерами. Определяет уровень служб и состояние подключения, используемые при транспортировке данных. |

TCP, UDP |

|

Интернет |

Упаковывает данные в IP-датаграммы, содержащие информацию об адресах источника и приемника, которая используется для перенаправления датаграмм от узла к узлу и по сетям. Выполняет маршрутизацию IP-датаграмм. |

IP, ICMP, ARP, RARP |

|

Сетевого интерфейса |

Определяет средства и принципы физической передачи данных по сети, включая преобразование битов данных в электрические или другие сигналы аппаратными устройствами, непосредственно подключенными к среде передачи, такой как коаксиальный кабель, оптоволокно или витая пара. |

Ethernet, Token Ring, FDDI, X.25, Frame Relay, RS-232, v.35 |

Протоколы уровня приложений

SMTP (Simple Mail Transfer Protocol) – простой почтовый протокол. Он поддерживает передачу почтовых электронных сообщений по сети Интернет. Протокол называется простым, потому что обеспечивает передачу информации пользователям, готовым к немедленной доставке. Передача осуществляется в режиме 7-битовых слов. Он требует наличия программ перехода от принятого в большинстве программ формата с 8-разрядными словами к формату с 7-разрядными словами.

Система поддерживает:

· посылку одиночных сообщений одному или более получателям;

· посылку сообщений, включающих в себя текст, голосовые сообщения, видео или графические материалы.

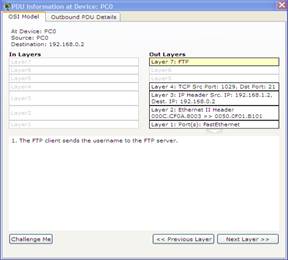

Протокол передачи файлов (FTP — File Transfer Protocol) используется для передачи файлов от одного компьютера к другому. Обеспечивает просмотр каталогов удаленного компьютера, копирование, удаление и пересылку файлов. FTP отличается от других протоколов тем, что устанавливает два соединения между хостами. Одно используется для передачи информации, а другое — для управления передачей.

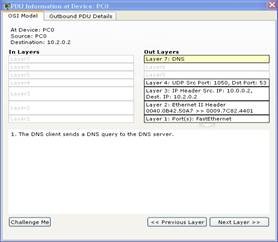

DNS (Domain Name System) – служба доменных имен. Она осуществляет присвоение уникальных имен всем пользователям и узлам сети Интернет и устанавливает логическую связь с их сетевыми адресами. Доменное имя представляется иерархической структурой, имеющей несколько уровней. Типовые имена доменов верхнего уровня закреплены следующим образом:

|

.com – коммерческие организации; |

|

.gov – правительственные учреждения; |

|

.org – некоммерческие организации; |

|

.net — центры поддержки сети; |

|

.int – международные организации; |

|

.mil – военные структуры. |

SNMP (Simple Network Management Protocol) — простой протокол управления сетью. Он обеспечивает набор фундаментальных действий по наблюдению и обслуживанию Интернета.

Протокол разработан так, чтобы он мог контролировать устройства, созданные различными изготовителями и установленные на различных физических сетях. Другими словами, SNMP освобождает задачи управления от учета физических характеристик управляемых устройств и от основной технологии организации сети.

Сетевая файловая система (NFS — Network File System). Это один из многих протоколов (например, на рисунке показан еще один протокол RPC –Remote Procedure Call – вызов удаленной процедуры), который позволяет использование файлов, содержащих процедуры управления и периферии в другом компьютере.

Тривиальный (простейший) протокол передачи файлов TFTP (Trivial File Transfer Protocol). Используется в простых случаях при начальной загрузке рабочих станций или загрузке маршрутизаторов, не имеющих внешней памяти.

Протокол передачи гипертекста (HTTP — Hyper Text Transfer Protocol) — транспортный протокол, который применяется в Интернете при обмене документами, представленными на языке описания гипертекстовых документов.

Язык разметки гипертекста (HTML — Hyper Text Markup Language). Является одним из главных языков, используемых в сети WWW.

Протоколы уровня транспорта

Протокол управления передачей TCP (Transmission Control Protocol) является обязательным стандартом TCP/IP, который описан в документе RFC 793 «Transmission Control Protocol (TCP)» и предоставляет надежную службу доставки пакетов, ориентированную на установление соединения.

Протокол TCP:

· гарантирует доставку IP-датаграмм;

· выполняет разбиение на сегменты и сборку больших блоков данных, отправляемых программами;

· обеспечивает доставку сегментов данных в нужном порядке;

· выполняет проверку целостности переданных данных с помощью контрольной суммы;

· посылает положительные подтверждения, если данные получены успешно. Используя избирательные подтверждения, можно также посылать отрицательные подтверждения для данных, которые не были получены;

· предлагает предпочтительный транспорт для программ, которым требуется надежная передача данных с установлением сеанса связи, например для баз данных «клиент-сервер» и программ электронной почты.

Протокол TCP

TCP основан на связи «точка-точка» между двумя узлами сети. TCP получает данные от программ и обрабатывает их как поток байтов. Байты группируются в сегменты, которым TCP присваивает последовательные номера, необходимые для правильной сборки сегментов на узле-приемнике.

Чтобы два узла TCP могли обмениваться данными, им нужно сначала установить сеанс связи друг с другом. Сеанс TCP инициализируется с помощью процесса, называемого трехэтапным установлением связи. В этом процессе синхронизируются номера последовательности и передается управляющая информация, необходимая для установления виртуального соединения между узлами.

По завершении процесса трехэтапного установления связи начинается пересылка и подтверждение пакетов в последовательном порядке между этими узлами. Аналогичный процесс используется TCP перед прекращением соединения для того, чтобы убедиться, что оба узла закончили передачу и прием данных.

Протокол UDP

Протокол датаграмм пользователя UDP (User Datagram Protocol) является стандартом TCP/IP, описанным в документе RFC 768 «User Datagram Protocol (UDP)». UDP используется некоторыми программами вместо TCP для быстрой, простой, но ненадежной передачи данных между узлами TCP/IP.

UDP обеспечивает службу датаграмм, не ориентированную на установление соединения, что означает, что UDP не гарантирует ни доставку, ни правильность порядка доставки датаграмм. Узел-источник, которому требуется надежная связь, должен использовать либо протокол TCP, либо программу, которая сама обеспечивает подтверждения и следит за правильностью порядка датаграмм.

Таблица 3.2.

Сравнительная таблица протоколов UDP и TCP

|

UDP |

TCP |

|

Служба, не ориентированная на установление соединения; сеанс связи между узлами не устанавливается. |

Служба, ориентированная на установление соединения; между узлами устанавливается сеанс связи. |

|

UDP не гарантирует и не подтверждает доставку данных, а также не гарантирует порядок их доставки. |

TCP гарантирует доставку при помощи подтверждений и контроля порядка принимаемых данных. |

|

Программы, использующие UDP, ответственны за обеспечение надежности передачи данных. |

Программам, использующим TCP, гарантируется надежность передачи данных. |

|

UDP — быстрый протокол с небольшими накладными расходами, поддерживающий связь «точка-точка» и «точка-многие точки». |

TCP медленнее, требует больших накладных расходов и поддерживает только связь «точка-точка». |

Выполнение работы

1. По варианту выбрать оборудование (server, маршрутизатор, PC) и построить сеть.

2. На каждом устройстве настроить IP адрес (вход/выход)

3. На сервере настроить протоколы приложения (DNS, Почты, Ftp, Telnet, HTPP).

4. Ознакомиться с работой протоколов транспортного уровня TCP и UDP.

5. Удостоверится о правильной настройке протоколов

6. Проверка функционирования сервиса протоколов DNS, Почты, Ftp, Telnet, HTPP в OSI модели.

Ниже на рис.3.1. приведена пример спроектированной сети, которая включает в себя следующее оборудование:

· Маршрутизаторы;

· ПК;

· Сервер.

Рис. 3.1. Созданная сеть

|

|

|

|

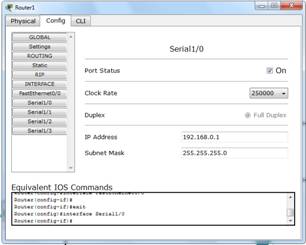

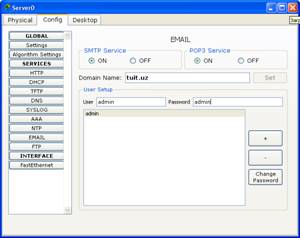

Рис.3.2. Настройка e-mail |

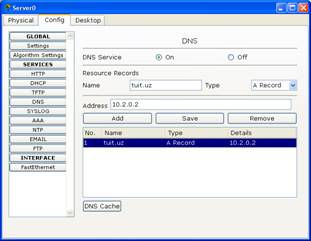

Рис.3.3. Настройка DNS-сервиса |

|

|

|

|

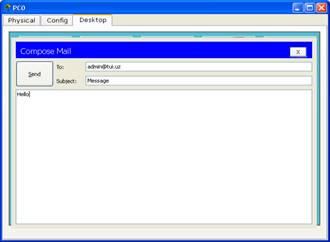

Рис.3.4. Настройка электронной почты |

Рис.3.5. Передача сообщения |

|

|

|

|

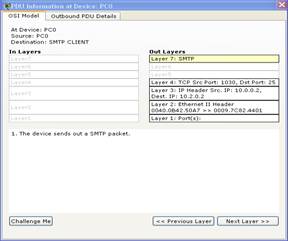

Рис.3.6. Передача пакетов SMTP |

Рис.3.7. Работа DNS-сервиса |

|

|

|

|

Рис.3.8. Передача TCP-пакетов |

Рис.3.9. Выполнение HTTP-запроса |

|

|

|

|

Рис.3.10. Работа с FTP-сервером |

Рис.3.11. Авторизация пользователя на FTP-сервера |

Контрольные вопросы

1. Сравнение модели TCP/IP и OSI.

2. Функции и типы протоколов уровня приложения

3. Функции и типы протоколов транспортного уровня.

4. Каким образом можно проверить правильность настройки протоколов уровня приложения.

Лабораторная работа № 4. Услуги E-mail и протоколы

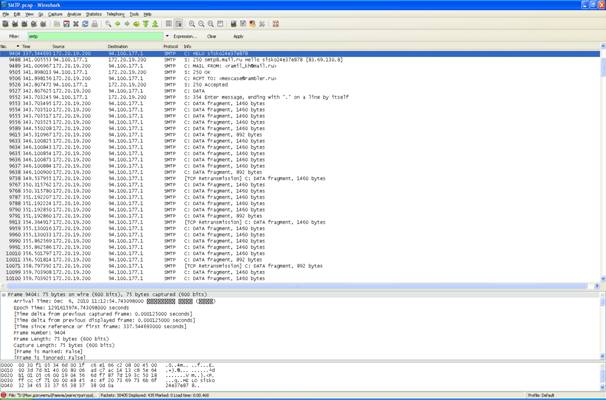

Цель работы. Провести анализ работы E-mail протоколов и предоставляемые услуги с использованием программы Wireshark.

Краткие теоретические сведение

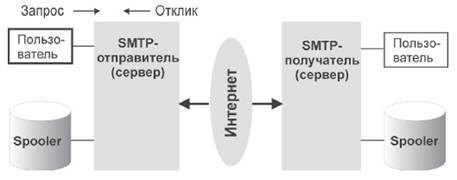

Главной целью протокола SMTP (Simple Mail Transfer Protocol, RFC-821, -822) служит надежная и эффективная доставка электронных почтовых сообщений. SMTP является довольно независимой субсистемой и требует только надежного канала связи. Средой для SMTP может служить отдельная локальная сеть, система сетей или весь Интернет.

SMTP базируется на следующей модели коммуникаций: в ответ на запрос пользователя почтовая программа-отправитель устанавливает двухстороннюю связь с программой-приемником (TCP, порт 25). Получателем может быть оконечный или промежуточный адресат. SMTP-команды генерируются отправителем и посылаются получателю. На каждую команду должен быть отправлен и получен отклик.

Когда канал организован, отправитель посылает команду MAIL, идентифицируя себя. Если получатель готов к приему сообщения, он посылает положительное подтверждение. Далее отправитель посылает команду RCPT, идентифицируя получателя почтового сообщения (таких команд можно выдать несколько, если число получателей более одного). Если получатель может принять сообщение для оконечного адресата, он выдает снова положительное подтверждение. В противном случае он отвергает получение сообщения для данного адресата, но не вообще почтовой посылки.

SMTP-отправитель и SMTP-получатель могут вести диалог с несколькими оконечными пользователями cм.рис.4.1. Любое почтовое сообщение завершается специальной последовательностью символов. Если получатель успешно завершил прием и обработку почтового сообщения, он посылает положительное подтверждение.

SMTP обеспечивает передачу почтового сообщения непосредственно конечному получателю, когда они соединены непосредственно. В противном случае пересылка может выполняться через одну или более промежуточных "почтовых станций" (см.рис.4.1).

Рис. 4.1. Схема взаимодействия различных частей почтовой системы

Для решения поставленной задачи SMTP-сервер должен знать имя конечного получателя и название почтового ящика места назначения. Аргументом команды MAIL является адрес отправителя (обратный адрес). Аргументом команды RCPT служит адрес конечного получателя. Обратный адрес используется для посылки сообщения в случае ошибки.

Все отклики имеют цифровые коды. Команды, отклики и имена ЭВМ не чувствительны к тому, строчные или прописные символы использованы при их написании, но это не всегда справедливо при написании имен и адресов получателя.

Почтовый протокол SMTP работает только с ASCII-символами. Если транспортный канал работает с октетами, 7-битные коды будут дополнены нулевым восьмым битом.

Как уже было сказано, процедура отправки почтового сообщения начинается с посылки команды MAIL, которая имеет формат:

MAIL <SP> FROM:<reverse-path> <CRLF>,

где <SP> — пробел, <CRLF> — комбинация кодов возврата каретки и перехода на новую строку, а <reverse-path> — обратный путь (имя почтового ящика отправителя). Именно этот адрес используется, если получатель сообщения воспользуется командой reply.

Эта команда сообщает SMTP-получателю, что стартует новая процедура и следует сбросить в исходное состояние все статусные таблицы, буферы и т.д. Если команда прошла, получатель реагирует откликом: 250 OK.

Аргумент может содержать не только адрес почтового ящика — в общем случае он является списком адресов ЭВМ-серверов, через которые пришло данное сообщение, включая, разумеется, и адрес почтового ящика отправителя. Первым в списке <reverse-path> стоит адрес ЭВМ-отправителя. После прохождения команды MAIL посылается команда RCPT:

RCPT <SP> TO:<forward-path> <CRLF>

Эта команда указывает адрес конечного получателя (<forward-path>). При благополучном прохождении команды получатель посылает кодотклик 250 OK, и запоминает полученный адрес. Если получатель неизвестен, SMTP-сервер пошлет отклик 550 Failure reply. Команда RCPT может повторяться сколько угодно раз, если адресат не один.

Аргумент может содержать не только адрес почтового ящика, но и маршрутный список ЭВМ по дороге к нему. Первым в этом списке должно стоять имя ЭВМ, получившей данную команду. По завершении этого этапа посылается собственно сообщение:

DATA <CRLF>

При правильном приеме этого сообщения SMTP-сервер реагирует посылкой отклика 354 Intermediate reply (промежуточный отклик), и рассматривает все последующие строки в качестве почтового текста. При получении кода конца текста отправляется отклик: 250 OK.

Признаком конца почтового сообщения является точка в самом начале строки, за которой следует <CRLF>.

В некоторых случаях адрес места назначения может содержать ошибку, но получатель знает правильный адрес. Тогда возможны два варианта отклика:

1. 251 User not local; will forward to <forward-path>

Это означает, что получатель берет на себя ответственность за доставку сообщения. Такое случается, когда адресат, например, мигрировал в другую субсеть в пределах зоны действия данного почтового сервера.

2. 551 User not local; please try <forward-path>

Получатель знает правильный адрес и предлагает отправителю переадресовать сообщение по адресу <forward-path>.

SMTP имеет команды для проверки корректности имени адресата (VRFY) и расширения списка адресов (EXPN). Обе команды в качестве аргументов используют строки символов (в некоторых реализациях эти две команды по своей функции идентичны). Для команды VRFY параметром является имя пользователя, а отклик может содержать его полное имя и адрес его почтового ящика.

Протокол POP3 (Post Office Protocol)

Протокол обмена почтовой информацией POP3 (RFC-1939)предназначен для разбора почты из почтовых ящиков пользователей на их рабочие места при помощи программ-клиентов. Если по протоколу SMTP пользователи отправляют корреспонденцию через Интернет, то по протоколу POP3 пользователи получают корреспонденцию из своих почтовых ящиков на почтовом сервере в локальные файлы.

Итак, РОРЗ (Post Office Protocol version 3). Номер его TCP-порта - 110. Основное отличие РОРЗ от других Интернет-протоколов верхнего уровня заключается в том, что в нем отсутствует широкий спектр кодов ошибок: в ответ на любую команду он посылает строки, начинающиеся с "+ОК" или "-ERR", сигнализирующие соответственно об успешном или неудачном выполнении команды.

Набор основных команд протокола также достаточно прост:

USER name.

Это первое, что посылает клиент после того, как он считал строку-приветствие +ОК РОРЗ served ready. Аргумент name указывает имя пользователя на данном почтовом сервере, для которого требуется получить доступ к почтовому ящику. Пример:

USER paaa

PASS password.

После того как пользователь указал свое имя, он должен указать пароль к своему почтовому ящику. Пример:

PASS doom

STAT.

Если пользователь существует и правильно ввел свой пароль, он может посмотреть почту. Команда STAT сообщает текущее состояние ящика. Формат ответа - "+ОК n m", где n - количество сообщений, m - количество байт. Пример (в почтовом ящике находятся 11 писем общим объемом 1594 байт):

С: STAT

S: +OK 11 1594

LIST n.

Для оценки размера конкретного письма существует команда LIST. Формат вывода такой же, как у STAT. Пример (третье письмо имеет размер 512 байт):

С: LIST 3

S: +ОК 3 512

RETR n.

Для получения письма с сервера используется команда RETR n, где n - номер письма. Пример (получаем четвертое письмо):

С: RETR 4

S: +ОК 124 octets

S: Здесь

S: идет

S: текст

S: письма

S:.

DELE n.

После того как письма успешно получены и сохранены локально, их можно удалить с почтового сервера. Для этого служит команда DELE n.. Пример (удаляем первое письмо):

С: DELE 1

S: +ОК message 1 deleted

NOOP

(не использует каких-либо аргументов). При реализации этой команды сервер не делает ничего, лишь посылает положительный отклик.

RSET

(не использует каких-либо аргументов)Если какие-либо сообщения помечены как удаленные, сервер POP3 удаляет эту пометку и возвращает положительный отклик. Например:

К: RSET

С: +OK maildrop has 2 messages (320 octets)

TOP msg n,

где msg — номер сообщения, а n — число строк (применяется только в режиме TRANSACTION).

При положительном отклике на команду TOP сервер посылает заголовки сообщений и вслед за ними n строк их текста. Если n больше числа строк в сообщении, посылается все сообщение.

UIDL [msg],

где msg — номер сообщения является опционным (Unique-ID Listing).

APOP name digest,

где name — идентификатор почтового ящика, а digest — дайджест сообщения — MD5 (RFC-1828). Команда используется только на стадии авторизации.

Обычно любая сессия начинается с обмена USER/PASS. Но так как в некоторых случаях подключения к серверу POP3 может осуществляться достаточно часто, возрастает риск перехвата пароля. Альтернативным методом авторизации является использование команды APOP. Сервер, который поддерживает применение команды APOP, добавляет временную метку в свое стартовое уведомление. Синтаксис временной метки соответствует формату идентификаторов сообщений, описанному в [RFC822], и должен быть уникальным для всех заголовков уведомлений.

QUIT.

Для завершения сеанса используется команда QUIT..

Протокол IMAP (Internet Message Access Protocol)

IMAP предоставляет пользователю обширные возможности для работы с почтовыми ящиками, находящимися на центральном сервере. Почтовая программа, использующая этот протокол, получает доступ к хранилищу корреспонденции на сервере так, как будто эта корреспонденция расположена на компьютере получателя. Электронными письмами можно манипулировать с компьютера пользователя (клиента) без постоянной пересылки с сервера и обратно файлов с полным содержанием писем.

Любая процедура начинается с команды клиента. Любая команда клиента начинается с префикса-идентификатора (обычно короткая буквенно-цифровая строка, например A0001, A0002 и т.д.), называемого меткой (tag). Для каждой команды клиент генерирует свою метку. Имеется два случая, когда строка, посланная клиентом, не представляет собой законченную команду. В первом — аргумент команды снабжается кодом, определяющим число октетов в строке (см. описание литеральных строк в разделе "Форматы данных"). Во втором — аргументы команды требуют отклика со стороны сервера (см. описание команды authenticate). В обоих вариантах сервер посылает запрос продолжения команды, если он готов. Такой отклик сервера начинается с символа "+".

Данные, передаваемые сервером клиенту, а также статусные отклики, которые не указывают на завершение выполнения команды, имеют префикс "*" и называются непомеченными откликами.

Имеется три вида отклика завершения сервера: ok (указывает на успешное выполнение), no (отмечает неуспех) или bad (указывает на протокольную ошибку, например, не узнана команда или зафиксирована синтаксическая ошибка).

1. Подключение к почтовому серверу в командном режиме Например: mail.ru

2. Ввести последовательно команды для аутентификации и отправки почты. Ответ сервера на запрос HELO:

250-smtp8.mail.ru Hello sisko24e37e878 [83.69.130.8]

|

E-mail client |

E-mail server |

|

Mail from: ramil_kh@mail.ru |

250 Ok |

|

Rcpt to: mescase@rambler.ru |

250 Accepted |

|

Data |

354 Enter message, ending with “.” On a line by itself |

Рис.4.2. Начало отправки

Рис.4.3. Окончание отправки

В результате отправки сообщения см. рис.4.2 и 4.3. реальный размер файла составил 354 КВ. Размер файла, полученный адресатом сообщения, оказался равным 488 КВ. Таким образом, реальный размер файла составил 73% от размера доставленного сообщения, оставшаяся информация представляет собой дополнительные данные, полученные вследствие выполнения кодирования для надежной доставки данных. На сегодняшний день, большинство из почтовых служб позволяют передавать файлы размером до 20-25 МБ.

Контрольные вопросы

1. Провести анализ протоколов e-mail и услуг.

2. Протоколы SMTP, POP3, IMAP 4.1.

3. Смоделировать отправку SMTP – пакетов.

Лабораторная работа № 5. Протоколы транспортного уровня TCP/IP

( TCP и UDP)

Цель работы: Провести анализ работы протоколов транспортного уровня TCP/IP(TCP, UDP) с использованием Netstat.

Краткие теоретические сведения

Netstat – отображает активные подключения TCP, портов, прослушиваемых компьютером, статистики Ethernet, таблицы маршрутизации IP, статистики IPv4 (для протоколов IP, ICMP, TCP и UDP) и IPv6 (для протоколов IPv6, ICMPv6, TCP через IPv6 и UDP через IPv6). Запущенная без параметров, команда nbtstat отображает подключения TCP.

Синтаксис

netstat [-Aan] [-f семейство_адресов] [-I интерфейс] [-p имя_протокола] [система] [core] netstat [-n] [-s] [-i | -r] [-f семейство_адресов] [-I интерфейс] [-p имя_протокола] [система] [core] netstat [-n] [-I интерфейс] интервал [система] [core]

Первая форма команды показывает список активных сокетов (sockets) для каждого протокола. Вторая форма выбирает одну из нескольких других сетевых структур данных. Третья форма показывает динамическую статистику пересылки пакетов по сконфигурированным сетевым интерфейсам; аргумент интервал задает, сколько секунд собирается информация между последовательными показами.

Таблица 5.1.

Опции утилиты netstat

|

-a |

Показывать состояние всех сокетов; обычно сокеты, используемые серверными процессами, не показываются. |

|

-A |

Показывать адреса любых управляющих блоков протокола, связанных с сокетами; используется для отладки. |

|

-i |

Показывать состояние автоматически сконфигурированных (auto-configured) интерфейсов. Интерфейсы, статически сконфигурированные в системе, но не найденные во время загрузки, не показываются. |

|

-n |

Показывать сетевые адреса как числа. netstat обычно показывает адреса как символы. Эту опцию можно использовать с любым форматом показа. |

|

-r |

Показать таблицы маршрутизации. При использовании с опцией -s, показывает статистику маршрутизации. |

|

-s |

Показать статистическую информацию по протоколам. При использовании с опцией -r, показывает статистику маршрутизации. |

|

-f семейство_адресов |

Ограничить показ статистики или адресов управляющих блоков только указанным семейством_адресов, в качестве которого можно указывать: inet Для семейства адресов AF_INET, или unix Для семейства адресов AF_UNIX. |

|

-I интерфейс |

Выделить информацию об указанном интерфейсе в отдельный столбец; по умолчанию (для третьей формы команды) используется интерфейс с наибольшим объёмом переданной информации с момента последней перезагрузки системы. В качестве интерфейса можно указывать любой из интерфейсов, перечисленных в файле конфигурации системы, например, emd1 или lo0. |

|

-p имя протокола |

Ограничить показ статистики или адресов управляющих блоков только протоколом с указанным именем_протокола, например, tcp. |

Активные сокеты

Для каждого активного сокета показывается протокол, размер очередей приема и получения (в байтах), локальный и удаленный адрес, а также внутреннее состояние протокола. Символьный формат, обычно используемый для показа адресов сокетов, — это либо:

имя_хоста.порт

если имя хоста указано, либо:

сеть.порт

если адрес сокета задает сеть, но не конкретный хост. Имена хостов и сетей берутся из соответствующих записей в файле /etc/hosts или /etc/networks.

Если имя сети или хоста для адреса неизвестно (или если указана опция -n), адрес показывается числами. Не указанные или «обобщенные» адреса и порты показываются как «*».

Сокеты TCP

Таблица 5.2.

Допустимые значения состояния сокетов TCP

|

CLOSED |

Закрыт. Сокет не используется. |

|

LISTEN |

Ожидает входящих соединений. |

|

SYN_SENT |

Активно пытается установить соединение. |

|

SYN_RECEIVED |

Идет начальная синхронизация соединения. |

|

ESTABLISHED |

Соединение установлено. |

|

CLOSE_WAIT |

Удаленная сторона отключилась; ожидание закрытия сокета. |

|

FIN_WAIT_1 |

Сокет закрыт; отключение соединения. |

|

CLOSING |

Сокет закрыт, затем удаленная сторона отключилась; ожидание подтверждения. |

|

LAST_ACK |

Удаленная сторона отключилась, затем сокет закрыт; ожидание подтверждения. |

|

FIN_WAIT_2 |

Сокет закрыт; ожидание отключения удаленной стороны. |

|

TIME_WAIT |

Сокет закрыт, но ожидает пакеты, ещё находящиеся в сети для обработки |

Просмотр таблицы маршрутизации

Таблица маршрутизации показывает все имеющиеся маршруты (routes) и статус каждого из них. Каждый маршрут состоит из целевого хоста или сети и шлюза (gateway), который используется для пересылки пакетов. Столбец flags (флаги) показывает статус маршрута (U, если он включен), ведет ли маршрут на шлюз (G), был ли маршрут создан динамически при помощи перенаправления (D) и используется ли адрес индивидуального хоста (H) вместо адреса сети. Например, интерфейс закольцовывания (loopback transport provider), lo0, всегда имеет флаг H.

Прямые маршруты создаются для каждого интерфейса, подключенного к локальному хосту; поле gateway (шлюз) для таких записей показывает адрес выходного интерфейса.

Столбец refcnt показывает текущее количество активных использований для маршрута. Протоколы, ориентированные на соединение, обычно используют в ходе соединения один маршрут, тогда как протоколы без соединения получают маршрут для каждой посылки одному и тому же адресату.

Столбец use показывает количество пакетов, посланных по маршруту.

Столбец interface показывает сетевой интерфейс, используемый маршрутом.

Суммарная статистика передачи данных

Когда задан аргумент интервал, netstat показывает таблицу суммарной статистической информации о переданных пакетах, ошибках и коллизиях. Первая показываемая строка данных, а также каждая последующая 24-я строка содержит суммарную статистическую информацию с момента последней перезагрузки системы. Каждая последующая строка показывает данные, накопленные за очередной указанный в командной строке интервал с момента последнего показа.

Выполнение работы

1. Запустить утилиту netstat с параметром –а(an) и просмотреть свои подключения и записать в таблицу 5.3.

2. Запустить и активизировать несколько telnet подключений lдля проверки работы протоколов (DNS, SMTP, FTP, HTTP).

3. Открыть 4 отдельных telnet сессий и проверить активности сетевых сервисов в сервере. Сетевые службы запущенные в Сервере должен отвечать различными протоколами:

DNS- domain name server, port 53

FTP- FTP server, port 21

SMTP- SMTP mail server, port 25

TELNET- Telnet server, port 23

HTTP – port 80

Для проверки telnet подключений по протоколу DNS порт 53 можно использовать команду:

C:\> telnet server.example.com 53

4. Запустить утилиту netstat с параметром –а (an) и просмотреть свои подключения и сравнить c результатами пункте 1.

5. Таблица для результатов

Таблица 5.3.

Таблица для результатов

|

Connection |

Protoсol |

Local Address |

Foreign Address |

State |

|

|

|

|

|

|

Пример выполнения:

Рис.5.1. Вывод справки (netstat/?)

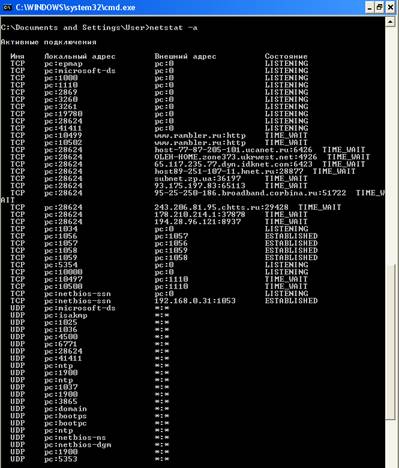

Рис. 5.2. Использование Netstat для просмотра имеющихся соединений(netstat -a):

Рис.5.3. Вывод активных подключений в числовом формате(netstat -an)

Контрольные вопросы

1. Основные команды утилиты Netstat.

2. Таблица маршрутизаций.

3. Основные состояния, выводимые утилитой Netstat.

4. Выполнения запросов к сети Интернет.

Лабораторная работа № 6. Использование Wireshark для анализа Protocol Data Units»

Цель работы. Провести анализ Protocol Data Units с использованием Wireshark.

Краткие теоретические сведения

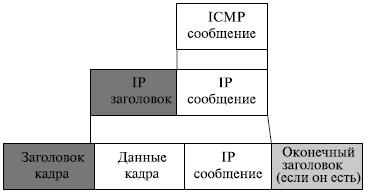

Протокол управления сообщениями Интернета (ICMP – Internet Control Message Protocol) - спутник протокола IP. ICMP — протокол сетевого уровня. Однако он сам не передает сообщения непосредственно данных канальному уровню. Эти сообщения первыми инкапсулируются в дейтаграммы IP перед переходом к более низкому уровню (см.рис.6.1).

Рис.

6.1.

Инкапсуляция сообщения ICMP

Значение поля протокола в дейтаграмме IP — это "1", оно указывает, что данные IP — это ICMP-сообщение.

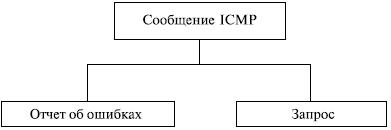

Типы сообщений ICMP

ICMP-сообщения разделены на две широкие категории: отчет об ошибке сообщения и запрос, как это показано на рис.6.2.

Рис. 6.2. Сообщения ICMP

Сообщение об ошибке переносит данные, о проблемах, возникающих при обмене сообщениями, с которыми маршрутизатор или хост (пункт назначения) могут столкнуться, когда они обрабатывают пакет IP.

Сообщения запроса помогают хосту или сетевому менеджеру получить заданную информацию от маршрутизатора или другого хоста. Например, узлы могут обнаружить их соседей. Также хосты могут обнаружить и узнать о маршрутизаторах на их сети, и маршрутизаторы могут помочь узлу переадресовывать его сообщения. Таблица 1. перечисляет ICMP-сообщения в каждой категории.

Таблица 6.1.

ICMP сообщения

|

||

|

Категория |

Тип |

Сообщение |

|

|

3 |

Конечный пункт не достижим |

|

4 |

подавление источника |

|

|

11 |

Время истекло |

|

|

12 |

Проблемы параметров |

|

|

5 |

Переназначение |

|

|

8 или 0 |

Эхо запрос и ответ |

|

|

13 или 14 |

Метка времени запрос и ответ |

|

|

17 или 18 |

Маска адреса запрос и ответ |

|

|

10 или 9 |

Маршрутизатор затребование и извещение |

|

Формат сообщения ICMP

ICMP-сообщение имеет 8-байтовый заголовок и раздел данных переменного размера. Хотя общий формат заголовка различен для каждого типа сообщения, первые 4 байта — общие для всех. Как показывает рис. 6.3., первое поле, ICMP, определяет тип сообщения. Поле кода определяет основание для конкретного типа сообщения. Последнее общее поле – это поле контрольной суммы. Остальная часть заголовка задана для каждого типа сообщения.

Рис. 6.3. Основной формат ICMP

Раздел данных в сообщениях об ошибках доставляет информацию для нахождения первоначального пакета, который содержит ошибку. В сообщениях запроса раздел данных доставляет дополнительную информацию, основанную на типе запроса.

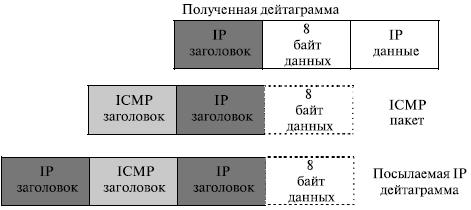

Сообщения ошибки ICMP

Одна из главных обязанностей ICMP состоит в том, чтобы известить об ошибках. Хотя технологии передачи сегодня предоставляют для передачи все более и более достоверные среды, ошибки все еще существуют и должны быть обработаны. IP, как обсуждалось ранее, является ненадежным протоколом. ICMP был частично предназначен для компенсирования этого недостатка. Однако ICMP не исправляет ошибки, он просто извещает о них. Исправление ошибки оставляют протоколам высокого уровня. Сообщения об ошибках всегда посылают первоначальному источнику, потому что единственная информация, доступная в дейтаграмме о маршруте — адреса IP пункта назначения и источник. ICMP использует исходный адрес IP, чтобы послать сообщение об ошибках источнику дейтаграммы. Обрабатываются пять типов ошибок (см.рис. 6.4):

- пункт назначения недостижим,

- подавление источника,

- время истекло,

- проблемы параметра,

- переназначение.

Рис. 6.4. Типы сообщений отчета об ошибках

Все сообщения об ошибках содержат раздел данных (см.рис.6.5), который включает заголовок IP первоначальной дейтаграммы плюс первые 8 байт данных в этой дейтаграмме. Первоначальный заголовок дейтаграммы добавляется, чтобы дать первоначальному источнику, который получает сообщение об ошибках, информацию непосредственно о самой дейтаграмме. Включены 8 байт данных, потому что, согласно форматам UDP- и TCP-протоколов, первые 8 байт обеспечивают информацию о номерах порта (UDP и TCP) и порядковом номере (TCP). Эта информация необходима, чтобы источник мог сообщить протоколам (TCP или UDP) об ошибке. ICMP формирует пакет данных об ошибке, который затем инкапсулируется в дейтаграмму IP (см.рис. 6.5).

Рис. 6.5. Содержание поля данных для сообщения об ошибках

Выполнение работы

1. Запустить программу Wireshark.

2. Выполнить команду ping хххх c локального компьютера, имеющего IP-адрес хххх, приводит к обмену пакетами по протоколу ICMP.

3. Отправить запросы с использованием различных протоколов (DNS, HTTP, SMTP, FTP).

4. Анализировать Protocol Data Unit для каждого уровня стека протоколов TCP/IP.

Пример выполнения:

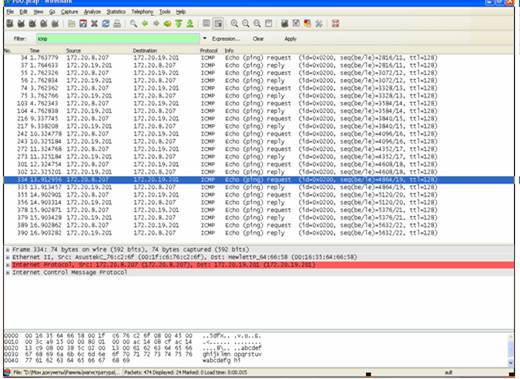

1. Результат выполнения команды Ping.

Рис.6.6. Список переданных пакетов ICMP

На рис.6.7 приведен пример выполнения загрузки файлов с FTP-сервера с использованием команды get.

Рис.6.7. Выполнение запросов к FTP-серверу через командную строку Windows.

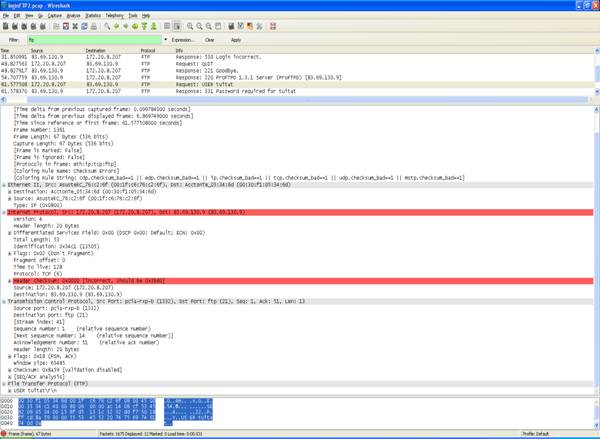

На рис.6.8 показан обмен пакетами при выполнении аутентификации пользователя на FTP-сервере. Логин и пароль передаются в открытом виде, т.е. не имеют никакой криптографической защиты.

Рис.6.8. Переданные FTP-пакеты при аутентификации

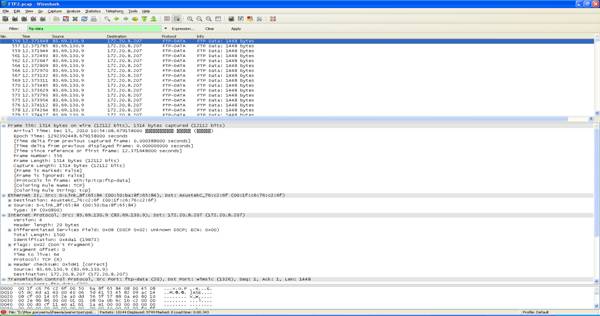

На рис. 6.9. показана передача пакетов при выполнении команды get выполнение загрузки файла atmaruza.doc с FTP-сервера.

Рис.6.9. Передаваемые пакеты при выполнении команды get

На рис.6.10. показан обмен пакетами информации FTP-DATA, загружаемой с FTP-сервера.

Рис.6.10. Обмен пакетами FTP-DATA

Контрольные вопросы

1. Предназначение команды ping

2. Последовательность аутентификации и скачивание данных с FTP-сервера.

3. Отличие Protocol Data Unit каждого уровня в стеке протоколов TCP/IP.

Лабораторная работа №.7. Анализ Gateway оборудования

Цель работы: Предназначение шлюза (Gateway). Изучить, как информация о сети формируется на компьютере. Разрешение скрытых проблем шлюза.

Краткие теоретические сведение

IP адрес состоит из номера сети и номера хоста. Компьютер, который общается с другим устройством должен иметь информацию, для достижения другого устройства. Для устройств на той же самой локальной сети (LAN), номер хоста IP адреса используется как идентификатор компьютера.

Однако, у устройств на различных сетях имеется различные адреса источника и адреса сети предназначения. Номер сети IP адреса используется, чтобы определить, куда нужно послать пакет в адрес шлюза или оставить внутри своей сети.

Обычно одному из портов маршрутизатора назначается адрес шлюза, который будут использоваться всеми устройствами локальной сети (LAN).. Одним из целей маршрутизатора является служить точкой входа для пакетов, входящих в сеть и выходную точку для пакетов, выходящих из сети.

В реально работающих сетях, 80 процентов трафика сети будут предназначены на устройства на других сетях, и только 20 процентов трафика сети будут оставаться в локальных устройствах.

Это названо правилом 80/20. Поэтому, если шлюзы не могут быть достигнуты устройствами внутри одной сети, пользователи не смогут подключиться к удаленным устройствам.

Для того чтобы проверить доступность устройств и шлюзов расположенных на различных сетях используется специальные утилиты: ping, tarcert/traceroute, netstat и ipconfig которые позволяют диагностировать подключения.

Рис.7.1. Исследуемая сеть

Таблица 7.1.

Адресации исследуемой сети

|

Устройство |

интерфейс |

IP -адрес |

Маска подсети |

Шлюз по умолчанию |

|

R1-ISP |

S0/0/0 |

10.10.10.6 |

255.255.255.252 |

N/A |

|

Fa0/0 |

192.168.254.253 |

255.255.255.0 |

N/A |

|

|

R2-Central |

S0/0/0 |

10.10.10.5 |

255.255.255.252 |

N/A |

|

Fa0/0 |

172.16.255.254 |

255.255.0.0 |

N/A |

|

|

Server |

N/A |

192.168.254.254 |

255.255.255.0 |

192.168.254.253 |

|

N/A |

172.31.24.254 |

255.255.255.0 |

N/A |

|

|

host A |

N/A |

172.16.16.16 |

255.255.0.0 |

172.16.255.254 |

|

Host B |

N/A |

172.16.17.17 |

255.255.0.0 |

172.16.255.254 |

|

S1-Central |

N/A |

172.16.254.1 |

255.255.0.0 |

172.16.255.254 |

Имеется несколько команд в Windows, который будет отображать адреса сетевого шлюза. Один из популярных команд netstat-r.

На табл.7.1. показаны, что адрес шлюза используется для перенаправления всех сетевых пакетов, предназначенных за пределами локальной сети."Четыре-ноль" назначение сети и маски ценности, 0.0.0.0 и 0.0.0.0, относятся к любой сети специально не известно. Для любой не локальной сети, этот компьютер будет использовать 172.16.255.254 как шлюз по умолчанию.

Наконец, любое устройство в сети 172.16.0.0 доступна через шлюз 172.16.1.2, IP-адрес для этого интерфейса Ethernet. Эта запись будет выделена зеленым цветом.

Выполнение работы

1. Построить сеть и запустить команду ping, tarcert/traceroute, netstat и ipconfig с cоотвествующей опцией и определить gateway address для каждого устройства в сети.

2. По указанию преподавателя отключить gateway в одном из устройств и определить и устранить неполадки сети.

Контрольные вопросы

1. Предназначение и формат команды ping, tarcert/traceroute, netstat и ipconfig.

2. Цель использования устройств gateway.

3. Методы настройки gateway в пресональных компьютерах и сетевых устройствах.

Лабораторная работа № 8. Настройка коммутаторов

Цель работы. Настройку сетевого коммутатора и получение навыков создания VLAN/VPN с использованием Cisco Packet Tracer.

Краткие теоретические сведение

Коммутирующие концентраторы (Switched Hubs) или, как их еще называют, коммутаторы (Switches), переключатели и свичи, могут рассматриваться, как простейший и очень быстрый мост. Они позволяют разделить единую сеть на несколько сегментов для увеличения допустимого размера сети или с целью снижения нагрузки (трафика) в отдельных частях сети. Как уже отмечалось, в отличие от мостов, коммутирующие концентраторы не принимают приходящие пакеты, а только переправляют из одной части сети в другую те пакеты, которые в этом нуждаются. Они в реальном темпе поступления битов пакета распознают адрес приемника пакета и принимают решение о том, надо ли этот пакет переправлять, и, если надо, то кому. Никакой обработки пакетов не производится, хотя и контролируется их заголовок.

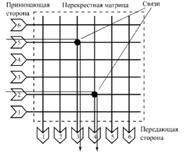

Коллизии коммутатором не ретранслируются, что выгодно отличает его от более простого репитерного концентратора. Можно сказать, что коммутаторы производят более глубокое разделение сети, чем концентраторы. Они разделяют на части зону коллизий (Collision Domain) сети, то есть область сети, на которую распространяются коллизии (см.рис 8.1).

Рис. 8.1. Логическая схема коммутатора

Она включает в себя так называемую перекрестную (коммутационную) матрицу (Crossbar Matrix), во всех точках пересечения которой могут устанавливаться связи на время передачи пакета. В результате пакет, поступающий из любого сегмента, может быть передан в любой другой сегмент. В случае широковещательного пакета, адресованного всем абонентам, он передается во все сегменты одновременно, кроме того сегмента, по которому он пришел (см.рис. 8.2).

Рис. 8.2. Ретрансляция широковещательного пакета

Помимо перекрестной матрицы коммутатор включает в себя память, в которой он формирует таблицу MAC-адресов всех компьютеров, подключенных к каждому из его портов. Эта таблица создается на этапе инициализации сети и затем периодически обновляется для учета изменений конфигурации сети. Именно на основании анализа этой таблицы делается вывод о том, какие связи надо замыкать, куда отправлять пришедший пакет. Коммутатор читает MAC-адреса отправителя и получателя в пришедшем пакете и передает пакет в тот сегмент, в который он адресован. Если пакет адресован абоненту из того же сегмента, к которому принадлежит отправитель, то он не ретранслируется вообще. Широковещательный пакет не передается в тот сегмент, к которому присоединен абонент отправитель пакета. Адрес отправителя пакета заносится в таблицу адресов (если его там еще нет).

Коммутаторы выпускаются на различное число портов. Чаще всего встречаются коммутаторы с 6, 8, 12, 16 и 24 портами. Следует отметить, что мосты, как правило, редко поддерживают более 4 портов. Различаются коммутаторы с допустимым количеством адресов на один порт. Этот показатель определяет предельную сложность подключаемых к порту сегментов (количество компьютеров в каждом сегменте). Некоторые коммутаторы позволяют разбивать порты на группы, работающие независимо друг от друга, то есть один коммутатор может работать как два или три. Так же, как и концентраторы, коммутаторы выпускаются трех видов в зависимости от сложности, возможности наращивания количества портов и стоимости:

· коммутаторы с фиксированным числом портов (обычно до 30);

· модульные коммутаторы (с числом портов до 100);

· стековые коммутаторы.

Коммутаторы характеризуются двумя показателями производительности:

· Максимальная скорость ретрансляции пакетов измеряется при передаче пакетов из одного порта в другой, когда все остальные порты отключены.

· Совокупная скорость ретрансляции пакетов измеряется при активной работе всех имеющихся портов. Совокупная скорость больше максимальной, но максимальная скорость, как правило, не может быть обеспечена на всех портах одновременно, хотя коммутаторы и способны одновременно обрабатывать несколько пакетов (в отличие от моста).

Главное правило, которого надо придерживаться при разбиении сети на части (сегменты) с помощью коммутатора, называется "правило 80/20". Только при его выполнении коммутатор работает эффективно. Согласно этому правилу, необходимо, чтобы не менее 80 процентов всех передач происходило в пределах одной части (одного сегмента) сети. И только 20 процентов всех передач должно происходить между разными частями (сегментами) сети, проходить через коммутатор. На практике это обычно сводится к тому, чтобы сервер и активно работающие с ним рабочие станции (клиенты) располагались на одном сегменте. Это же правило 80/20 применимо и к мостам.

Существует два класса коммутаторов, отличающихся уровнем интеллекта и способами коммутации:

· коммутаторы со сквозным вырезанием (Cut-Through);

· коммутаторы с накоплением и ретрансляцией (Store-and-Forward, SAF).

Организация VLAN

Порты коммутатора, поддерживающие VLAN'ы, можно разделить на два множества:

· Тегированные порты (или транковые порты, trunk-порты в терминологии Cisco).

· Нетегированные порты (или порты доступа, access-порты в терминологии Cisco);

Тrunk-порты нужны для того, чтобы через один порт была возможность передать несколько VLAN'ов и, соответственно, получать трафик нескольких VLAN'ов на один порт. Информация о принадлежности трафика VLAN'у, как было сказано выше, указывается в специальном теге. Без тега коммутатор не сможет различить трафик различных VLAN'ов.

Если порт находится в режиме access-порты в каком-то VLAN'е, то трафик этого VLAN передается без тега. На Cisco нетегированным порт может быть только в одном VLAN, на некоторых других свитчах (например, ZyXEL, D-Link и Planet) данного ограничения нет.

Если порт тегирован для нескольких VLAN'ов, то в этом случае весь нетегированный трафик будет приниматься специальным родным VLAN'ом (native VLAN). С этим параметром (native, PVID, port VID) возникает больше всего путаницы. Например, свитчи Planet для правильной работы untagged порта требуют поместить порт в VLAN, задать режим порта untagged, и прописать этот же номер VLAN в PVID этого порта. Если порт принадлежит только одному VLAN как нетегированный, то тегированный трафик, приходящий через такой порт, должен удаляться. На деле это поведение обычно настраивается.

Проще всего это понять, если "забыть" всю внутреннюю структуру коммутатора и отталкиваться только от портов. Допустим, есть VLAN с номером 111, есть два порта которые принадлежат к VLAN 111. Они общаются только между собой, с untagged/access-порта выходит нетегированный трафик, с tagged/trunk-порта выходит трафик тегированный в VLAN 111. Все необходимые преобразования прозрачно внутри себя делает коммутатор.

Обычно, по умолчанию все порты коммутатора считаются нетегированными членами VLAN 1. В процессе настройки или работы коммутатора они могут перемещаться в другие VLAN'ы (см.рис.8.3).

Рис.8.3. VLAN сеть на основе коммутатора

Управление коммутаторами

В процессе настройки коммутатора необходимо выполнить следующие действия:

· Дать названия коммутатору

· Назначить пароли

· Включить баннер

· Настройка интерфейса VLAN

· Сохранить конфигурацию в коммутатор

· Тестирование главной конфигурации

Настройки и управление коммутаторами в консольном режиме

В коммутаторах имеется возможность управление в консольном режиме. Для этого коммутатор необходимо подключить через консольный порт в компьютер с использованием специального консольного кабеля.

Рис.8.4. Подключение коммутатора к PC

В состав ОТ входить специальная программа HyperTerminal (Гипертерминал)— терминальная программа, включенная в состав поставки ОТ семейства Windows XP. При помощи данной программы осуществляется доступ к другим компьютерам через модем, нуль-модемный кабель (последовательный порт) или с использованием протокола telnet. Также может использоваться для работы с оборудованием, предоставляющим порт, совместимый со стандартом RS-232, например управляемые свитчи и маршрутизаторы. Для настройки коммутаторов необходимо последовательно ввести команды, в консольном режиме. (см.табл.8.2).

Таблица 8.2.

Последовательность ввода команд, в консольном режиме

|

Global configuration mode for the switch |

Switch#config t |

|

Naming the switch |

Switch(config)#hostname name |

|

Setting the privileged mode password |

Switch(config)#enable secret password |

|

Entering console line configuration |

Switch(config)#line console 0 |

|

Setting the console password |

Switch(config-line)#password password |

|

Requiring users to log in |

Switch(config-line)#login |

|

Entering vty line configuration mode |

Switch(config)#line vty 0 15 |

|

Setting the vty passwords |

Switch(config-line)#password password |

|

Requiring users to log in |

Switch(config-line)#login |

|

Configuring a message-of-the-day banner |

Switch(config)#banner motd “ Not authorized “ |

|

Configuring the VLAN interface |

Switch(config)#interface vlan 99 |

|

Configuring addressing on an interface |

Switch(config-if)# ip address 10.1.1.11 255.255.255.0 |

|

Configuring a port for access mode |

Switch(config-if)#switchport mode access |

|

Assigning an access VLAN to a port |

Switch(config-if)#switchport access vlan 99 |

|

Setting the port speed to 100 Mbps |

Switch(config-if)#speed 100 |

|

Setting the duplex mode to full |

Switch(config-if)#duplex full |

|

Setting the port speed to autoconfigure |

Switch(config-if)#speed auto |

|

Setting the duplex mode to autoconfigure |

Switch(config-if)#duplex auto |

|

Activating an interface |

Switch(config-if)#no shutdown |

|

Configuring the default gateway |

Switch(config)#ip default-gateway address |

|

Enabling HTTP authentication to use a local user database |

Switch(config)#ip http authentication enable |

|

Configuring the HTTP service on the switch |

Switch(config)#ip http server |

|

Creating a static mapping in the MAC address table |

Switch(config)#mac-address-table static mac-address vlan { 1-4096, ALL } interface interface -id |

|

Saving changes on a switch |

Switch#copy running-config startup-config |

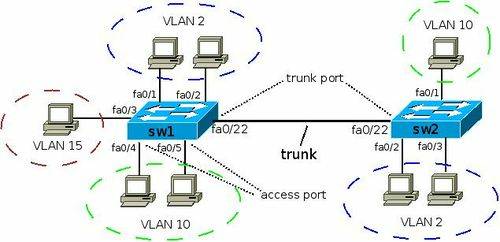

Ниже приводится схема организации сети с 5 ти различными VLAN ами

Рис.8.5. Пример организации 5 VLAN на 2-х коммутаторах

Необходимые устройства и средства

1. 4 коммутатора

2. PC 8 штук

3. Соответствующие кабели

Выполнение работы

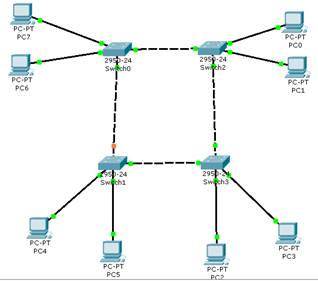

1. На основе исходных данных построить 4 отдельных локальных сетей с одним коммутатором в каждой сети.

2. Соединить соответствующими кабелями все устройства и 4 отдельных локальных сетей между собой.

3. Назначить IP адреса для каждого компьютера

4. Создать 8 VLAN

5. Тестирование созданной VLAN и сделать выводы

Например:

1) Построение сети

Рис.8.6. Построенная сеть

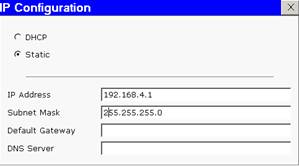

2) Настройка IP адреса в каждом компьютере

Рис.8.7. Настройка IP адреса

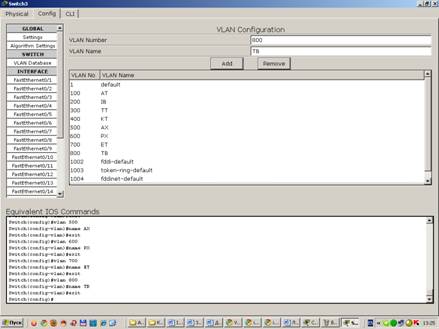

3) На каждом коммутаторе создаем VLAN

Заходим в меню ”config” коммутатора и вводим имя номер 8 различных VLAN. Например: (AT, KT, AX, PX, IB, TB, TT, ET)

Рис 8.8. Заполнение базы коммутатора VLAN информацией (имя, номер)

5) Создание транков и доступов (trunk and access) сети

6) Проверка работы можно осуществить командой PING

Контрольные вопросы

1. Принцип работы коммутаторов

2. Последовательность настройки коммутаторов

3. Понятие о VLAN

4. В чем различие режимы работы trunk и access коммутатора.

Таблица 8.3.

Варианты заданий

|

№ |

Switch 1 VLAN1 |

Switch 2 VLAN2 |

Switch 3 VLAN3 |

Switch 4 VLAN4 |

№ |

Switch 1 VLAN1 |

Switch 2 VLAN2 |

Switch 3 VLAN3 |

Switch 4 VLAN4 |

|

1 |

PC1 |

PC2 |

PC3 |

PC4 |

11 |

PC3 |

PC2 |

PC4 |

PC4 |

|

PC5 |

PC6 |

PC7 |

PC8 |

PC7 |

PC6 |

PC8 |

PC8 |

||

|

PC9 |

PC10 |

PC11 |

PC12 |

PC11 |

PC10 |

PC12 |

PC12 |

||

|

PC13 |

PC14 |

PC15 |

PC16 |

PC15 |

PC14 |

PC16 |

PC16 |

||

|

2 |

PC2 |

PC3 |

PC4 |

PC1 |

12 |

PC4 |

PC3 |

PC1 |

PC1 |

|

PC6 |

PC7 |

PC8 |

PC5 |

PC8 |

PC7 |

PC5 |

PC5 |

||

|

PC10 |

PC11 |

PC12 |

PC9 |

PC12 |

PC11 |

PC9 |

PC9 |

||

|

PC14 |

PC15 |

PC16 |

PC13 |

PC16 |

PC15 |

PC13 |

PC13 |

||

|

3 |

PC3 |

PC4 |

PC1 |

PC2 |

13 |

PC6 |

PC5 |

PC3 |

PC2 |

|

PC7 |

PC8 |

PC5 |

PC6 |

PC10 |

PC9 |

PC7 |

PC6 |

||

|

PC11 |

PC12 |

PC9 |

PC10 |

PC14 |

PC13 |

PC11 |

PC10 |

||

|

PC15 |

PC16 |

PC13 |

PC14 |

PC2 |

PC1 |

PC15 |

PC14 |

||

|

4 |

PC4 |

PC3 |

PC1 |

PC2 |

14 |

PC6 |

PC5 |

PC2 |

PC2 |

|

PC8 |

PC7 |

PC5 |

PC6 |

PC10 |

PC9 |

PC6 |

PC6 |

||

|

PC12 |

PC11 |

PC9 |

PC10 |

PC14 |

PC13 |

PC10 |

PC10 |

||

|

PC16 |

PC15 |

PC13 |

PC14 |

PC3 |

PC2 |

PC14 |

PC14 |

||

|

5 |

PC1 |

PC4 |

PC2 |

PC3 |

15 |

PC7 |

PC6 |

PC3 |

PC3 |

|

PC5 |

PC8 |

PC6 |

PC7 |

PC11 |

PC10 |

PC7 |

PC7 |

||

|

PC9 |

PC12 |

PC10 |

PC11 |

PC15 |

PC14 |

PC11 |

PC11 |

||

|

PC13 |

PC16 |

PC14 |

PC15 |

PC4 |

PC3 |

PC15 |

PC15 |

||

|

6 |

PC2 |

PC1 |

PC3 |

PC4 |

16 |

PC8 |

PC7 |

PC4 |

PC4 |

|

PC6 |

PC5 |

PC7 |

PC8 |

PC12 |

PC11 |

PC8 |

PC8 |

||

|

PC10 |

PC9 |

PC11 |

PC12 |

PC16 |

PC15 |

PC12 |

PC12 |

||

|

PC14 |

PC13 |

PC15 |

PC16 |

PC1 |

PC2 |

PC16 |

PC16 |

||

|

7 |

PC4 |

PC3 |

PC2 |

PC1 |

17 |

PC5 |

PC6 |

PC3 |

PC1 |

|

PC8 |

PC7 |

PC6 |

PC5 |

PC9 |

PC10 |

PC7 |

PC5 |

||

|

PC12 |

PC11 |

PC10 |

PC9 |

PC13 |

PC14 |

PC11 |

PC9 |

||

|

PC16 |

PC15 |

PC14 |

PC13 |

PC2 |

PC3 |

PC15 |

PC13 |

||

|

8 |

PC1 |

PC4 |

PC3 |

PC2 |

18 |

PC6 |

PC7 |

PC4 |

PC2 |

|

PC5 |

PC8 |

PC7 |

PC6 |

PC10 |

PC11 |

PC8 |

PC6 |

||

|

PC9 |

PC12 |

PC11 |

PC10 |

PC14 |

PC15 |

PC12 |

PC10 |

||

|

PC13 |

PC16 |

PC15 |

PC14 |

PC3 |

PC4 |

PC16 |

PC14 |

||

|

9 |

PC2 |

PC1 |

PC4 |

PC3 |

19 |

PC7 |

PC8 |

PC1 |

PC3 |

|

PC6 |

PC5 |

PC8 |

PC7 |

PC11 |

PC12 |

PC5 |

PC7 |

||

|

PC10 |

PC9 |

PC12 |

PC11 |

PC15 |

PC16 |

PC9 |

PC11 |

||

|

PC14 |

PC13 |

PC16 |

PC15 |

PC4 |

PC3 |

PC13 |

PC15 |

||

|

10 |

PC2 |

PC1 |

PC3 |

PC4 |

20 |

PC8 |

PC7 |

PC2 |

PC4 |

|

PC6 |

PC5 |

PC7 |

PC8 |

PC12 |

PC11 |

PC13 |

PC8 |

||

|

PC10 |

PC9 |

PC11 |

PC12 |

PC16 |

PC15 |

PC14 |

PC12 |

||

|

PC14 |

PC13 |

PC15 |

PC16 |

PC1 |

PC4 |

PC6 |

PC16 |

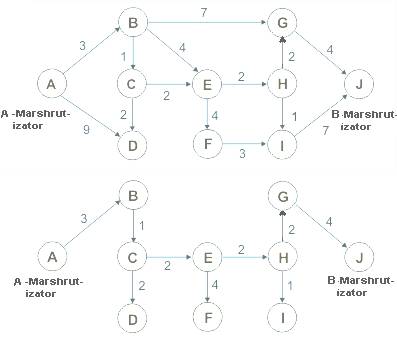

Лабораторная работа № 9. Настройка маршрутизатора и подсети

Цель работы. Получить навыки по установке, настройке и применение маршрутизаторов и протоколов маршрутизации в построении сети и получить информацию о выполняемых функций маршрутизаторами.

Краткие теоретические сведение

Маршрутиза́тор (от англ. Router) — сетевое устройство, пересылающее пакеты данных между различными сегментами сети и принимающее решения на основании информации о топологии сети и определённых правил, заданных администратором.

Маршрутизаторы делятся на программные и аппаратные. Маршрутизатор работает на более высоком «сетевом» уровне 3 сетевой модели OSI, нежели коммутатор и сетевой мост.

Обычно маршрутизатор использует адрес получателя, указанный в пакетах данных, и определяет по таблице маршрутизации путь, по которому следует передать данные. Если в таблице маршрутизации для адреса нет описанного маршрута, пакет отбрасывается.

Существуют и другие способы определения маршрута пересылки пакетов, когда, например, используется адрес отправителя, используемые протоколы верхних уровней и другая информация, содержащаяся в заголовках пакетов сетевого уровня. Нередко маршрутизаторы могут осуществлять трансляцию адресов отправителя и получателя, фильтрацию транзитного потока данных на основе определённых правил с целью ограничения доступа, шифрование/дешифрование передаваемых данных.