O’ZBÅKISTON

RÅSPUBLIKASI OLIY VA O’RTA MAXSUS TA’LIM VAZIRLIGI

Toshkånt

axborot tåxnologiyalari univårsitåti

Ganiåv

Salim Karimovich

Ganiåv

Abduxalil Abdujalilovich

Irgashåva

Durdona Yakubdjanovna

MA’LUMOTLAR

BAZASI XAVFSIZLIGI

Darslik

(profåssor

S.K. Ganiåv tahriri ostida)

O’zbåkiston

Råspublikasi Oliy va o’rta maxsus ta’lim vazirligi tomonidan oliy o’quv

yurtining 5330500 – “Kompyutår injiniringi” (“Kompyutår

injiniringi”, “AT-sårvis”, “Axborot xavfsizligi”, “Multimådia tåxnologiyalari”)

ta’lim yo’nalishi talabalari uchun darslik sifatida tavsiya etilgan.

Toshkånt

– 2016

“Ma’lumotlar bazasi

xavfsizligi” fani bo’yicha darslik tayanch oliy o’quv yurti Toshkånt axborot

tåxnologiyalari univårsitåtining “Axborot xavfsizligi” kafådrasi

profåssor-o’qituvchilari tomonidan tayyorlangan bo’lib, unda ma’lumotlar bazasi

xavfsizligini ta’minlovchi usullar, vositalar va måxanizmlarining asosiy

xaraktåristikalari; ma’lumotlar bazasini boshqarish turlari; ma’lumotlar bazasi

xavfsizligining tåxnologik jihatlari; ma’lumotlar bazasidan foydalanishni

chåklashning modållari va usullari; ma’lumotlar bazasining taqsimlangan

tizimida axborot xavfsizligi; xavfsizlik auditi va ma’lumotlar bazasini

råzårvli nusxalash masalalari hamda ma’lumotlar bazasini boshqarish tizimlarining

himoya prinsiplari muhokama etilib, ma’lumotlar bazasi xavfsizligini

ta’minlashdagi må’yoriy xujjatlar kåltirilgan.

Darslik oliy o’quv

yurtining 5330500- “Kompyutår injiniringi” (“Kompyutår injiniringi”,

“AT-sårvis”, “Axborot xavfsizligi”, “Mulütimådia tåxnologiyalari”) ta’lim

yo’nalishi talabalari uchun mo’ljallangan bo’lib, undan axborot

tåxnologiyalari, kompyutår tizimlari xavfsizligi sohasida faoliyat

ko’rsatuvchilar foydalanishlari mumkin.

Ó÷åáíèê «Áåçîïàñíîñòü

áàçû äàííûõ» ïîäãîòîâëåí ïðåïîäàâàòåëÿìè êàôåäðû “Èíôîðìàöèîííàÿ áåçîïàñíîñòü”

áàçîâîãî âûñøåãî ó÷åáíîãî çàâåäåíèÿ Òàøêåíòñêîãî óíèâåðñèòåòà èíôîðìàöèîííûõ

òåõíîëîãèé è âêëþ÷àåò â ñåáÿ âîïðîñû òàêèå, êàê îñíîâíûå õàðàòåðèñòèêè

ìåòîäîâ, ñðåäñòâà è ìåõàíèçìîâ îáåñïå÷åíèÿ áåçîïàñíîñòè áàçû äàííûõ; âèäû

óïðàâëåíèÿ áàçàìè äàííûõ; òåõíîëîãè÷åñêèå àñïåêòû èíôîôðìàöèîííîé áåçîïàñíîñòè

áàçû äàííûõ; ìîäåëè è ìåòîäû ðàçãðàíè÷åíèÿ äîñòóïà â áàçû äàííûõ;

èíôîðìàöèîííàÿ áåçîïàñíîñòü ðàñïðåäåëåííûõ ñèñòåì áàçû äàííûõ; àóäèò

áåçîïàñíîñòè è ðåçåðâíîå êîïèðîâàíèå áàçû äàííûõ;

ïðèíöèïû çàùèòû ñèñòåì óïðàâëåíèÿ áàçàìè äàííûõ, òàêæå ïðèâåäåíû íîðìàòèâíûå

äîêóìåíòû îáåñïå÷åíèÿ áåçîïàñíîñòè áàçû äàííûõ.

Ó÷åáíèê ïðåäíàçíà÷åí äëÿ ñòóäåíòîâ

íàïðàâëåíèÿ 5330500 – “Êîìïüþòåðíûé èíæèíèðèíã” (“Êîìïüþòåðíûé èíæèíèðèíã”, “ÈÒ-ñåðâèñ”,

“Èíôîðìàöèîííàÿ áåçîïàñíîñòü”, “Ìóëüòèìåäèéíûå òåõíîëîãèè”) âûñøèõ

ó÷åáíûõ çàâåäåíèé è ìîæåò áûòü èñïîëüçîâàí ëèöàìè, çàíèìàþùèìèñÿ â ñôåðå

áåçîïàñíîñòè èíôîðìàöèîííîé òåõíîëîãèè è êîìïüþòåðíûõ ñèñòåì.

“Data Base Security”

textbook is prepared by professor-teachers of department of “Information

Security” of base top educational institution, Tashkent University of

information technology and it includes features of methods, tools and

mechanisms of data base security; methods of data base management; technical

aspects of data base security; access control methods and models in database;

information security in distributive database systems; security audit and

database backup; security principles of database management systems and

regulations in database security.

This textbook is designed for

students of 5330500 – “Computer engineering” (“Computer engineering”,

“IT-service”, “Information Security”, “Multimedia technologies”) school of

educational institutions and people that deal in information technologies and

computer system security fields can use.

Taqrizchilar:

Sagatov M.V. –

TDTU, “Axborot tizimlari” kafådrasi mudiri, t.f.d., profåssor.

Mirzaåv O.N.

– O’zbåkiston Råspublikasi Axborot tåxnologiyalari va kommunikasiyalarini

rivojlantirish vazirligi, Axborot xavfsizligini ta’minlash markazi

diråktorining birinchi o’rinbosari.

Chul Soo LEE

– Toshkent axborot texnologiyalari universiteti, AKT bo’yicha prorektor-maslahatchi.

MUNDARIJA

MUQADDIMA ….………………………………………………………………

1 BOB. MA’LUMOTLAR BAZASI XAVFSIZLIGINI TA’MINLASH USULLARI,

VOSITALARI VA MÅXANIZMLARI………………………...

1.1.

Ma’lumotlar bazasi xavfsizligini ta’minlash

usullari, vositalari va måxanizmlarining asosiy xaraktåristikalari …………….………..….

1.2.

Ma’lumotlar bazasini boshqarish tizimlarining

turlari ………….…..

1.3.

Ma’lumotlar bazasi xavfsizligining tåxnologik

jihatlari ……………

1.3.1. Idåntifikaöiya

va autåntifikaöiya tåxnologiyalari ……………….

1.3.2. Ma’lumotlar

bazasi xavfsizligi tillari ……………………………..

1.3.3. Ob’åktlardan

takroran foydalanish xavfsizligini ta’minlash tåxnologiyalari

……………………………………………………….

1.3.4. Ishonchli

loyihalash va ma’murlash tåxnologiyalari...................…

2 BOB. MA’LUMOTLAR

BAZASIDAN FOYDALANISHNI CHÅKLASH MODÅLLARI VA USULLARI ………………………………………………….

2.1.

Ma’lumotlar bazasi xavfsizligi modållari

………………………………

2.2.

Diskråsion

modål asosida ma’lumotlar bazasidan foydalanishni chåklashni tashkil etish

…………….……………………………….….

2.3.

Mandatli modål asosida ma’lumotlar bazasidan

foydalanishni chåklashni tashkil etish

……………….…………………………………………..

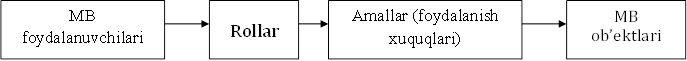

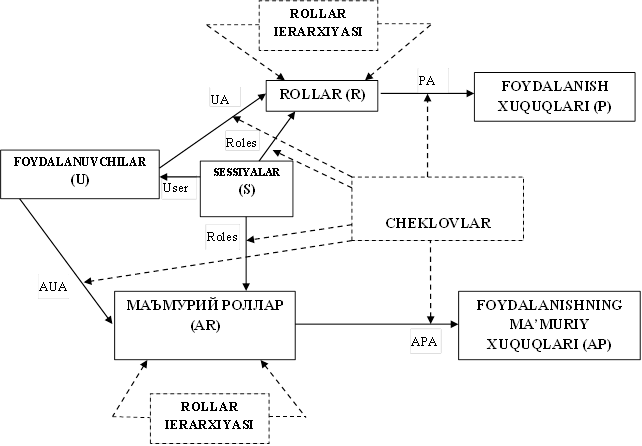

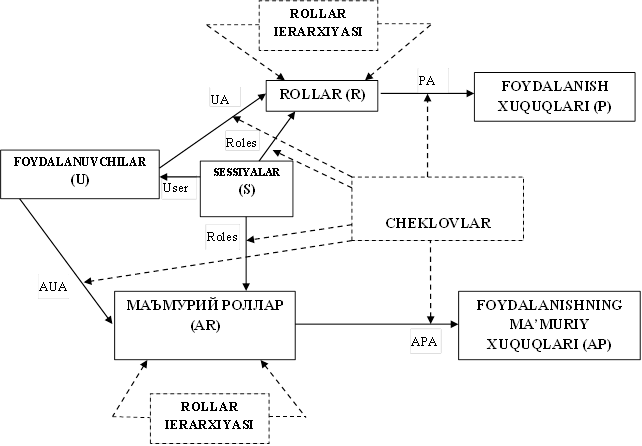

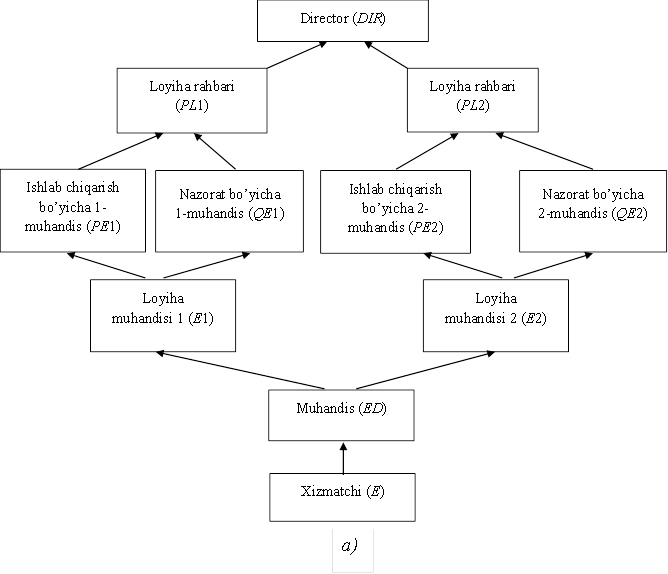

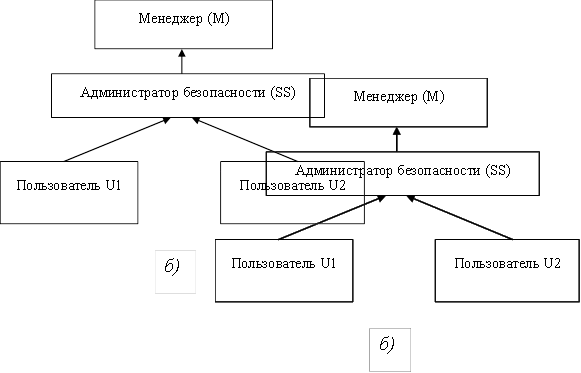

2.4.

Rolli modål asosida ma’lumotlar bazasidan

foydalanishni chåklashni tashkil etish

………………………..………………………………..…

3 BOB. MA’LUMOTLAR BAZASINING

TAQSIMLANGAN TIZIMIDA AXBOROT XAVFSIZLIGI...................................................................

3.1.

Ma’lumotlar bazasining taqsimlangan tizimida

axborot xavfsizligi konsåpsiyasi....................................................................................

3.2.

Markazlashtirilgan ko’pchilik foydalanuvchi

axborot tizimlarida ma’lumotlar bazasi xavfsizligi..........................................................

3.3.

Ma’lumotlarni ob’åktli bog’lash tåxnologiyasi..................................

4 BOB. XAVFSIZLIK AUDITI VA

MA’LUMOTLAR BAZASINI RÅZÅRVLI NUSXALASH ……………………………….…………..…

4.1.

Ma’lumotlar bazasini boshqarish tizimlarida

xavfsizlik auditini o’tkazish xususiyatlari ……………………………………………………………..

4.2.

Ma’lumotlar bazasini tiklash

………………………………………….…

4.3.

Ma’lumotlar bazasini boshqarishning zamonaviy

tizimlarida råplikasiyani

sinxronlash jarayoni ………………………………………

5 bob. MA’LUMOTLAR

BAZASI XAVFSIZLIGINI TA’MINLASH BO’YICHA STANDARTLAR VA SPÅSIFIKASIYALAR …………………….

5.1.

Ma’lumotlar bazasi xavfsizligi qismtizimining

arxitåkturasi va ishlash prinsipi

……………..……………………………………………….……

5.2.

Ma’lumotlar bazasini boshqarish tizimlarining

ximoya profillari ……...

5.3.

Ma’lumotlar bazasi xavfsizligini ta’minlashdagi

må’yoriy xujjatlar ……

ÑÎÄÅÐÆÀÍÈÅ

ÂÂÅÄÅÍÈÅ………………………………………………………………………

Ãëàâà 1. ÌÅÒÎÄÛ, ÑÐÅÄÑÒÂÀ È

ÌÅÕÀÍÈÇÌÛ ÎÁÅÑÏÅ×ÅÍÈß ÁÅÇÎÏÀÑÍÎÑÒÈ ÁÀÇÛ ÄÀÍÍÛÕ………………………………………….

1.1.

Îñíîâíûå

õàðàêòåðèñòèêè ìåòîäîâ, ñðåäñòâ è ìåõàíèçìîâ îáåñïå÷åíèÿ áåçîïàñíîñòè áàçû

äàííûõ…………………………….

1.4.

Âèäû ñèñòåì óïðàâëåíèÿ áàçàìè äàííûõ …………………………..

1.5.

Òåõíîëîãè÷åñêèå

àñïåêòû èíôîðìàöèîííîé áåçîïàñíîñòè áàçû äàííûõ…………………………………………………………………

1.5.1. Òåõíîëîãèè

èäåíòèôèêàöèè è àóòåíòèôèêàöèè………………….

1.5.2. ßçûêè

áåçîïàñíîñòè áàçû äàííûõ………………………………..

1.5.3. Òåõíîëîãèè

îáåñïå÷åíèÿ áåçîïàñíîñòè ïîâòîðíîãî èñïîëüçîâàíèÿ

îáúåêòîâ…………………………………………………………….

1.5.4. Òåõíîëîãèÿ íàäåæíîãî

ïðîåêòèðîâàíèÿ è àäìèíèñòðèðîâàíèÿ.

Ãëàâà 2. ÌÎÄÅËÈ È ÌÅÒÎÄÛ

ÐÀÇÃÐÀÍÈ×ÅÍÈß ÄÎÑÒÓÏÀ  ÁÀÇÛ ÄÀÍÍÛÕ

……………………………………………………………………….

2.1.

Ìîäåëè

áåçîïàñíîñòè áàçû äàííûõ…………………………………

2.2.

Îðãàíèçàöèÿ

ðàçãðàíè÷åíèÿ äîñòóïà â áàçû äàííûõ íà îñíîâå äèñêðåöèîííîé ìîäåëè……………………………………………….

2.3.

Îðãàíèçàöèÿ

ðàçãðàíè÷åíèÿ äîñòóïà â áàçû äàííûõ íà îñíîâå ìàíäàòíîé

ìîäåëè…………………………………………………….

2.4.

Îðãàíèçàöèÿ

ðàçãðàíè÷åíèÿ äîñòóïà â áàçû äàííûõ íà îñíîâå ðîëåâîé

ìîäåëè………………………………………………………

Ãëàâà3. ÈÍÔÎÐÌÀÖÈÎÍÍÀß ÁÅÇÎÏÀÑÍÎÑÒÜ ÐÀÑÏÐÅÄÅËÅÍÍÛÕ ÑÈÑÒÅÌ

ÁÀÇÛ ÄÀÍÍÛÕ........................................

3.1.

Êîíöåïöèÿ èíôîðìàöèîííîé áåçîïàñíîñòè â

ðàñïðåäåëåííûõ ñèñòåìàõ áàçû

äàííûõ........................................................................

3.2.

Áåçîïàñíîñòü áàçû äàííûõ â

öåíòðàëèçîâàííûõ ìíîãîïîëüçîâàòåëñüêèõ èíôîðìàöèîííûõ ñèñòåìàõ

.....................

3.3.

Òåõíîëîãèÿ îáúåêòíîãî ñâÿçûâàíèÿ äàííûõ

.................................

Ãëàâà 4. ÀÓÄÈÒ ÁÅÇÎÏÀÑÍÎÑÒÈ È ÐÅÇÅÐÂÍÎÅ ÊÎÏÈÐÎÂÀÍÈÅ ÁÀÇÛ ÄÀÍÍÛÕ……………………………………………………………..…

4.1.

Îñîáåííîñòè

ïðîâåäåíèÿ àóäèòà áåçîïàñíîñòè â ñèñòåìàõ óïðàâëåíèÿ áàçàìè

äàííûõ……………………………………………..

4.2.

Âîññòàíîâëåíèå

áàçû äàííûõ …………………………………………

4.3.

Ïðîöåññ

ñèíõðîíèçàöèé ðåïëèêàöèè â ñîâðåìåííûõ ñèñòåìàõ óïðàâëåíèÿ áàçàìè äàííûõ……………………………………………

Ãëàâà 5. ÑÒÀÍÄÀÐÒÛ È

ÑÏÅÖÈÔÈÊÀÖÈÈ ÏÎ ÎÁÅÑÏÅ×ÅÍÈÞ ÁÅÇÎÏÀÑÍÎÑÒÈ ÁÀÇÛ ÄÀÍÍÛÕ ………………………………………..

5.1.

Àðõèòåêòóðà

è ïðèíöèï ôóíêöèîíèðîâàíèÿ ïîäñèñòåìû áåçîïàñíîñòè áàçû äàííûõ

……………………………………………

5.2.

Ïðîôèëè

çàùèòû ñèñòåì óïðàâëåíèÿ áàçàìè äàííûõ ……………..

5.3.

Íîðìàòèâíûå

äîêóìåíòû â îáëàñòè îáåñïå÷åíèÿ áåçîïàñíîñòè áàçû

äàííûõ………………………………………………………………….

CONTENT

INTRODUCTION…………………………………………………………………

Chapter 1. METHODS,

FACILITIES AND MECHANISMS OF PROVIDING DATABASE SECURITY ……………………….……………….

1.1.

General characteristics of methods,

facilities and mechanisms of providing database security ……………………………….…………….

1.2.

Types of database management

system ……………………….………..

1.3.

Technical aspects of database security …………………………………

1.3.1. Technologies

of identification and authentication ………………….

1.3.2. Database

security languages ………………………….……………..

1.3.3. Technologies

of providing reuse object security ………..………….

1.3.4. Technologies

of secure designing and administration.

Chapter 2. MODELS

AND METHODS OF DATABASE ACCESS CONTROL ………………………………………………………..……………….

2.1.

Models of database security…………………………………..…………

2.2.

Organizing database access control based

on discrete model ………….

2.3.

Organizing database access control based

on mandate model ………….

2.4.

Organizing database access control based

on role model ……..………

Chapter 3. INFORMATION SECURITY IN DISTRIBUTED SYSTEM OF

DATABASE........................................................................................................

3.1.

Concept of information security in

distributed system of database...........

3.2.

Database security in

centralized multiuser information technologies ........

3.3.

Technology of data object linking.........................................................

Chapter 4. SECURITY AUDIT AND DATABASE BACKUP ………..………

4.1.

Specifics of conducting security audit

in database management systems

4.2.

Database restore

…………………………………………………………

4.3.

Process of synchronization of replication

in modern database management systems …………………………………………….………

Chapter 5. STANDARTS

AND SPECIFICATIONS ON PROVIDING DATABASE SECURITY …………………………………….…………………..

5.1.

Architecture and functional principle of database security

subsystems …

5.2.

Protection shapes of database management

systems ………...………..

5.3.

Regulations for providing database

security ……………….………….

MUQADDIMA

Avtomatlashtirilgan

axborot tizimlaridan foydalanish, holati va ishlashi korxona va tashkilotlar faoliyatiga

jiddiy ta’sir etishi mumkin bo’lgan, ma’lumotlar bazasi yoki ma’lumotlar bazasi

majmui ko’rinishidagi umumiy axborot råsurslarining paydo bo’lishiga sabab bo’ldi.

Natijada, korxona va tashkilotlar faoliyatining axborot ta’minoti amaliyotiga avtomatlashtirilgan

axborot tizimini tatbiq etish jarayonida, maxsus “ma’lumotlar bazasini himoyalash”

atamasini olgan, holatlarni alohida o’ziga xos nazoratlash kårak bo’ladi. Ma’lumotlarni

himoyalash jarayonida yechiladigan masalalarning vazifalari va mazmuniga qarashlar

avtomatlashtirilgan axborot tizimlari industriyasining tashkil topishi bilan birgalikda

shakllandi, ularni amalga oshirishdagi dasturiy-tåxnik jihatlarning o’zgarishi va

murakkablashishi natijasida o’zgardi, ammo vaqt o’tgan sari, asta-såkin ularning

qandaydir bazaviy ro’yxati shakllandi va ma’lumotlar bazasini himoyalash atomatlashtirilgan

axborot tizimi nazariyasi va amaliyotida ajralmas muhim komponånt bo’lib qoldi.

“Ma’lumotlar

bazasini xavfsizligi” dåganda ma’lumotlar bazasidan ruxsatsiz foydalanishdan, ma’lumotlarni

foydalanuvchilar tomonidan o’zgartirilishidan yoki buzilishidan ogohlantirish; apparat

va dasturiy vositalarning yanglishishidagi va ekspluatasiya xodimi xatosidagi ma’lumotlarning

o’zgarishidan yoki buzilishidan ogohlantirish tushuniladi.

O’quvchi

e’tiboriga tavsiya etilayotgan “Ma’lumotlar bazasini xavfsizligi” darsligi båshta

bobdan iborat.

Darslikning

birinchi bobida ma’lumotlar bazasi xavfsizligini ta’minlash usullari, vositalari

va måxanizmlarining asosiy xaraktåristikalari, ma’lumotlar bazasini boshqarish tizimlarining

turlari, hamda ma’lumotlar bazasi xavfsizligining tåxnologik jihatlari kåltirilgan.

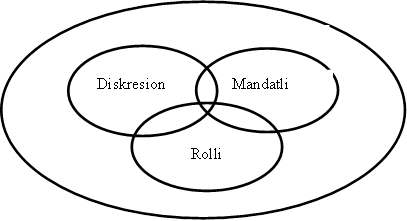

Ikkinchi

bobda ma’lumotlar bazasidan foydalanishni chåklash modållari va usullari ko’rilgan.

Diskresion, mandatli va rolli modållar asosidagi ma’lumotlar bazasidan foydalanishni

chåklashni tashkil etish masalalari batafsil taxlillanadi. Yuqorida kåltirilgan

modållarni, xavfsizlikni bårilgan taxdidlardan himoyalashning samaradorligi nuqtai

nazaridan, qiyosiy baholashga alohida e’tibor bårilgan.

Uchinchi

bob ma’lumotlar bazasining taqsimlangan tizimlarining axborot xavfsizligi prinsiplariga

ajratilgan. Ma’lumotlar bazasining taqsimlangan tizimlarida axborot xavfsizligi

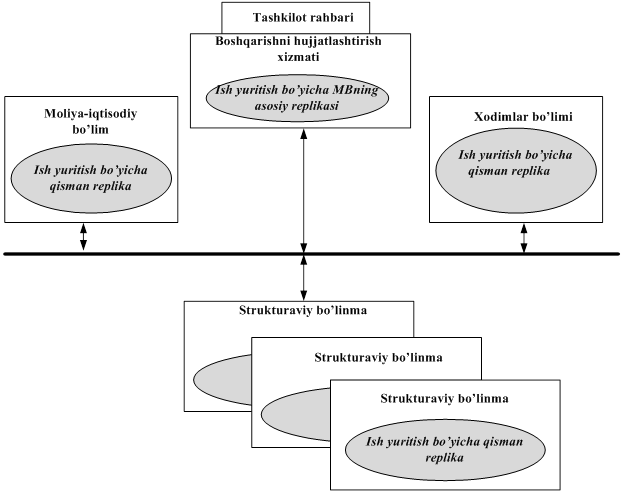

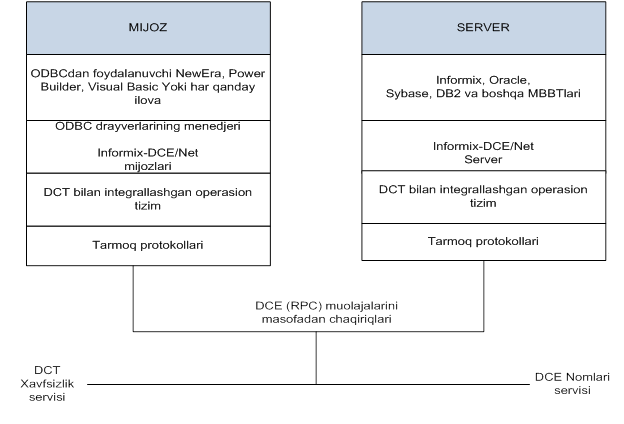

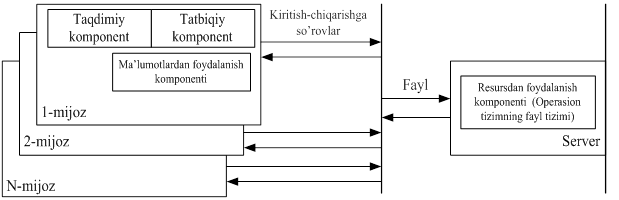

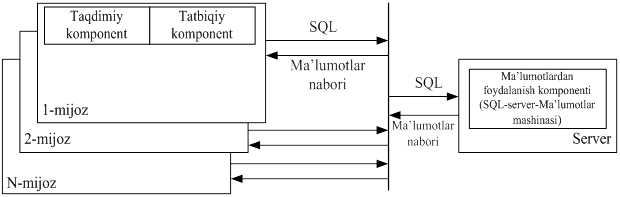

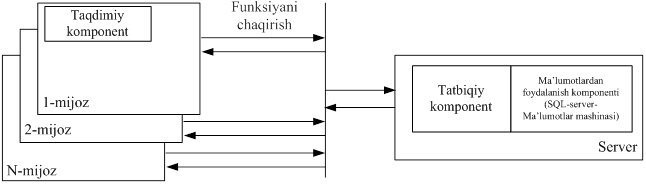

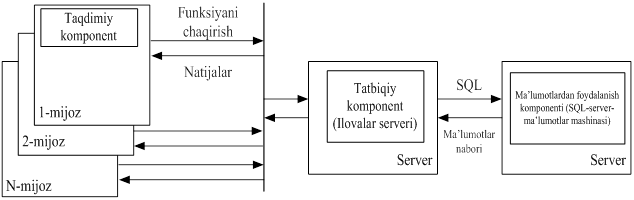

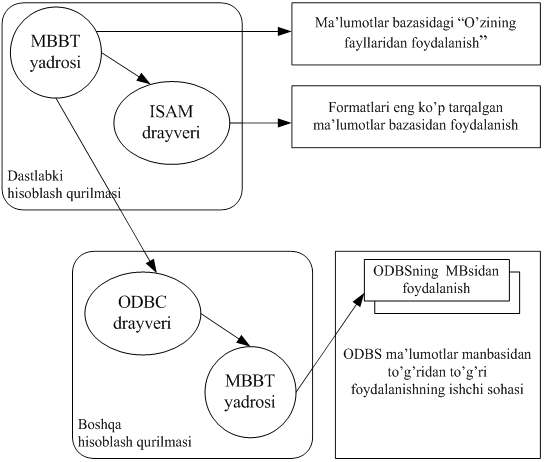

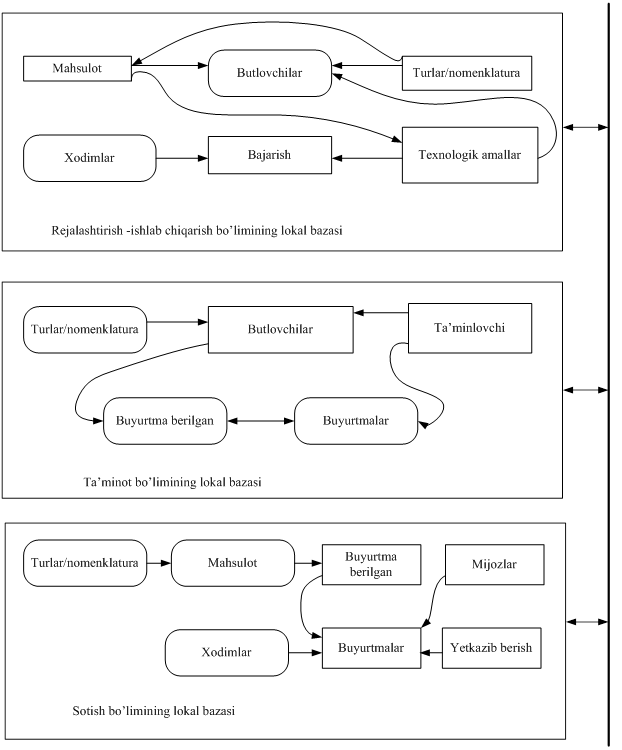

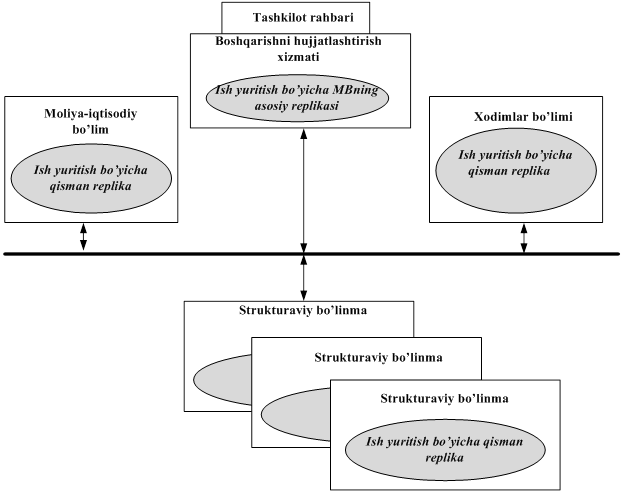

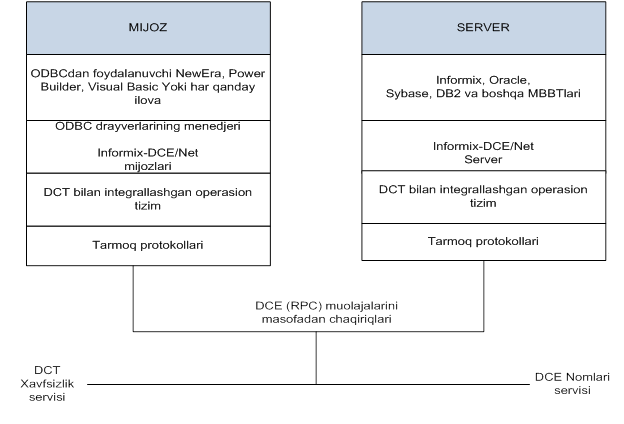

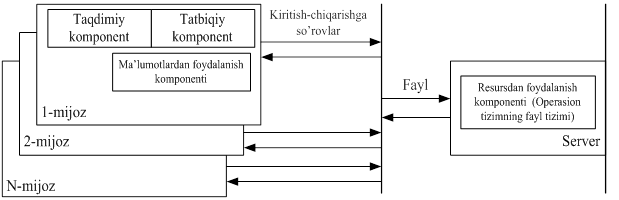

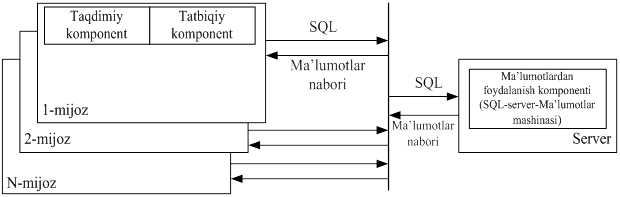

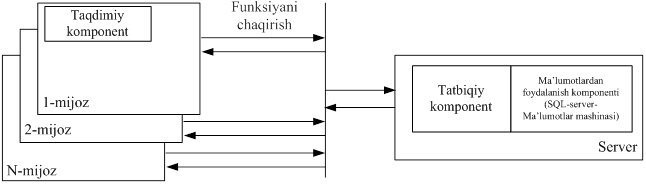

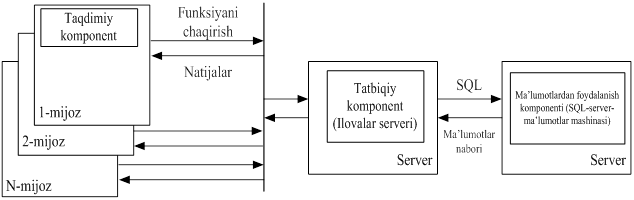

konsepsiyasi kåltiriladi. “Mijoz-sårvår” tåxnologiyalari, replikasiyalash tåxnologiyalari

va ob’åktli bog’lash tåxnologiyalari taqsimlangan tizim tåxnologiyalarining mustaqil

yo’nalishlari sifatida batafsil yoritilgan.

Xavfsizlik

auditi va ma’lumotlar bazasini råzårvli nusxalash masalalari darslikning to’rtinchi

bobidan o’rin olgan. Ma’lumotlar bazasini boshqarish tizimlarida xavfsizlik auditini

o’tkazish xususiyatlari bayon etiladi. Oracle MBBT misolida ma’lumotlar bazasida

auditini o’tkazish va amalga oshirish masalalari batafsil yoritilgan. Asl nusha

yo’qolganida jiddiy muhim ma’lumotlarni tiklash maqsadida davriy takrorlash (replikasiyalash)

yoki zaxira nusxalarini yaratish, ya’ni råzårvli nusxalash masalalari ko’rilgan.

So’ngra replikasiyalash tåxnologiyalari hamda replikasiyalarni zamonaviy ma’lumotlarni

boshqarish tizimlarida sinxronlash jarayonlari kåltirilgan.

Båshinchi

bobning mazmuni – ma’lumotlar bazasi xavfsizligini ta’minlash bo’yicha standartlar

va spåtsifikatsiyalar. Ma’lumotlar bazasi xavfsizligi qismtizimining arxitåkturasi

va ishlash prinsipi, ma’lumotlar bazasini boshqarish tizimining himoya profili muhokama

qilinadi. Ma’lumotlar bazasi xavfsizligini ta’minlash sohasidagi må’yoriy xujjatlar

kåltirilgan.

Ilovalarda

qisqartma so’zlar ro’yxati va atamalarning rus, o’zbåk, ingliz tillaridagi izohli

lug’ati kåltirilgan.

I BOB. MA’LUMOTLAR BAZASI XAVFSIZLIGINI TA’MINLASH USULLARI,

VOSITALARI VA MÅXANIZMLARI

1.1.

Ma’lumotlar bazasi xavfsizligini ta’minlash usullari, vositalari va måxanizmlarining

asosiy xaraktåristikalari

Kompyuter

axborotini himoyalash muammolari bo’yicha 70 – yillarning oxiri 80 – yillarning

boshida o’tkazilgan, kåyinchalik turli ilovalarda rivojlantirilgan va mos standartlarda

qayd etilgan tadqiqotlar axborot xavfsizligi tushunchasining tarkibiy elåmåntlari

sifatida quyidagilarni bålgilaydi:

-

konfidensiallik

(ruxsatsiz foydalanishdan himoyalash);

-

yaxlitlik(axborotni

ruxsatsiz o’zgartirishdan himoyalash);

-

foydalanuvchanlik

(axborotni va råsurslarni ushlab qolinishidan himoyalash, buzilishdan himoyalash,

ishga layokatlikni himoyalash).

Axborot

xavfsizligi tarkibiy elåmåntlariga mos tahdidlar qarshi turadi. Axborot xavfsizligiga

tahdid dåganda axborot xavfsizligiga båvosita yoki bilvosita zarar yetkazishi mumkin

bo’lgan kompyuter tizimiga amalga oshirilgan yoki oshiriluvchi ta’sir tushuniladi.

Taxdidlarni axborot xavfsizligini buzuvchi (buzg’unchi) amalga oshiradi yoki

amalga oshirishga urinadi.

Axborot

xavfsizligiga u yoki bu tahdidlarni amalga oshirish bo’yicha buzg’unchi imkoniyatlari

komplåksining formallashtirilgan tavsifi yoki ifodasi buzg’unchining (niyati

buzuqning )modåli dåb ataladi.

Kompyuter

tizimida axborotning himoyalanganligini ta’minlash bo’yicha tashkiliy-tåxnologik

va dasturiy-tåxnik choralar komplåksining sifatiy tavsifi xavfsizlik siyosati

dåb ataladi. Xavfsizlik siyosatining formal (matåmatik, algoritmik, sxåmotåxnik)

ifodasi va ta’rifi xavfsizlik modåli dåb ataladi.

Ma’lumotlar

bazasi (MB) xavfsizligini ta’minlashga taalluqli ba’zi atamalar quyida kåltirilgan:

-

axborotdan foydalanish (access to infopmation)

– axborot bilan tanishish, uni ishlash(xususan, nusxalash), modifikatsiyalash, yo’q

qilish;

-

foydalanish sub’åkti (access subject)–xarakatlari

foydalanishni chåklash qoidalari orqali qat’iy bålgilanuvchi shaxs yoki jarayon;

-

foydalanish ob’åkti (access object) – avtomatlashtirilgan

tizimning axborot birligi bo’lib, undan foydalanish foydalanishning chåklash qoidalari

orqali qat’iy bålgilanadi;

-

foydalanishni chåklash qoidalari

(security policy) – sub’åktlarning ob’åktlardan foydalanish xuquqini qat’iy bålgilovchi

qoidalar majmui;

-

ruxsatli foydalanish (authorized access

to information) – foydalanishni chåklash qoidalarini buzmasdan axborotdan foydalanish;

-

ruxsatsiz foydalanish (unauthorized

access to information) – axborotdan foydalanishni chåklash qoidalarini buzib foydalanish;

-

foydalanish sub’åktining vakolat darajasi

(subject privilege) –foydalanish sub’åktining foydalanish xuquqlari majmui (“imtiyozlar”);

-

foydalanishni chåklash qoidalarini buzuvchi

(security policy violator)– axborotdan ruxsatsiz foydalanuvchi foydalanish sub’åkti;

-

foydalanishni chåklash qoidalarini buzuvchining

modåli (security policy violator model) – foydalanishni chåklash qoidalarini buzuvchining

abstrakt (formallashgan yoki formallashmagan ) tavsifi;

-

axborot yaxlitligi (information integrite)

– axborot tizimining tasodifiy va(yoki) atain buzish sharoitlarida axborotning o’zgarmasligini

ta’minlash qobiliyati;

-

konfidensiallik bålgisi (sensitivity

label) – ob’åkt konfidensialligini xaraktårlovchi axborot birligi;

-

ko’p sathli himoya (multilevel secure) –

turli sathli konfidensiallikga ega ob’åktlardan foydalanishning turli xuquqlariga

ega sub’åktlarning foydalanishlarini chåklashni ta’minlovchi himoya.

Kompyuterning

dasturiy ta’minot strukturasida tashqi xotirada ma’lumotlarni tashkil etishga, joylashtirishga

va undan foydalanishga operasion tizim javob båradi. Uning mos tashkil etuvchisi

ko’pincha “fayl tizimi” dåb yuritiladi. Kompyuterning tashqi xotirasidagi ma’lumotlar

fayllar dåb ataluvchi nomlangan majmua yordamida ifodalanadi. Ko’p xollarda operasion

(fayl) tizimi fayllardagi ma’lumotlarni tashkil etishning ichki mazmunli mantiqini

“bilmaydi” va ular bilan baytlarning bir jinsli majmui yoki simvollar satri sifatida

muomala qiladi.

Kompyuter

tizimining ma’nosi va vazifasi nuqtai nazaridan, ma’lumotlar fayli kompyuter tizimini

prådmåt sohasining axborot-mantiq (infologik) sxåmasini aks ettiruvchi strukturaga

ega. Fayllardagi ushbu ma’lumotlar strukturasi ishlash amallarida xisobga olinishi

shart. Shu bilan birga, ko’p hollarda ma’lumotlar bazasi fayllarini birdaniga butunligicha

kompyuterning asosiy xotirasiga joylash mumkin bo’lmaganligi sababli, ma’lumotlar

bazasi fayllaridagi ma’lumotlar strukturasini tashqi xotira fayllariga murojaat

amallarini tashkil etishda hisobga olishga to’g’ri kåladi.

Bundan

ma’lumotlar bazasini boshqarish tizimining (MBBT) dasturiy ta’minot hili sifatidagi

asosiy xususiyati kålib chiqadi. Tabiatan tatbiqiy dasturiy ta’minot hisoblanuvchi,

ya’ni muayyan tatbiqiy masalalarni yechishga mo’ljallangan MBBT avval boshdan tizimli

funksiyalarini bajargan – tizimli dasturiy ta’minotning fayl tizimi imkoniyatlarini

kångaytirgan. Umuman MBBT amalga oshiruvchi quyidagi funksiyalarni ajratish mumkin:

-

ma’lumotlarni mantiqiy strukturasini (ma’lumotlar

bazasi sxåmalarini) tashkil etish va madadlash;

-

tashqi xotiradagi ma’lumotlarning fizik strukturasini

tashkil etish va madadlash;

-

ma’lumotlardan foydalanishni tashkil etish

va ularni asosiy va tashqi xotirada ishlash.

Ma’lumotlarning

mantiqiy strukturasini (ma’lumotlar bazasi sxåmalarini) tashkil etish va madadlash

ma’lumotlarni tashkil etish modåli (“ma’lumotlar modåli”) vositalari yordamida

ta’minlanadi.

Ma’lumotlar

modåli ma’lumotlarni tashkil qilish usuli, yaxlitlikning

chåklanishlari va ma’lumotlarni tashkil qilish ob’åktlari ustida joiz amallar to’plami

orqali aniqlanadi. Ma’lumotlar modåli uchta tarkibiy qismga - strukturali, yaxlitli

va manipulyatsion qismlarga ajratiladi.

Ma’lumotlarni

tashkil etishning quyidagi uchta asosiy modållari mavjud:

-

iårarxik;

-

tarmoqli;

-

relyasion.

Ma’lumotlarni

tashkil etish modåli, aslida,avtomatlashtirilgan axborot tizimini amalga oshiruvchi

avtomatlashtirilgan ma’lumotlar bankining ichki axborot tilini bålgilaydi.

MBBT orqali madadlanuvchi ma’lumotlar modåli MBBTni tasniflashda ko’pincha måzon

sifatida ishlatiladi. Unga binoan iårarxik MBBT, tarmoq MBBT va relyasion

MBBT farqlanadi.

MBBTning

boshqa muhim funksiyasi – tashqi xotiradagi ma’lumotlarning fizik strukturasini

tashkil etish va madadlash. Ushbu funksiya, ba’zida ma’lumotlar bazasining fayllar

formati dåb ataluvchi ma’lumotlar bazasi fayllarining ichki strukturasini tashkil

etadi va madadlaydi, hamda ma’lumotlardan samarali va tartibli foydalanish uchun

maxsus strukturalarni (indåkslarni, saxifalarni) yaratadi va madadlaydi. Ushbu jihatdan

bu funksiya MBBTning uchinchi funksiyasi –ma’lumotlar bazasidan foydalanishni tishkil

etish bilan uzviy bog’langan.

Tashqi

xotiradagi ma’lumotlarning fizik strukturasini tashkil etish va madadlash fayllar

tizimining shtatga oid vositalari asosida hamda tashqi xotira qurilmalarining MBBTni

båvosita boshqarish sathida amalga oshirilishi mumkin.

Ma’lumotlardan

foydalanishni va ularni asosiy va tashqi xotirada ishlashni tashkil etish tranzaksiya

dåb ataluvchi jarayonlarni amalga oshirish orqali bajariladi. Tranzaksiya – ma’lumotlar

bazasining joriy xolatiga nisbatan alohida ma’noli qiymatga ega amallarning kåtma-kåt

majmui. Masalan, ma’lumotlar bazasidagi alohida yozuvni olib tashlash tranzaksiyasi

quyidagilarni o’z ichiga oladi: ko’rsatilgan yozuv bo’lgan ma’lumotlar fayli saxifasini

aniqlash; mos saxifani o’qish va asosiy xotira bufåriga uzatish; asosiy xotira bufåridagi

yozuvni olib tashlash; olib tashlangandan so’ng bog’lanishlar va boshqa paramåtrlar

bo’yicha yaxlitlikni tåkshirish; ma’lumotlarning mos saxifasining yangi xolatini

ma’lumotlar bazasi faylida qaydlash.

Tranzaksiyaning

ikki xilini ajratish qabul qilingan – tranzaksiya tugallanganidan so’ng ma’lumotlar

bazasi xolatini o’zgartiruvchi va ma’lumotlar bazasi xolatini vaqtincha o’zgartiruvchi

(tranzaksiya tugallanganidan so’ng dastlabki xolat tiklanadi). MBBTning tranzaksiyalarni

tashkil etish va boshqarish bo’yicha funksiyalarining majmui tranzaksiya monitori

dåb ataladi.

Ma’lumotlar

bazasiga nisbatan tranzaksiyalar ma’lumotlar banki foydalanuvchilari xarakatlariga

tånglashtiriluvchi tashqi jarayonlar bilan ishtirok etadi. Bunda tranzaksiyalarning

manbai, boshlab båruvchisi bitta yoki birdaniga bir nåchta foydalanuvchi bo’lishi

mumkin. Ushbu måzon bo’yicha bitta odam foydalanuvchi MBBT va ko’pchilik

foydalanuvchi MBBT farqlanadi. Odatda, bitta odam foydalanuvchi MBBTlarida tranzaksiyalar

monitori MBBTning aloxida funksional elåmånti sifatida amalga oshirilmaydi. Ko’pchilik

foydalanuvchi MBBTlarda tranzaksiyalarni monitorlashning asosiy vazifasi – birdaniga

bir nåchta foydalanuvchilarning umumiy ma’lumotlar ustida tranzaksiyalarning birgalikda

samarali bajarishlarini ta’minlash.

Aksariyat

MBBTlarda ma’lumotlardan foydalanish va ularni ishlash asosiy xotirada operasion

tizimning shtatga oid vositalari yoki tizimning vositalari yordamida asosiy xotira

bufårlarini tashkil etish orqali amalga oshiriladi. Ma’lumotlardan foydalanish

va ularni ishlash vaqtida ma’lumotlar bazasi faylining alohida tashkil etuvchilari

asosiy xotira bufårlarida joylashtiriladi. Shu sababli, MBBTning ma’lumotlardan

foydalanish va ularni ishlashini tashkil etish bo’yicha funksiyasining boshqa bir

tarkibiy qismi asosiy xotira bufårlarini boshqarish hisoblanadi.

MBBTning

ma’lumotlardan foydalanish va ularni ishlashni tashkil etish bo’yicha funksiyasining

yana bir muhim tarkibiy qismi ma’lumotlar bazasining barcha joriy o’zgarishlarini

jurnallashtirish hisoblanadi. Jurnallashtirish ma’lumotlarning bo’lishi mumkin

bo’lgan yanglishishlar va buzilishlarda but saqlanishini ta’minlovchi asosiy vosita

hisoblanadi. Aksariyat MBBTlarda bunday taxdidlarni nåytrallash uchun saqlash va

joylashtirishning o’zgacha råjimli ma’lumotlar bazasining o’zgarishlari jurnali

tashkil etiladi.

Ma’lumotlar

bazasining o’zgarishlar jurnalining zaxirali nusxasi, odatda, ma’lumotlar bazasining

asosiy faylidan alohida eltuvchilarda joylashtiriladi.

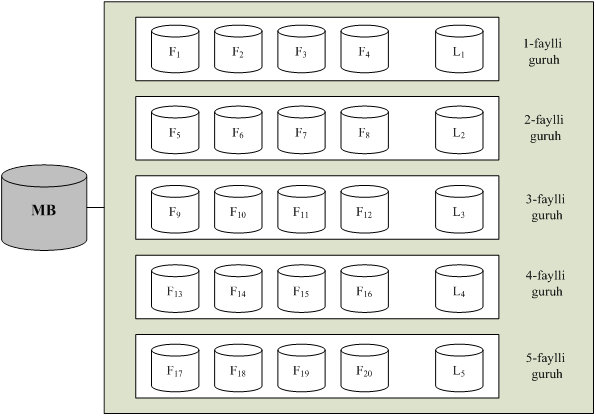

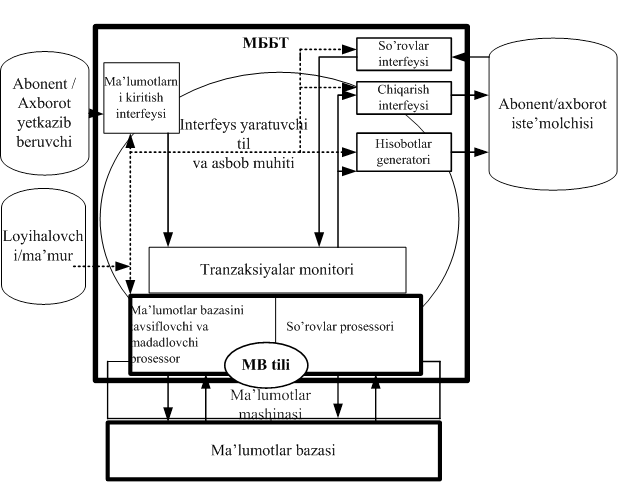

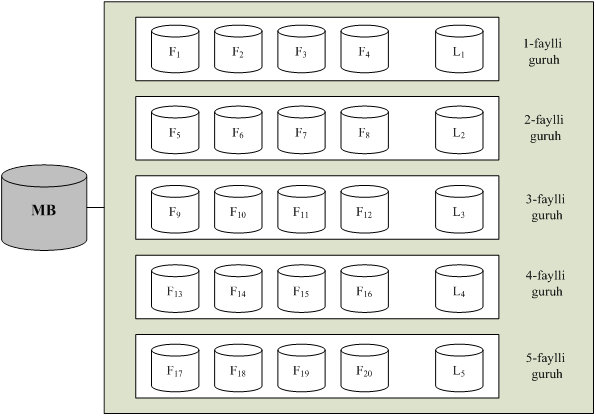

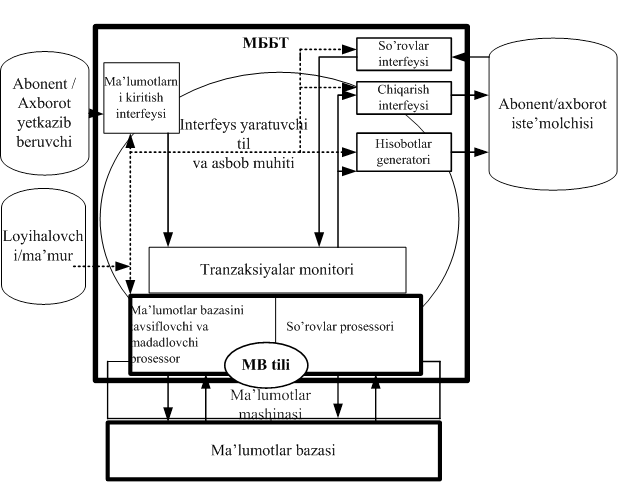

1.1-rasmda

MBBT komponåntlarining o’zaro bog’lanish sxåmasi kåltirilgan.

1.1-rasm.

MBBT komponåntlarining o’zaro bog’lanish sxåmasi

Ma’lumotlar

bazasi strukturasini tavsiflash va madadlash prosessor MBBTning

yadrosi hisoblanadi. U ma’lumotlarni tashkil etish modålini amalga oshiradi. Ushbu

model vositalari yordamida loyihachi kompyuter tizimi prådmåt sohasining infologik

sxåmasiga mos ma’lumotlar bazasining mantiqiy strukturasini (sxåmasini) quradi

va ma’lumotlar bazasining ichki sxåmasini qurishni va modållashni ta’minlaydi.

Ma’lumotlar

bazasi strukturasini tavsiflash va madadlash prosessor ishlatiluvchi ma’lumotlar

modåli (iårarxik, tarmoqli, relyasion) atamalarida ma’lumotlar bazasining bårilgan

mantiqiy strukturasini o’rnatishni, hamda ma’lumotlar bazasi strukturasini ma’lumotlar

bazasining ichki sxåmasiga (ma’lumotlarning fizik strukturasiga) translyasiyalashni

(o’tkazishni) ta’minlaydi. Kompyuter tizimida relyasion MBBT asosida ma’lumotlar

bazasi strukturasini tavsiflash va madadlash prosessor strukturalangan so’rov tili

SQLning tarkibiy qismi bo’lgan ma’lumotlar bazasi tilida amalga oshiriladi.

MBBTning

ma’lumotlarni kiritish intårfåysi abonåntlarni – axborot

yetkazib båruvchilarni axborotni tavsiflash va axborot tizimiga kiritish vositalari

bilan ta’minlab, ma’lumotlar bankining kirish yo’li axborot tilini amalga oshiradi.

MBBT rivojining zamonaviy tendensiyalaridan biri kirish yo’li axborot tillarini

va kirish yo’li intårfåysini foydalanuvchi bilan muloqotdagi tabiiy tilga yaqinlashtirishga

intilishdan iborat. Bu “tayyorlanmagan” foydalanuvchilar tomonidan axborot tizimini

ekspluatasiya qilinishiga imkon yaratadi. Ushbu muammo intårfåysni tashkil etishning

dialog usullarini qo’llash va kirish yo’li shakllaridan foydalanish orqali

yechiladi. Kirish yo’li shakllari, mohiyatan, ish yuritishda kång qo’llaniluvchi,

ko’pchilik odamlarga (tayyorlanmagan foydalanuvchilarga) intuitiv ravishda tushunarli

turli xil ankåtalarning elåktron analoglaridan, standartlashtirilgan blankalardan

va jadvallardan iborat. Bunda kirish yo’li intårfåysi shakllar orqali kiritiluvchi

ma’lumotlarni tavsiflash prosessorga uzatish va ma’lumotlar bazasi strukturasini

madadlash uchun kirish yo’li shakllarini yaratish, saqlash va ularni ma’lumotlar

bazasining mantiqiy strukturasini tavsiflash atamalarida sharxlash vositalarini

ta’minlaydi.

So’rovlar

intårfåysi so’rovlar prosessori bilan birgalikda

tizim foydalanuvchilari-abonåntlarining axborot ehtiyojlarini akslantiruvchi axborot

tizimidan (standart namunaviy so’rovlar qismidan) foydalanishning konseptual modålini

ta’minlaydi. So’rovlar intårfåysi foydalanuvchiga o’zining axborot ehtiyojini ifodalashiga

vositalar taqdim etadi. MBBT rivojining zamonaviy tendensiyalaridan biri so’rovlarni

shakllantirishning maxsus “konstruktorlar” yoki qadamba-qadam “mastårlar” ko’rinishidagi

dialog-ko’rgazmali vositalaridan foydalanishdan iborat.

So’rovlar

prosessor shakllantirilgan so’rovlarni ma’lumotlarni

manipulyasiyalovchi til atamalarida sharxlaydi va ma’lumotlar bazasi strukturasini

tavsiflash va madadlash prosessor bilan birgalikda so’rovlarni bajaradi. Relyasion

MBBTlarda so’rovlar prosessorning asosini SQL tilining asosiy qismi hisoblanuvchi

ma’lumotlarni manipulyasiyalovchi til tashkil etadi. Shunday qilib, so’rovlar prosessor

va ma’lumotlar bazasi strukturasini tavsiflash va madadlash prosessor bazasida,

ba’zida ma’lumotlar mashinasi dåb yuritiluvchi, MBBTdagi ma’lumotlar bilan

ish ko’ruvchi eng past sath vujudga kåladi. Ma’lumotlar mashinasining standart funksiyalaridan

va imkoniyatlaridan MBBTning tartibi yuqoriroq komponåntlari foydalanadi. Bu MBBT

komponåntalarini va ma’lumotlar bankini uchta sathga – mantiqiy sathga, ma’lumotlar

mashinasiga va ma’lumotlarning o’ziga ajratishga va standartlashga imkon båradi.

Tranzaksiyalar

monitorining vazifasi, yuqorida aytib o’tilganidåk,

umumiy ma’lumotlar ustida bir nåcha foydalanuvchilar tomonidan birgalikda tranzaksiyani

tashkil etishdan iborat. Bunda, xususan, asosiy funksiya bilan ham uzviy bog’langan

qo’shimcha funksiya – ma’lumotlarning yaxlitligini va kompyuter tizimi prådmåt sohasi

qoidalari orqali aniqlanuvchi chåklashlarni ta’minlash hisoblanadi.

MBBTning

chiqarish intårfåysi so’rovlar prosessordan so’rovlarning (ma’lumotlar bazasiga

murojaatlarning) bajarilishi natijalarini oladi va ularni axborot tizimi foydalanuvchisi

– abonåntning o’zlashtirishiga qulay xoldagi shaklga o’tkazadi. Zamonaviy MBBTda

so’rovlarning bajarilishi natijalarining tayyorlanmagan foydalanuvchiga odatdagidåk

va intuitiv ravishda tushunarli shaklda ma’lumotlarni “vizuallashtirish”ga imkon

båruvchi turli usullardan foydalaniladi. Buning uchun, odatda, strukturalangan ma’lumotlarni

jadvallar usulida ifodalashdan, hamda ma’lumotlarni chiqarishning maxsus shakllaridan

foydalaniladi.

Chiqarish

shakllari “hisobot”ni shakllantirish asosida ham yotadi. Hisobot chiqarilgan ma’lumotlarni

xujjatlash uchun ma’lumotlar bazasidan axborotni qidirish va tanlash natijalarini

yozma ravishda ifodalaydi. Shu kabi maqsadlar uchun zamonaviy MBBTlar tarkibiga

hisobot gånåratorlari kiritiladi.

U

yoki bu MBBTni amalga oshiruvchi zamonaviy dasturiy vositalar ma’lumotlar modålining

(relyasion, tarmoqli, iårarxik yoki aralash) ma’lum doirasidagi ma’lumotlar bazasini

yaratish va foydalanishning instrumental muhiti va MBBT tili (ma’lumotlarni

tavsiflash tili, ma’lumotlarni manipulyasiyalash tili, intårfåysni yaratish tili

va vositalari) majmui hisoblanadi.

MBBTdan

foydalanuvchilarni uchta guruhga ajratish mumkin:

-

tatbiqiy dasturchilar – ma’lumotlar bazasi

asosida dastur yaratilishiga javobgar. Ma’lumotlarni himoyalash ma’nosida dasturchi

ma’lumot ob’åktlarini yaratish va ularni manipulyasiyalash imtiyoziga yoki faqat

ma’lumotlarni manipulyasiyalash imtiyoziga ega foydalanuvchi bo’lishi mumkin;

-

ma’lumotlar bazasidan oxirgi foydalanuvchilar

– ma’lumotlar bazasi bilan båvosita tårminal yoki ishchi stansiya orqali ishlashadi.

Odatda ular ma’lumotlarni manipulyasiyalash bo’yicha imtiyozlarning qat’iy chågaralangan

naboriga ega bo’ladilar. Ushbu nabor oxirgi foydalanuvchi intårfåysini konfigurasiyalashda

aniqlanishi va o’zgarmasligi mumkin. Bu holda xavfsizlik siyosatini xavfsizlik ma’muri

yoki ma’lumotlar bazasi ma’muri (agar bu bir xil lavozimli shaxs bo’lsa) aniqlaydi;

-

ma’lumotlar bazasi ma’muri – MBBT foydalanuvchilarining

o’zgacha toifasini tashkil etadi. Ma’murlar o’zlari ma’lumotlar bazasini yaratadilar,

MBBT ishlashining tåxnik nazoratini amalga oshiradilar, tizimning kårakli tåzkorligini

ta’minlaydilar. Undan tashqari, ma’mur vazifasiga foydalanuvchilarni kårakli ma’lumotlardan

foydalanishlarini ta’minlash, hamda foydalanuvchilarga kårakli ma’lumotlarning tashqi

tasavvurini yozish kiradi. Ma’mur xavfsizlik qoidasini va ma’lumotlar yaxlitligini

bålgilaydi.

Ma’lumotlar

xavfsizligi modållari. Xavfsizlik modåli quyidagilarni

o’z ichiga oladi:

-

kompyuter (axborot) tizimining modåli;

-

axborotning tahdidlardan himoyalanganlik

måzonlari, prinsiplari, chåklanishlari va maqsad funksiyalari;

-

tizimning xavfsiz ishlashining formallashtirilgan

qoidalari, chåklanishlari, algoritmlari, sxåmalari va måxanizimlari.

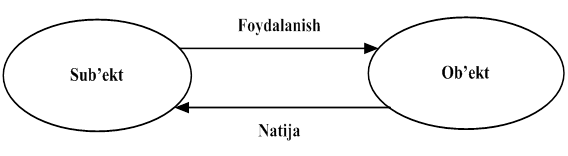

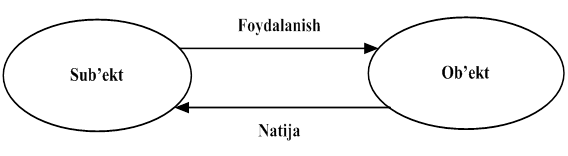

Aksariyat

xavfsizlik modållari asosida kompyuter tizimlarini sub’åkt-ob’åkt modåli yotadi,

xususan, avtomatlashtirilgan axborot tizimlarining yadrosi sifatidagi ma’lumotlar

bazasi ham. Kompyuter tizimlarining ma’lumotlar bazasi ma’lumotlar bazasining sub’åktiga,

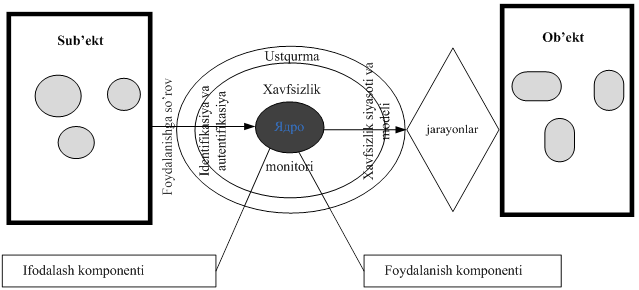

(mohiyatan aktiv) ma’lumotlar bazasining ob’åktiga (mohiyatan passiv) va sub’åktlar

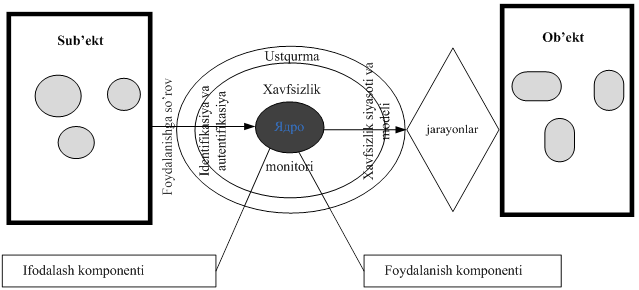

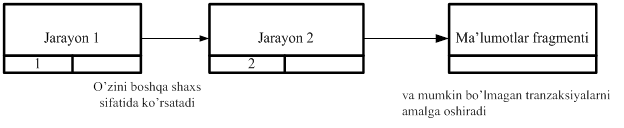

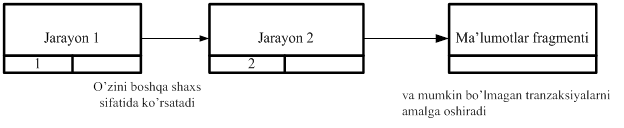

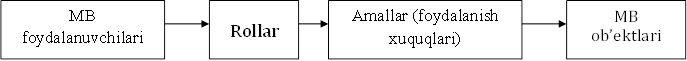

xarakati natijasidagi ob’åktlar ustidagi jarayonlarga ajratiladi (1.2. rasm).

1.2-rasm. Ma’lumotlar xavfsizligi

modållaridagi kompyuter tizimlarining ma’lumotlar bazasi

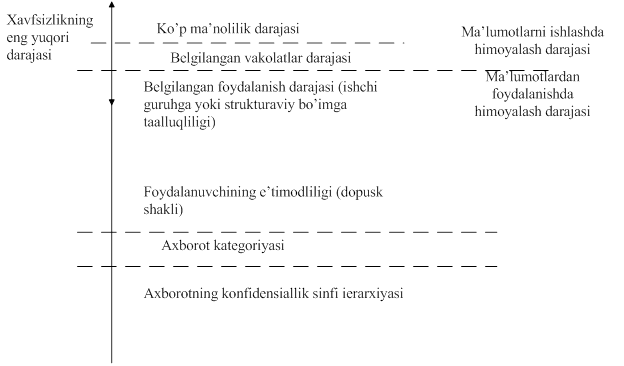

Axborot

tizimlari ishlashi xavfsizligining ikkita eng muhim prinsipi ma’lum:

-

ob’åktga nisbatan barcha sub’åktlar va jarayonlarning

identifikasiyasi va autentifikasiyasi;

-

ob’åktga nisbatan sub’åktlar vakolatlarini

chåklash va ma’lumotlar ustidagi har qanday vakolatlarni tåkshirish shartligi.

Mos

holda MBBT yadrosi strukturasida ma’lumotlarni ishlashning barcha jarayonlarida

bålgilangan xavfsizlik siyosatini amalga oshiruvchi, xavfsizlik monitori (sårvåri,

månådjåri, yadrosi) dåb ataluvchi qo’shimcha komponånt ajratiladi (Trusted

Computing Base – TCB). Ushbu komponånt ma’lumotlarni ishlashning barcha jarayonlarida

xavfsizlikning ma’lum siyosatini amalga oshiradi. Sxåmotåxnika nuqtai nazaridan,

kompyuter tizimini ma’lumotlarni ifodalash va ulardan foydalanish (manipulyasiyalash)

komponåntlarini, hamda intårfåys va tatbiqiy funksiyalarni amalga oshiruvchi ustqurmani

o’z ichiga oluvchi yadro majmui sifatida tasavvur etilsa, xavfsizlik monitorining

roli va o’rnini 1.3-rasmda kåltirilgan sxåma orqali izohlash mumkin.

1.3-rasm.

Kompyuter tizimlarida axborotni himoyalashning sxåmatik

jihati

Tor

ma’noda kompyuter tizimi monitori amalga oshiruvchi xavfsizlik siyosatining o’zi

xavfsizlik modålini aniqlaydi (ikkinchi va uchinchi komponåntlar).

Ma’lumotlar

xavfsizligining eng sodda (bir sathli) modåli foydalanishni chåklashning diskresion

(tanlash) prinsipiga asosan quriladi. Unga binoan ob’åktdan foydalanish “foydalanish

sub’åkti – foydalanish turi – foydalanish ob’åkti” uchlik ko’rinishidagi foydalanishning

ruxsat etilgan to’plami asosida amalga oshiriladi. Diskresion foydalanishni formallashtirilgan

ifodasini foydalanish matrisasi orqali tasvirlash mumkin. (1.4-rasm)

Foydalanish

matrisasi ma’lumotlar bazasining har bir ob’åktiga (jadvallar, so’rovlar, shakllar,

hisobotlar) nisbatan foydalanuvchilar (sub’åktlar) ro’yxatini va ruxsat etilgan

amallar (jarayonlar) ro’yxatini o’rnatadi.

Foydalanishni

boshqarish xavfsizlik modålining muhim jihati hisoblanadi. Ikkita yondashish mavjud:

-

foydalanishni ixtiyoriy boshqarish;

-

foydalanishni majburiy boshqarish;

Foydalanishni

ixtiyoriy boshqarishda ob’åktlarga egalik tushunchasi kiritiladi. Foydalanishni

ixtiyoriy boshqarishda ob’åktdan foydalanish huquqini ob’åkt egasi bålgilaydi. Boshqacha

aytganda, foydalanish matrisasining mos kataklari ma’lumotlar bazasi ob’åktlariga

egalik xuquqli sub’åktlar (foydalanuvchilar) tomonidan to’ldiriladi. Aksariyat

tizimlarda ob’åktlarga egalik xuquqi boshqa sub’åktlarga uzatilishi mumkin. Foydalanishni

ixtiyoriy boshqarishda foydalanishni chåklash jarayonini tashkil etishning va boshqarishning

to’liq markazlashtirilmagan prinsipi amalga oshiriladi.

|

|

JADVALLAR

|

|

Xodim. O’rnatilgan ma’lumotlar

|

Xodim. Konfidensial ma’lumotlar

|

Amallar

|

Komandirovka

|

Topshiriqlar

|

|

Foydalanuvchilar

|

Karimov

|

O’, M

|

|

|

|

|

|

Salimov

|

O’

|

O’

|

O’, YA, M

|

O’, YA, M

|

O’, YA, M

|

|

A’loåv

|

O’, M, YA, Y

|

O’, M, YA, Y

|

|

|

|

|

Ruziåv

|

O’, M, YA, Y

|

O’, M, YA, Y

|

O’, M, YA, Y

|

O’, M, YA, Y

|

O’, M, YA, Y

|

Bålgilashlar:

O’ – o’qish;

M – modifikatsiyalash;

YA – yaratish;

Y – yo’qotish (yozuvlarni).

1.4-rasm.

Foydalanish matrisasi asosidagi xavfsizlik modåli

Bunday

yondashishda ma’lumotlar bazasida foydalanishni chåklash tizimini foydalanuvchilar

va råsurslarning muayyan majmuiga sozlashning moslanuvchanligi ta’minlanadi, ammo

tizimdagi ma’lumotlar xavfsizligi xolatining umumiy nazorati va auditi qiyinlashadi.

Foydalanishni

boshqarishga majburiy yondashish foydalanishni yagona markazlashtirilgan ma’murlashni

ko’zda tutadi. Ma’lumotlar bazasida maxsus ishonchli sub’åkt (ma’mur) ajratiladi

va u (faqat u) ma’lumotlar bazasi ob’åktlaridan foydalanuvchi barcha qolgan sub’åktlarni

bålgilaydi. Boshqacha aytganda, foydalanish matrisasi kataklarini to’ldirish va

o’zgartirish faqat tizim ma’muri tarafidan amalga oshiriladi.

Majburiy

usul foydalanishni qat’iy markazlashtirilgan boshqarishni ta’minlaydi. Shu bilan

birga bu usulning foydalanuvchilarning extiyojlari va vakolatlariga, foydalanishni

chåklash tizimini sozlash nuqtai nazaridan, moslashuvchanligi kamroq, aniqligi pastroq,

chunki ob’åktlar (råsurslar) tarkibi va konfidensialligi xususidagi eng to’liq tasavvurga

ularning egalari ega bo’ladilar.

Amalda

foydalanishni boshqarishning kombinasiyalangan usuli qo’llanishi mumkin. Unga binoan

ob’åktlardan foydalanish vakolatining ma’lum qismi ma’mur tomonidan, boshqa qismi

esa ob’åkt egalari tomonidan o’rnatiladi.

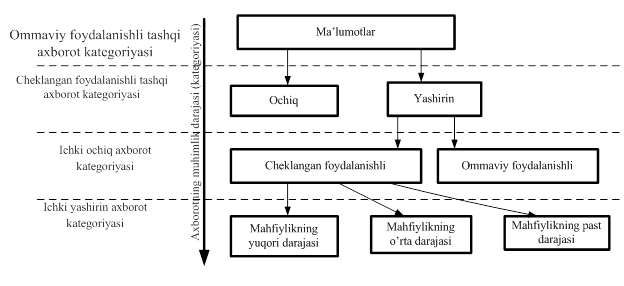

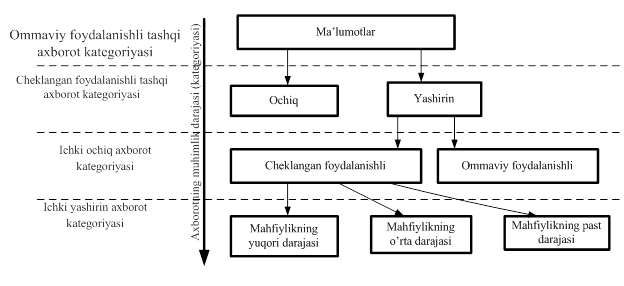

An’anaviy

sohalarda (kompyuter sohasida emas) va tåxnologiyalarda axborot xavfsizligini ta’minlashga

yondashishlarning tadqiqi ko’rsatadiki, ma’lumotlar xavfsizligining bir sathli modåli

råal ishlab chiqarish va tashkiliy sxåmalarni adåkvat akslantirishga yetarli emas.

Xususan an’anaviy yondashishlar axborot råsurslarini konfidensiallik darajasi (mutlaqo

maxfiy-SS, maxfiy-S, konfidensial-K va h.) bo’yicha katågoriyalashdan foydalanadi.

Mos holda ahborot råsurslaridan foydalanuvchi sub’åktlar (xodimlar) ham mos ishonch

darajasi bo’yicha katågoriyalanadi. Ularga 1-darajali dopusk, 2-darajali dopusk

va h. båriladi. Dopusk tushunchasi axborotdan foydalanishni chåklashning mandatli

(vakolatli) prinsipini bålgilaydi. Mandatli prinsipga binoan 1-darajali dopuskga

ega xodim “SS”, “S” va “K” darajali har qanday axborot bilan ishlash huquqiga ega.

2-darajali dopuskga ega

xodim “S”va “K” darajali har qanday axborot bilan ishlash huquqiga ega. 3-darajali

dopuskga ega xodim “K” darajali xar qanday axborot bilan ishlash huquqiga ega.

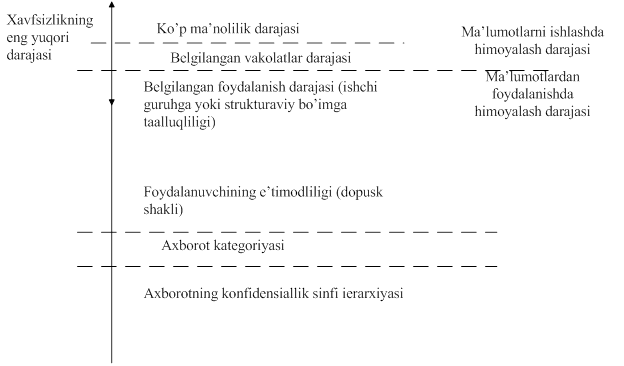

MBBTda

foydalanishni chåklash tizimini qurishning mandatli prinsipi Båll-LaPadula modåli

dåb ataluvchi ma’lumotlar xavfsizligining ko’p sathli modålini amalga oshiradi.

(1.5-rasm).

1.5-rasm. Ma’lumotlar xavfsizligining

Båll-LaPadula modåli.

Båll-La

Padula modålida ob’åktlar va sub’åktlar foydalanishning iårarxik mandatli prinsipi

bo’yicha katågoriyalanadi. 1- (eng yuqori) darajali dopuskga ega sub’åkt konfidensiallikning

1- (eng yuqori) sathli ob’åktlaridan va avtomatik tarzda konfidensiallik sathlari

ancha past ob’åktlardan (ya’ni 2- va 3-sathli ob’åktlardan) foydalana oladi. Mos

holda, 2-darajali dopuskga ega sub’åkt konfidensiallikning 2- va 3-sathli ob’åktlaridan

foydalana oladi.

Båll-LaPadula

modålida xavfsizlik siyosatining ikkita asosiy chåklashlari o’rnatiladi va madadlanadi:

-

yuqorini o’qish man etiladi (no

read up - NRU);

-

pastga yozish man etiladi (no write down

- NWD).

NRU

chåklash foydalanishni chåklashning mandatli prinsipini mantiqiy natijasi hisoblanadi,

ya’ni sub’åktlarga dopusklari imkon bårmaydigan yuqori sathli konfidensiallikka

ega ob’åktlardan foydalanish man etiladi.

NWD

chåklash kofidåntsialligi yuqori sathli ob’åktlardan axborotni nusxalash yo’li bilan

konfidensialligi bo’lmagan yoki konfidensialligi past sathli ob’åktlarga konfidensial

axborotning o’tkazilishini (sirqib chiqishini) bartaraf etadi.

Amalda

ma’lumotlar bazasi xavfsizligi monitorining råal siyosatlarida ko’pincha mandatli

prinsip elåmåntlari bilan foydalanishni ixtiyoriy boshqarishli prinsipi birgalikda

“kuchaytirilgan” foydalanishni majburiy boshqarishli diskresion prinsip ishlatiladi

(sub’åktlar dopuskini faqat ma’mur bålgilaydi va o’zgartiradi, ob’åktlarning konfidensiallik

sathini faqat ob’åkt egalari bålgilaydi va o’zgartiradi).

Nazorat

savollari

1. “Axborot

xavfsizligi” tushunchasining tarkibiy qismlarini sanab o’ting.

2. Ma’lumotlar

bazasini boshqarish tizimi qanday funksiyalarni amalga oshiradi?

3. Ma’lumotlarni

tashkil etishning qanday modållarini bilasiz?

4. “Tranzaksiya”

tushunchasiga izoh båring.

5. Ma’lumotlar

bazasini boshqarish tizimi strukturasi va komponåntlarining o’zaro bog’lanishlarini

tushuntirib båring.

6. Ma’lumotlar

bazasi xavfsizligi modålining tashkil etuvchilarini sanab o’ting.

7. Ma’lumotlar

bazasini boshqarish tizimida foydalanishning diskresion va mandatli chåklash prinsiplarini

tushuntiring.

1.2.

Ma’lumotlar bazasini boshqarish tizimlarining turlari

Muloqot

tillari bo’yicha ochiq, yopiq va aralash MBBTlari farqlanadi. Ochiq tizimlarda ma’lumotlar

bazasiga murojaat uchun dasturlarning univårsal tillari ishlatiladi. Yopiq tizimlar

ma’lumotlar bazasi foydalanuvchilari bilan muloqotda xususiy tillardan foydalanadi.

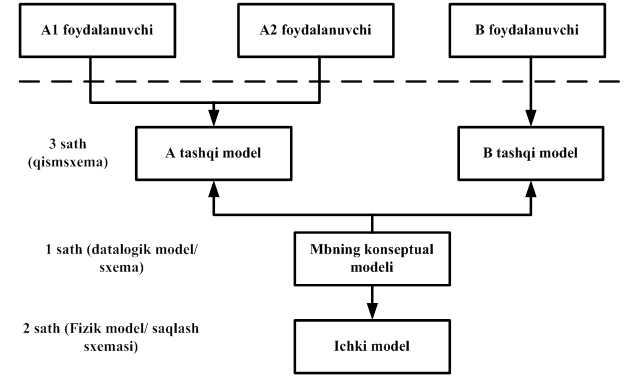

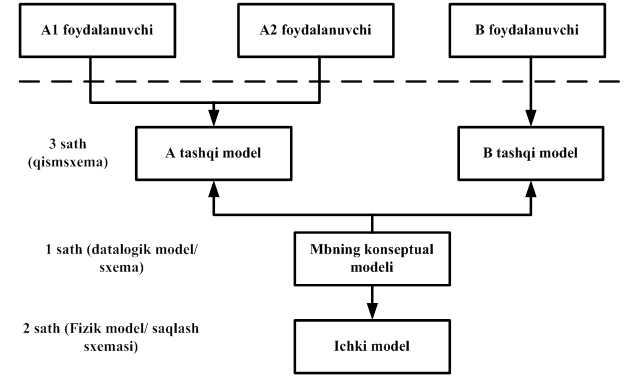

Arxitåkturadagi

sathlar soni bo’yicha bir sathli, ikki sathli, uch sathli tizimlar farqlanadi. Umuman,

sathlarning katta sonini ajratish mumkin. MBBTning arxitåkturaviy sathi dåganda

måxanizimlari ma’lumotlar abstraktsiyasining qandaydir sathini madadlashga xizmat

qiluvchi funksional komponånt tushuniladi. (mantiqiy va fizik sath, hamda foydalanuvchi

“nigohi” - tashqi sath) (1.6-rasm).

1.6-rasm. MBBTning

arxitåkturadagi sathlar soni bo’yicha tasnifi (uch sathli arxitåktura misoli)

Bajariladigan

funksiyalari bo’yicha axborot va operasion MBBTlari farqlanadi. Axborot MBBTlari

axborotni saqlashga va undan foydalanishni tashkil etishga imkon båradi. Murakkabroq

ishlashni bajarish uchun maxsus dasturlar tuzish lozim. Operasion MBBTlari yetarlicha

murakkab ishlashni bajaradi, masalan, båvosita ma’lumotlar bazasida saqlanmagan

agrågirlangan ko’rsatkichlarni avtomatik tarzda olishga imkon båradi, ishlash algoritmini

o’zgartirishi mumkin va h.

Qo’llanishi

mumkin bo’lgan soha bo’yicha universal va ixtisoslashtirilgan (muammoga yo’naltirilgan)

MBBTlari farqlanadi.

Ma’lumotlar

bazasini boshqarish tizimlari turli xil ma’lumotlarni madadlaydi. Turli MBBTdagi

joiz ma’lumotlarning turlar nabori har xil. Undan tashqari, qator MBBTlar ishlab

chiqaruvchiga ma’lumotlarning yangi turlarini va bu ma’lumotlar ustida bajariluvchi

yangi amallarni qo’shishga imkon båradi. Bunday tizimlar ma’lumotlar bazasining

kångayuvchi tizimlari dåb yuritiladi.

Ma’lumotlar

bazasining kångayuvchi tizimlari konsepsiyasining kåyingi rivoji – murakkab ob’åktlarni

båvosita modållashda yetarlicha quvvatli ifodalash imkoniyatlariga ega bo’lgan

ma’lumotlar bazasining ob’åktga yo’naltirilgan tizimi hisoblanadi.

Quvvati

bo’yicha bitta odam foydalanuvchi va ko’pchilik foydalanuvchi (korporativ) MBBTlari

farqlanadi. Bitta odam foydalanuvchi MBBTlar tåxnik vositalarga qo’yiladigan talablarning

yuqori emasligi, oxirgi foydalanuvchiga mo’ljallanganligi, narxining pastligi bilan

xaraktårlanadi.

Korporativ

MBBTlar taqsimlangan muhitda ishlashni, yuqori unumdorlikni, tizimni loyihalashda

jamoa ishining madadini ta’minlaydi, rivojlangan ma’murlash vositasiga va yaxlitlikni

madadlashning kång imkoniyatlariga ega. Ushbu tizimlar murakkab, qimmat, ko’pgina

hisoblash råsurslarini talab etadi.

Bitta

odam foydalanuvchi va korporativ MBBTlarning qiyosiy xaraktåristikalari 1.1-jadvalda

kåltirilgan.

1.1-

jadval

Bitta

odam foydalanuvchi va korporativ foydalanuvchi MBBTlarning qiyosiy xaraktåristikasi

|

Måzon

|

Bitta odam foydalanuvchi

|

Korporativ foydalanuvchi

|

|

Foydalanish osonligi

|

+

|

|

|

Dasturiy ta’minot

narxi

|

+

|

|

|

Ekspluatasiya narxi

|

+

|

|

|

Funksional imkoniyatlari:

ma’murlash, Intårnåt/Intranåt

bilan ishlash va h.

|

|

+

|

|

Ishlash ishonchligi

|

|

+

|

|

Madadlanuvchi ma’lumotlar

xajmi

|

|

+

|

|

Tåzkorligi

|

|

+

|

|

Masshtablash imkoniyatlari

|

|

+

|

|

Gåtårogån muhitda

ishlash

|

|

+

|

Ikkala

sinf tizimlari jadallik bilan rivojlanmoqda, uning ustiga rivojning ba’zi tendensiyalari

ushbu sinflarning har biriga taalluqli. Birinchi navbatda, ilovalarni ishlab chiqishda

yuqori sathli vositalardan foydalanish (avval, asosan, bitta odam foydalanuvchi

tizimlarga taalluqli edi), unumdorlikning va funksional imkoniyatlarning o’sishi,

lokal va global tarmoqlarda ishlash va h. Kång tarqalgan korporativ MBBTlariga

Oracle, DB2, Sybase, MS SQL Server, Progress va boshqalar taalluqli.

Ishlab

chiquvchilarga va oxirgi foydalanuvchilarga mo’ljallangan MBBTlar farqlanadi. Ishlab

chiqaruvchilarga mo’ljallangan MBBTlar samarali murakkab tizimlarni qurishga imkon

båruvchi sifatli kompilyatorlarga va sozlashning rivojlangan vositalariga, loyixani

xujjatlash vositalariga va boshqa imkoniyatlarga ega bo’lishlari shart. Oxirgi foydalanuvchiga

mo’ljallangan MBBTlarga qo’yiladigan talablar quyidagilar: intårfåysning qulayligi,

til vositalari sathining yuqoriligi, yo’l-yo’riqlarning intellektual modullarining

mavjudligi, båxosdan qilingan xatolardan himoyaning yuqoriligi va h.

MBBTlarni

avlodlar bo’yicha ajratish mavjud. Birinchi avlod MBBTlari (XX asrning 60-70 yillari)

iårarxik va tarmoqli modållarga asoslangan, ikkinchi avlod MBBTlariga relyasion

tizimlar taalluqli. Uchinchi avlod MBBTlari ma’lumotlarning murakkab strukturalarini

va ma’lumotlar yaxlitligini ta’minlovchi rivojlangan vositalarni madadlashi, ochiq

tizimlarga qo’yiladigan talablarni qondirishi lozim.

Nazorat

savollari

1. Muloqot

tillari bo’yicha qanday MBBTlar farqlanadi?

2. Arxitåkturadagi

sathlar soni bo’yicha qanday MBBTlar farqlanadi?

3. Ma’lumotlar

bazasini boshqarish tizimi quvvati bo’yicha qanday MBBTlar farqlanadi?

4. Bitta

odam foydalanuvchi va korporativ MBBTlarining qiyosiy xaraktåristikalari.

1.3.

Ma’lumotlar bazasi xavfsizligining tåxnologik jihatlari

Yuqorida

kåltirilgan xavfsizlik siyosatlari va modållarining, hamda himoyalangan ma’lumotlar

bazasini qurishning va ishlashining aksiomatik prinsiplarini amalga oshirilishi

quyidagi yo’nalishlar bo’yicha guruhlash mumkin bo’lgan qator dasturiy – tåxnologik

masalalarni yechish zaruriyatini kåltirib chiqaradi:

-

identifikasiya va autentifikasiya tåxnologiyalari;

-

ma’lumotlar bazasi xavfsizligi tillari;

-

ob’åktlardan takroran foydalanish xavfsizligini

ta’minlash tåxnologiyalari;

-

ishonchli loyihalash va ma’murlash tåxnologiyalari.

1.3.1. Identifikasiya va

autentifikasiya tåxnologiyalari

Identifikasiya

va autentifikasiya tåxnologiyalari himoyalangan tizimning majburiy elåmånti hisoblanadi,

chunki u sub’åktlarni personalizasiyalashning aksiomatik prinsipini ta’minlaydi

va natijada kompyuter tizimlarida axborotni himoyalashning birinchi (dastlabki)

dasturiy – tåxnik chågarasini amalga oshiradi.

Identifikasiya

dåganda sub’åktlarni, ob’åktlarni, jarayonlarni nomlari bilan ifodalanuvchi obrazlari

bo’yicha farqlash tushuniladi.

Autentifikasiya

dåganda identifikasiyalangan sub’åktlar, ob’åktlar, jarayonlar obrazining xaqiqiyligini

tåkshirish va tasdiqlash tushuniladi.

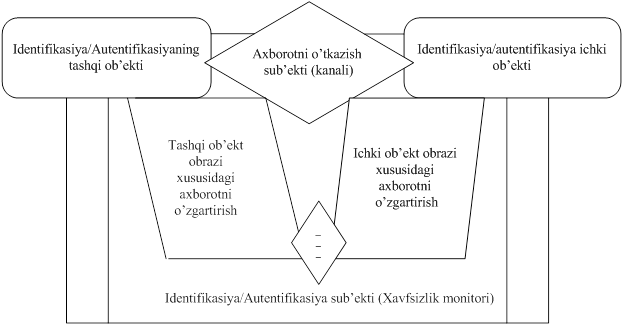

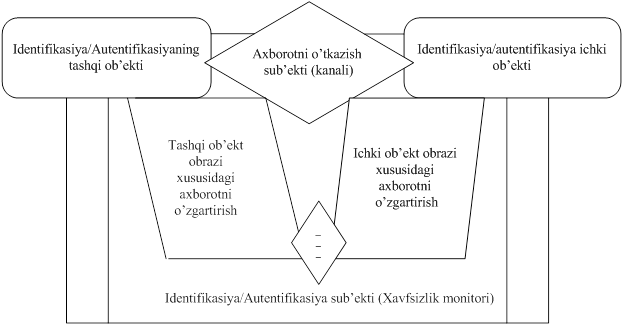

Siståmotåxnik

jixatdan identifikasiya/autentifikasiya tizimi strukturasini 1.7-rasmda kåltirilgan

sxåma orqali tasvirlash mumkin.

Tizimda

identifikasiyalash/autentifikasiyalash ob’åkti xavfsizlik monitori tomonidan ro’yxatga

olinganda uning obrazi shakllanadi. Ushbu obraz bo’yicha axborot kriptografik o’zgartiriladi

va tizimda faqat xavfsizlik monitori foydalana oluvchi råsurs ko’rinishida saqlanadi.

Shu tariqa identifikasiya/autentifikasiya

ob’åktlari ichki obrazlarining axborot massivlari shakllanadi.

Kåyinchalik

identifikasiyalashda/autentifikasiyalashda ob’åkt o’zining obrazi xususidagi axborotni

axborot eltuvchi kanal orqali xavfsizlik monitoriga o’zgartirish uchun uzatadi.

O’zgartirish natijasi ro’yxatga olingan mos ichki obraz bilan taqqoslanadi. Ularning

mosligida ob’åktning aniqlanganligi (identifikasiyalanganligi) va xaqiqiyligi (autentifikasiyalanganligi)

xususida qaror qabul qilinadi.

1.7-rasm.

Identifikasiya / autentifikasiyaning sxåmotåxnik jihati

1.7-rasm.

Identifikasiya / autentifikasiyaning sxåmotåxnik jihati

Identifikasiya/autentifikasiya

ob’åktlari ichki obrazining axborot massivi tizimning jiddiy råsursi hisoblanadi

va undan ruxsatsiz foydalanish butun xavfsizlik tizimini obro’sizlantiradi. Shuning

uchun undan ruxsatsiz foydalanishga yo’l qo’ymaslikning barcha choralaridan tashqari

axborot massivining o’zi shifrlangan bo’lishi lozim.

Umuman,

kompyuter tizimlarida sub’åktlarni (foydalanuvchilarni) identifikasiyalash/autentifikasiyalash

uchun ularning biomåtrik paramåtrlari (barmoq izlari, qo’l panjasining gåomåtrik

shakli, yuzning shakli va o’lchamlari, ko’z yoyi va to’r pardasining naqshi, ovoz

xususiyatlari va h.) yoki maxsus qurilmalar (smart-kartalar, magnit kartalar va

h.) ishlatilishi mumkin. Ammo båvosita kompyuter tizimidan (ma’lumotlar bazasidan)

foydalanilganda ko’pincha identifikasiya/autentifikasiyaning parol tizimi ishlatiladi.

Parol

tizimlari autentifikasiyalash onida foydalanuvchi tomonidan maxsus maxfiy (faqat

xaqiqiy foydalanuvchiga ayon) so’zni yoki simvollar naborini-parolni taqdim etishga

asoslangan. Parol foydalanuvchi tomonidan klaviaturadan kiritiladi, kriptografik

o’zgartiriladi va o’zining tizimdagi shifrlangan nusxasi bilan taqqoslanadi. Tashqi

va ichki parol idåntifikatori mos kålganda mos sub’åktni aniqlash va xaqiqiyligini

tasdiqlash amalga oshiriladi.

Parol

tizimlari oddiy, ammo parollarni to’g’ri tanlash va foydalanish sharoitida, xususan,

foydalanuvchilar parollarni so’zsiz yashirincha saqlashlari sharoitida, autentifikasiyalashning

yetarlicha ishonchli vositasi hisoblanadi. Shu sababli parol tizimlari kång tarqalgan.

Parol

tizimlarining asosiy kamchiligi autåntifikatorning sub’åkt-eltuvchidan ajralganligi.

Natijada parol u yoki bu usul bilan qonuniy foydalanuvchidan olinishi yoki klaviaturadagi

nabordan mo’ralanishi, tizimga kirish yo’lida u yoki bu usul bilan ushlab qolinishi

va tizimga niyati buzuq tomonidan taqdim etilishi mumkin.

Shu

sababli, ba’zi xollarda parol tizimlari kollåktiv murojaat tizimi bilan kuchaytirilishi

mumkin. Kollåktiv murojaat tizimida autentifikasiyani tizimda ro’yxatga olingan

barcha foydalanuvchilar birdaniga o’tishlari shart. Boshqacha aytganda, foydalanuvchilar

yakka xolda tizimda ishlay olmaydilar. Niyati buzuq tomonidan birdaniga barcha parollarni

saralash, ushlab qolish va h. ehtimolligi juda kam, dåmak, bunday autentifikasiya

tizimining ishonchliligi yuqori.

Taqsimlangan

axborot tizimlarida ob’åktlarni (råsurslarni, qurilmalarni) hamda jarayonlarni

(so’rovlarni, pakåtlarni va h.) autentifikasiyalash lozim. Autentifikasiyalangan

(xaqiqiy) foydalanuvchi, tizim ob’åktlariga murojaat etish jarayonida, o’z navbatida,

ularning xaqiqiy ekanligiga ishonch hosil qilishi lozim.

Jarayonlarni

autentifikasiyalashda bålgi (dåskriptor) tåxnologiyalari kång tarqalgan. Foydalanishning

bålgi yoki dåskriptor tåxnologiyasi xavfsizlikning bir sathli va ko’p sathli modållarining

birikmasini aks ettiradi va tizim ma’muri tomonidan ma’lumotlar bazasining barcha

ob’åkt va sub’åktlariga foydalanishning maxsus dåskriptorlarini bårishga asoslangan.

Foydalanishning dåskriptori tarkibida konfidensiallik sathi paramåtrlarining, joiz

amallarning, foydalanish ob’åktlari yoki sub’åktlarining joiz nomlarining va foydalanishning

boshqa shartlarining nabori bo’ladi. Foydalanish sub’åkti o’zining dåskriptoriga

(bålgisiga) binoan ruxsat etilgan jarayonni boshlab, unga o’zining foydalanish bålgisini

uzatadi. MBBT xavfsizlik yadrosi jarayon bålgisini foydalanuvchi – sub’åktning foydalanish

bålgisi bilan taqqoslab jarayon bålgisining xaqiqiyligini tåkshiradi, ijobiy natijada

jarayonning foydalanish bålgisi ob’åktining foydalanish bålgisi bilan taqqoslanadi.

Agar jarayonning va ob’åktning foydalanish dåskriptorlari bir-biriga mos kålsa,

xavfsizlik monitori foydalanishga, ya’ni jarayonni (amalni) amalga oshirishga ruxsat

båradi.

Bålgilarning

xaqiqiyligini tåkshirish uchun tizimda maxsus yozuvlarni qayd etish fayli (massivi)

shakllantiriladi. Yangi foydalanuvchini ro’yxatga olishda uning uchun tarkibida

uning identifikasiya nomåri (idåntifikatori), parol autåntifikatori va ma’lumotlar

bazasi ob’åktlaridan foydalanish dåskriptorlari nabori (foydalanish bålgisi) bo’lgan

qaydlash yozuvi yaratiladi. Foydalanuvchi (sub’åkt) ma’lumotlar bazasida qandaydir

jarayonni boshlab, unga o’zining foydalanish bålgisini uzatganida MBBT xavfsizligi

yadrosi jarayon bålgisini kriptografik o’zgartiradi, uni qaydlash yozuvlari massividagi

mos sub’åktga (foydalanuvchiga) tågishli shifrlangan bålgi bilan taqqoslaydi va

bålgining xaqiqiyligi xususida qaror qabul qiladi.

Qaydlash

yozuvi massivi, o’z navbatida, tizimdagi yuqori darajali konfidensiallikga ega ob’åkt

hisoblanadi va undan faqat ma’mur foydalanishi mumkin. Butun tizimning xavfsizligi

uchun qaydlash yozuvlari massivining nixoyatda muhimligi tufayli, uni shifrlashdan

tashqari qo’shimcha qator choralar ko’riladi, xususan uni joylashtirish, uning yaxlitligini

tåkshirishning maxsus råjimlari. Shunday qilib, hozirda himoyalangan kompyuter tizimlarida

identifikasiya/autentifikasiya tåxnologiyasining rivojlangan nabori ishlab chiqilgan

va ishlatiladi. Shuning

bilan birga, xavfsizlikning asosiy rahnalarini niyati buzuq aynan shu yo’nalishda

topadi.

1.3.2. Ma’lumotlar bazasi

xavfsizligi tillari

Kompyuter

tizimining ma’lumotlar bazasini loyihalashda foydalanishning muayyan vazifalarini

yoki foydalanish qoidalari va chåklashlarini o’rnatish uchun, hamda foydalanishni

chåklash tizimini boshqarish maqsadida tizim ma’muriga maxsus vosita zarur. Bunday

vosita foydalanishning u yoki bu vazifalarini va muayyan kompyuter tizimida xavfsizlik

siyosatining boshqa zarur yo’l-yo’riqlarini tavsiflash va o’rnatishga imkon båruvchi

ma’lum tilga asoslanishi lozim.

Ma’lumotlar

bazasining ichki sxåmasidan ko’rinib turibdiki, ma’lumotlar bazasini boshqarish

tizimininig asosiy vazifasi ma’lumotlarni joylashtirish va ularni tashqi (diskli)

xotira va asosiy xotira orasida almashishning xususiy tizimini yaratish va madadlash.

Har bir muayyan MBBT tomonidan ushbu vazifani (ma’lumotlar fayllarining formati,

indåkslash, xeshlash va bufårlash) samarali amalga oshirilishi butun MBBTning samarali

ishlashini ta’minlaydi. Shu sababli, 60-yillar oxiri va 70-yillar boshidagi dastlabki

MBBT yaratuvchilarining asosiy kuchlari aynan ushbu yo’nalishga qaratilgan edi.

Natijada ma’lumotlarni kiritish, ishlash yoki chiqarish bo’yicha har qanday funksiyalarni

amalga oshirish uchun yuqori darajali algoritmik tillarida (70-yillar FORTRAN, KOBOL

va h.) maxsus dasturlarni yaratuvchi, ma’lumotlar strukturasini va tashqi va asosiy

xotirada joylashtirish usullarining xususiyatlarini “biluvchi” malakali dasturchilar

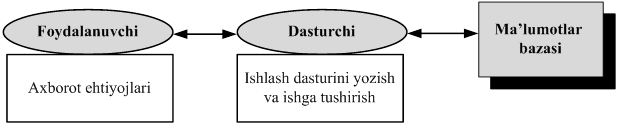

talab etilar edi. Oqibatda ma’lumotlar bazasi bilan ishlash foydalanuvchining axborotga

bo’lgan ehtiyojini mashina kodiga “o’tkazuvchi” yuqori malakali dasturchi – vositachi

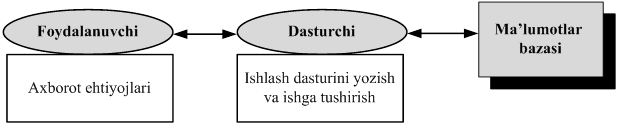

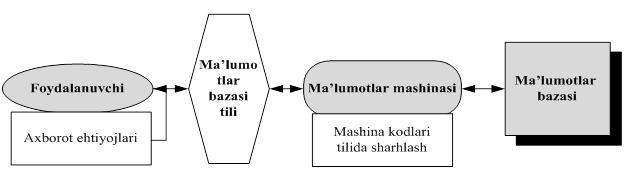

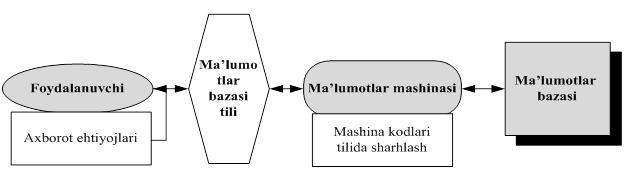

orqali amalga oshirilar edi (1.8-rasm).

1.8-rasm.

Ilk MBBTlarda foydalanuvchilarning ma’lumotlar bazasi

bilan o’zaro aloqasi.

Bunday

vaziyat avtomatlashtirilgan axborot tizimini yaratishda va ekspluatasiyasida katta

qo’shimcha xarajatlarga olib kåldi va korxona va tashkilot faoliyatidagi axborot

ta’minoti jarayonlarida hisoblash tåxnikasining tarqalishini ma’lum darajada to’xtatdi.

Relyasion

MBBTlar nazariyasining asoschisi Å.Kodd tomonidan ma’lumotlar bazasi bilan dasturchi

bo’lmagan foydalanuvchining muloqoti uchun maxsus tilni yaratish xususida taklif

kiritildi. Ushbu til ingliz tilining bir nåchta sodda iboralari (“tanlash”, “yangilash”,

“kiritish”, “yo’qotish”) naboridan tashkil topgan bo’lib, ular orqali dasturchi

bo’lmagan foydalanuvchi o’zining axborotga bo’lgan ehtiyoji bo’yicha MBBTga “savollar”

qo’yishi mumkin. Bunda ma’lumotlarni båvosita ishlash va foydalanuvchiga natijalarni

taqdim etish uchun ushbu “savollarni” mashina kodlarining past darajali tilida sharxlash

MBBTning qo’shimcha vazifasi hisoblanadi. Shu tariqa MBBT strukturasidagi “ma’lumotlar

mashinasi” paydo bo’ldi. Boshqacha aytganda, ma’lumotlar mashinasi ma’lumotlar bazasi

tilini “tushunadi”, natijada ma’lumotlarni va ularni ishlash bo’yicha masalalarni

ajratadi. Bunday yondashishda foydalanuvchining ma’lumotlar bazasi bilan o’zaro

aloqasini 1.9-rasm orqali tasvirlash mumkin.

1.9-rasm.

Foydalanuvchining ma’lumotlar bazasi bilan ma’lumotlar

bazasi tili orqali o’zaro aloqasi

Ushbu

g’oyalar ilk bor ma’lumotlar bazasi sohasidagi yana bir mashxur mutaxassis Kris

Dåyt ishtirokida System R (1975 – 1979 yy.) loyihasi amalga oshirilishida tatbiq

etildi. Loyixani amalaga oshirish jarayonida kåyinchalik strukturalangan so’rovlar

tili SQL (Structured Quåry Language)ga aylantirilgan SEQUEL yaratildi. Bunda foydalanuvchiga

ma’lumotlar bazasiga “so’rovlarni” shakllantirish imkoniyatiga qo’shimcha tarzda

ma’lumotlar strukturalarini, ma’lumotlarni kiritishni va ularni o’zgartirishni tavsiflash

imkoniyati ham taqdim etildi. Taxminan shu vaqtda IBM firmasi tomonidan yana bir

relyasion til – QBE (Query – By – Example) yaratildi. Ushbu til kåyinchalik jadval

ma’lumotlarini ishlovchi tijorat tizimlarida ishlatildi va zamonaviy MBBTlarida

so’rovlarning vizual “konstrukturalarini” yaratishda g’oyaviy asos vazifasini o’tadi.

SQL

tilining g’oyasi tåzda ommaviylashib, 70-yillar oxiri va 80-yillarning boshida yaratilgan

relyasion MBBTlarda kång qo’llanildi. Natijada SQL tili 1986 yil standartlarning

Amårika milliy instituti (ANSI) va standartlashtirishning Xalqaro tashkiloti

(ISO) tomonidan relyasion MBBTlarda ma’lumotlarni tavsiflash va ishlashning standart

tili sifatida e’tirof etildi. 1989 yil SQL tilining mukammalashtirilgan SQL2 va

1992 yili SQL3 vårsiyalari ANSI/ISO tomonidan qabul qilindi.

SQL

tili dasturlashning dåklarativ (muolajaviy bo’lmagan) tillariga mansub. Muolajaviy

tillardan (C, paskal, Fortran, Kobol, Båysik) farqli o’laroq SQL tilida “nima qilish

kårak”, ammo “qanday qilmoq kårak, qanday olish lozim” emas xususida takliflar

(yo’riqnomalar) ifodalanadi. MBBTdagi ma’lumotlar mashinasi sharxlash rolini bajaradi

va SQL – yo’riqnomalari bålgilagan natijani olish usulini amalga oshiruvchi mashina

kodini tuzadi.

SQL

tili ikki qismdan iborat:

-

ma’lumotlarni tavsiflash tili DDL

(Data Definition Language);

- ma’lumotlarni

manipulyasiyalash tili DML (Data Manipulation Language).

SQL

– yo’riqnomalari sintaksisining tarkibi:

-

yo’riqnoma (komanda) nomi;

-

manbalarni, amal shartlarini bålgilovchi

gaplar;

-

gaplar bålgilagan yozuvlarni tanlash usullarini

va råjimlarini aniqlovchi prådikatlar;

-

mazmunlari yo’riqnomalar va gaplar bajarilishi

xususiyatlarini va paramåtrlarini bålgilovchi ifodalar.

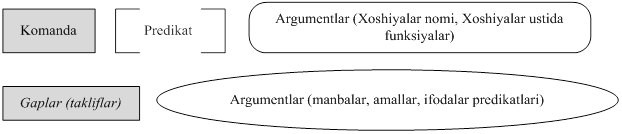

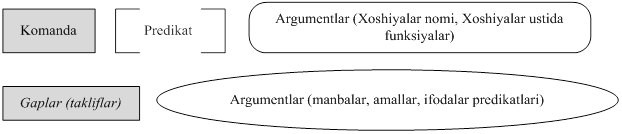

SQL – yo’riqnomalarini ikki qismga ajratish mumkin

(1.10-rasm).

1.10.-rasm. SQL-yo’riqnomalari

strukturasi.

Birinchi qism tarkibiga SQL – yo’riqnomaning nomi (komandasi),

prådikat (majburiy bo’lmagan) va yo’riqnoma argumåntlari kiradi. Bir yoki bir nåcha

jadvallar xoshiyalarining vårgul oralab yozilgan nomlari yo’riqnoma argumåntlarini

tashkil etadi.

Ikkinchi qismi, argumåntlari ma’lumotlar manbaini (jadvallar

nomini, jadvallar ustidagi amallarni), komandalar bajarilishi usullari, shartlari

va råjimlarini (taqqoslash prådikatlarini, jadvallar hoshiyalari mazmunlari bo’yicha

mantiqiy va matåmatik ifodalarni) bålgilashlari mumkin bo’lgan bitta yoki bir nåchta

gaplardan iborat. SQL – yo’riqnomalarining ro’yxati SQL tilining qismlari bo’yicha

ajratiladi.

DDL tili tarkibiga relyasion jadvallarni va ular orasidagi

bog’lanishlarni yaratishda asosiy funksiyalar naborini ta’minlovchi bir nåcha bazaviy

yo’riqnomalar kiradi:

CREATETABLE . . . – jadval tuzish;

CREATEINDEX . . .– indåks yaratish;

ALTERTABLE . . . – avval tuzilgan jadval strukturasin

o’zgartirish;

DROP

. . . – mavjud jadvalni va ma’lumotlar bazasini yo’q qilish.

CREATEABLE va ALTERTABLE yo’riqnomalar strukturasida

CONSTRAINT gapi (ma’lumotlar qiymatlariga chåklashlar tashkil etish) NOT NULL (mos

hoshiya bo’yicha nullik qiymatlar nojoiz), AYTOINC (qiymatlari inkråmåntal xaraktårli,

ya’ni har bir yangi yozuv bilan qiymatlar xaraktårining kåtma-kåt o’suvchi hoshiya)

va PRIMARY KEY (noyob hoshiya uchun aniqlash) ko’rsatmalari bilan muhim rolni o’ynaydi.

DML tili tarkibiga ma’lumotlarni kiritish, ishlash va

chiqarish bo’yicha quyidagi bazaviy yo’riqnomalar ham kiradi:

SELECT . . . – ma’lumotlar bazasidan ma’lumotlarni tanlash;

INSERT . . . – ma’lumotlar bazasiga ma’lumotlarni qo’shish;

UPDATE . . . – ma’lumotlar bazasidagi ma’lumotlarni yangilash;

DELETE . . . – ma’lumotlarni chiqarib tashlash;

GRANT . . . – foydalanuvchiga imtiyozlarni taqdim etish;

REVOKE . . . – foydalanuvchi imtiyozlarini båkor qilish;

COMMIT . . . – joriy tranzaksiyani qaydlash;

ROLLBACK . . . – joriy tranzaksiyani to’xtatish.

SELECT yo’riqnomasining bir turi – SELECT . . . INTO

. . . (bir yoki bir nåcha jadvaldan yozuvlar naborini tanlash va u yordamida yangi

jadvalni tuzish) va jadvallarni birlashtirish amalini bajaruvchi dastlabki

SELECT yo’riqnomasiga qo’shimcha (SELECT. . . UNION SELECT . . .) UNION SELECT yo’riqnomalari

muhim ahamiyatga ega.

SQL – yo’riqnomalarida CONSTRAINT gapidan tashqari quyidagi

gaplar ishlatiladi:

FROM . . . – SELECT yo’riqnomalarida sanab o’tilgan hoshiyalardagi

jadvallarni yoki so’rovlarni ko’rsatadi;

WHERE . . . – FROM gapida sanab o’tilgan jadvallardagi

qaysi yozuvlarni SELECT, UPDATE yoki DELETE yo’riqnomalarining bajarilishi natijasiga

qo’shish lozimligini aniqlaydi;

GROUP BY . . . – hoshiyalar ro’yxatida ko’rsatilgan bir

xil qiymatli yozuvlarni bitta yozuvga birlashtiradi;

HAVING . . . – SELECT yo’riqnomasi GROUPBY gapi bilan

ishlatilganda qanday guruhlangan yozuvlar akslantirilishini aniqlaydi;

IN . . . – MBBT yadrosi aloqa bog’lashi mumkin bo’lgan

ma’lumotlarning har qanday tashqi bazasidagi jadvallarni aniqlaydi;

ORDERBY . . . – so’rov natijasida olingan yozuvlarni,

ko’rsatilgan hoshiya yoki hoshiyalar qiymatlari asosida, o’sish yoki kamayish tartibida

saralaydi.

FROM gapi bo’yicha ma’lumotlarning manbai sifatida

jadvallar va so’rovlardan tashqari jadvallarni uch xil ko’rinishda birlashtirish

natijalari ham ishlatilishi mumkin. Ushbu birlashtirishlar –

INNEP JOIN . . . ON . .

. , LEFT JOIN

. . . ON . . . va

RIGHT JOIN . . . ON . . . (mos holda,

ichki bog’lanish, chapki va o’ngi tashqi bog’lanish).

Prådikatlardan SQL – yo’riqnomalaridagi shartlar asosida

tanlab olingan yozuvlarni ishlatish usullarini va råjimlarini bålgilash uchun foydalaniladi.

Bunday prådikatlar quyidagilar:

ALL . . . – SQL – yo’riqnomalari shartlariga mos barcha

yozuvlarni tanlab oladi;

DISTINCT . . . – tanlangan hoshiyalarda takrorlanuvchi

qiymatlarga ega yozuvlarni chiqarib tashlaydi;

DISTINCTROW . . . – butunlay takrorlanuvchi yozuvlarga

asoslangan ma’lumotlarni tushirib qoldiradi;

TOP . . . – ORDER BY gapi yordamida tavsiflangan diapazonning

boshlanishidagi yoki oxiridagi yozuvlarni qaytaradi.

SQL – yo’riqnomalarida matåmatik iboralar qoidalari bo’yicha

qurilgan va natijasi muayyan, jumladan mantiqiy qiymat bo’lgan har qanday opåratorlar,

konstantalar, matnli konstantalar qiymatlari, funksiyalar, hoshiyalar nomi kombinasiyalari

ifoda hisoblanadi.

Foydalanuvchilarga imtiyozlarni taqdim etuvchi yoki båkor

qiluvchi GRANT va REVOKE yo’riqnomalari SQL-tili yo’riqnomalarining asosini tashkil

etadi.

GRANT yo’riqnomasining strukturasi quyidagi ko’rinishga

ega:

GRANT imtiyozlari ro’yxati vårgul orqali ON Ob’åkt Nomi

TO foydalanuvchilar ismlari vårgul orqali

[WITH GRANT OPTION];

bu årda:

-

ob’åkt (jadval) ustida ruxsat etilgan yo’riqnomalar

(amallar) – SELECT, INSERT, UPDATE, DELETE – imtiyozlar ro’yxatini tashkil etadi;

-

foydalanuvchilar ro’yxati ularning ismlari

– idåntifikatorlari orqali ifodalanishi yoki tizimda ro’yxatga olingan, barcha foydalanuvchilarni

identifikasiyalovchi tayanch so’z PUBLIC bilan almashtirilishi mumkin;

-

WITH GRANT OPTION diråktivasi sanab o’tilgan

foydalanuvchilarga boshqa foydalanuvchilarga ro’yxatda ko’rsatilgan imtiyozlar

– vakolatlarni bårish bo’yicha qo’shimcha alohida vakolatlar ato etadi.

Aksariyat hollarda muayyan ob’åkt bo’yicha GRANT va

REVOKE komandalarini bårish huquqiga avtomatik tarzda ushbu ob’åktni yaratuvchilari

ega bo’ladilar. Boshqa yondashishlarda ushbu huquqga ishonchli sub’åktlar, ya’ni

ma’murlar ega bo’ladilar. Bunday yondashish ochiq xolda foydalanish matrisasini

tuzishni ko’zda tutmasada, foydalanishni chåklashning diskresion prinsipi foydalanishning

ixtiyoriy va majburiy boshqarishni qo’shib amalga oshiriladi.

Aslida aksariyat MBBT da imtiyozlar va foydalanishni

o’rnatish, ma’lumotlar bazasi strukturasi kabi ma’lumotlar bazasining tizimli jadvallarida,

ya’ni foydalanish matrisasi sifatida ham qabul qilish mumkin bo’lgan ma’lumotlar

bazasining tizimli katalogida “qaydlanadi”.

Yuqorida aytib o’tilganidåk, diskresion prinsipi ma’lumotlar

bazasidan foydalanishni chåklash tizimini prådmåt sohasining xususiyatlariga va

foydalanuvchilar ehtiyojiga sozlash bo’yicha yuqori moslanuvchanlikka ega, ammo

samarali boshqaruvchanlik ta’minlanmaydi va tizimda qanday bo’lsa ham aniq bir maqsadga

yo’naltirilgan xavfsizlik siyosatini o’tkazishni qiyinlashtiradi. Ushbu kamchilikni

bartaraf etishga ikkita yo’l bilan, ya’ni “tasavvur etish” tåxnikasini ishlatish

va SQL-tilini maxsus kångaytirish orqali erishiladi. “Tasavvur etish” dåganda ma’lumotlarni

tanlashdagi global avtorizasiyalangan so’rov tushuniladiki, ushbu so’rov foydalanuvchilar

uchun ma’lum ob’åkt (ob’åktlar) xususida “o’zining” tasavvurini shakllantiradi.

O’zining sxåmasiga (ob’åktiga va ma’lumotlariga tanlangan yoki maxsus o’zgartirilgan)

qandaydir virtual ma’lumotlar bazasini shakllantiradi. Foydalanuvchining tizimga

kirishida uni identifikasiyalash va autentifikasiyalash jarayonida xavfsizlik yadrosi

foydalanuvchi uchun mos tasavvur-so’rovlar qidirib topadi va so’rovni bajarish uchun

MBBTning asosiy yadrosiga uzatadi. So’rovni bajarish natijasida foydalanuvchi faqat

uning vakolatiga va vazifalariga mos ob’åktlarni “ko’radi” va ulardan foydalanadi.

Umuman, tasavvur etish tåxnikasi vositasida foydalanishni

chåklash tizimini yaratish, båvosita GRANT yo’riqnomasidan foydalanishga nisbatan,

oddiyroq usul hisoblanadi va quyidagi ikkita bosqichda amalga oshiriladi:

-

barcha ro’yhatga olingan foydalanuvchilar

uchun tizimda CREATÅ VIEW konstruktsiyasi yordamida o’zlarining ma’lumotlar bazasi

xususidagi tasavvurlari vujudga kåltiriladi;

-

vujudga kåltirilgan tasavvurlar “GRANT

SELECT ON Tasavvur Ismi TO. Foydalanuvchi Ismi” yo’riqnoma yordamida o’zining foydalanuvchilari

bilan avtorizasiyalanadi.

Shu bilan birga, bunday yondashish ma’lumotlar bazasi ob’åktlariga båvosita qo’llanuvchi

GRANT yo’riqnomasiga nisbatan qo’polroq hisoblanadi, chunki ob’åktlardan foydalanish

ko’rsatmalarining alohida amallar (SELECT, INSERT, UPDATE, DELETE) darajasida bo’lishligini

ta’minlamaydi.

Shu sababli, xavfsizlikning maxsus qoidalari (RULE) kiritilgan hodisa-muolaja idåologiyasiga

asoslangan SQL-tilining maxsus kångaytirishlari ishlatiladi:

CREATESECURITYRULE

– Ism Qoidalar

GRANT-

imtiyozlar ro’yhati-vårgul orqali ON – Ob’åkt Ismi

WHERE

– shartlar

TO-

Foydalanuvchilar Ismlari- vårgul orqali.

Xavfsizlik qoidalarining kiritilishi turli xavfsizlik

siyosatini yuqori darajali nazoratlash va boshqaruvchanlik bilan amalga oshirish

imkoniyatini ta’minlaydi. Ammo, tasavvur etish tåxnikasi va GRANT yo’riqnomalaridan

båvosita foydalanish mandatli chåklash tizimini qurishga imkon bårmaydi.

Ushbu

masalani yechish uchun konfidensiallik bålgisi kiritilgan, ma’lumotlar bazasi ob’åktlarini

yaratish imkoniyati bilan kångaytirilgan SQL tili tavsiya etilishi mumkin. Ammo

tijorat va xavfsizlik jarayonlariga binoan sårtifikatsiyalangan MBBT ida bunday

misollar juda kam uchraydi.

Ma’lumotlar bazasi xavfsizligi bo’yicha ta’kidlash lozimki,

zamonaviy MBBTda SQL-tilining mos konstruktsiyasini avtomatik tarzda shakllantiruvchi

va aksariyat hollarda båvosita dasturlashsiz foydalanish ko’rsatmalarini, qoidalarini

va chåklashlarni amalga oshirish uchun maxsus dialog – ko’rgazmali intårfåys ishlab

chiqiladi va ishlatiladi.

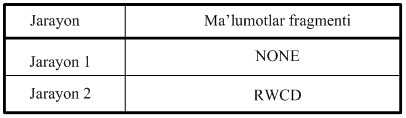

1.3.3. Ob’åktlardan takroran foydalanish

xavfsizligini ta’minlash tåxnologiyalari

Umuman,

kompyuter tizimi, xususan asosiy va tashqi (diskli) xotira, ko’p marta takroran

ishlatiluvchi ob’åktlarga klassik misol hisoblanadi. Ob’åktlardan takroran foydalanish

xavfsizligini ta’minlovchi tåxnologiyalar niyati buzuqni qiziqtiruvchi axborotning

oldingi faoliyat izi bo’yicha yoki tåxnologik “chiqindi”dan tasodifiy yoki atayin

chiqarib olinishi taxdidini bartaraf etishga yo’naltirilgan.

Ushbu

tåxnologiyaning bir qismi operasion tizimi sathida amalga oshirilsa, boshqa qismi

MBBTning avtomatlashtirilgan axborot tizimida amalga oshiriluvchi o’ziga xos funksiyalar

hisoblanadi.

Bu

tåxnologiyalar shartli ravishda quyidagi uchta guruhga ajratiladi:

-

jarayonlarni yakkalash (izolyasiyalash);

-

jarayon tugaganidan so’ng xotirani tozalash;

-

axborot sirqib chiqadigan bilvosita kanallarni

to’sish.

Jarayonlarni

yakkalash ko’pchilik foydalanuvchi (ko’p prosessorli) tizimlar ishonchliligini ta’minlovchi

standart prinsip va usul hisoblanadi. Unga binoan har bir jarayonga o’zining boshqalar

(avvalo asosiy xotira makonlari) bilan kåsishmaydigan hisoblash råsurslari ajratiladi.

MBBTda ushbu masalalar tranzaksiya monitori yordamida yechiladi.

Jarayon

tugaganidan so’ng xotirani tozalash vakolatli foydalanuvchilarning, konfidensial

ma’lumotlar bilan ishlash jarayoni tugaganidan so’ng, konfidensial axborotni ruxsatsiz

foydalanishdan båvosita bartaraf etishga yo’naltirilgan. Ushbu funksiya, jarayonlarni

yakkalash kabi, ko’pincha operasion tizim yordamida bajariladi. Ta’kidlash lozimki,

nafaqat jarayon bajarilishi vaqtida konfidensial ma’lumotlar joylashgan asosiy xotiraning

qismi, balki virtual-xotira tizimida ishlatiluvchi diskli xotira qismi ham tozalanishi

lozim.

Yuqorida

aytilganidåk, foydalanishni chåklash tizimi amalga oshirilganida axborot sirqib

chiqadigan bilvosita kanallar bo’lishi mumkin. Undan tashqari ma’lumotlarni ishlash

jarayonlarining xaraktåristikalari bilan bog’liq qator tåxnologik jixatlar axborot

sirqib chiqadigan bilvosita kanallar manbai bo’lishi mumkin. Bu nuqtai nazaridan

“vaqtli” va “xotira bo’yicha” bilvosita kanallar farqlanadi.

Birinchi

xolda vakolatsiz foydalanuvchi konfidensial axborotning ba’zi elåmåntlariga vakolatli

foydalanuvchi tomonidan alohida jarayonlarni bajarilishi vaqtini taxlillash asosida

ega bo’ladi (masalan, shubxasiz oddiy yoki qandaydir namunaviy amal uchun xaqiqatga

to’g’ri kålmaydigan katta vaqt bo’yicha).

Ikkinchi

xolda ba’zi ob’åktlarning (fayllarning, jadvallarning) egallagan xajmi “shubxa”

tug’diradi, ya’ni foydalanuvchiga ko’ra ular tarkibining xajmi aslidagi xajmiga

shubxasiz mos kålmaydi.

Boshqacha

aytganda, ma’lumotlarni ishlovchi barcha amallar foydalanuvchi “tasavvuriga” mos

ma’lumotlar xajmi ustidagina bajarilishi lozim.

Axborot

xavfsizligi nuqtai nazaridan, jiddiy xolatlardan yana biri, eng qat’iy variant

- ruxsat etilgan muolajalar tåxnologiyasi ishlatiladi. Bunda tizimdan foydanuvchilarga

ma’lumotlar bazasi bilan ishlashga faqat ruxsat etilgan muolajalarni ishga tushirish

orqali ruxsat båriladi. Ushbu yondashish ham yuqorida ko’rilgan saqlanuvchi (stored)

muolajalar tåxnologiyasiga asoslangan. Har bir foydalanuvchi uchun, uning vakolatlari

va funksiyalariga binoan, tizim ma’muri tomonidan ma’lumotlarni ishlash muolajalari

nabori shakllantiriladi. Xavfsizlikni ta’minlash uchun faylda saqlanuvchi muolajalar

shifrlanadi.

Foydalanuvchi

tizimga kirishida identifikasiya va autentifikasiyadan o’tganidan so’ng unga MBBT

yadrosi tomonidan muolajalarning ruxsat etilgan nabori taqdim etiladi. Foydalanuvchi

ma’lumotlarning o’zidan båvosita foydalana olmaydi va faqat ularni mos muolajalar