ЎЗБЕКИСТОН РЕСПУБЛИКАСИ АХБОРОТ ТЕХНОЛОГИЯЛАРИ ВА КОММУНИКАЦИЯЛАРИНИ РИВОЖЛАНТИРИШ ВАЗИРЛИГИ

ТОШКЕНТ АХБОРОТ ТЕХНОЛОГИЯЛАРИ

УНИВЕРСИТЕТИ

«Ахборот хавфсизлиги» кафедраси

“ҲУЖУМ ИНЦИДЕНТЛАРИ ВА УНГА РЕАКЦИЯ”

Фанидан

5330500 – Компьютер инжиниринги (“Компьютер инжиниринги”,

“АТ-сервиси”, “Ахборот хавфсизлиги”, “Мультимедиа технологиялари”)

бакалавр йўналишлари талабалари учун амалий машғулотларни бажаришга

УСЛУБИЙ КЎРСАТМА

Тошкент – 2016

Ушбу услубий кўрсатма компьютер тизимлари ва тармоқларида ҳужум инцидентлари ва унга реакция билан боғлиқ масалаларни ечишда ахборот технологияларини турли хил тармоқ ҳужумларидан ҳимоялашни ўрганиш масалаларини қамрайди. Бу фанни ўқитишдан мақсад компьютер тизимлари ва тармоқларида ахборот ҳимоясига мос, таълим стандартида талаб қилинган билимлар, кўникмалар ва тажрибалар даражасини таъминлашдир.

|

Тузувчилар: |

|

|

Ганиев А.А. |

«Ахборот хавфсизлиги» кафедраси доценти |

|

|

|

|

Ғуломов Ш.Р. |

«Ахборот хавфсизлиги» кафедраси ассистенти |

|

|

|

|

Юсупов Б.К. |

«Ахборот хавфсизлиги» кафедраси ассистенти |

|

Тақризчилар: |

|

|

Мукимов Ж.Д. |

“UNICON.UZ” Ахборот мухофазаси воситалари ИТБ бошлиғи, т.ф.н. |

|

|

|

|

Мирюсупов З.З. |

ТАТУ, «Компьютер тизимлари» кафедраси доценти |

Ушбу услубий кўрсатма “Ахборот хавфсизлиги” кафедраси мажлисида кўриб чиқилган ва маъқулланган.

(___ _________ 2016 йил _____-баённома)

Кафедра мудири_________________________ Иргашева Д.Я.

Услубий кўрсатма “Компьютер инжиниринг” факультетининг илмий-услубий кенгашида тасдиқланган.

(___ _________ 2016 йил _____-баённома)

Факультет кенгаши раиси___________________Ташев К.А.

Услубий кўрсатма Тошкент ахборот технологиялари университети илмий-услубий Кенгашида тасдиқланган.

(___ _________ 2016 йил _____-баённома)

ТАТУ илмий-услубий кенгаши раиси_____________Бобомурадов Х.М.

ÓТошкент ахборот технологиялари университети, 2016 й.

1-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентларини бошқаришни қуриш жараёнлари

Ишдан мақсад: Ахборот хавфсизлиги инцидентларини бошқаришни таҳлил этиш.

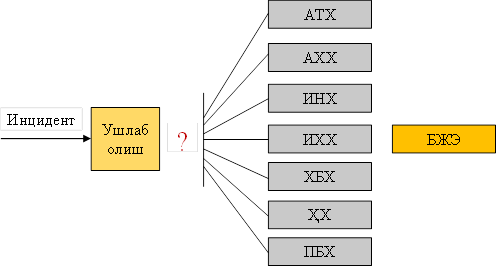

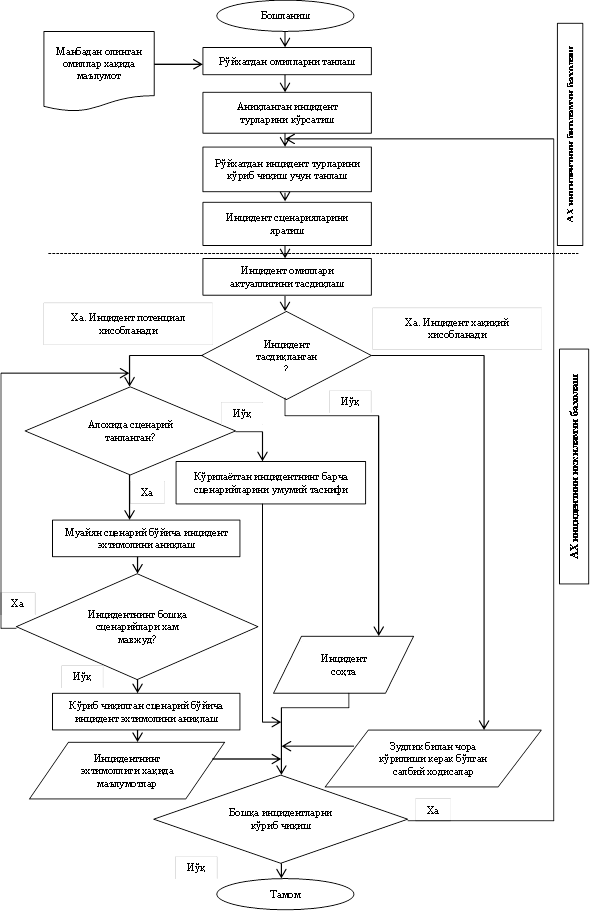

Назарий қисм: Ҳодиса (инцидент)- бу стандарт операциялар қаторига қўшилмайдиган ҳамда хизмат ҳолатини узиб қўйиш ёки хизмат сифати ёмонлашиши ҳолатларига олиб келадиган ҳар қандай ҳодисага айтилади. (1.1-расм).

|

1.1-расм. Ахборот хавфсизлиги инцидентлари

Инцидентни бошқариш - бизнес жараёнларни олиб бориш жараёнида иш ҳолатини тезда минимал хавф билан нормал иш ҳолатига қайтариш фаолияти ҳисобланади, ҳамда қисқа давом этадиган ва бир мақсад сари йўналтирилган хизматлар қаторига киради.

Инцидентни бошқариш бўйича кўп стандартлар мавжуд. Улар орасидан қуйидагиларни келтириб ўтиш мумкин:

ISO/IEC 27001:2013 Information security management system. Requirements. Бу стандарт доирасида ахборот хафсизлиги тизимларини қуриш учун умумий талаблар ва шу билан бирга инцидентлар тизимини бошқариш услублари келтирилади.

1. ISO/IEC TR 18044 Information security incident management. Ушбу ҳужжат PDCA циклик модели доирасида инцидентларни бошқариш инфратузилмасини таснифлайди. Ушбу стандарт ичида инцидентларни бошқариш жараёнини ташкил қилишни режалаштириш, ишга тушириш, таҳлил ва бошқа ҳолатлар тўлиқ ҳолда ҳужжатлаштириб келтирилган.

2. CMU/SEI-2004-TR-015 Defining incident management processes for CISRT. Ушбу ҳужжат режалаштириш, ишга тушириш жараёнининг методологияси ҳисобланади. CISRT (Critical Incident Стресс Респонсе Теам). Ушбу тизимда инцидентлар юз беришини бартараф этиш, унга жавоб қайтариш ва хафсизликни таъминлаш жараёнлари асос қилиб олинади.

3. NIST SP 800-61 Computer security incident handling guide. Ушбу “энг яхши амалиётлар” тўплами инцидентларни бошқариш жараёнларини ташкил қилиш ва жавоб қайтариш учун қўлланма ҳисобланади. Ҳар ҳил турдаги хавфлар учун тўлақонли жавоб қайтариш ҳаракатлари ҳужжатлаштирилади.

4. ГОСТ Р ИСО/МЭК 18044 Manaqgement information security incident. Инцидентларни бошқариш бўйича ахборот хафсизлиги бўлими бошқарувчиларига ҳамда тармоқ мутахассисларига маслаҳатлар беради.

Муаммолар

Инцидентларни аниқлаш бу мураккаб жараёндир. Ходимлар бундай ҳолатларни билганлари учун, бундай инцидентларни олдини олишга аниқ кетма-кет ҳаракатлар қилиши зарур (1.2-расм).

1. Ахборот технологиялари хизмати (АТХ).

2. Ахборот хавфсизлиги хизмати(АХХ).

3. Ички назорат хизмати (ИНХ).

4. Ҳуқуқий хизмат (ҲХ).

5. Иқтисодий хавфсизлик хизмати (ИХХ).

6. Хавфларни бошқариш хизмати (ХБХ).

7. Персонални бошқариш хизмати (ПБХ).

8. Бизнес жараёнлар эгаси (БЖЭ).

|

1.2-расм. Ахборот хавфсизлиги инцидентларини аниқлаш

Бундай ҳолатларда аниқ қандайдир кўрсатмалар ёки ходим етарлича малакага эга бўлмаса инцидентга жавоб қайтариш анча муаммоли ҳолат бўлиб чиқади. Баъзи ҳолатларда бир ходим бажариши керак бўлган ҳолатларни бир нечта ходимларга бўлиб ташланади, натижада улар параллел ҳаракат қилиб фақат вақт йўқотишади.

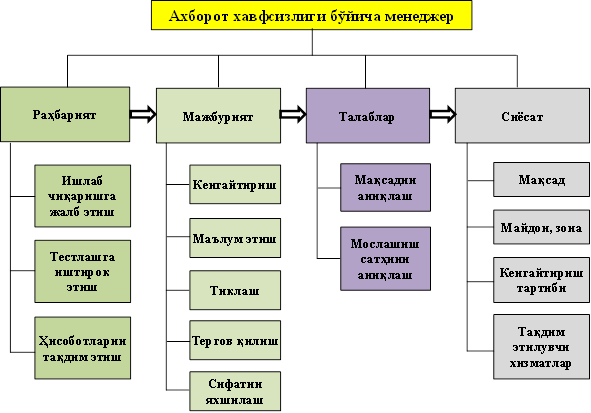

Келишилган ҳолатда ишлаш учун барча ходимларни аниқ ишга йўналтириш лозим 1.3-расм.

|

1.3-расм. Ахборот хавфсизлиги инцидентларини олидини олишни ҳужжатлаштириш

Ушбу ҳолатларни ечими қуйида жадвалда келтирилган:

1.1-жадвал.

Ахборот хафсизлигидаги кутилмаган ҳолатларни олдини олиш процедураси

|

1. |

Инцидентни тезкор аниқлаш. |

|

2. |

Инцидентни аниқ идентификациялаш. |

|

3. |

Инцидентни тўғри бошқариш. |

|

4. |

Инцидентни тўхтатиш ва камайтириш. |

|

5. |

Хизматларни тиклаш. |

|

6. |

Сабабни тушуниш. |

|

7. |

Такрорлашни бартараф этишда тадбиқ қилишни яхшилаш. |

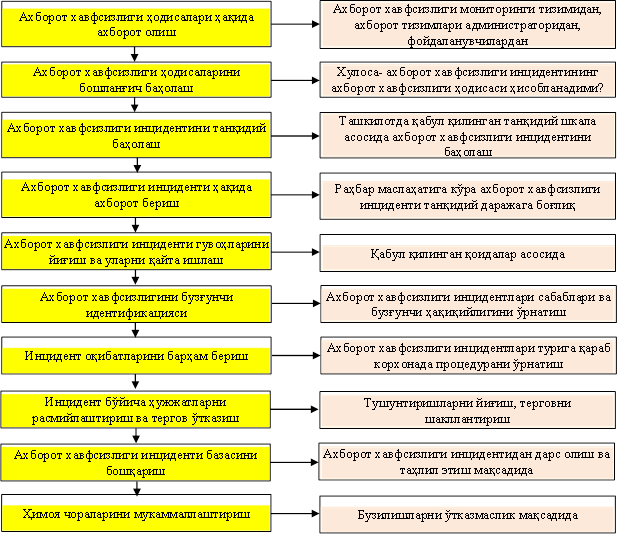

Энг аввало инцидентларни бошқариш жараёнларини бошқарувчи жавобгар шахсни аниқлаб олиш зарур. Кўп ҳолларда бу хафсизлик бўлими бошлиғи бўлади. 1.4-расмда кутиламган инцидентларни бартараф этиш бўйича асосий ечим ҳаракатлари кетма кетлиги кўрсатилган.

Талаблар ва сиёсатни ишлаб чиқиш - эксперт ечим, бу ишлаб чиқарувчининг малакаси ва тажрибасига, ҳамда бизнес талаблар ва мақсадларга боғлиқдир.

|

1.4-расм. Инцидентларни бартараф этиш бўйча асосий ечимлар

Ролларни тақсимлаш - асосий ҳаракатлардан бири ҳисобланади, инцидентларни бошқариш жараёнларини қуриш тажрибасига асосан йўлларни танлаб, улар орасидан хато йўлларни ажратиш орқали амалга оширилади.

Ишни бажариш учун вазифа ва топшириқлар

1. Ахборот хавфсизлиги инцидентлари.

2. Ахборот хавфсизлиги инцидентлари мақсади.

3. Ахборот хавфсизлиги инцидентлари аниқлаш.

4. Ахборот хавфсизлиги инцидентларини бошқариш жараёнини амалга ошириш.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Hacking Exposed VoIP: Voice Over IP Security Secrets & Solutions. McGraw-Hill/Osborne © 2007 (574 pages).

4. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

5. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

6. Серия «Вопросы управление информационной безопасностью». Часть 1: Основы управления информационной безопасностью Учебное пособие. для вузов / А.П. Курило, Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

7. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

8. ГОСТ Р ИСО/МЭК 17799-2005 «Информационная технология. Методы и средства обеспечения безопасности. Практические правила управления информационной безопасностью».

2-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентларини гуруҳларга ажратиш

Ишдан мақсад: Ахборот хавфсизлиги инцидентларини гуруҳларга ажратиш, хизматчи ахборотни ошкора қилиш йўллари ва активларни ўғирлашни кўриб чиқиш.

Назарий қисм: Бутун жахон тажрибасидан келиб чиққан ҳолда ахборот хафсизлиги инцидентларини ходимлар иштироки билан қуйидаги турларга бўлишимиз мумкин:

1. Ишчи маълумотларни ошкор қилиш.

2. Ҳисоботларни сохталаштириш.

3. Молиявий ёки материал активлар ўғирланиши.

4. Корхона ишига қарши бориш (саботаж).

5. Лавозимни суистеъмол қилиш.

6. Қоида бузарликни яшириш.

Ишчи маълумотларни ошкор қилиш деганда корхона ёки ушбу маълумот чиқиб кетмаслиги зарур бўлган ҳудуд доирасидан ахборотни чиқариш назарда тутилади.

Маълумотларни ошкор қилишни қуйидаги усулларини санаб ўтиш мумкин.

1. Маълумотни олиш, бундай маълумотлар кириши мумкин бўлмаган ҳудудларда ёки катта массив маълумотлар орасидан ажратиб олишга айтилади (маласан маълумотлар базасидан кўп ҳужжатларни олиш) бунда қоида бузувчи маълумотни корхонада белгиланган ҳудуддан ташқарига нусхаларда (ҳужжатларнинг ўз фото нусхаси ва ҳ.к) ёки электрон кўринишда (флеш-хотирада ва ҳ.к) ёки уларни симсиз алоқа йўли билан узатиши ҳам мумкин.

2. Маълумотларни ошкор қилиш, бунда инсайдер учинчи шахсга маслаҳат бериши мумкин. Бундай маълумот узатиш сўзлар билан гаплашиб амалга оширилиши мумкин ёки инсайдер томонидан тайёрланган ҳужжатлардан келиб чиққан ҳолда олиб борилади.

Инсайдер томонидан ишчи маълумотларни олиниши мумкин бўлган усуллар қуйидагилар бўлиши мумкин:

1. Инсайдер маълумотларни махсус тарзда қидирмайди. Унга бу маълумотлар кутилмаган тарзда қўлга тушиб қолиш сабаби ошкор қилинади, ёки бўлмаса ушбу маълумотлар унинг иш фаолияти учун зарур маълумотлар бўлиши мумкин.

2. Инсайдер ишчи маълумотларга рухсатномаси бор ва у ўзига керакли бўлган маълумотларни қидириши ёки танишиб чиқишини нусхалаши мумкин.

3. Инсайдер ишчи маълумотларга рухсатномаси йўқ, аммо унга эга бўлиш учун ўз иш фаолиятида ўзгаришларни мотивация қилиб ушбу маълумотларга эришиш йўлларини қидириб чиқишидир.

4. Инсайдер рухсатномаси бўлмай туриб маълумотларни қўлга киритишида тизимнинг заиф жиҳатларидан фойдаланади ёки маълумотларни сақлаш қурилмасини ўғирлаш дастурлари ёрдамида олиб боради.

5. Инсайдер ахборот тизимида администратор вазифасини бажаради, алмашадиган маълумотлар бўлса унга танишув ёки нусхалаб олиш тарзида тақдим этилади.

6. Инсайдер ишчи маълумотларни бошқа ушбу маълумотларга эга инсайдер билан оғзаки сўзлашув вақтида билиб олади.

7. Инсайдер маълумотларни таҳлил қилиб ёки бошқа маълумотларни бирлаштирган тарзда топади (масалан ходимлар қандай ҳаракат қилиш ва ҳ.к.)

8. Инсайдер маълумотларга бошқа инсайдер орқали эришади, бунда иккинчи инсайдер юқорида санаб ўтилган усуллардан фойдаланган бўлиши мумкин.

9. Инсайдер томонидан ошкор қилинган маълумот юқорида санаб ўтилган усуллардан фойдаланган ҳолда қайта ишланиши мумкин.

Ҳисоботларни сохталаштириш - бу билиб туриб маълум бир ҳаракатлардан кейин маълумотларни нотўғри акс эттириш. Сохталаштириладиган ҳужжатлар корхонананинг ички ҳужжатлари ёки ташқи алоқалари ҳужжатлари бўлиши мумкин.

Мақсадга қараб ҳужжатларни сохталаштиришни қуйидаги гуруҳларга ажратишимиз мумкин:

§ яшириш ёки аксинча сир сақлаш керак бўлган маълумотларни ошкор қилиш;

§ асл кўрсаткичларни юқори қилиб қўйиш ёки камайтириш, шу йўл билан қўшимча даромадга эга бўлиш;

§ ташкилот ходимларини хато қилишга чорлаш;

§ ўзаро шартнома тузган ташкилотларни хато қилишга чорлаш.

Активларни ўғирлаш (молиявий ёки материал) - бу онгли равишда ташкилотга тегишли бўлган мол-мулкни ўзига ёки бошқа шахслар фойдасига ҳал қилиш ҳисобланади.

Материал жиҳатдан ўғирлаш қуйидаги жазо гуруҳларга бўлинади:

§ ўғирлик;

§ активларни ўзлаштириш ёки ишлатиб юбориш;

§ ҳар хил бузғунчи йўллар билан ташкилотда асосий ёки қўшимча мақсадларга эришиш;

Бузғунчиликнинг қуйидаги усуллари кўп тарқалган:

§ материал етказиб берувчилардан фойдаланиб бузғунчилик қилиш;

§ мижозлар муомаласидан фойдаланиб бузғунчилик қилиш;

§ кредит ёки инвестициялар бузғунчилиги;

§ вексель бузғунчилик;

§ банк кафолати ёки кафолат хатидан фойдаланиб бузғунчилик қилиш;

§ ҳисоб рақамлари билан бузғунчилик;

§ тўлов ҳужжатларини сохталаштириб ёки ўзгартириб бузғунчилик қилиш;

§ пластик карталар билан бузғунчилик (сохта карталар ва операциялар);

§ депозит бузғунчилиги;

§ ташкилот ички мол-мулк хўжалиги фаолиятидан келиб чиққан ҳолда бузғунчилик қилиш, кўпчилик ҳолларда иш келишуви асосида.

Ташкилот ишига қарши бориш (Саботаж) - бу ташкилот фаолиятига билиб туриб қарши бориш, оқибатда ташкилот қандайдир мақсадларга эришиши имконсиз бўлади.

Ташкилот ишига қарши бориш қуйидагича гуруҳланиши мумкин:

§ ташкилот обрўсини тушириш, масалан маълум бир хизматлар сифатини ёмонлаштириш ёки бошқача йўл билан зарар етказиш;

§ ташкилот ходимларига нисбатан нотўғри қарорларни қабул қилиш ва шу йўл билан иш унумдорлини камайтириш;

§ алоқаларни узиш, ёмонлаштириш, ёки ҳар хил усуллар билан бизнес бошқарувга тўсқинлик қилиш. Масалан, бозор шароитида рақобатчи томон ўзида устунликлар ҳосил қилиш учун шундай усуллардан фойдаланиши мумкин;

§ хавфсизлик тизимларига зарар етказиш, хавфсизлик тизимларида ожиз қисмларни яратиш, бунинг натижасида ташкилот акцияларига зарар етиши мумкин;

§ изларни яшириш ёки сохта изларга олиб бориш, тергов ишларини олиб бориш учун тўсқинлик қилиш;

§ қимматли қоғозлар бозорида манипуляция ишларини амалга ошириш натижада негатив ҳолатни яратиш;

§ ташкилотдан ёки маълум бир ходимлардан қасд олиш;

§ экстремистик-террористик, сиёсий ёки шунга ўхшаш мақсадлар;

§ қоидабузарликни яшириш - бу қоидабузарликни аниқлашда тўсиқ ҳосил қилиб уни яшириш ёки яширишда кўмаклашиш ҳисобланади;

§ яширин қоидабузарлик ва шу билан бирга бошқа қоида бузарликлар қастдан амалга оширилиши мумкин, бунда ҳар хил ҳужжатларни сохталаштириш, маълумотларни ўчириб ташлаш ёки йўқ қилиш мумкин.

Лавозимдан ёвуз мақсадларда фойдаланиш - бу инсайдер томонидан ўз иш лавозимидан ўзига нисбатан яхши вазият яратишда фойдаланиш ҳисобланади. Ўз лавозимини суистеъмол қилишга қуйидагилар киради:

§ манипуляция, хизмат кўрсатишга боғлиқ, масалан маълум бир мижозлар учун бозорда ёмон шароит яратиб ўз обрўсини ошириш;

§ сотиб олиш ишлари бўйича манипуляция, маълум бир маҳсулот етказиб берувчилар учун яхшироқ шароит яратиш;

§ ташкилот фаолияти орқали манипуляция.

Ишни бажариш учун вазифа ва топшириқлар

1. Ахборотни ошкор қилиш йўллари.

2. Инсайдер томонидан олинган хизматчи ахборотни ошкора қилиш йўллари.

3. Ҳисоботларни сохталаштириш усуллари.

4. Ошкор этиш усуллари.

5. Саботаж.

6. Активларни ўғирлашга қарши дастурий модуль ишлаб чиқиш.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

4. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

5. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

6. ГОСТ Р ИСО/МЭК 17799-2005 «Информационная технология. Методы и средства обеспечения безопасности. Практические правила управления информационной безопасностью».

7. ISO/IEC 27002:2005 «Information technology. Security techniques. Code of practice for information security management».

8. CMU/SEI-2004-TR-015 «Defining incident management processes for CISRT».

3-Амалий машғулот

Мавзу: Жараёнлар ўртасида ролларни тақсимлаш ва инцидентни бошқариш жараёнидаги ходимларни аниқлаш

Ишдан мақсад: Жараёнлар ўртасида ролларни тақсимлаш ва инцидентни бошқариш жараёнидаги ходимларни аниқлашни ўрганишдир.

Назарий қисм: Бошқарув гуруҳи томонидан қўллаб-қувватлашга эришилгандан сўнг менежмент инцидентларини бошқариш зарурлиги ва инцидентни бошқариш учун вазифаларни қандай тақсимланиши масаласини кўриб чиқишга тўғри келади. Қуйидаги жадвалда (3.1-жадвал) кўп учрайдиган лавозимлар ва у ерда рол ва қандай вазифалар бажарилиши келтирилган.

3.1-жадвал.

Вазифа ва мажбуриятлар

|

№ |

Лавозим |

Вазифа |

Мажбурият |

|

1. |

Ахборот хавфсизлиги маркази |

Бу тузилма ахборот хавфсизлиги соҳасида тўлақонли ҳуқуқларга эга |

1. Инцидентни бошқариш бўйича жавобгар. 2. Инцидентни бошқариш бўйича режа ишлаб чиқиш. 3. Истисно ва мослаштириш. 4. Охирги қарорни қабул қилиш. |

|

2. |

Ахборот хавфсизлиги бўйича менежмент |

Инцидентни бошқариш гуруҳи раҳбари ва АХ маркази билан боғлаб турувчи шахс |

1. Инцидентни бошқариш бўйича режаларни ишлаб чиқиш ва амалиётга тадбиқ этиш. 2. Хавфларни ва инцидентларни тўғри бошқариш. 3. Ахборот хавфини бошқаришда проактив ва актив ҳаракатларни амалга ошириш. |

|

3. |

Инцидентларда жавоб қайтариш менеджери (бази ҳолларда АХ менеджери ҳисобланади) |

Инцидентларга жавоб қайтариш бўлими бошқарувчиси |

1. Инцидентларга жавоб қайтариш бўлими бошқарувчилиги. 2. Ходимлар ҳаракатларини кординация қилиш. 3. Инцидентларга жавоб қайтариш режаларни муваффақиятли тугаши жавобгари. 4. АХ марказига инцидентлар ҳақида хисобот топшириш. |

|

4. |

Ахборот хавфсизлиги инцидентларига жавоб қайтариш гуруҳи аьзоси |

Гуруҳ ишларида қатнашиш |

1. Инцидентлар зарарини минималлаштириш. 2. Инцидентларга жавоб қайтаришда кетма-кет ҳаракатларни ҳужжатлаштириб бориш. 3. Инцидент юз берганда судлашув ҳолати учун далиллар занжирини сақлаб бориш. 4. Инцидентга қандай жавоб қайтарилгани ҳақида ҳисобот ёзиб бориш. |

|

5. |

Терговчи |

Кутилмаган ҳодисалар гуруҳи аьзоси |

1. Кутилмаган ҳодиса терговини олиб боради. 2. Ҳодиса сабабини аниқлайди. 3. Тергов ҳақида хисобот тайёрлайди. |

|

6. |

АХ бўйича АТ мутахасис |

Ахборот хавфсизлиги инцидентларига жавоб берувчи гуруҳ аъзоси. |

1. Инцидентда терговни амалга ошириш. 2. Хавфсизликни таъминлаш учун қўшимча чора-тадбирларни амалга ошириш. |

|

7. |

Бизнес бўлим бошқарувчиси |

Бизнес жараён ва активлар эгаси |

1. Жараён/ресурс/тизим ҳақида инцидентлар гуруҳи маслаҳатларидан келиб чиққан ҳолда қарорлар қабул қилиш. 2. Активларни тиклашни аниқлаш ва бизнес жараёнларда таҳдидларни баҳолашини ўтказиш. |

|

8. |

АТ мутахассис |

АТ бўлими ходими |

1. Инцидентларни йўқотиш жараёнида ахборот хавфсизлиги инцидентларига жавоб берувчи гуруҳ аъзосига ёрдам бериш. 2. Тасдиқланган қоида ва сиёсат асосида корхона ахборот тизимини қўлаб-қувватлаш. |

|

9. |

Ҳуқуқшунос |

Ҳуқуқлар бўлими ходими |

Бошқариш/жавоб қайтариш/тергов вақтида ёрдам беради. |

|

10. |

Кадрлар бўлими ҳодими |

Ходимларни бошқариш бўлими мутахассиси |

1. Бошқариш/жавоб қайтариш/тергов вақтида ҳодимдан шубҳа қилинса ёрдам беради. 2. Инцидентни бошқаришга тегишли аспектларни бошқариш сиёсатини қуриш. |

|

11. |

Пресс-котиб (а) |

Оммавий ахборот воситалари билан ишлаш мутахассиси |

Брендларни сақлашни ва корхона обрўсини, ОАВ ни, ва акционерлар инцидентини сақлаш мақсадида ахборот тақдим этиш. |

|

12. |

Хавфларни таҳлил этувчи мутахассис |

АХ бўлими ходими, хавфлар бўйича ички бошқарув ёки хавфларни бошқариш |

1. Хавфларни камайтириш ва уларни бошқариш учун бўлим бошлиқлари билан бирга ишлаш. 2. Асосий маълумотларни тақдим этиш (хавфларни бошқариш стратегияси). |

Асосий калит вазифаларини аниқлаб олганимиздан сўнг, инцидентларни бошқариш жараёнини ҳужжатлаштириш керак бўлади.

Исталган жараёндаги каби инцидентларни бошқариш ҳам жараёни циклик равишда доимо ривожланиб бориши зарур. (3.1-расм).

|

3.1-расм. Тестлаш ва яхшилаш

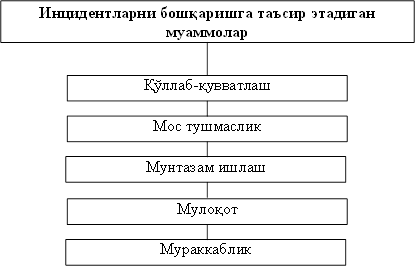

Исталган жараённи бошқаришда шу жараённинг қийин нуқталари мавжуд бўлади. Ушбу муаммоларни ҳал қилиш эса ишнинг қанчалик унумдор бўлишини аниқлаб беради. Тажрибадан келиб чиққан ҳолда қуйидаги муаммоларни ажратиб олдик (3.2-расм).

|

3.2-расм. Ахборот хавфсизлиги инцидентларини бошқаришда юзага келадиган муаммолар

Инцидентларни бошқариш қийин жараён ҳисобланиб, ҳодимлардан бирга ва аниқ ишлашни талаб қилади. Ҳар қандай инцидент жуда катта муаммога айланиб кетмаслиги учун олдиндан белгиланган қоидаларга тўлақонли амал қилиш зарур бўлади.

Жараён тўғри бориши 90% ҳодимларга боғлиқ бўлгани учун асосий эътиборни кутиламган инцидентларга қандай жавоб қайтариш ва иш фаолиятини қандай тиклаш режаларини ташкил қилиш масаласига қаратиш лозим.

Инцидентда қуйидаги қоидаларга амал қилиш лозим:

§ ходимлар ва меҳмонлар хавфсизлиги;

§ инцидентни минимал зарар билан ушлаб туриш;

§ ташкилот активлари хавфсизлиги;

§ ахборот технологиялари хавфсизлиги;

§ бизнес талабларидан келиб чиқиб ишни тиклаш;

§ инцидент тергови;

§ шундай инцидент қайта такрорланмаслиги учун чора-тадбирлар.

Ушбу қоидалар ахборот хавфсизлиги инцидентлари жараёнини самарали бошқаришни қуришга амалий ёрдам беради.

Ишни бажариш учун вазифа ва топшириқлар

1. Ахборот хавфсизлиги инцидентларини жавоб қайтариш гуруҳи.

2. Ахборот хавфсизлиги инцидентларини тестлаш ва яхшилаш.

3. Ахборот хавфсизлиги инцидентларини бошқаришдаги муаммолар.

4. Ахборот хавфсизлиги инцидентлари қоидалари.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

4. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

5. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

6. ISO/IEC 27035:2011 «Information technology. Security techniques. Information security incident management».

7. ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности». – М.: Стандартинформ, 2009. – 50 с.

8. CMU/SEI-2004-TR-015 «Defining incident management processes for CISRT».

4-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентларининг тергови

Ишдан мақсад: Ахборот хавфсизлиги инцидентлари терговини ташкил қилишни усул ва воситаларидан фойдаланиш.

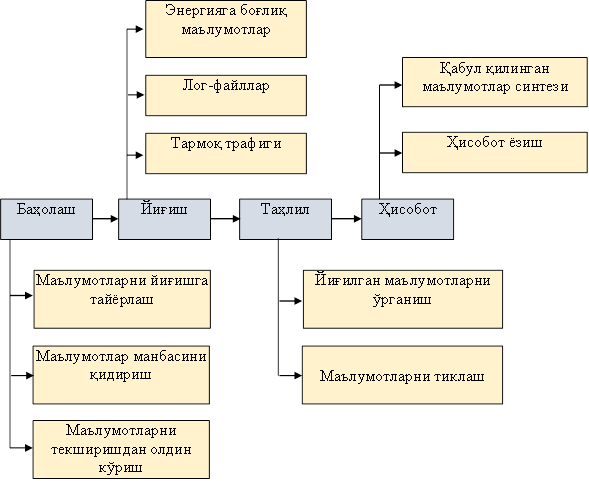

Назарий қисм: Инцидентлар тергови энг аввало ахборот хавфсизлигида тергов жараёни қандай ташкил қилинишини кўриши лозим. Умумий ҳолатда бу қуйидагича акс эттириш мумкин: (4.1-расм).

|

4.1-расм. Ахборот хафсизлигида инсидентларни тергов қилиш

1 даража: Бахолаш. Бу даражада маълумотларни йиғишда тайёргарлик ишлари бошланади, тергов амалга ошириш мумкинлиги аниқланади (тергов ўтказиш учун рухсатнома олинади, терговнинг қонунга тўғри келиши аниқланади); тергов ўтказадиган гуруҳ аъзолари аниқланади; гуруҳ инцидент бўлган тармоқ топологиясини ўрганади ва ҳ.к.

Шу билан бирга баҳолаш жараёнида инцедентга боғлиқ бўлиши мумкин бўлган компютерлар тузилмаси ҳам ўрганиб чиқилади.

2 даража: Йиғиш. Бу даражада инцидентга тегишли деб ҳисобланган барча маълумотлар йиғилади. Улар ўз ичига:

· энергияга муҳтож маълумот сақлаш қурилмаларини ўрганиб чиқиш (қаттиқ дисклар);

· энергияга муҳтож қурилмаларни сақлаш (оператив хотира);

· тармоқ қурилмалари лог-файллари;

· тармоқ трафиги.

Юқорида санаб ўтилганлардан маълумотларни нусхалаб олишдан фойдаланиш мумкин.

Энергияга муҳтож қурилмалар тузилмаси. Энергияга муҳтож қурилма нусхасини олишдан олдин маълумотлар бутунлигини (ўзгармаганлигини) текшириб олиш зарур, яъни бу дастурий ёки қурилмали нусхалашдан ҳимоялашда ишлатилади. Агар компьютерга ахборот сақлаш қурилмаси ўрнатилган ва уни нусхалаб олиш керак бўлса энг аввало ушбу компьютер иши тўхтатилади ва шундан сўнг энергияга муҳтож ахборот сақлаш қурилмаларини нусхалашни бошлаш мумкин.

Ёзишдан ҳимоялаш қурилмалари ўрганиладиган ахборот сақлаш қурилмасини ёзилишдан олдин хавфсиз равишда кўчириб олиш имконини беради. Қурилмали ёзишдан сақлаш жиҳозлари эса дастурий таъминотларга боғлиқ бўлмаган ҳолда ўз вазифасини бажаришда давом этади. Кўпчилик ҳолларда ёзишдан ҳимоялаш қурилма кўринишида эмас дастур кўринишида келади, маълум бир операцион тизим ичида келади ва LiveCD ёки флеш хотира орқали асосий тизим билан бирга юкланади. Бундай операцион тизимларга қуйидагиларни мисол қилиб келтириш мумкин:

§ grml;

§ DEFT Linux;

Нусхалаш учун қуйидаги дастурлардан фойдаланиш мумкин:

§ dd (Linux барча дистрибутивлари ичида бор);

§ dc3dd- модификацияланган версияси dd;

§ aimage;

§ FTK Imager.

Маълумотларни ўрганиб чиқишдан олдин нусхалаш мажбурий қадамлардан бири ҳисобланмайди. Агар маълумотнинг асл нусхаси бошқа жойда сақланса ва кимдир унинг нусхаси билан ишлайдиган бўлса уни яна бир марта нусхалаш бу ортиқча ҳаракат ҳисобланади.

Ишлаб турган тизимларда энергияга муҳтож маълумотларни йиғиш уларни ўчиришдан олдин амалга ошириалди. Кўпчилик ҳолларда қуйидаги энергияга муҳтож маълумотлар сақлаш блоклари нусхалаб олинади:

1. Оператив хотирадаги маълумотлар.

2. Мониторланадиган, шифрланган ва ҳамда тармоқ сақлаш қисмлари.

3. Ишлаб турган процессорлар қисмлари.

4. Мавжуд бўлган тармоқ уланишлари ва портлар.

5. Ўрганилаётган тизим тармоқ тузилмаси.

6. Атрофдаги ўзгарувчилар.

7. Фойдаланувчилар экранда кўрадиган расм.

Бу маълумотларни нусхалаш учун ўрганилаётган тизимга махсус маълумот ташиш қурилмалари уланади, унинг ичидан эса дастур ишга тушади ва маълумотларни йиғишни бошлайди. Баъзида бундай дастурлар тармоқ орқали ҳам юкланиши мумкин. Нусхаланган маълумотлар ташқи хотирада сақланиши ёки тармоқ орқали узатилиши мумкин.

Лог-файллар. Логларни нусхалаш бир нечта усул билан амалга оширилиши мумкин:

§ фақат ёзувларни нусхалаш билан (масалан маълум бир IP-адресга га тегишли бўлган);

§ лог-файлларни тўлақонли нусхалаш;

§ маълумотларни сақлаш қурилмасини тўлақонли нусхалаш.

Қайси усулда нусхалашни танлашда асосий фактор бу: лог-файлларнинг ишончлилиги, изланишлар доираси, лог-файлларнинг ўзгариш даражаси ва ҳажмига қаралади. Бошқа ҳолларда маълумот сақлаш қурилмасини тўлақонли нусхалаган фойдалидир.

Тармоқ трафиги. Тармоқ пакетларидан (dump) нусха олиш учун қуйидаги дастурлардан фойдаланиш мумкин:

- tcpdump;

- Wireshark.

Бунинг учун тармоққа уланиш талаб қилинади ва тармоқнинг бу қисмидан криминалистика учун керак бўладиган барча пакетлар ўтиши талаб қилинади. Бундай нусхалаш пайтида dump нусхаланиш вақтини камайтириши керак бўлади.

3 даража: Таҳлил. Бу даражада барча йиғилган маълумотлар таҳлил қилинади ва бунда қуйидаги алгоритмлардан фойдаланилади:

§ ўрганилаётган объект ҳақида тўлиқ маълумот йиғилади (дисклардан, dumpдан, тармоқ трафигидан ва ҳ.к.);

§ маълумотларни шаффофлигини таъминлаб бериш;

§ маълумотларни яширин тарзда ўрганиб чиқиш (шифрланган маълумотларни ўрганиш);

§ энергияга муҳтож маълумотлар сақлаш қурилмаларини ўрганиб чиқиш ва қайта тиклаш.

Криминалистик изланиш деганда йўқолган ёки ўчириб ташланган маълумотларни излари орқали қидириб топиш назарда тутилади. Бундай излар ахборот тизимларида жуда кўп бўлади, оддийгина белгилашлардан, ўзгаришлардан, виртуал хотира фрагментларидан, MAC адреслардан мослаб танланади.

Криминалистик изланишлар учун қуйидаги дастурлардан фойдаланиш мумкин:

Қайта тиклаш учун эса қуйидаги дастурлардан фойдаланилади:

- Foremost;

- PhotoRec.

Тармоқ dump хотирасини таҳлил этиш учун ишлатиши мумкин бўлган дастурлар:

1. Тармоқ пакети турини аниқлаш учун (масалан ёпиқ файлларни қидириш учун).

2. Тармоқ орқали юбориладиган хабарларни очиб кўриш учун.

Биринчи ҳолатда қуйидаги дастурлар ёрдам беради:

- Wireshark;

Иккинчи ҳолатда эса тармоқ анализатор дастурлари эмас, пакетларни ушлаб олиш тизимларидан фойдаланишга тўғри келади. Бундай қидирув маълум бир калит сўзлар орқали қидиришга айтилади.

4 даража: Ҳисобот. Бу даражада таҳлил натижасидан олинган барча маълумотлар синтези амалга оширилади ва шу маълумотлардан келиб чиққан ҳолда ҳисобот ёзилади, ҳисобот ўз навбатида қуйидагиларни ўз ичига олиши зарур:

§ ҳодиса юз беришига нима сабаб бўлгани;

§ ҳодисага алоқадор шахслар;

§ ҳодиса қандай давом этгани;

§ аниқланган излар тўлиқ тарзда тушунтириб берилгани;

§ тергов жараёнида ишлатилган усуллар, дастурлар ва қурилмалар ҳақида тушунчалар ва уларни кейинчалик қаерда қўллаш мумкинлиги ҳақида маслаҳат;

§ бундай ҳодисларни олдини олиш бўйича маслаҳат.

Ишни бажариш учун вазифа ва топшириқлар

1. Инцидентларни тергов этиш.

2. Лог-файллар

3. Тармоқ трафиги.

4. Тармоқ трафигини таҳлил этувчи дастурий модуль ишлаб чиқиш.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Полещук О.В., Шаповалова Г.М. Криминалистическое исследование следов при расследовании компьютерных преступлений. - Владивосток, 2006. [Электронный вариант].

3. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

4. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

5. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

6. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

5-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентларини тергов қилиш жараёнидаги қаршиликлар

Ишдан мақсад: Ахборот хавфсизлиги инцидентларини тергов қилиш жараёнидаги юзага келадиган қаршиликлар ва уларни ечиш усулларини ўрганиш.

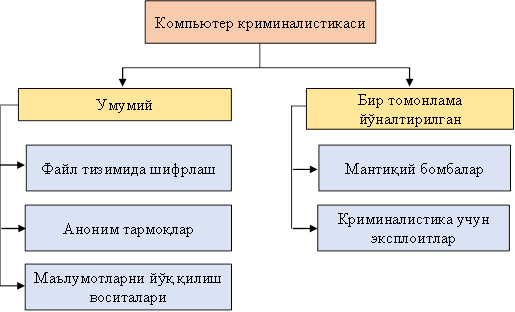

Назарий қисм: Ахборот хавфсизлиги инцидентларини тергов қилиш даражасида бузғунчи томонидан қаршиликларга учраш мумкин. Бундай ҳаракат бир томонлама йўналтирилган ёки умумий бўлиши мумкин (5.1-расм).

|

5.1-расм. Компьютер криминалистикаси

Умумий қарши ҳаракатлар. Умумий қарши харакатлар кимгадир ёки нимагадир йўналтирилмаган бўлиб кўпчилик ҳолларда икки хил вазифани бажарувчи ресурслардан фойдаланилади (мисол, файл тизими шифрлашини яратувчи дастурлар ёки тармоқ трафигини шифрловчи дастурлар). Ушбу қарши ҳаракатнинг асосий мақсади маълумотларни шифрлаш, йўқ қилиш ёки яшириш йўллари билан криминалистик тадқиқотлардан ҳимоя қилишдир.

Йўналтирилган қарши ҳаракат ёки криминалистик ҳаракатни алдаш, ушбу ҳаракатнинг асосий йўналишларидан бири ҳисобланади. Ушбу турнинг асосий мақсади: криминалистик изланишлардан маълумотларни сақлаш, криминалистик усуллар ишончсизлигини кўрсатишдир.

Ушбу ҳаракатнинг бошқа турида криминалистик текширув олиб бораётган ташкилот тармоғига рухсатсиз кириб маълумотларга ўзгартириш киритишдан иборат ҳисобланади (бунинг учун дастурлар ва қурилмаларнинг заиф қисмларидан фойдаланилади). Энг кўп тарқалган усуллардан бири бу умумий қаршилик ҳаракатлари ҳисобланади. Мақсадга йўналтирилган қарши ҳаракатлар кам ўрганилган бўлим ҳисобланади.

Қаршилик ҳаракатларининг умумий усуллари. Энг кўп тарқалган қаршилик ҳаракатларидан бири бу- маълумотларни ҳимоялаш бу-шифралаш, стенографик яшириш, қайта ёзиш ёки ўчириб ташлаш ҳисобланади.

Шу билан бирга ҳозирги кунда криминалистик изланишларда мумкин бўлган маълумотларни йўқ қилишга қаратилган усуллар ҳам кўпдир. Бундай дастурлар оператив хотирада ишлайди. Бундай усуллар ва дастурлар кўп ҳолларда шахсий маълумотларни конфиденциал(махфий) сақлаш учун ёки сўз эркинлигини сақлаб қолиш учун ишлатилади.

Юқорида санаб ўтилган усуллар қўлланилиши кибержиноятни очиш учун катта тўсиқ ҳисобланади, аммо бир қанча криминалистик усуллар мавжудки улар шундай ҳимояланган маълумотларни топиш ва очиш учун мўжалланган ҳисобланади.

Инцидентларни терговга қарши мақсадга йўналтирилган усуллар. Мақсадга йўналтирилган усуллар криминалистик қийматга эга бўлган маълумотларни аниқлаш ва уларни йўқ қилишдан иборат ҳисобланади. Криминалистик терговни аниқлаш эса бир қанча усуллардан фойдаланган ҳолда амалга оширилиши мумкин: тармоқ воситаларини ишлаш аломатларини қидириш мақсадида тармоқ трафигини таҳлили, ишлаётган дастурлар таҳлили ва ҳ.к.

Бир томонлама йўналтирилган ҳаракатлар. Маълумотларни йўқ қилиш, яшириш ёки ўзгартириб қўйиш мантиқий бомбалардан ёки криминалистик дастурларга қарши эксплоитлардан фойдаланишлар орқали амалга оширилади(бундай воситалар дастур хатоликларидан фойдаланиши мумкин).

Йўналтирилган қаршилик кўрсатиш асосан криминалистиканинг қуйидаги заиф жойларига ҳужум қилиши мумкин:

1. Усул.

2. Восита.

3. Ҳаракат.

Усул - компьютер маълумотларини ўрганиб чиқиш учун умумий усуллар. Масалан: криминалистик операцион тизим юкланиши, у ўз навбатида нусхалашдан ҳимояланмаган тарзда ишга туширилади, кейинчалик керакли файллардан нусха олиш учун ҳам ишлатилади.

Восита - дастур ёки қурилма ҳисобланиб, криминалистик изланишларнинг маълум даражасида фойдаланилади. Мисол: Криминалистик Live CD grml.

Ҳаракат - маълум бир даражадаги мақсадга йўналтирилган ҳаракатлар кетма кетлигидир. Масалан: файлларни нусхалаш учун дастур ишга туширилиши (натижа: дискда мавжуд бўлган файллар нусхаланиши) файлларни индекслаш учун дастурни ишга тушириш (натижа керакли файлни калит сўзлар ёрдамида тездо топиб олиш).

Юқорида келтирилган заиф нуқталарга қарши қуйидаги ҳаракатларни келтиришимиз мумкин:

1. Карши ҳаракат қурилмада махсус файллар яратиш орқали: криминалистик изланиш аниқланса дархол файлни алмаштириб қўйиш.

2. Дастурий воситалар ёрдамида қаршилик кўрсатиш.

3. Криминалистик изланиш олиб борилгани ҳақида факт маълум бўлгач криминалистик ишлаётган дастурлар турларини аниқлаш.

Аппарат(ёрлиқлар). Кўпчилик криминалистик ҳаракатларга қарши қўллаш мумкин бўлган усуллардан бири аппарат ёрлиқлар ҳисобланади. Маласан, криминалистик изланишлар олиб борилиши аниқлангандан сўнг файлга ўзгартиришлар киритиш ёки йўқ қилиш бу аппарат ичига киритилган ёрлиқ ҳисобланади. Бундай услуб билан Live CD ёки дастурий модуллардан қутилиш учун фойдаланиш мумкин. Бошқа мисол эса маълумотларни аппаратли йўқ қилиш ҳисобланади. Бунда кутилмаган тарзда маълумот сақлаш қурилмасини очишга уринишдир. Бундай ҳолатларда батарея ишга тушади ва узоқ вақт давомида кучли ток билан таъсир ўтказади.

Дастурий (ёрлиқлар). Яқин кунларгача дастурий ёрлиқлар фақатгина баъзи ҳолларда ўзини яхши кўрсата олар эди. Масалан Live CD диcкка ёзишдан ҳимояланмаган ҳолда компьютерни ишга тушириши мумкин. Хозирги кунда эса улар маълум бир криминалистик изланишларга ҳам қарши тура оладиган дастурий восита сифатида фойдаланилмоқда.

Ишни бажариш учун вазифа ва топшириқлар

1. Компьютер криминалистикасини тадқиқ этиш.

2. Инцидентларни тадқиқ қилишдаги қарши ҳаракатларнинг умумий усуллари.

3. Аппарат «ёрлиқлар».

4. Дастурий «ёрлиқлар».

5. Компьютер криминалистикасида ишлатиладиган дастурий воситаларни созлаш усуллари.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Савельева М.В., Смушкин А.Б. Криминалистика. Учебник. М,: Издательство Издательский дом «Дашков и К». - 2009 г. - 608 ISBN: 978-5-91131-836-9.

3. Гаврилин Ю.В. Расследование неправомерного доступа к компьютерной информации. - М., 2001.

4. Мазуров В.А. Компьютерные преступления: классификация и способы противодействия. - М.: «Логос», 2002.

5. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

6. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

7. CMU/SEI-2004-TR-015 «Defining incident management processes for CISRT».

8. NIST SP 800-61 «Computer security incident handling guide».

6-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентлари терговида гуруҳлар тузилмаси

Ишдан мақсад: Ахборот хавфсизлиги инцидентлари терговида гуруҳлар тузилмаси билан ишлаш ва инцидентларни бартараф этишда гурух тузилмаси моделларини таҳлил этиш.

Назарий қисм: Инцидентларга жавоб қайтариш гуруҳи ташкилотнинг исталган ходими учун очиқ бўлиши лозим. Инцидентни тергов этиш қанчалик мураккаблигига қараб унда бир ёки бир нечта иштирокчилар қатнашиши мумкин. Жамоа раҳбари инцидент гувоҳларини таҳлил қилади ва гуруҳда нечта ва қандай йўналишдаги ҳодимлар бўлиши кераклиги ҳақида қарор қабул қилади.

Жавоб қайтариш гуруҳининг тузилмасини уч хил модели мавжуд:

Марказлаштирилган модел – бутун ташкилот доирасида ягона тизим тарзида ташкил қилинган модел бўлиб, у уч бўлимдан иборат бўлади: call center (телефон қўнғироқларига жавоб маркази), техник ёрдам маркази (маълумотларни йиғиш ва таҳлил қилиш маркази), тергов қилиш гуруҳи (аналитик марказ). Ушбу модел унча катта бўлмаган ташкилотлар учун мўлжалланган.

Тақсимланган модел – марказлаштирилган модел асосида яратилган. Ушбу моделнинг марказлаштирилган моделдан фарқи ташкилот филиаллари географик узоқликда жойлашганлигидадир. Ушбу ҳолатда асосий офиснинг жавоб қайтариш гуруҳи ахборот хавфсизлиги инцидентлари ҳақида мувофиқлаштириш хизмати ва маълумотларни сақлаш билан тўлдирилади.

Корпоратив модел – соҳага оид марказий принципга асосан амалга оширилади. Мувофиқлаштириш бўлими инцидентга жавоб қайтариш саволлари бўйича юридик шахслардан керакли маълумотларни олади, шу билан бирга унинг қарамоғидаги ташкилотларни ҳам бошқаради.

Жавоб қайтариш гуруҳи ҳодимлари уч асосий модел остида йиғилиши мумкин:

§ ташкилот вужудга келган инцидентни қайта ишлаш бўйича барча вазифани ўз зиммасига олади ва ўз ходимларига таянади;

§ жамоа таркибига ушбу соҳа вакилларидан аъзолар қабул қилинади. Ушбу модел ўз ресурсларига 24/7 схемаси остида ишлайдиган ташкилотларга тўғри келади. Бундай ҳолатда жавоб қайтариш ва қайта ишлаш масаласини фирма ўз зиммасига олади, тергов ишлари билан эса ташкилот ичидаги гуруҳ шуғулланади;

§ инцидентга жавоб қайтариш ва уни қайта ишлаш ишлари тўлақонли бошқа ташкилот ёки фирмага юкаланади. Бу модел ташкилотни қўлидан қайта ишлаш имконияти келмайдиган тақдирдагина қўлланилиши мумкин.

Моделни танлашдаги факторлар:

1. Ахборот тизими доим 24 соат ҳафтасига 7 кун мавжудлиги.

2. Тўлақонли ёки қисман ходимлар бандлиги. Ушбу факторга агар ходимлар тўлақонли банд бўлмасагина аҳамият бериш мумкин. Ходимлар билан кутилмаган ҳолларда боғланиш йўлларини кўриб чиқиш лозим.

3. Ходимлар маҳорати. Ахборот хафсизлиги инцидентларини қайта ишлаш ахборот хавфсизлигини махсус дастурий-аппарат воситаларини билиши талаб этади. Ташкилот ишчи йўллашдан олдин ушбу жиҳатни эътиборга олиши лозим.

4. Ахборот хафсизлиги инцидентларини бошқаришни нархи. Ташкилот ахборот хафсизлиги инцидентларини бошқариш нархини баҳолаши ва ўзи учун фойдали моделни аниқлаб олиши керак.

5. Ташкилий тузилма. Фақат инцидентларни қайта ишлашда корпоратив ёндашувдан фойдаланган ҳолда ахборот хафсизлиги инцидентларини тергов этишда эркин ҳаракат қила оладиган жамоалар тузиш мумкин. Бунда энг яхши ечим марказий офисда мувофиқлашган марказ ташкил этиш бўлади.

Ташқаридан хизмат кўрсатиш факторлари:

1. Кўрсатилган хизмат сифатига жавобгарлик. Ташкилот бошқа фирма томонидан бажариладиган ишнинг сифатини текшириб боради. Шунинг учун ахборот хафсизлиги мониторингини юритиш талаб этилади.

2. Маъмурлик ваколатларини ажратиш. Қурилмани ўчириб ёқиш бўйича даража, фойдаланувчилар ҳақидаги маълумотлар ўзгариши ҳамда бошқа ҳаракатлар ҳодиса юз берганда кечадиган жараёнлар олдиндан келишиб олиниши ва ҳужжатлаштирилиши лозим.

3. Ахборотга рухсатни чеклаб қўйиш. Ташкилот ахборот махфийлиги ҳимоясини кўриб чиқади. Умумий ҳолда бошқа фирма бизни ташкилот тузилмасини тўлақонли ўрганиб чиқишига имконият яратиб бермаслик керак (ходимлар ҳақида малумот, иш ёзишмалари, ҳужжатларни сақлаш каталоги ва бошқалар).

4. Ташкилот тузилмасини билиш. Ташкилот ҳизмат кўрсатувчи фирмага ўзи ҳақида тўғри тасаввур яратиш учун ҳаракат қилиши зарур. Ташкилот инцидент қандай юзага келган бўлиши мумкинлиги ҳақидаги ҳужжатни яратади ва ҳар доим уни такомиллаштириб бориши лозим.

5. Юзага келган инцидент коррелцияси. Ташкилот ахборот хафсизлиги инциденти юзага келганда ушбу вазиятни коррелациялаш тизимини ишга тушириши керак. Ушбу тизим махсус билимни талаб қилади;

6. Инцидентларни қайта ишлаш. Ташкилот ҳизмат кўрсатиш фирмаси ҳодимини инцидентни тергов этиш жараёнида иштирок этиши ёки этмаслигини аниқлайди.

7. Инцидентларга мустақил равишда жавоб қайтара олиш. Ташкилот ахборот хафсизлигида юзага келадиган инцидентларда мустақил равишда жавоб қайтаришни билиши керак. Инцидент кўпайиши билан хизмат кўрсатувчи фирма билан алоқа узилиб қолиши мумкин. Бундай ҳолатлар учун ташкилот авариявий режасини ишлаб чиқиши керак.

Ташкилот тузилмалари билан алоқа

Молиявий ташкилот танланган моделидан қатъий назар энг камида иккита ахборот хафсизлигига жавоб бера оладиган ҳодимга эга бўлиши зарур. Ушбу ҳодимлар кутилмаган ҳодиса юз берган вақти муаммони ўзлари бартараф қилишилари ёки ҳизмат кўрсатиш ташкилотлари билан боғланишлари керак бўлади.

Ходимлар малакасига қараб юзага келган инцидент тез ва кам чиқим билан бартараф этилиши лозим.

Инцидентни қайта ишлаш жараёнида ташкилот жавоб қайтариш гуруҳига нисбатан қуйидаги сиёсатни қўллаши лозим:

§ инцидентларни қайта ишлашни молиялаштириш тартиби;

§ жавоб қайтариш гуруҳи ходимларини бошқа йўналишларда малакасини ошириш;

§ норматив ва техник ҳужжатларни ёзишда жавоб қайтариш гуруҳи азоларини ҳам бириктириш;

§ жамоа маркази тўлиқ бирлашган бўлиши лозим ва ҳамма ўз вазифасини тўлиқ билиши шарт;

§ ишчилар ротацияси амалиёти доим қўллаб қуватланиши керак;

§ инцидентлар юзага келганда ўзини қандай тутиши кераклиги ҳақида курслар ташкил қилиш ва тестлар олиб бориш;

§ инцидент юзага келган ҳолатларда бошқа йўналишдаги ходимларни ҳам жалб қилиш. Масалан юрист, АТ муҳандиси, ҳодимлар билан ишлаш бўлими ва бошқалар.

Ишни бажариш учун вазифа ва топшириқлар

1. Ташкилот ёки муассасада ахборот хавфсизлиги инцидентларни бартараф этиш моделлари.

2. Ташқаридан ҳизмат кўрсатишни ёллаш факторлари.

3. Жавоб қайтариш гуруҳига сиёсатни.

4. Ташкилот ёки муассасада ахборот хавфсизлиги инцидентларини бартараф этишда ишчи гуруҳи структураси ва алгоритмини ишлаб чиқиш.

5. Ташкилот ёки муассасада ахборот хавфсизлиги инцидентларини бартараф этиш ишчи гуруҳни ишлаш принципларини мувофиқлаштирувчи дастурий маҳсулот ишлаб чиқиш.

Фойдаланилган адабиётлар

9. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

10. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

11. Hacking Exposed VoIP: Voice Over IP Security Secrets & Solutions. McGraw-Hill/Osborne © 2007 (574 pages).

12. Johnny Long, Timothy (Thor) Mullen, Ryan Russell. Stealing the Network: How to Own a Shadow. Syngress Publishing, Inc. 800 Hingham Street. Rockland, MA 02370.

13. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

14. Серия «Вопросы управление информационной безопасностью». Часть 1: Основы управления информационной безопасностью Учебное пособие. для вузов / А.П. Курило, Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

15. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

16. ГОСТ Р ИСО/МЭК 17799-2005 «Информационная технология. Методы и средства обеспечения безопасности. Практические правила управления информационной безопасностью».

7-Амалий машғулот

Мавзу: Ахборот хафсизлиги инцидентларига жавоб қайтаришнинг асосий босқичлари

Ишдан мақсад: Ахборот хафсизлиги инцидентларига жавоб қайтаришнинг асосий босқичларини ўрганиш ва уларни қўллаш усуллари.

Назарий қисм: Ахборот хафсизлигида инцидент юзага келишида кўп ҳолларда комплекс ва кўп томонлама муаммолар сабаб бўлади. Ушбу муаммонинг тўғри ечими биринчи навбатда уни структура компоненталарига декомпозиция қилиш ва ҳар бир компонент учун кирувчи ва чиқувчи маълумотларни ўрганиб чиқишдир.

Инцидентга жавоб қайтаришнинг асосий босқичлари қуйидагилар:

1. Инцидент юзага келишига тайёр бўлиш. Ташкилот инцидент юзага келиш ҳолатига тайёр бўлиши лозим (унинг оқибатларини камайтириш учун).

2. Инцидентларни ўрганиб чиқиш бўйича комиссия тузиш (CSIRT). Бу босқич муҳим босқичлардан бири ҳисобланади ва ҳамда инцидентни тергов қилишни муваффақиятли ўтиши ҳам бу босқичга боғлиқдир.

3. Инцидентни аниқлаш - ахборот хафсизлиги инцидентини идентификацияси.

4. Бошланғич жавоб қайтариш - биринчи даражали тергов ишларини бошланиши, асосий воқеаларни ёзиб олиш, комиссия тузилиш, тергов олиб борилишига алоқадор шахслар аниқланиш. Қонунга хилоф ҳаракатларни аниқлаш.

5. Жавоб қайтариш стратегиясини шакллантириш. Стратегия маълум бўлган барча фактларга асосланиб қурилади. Компаниянинг топ-менеджери томонидан тасдиқланади. Стратегия шу билан бирга қандай ҳаракатлар амалга оширилиши кераклигини ҳам кўрсатиб ўтади.

6. Инцидент тергови - маълумотларни таҳлили ва йиғиши орқали олиб борилади. Барча тўпланган маълумотлар ўрганиб чиқиб қачон бўлган, қаерда бўлган, ким томондан қилинган ҳаракатлар текширилади.

7. Ҳисобот - тўлақонли ҳисобот ўз таркибида тергов давомида топилган маълумотлар бир жойга йиғилиб тушунарли тарзда баён қилинганлиги ҳақида маълумот беради.

8. Ечим - ҳимоя механизмларини ташкил қилиш ва кейинчалик бундай вазиятлар бўлишини олдини олиш.

Бўлиши мумкин бўлган ҳодисалар. Ҳар бир инцидент бошқасидан фарқ қилади ва ўзгача ечим талаб қилиши мумкин. Шунинг учун ишчи гуруҳ ҳар бир ҳолатга ҳар ҳил ёндашиши керак. Бўлиши мумкин бўлган ҳодисалар:

1. Серверни бузиш.

2. Электрон пулларни ўғирлаш.

3. IP-телефонияни бузиш.

4. Тармоқ трафиги ўғирлаш.

5. Махфий маълумотларни чиқиб кетиши.

6. Маълумотлар йўқолиши.

7. Мақсадга йўналтирилган вирусли ҳужумлар.

8. Бошқа инцидентлар.

Тезкор тарзда инцидентга жавоб қайтариш бу қисқа вақт ичида режа ишлаб чиқиб инцидентни бартараф этиш назарда тутади. Мутахассислар инцидентни омадли бартараф этиш учун қуйидаги ишларни амалга оширишади:

§ 24/7 режимида мутахассислар маслаҳати;

§ тезкор тарзда инцидентни бартараф этиш режасини ишлаб чиқиш ва ёрдам бериш;

§ мутахассисга талаб;

§ тезкор тарзда катта хавфларни бартараф этиш;

§ криминалистик экспертизани амалга ошириш;

§ зараркунанда дастурларни тадқиқ қилиш (вируслар);

§ маълумотларни тиклаш;

§ бажарилган ишларни юридик жиҳатдан кузатиб бориш, керакли ҳужжатларни тайёрлаш ва ҳуқуқни сақлаш органларига тақдим этиш;

§ ахборотни ҳимоялашни яхшилаш бўйича тавсиялар бериш;

§ инцидентни ўрганиб чиқишда режа ишлаб чиқиш ва тавсиялар бериш.

Ишни бажариш учун вазифа ва топшириқлар

1. Жавоб қайтариш стратегиясини таснифи.

2. Махфий маълумотларни йўқолиб қолишини таҳлил этиш ва уларга қарши кураш .

3. Мақсадга йўналтирилган вирусли ҳужумлар.

4. Дастурий модуль ишлаб чиқиш.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

4. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

5. ISO/IEC 27035:2011 «Information technology. Security techniques. Information security incident management».

6. ГОСТ Р ИСО/МЭК ТО 18044-2007 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности». – М.: Стандартинформ, 2009. – 50 с.

7. CMU/SEI-2004-TR-015 «Defining incident management processes for CISRT».

8. NIST SP 800-61 «Computer security incident handling guide».

8-Амалий машғулот

Мавзу: Ахборот хафсизлиги инцидентларига жавоб қайтариш процедурасининг ҳаётий даври

Ишдан мақсад: Ахборот хафсизлиги инцидентларига жавоб қайтариш процедураси ҳаётий даврини таҳлил қиладилар.

Назарий қисм: Ахборот хафсизлиги инцидентларига жавоб қайтариш процедураси бир нечта босқичлардан таркиб топган. Ходимларни ўқитишдан бошлаб махсус қурилмалар ва ҳодисалардан чиқиб кетишгача бўлган вақтни ўз ичига олади. Ташкилот бундай ҳодисаларга тайёргарлик қилиш вақтида ҳар доим кутилмаган ҳодисалар сонини камайтиришга интилади.

Кўпчилик ташкилотлар бундай ҳолларда ахборот хафсизлиги менежметини қўллашади бу эса оз навбатида кутилмаган ҳодисаларни ўрганишини соддалаштиради.

Ахборот хафсизлигини таминловчи механизмларни ишга тушириш ва ташкил қилиш анча катта меҳнатни талаб қилади ва алоҳида ҳизмат корсатиш керак бўлади. Инцидентларга жавоб қайтариш қуйидаги даражаларни ўз ичига олади: тайёргарлик, аниқлаш ва таҳлил, ушлаб туриш/бартараф қилиш/қайта тиклаш инцидентдан кейинги босқичлар. Инцидентларга жавоб қайтаришни ҳаётий даври қуйидаги 8.1-расмда келтирилган.

|

8.1-расм. Инцидентларга жавоб қайтаришни ҳаётий даври

1. Тайёргарлик.

Инцидентларга ҳар ҳил услублар билан тайёргарлик кўриш, бу фақатгина инцидентларга тайёр туриш эмас, шу билан бирга уларни олдини олиш ахборот хафсизлигини яхшилаш ҳам саналади.

1.1. Инцидентларни қайта ишлаш.

Қуйида кутилмаган ҳодисаларни қайта ишлаш учун мавжуд бўлган қурилмалар ва ресурслар келтирилади. Масалан смартфонлар иш ҳаракатни кординациялаш учун яхши ечим ҳисобланади. Ташкилот алоқа қилиш ва иш ҳаракатларни бошқариш учун бир қанча ечимларга эга бўлиши зарур.

Жавоб қайтариш гуруҳи аъзолари боғланиш услублари:

1. Боғланиш учун манзиллар гуруҳ доирасида ёки ташқарисида,яъни ташкилот ичидан чиқмасдан.

2. Ҳодиса эслокацияси ҳақида маълумот.

3. Ҳисобот механизми.

4. Муаммоларни бошқариш тизимида ҳодиса ҳақида малумотарни қидириш ва бошқалар.

5. Шифрлаш учун дастурий таъминот, гуруҳ аъзолари ўртасида алоқа ўрнатиш учун ишлатилади.

Ҳодисани таҳлил қилиш учун қурилма ва дастурий таминот:

1. Махсус ишчи стол криминалистик ишларни амалга ошириш учун дискларни нусхалаш, файл журналларини олиш ва бошқа амалларда фойдаланилади.

2. Ноутбуклар махсус ташкил қилинадиган йиғилишлар учун ишлатилади.

3. Захиравий ишчи станциялари ва серверлари, тармоқ қурилмалари. Шу билан бирга уларга эквивалент ҳисобланадиган ҳар қандай қурилмалар.

4. Хотира қурилмалари.

5. Принтер, файл журналлар ва бошқа керакли бўлган далилларни чиқариш учун.

6. Пакет ва протоколлар анализатори трафикни йиғиш ва таҳлил қилиш учун.

7. Криминалистик дастурий таъминот дискларни таҳлил қилиш ва йиғиш учун.

8. Далилларни йиғиш учун бошқа қурилмлар, масалан камера, диктофон ва стикер ва бош.

Инцидентни таҳлил этиш учун ресурслар:

1. Портлар рўйхати, кўп ишлатиладиган портлар ҳақида маълумот.

2. Ташкилотда фойдаланиладиган ОТ дастурлари ва протоколлари ҳақида ҳужжатлар.

3. Тармоқ схемаси.

4. Тармоқ ва дастурлар тўғри ишлаши.

5. Текширув суммалари.

Инцидентдан кейинги жараённи тиклаш:

1. Автоматлаштирлган образларга рухсат.

2. Аниқлаш ва анализ.

2.1. Хужум йўналишлари. Ҳужум йўналишлари бу шундай тушунчаки унинг ичида ҳужум қилиниши мумкин бўлган умумий услублар келтирилади ва улар қуйидагилардир:

1. Ташқи хотира қурилмалари.

2. Тизим унумдорлигини пасайиши.

3. Web дастурлар.

4. Электрон почта.

5. Рухсатсиз фойдаланиш.

6. Қурилмалар йўқолиши ёки ўғирланиши.

2.2. Инцидент аломатлари. Инцидент аломатлари икки турга бўлинади: бўлиши мумкин инцидентлар ёки индикаторлар. Бўлиши мумкин бўлган инцидентлар келажакда бўлиш эхтимоли бор инцидентлардир. Индикатор эса инцидент бўлиб ўтгани ёки ҳозирда бўлаётганини англатади.

2.3. Бўлиши мумкин бўлган инцидентлар ва индикаторлар манбалари.

§ кутилмаган киришларни олдини олиш, бартараф этиш;

§ хафсизлик жараёнларини бошқариш;

§ зарарли дастурлардан ҳимоя қилиш ва анти спам дастурлари;

§ файллар бутунлигини текширувчи дастур;

§ мониторинг ҳизматлари.

Жараёнларни ёзиш журнали:

§ операцион тизим ва дастурлар;

§ тармоқ қурилмалари;

§ очиқ ҳолда мавжуд бўлган янги заиф томонлар, ҳамда эксплойтлар.

Одамлар:

§ ташкилот ходимлари.

2.4. Инцидент таҳлили. Қуйида инцидент таҳлилини соддалаштириш учун маслаҳатлар келтирилган:

§ тизим ва тармоқни индекслаш;

§ журналларни сақлаш сиёсатини яратиш;

§ ҳодисалар корреляциясини амалга ошириш;

§ тизимда бир хил вақт бўлишини кузатиб бориш;

§ изланишлар учун интернетда қидирув тизимларидан фойдаланиш;

§ қўшимча маълумотлар олиш учун снифферлардан фойдаланиш;

§ маълумотларни филтрлаш;

§ экспертлардан ёрдам сўраш.

2.5. Инцидентни ҳужжатлаштириш. Инцидентни ҳужжатлаштиришда қуйидагиларни ҳисобга олиш зарур ҳисобланади:

§ инцидентнинг ҳозирги аҳволи;

§ инцидент ҳақида қисқача тушунча;

§ инцидентга боғлиқ индикаторлар;

§ ушбу инцидентга боғлиқ бошқа ҳодисалар;

§ инцидентни қайта ишлашда қатнашаётган ҳодимлар иш ҳаракати;

§ далилларни йиғиш, рўйхатдан ўтказиш ва сақлашда жавобгарлик;

§ зарарни баҳолаш;

§ инцидентга боғлиқ томонларнинг манзиллари;

§ тергов жараёнида аниқланган далиллар рўйхати;

§ инцидентни қайта ишлашини шархлаш;

§ инцидент тугагандан кейин қандай ҳаракат қилиш кераклигини аниқлаш.

2.6. Инцидентларни даражаланиши. Инцидентларни даражалаш бу энг муҳим босқич ҳисобланади. Чекланган имкониятларда энг катта зарар етиши мумкин бўлган қисмни аниқлаш ва бартараф қилиш жуда қулай ҳисобланади. Шунинг учун ҳам инцидентларни гуруҳлаш талаб қилинади.

Инцидентнинг функционал таъсири:

§ мавжуд бўлмаган - ходимлар ва ташкилотга ҳеч қандай зарар етгани йўқ;

§ паст даражали - ташкилот барча сўнги хизматларни кўрсатиши мумкин, аммо пасайган самара билан;

§ ўртача - ташкилот баъзи фойдаланувчилар учун хизмат кўрсата олмай қолади;

§ юқори - ташкилот жуда муҳим бўлган баъзи хизматларни кўрсатмайди.

Инцидентга ахборот таъсир ўтказиш:

§ таъсир ёқ - ҳеч қандай маълумот ўзгартирилмаган, ўчирилмаган ёки бирлаштирилмаган;

§ конфиденциалликни бузилиши – ташкилотда конфиденциал ахборотларни ўғирланганлиги;

§ бутунлик йўқотилиши - конфиденциал маълумотлар ўзгартирилса ёки йўқ қилинса.

Инцидентдан кейинги ҳолат:

§ доимий - кайта тиклаш учун вақт ва ресурслар етарли;

§ вақтинчалик - қайта тиклаш учун вақт етарли лекин қўшимча ресурслар талаб қилинади;

§ кенгайтирилган - қайта тикланиш учун вақт аниқмас; ҳар томондан ёрдам керак бўлади;

§ тиклаш мумкин эмас -инцидентдан кейин тиклаш мумкин эмас, тергов этиш керак.

2.6. Инцидент ҳақида ҳақида огоҳлантириш. Инцидент таҳлил қилиб даражага ажратилганидан кейин, жавоб қайтариш гуруҳи жавобгар шахсларга мурожат қилиши зарур.

Инцидентдан келиб чиққан ҳолда қуйидаги шахсларга мурожат қилиш мумкин:

§ ахборот технологиялари бошлиғига;

§ хафсизлик бўйича бошлиғига;

§ ташкилот ичидаги инцидентларга жавоб қайтариш гуруҳларига;

§ инцидентларга жавоб қайтаришнинг ташқи гуруҳларига;

§ тизим эгасига;

§ ишчилар бўлимига;

§ ҳуқуқшуносга;

§ хонани ҳимоя қилувчи шахсларга.

Инцидент ҳақида огоҳлантириш учун қуйидаги алоқа воситаларидан фойдаланиш мумкин:

§ электрон почта;

§ web сайт;

§ телефон қўнғроқ;

§ овозли почта;

§ қоғозда ёзилган хат.

3. Ушлаб туриш, бартараф этиш ва тиклаш.

3.1. Ушлаб туриш стратегиясини танлаш. Ушлаб туриш стратегияси инцидент турига қараб ҳар хил бўлиши мумкин. Масалан, почтага вирусли хат келган ҳолат билан DDOS ҳужум бир-бири билан катта фарқ қилади. Ташкилот ҳар қандай ҳолатлар учун алоҳида стратегия ишлаб чиқишига тўгри келади. Стератегия эса ўз навбатида қуйидагиларни ўз ичига олиши зарур:

§ ресурсларни бузиш ёки ўғирлаш;

§ далилларни сақлаб қолиш;

§ хизматлар мавжудлиги;

§ стратегияни амалга ошириш учун керак бўладиган вақт ва ресурслар;

§ стратегия унумдорлиги;

§ давомийлик.

3.2. Далилларни йиғиш ва қайта ишлаш. Ҳар қандай далил учун деталли маълумотларни сақлаш керак ва улар қуйидагиларни ўз ичига олиши зарур:

§ идентификацияланадиган маълумот (масалан IP-адрес , MAC адрес ва бошқалар);

§ инцидент билан ишлаган ҳар бир одамнинг Ф.И.О., лавозими ва телефон номери;

§ вақт;

§ сақлаш жойи.

3.3. Ҳужум қилувчининг идентификацияси. Ҳужум қилаётган шахсни аниқлаш учун қилинадиган амаллар қуйида келтирилган:

§ қидирув тизимлари орқали ҳужум қилаётган шахсни қидириш;

§ ички ёки ташқи маълумотлар базасидан фойдаланиш;

§ ҳужум қилиниши мумкин бўлган каналлар мониторинги.

3.4 Ҳужумларни бартараф этиш ёки қайта тиклаш. Инцидентни аниқлаб уни тўхтатишга эришилгандан кейин у етказган зарарни қайта тиклашга тўгри келади. Баъзи ҳодисалар учун қайта тиклаш жараёни қийин бўлмайди.

Қайта тиклаш ҳолати маълум дастур ёки ОТ туридан келиб чиққан ҳолда ҳар хил бўлиши мумкин.

4. Инцидентнингдавомийлиги.

4.1. Ўрганилган дарслар. Инцидентнинг кўриб чиқиш қисмида қуйидагиларни аҳамиятга олиш зарур:

§ нима болди ва қандай вақтда?

§ ходим ёки жавобгар шахс ишни қай даражада бажара олди?

§ хужжатлаштириш жараёни амалга оширилдими? Жараёнларни анализ қилиш шартми?

§ қандай маълумот олдин керак бўлган?

§ бундай ҳолатларни олдини олиш учун нималар қилиш зарур?

§ ташқи томонлар билан алоқани яхшиласа бўладими?

§ қандай ҳаракатлар бундай ҳолатларни олдини олади?

§ худди шундай инцидентларни аниқлаш учун қандай қўшимча ресурс ёки қурилмалар керак болади?

4.2. Инцидент асосидан йиғилган маълумотларни қайта ишланиши. Ўлчаш лозим бўлган бирликлар:

§ қайта ишланган инцидентлар;

§ ҳар бир инцидент учун йўқотилган вақт бирлиги;

§ ҳар бир инцидентни қайта ишлаш унумдорлиги;

§ ҳар бир инцидентни субъектли баҳоланиши.

Инцидентларни аниқлашда аудит сиёсати. Аудит мавжуд бўлган муаммоларни кўрсатиб беради ва кейинчалик уни бартараф этиши мумкин бўлади. Энг кам ҳолатда аудит қуйидаги саволларга жавоб бериши зарур:

§ инцидентга жавоб қайтариш сиёсати режаси ва жараёнлари;

§ ресурс ва фойдаланиладиган қуроллар;

§ жамоанинг тузилмаси ва модели;

§ инцидентни қайта ишлаш жараёнида иштирок этган шахсларни қайта ўқитиш ва малакасини ошириш;

§ инцидент ҳақида ҳужжарлар;

§ инцидентни бошқариш унумдорлигини баҳолаш.

Ишни бажариш учун вазифа ва топшириқлар

1. Ахборот хавфсизлиги инцидентларига жавоб қайтариш процедурасининг ҳаётий даври нечта фазани ўз ичига олади?

2. Инцидентларга жавоб қайтариш ҳаёт даврини тушинтириб беринг?

3. Тайёргарлик фазасида нималар амалга оширилади?

4. Ушлаб туриш, бартараф этиш ва тиклаш фазасини амалий таҳлил қилинг.

5. Инцидентдан кейинги давомийлик жараёнида нималар амалга оширилади?

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Killcrece G., Kossakowski K.P., Ruefle R., Zajicek M. State of Practice of Computer Security Incident Response Teams (CSIRTs). Technical report CMU/SEI-2003-TR-001. Carnegie Mellon Software Engineering Institute, 2003.

4. Серия «Вопросы управления информационной безопасностью». Часть 3: Управление инцидентами информационной безопасности и непрерывность бизнеса: Учебное пособие для вузов / Н.Г. Милославская, М.Ю. Сенаторов, А.И. Толстой. – М.: Горячая линия–Телеком, 2012.

5. ISO/IEC 27035:2011 «Information technology. Security techniques. Information security incident management».

6. CMU/SEI-2004-TR-015 «Defining incident management processes for CISRT».

7. NIST SP 800-61 «Computer security incident handling guide».

9-Амалий машғулот

Мавзу: Ахборот хавфсизлиги инцидентларига жавоб қайтариш алгоритми

Ишдан мақсад: Ахборот хавфсизлиги инцидентларига жавоб қайтариш алгоритмини тадқиқ этиш ва уни қўлланилиши.

Назарий қисм: Ҳозирги кунда банкларнинг асосий эътибори ахборот хавфсизлиги инцидентини бошқаришга қаратилган. Бунинг асосий сабабларидан бири масофавий банк тизимларида ўғирликлар содир этилиши кўпайиб кетгани сабаб бўлмоқда.

Ахборот хавфсизлиги инцидентлари банк фаолиятидаги бизнес жараёнлар бузилишига, иқтисодий мавқеъга ва ишончни йўқотишга жиддий таъсир ўтказиши мумкин. Ва ҳатто ахборот хавфсизлигидаги кичкина муаммоалар ҳам йиғилиб катта бузилишга олиб келиши мумкин.

Ахборот хавфсизлиги инцидентларини бошқариш тизимидан фойдаланиш ва тадқиқ этиш банк ҳодимлари иш жараёнларини бошқариш учун имкониятлар яратиб беради. Шуни асосида етказиладиган зарар камаяди, тезда вазиятни бартараф этиш имкони бўлади.

Ўз вақтида инцидентларни аниқлаш, уни пайдо бўлишига жавоб қайтариш ва кейинчалик такрорланмаслигини кўриб чиқиш керак. Ҳозирги кунда шунақа стандартлардан бири бу ГОСТ Р ИСО/МЭК ТО 18044-2007 стандарти «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности» (ГОСТ 18044-2007)- ахборот хавфсизлиги инцидентларига бағишланган асосий стандартлардан бири ҳисобланади.

Ахборот хавфсизлиги инцидентларига тайёргарлик, тезкорлик кўп ҳолларда етказиладиган зарар камайишига имкон беради. Кўп инцидентлар вақт ўтиши билан пайдо бўлади, бунинг оқибатида ҳар хил ёмон оқибатлар юзага келади, шунинг учун ҳам ахборот хавфсизлиги хизматларининг асосий вазифаларидан бири шундай оқибатларни тезда аниқлашдир.

Тўғри тузилган ва режалаштирилган инцидентларни бошқарув усулида (ГОСТ 18044-2007 стандарти) қуйидагиларни келтириш мумкин:

§ оптимал усуллар асосида ахборот хавфсизлиги инцидентлари идентификациясига рухсат бериш ва баҳолаш;

§ ҳимоя чораларига мос равишда ахборот хавфсизлиги инцидентлари салбий оқибатлари таъсирини камайтириш;

§ ахборот хавфсизлиги инцидентларидан тўғри дарс олиш.

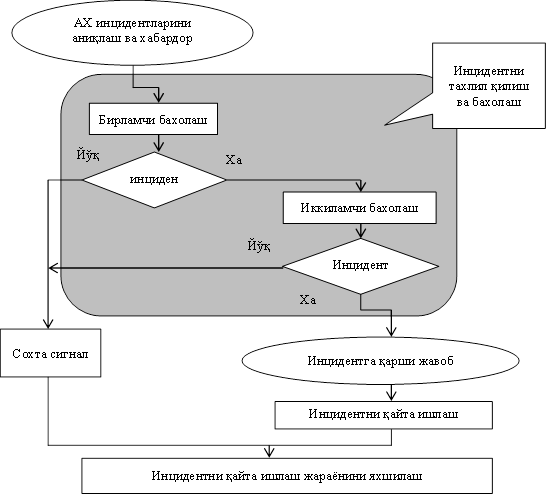

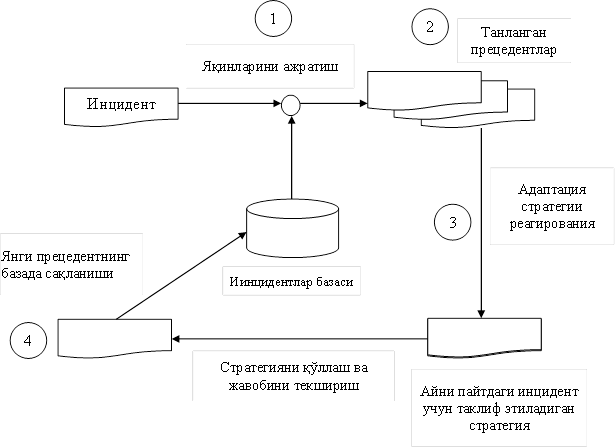

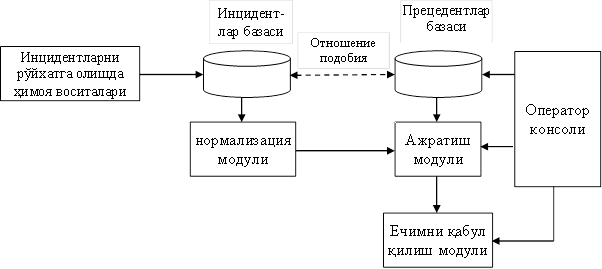

Жавоб қайтариш алгоритми. Барча керакли жараёнларни ишга туширгандан кейин, банк тизими режали ва тизимли текширувлар ўтказиб бориши зарур. Шу йўл билан ахборот хафсизлиги инцидентларини аниқлаш осонлашади. Умумий ҳолда инцидентларни аниқлаш ва уларга жавоб қайтаришни қуйидаги алгоритмда кўриш мумкин: (9.1-расм).

|

9.1-расм. Ахборот хавфсизлиги инцидентларида жавоб қайтариш ва уларни аниқлаш алгоритми

Ахборот хавфсизлиги инцидентларида жавоб қайтариш процедураси инцидент турига, унинг танқидий даражасига, бўлиши мумкин бўлган зарарларига, ташкилот раҳбарияти жавобига қараб турли хил бўлиши мумкин.

Ҳозирги кунда ахборот хавфсизлиги инцидентларига катта эътибор қаратилмоқда. Табиий равишда, ҳозирда бир қанча банклар молиявий йўқотишларга дучор бўлмоқда. Фактларни пайдо бўлиш ҳолатини назорат этиш учун методик тавсиялар ишлаб чиқарилган. Банклар хавфсизлик хизмати ва ҳуқуқни муҳофаза қилувчи ташкилотлар томонидан ахборот хавфсизлиги инцидентларини тергов қилиш вақтида қаллобчилик қилган шахслар жиноий жавобгарликга тортилмоқда.

Ахборот хавфсизлиги инцидентларини тергов қилиш хусусиятлари. Етказилган зарар минимал бўлишидан қатъий назар улар билан курашиш керак. Чунки кўп ҳолларда тергов давомида жуда катта хатоликлар аниқланади. Ҳужум излари аниқланади ва ҳимоя қандай ишлаши яна бир бор тестланади. Бунда ахборот хавфсизлиги инцидентларига одатда банкларни ахборот хавфсизлиги сиёсати қоидаларини бузиш киради. Улар орасидан рухсат этилмаган нусхалаш, интернетнинг ташқи адресларига маълумот юбориш ёки махфий маълумотларни чоп этиш, ўртанилган қоидаларни бузиш, ахборотга тасодифий таъсирлар, вируслар ва зараркунанда дастурлар билан зарарланиши ва ҳамда шахсий мақсадларга ахборот ресурсларидан фойдаланишлар киради.

Бунда ахборот хавфсизлиги инцидентларининг пайдо бўлишига фойдаланувчилар билимсизлиги сабаб бўлади. Баъзи бир фойдаланувчилар ҳеч ким уларни устидан назорат қилмаётгани учун шундай хатоликлар содир этадилар.

Интизомий жавобгарлик. Тажрибада ахборот хавфсизлиги инцидентлари классификацияси эксперт усуллар орқали, лекин одатда қоида бўйича турли мутахассислар томонидан амалга оширилади. Худди мана шу жараёнда тизимлиликни ва инцидентни классификацияси ва келажакда жавоб қайтариш учун қарор қабул қилишда субъективизмни камайтириш даражасини ошириш зарур ҳисобланади. Бу эса ўз навбатида қоидаларни олдиндан тайёрлаб бориш, ўқитиш ва ҳар доим текширувда сақлаш билан амалга оширилади.

Эксперт ечим топишни математик кўринишини қурилмавий аниқ бўлмаган мантиқ ёрдамида ифодалаш мумкин, бундай усул билан биз керакли натижани аниқ бўлмаган ҳолатларда ҳам топиш мумкин. Эксперт тажрибаси асосида ахборот хавфсизлиги инциденти классификациясини мантиқий-лингвистик модели қурилади. Бунда у кирувчи ва чиқувчи мантиқий лингвистик қийматлар билан ифодаланади ва улар ўзаро қандайдир эвристик қоидалар билан боғланади (9.1-жадвал).

9.1-жадвал.

Ахборот хавфсизлиги инциденти классификациясини мантиқий-лингвистик модели

|

1. |

“Агар<вазият 1> бўлса унда <ҳаракатни амалга ошир 1>” |

|

2. |

“Агар<вазият 2> бўлса унда <ҳаракатни амалга ошир 2>”. |

|

.... |

……………………………………………………………… |

|

N |

“Агар<вазият n> бўлса унда <ҳаракатни амалга ошир n>”. |

Ахборот хавфсизлиги инциденти классификацияси амалга оширилгандан сўнг инцидентга жавоб қайтариш ҳаракати бошланади. Бунинг учун банкда ахборот хавфсизлиги инциденти классификациясини аниқланган алгоритми маълум бўлиши зарур. Бундай аниқлик даража “ҳеч қандай натижасиз” ёки “аҳамиятсиз” гуруҳланса ҳам унга жавоб барибир бўлиши лозим.

Малумотлар базасини шакллантириш. Ахборот хавфсизлиги инцидентларига жавоб қайтаришда мавжуд факторлари-бу ахборот хавфсизлиги инцидентлари базасига мос келувчи ҳужжатларни тўғри юритишдир. Бу ўз навбатида материалларни текшириш учун йиғиш ва бирлаштириш имконини беради.

Огоҳлантирувчи чора-тадбирларни қўллашда ахборот хавфсизлиги инцидентларига жавоб қайтариш жараёнидаги асосий мақсад негатив оқибатларни камайтиришдир. Шу билан бирга инцидент ёпилгандан кейин кўриладиган чора тадбирлар қуйидагилардир (хафсизлик сиёсатини ўзгаритиш, яхши бўлмаган ресусрларни ёпиб қўйиш ва ҳ.к).

Ходимлар билан профилактик ишларни амалга ошириш қуйидагиларни ўз ичига олиши мумкин:

§ қоидабузарга жазоларни қўллаш;

§ қоидабузарга негатив имидж яратиш;

§ фойдаланувчиларни ўқитиш ва қўшимча маслаҳатлар бериш;

§ ахборот хавфсизлиги талабларига риоя қилувчи қўлланмаларни тарқатиш;

§ банк ахборот хавфсизлиги сиёсатига ўзгартиришлар киритиш ва ҳ.к.

Умумий ҳолда ахборот хавфсизлиги инцидентларини бошқариш жараёнини тезкорлиги ва самарадорлиги қуйидаги факторларга боғлиқ бўлади:

§ жалб қилинган барча сатҳлар координациялаштирилган ҳолда ишлаши;

§ инцидент билан боғлиқ ахборотни таҳлили ва олиш имкониятларини мавжудлиги;

§ олинган натижаларни тўғрилиги ва тезкорлиги.

Ишни бажариш учун вазифа ва топшириқлар

1. Ахборот хавфсизлиги инцидентлари бошқариш тизимини тадбиқ этиш ва фойдаланиш.

2. Ахборот хавфсизлиги стандартлари.

3. Жавоб қайтариш алгоритми.

4. Маълумотлар базасини таърифи.

5. Дастурий модуль ишлаб чиқиш.

Фойдаланилган адабиётлар

1. Постановление Президента Республики Узбекистан от 27 июня 2013 г. № ПП-1989 «О мерах по дальнейшему развитию Национальной информационно-коммуникационной системы Республики Узбекистан» Собрание законодательства Республики Узбекистан, 2013 г., № 40, ст. 528.

2. Joe Fichera and Steven Bolt. «Network Intrusion Analysis: Methodologies, Tools, and Techniques for Incident Analysis and Response». 2012 year.

3. Например, ISO/IEC 27001:2005 Information technology – Security techniques – Information security management systems – Requirements.

4. СТО БР ИББС 1.0-2010 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

5. Инцидент ИБ – событие, являющееся следствием одного или нескольких нежелательных или неожиданных событий ИБ, имеющих значительную вероятность компрометации бизнес-операции и создания угрозы ИБ (ГОСТ 18044-2007).

6. В настоящее время ISO приняла ISO/IEC 27035:2011 Information technology – Security techniques – Information security incident management, который заменяет технический отчёт ISO/IEC TR 18044:2004.

10-Амалий машғулот

Мавзу: Корхонада ахборот хавфсизлиги инцидентларини тергов қилиш ва уларни баҳолаш усуллари

Ишдан мақсад: Ушбу амалий машғулот жараёнида талабалар корхонада ахборот хавфсизлиги инцидентларини тергов қилиш ва уларни баҳолаш усулларини урганадилар.

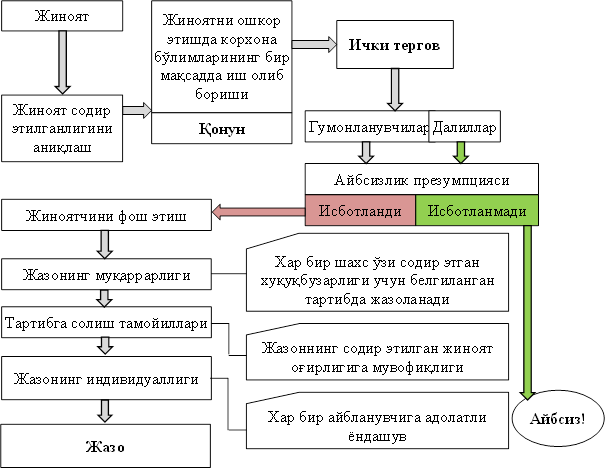

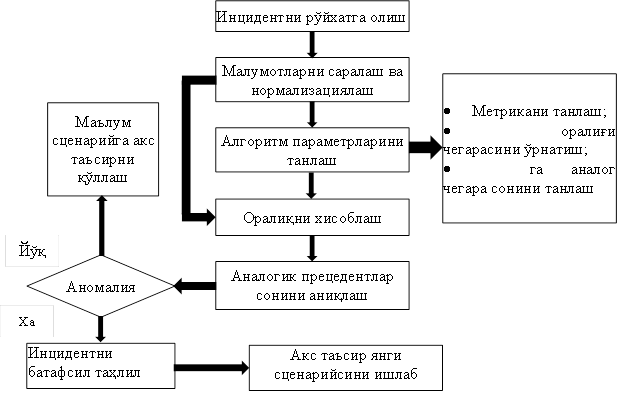

Назарий қисм: Ички терговнинг мақсади – содир бўлган ходисада айбдорни топиш, юз берган ходисанинг сабабини аниқлаш, келажакда бундай ходисаларга дуч келмаслик учун талаб ва таклифлар ишлаб чиқиш. Ички тергов ўтказишнинг асосий вазифалари: ишчининг нима сабабдан, қандай вазият ва шароитда жиноят содир этганлигини аниқлаш; жиноятга дахлдор аниқ бир шахс ёки шахсларнинг айбдорлик даражасини аниқлаш; жиноят содир этиш турларини, сабабини ва шароитини бартараф этиш учун огоҳлантириш-профилактик турдаги тадбирлар ташкил этиш ва ўтказиш бўйича тавсиялар ишлаб чиқиш (10.1-расм).

Ишнинг бажарилиш тартиби. АХ инцидентларини тергов қилиш, аниқлаш, тахлил қилиш ва бахолаш. Инцидентларга қарши чора кўришда бу босқичларнинг ўз вақтида бажарилиши ва хаққонийлигига қараб, унинг муваффаққиятли ишлашини таъминлаб бериш.

Жазонинг муқаррарлиги тамойилини амалга ошириш - юридик жавобгарлик самарадорлиги ва унинг вазифаларини бажаришда мухим шартлардан бири хисобланади.

Маъсулият муқаррарлиги принципи, шаҳснинг расмий ёки материал холатидан қатъи назар ўзи содир этган хуқуқбузарлиги учун белгиланган тартибда жазоланишини англатади. Жазонинг муқаррарлиги принципи маъсулият муқаррарлиги приниципи - айбсизлик презумпциясига зид бўлмаслиги керак. Жиноят содир этган ҳар бир айбланувчи унинг айбдорлиги қонунда кўрсатилган тартибда исботланмагунга ва қонуний кучга эга хукмда кўрсатилгунга қадар айбсиз ҳисобланади.

|

10.1-расм. Корхонада ахборот хавфсизлиги инцидентларини тергов қилишни ташкил этиш.

Ички терговни ташкил этиш. Асосий босқичлар. Корхонада ички тергов ўтказишни ташкил этиш, ички хавфсизлик бўлими зиммасига юклатилади. Ички тергов ўтказиш учун корхона раҳбари томонидан комиссия ташкил этилади. Айрим холларда тергов Ахборот хавфсизлиги назорати маркази мутахассиси томонидан ўтказилиши мумкин. Комиссия аъзолари сафига жиноятнинг хусусиятига қараб, корхонанинг ходимлар бўлими ишчилари ва бошқа идоравий бўлимларидан ишчи ходимлар киритилади. Комиссия ишининг бажарилиш муддати, тўлиқлиги ва холислиги раис томонидан ташкиллаштирилади, ходимлар томонидан бажарилади. Тергов ўтказиш муддати одатда корхона раҳбари томонидан кўрсатилади. Ички тергов натижалари тергов якунланганидан сўнг хизмат хужжатлари орқали расмийлаштирилади. Тергов материаллари ички хавфсизлик бўлимида бир неча йил давомида сақланади, ундан кейин архивга топширилади.

Ахборот хавфсизлиги бўйича юз берадиган омилларга асосланган, ахборот хавфсизлиги инцидентларини баҳолаш жараёнлари кўриб чиқилган. Ахборот хавфсизлиги инцидентларини баҳолаш ва уни дастурий амалга ошириш алгоритми таклиф этилган. Ахборот тизимлари сонининг ўсиши ва ахборот технологияларининг такомиллашгани сари, ахборот хавфсизлигидаги (АХ) инцидентларнинг сони ҳам ортиб бормоқда. Ахборот хавфсизлиги инциденти деганда, бир ёки бир нечта ножўя ходисалар тизимнинг ахборот хавфсизлиги активларига таъсир этиб, бизнес жараёнларни узилишига олиб келиши ва салбий оқибатларга олиб келиши ва х.к тушунилади.

Халқаро стандарт ISO 27001:2005 ахборот хавфсизлиги инцидентларини бошқариш тартибини яратиш зарурлигига алоҳида эътибор қаратади. Чунки, Ахборот хавфсизлигини самарали бошқариш учун инцидентларга ўз вақтида жавоб қайтариш, уларнинг сабаби ва келиб чиқадиган оқибатларнинг олдини олиш зарур.ISO/IEC 27035 халқаро стандарти ва ГОСТ Р ISO 18044:2007 миллий стандартда ахборот хавфсизлиги инцидентларини бошқариш жараёнлари келтирилган. хуқуқий-меъёрий хужжатлар, ресурслар, таъминлаш каби масалалар, хусусан АХ инцидентлари таснифланиши, АХ инцидентларини тартиблашда ролларни тақсимлаш кўриб чиқилади.

Айрим холларда корхонада АХ инцидентларни аниқлаш методикаси йўқ, ишчилар хар доим хам ишдаги асосий вазифаларнинг узилишларига алоқадар бўлмаганлиги сабабли, қандай ходисалар АХ инциденти эканлиги хақида билмайдилар. АХ инцидентларини тахлил қилиш ва бахолаш хам, содир бўлган инцидент хақида маълумотнинг, унинг келиб чиқиш сабаби ва оқибатининг тўлиқ эмаслиги қийин бўлиши мумкин. АХ инцидентлари ва ходисаларининг актуал базасини яратиш ва таъминлаш эхтиёжи мавжуд. АХ инцидентлари ва ходисалари базаси АХ инцидентларини тартиблвочиларнинг шаҳсий тажрибасига асосланиб яратилиши мумкин. Одатда корхона, хусусан йирик фирма, компанияларда содир этилган АХ инцидентлар хақида маълумотлар, тизимга қайта хавфнинг олдини олиш мақсадида ва корхона обрўсига зарар етказмаслик мақсадида нашр этилмайди (10.2-расм).

|

10.2-расм. АХ инцидентларини қайта ишлашни бошқариш.

Лекин АХ аналитиклари ахборот хавфсизлигини таъминлашда корхона кўрсатмасидан ташқари, ушбу инцидентлар содир бўлган муаммоларни ўрганиш, масалан, ишлаб чиқариш ва бошқа ташкилотларда, ахборот технологияларида топилган заифликлар ва муайян бир муддатдаги АХ инцидентлари статистикаси хақида қисқача маълумот тақдим этишади. Бундай турдаги маълумотлар АХ инцидентлари базасини актуал холатда сақлаб туриш учун базани доимий янгилаб туришда имкон яратади.

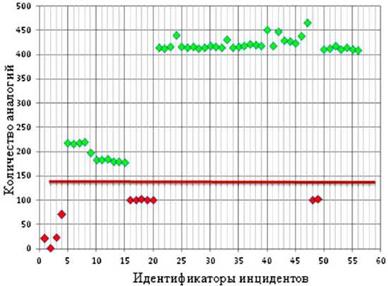

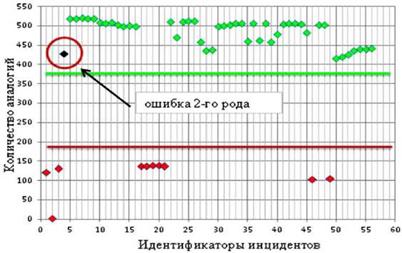

АХ инцидентларини тахлил қилиш ва бахолаш АХ ходисаларини инцидент сифатида идентификация қилиш учун зарур бўлган маълумот миқдорининг катталиги сабабли, ушбу ходисаларнинг сабаби ва манбаларини аниқлаш хамда салбий оқибатларининг тарқалишида қийинчилик туғдиради, шунинг учун ушбу жараёнлар расмийлаштирилган ва автоматлаштирилган бўлиши зарур.

Ушбу ишнинг мақсади АХ инцидентларини тахлил қилиш ва бахолашда автоматлаштириш орқали ва АХ инцидентларини қайта ишлашда қарор қабул қилиш етарлилигини таъминлаш, ахборот таъминлаш жараёни хисобидан уларни аниқлаш, содир бўлган АХ инцидентлари ва ходисалари маълумотлар базаси асосида таҳлил қилиш ва баҳолаш самарадорлигини ошириш усулларини ишлаб чиқиш.

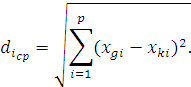

Ахборот хавфсизлиги инцидентларини унинг омиллари асосида бахолаш.

Дастлабки АХ ходисаси идентификациясини АХ инциденти сифатида бахолаш, инцидентнинг муайян бир турига кўрсатувчи АХ ходисалари омиллари асосида амалга ошиши мумкин. АХ ходисаси омили бу – АХ ишдан чиққанлигига ишора берувчи АХ ходисаси аломати, хамда хавфсизлик билан боғлиқ кутилмаган ходиса рўй бериши. Ҳодиса омиллари АХ инцидентлари тартиблаштирувчилар томонидан тизимни мониторинг қилиш жараёни ва режаланган текширувларда, ёки корхона ишчилари томонидан асосий иш вақтида техник воситалар орқали аниқланиши мумкин.