ЎЗБЕКИСТОН РЕСПУБЛИКАСИ АХБОРОТ ТЕХНОЛОГИЯЛАРИ ВА КОММУНИКАЦИЯЛАРНИ РИВОЖЛАНТИРИШ ВАЗИРЛИГИ

ТОШКЕНТ АХБОРОТ ТЕХНОЛОГИЯЛАРИ УНИВЕРСИТЕТИ

Ганиев Салим Каримович, Каримов Маджит Маликович,

Ташев Комил Ахматович

АХБОРОТ ХАВФСИЗЛИГИ

Дарслик

Тошкент-2015

“Ахборот хавфсизлиги” фани бўйича дарслик таянч олий ўқув юрти Тошкент ахборот технологиялари университетининг “Ахборот хавфсизлиги” кафедраси профессор-ўқитувчилари томонидан тайёрланган бўлиб, унда ахборот хавфсизлиги тушунчаси ва унинг вазифалари, ахборот хавфсизлигига бўладиган тахдидлар, хужумлар ва заифликлар, ахборот хавфсилиги соҳасига оид халқаро ва миллий меъёрий-хуқуқий база, хавфсизлик моделлари, ахборотни криптографик ҳимоялаш, идентификация ва аутентификация, компьютер вируслари ва зараркунанда дастурлар билан курашиш механизмлари, ахборотни ҳимоялашда тармоқлараро экранларнинг ўрни, операцион тизим ҳимояси, ахборот сирқиб чиқиш каналлари ва уларни аниқлаш ҳамда объектларни инженер ҳимоялаш ва техник қўриқлаш масалалари келтирилган.

Дарслик олий ўқув юртининг “330000 – Компьютер технологиялари ва информатика” таълим соҳасининг “5330500 – Компъютер инжиниринги”, “5330600 – Дастурий инжиниринги” таълим йўналишлари ҳамда “350000 – Алоқа ва ахборотлаштириш, телекоммуникация” таълим соҳасининг “5330100 – Телекоммуникация технологиялари”, “5350200 – Телевизион технологиялар”, “5350300 – Ахборот коммуникация технологиялари соҳасида иқтисодиёт ва менежмент”, “5350400 – Ахборот технологиялари соҳасида касб таълим”, “5350500 – Почта алоқаси технологияси”, “5350600 – Ахборотлаштириш ва кутубхонашунослик” таълим йўналишлари талабалари учун мўлжалланган бўлиб, ундан ахборот технологиялари, компьютер тизимлари хавфсизлиги соҳасида фаолият кўрсатувчилар фойдаланишлари мумкин.

***

Учебник по дисциплине "Информационная безопасность" подготовлен профессорско-преподавательским составом кафедры "Информационная безопасность" Ташкентского университета информационных технологий, являющимся базовым высшим учебным заведением по данному направлению. В учебнике раскрыто понятие информационной безопасности, рассмотрены задачи обеспечения безопасности, виды угроз, атак и присущие средствам защиты недостатки. Рассмотрены также международные и национальные нормативно-правовые документы по безопасности, модели безопасности, криптографическая защита информации, вопросы идентификации и аутентификации, методы и механизмы борьбы с компьютерными вирусами и вредоносными программами, роль межсетевых экранов, методы защиты операционных систем, каналы утечки информации и способы их выявления, методы инженерной защиты объектов и их технической охраны.

Учебник предназначен для студентов, обучающихся в области образования "330000 - Компьютерная технология и информатика", по направлениям образования: "5330500 - Компьютер инжиниринг", "5330600 - Программный инжиниринг", а также в области образования "350000 - Связь, информатизация и телекоммуникация" по направлениям образования: "5330100 - Телекоммуникационные технологии", "5350200 - Телевизионная технология", "5350300 - Экономика и менеджмент в информационных и коммуникационных технологиях", "5350400 - Профессиональное образование в информационных технологиях", "5350500 - Технология почтовой связи", "5350600 - Информатизация и библиотечное дело".

Учебник будет полезен для всех специалистов, профессиональная деятельность которых связана с обеспечением информационной безопасности в компьютерных системах и сетях.

***

Textbook based on subject "Information security" for higher educational institution of the Tashkent University of Information Technologies which is prepared by the department “Information security", there was given concept of information security and its objectives, threats, attacks and vulnerabilities in information security, international and national normative-juridical base which related to information security sphere, security models, cryptographic protection of information, identification and authentication, mechanisms to combat with computer viruses and harmful programs, the role firewalls to protect information, protection of operation system, information leakage channels and determine them also engineer protection and technical defending of objects.

Textbook is made for directions of higher educational institution “330000 – Computer technologies and informatics” “5330500 – Computer engineering”, “5330600 – Software engineering”, “350000 – Communication and informatization, telecommunication”, “5330100 – Telecommunication technologies”, “5350200 – Television technologies”, “5350300 – Economics and management in Information Communication sphere”, “5350400 –Professional education in Information Technology sphere”, “5350500 –Automation of post services”, “5350600 – Information library systems” also this textbook can be used by people who works in information technologies, security of computer systems sphere.

Тақризчилар: проф. Игамбердиев Х.З. – Тошкент давлат техника университети “Бошқаришда ахборот технологиялари” кафедраси профессори, техника фанлари доктори;

Аҳмедова О.П. - “Unicon.UZ” ДУК, Криптография илмий-тадқиқот бўлими бошлиғи, т.ф.н.;

МУНДАРИЖА

|

МУҚАДДИМА........................................................................... |

14 |

|

I боб. АХБОРОТ ХАВФСИЗЛИГИ ТУШУНЧАСИ ВА УНИНГ ВАЗИФАЛАРИ |

18 |

|

1.1. Миллий хавфсизлик тушунчаси.......................................... |

18 |

|

1.2. Ахборот хавфсизлигини таъминлашнинг асосий вазифалари ва даражалари.................................................................... |

21 |

|

1.3. Хавфсизлик сиёсати............................................................. |

27 |

|

1.4. Ахборот хавфсизлиги архитектураси ва стратегияси....... |

32 |

|

II боб. АХБОРОТ ХАВФСИЗЛИГИГА БЎЛАДИГАН ТАХДИДЛАР, ХУЖУМЛАР ВА ЗАИФЛИКЛАР |

36 |

|

2.1. Ахборот хавфсизлигига таҳдидлар ва уларнинг таҳлили. |

36 |

|

2.2. Ахборот хавфсизлигининг заифликлари............................ |

40 |

|

2.3. Ахборотнинг маҳфийлигини, яхлитлигини ва фойдаланувчанлигини бузиш усуллари.............................................. |

46 |

|

III боб. АХБОРОТ ХАВФСИЗЛИГИ СОҲАСИГА ОИД ХАЛҚАРО ВА МИЛЛИЙ МЕЪЁРИЙ-ХУҚУҚИЙ БАЗА |

52 |

|

3.1. Ахборот хавфсизлиги соҳасига оид ҳалқаро стандартлар |

52 |

|

3.2. Ахборот хавфсизлиги соҳасига оид миллий стандартлар |

66 |

|

3.3. Ахборот хавфсизлиги соҳасига оид меьёрий хужжатлар |

69 |

|

IV боб. ХАВФСИЗЛИК МОДЕЛЛАРИ |

75 |

|

4.1. Харрисон-Руззо-Улманнинг дискрецион модели.............. |

75 |

|

4.2. Белла-ЛаПадуланинг мандатли модели............................. |

83 |

|

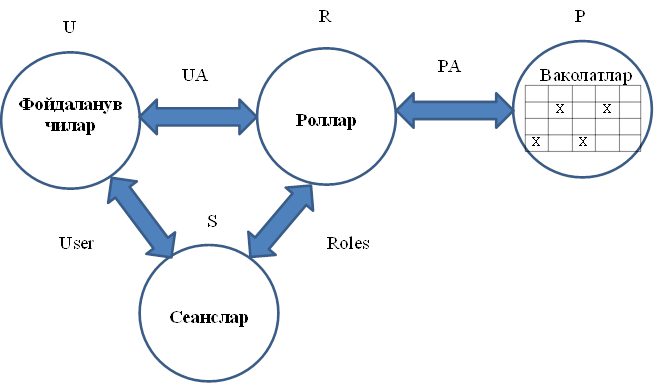

4.3. Хавфсизликнинг ролли модели........................................... |

85 |

|

V боб. АХБОРОТНИ КРИПТОГРАФИК ҲИМОЯЛАШ |

91 |

|

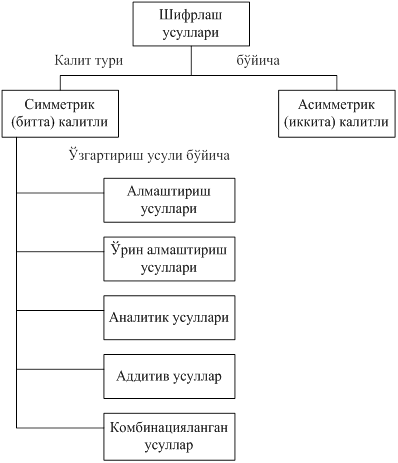

5.1. Шифрлаш усуллари.............................................................. |

91 |

|

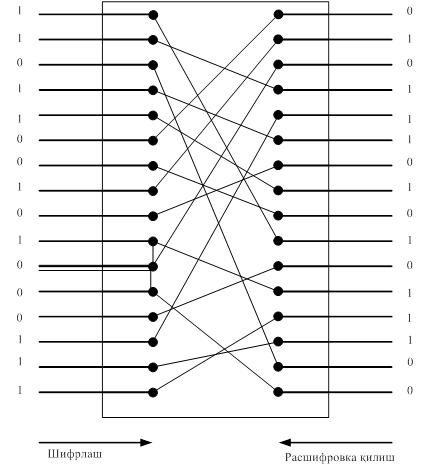

5.2. Симметрик шифрлаш тизимлари………………………… |

105 |

|

5.3. Асимметрик шифрлаш тизимлари……………………….. |

122 |

|

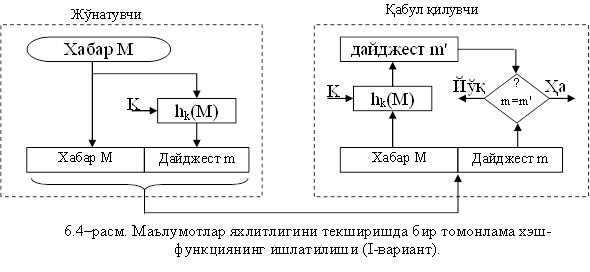

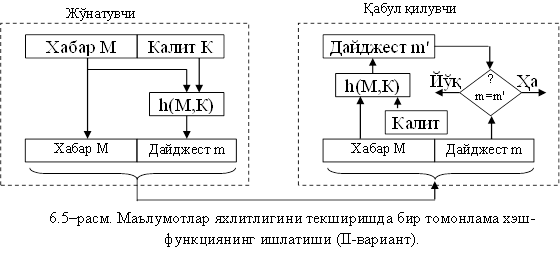

5.4. Хэшлаш функцияси.............................................................. |

129 |

|

5.5. Электрон рақамли имзо........................................................ |

137 |

|

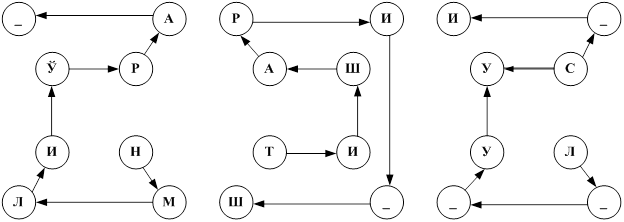

5.6. Стеганография....................................................................... |

148 |

|

5.7. Криптотаҳлил усуллари....................................................... |

153 |

|

VI боб. ИДЕНТИФИКАЦИЯ ВА АУТЕНТИФИКАЦИЯ |

156 |

|

6.1. Идентификация ва аутентификация тушунчаси................ |

156 |

|

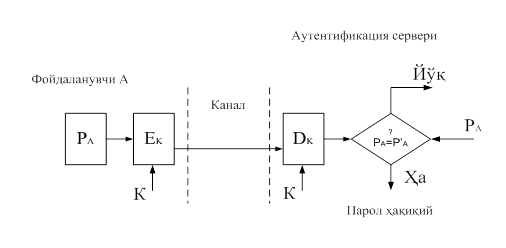

6.2. Пароллар асосида аутентификациялаш………………….. |

163 |

|

6.3. Сертификатлар асосида аутентификациялаш…………… |

169 |

|

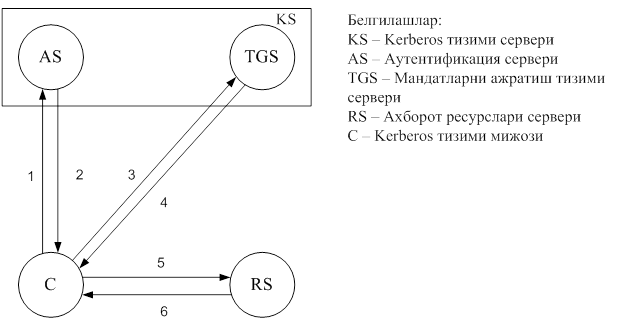

6.4. Қатъий аутентификациялаш................................................ |

171 |

|

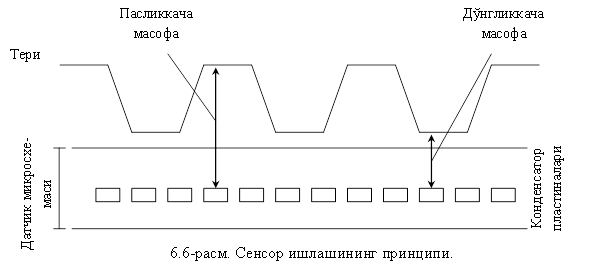

6.5. Фойдаланувчиларни биометрик идентификациялаш ва аутентификациялаш.............................................................................. |

192 |

|

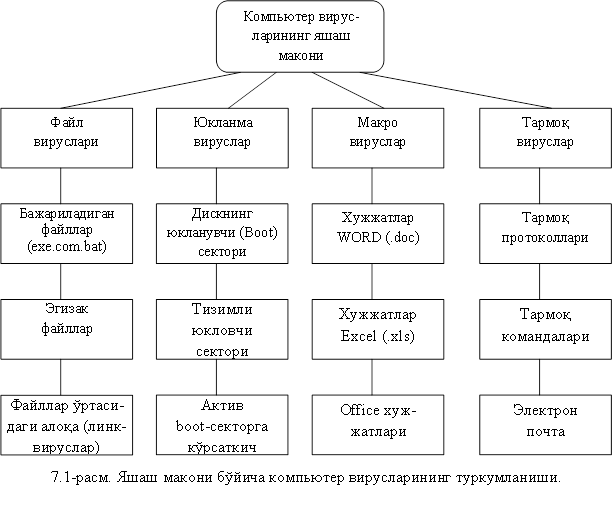

VII боб. КОМПЬЮТЕР ВИРУСЛАРИ ВА ЗАРАРКУНАНДА ДАСТУРЛАР БИЛАН КУРАШИШ МЕХАНИЗМЛАРИ |

200 |

|

7.1. Компьютер вируслари ва вирусдан ҳимояланиш муаммолари…………………………………………………………… |

200 |

|

7.2. Вирусга қарши дастурлар.................................................... |

209 |

|

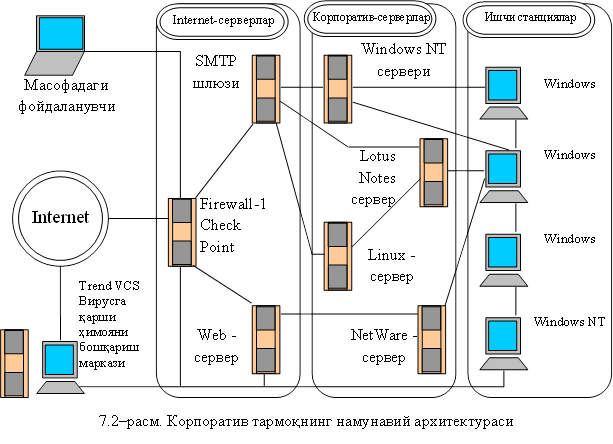

7.3. Вирусга қарши ҳимоя тизимини қуриш............................. |

218 |

|

VIII боб. АХБОРОТНИ ҲИМОЯЛАШДА ТАРМОҚЛАРАРО ЭКРАНЛАРНИНГ ЎРНИ |

223 |

|

8.1. Тармоқлараро экранларнинг ишлаш хусусиятлари.......... |

223 |

|

8.2. Тармоқлараро экранларнинг асосий компонентлари…… |

234 |

|

8.3. Тармоқлараро экранлар асосидаги тармоқ ҳимоясининг схемалари................................................................................................ |

246 |

|

IX боб.ОПЕРАЦИОН ТИЗИМ ҲИМОЯСИ |

259 |

|

9.1. Операцион тизим хавфсизлигини таъминлаш муаммолари............................................................................................ |

259 |

|

9.2. Операцион тизимни ҳимоялаш қисмтизимининг архитектураси........................................................................................ |

261 |

|

9.3. Ахборотни ҳимоялашда дастурий иловаларнинг қўлланилиши.......................................................................................... |

264 |

|

X боб. АХБОРОТ СИРҚИБ ЧИҚИШ КАНАЛЛАРИ |

272 |

|

10.1. Ахборот сирқиб чиқадиган техник каналлар ва уларнинг туркумланиши....................................................................... |

272 |

|

10.2. Ахборот сирқиб чиқадиган техник каналларни аниқлаш усуллари ва воситалари……………………………………. |

277 |

|

10.3. Объектларни инженер химоялаш ва техник қўриқлаш.. |

284 |

|

Фойдаланилган ва тавсия этиладиган адабиётлар………. |

291 |

|

Иловалар………………………………………………………. |

295 |

ОГЛАВЛЕНИЕ

|

ПРЕДИСЛОВИЕ……………………………………………… |

14 |

|

I глава. ПОНЯТИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ И УЁ ЗАДАЧИ |

18 |

|

1.1. Понятие национальной безопасности……………………. |

18 |

|

1.2. Основные задачи и уровни обеспечения информационной безопасности……………………………………… |

21 |

|

1.3. Политика безопасности…………………………………… |

27 |

|

1.4. Архитектура и стратегия информационной безопасности………………………………………………………….. |

32 |

|

II глава. УГРОЗЫ, АТАКИ И УЯЗВИМОСТИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ |

36 |

|

2.1. Угрозы информационной безопасности и их анализ…… |

36 |

|

2.2. Уязвимости информационной безопасности……………. |

40 |

|

2.3. Методы нарушения конфиденциальности, целостности и доступности информации …………………………………………. |

46 |

|

III глава. МЕЖДУНАРОДНАЯ И НАЦИОНАЛЬНАЯ НОРМАТИВНО-ПРАВОВАЯ БАЗА В СФЕРЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ |

52 |

|

3.1. Международные стандарты в сфере информационной безопасности………………………………………………………….. |

52 |

|

3.2. Национальные стандарты в сфере информационной безопасности…………………………………………………………... |

66 |

|

3.3. Нормативные документы в сфере информационной безопасности…………………………………………………….…….. |

69 |

|

IV глава. МОДЕЛИ БЕЗОПАСНОСТИ |

75 |

|

4.1. Дискреционная модель Хоррисона-Руззо-Ульмана ……. |

75 |

|

4.2. Мандатная модель Белла-ЛаПадулы…….….…………… |

83 |

|

4.3. Ролевая модель безопасности……………………………. |

85 |

|

V глава. КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ |

91 |

|

5.1. Методы шифрования……………………………………. |

91 |

|

5.2. Симметричные системы шифрования…………………. |

105 |

|

5.3. Асимметричные системы шифрования………………... |

122 |

|

5.4. Функция Хеширования…………………………………. |

129 |

|

5.5. Электронная цифровая подпись………….…………….. |

137 |

|

5.6. Стеганография………………………………………….. |

148 |

|

5.7. Методы криптоанализа…………………………………. |

153 |

|

VI глава. ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ |

156 |

|

6.1. Понятие идентификации и аутентификации………….. |

156 |

|

6.2. Аутентификация на основе паролей…………………… |

163 |

|

6.3. Аутентификация на основе сертификатов…………….. |

169 |

|

6.4. Строгая аутентификация ………………………………. |

171 |

|

6.5. Биометрическая идентификация и аутентификация пользователей………………………………………………………… |

192 |

|

VII глава. МЕХАНИЗМЫ БОРЬБЫ С КОМПЬЮТЕРНЫМИ ВИРУСАМИ И ВРЕДОНОСНЫМИ ПРОГРАММАМИ |

200 |

|

7.1. Компьютерные вирусы и проблемы защиты от вирусов.. |

200 |

|

7.2. Антивирусные программы………………………………... |

209 |

|

7.3. Построение антивирусные системы защиты……………. |

218 |

|

VIII глава. МЕСТО МЕЖСЕТЕВЫХ ЭКРАНОВ В ЗАЩИТЕ ИНФОРМАЦИИ |

223 |

|

8.1. Особенности функционирования межсетевых экранов ... |

223 |

|

8.2. Основные компоненты межсетевых экранов……………. |

234 |

|

8.3. Схемы защиты сети на основе межсетевых экранов…… |

246 |

|

IX глава. ЗАЩИТА ОПЕРАЦИОННОЙ СИСТЕМЫ |

259 |

|

9.1.Проблемы обеспечения безопасности операционной системы…………………………………………………………………. |

259 |

|

9.2. Архитектура подсистемы защиты операционной системы………………………………………………………………… |

261 |

|

9.3. Применение программных приложений в защите информации……………………………………………………………. |

264 |

|

X глава. КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ |

272 |

|

10.1. Технические каналы утечки информации и их классификация…………………………………………………………. |

272 |

|

10.2. Методы и средства определения технических каналов утечки информации…………………………………………………… |

277 |

|

10.3. Инженерная защита и техническая охрана объектов ….. |

284 |

|

Использованная и рекомендуемая литература……………. |

291 |

|

Приложения……………………………………………………. |

295 |

CONTENTS

|

FOREWORD…………………………………………………... |

14 |

|

Chapter I. CONCEPT OF INFORMATION SECURITY AND ITS OBJECTIVES |

18 |

|

1.1. Concept of national security………………………………... |

18 |

|

1.2. Main objectives and levels of information security………… |

21 |

|

1.3. Information policy…………………………………..……… |

27 |

|

1.4. Architecture and strategy of information security………….. |

32 |

|

Chapter II. THREATS, ATTACKS AND VULNERABILITIES OF INFORMATION SECURITY |

36 |

|

2.1. Threats of information security and their analysis…………. |

36 |

|

2.2. Information security vulnerabilities………………………. |

40 |

|

2.3. Methods for violation of confidentiality, integrity and availability information………………………………………………… |

46 |

|

Chapter III. INTERNATIONAL AND NATIONAL REGULATORY FRAMEWORK IN SPHERE INFORMATION SECURITY |

52 |

|

3.1. International standards in sphere information security…. |

52 |

|

3.2. National standards in sphere information security……… |

66 |

|

3.3. Regulatory documents in sphere information security….. |

69 |

|

Chapter IV. SECURITY MODELS |

75 |

|

4.1. Harrison-Ruzzo-Ulman discretionary model ………………. |

75 |

|

4.2. Bell-La-Padula mandatory model ..………………………… |

83 |

|

4.3. Role model security……………………………………….. |

85 |

|

Chapter V. CRYPTOGRAPHIC PROTECTION OF INFORMATION |

91 |

|

5.1. Encryption methods………………………………………. |

91 |

|

5.2. Symmetric encryption ……………………………………… |

105 |

|

5.3. Asymmetric encryption…………………………………….. |

122 |

|

5.4. Hash function……………………………………………….. |

129 |

|

5.5. Digital signature ……………………………………………. |

137 |

|

5.6. Steganography…………………………………………….. |

148 |

|

5.7. Cryptanalysis methods……………………………………. |

153 |

|

Chapter VI. IDENTIFICATION AND AUTHENTICATION |

156 |

|

6.1. Concept of identification and authentication……………….. |

156 |

|

6.2. Password-based authentication …………………………….. |

163 |

|

6.3. Certificate-based authentication …………………………… |

169 |

|

6.4. Strict authentication………………………………………… |

171 |

|

6.5. Biometric identification and authentication of users………. |

192 |

|

Chapter VII. MECHANISMS TO COMBAT COMPUTER VIRUSES AND MALWARE |

200 |

|

7.1. Computer viruses and virus protection issues……………… |

200 |

|

7.2. Antivirus software………………………………………….. |

209 |

|

7.3. Local system antivirus protection ………………………….. |

218 |

|

Chapter VIII. LOCATION FIREWALLS IN PROTECTION OF INFORMATION |

223 |

|

8.1. Firewall features…………………………………………… |

223 |

|

8.2. The main components of Firewall………………………… |

234 |

|

8.3. Protection scheme network on based Firewalls………….. |

246 |

|

Chapter IX. OPERATING SYSTEM SECURITY |

259 |

|

9.1. Security problems of operating system ……………………. |

259 |

|

9.2. Architecture security subsystem of operating system ……... |

261 |

|

9.3. Applying software application in protection of information. |

264 |

|

Chapter X. CHANNELS OF INFORMATION LEAKAGE |

272 |

|

10.1. Technical channels of information leakage and their classification…………………………………………………………… |

272 |

|

10.2. Methods and tools to determine technical channels of information leakage……………………………………………………. |

277 |

|

10.3. Engineering protection and technical defending of objects.. |

284 |

|

Used and recommended literature …………………………… |

291 |

|

Appendix……………………………………………………….. |

295 |

МУҚАДДИМА

Компьютер техникаси ва ахборот тизимларининг иқтисодда, бошқаришда, алоқада, илмий тадқиқотларда, таълимда, хизмат кўрсатиш соҳасида, тижорат, молия ва инсон фаолиятининг бошқа соҳаларида қўлланилишининг ривожи ахборотлаштириш ва, умуман, жамият ривожини белгиловчи йўналиш ҳисобланади. Компьютер техникасининг қўлланиши эвазига эришилувчи самара ахборот ишланиши кўламининг ошиши билан ортиб боради. Ушбу техниканинг қўлланиш соҳалари ва кўлами унинг ишлашининг ишончлилиги ва барқарорлиги муаммолари билан бир қаторда унда айланувчи ахборот хавфсизлигини таъминлаш муаммосини туғдиради.

Ахборот хавфсизлиги – ахборотнинг номақбул (ахборот муносабатларининг тегишли субъектлари учун) ошкор қилинишидан (конфиденциаллигининг бузилишидан), бузилишидан (яхлитлигининг бузилишидан), сирқиб чиқишидан, йўқотилишидан, модификацияланишидан ёки фойдаланувчанлик даражасининг пасайишидан ҳамда ноқонуний тиражланишидан ҳимояланганлиги. Ушбу ходисаларнинг сабабчиси тасодифий таъсирлар ёки бузғунчининг (нияти бузуқнинг) атайин рухсатсиз фойдаланиши натижасидаги таъсирлар бўлиши мумкин.

Жамиятнинг жадал суръатларда ахборотлаштирилиши сабабли ахборот хавфсизлиги муаммоси ниҳоятда долзарб ва доимо шундай бўлиб қолади.

Китобнинг биринчи бобида ахборот хавфсизлиги тушунчаси ва унинг вазифалари баён этилган. Миллий хавфсизлик тушунчасига таъриф берилиб, унинг ташкил этувчилари батафсил ёритилган. Ахборот хавфсизлигини таъминлашнинг асосий вазифалари келтирилиб, шахснинг, жамиятнинг ва давлатнинг ахборот муҳитидаги манфаатлари баён этилган. Хавфсизлик сиёсати, ахборот хавфсизлиги архитектураси ва стратегияси ва улар орасидаги боғлиқлик масалалари ҳам ушбу бобдан ўрин олган.

Китобнинг иккинчи боби ахборот хавфсизлигига бўладиган тахдидлар, хужумлар ва заифликларга бағишланган. Ахборот хавфсизлигига тахдидлар ва заифликлари таҳлил этилиб, уларнинг активларга зарар етказа олишлари учун бирлашишлари лозимлиги мисоллар ёрдамида кўрсатилган. Ахборотнинг маҳфийлигини, яхлитлигини ва фойдаланувчанлигини бузиш усулларига алоҳида эътибор берилган.

Китобнинг учинчи боби ахборот коммуникация тизимларида ахборот хавфсизлигини таъминлаш, бошқариш соҳасига оид ҳалқаро ва миллий маъёрий-хуқуқий базага бағишланган. Давлат ва хусусий корхона ва ташкилотларда мавжуд ахборот коммуникация тизмларида ахборот хавфсизлигини таъминлашда қўлланиладиган меъёрий хуқуқий хужжатлар кўриб чиқилган.

Китобнинг тўртинчи боби хавфсизлик моделлари – дискрецион, мандатли ва ролли моделларга бағишланган. Дискрецион моделларда фойдаланишни бошқариш фойдаланувчиларга маълум объектлар устида маълум амалларни бажариш ваколатини бериш йўли билан амалга оширилиши, мандатли моделларнинг фойдаланишни хуфия ҳолда – тизимнинг барча субъект ва объектларига хавфсизлик сатҳларини белгилаш орқали бошқариши, ролли моделнинг хавфсизликнинг татбиқий сиёсатини акслантириши батафсил баён этилган.

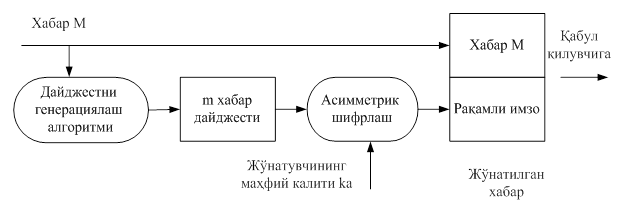

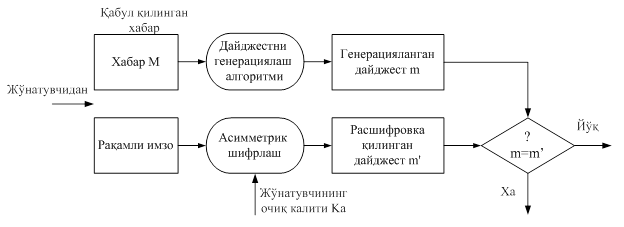

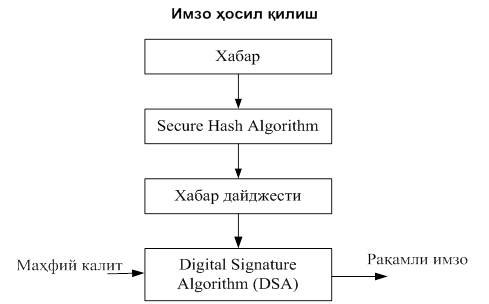

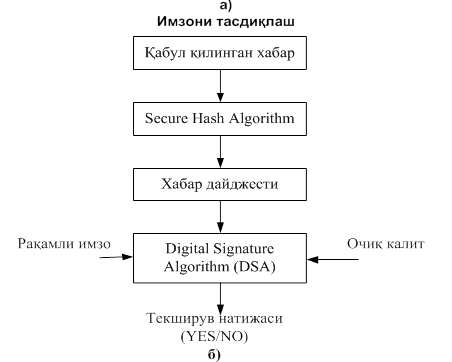

Китобнинг бешинчи боби ахборотни криптографик ҳимоялаш усуллари ва воситаларига бағишланган бўлиб, узатиладиган маълумотларни ҳимоялашда қўлланиладиган симметрик шифрлаш тизимларининг структураси, алгоритмлари ва улар учун фойдаланиладиган калитларни тақсимлаш схемалари келтирилган. Асимметрик шифраш тизимларига оид криптографик ўзгартириш схемалари ва шифрлаш алгоритмларининг математик асослари ҳақида сўз юритилиб, асимметрик алгоритмлар мисол тариқасида келтирилган. Электрон рақамли имзоларни шакллантириш ва ҳақиқийлигини тасдиқлаш жараёнларини ташкил этувчи алгоритмлар тавсифланган, ривожланган давлатларнинг электрон рақамли имзолари ҳақидаги стандартлари келтириб ўтилган. Ундан ташқари ушбу бобда криптографиянинг стеганографик усуллари, уларнинг турлари ва технологиялари ҳақида қисқача тўхталиб ўтилган. Ушбу бобдан криптографик алгоритмларни таҳлиллаш усуллари ва воситалари ҳам ўрин олган.

Китобнинг олтинчи бобида тизимнинг фойдаланувчилар билан ўзаро алоқасидаги асосий жараёнлар – фойдаланувчи ҳаракатини аутентификациялаш, авторизациялаш ва маъмурлаш, бир ва кўп мартали пароллар ҳамда рақамли сертификатлар асосидаги аутентификациялаш хусусиятларининг таҳлили ўрин олган. Фойдаланувчини идентификациялаш ва аутентификациялашнинг намунавий схемалари келтирилган. Симметрик ва асимметрик криптоалгоритмларга асосланган қатъий аутентификациялашга алоҳида эътибор берилиб, жумладан, Kerberos протоколи муҳокама этилган. Ушбу бобдан биометрик идентификациялаш ва аутентификациялаш воситаларининг тавсифи ҳам ўрин олган.

Китобнинг еттинчи боби компьютер вируслари ва зараркунанда дастурлар билан курашиш механизмларига бағишланган. Компьютер вирусларининг таснифи келтирилиб, вирус ҳаёт цикли босқичлари таҳлилланган, вируслар ва бошқа зарар келтирувчи дастурларнинг асосий тарқалиш каналлари кўрилган. Вирусга қарши дастурларнинг асосийлари муҳокама этилиб, ҳимоянинг профилактик чоралари ёритилган. Вирусга қарши ҳимоя тизимини қуришдаги асосий босқичлар батафсил баён этилган.

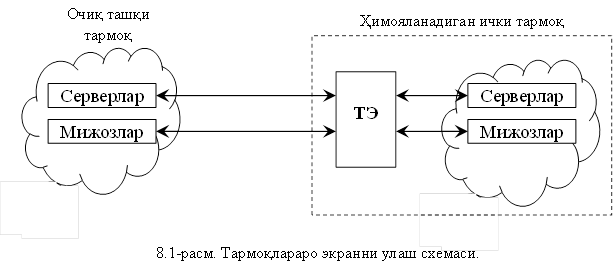

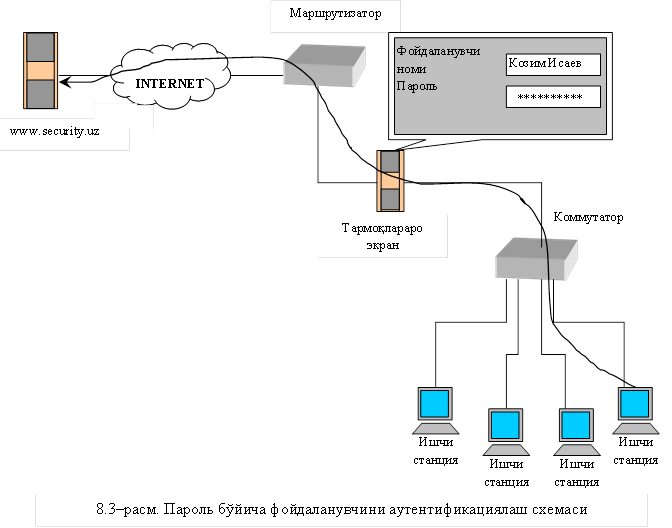

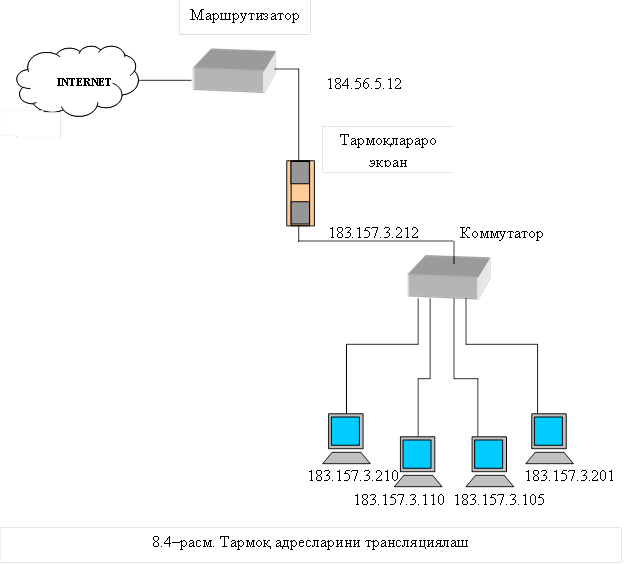

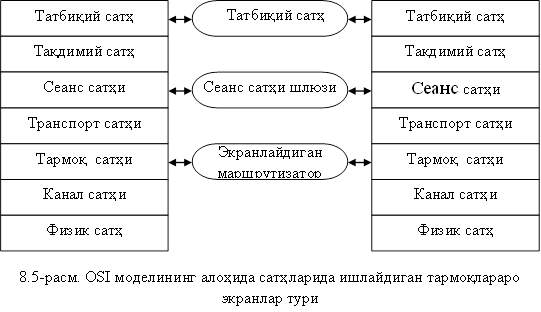

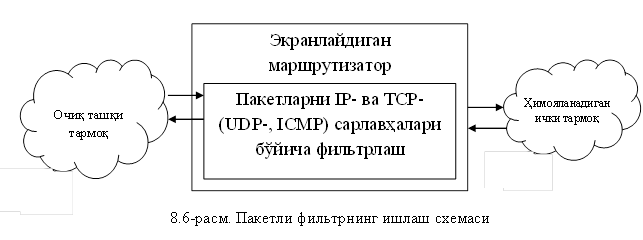

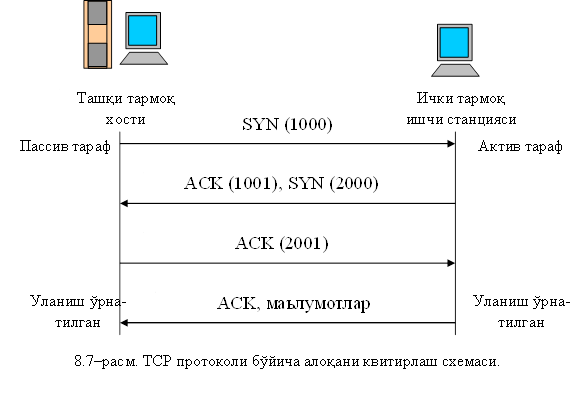

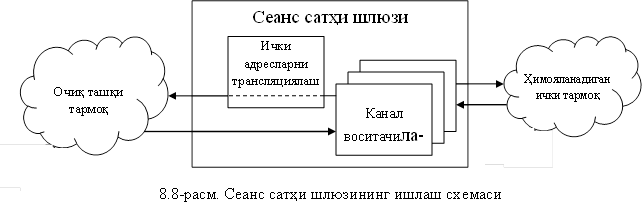

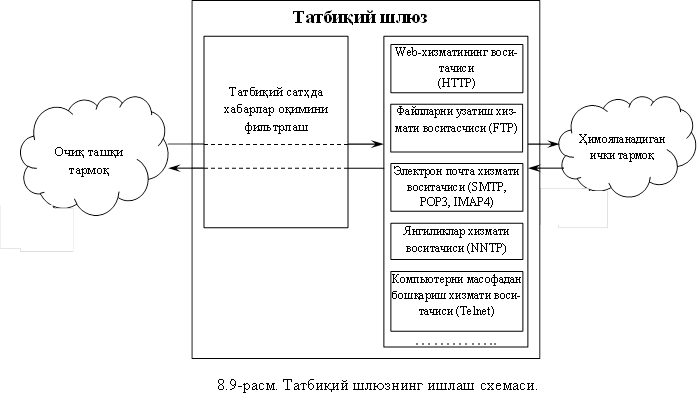

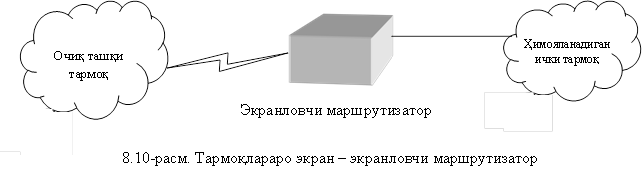

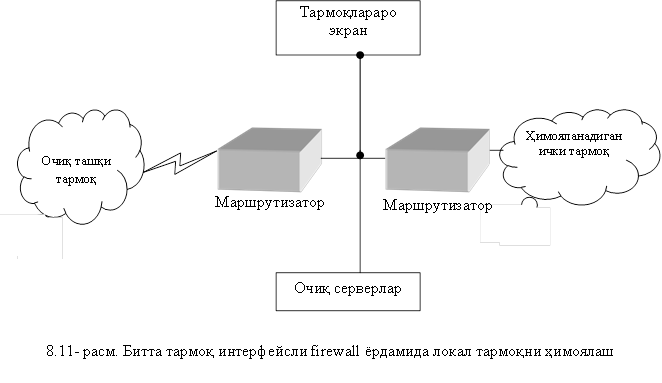

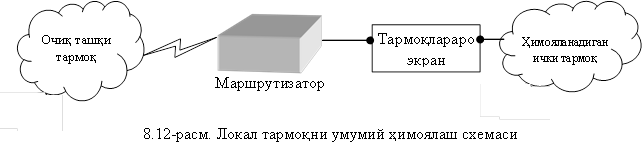

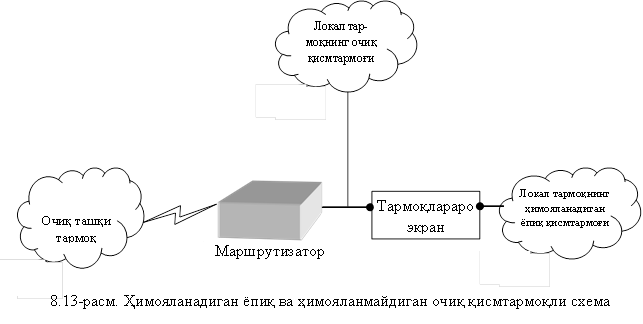

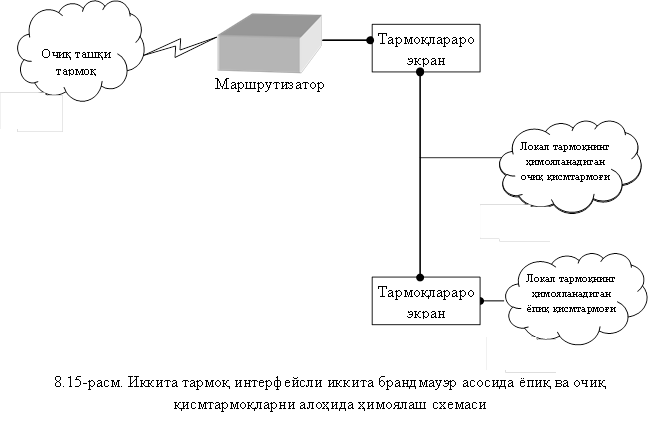

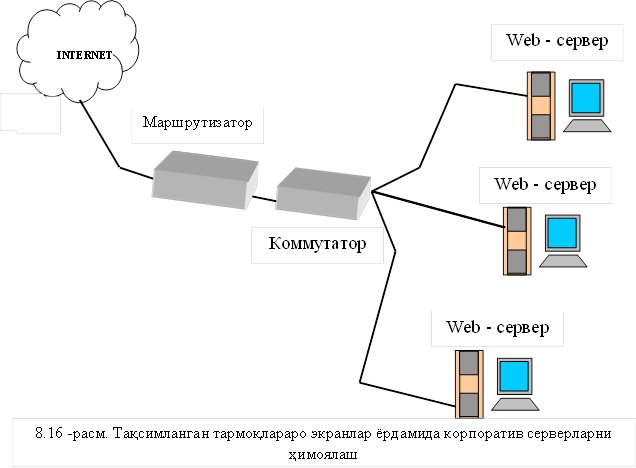

Китобнинг саккизинчи боби ахборотни ҳимоялашда тармоқлараро экранларнинг ўрнига бағишланган. Тармоқлараро экранларнинг функциялари таҳлили, уларнинг OSI моделининг сатҳларида ишлаши бўйича, хусусиятлари мухокама этилган. Тармоқлараро экранлар асосидаги тармоқ ҳимоясининг схемалари келтирилган.

Китобнинг тўққизинчи боби операцион тизим хавфсизлигини таъминлаш муаммоларига бағишланган бўлиб, ҳимояланган операцион тизим тушунчаси, ҳимояланган операцион тизимни яратишдаги ёндашишлар ва ҳимоялашнинг маъмурий чоралари баён этилган. Операцион тизимни ҳимоялаш қисмтизимининг асосий функциялари ҳамда ахборотни ҳимоялашда дастурий иловаларнинг қўлланилиши масалаларига алоҳида эътибор берилган.

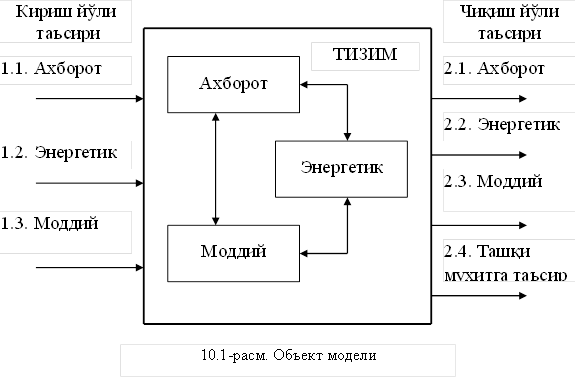

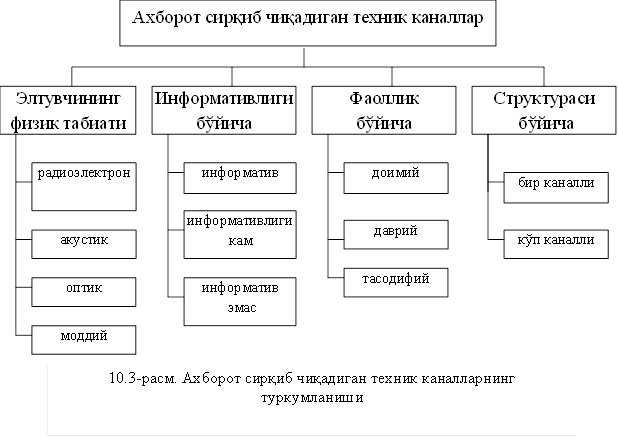

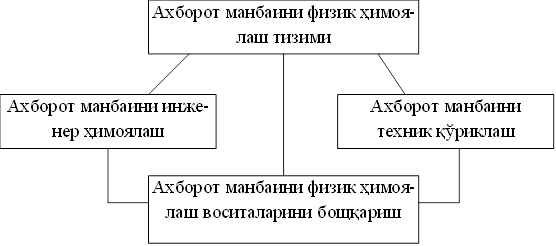

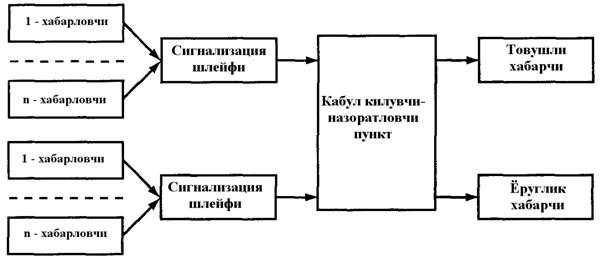

Китобнинг ўнинчи боби ахборот сирқиб чиқиш каналларига бағишланган бўлиб, ахборот сирқиб чиқадиган техник каналлар ва уларнинг таснифи келтирилган. Ахборот сирқиб чиқадиган радиоэлектрон, акустик, оптик, моддий каналларнинг ахборот элтувчилари, информативлиги, даврийлиги ва структуралари ёритилган. Ахборот сирқиб чиқадиган техник каналларни аниқлаш усуллари ва воситалари баён этилган. Ушбу бобдан объектларни инженер ҳимоялаш ва техник қўриқлаш масалалари ҳам ўрин олган.

Иловаларда ахборотни ҳимоялашнинг дастурий воситаларини яратиш намуналари ва атамаларнинг ўзбек, рус, инглиз тилларидаги изоҳли луғати келтирилган.

I боб. АХБОРОТ ХАВФСИЗЛИГИ ТУШУНЧАСИ ВА УНИНГ ВАЗИФАЛАРИ

1.1. Миллий хавфсизлик тушунчаси

Ҳозирда 29 август 1997 йили қабул қилинган “Ўзбекистон Республикасининг миллий хавфсизлиги концепциясини тасдиқлаш тўғрисида” қонуни амалда. Ушбу қонунга асосланиб миллий хавфсизлик тушунчасига қуйидагича таъриф бериш мумкин.

Ўзбекистон Республикасининг миллий хавфсизлиги деганда Ўзбекистон Республикасининг суверенитетини ифодаловчи ва ҳокимиятнинг ягона манбаи ҳисобланувчи кўп миллатли халқининг хавфсизлиги тушунилади.

Миллий хавфсизликнинг, шартли равишда, қуйидаги ташкил этувчиларини кўрсатиш мумкин:

- иқтисодий хавфсизлик;

- ички сиёсий хавфсизлик;

- ижтимоий хавфсизлик;

- маънавий хавфсизлик;

- ҳалқаро хавфсизлик;

- ахборот хавфсизлиги;

- харбий хавфсизлик;

- чегаравий хавфсизлик;

- экологик хавфсизлик.

Иқтисодий хавфсизлик – шахс, жамият ва давлатнинг иқтисодий соҳадаги ҳаётий муҳим манфаатларининг ички ва ташқи таҳдидлардан ҳимояланганлиги. Иқтисодий хавфсизликка биноан халқ ўзининг иқтисодий ривожланиш йўллари ва шаклларини ташқаридан аралашишсиз ва босимсиз мустақил равишда аниқлай олади.

Ички сиёсий хавфсизлик – ҳокимият институтларининг барқарорлиги ва самарадорлиги, ҳокимият тузилмаларининг сиёсий жараёнларни назоратлаш қобилияти, аксарият фуқаролар томонидан мададлашга эришиш, жамиятда сиёсий барқарорликни таъминловчи, самарали фаолият юритувчи нодавлат сиёсий институтларнинг мавжудлиги билан характерланади. Ички сиёсий хавфсизликка биноан сиёсий муносабатлар соҳасида қарама-қаршилик, сиёсий экстремизмнинг оммавий тус олиши, ҳокимият билан халқ орасида қарама-қаршилик бўлмайди.Фуқароларнинг сиёсий онги ҳолати ва жамиятнинг сиёсий маданияти жамиятнинг хавфсиз сиёсий ривожига жиддий таъсир кўрсатади.

Ижтимоий хавфсизлик – шахс, оила ва жамиятнинг ҳаётий муҳим манфаатларининг ички ва ташқи таҳдидлардан ҳимояланганлиги. Ижтимоий хавфсизликнинг объекти - миллий ва ижтимоий сиёсат томонидан тартибга солинувчи халқ турмуши сифати ва даражасини таъминловчи ижтимоий тизимнинг барча асосий элементлари. Ижтимоий ривожланиш стратегияси, уларнинг узоқлигига, камабағаллик даражасига, турмуш даражасидаги минтақавий мутаносиблигига, таълим ва соғлиқни сақлаш сифатига, жамиятдаги маънавият ва маданиятнинг умумий даражасига ва, ниҳоят, демографик муаммоларига таъсири маълум.

Маънавий хавфсизлик – бугунги кунда инсон маънавиятига қарши йўналтирилган, бир қарашда арзимас бўлиб туюладиган кичкина хабар ҳам ахборот оламидаги глобаллашув шиддатидан куч олиб, кўзга кўринмайдиган, лекин зарарини ҳеч нарса билан қоплаб бўлмайдиган улкан зиён етказиши мумкин. Айниқса, оммавий маданият деган ниқоб остида аҳлоқий бузуқлик ва зўравонлик, индивидуализм, эгоцентризм ғояларини тарқатиш, керак бўлса, шунинг ҳисобидан бойлик орттириш, бошқа халқларнинг неча минг йиллик анъана ва қадриятларини, турмуш тарзининг маънавий негизларига беписандлик, уларни қўпоришга қаратилган хатарли таҳдидлар одамни ташвишга солмай қўймайди.Ҳозирги вақтда аҳллоқсизликни маданият деб билиш ва аксинча, асл маънавий қадриятларни менсимасдан, эскилик сарқити деб қараш билан боғлиқ ҳолатлар бугунги тараққиётга, инсон ҳаёти, оила муқаддаслиги ва ёшлар тарбиясига катта хавф солмоқда ва кўпчилик бутун жаҳонда бамисоли бало-қазодек тарқалиб бораётган бундай хуружларга қарши курашиш нақадар муҳим эканини англаб олмоқда.

Халқаро хавфсизлик – халқаро муносабатлар назариясида халқаро хавфсизлик деганда дунё ҳамжамиятининг барқарорлигини таъминловчи халқаро муносабатлар ҳолати тушунилади. Бошқача айтганда, халқаро хавфсизлик – халқаро муносабатлар субъектларига уруш хавфи ёки суверен хаётига ва мустақил ривожига ташқаридан бошқа тажовуз хавфи бўлмаган ҳолат. БМТ Низомига биноан, ҳозирда ҳалқаро тинчликни сақлашга асосий жавобгар сифатида Хавфсизлик Кенгаши белгиланган. Фақат айнан ушбу Кенгаш агрессорга нисбатан санкция қўллаш хуқуқига эга.

Ахборот хавфсизлиги – мамлакат маданий мулкининг, хўжалик субъектлари ва фуқаролар интеллектуал мулкининг, давлат ва касбий сирга эга махсус маълумотларнинг ишончли ҳимояланганлиги ҳолати.

Харбий хавфсизлик – харбий сиёсат Ўзбекистон Республикаси харбий доктринасида ишлаб чиқилган низомларга асосан юритилади. Харбий доктрина – Ўзбекистон Республикасининг харбий хавфсизлигининг харбий-сиёсий, харбий-стратегик ва харбий-иқтисодий асосларини белгиловчи расмий қарашлар мужмуи. Харбий доктринанинг хуқуқий асосини Ўзбекистон Республикаси Конституцияси, қонунлар ҳамда харбий хавфсизликни таъминлаш соҳасидаги Ўзбекистон Республикасининг халқаро шартномалари ташкил этади. Ўзбекистон Республикасининг харбий хавфсизлигини таъминлашга раҳбарлик Қуролли Кучларнинг Олий Бош қўмондони ҳисобланувчи Ўзбекистон Республикаси Президенти томонидан амалга оширилади.

Чегаравий хавфсизлик – Ўзбекистон Республикаси давлат чегараси ва чегара олди худудларининг ҳимояланганлик ҳолати. Чегаравий хавфсизлик шахс, жамият ва давлат хавфсизлигининг жуда муҳим ташкил этувчиларидан бири ҳисобланади, чунки давлат барқарорлиги унинг чегараларининг хавфсизлиги билан узвий боғланган. Чегара хавфсизлигини таъминлаш зарурияти давлат чегараси ва чегара олди худудларда юзага келган таҳдидлар тизимига асосланган.

Экологик хавфсизлик.Цивилизациянинг атроф – муҳитга фаол таъсири натижасида унинг ифлосланиши йилдан-йилга ошиб бормоқда. Ушбу салбий таъсир айниқса экологик ҳалокат жойларда, минерал ресурслардан ва ишлаб чиқаришнинг зарарли чиқиндиларидан оқилона фойдаланилмайдиган жойларда кучли бўлади.

Назорат саволлари:

1. Миллий хавфсизлик тушунчаси нима?

2. Миллий хавфсизликни шартли равишда ташкил этувчиларини санаб ўтинг.

3. Маънавий хавфсизликнинг оқибатларини тушунтириб беринг.

4. Ҳалқаро хавфсизлигини жаҳон цивилизациясида тутган ўрни?

5. Ахборот хавфсизлигининг моҳияти нима?

1.2. Ахборот хавфсизлигини таъминлашнинг асосий вазифалари ва даражалари

Ахборот хавфсизлигини таъминлаш мунтазам ва комплекс характерга эга кўп қиррали фаолиятни амалга оширишни кўзда тутади. Уни амалга оширишда ахборот хавфсизлигидан манфаатдор тарафлар олдига қўйиладиган вазифаларга алоҳида эътибор бериш зарур. Ушбу турли-туман вазифаларни бир неча қуйидаги асосий гуруҳларга ажратиш мумкин:

1) ахборотдан фойдалнишни таъминлаш, яъни мақбул вақт мобайнида ахборот хизматини олиш ҳамда ахборотни олишда рухсатсиз тақиқлашни бартараф этиш;

2) ахборот яхлитлилигини таъминлаш, яъни ахборотнинг рухсатсиз модификацияланишини ёки бузилишини бартараф этиш;

3) ахборот конфиденциаллигини таъминлаш, яъни ахборотдан рухсатсиз танишишни бартараф этиш.

Одатда, бир-биридан ахборот хавфсизлигининг хуқуқий, техник, молиявий, ташкилий ва бошқа ресурсли таъминоти билан фарқланувчи ахборот хавфсизлиги субъектларининг қуйидаги тўртта категорияси ажратилади:

- бутун бир давлат;

- давлат ташкилотлари;

- тижорат тузилмалари;

- алоҳида фуқаролар.

Юқорида келтирилган ахборот хавфсизлигини таъминлашдаги асосий вазифалар қамраб олган қуйидаги кенг спектрли масалаларни кўриб чиқиш жоиз ҳисобланади:

- конфиденциаллик;

- яхлитлик;

- идентификация;

- аутентификация;

- ваколат бериш;

- фойдаланишни назоратлаш;

- мулклик хуқуқи;

- сертификация;

- имзо;

- воз кечмаслик;

- санасини ёзиш;

- олганлигига тилхат бериш;

- бекор қилиш;

- анонимлик.

Ахборотнинг конфиденциаллиги – ҳимоянинг энг керакли вазифаларидан бири. Ҳар бир инсонда ёки ташкилотда шундай хужжатлар борки, уларнинг жамоа мулкига айланмаслиги таъминланиши шарт. Бундай хужжатларни сақлашда қоғоз, фотопленка ишлатилса, конфиденциаллик маъмурий усуллар ёрдамида амалга оширилади. Аммо ахборот компьютерда ишланиб, очиқ алоқа канали орқали узатилса, маъмурий усуллар ожизлик қилади ва ёрдамга ахборот хавфсизлигини таъминлаш усуллари келади. Конфиденциалликни таъминлаш масаласига биноан маълумотлар шундай кўринишда узатиладики, ҳатто нияти бузуқ элтувчидан ёки узатиш муҳитидан фойдалана олганида ҳам ҳимояланган маълумотларни олаолмайди.

Ахборотнинг яхлитлиги. Маълумотлар, ишланиши ва алоқа канали бўйича узатилиши жараёнида, тасодифан ёки атайин бузилиши мумкин. Ахборот элтувчида сақланадиган жойидаёқ бузилиши мумкин. Яхлитликни таъминлашга (яхлитликни назоратлашга) биноан маълумотлар сақланиши ва узатилиши жараёнида модификацияланмаганлигини тасдиқлаш ёки маълумотлар бузилганлигини аниқлаш талаб этилади. Бошқача айтганда, маълумотларнинг ҳар қандай ўзгариши сезилмасдан қолмаслиги зарур.

Идентификация фойдаланувчини қандайдир ноёб идентификатор билан айнанлигини тасдиқлаш учун керак. Ундан сўнг идентификаторга юкланган барча ҳаракатларга ушбу идентификатор бириктирилган фойдаланувчи жавобгар ҳисобланади.

Аутентификация идентификацияга зарурий қўшимча ҳисобланади ва идентификаторни тақдим этган фойдаланувчининг ҳақиқийлигини (аутентлигини) тасдиқлашга мўлжалланган. Аноним бўлмаган фойдаланувчи аутентификациядан муваффақиятли ўтгандагина ишлаш имкониятига эга бўлиши шарт.

Ваколат беришга биноан бирорта ҳам фойдаланувчи аутентификациядан муваффақиятли ўтмагунича тизимдан фойдаланмаслиги ва бирорта ҳам фойдаланувчи, агар у махсус рухсатнома билан ваколатга эга бўлмаса, русурслардан фойдаланмаслиги шарт.

Фойдаланишни назоратлаш комплекс тушунча ҳисобланади ва ресурслардан фойдаланишни чеклашга мўлжалланган усуллар ва воситаларни англатади.

Мулклик хуқуқи фойдаланувчига қандайдир ресурслардан фойдаланишга қонуний хуқуқни ва, у истаса, ушбу ресурсни бошқа фойдаланувчига ўтказиш имкониятини тақдим этишга мўлжалланган. Мулклик хуқуқи одатда фойдаланишни назоратлаш тизимининг таркибий қисми ҳисобланади.

Сертификация – фойдаланувчи ишонадиган тараф томонидан қандайдир фактни тасдиқлаш жараёни. Кўпинча сертификация очиқ калитнинг муайян фойдаланувчига ёки ширкатга тегишли эканлигини тасдиқлашда ишлатилади, чунки очиқ калитлар инфраструктурасидан фақат сертификация тизимининг мавжудлигида самарали фойдаланиш мумкин. Сертификатлар фойдаланувчилар сўрови бўйича махсус ваколатли ташкилот – сертификация маркази томонидан, маълум шартлар бажарилганида берилади.

Имзо хужжат қабул қилувчига ушбу хужжатнинг айнан узатувчи томонидан имзоланганлигини исботлашга имкон беради. Бунда имзони бошқа хужжатга ўтказиш ва узатувчи ўзининг имзосидан воз кечиши мумкин эмас. Хужжатнинг ҳар қандай ўзгариши имзонинг бузилишига сабаб бўлади ва ҳар қандай фойдаланувчи мустақил тарзда имзонинг ҳақиқийлигини текшириши мумкин.

Воз кечмаслик ахборот алмашиш схемасининг хусусияти ҳисобланади. Унга биноан хабар қабул қилувчининг учинчи тарафнинг хабар узатувчининг кимлигини текширишга жалб қилиши қобилиятига эга эканлигининг исботи мавжуд. Бошқача айтганда, хабарни узатувчи муаллифликдан воз кечиш имкониятига эга эмас.

Санасини ёзиш кўпинча имзо билан биргаликда ишлатилади ва хужжат имзоланган онни қайдлайди. Бу битта хужжат бир неча фойдаланувчилар томонидан имзоланганда, биринчиликни исбот қилишда фойдали ҳисобланади, чунки ҳар бир фойдаланувчи хужжат муаллифлигига даъво қилади. Ундан ташқари санасини ёзиш муддатли сертификатларда кенг қўлланилади.

Олганлигига тилхат бериш қабул қилувчидан узатувчига узатилади ва узатувчи томонидан узатилган ахборот қабул қилувчига тилхатда кўрсатилган ондан кечикмасдан етказганлигини исботлашда ишлатилиши мумкин.

Бекор қилиш – сертификатлар, ваколатлар ва имзолар таъсир кучини бекор қилиш. Агар ахборот алмашишда иштирок этувчи ёки унга тегишли калитлар ва сертификатлар обрўсизланса, ушбу фойдаланувчини ресурслардан фойдаланишга йўл қўймаслик ва мос сертификатларга ишонмаслик зарур, чунки бу сертификатлардан нияти бузуқ фойдаланиши мумкин. Бекор қилиш муолажаси сертификация марказига нисбатан ҳам қўлланиши мумкин.

Анонимлик камдан кам учрайди. Хукуматлар ва ширкатлар учун фойдаланувчининг ахборот муҳитида қандайдир ҳаракатларининг аноним бўлиб қолишлиги фойда бермайди. Шу сабабли анонимликни таъминловчи лойиҳалар камдан кам учрайди ва, одатда, узоқ яшамайди. Зеро коммуникация воситалари кўпинча у ёки бу хабарнинг узатилиши маршрутини ва, демак, узатувчини аниқлашга имкон беради.

Юқорида келтирилган вазифалар мавжуд ахборот дунёси эҳтиёжига асосан тавсифланган.Вақт ўтиши билан баъзи вазифалар ўз долзарблигини йўқотиши ва, аксинча, ечимини кутувчи янги вазифалар пайдо бўлиши мумкин.

Цивилизация ривожининг замонавий босқичида ахборот нафақат жамият ва давлат институтлари фаолиятида, балки ҳар бир шахс ҳаётида хал қилувчи ролни ўйнайди.

Шахснинг ахборот муҳитидаги манфаатлари инсон ва фуқаронинг ахборотдан фойдаланишдаги конституциявий хуқуқларининг амалга оширилишини, қонун тақиқламаган фаолиятни, физик, маънавий ва интеллектуал ривожини ҳамда шахсий хавфсизлигини таъминлашни кўзда тутади.

Жамиятнинг ахборот муҳитидаги манфаатлари ушбу муҳитда шахс манфаатларини таъминлашни, демократияни мустаҳкамлашни, хуқуқий ижтимоий давлатни яратишни, жамият иноқлигига эришиш ва уни мададлашни, мамлакатнинг маънавий янгиланишини кўзда тутади.

Давлатнинг ахборот муҳитидаги манфаатлари инсон ва фуқаронинг ахборот олишидаги конституциявий хуқуқ ва эркинлигини таъминлашни, олинган ахборотдан конституциявий тузумнинг мустахкамлигини, давлат суверенитети ва худудий яхлитлигини, сиёсий, иқтисодий ва ижтимоий барқарорликни ҳамда қонунийликни ва хуқуқий тартибни, тенг хуқуқли ва ўзаро фойдали халқаро ҳамкорликни таъминлаш мақсадида фойдаланишдаги шарт-шароитларни яратиш учун ахборот инфраструктурасининг гармоник ривожини кўзда тутади.

Назорат саволлари:

1. Ахборот хавфсизлигини таъминлаш вазифалари нима ва у қайси асосий гуруҳларни ўз ичига олади?

2. Ахборот хавфсизлиги субъектларининг категорияларини тушунтириб беринг.

3. Ахборот хавфсизлигини таъминлаш асосий вазифалари қамраб олган конфиденциаллик, яхлитлик, идентификация ва аутентификация каби масалаларини ёритиб беринг.

4. Ахборот хавфсизлигини таъминлаш асосий вазифалари қамраб олган ваколат бериш, фойдаланишни назоратлаш, мулклик хуқуқи, сертификация каби масалаларини ёритиб беринг.

5. Ахборот хавфсизлигини таъминлаш асосий вазифалари қамраб олган имзо, воз кечмаслик, санасини ёзиш каби масалаларини ёритиб беринг.

6. Ахборот хавфсизлигини таъминлаш асосий вазифалари қамраб олган олганлигига тилхат бериш, бекор қилиш, анонимлик каби масалаларини ёритиб беринг.

7. Ахборот хавфсизлигини таъминлаш даражаларини тавсифлаб беринг.

1.3. Хавфсизлик сиёсати

Ахборот хавфсизлиги сиёсати (ёки хавфсизлик сиёсати) – ташкилотнинг мақсадлари ва вазифалари ҳамда хавфсизликни таъминлаш соҳасидаги тадбирлар тавсифланадиган юқори даражадаги режа. Сиёсат хавфсизликни умумлашган атамаларда, специфик деталларсиз тавсифлайди. У хавфсизликни таъминлашнинг барча дастурларини режалаштиради. Ахборот хавфсизлиги сиёсати ташкилот масалаларини ечиш ҳимоясини ёки иш жараёни ҳимоясини таъминлаши шарт.

Аппарат воситалар ва дастурий таъминот иш жараёнини таъминловчи воситалар ҳисобланади ва улар хавфсизлик сиёсати томонидан қамраб олиниши шарт. Шу сабабли асосий вазифа сифатида тизимни (жумладан тармоқ харитасини) тўлиқ инвентаризациялашни кўзда тутиш лозим. Тармоқ харитасини тузишда ҳар бир тизимдаги ахборот оқимини аниқлаш лозим. Ахборот оқимлари схемаси ахборот оқимлари бизнес-жараёнларни қанчалик таъминлаётганини кўрсатиши мумкин, ҳамда ахборотни ҳимоялаш ва яшовчанлигини таъминлаш учун қўшимча чораларни кўриш муҳим бўлган сохани кўрсатиши мумкин. Ундан ташқари бу схема ёрдамида ахборот ишланадиган жойни, ушбу ахборот қандай сақланиши, қайдланиши, жойини ўзгартириши ва назоратланиши лозимлигини аниқлаш мумкин.

Инвентаризация аппарат ва дастурий воситалардан ташқари дастурий хужжат, аппаратура хужжатлари, технологик хужжат ва ҳ. каби компьютерга тааллуқли бўлмаган ресурсларни ҳам қамраб олиши шарт. Ушбу хужжатлар таркибида тижоратни ташкил этиш хусусиятлари тўғрисидаги ахборот бўлиши мумкин ва бу хужжатлар бузғунчилар фойдаланиши мумкин бўлган жойларни кўрсатади.

Ахборот хавфсизлиги сиёсатини аниқлашда қуйидагилар амалга оширилиши лозим:

1. Ахборот хавфсизлиги соҳасида амал қилинадиган хужжатлар ва стандартларни, ҳамда ахборот хавфсизлиги сиёсатининг асосий низомларини аниқлаш, яъни:

- компьютер техникаси воситаларидан, дастурлардан ва маълумотлардан фойдаланишни бошқариш;

- вирусга қарши ҳимоя;

- резервли нусҳалаш масалалари;

- таъмирлаш ва тиклаш ишларини ўтказиш;

- ахборот хавфсизлиги соҳасидаги можаролар хусусида хабардор қилиш.

2. Хавф-хатарларни бошқаришга ёндашишларни аниқлаш, яъни ҳимояланганликнинг базавий сатҳи етарли эканлигини ёки хавф-хатарларни тахлиллашнинг тўлиқ вариантини ўтказиш талаб этилишини аниқлаш.

3. Ахборот хавфсизлиги режимига қуйиладиган талабларни аниқлаш.

4. Сатҳлар бўйича қарши чораларни структуризациялаш.

5. Ахборот хавфсизлиги соҳасида сертификациялаш тартибининг стандартларга мослигини аниқлаш.

6. Раҳбариятда ахборот хавфсизлиги мавзуи бўйича кенгашлар ўтказиш даврийлигини, хусусан, ахборот хавфсизлиги сиёсатининг низомларини қайта кўриш, ҳамда ахборот тизимининг барча категорияли фойдаланувчиларини ахборот хавфсизлиги масалалари бўйича ўқитиш тартибини аниқлаш.

Ташкилотнинг реал хавфсизлик сиёсати қуйидаги бўлимларни ўз ичига олиши мумкин:

- умумий қоидалар;

- паролларни бошқариш сиёсати;

- фойдаланувчиларни идентификациялаш;

- фойдаланувчиларнинг ваколатлари;

- ташкилот ахборот ресурсларини компьютер вирусларидан ҳимоялаш;

- тармоқ боғланишларини ўрнатиш ва назоратлаш қоидалари;

- электрон почта тизими билан ишлаш бўйича хавфсизлик сиёсати қоидалари;

- ахборот ресурслари хавфсизлигини таъминлаш қоидалари;

- фойдаланувчиларнинг хавфсизлик сиёсати қоидаларини бажариш бўйича мажбуриятлари ва ҳ.

Қоидалар ташкилотнинг ривожланишига, янги технологиялар, тизимлар ва лойиҳалар пайдо бўлишига мувофиқ ўзгариши лозим. Бунинг учун қоидаларни даврий равишда қайта кўриб чиқиш лозим. Хавфсизлик сиёсатини қайта кўриб чиқиш усулларидан бири ахборот коммуникация тизимлари аудити ҳисобланади. Шу сабабли ташкилот хавфсизлик сиёсати ва, табиийки, ахборот хавфсизлиги сиёсати ўзининг хаётий циклига эга дейиш мумкин ( 1.1-расм).

1.1-расм. Хавфсизлик сиёсатининг хаётий цикли

Хавфсизлик сиёсати қоидаларини қайта кўриб чиқиш муддатлари хусусида аниқ бир кўрсатма мавжуд эмас. Аммо ушбу муддат олти ойдан бир йилгача белгиланиши тавсия этилади.

Хавфсизлик қоидалари ишлаб чиқилганидан ва амалга киритилганидан сўнг фойдаланучилар ахборот хавфсизлиги талаблари билан танишиб чиқишлари, ходимлар эса қоидаларни ўрганишлари лозим. Можаролар пайдо бўлганда ишлаб чиқилган режа бўйича ҳаракатланиш тавсия этилади.

Ахборот хавфсизлигини таъминлаш масалалари бўйича шуғулланадиган етакчи ташкилотлар хавфсизлик сиёсати шаблонларини ишлаб чиқдилар. Масалан SANS (System Administration Networking and Security) институти турли хавфсизлик сиёсатининг шаблонлари сериясини ишлаб чиқди (www.sans.org/resources/policies/).

Ушбу шаблонлар таркибига қуйидаги сиёсатлар киради:

- жоиз шифрлаш сиёсати – ташкилотда ишлатилувчи криптографик алгоритмларга қуйиладиган талабларни аниқлайди;

- жоиз фойдаланиш сиёсати – фойдаланувчиларни, ташкилот ресурсларини ва ахборотнинг ўзини ҳимоялаш учун қурилмалардан ва компьютер хизматларидан фойдаланишни аниқлайди;

- вирусга қарши ҳимоя – ташкилот тармоғига бўладиган компьютер вируслари таҳдидларини самарали камайтиришнинг асосий принципларини белгилайди;

- харид имкониятларини баҳолаш сиёсати – ташкилот томонидан ҳимоя воситаларини харид қилиш имкониятларини ва ахборот хавфсизлиги гуруҳи томонидан бажариладиган харид қилинганларни баҳолашга қуйиладиган минимал талабларни аниқлайди;

- заифликларни сканерлаш аудити сиёсати – ахборот ресурсларининг яхлитлигига ишонч ҳосил қилиш, мувофиқликни ўрнатиш ёки фойдаланиш ва тизим фаоллигининг мониторингини ўтказиш мақсадида аудитни кузатиш ва хавф-хатарни баҳолаш учун талабларни аниқлайди ва масъул шахсни тайинлайди;

- автоматик тарзда узатиладиган почта сиёсати – менеджер ёки директорнинг рухсатисиз ҳеч қандай почта ташқи манбага автоматик тарзда йўналтирилмаслиги талабларини хужжатлаштиради;

- маълумотлар базасидаги ваколатларни кодлаш сиёсати – маълумотлар базасидаги фойдаланувчилар номини ва паролларни хавфсиз сақлаш ва олиш учун талабларни аниқлаш;

- телефон линияси орқали фойдаланиш сиёсати – тегишли фойдаланишни ва ундан авторизацияланган ходимлар томонидан фойдаланишни аниқлайди;

- демилитаризацияланган зона хавфсизлиги сиёсати – демилитаризацияланган зонада ёки ташқи тармоқ сегментларида жойлашган лабораторияларда ишлатиладиган барча тармоқ ва қурилмалар учун стандартларни белгилайди;

- жиддий ахборот сиёсати – конфиденциалликнинг мос даражаларини бериш йўли билан ташкилот ахборотини таснифлашга ва хавфсизлигига қўйиладиган талабларни белгилайди;

- паролларни ҳимоялаш сиёсати – паролларни ҳосил қилиш, ҳимоялаш ва алмаштириш стандартларини аниқлайди;

- масофадан фойдаланиш сиёсати – ташкилот учун ташқи ҳисобланувчи ҳар қандай хостнинг ёки тармоқнинг ташкилот тармоғига уланиш стандартларини аниқлайди;

- хавф-хатарни баҳолаш сиёсати – тижорат ҳамкорлиги билан ассоцияцияланган ташкилот ахборот инфратузилмасида хавф-хатарни идентификациялаш, баҳолаш ва камайтириш учун талабларни аниқлайди ва масъул шахсларни тайинлайди;

- маршрутизатор хавфсизлиги сиёсати – ташкилот ички тармоғи ёки фаолият (маҳсулотни тайёрлаш) учун ишлатиладаган маршрутизаторлар ва коммутаторлар учун хавфсизликнинг минимал конфигурацияси стандартларини аниқлайди;

- сервер хавфсизлиги сиёсати – ташкилот ички тармоғи ёки махсулот сифатида ишлатиладиган серверлар учун хавфсизликнинг минимал конфигурацияси стандартларини аниқлайди;

- VPN хавфсизлиги сиёсати – ташкилот тармоғи билан IPSec ёки L2TPVPN уланишлардан масофадан фойдаланиш учун талабларни аниқлайди;

- симсиз уланишлар сиёсати – ташкилот тармоғи билан уланиш учун ишлатиладиган симсиз тизим учун стандартларни аниқлайди.

Таъкидлаш лозимки, ташкилот қурилишининг ва фаолият юритишининг ўзига хос хусусиятларига боғлиқ ҳолда ташкилотнинг хавфсизлик сиёсати набори шакллантирилади.

Назорат саволлари:

1. Хавфсизлик сиёсатини ва унинг аҳамиятини изоҳлаб беринг.

2. Хавфсизлик сиёсатини аниқлашда қандай амаллардан фойдаланилади?

3. Хавфсизлик сиёсати қайси бўлимларни ўз ичига олиши мумкинлигини ва уларни моҳиятини тушунтириб беринг

4. Хавфсизлик сиёсатининг ҳаётий цикли қандай ифодаланади?

5. SANS институти тақдим этган хавфсизлик сиёсати шаблонларини ёритиб беринг.

1.4. Ахборот хавфсизлиги архитектураси ва стратегияси

Замонавий тижорат олдида мураккаб масалалар тўплами кўндалангки, беқарор иқтисодий вазиятда уларнинг долзарблиги янада ошади. Бундай масалаларга қуйидагиларни киритиш мумкин:

- даромаднинг ошиши;

- ўзгарувчи вазиятларга реакция тезлигининг ошиши;

- ҳаражат ва чиқимларнинг пасайиши;

- инновациянинг тезлашиши;

- бозорга маҳсулот ва хизматларни тақдим этиш вақтининг қисқариши;

- буюртмачилар ва шериклар холислигининг ошиши;

- рақобатлик қобилиятининг ошиши;

- меъёрий талабларга мосликни таъминлаш.

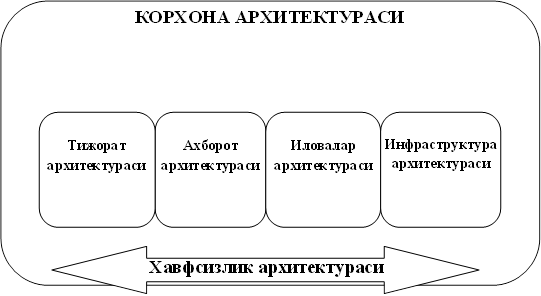

Юқорида келтирилган барча масалаларни ечишда корхона архитектурасидан фойдаланилади (1.2 -расм). Корхона архитектураси принциплар, ёндашишлар ва технологиялар наборини шакллантиришга имкон берадики, улар ташкилотнинг жорий ҳолатини ҳисобга олган ҳолда унинг келгуси трансформацияси, ўсиши ва ривожланиши асосини белгилайди.

|

1.2-расм. Корхона архитектураси ва унинг бошқа архитектуралар билан боғлиқлиги.

Ҳозирда бундай архитектураларни яратишда бир неча ёндашишлар мавжуд, масалан TOGAF, Zachman Framework, FEAF, DoDAF ва ҳ.

Аммо, қайси бир ёндашиш танланмасин, ҳозирги шароитда ахборотдан ва ахборот тизимидан фойдаланмай ривожланиш мумкин эмас. Ахборот ва ахборот тизимлари нафақат тижоратдаги ҳар қандай ўзгаришларни мададлайди, балки уларни олдиндан сезади, уларга олдиндан тайёрланади, баъзи холларда эса янги тижорат-имкониятларининг пайдо бўлишига ёрдам беради. Бироқ тижорат доимо исталганча ривожланмайди. Бунда маълумотларнинг сирқиб чиқиши, ахборот технологиялари инфраструктураси элементларининг ишдан чиқиши ва ҳ. билан боғлиқ ахборот операцион хавф-хатарлар анчагина рол ўйнайди. Ҳозирги ва келажак хавф-хатарга тайёр бўлиш учун корхонанинг бошқа архитектуралари билан узвий боғланган ахборот хавфсизлиги архитектураси зарур.

Ахборот хавфсизлиги архитектураси жараёнларни, инсон ролини, технологияларни ва турли хил ахборотни тавсифлайди, ҳамда замонавий корхонанинг мураккаблигини ва ўзгарувчанлигини ҳисобга олади. Бошқача айтганда, ахборот хавфсизлигининг архитектураси ташкилотнинг ва у билан боғлиқ бошқа компонентлар ва интерфейсларнинг исталган ахборот хавфсизлиги тизими холатини тавсифлайди. Бунда ахборот хавфсизилиги архитектураси тижоратнинг жорий ва энг муҳими, келгусидаги эҳтиёжини акслантиради.

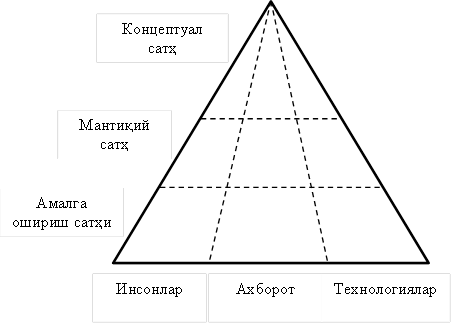

Одатда архитектуранинг 3 та сатҳи ажратилади – концептуал, мантиқий ва амалга ошириш (технологик). 1.3-расмда бундай архитектура келтирилган бўлиб, одатда технологиялар жиҳатидаги қисми хавфсизлик хизмати назоратидан четда қолади.

|

1.3-расм. Ахборот хавфсизлиги архитектураси

Жорий ҳолатдан қандай қилиб янги, мукаммалроқ ва қуйилган мақсадларга мос ҳолатга ўтиш мумкин? Бунинг учун стратегия, яъни қуйилган мақсадларга эришиш учун ҳаракат йўналиши мавжуд.

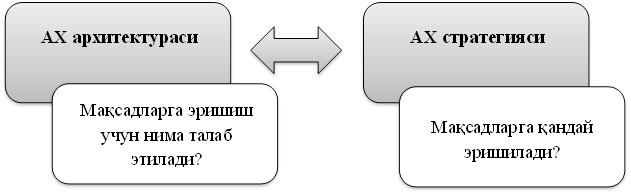

Стратегия – корхонанинг давомли муваффақият билан фаолият юритишини таъминлашга мўлжалланган структураланган ва ўзаро боғланган ҳаракатлар тўплами. 1.4-расмда архитектура билан стратегиянинг ўзаро боғлиқлиги келтирилган. Стратегия ахборот хавфсизлиги архитектураси кўринишидаги мақсадга эга бўлган ҳолда унга эришишнинг оптимал йўлини белгилайди.

|

1.4-расм. Архитектура билан стратегиянинг ўзаро боғлиқлиги.

Кўпинча стратегия ва архитектура тушунчаларини фарқламай архитектура тавсифини ўз ичига олган ахборот хавфсизлиги стратегияси ишлаб чиқилади. Бу унчалик тўғри эмас, чунки архитектура, яъни мақсадлар вақт ўтиши билан ўзгармаслиги, бу мақсадларга эришишдаги стратегия эса ташқи ва ички омилларга боғлиқ ҳолда жиддий ўзгариши мумкин. Стратегия ва архитектура битта хужжатда тавсифланса, стратегия ўзгарганида архитектурани ҳам ўзгартиришга тўғри келади.

Назорат саволлари:

1. Ахборот хавфсизлиги архитектураси ва унинг сатҳлари моҳияти.

2. Ахборот хавфсизлиги стратегияси тушунчаси.

3. Корхона архитектурасини тузишда хавфсизлик стратегияси ва архитектурасининг ўрни.

II боб. АХБОРОТ ХАВФСИЗЛИГИГА БЎЛАДИГАН ТАХДИДЛАР, ХУЖУМЛАР ВА ЗАИФЛИКЛАР

2.1. Ахборот хавфсизлигига таҳдидлар ва уларнинг таҳлили

Ахборот хавфсизлигига бўлиши мумкин бўлган тахдидларни таҳлиллаш яратилаётган ҳимоялаш тизимига қўйиладиган талабларнинг тўлиқ тўпламини аниқлаш мақсадида амалга оширилади. Одатда таҳдид деганда (умумий маънода) кимнингдир манфаатларига зарар етказувчи ҳодиса (таъсир, жараён ёки воқеа) тушунилади. Ахборот тизимига тахдид деганда эса ахборот тизимининг хавфсизлигига бевосита ёки билвосита зарар етказувчи таъсир имкони тушунилади.

Замонавий ахборот тизимида сақланувчи ва ишланувчи ахборот жуда кўп омилларнинг таъсирига дучор бўлишлиги сабабли таҳдидларнинг тўлиқ тўпламини тавсифлаш масаласини формаллаштириш мумкин эмас. Шунинг учун тахдидларнинг тўлиқ руйхатини эмас, балки тахдидлар синфининг руйхатини аниқлаш мақсадга мувофиқ ҳисобланади.

Ахборот тизимига бўлиши мумкин бўлган тахдидларни таснифлашни уларнинг қуйидаги аломатлари бўйича амалга ошириш мумкин:

1. Пайдо бўлиш табиати бўйича қуйидагилар фарқланади:

- ахборот тизимига объектив физик жараёнлар ёки табиий ходисалар таъсирида пайдо бўлувчи табиий тахдидлар;

- инсон фаолияти сабаб бўлувчи ахборот тизимига сунъий тахдидлар.

2. Намоён бўлишининг атайинлиги даражаси бўйича қуйидагилар фарқланади:

- ходимнинг хатоси ёки лоқайдлиги туфайли пайдо бўлувчи тахдидлар, масалан ҳимоя воситасидан нотўғри фойдаланиш; хатоли маълумотларни киритиш ва ҳ.;

- атайин қилинган ҳаракат натижасида пайдо бўлувчи тахдидлар, масалан нияти бузуқларнинг ҳаракати.

3. Тахдидларнинг бевосита манбаи бўйича қуйидагилар фарқланади:

- табиий муҳит, масалан табиий офат, магнит бўрони ва ҳ.;

- инсон, масалан ходимнинг ёлланиши, конфиденциал маълумотларнинг ошкор этилиши ва ҳ.;

- рухсат этилмаган дастурий-аппарат воситалар, масалан компьютернинг бузғунчи функцияли вируслар билан захарланиши.

4. Тахдидлар манбаининг ҳолати бўйича қуйидагилар фарқланади:

- назоратланувчи ахборот тизими зонасидан ташқарисидаги манба, масалан алоқа канали бўйича узатилувчи маълумотларни, қурилмаларнинг электромагнит, акустик ва бошқа нурланишларини ушлаб қолиш;

- назоратланувчи ахборот тизими чегарасидаги манба, масалан яширинча эшитиш қурилмаларидан фойдаланиш, ёзувларни, ахборот элтувчиларни ўғрилаш ва ҳ.

- бевосита ахборот тизимидаги манба, масалан ахборот тизими ресурсларидан нотўғри фойдаланиш.

5. Ахборот тизими фаоллигининг даражасига боғлиқлиги бўйича қуйидагилар фарқланади:

- ахборот тизими фаоллигига боғлиқ бўлмаган тахдидлар, масалан ахборот криптоҳимоясининг фош этилиши;

- фақат маълумотларни ишлаш жараёнидаги тахдидлар, масалан дастурий вирусларни яратиш ва тарқатиш тахдиди.

6. Ахборот тизимига таъсир даражаси бўйича қуйидагилар фарқланади:

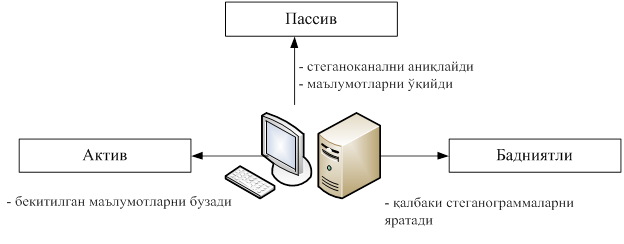

- пассив тахдидлар, ушбу тахдидлар амалга оширилганида ахборот тизими структураси ва мазмунида ҳеч нарса ўзгармайди, масалан махфий маълумотларни нусхалаш тахдиди;

- актив тахдидлар, ушбу тахдидлар амалга оширилганида ахборот тизими ва структураси ва мазмунига ўзгаришлар киритилади, масалан троян оти ва вирусларнинг киритилиши.

7. Фойдаланувчиларнинг ёки дастурларнинг ахборот тизими ресурсларидан фойдаланиш босқичлари бўйича қуйидагилар фарқланади:

- ахборот тизими ресурсларидан фойдаланиш босқичида намоён булувчи тахдидлар, масалан ахборот тизимидан рухсатсиз фойдаланиш тахдидлари;

- ахборот тизими ресурсларидан фойдаланишга рухсат берилганидан кейинги тахдидлар, масалан ахборот тизими ресурсларидан рухсатсиз ёки нотўғри фойдаланиш тахдидлари.

8. Ахборот тизими ресурсларидан фойдаланиш усуллари бўйича қуйидагилар фарқланади:

- ахборот ресурсларидан фойдаланишнинг стандарт йўлини ишлатадиган таҳдидлар, масалан паролларга ва фойдаланишни чегаралашнинг бошқа реквизитларига ноқонуний эга бўлиб, руйхатга олинган фойдаланувчи сифатида ниқобланиш тахдиди;

- ахборот ресурсларидан фойдаланишнинг яширин ностандарт йўлини ишлатадиган тахдидлар, масалан операцион тизимнинг хужжатланмаган имкониятларини ишлатиб ахборот тизими ресурсларидан фойдаланиш тахдиди.

9. Ахборот тизимида сақланадиган ва ишланадиган ахборотнинг жорий жойланиш жойи бўйича қуйидагилар фарқланади:

- ташқи хотира қурилмаларидаги ахборотдан фойдаланиш тахдиди, масалан қаттиқ дискдан махфий ахборотни рухсатсиз нусхалаш;

- асосий хотира ахборотидан фойдаланиш тахдиди, масалан асосий хотиранинг қолдиқ ахборотини ўқиш;

- алоқа каналларида айланувчи ахборотдан фойдаланиш тахдиди, масалан алоқа каналига ноқонуний уланиб ёлғон хабарларни киритиш ёки узатилаётган хабарларни модификациялаш;

- терминалда ёки принтерда акс эттирилган ахборотдан фойдаланиш тахдиди, масалан акс эттирилган ахборотни яширинча видеокамера ёрдамида ёзиб олиш.

Юқорида қайд этилганидек, ахборот тизимига хавфли таъсирлар тасодифийларига ёки атайинларига бўлинади. Ахборот тизимини лойиҳалаш, яратиш ва эксплуатация қилиш тажрибасининг таҳлили кўрсатадики, ахборот ахборот тизимининг барча ишлаш босқичларида турли тасодифий таъсирлар остида бўлади.

Ахборот тизимининг эксплуатациясида тасодифий таъсир сабаблари қуйидагилар бўлиши мумкин:

- табиий офат ва электр таъминотининг узилиши сабабли авария ҳолатлари;

- аппаратуранинг ишдан чиқиши;

- дастурий таъминотдаги хатоликлар;

- хизматчи ходим ва фойдаланувчилар фаолиятидаги хатоликлар;

- ташқи муҳит таъсири сабабли алоқа каналидаги халаллар.

Дастурий таъминотдаги хатоликлар энг кўп учрайди. Чунки, серверлар, ишчи станциялар, маршрутизаторлар ва хакозоларнинг дастурий таъминоти инсон тарафидан ёзилади ва, демак, уларда деярли доимо хатоликлар мавжуд. Дастурий таъминот қанча мураккаб бўлса, ундаги хатоликларни ва заифликларни аниқлаш эҳтимоллиги шунча катта бўлади. Уларнинг аксарияти ҳеч қандай хавф туғдирмайди, баъзилари эса нияти бузуқнинг серверни назоратлаши, сервернинг ишдан чиқиши, ресурслардан рухсатсиз фойдаланиш каби жиддий оқибатларга сабаб бўлиши мумкин. Одатда бундай хатоликлар дастурий таъминот ишлаб чиқарувчилар томонидан мунтазам тақдим этилувчи янгилаш пакети ёрдамида бартараф этилади. Бундай пакетларнинг ўз вақтида ўрнатилиши ахборот хавфсизлигининг зарурий шарти ҳисобланади.

Атайин қилинадиган тахдидлар нияти бузуқнинг мақсадга йўналтирилган ҳаракатлари билан боғлиқ. Нияти бузуқ сифатида ташкилот ходимини, қатновчини, ёлланган кишини ва ҳ. кўрсатиш мумкин. Аввало ташкилот ходимининг нияти бузуқ билан тушунган ҳолда ҳамкорлик қилишига эътибор бериши лозим. Бундай ҳамкорликка ундовчи сабаблар қуйидагилар:

- ташкилот ходимининг раҳбариятга қасдлик қилиш мақсадида;

- нияти бузуқ қарашларнинг ҳаққонийлигига ишонган ҳолда;

- ходимнинг ташкилот раҳбариятининг ноқонуний фаолият юритилаётганлигига ишонган ҳолда;

- ёлғон ҳаракатлар, таъмагирлик, шантаж, характернинг салбий жиҳатларидан фойдаланиш, зўрлаш йўли билан ҳамкорликка ундаш ва ҳ.

Назорат саволлари:

1. Ахборот хавфсизлигига бўладиган тахдидлар тушунчаси қандай ифодаланади?

2. Тахдидларни таснифлашда қандай аломатлари асос қилиб олинади?

3. Табиий ва сунъий тахдидларни тушунтириб беринг.

4. Билмасдан ва атайин қилинадиган тахдидларни тушунтириб беринг.

2.2. Ахборот хавфсизлигининг заифликлари

Заифликлар ташкилот активлари билан ассоцияцияланган ҳимоянинг кучсизликларини ифодалайди. Ушбу кучсизликлар номақбул можароларга сабаб бўлувчи битта ёки бир неча таҳдидлар томонидан фойдаланиши мумкин. Заифликнинг ўзи зарар етказмайди, аммо активларга зарар етказишга имкон берувчи шароит ёки шароитлар тўплами ҳисобланади. Бошқача айтганда, заифликлар – таҳдидларнинг муваффақиятли амалга оширилишига имкон берувчи ҳар қандай омиллар. Шу сабабли заифликларни баҳолаш учун мавжуд хавфсизлик механизмларини идентификациялаш ва уларнинг самарадорлигини баҳолаш зарур.

Активларга зарар етказа олувчи можароларга сабаб бўлиш учун тахдидлар ва заифликлар бирлашишлари лозим. Шунинг учун тахдидлар билан заифликлар орасидаги боғлиқликни аниқлаш зарур. Қуйида хавфсизликнинг турли жабхаларидаги заифликларга ва улардан фойдалана оладиган тахдидларга мисоллар келтирилган.

|

1. Кадр ресурсларининг хавфсизлиги (ISO/IEC 27002:2005, 8-бўлим ) |

|

|

Заифлик |

Заифликдан фойдаланувчи таҳдид |

|

Хавфсизликни етарлича ўргатилмаслиги |

Техник мададлаш ходимининг хатоси. |

|

Хавфсизлик масалалаларидан бехабарлиги |

Фойдаланувчилар хатоси |

|

Мониторинг механизмларининг мавжуд эмаслиги |

Дастурий таъминотдан рухсатсиз фойдаланиш |

|

Телекоммуникация ва хабарларни узатиш воситаларидан коррект (тўғри) фойдаланиш бўйича сиёсатнинг мавжуд эмаслиги |

Тармоқ ускунасидан рухсатсиз фойдаланиш |

|

Ишдан бўшатилганда фойдаланиш хуқуқи бекор қилинмайди |

Рухсатсиз фойдаланиш |

|

Ишдан бўшатилганда ресурсларни қайтаришни кафолатловчи муолажа мавжуд эмас |

Ўғрилик |

|

Асоссиз ёки норози ходим |

Ахборотни ишловчи воситаларнинг суиистеъмол қилиниши |

|

Бегона ходимнинг ёки ишдан кейин ишловчи ходимнинг назоратсиз ишлаши. |

Ўғрилик |

|

2. Физик хавфсизлик ва атроф муҳит хавфсизлиги (ISO/IEC 27002:2005, 9-бўлим ) |

|

|

Заифлик |

Заифликдан фойдаланувчи таҳдид |

|

Бинодан, хоналардан, офислардан адекват бўлмаган ёки эътиборсиз физик назоратлаш механизмларидан фойдаланиш |

Атайин зарар етказиш |

|

Бинони, эшикларни ва дереазаларни физик ҳимоялашнинг йўқлиги |

Ўғрилик |

|

Сув тошишига дучор зонада жойланиши |

Чўкиш |

|

Ҳимояланмаган сақлаш |

Ўғрилик |

|

Ахборотни сақлаш воситаларининг номувофиқ ўрнатилиши/номуносиб олиб юрилиши |

Олиб юрилиши жараёнида хатолик |

|

Ускунани даврий алмаштириш схемасининг йўқлиги |

Ахборотни сақлаш воситаларининг эскириши |

|

Ускунанинг намликка, чангликка ва ифлосланишга дучор бўлиши |

Чанг босиши |

|

Ускунанинг харорат ўзгаришига дучор бўлиши |

Харорат режимининг бузилиши |

|

Ускунанинг кучланиш ўзгаришига дучор бўлиши |

Электр манбаининг флуктуацияси |

|

Беқарор электр манбаи |

Электр манбаининг флуктуацияси |

|

3. Коммуникацияларни ва амалларни бошқариш (ISO/IEC 27002:2005, 10-бўлим) |

|

|

Заифлик |

Заифликдан фойдаланувчи таҳдид |

|

Мураккаб фойдаланувчи интерфейси |

Ходим хатоси |

|

Ахборотни сақлаш воситаларини тегишлича тозаламасдан ўтказиш ёки улардан такроран фойдаланиш |

Ахборотдан рухсатсиз фойдаланиш |

|

Ўзгаришларнинг адекват бўлмаган назорати |

Хавфсизлик тизимининг тўхтаб қолиши |

|

Тармоқни адекват бўлмаган бошқариш |

Трафикнинг ортиқча юкланиши |

|

Захирали нусхалаш муолажаларининг йўқлиги |

Ахборотнинг йўқолиши |

|

Хабарнинг жўнатилганлиги ёки олинганлиги хусусидаги исботнинг йўқлиги |

Жавобгарликдан бош тортиш |

|

Зарар келтирувчи коддан ҳимоялашда ишлатилувчи дастурий таъминотнинг янгиланмаслиги |

Вирус инфекцияси |

|

Вазифларнинг тақсимланмаганлиги |

Тизимни суиистеъмол қилиш (тасодифий ёки атайин) |

|

Тест ва ишчи ускунанинг ажратилмаганлиги |

Ҳаракатдаги тизимни рухсатсиз модификациялаш |

|

Назоратсиз нусхалаш |

Ўғрилик |

|

Умумфойдаланувчи тармоқларга ҳимояланмаган уланишлар |

Дастурий таъминотдан авторизацияланмаган фойдаланувчиларнинг фойдаланиши |

|

4. Фойдаланиш назорати (ISO/IEC 27002:2005, 11-бўлим) |

|

|

Заифлик |

Заифликдан фойдаланувчи таҳдид |

|

Тармоқдарда фойдаланишни нотўғри чеклаш |

Тармоққа рухсатсиз уланиш |

|

Тоза столлар ва тоза экранлар сиёсатининг йўқлиги |

Ахборотнинг йўқолиши ёки шикастланиши |

|

Фойдаланувчиларнинг аутентификацияси каби идентификация ва аутентификация механизмларининг йўқлиги |

Бегона фойдаланиш идентификаторини ўзлаштириш. |

|

Мобил компьютер ускуна ҳимоясининг йўқлиги |

Ахборотдан рухсатсиз фойдаланиш |

|

Ишчи станция алоқани узганида тизимдан чиқаолмаслиги |

Авторизацияланмаган фойдаланувчилар томонидан дастурий таъминотнинг ишлатилиши. |

|

Дастурий таъминотни тестлашнинг номувофиқ хажмда ўтказилиши ёки йўқлиги |

Авторизацияланмаган фойдаланувчилар томонидан дастурий таъминотнинг ишлатилиши. |

|

Фойдаланувчиларнинг фойдаланиш хуқуқлари назоратининг ва таҳлилининг йўқлиги |

Ташкилотни тарк этган ёки иш жойини ўзгартирган фойдаланувчилар томонидан фойдаланиш |

|

Паролларни ёмон бошқариш (осонгина аниқланадиган пароллар, тез-тез алмаштирмаслик ва ҳ.) |

Бегона фойдаланиш идентификаторини ўзлаштириш |

|

Тизим утилиталаридан назоратсиз фойдаланиш |

Тизим ёки иловани назоратлаш механизмларига риоя қилмаслик |

|

5. Ахборот тизимларига эришиш(харид қилиш), ишлаб чиқиш ва кузатиш (ISO/IEC 27002:2005, 12-бўлим) |

|

|

Заифлик |

Заифликдан фойдаланувчи таҳдид |

|

Крипографик калитларни номувофиқ ҳимоялаш |

Ахборотнинг ошкор этилиши |

|

Криптографиядан фойдаланиш соҳасидаги мукаммал бўлмаган сиёсат |

Қонунларнинг ёки маъёрий асосларнинг бузилиши |

|

Кирувчи ёки чиқувчи маълумотлар назоратининг йўқлиги |

Хатолик |

|

Ишланадиган маълумотларнинг текширилмаслиги |

Ахборотнинг бузилиши |

|

Дастурий таъминотни тестлашнинг йўқлиги ёки етарлича хажмда бажарилмаслиги |

Авторизацияланмаган фойдаланувчиларнинг дастурий таъминотдан фойдаланиши. |

|

Ёмон хужжатланган дастурий таъминот |

Техник мададловчи ходимнинг хатоси |

|

Ишлаб чиқарувчилар учун тушунарсиз ёки тўлиқ бўлмаган спецификациялар |

Дастурий таъминотнинг адашиши |

|

Дастурий таъминотнинг назоратсиз юкланиши ва ишлатилиши |

Зарар етказувчи дастурий таъминот |

|

Корпоратив иловаларда шартли текин ёки текин дастурий таъминотдан назоратсиз фойдаланиш |

Хуқуқий жавобгарлик |

|

Дастурий таъминотдаги маълум нуқсонлар |

Дастурий таъминотдан авторизацияланмаган фойдаланувчиларнинг фойдаланиши |

|

Тест маълумотларини нотўғри танлаш |

Шахсий маълумотлардан рухсатсиз фойдаланиш. |

Назорат саволлари:

1. Ахборот хавфсизлигида заифлик тушунчаси.

2. Кадр ресурсларининг хавфсизлиги жиҳатидан келиб чиқадиган заифликларни тавсифлаб беринг.

3. Физик хавфсизлик ва атроф муҳит хавфсизлиги жиҳатидан келиб чиқадиган заифликларни тавсифлаб беринг.

4. Коммуникацияларни ва амалларни бошқариш жиҳатидан келиб чиқадиган заифликларни тавсифлаб беринг.

5. Фойдаланишларни назоратлаш жиҳатидан келиб чиқадиган заифликларни тавсифлаб беринг.

6. Ахборот коммуникация тизимларини харид қилиш, ишлаб чиқиш ва кузатиш жиҳатидан келиб чиқадиган заифликларни тавсифлаб беринг.

2.3. Ахборотнинг маҳфийлигини, яхлитлигини ва фойдаланувчанлигини бузиш усуллари

Барча хужумлар Internet ишлаши принципларининг қандайдир чегараланган сонига асосланганлиги сабабли масофадан бўладиган намунавий хужумларни ажратиш ва уларга қарши қандайдир комплекс чораларни тавсия этиш мумкин. Бу чоралар, ҳақиқатан, тармоқ хавфсизлигини таъминлайди.

Internet протоколларининг мукаммал эмаслиги сабабли тармоқдаги ахборотга масофадан бўладиган асосий намунавий хужумлар қуйидагилар:

- тармоқ трафигини тахлиллаш;

- тармоқнинг ёлғон обьектини киритиш;

- ёлғон маршрутни киритиш;

- хизмат қилишдан воз кечишга ундайдиган хужумлар.

Тармоқ трафигини тахлиллаш. Сервердан Internet тармоғи базавий протоколлари FTP (Файлларни узатиш протоколи) ва TELNET (Виртуал терминал протоколи) бўйича фойдаланиш учун фойдаланувчи идентификация ва аутентификация муолажаларини ўтиши лозим. Фойдаланувчини идентификациялашда ахборот сифатида унинг идентификатори (исми) ишлатилса, аутентификациялаш учун парол ишлатилади. FTP ва TELNET протоколларининг хусусияти шундаки, фойдалувчиларнинг пароли ва идентификатори тармоқ орқали очиқ, шифрланмаган кўринишда узатилади. Демак, Internet хостларидан фойдаланиш учун фойдаланувчининг исми ва паролини билиш кифоя.

Ахборот алмашинувида Internetнинг масофадаги иккита узели алмашинув ахборотини пакетларга ажратади. Пакетлар алоқа каналлари орқали узатилади ва шу пайтда ушлаб қолиниши мумкин.

FTP ва TELNET протоколларининг тахлили кўрсатадики, TELNET паролни символларга ажратади ва паролнинг ҳар бир символини мос пакетга жойлаштириб битталаб узатади, FTP эса, аксинча, паролни бутунлайича битта пакетда узатади. Пароллар шифрланмаганлиги сабабли пакетларнинг махсус сканер-дастурлари ёрдамида фойдаланувчининг исми ва пароли бўлган пакетни ажратиб олиш мумкин. Шу сабабли, ҳозирда оммавий тус олган ICQ (Бир лаҳзали алмашиш хизмати) дастури ҳам ишончли эмас. ICQнинг протоколлари ва ахборотларни сақлаш, узатиш форматлари маълум ва демак, унинг трафиги ушлаб қолиниши ва очилиши мумкин.

Асосий муаммо алмашинув протоколида. Базавий татбиқий проколларнинг TCP/IP оиласи анча олдин (60-йилларнинг охири ва 80-йилларнинг боши) ишлаб чиқилган ва ундан бери умуман ўзгартирилмаган. Ўтган давр мобайнида тақсимланган тармоқ хавфсизлигини таъминлашга ёндашиш жиддий ўзгарди. Тармоқ уланишларини ҳимоялашга ва трафикни шифрлашга имкон берувчи ахборот алмашинувининг турли протоколлари ишлаб чиқилди. Аммо бу протоколлар эскиларининг ўрнини олмади (SSL бундан истисно) ва стандарт мақомига эга бўлмади. Бу протоколларнинг стандарт бўлиши учун эса тармоқдан фойдаланувчиларнинг барчаси уларга ўтишлари лозим. Аммо, Internetда тармоқни марказлашган бошқариш бўлмаганлиги сабабли бу жараён яна кўп йиллар давом этиши мумкин.

Тармоқнинг ёлғон объектни киритиш. Ҳар қандай тақсимланган тармоқда қидириш ва адреслаш каби "нозик жойлари" мавжуд. Ушбу жараёнлар кечишида тармоқнинг ёлғон объектини (одатда бу ёлғон хост) киритиш имконияти туғилади. Ёлғон обьектнинг киритилиши натижасида адресатга узатмоқчи бўлган барча ахборот аслида нияти бузуқ одамга тегади. Тахминан буни тизимингизга, одатда электрон почтани жўнатишда фойдаланадиган провайдерингиз сервери адреси ёрдамида, киришга кимдир уддасидан чиққани каби тасаввур этиш мумкин. Бу ҳолда нияти бузуқ одам унчалик қийналмасдан электрон хат-хабарингизни эгаллаши мумкин, сиз эса хатто ундан шубхаланмасдан ўзингиз барча электрон почтангизни жўнатган бўлар эдингиз.

Қандайдир хостга мурожаат этилганида адресларни махсус ўзгартиришлар амалга оширилади (IP-адресдан тармоқ адаптери ёки маршрутизаторининг физик адреси аниқланади). Internetда бу муаммони ечишда ARP (Канал сатҳи протоколи) протоколидан фойдаланилади. Бу қуйидагича амалга оширилади: тармоқ ресурсларига биринчи мурожаат этилганида хост кенг кўламли ARP-сўровни жўнатади. Бу сўровни тармоқнинг берилган сегментидаги барча станциялар қабул қилади. Сўровни қабул қилиб, хост сўров юборган хост хусусидаги ахборотни ўзининг ARP-жадвалига киритади, сўнгра унга ўзининг Ethernet-адреси бўлган ARP-жавобни жўнатади. Агар бу сегментда бундай хост бўлмаса, тармоқнинг бошқа сегментларига мурожаатга имкон берувчи маршрутизаторга мурожаат қилинади. Агар фойдаланувчи ва нияти бузуқ одам бир сегментда бўлса, ARP-сўровни ушлаб қолиш ва ёлғон ARP-жавобни йўллаш мумкин бўлади. Бу усулнинг таъсири фақат битта сегмент билан чегараланганлиги тасалли сифатида хизмат қилиши мумкин.

ARP билан бўлган холга ўхшаб DNS-суровни ушлаб қолиш йўли билан Internet тармоғига ёлғон DNS-серверни киритиш мумкин.

Бу қуйидаги алгоритм бўйича амалга оширилади:

- DNS-сўровни кутиш;

- олинган сўровдан керакли маълумотни чиқариб олиш ва тармоқ бўйича сўров юборган хостга ёлғон DNS-жавобни ҳақиқий DNS-сервер номидан узатиш. Бу жавобда ёлғон DNS-сервернинг IP-адреси кўрсатилган бўлади;

- хостдан пакет олинганида пакетнинг IP-сарлавхасидаги IP-адресни ёлғон DNS сервернинг IP-адресига ўзгартириш ва пакетни серверга узатиш (яъни ёлғон DNS-сервер ўзининг номидан сервер билан иш олиб боради);

- сервердан пакетни олишда пакетнинг IP-сарлавҳасидаги IP-адресни ёлғон DNS-сервернинг IP-адресига ўзгартириш ва пакетни хостга узатиш (ёлғон DNS серверни хост ҳақиқий ҳисоблайди).

Ёлғон маршрутни киритиш. Маълумки, замонавий глобал тармоқлари бир-бири билан тармоқ узеллари ёрдамида уланган тармоқ сегментларининг мажмуидир. Бунда маршрут деганда маълумотларни манбадан қабул қилувчига узатишга хизмат қилувчи тармоқ узелларининг кетма-кетлиги тушунилади. Маршрутлар хусусидаги ахборотни алмашишни унификациялаш учун маршрутларни бошқарувчи махсус протоколлар мавжуд. Internetдаги бундай протоколларга янги маршрутлар хусусида хабарлар алмашиш протоколи – ICMP (Тармоқлараро бошқарувчи хабарлар протоколи) ва маршрутизаторларни масофадан бошқариш протоколи SNMP (Тармоқни бошқаришнинг оддий протоколи) мисол бўлаолади. Маршрутни ўзгартириш хужум қилувчи ёлғон хостни киритишидан бўлак нарса эмас. Хатто охирги обьект ҳақиқий бўлса ҳам маршрутни ахборот бари бир ёлғон хостдан ўтадиган қилиб қуриш мумкин.

Маршрутни ўзгартириш учун хужум қилувчи тармоққа тармоқни бошқарувчи қурилмалар (масалан, маршрутизаторлар) номидан берилган тармоқни бошқарувчи протоколлар орқали аниқланган махсус хизматчи хабарларни жўнатиши лозим. Маршрутни муваффақиятли ўзгартириш натижасида хужум қилувчи тақсимланган тармоқдаги иккита обьект алмашадиган ахборот оқимидан тўла назоратга эга бўлади, сўнгра ахборотни ушлаб қолиши, тахлиллаши, модификациялаши ёки оддийгина йўқотиши мумкин. Бошқача айтганда, тахдидларнинг барча турларини амалга ошириш имконияти туғилади.

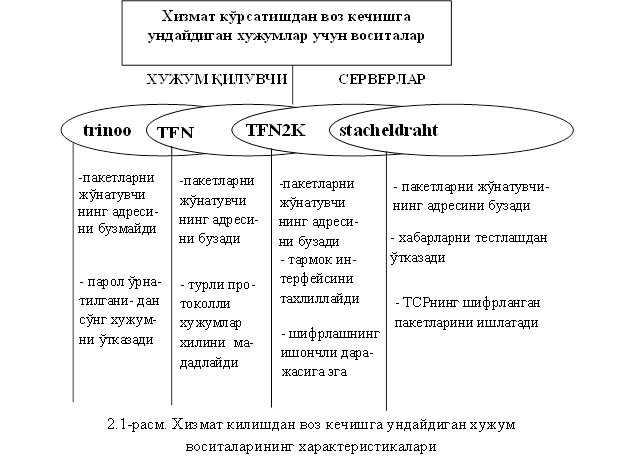

Хизмат қилишдан воз кечишга ундайдиган тақсимланган хужумлар – DdoS (Хизмат қилишдан тақсимланган воз кечиш) компьютер жиноятчилигининг нисбатан янги хили бўлсада, қўрқинчли тезлик билан тарқалмоқда. Бу хужумларнинг ўзи анчагина ёқимсиз бўлгани етмаганидек, улар бир вақтнинг ўзида масофадан бошқарилувчи юзлаб хужум қилувчи серверлар томонидан бошланиши мумкин. Хакерлар томонидан ташкил этилган узелларда DDoS хужумлар учун учта инструментал воситани топиш мумкин: trinoo, TribeFloodNet (TFN) ва TFN2K. Яқинда TFN ва trinooнинг энг ёқимсиз сифатларини уйғунлаштирган яна биттаси stacheldraht ("тикон симлар") пайдо бўлди.

2.1-расмда хизмат қилишдан воз кечишга ундайдиган хужум воситаларининг характеристикалари келтирилган.

Назорат саволлари:

1. Тармоқ трафигини таҳлиллашга асосланган бузиш усулларини тушунтириб беринг.

2. Тармоқнинг ёлғон объектини киритишга асосланган бузиш усулини ишлаш принципини тушунтириб беринг.

3. Ёлғон маршрутни киритиш қандай амалга оширилади?

4. Хизмат қилишдан воз кечишга ундайдиган бузиш усули турларини тавсифлаб беринг.

III боб. АХБОРОТ ХАВФСИЗЛИГИ СОҲАСИГА ОИД ХАЛҚАРО ВА МИЛЛИЙ МЕЪЁРИЙ-ХУҚУҚИЙ БАЗА

3.1. Ахборот хавфсизлиги соҳасига оид ҳалқаро стандартлар

ISO/IEC 27001:2005 – “Ахборот технологиялари. Хавфсизликни таъминлаш методлари. Ахборот хавфсизлигини бошқариш тизимлари. Талаблар”. Ушбу стандарт ахборот хавфсизлигини бошқариш тизимини (АХБТ) ишлаб чиқиш, жорий этиш, унинг ишлаши, мониторинги, таҳлили, унга хизмат кўрсатиш ва уни такомиллаштириш модели ва талабларидан иборат. АХБТ жорий этилиши ташкилотнинг стратегик қарори бўлиб қолиши керак. АХБТни ишлаб чиқиш ва жорий этишда хавфсизликнинг эҳтиёжлари, мақсадлари, фойдаланиладиган жараёнлари, ташкилотнинг кўлами ва структураси ҳисобга олиниши керак. АХБТ ва унинг ёрдамчи тизимлари вақт ўтиши билан ўзгаради деган тахмин бор. Шунингдек, АХБТни кенгайтириш масштаблари ташкилотнинг эҳтиёжларига боғлиқ бўлади, масалан, оддий вазият АХБТ учун оддий ечимни талаб қилади. Мувофиқликни баҳолаш учун ушбу стандартдан ички ва ташқи томонлар фойдаланиши мумкин.

Жараёнли ёндашув. Ушбу стандарт ташкилот АХБТни ишлаб чиқиш, жорий этиш, унинг ишлаши, мониторинги, таҳлили, унга хизмат кўрсатиш ва уни такомиллаштиришда жараёнли ёндашувнинг қўлланишига йўналтирилган.

Ташкилот муваффақиятли ишлаши учун фаолиятнинг кўп сонли ўзаро боғлиқ турларини аниқлаши ва уларни бошқаришни амалга ошириши керак. Активлардан фойдаланувчи ва киришларни чиқишларга ўзгартириш мақсадида бошқариладиган фаолиятнинг барча турларига жараёнлар сифатида қараш мумкин. Кўпинча бир жараённинг чиқиши кейинги жараённинг бевосита киришини ҳосил қилади.

Ташкилотда жараёнлар тизимини идентификациялаш ва уларнинг ўзаро ҳаракати билан бир қаторда жараёнлар тизимидан фойдаланиш, шунингдек, жараёнларни бошқариш жараёнли ёндашув деб ҳисобланиши мумкин.

Бундай ёндашув ахборот хавфсизлигида қўлланганда қуйидагиларнинг муҳимлигини таъкидлайди:

- ташкилотнинг ахборот хавфсизлиги талабларини ва ахборот хавфсизлиги сиёсати ва мақсадларини белгилаш зарурлигини тушуниш;

- ташкилот барча бизнес-таваккалчиликларнинг умумий контекстида ташкилот ахборот хавфсизлиги хатарларини бошқариш чораларини жорий этиш ва қўллаш;

- АХБТ унумдорлиги ва самарадорлигининг доимий мониторинги ва таҳлили;

- объектив ўлчашлар натижаларига асосланган узлуксиз такомиллаштириш.

Ушбу стандартда АХБТ ҳар бир жараёнини ишлаб чиқишда қўлланиши мумкин бўлган режалаштириш – амалга ошириш – текшириш - ҳаракат [«Рlan-Do-Check-Act» (PDCA)] модели келтирилган.

Ушбу модель АХБТ ахборот хавфсизлиги талаблари ва манфаатдор томонларнинг кутилаётган натижаларидан кирувчи маълумотлар сифатида қандай фойдаланишини ва зарур хатти-ҳаракатлар ва жараёнларни амалга ошириш натижасида эълон қилинган талаблар ва кутилаётган натижаларни қаноатлантиришидан далолат берадиган маълумотларни олишини кўрсатади.

Бундан ташқари, PDCA модели «Ахборот тизимлари ва тармоқлари хавфсизлиги бўйича иқтисодий ҳамкорлик ва ривожланиш ташкилотининг амалдаги кўрсатмаларига мос келади. Ушбу стандарт хатарларни бошқариш, хавфсизлик чораларини режалаштириш ва амалга ошириш, хавфсизликни бошқариш ва қайта баҳолашда ушбу принципларни қўллашнинг амалий моделини тақдим этади.

1-мисол. Ахборот хавфсизлигининг бузилиши ташкилот учун жиддий молиявий йўқотишларнинг ва/ёки қандайдир қийинчиликларнинг сабаби бўла олмайди деган талаб қўйилиши мумкин.

2-мисол. Қандайдир жиддий можаро, масалан, сайт ёрдамида электрон савдони амалга ошираётган ташкилот сайтининг бузилиши натижасида юзага келадиган ҳолат учун – ташкилот бузилиш оқибатларини минимумга келтириш учун етарли билим ва тажрибага эга бўлган мутахассисларга эга бўлиши керак.

3.1-расм. АХБТ жараёнларига PDCA моделини қўллаш.

Бошқа бошқариш тизимлари билан мослашув. Ушбу стандарт бошқа бошқарув стандартлари билан мослашувини яхшилаш ва интеграция қилиш учун ИСО 9001:2000 [2] ва ИСО 14001:2004 [3] стандартлари билан мувофиқлаштирилган. Керакли тарзда лойиҳалаштирилган битта бошқарув тизими барча ушбу стандартларнинг талабларига жавоб беришга қодир. 3.1-жадвалда ушбу стандартнинг ISO 9001:2000 ва ISO 14001:2004 стандартлари билан ўзаро боғлиқлиги кўрсатилган.

Ушбу стандарт ташкилотга амалдаги АХБТни бошқа бошқарув тизимларининг тегишли талаблари билан мослаштириш ёки интеграция қилиш имконини беради.

3.1-жадвал.

|

Режалаштириш (АХБТни ишлаб чиқиш) |

Ташкилотнинг умумий сиёсати ва мақсадларида эълон қилинган натижаларга эришиш мақсадида сиёсат ва мақсадларни белгилаш, хатарларни бошқариш ва ахборот хавфсизлигини такомиллаштириш билан боғлиқ бўлган жараёнлар ва процедураларни аниқлаш. |

|

Амалга ошириш (АХБТни жорий этиш ва унинг ишлаши) |

АХБТ сиёсати, методлари, жараёнлари ва процедураларини жорий этиш ва унинг ишлаши. |

|

Текшириш (АХБТ мониторинги ва таҳлили) |

Жараёнларнинг АХБТ сиёсати ва мақсадларига мувофиқлигини баҳолаш ва зарурат бўлганида самарадорлигини ўлчаш. Натижаларнинг юқори раҳбарият томонидан таҳлил қилиниши. |

|

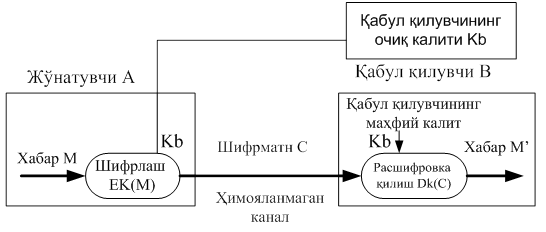

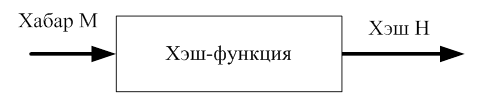

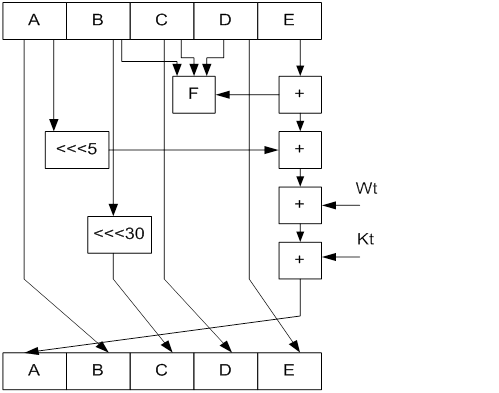

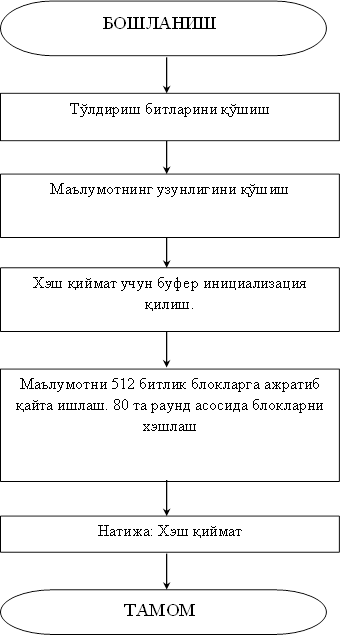

Ҳаракат (АХБТни қўллаб қувватлаш ва такомиллаштириш) |