ЎЗБЕКИСТОН РЕСПУБЛИКАСИ АХБОРОТ ТЕХНОЛОГИЯЛАРИ ВА КОММУНИКАЦИЯЛАРИНИ РИВОЖЛАНТИРИШ ВАЗИРЛИГИ

ТОШКЕНТ АХБОРОТ ТЕХНОЛОГИЯЛАРИУНИВЕРСИТЕТИ

«Ахборот хавфсизлигини таъминлаш» кафедраси

“Ахборот хавфсизлиги”

Фанидан

Бакалавр йўналишлари талабалари учун амалий машғулотларини бажаришга

Услубий кўрсатма

|

Билим соҳаси: |

300000 |

– |

Ишлаб чиқариш ва техник соҳа |

|

|

|

|

|

|

Таълим соҳаси: |

330000 |

– |

Компьютер технологиялари ва информатика |

|

|

|

|

|

|

Таълим йўналиши: |

5330500 |

– |

Компьютер инжиниринги (Компьютер инжиниринги, АТ-сервиси, Ахборот хавфсизлиги, Мультимедиа технологиялари) |

|

|

5330600 |

– |

Дастурий инжиниринг |

|

Таълим соҳаси: |

350000 |

– |

Алоқа ва ахборотлаштириш, телекоммуникация технологиялари |

|

Таълим йўналиши: |

5350100 |

– |

Телекоммуникация технологиялари (“Телекоммуникациялар”, “Телерадиоэшиттириш”, “Мобиль тизимлар”) |

|

|

5350200 |

– |

Телевизион технологиялар (“Аудиовизуал технологиялар”, “Телестудия тизимлари ва иловалари”) |

|

|

5350300 |

– |

Ахборот-коммуникация технологиялари соҳасида иқтисодиёт ва менежмент |

|

|

5350400 |

– |

Ахборот-коммуникация технологиялари соҳасида касб таълими |

|

|

5350500 |

– |

Почта алоқаси технологияси |

|

|

5350600 |

– |

Ахборотлаштириш ва кутубхонашунослик |

Тошкент – 2015

Ушбу услубий кўрсатма компьютер тизимлари ва тармоқларида ахборот хавфсизлигини таъминлаш билан боғлиқ масалаларни ечишда ахборотни ҳимоялаш технологияларининг ўрганиш ва кўриб чиқиш каби масалаларини қамрайди. Бу фанни ўқитишдан мақсад компьютер тизимлари ва тармоқларида ахборот ҳимоясига мос, таълим стандартида талаб қилинган билимлар, кўникмалар ва тажрибалар даражасини таъминлашдир.

Тузувчилар: «Ахборот хавфсизлиги» кафедраси доценти Ганиев А.А.

«Ахборот хавфсизлиги» кафедраси ассистенти Ғуломов Ш.Р.

«Ахборот хавфсизлиги» кафедраси ассистенти Юсупов Б.К.

«Ахборот хавфсизлиги» кафедраси ассистенти Шамшиева Б.М.

Тақризчилар: ТАТУ, «Компьютер тизимлари» кафедраси мудири, т.ф.д.

Назаров А.И.

«UNICON UZ» ДУК ФТМТМ Криптография илмий – тадқиқот бўлими бошлиғи, т.ф.н. Ахмедова О.П.

Ушбу услубий кўрсатма “Ахборот хавфсизлиги” кафедраси мажлисида кўриб чиқилган ва маъқулланган.

(___ _________ 2015 йил _____-баённома)

Кафедра мудири_________________________ Иргашева Д.Я.

Услубий кўрсатма “Компьютер инжиниринг” факультетининг илмий-услубий кенгашида тасдиқланган.

(___ _________ 2015 йил _____-баённома)

Факультет кенгаши раиси___________________Ганиев А.А.

Услубий кўрсатма Тошкент ахборот технологиялари университети илмий-услубий Кенгашида тасдиқланган.

(___ _________ 2015 йил _____-баённома)

ТАТУ илмий-услубий кенгаши раиси_______________ Нуралиев Ф.М.

ÓТошкент ахборот технологиялари университети, 2015 й.

1-АМАЛИЙ МАШҒУЛОТ

Мавзу: Ахборот хавфсизлигида ҳимоялаш усуллари

Ишдан мақсад: Ушбу амалий ишни бажариш жараёнида талабалар ахборот хавфсизлигида ҳимоялаш усуллари, ахборотни кодлаштириш ва криптографик ҳимоялаш усуллари ҳақида назарий ҳамда амалий кўникмаларга эга бўладилар.

Назарий қисм: Компьютер тармоқларида ахборотни ҳимоялаш деб, фойдаланувчиларни руҳсатсиз тармоқ элементлари ва заҳираларига эгалик қилишни ман этишдаги техник, дастурий ва криптографик усул, воситалар, ҳамда ташкилий тадбирларга айтилади.

Физикавий техник воситалар - бу автоном ҳолда ишлайдиган қурилма ва тизимлардир. Масалан, оддий эшик қулфлари, деразада ўрнатилган темир панжаралар, қўриқлаш электр ускуналари физикавий техник воситаларга киради.

Дастурий воситалар – бу ахборотларни ҳимоялаш функцияларини бажариш учун мўлжалланган махсус дастурий таъминотдир.

Ахборотларни ҳимоялашда биринчи навбатда энг кенг қўлланилган дастурий воситалар ҳозирги кунда иккинчи даражали ҳимоя воситаси ҳисобланади. Бунга мисол сифатида парол тизимини келтириш мумкин.

Ташкилий ҳимоялаш воситалари - бу тeлекоммуникация ускуналарининг яратилиши ва қўлланилиши жараёнида қабул қилинган ташкилий-техникавий ва ташкилий-ҳуқуқий тадбирлардир. Бунга бевосита мисол сифатида қуйидаги жараёнларни келтириш мумкин: биноларнинг қурилиши, тизимни лойиҳалаш, қурилмаларни ўрнатиш, текшириш ва ишга тушириш.

Ахлоқий ва одобий ҳимоялаш воситалари - бу ҳисоблаш техникасини ривожланиши оқибатида пайдо бўладиган тартиб ва келишувлардир. Ушбу тартиблар қонун даражасида бўлмасада, уни тан олмаслик фойдаланувчиларни обрўсига зиён етказиши мумкин.

Қонуний ҳимоялаш воситалари - бу давлат томонидан ишлаб чиқилган ҳуқуқий ҳужжатлар саналади. Улар бевосита ахборотлардан фойдаланиш, қайта ишлаш ва узатишни тартиблаштиради ва ушбу қоидаларни бузувчиларнинг масъулиятларини аниқлаб беради.

Масалан, Ўзбекистон Республикаси Марказий банки томонидан ишлаб чиқилган қоидаларида ахборотни ҳимоялаш гуруҳларини ташкил қилиш, уларнинг ваколатлари, мажбуриятлари ва жавобгарликлари аниқ ёритиб берилган.

Ҳозирги кунда маълумотларни рухсатсиз четга чиқиб кетиш йўллари қуйидагилардан иборат:

· электрон нурларни четдан туриб ўқиб олиш;

· алоқа кабелларини электромагнит тўлқинлар билан нурлатиш;

· яширин тинглаш қурилмаларини қўллаш;

· масофадан расмга тушириш;

· принтердан чиқадиган акустик тўлқинларни ўқиб олиш;

· маълумот ташувчиларни ва ишлаб чиқариш чиқиндиларини ўғирлаш;

· тизим хотирасида сақланиб қолган маълумотларни ўқиб олиш;

· ҳимояни енгиб маълумотларни нусхалаш;

· қайд қилинган фойдаланувчи ниқобида тизимга кириш;

· дастурий тузоқларни қўллаш;

· дастурлаш тиллари ва операцион тизимларнинг камчиликларидан фойлаланиш;

· дастурларда махсус белгиланган шароитларда ишга тушиши мумкин бўлган қисм дастурларнинг мавжуд бўлиши;

· алоқа ва аппаратларга ноқонуний уланиш;

· ҳимоялаш воситаларини қасддан ишдан чиқариш;

· компьютер вирусларини тизимга киритиш ва ундан фойдаланиш.

Ушбу йўлларнинг деярли барчасини олдини олиш мумкин, лекин компьютер вирусларидан ҳозиргача қониқарли ҳимоя воситалари ишлаб чиқилмаган.

Бевосита тармоқ бўйича узатиладиган маълумотларни ҳимоялаш мақсадида қуйидаги тадбирларни бажариш лозим бўлади:

-узатиладиган маълумотларни очиб ўқишдан сақланиш;

-узатиладиган маълумотларни таҳлил қилищдан сақланиш;

-узатиладиган маълумотларни ўзгартиришга йўл қўймаслик ва ўзгартиришга уринишларни аниқлаш;

-маълумотларни узатиш мақсадида қўлланиладиган дастурий узилишларни аниқлашга йўл қўймаслик;

-фирибгар уланишларнинг олдини олиш.

Ушбу тадбирларни амалга оширишда асосан криптографик усуллар қўлланилади.

Ахборотни ҳимоялаш учун кодлаштириш ва криптография усуллари қўлланилади.

Кодлаштириш деб, ахборотни бир тизимдан бошқа тизимга маълум бир белгилар ёрдамида белгиланган тартиб бўйича ўтказиш жараёнига айтилади.

Криптография деб, маҳфий хабар мазмунини шифрлаш, яъни маълумотларни махсус алгоритм бўйича ўзгартириб, шифрланган матнни яратиш йўли билан ахборотга рухсат этилмаган киришга тўсиқ қўйиш усулига айтилади.

Стеганографиянинг криптографиядан бошқа ўзгача фарқи ҳам бор. Яъни унинг мақсади - маҳфий хабарнинг мавжудлигини яширишдир. Бу иккала усул бирлаштирилиши мумкин ва натижада ахборотни ҳимоялаш самарадорлигини ошириш учун ишлатилиш имкони пайдо бўлади (масалан, криптографик калитларни узатиш учун). Компьютер технологиялари стенографиянинг ривожланиши ва мукаммаллашувига янги туртки берди. Натижада ахборотни ҳимоялаш соҳасида янги йўналиш - компьютер стеганографияси пайдо бўлди.

Компьютер стенографияси ривожланиши тенденциясининг таҳлили шуни кўрсатадики, кейинги йилларда компьютер стенографияси усулларини ривожлантиришга қизиқиш кучайиб бормоқда. Жумладан, маълумки, ахборот хавфсизлиги муаммосининг долзарблиги доим кучайиб бормоқда ва ахборотни ҳимоялашнинг янги усулларини қидиришга рағбатлантирилаяпти. Бошқа томондан, ахборот-коммуникациялар технологияларининг жадал ривожланиши ушбу ахборотни ҳимоялашнинг янги усулларини жорий қилиш имкониятлари билан таъминланаяпти ва албатта, бу жараённинг кучли катализатори бўлиб умумфойдаланиладиган Интернет компьютер тармоғининг жуда кучли ривожланиши ҳисобланади.

Ҳозирги вақтда ахборотни ҳимоялаш энг кўп қўлланилаётган соҳа бу - криптографик усуллардир. Лекин, бу йўлда компьютер вируслари, «мантиқий бомба»лар каби ахборот қуролларнинг криптовоситаларни бузадиган таъсирига боғлиқ кўп ечилмаган муаммолар мавжуд. Бошқа томондан, криптографик усулларни ишлатишда калитларни тақсимлаш муаммоси ҳам бугунги кунда охиригача ечилмай турибди. Компьютер стенографияси ва криптографияларининг бирлаштирилиши пайдо бўлган шароитдан қутулишнинг яхши бир йўли бўлар эди. Чунки, бу ҳолда ахборотни ҳимоялаш усулларининг заиф томонларини йўқотиш мумкин.

Криптография нуқтаи – назаридан, шифр - бу калит демакдир ва очиқ маълумотлар тўпламини ёпиқ (шифрланган) маълумотларга ўзгартириш криптография ўзгартиришлар алгоритмлари мажмуаси ҳисобланади.

Калит - криптография ўзгартиришлар алгоритмининг баъзи бир параметрларининг маҳфий ҳолати бўлиб, барча алгоритмлардан ягона вариантини танлайди. Калитларга нисбатан ишлатиладиган асосий кўрсаткич бўлиб криптобардошлилик ҳисобланади.

Криптография ҳимоясида шифрларга нисбатан қуйидаги талаблар қўйилади:

· етарли даражада криптобардошлилик;

· шифрлаш ва қайтариш жараёнининг оддийлиги;

· ахборотларни шифрлаш оқибатида улар ҳажмининг ортиб кетмаслиги;

· шифрлашдаги кичик хатоларга таьсирчан бўлмаслиги.

Ушбу талабларга қуйидаги тизимлар жавоб беради:

· ўринларини алмаштириш;

· алмаштириш;

· гаммалаштириш;

· аналитик ўзгартириш.

Ўринларини алмаштириш шифрлаш усули бўйича бошланғич матн белгиларининг матннинг маълум бир қисми доирасида махсус қоидалар ёрдамида ўринлари алмаштирилади.

Алмаштириш шифрлаш усули бўйича бошланғич матн белгилари фойдаланилаётган ёки бошқа бир алифбо белгиларига алмаштирилади.

Гаммалаштириш усули бўйича бошланғич матн белгилари шифрлаш гаммаси белгилари, яъни тасодифий белгилар кетма-кетлиги билан бирлаштирилади.

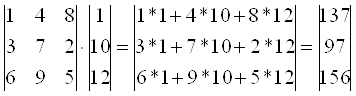

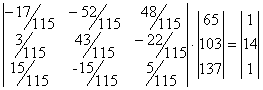

Тахлилий ўзгартириш усули бўйича бошланғич матн белгилари аналитик формулалар ёрдамида ўзгартирилади, масалан, векторни матрицага кўпайтириш ёрдамида. Бу ерда вектор матндаги белгилар кетма-кетлиги бўлса, матрица эса калит сифатида хизмат қилади.

Ўринларни алмаштириш усуллари

Ушбу усул энг оддий ва энг қадимий усулдир. Ўринларни алмаштириш усулларига мисол сифатида қуйидагиларни келтириш мумкин:

- шифрловчи жадвал;

- сеҳрли квадрат.

Шифрловчи жадвал усулида калит сифатида қуйидагилар қўлланилади:

- жадвал ўлчовлари;

- сўз ёки сўзлар кетма-кетлиги;

- жадвал таркиби хусусиятлари.

Мисол.

Қуйидаги матн берилган бўлсин:

T0=АХБОРОТ_ТЕХНОЛОГИЯЛАРИНИ_РИВОЖЛАНТИРИШ

Ушбу ахборот устун бўйича кетма – кет жадвалга киритилади:

|

А |

О |

Е |

О |

А |

_ |

Ж |

И |

|

Х |

Т |

Х |

Г |

Р |

Р |

Л |

Р |

|

Б |

_ |

Н |

И |

И |

И |

А |

И |

|

О |

Т |

О |

Я |

Н |

В |

Н |

Ш |

|

Р |

Е |

Л |

Л |

И |

О |

Т |

* |

Натижада, 5х8 ўлчовли жадвал ташкил қилинади.

Энди шифрланган матн қаторлар бўйича аниқланади, яъни ўзимиз учун 4 тадан белгиларни ажратиб ёзамиз.

T1=АОЕО А_ЖИ ХТХГ РРЛР Б_НИ ИИАИ ОТОЯ НВНШ РЕЛЛ ИОТ*

Бу ерда калит сифатида жадвал ўлчовлари хизмат қилади.

Сеҳрли квадрат деб, катакчаларига 1 дан бошлаб сонлар ёзилган, ундаги ҳар бир устун, сатр ва диагонал бўйича сонлар йиғиндиси битта сонга тенг бўлган квадрат шаклидаги жадвалга айтилади.

Сеҳрли квадратга сонлар тартиби бўйича белгилар киритилади ва бу белгилар сатрлар бўйича ўқилганда матн ҳосил бўлади.

Мисол.

4х4 ўлчовли сеҳрли квадратни оламиз, бу ерда сонларнинг 880 та ҳар хил комбинацияси мавжуд. Қуйидагича иш юритамиз:

|

4 |

14 |

15 |

1 |

|

9 |

7 |

6 |

12 |

|

5 |

11 |

10 |

8 |

|

16 |

2 |

3 |

13 |

Бошланғич матн сифатида қуйидаги матнни оламиз:

ДАСТУРИЙ ТИЛЛАР

ва жадвалга жойлаштирамиз:

|

Т |

А |

Р |

Д |

|

_ |

И |

Р |

Л |

|

У |

И |

Т |

Й |

|

* |

А |

С |

Л |

Шифрланган матн жадвал элементларини сатрлар бўйича ўқиш натижасида ташкил топади:

ТАРД _ИРЛ УИТЙ *АСЛ

Алмаштириш усуллари

Алмаштириш усуллари сифатида қуйидаги усулларни келтириш мумкин:

- Цезар усули;

- Аффин тизимидаги Цезар усули;

- Таянч сўзли Цезар усули ва бошқалар.

Цезар усулида алмаштирувчи харфлар k ва силжиш билан аниқланади. Юлий Цезар бевосита k = 3 бўлганда ушбу усулдан фойдаланган.

k = 3 бўлганда ва алифбодаги ҳарфлар m = 26 та бўлганда қуйидаги жалвал ҳосил қилинади:

|

A |

→ |

D |

|

B |

→ |

E |

|

C |

→ |

F |

|

D |

→ |

G |

|

E |

→ |

H |

|

F |

→ |

I |

|

G |

→ |

J |

|

H |

→ |

K |

|

I |

→ |

L |

|

J |

→ |

M |

|

K |

→ |

N |

|

L |

→ |

O |

|

M |

→ |

P |

|

N |

→ |

Q |

|

O |

→ |

R |

|

P |

→ |

S |

|

Q |

→ |

T |

|

R |

→ |

U |

|

S |

→ |

V |

|

T |

→ |

W |

|

U |

→ |

X |

|

V |

→ |

Y |

|

W |

→ |

Z |

|

X |

→ |

A |

|

Y |

→ |

B |

|

Z |

→ |

C |

Мисол.

Матн сифатида KOMPYUTER сўзини оладиган бўлсак, Цезар усули натижасида қуйидаги шифрланган ёзув ҳосил бўлади: NRPSBXWHU.

Цезар усулининг камчилиги бу бир хил ҳарфларнинг ўз навбатида, бир хил ҳарфларга алмашишидир.

Ҳозирги вақтда компьютер тармоқларида тижорат ахборотлари билан алмашишда учта асосий алгоритмлар, яъни DES, CLIPPER ва PGP алгоритмлари қўлланилмоқда. DES ва CLIPPER алгоритмлари интеграл схемаларда амалга оширилади. DES алгоритмининг криптобардошлилигини қуйидаги мисол орқали хам баҳолаш мумкин: 10 млн. АҚШ доллари харажат қилинганда DES шифрлаш очиш учун 21 минут, 100 млн АҚШ доллари харажат қилинганда эса 2 минут сарфланади. CLIPPER тизими SKIPJACK шифрлаш алгоритмини ўз ичига олади ва бу алгоритм DES алгоритмидан 16 млн марта кучлироқдир.

PGP алгоритми эса 1991 йилда Филипп Циммерман (АҚШ) томонидан ёзилган ва электрон почта орқали кузатиладиган хабарларни шифрлаш учун ишлатиладиган PGP дастурлар пакети ёрдамида амалга оширилади. FGP дастурий воситалари Интернет тармоғида электрон почта орқали ахборот жўнатувчи фойдаланувчилар томонидан шифрлаш мақсадида кенг фойдаланилмоқда.

PGP (Pretty Good Privacy) криптография дастурининг алгоритми калитли, очиқ ва ёпиқ бўлади.

Очиқ калит қуйидагича кўринишни олиши мумкин:

|

EDF2lpI4------BEIN PGP PUBLIC KEY BLOCK---------- |

|

Version: 2.6.3i |

|

mQCNAzF1IgwAAAEEAnOvroJEWEq6npCLZTqssS5EscVUPV |

|

aRu4ePLiDjUz6U7aQr |

|

Wk45dIxg0797PFNvPcMRzQZeTxY10ftlMHL/6ZF9wcx64jy |

|

LH40tE2DOG9yqwKAn |

|

yUDFpgRmoL3pbxXZx91O0uuzlkAz+xU6OwGx/EBKYOKPTTt |

|

DzSL0AQxLTyGZAAUR |

|

tClCb21gU3dbhNvbiA8cmpzdFuQHNIYXR0bGUtd2Vid29ya |

|

3MuY29PokA1QMF |

|

h53aEsqJyQEB6JcD/RPxg6gtfHFi0Qiaf5yaH0YGEVoxcd- |

|

FyZXr/Itz |

|

rgztNXRUi0qU2MDEmh2RoEcDsIfGVZHSRpkCg8iS+35&Az |

|

9c2S+q5vQxOsZJz72B |

|

LZUFJ72fbC3fZZD9X9lMsJH+xxX9cDx92xm1IgIMT25S0x |

|

2o/uBAd33KpEI6g6xv |

|

----END PGP PUBLIC KEY BLOCK---- |

Ушбу очиқ калит бевосита Web саҳифаларда ёки электрон почта орқали очиқчасига юборилиши мумкин. Очиқ калитдан фойдаланган жўнатилган шифрли ахборотни ахборот юборилган манзил эгасидан бошқа шахс ўқий олмайди. PGP орқали шифрланган ахборотларни очиш учун, суперкомпьютерлар ишлатилганда бир аср ҳам камлик қилиши мумкин.

Булардан ташқари, ахборотларни тасвирларда ва товушларда яшириш дастурлари ҳам мавжуд. Масалан, S-toots дастури ахборотларни BMP, GIF, WAV кенгайтмали файлларда сақлаш учун қўлланилади.

Кундалик жараёнда фойдаланувчилар офис дастурлари ва архиваторларни қўллаб келишади. Архиваторлар, масалан PkZip дастурида маълумотларни пароль ёрдамида шифрлаш мумкин. Ушбу файлларни очганда иккита, яъни луғатли ва тўғридан-тўғри усулдан фойдаланишади. Луғатли усулда бевосита махсус файлдан сўзлар пароль ўрнига қўйиб текширилади, тўғридан-тўғри усулда эса бевосита белгилар комбинацияси тузилиб, пароль ўрнига қўйиб текширилади.

Офис дастурлари (Word, Excel, Access) орқали ҳимоялаш умуман таклиф этилмайди. Бу борада мавжуд дастурлap интернетда тўсиқсиз тарқатилади.

Ишни бажариш учун топшириқлар

1. Ҳимоялаш воситалари ҳақида тушунча

2. Сеҳрли квадрат тушунчаси ва шифрлаш усули

3. Цезар шифрлаш усули ҳақида тушунча

4. Маълумотларни рухсатсиз чиқиб кетиши тушунчаси

5. Симметрик шифрлаш усуллари ҳақида тушунча

6. Ахборот хавфсизлиги тушунчаси

7. PGP алгоритми ҳақида тушунча

8. Аффин тизимидаги Цезар усули

НАЗОРАТ САВОЛЛАРИ

1. Криптография ҳақида асосий тушунчалар;

2. Ахборотларни криптографияли ҳимоялаш тамойиллари;

3. Симметрияли криптотизим асослари;

4. Ўринларни алмаштириш усуллари;

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

3. Стандарты информационной безопасности. www.osp.ru.

2-АМАЛИЙ МАШҒУЛОТ

Мавзу: Ахборот хавфсизлигида ҳимоянинг бузилишлари ва унинг оқибатлари

Ишдан мақсад: Мазкур амалий ишни бажариш жараёнида талабалар ахборот хавфсизлигида ҳимоянинг бузилишлари ва унинг оқибатлари ҳақида амалий билимга эга бўладилар.

Назарий қисм.

Ташкилотнинг ҳимоялаш тизимига бўлган ҳақиқий эҳтиёжини аниқлаш ва хавфсизликнинг мавжуд барча хилма-xил чораларидан кераклигини танлашда турли ёндашишлардан фойдаланилади. Бундай ёндашишлардан бири ахборот ҳимоясининг қуйидаги учта жиҳатига асосланган.

1. Ҳимоянинг бузилишлари. Корхонага тегишли ахборотни сақлаш ва ишлатиш хавфсизлигига зарар келтирувчи ҳар қандай харакатлар.

2. Ҳимоя механизми. Ҳимоянинг бузилишларини аниқлаш ва бартараф этиш, ҳамда бузилишлар оқибатини йўқотиш механизмлари.

3. Ҳимоя хизмати. Маълумотларни ишлаш тизимлари ва корхонага тегишли ахборотни ташиш хавфсизлиги савиясини кўтаришга мўлжалланган сервис хизмати.

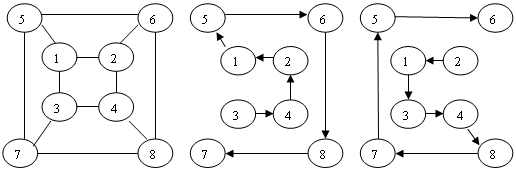

Ҳимоянинг бузилишлари. Компьютер тизими ёки тармоғи ҳимоясини бузишга уринишларни компьютер тизимини ахборотни таъминловчи объект сифатида кўриш орқали классификациялаш мумкин. Умумий ҳолда қандайдир манбадан (масалан, файл ёки хотира қисми) ахборот оқимининг адресатга (масалан, бошқа файл ёки бевосита фойдаланувчи) узатилиши кузатилади. Шу нуқтаи назардан қуйидаги ҳужумларни фарқлаш мумкин:

· Узиш (разъединение);

· Ушлаб қолиш (перехват);

· Турлаш (модификация);

· Сохталаштириш (фальсификация).

Узиш (разъединение). Тизим ресурси йўқ қилинади, ахборотдан фойдаланувчанлик бузилади. Бундай бузилишларга мисол тариқасида ускунанинг ишдан чиқиши, алоқа линиясининг узилиши ёки файлларни бошқарувчи тизимнинг бузилишини кўрсатиш мумкин.

Ушлаб қолиш (перехват). Ресурсдан рухсат берилмаган фойдаланишга йўл очилади. Натижада ахборотнинг маҳфийлиги (конфиденциаллиги) бузилади. Бундай фойдаланувчилар физик шахс, дастур ёки компьютер бўлиши мумкин. Бундай бузилишларга мисол тариқасида маълумотларни ушлаб қолиш мақсадида алоқа кабелига уланиш ва файллардан ёки дастурлардан ноқонуний нусха кўчиришни кўрсатиш мумкин.

Турлаш (модификация). Ресурсдан нафақат ноқонуний фойдаланишга йўл очилади, балки ресурс бузғунчи томонидан ўзгартирилади. Натижада ахборотнинг яхлитлиги бузилади. Бундай бузилишларга мисол тариқасида файлдаги маълумотлар мазмунини ўзгартирилишини, дастурнинг вазифалари ва характеристкаларини ўзгартириш мақсадида уни модификациялашни, тармоқ орқали узатилаётган ахборотлар мазмунини ўзгартирилишини ва ҳ. кўрсатиш мумкин.

Сохталаштириш (фальсификация). Тизимга сохта объект киритилади. Натижада ахборотнинг аслига тўғрилиги (аутентичность) бузилади. Бундай бузилишларга мисол тариқасида тармоқ орқали ясама маълумотларни узатиш ёки файлга ёзувларни қўшишни кўрсатиш мумкин.

Юқорида келтирилган бузилишлар пассив ва актив ҳужум атамалари бўйича классификацияланганида пассив тахдидга ушлаб қолиш (перехват) мансуб бўлса, узиш(разъединение), турлаш(модификация) ва сохталаштириш (фальсификация) актив тахдидга мансуб эканлигини кўриш қийин эмас.

Пассив ҳужумлар натижасида узатилаётган маълумотлар ушлаб қолинади ёки мониторинг амалга оширилади. Бунда бузғунчининг мақсади узатилаётган ахборотни ушлаб қолишдир. Пассив бузилишларни иккита гурухга ажратиш мумкин: ахборотлар мазмунини фош этиш ва маълумотлар оқимини тахлил этиш.

Ахборотлар мазмунини фош этиш нима эканлиги маълум. Телефон орқали сухбатда, электрон почта ахборотида ёки узатилаётган файлда муҳим ёки маҳфий ахборот бўлиши мумкин. Табиийки, бундай ахборот билан бу ахборот мўлжалланмаган шахсларнинг танишиши мақбул эмас.

Маълумотлар оқимини тахлили мукаммалроқ ҳисобланади. Фараз қилайлик, биз ахборот ёки бошқа узатилувчи маълумотлар мазмунини шундай маскировка қилайликки, бузғунчи ахборотни ўз ихтиёрига киритганида ҳам ундаги ахборотни чиқариб ололмасин. Кўпинча ахборот мазмунини маскировка қилишда шифрлаш қўлланилади. Аммо, ахборот мазмуни шифрлаш ёрдамида ишончли тарзда беркитилган бўлсада, бузғунчида узатилувчи маълумотларнинг ўзига ҳос аломатларини кузатиш имконияти қолади. Масалан, узатувчини ва ахборотларни узатишга ишлатилувчи узелларни, ахборотлар узунлигини ва уларнинг алмашинув частотасини аниқлаш мумкин. Бундай ахборот маълумотлар алмашинувидан кўзланган мақсадни аниқлашда жуда ҳам қўл келиши мумкин.

Ҳимоянинг пассив бузилишларини аниқлаш жуда қийин, чунки уларда маълумотларга қандайдир ўзгартиришлар киритиш кўзда тутилмайди. Аммо, бундай хил бузилишларни олдини олишни амалга оширса бўлади. Шу сабабли пассив бузилишлар эътиборни уларни аниқлашга эмас, балки уларни олдини олишга қаратиш лозим.

Актив ҳужумлар натижасида маълумотлар оқими ўзгартирилади ёки сохта оқимлар ҳосил қилинади. Бундай бузилишларни тўртта гурухга ажратиш мумкин: имитация, тиклаш, ахборотни турлаш(модификациялаш), хизмат кўрсатишдаги ҳалаллар.

Имитация деганда объектнинг ўзини бошқа объект қилиб кўрсатиши тушунилади. Одатда имитация актив бузилишларнинг бошқа бир хилининг уриниши билан биргаликда бажарилади. Масалан, бузғунчи тизимлар алмашинаётган аутентификация маълумотларининг оқимини ушлаб қолиб сўнгра аутентификация ахборотларининг ҳақиқий кетма-кетлигини тиклаши мумкин. Бу эса ваколати чегараланган объектнинг ўзини ваколати кенгроқ объект қилиб кўрсатиши (имитация) орқали ваколатини кенгайтиришига имкон беради.

Тиклаш деганда маълумотлар блокини пассив ушлаб қолиб, кейин уни рухсат берилмаган натижани ҳосил қилиш мақсадида ретрансляция қилиш тушунилади.

Маълумотларни модификациялаш деганда рухсат берилмаган натижани ҳосил қилиш мақсадида қонуний ахборот қисмини ўзгартириш, ёки ахборот келиши кетма-кетлигини ўзгартириш тушунилади.

Хизмат кўрсатишдаги тўсқинликлар алоқа ёки уларни бошқарувчи воситаларнинг нормал ишлашига тўсқинлик қилади. Бундай бузилишларда муайян мақсад кўзланади: масалан, объект маълум адресатга йўналтирилган барча ахборотларни тўхтатиб қолиши мумкин. Яна бир мисол, тармоқни атайин ахборотлар оқими билан ортиқча юклаш орқали ёки тармоқни ишдан чиқариш йўли билан барча тармоқ ишини блокировка қилиш.

Ҳимоянинг актив бузилишларини бутунлай олдини олиш жуда мураккаб, чунки бунга фақат барча алоқа воситаларини узлуксиз физик ҳимоялаш орқали эришиш мумкин. Шу сабабли ҳимоянинг актив бузилишларида асосий мақсад уларни оператив тарзда аниқлаш ва тезда тизимнинг ишга лаёқатлилигини тиклаш бўлиши шарт. Бузилишларнинг ўз вақтида аниқланиши бузғунчини тўхтатиш вазифасини хам ўтайди, ва бу вазифани бузилишлардан огохлантириш тизимининг қисми деб кўриш мумкин.

Ҳимоя механизмлари. Амалиёт машғулотида ишлатиладиган ҳимоя механизмларининг аксарияти криптография методларига асосланган. Шифрлаш ёки шифрлашга яқин ахборотни ўзгартиришлар маълумотларни ҳимоялаш методлари хисобланади.

Ҳимоя хизмати. Амалиёт машғулотида қўлланиладиган ҳимоя вазифалари тўпламларидан бирига қуйидагилар киради: конфиденциаллик, аутентификациялаш, яхлитлик, ёлғоннинг мумкин эмаслиги, фойдаланувчанлик, фойдаланувчанликни бошқариш.

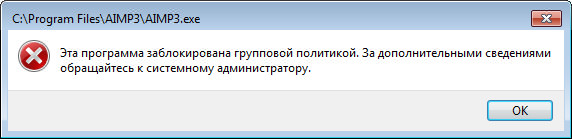

Физик ҳимоя воситаларига қуйидагилар киради:

· Сервер тармоғида жойлар хавфсизлигини таъминлаш;

· Ўзга кишиларни серверга, концентраторга, коммутаторга, тармоқлар кабелига ва бошқа ускуналарга киришни таъминлаш;

· Электр тармоқларида бўладиган носозликлардан ҳимоя қилувчи воситаларидан фойдаланиш.

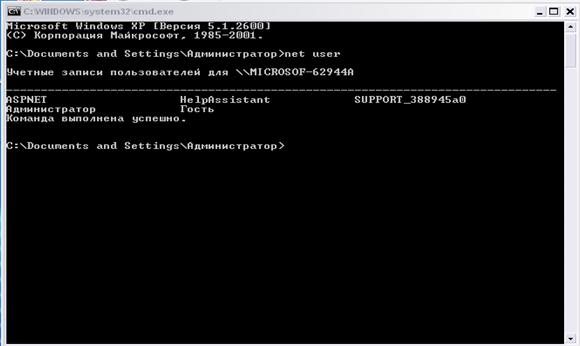

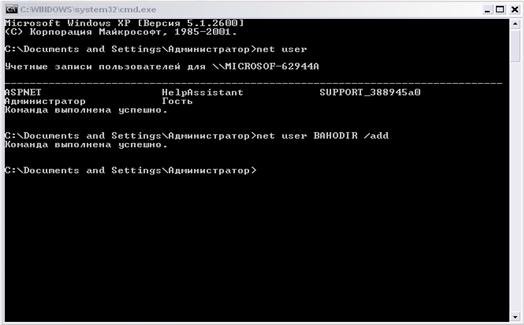

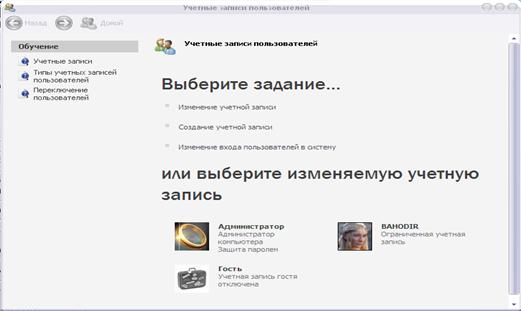

Фойдаланувчини рўйхатга ёзиш. Фойдаланувчилар менежери вазифаларига фойдаланувчи механизмини аниқлаш, тизимини қўллаб-қувватлаш ва фойдаланувчи тармоққа кираётгани тўғрилигини текширишлар киради. Тизимни созлаш учун барча зарурий маълумотлар фойдаланувчи маълумотлар омборида сақланади. Улар қуйидагилар:

· фойдаланувчи рўйхатини ёзиш;

· гурух рўйхатини ёзиш;

· домен компьютерлари рўйхатини ёзиш;

· доменлар рўйхатини ёзиш.

Рўйхатга ёзиш менежери маълумотлар омбори HKEY_LOCAL_MACHINEда жойлашган тизим реестрининг асоси ҳисобланади ва SAM деб аталади. Бу каталогда одатда камида иккита SAM файллар жойлашган бўлади: улардан бири рўйхатга ёзишни кенгайтирилмаган шакли бўлиб, иккинчиси кенгайтмали log – транзакций журнал базаси.

· REG_SZ типи;

· белгиси 0;

Тизимга киришнинг оммабоп усулларидан бири – парол орқали киришдир. Бунга қарши курашиш учун одатда администраторнинг рўйхатга олишга ҳимоялаш (блокировка) ўрнатиш лозим. Бир неча фойдасиз уринишлардан сўнг Polcies/Accounts менюси орқали AccountPolicy ойнасидаги UserMeneger утилитадан фойдаланилади.

Ишни бажариш учун топшириқлар

1. Ахборот ҳимоясининг асосий жиҳатларини келтириб ўтинг.

2. Ҳимоянинг бузилишлари ҳақида тушунча беринг.

3. Актив ҳужум билан пассив ҳужумнинг бир-биридан асосий фарқини тушунтиринг.

4. Физик ҳимоялаш воситалари ҳақида тушунча беринг.

НАЗОРАТ САВОЛЛАРИ

1. Ҳимоянинг бузилишларига сабаб бўлувчи ҳужумлар қандай классификацияланади?

2. Пассив тахдидга қандай ҳужумлар тааллуқли?

3. Актив таҳдидга қандай ҳужумлар тааллуқли?

4. Ҳимоя механизмлари қандай методларга асосланади?

5. Ҳимоя хизмати. Конфиденциаллик. Аутентификация. Яхлитлик. Ёлғоннинг мумкин эмаслиги. Ресурслардан фойдаланувчанлик. Фойдаланувчанликни бошқариш.

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

4. Стандарты информационной безопасности. www.osp.ru.

3-АМАЛИЙ МАШҒУЛОТ

Мавзу: Симметрик ўрин алмаштириш алгоритмлари ёрдамида шифрлаш

Кириш. Ахборотларни қайта ишлаш жараёнларини автоматлаштириш воситалари, усуллари ва формалари мураккаблашуви ҳамда ривожланиши бўйича уларни ахборот технологияларида уларни қўлланилиш хавфсизлик даражасидан ошиб бормоқда.

Ишдан мақсад: Симметрик криптотизимни асосий усулларини ўрганиш ва тадқиқ этиш.

Керакли жихозлар: Компьютер, дастурлар( Java, С++, С#, ихтиёрий), принтер, дафтар, А4 форматдаги оқ қоғоз.

Қисқача назарий маълумот:

Криптография - ахборотни қайта акслантиришнинг математик усулларини излайди ва тадқиқ қилади.

Калит- матнни шифрлаш ва шифрини очиш учун керакли ахборот.

Криптоанализ - калитни билмасдан шифрланган матнни очиш имкониятларини ўрганади.

Кодлаштириш - эса ахборотни иккилик саноқ системасидаги “0” ва “1” лардан иборат рақамли кўринишидир.Агар ахборотни шифрлаш ва уни қайта тиклаш учун бир хил калитдан фойдаланилса бундай шифрлаш усули симметрик шифрлаш усули дейилади.

Криптотизимлар симметрик ва очиқ калитли тизимларга бўлинади.

Симметрик криптотизимларда шифрлаш ва шифрни очиш учун битта ва айнан шу калитдан фойдаланилади.

Очиқ калитли криптотизимларда бир-бирига математик усуллар билан боғланган очиқ ва ёпиқ калитлардан фойдаланилади. Ахборот очиқ калит ёрдамида шифрланади, очиқ калит барчага ошкор қилинган бўлади, шифрни очиш эса фақат ёпиқ калит ёрдамида амалга оширилади, ёпиқ калит фақат қабул қилувчигагина маълум.

Симметрик шифрлаш алгоритмларининг турлари

Симметрик шифрлаш алгоритми тўртта турга бўлиниб, улар қуйидагилар:

1. Ўрин алмаштириш шифри.

2. Силжитиш шифри.

3. Гаммалаштириш шифри.

4. Шифрлаш асосида шифрлашнинг аналитик ифодаси.

Ўрин

алмаштиришга мисол тариқасида дастлабки ахборот блокини матрицага

қатор бўйича ёзишни, ўқишни эса устун бўйича амалга оширишни

кўрсатиш мумкин. Матрица қаторларини тўлдириш ва шифрланган ахборотни

устун бўйича ўқиш кетма-кетлиги калит ёрдамида берилиши мумкин. Усулнинг

криптотурғунлиги блок узунлигига (матрица ўлчамига) боғлиқ.

Масалан узунлиги 64 символга тенг бўлган блок (матрица ўлчами 8x8) учун

калитнинг 1,6![]() 109 комбинацияси бўлиши

мумкин. Узунлиги 256 символга тенг бўлган блок (матрица ўлчами 16x16) калитнинг

мумкин бўлган комбинацияси 1,4

109 комбинацияси бўлиши

мумкин. Узунлиги 256 символга тенг бўлган блок (матрица ўлчами 16x16) калитнинг

мумкин бўлган комбинацияси 1,4![]() 1026 га етиши мумкин. Бу

ҳолда калитни саралаш масаласи замонавий ЭҲМлар учун ҳам

мураккаб ҳисобланади.

1026 га етиши мумкин. Бу

ҳолда калитни саралаш масаласи замонавий ЭҲМлар учун ҳам

мураккаб ҳисобланади.

Ўрин алмаштириш шифри оддий шифрлаш ҳисобланиб, бу усулда қатор ва устундан фойдаланилади. Чунки шифрлаш жадвал асосида амалга оширилади. Бу ерда калит (К) сифатида жадвалнинг устун ва қатори хизмат қилади. Матн (Т0) символларининг ўлчамига қараб NxM жадвали тузилади ва очиқ матнни (Т0) устун бўйича жойлаштирилиб чиқилади, қатор бўйича ўқилиб шифрланган матнга (Т1) эга бўлинади ва блокларга бўлинади.

Масалан, «Ахборот хавфсизлиги жадвали» матни шифрлансин.

Т0=Ахборот хавфсизлиги жадвали;

К = 5х5; В=5;

|

А |

О |

Ф |

И |

Д |

|

Х |

Т |

С |

Г |

В |

|

Б |

Х |

И |

И |

А |

|

О |

А |

З |

Ж |

Л |

|

Р |

В |

Л |

А |

И |

Т1=АОФИД_ХТСГВ_БХИИА_ОАЗЖЛ_РВЛАИ

Биринчи бўлиб, шифрлаш жадвалидан (XIV асрнинг охирларида) дипломатик муносабатларда, харбий соҳаларда ахборотни муҳофазалашда фойдаланилган.

Оддий ўрин алмаштириш усулидан ташқари калит ёрдамида ўрин алмаштириш усули ҳам мавжуд. Шифрлаш жадвалидан калит орқали фойдаланилади.

Калит ёрдамида ўрин алмаштириш усули.

Бу ерда калит символларига мос ҳолда жадвалнинг ўлчамига қараб NxM жадвали тузилади ва очиқ матнни (Т0) устун бўйича жойлаштирилиб чиқилади. Сўнгра калит символлари алфавит тартибида тартибланиб, устун бўйича ўрин алмаштирилади, қатор бўйича ўқилиб шифрланган матнга (Т1) эга бўлинади ва блокларга бўлинади.

Т0= Ўзбекистон келажаги буюк давлат;

К = Тошкент;

В=4;

Матнда 28-та ва калитда 7-та ҳарфлар борлиги учун 7х4 жадвал тузамиз.

|

Ў |

К |

О |

Л |

Г |

Ю |

В |

|

З |

И |

Н |

А |

И |

К |

Л |

|

Б |

С |

К |

Ж |

Б |

Д |

А |

|

Е |

Т |

Е |

А |

У |

А |

Т |

Энди калит орқали жадвал тузиб калитдаги ҳарфларни алфавит бўйича рақамлаб чиқамиз. 7х6

|

Т |

о |

ш |

к |

е |

н |

т |

|

5 |

4 |

7 |

2 |

1 |

3 |

6 |

|

Ў |

К |

О |

Л |

Г |

Ю |

В |

|

З |

И |

Н |

А |

И |

К |

Л |

|

Б |

С |

К |

Ж |

Б |

Д |

А |

|

Е |

Т |

Е |

А |

У |

А |

Т |

Рақам бўйича устунларни ўзгартириб чиқамиз.

|

е |

к |

н |

о |

Т |

т |

ш |

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

|

Г |

Л |

Ю |

К |

Ў |

В |

О |

|

И |

А |

К |

И |

З |

Л |

Н |

|

Б |

Ж |

Д |

С |

Б |

А |

К |

|

У |

А |

А |

Т |

Е |

Т |

Е |

Қатор бўйича 4 тадан блокларга бўлиб, символлар кетма-кетлигидаги шифрланган матнни оламиз. Шуни эътиборга олиш керакки, агар қаторда кетма-кет иккита бир хил ҳарф келса, чап тарафдан келаётган ҳарф биринчи рақамланади, кейин эса иккинчиси рақамланади ва шифрланган матн ҳосил қилинади.

Т1= ГЛЮК УВОИ АКИЗ ЛНБЖ ДСБА КУАА ТЕТЕ;

Шифрни очишда тескари жараён амалга оширилади. Шифрланиш жараёни қадамма - қадам амалга оширилса мақсадга мувофиқ бўлади.

Икки томонлама ўрин алмаштириш усули. Бу усулда калит сифатида устун ва қатордаги ҳарфлар тартибидаги сонлардан фойдаланилади. Аввалам бор калит символларига қараб жадвал тузилади, ва очиқ Т0 матн жойлаштирилиб чиқилади, сўнгра эса рақамлар навбатма - навбат тартибланиб, аввал устун, сўнгра эса қаторлар ўрни алмаштирилади ва жадвалдаги маълумот қатор бўйича ўқилиб Т1га эга бўлинади. Масалан: «Интилганга толе ёр» очиқ матни шифрлаш талаб этилсин. Бу ерда калит бўлиб 1342 ва 2314 хизмат қилади. Яхшироқ изоҳланиши учун К1=1342 ва К2=2314, В=4 деб белгилаб оламиз.

К2 К1

4х4 жадвал яратиб Т0

қатор бўйича ёзамиз:

|

|

2 |

3 |

1 |

4 |

|

1 |

И |

Н |

Т |

И |

|

3 |

Л |

Г |

А |

Н |

|

4 |

Г |

А |

Т |

О |

|

2 |

Л |

Е |

Ё |

Р |

Энди қатор ва устунлар тартиб бўйича ўринлари алмаштирилади.

|

|

2 |

3 |

1 |

К2 К2 |

||||

|

1 |

И |

Н |

Т |

И |

||||

|

2 |

Л |

Е |

Ё |

Р |

||||

|

3 |

Л |

Г |

А |

Н |

||||

|

4 |

Г |

А |

Т |

О |

К1 К1

|

|

1 |

2 |

3 |

4 |

|

1 |

Т |

И |

Н |

И |

|

2 |

Ё |

Л |

Е |

Р |

|

3 |

А |

Л |

Г |

Н |

|

4 |

Т |

Г |

А |

О |

Охирги жадвалга асосан шифрланган матнни ёзамиз ваблокларгабўлибчиқамиз.

Т1 =ТИНИ_ЁЛЕР_АЛГН_ТГАО

Икки томонлама алмаштиришда жадвал катталигига қараб вариантлар ҳам ортиб боради. Жадвал ўлчамининг катталиги шифр чидамлилигини оширади: 3х3 жадвалда 36 та вариант, 4х4 жадвалда 576 та вариант, 5х5 жадвалда 14400 вариант;

Ишни бажарилиш тартиби ва қўйилган вазифа:

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма - қадам изоҳлансин. Шунингдек Java, С++ ва C# дастурлаш тизимларидан бирида дастурий таъминот яратилсин.

Ҳисобот мазмуни:

1. Иш мавзуси.

2. Ишдан мақсад.

3. Шифрлаш алгоритмини блок-схемаси.

4. Дастур матни.

Назорат саволлари

5. Криптография нима?

6. Оддий ўрин алмаштириш усули ёрдамида «Муқаддас Ватан» сўзини шифрланг.

7. Сеҳрли квадрат усулини тушунтириб беринг.

8. Цезар усули ва калит сўзли Цезар тизими қандай?

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

3. Стандарты информационной безопасности. www.osp.ru.

4-АМАЛИЙ МАШҒУЛОТ

Мавзу: Вернам, Гаммалаш ҳамда Уитстоннинг “иккилик квадрат” шифрлаш усуллари ёрдамида шифрлаш

Кириш. Ҳозирги вақтда ахборотларни ҳимоялашни таъминлашнинг қандайдир бирор техник усули ёки воситаси мавжуд эмас, аммо кўп хавфсизлик муаммоларини ечишда криптография ва ахборотларни криптоўхшаш алмаштиришлари ишлатилади.

Ишдан мақсад: Симметрик криптотизимни асосий усулларини ўрганиш ва дастурини ишлаб чиқиш.

Керакли жихозлар: Керакли жихозлар: Компьютер, дастурлар(Java, С++, С#, ихтиёрий), принтер, дафтар, А4 форматдаги оқ қоғоз.

Қисқача назарий маълумот:

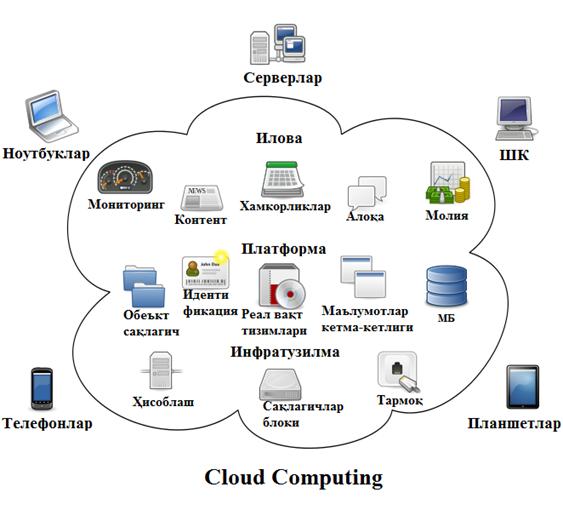

Вернамнинг шифрлаш усули

Вернамнинг шифрлаш тизими модул қиймати m=2 бўлган Вижинэр шифрлаш тизимининг бир қисми ҳисобланиб, 1926-йилда бу усулнинг аниқ кўриниши ишлаб чиқилади. Гилбэртом Вернам АТ&США фирмаси хомийлиги остида кирувчи матн сифатида иккилик саноқ системасидан фойдаланди. Шифрлашда биринчи Инглиз алфавитидаги(A,B...Z). Матннинг хар бир харфи 5-бит бўлакли (b0,b1…b4) Бадо рақами билан кодланади. Ихтиёрий кетма-кетликдаги иккилик калитлар k0,k1,k2, аввал китобсимон лентага ёзилади. Қуйидаги расмда узатилаётган ахборотни Вернам усули орқали шифрлаш кўрсатилган(4.1-расм).

4.1-расм. Вернам усули орқали шифрлаш

Кирувчи матнни шифрлашда x-кирувчи матн иккилик кўринишига ўтказилади ва иккилик модул остида иккилик кетма-кетликдаги k-калит билан шифрлаш амалга оширилади. У шифрланган ёзув:

![]()

Шифрни очишда ёзувдаги ҳар бир иккилик модул остидаги белгилар k-калит кэтма-кэтлиги билан тузилади.

![]()

|

А |

0 |

00000 |

|

В |

1 |

00001 |

|

C |

2 |

00010 |

|

D |

3 |

00011 |

|

E |

4 |

00100 |

|

F |

5 |

00101 |

|

G |

6 |

00110 |

|

H |

7 |

00111 |

|

I |

8 |

01000 |

|

J |

9 |

01001 |

|

K |

10 |

01010 |

|

L |

11 |

01011 |

|

M |

12 |

01100 |

|

N |

13 |

01101 |

|

O |

14 |

01110 |

|

P |

15 |

01111 |

|

Q |

16 |

10000 |

|

R |

17 |

10001 |

|

S |

18 |

10010 |

|

T |

19 |

10011 |

|

U |

20 |

10100 |

|

V |

21 |

10101 |

|

W |

22 |

10110 |

|

X |

23 |

10111 |

|

Y |

24 |

11000 |

|

Z |

25 |

11001 |

|

# |

26 |

11010 |

|

! |

27 |

11011 |

|

_ |

28 |

11100 |

|

@ |

29 |

11101 |

|

? |

30 |

11110 |

|

* |

31 |

11111 |

|

H=7=00111 |

K=10=01010 |

N=13=01101 |

|

x |

y |

xor |

|

0 |

0 |

0 |

|

0 |

1 |

1 |

|

1 |

0 |

1 |

|

1 |

1 |

0 |

|

1 |

0 |

1 |

32=25 га яни 5 бетли иккилик саноқ системаси учун

Мисол: “HELLO” cўзи шифрлансин.

T0= HELLO K= KALIT T1= ?

Вернам ишлаб чиққан бу тизимни айланали лента ёрдамида текширган, узатгич (перидатчик) ва қабул қилгичларни (прёмник) кўришда бир хил ёки шунга ўхшаган калит кетма-кетлигидан фойдаланган. Вернам шифрлаш тизимининг камчилиги узатувчи орқали қабул қилиш томонига калит кетма-кетлигини қандай узатиш эди. Чунки душман калитни олса, у юборган шифрланган матнни бемалол очиб ўқий олади. Шунинг учун хам Вернамнинг шифрлаш тизми eтарли эмаслиги сабабли буни ҳал килиш учун шифрлашни гаммалаштириш усулига ўтилган.

Гаммалаш усули билан шифрлаш

Гамма шифри бу очиқ матнни шифрлаш ва шифрни очиш учун ишлаб чиқилган ихтиёрий псевдо кетма-кетлигидаги алгоритимдир.

Шифрлаш жараёнида гамма шифри ишлаб чиқилади ва келувчи очиқ матнни тескари кўринишда иккилик модул бўйича қўшилади. Шифрлаш учун очиқ кўринишдаги Т0 бўлаклар ишлаб чиқилади.

Гамма шифри қуйидаги кўринишдаги кетма-кетликда олинади.

(7+11) mod 5=18 mod 5=3

Gi -Гамма шифри белгиси

Шифрлашни қуйидаги кўринишда ёзиш мумкин.

Ci=(Ti+Gi) mod N

Буерда:

Ci- Шифрланганматн;

Тi- Бошланғич матн;

Gi- Гаммабелгиси;

modN-қолдиқ;

T0(Т)=РЕГИОН_27

К(Gi)= ТИГР

|

Т |

Р |

Е |

Г |

И |

О |

Н |

_ |

2 |

7 |

|

G |

Т |

И |

Г |

Р |

Т |

И |

Г |

Р |

Т |

|

T |

18 |

6 |

4 |

10 |

16 |

15 |

34 |

37 |

42 |

|

G |

20 |

10 |

4 |

18 |

20 |

10 |

4 |

18 |

20 |

|

T + G |

38 |

16 |

8 |

28 |

36 |

25 |

38 |

55 |

62 |

|

modN |

38 |

16 |

8 |

28 |

36 |

25 |

38 |

11 |

18 |

|

С |

3 |

О |

Ж |

Ъ |

1 |

Ч |

3 |

Й |

Р |

Шифрланган матн Ti(Ci)= 3ОЖЪЧ3ЙР

Шифрни очишда қайта гамма шифридан фойдаланилади:

Ti=(Ci - Gi+N) mod N

|

C |

3 |

О |

Ж |

Ъ |

1 |

Ч |

3 |

Й |

Р |

|

G |

Т |

И |

Г |

Р |

Т |

И |

Г |

Р |

Т |

|

C |

38 |

16 |

8 |

28 |

36 |

25 |

38 |

11 |

18 |

|

G |

20 |

10 |

4 |

18 |

20 |

10 |

4 |

18 |

20 |

|

C-G |

18 |

6 |

4 |

10 |

16 |

15 |

34 |

-7 |

-2 |

|

+44 |

62 |

50 |

48 |

54 |

60 |

59 |

78 |

37 |

42 |

|

mod N |

18 |

6 |

4 |

10 |

16 |

15 |

34 |

37 |

42 |

|

0→44 |

18 |

6 |

4 |

10 |

16 |

15 |

34 |

37 |

42 |

|

Т |

Р |

Е |

Г |

И |

О |

Н |

_ |

2 |

7 |

Бу усул билан шифрланган матнни очишда етарли қийинчиликлар туғдиради, энди калит бир неча маротаба ўзгаради. Гамма шифри ихтиёрий кўринишда ҳар бир шифрланаётган бўлакни ўзгартиради. Бунда душман ҳар бир матн бўлагини қандай қилиб очишни билмайди. Чунки душман ҳар бир турдаги калитни топиши учун анча вақт кетади. Бухолатда шифрланган матн бардошлилиги кўплигига боғлиқ бўлади.

Рус алифбосидаги ҳарфлар ва пробел ҳамда рақамлар

жами (34 та ҳарф), (10 та рақам 0...9 гача), 34+10 =44

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

|

А |

Б |

В |

Г |

Д |

Е |

Ё |

Ж |

З |

И |

Й |

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

Ф |

Х |

|

|

||||||||||||||||||||||

|

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

32 |

33 |

34 |

35 |

36 |

37 |

38 |

39 |

40 |

41 |

42 |

43 |

44 |

||

|

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

Ю |

Я |

ПРОБЕЛ |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

||

Уитстоннинг “иккилик квадрат” шифри. 1854-йилда Чарлз Уитстон шифрлашнинг янги усули «иккилик квадрат» ни яратди ва шу тариқа криптография ривожига ўз ҳиссасини қўшди. Бу«иккилик квадрат» шифрлаш усулида иккита жадвалдан фойдаланилган. Бу усул жуда ишончли ва қулай бўлиб, ундан Германияда хаттоки иккинчи жаҳон урушида ҳам фойдаланилган.

Ахборотни шифрлаш учун ихтиёрий иккита рус алфавитдан тузилган жадвал олинган. Шифрлаш учун матн ҳарфларини жуфт-жуфт қилиб бўлакларга бўлинган.

Ҳар бир жуфт бўлакнинг биринчи ҳарфи учун ўнг томондаги жадвалдан, иккинчи ҳарф учун эса чап томондаги жадвалдан фойдаланилган. «Иккилик квадрат» усули учун олинган жадвал.

|

Ж |

Щ |

Н |

Ю |

Р |

|

И |

Ч |

Г |

Я |

Т |

|

И |

Т |

Ь |

Ц |

Б |

, |

Ж |

Ь |

М |

О |

|

|

Я |

М |

Е |

. |

С |

З |

Ю |

Р |

В |

Щ |

|

|

В |

Ы |

П |

Ч |

_ |

Ц |

: |

П |

Е |

Л |

|

|

: |

Д |

У |

О |

К |

Ъ |

А |

Н |

. |

Х |

|

|

З |

Э |

Ф |

Г |

Ш |

Э |

К |

С |

Ш |

Д |

|

|

Х |

А |

, |

Л |

Ъ |

Б |

Ф |

У |

Ы |

_ |

Шифрлашда жуфт бўлакнинг биринчи ҳарфини ўнг жадвалдаги сатри ва устуни аниқланган ва иккинчи ҳарфи учун чап жадвалдан фойдаланилган. Бунда биринчи ҳарф сатри ўрнига мос келувчи иккинчи ҳарф устунида жойлашган ҳарф олинган ва худи шундай иккинчи ҳарф учун унинг сатр ўрнига мос келувчи биринчи жадвал устунидаги ҳарфи олинган. Шу тариқа шифрлаш амалга оширилган.

Ёзув қатори 30 тадан кам бўлмаслиги керак, шунда уни ошкор қилиш катта қийинчиликларга олиб келади.

Ишни бажарилиш тартиби ва қўйилган вазифа:

Асосий матн шифрлаш усулларидан бирида шифрлансин ва қадамма - қадам изоҳлансин. Шунингдек Java, C# ёки С++ дастурлаш тизимида дастурий таъминот яратилсин.

Ҳисобот мазмуни:

1. Иш мавзуси.

2. Ишдан мақсад.

3. Шифрлаш алгоритмини блок-схемаси.

4. Дастур матни.

Назорат саволлари

1. Ўрин алмаштириш методлари аппарат амалга оширилиши.

2. Шифрлашнинг аналитик методларининг моҳияти.

3. Шифрлашнинг гаммалаш (аддитив) методларининг моҳияти.

4. Шифрлашнинг комбинацияланган методларининг моҳияти.

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

3. Стандарты информационной безопасности. www.osp.ru.

5 –АМАЛИЙ МАШҒУЛОТ

Мавзу: Электрон рақамли имзо

Ишдан мақсад: Мазкур амалий ишни бажариш жараёнида талабалар электрон рақамли имзо, электрон рақамли имзони шакллантириш, электрон рақамли имзони текшириш муолажаси унинг амалий аҳамияти ҳақида амалий кўникма ҳосил қиладилар.

Назарий қисм.

Ушбу амалий ишида қабул қилиб олинган маълумотларнинг ҳақиқий ёки ҳақиқий эмаслигини аниқлаш масаласи, яъни маълумотлар аутентификацияси масаласининг моҳияти ҳақида маълумотларга эга бўламиз. Бу масала маълумотларни узатишда муҳим аҳамиятга эга саналади. Бу жараён ҳозирда электрон рақамли имзо деб аталади.

Ҳужжатлардаги қўйилган шахсий имзоларни сохталаштириш нисбатан мураккаб бўлиб, шахсий имзоларнинг муаллифларини ҳозирги замонавий илғор криминалистика услубларидан фойдаланиш орқали аниқлаш мумкин. Аммо электрон рақамли имзо ҳусусиятлари бундан фарқли бўлиб, иккилик саноқ системаси ҳусусиятлари билан белгиланадиган хотира регистрлари битларига боғлиқ.

Шундан келиб чиқиб ҳозирда ЭРИ ни ахборот хавфсизлиги соҳасида қўллаш муҳим аҳамиятга эга саналади. Бунинг натижаси ўлароқ ҳозирда етакчи давлатлар ўзининг шахсий ЭРИни яратдилар, шу жумладан Ўзбекистон ҳам ўзининг ЭРИси, ЎзДСт 1092:2005ни яратди. Бунда ассиметрик шифрлаш алгоритмидан фойдаланилган. Амалий иши икки қисмдан иборат бўлиб, биринчи қисмда электрон рақамли имзо ҳақида маълумот, унинг ишлаш жараёни, унда фойдаланилган алгоритмлар таҳлили кўриб ўтилган. Иккинчи қисмда эса, ЭРИ дастурининг дастурий модулининг ишлаш жараёни кўрсатилган.

Электрон рақамли имзонинг ишлаш жараёни

Қабул қилиб олинган маълумотларнинг ҳақиқий ёки ҳақиқий эмаслигини аниқлаш масаласини, яъни маълумотлар аутентификацияси масаласининг моҳияти ҳақида тўҳталамиз.

Очиқ калитли криптографик тизимлар қанчалик қулай ва криптобардошли бўлмасин, аутентификация масаласининг тўла ечилишига жавоб бера олмайди. Шунинг учун аутентификация услуби ва воситалари криптографик алгоритмлар билан биргаликда комплекс ҳолда қўлланилиши талаб этилади.

Қуйида иккита (А) ва (Б) фойдаланувчиларнинг алоқа муносабатларида аутентификация тизими рақиб томоннинг ўз мақсади йўлидаги қандай хатти-ҳаракатларидан ва криптотизим фойдаланувчиларининг фойдаланиш протоколини ўзаро бузилишлардан сақлаши кераклигини кўрсатувчи ҳолатлар кўриб чиқилади.

Рад этиш (ренегатство)- Фойдаланувчи (А) фойдаланувчи (Б) га ҳақиқатан ҳам маълумот жўнатган бўлиб, узатилган маълумотни рад этиши мумкин.Бундай қоида бузилишининг (тартибсизликнинг) олдини олиш мақсадида электрон (рақамли) имзодан фойдаланилади.

Модификациялаш (ўзгартириш) -Фойдаланувчи (Б) қабул қилиб олинган маълумотни ўзгартириб, шу ўзгартирилган маълумотни фойдаланувчи (А) юборди, деб таькидлайди (даъво қилади).

Сохталаштириш -Фойдаланувчи (Б)нинг ўзи маълумот тайёрлаб, бу сохта маълумотни фойдаланувчи (А) юборди деб даъво қилади.

Фаол модификациялаш (ўзгартириш) - (А) ва (Б) фойдаланувчиларнинг ўзаро алоқа тармоғига учинчи бир (В) фойдаланувчи ноқонуний тарзда боғланиб, уларнинг ўзаро узатаётган маълумотларини ўзгартирган ҳолда деярли узлуксиз узатиб туради.

Ниқоблаш (имитациялаш) - Учинчи фодаланувчи (V) фойдаланувчи (B)га фойдаланувчи (А) номидан маълумот жўнатади.

Юқорида санаб ўтилган: модификациялаш, сохталаштириш, фаол модификациялаш, ниқоблаш каби алоқа тизими қоидаларининг бузилишини олдини олиш мақсадида рақамли сигнатурадан - рақамли имзо ва узатиладиган маълумотнинг бирор қисмини тўла ўз ичига олувчи рақамли шифрматндан иборат бўлган маълумотдан фойдаланилади.

Такрорлаш - Фойдаланувчи (В) фойдаланувчи (А) томонидан фойдаланувчи (Б)га жунатилган маълумотни такроран (Б)га жўнатади. Бундай ноқонуний хатти-ҳаракат алоқа усулидан банклар тармоқларида электрон ҳисоб-китоб тизимидан фойдаланишда ноқонунийлик билан ўзгалар пулларини талон-тарож қилишда фойдаланилади. Ана шундай ноқонуний усуллардан муҳофазаланиш учун қуйидаги чора - тадбирлари кўрилади.

v имитациялашга бардошлилик - имитабардошлилик;

v криптотизимга кираётган маълумотларни муҳофаза мақсадларидан келиб чиқиб тартиблаш.

v Электрон рақамли имзо алоқа тизимларида бир неча тур қоида бузилишларидан муҳофаза қилинишни таъминлайди, яъни: махфий калит фақат фойдаланувчи (А)нинг ўзигагина маълум бўлса, у ҳолда фойдаланувчи (Б) томонидан қабул қилиб олинган маълумотни фақат (А) томонидан жўнатилганлигини рад этиб бўлмайди;

v қонун бузар (рақиб томон) махфий калитни билмаган ҳолда мадификациялаш, сохталаштириш, фаол модификациялаш, ниқоблаш ва бошқа шу каби алоқа тизими қоидаларининг бузилишига имконият туғдирмайди;

v алоқа тизимидан фойдаланувчиларнинг ўзаро боғлиқ ҳолда иш юритиши муносабатидаги кўплаб келишмовчиликларни бартараф этади ва бундай келишмовчиликлар келиб чиққанда воситачисиз аниқлик киритиш имконияти туғилади.

Кўп ҳолларда узатилаётган маълумотларни шифрлашга ҳожат бўлмай, уни электрон рақамли имзо билан тасдиқлаш керак бўлади. Бундай ҳолатларда очиқ матн жўнатувчининг ёпиқ калити билан шифрланиб, олинган шифрматн очиқ матн билан бирга жўнатилади. Маълумотни қабул қилиб олган томон жўнатувчининг очиқ калити ёрдамида шифрматнни дешифрлаб, очиқ матн билан солиштириши мумкин.

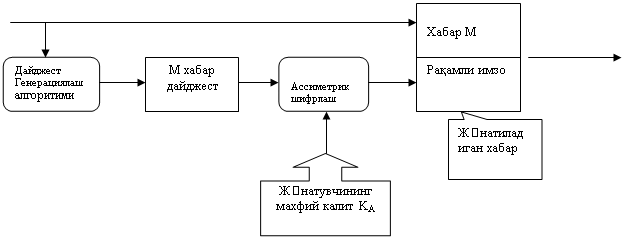

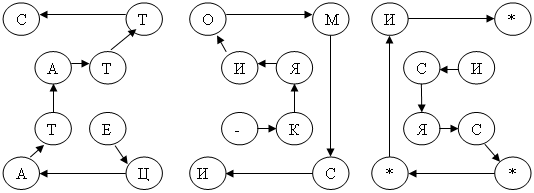

Рақамли имзони шакллантириш муолажаси

Ушбу муолажани тайёрлаш босқичида хабар жўнатувчи абонент А иккита калитни генерациялайди: махфий калит kA. ва очиқ калит КA. Очиқ калит КA унинг жуфти бўлган махфий калити kA ҳисоблаш орқали олинади. Очиқ калит КA тармоқнинг бошқа абонентларига имзони текширишда фойдаланиш учун тарқатилади.

Рақамли имзони шакллантириш учун жўнатувчи А аввало имзо чекилувчи матн М нинг хеш функцияси L(М) қийматини ҳисоблайди (7.1-расм). Хеш-функция имзо чекилувчи дастлабки матн "М" ни дайджест "м" га зичлаштиришга хизмат қилади. Дайджест М-бутун матн "М" ни характерловчи битларнинг белгиланган катта бўлмаган сонидан иборат нисбатан қисқа сондир. Сўнгра жўнатувчи А ўзининг маҳфий калити А билан дайджест "м" ни шифрлайди. Натижада олинган сонлар жуфти берилган "М" матн учун рақамли имзо ҳисобланади. Хабар "М" рақамли имзо билан биргаликда қабул қилувчининг адресига юборилади.

Хабар "М"

Хабар "М"

13.1-расм.Электрон рақамли имзони шакллантириш схемаси

Рақамли имзони текшириш муолажаси

Тармоқ абонентлари олинган хабар "М" нинг рақамли имзосини ушбу хабарни жўнатувчининг очиқ калити КА ёрдамида текширишлари мумкин (13.2-расм).

Электрон рақамли имзони текширишда хабар "М" ни қабул қилувчи "Б" қабул қилинган дайджестни жўнатувчининг очиқ калити "КА" ёрдамида расшифровка қилади. Ундан ташқари, қабул қилувчини ўзи хеш функция (М) ёрдамида қабул қилинган хабар "М" нинг дайджести М"м" ни ҳисоблайди ва уни расшифровка қилингани билан таққослайди. Агар иккала дайджест "M" ва "м" мос келса рақамли имзо ҳақиқий ҳисобланади. Акс ҳолда имзо қалбакилаштирилган, ёки ахборот мазмуни ўзгартирилган бўлади.

Қабул қилинган хабар

Жўнатув Йўқ

Жўнатув Йўқ

Чидан

13.2-расм. Электрон рақамли имзони текшириш схемаси

Электрон рақамли имзо тизимининг принципиал жиҳати фойдаланувчининг электрон рақамли имзосини унинг имзо чекишдаги махфий калитини билмасдан қалбакилаштиришнинг мумкин эмаслигидир.

Ҳар бир имзо қуйидаги ахборотни ўз ичига олади:

v имзо чекилган сана;

v ушбу имзо калити таъсирининг тугаши муддати;

v файлга имзо чекувчи шахс ҳусусидаги ахборот (Ф.И.Ш., мансаби, иш жойи);

v имзо чекувчининг индентификатори (очиқ калит номи);

v рақамли имзонинг ўзи.

ЭРИ ахборот коммуникация тармоғида электрон ҳужжат алмашинуви жараёнида қуйидаги учта масалани ечиш имконини беради:

v Электрон ҳужжат манбаининг ҳақиқийлигини аниқлаш;

v Электрон ҳужжат яхлитлигини (ўзгармаганлигини) текшириш;

v Электрон ҳужжатга рақамли имзо қўйган субьектни муаллифликдан бош тортмаслигини таъминлайди.

Интернет тармоғидан электрон хужжатлар алмашинуви асосида молиявий фаолият олиб боришда маълумотлар алмашинувини ҳимоя қилиш ва электрон хужжатнинг юридик мақомини таъминлаш биринчи даражали аҳамият касб этади.

Электрон хужжатли маълумот алмашинуви жараёнида ЭРИни қўллаш ҳар хил турдаги тўлов тизимлари (пластик карточкалар), банк тизимлари ва савдо соҳаларининг молиявий фаолиятини бошқаришда электрон хужжат алмашинуви тизимларининг ривожланиб бориши билан кенг тарқала бошлади.

Ҳозирда ЭРИ тизимини яратишнинг бир нечта йўналишлари мавжуд. Бу йўналишларни учта гуруҳга бўлиш мумкин:

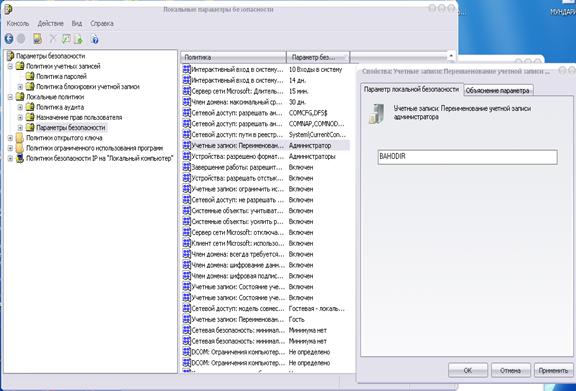

1) очиқ калитли шифрлаш алгоритмларига асосланган;

2) симметрик шифрлаш алгоритмларига асосланган;

3) имзони ҳисоблаш ва уни текширишнинг махсус алгоритмларига асосланган рақамли имзо тизимларидир.

Амалда, учинчи турдаги имзони ҳисоблаш ва уни текширишнинг махсус алгоритмларига асосланган рақамли имзо тизимларидан кенг фойдаланилади.

Махсус ЭРИ алгоритмлари рақамли имзони ҳисоблаш ва имзони текшириш қисмларидан иборат. Рақамли имзони ҳисоблаш қисми имзо қўювчининг махфий калити ва имзоланиши керак бўлган ҳужжатнинг хеш қийматига боғлиқ бўлади.

Ишни бажариш учун топшириқлар

1. Электрон рақамли имзонинг асосий мохиятини тушунтириб беринг.

2. Электрон рақамли имзо тизимини яратиш йӯналишларини тушунтиринг.

НАЗОРАТ САВОЛЛАРИ

1. Электрон рақамли имзо хусусиятларини айтинг

2. Электрон рақамли имзонинг ишлаш жараёни.

3. Ноқонуний усуллардан муҳофазаланиш учун қандай чора - тадбирлари кўрилади?

4. ЭРИ тизимини яратишнинг қандай йўналишлари мавжуд?

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

4. Стандарты информационной безопасности. www.osp.ru.

6-АМАЛИЙ МАШҒУЛОТ

Мавзу: Идентификациялаш ва аутентификациялаш усуллари

Ишдан мақсад: Мазкур амалий ишни бажариш жараёнида талабалар идентификациялаш усуллари ва аутентификациялаш усулларини ахборот хавфсизлигини таъминлашда қўлланилишининг аҳамияти ҳақида амалий билим ва кўникмаларга эга бўладилар.

Назарий қисм.

Компьютер тизимида рўйхатга олинган ҳар бир субъект (фойдаланувчи ёки фойдаланувчи номидан ҳаракатланувчи жараён) билан уни бир маънода индентификацияловчи ахборот боғлиқ.

Бу ушбу субъектга ном берувчи сон ёки символлар сатри бўлиши мумкин. Бу ахборот субъект индентификатори деб юритилади. Агар фойдаланувчи тармоқда рўйхатга олинган индентификаторга эга бўлса, у легал (қонуний), акс ҳолда легал бўлмаган (ноқонуний) фойдаланувчи ҳисобланади. Компьютер ресурсларидан фойдаланишдан аввал фойдаланувчи компьютер тизимининг идентификация ва аутентификация жараёнидан ўтиши лозим.

Идентификация (Identification) - фойдаланувчини унинг идентификатори (номи) бўйича аниқлаш жараёни. Бу фойдаланувчи тармоқдан фойдаланишга уринганида биринчи галда бажариладиган функциядир. Фойдаланувчи тизимга унинг сўрови бўйича ўзининг идентификаторини билдиради, тизим эса ўзининг маълумотлар базасида унинг борлигини текширади.

Аутентификация (Authentication) – маълум қилинган фойдаланувчи, жараён ёки қурилманинг ҳақиқий эканлигини текшириш муолажаси. Бу текшириш фойдаланувчи (жараён ёки қурилма) ҳақиқатан айнан ўзи эканлигига ишонч ҳосил қилишига имкон беради. Аутентификация ўтқазишда текширувчи тараф текширилувчи тарафнинг ҳақиқий эканлигига ишонч ҳосил қилиши билан бир қаторда текширилувчи тараф ҳам ахборот алмашинув жараёнида фаол қатнашади. Одатда фойдаланувчи тизимга ўз ҳусусидаги ноёб, бошқаларга маълум бўлмаган ахборотни (масалан, парол ёки сертификат) киритиши орқали идентификацияни тасдиқлайди.

Идентификация ва аутентификация субъектларнинг (фойдаланувчиларнинг) ҳақиқий эканлигини аниқлаш ва текширишнинг ўзаро боғланган жараёнидир. Муайян фойдаланувчи ёки жараённинг тизим ресурсларидан фойдаланишига тизимнинг рухсати айнан шуларга боғлиқ. Субъектни идентификациялаш ва аутентификациялашдан сўнг уни авторизациялаш бошланади.

Авторизация (Authorization) – субъектга тизимда маълум ваколат ва ресурсларни бериш муолажаси, яъни авторизация субъект ҳаракати доирасини ва у фойдаланадиган ресурсларни белгилайди. Агар тизим авторизацияланган шахсни авторизацияланмаган шахсдан ишончли ажрата олмаса бу тизимда ахборотнинг конфиденциаллиги ва яхлитлиги бузилиши мумкин. Аутентификация ва авторизация муолажалари билан фойдаланувчи ҳаракатини маъмурлаш муолажаси узвий боғланган.

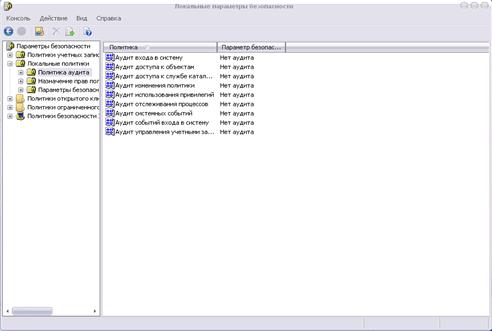

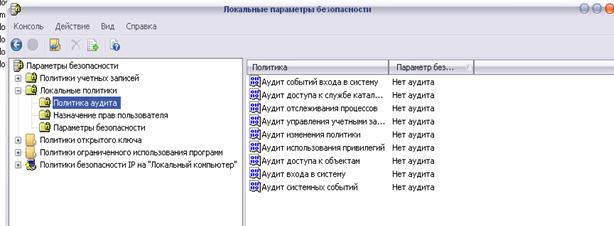

Маъмурлаш (Accounting) – фойдаланувчининг тармоқдаги ҳаракатини, шу жумладан, унинг ресурслардан фойдаланишга уринишини қайд этиш. Ушбу ҳисобот ахбороти хавфсизлик нуқтаи назаридан тармоқдаги хавфсизлик ходисаларини ошкор қилиш, тахлиллаш ва уларга мос реакция кўрсатиш учун жуда муҳимдир.

Аутентификация протоколларини таққослашда ва танлашда қуйидаги характеристикаларни ҳисобга олиш зарур:

- ўзаро аутентификациянинг мавжудлиги. Ушбу хусусият аутентификацион алмашинув тарафлари ўртасида иккиёқлама аутентификациянинг зарурлигини акс эттиради;

- ҳисоблаш самарадорлиги. Протоколни бажаришда зарур бўлган амаллар сони;

- коммуникацион самарадорлик. Ушбу хусусият аутентификацияни бажариш учун зарур бўлган хабар сони ва узунлигини акс эттиради;

- учинчи тарафнинг мавжудлиги. Учинчи тарафга мисол тариқасида симметрик калитларни тақсимловчи ишончли серверни ёки очиқ калитларни тақсимлаш учун сертификатлар дарахтини амалга оширувчи серверни кўрсатиш мумкин;

- хавфсизлик кафолати асоси. Мисол сифатида ноллик билим билан исботлаш хусусиятига эга бўлган протоколларни кўрсатиш мумкин;

- сирни сақлаш. Жиддий калитли ахборотни сақлаш усули кўзда тутилади.

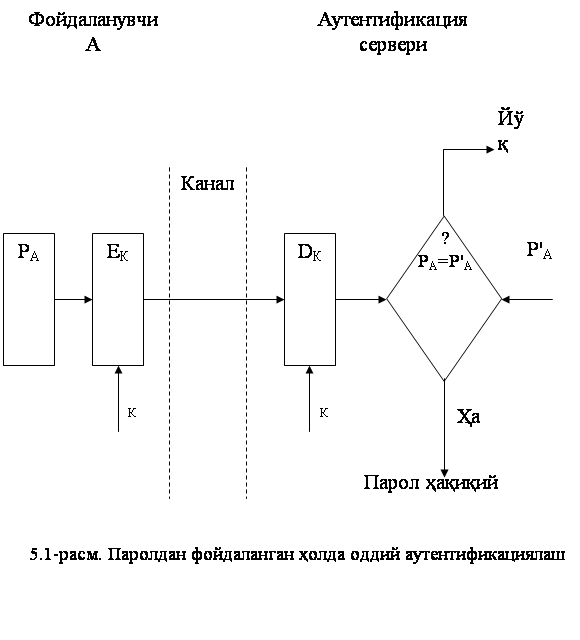

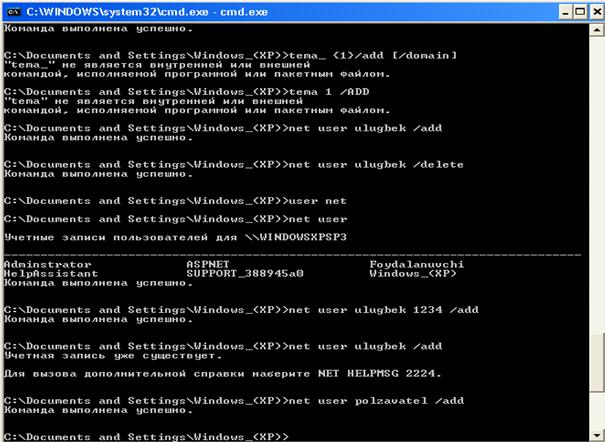

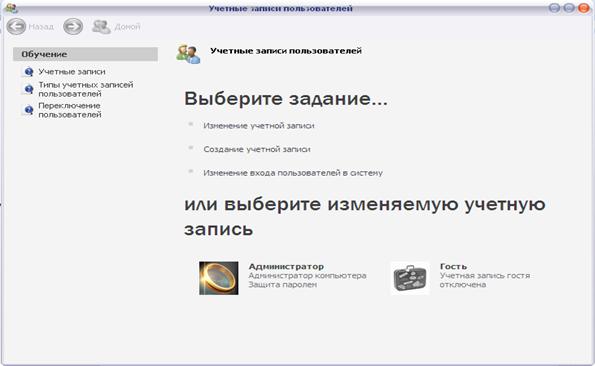

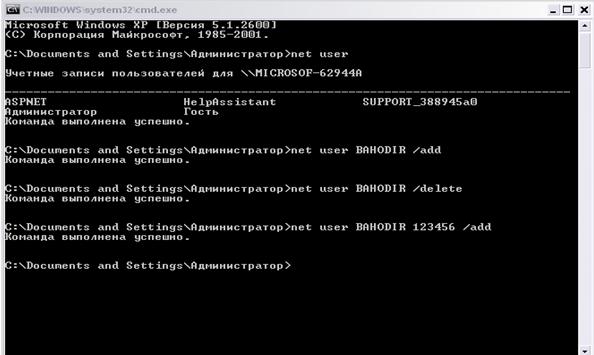

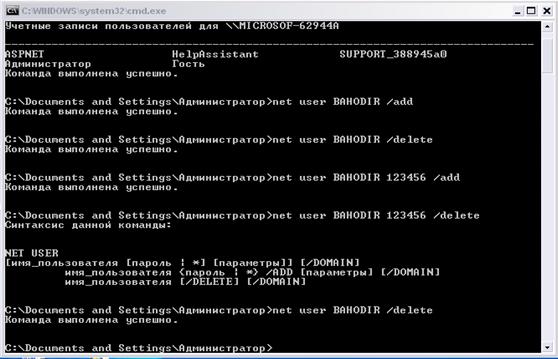

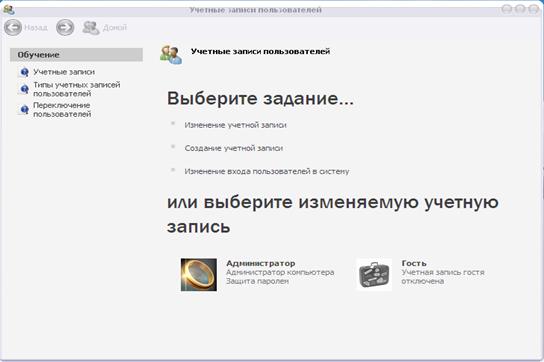

Пароллар асосида аутентификациялаш. Аутентификациянинг кенг тарқалган схемаларидан бири оддий аутентификациялаш бўлиб, у анъанавий кўп мартали паролларни ишлатишга асосланган. Тармоқдаги фойдаланувчини оддий аутентификациялаш муолажасини қуйидагича тасаввур этиш мумкин. Тармоқдан фойдаланишга уринган фойдаланувчи компьютер клавиатурасида ўзининг идентификатори ва паролини теради. Бу маълумотлар аутентификация серверига ишланиш учун тушади. Аутентификация серверида сақланаётган фойдаланувчи идентификатори бўйича маълумотлар базасидан мос ёзув топилади, ундан паролни топиб фойдаланувчи киритган парол билан таққосланади. Агар улар мос келса, аутентификация муваффақиятли ўтган ҳисобланади ва фойдаланувчи легал (қонуний) мақомини ва авторизация тизими орқали унинг мақоми учун аниқланган ҳуқуқларни ва тармоқ ресурсларидан фойдаланишга рухсатни олади.

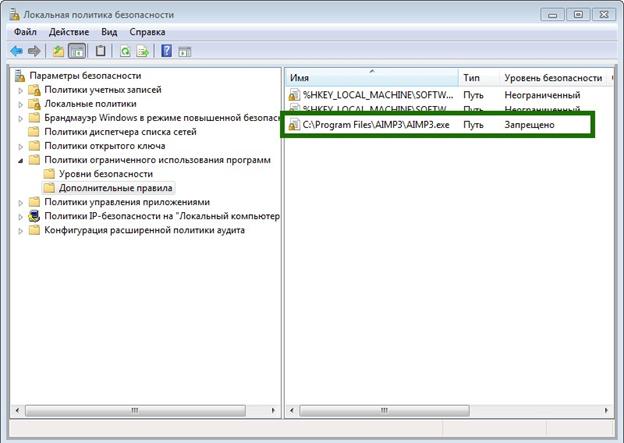

Паролдан фойдаланган ҳолда оддий аутентификациялаш схемаси 5.1.–расмда келтирилган.

Равшанки, фойдаланувчининг паролини шифрламасдан узатиш орқали аутентификациялаш варианти хавфсизликнинг ҳатто минимал даражасини кафолатламайди. Паролни ҳимоялаш учун уни ҳимояланмаган канал орқали узатишдан олдин шифрлаш зарур. Бунинг учун схемага шифрлаш Ек ва расшифровка қилиш Dк воситалари киритилган.

|

Бу воситалар бўлинувчи махфий калит К орқали бошқарилади. Фойдаланувчининг ҳақиқийлигини текшириш фойдаланувчи юборган парол PА билан аутентификация серверида сақланувчи дастлабки қиймат PА ни таққослашга асосланган. Агар PАва Р1А қийматлар мос келса, парол PА ҳақиқий, фойдаланувчи А эса қонуний ҳисобланади.

Фойдаланувчиларни аутентификациялаш учун бир мартали паролларни қўллашнинг қуйидаги усуллари маълум:

1. Ягона вақт тизимига асосланган вақт белгилари механизмидан фойдаланиш.

2. Легал фойдаланувчи ва текширувчи учун умумий бўлган тасодифий пароллар рўйхатидан ва уларнинг ишончли синхронлаш механизмидан фойдаланиш.

3. Фойдаланувчи ва текширувчи учун умумий бўлган бир хил дастлабки қийматли псевдотасодифий сонлар генераторидан фойдаланиш.

Биринчи усулни амалга ошириш мисоли сифатида SecurID аутентификациялаш технологиясини кўрсатиш мумкин. Бу технология SecurityDynamics компанияси томонидан ишлаб чиқилган бўлиб, қатор компанияларнинг, хусусан CiscoSystems компаниясининг серверларида амалга оширилган.

Вақт синхронизациясидан фойдаланиб аутентификациялаш схемаси тасодифий сонларни вақтнинг маълум оралиғидан сўнг генерациялаш алгоритмига асосланган. Аутентификация схемаси қуйидаги иккита параметрдан фойдаланади:

· ҳар бир фойдаланувчига аталган ва аутентификация серверида ҳамда фойдаланувчининг аппарат калитида сақланувчи ноёб 64-битли сондан иборат махфий калит;

· жорий вақт қиймати.

Масофадаги фойдаланувчи тармоқдан фойдаланишга уринганида ундан шахсий идентификация номери PINни киритиш таклиф этилади. PIN тўртта ўнли рақамдан ва аппарат калити дисплейида аксланувчи тасодифий соннинг олтита рақамидан иборат. Сервер фойдаланувчи томонидан киритилган PIN-коддан фойдаланиб маълумотлар базасидаги фойдаланувчининг махфий калити ва жорий вақт қиймати асосида тасодифий сонни генерациялаш алгоритмини бажаради. Сўнгра сервер генерацияланган сон билан фойдаланувчи киритган сонни таққослайди. Агар бу сонлар мос келса, сервер фойдаланувчига тизимдан фойдаланишга рухсат беради.

Аутентификациянинг бу схемасидан фойдаланишда аппарат калит ва сервернинг қатъий вақтий синхронланиши талаб этилади. Чунки аппарат калит бир неча йил ишлаши ва сервер ички соати билан аппарат калитининг мувофиқлиги аста-секин бузилиши мумкин.

Ушбу муаммони ҳал этишда Security Dynamics компанияси қуйидаги икки усулдан фойдаланади:

· аппарат калити ишлаб чиқилаётганида унинг таймер частотасининг меъёридан четлашиши аниқ ўлчанади. Четлашишнинг бу қиймати сервер алгоритми параметри сифатида ҳисобга олинади;

· сервер муайян аппарат калит генерациялаган кодларни кузатади ва зарурият туғилганида ушбу калитга мослашади.

Аутентификациянинг бу схемаси билан яна бир муаммо боғлиқ. Аппарат калит генерациялаган тасодифий сон катта бўлмаган вақт оралиғи мобайнида ҳақиқий парол ҳисобланади. Шу сабабли, умуман, қисқа муддатли вазият содир бўлиши мумкинки, хакер PIN-кодни ушлаб қолиши ва уни тармоқдан фойдаланишга ишлатиши мумкин. Бу вақт синхронизациясига асосланган аутентификация схемасининг энг заиф жойи ҳисобланади.

Бир мартали паролдан фойдаланувчи аутентификациялашни амалга оширувчи яна бир вариант – «сўров-жавоб» схемаси бўйича аутентификациялаш. Фойдаланувчи тармоқдан фойдаланишга уринганида сервер унга тасодифий сон кўринишидаги сўровни узатади. Фойдаланувчининг аппарат калити бу тасодифий сонни, масалан DES алгоритми ва фойдаланувчининг аппарат калити хотирасида ва сервернинг маълумотлар базасида сақланувчи махфий калити ёрдамида расшифровка қилади. Тасодифий сон - сўров шифрланган кўринишда серверга қайтарилади. Сервер ҳам ўз навбатида ўша DES алгоритми ва сервернинг маълумотлар базасидан олинган фойдаланувчининг махфий калити ёрдамида ўзи генерациялаган тасодифий сонни шифрлайди. Сўнгра сервер шифрлаш натижасини аппарат калитидан келган сон билан таққослайди. Бу сонлар мос келганида фойдаланувчи тармоқдан фойдаланишга рухсат олади. Таъкидлаш лозимки, «сўров-жавоб» аутентификациялаш схемаси ишлатишда вақт синхронизациясидан фойдаланувчи аутентификация схемасига қараганда мураккаброқ.

Фойдаланувчини аутентификациялаш учун бир мартали паролдан фойдаланишнинг иккинчи усули фойдаланувчи ва текширувчи учун умумий бўлган тасодифий пароллар рўйхатидан ва уларнинг ишончли синхронлаш механизмидан фойдаланишга асосланган. Бир мартали паролларнинг бўлинувчи рўйхати махфий пароллар кетма-кетлиги ёки тўплами бўлиб, ҳар бир парол фақат бир марта ишлатилади. Ушбу рўйхат аутентификацион алмашинув тарафлар ўртасида олдиндан тақсимланиши шарт. Ушбу усулнинг бир вариантига биноан сўров-жавоб жадвали ишлатилади. Бу жадвалда аутентификацилаш учун тарафлар томонидан ишлатилувчи сўровлар ва жавоблар мавжуд бўлиб, ҳар бир жуфт фақат бир марта ишлатилиши шарт.

Фойдаланувчини аутентификациялаш учун бир мартали паролдан фойдаланишнинг учинчи усули фойдаланувчи ва текширувчи учун умумий бўлган бир хил дастлабки қийматли псевдотасодифий сонлар генераторидан фойдаланишга асосланган. Бу усулни амалга оширишнинг қуйидаги вариантлари мавжуд:

· ўзгартирилувчи бир мартали пароллар кетма-кетлиги. Навбатдаги аутентификациялаш сессиясида фойдаланувчи айнан шу сессия учун олдинги сессия паролидан олинган махфий калитда шифрланган паролни яратади ва узатади;

· бир томонлама функцияга асосланган пароллар кетма-кетлиги. Ушбу усулнинг моҳиятини бир томонлама функциянинг кетма-кет ишлатилиши (Лампартнинг машҳур схемаси) ташкил этади. Хавфсизлик нуқтаи назаридан бу усул кетма-кет ўзгартирилувчи пароллар усулига нисбатан афзал ҳисобланади.

Кенг тарқалган бир мартали паролдан фойдаланишга асосланган аутентификациялаш протоколларидан бири Internet да стандартлаштирилган S/Key (RFC1760) протоколидир. Ушбу протокол масофадаги фойдаланувчиларнинг ҳақиқийлигини текширишни талаб этувчи кўпгина тизимларда, хусусан, Cisco компаниясининг TACACS+тизимида амалга оширилган.

Ишни бажариш учун топшириқлар

1. Аутентификация протоколларини таққослашда ва танлашдаги асосий характеристикаларни ўрганиб чиқинг.

2. Фойдаланувчиларни аутентификациялаш учун бир мартали паролларни қўллаш усуллари билан танишиб чиқинг ва уларнинг бир-биридан фарқини аниқланг.

3. Идентификация билан аутентификация бир-биридан фарқини тушунтириб беринг.

НАЗОРАТ САВОЛЛАРИ

1. Идентификацияга таъриф беринг;

2. Аутентификацияга таъриф беринг;

3. Аутентификацияда паролнинг ўрни;

Паролдан фойдаланган ҳолда оддий аутентификациялаш.

ФОЙДАЛАНИЛГАН АДАБИЁТЛАР

1. Ўзбекистон Республикасининг: «Кадрлар тайёрлаш миллий дастури тўғрисида»ги Қонуни. Т., 1997.

2. Ўзбекистан Республикаси қонуни. «Ахборотлаштириш тўғрисида»// «Халқ сўзи», 11 февраль 2004 й.

3. С.К. Ғаниев, М.М. Каримов, К.А. Ташев Ахборот хавфсизлиги. “ALOQACHI” – 2008.-381 бет.

4. В. Ф. Шаньгин Комплексная защита информации в корпоративных системах. Москва ИД “ФОРУМ” – ИНФРА-М 2010.-591 с.

ҚЎШИМЧА АДАБИЁТЛАР

1. Партыка Т.Л., Попов И.И. Информационная безопасность. Учебное пособие. — М.: Форум, 2010. — 432 с.

2. В. П. Мельников, С. А. Клейменов, А. М. Петраков Информационная безопасность и защита информации. Москва Издательский центр “Академия” -2009-331 с.

ИНТЕРНЕТ ВА ЗИЁНЕТ САЙТЛАРИ

1. Зиёнет ахборот-талим портали. www.ziyonet.uz

2. Основы информационной безопасности. www.intuit.ru.

3. Протоколы безопасного сетевого взаимодействия. www.cityforum.ru.

3. Стандарты информационной безопасности. www.osp.ru.

7-АМАЛИЙ МАШҒУЛОТ

Мавзу: Компьютер вируслари ва улардан ҳимояланиш

Ишдан мақсад: Мазкур амалий ишни бажариш жараёнида талабалар компьютер вируслари, компьютер вируслари турлари ва улардан ҳимояланиш бўйича амалий кўникмага эга бўладилар.

Назарий қисм.

Компьютер вируси нима?

Вируслардан ҳимояланиш ҳар бир компьютер фойдаланувчиси олдида турган асосий муаммолардан бири ҳисобланади. Компьютер вирусларидан келадиган зарарлар миллиардлаб долларлар билан белгиланади.

Компьютер вируси – махсус ёзилган дастур бўлиб, компьютерда ишлашда барча мумкин бўлган халақитларни яратиш, файл ва каталогларни бузиш, дастурларни ишдан чиқариш мақсадида ҳисоблаш тизимларига, компьютернинг тизимли соҳаларига, файлларга тадбиқ қилинадиган, ўзларининг нусхаларини яратиш, бошқа дастурларга ўз-ўзидан бирикиб оладиган хоссаларга эгадирлар.

Ичида вирус жойлашган дастур зарарланган деб аталади. Бундай дастур ўз ишини бошлаганда, олдин бошқаришни вирус ўз қўлига олади. Вирус бошқа дастурларни топади ва «зарарлантиради» ҳамда бирор-бир зарарли ишларни (масалан, файлларни ёки дискда файлларни жойлашиш жадвалини бузади, тезкор хотирани ишлаш жараёнини пасайтиради ва ҳ.к.) бажаради. Вирусни ниқоблаш учун бошқа дастурларни зарарлантириш ва зарар етказиш бўйича ишлар ҳар доим ҳам эмас, айтайлик маълум бир шартлар бажарилганда бажарилиши мумкин. Вирус унга керакли ишларни бажаргандан кейин у бошқаришни ўзи жойлашган дастурга узатади ва у дастур одатдагидай ишлай бошлайди. Шу билан бирга ташқи кўринишдан зарарланган дастурнинг ишлаши зарарланмагандек каби кўринади.

Вирусларнинг кўпгина кўринишлари шундай тузилганки, зарарланган дастур ишга туширилганда вирус компьютер хотирасида ҳар доим қолади ва вақти-вақти билан дастурларни зарарлантиради ва компьютерда зарарли ишларни бажаради.

Вируснинг барча ҳаракатлари етарлича тез бажарилиши мумкин ва бирор-бир хабарни бермайди, шунинг учун фойдаланувчи компьютерда бирорта одатдан ташқари ишлар бўлаётганини пайқаши жуда мушкулдир.

Компьютерда нисбатан кам дастурлар зарарланган бўлса, вируснинг борлиги деярли сезиларсиз бўлади. Лекин вақт ўтиши билан компьютерда қандайдир ғалати ҳодисалар рўй бера бошлайди, масалан:

- баъзи дастурлар ишлашдан тўхтайдилар ёки нотўғри ишлайди;

- экранга бегона хабар ёки белгилар чиқади;

- компьютернинг ишлаш тезлиги секинлашади;

- баъзи бир файллар бузилиб қолади ва ҳ.к.

Бу вақтга келиб, қоидага кўра, фойдаланувчи ишлаётганда етарлича кўп (ёки ҳатто кўпчилик) дастурлар вируслар билан зарарланган, баъзи бир файл ёки дисклар эса ишдан чиққан ҳисобланади. Бундан ташқари, фойдаланувчи компьютеридаги зарарланган дастурлар дискеталар ёрдамида ёки локал тармоқ бўйича фойдаланувчи ҳамкасблари ва ўртоқларининг компьютерига ўтиб кетган бўлиши мумкин .

Вирусларнинг баъзи бир кўринишлари ўзларини янада хавфлироқ кириб тушадилар. Улар бошланишда катта миқдордаги дастурларни ёки дискларни билдирмасдан зарарлантирадилар, кейин эса жиддий шикастланишларини келтириб чиқаради, масалан, компьютердаги бутун қаттиқ дискни форматлайди. Дастур – вирус сезиларсиз бўлиши учун у катта бўлмаслиги керак. Шунинг учун, қоидага кўра, вируслар етарлича юқори малакали дастурловчилар томонидан Ассемблер тилида ёзилади.

Компьютер вирусларини пайдо бўлиши ва тарқатилиши сабаблари, бир томондан, инсон шаҳсиятининг руҳиятида ва унинг ёмон хислатларида яширинади (ҳаваслар, қасос олишлар, тан олинмаган ижодкорларнинг мансабпарастлиги, ўз қобилиятларини конструктив қўллаш имконияти йўқлиги), иккинчи томондан эса, ҳимоя қилишнинг аппарат воситаларини ва шахсий компьютернинг операцион тизими томонидан қарши ҳаракатларнинг йўқлиги билан боғлиқдир.

Вирусларни компьютерга кириб олишининг асосий йўллари олинадиган дисклар (эгилувчан ва лазерли) ҳам компьютер тармоқлари ҳисобланади. Қаттиқ дискни вируслар билан зарарланиши компьютерни вирусни ўзида сақлаган дискетадан юклаганда амалга ошиши мумкин. Бундай зарарланиш тасодифий бўлиши мумкин, масалан, дискетани А дисководдан чиқариб олмасдан ва компьютерни қайта юкланганда, бунда дискета тизимли бўлмаслиги ҳам мумкиндир. Дискетани зарарлантириш жуда оддийроқдир. Унга вирус ҳаттоки, агар дискетани зарарланган компьютер дисководига қўйилганда ва унинг мундарижасини ўқилганда, тушиш мумкин.

Зарарланган диск бу юкланиш секторида дастур – вирус жойлашган дискдир.

Вирусни ўз ичига олган дастур ишга туширилгандан кейин бошқа файлларни зарарлантириш мумкин бўлиб қолади. Энг кўпроқ вируслар билан дискнинг юкланадиган сектори ва .EXE, .COM, .SYS ёки BAT кенгайтмасига эга бўлган файллар зарарланади. Кам матнли ва графикли файллар кам зарарланади.

Зарарланган дастур, бу унга тадбиқ қилинган дастур – вирусни ўз ичига олган дастурдир. Компьютер вируси билан зарарланишда ўз вақтида уни пайқаш жуда муҳимдир. Бунинг учун вирусларни пайдо бўлишининг асосий белгилари тўғрисида билимларга эга бўлиш керак. Уларга қуйидагилар тегишли бўлиши мумкин:

- олдин муваффақиятли ишлаган дастурларнинг ишлашдан тўхташи ёки нотўғри ишлаши;

- компьютернинг секин ишлаши;

- операцион тизимни юклаш имкони йўқлиги;

- файл ва каталогларни йўқолиб қолиши ёки уларнинг мазмунини бузилиши;