ФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ

Федеральное государственное

образовательное бюджетное учреждение

высшего профессионального образования

«САНКТ-ПЕТЕРБУРГСКИЙ

ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ

им. проф. М. А. БОНЧ-БРУЕВИЧА»

С.И. Штеренберг, Л.А. Виткова, В. И. Андрианов

КОМПЛЕКСНЫЙ ПОДХОД К ЗАЩИТЕ ЭЛЕКТРОННОГО ДОКУМЕНТОБОРОТА

УЧЕБНОЕ ПОСОБИЕ

СПб ГУТ)))

САНКТ-ПЕТЕРБУРГ

2015

УДК

Виткова Л.А., Андрианов В.И., Штеренберг С.И., Небаева К.А. Защита электронного документооборота: Учеб.пособие. - Спб, 2015.-……с.

В данном учебном пособии рассматриваются основы защиты документооборота. Раскрываются основные понятия и описывается концепция электронного документооборота. Описывается законодательная база, регулирующая электронный оборот и рассматриваются законы, направленные на защиту ЭДО. Во второй главе авторы отразили механизмы защиты систем ЭДО и баз данных, рассмотрели основные требования, применяемые к системам электронного документооборота. В третьей главе авторами учебного пособия предлагается обзор современных решений и тенденций развития систем ЭДО.

Рецензент:……………

Содержание

Глава 1. Общая характеристика систем электронного документооборота

1.1 Концепция электронного документооборота введение

1.2 Правовая защита в электронном документообороте

2. Основы защиты информации для СЭД

2.1 Особенности защиты электронного документооборота

2.3 Средства защиты СУБД Microsoft Access

2.4 Средства защиты СУБД Oracle

2.5 Защищенный доступ к базам данных

2.6 Защита корпоративного почтового документооборота

2.7 Обеспечение конфиденциальности и целостности электронных документов

2.8 Обеспечение работоспособности почтовых серверов

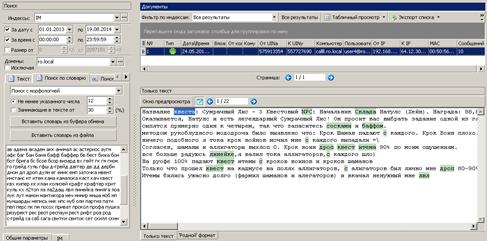

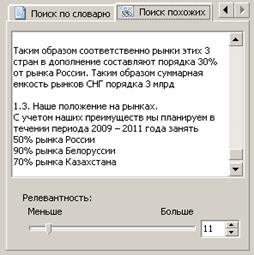

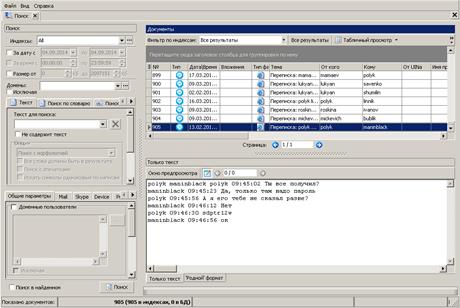

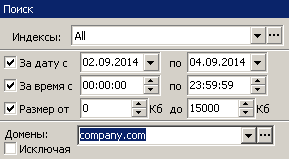

4. Поиск по перехваченным документам при помощи приложения SearchinformClient

Введение

Развитие информационных технологий сегодня настолько стремительное, что c неизбежностью приводит к трансформации социальных, экономических и общественных отношений. Меняются инфраструктура и связи между элементами общества, создаются новые сферы в экономике, происходит расширение и изменение традиционных социально-экономическихсвязей. Все перечисленные процессы разрозненны по своей природе, они требуют правового регулирования со стороны государства. Системы электронного документооборота в данном случае не исключение.

В результате появления систем электронного документооборота появились новые правовые феномены и явления, такие как электронный документ и электронная цифровая подпись, удостоверяющий центр. Электронный документ – это часть системы ЭДО, но вместе и раздельно – это инструменты, обеспечивающие динамику в обществе и позволяющие управлять процессами внутриэлементов общества, будь–то государственный аппарат или коммерческая организация.

Такой инструмент, как электронная подпись сама по себе является частью электронного документооборота, но при этом ЭЦП одновременно и средство защиты субъективных прав и интересов участников.

Процесс интеграции информационных и коммуникационных технологий в современном обществе протекает на фоне неравенства уровня образования, опыта и знания физических лиц. Неравномерность процесса интеграции ИКТ определяется не только зависимостью от величины дохода физического лица, региона, организации, но и от географических факторов, местных условий проживания, уровня развития ИТ инфраструктуры в регионе, и, нев последнюю очередь, от профессиональной принадлежности.

При этом существует острая необходимость в применении систем ЭДО в управлении государством и в системах взаимодействия между обществом и государственным аппаратом. Для решения данной задачи запущенна в работу программа Информационное общество (2011-2020).

В результате реализации данной программы большая часть документооборота, в том числе персональные данные физических лиц, и конфиденциальная информация становятся частью системы. При этом стремительное развитие ИТ технологий часто опережает возможности реализованных мер, направленных на защиту информации в системах ЭДО.

Таким образом, вопрос о защите ЭДО является актуальным и стоит очень остро. И поэтому в данном учебном пособии мы рассматриваем основы законодательства, регулирующие как ЭДО в целом, так и только защиту информации. Также мы изучаем современные аппаратные и программные решения, позволяющие сохранить и защитить систему.

Глава 1. Общая характеристика систем электронного документооборота

1.1 Концепция электронного документооборота введение

Современные информационно-коммуникационные технологии все глубже и прочнее продвигаются в нашу жизнь. То, что несколько лет для нас казалось диковинкой, сейчас представляется настолько обыденным, что мы не можем уже без этого обойтись.

Проникновение технологий в сферу деловой деятельности и повседневной жизни обусловливает не только появление таких новых экономических и правовых явлений, как «электронный документ» (electronicdocument), «электронная цифровая подпись» (electronicsignature, e-signature), «аналог собственноручной подписи», но и изменения образа мышления. Теперь появилась возможность за считанные секунды, не вставая с места и не отходя от компьютера, заключить договор с партнером, отправить жалобу в государственные органы, оформить анкету на паспорт и сдать налоговую отчетность.

Системы электронного документооборота сегодня играют важную роль в управлении государственными аппаратами и организациями. Система электронного документооборота является характерным примером прикладной информационной системы. Чем глубже прикладные информационные системы интегрируются в процессы управления и взаимодействия элементами общества, тем сильнее общество зависит от надежности этих систем. Внешние и внутренние злоумышленники могут нарушить конфиденциальность, целостность и доступность обрабатываемых в прикладных системах, данных. Нарушение нормального функционирования системы электронного документооборота и корпоративной информационной системы в целом может привести к прямым потерям.

1.1.1. Концепция электронного документооборота

Электронный документооборот — это способ организации работы с документами, при котором основная масса документов организации (предприятия, аппарата) используется в электронном виде и хранится централизованно.

Система электронного документооборота (СЭД) — это компьютерная программа (программное обеспечение, система и т. п.), которая позволяет организовать работу с электронными документами (создание, изменение, поиск), а также взаимодействие между сотрудниками (передачу документов, выдачу заданий, отправку уведомлений и т. п.).

Иногда СЭД называют EDMS (ElectronicDocumentManagementSystems) — системой управления электронными документами. Системы электронного документооборота обычно относят к классу прикладных систем управления корпоративными информационными ресурсами ЕСМ (EnterpriseContentManagement).

Под системой ЕСМ понимают набор технологий, инструментов и методов, используемых для сбора, управления, накопления, хранения и доставки информации (контента) всем потребителям внутри организации. Это понятие несколько шире, чем СЭД. Например, для того чтобы стать ЕСМ-системой, СЭД должна содержать средства сканирования документов, гарантировать сохранность документов, поддерживать правила хранения документов и т. д.

По сравнению с бумажным документооборотом электронный документооборот имеет ряд преимуществ:

• сокращение затрат времени руководителей и сотрудников. Использование СЭД сокращает временные затраты практически на все рутинные операции с документами (создание, поиск, согласование и т.д.).Кроме того, происходит ускорение документооборота и, как следствие, всех процессов в организации;

• исключение несанкционированного доступа. В отличие от традиционного «бумажного» документооборота, СЭД обеспечивает доступ к документам строго в соответствии с назначенными правами пользователей, все действия над документом (чтение, изменение, подписание) протоколируются;

• прозрачность бизнес-процессов. Система обеспечивает возможность отслеживания этапов выполнения бизнес-процессов, благодаря чему вся деятельность в организации оказывается абсолютно прозрачной для руководства и контролируемой среды;

• повышение исполнительской дисциплины. Предоставляя полный контроль всех этапов работ для руководства, СЭД напрямую влияет на исполнительскую дисциплину сотрудников;

• легкость внедрения инноваций и обучения. Благодаря системе оповещения, построенной на базе системы СЭД, можно быстро доводить новые правила работы до всех сотрудников. Сокращаются сроки обучения новых сотрудников. Легко меняются маршруты прохождения и шаблоны документов, после чего сотрудники автоматически начинают работать по-новому;

• развитие корпоративной культуры. Процесс внедрения электронного документооборота налаживает и поддерживает корпоративную культуру. Возрастает ответственность каждого сотрудника за качественное выполнение выданного ему задания;

• рост конкурентных преимуществ. Внедрение СЭД напрямую отражается на конкурентных преимуществах компании перед другими игроками рынка. Повышается скорость и качество обслуживания клиентов за счет ускорения движения информационных потоков и четкого контроля всех процессов.

Системы электронного документооборота функционируют на предприятиях и в учреждениях, работающих в самых разных отраслях и сферах деятельности.

1.1.2 Базовые составляющие СЭД

Рассмотрим базовые составляющие современной системы электронного документооборота, необходимые для обеспечения поддержки работы предприятий с развитыми связями.

К базовым составляющим СЭД относятся следующие подсистемы:

Ø идентификация и аутентификация пользователей;

Ø разграничение доступа к объектам;

Ø автоматизация управления рабочими процессами;

Ø управление электронными документами;

Ø регистрация событий в СЭД.

1.1.3 Подсистема идентификации и аутентификации пользователей

Идентификация и аутентификация обычно осуществляются путем набора системного имени и пароля (пара логин—пароль). Эти данные хранятся на сервере в специальной базе данных пользователей, причем в большинстве случаев предъявляется требование хранить их или только пароль в защищенном виде. В качестве механизма защиты может быть использовано шифрование или хеширование.

В последнее время для подтверждения полномочий пользователя используют специальные носители информации (USB-ключи, смарт- карты).

Реализация рассматриваемой подсистемы может отличаться в разных системах электронного документооборота. В частности, эта подсистема может быть выделена в отдельный модуль или включена в исполняемый код клиентских приложений.

1.1.4 Подсистема разграничения доступа к объектам

В любой системе электронного документооборота обязательно должно быть предусмотрено разграничение прав пользователей.

Разграничение прав пользователей внутри системы технически выполняется по-разному: это может быть полностью своя подсистема, созданная разработчиками СЭД, или подсистема безопасности СУБД, которую использует СЭД. Иногда встречаются комбинированные решения, использующие свои разработки и подсистемы СУБД. Такая комбинация предпочтительнее — она позволяет закрыть возможные недостатки подсистем безопасности СУБД.

1.1.5 Подсистема автоматизации управления рабочими процессами

Подсистема автоматизации управления рабочими процессами (WorkFlow) реализует все функции, относящиеся к контролю исполнения: создание поручений исполнителям, задание сроков исполнения для поручений и всего документа, создание подпоручений, назначение контролеров поручений и документов, отслеживание сроков работ над поручениями и документами, рассылку уведомлений о назначении контролерами и исполнителями, а также уведомлений о приближении и истечении сроков работ.

Система управления рабочими процессами тесно интегрирована с почтовой системой, используемой в электронном документообороте. Это может быть своя собственная почтовая система или стандартна электронная почта.

1.1.6 Подсистема управления электронными документами

Эта система обеспечивает создание электронных документов, их перемещение между клиентом и сервером, перемещение между пользователями, поиск, просмотр, организацию процесса редактирования, также удаления документов. Указанная функциональность может быть реализована в различных программных модулях, ее локализация в рамках одного модуля встречается достаточно редко.

Для реализации перечисленных действий требуется совместная работа как клиента, так и сервера.

1.1.7 Подсистема регистрации событий в СЭД

Протоколирование действий пользователей в системах электронного документооборота является общепринятой функцией. Это необходимо как для обеспечения информационной безопасности, так и для выяснения истории документов. Возможны различные варианты реализации настроек протоколов и их просмотра.

Следует отметить также применение в СЭД подсистем формирования отчетов, разработки отчетных форм и регистрационных карточек администрирования и хранения документов.

1.1.8 Распределенный электронный документооборот

После успешной автоматизации делопроизводства предприятия возникает задача автоматизации взаимодействия смежных организаций. Примером такого взаимодействия является обмен документами и распоряжениями между центральным офисом холдинга и его филиалам, аналогичные задачи возникают и внутри крупной организации (общение подразделений между собой).

При рассмотрении схемы построения распределенного документооборота наиболее естественным вариантом является схема с едины центральным сервером.

Этот сервер может выполнять различные функции — хранилища контактной информации о серверах предприятий, хранилища информации о пользователях, зарегистрированных на различных серверах, хранилища документов, введенных в систему всеми участвующими в документообороте предприятиями.

Такая централизованная схема имеет очевидные достоинства, обусловленные простой процедурой установления связи между серверами и возможностью поиска чужих документов. Однако ее недостатком является нарушение работоспособности всего комплекса в случае выхода из строя центрального компьютера. Кроме того, в этом случае возникает проблема репликации данных между серверами, что само по себе непросто как технически, так и организационно.

Другой вариант архитектуры распределенной СЭД — схема с равноправными серверами предприятий. Этот вариант предполагает, что все участвующие в системе серверы абсолютно равноправны с точки зрения их программного обеспечения, а «выделенность» сервера центрального офиса проявляется в логике работы пользователей, в организационной логике, а не в технической реализации. К преимуществам такой схемы можно отнести жизнеспособность системы при сбоях отдельных серверных компьютеров, простоту настройки системы в целом, отсутствие репликации данных.

Конечно, простота настройки, заключающаяся в отсутствии необходимости обслуживания центрального сервера, приводит к усложнению настройки каждого сервера системы. Это выражается в том, что для каждой пары взаимодействующих серверов потребуется задать некоторый набор настроек, позволяющий передавать данные между ними — адреса для связи (IP-, электронной почты), список пользователей, правила приема документов и ряд других.

В любой СЭД работа с документами регламентируется с помощью системы разграничения прав доступа к объектам. В данном случае предполагается, что права доступа будут задаваться сотрудникам внешних предприятий по той же схеме, что и для своих коллег.

Принципиально возможна схема организации работы, направленная на ограничение выхода информации за пределы предприятия, что может быть реализовано несколькими способами, например, введением должности цензора или предоставлением права отправлять документы в посторонние организации ограниченному кругу сотрудников. Вариант действий выбирается исходя из потребностей собственника системы, а также исходя из степени закрытости сведений, хранимых и обрабатываемых СЭД.

Рассмотрим некоторые технические вопросы реализации обмена данными между серверами СЭД.

Для связи между серверными компьютерами может быть применено несколько низкоуровневых протоколов. Наиболее предпочтительным для целей передачи данных в этом случае является использование стандартных интернет-протоколов HTTP (обычно используемый интернет-браузерами) и SMTP (протокол электронной почты). К преимуществам первого можно отнести распространенность и простоту, к недостаткам — то, что он не обрабатывает ситуации отсутствия соединения и шифрования трафика, причем второй недостаток может быть устранен использованием протокола шифрования SSL.

Что касается почтового протокола SMTP, главное его достоинство как раз в возможности корректной работы при разрыве соединения, обеспечиваемой развитой инфраструктурой серверов электронной почты. Недостаток — сравнительно невысокая скорость обмена, вызванная наличием этой самой инфраструктуры. Что касается безопасности передаваемых данных, она может быть обеспечена шифрованием пересылаемых писем и приложенных файлов любыми криптосредствами.

Для передачи данных может быть использован сравнительно высокоуровневый протокол SOAP (SimpleObjectAccessProtocol — простой протокол для доступа к объектам), основной особенностью которого является возможность применения для низкоуровневой передачи данных как SMTP, так и HTTP с SSL. Выбор между этими протоколами может быть сделан при внедрении системы с учетом требований конкретного заказчика.

Особенности обеспечения информационной безопасности электронного документооборота рассматриваются далее.

1.2 Правовая защита в электронном документообороте

Принято считать, что право - это совокупность правил и норм поведения обязательных для всех членов общества. Правила и нормы устанавливаются государством в отношении определенных сфер жизнедеятельности государственных органов, предприятий и физических лиц.

В нашей стране такими правилами (актами и нормами) являются Конституция, законы РФ, административное, гражданское и уголовное право, отраженные в соответствующих кодексах. Что касается ведомственных нормативных актов, то они определяются приказами, руководствами и положениями, издаваемыми ведомствами и организациями.

Структура правовой защиты в электронном документообороте:

1. Конституция Российской Федерации

2. Законы по информатизации и защите информации

3. Кодексы об административных правонарушениях, гражданский и уголовный

4. Нормативно правовые акты и организационно распорядительные доку менты

5. Положения, инструкции, нормативно-технические и методические документы

1.1 Конституция РФ

В Конституции Российской Федерации говорится о том, что законы и иные правовые акты, принимаемые вРоссийской Федерации, не должны противоречить Конституции (статья 15). Также в конституции в статье 23 сказано, что каждый имеет право на неприкосновенность частной жизни, личную и семейную тайну, защиту своей чести и доброго имени. И каждый имеет право на тайну переписки, телефонных переговоров, почтовых, телеграфных и иных сообщений.

Таким образом, можно констатировать, что в Конституции РФ перечислены базовые принципы, которые в дальнейшем становятся основой законодательства в сфере защиты информации и безопасности электронного документооборота.

1.2 Законы по информатизации и защите информации

Основой для формирования государственной политики в сфере информации является Доктрина информационной безопасности Российской Федерации, утвержденная 9 сентября 2000 г. Президентом России. Она включает в себя широкий перечень возможных угроз информационной безопасности государства, нации и всех жителей страны.

Одним из основных федеральных законов, которые имею прямое отношение к защите электронного документооборота, является федеральный закон от 27 июля 2006 г. N 149-ФЗ "Об информации, информационных технологиях и о защите информации". В немв статье 1 описывается сфера действия ФЗN 149:

1. Осуществление права на поиск, получение, передачу, производство и распространение информации;

1. Применение информационных технологий;

2. Обеспечение защиты информации.

Особенно стоит выделить Статью № 11 "Документирование информации", которая содержит следующие важные положения:

1. В целях заключения гражданско-правовых договоров или оформления иных правоотношений, в которых участвуют лица, обменивающиеся электронными сообщениями, обмен электронными сообщениями, каждое из которых подписано электронной подписью или иным аналогом собственноручной подписи отправителя такого сообщения, в порядке, установленном федеральными законами, иными нормативными правовыми актами или соглашением сторон, рассматривается как обмен документами.

Данный закон претерпевает постоянные изменения с 2010 года, в 2014 году в связи с принятием ФЗ об электронной подписи из редакции договора было изъято словосочетание «электронная цифровая» и заменено на электронная подпись.

Федеральный закон «Об электронной подписи» дает определение электронной подписи, выделает 2 типа: квалифицированная и не квалифицированная, в зависимости от технологии производства, а также ограничивает сферу применения и легального использования.

Электронная подпись сегодня используется в электронных торгах, операциях с банками (банк-клиент, интернет-банкинг) и во многих других электронных взаимодействиях различных элементов общества, электронная подпись является неотъемлемым инструментом безопасности в электронном документообороте.

Следующий Федеральный Закон, который призван регулировать защиту информации в электронном документообороте (в том числе) – это Федеральный закон от 27.07.2006 N 152-ФЗ "О персональных данных".

Описать сферу действия закона лучше всего путем приведения в данном учебном пособии цитаты из него:

«Статья 1. Сфера действия настоящего Федерального закона

1. Настоящим ФЗ регулируются отношения, связанные с обработкой персональных данных (ПД), осуществляемой государственными органами, муниципальными органами, юридическими лицами и физическими лицами с использованием средств автоматизации, в том числе в информационно-телекоммуникационных сетях, или без использования таких средств, если обработка ПД без использования таких средств соответствует характеру действий (операций), совершаемых с ПД с использованием средств автоматизации, то есть позволяет осуществлять в соответствии с заданным алгоритмом поиск ПД, зафиксированных на материальном носителе и содержащихся в картотеках или иных систематизированных собраниях ПД, и (или) доступ к таким ПД.»

Электронный документооборот тесно взаимосвязан с персональными данными участников обмена информацией, или с персональными данными их контрагентов и клиентов, защита ПД, согласно 152 ФЗ возлагается на оператора, в этом случае на владельца СЭД.

1.3Кодексы об административных правонарушениях, гражданский и уголовный, коммерческая тайна

Неправомерный доступ к компьютерной информации (ст. 272 УК)

Данная статья предусматривает ответственность за неправомерный доступ к компьютерной информации, при условии, что это привело к уничтожению, блокированию, модификации либо копированию информации, или к нарушению работы вычислительных систем.

Согласно УК ст. 272, любой факт из вышеперечисленных требует доказательств. При этом владельцем системы может быть только правовой собственник или собственник лицензии. То есть если вы используете ЭДО условно бесплатного доступа, например, bitrix24 (система бесплатна и доступна до 12 учетных записей), то по факту вы не являетесь собственником, при неправомерном доступе в суд может обратиться только Компания «1С-Битрикс».

Коммерческая тайна

С 1 января 2008 года вступил в силу ФЗ «О коммерческой тайне» от 18 декабря 2006 года №231-ФЗ, а также начала действовать глава 75 IV части Гражданского кодекса РФ «Право на секрет производства (ноу-хау)». Статья 139 из Гражданского кодекса РФ была исключена.

Согласно изменениям в законодательстве, под коммерческой тайной понимается режим конфиденциальности информации, позволяющий ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду.

Информация, составляющая коммерческую тайну (секрет производства), — это сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам, к которым у третьих лиц нет свободного доступа на законном основании и вотношении которых обладателем таких сведений введен режим коммерческой тайны.

На практике к информации, составляющей коммерческую тайну (секрет производства), принято относить:

содержание регистров бухгалтерского учета и внутренней бухгалтерской отчетности организации, которое должно быть отнесено к коммерческой тайне в любом случае — в силу п.4 статьи 10 Федерального закона от 21 ноября 1996 года №129-ФЗ «О бухгалтерском учете»;

1. информацию о полезных моделях, промышленных образцах, изобретениях и иных объектах интеллектуальной собственности, находящихся на стадии разработки (регистрации);

2. информацию о партнерах и клиентах (покупателях, поставщиках, посредниках, контрагентах и др.), об условиях заключаемых сделок, ценообразовании, предполагаемых скидках, акциях, расчетах цен и формируемых на основе этих сведений клиентских базах;

3. информацию личного характера — все сведения об источниках доходов, личной жизни руководства и главного бухгалтера, членов их семей, адреса, расписание деловых встреч, данные об их контактных телефонах, пагубных привычках, маршрутах передвижений и т.д.;

4. информацию о технических средствах охраны имущества организации, системах охранной и иной сигнализации, методах и приемах обеспечения безопасности деятельности организации, местах хранения материальных ценностей.

При определении вопроса о том, на какую информацию в организации должен быть установлен режим коммерческой тайны, необходимо учитывать ограничения, установленные в ст.5 Федерального закона о коммерческой тайне.

Кроме того, если раньше при определении режима коммерческой тайны основным моментом являлась конфиденциальность информации, то есть ее неизвестность третьим лицам, то с 1 января 2008 года при отнесении сведений к коммерческой тайне главный акцент делается на мерах по охране конфиденциальности информации, принимаемых ее обладателем. Такие меры, согласно статье 10 ФЗ о коммерческой тайне, должны включать:

1. определение перечня информации, составляющей коммерческую тайну;

2. ограничение доступа к информации, составляющей коммерческую тайну, путем установления порядка обращения с этой информацией и контроля за соблюдением такого порядка;

3. учет лиц, получивших доступ к информации, составляющей коммерческую тайну, и (или) лиц, которым такая информация была предоставлена или передана;

4. регулирование отношений по использованию информации, составляющей коммерческую тайну, работниками на основании трудовых договоров и контрагентами на основании гражданско-правовых договоров;

5. нанесение на материальные носители (документы), содержащие информацию, составляющую коммерческую тайну, грифа "Коммерческая тайна" с указанием обладателя этой информации (для юридических лиц - полное наименование и место нахождения, для индивидуальных предпринимателей - фамилия, имя, отчество гражданина, являющегося индивидуальным предпринимателем, и место жительства.

Вышеперечисленные требования показывают, насколько важны для защиты ЭДО административные мероприятия по обеспечению информационной безопасности.

Перечислим часть документов, которые требуется иметь для информационной безопасности и защиты СЭД в компании:

1. Концепция информационной безопасности организации, инструкции ответственных лиц.

2. Перечень информационных ресурсов организации.

3. Планы мероприятий и планы работ по защите информации.

4. Порядок разграничения прав доступа к информационным ресурсам.

5. Положение об использовании программного обеспечения.

6. Положение об использовании сети Internet и электронной почты.

7. Положение о парольной защите.

8. Положение о резервном копировании.

9. Положение об антивирусном контроле.

10. Положение об использовании съемных носителях информации.

11. План обеспечения непрерывной работы и восстановления работоспособности.

12. Регламент реагирования на инциденты информационной безопасности

13. Памятка сотруднику по информационной безопасности.

14. Сертификаты ФСБ, ФСТЭК, лицензии.

15. Приказ о проведении работ по защите информации.

16. Политика в области защиты персональных данных.

17. Перечень персональных данных.

18. Список информационных систем, в которых циркулируют персональные данные.

19. Положение об обработке персональных данных.

20. Модель угроз и модель нарушителя.

Подводя итоги 1 главы, мы можем сделать выводы, что правовое поле в ЭДО очень широкое и требует от специалиста по информационной безопасности внимательного отношения к внутренним политикам безопасности, а также навыков работы с документами государственных, муниципальных и коммерческих предприятий.

2. Основы защиты информации для СЭД

2.1 Особенности защиты электронного документооборота

Внедрение системы электронного документооборота (СЭД) обеспечивает компании большуюгибкость в обработке и хранении информации и заставляет сотрудников компании работать быстрее и с большей отдачей.

Спрос на системы электронного документооборота растет, и, по прогнозам экспертов, эта тенденция продолжится. В то же время применение СЭД порождает новые риски и пренебрежение защитой обязательно приведет к новым угрозам безопасности. Внедряя СЭД, нельзя забывать о безопасности корпоративной информационной системы.

Базовым элементом любой СЭД является документ; внутри системы это может быть, например, файл или запись в базе данных.

Говоря о защищенном документообороте, часто подразумевают именно защиту документов, защиту той информации, которую они в себе несут. Однако на самом деле нужно заботиться о защите всей системы электронного документооборота, а не только данных внутри нее. Это означает, что нужно защитить работоспособность СЭД, обеспечить быстрое восстановление после повреждений, сбоев и даже после уничтожения.

Поэтому к защите системы электронного документооборота необходим комплексный подход, который подразумевает защиту на всех уровнях СЭД, начиная от физических носителей информации, данных на них и заканчивая организационными мерами.

Таким образом, защита необходима, во-первых, аппаратным элементам системы. Это компьютеры, серверы, элементы компьютерной сети и сетевое оборудование.

Во-вторых, защита необходима файлам системы. Это файлы программного обеспечения и базы данных. В случае их незащищенности появляется возможность воздействия злоумышленника на файлы СЭД. Например, файлы базы данных могут быть скопированы злоумышленником или повреждены в результате сбоя операционной системы или оборудования.

В-третьих, необходимо защищать документы и информацию, находящиеся внутри системы.

Используя такой подход, можно построить систему, защищенную на всех уровнях, с рубежами обороны от угроз на каждом уровне. Стоимость такой защиты может сравняться со стоимостью самой СЭД, поэтому нужно искать разумный баланс между безопасностью и стоимостью.

2.1.1 Угрозы для СЭД

Угрозы для системы электронного документооборота могут быть классифицированы следующим образом:

• угроза целостности — это повреждение и уничтожение информации, искажение информации — как ненамеренное в случае ошибок и сбоев, так и злоумышленное;

• угроза конфиденциальности — это любое нарушение конфиденциальности, в том числе кража, перехват информации, изменения маршрутов следования;

• угроза работоспособности системы — это всевозможные угрозы, реализация которых приведет к нарушению или прекращению работы системы; сюда входят как умышленные атаки, так и ошибки пользователей, а также сбои в оборудовании и программном обеспечении.

Защита от этих угроз должна быть реализована в любой системе электронного документооборота. Упорядочение документооборота позволяет выстроить более качественную систему защиты.

Выделяются несколько основных групп источников угроз: легальные пользователи системы, административный ИТ-персонал, внешние злоумышленники.

Согласно многочисленным исследованиям, от 70 до 80 % потерь от преступлений приходятся на атаки изнутри.

Пользователь системы является потенциальным злоумышленником, он может сознательно или несознательно нарушить конфиденциальность информации. Спектр возможных злоумышленных действий легальных пользователей достаточно широк — от скрепок в аппаратных частях системы до кражи информации с корыстной целью. При этом возможна реализация угроз в разных классах: угрозы конфиденциальности, целостности, работоспособности.

Особую группу составляет административный ИТ-персонал, или персонал службы ИТ-безопасности. Эта группа, как правило, имеет неограниченные полномочия и доступ к хранилищам данных, поэтому к ней нужно относиться с особым вниманием. Они не только имеют большие полномочия, но и наиболее квалифицированы в вопросах безопасности и информационных возможностей.

Состав внешних злоумышленников сугубо индивидуален. Это могут быть и конкуренты, и партнеры, и даже клиенты.

2.1.2 Средства защиты СЭД

Методы и средства защиты компьютеров, компьютерных сетей и сетевых устройств были рассмотрены в предыдущих главах. Мы рассмотрим более подробно средства, интегрированные в сами СЭД.

Любая защищенная СЭД должна иметь средства защиты для выполнения следующих функций:

• обеспечение сохранности документов;

• обеспечение безопасного доступа;

• обеспечение конфиденциальности;

• обеспечение подлинности документов;

• протоколирование действий пользователей.

2.1.3 Обеспечение сохранности документов

СЭД должна обеспечить сохранность документов от потери и порчи и иметь возможность их быстрого восстановления.

Согласно статистике, потери важной информации в 45 % случае) приходятся на физические причины (отказ аппаратуры, стихийные бедствия и т. п.), 35 % обусловлены ошибками пользователей и мене20 % — действием вредоносных программ и злоумышленников.

Представители половины компаний, переживших потерю данных заявляют, что причиной инцидента стал саботаж или халатное отношение сотрудников компании к правилам информационной политик] компании, и только 20 % респондентов сообщили, что интеллектуальная собственность их компаний защищена должным образом. Что касается СЭД, то в эффективности ее защиты уверены только 24 % участников опроса.

Например, для СЭД, использующих базы данных Microsoft SQLServer или Oracle, предпочитают применять средства резервного копирования от разработчика СУБД (в данном случае от «Майкрософт» илиOracle). Иные системы имеют собственные подсистемы резервного копирования, разработанные непосредственно производителем СЭД.

2.1.4 Обеспечение безопасного доступа

Безопасный доступ к данным внутри СЭД обеспечивается аутентификацией и разграничением прав доступа к объектам.

Аутентификация. В СЭД могут использоваться различные метод аутентификации. Самый распространенный из них — применение многоразовых паролей. Шифрованные значения паролей обычно хранятся на сервере в специальной базе данных пользователей. Однако надежность данного метода сильно снижает человеческий фактор. Даже если пользователь использует правильно сгенерированный пароль, иногда его можно обнаружить записанным на листке бумаги в столе или под клавиатурой.

Часто полномочия пользователя подтверждаются специальным носителем информации. Существует множество решений для имущественной аутентификации пользователя: это USB-ключи, смарт-карты, магнитные карты, дискеты и компакт-диски. Здесь также не исключено влияние человеческого фактора, но злоумышленнику необходимо не только получить сам ключ, но и узнать PIN-код.

Надежным для проведения идентификации и последующей аутентификации является биометрический метод, при котором пользователь идентифицируется по своим биометрическим данным (это может быть отпечаток пальца, сканирование сетчатки глаза). Однако стоимость решения в этом случае выше, а современные биометрические технологии еще не настолько совершенны, чтобы избежать ложных срабатываний или отказов.

Важным параметром аутентификации является количество учитываемых факторов. Процесс аутентификации может быть однофакторным, двухфакторным и т. д. Возможно также комбинирование различных методов: парольного, имущественного и биометрического. Например, аутентификация может проходить при помощи пароля и отпечатка пальца (двухфакторный способ).

2.1.5 Разграничение прав доступа к объектам.

Разграничение прав доступа к объектам системы электронного документооборота может быть реализовано исходя из различных принципов:

• задание пользователей и групп, имеющих право чтения, редактирования или удаления всего документа, включая присоединенные файлы и реквизиты;

• мандатный доступ по группам, когда доступ к данным предоставляется в соответствии с фиксированными уровнями полномочий групп пользователей;

• разграничение доступа к различным частям документов, например, к разным присоединенным файлам, группам реквизитов, полям регистрационных карточек, поручениям по документу.

Среди методов разграничения доступа можно выделить:

• задание доступа на уровне серверной базы данных;

• ограничение доступа на интерфейсном уровне, когда ряд действий не может быть выполнен через пользовательский интерфейс, но доступен в случае написания отдельной программы.

2.1.6 Обеспечение конфиденциальности

Обеспечение конфиденциальности информации осуществляется с помощью криптографических методов защиты данных. Их применение позволяет не нарушить конфиденциальность документа даже в случае его попадания в руки стороннего лица.

Не стоит забывать, что любой криптографический алгоритм обладает таким свойством, как криптостойкость, т. е. и его защите есть предел. Нет шифров, которые нельзя было бы взломать, — это вопрос только времени и средств. Те алгоритмы, которые еще несколько лет назад считались надежными, сегодня уже успешно взламываются.

Поэтому для обеспечения конфиденциальности следует убедиться, что за время, потраченное на взлом зашифрованной информации, она либо безнадежно устареет, либо средства, потраченные на ее взлом, превзойдут стоимость самой информации.

Кроме того, не следует забывать об организационных мерах защиты. Какой бы эффективной криптография ни была, ничто не помешает третьему лицу прочитать документ, например, стоя за плечом человека, который имеет к нему доступ, или расшифровать информацию, воспользовавшись ключом, лежащим в столе сотрудника.

2.1.7 Обеспечение подлинности документов

При организации электронного документооборота необходимо -обеспечить юридическую значимость электронных документов в соответствии с российским законодательством. Эту задачу можно решить, используя систему электронной цифровой подписи (ЭЦП) и инфраструктуру управления открытыми ключами PKI.

Основной принцип работы ЭЦП основан на технологии шифрования с асимметричным ключом, при которой ключи для шифрования и расшифрования данных различны. Имеется закрытый ключ, который позволяет зашифровать информацию, и открытый ключ, при помощи которого можно эту информацию расшифровать, но с его помощью невозможно зашифровать эту информацию. Таким образом, владелец цифровой подписи должен владеть закрытым ключом и не допускать его передачу другим лицам, а открытый ключ может распространяться публично для проверки подлинности цифровой подписи, полученной при помощи закрытого ключа.

Подписать электронный документ с использованием ЭЦП может только обладатель закрытого ключа, а проверить наличие ЭЦП способен любой участник электронного документооборота, получивший открытый ключ, парный закрытому ключу отправителя. Успешная проверка ЭЦП показывает, что электронный документ подписан именно тем, от кого он исходит, и что он не был модифицирован после наложения ЭЦП.

Подтверждение принадлежности открытых ключей конкретным лицам осуществляет удостоверяющий центр инфраструктуры управления открытыми ключами PKI — специальная организация, которой доверяют все участники информационного обмена.

Обращение в удостоверяющий центр позволяет каждому участнику убедиться, что имеющиеся у него копии открытых ключей других участников (для проверки их ЭЦП) действительно принадлежат этим участникам.

Большинство производителей СЭД имеют встроенные в свои системы, собственноручно разработанные или партнерские средства для использования ЭЦП, как, например, в системах 1С, «Мегаплан». Стоит заметить, что согласно законам РФ свою систему ЭЦП может разрабатывать только компания, имеющая на это соответствующую лицензию ФСБ.

2.1.8 Протоколирование действий пользователей

Важным моментом в защите электронного документооборота является протоколирование действий пользователей. Его правильная реализация в системе позволяет отследить все неправомерные действия и найти виновника, а при оперативном вмешательстве даже пресечь попытку неправомерных или наносящих вред действий.

Такая возможность обязательно должна присутствовать в самой СЭД. Кроме того, дополнительно можно воспользоваться решениями сторонних разработчиков и партнеров, чьи продукты интегрированы с СЭД. Прежде всего, следует отметить СУБД и хранилища данных, любой подобный продукт крупных разработчиков, таких как «Майкрософт» или Oracle, наделен этими средствами. Также можно использовать возможности операционных систем по протоколированию действий пользователей.

2.1.9 Комплексный подход к защите электронного документооборота

При формировании защиты электронного документооборота необходимо объективно оценить возможные угрозы и риски СЭД и величину возможных потерь от реализованных угроз. Как уже отмечалось, защита СЭД не сводится только лишь к защите документов и разграничению доступа к ним.

Необходимо обеспечить защиту аппаратных средств системы, персональных компьютеров, принтеров и прочих устройств; защиту сетевой среды, в которой функционирует система; защиту каналов передачи данных и сетевого оборудования.

На каждом уровне защиты важную роль играет комплекс организационных мер (инструктаж, подготовка персонала к работе с конфиденциальной информацией).

Защита системы электронного документооборота должна быть комплексной.

2.2 Защита баз данных

База данных представляет собой важнейший корпоративный ресурс, который должен быть надлежащим образом защищен с помощью соответствующих средств от любых умышленных или непредумышленных угроз.

Понятие защиты применимо не только к данным, хранящимся в базе данных. Защита базы данных должна охватывать используемое оборудование, программное обеспечение, персонал и собственно данные.

Обсудим проблемы защиты базы данных с точки зрения таких потенциальных опасностей:

• похищение и фальсификация данных;

• утрата конфиденциальности (нарушение тайны);

• нарушение неприкосновенности личных данных;

• нарушение целостности данных;

• потеря доступности данных.

Отмеченные опасности указывают основные направления, в которых нужно принимать меры, снижающие степень риска, т. е. потенциальную возможность потери или повреждения данных.

Похищение и фальсификация данных могут происходить не только в среде базы данных — вся организация так или иначе подвержена этому риску. Однако действия по похищению или фальсификации информации всегда совершаются людьми, поэтому основное внимание должно быть сосредоточено на сокращении общего количества удобных ситуаций для выполнения подобных действий.

Понятие конфиденциальности означает необходимость сохранения данных в тайне. Конфиденциальными считаются только те данные, которые являются важными для всей организации, тогда как понятие неприкосновенности данных касается требования защиты информации, принадлежащей отдельным сотрудникам. Следствием нарушения в системе защиты, вызвавшего потерю конфиденциальности данных, может быть утрата надежных позиций в конкурентной борьбе, тогда как следствием нарушения неприкосновенности личных данных могут стать судебные действия в отношении организации.

Нарушение целостности данных приводит к искажению или разрушению данных, что может иметь серьезные последствия для дальнейшей работы организации. В настоящее время множество организаций функционируют в непрерывном режиме, предоставляя свои услуги клиентам 24 часа в сутки и 7 дней в неделю.

Потеря доступности данных будет означать, что-либо данные, либо система, либо и то и другое одновременно окажутся недоступными пользователям, а это может подвергнуть опасности финансовое положение организации.

Цель защиты базы данных — минимизировать потери, вызванные перечисленными и другими возможными событиями.

Принимаемые решения должны обеспечивать эффективное возмещение понесенных затрат и исключать излишнее ограничение предоставляемых пользователям возможностей.

2.2.1 Основные типы угроз

Угроза может быть вызвана ситуацией (или событием), способной принести ущерб организации, причиной которой может служить человек, происшествие или стечение обстоятельств.

Ущерб может быть материальным (например, потеря оборудования, программного обеспечения или данных) или нематериальным (например, потеря доверия партнеров или клиентов).

Перед каждой организацией стоит проблема выявления всех возможных опасностей, что является весьма непростой задачей. Поэтому на выявление хотя бы важнейших угроз может потребоваться достаточно много времени и усилий.

Любая угроза должна рассматриваться как потенциальная возможность нарушения системы защиты, которая в случае успешной реализации может оказать то или иное негативное влияние.

Приведем некоторые примеры возможных угроз для баз данных:

• похищение данных, программ и оборудования;

• несанкционированное изменение или копирование данных;

• просмотр и раскрытие засекреченных данных;

• создание «лазеек» в системе;

• внедрение компьютерных вирусов;

• использование прав доступа другого лица;

• ввод некорректных данных;

• пожары, наводнения, диверсии и др.

2.2.2 Методы и средства защиты СУБД

В отношении угроз, которые могут оказать отрицательное воздействие на работу базы данных, должны быть приняты контрмеры, начина; от физического контроля и заканчивая административно-организационными процедурами. Следует отметить, что общий уровень защищенности СУБД определяется возможностями используемой операционной системы, поскольку работа этих двух компонентов тесно связана между собой.

Для обеспечения информационной безопасности СУБД применяются следующие методы и средства защиты:

• авторизацию пользователей;

• применение представлений;

• шифрование данных;

• поддержку целостности данных;

• резервное копирование и восстановление данных;

• применение RAID-массивов.

2.2.3 Авторизация пользователей

Под авторизацией понимают предоставление прав (или привилегий), позволяющих их владельцу иметь законный доступ к системе или к ее объектам. Термин «владелец» в приведенном выше определении может означать пользователя — человека или программу. Термин «объект» может означать таблицу данных, представление, приложение, процедуру или другой объект, который может быть создан в рамках системы.

Средства авторизации пользователей могут быть встроены непосредственно в программное обеспечение и управлять не только предоставленными пользователям правами доступа к системе или объектам, но и набором операций, которые пользователи могут выполнять с каждым доступным им объектом. По этой причине механизм авторизации часто называют средствами управления доступом.

За предоставление пользователям доступа к компьютерной системе обычно отвечает системный администратор, в обязанности которого входит создание учетных записей пользователей. Каждому пользователю присваивается уникальный идентификатор, который используется операционной системой для определения того, кто есть, кто.

С каждым идентификатором связывается определенный пароль, выбираемый пользователем и известный операционной системе. При регистрации пользователь должен предоставлять системе свой пароль для выполнения проверки (аутентификации) того, является ли он тем, за кого себя выдает. Подобная процедура позволяет организовать контролируемый доступ к компьютерной системе, но необязательно предоставляет право доступа к СУБД или иной прикладной программе. Для получения пользователем права доступа к СУБД может использоваться отдельная процедура. Существует ряд других решений для аутентификации пользователя: это USB-ключи, смарт-карты, магнитные карты, цифровые сертификаты, средства биометрической аутентификации.

Ответственность за предоставление прав доступа к СУБД обычно несет администратор базы данных (АБД), в обязанности которого входит создание отдельных идентификаторов пользователей в среде самой СУБД.

В некоторых СУБД ведется список идентификаторов пользователей и связанных с ними паролей, отличающийся от аналогичного списка, поддерживаемого операционной системой.

2.2.4 Привилегии.

Как только пользователь получает право доступа к СУБД, ему могут автоматически предоставляться различные привилегии, связанные с его идентификатором. В частности, эти привилегии могут включать разрешение на доступ к определенным базам данных, таблицам и представлениям, а также на создание этих объектов или же право вызывать на выполнение различные утилиты СУБД.

Привилегии предоставляются пользователям, чтобы они могли выполнять задачи, которые относятся к кругу их должностных обязанностей. Предоставление излишних или ненужных привилегий может привести к нарушению защиты, поэтому пользователь должен получать только такие привилегии, без которых он не имеет возможности выполнять свою работу.

Некоторые типы СУБД функционируют как закрытые системы, поэтому пользователям помимо разрешения на доступ к самой СУБД потребуется иметь отдельные разрешения и на доступ к конкретным ее объектам. Эти разрешения выдаются либо АБД, либо владельцами определенных объектов системы.

В противоположность этому открытые системы по умолчанию предоставляют пользователям, прошедшим проверку их подлинности, полный доступ ко всем объектам базы данных. В этом случае привилегии устанавливаются посредством явной отмены тех или иных прав конкретных пользователей.

2.2.5 Права владения и привилегии.

Как правило, владение некоторым объектом СУБД предоставляет его владельцу весь возможный набор привилегий в отношении этого объекта. Это правило применяется ко всем авторизованным пользователям, получающим права владения определенными объектами.

Любой вновь созданный объект автоматически передается во владение его создателю, который и получает весь возможный набор привилегий для данного объекта. Хотя при этом пользователь может быть владельцем некоторого представления, единственной привилегией, которая будет предоставлена ему в отношении этого объекта, может оказаться правом выборки данных из тайного представления. Причина подобных ограничений состоит в том, что указанный пользователь имеет ограниченный набор прав в отношении базовых таблиц созданного им представления.

Принадлежащие владельцу привилегии могут быть переданы им другим авторизованным пользователям. Например, владелец нескольких таблиц базы данных может предоставить другим пользователям право выборки информации из этих таблиц, но не позволить им вносить в таблицы какие-либо изменения.

В языке SQL предусмотрено, что, если пользователь передает какие-либо привилегии, он может указать, приобретает ли получатель этих привилегий право передавать эти привилегии другим пользователям.

Если СУБД поддерживает несколько различных типов идентификаторов авторизации, с каждым из существующих типов могут быть связаны различные приоритеты. В частности, если СУБД поддерживает использование идентификаторов отдельных пользователей и групп, то, как правило, идентификатор пользователя будет иметь более высокий приоритет, чем идентификатор группы.

В некоторых СУБД пользователю разрешается указывать, под каким идентификатором он намерен работать далее, — это целесообразно в тех случаях, когда один и тот же пользователь может являться членом сразу нескольких групп.

2.2.6 Применение представлений

Представление — динамический результат одной или нескольких реляционных операций с базовыми отношениями с целью создания некоторого иного отношения.

Представление является виртуальным отношением, которое реально в базе данных не существует, но создается по требованию отдельного пользователя в момент поступления этого требования.

Механизм представлений служит мощным и гибким инструментом организации защиты данных, позволяющим скрывать от определенных пользователей некоторые части базы данных. В результате пользователи не будут иметь никаких сведений о существовании любых атрибутов или строк данных, которые не доступны через представления, находящиеся в их распоряжении.

Представление может быть определено на базе нескольких таблиц, после чего пользователю будут предоставлены необходимые привилегии доступа к этому представлению, но не к базовым таблицам. В данном случае использование представления устанавливает более жесткий механизм контроля доступа, чем обычное предоставление пользователю тех или иных прав доступа к базовым таблицам.

2.2.7 Шифрование данных

Традиционным способом обеспечения конфиденциальности данных является их шифрование. В процессе длительной эволюции серверов баз данных шифрование данных не применялось в течение многих лет. Шифрование данных в базах данных стало возможным только в последние годы, когда мощность процессоров достигла определенного уровня.

В современных СУБД для шифрования данных в таблицах используется симметричное шифрование. Самым простым вариантом для пользователя является прозрачное шифрование данных (Transparent Data Encryption). Эта технология базируется на управлении ключами системными средствами.

Ключевая информация, используемая для шифрования данных, хранится в специальном файле-«бумажнике» (Wallet). Для доступа к бумажнику определен пароль walletpsw. Для того чтобы открыть бумажник.необходимо предъявить файл и указать правильный пароль. Следует отметить, что в реальной системе хранить критически важную информацию в общеизвестном месте — не самое лучшее решение.

Изменение таблицы, связанное с шифрованием столбца, требует наличия открытого бумажника. Для доступа к информации, хранящейся в зашифрованном столбце, также необходимо открыть бумажник. Бумажник открывается только один раз любым из пользователей, имеющих право на выполнение операции. Естественно, что после выполнения операций с закрытыми столбцами бумажник рекомендуется закрыть.

Важно отметить, что, после того как законный пользователь открыл бумажник, содержимое таблицы становится доступным всем пользователям, имеющим право доступа к данным таблицы. Отмеченный факт существенно ограничивает область применения технологии прозрачного шифрования для систем с высокими требованиями к информационной безопасности.

В ряде случаев более предпочтительным оказывается выбор технологии шифрования данных с явным заданием ключа пользователем. Использование данной технологии предполагает наличие процедуры управления ключами. Администратор безопасности должен определить технологию генерации и распределения ключей, процедуры распределения и отзыва ключей (в случае их компрометации), процедуры управления резервными копиями ключей. При этом целесообразно использовать технику хранения пользователем ключевой информации на внешнем носителе. В качестве внешнего носителя часто используют устройство хранения данных на флэш-памяти.

Отсутствие отработанных способов решения перечисленных задач или небрежное их выполнение может привести к серьезным негативным последствиям. Потеря ключа может быть связана, например, с разрушением физического средства его хранения. Возможна утеря физического средства хранения информации. В любом случае происходит необратимая потеря данных. Современные средства криптографии обладают высокой стойкостью, и потеря ключа в большинстве случаев означает потерю данных.

В процедурах шифрования могут использоваться криптографические алгоритмы блочного шифрования DES, 3DES, AESили потокового шифрования RC4. Алгоритмы блочного шифрования могут использоваться в четырех режимах:

• режим электронной кодовой книги ЕСВ (Electronic Code Book);

• режим сцепления блоков СВС (Cipher Block Chaining);

• режим обратной связи по шифр тексту CFB (Cipher Feed Back);

• режим обратной связи по выходу OFB (Output Feed Back).

Шифрование может также использоваться для зашиты данных при их передаче по линиям связи.

2.2.8 Поддержка целостности данных

Средства поддержки целостности данных также вносят определенный вклад в общую защищенность базы данных, поскольку они должны предотвратить переход данных в несогласованное состояние, а значит, исключить угрозу получения неправильных результатов.

Средства обеспечения целостности баз данных включают автоматическую поддержку некоторой системы правил, описывающих допустимость и достоверность хранимых и вводимых значений. Реляционная модель включает некоторые характерные правила, вытекающие из ее существа: ограничения домена и ограничения таблицы.

Целостность домена предполагает, что допустимое множество значений каждого атрибута является формально определенным. Существуют формальные способы проверки того, что конкретное значение атрибута в базе данных является допустимым. Строка не будет вставлена в таблицу, пока каждое из значений ее столбцов не будет находиться в соответствующем домене (множестве допустимых значений).

Целостность таблицы означает, что каждая строка в таблице должна быть уникальной. Хотя не все СУБД промышленного уровня требуют выполнения такого ограничения, возможность уникальной идентификации каждой строки представляется необходимой для большинства реальных приложений.

Ограничения целостности позволяют гарантировать, что требования к данным будут соблюдаться независимо от способа их загрузки или изменения.

2.2.9 Резервное копирование и восстановление

Резервное копирование — это периодически выполняемая процедура получения копии базы данных и ее файла журнала (а также, возможно, программ) на носителе, хранящемся отдельно от системы.

Любая современная СУБД должна предоставлять средства резервного копирования, позволяющие восстанавливать базу данных в случае ее разрушения. Кроме того, рекомендуется создавать резервные копии базы данных и ее файла журнала с некоторой установленной периодичностью, а также организовывать хранение созданных копий в местах, обеспеченных необходимой зашитой.

В случае аварийного отказа, в результате которого база данных становится непригодной для дальнейшей эксплуатации, резервная копия и зафиксированная в файле журнала оперативная информация используется для восстановления базы данных до последнего согласованного состояния.

Ведение журнала представляет собой процедуру создания и обслуживания файла журнала, содержащего сведения обо всех изменениях, внесенных в базу данных с момента создания последней резервной копии и предназначенного для обеспечения эффективного восстановления системы в случае ее отказа.

СУБД должна предоставлять средства ведения системного журнала, в котором будут фиксироваться сведения обо всех изменениях состояния базы данных и о ходе выполнения текущих транзакций, что необходимо для эффективного восстановления базы данных в случае отказа.

Преимущества использования подобного журнала заключаются в что в случае нарушения работы или отказа СУБД можно будет восстановить до последнего известного согласованного состояния, воспользовавшись последней созданной резервной копией базы данных и оперативной информацией, содержащейся в файле журнала. Если в отказавшей системе функция ведения системного журнала не использовалась, базу данных можно будет восстановить только до того состояния, которое было зафиксировано в последней созданной резервной копии, изменения, внесенные в базу данных после создания последней резервной копии, будут потеряны.

2.2.10 Применение RAID-массивов

Аппаратное обеспечение, на котором эксплуатируется СУБД, должно быть ь отказоустойчивым. Это означает, что СУБД должна продолжать работать даже при отказе аппаратных компонентов. Для этого необходимо иметь избыточные компоненты, которые могут быть объедены в систему, сохраняющую свою работоспособность при отказе одного или нескольких компонентов.

К числу основных аппаратных компонентов, которые должны быть отказоустойчивыми, относятся дисковые накопители, дисковые контролеры, процессоры, источники питания и вентиляторы охлаждения. Дисковые накопители являются наиболее уязвимыми среди всех аппаратных компонентов и характеризуются самыми низкими показателями беспрерывной работы между отказами.

Одним из решений этой проблемы является применение технологии RAID. Первоначально эта аббревиатура расшифровывалась как Redundant Array of Inexpensive Disks (Массив недорогих дисковых накопителей с избыточностью), но в дальнейшем букву I в этой аббревиатуре али рассматривать как сокращение от Independent (независимый). RAID-массив представляет собой массив дисковых накопителей большого объема, состоящий из нескольких независимых дисков, совместное функционирование которых организовано таким образом, что при этом повышается надежность и вместе с тем увеличивается производительность.

Производительность увеличивается благодаря полосовому распределению данных. Данные на дисках распределяются по сегментам, представляющим собой разделы дисков равного размера (этот размер называется единицей полосового распределения), которые распределяются по нескольким дискам и обеспечивают прозрачный доступ. В результате такой массив становится аналогичным одному крупному быстродействующему диску, но фактически данные в нем распределены по нескольким дискам меньшего объема.

Полосовое распределение обеспечивает повышение производительности ввода-вывода, поскольку позволяет одновременно выполнять несколько операций ввода-вывода (на разных дисках). Наряду с этим полосовое распределение данных позволяет равномерно распределять нагрузку между дисками.

Повышенная надежность RAID-массива обеспечивается благодаря дублированию данных (такие дубликаты называются зеркальными копиями) и хранению на дисках избыточной информации, сформированной с использованием схем контроля четности или схем исправления ошибок, таких как корректирующий код Рида—Соломона (Reed—Solomon).

В схеме контроля четности каждый байт должен иметь связанный с ним бит четности, который принимает значение 0 или 1 в зависимости от того, является ли четным или нечетным количество битов 1 в байте, которому соответствует этот бит контроля четности. Если в контролируемом байте некоторые биты будут искажены, значение бита четности не совпадет со значением, соответствующим новому составу битов 1 в этом байте. Аналогичным образом, при искажении хранимого бита контроля четности он не будет соответствовать данным в байте, что позволит обнаружить ошибку.

С другой стороны, схемы корректировки ошибок предусматривают хранение двух или больше дополнительных битов и позволяют восстанавливать первоначальные данные, если один из битов будет искажен.

Схемы контроля четности и корректировки ошибок могут применяться при полосовом распределении данных по дискам.

В RAID -массивах используются различные сочетания описанных выше методов повышения производительности и надежности, получившие название уровней RAID. Эти уровни перечислены ниже.

• RAID 0 (неизбыточный массив). На этом уровне не применяется дублирование данных и поэтому обеспечивается наивысшая производительность записи, поскольку не приходится копировать по дискам обновляемые данные. Полосовое распределение данных осуществляется на уровне дисковых блоков;

• RAID 1 (массив с зеркальным отображением). На этом уровне ведутся две идентичные (зеркальные) копии данных на разных дисках. Для обеспечения сохранности данных на случай отказа диска запись на разные диски в некоторых вариантах реализации такого массива не выполняется одновременно. Этот вариант организации хранения данных во внешней памяти является наиболее дорогостоящим;

• RAID 0+1 (неизбыточный массив с зеркальным отображением). На этом уровне применяется сочетание методов полосового распределения и зеркального отображения данных;

• RAID 2 (массив с применением кодов корректировки ошибок, хранящихся во внешней памяти). На этом уровне единицей полосового распределения является один бит и для реализации схемы избыточности применяются корректирующие коды Хэмминга;

• RAID 3 (массив, обеспечивающий контроль четности с чередованием битов). На этом уровне предусматривается хранение избыточных данных (представляющих собой информацию контроля четности) на отдельном диске массива. Эта информация может применяться для восстановления данных, хранящихся на других дисках, в случае отказа этих дисков. На этом уровне используется меньший дополнительный объем пространства внешней памяти по сравнению с уровнем RAID 1, но доступ к диску с информацией контроля четности может стать узким местом, ограничивающим производительность;

• RAID 4 (массив, обеспечивающий контроль четности с чередованием блоков). На этом уровне единицей полосового распределения является блок диска; блоки с информацией контроля четности хранятся на ином диске, чем соответствующие блоки данных с нескольких других дисков. При отказе одного из дисков с данными блок контроля четности может применяться в сочетании с соответствующими блоками с других дисков для восстановления данных, которые хранились на отказавшем диске;

• RAID 5 (массив, обеспечивающий контроль четности с чередованием блоков и распределением информации контроля четности). На этом уровне информация контроля четности применяется в качестве избыточной и обеспечивающей восстановление первоначальных данных по такому же принципу, как в массиве RAID 3, но данные контроля четности распределяются с помощью метода полосового распределения по всем дискам таким же образом, как происходит распределение исходных данных. Это позволяет устранить узкое место, возникающее, если вся информация контроля четности хранится на одном диске;

• RAID 6 (массив с избыточностью Р + Q). Этот уровень аналогичен уровню RAID 5, но предусматривает хранение дополнительных избыточных данных для защиты от отказа сразу нескольких дисков. При этом вместо информации контроля четности используются коды исправления ошибок.

Например, корпорация Oracle рекомендует использовать уровень RAID 1 для файлов журнала восстановления. Для файлов базы данных рекомендуется применение уровня RAID 5, если он обеспечивает приемлемые задержки при записи, а в ином случае рекомендуется уровень RAID 1 или RAID 0+1.

2.3 Средства защиты СУБД Microsoft Access

СУБД Microsoft Access 2000 предоставляет следующие два метода защиты базы данных:

• установку пароля, который применяется при открытии базы данных (это средство в терминологии Microsoft Access называется защитой системы),

• применение средств защиты на уровне пользователя, которые могут служить для определения тех частей базы данных, где пользователь может выполнять операции чтения или обновления (средство в терминологии Microsoft Access называется защитой данных).

Рассмотрим, как эти механизмы защиты реализованы в СУ Microsoft Access.

2.3.1 Установка пароля

Самым простым методом защиты является установка пароля, применяемого для открытия базы данных. После установки пароля (пункт меню Сервис => Защита => Задать пароль базы данных) при любой попытке открыть базу данных на экране появляется диалоговое окно с приглашением ввести пароль. Разрешение открыть базу данных получают только те пользователи, которые вводят правильный пароль.

Этот метод является надежным, поскольку СУБД Microsoft Access шифрует пароль таким образом, чтобы его нельзя было определить, непосредственно считывая файл базы данных, но после открытия баз данных все объекты, содержащиеся в ней, становятся доступными х пользователя.

2.3.2 Защита на уровне пользователя

Средства защиты на уровне пользователя в СУБД Microsoft Access аналогичны средствам, которые применяются в большинстве сетевых систем. При запуске программы Microsoft Access пользователи должны указать свой идентификатор и ввести пароль.

В файле с информацией о рабочих группах программы Microsoft Access пользователи обозначаются как члены некоторой группы. В СУБД Access предусмотрены по умолчанию две группы; администраторы (группа Admins) и пользователи (группа Users), но могут быть с определены и дополнительные группы.

Группам и пользователям предоставляются права доступа, которые позволяют регламентировать перечень допустимых для них операций каждым объектом базы данных. Для этого применяется диалоговое окно Разрешения.

В табл. 2.1 приведен перечень прав доступа, которые могут быть установлены в СУБД Microsoft Access.

|

Права доступа |

Допустимые операции |

|

Открытие/Запуск |

Открытие базы данных, формы, отчета или вызов макрокоманды на выполнение |

|

Монопольный доступ |

Открытие базы данных с исключительными правами доступа |

|

Чтение макета |

Просмотр объектов в представлении макета |

|

Изменение макета |

Просмотр, изменение и удаление объектов базы данных |

|

Администратора |

Применительно к базам данных: установка пароля базы данных, копирование базы данных и изменение сценариев запуска. Применительно к объектам базы данных: полный доступ, в том числе возможность назначать права доступа |

|

Чтение данных |

Просмотр данных |

|

Обновление данных |

Просмотр и изменение данных (но не вставка и удаление) |

|

Вставка данных |

Просмотр и вставка данных (но не изменение и удаление) |

|

Удаление данных |

Просмотр и удаление данных (но не вставка и изменение) |

2.4 Средства защиты СУБД Oracle

В предыдущем разделе описаны два типа средств защиты в СУБД Microsoft Access: защита системы и защита данных. В данном разделе показано, как эти два типа средств защиты реализованы в СУБД Oracle.

Как и в СУБД Access, одна из форм защиты системы, применяемая в СУБД Oracle, предусматривает реализацию стандартного механизма проверки идентификатора и пароля пользователя, в соответствии с которым пользователь должен ввести действительный идентификатор и пароль и только после этого получить доступ к базе данных.

При каждой попытке пользователя подключиться к базе данных открывается диалоговое окно Connect (Подключение) или LogOn (Вход) с приглашением ввести идентификатор и пароль пользователя для доступа к указанной базе данных.

2.4.1 Привилегии

Привилегия представляет собой право выполнять операторы SQL определенного типа или обращаться к объектам другого пользователя. Ниже приведены примеры некоторых привилегий Oracle, которые позволяют выполнять определенные действия.

• подключение к базе данных (открытие сеанса);

• создание таблицы;

• выборка строк из таблицы другого пользователя.

В СУБД Oracleпредусмотрены две категории привилегий:

• системные привилегии;

• привилегии на объекты.

2.4.2 Системные привилегии

Системная привилегия представляет собой право выполнять определенные действия или проводить операции с любыми объектами схемы определенного типа. Например, к системным относятся привилегии на создание табличных пространств и учетных записей пользователей базы данных.

В СУБД Oracle предусмотрено свыше 80 системных привилегий. Системные привилегии можно предоставлять пользователям и ролях (которые рассматриваются ниже) или отзывать эти привилегии с использованием любого из следующих средств:

• диалоговые окна Grant System Privileges/Roles (Предоставление системных привилегий/ролей) и Revoke System Privileges/Roles (Отзыв системных привилегий/ролей) менеджера безопасности Oracle Security Manager;

• операторы GRANT и REVOKE языка SQL.

Предоставлять или отзывать системные привилегии могут только пользователи, которым предоставлена специальная системная привилегия с помощью конструкции ADMIN OPTION, или пользователи с системной привилегией GRANT ANY PRIVILEGE.

2.4.3 Привилегии на объекты

Привилегией на объект является привилегия или право выполнять определенное действие с конкретной таблицей, представлением, последовательностью, процедурой, функцией или пакетом.

Для работы с объектами разных типов предоставляются различные привилегии на объекты. Например, одной из привилегий на объект является право удалять строки из таблицы Staff.

С некоторыми объектами схемы (такими как кластеры, индексы и триггеры) не связаны привилегии на объекты; применение этих объектов регламентируется с помощью системных привилегий. Например, чтобы внести изменения в кластер, пользователь должен быть владельцем этого кластера или иметь системную привилегию ALTER ANY CLUSTER.

Пользователь автоматически приобретает все привилегии на объекты, содержащиеся в его схеме. Кроме того, пользователь может предоставить любому другому пользователю или роли привилегии на любые принадлежащие ему объекты схемы.Если в операторе SQL, применяемом для предоставления такой привилегии, включена опция WITH GRANT OPTION (оператора GRANT), лицо, получившее привилегию на объект, может предоставить ее другому пользователю; в противном случае он может использовать полученную привилегию, но не имеет право предоставлять ее другим пользователям. В табл. 2.2 показаны привилегии на такие объекты, как таблицы и представления.

Таблица 2.2. Допустимые действия с таблицами и представлениями, права на выполнение которых предоставляются с помощью различных привилегий на объекты

|

Привилегия на объект |

Таблица |

Представление |

|

ALTER |

Изменять определение таблицы с помощью оператора ALTER TABLE |

Какие-либо действия не предусмотрены |

|

DELETE |

Удалять строки из таблицы с помощью оператора DELETE. Примечание. Наряду с привилегией DELETEдолжна быть предоставлена привилегия SELECT |

Удалять строки из представления с помощью оператора DELETE |

|

INDEX |

Создавать индекс в таблице с помощью оператора CREATE INDEX |

Какие-либо действия не предусмотрены |

|

INSERT |

Вводить новые строки в таблицу спомощью оператора INSERT |

Вводить новые строки в представление с помощью оператора INSERT |

|

REFERENCES |

Создавать ограничение, которое ссылается на таблицу. Эта привилегия не может быть предоставлена роли |

Какие-либо действия не предусмотрены |

|

SELECTa |

Запрашивать данные в таблице с помощью оператора SELECT |

Запрашивать данные в представлении с помощью оператора SELECT |

|

UPDATE |

Модифицировать данные в таблице с помощью оператора UPDATE.Примечание. Наряду с привилегией UPDATE должна быть предоставлена привилегия SELECT |

Изменять данные в представлении с помощью оператора UPDATE |

2.4.4 Роли

Пользователь может получить привилегию двумя способами:

• привилегии могут предоставляться пользователям явным образом. Например, пользователю Beech может быть явно предоставлена привилегия вставлять строки в таблицу PropertyForRent: GRANT INSERT ON PropertyForRent TO Beech;

• привилегии могут также предоставляться некоторой роли (так называется именованная группа привилегий), а затем эта роль может предоставляться одному или нескольким пользователям. Например, привилегии на выборку, вставку и обновление строк в таблице PropertyForRent могут быть предоставлены роли Assistant, а эта роль, в свою очередь, — предоставлена пользователю Beech. Любой пользователь может иметь доступ к нескольким ролям, а нескольким пользователям могут быть назначены одинаковые роли. Поскольку роли позволяют проще и лучше управлять привилегиями, то привилегии, как правило, должны предоставляться ролям, а не отдельным пользователям.

2.5 Защищенный доступ к базам данных

В предыдущих разделах было показано, что СУБД от ведущих мировых производителей имеют встроенные механизмы защиты. Они позволяют:

• авторизовать пользователей при доступе к БД;

• разграничивать права пользователей на управление данными (например, одни пользователи могут только просматривать БД, а другие — вносить в них добавления и изменения);

• разграничивать права пользователей на администрирование СУБД (операции по удалению старых или добавлению новых пользователей БД);

• разграничивать доступ пользователей к информации, хранящейся в БД.

Эти механизмы защиты позволяют обеспечить минимальный уровень безопасности.

Если администратор безопасности использует все перечисленные механизмы защиты, этого недостаточно для того, чтобы быть уверенным в безопасности своих компьютерных систем и обрабатываемых в них данных, по следующим причинам:

• пользователи базы данных, в том числе и ее администратор, могут назначить себе слабые пароли, которые легко подобрать. Кроме того, в некоторых СУБД аутентификационные данные администратора заложены на уровне программного кода и не могут быть изменены, хотя именно по этой причине они общеизвестны;

• администраторы БД порой несвоевременно удаляют старые учетные записи, например, при увольнении сотрудников, и неиспользуемые пароли остаются действительными еще в течение долгого времени;

• любая СУБД — это всего лишь программа, которую писали люди. Людям свойственно ошибаться. Ошибки в программном обеспечении могут при определенных условиях заставить программу функционировать неправильно. Такие ошибки называют уязвимостями. Именно ими и пользуются хакеры для проведения своих атак;

• хакерские атаки не всегда могут быть направлены непосредственно на СУБД. Любая база данных функционирует на платформе определенной операционной системы, которая тоже может иметь уязвимые места. Если злоумышленник сможет получить контроль над самим сервером, то все встроенные в СУБД механизмы безопасности будут практически бесполезны;

• целью злоумышленника не всегда является получение доступа к информации. Порой больше убытков может принести не разглашение информации, а недоступность для клиентов самого сервиса БД (например, простой системы продажи авиабилетов);

• никогда нельзя быть уверенным в том, что выданным администратором паролем будет пользоваться один человек и что этот пароль не станет достоянием других людей;